犯罪の調査

JSAは、ルールを使用してネットワーク内のイベントとフローを監視し、セキュリティ上の脅威を検出します。イベントおよびフローがルールで定義されたテスト基準を満たすと、セキュリティー攻撃またはポリシー違反が疑われることを示す攻撃が作成されます。しかし、犯罪が起こったことを知ることは、最初のステップにすぎません。それがどのように、どこで、誰がそれをしたのかを特定するには、いくつかの調査が必要です。

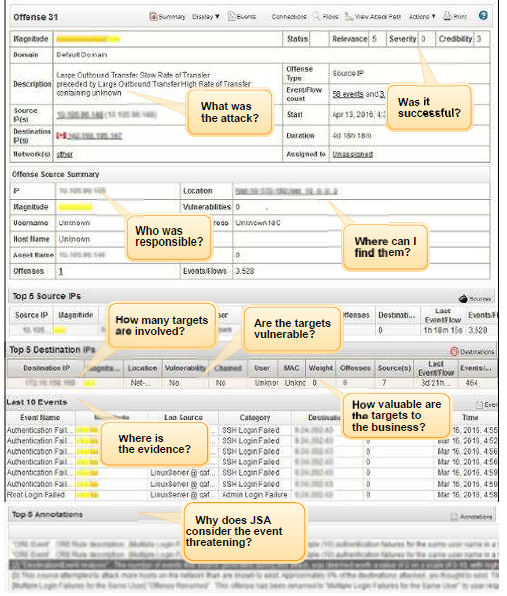

「オフェンス・サマリー」ウィンドウでは、何が起こったのかを理解し、問題を切り分けて解決する方法を決定するのに役立つコンテキストを提供することで、オフェンスの調査を開始するのに役立ちます。

JSAは、各ユーザーが表示できるオフェンスを決定するために、デバイス・レベルのユーザー権限を使用しません。ネットワークにアクセスできるすべてのユーザーは、どのログ・ソースまたはフロー・ソースがオフェンスに関連付けられているかに関係なく、すべてのオフェンスを表示できます。ネットワークアクセスの制限の詳細については、Juniper Secure Analytics管理ガイドのセキュリティプロファイルのドキュメントを参照してください。

調査するオフェンスの選択

左側のナビゲーション オプションを使用して、さまざまな視点からオフェンスを表示します。たとえば、[ 元 IP 別 ] または [宛先 IP 別 ] を選択すると、常習犯、多くの攻撃を生成する IP アドレス、または継続的に攻撃を受けているシステムに関する情報が表示されます。リスト内のオフェンスをさらに絞り込むには、表示するオフェンスの期間を選択するか、検索パラメーターを変更します。

また、さまざまな基準に基づいてオフェンスを検索することもできます。オフェンスの検索の詳細は、「 オフェンスの検索」を参照してください。

-

「 オフェンス 」タブをクリックします。

-

ナビゲーション・メニューで、表示するオフェンスのカテゴリーを選択します。

-

選択したカテゴリに応じて、次のフィルタリングオプションを選択できる場合があります。

-

「オフェンスの表示」リストから、特定の期間のオフェンスのリストをフィルタリングするオプションを選択します。

-

「現在の検索パラメーター」ペインで、「フィルター・リンクのクリア」をクリックして、オフェンスのリストを絞り込みます。

-

-

ネットワーク上で発生しているすべてのグローバルオフェンスを表示するには、「 すべてのオフェンス」をクリックします。

-

自分に割り当てられているすべてのオフェンスを表示するには、「 マイオフェンス」をクリックします。

-

高レベル・カテゴリーでグループ化されたオフェンスを表示するには、「 カテゴリー別」をクリックします。

-

特定の高レベル カテゴリの低レベル カテゴリ グループを表示するには、高レベル カテゴリ名の横にある矢印アイコンをクリックします。

-

低レベル・カテゴリーのオフェンスのリストを表示するには、低レベル・カテゴリーをダブルクリックします。

[イベント/フロー数(Event/Flow Count)] や [送信元数(Source Count)] などのカウント フィールドでは、ユーザーのネットワーク権限は考慮されません。

-

-

送信元 IP アドレス別にグループ化されたオフェンスを表示するには、[ 元 IP 別] をクリックします。

オフェンスのリストには、アクティブなオフェンスを持つソース IP アドレスのみが表示されます。

-

表示する元 IP グループをダブルクリックします。

-

送信元 IP アドレスのローカル宛先 IP アドレスのリストを表示するには、[送信元(Source)] ページのツールバーの [宛先(Destinations)] をクリックします。

-

このソース IP アドレスに関連付けられているオフェンスのリストを表示するには、「ソース」ページのツールバーの「オフェンス」をクリックします。

-

-

IP アドレス別にグループ化されたオフェンスを表示するには、「 宛先 IP別」をクリックします。

-

表示する元 IP アドレス グループをダブルクリックします。

-

IP アドレスに関連付けられたオフェンスのリストを表示するには、「宛先」ページのツールバーの「オフェンス」をクリックします。

-

IP アドレスに関連付けられている送信元 IP アドレスのリストを表示するには、[宛先(Destination)] ページのツールバーの [送信元(Sources)] をクリックします。

-

-

ネットワーク別にグループ化されたオフェンスを表示するには、「 ネットワーク別」をクリックします。

-

表示するネットワークをダブルクリックします。

-

このネットワークに関連付けられている送信元 IP アドレスのリストを表示するには、[ネットワーク] ページのツールバーの [送信元] をクリックします。

-

このネットワークに関連付けられている宛先 IP アドレスのリストを表示するには、[ネットワーク(Network)] ページのツールバーで [宛先(Destinations)] をクリックします。

-

このネットワークに関連付けられているオフェンスのリストを表示するには、「ネットワーク」ページのツールバーの「オフェンス」をクリックします。

-

-

オフェンスをダブルクリックすると、追加情報が表示されます。

オフェンスの概要と詳細の情報を使用して、オフェンスを調査し、必要なアクションを実行します。

サマリー情報を使用した犯罪の調査

「 オフェンス・サマリー 」ウィンドウには、 JSAでオフェンスを調査するために必要な情報が表示されます。調査中に最も重要な情報は、調査する犯罪の種類によって異なる場合があります。

オフェンスの調査を容易にするために、「 オフェンスの概要 」ページの下部には、オフェンスの上位の要因に関する情報がグループ化されています。これらのフィールドには、そのカテゴリの最新または最も重要な情報のみが表示されます。多くのフィールドには、マウスをその上に置くと詳細情報が表示されます。一部のフィールドには、右クリック メニュー オプションがあります。

-

「オフェンス」タブをクリックし、調査するオフェンスをダブルクリックします。

[ Offense Summary ] ウィンドウが開きます。

-

データの 1 行目を確認して、 JSA がオフェンスに割り当てた重要度を確認します。

マグニチュード定格の詳細:

表 1:マグニチュード レーティングの詳細 パラメーター

形容

マグニチュード

攻撃の相対的な重要性を示します。この値は、関連性、重大度、および信頼性の評価に基づいて計算されます。

地位

ステータスアイコンの上にマウスを置くと、ステータスが表示されます。

JSAは、オフェンスがアクティブな場合、ステータスアイコンを表示しません。

関連性

宛先の重要度を示します。

JSA は、管理者がネットワークとアセットに割り当てた重みによって関連性を判断します。

過酷

宛先が攻撃に対してどの程度準備されているかに関連して、攻撃がもたらす脅威を示します。

信頼性

ログ・ソースで構成された信頼性評価によって決定される、攻撃の保全性を示します。複数の情報源が同じイベントを報告するほど信頼性が高まります。JSA管理者は、ログ・ソースの信頼性レーティングを構成します。

-

[ Offense Summary ] ウィンドウの上部にある情報を確認して、攻撃のタイプと発生時間枠の詳細を確認します。

攻撃情報の詳細について:

表 2: 攻撃情報 パラメーター

形容

形容

攻撃の原因を示します。

連鎖されたオフェンスには 「先行」と表示され、新しいイベントやフローがオフェンスに追加されるにつれてオフェンスが時間の経過とともに変化したことを示します。

攻撃の種類

オフェンス・タイプは、オフェンスを作成したルールによって決まります。オフェンス・タイプによって、「オフェンス・ソース要約」ペインに表示される情報のタイプが決まります。

イベント/フロー数

攻撃に寄与したイベントおよびフローのリストを表示するには、「 イベント 」または 「フロー」リンクをクリックします。

元 IP

ネットワーク上のコンポーネントのセキュリティを侵害しようとするデバイスを指定します。デバイスは、IPv4 または IPv6 アドレスを持つことができます。

元 IP タイプのオフェンスは、常に 1 つのソース IP アドレスからのみ発生します。他のタイプのオフェンスは、複数の送信元 IP アドレスを持つことができます。送信元 IP アドレスの詳細については、アドレスの上にマウスを置くか、右クリックと左クリックのマウス操作を使用します。

宛先 IP

送信元 IP アドレスがアクセスを試みたネットワーク デバイスを指定します。ネットワーク デバイスは、IPv4 または IPv6 アドレスを持つことができます。

オフェンスのターゲットが 1 つしかない場合は、IP アドレスが表示されます。オフェンスに複数のターゲットがある場合、ターゲットにされたローカルまたはリモートの IP アドレスの数。詳細情報を表示するには、アドレスの上にマウスを置くか、右クリックと左クリックのマウス操作を使用します。

始める

オフェンスに対して最初のイベントまたはフローが発生した日時を指定します。

期間

オフェンスに関連付けられた最初のイベントまたはフローが作成されてから経過した時間を示します。

ネットワーク

ターゲットにされたローカル宛先 IP アドレスのローカル ネットワークを指定します。JSA は、ネットワーク階層で指定されているすべてのネットワークをローカルと見なします。システムは、リモート・ネットワークが 「管理 」タブでリモート・ネットワークまたはリモート・サービスとして指定されている場合でも、リモート・ネットワークをオフェンスに関連付けません。

-

「 オフェンス・ソース・サマリー 」ウィンドウで、オフェンスのソースに関する情報を確認します。

「 オフェンス・ソース要約 」ウィンドウに表示される情報は、「 オフェンス・タイプ 」フィールドによって異なります。

詳しくは、ソースの概要情報をご覧ください。

表 3: 送信元の概要情報: パラメーター

形容

連鎖

IP アドレスがチェーンされているかどうかを指定します。

連鎖された IP アドレスは、他の攻撃に関連付けられます。たとえば、IP アドレスが別の攻撃の送信元 IP アドレスになる可能性があります。IP アドレスがチェーンされている場合は、「 はい 」をクリックしてチェーンされたオフェンスを表示します。

宛先 IP

送信元 IP アドレスがアクセスを試みたネットワーク デバイスを指定します。ネットワーク デバイスは、IPv4 または IPv6 アドレスを持つことができます。

オフェンスのターゲットが 1 つしかない場合は、IP アドレスが表示されます。オフェンスに複数のターゲットがある場合、このフィールドには、ターゲットにされたローカルまたはリモートの IP アドレスの数が表示されます。詳細情報を表示するには、アドレスの上にマウスを置くか、右クリックと左クリックのマウス操作を使用します。

場所

送信元またはIP アドレスのネットワーク上の場所を指定します。ロケーションがローカルの場合は、リンクをクリックしてネットワークを表示します。

マグニチュード

送信元またはIP アドレスの相対的な重要性を指定します。

マグニチュードバーは、IPアドレスに関連付けられている資産のCVSSリスク値を視覚的に表現します。マグニチュードバーの上にマウスを置くと、計算されたマグニチュードが表示されます。

過酷

イベントまたは攻撃の重大度を指定します。

重大度は、IP アドレスが攻撃に対してどの程度準備されているかに関連して、攻撃がもたらす脅威のレベルを指定します。この値は、オフェンスに関連するイベント・カテゴリーに直接マップされます。たとえば、サービス拒否 (DoS) 攻撃の重大度は 10 で、重大な発生を指定します。

元 IP

ネットワーク上のコンポーネントのセキュリティを侵害しようとしたデバイスを指定します。デバイスは、IPv4 または IPv6 アドレスを持つことができます。

元 IP タイプのオフェンスは、常に 1 つのソース IP アドレスからのみ発生します。他のタイプのオフェンスは、複数の送信元 IP アドレスを持つことができます。送信元 IP アドレスの詳細については、アドレスの上にマウスを置くか、右クリックと左クリックのマウス操作を使用します。

ユーザー名

オフェンスを作成したイベントまたはフローに関連付けられたユーザー名を指定します。

ユーザー名の上にマウスを置くと、そのユーザーのアセットモデルデータベース内の最新の情報が表示されます。

ペイロードにユーザー名が含まれていないイベント、またはローカル コンピューターまたはシステム アカウントに属するシステム生成イベントには、[不明] と表示されます。

選択したユーザー名に関連付けられている詳細情報にアクセスするには、「 アセットの表示」 および 「イベントの表示 」メニューオプションのユーザー名を右クリックします。

脆弱 性

送信元またはIP アドレスに関連付けられている、特定された脆弱性の数を示します。この値には、アクティブおよびパッシブの脆弱性の数も含まれます。

ヒストリカル・オフェンスのサマリー情報を表示する場合、「 最終既知の データ」フィールドにはデータが入力されません。

-

「 オフェンスの概要 」ウィンドウの下部で、オフェンスに関して収集されたメモや注釈など、オフェンスの上位の貢献者に関する追加情報を確認します。

JSAがカテゴリで収集したすべての情報を表示するには、カテゴリ見出しの右側にあるリンクをクリックします。

オフェンスの詳細に表示される情報の詳細について、以下を確認してください。

表 4: 攻撃の詳細 攻撃の詳細カテゴリ

形容

最後の 5 メモ

メモを使用して、犯罪の調査中に収集された重要な情報を追跡します。オフェンスにメモを追加することはできますが、メモを編集したり削除したりすることはできません。

ソースIP上位5社

攻撃またはポリシー違反の疑いのある発生元である、マグニチュードが最も高い上位 5 つの IP アドレスを表示します。

送信元 IP アドレスが 1 つしかないオフェンスには、テーブルに 1 つのエントリのみが表示されます。

上位 5 つの宛先 IP

攻撃のターゲットを示す可能性のある、マグニチュードが最も高い上位 5 つのローカル IP アドレスを表示します。ターゲットとするローカル IP アドレスが 5 未満のオフェンスでは、テーブル内のエントリー数が少なくなります。

「 連鎖」 列は、IP アドレスが別のオフェンスの送信元 IP アドレスであるかどうかを示します。この列の [はい] は、攻撃者がこの IP アドレスを持つシステムを制御し、それを使用して他のシステムを攻撃していることを示します。

「 マグニチュード 」列には、共通脆弱性評価システム(CVSS)スコアの集計が表示されます(存在する場合)。CVSS スコアが利用できない場合、この列には、IP アドレスが属しているすべての犯罪の最も高いマグニチュードが表示されます。

IP アドレスの上にマウスを置くと、[ Destination Magnitude ] に CVSS スコアが表示されます。CVSSスコアが利用できない場合は、ゼロが表示されます。

上位 5 つのログソース

オフェンスに最も多くのイベントを提供するログ・ソースを表示します。

カスタム・ルール・エンジン (CRE) は、カスタム・ルールで指定されたテスト基準が着信イベントと一致すると、イベントを作成し、それをオフェンスに追加します。「説明」フィールドに「カスタム・ルール・エンジン」と表示されているログ・ソースは、JSAがそのログ・ソースからイベントを作成したことを示しています。

「合計イベント数」には、オフェンスがアクティブであった間にこのログ・ソースから受信したすべてのイベントの合計が表示されます。

上位 5 人のユーザー

JSAがこのテーブルに移入するには、イベントにユーザー情報を含める必要があります。

上位5つのカテゴリ

オフェンスに寄与したイベントが最も多い低レベルのカテゴリを表示します。

[Local Destination Count] は、カテゴリー内のイベントでオフェンスの影響を受けたローカル宛先 IP アドレスの数を示します。すべての宛先 IP アドレスがリモートの場合、このフィールドには 0 が表示されます。

過去10回のイベント

オフェンスに寄与した最後の 10 個のイベントに関する情報を表示します。

最後の 10 フロー

オフェンスに寄与した最後の 10 個のフローに関する情報を表示します。

「 合計バイト数 」列には、両方向に転送されたバイト数の合計が表示されます。

注釈

アノテーションは、JSAがイベントまたは観測されたトラフィックを脅威とみなす理由についてのインサイトを提供します。

JSA は、オフェンスにイベントまたはフローを追加するときに注釈を追加できます。最も古いアノテーションは、オフェンスの作成時にJSAが追加した情報を示しています。ユーザーは、注釈を追加、編集、または削除できません。

最後の 5 検索結果

過去 5 回のスケジュールされた検索の結果に関する情報を表示します。

-

JSA Risk Managerをインストールした場合は、「攻撃パスの表示」をクリックして、ネットワーク内のどのアセットが通信し、攻撃がネットワークを通過できるかを確認します。

イベントの調査

イベントとは、ファイアウォールやルーターデバイスなどのログソースからのレコードで、ネットワークまたはホスト上のアクションを記述します。攻撃に関連付けられたイベントは、ネットワーク上で不審なアクティビティが発生しているという証拠を提供します。イベント データを調べることで、攻撃の原因を理解し、脅威を分離して軽減する最善の方法を決定できます。

受信RAWイベントに基づいて作成されるイベントもあれば、 JSA カスタム・ルール・エンジン(CRE)によって作成されるイベントもあります。 JSA によって作成されたイベントは、未加工のイベントに基づいていないため、ペイロードがありません。

-

[ Offense Summary ] ウィンドウで、[ Events] をクリックします。

「 イベントのリスト 」ウィンドウには、オフェンスに関連付けられているすべてのイベントが表示されます。

-

[開始時刻]、[終了時刻]、および [表示] オプションを指定して、特定の期間内に発生したイベントを表示します。

-

イベント列ヘッダーをクリックして、イベントリストをソートします。

-

イベントの一覧で、イベント名を右クリックしてクイック フィルター オプションを適用し、確認するイベントの数を減らします。

クイック・フィルターは、イベント・リスト内の他の列にも適用できます。

-

イベントをダブルクリックすると、イベントの詳細が表示されます。

[イベント情報(Event Information)] ウィンドウと [送信元および宛先情報(Source and Destination Information)] ウィンドウには、イベントについてわかっている情報のみが表示されます。イベントの種類によっては、一部のフィールドが空になる場合があります。

イベント情報の時間フィールドの詳細については、以下を参照してください。

表 5: イベント情報の時間フィールド: 畑

形容

開始時刻

JSA がログ ソースから未加工のイベントを受信した時刻。

保存期間

JSA が正規化されたイベントを格納した時刻。

ログソース時間

ログ・ソースからの未加工イベントに記録された時刻。

-

[ ペイロード情報(Payload Information )] ボックスで、未加工のイベントで、 JSA が正規化しなかった情報を確認します。

正規化されていない情報は JSA インターフェイスに表示されませんが、調査に役立つ場合があります。

JSAを使用してイベントデータを確認する方法の詳細については、「ログアクティビティの監視と検索」を参照してください。

フローの調査

JSAは、ネットワーク通信における不審なアクティビティを特定すると、フローを攻撃に関連付けます。フロー分析は、Webブラウザ、NFS、SNMP、Telnet、FTPなどのアプリケーションのレイヤー7、つまりアプリケーションレイヤーを可視化します。フローには、IP アドレス、ポート、アプリケーション、トラフィック統計、暗号化されていないトラフィックからのパケット ペイロードなどの情報を含めることができます。

デフォルトでは、 JSA はフロー データの最初の 64 バイトから正規化されたフィールドとカスタム フロー プロパティを抽出しようとしますが、管理者はコンテンツ キャプチャの長さを長くして、より多くのデータを収集できます。詳細については、『 Juniper Secure Analytics管理ガイド』を参照してください。

-

[ Offense Summary ] ウィンドウで、右上のメニューの [Flows ] をクリックします。

[ フロー リスト(Flow List )] ウィンドウには、オフェンスに関連付けられているすべてのフローが表示されます。

-

[開始時刻]、[終了時刻]、および [表示] オプションを指定して、特定の期間内に発生したフローを表示します。

-

フロー列ヘッダーをクリックして、フローリストをソートします。

-

フローのリストで、フロー名を右クリックしてクイック フィルター オプションを適用し、確認するフローの数を減らします。

クイックフィルターは、フローリストの他の列にも適用できます。

-

フローをダブルクリックすると、フローの詳細を確認できます。

フローの詳細:

表 6:フローの詳細 畑

形容

イベントの説明

ペイロードでアプリケーションが識別されない場合、JSA は組み込みのデコードを使用してアプリケーションを判断し、 イベントの説明に状態ベースのデコードでアプリケーションが検出されましたと表示されます。

送信元ペイロードと宛先ペイロード

ペイロードのサイズを示します。

サイズが 64 バイトを超えると、ペイロードに JSA インターフェイスに表示されない追加情報が含まれる場合があります。

部分的に一致したカスタムルール

しきい値に達しなかったが、それ以外はルールが一致したルールを表示します。

流れ方向

フロー方向を指定します。ここで、L はローカル ネットワークを示し、R はリモート ネットワークを示します。

JSAを使用してフローデータを確認する方法の詳細については、ネットワークアクティビティの監視とイベントとフローの検索を参照してください。