ステップ 2: IPsec VPN を構成および検証する

大きな一日でした家に帰る前に、もう1つ、新しい支店を求めるのです。リモート本社へのセキュアなIPsec VPNトンネルを確立する必要があります。このトンネルにより、ゾーンのメンバーは、インターネット上の trust 172.16.200.0/24 サブネット上の特定の企業リソースに安全にアクセスできます。

セキュアトンネルは、SRXプラットフォームの重要な機能です。傍受やデータ盗難に関わらず、機密性の高いトラフィックを公共インターネット上で送信できることは、簡単なことではありません。IPsec VPNを使用すると、公共インターネットを介して安全にトラフィックをトンネリングできます。トラフィックはトンネリングされるため、ソースNATを実行する必要はありません。

心配しないでください、私たちはこれを簡単にします!

このステップでは、以下の方法について説明します。

- st0トンネルインターフェイスの設定

- トラフィックをIPsecトンネルに誘導するための静的ルーティングの設定

- ダイナミックルートベースVPNのIKEおよびIPsecパラメーターの設定

- セキュリティ ポリシーを調整して、172.16.200.0/24 に送信されたゾーンからの trust トラフィックのみが IPsec トンネルに表示されるようにします。

- Junos CLI を使用して IPsec VPN 動作を確認する

のためのIPsec VPN

のためのIPsec VPN

IPsec VPNの概要

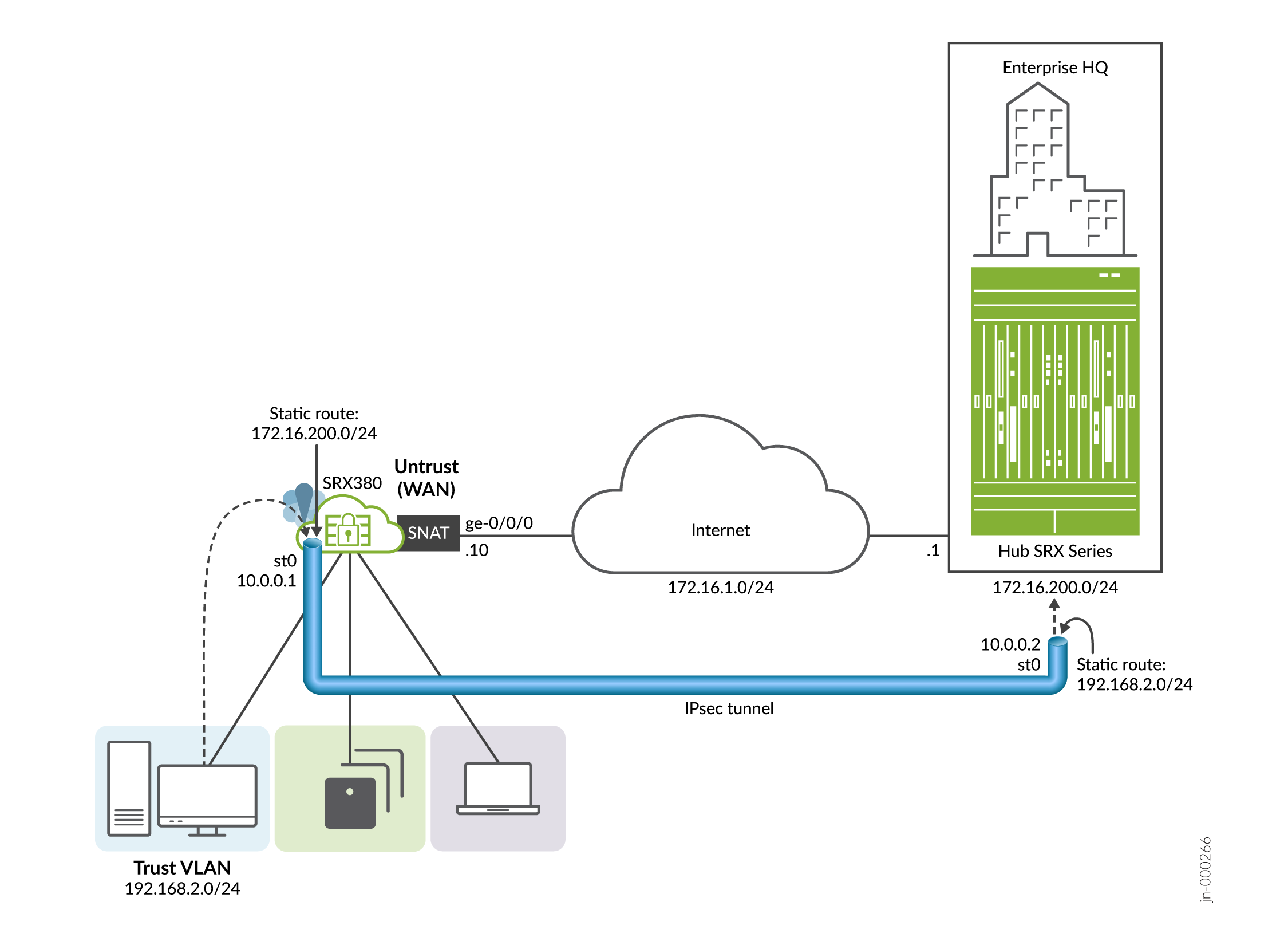

この例では、ゾーンから trust 172.16.200.0/24 に送信されたトラフィックは、IPsec トンネルを使用します。このトラフィックはソースNATをバイパスし、192.168.2.0/24 trust-vlan サブネットからの元のソースIPでリモートエンドを出ます。

トンネルは、支社とリモート オフィスの間のポイントツーポイントで動作します。これにより、IPアドレスの割り当てはオプションになります。この例では、診断支援として ping テストを許可するために、トンネル エンドポイントにアドレスを割り当てます。各エンドで静的ルートを使用して、トラフィックをトンネルに誘導します。リモートロケーションの静的ルートは、ゾーンの192.168.2.0/24サブネット trust と一致があることに注意してください。トンネルを使用するトラフィックでは送信元NATは発生しないため、このアドレスで一致させる必要があります。

このトポロジーは、支社とリモートの間のクラウドを示しています。一般的に、このクラウドはインターネットです。トポロジー内のデバイス数を減らすには、支社と遠隔地を直接接続しています。その結果、インターネット クラウドをまたがる 1 つの 172.16.1.0/24 サブネットがあります。

これは、後で IKE(インターネット鍵交換)ローカルおよびリモート ゲートウェイを定義すると、2 つのエンドポイントが 172.16.1.0/24 サブネットを共有することを意味します。IKEゲートウェイがリモートサブネット上にある場合、構成や運用に違いはありません。リモートIKEゲートウェイを指定することは、2つのサイトがインターネットを介してホップを行っている場合に典型的な使用例です。