セキュアなローカルブランチ接続の設定

LAN/WAN 接続を検証したら、Junos CLI を使用して VLAN と関連ポリシーを導入して、LAN および WAN 接続を保護する準備が整いました。

SRX プラットフォームの重要な機能はセキュリティです。それは、彼らがやっていることです。現代におけるローカル接続とインターネット接続のセキュリティ確保は非常に重要です。セキュリティニーズを満たすようにSRXを設定する方法をご紹介します。

VLANとセキュリティポリシーの設定

ローカルブランチ接続の目標

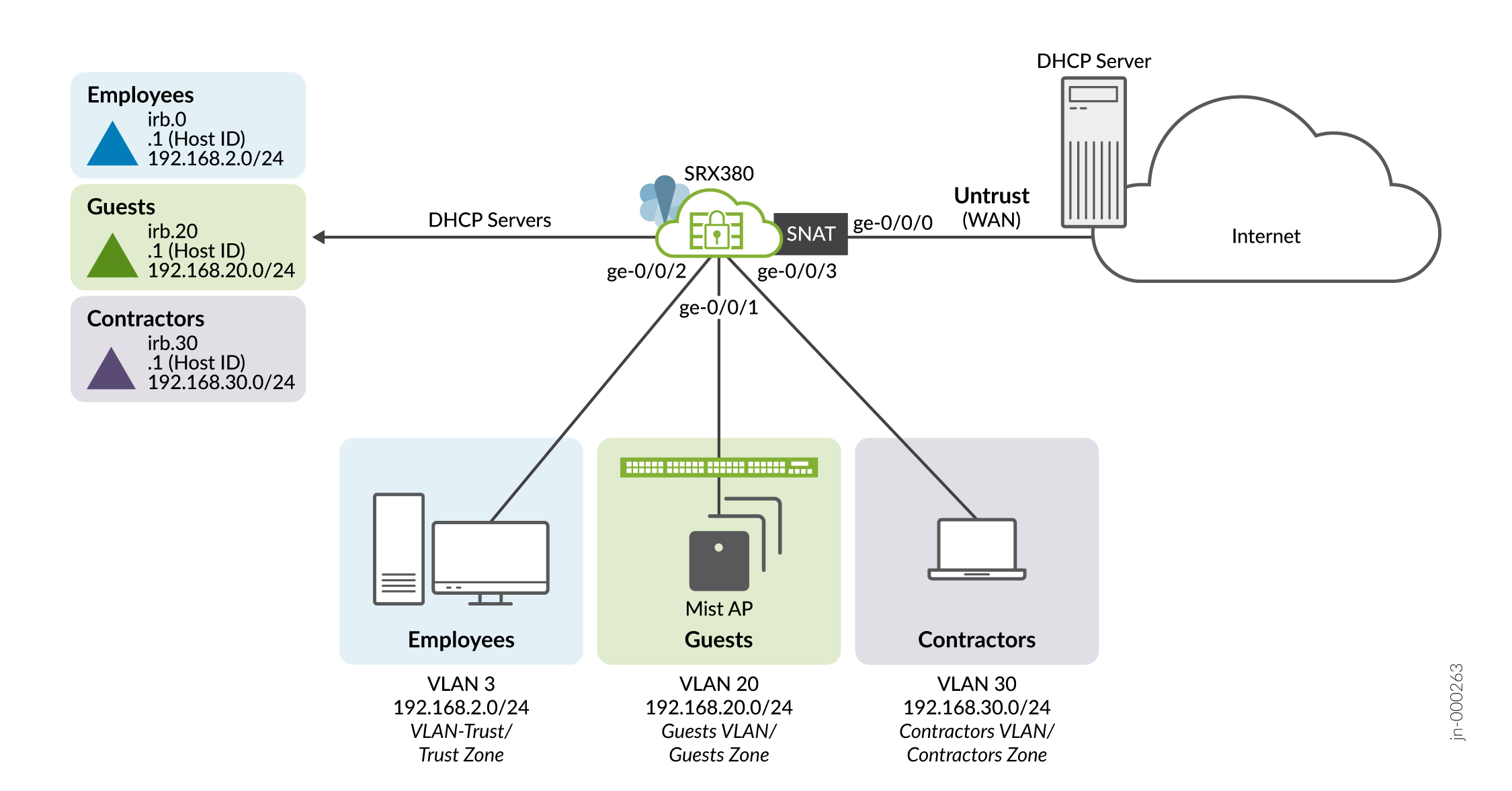

図 1 では、これらの手順で使用するローカルの支社接続の目標について詳しく説明します。

これらの目標を達成する方法は次のとおりです。

- Trust VLAN(vlan-trust)/trust ゾーンに従業員を配置します。完全なインターネットアクセスとゾーン内のデバイスへの特定の接続を開始する機能を contractors 許可します。

- 支店では小売販売を行っており、常連客に無料Wi-Fiを提供しています。VLAN をゾーンにguestsguests配置し、制限されたインターネット アクセスを許可します。

- 請負業者は、ローカルブランチで新しいWebベースのビジネスアプリケーションに取り組んでいます。VLAN/ゾーンにコントラクターをcontractors配置し、インターネットへのアクセスを許可しません。請負業者は または guests ゾーンへの通信をtrust開始できません。

以下の表は、VLAN 接続要件をまとめたものです。

| VLAN ID | 名/ゾーン | サブネット | インターネットアクセス? | セキュリティポリシー |

|---|---|---|---|---|

| 3 * | vlan-trust/trust * | 192.168.2.0/24 * | 完全* |

|

| 20 | お客様 | 192.168.20.0/24 | HTTP および HTTPS のみ |

|

| 30 | 請負業 者 | 192.168.30.0/24 | いいえ |

|

「*」vlan-trustのマークが付いたテーブルのエントリーは、工場出荷時のデフォルト設定ですでに設定されています。これは簡単だとお伝えしました!工場出荷時のデフォルトtrustゾーンに必要なのは、ゾーンからゾーンに指定されたプロトコルを許可するセキュリティポリシーをtrustcontractors追加することです。

請負業者のゾーントラフィックへの信頼を許可

指定された接続目標を達成するには、ゾーンから trust ゾーンへの特定のトラフィック(HTTP/HTTPSとping)を許可するセキュリティポリシーを contractors 作成します。セキュリティ アプライアンスとして、SRX はゾーン間トラフィックのデフォルトの すべて拒否 ポリシーを持ちます。工場出荷時のデフォルト設定では、 から trust untrust ゾーンへのトラフィックのみが許可されます。

set security policies from-zone trust to-zone contractors policy trust-to-contractors match source-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match destination-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-http set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-https set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-ping set security policies from-zone trust to-zone contractors policy trust-to-contractors then permit

この例では、任意の送信元または宛先 IP アドレスでシンプルかつ一致するようにしています。ここでは、ポリシー制御のために送信元と宛先のゾーンで単純に一致します。より良いセキュリティを実現するには、この支社のプレフィックス 192.168.2.0/24 および 192.168.30.0/24 プレフィックスである および サブネットのアドレス帳エントリー trust contractorsを定義することを検討してください。アドレス帳エントリーでは、 と destination-address contractorsにsource-address trust一致できます。

さらに、ホスト固有のアドレス帳エントリーを追加して、ゾーン間の通信が許可される特定のIPアドレスを制御できます。ポリシーでホスト固有のIPアドレスを使用する場合は、関連するホストに静的IPアドレスを割り当ててください。この例ではDHCPを使用していますしたがって、リースがタイムアウトしたり、クライアントマシンが再起動した場合、関連するホストに静的IPアドレスを割り当てない限り、クライアントマシンには自動的に新しいIPアドレスが割り当てられます。

ゲストVLAN、セキュリティゾーン、セキュリティポリシーを設定する

ゲストを稼働させましょう結局のところ、彼らはやるべきウェブショッピングを持っています!概要レベルでは、このタスクには次の重要な部分が含まれます。

- VLAN を guest 定義し、1 つ以上の LAN インターフェイスに関連付けます。

- VLAN の IRB(統合型ルーティングおよびブリッジング)インターフェイスを定義します。

- VLAN のメンバーに IP アドレスを割り当てるための DHCP サーバーの構成

- VLAN の接続ニーズに応じてセキュリティ ゾーンとポリシーを定義します。

- SRXデバイスにrootとしてログインします。コンソールまたはSSHアクセスを使用できます。CLI を起動し、設定モードに入ります。

login: branch_SRX (ttyu0) root@branch_SRX% cli root@branch_SRX> configure Entering configuration mode [edit] root@branch_SRX#

- VLAN を guests 定義し、IRB インターフェイスに関連付けます。この IRB インターフェイスは、VLAN 上のデバイスのデフォルト ゲートウェイとして機能します。

[edit] root@branch_SRX# set vlans guests vlan-id 20 root@branch_SRX# set vlans guests l3-interface irb.20

- ge-0/0/1 インターフェイスを VLAN に配置します guests 。デフォルト設定では、ほとんどの場合と同様に、このインターフェイスはVLANに trust 属します。まず、インターフェイスの現在のVLANアソシエーションを削除して、更新された guests VLANに置き換えることができます。

[edit] root@branch_SRX# delete interfaces ge-0/0/1 unit 0 root@branch_SRX# set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests

- VLAN の IRB インターフェイスを guests 設定します。このステップでは、VLANにIPサブネットを割り当てます。この例では、VLAN ID を IRB ユニット番号と一致させて、覚えやすくします。この関連付けは、便宜上の目的のみです。このステップでは、未使用のユニット番号を使用できます。

[edit] root@branch_SRX# set interfaces irb unit 20 family inet address 192.168.20.1/24

- VLAN の DHCP サーバーを guests 設定します。VLANのIRBインターフェイスがDHCPサーバーインターフェイスとして設定されていることに注意してください。この設定は、指定された範囲の IP アドレスを割り当て、クライアントにデフォルト ルートとパブリック DNS サーバー アドレスを割り当てます。デフォルトルートは、すべての非ローカル(VLAN間およびWANへのLAN間)トラフィックのネクストホップとしてVLANのIRBを指します。

[edit] root@branch_SRX# set system services dhcp-local-server group GUEST-POOL interface irb.20 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE low 192.168.20.10 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE high 192.168.20.100 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1

- VLAN の guests メンバーには、インターネット アクセスが提供されます。ローカルブランチでは、ローカル使用のみのRFC-1918 IPアドレスを使用しているため、インターネットアクセスでは、SRXがWANインターフェイスIPアドレスへのソースNATを実行する必要があります。インターネット上で使用できるのは、グローバルにルーティング可能な IP アドレスのみです。VLANのソースNATポリシーを定義する方法は guests 次のとおりです。

[edit] root@branch_SRX# set security nat source rule-set guests-to-untrust from zone guests root@branch_SRX# set security nat source rule-set guests-to-untrust to zone untrust root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface

- ほぼ完了です。次に、セキュリティ ゾーンを作成します guests 。このプロセスの一環として、関連する VLAN の IRB を新しいゾーンに配置します。ゾーンの定義の一部は、そのゾーンから SRX デバイスの制御プレーンへのフローが許可されるプロトコルとサービスを指定することです。

この例では、VLAN 内のユーザーが guests DHCP を開始し、ローカル制御プレーンにトラフィックを ping することを許可します。これにより、ゲストはDHCPを使用してIPアドレスを要求し、デバッグ目的でVLANのIRBに pingを実行すると同時に、他のすべてのサービスとプロトコルをローカルホストにブロックすることができます。その結果、ゾーン内の guest ユーザーが Telnet または SSH から支社 SRX への開始をブロックされます。対照的に、ゾーン内の trust ユーザーはSRXへのSSH接続を開始できます。

[edit] root@branch_SRX# set security zones security-zone guests interfaces irb.20 root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services dhcp root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services ping

- 最後のステップは、VLANのセキュリティポリシーを guests 定義することです。設定ステートメントを短くするために、 階層に自分自身を

[edit security policies]「駐車」します。インターネット アクセスを制限するために、ポリシーは HTTP、HTTPS、DNS、ping のみをサポートします。[edit security policies ] root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match source-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match destination-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-http root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-https root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust then permit

迅速な構成

ゲストVLANクイック設定

VLANとそのセキュリティポリシーを guests 設定形式で定義するための完全な構成を次に示します。迅速に稼働するには、環境に必要に応じて設定ステートメントを編集し、SRXに貼り付けるだけです。

set vlans guests vlan-id 20 set vlans guests l3-interface irb.20 delete interfaces ge-0/0/1 unit 0 set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests set interfaces irb unit 20 family inet address 192.168.20.1/24 set system services dhcp-local-server group GUEST-POOL interface irb.20 set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE low 192.168.20.10 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE high 192.168.20.100 set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1 set security nat source rule-set guests-to-untrust from zone guests set security nat source rule-set guests-to-untrust to zone untrust set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface set security zones security-zone guests interfaces irb.20 set security zones security-zone guests host-inbound-traffic system-services dhcp set security zones security-zone guests host-inbound-traffic system-services ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match source-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match destination-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-http set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-https set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp set security policies from-zone guests to-zone untrust policy guests-to-untrust then permit

請負業者の VLAN クイック設定

contractors VLAN および関連するセキュリティ ゾーンは、VLAN に関guestsする上記の詳細と似ています。ホワイト ペーパーを保存するには、VLAN の簡易構成contractorsにジャンプします。

ゾーンのセキュリティポリシー定義の contractors 欠如は重要です。明示的なポリシーを除外すると、デフォルトはすべてのポリシーを 拒否 し、このゾーンから開始されたゾーン間トラフィックに対して完全に有効になります。その結果、ゾーンで contractors 開始するすべてのトラフィックが、他のすべてのゾーンへの入り込みからブロックされます。

set vlans contractors vlan-id 30 set vlans contractors l3-interface irb.30 delete interfaces ge-0/0/3 unit 0 set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members contractors set interfaces irb unit 30 family inet address 192.168.30.1/24 set system services dhcp-local-server group CONTRACTORS-POOL interface irb.30 set access address-assignment pool CONTRACTORS-POOL family inet network 192.168.30.0/24 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE low 192.168.30.10 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE high 192.168.30.100 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes router 192.168.30.1 set security zones security-zone contractors interfaces irb.30 set security zones security-zone contractors host-inbound-traffic system-services dhcp set security zones security-zone contractors host-inbound-traffic system-services ping

設定をコミットして、SRX デバイスで変更を有効にしてください。

結果

セキュア VLAN 設定の結果は、Junos の中括弧形式で表示されます。簡潔にするために、工場出荷時のデフォルト設定を以下から除外しました。

root@branch_SRX# [edit]

root@branch-srx# show interfaces irb

. . .

unit 20 {

family inet {

address 192.168.20.1/24;

}

}

unit 30 {

family inet {

address 192.168.30.1/24;

}

}

[edit]

root@branch-srx# show vlans

contractors {

vlan-id 30;

l3-interface irb.30;

}

guests {

vlan-id 20;

l3-interface irb.20;

}

. . .

group CONTRACTORS-POOL {

interface irb.30;

}

group GUEST-POOL {

interface irb.20;

}

[edit]

root@branch-srx# show access address-assignment

. . .

pool CONTRACTORS-POOL {

family inet {

network 192.168.30.0/24;

range CONTRACTORS-POOL-IP-RANGE {

low 192.168.30.10;

high 192.168.30.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.30.1;

}

}

}

}

pool GUEST-POOL {

family inet {

network 192.168.20.0/24;

range GUEST-POOL---IP-RANGE {

low 192.168.20.10;

high 192.168.20.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.20.1;

}

}

}

}

. . .

nat {

source {

rule-set guests-to-untrust {

from zone guests;

to zone untrust;

rule guest-nat-rule {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

. . .

from-zone guests to-zone untrust {

policy guests-to-untrust {

match {

source-address any;

destination-address any;

application [ junos-http junos-https junos-ping junos-dns-udp ];

}

then {

permit;

}

}

}

}

zones {

. . .

security-zone contractors {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.30;

}

}

security-zone guests {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.20;

}

}

}

次に、ローカルの支社/拠点の通信を保護するために、想定どおりに構成が機能していることを確認する方法について説明します。