ContrailホストベースファイアウォールのcSRX

コンテナ化されたSRX(cSRXコンテナファイアウォール)は、分散ホストベースファイアウォール(HBF)サービスとしてContrail Networkingに統合される仮想セキュリティソリューションです。cSRXはDockerコンテナをベースに構築されており、俊敏性、弾力性、コスト削減のセキュリティサービスを提供します。

Contrailホストベースファイアウォール上のcSRXコンテナファイアウォールの概要

cSRXは、Contrailクラスタで実行されているDocker Engineコンピュートノードに単一のコンテナとして導入されます。cSRXは、Dockerコンテナ環境のホスティングプラットフォームとして、Linuxベアメタルサーバー上で稼働します。cSRXコンテナは、さまざまなLinuxホスト配布方法(Ubuntu、Red Hat Enterprise Linux、またはCentOS)をサポートするために、すべての依存プロセスとライブラリをパッケージ化します。

cSRXがアクティブになると、Dockerコンテナ内のいくつかのプロセスが自動的に起動します。一部のプロセスは Linux の機能をサポートしており、Linux ホストで実行しているときに提供するのと同じサービス (sshd、rsyslogd、monit など) を提供します。その他のプロセスは、Junos OSからコンパイルおよび移植され、セキュリティサービスの設定および制御ジョブを実行します。たとえば、MGD、NSD、Content Security、IDP、AppID など)。SRXPFEは、cSRXコンテナの収益ポートからパケットを送受信するデータプレーンデーモンです。cSRXは、レイヤー2(L2)からレイヤー3(L3)への転送機能と、レイヤー4からレイヤー7のネットワークセキュリティサービスにsrxpfeを使用します。

この分散型ソフトウェアセキュリティソリューションは、Contrail Networking上に構築され、ContrailコントローラとContrail vRouterを使用してお客様のマルチクラウド環境における脅威を防止します。

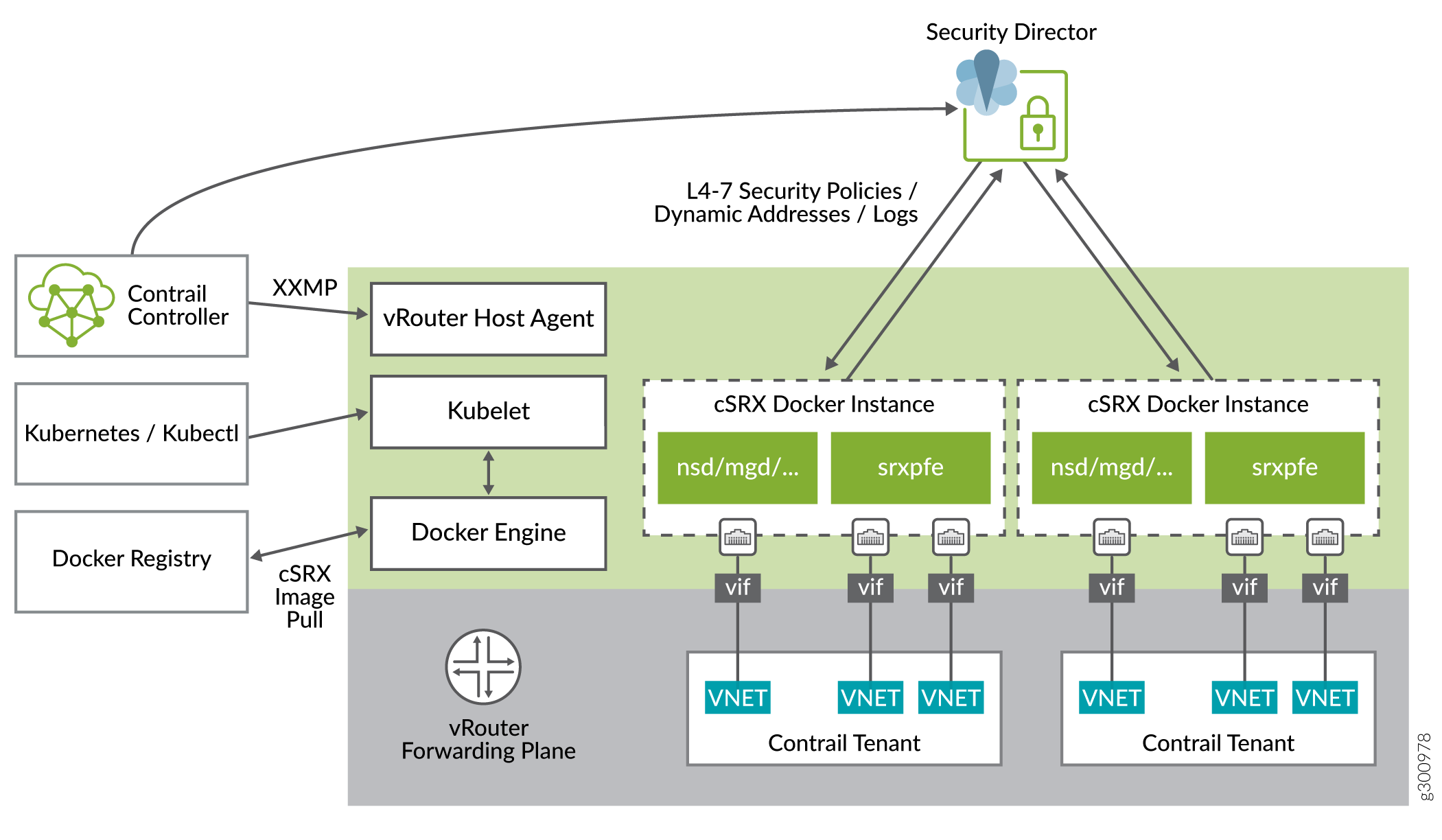

cSRXがContrail上の分散型ファイアウォールサービスとして機能する場合、Kubernetesはコンピュートノード上のcSRXインスタンスのオーケストレーションに使用されます。Contrail ユーザー インターフェースでホストベース ファイアウォール(HBF)ポリシーを設定すると、Kubernetes API サーバーが Contrail Controller に応答できるようになります。cSRXイメージは、インスタンスのプロビジョニング後にDockerレジストリから計算ノードにプルされます。

cSRXをContrailマイクロセグメンテーションとして導入:VMとコンテナのワークロードが混在するContrail環境内では、cSRXはSecurity Directorによって管理されるレイヤー4から7のトラフィックにセキュリティを提供できます。

上のcSRXコンテナファイアウォール

上のcSRXコンテナファイアウォール

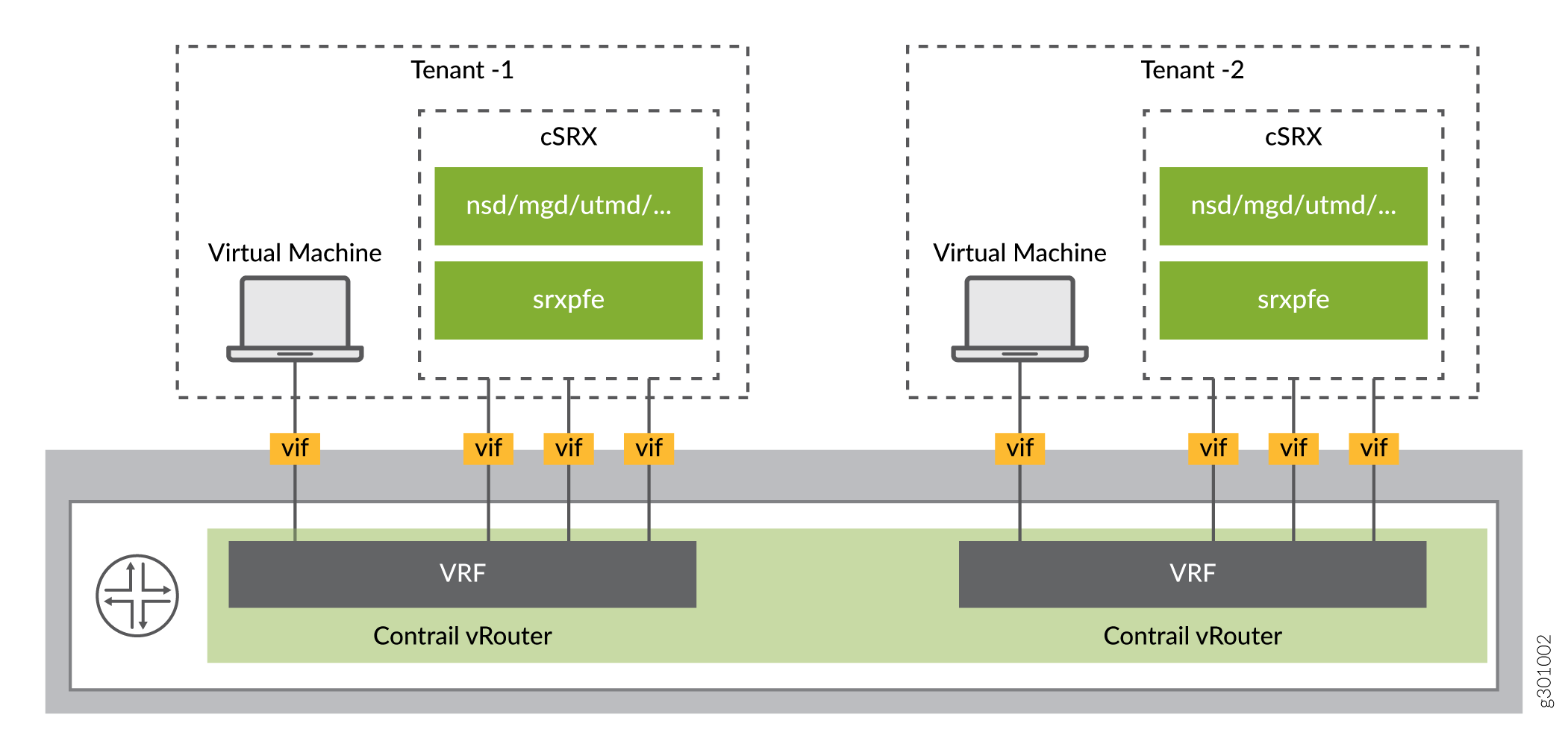

次の図は、Dockerコンテナを使用したcSRXとContrail HBFの統合を示しています。Contrail Security には、cSRX アプリケーションが作成される各ホストで分散型要素として機能する統合型仮想ルーター(vRouter)が含まれています。vRouter は、トラフィックフローを監視し、疑わしいトラフィックを次世代ファイアウォールにリダイレクトすることで、レイヤー 4 からレイヤー 7 でセキュリティを適用します。

cSRXインスタンスをプロビジョニングした後:

3つのvRouterインターフェイス(VIF)が、cSRXインスタンスをvRouterに接続します。

管理インターフェイスは、管理仮想ネットワークに接続されています。

左右の仮想ネットワークには、2つのセキュアデータインターフェイスが接続されており、vRouterからステアリングされたパケットを受信し、セキュリティチェック後にvRouterにパケットを送信します。

Security Directorが、cSRXインスタンスに対するL7セキュリティポリシーと動的アドレスを更新します。

cSRXインスタンスは、Security Directorにセキュリティログを送信します。

HBFサービスを必要とする各テナントは、コンピューティングノードでプライベートcSRXインスタンスを起動します。

Contrail Security では、ポリシーを定義し、すべての展開に自動的に配布できます。また、各cSRXインスタンス内およびcSRXインスタンス間のトラフィックフローを監視し、トラブルシューティングすることもできます。

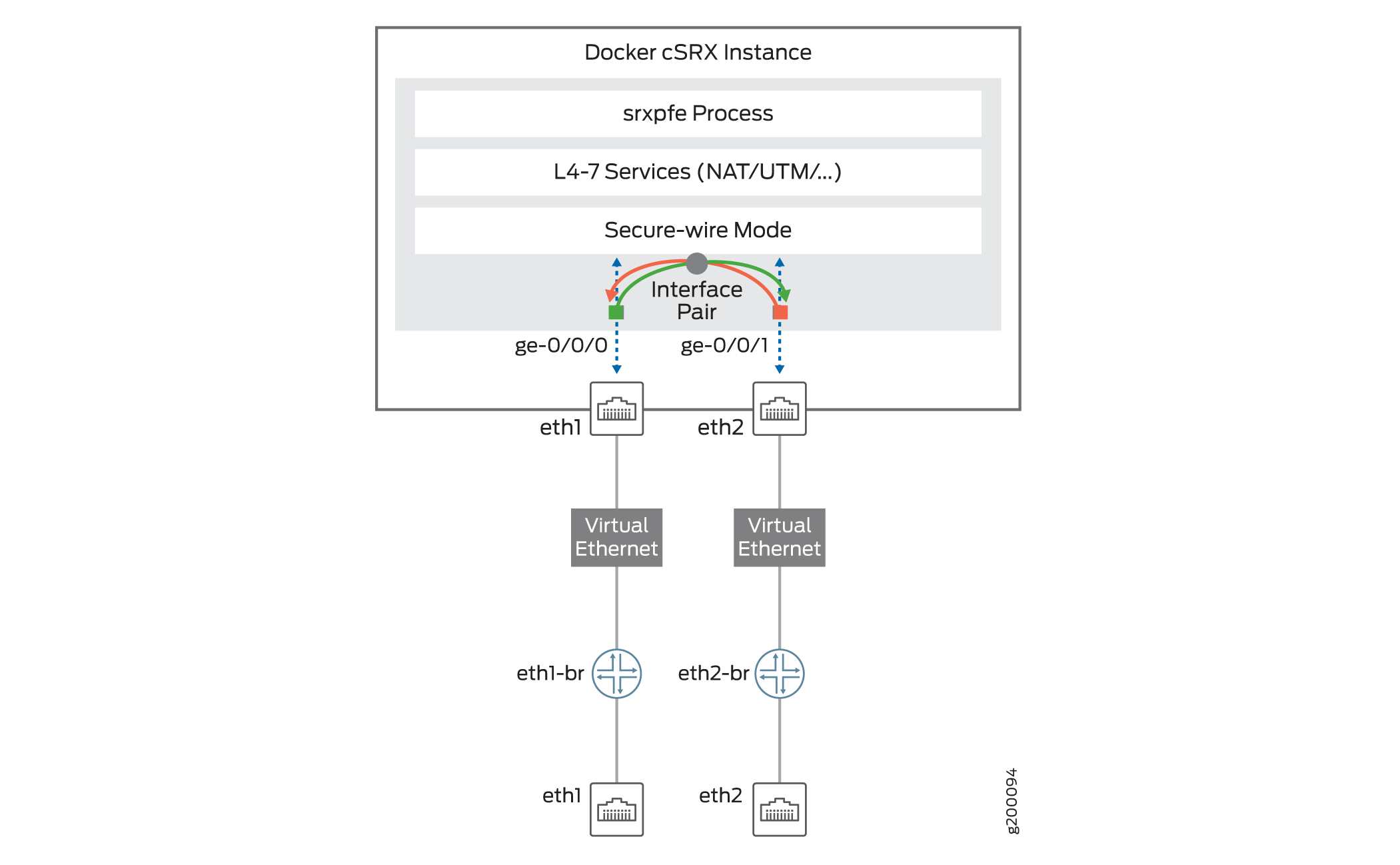

Contrail HBF は、セキュアワイヤ モードでのみ cSRX をサポートします。セキュアワイヤモードは、マルチテナント仮想化環境のネットワークエッジで高度なセキュリティを可能にします。cSRXは、ファイアウォール、IPS、AppSecureなどのレイヤー4からレイヤー7の高度なセキュリティ機能を提供します。cSRXコンテナは、cSRXを管理するための追加のインターフェイスも提供します。cSRXがレイヤー2モードで動作する場合、1つのインターフェイスから受信するレイヤー2フレームは、設定されたcSRXサービスに基づいてレイヤー4-レイヤー7処理を通過します。その後、cSRXは他のインターフェイスからフレームを送信します。cSRXコンテナは、設定されたセキュリティポリシーに基づいて、フレームを変更せずに通過させるか、フレームをドロップします。

図2 は、セキュアワイヤモードで動作するcSRXを示しています。

のcSRXコンテナファイアウォール

のcSRXコンテナファイアウォール

cSRXコンテナファイアウォール導入モード

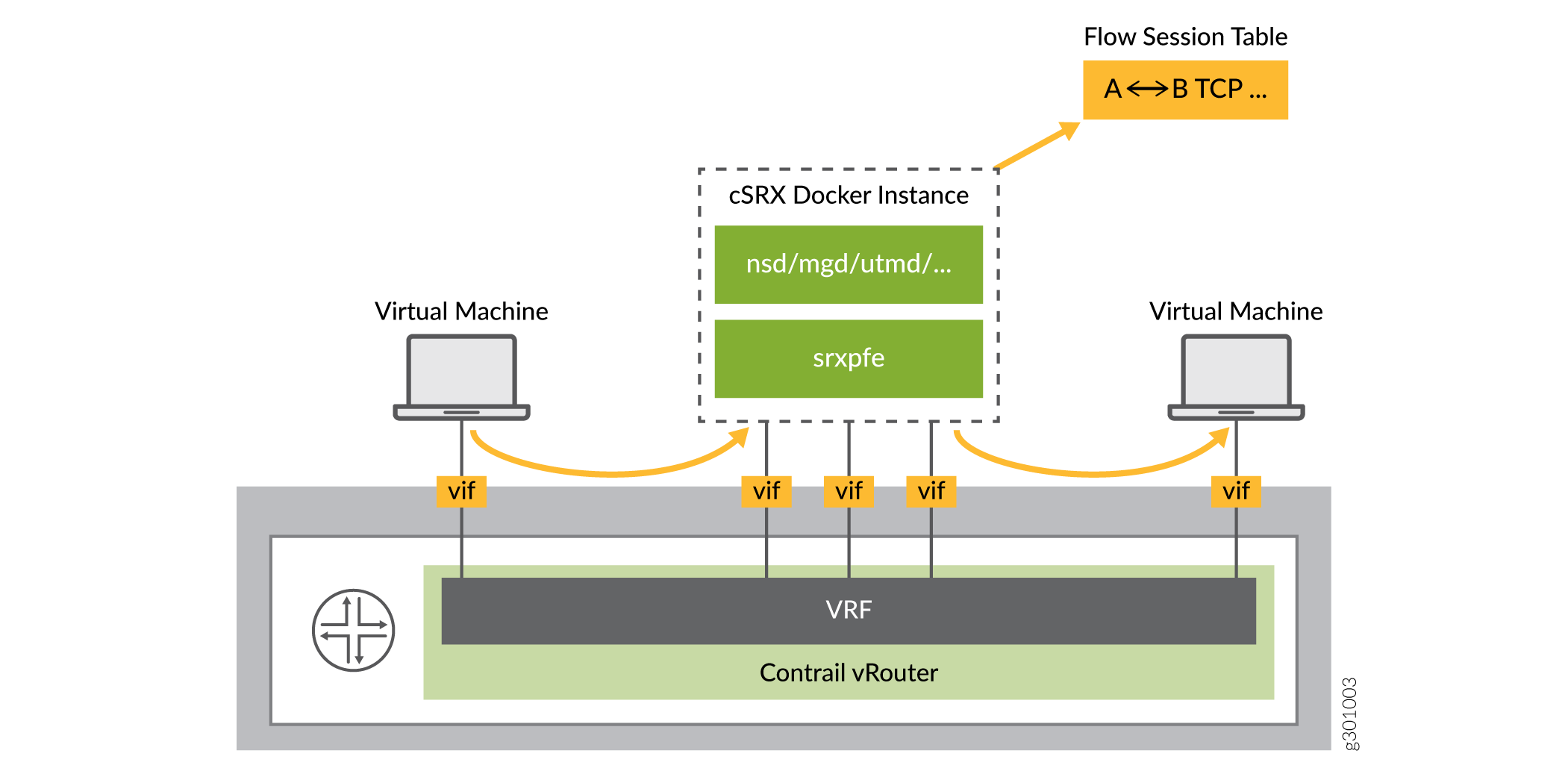

コンピュートノード内のトラフィックを保護

cSRXが計算ノード内のトラフィックを保護する際、vRouterはHBFフィルタに一致するトラフィックをcSRXに誘導します。フローセッションは、vRouterからcSRXに送信されたトラフィックに対して作成されます。cSRXはL7セキュリティチェックを完了すると、トラフィックをvRouterに送り返し、vRouterはトラフィックを宛先に転送します(図 3を参照)。

内のトラフィックの保護

内のトラフィックの保護

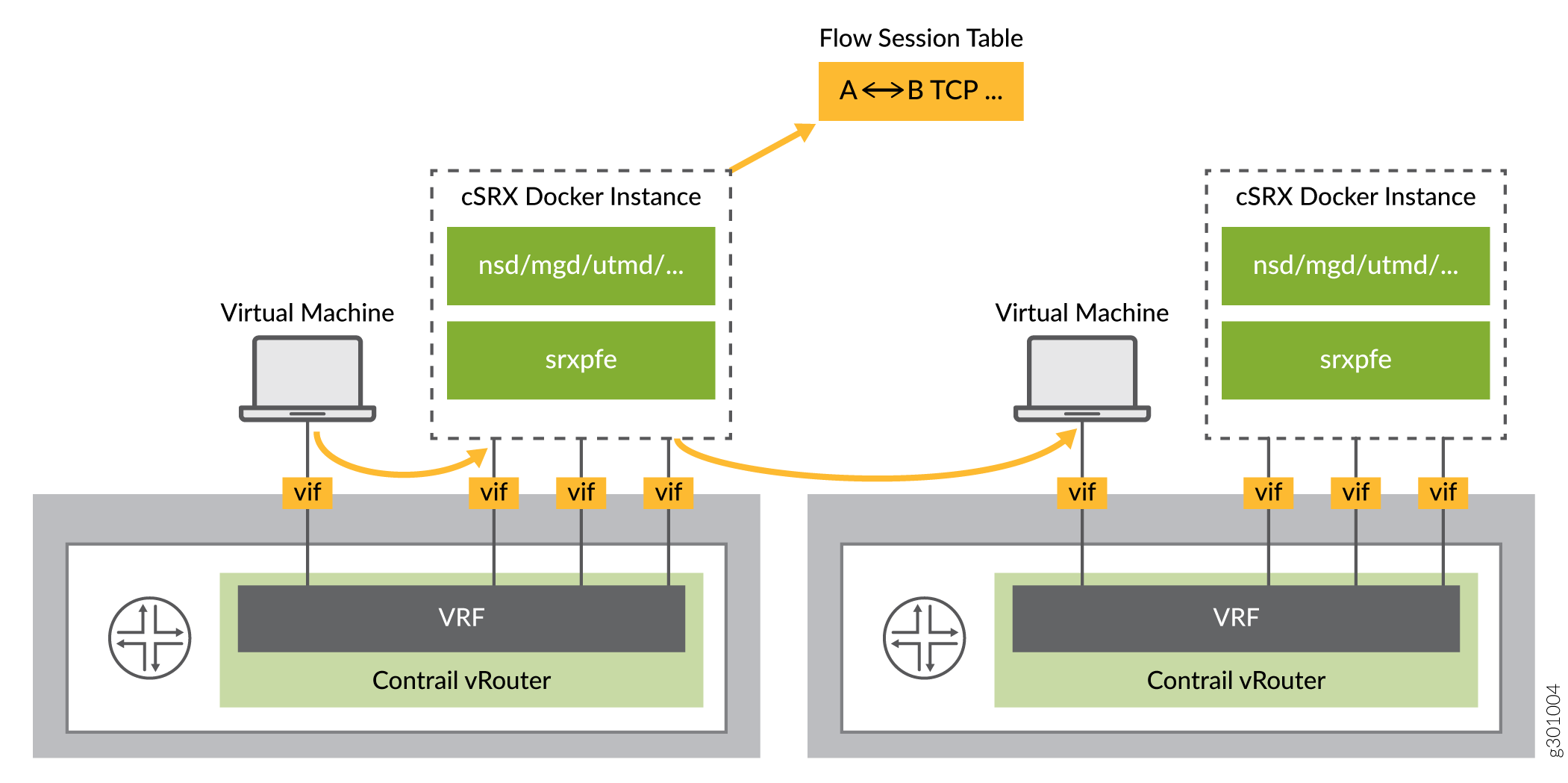

コンピューティングノード間のトラフィックのセキュリティ確保

このモードでは、cSRXはコンピュートノード内のトラフィックを保護するときと同じように動作します。ただし、この場合の違いは、トラフィックが異なるコンピューティングノードを通過する際に、vRouterがトラフィックが同じcSRXインスタンスに誘導されることを保証する必要があることです。このモードでは、同じcSRXインスタンス内で双方向でcSRXフローセッションが作成され、照合されます。

cSRXコンテナファイアウォールのライセンス

cSRXソフトウェアの機能を有効にするには、ライセンスが必要です。cSRXソフトウェア機能ライセンスの詳細については、 cSRXフレックスソフトウェアサブスクリプションモデルを参照してください。