単一のMXシリーズルーターでのステートフルファイアウォールトラフィックフロー(ECMPベースの一貫性のあるハッシュ)とスケールアウトされたSRXシリーズファイアウォール(スタンドアロン)

このトピックでは、スタンドアロンのSRXシリーズファイアウォールを使用したECMPベースの一貫したハッシュのロードバランシングを使用して、単一のMXシリーズルーターでステートフルファイアウォールトラフィックがどのように流れるかを見ていきます。

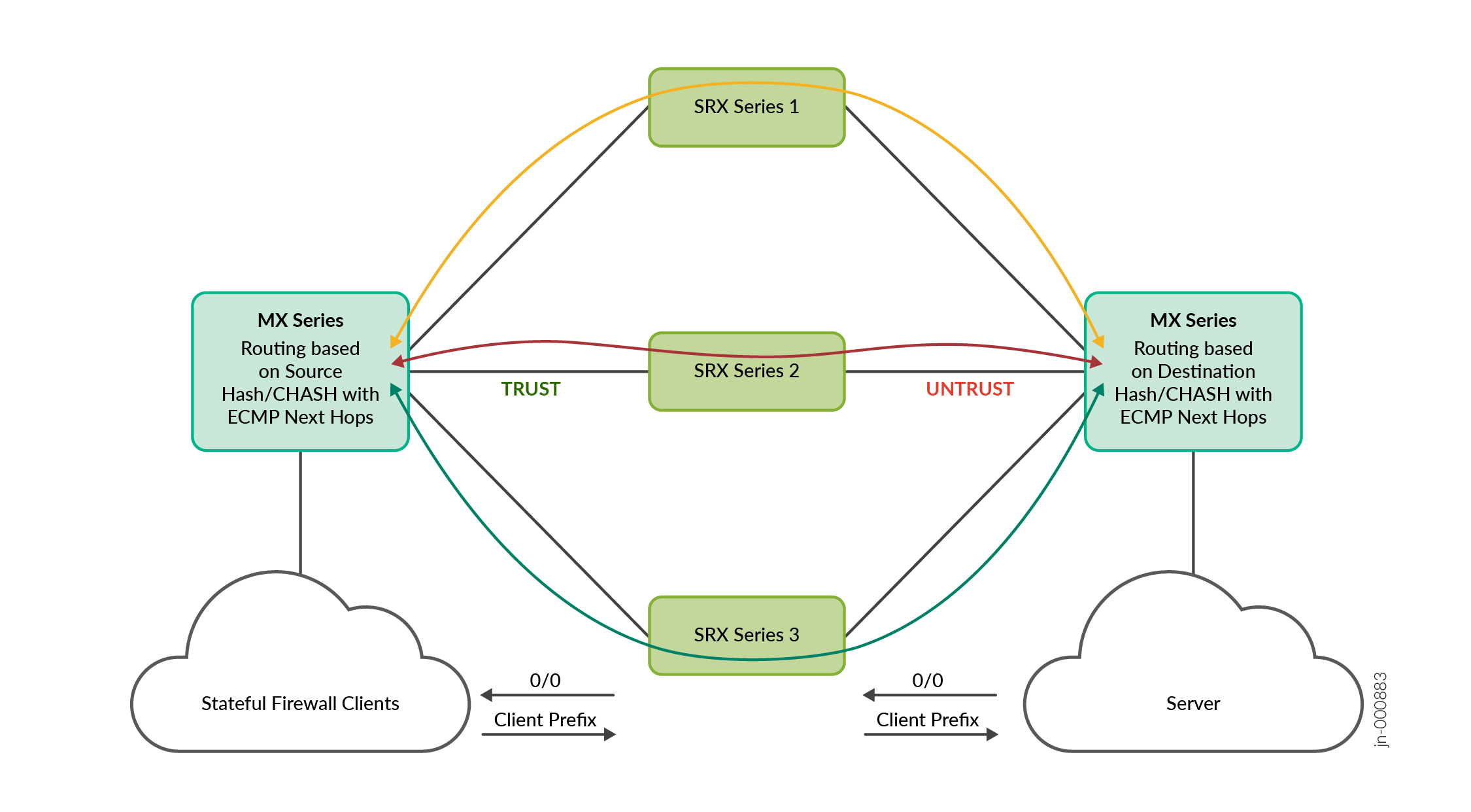

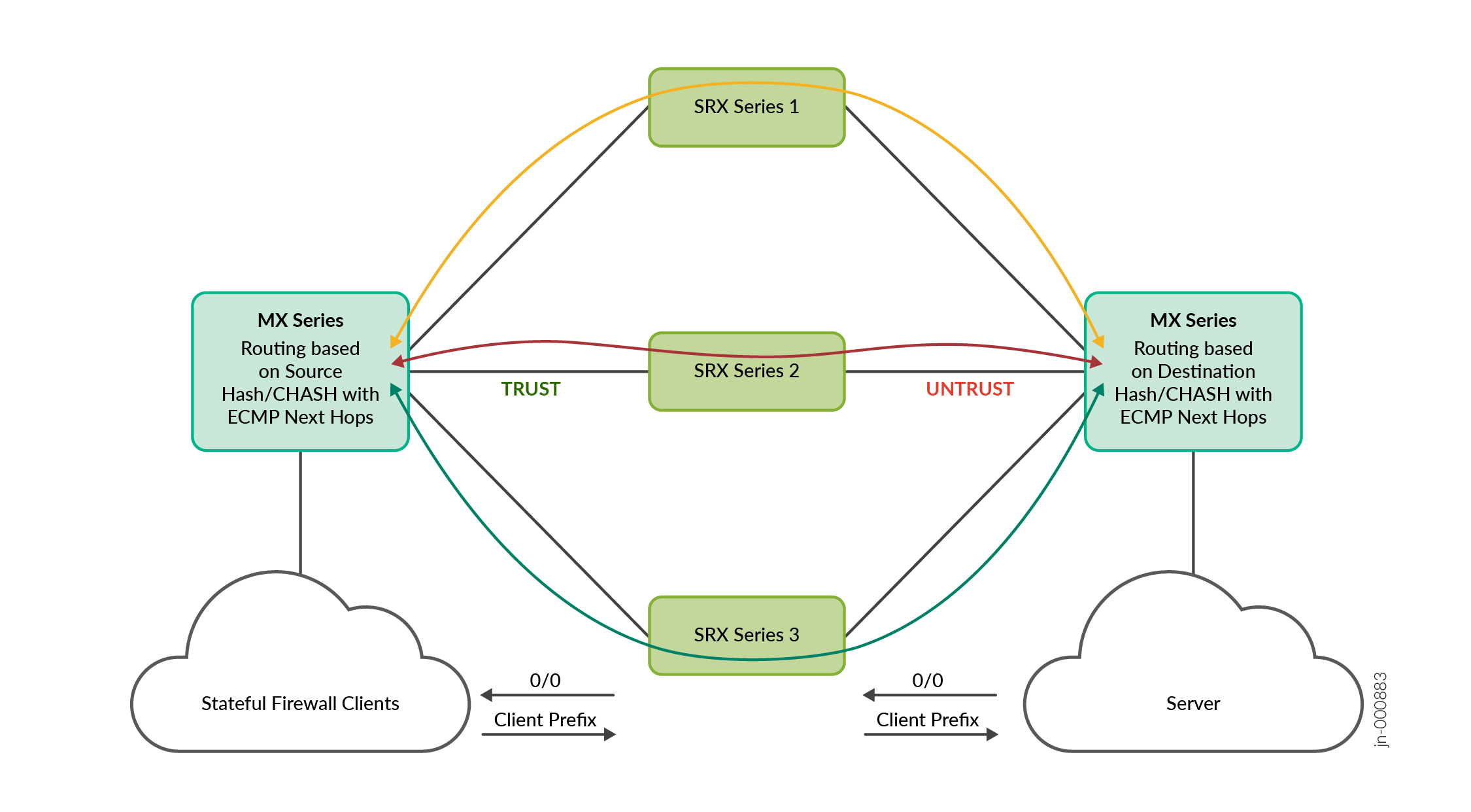

トポロジーについては 、図 1 を参照してください。このトポロジーでは、次のことを行う必要があります。

- TRUSTおよびUNTRUSTルーティングインスタンス用に2つのインターフェイスを持つ単一のMXシリーズルーターを設定します。

- 各インターフェイスで外部BGP(EBGP)または双方向フォワーディング検出(BFD)を設定します。

- 転送テーブルで、ルート 0/0 のソース ハッシュを使用してロードバランシング ポリシーを設定します。

- 転送テーブル内のクライアントプレフィックスルートの宛先ハッシュを使用して、ロードバランシングポリシーを設定します。

図 1 は、トラフィック フローを順を追って示しています。

図 1: 単一 MXシリーズ ルーター (ECMP ベースの一貫性のあるハッシュ) とスケールアウトされた SRXシリーズ ファイアウォール (スタンドアロン) によるステートフル ファイアウォール トラフィック フロー

MXシリーズルーターは、複数の論理インターフェイスで設定された単一のデバイスであり、TRUSTおよびUNTRUST VR方向でスケールアウトされたSRXシリーズファイアウォールに向けて行われます。

- SRXシリーズファイアウォールは、UNTRUST側で0/0ルートを受信し、TRUST側でEBGPを使用してMXシリーズルーターにアドバタイズします。MXシリーズルーターは、ECMPベースの一貫性のあるハッシュポリシーを使用して、TRUST側でこれらのルートをインポートします。

- SRXシリーズファイアウォールは、TRUST側でクライアントプレフィックスルートを受信し、UNTRUST側でEBGPを使用してMXシリーズルーターにアドバタイズします。MXシリーズルーターは、ECMPベースの一貫性のあるハッシュポリシーを使用して、UNTRUST側でこれらのルートをインポートします。

- TRUST側のMXシリーズルーターには、0/0ルート用のECMPルートがあり、UNTRUST側にはクライアントプレフィックスルート用のECMPルートがあります。

- クライアントからサーバーへの転送トラフィックフローは、TRUSTインスタンス上のMXシリーズルーターに到達し、ルート0/0ルートと一致して、ソースIPアドレスハッシュ値に基づいて、任意の1つのECMPネクストホップをSRXシリーズファイアウォールに取得します。

- SRXシリーズファイアウォールは、ステートフルファイアウォールフローセッションを作成し、サーバーに向かうUNTRUST方向でパケットをMXシリーズルーターにルーティングします。

- サーバーからクライアントへのリバース トラフィック フローは、UNTRUST インスタンス上の MXシリーズ ルーターに到達し、クライアント プレフィックス ルートと一致し、計算された宛先 IP ベースのハッシュ値に基づいて同じ ECMP ネクストホップを使用します。

- ステートフルファイアウォールセッションの送信元と宛先のIPアドレスは変更されません。計算されたハッシュ値は変わらず、順方向と逆方向のフローで同じECMPネクストホップのSRXシリーズファイアウォールを使用します。これにより、SRXシリーズファイアウォールで対称性が維持されます。

- SRXシリーズファイアウォールがダウンした場合、MXシリーズルーター上の一貫したハッシュにより、他のSRXシリーズファイアウォール上のセッションが妨げられることなく、影響を受けたSRXシリーズファイアウォール上のセッションのみが再配布されるようにすることができます。ただし、ファイアウォールがスタンドアロン モードで展開されているため、アプリケーションがセッションを再開する可能性があります。