DNS トンネル検出の概要

DNSトンネリングは、DNSクエリと応答で他のプログラムまたはプロトコルのデータをエンコードするサイバー攻撃方法です。これは、DNSトラフィックが破壊され、別のプロトコルまたはマルウェアビーコンのデータを送信する可能性があることを示しています。

DNSパケットがトンネリングされると、SRXシリーズファイアウォールは許可、拒否、またはシンクホールアクションを取ることができます。

DNSトンネリング検出は、ATP Cloudライセンスでのみ使用できます。機能固有のライセンス情報については、「 ATP Cloud のソフトウェア ライセンス」を参照してください。

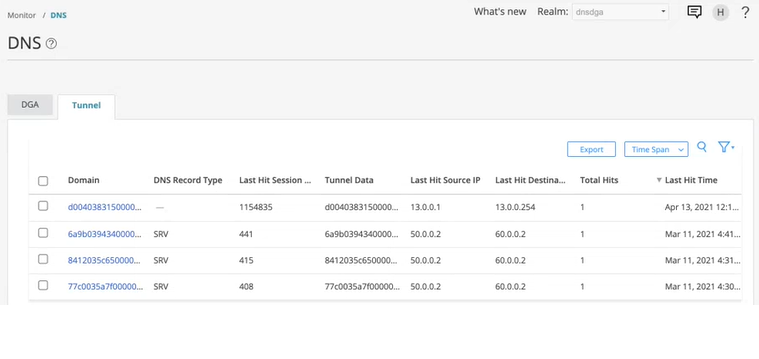

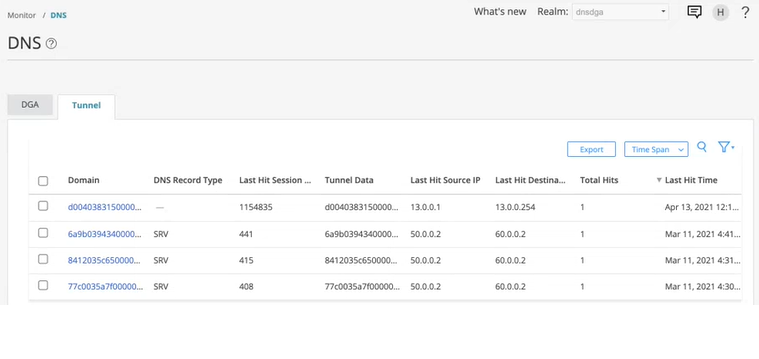

SRXシリーズファイアウォールが、トンネリングメタデータをJuniper ATP Cloudにエクスポートします。DNSトンネリング検出を表示するには、Juniper ATP Cloud Webポータルにログインし、[ DNS>監視]に移動します。[ Tunnel ] タブをクリックすると、DNS トンネルの検出結果が表示されます( 図 1 を参照)。ドメイン名をクリックすると、そのドメインに接続したホストの詳細が表示されます。

図 1: [DNS Tunnel] ページ

SRXシリーズファイアウォールでDNSトンネル検出を有効にするには、 Juniper Advanced Threat Preventionクラウド管理ガイドを参照してください。

DNSトンネリングの手順

DNSトンネリングの仕組みは次のとおりです。

- サイバー攻撃者は、「badsite.com」などの悪意のあるドメインを登録します。

- ドメインのネームサーバーは、DNSトンネリングマルウェアプログラムが実行されている攻撃者のサーバーを指します。

- 感染したホストで実行されている DNS トンネルクライアントプログラムが、悪意のあるドメインへの DNS 要求を生成します。

- DNSリゾルバーは、クエリを攻撃者のコマンド&コントロールサーバーにルーティングします。

- 被害者と攻撃者の間では、DNSリゾルバーを介して接続が確立されます。

- このトンネルは、データを盗み出すため、またはその他の悪意のある目的に使用される可能性があります。