マルウェアはどのように分析および検出されるのか

マルウェアの分析と検出

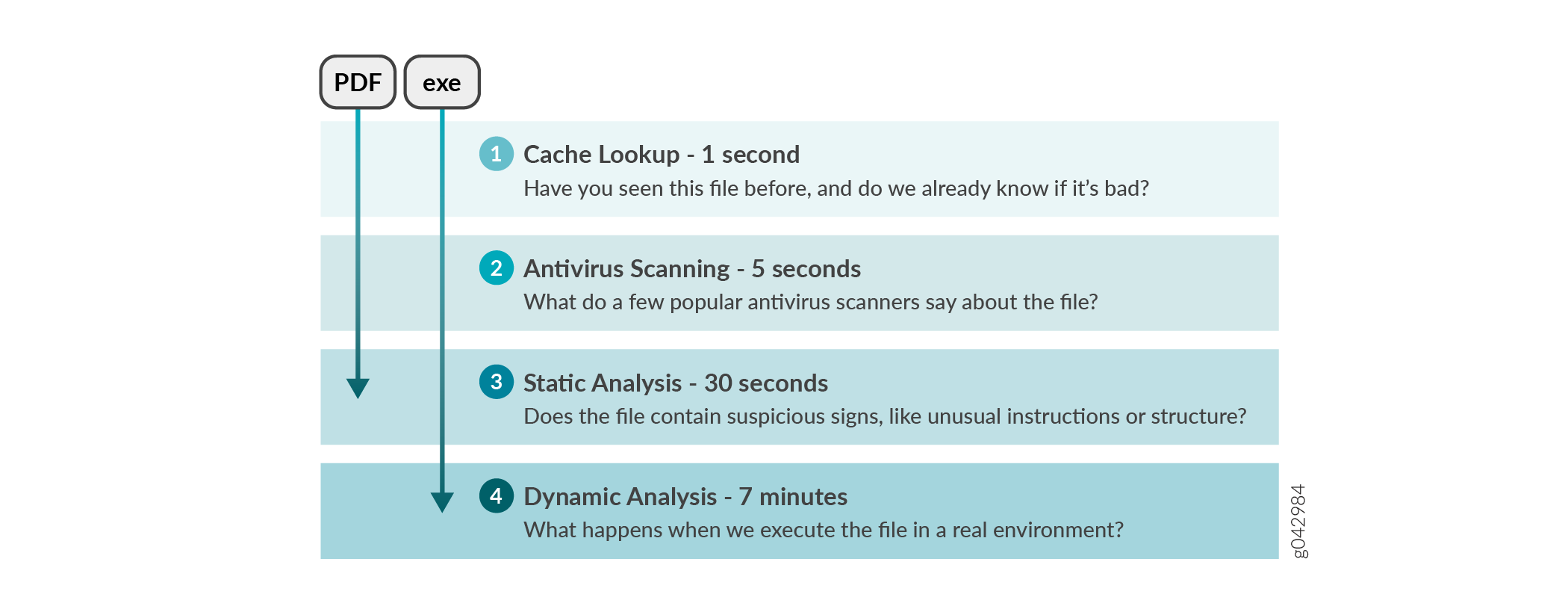

Juniper ATP Cloudでは、パイプラインアプローチを使用してマルウェアを分析および検知します。分析の結果、ファイルが完全にマルウェアであることが判明した場合、マルウェアをさらに調査するためにパイプラインを続行する必要はありません。 図 1 を参照してください。

を分析するためのJuniper ATP Cloudパイプラインアプローチの例

を分析するためのJuniper ATP Cloudパイプラインアプローチの例

各分析手法では判定番号が作成され、それを組み合わせて 0 から 10 の最終判定番号が作成されます。判定番号は、スコアまたは脅威レベルです。数値が大きいほど、マルウェアの脅威が高くなります。SRXシリーズファイアウォールは、この判定数とポリシー設定を比較し、セッションを許可または拒否します。セッションが拒否された場合、リセットパケットがクライアントに送信され、パケットはサーバーからドロップされます。

キャッシュ検索

ファイルを分析すると、ファイル ハッシュが生成され、分析の結果がデータベースに格納されます。Juniper ATP Cloudにファイルがアップロードされたら、まずそのファイルが以前に閲覧されたことがあるかどうかを確認します。その場合、保存された判定がSRXシリーズファイアウォールに返され、ファイルを再分析する必要はありません。Juniper ATP Cloud によってスキャンされたファイルに加えて、一般的なマルウェア ファイルに関する情報も保存され、迅速な対応を実現します。

キャッシュ検索はリアルタイムで実行されます。他のすべての手法はオフラインで行われます。つまり、キャッシュルックアップで判別が返されない場合、ファイルはクライアントシステムに送信されますが、その間、Juniper ATP Cloudクラウドは残りのパイプライン技術を使用してファイルの検査を続けます。後の分析でマルウェアの判定が返された場合、ファイルとホストにはフラグが付けられます。

アンチウィルススキャン

ウイルス対策ソフトウェアの利点は、ウイルス、トロイの木馬、ワーム、スパイウェア、ルートキットなど、多数の潜在的な脅威から保護できることです。ウイルス対策ソフトウェアの欠点は、常にマルウェアの背後にいることです。ウイルスが最初に来て、ウイルスへのパッチが次に来ます。アンチウィルスは、ゼロデイ脅威よりも、身近な脅威や既知のマルウェアの防御に優れています。

Juniper ATP Cloudは、1つのファイルを分析するのに、1つだけでなく、複数のアンチウィルスソフトウェアパッケージを利用します。その後、結果は機械学習(ML)アルゴリズムに供給され、偽陽性と偽陰性が克服されます。

静解析

静的分析では、ファイルを実際に実行せずに調べます。基本的な静的解析は単純明快で高速で、通常は約 30 秒です。以下は、静的分析で検査される領域の例です。

-

メタデータ情報 - ファイルの名前、このファイルのベンダーまたは作成者、ファイルがコンパイルされた元のデータ。

-

使用される命令のカテゴリ - ファイルは Windows レジストリを変更していますか?ディスク I/O API に触れていますか?

-

ファイルエントロピー—ファイルのランダム性マルウェアの一般的な手法は、コードの一部を暗号化し、実行時に復号化することです。多くの暗号化は、このファイルがマルウェアであることを強く示しています。

静的分析の出力は ML アルゴリズムに入力され、判別精度が向上します。

動的分析

ファイルの検査に費やされる時間の大部分は、動的分析です。 サンドボックスと呼ばれることが多い動的分析では、安全な環境で実行されるファイルを調査します。この分析中に、通常は VM 内に OS 環境がセットアップされ、すべてのアクティビティを監視するツールが起動されます。ファイルはこの環境にアップロードされ、数分間実行が許可されます。割り当てられた時間が経過すると、アクティビティの記録がダウンロードされ、MLアルゴリズムに渡されて判別が生成されます。

高度なマルウェアは、マウスの動きなどの人間の介入がないため、サンドボックス環境を検出できます。Juniper ATP Cloudは、さまざまな 欺瞞技術 を用いて、マルウェアを騙し、実際のユーザー環境であると判断させます。たとえば、Juniper ATP Cloudでは以下のことが可能です。

-

マウスの動き、キーストロークのシミュレーション、一般的なソフトウェアパッケージのインストールと起動など、ユーザー操作の現実的なパターンを生成します。

-

保存されている資格情報、ユーザーファイル、インターネットにアクセスできる現実的なネットワークなど、偽の価値の高いターゲットをクライアントに作成します。

-

OSに脆弱な領域を作成します。

欺瞞技術は、それ自体が検出率を大幅に向上させ、誤検知を減らします。また、マルウェアにより多くのアクティビティを実行させるため、ファイルが実行されているサンドボックスの検出率も向上します。ファイルが実行されれば実行されるほど、マルウェアかどうかを検出するためにより多くのデータが取得されます。

MLアルゴリズム

Juniper ATP Cloudは、独自のML実装を使用して分析を支援します。MLはパターンを認識し、情報を関連付けてファイル分析を改善します。MLアルゴリズムは、数千のマルウェアサンプルと数千のグッドウェアサンプルから得られる特徴でプログラムされています。マルウェアがどのようなものか学習し、脅威が進化するにつれてより賢くなるように定期的に再プログラムされます。

脅威レベル

Juniper ATP Cloudは、マルウェアとしてスキャンされたファイルの脅威レベルと感染したホストの脅威レベルを示すために、0〜10の数字を割り当てます。 表 1 を参照してください。

| 脅威レベル |

定義 |

|---|---|

| 0 |

綺麗;アクションは必要ありません。 |

| 1 - 3 |

低脅威レベル。 |

| 4 - 6 |

脅威レベルは中程度です。 |

| 7 -10 |

脅威レベルが高い。 |

脅威レベルの詳細については、Juniper ATP Cloud Web UIオンラインヘルプを参照してください。