侵害されたホスト:詳細情報

感染ホストとは、攻撃者が不正アクセスを取得したという確信度が高いシステムです。ホストが侵害されると、攻撃者はコンピューターに対して次のようないくつかのことを行うことができます。

ジャンクまたはスパムメールを送信して他のシステムを攻撃したり、違法なソフトウェアを配布したりする。

パスワードやアカウント番号などの個人情報を収集します。

コンピュータのセキュリティ設定を無効にして、簡単にアクセスできるようにします。

感染したホストは、ホストのIPアドレスまたはIPサブネットとして、脅威レベル(xxx.xxx.xxx.133や脅威レベル5など)とともにリストされます。特定されると、ジュニパー ATP クラウドはアクションを推奨し、セキュリティ ポリシーを作成して、感染したホスト上の受信および送信トラフィックに対して適用アクションを実行できます。ジュニパー ATP クラウドは、クライアントが C&C サーバーに接続しようとしているか、クライアントがマルウェアをダウンロードしようとしているかなど、複数の指標と独自のアルゴリズムを使用して、感染したホストの脅威レベルを判断します。

データフィードURLは、opスクリプトを実行してSRXシリーズファイアウォールを設定すると自動的に設定されます。「 ジュニパー ATP クラウド スクリプトのダウンロードと実行」を参照してください。

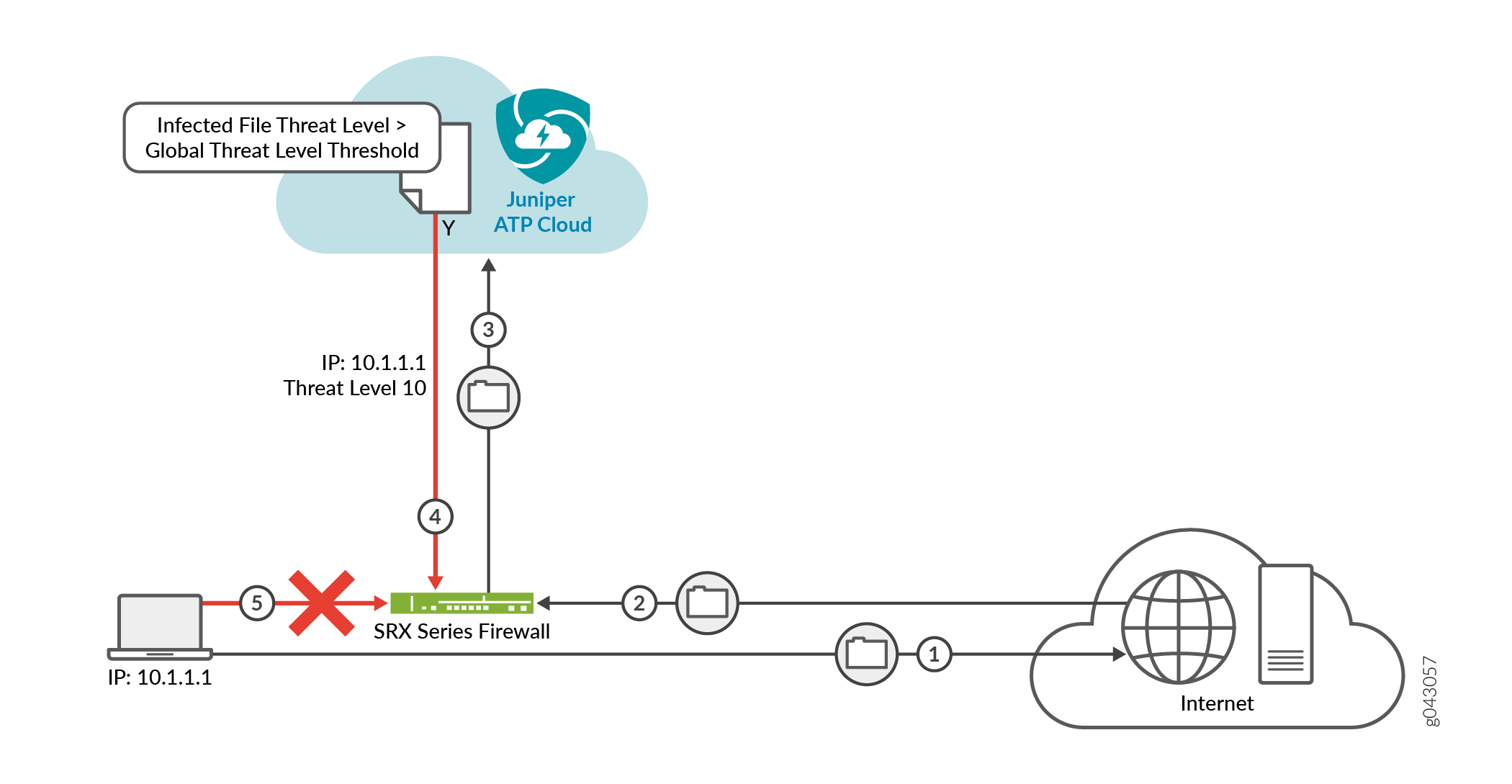

図1 は、マルウェアをダウンロードすることでデバイスに感染ホストとしてのラベルを付ける方法の一例を示しています。

による感染ホスト

による感染ホスト

ステップ |

説明 |

|---|---|

1 |

IPアドレス10.1.1.1のクライアントがSRXシリーズファイアウォールの背後にあり、インターネットからファイルをダウンロードするように要求します。 |

2 |

SRXシリーズファイアウォールは、インターネットからファイルを受信し、ファイルをクライアントに送信する前に、セキュリティポリシーをチェックして、アクションを実行する必要があるかどうかを確認します。 |

3 |

SRXシリーズファイアウォールには、ダウンロードしたばかりの同じタイプのファイルを検査のためにクラウドに送信することを義務付けるジュニパーATPクラウドポリシーがあります。 このファイルはクラウドにキャッシュされないため、この特定のファイルが検査のためにクラウドに送信されるのは今回が初めてです。SRXシリーズファイアウォールがファイルをクライアントに送信している間、クラウドが徹底的な検査を実行します。 |

4 |

この例では、クラウド分析によって、ファイルの脅威レベルがマルウェアであることを示すしきい値よりも高いと判断し、この情報をSRXシリーズファイアウォールに送り返します。 クライアントは感染ホストリストに登録されます。 |

5 |

ジュニパー ATP クラウドは、クライアントのインターネットアクセスをブロックします。 クライアントは、管理者がさらなる分析を実行して安全であると判断するまで、感染ホストリストに残ります。 |

ホストのステータスを表示するには、ジュニパー ATP Cloud Webポータルから Monitor>Hostsに移動します。SRXシリーズファイアウォールで show services security-intelligence statistics CLIコマンドを使用して、クイックレポートを表示することもできます。

host> show services security-intelligence statistics

Category Infected-Hosts:

Profile pr2:

Total processed sessions: 37

Permit sessions: 0

Block drop sessions: 35

Block close sessions: 2

感染したホストの設定ウィンドウ>メールを設定して、ホストの脅威レベルが指定されたしきい値以上になった場合にユーザーに警告することができます。

マルウェアとホストステータスイベントsyslogメッセージが /var/log/messagesで作成されます。Junos OSは、ストリームモードとイベントモードを使用したログの転送をサポートしています。

syslogを使用するには、同じ組織内のすべてのSRXシリーズファイアウォールのシステムログを設定する必要があります。たとえば、Organization1にSRX1とSRX2が含まれている場合、SRX1とSRX2の両方でシステムログを有効にする必要があります。システムロギングの設定の詳細については、 SRXスタートガイド - システムロギングを参照してください。

ストリームモードを使用したマルウェアイベントsyslog。

Sep 20 00:01:14 6.0.0.254 host-example RT_AAMW: AAMW_MALWARE_EVENT_LOG: timestamp=Thu Jun 23 09:55:38 2016 tenant-id=ABC123456 sample-sha256=ABC123 client-ip=192.0.2.0 mw-score=9 mw-info=Eicar:TestVirus client-username=admin client-hostname=host.example.com

ストリームモードを使用したホストステータスイベントsyslog。

Sep 20 00:01:54 6.0.0.254 host-example RT_AAMW: AAMW_HOST_INFECTED_EVENT_LOG: timestamp=Thu Jun 23 09:55:38 2016 tenant-id=ABC123 client-ip=192.0.2.0 client-hostname=host.example.com host-status=in_progress host-policy=default threat-level=7 infected-host-status=added reason=malware details=malware analysis detected host downloaded a malicious_file with score 9, sha256 ABC123

イベントモードを使用したマルウェアイベントsyslog

<14>1 2016-09-20T10:43:30.330-07:00 host-example RT_AAMW - AAMW_MALWARE_EVENT_LOG [junos@xxxx.1.1.x.x.xxx timestamp="Thu Jun 23 09:55:38 2016" tenant-id="ABC123456" sample-sha256="ABC123" client-ip-str="192.0.2.0" verdict-number="9" malware-info="Eicar:TestVirus" username="admin" hostname="host.example.com"] timestamp=Thu Jun 23 09:55:38 2016 tenant-id=ABC123456 sample-sha256=ABC123 client-ip=172.24.0.12 mw-score=9 mw-info=Eicar:TestVirus client-username=admin client-hostname=host.example.com

イベントモードを使用したホストステータスイベントsyslog。

<11>1 2016-09-20T10:40:30.050-07:00 host-example RT_AAMW - AAMW_HOST_INFECTED_EVENT_LOG [junos@xxxx.1.1.x.x.xxx timestamp="Thu Jun 23 09:55:38 2016" tenant-id="ABC123456" client-ip-str="192.0.2.0" hostname="host.example.com" status="in_progress" policy-name="default" th="7" state="added" reason="malware" message="malware analysis detected host downloaded a malicious_file with score 9, sha256 ABC123"] timestamp=Thu Jun 23 09:55:38 2016 tenant-id=ABC123456 client-ip=192.0.2.0 client-hostname=host.example.com host-status=in_progress host-policy=default threat-level=7 infected-host-status=added reason=malware details=malware analysis detected host downloaded a malicious_file with score 9, sha256 ABC123

syslogレコードには、以下のフィールドが含まれています。

フィールド |

説明 |

|---|---|

タイムスタンプ |

syslogエントリの日時 |

tenant_id |

内部一意ID |

sample_sha256 |

ダウンロードされたファイルのSHA-256ハッシュ値。 |

client_ip |

IP4とIP6の両方をサポートするクライアントIPアドレス。 |

mw_score |

マルウェアスコアこれは 0 から 10 までの整数です。 |

mw_info |

マルウェア名または簡単な説明。 |

client_username |

マルウェアの可能性をダウンロードしたユーザーのユーザー名。 |

client_hostname |

マルウェアの可能性をダウンロードしたデバイスのホスト名。 |

host_status |

ホストステータス。現在はまだ |

host_policy |

このアクションを適用したジュニパーATPクラウドポリシーの名前。 |

threat_level |

ホストの脅威レベル。これは 0 から 10 までの整数です。 |

infected_host_status |

感染したホストのステータス。これは、 |

理由 |

ログエントリの理由。これは、 |

詳細 |

入力理由の簡単な説明(例: |

ブロックドロップとブロッククローズについて

show services security-intelligence statisticsCLIコマンドを使用すると、ブロック、ドロップ、ブロック、セッションの終了が表示されます。

host> show services security-intelligence statistics

Category Infected-Hosts:

Profile pr2:

Total processed sessions: 37

Permit sessions: 0

Block drop sessions: 35

Block close sessions: 2

ブロックドロップまたはブロッククローズのいずれかを設定できます。ブロックドロップを選択した場合、SRXシリーズファイアウォールはセッションのパケットをサイレントにドロップし、最終的にはセッションがタイムアウトします。ブロッククローズが設定されている場合、SRXシリーズファイアウォールはTCP RSTパケットをクライアントとサーバーに送信し、セッションは直ちに破棄されます。

たとえば、ブロッククローズを使用して、クライアントまたはサーバーのリソースを保護できます。クライアントとサーバーソケットをすぐに解放します。クライアントまたはサーバーのリソースが問題でない場合、またはネットワーク内にファイアウォールがあることを誰にも知られたくない場合は、ブロックドロップを使用できます。

ブロッククローズは、TCPトラフィックに対してのみ有効です。非TCPトラフィックは、ブロッククローズを設定した場合でもブロックドロップを使用します。たとえば、感染したホストをブロックするように設定した場合:

... set services security-intelligence profile pr2 rule r2 then action block close ...

デバイスを介してicmpトラフィックを送信すると、ブロックドロップされます。

ブロックドロップとブロッククローズの設定の詳細については、「 感染ホストをブロックするようにSRXシリーズファイアウォールを設定する」を参照してください。

ホストの詳細

ホストのメインページでホストのIPアドレスをクリックすると、選択したホストに対する現在の脅威に関する詳細情報を時間枠別に表示できます。詳細ページから、ホストの調査ステータスとブロックステータスを変更することもできます。ホストの詳細については、Web UIツールチップとオンラインヘルプを参照してください。

show security dynamic-address category-name Infected-Hosts CLIコマンドを使用して、感染したホストリストを表示することもできます。

host> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 x.0.0.7 x.0.0.7 Infected-Hosts/1 ID-21500011 2 x.0.0.10 x.0.0.10 Infected-Hosts/1 ID-21500011 3 x.0.0.21 x.0.0.21 Infected-Hosts/1 ID-21500011 4 x.0.0.11 x.0.0.11 Infected-Hosts/1 ID-21500012 5 x.0.0.12 x.0.0.12 Infected-Hosts/1 ID-21500012 6 x.0.0.22 x.0.0.22 Infected-Hosts/1 ID-21500012 7 x.0.0.6 x.0.0.6 Infected-Hosts/1 ID-21500013 8 x.0.0.9 x.0.0.9 Infected-Hosts/1 ID-21500013 9 x.0.0.13 x.0.0.13 Infected-Hosts/1 ID-21500013 10 x.0.0.23 x.0.0.23 Infected-Hosts/1 ID-21500013 11 x.0.0.14 x.0.0.14 Infected-Hosts/1 ID-21500014 12 x.0.0.24 x.0.0.24 Infected-Hosts/1 ID-21500014 13 x.0.0.1 x.0.0.1 Infected-Hosts/1 ID-21500015 14 x.0.0.2 x.0.0.2 Infected-Hosts/1 ID-21500015 15 x.0.0.3 x.0.0.3 Infected-Hosts/1 ID-21500015 16 x.0.0.4 x.0.0.4 Infected-Hosts/1 ID-21500015 17 x.0.0.5 x.0.0.5 Infected-Hosts/1 ID-21500015 18 x.0.0.15 x.0.0.15 Infected-Hosts/1 ID-21500015 19 x.0.0.25 x.0.0.25 Infected-Hosts/1 ID-21500015 20 x.0.0.16 x.0.0.16 Infected-Hosts/1 ID-21500016 21 x.0.0.26 x.0.0.26 Infected-Hosts/1 ID-21500016 22 x.0.0.17 x.0.0.17 Infected-Hosts/1 ID-21500017 23 x.0.0.27 x.0.0.27 Infected-Hosts/1 ID-21500017 24 x.0.0.18 x.0.0.18 Infected-Hosts/1 ID-21500018 25 x.0.0.28 x.0.0.28 Infected-Hosts/1 ID-21500018 26 x.0.0.19 x.0.0.19 Infected-Hosts/1 ID-21500019 27 x.0.0.29 x.0.0.29 Infected-Hosts/1 ID-21500019 28 x.0.0.8 x.0.0.8 Infected-Hosts/1 ID-2150001a 29 x.0.0.20 x.0.0.20 Infected-Hosts/1 ID-2150001a 30 x.0.0.30 x.0.0.30 Infected-Hosts/1 ID-2150001a Total number of matching entries: 30

ホスト脅威レベルの自動低下または感染ホストフィードからの削除

ホストの脅威レベルは、1か月間そのホストにセキュリティイベントがない場合、自動的に低下する場合があります。問題の月は、現在の時刻を基準とした時間のローリングウィンドウです。その月に確認されたイベントの数とタイプによって、ホストの脅威レベルのスコアが決まります。すべてのマルウェアイベントがその1か月の期間外にある場合、同じプロセスによって、感染ホストリストからホストが自動的に削除される可能性があります。

ホストの手動解決によって脅威レベルがゼロに設定され、別のマルウェアイベントが発生した場合、解決イベントは無視されます。結果として得られるホストの脅威スコアでは、1か月以内のすべての疑わしいイベントが再度考慮され、新しい脅威スコアが決定されます。