このページの内容

適応型脅威プロファイリングの概要と設定

概要

ジュニパー ATP クラウド適応型脅威プロファイリングにより、SRXシリーズファイアウォールは、独自の高度な検出イベントとポリシー一致イベントに基づいて、脅威フィードを生成、伝播、消費できます。

この機能では、セキュリティまたはIDPポリシーを設定でき、一致した場合に脅威フィードに以下を挿入します。

-

送信元IPアドレス

-

宛先IPアドレス

-

送信元アイデンティティ

-

宛先ID

他のデバイスは、この脅威フィードを動的アドレスグループ(DAG)として使用できます。この機能は、ネットワーク内の脅威アクターを追跡して軽減することに重点を置いていますが、デバイスの分類など、脅威以外のアクティビティにも使用できます。

適応型脅威プロファイリングでは、ジュニパーのATPクラウドサービスがフィードアグリゲーターとして機能します。このサービスは、企業全体のSRXシリーズファイアウォールからのフィードを統合し、複製された結果を組織内のすべてのSRXシリーズファイアウォールに定期的に共有します。SRXシリーズファイアウォールは、これらのフィードを使用して、トラフィックに対して追加のアクションを実行できます。

この機能を使用するには、SecIntelライセンス(プレミアムモデル)が必要です。追加の検出機能には、AppID、IDP、および拡張Webフィルタリング(EWF)ライセンスがまだ存在しない場合、デバイスに追加する必要がある場合があります。その他のライセンス機能については、 ATPクラウドのソフトウェアライセンスを参照してください。

適応型脅威プロファイリングのメリット

-

新しい導入アーキテクチャが可能になり、低コストのSRXシリーズファイアウォールをネットワーク全体のタップポート上のセンサーとして導入し、インラインデバイスにインテリジェンスを識別して共有して、リアルタイムで適用することができます。

-

管理者は、脅威やネットワーク状況の変化にほぼ無限の適応性を持っています。セキュリティポリシーは、適応型の脅威プロファイリングフィードでステージングでき、侵入やマルウェアの発生が発生した場合にエントリーが自動的に入力されます。

-

エンドポイント分類を実行する機能を提供します。ネットワークの動作やディープパケットインスペクション(DPI)の結果に基づいてエンドポイントを分類できます。例えば、AppID、Webフィルタリング、またはIDPを活用して、Ubuntuのアップデートサーバーと通信するホストをDAGに配置し、ネットワーク上のUbuntuサーバーの動作を制御することができます。

このページには、適応型脅威プロファイリングの設定>アクセスします。

| フィールド |

ガイドライン |

|---|---|

| フィード名 |

適応型脅威プロファイリングフィードの名前。 |

| アイテム |

フィード内のエントリー数 |

| フィードタイプ |

フィードのコンテンツタイプ。以下のオプションがサポートされています。

|

| 感染ホストに追加 |

フィードコンテンツ(送信元または宛先IPアドレスなど)が感染ホストフィードに追加されているかどうかを表示します。

注:

現在、感染ホストフィードに追加できるのはIPアドレスフィードタイプのみです。 |

| Time to Live(日) |

エントリがフィード内で「生き続ける」期間を定義します。TTLに達すると、エントリーが自動的に削除されます。 |

-

フィードは、動的アドレスグループ(DAG)/IPフィルターとしてのみ使用できます。

このページから次のタスクを実行できます。

-

新しいフィードの追加— 適応型脅威プロファイリングフィードの作成を参照してください。

-

フィードの変更—フィードを選択し、編集アイコン(鉛筆)をクリックします。 <feed-name> の編集ページが表示され、フィードを作成したときと同じフィールドが表示されます。必要に応じてフィールドを変更します。OK をクリックして変更 を保存します。

注:フィード名とフィードタイプは編集できません。

-

フィードを削除—フィードを選択し、タイトルバーにある削除アイコンをクリックします。削除を確認するポップアップが表示されます。 はい をクリックして、フィードを削除することを確認します。

-

フィルターまたはフィードを検索—フィルターアイコンをクリックします。検索バーにキーワードの一部または全文を入力し、検索ボタンをクリックするか 、Enterキーを押します。検索結果が表示されます。フィードタイプと有効時間(日)でフィルタリングすることもできます。

-

フィードに関する詳細情報を表示—フィード名をクリックすると、以下の情報が表示されます。

-

フィードアイテム—フィードに関連付けられているすべてのIPアドレスまたはユーザーIDを一覧表示します。フィードからIPアドレスまたはユーザーIDを除外するには、IPアドレスまたはユーザーIDを選択し、 除外アイテムに追加をクリックします。

-

除外アイテム—フィードから除外されているすべてのIPアドレスまたはユーザーIDを一覧表示します。除外アイテムリストのIPアドレスまたはユーザーIDを削除するには、IPアドレスまたはユーザーIDを選択し、削除アイコンをクリックします。

フィードからIPアドレスまたはユーザーIDを手動で除外するには:

-

除外アイテムタブのプラス(+)アイコンをクリックします。

除外リストに追加ページが表示されます。

-

フィードから除外したいIPアドレスまたはユーザーIDを入力します。

-

OKをクリックします。

IPアドレスまたはユーザーIDは、除外アイテムページに記載されています。

-

-

適応型脅威プロファイリングの設定

ジュニパー ATP クラウドに登録済みの SRXシリーズファイアウォールには、適応型脅威プロファイリングの活用を開始するために必要なすべての設定が含まれている必要があります。

まず、デバイスにセキュリティインテリジェンス(SecIntel)用のURLが既に含まれていることを確認します。

-

フィードサーバーのURLを確認します。

出力は次のようになります。

show services security-intelligence url https://cloudfeeds.sky.junipersecurity.net/api/manifest.xml

注:URLが設定に存在しない場合は、ジュニパー ATPクラウドにデバイスを再登録してみてください。「 ジュニパー ATP クラウド Web ポータルを使用して SRXシリーズ ファイアウォールを登録する」を参照してください。

-

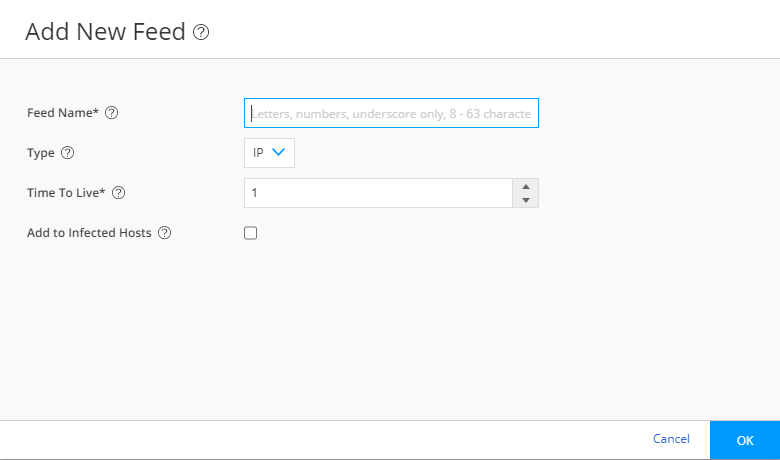

ジュニパー ATP クラウドで適応型脅威プロファイリングフィードを作成します。ATP Cloud UIジュニパーログインし、設定>適応型脅威プロファイリングを選択します。適応型脅威プロファイリングページが図1に示されているように表示されます。この例では、フィード名High_Risk_Users、TTL(有効期限)が7日です。

図1:新しいフィード の追加

の追加

-

OKをクリックして変更を保存します。詳細については、「適応型脅威プロファイリングフィードの作成」を参照してください。

-

フィードがSRXシリーズファイアウォールによってダウンロードされていることを確認します。これは定期的に自動的に行われますが、数秒かかることがあります。

必要に応じて、SecIntelデータベースを手動でダウンロードすることで、このプロセスを高速化できます。

詳細については、 『ジュニパー Advanced Threat Prevention クラウド管理ガイド 』をご覧ください。