Policy Enforcerを使用してSRXシリーズファイアウォールをジュニパーATPクラウドに登録する方法

このセクションでは、Policy Enforcerのガイド付き設定ウィザードを使用して、SRXシリーズファイアウォールをジュニパーATPクラウドに登録するための手順を説明します。

ソリューションの概要

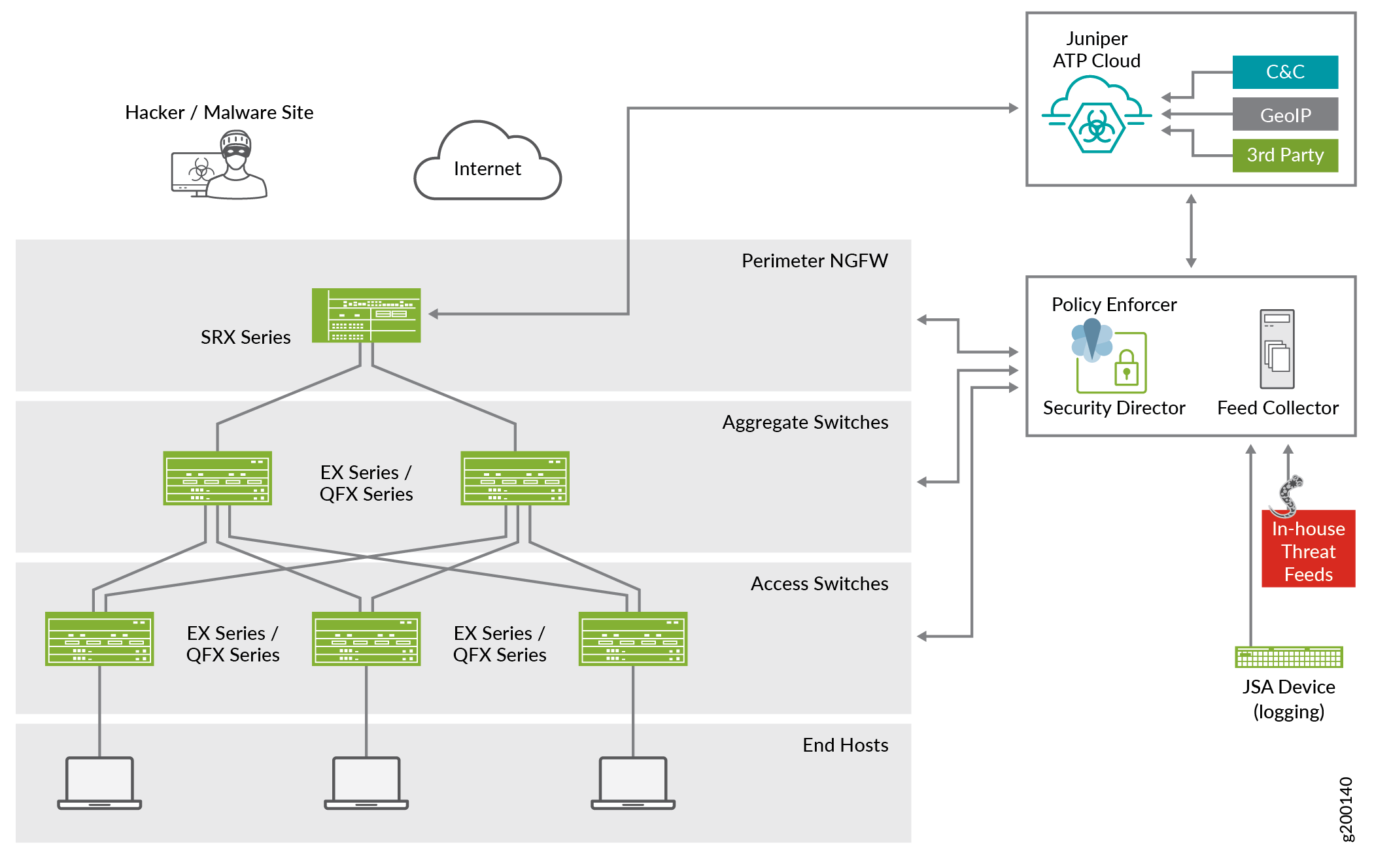

図1 は、Policy Enforcer、Security Director、ジュニパー ATP Cloud、Junos OSデバイスがどのように相互作用して、Juniper Connected Securityで安全なネットワーク導入を提供するかを示すワークフローの概要を示しています。

Juniper Connected Securityソリューションでは、クライアント/エンドポイントは、エンドポイント保護ソフトウェアを使用してEXシリーズスイッチスイッチとQFXシリーズスイッチに接続されます。これらのスイッチは、アクセスのセキュリティと制御を提供します。

EXシリーズスイッチは、支社/拠点、キャンパス、データセンターのネットワークでスイッチングサービスを提供します。QFXシリーズスイッチは、データセンター環境向けに最適化された高性能で低遅延のエッジデバイスです。

SRXシリーズファイアウォールは、すべてのネットワークレイヤーとアプリケーションにわたって、セキュリティの強化と詳細な検査を提供します。Juniper Connected Securityソリューションのコンテキストでは、SRXシリーズファイアウォールは、アンチマルウェアサービスのためにジュニパー ATPクラウドに接続された境界ファイアウォールとして導入されます。

ジュニパーのATPクラウドは、さまざまなレベルのリスクを特定し、脅威防御においてより高い精度を提供します。SRXシリーズゲートウェイと統合することで、詳細な検査、インラインのマルウェアブロック、実用的なレポートを提供します。

Policy Enforcerは、ジュニパーのATPクラウドによって収集および報告された情報を使用して、脅威について学習し、新しい脅威の状態に迅速に対応します。この情報を使用して、Policy Enforcerはポリシーを自動的に更新し、ファイアウォールとスイッチに新しい適用を展開し、感染したホストを隔離および追跡して脅威の進行を阻止します。Policy Enforcerは、IPアドレスとMACアドレスで感染したホストを識別するため、ホストがネットワーク上の別のスイッチやAP(アクセスポイント)に移動した場合でも、ホストを追跡してブロックし続けることができます。

これらのコンポーネントが連携して機能すると、複数のソース(サードパーティのフィードを含む)からの脅威インテリジェンスを活用して、脅威をより迅速に検出できます。ネットワークセキュリティはリアルタイムの脅威情報に動的に適応できるため、セキュリティポリシーは一貫して適用されます。

利点

Policy Enforcerのガイド付きセットアップウィザードでは、Juniper Connected Securityソリューションを一度に立ち上げて稼働させることができます。また、ネットワーク全体にわたるセキュリティポリシーの作成、脅威検知、セキュリティポリシーの適用が簡素化されるため、Juniper Connected Securityを使用してジュニパー ATPクラウドの設定を完了する最も効率的な方法でもあります。

始める前に

-

Security Directorをインストールして設定します。『 Security Directorのインストールおよびアップグレードガイド』を参照してください。

-

SRXシリーズファイアウォールをインストールして設定します。「 ソフトウェアのインストールとアップグレードガイド」を参照してください。

-

Policy Enforcer仮想マシン(VM)をダウンロード、展開および設定します。 Policy Enforcerのドキュメントを参照してください。

-

Policy EnforcerをSecurity Directorに接続します。 Policy Enforcerのドキュメントを参照してください。

-

ジュニパー ATP クラウド ライセンスを取得し、ATP クラウド ポータル アカウントを作成します。ATP Cloudのライセンスとアカウントは、すべてのATPクラウド構成タイプ(Juniper Connected Securityを搭載したATPクラウド、ATPクラウド、クラウドフィードのみ)に必要です。ATPクラウドライセンスをお持ちでない場合は、最寄りのジュニパーネットワークス営業所またはジュニパーネットワークスパートナーにお問い合わせください。ATP Cloudアカウントをお持ちでない場合は、ATP Cloudサーバーにリダイレクトされ、アカウントが作成されます。

-

脅威防御を設定するSRXシリーズファイアウォールが、Junos Spaceですでに検出され、利用可能であることを確認します。「 Security Directorでのデバイス検出の概要」を参照してください。

Policy Enforcerのガイド付きセットアップを使用して、SRXシリーズファイアウォールをジュニパーATPクラウドに登録する

- ステップ1:Policy Enforcerの設定を構成する

- ステップ2:ガイド付きセットアップウィザードにアクセスする

- ステップ3:セキュアなファブリックを作成する

- ステップ4:ポリシー適用グループを作成する

- ステップ5:ジュニパーATPクラウドを登録する

- ステップ6:脅威防御ポリシーを作成する

- ステップ7:(オプション)GeoIPを設定する

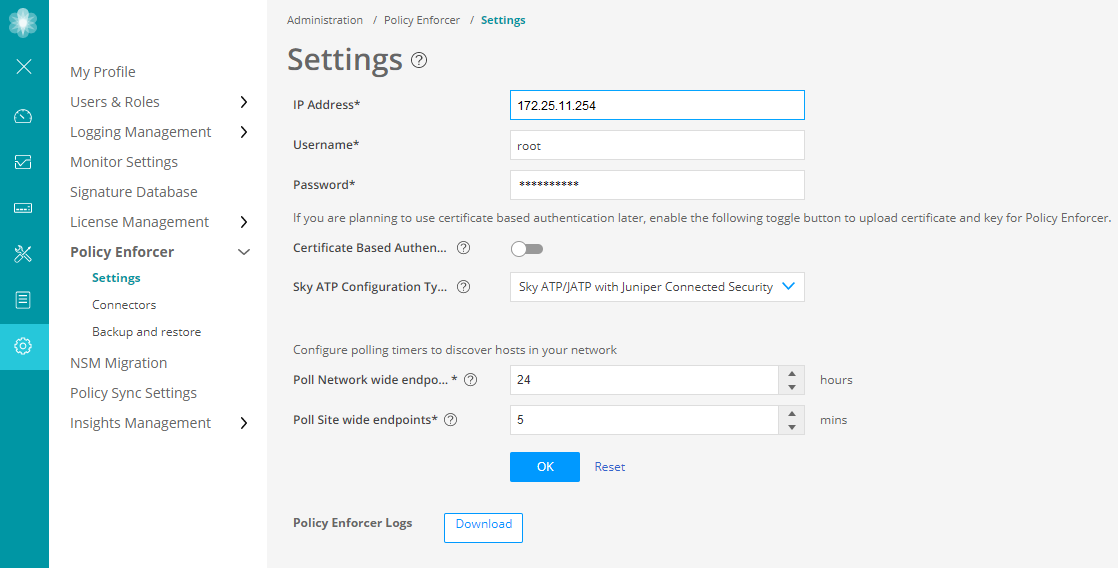

ステップ1:Policy Enforcerの設定を構成する

Policy Enforcerの設定ページで選択したジュニパーATPクラウド設定タイプによって、ガイド付き設定プロセスが決まります。ガイド付きセットアップには、選択した設定タイプに必要なすべての設定項目が表示されます。各設定タイプの詳細については、 ATPクラウド設定タイプの概要 を参照してください。

ここでは、ユースケースに必要な必須パラメーターのみを設定します。ネットワークの要件に応じてデフォルト値を変更することができます。

Policy Enforcer設定を構成するには:

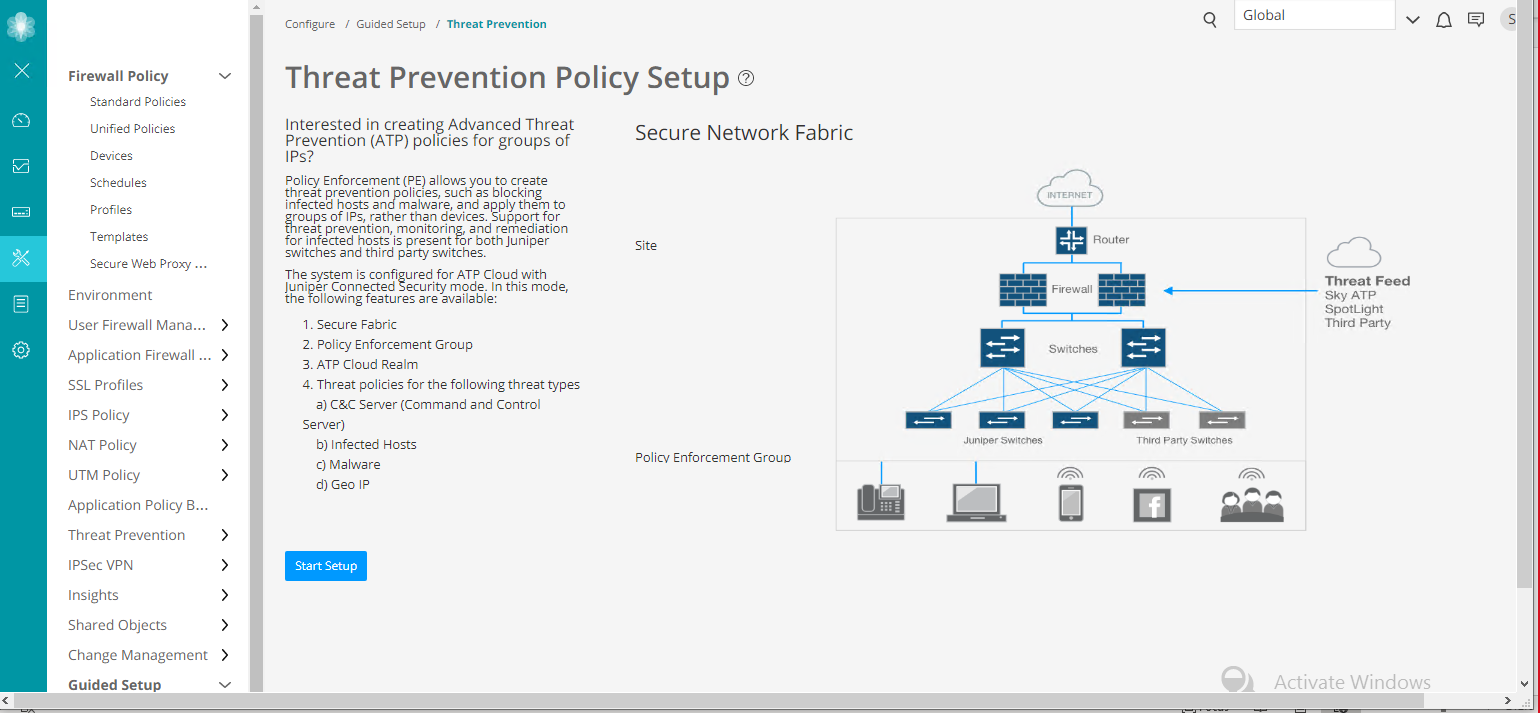

ステップ2:ガイド付きセットアップウィザードにアクセスする

このセクションとそれ以降のセクションの手順に従って、ジュニパー ATP クラウドを使用して Juniper Connected Security を設定します。

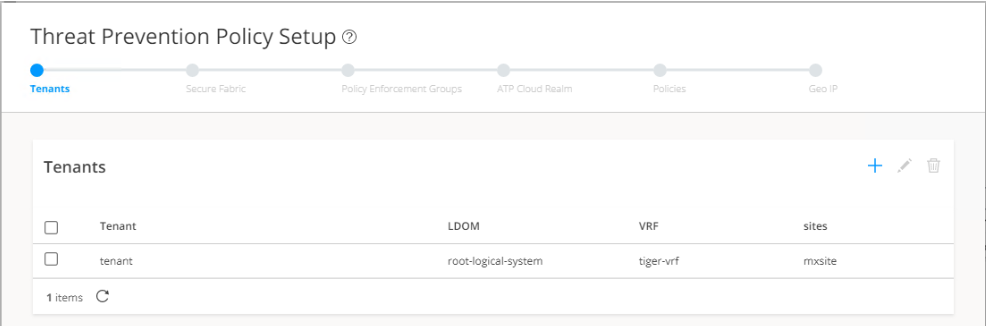

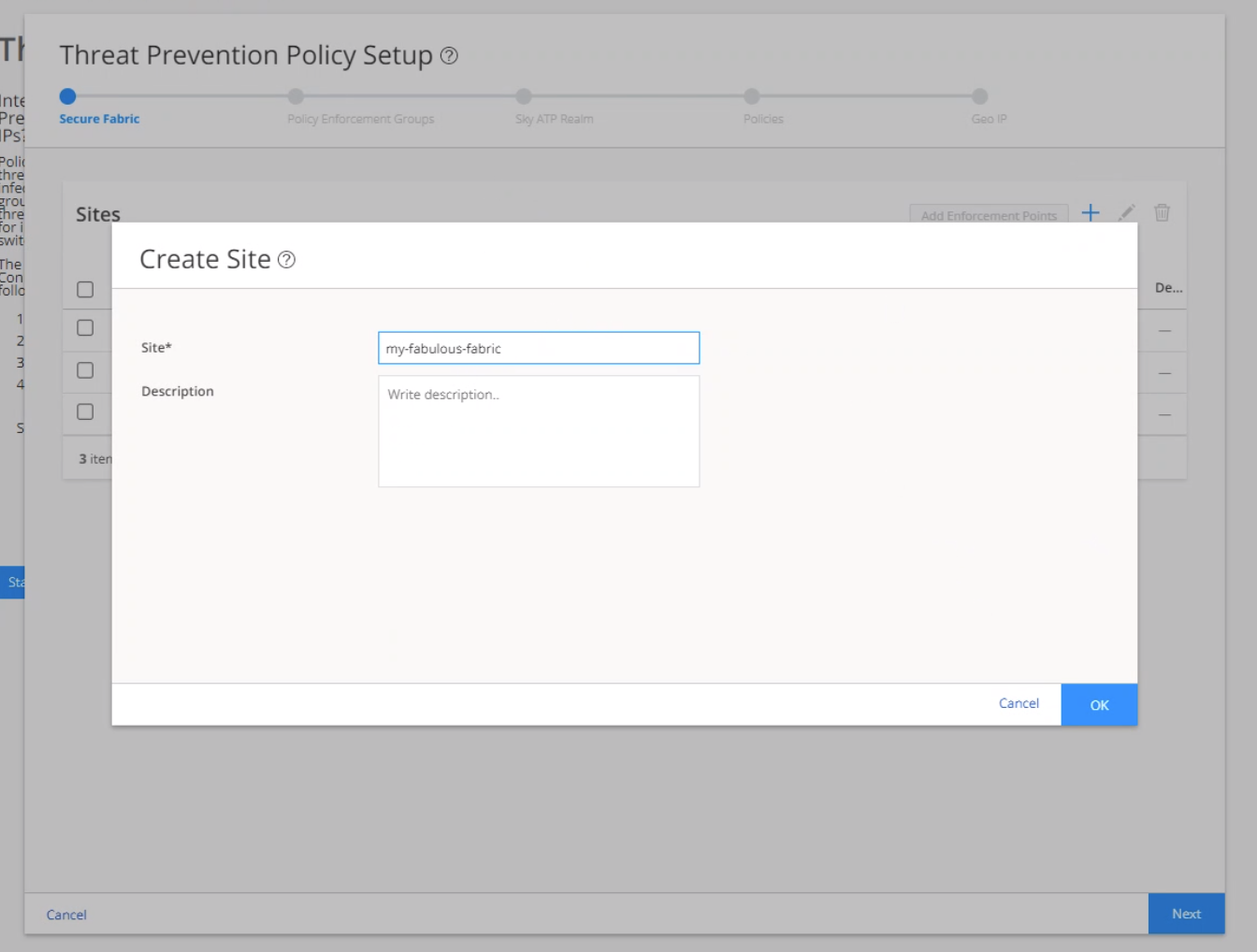

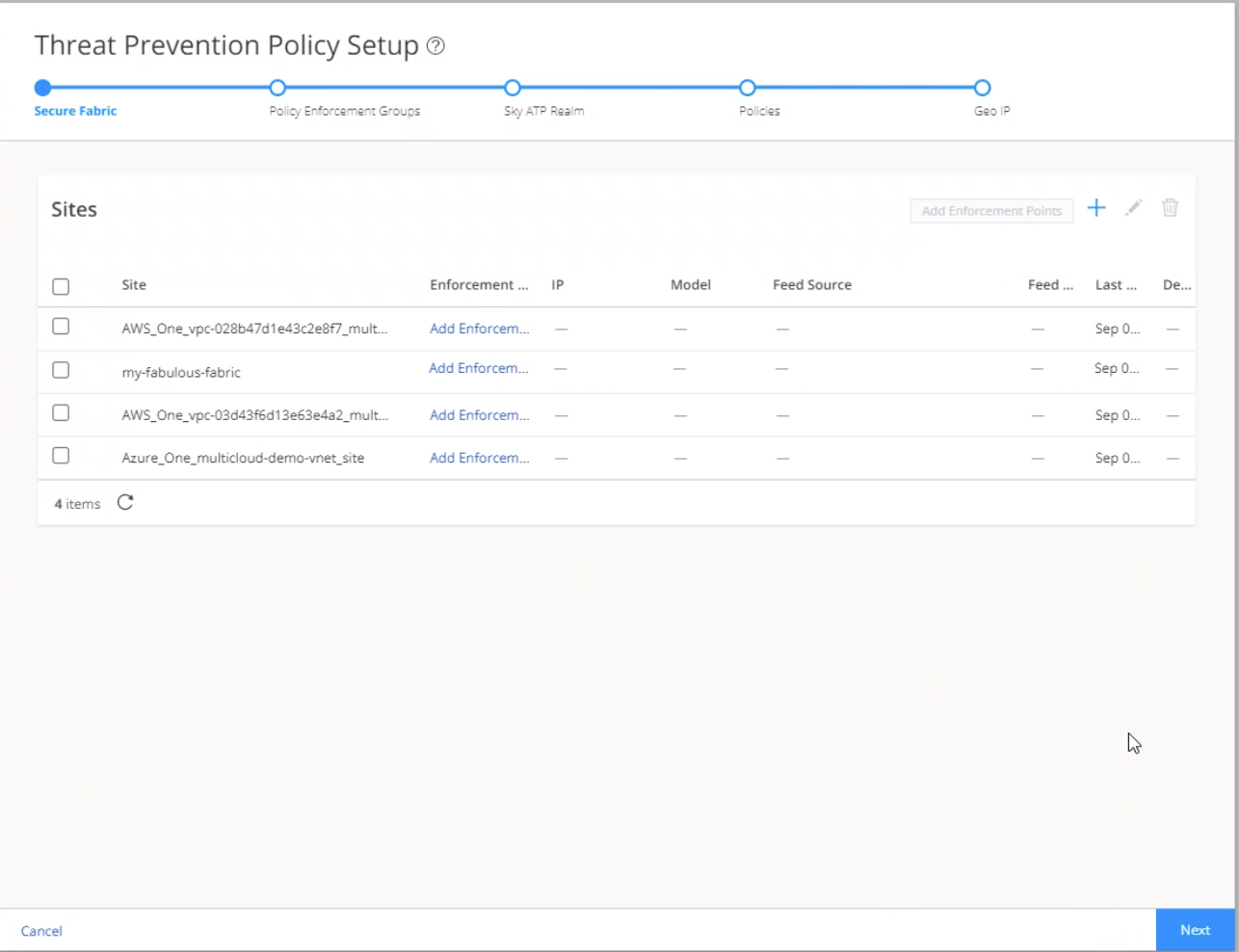

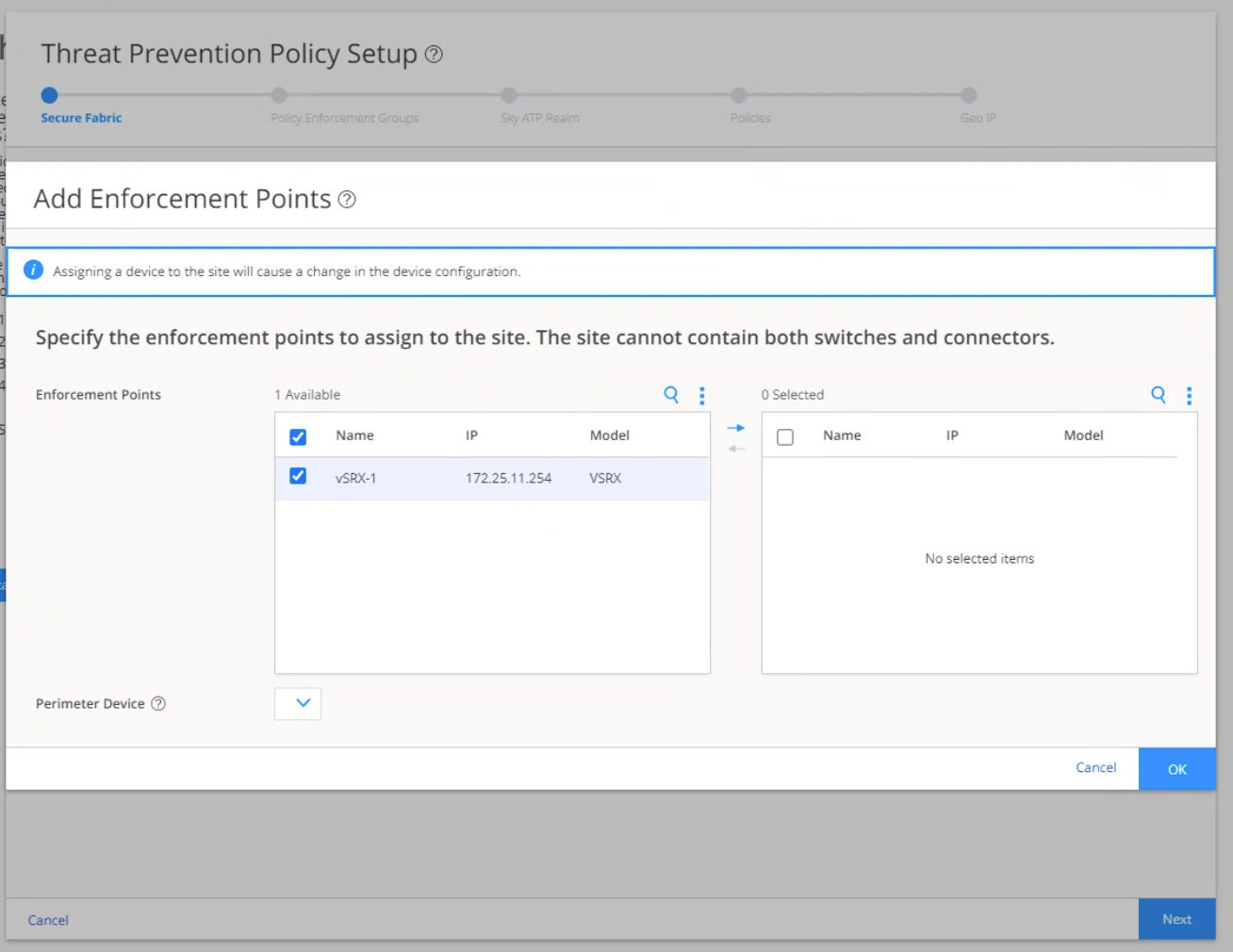

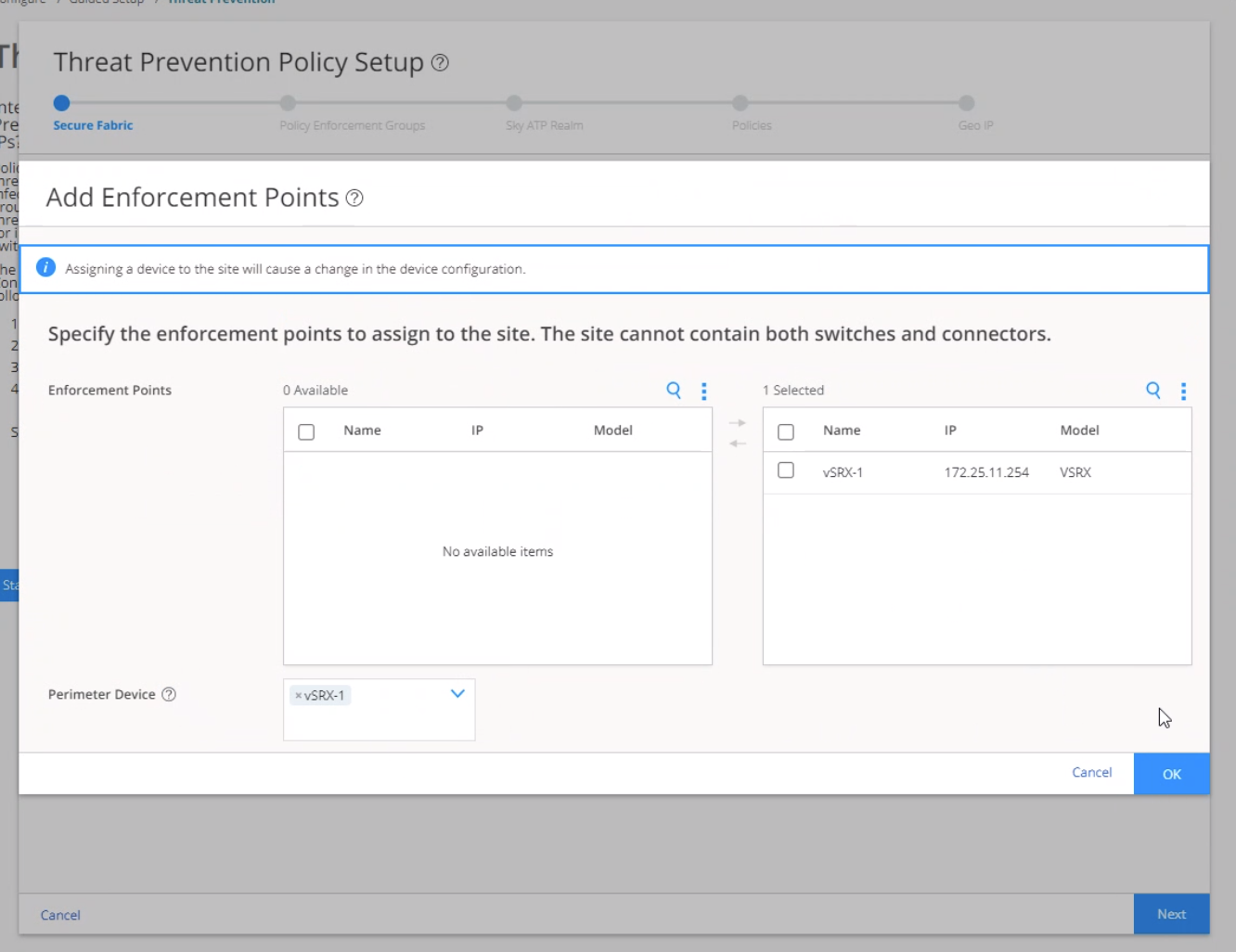

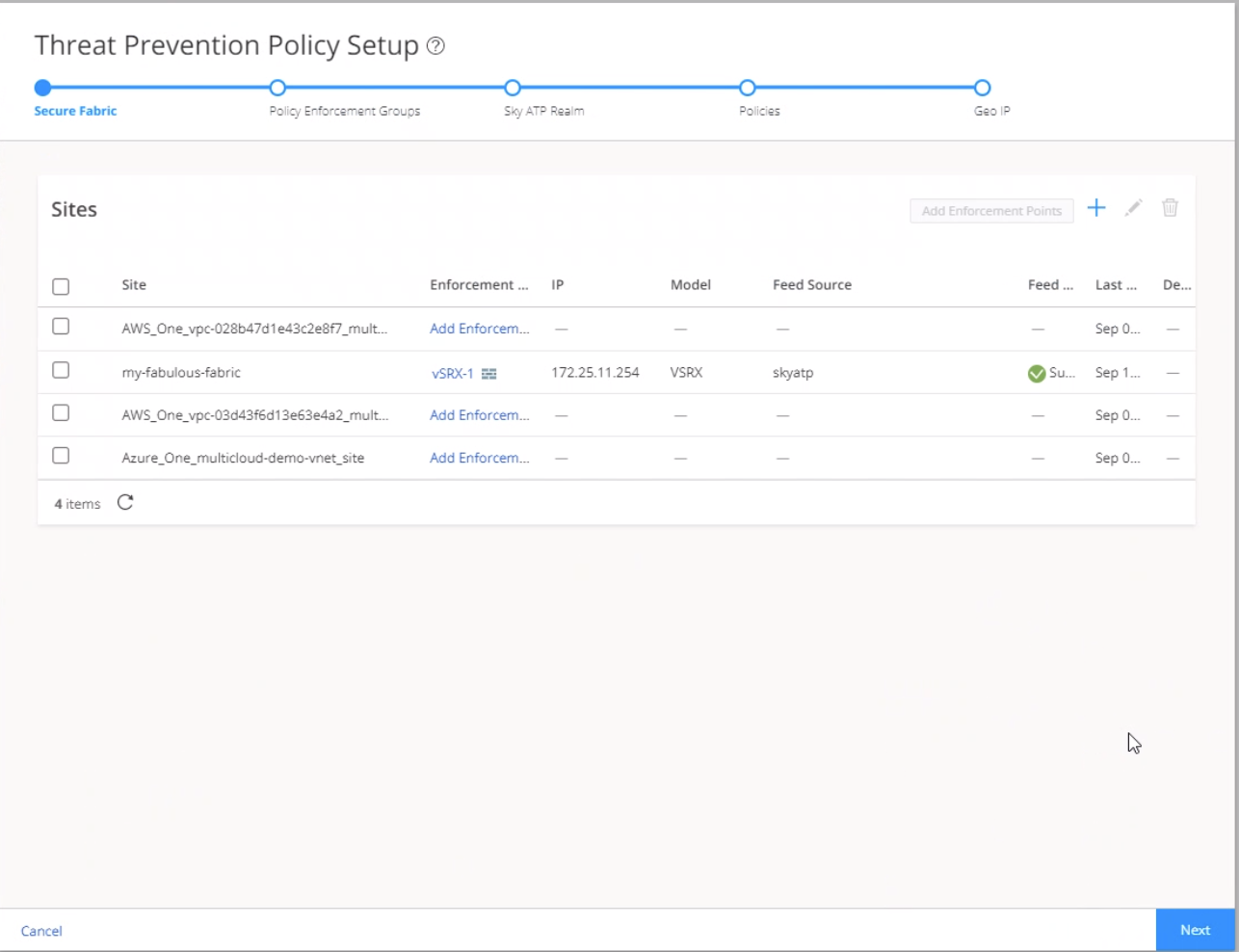

ステップ3:セキュアなファブリックを作成する

セキュアファブリックとは、ネットワークデバイス(スイッチ、ルーター、ファイアウォール、その他のセキュリティデバイス)を含むサイトの集合です。ユーザーまたはユーザーグループは、ポリシー適用グループを使用して集約された脅威防御ポリシーを適用できます。

脅威防御ポリシーがポリシー適用グループに適用されると、システムはそれらのグループが属しているサイトを自動的に検出します。このようにして、脅威防御がセキュアなファブリック全体に集約されます。サイトを作成するときは、境界ファイアウォールを特定して、ジュニパー ATP クラウドに登録できるようにする必要があります。

セキュアなファブリックを作成するには:

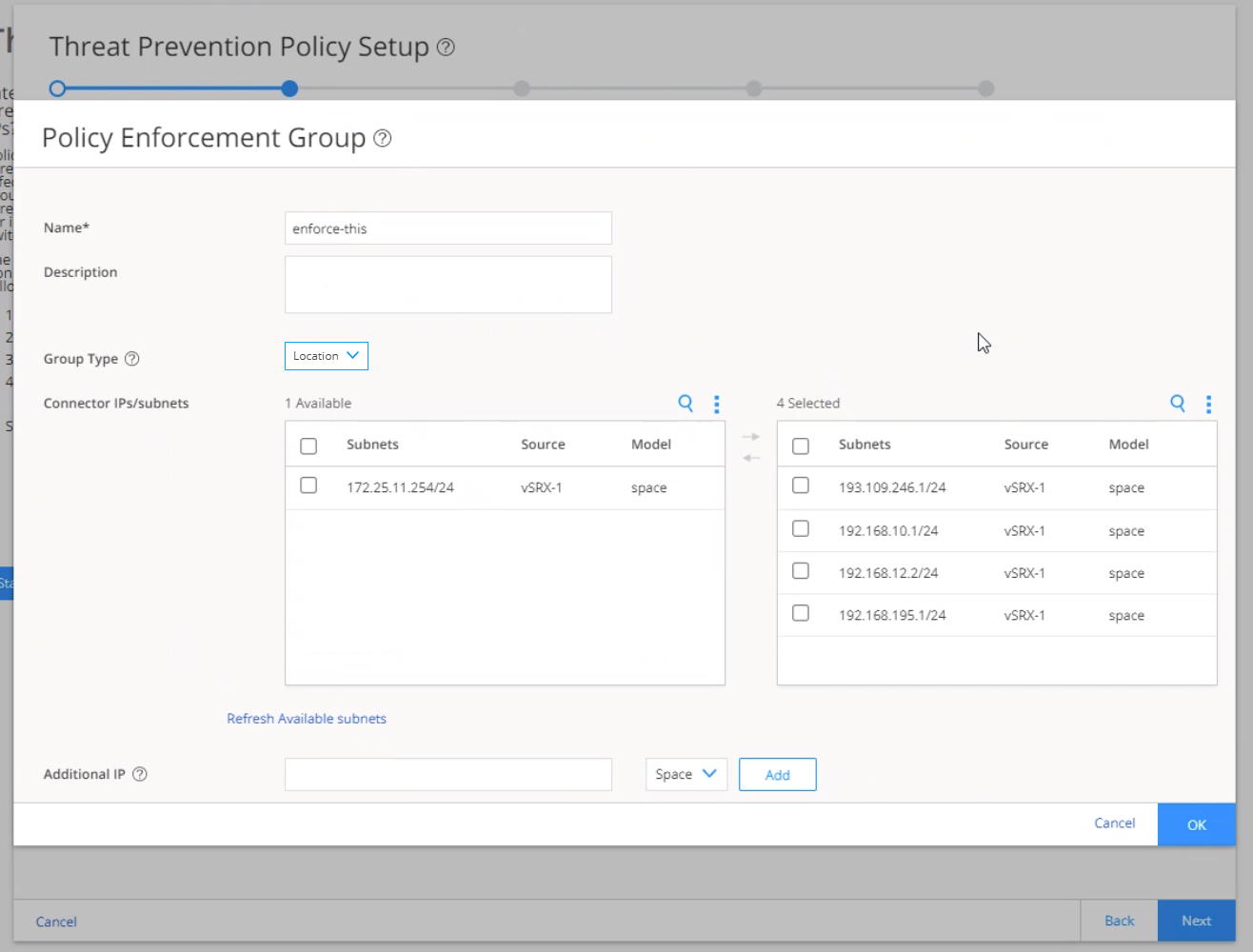

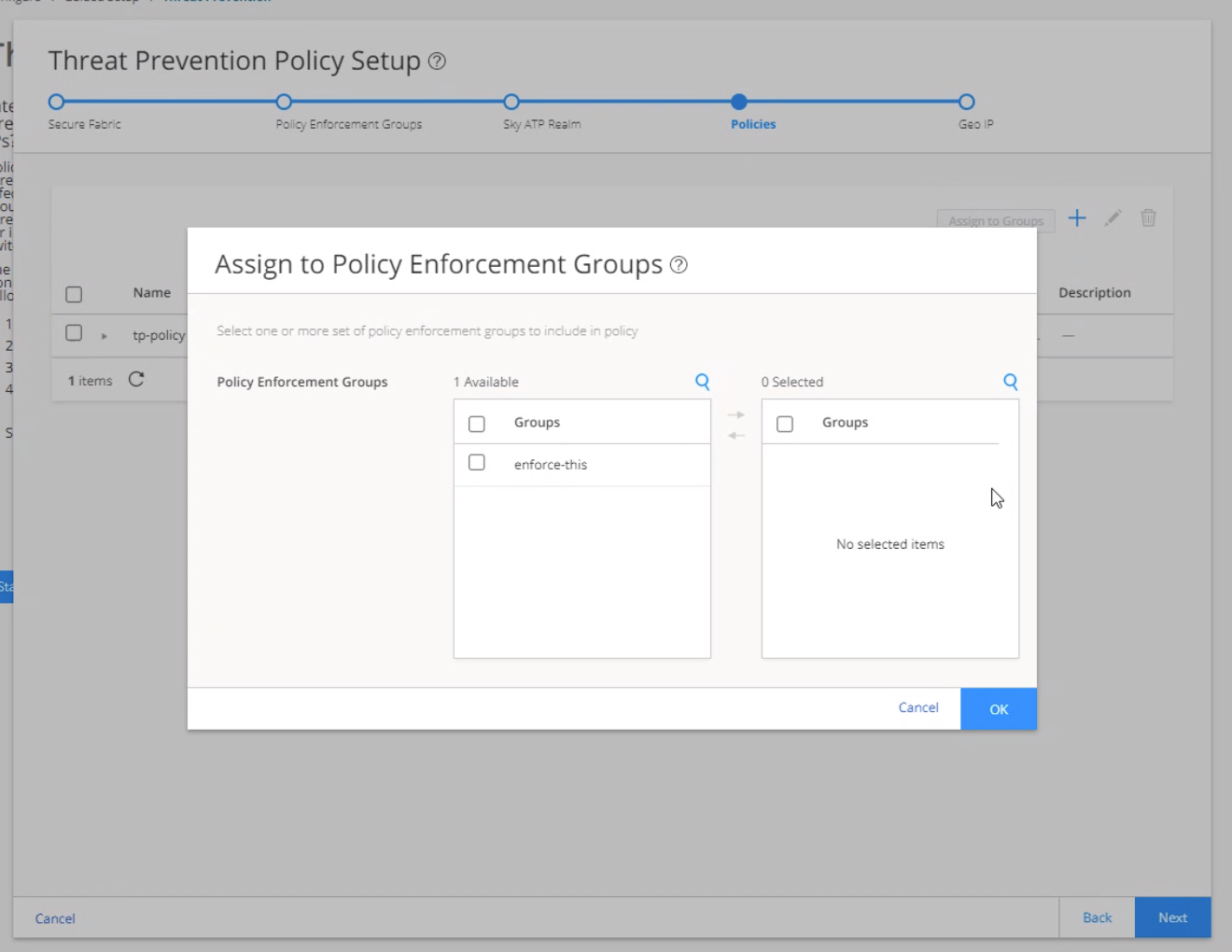

ステップ4:ポリシー適用グループを作成する

ポリシー適用グループは、Advanced Threat Preventionポリシーを適用できるエンドポイントのグループです。1つの共通グループ名の下にエンドポイント(ファイアウォール、スイッチ、サブネット、エンドユーザーのセット)を追加し、後でそのグループに脅威防御ポリシーを適用して、ポリシー適用グループを作成します。場所、ユーザー、アプリケーション、または脅威リスクに応じて、脅威防御をどのように設定するかに基づいて、グループに追加するエンドポイントを決定します。エンドポイントは、複数のポリシー適用グループに属することはできません。

ポリシー適用グループを作成するには:

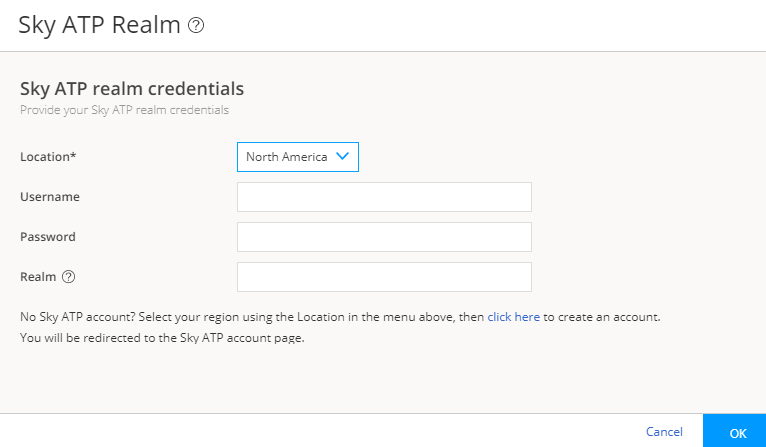

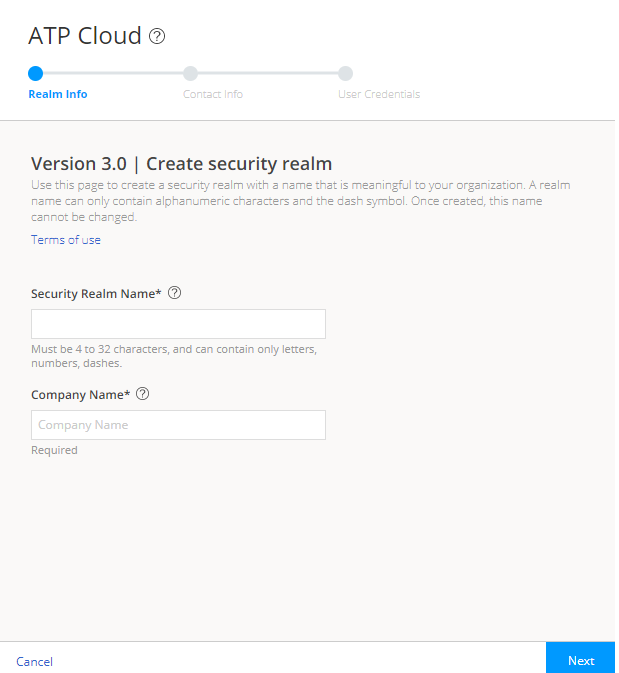

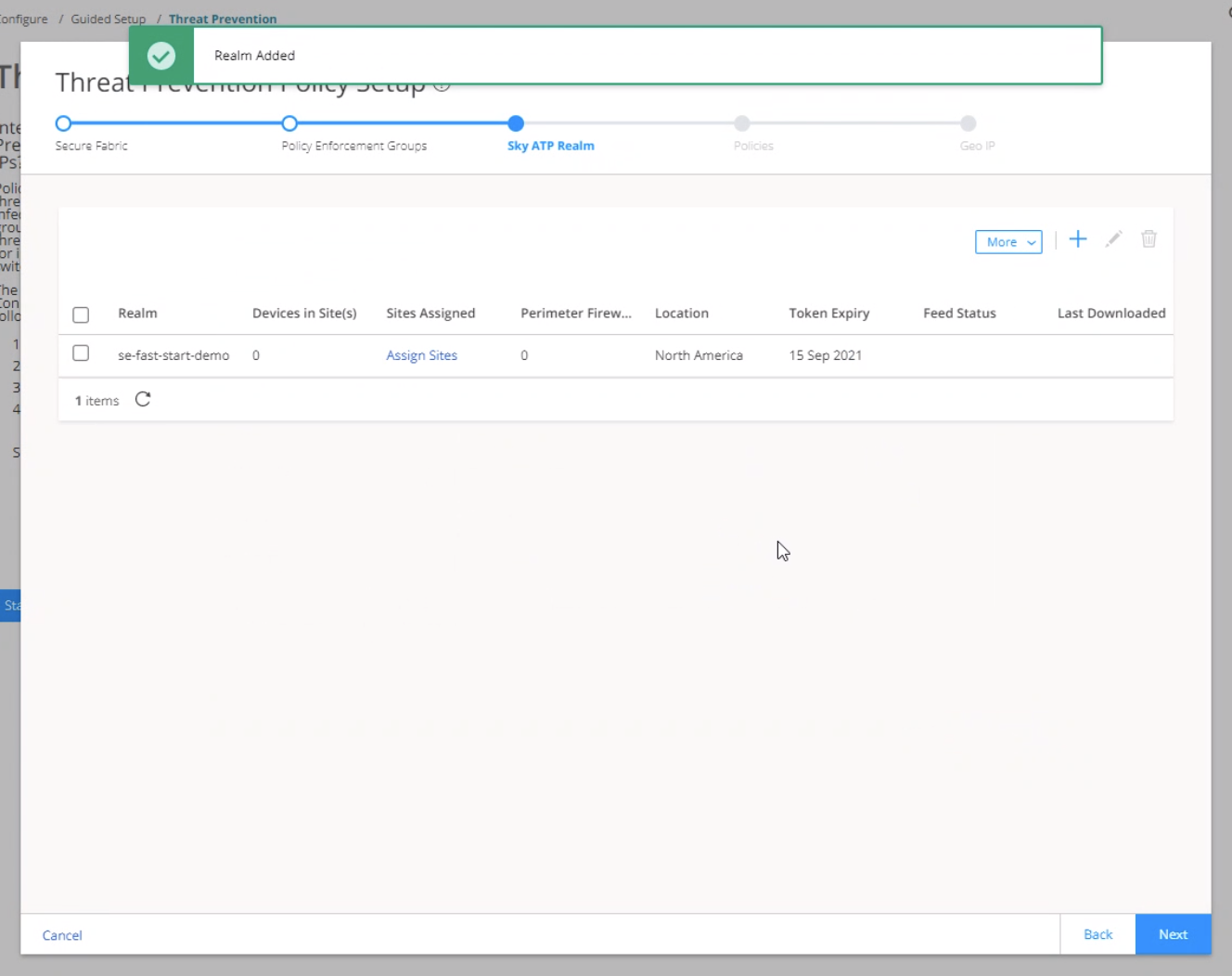

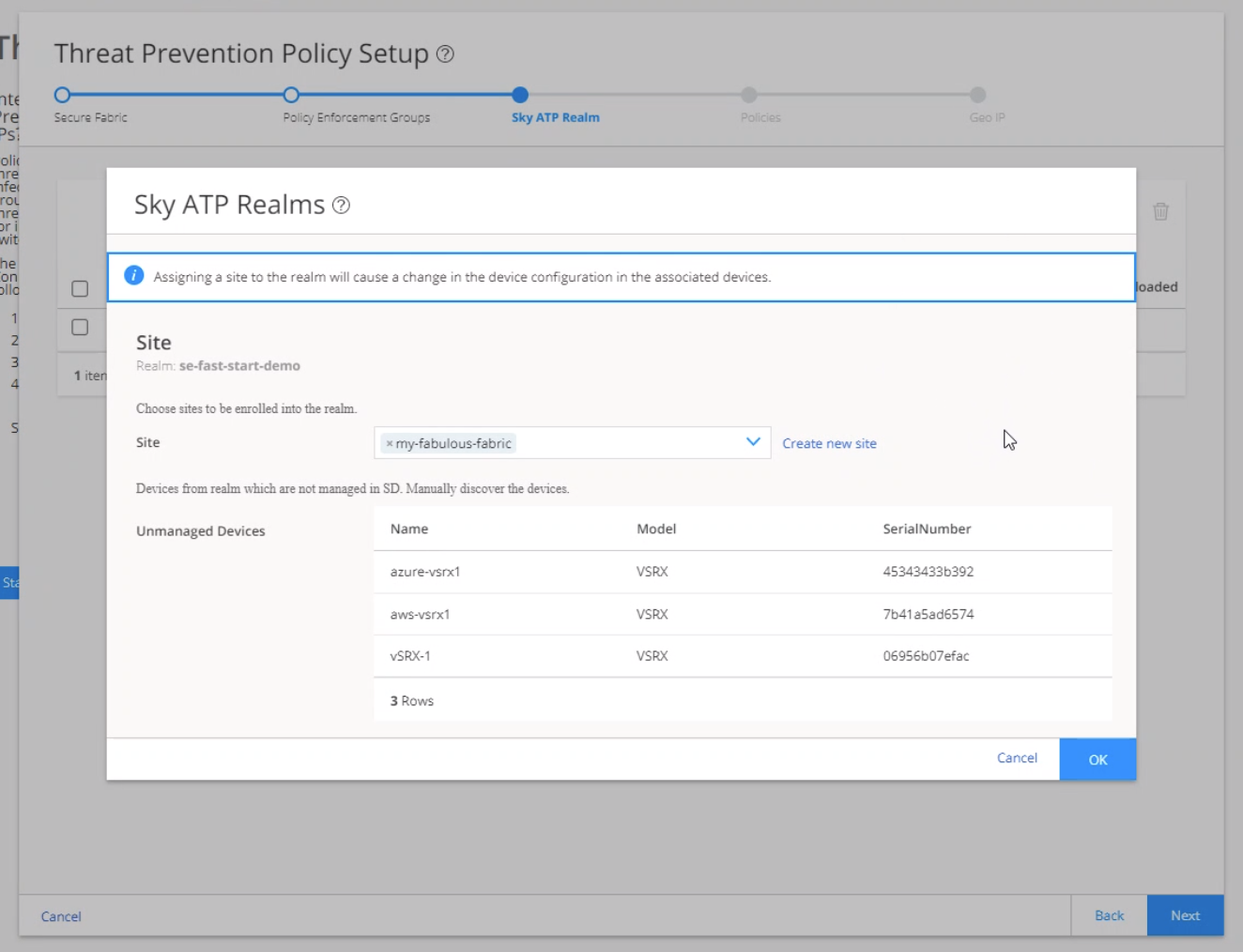

ステップ5:ジュニパーATPクラウドを登録する

組織は、Webアプリケーションへのアクセスを管理および制限するための一意のエンティティまたは識別子です。ジュニパー ATP クラウドにログインするには、少なくとも 1 つの組織を作成する必要があります。組織を作成したら、SRXシリーズファイアウォールを組織に登録できます。また、より多くのユーザー(管理者)に組織へのアクセス権限を付与することもできます。複数の組織がある場合、各SRXシリーズファイアウォールは1つの組織にのみバインドでき、ユーザーは組織を切り替えることができないことに注意してください。

始める前に:

-

ATPクラウドアカウントがライセンスに関連付けられていることを確認します。詳細については、 ATPクラウドのソフトウェアライセンスを参照してください。

-

作成する組織がどのリージョンをカバーするかを把握します。組織を設定する際には、リージョンを選択する必要があります。

ATP Cloudアカウントから企業を作成するには:

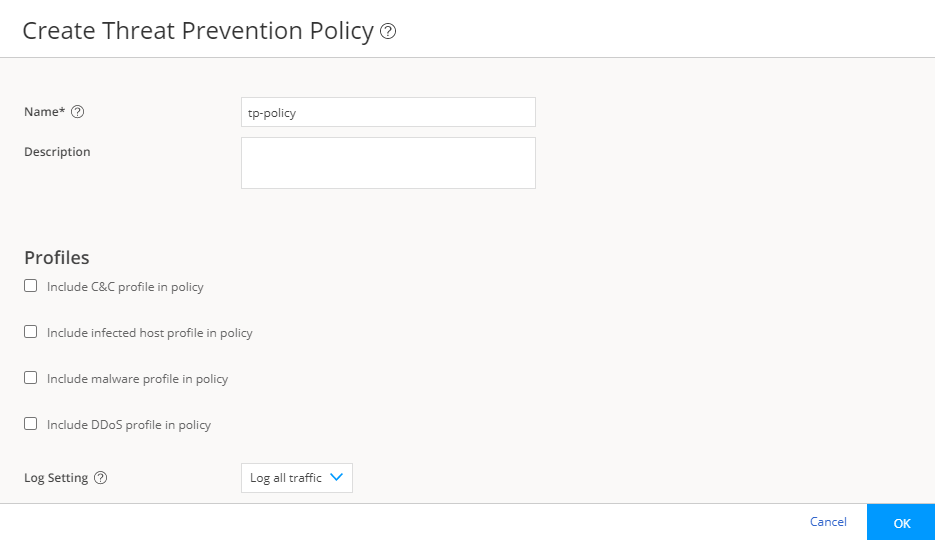

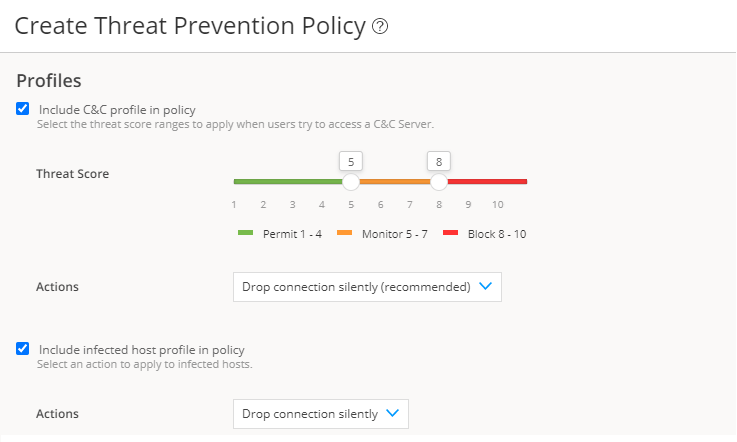

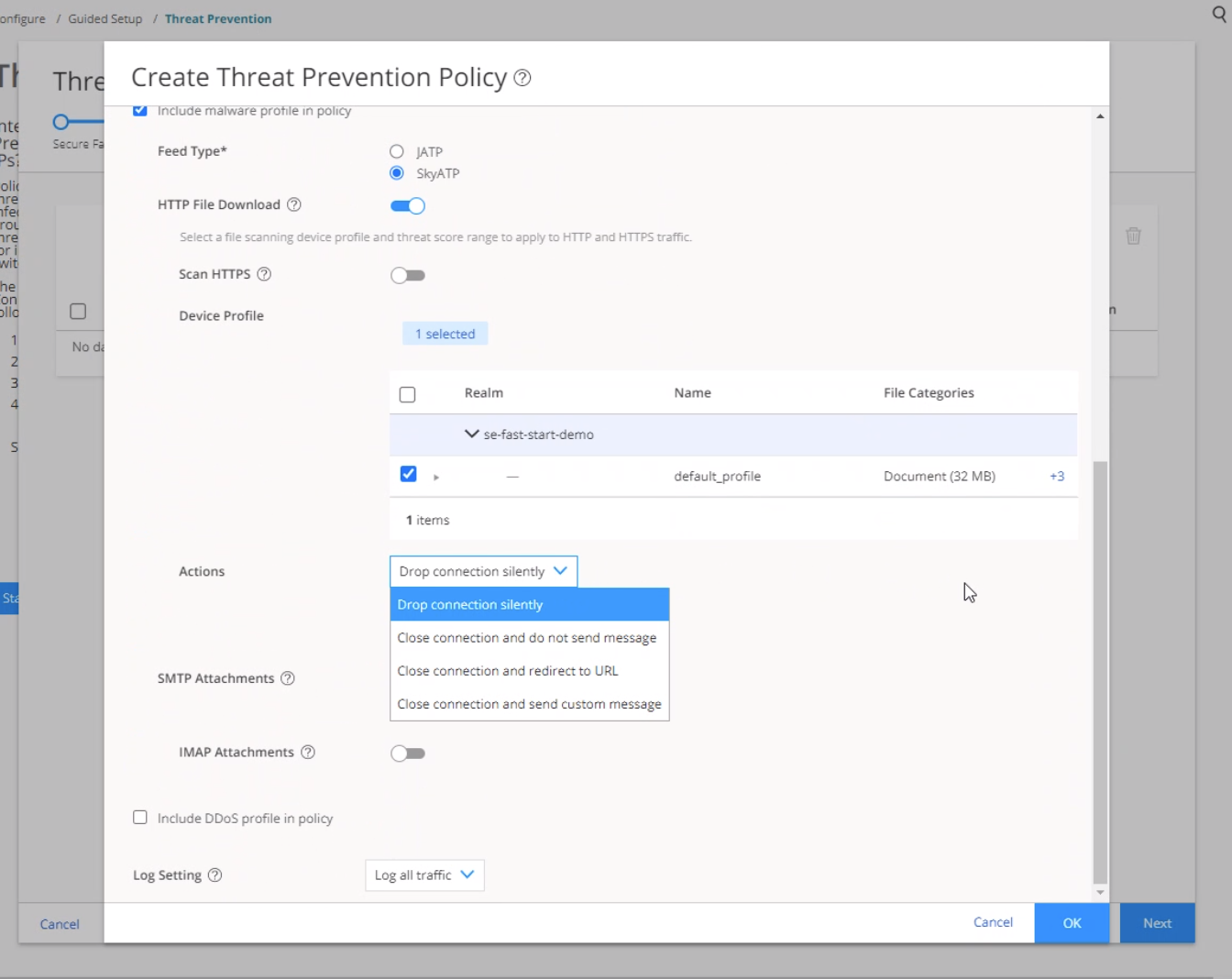

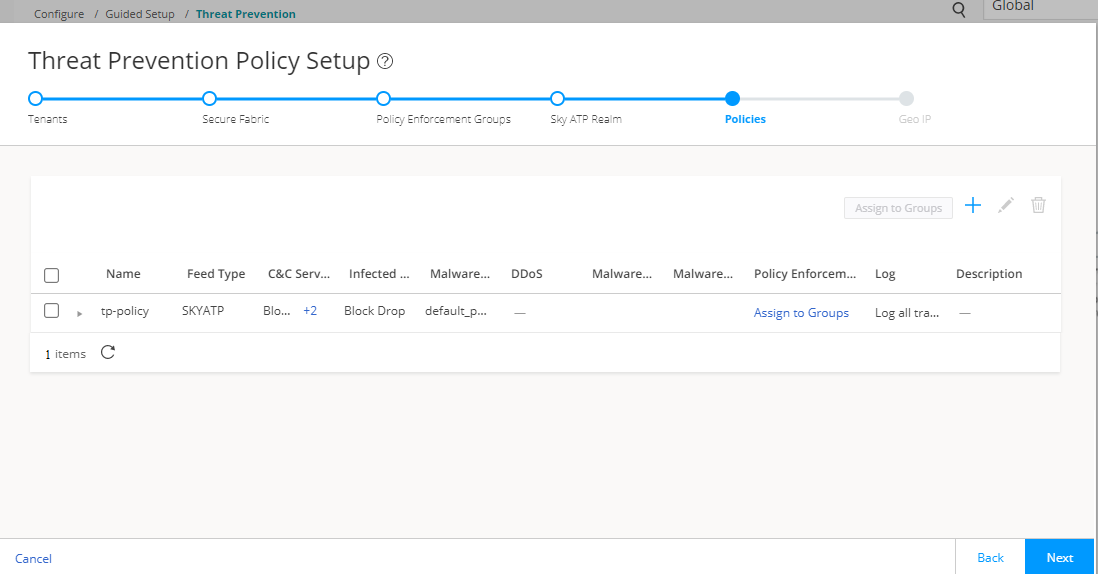

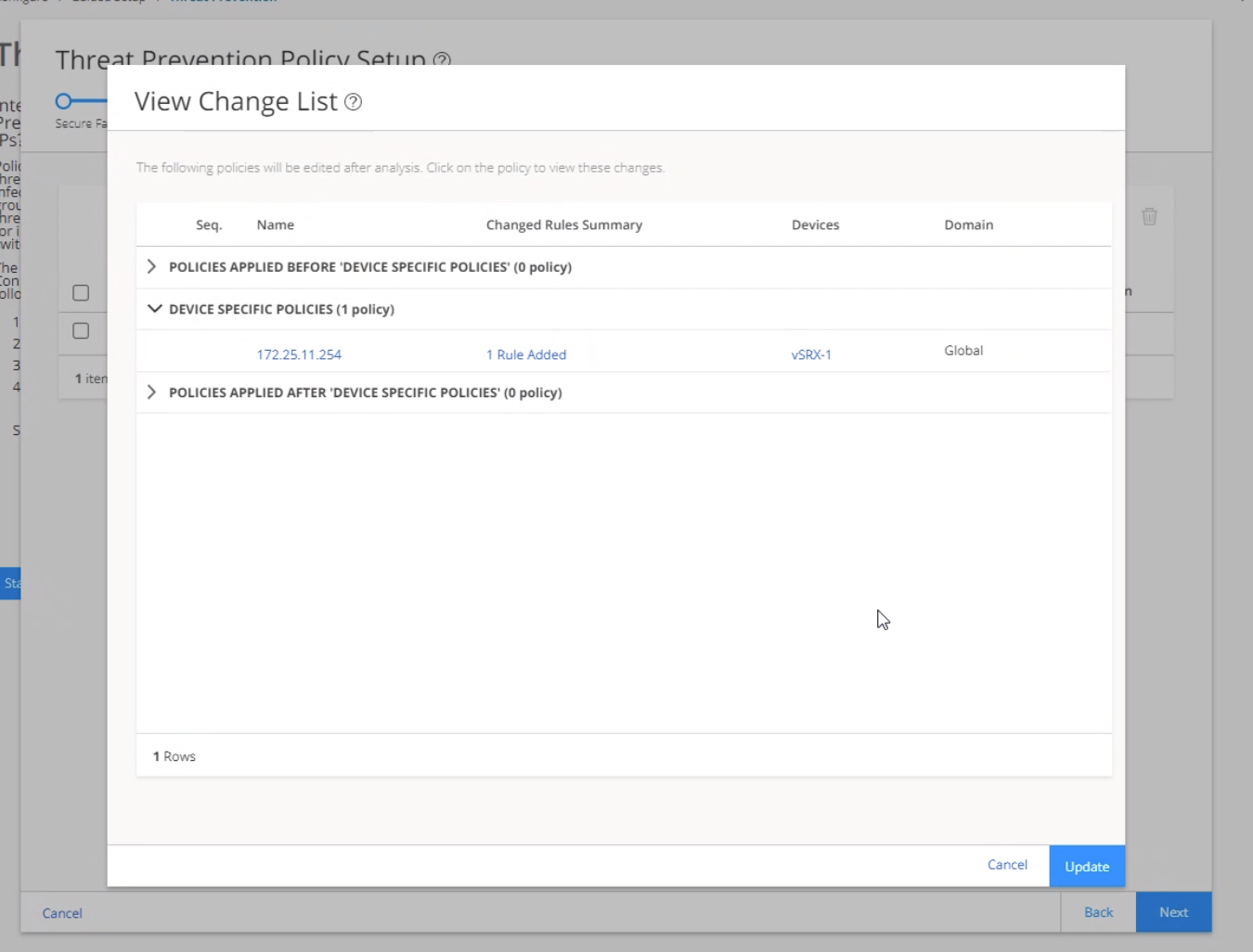

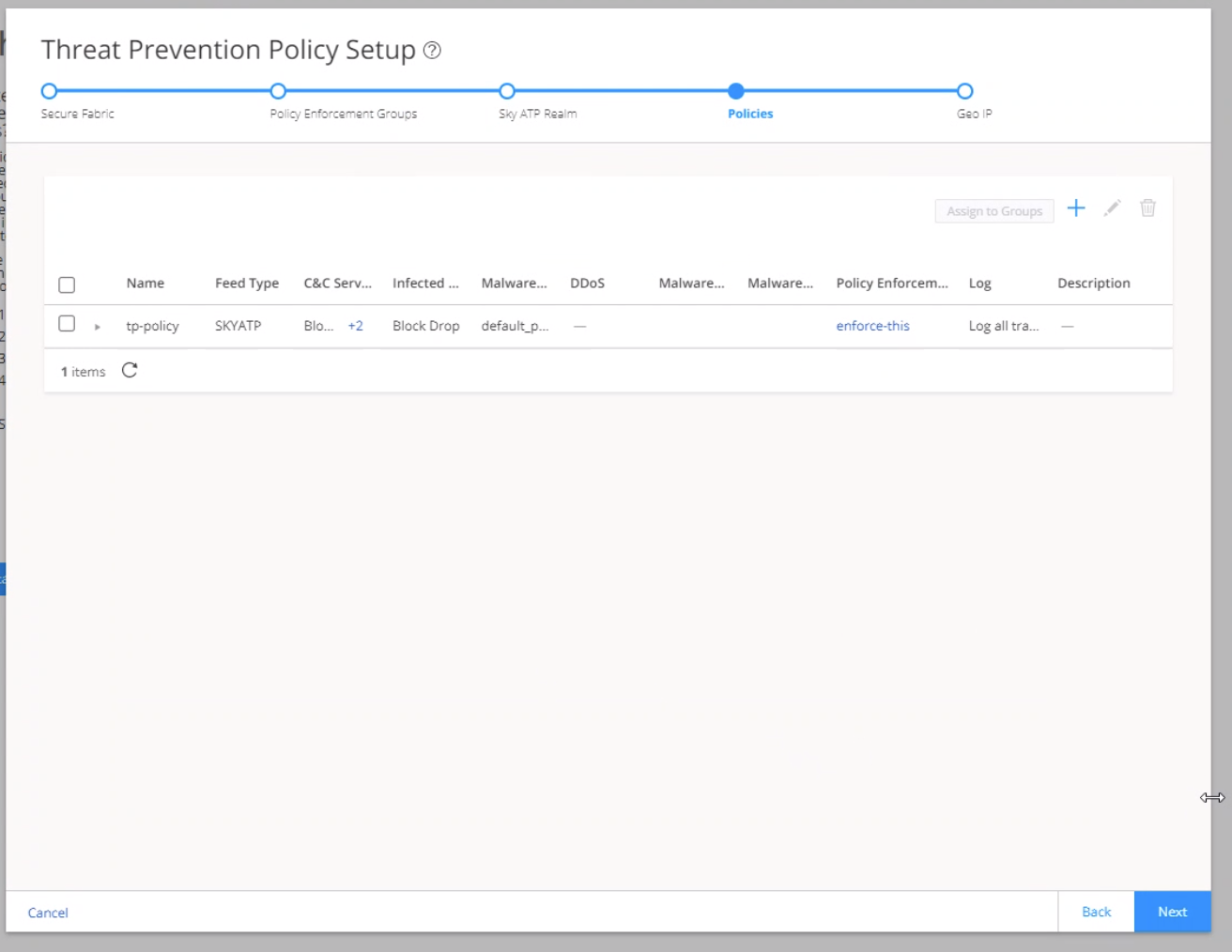

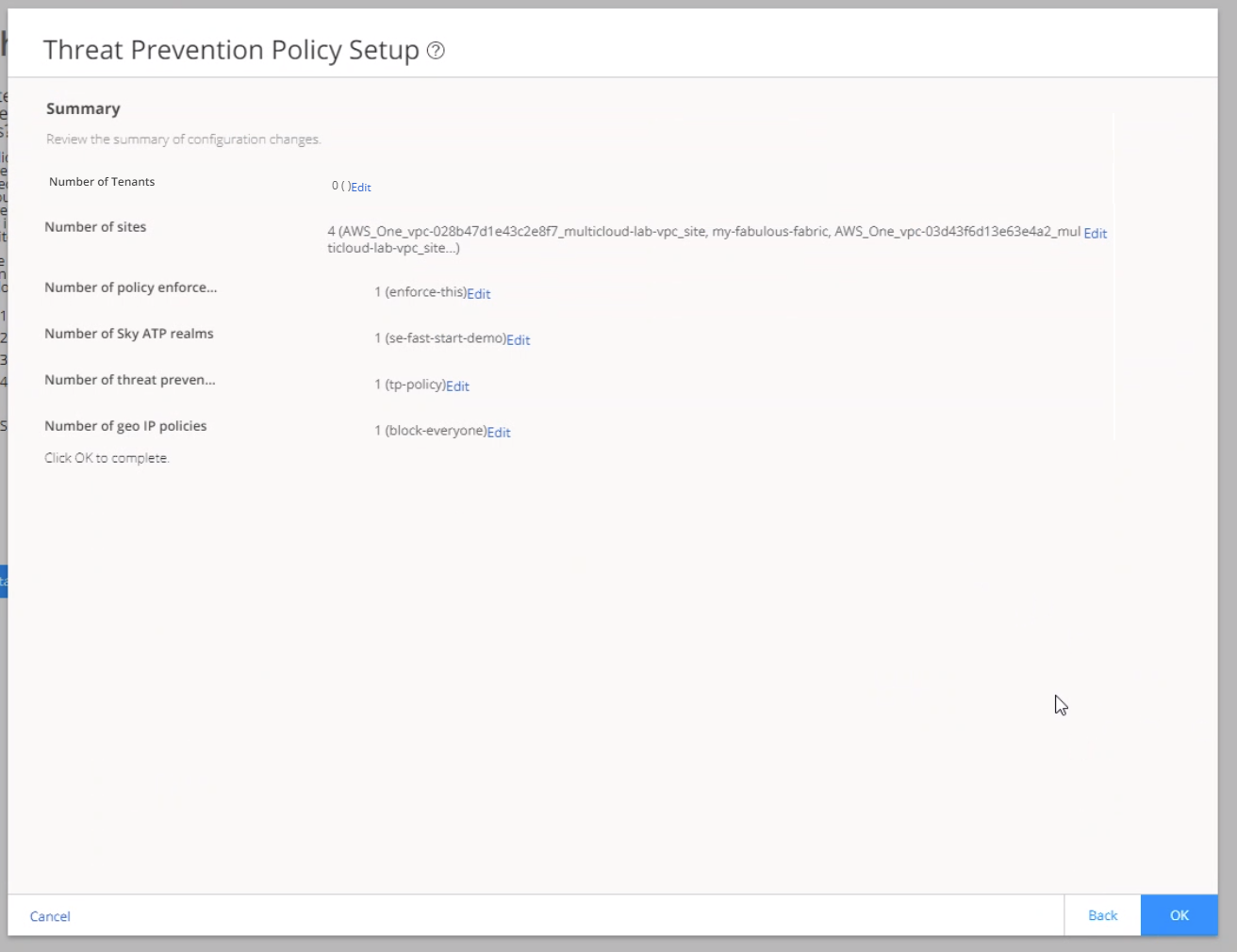

ステップ6:脅威防御ポリシーを作成する

脅威防止ポリシーは、コマンド&コントロールサーバー、感染したホスト、マルウェアなど、選択した脅威プロファイルを保護し、監視します。ジュニパー ATP クラウドからのフィードと設定したカスタムフィードを使用して、イングレストラフィックとエグレストラフィックに不審なコンテンツや動作がないか監視します。脅威スコアに基づいて、検出された脅威が評価され、判定に達した後にアクションが実行される場合があります。脅威防御ポリシーを作成したら、それに1つ以上のポリシー適用グループを割り当てます。

始める前に:

-

ポリシーに使用するプロファイルのタイプ(コマンド&コントロールサーバー、感染ホスト、マルウェア)を決定します。(ポリシーで1つ以上の脅威プロファイルを選択できます。)

-

脅威が見つかった場合に実行するアクションを決定します。

-

ポリシーに追加するポリシー適用グループを把握します。

脅威防御ポリシーを作成するには:

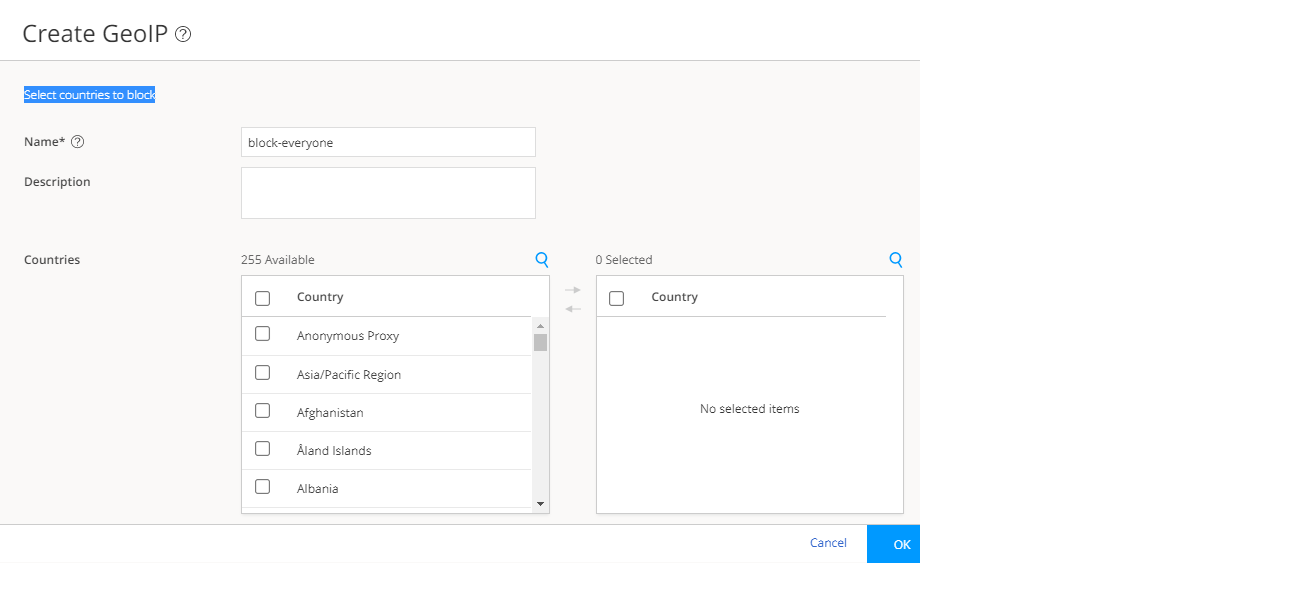

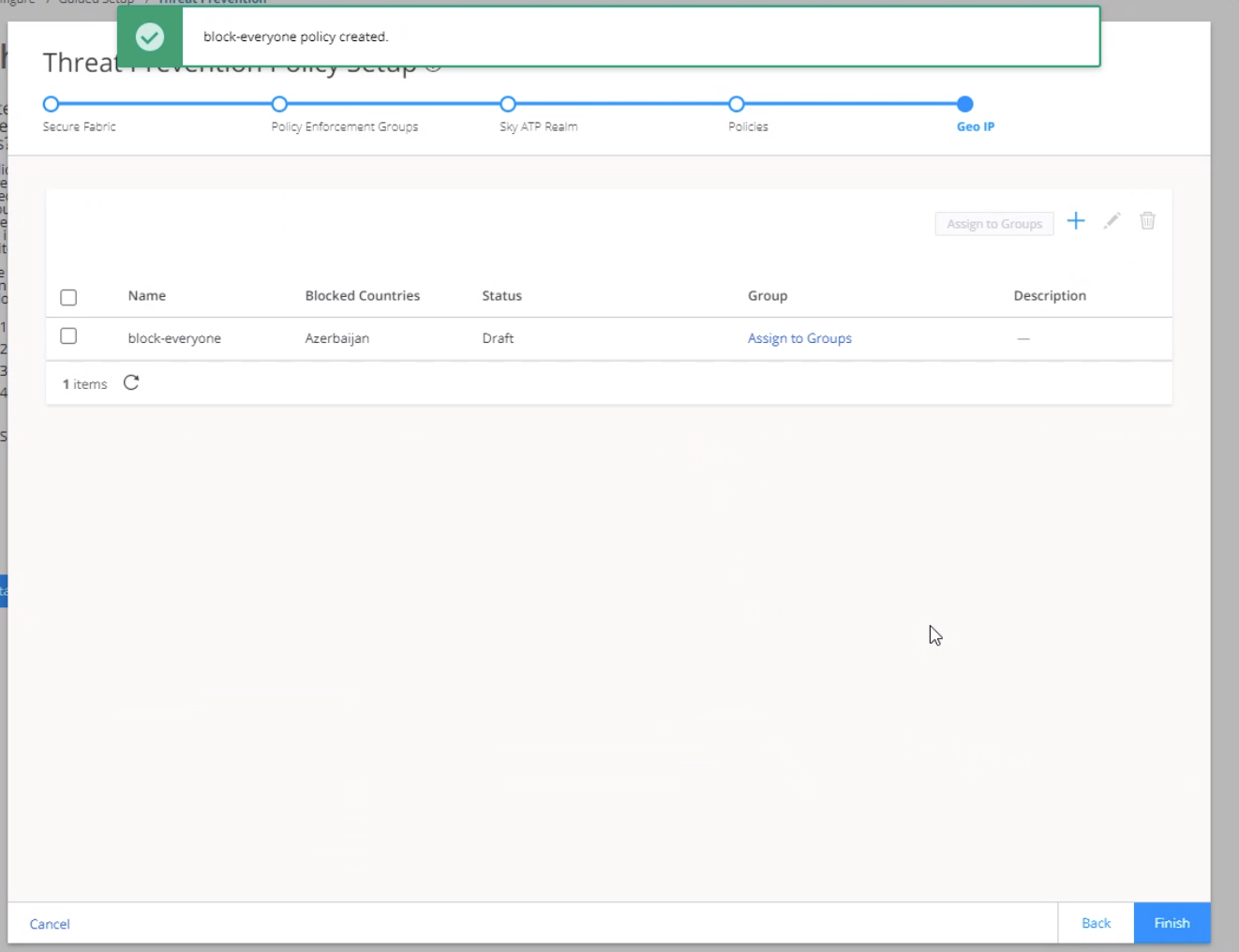

ステップ7:(オプション)GeoIPを設定する

GeoIP は、端末の IP アドレスを特定して、コンピューター端末の地理的位置を見つける方法です。GeoIPフィードは、IPアドレスと地理的領域の最新のマッピングです。IPアドレスを攻撃トラフィックの送信元にマッピングすることで、送信元の地理的な地域を特定し、世界中の特定の場所との間でやり取りされるトラフィックをフィルタリングできます。

GeoIPを作成するには:

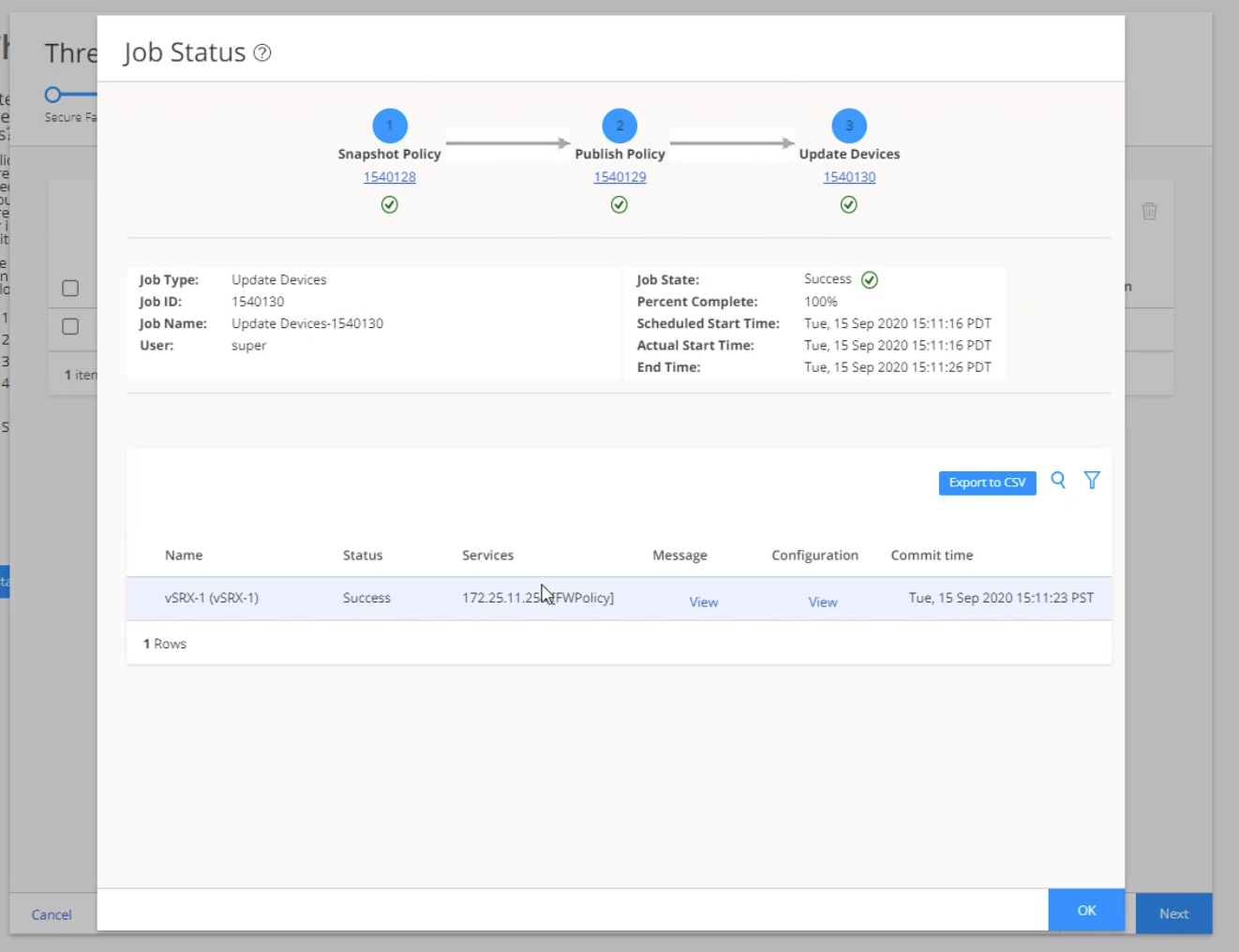

次は何ですか?

脅威防御ポリシーが正常に作成されたので、有効にする前に、脅威防御ポリシーをセキュリティファイアウォールポリシーに割り当てる必要があります。詳細については、「 ファイアウォールポリシーの概要 」および 「ファイアウォールポリシールールの作成」を参照してください。

ジュニパー ATP クラウドでの SRXシリーズ ファイアウォールの登録を確認する

目的

SRXシリーズファイアウォールがATPクラウドに登録されていることを確認します。

アクション

Security Director Webポータルにログインし、以下のタスクを実行します。

| アクション |

意味 |

|---|---|

| デバイスを選択します。 |

フィードソースステータス列には、ATP CloudへのSRXシリーズファイアウォール登録のステータス(成功/失敗)が表示されます。 |

| デバイスを選択します。 |

フィードソースステータス列に表示されるATP Cloud組織名は、ATP Cloud組織へのデバイスの登録を確認します。 |

| 脅威を選択します。 |

登録ステータス列には、ATP Cloud組織内のPolicy Enforcerのステータス(成功/失敗)が表示されます。 |