適応型脅威プロファイリングの設定と展開

すでにJuniper ATP Cloudに登録されているSRXシリーズファイアウォールには、Adaptive Threat Profiling活用を開始するために必要なすべての構成が含まれている必要があります。

まず、デバイスにセキュリティインテリジェンス(SecIntel)のURLがすでに含まれていることを確認します。

-

フィードサーバーの URL を確認します。

出力は次のようになります。

show services security-intelligence url https://cloudfeeds.sky.junipersecurity.net/api/manifest.xml

手記:URLが設定に存在しない場合は、Juniper ATP Cloudにデバイスを再登録してみてください。「 Juniper ATP Cloud Webポータルを使用してSRXシリーズファイアウォールを登録する」を参照してください。

-

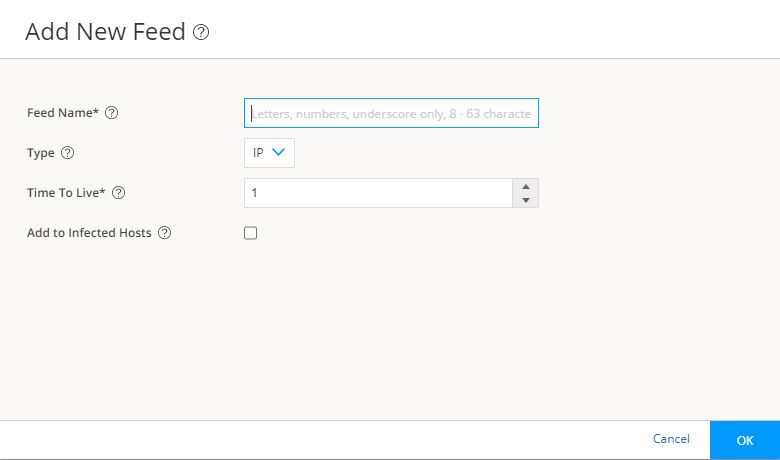

Juniper ATP CloudでAdaptive Threat Profilingフィードを作成します。Juniper ATP Cloud UIにログインし、[ Configure > Adaptive Threat Profiling]を選択します。 図 1 に示すような [Adaptive Threat Profiling] ページが表示されます。この例では、有効期限 (TTL) が 7 日間のフィード名 High_Risk_Users を使用します。

図 1: 新しいフィード の追加

の追加

-

「 OK」 をクリックして変更を保存します。詳細については、 適応型脅威プロファイリングフィードの作成を参照してください。

-

フィードがSRXシリーズファイアウォールによってダウンロードされていることを確認します。これは一定の間隔で自動的に実行されますが、数秒かかる場合があります。

SecIntelデータベースを手動でダウンロードすることで、必要に応じてこのプロセスを高速化できます。

> request services security-intelligence download > request services security-intelligence download status |match High_Risk_Users Feed High_Risk_Users (20200615.1) root-logical-system of category SecProfiling download succeeded.

SRXシリーズファイアウォールにAdaptive Threat Profilingを展開するには、以下の方法があります。

-

検出ソリューションとして

-

適用ソリューションとして

-

検出と適用の両方のソリューションとして

Adaptive Threat Profilingを使用して脅威を検出するには、次の場所でAdaptive Threat Profilingアクションを定義します。

-

拒否、拒否、許可の各ルールのセキュリティ ポリシー内で、選択したフィードにフローの送信元アドレスや宛先アドレスを追加できます。

[edit security policies global policy Threat_Profiling] admin@vSRX# set then permit application-services security-intelligence ? Possible completions: > add-destination-identity-to-feed Add Destination Identity to Feed > add-destination-ip-to-feed Add Destination IP to Feed > add-source-identity-to-feed Add Source Identity to Feed > add-source-ip-to-feed Add Source IP to Feed

-

エクスプロイトの発信元(攻撃者)またはエクスプロイトのターゲットを選択したフィードに追加するアプリケーションサービスとしてのIDPポリシー内。

[edit security idp idp-policy Threat_Profiling rulebase-ips rule Scanners] admin@vSRX# set then application-services security-intelligence ? Possible completions: add-attacker-ip-to-feed Specify the desired feed-name add-target-ip-to-feed Specify the desired feed-name

有効にするには、IDP ポリシーを従来のポリシーまたは統合ポリシーに適用する必要があります。

[edit security policies global policy Threat_Profiling] admin@vSRX# set then permit application-services idp-policy Threat_? Possible completions: <idp-policy> Specify idp policy name Threat_Profiling [security idp idp-policy]

フィードが作成されると、セキュリティ ポリシー内の動的アドレス グループとして送信元アドレスまたは宛先アドレスの一致条件として参照できます。

次の例では、認証されたユーザーにエンタープライズの 重要資産へのアクセスを許可するが、 High_Risk_Users 動的アドレスグループ(同じ名前の脅威フィードから発信)の一部である送信元アドレスを除外するルールを作成しました。

[edit security policies global policy Access_To_Crown_Jewels]

admin@vSRX# show

match {

source-address High_Risk_Users;

destination-address Crown_Jewels;

source-address-excluded;

source-identity authenticated-user;

dynamic-application any;

}

then {

permit;

log {

session-close;

}

}

次のコマンドを使用して、フィードの概要とステータスを表示します。

show services security-intelligence sec-profiling-feed status

show services security-intelligence sec-profiling-feed status Category name :SecProfiling Feed name :High_Risk_Users Feed type :IP Last post time :2020-02-06 10:54:10 PST Last post status code:200 Last post status :succeeded

show security dynamic-address category-name SecProfiling

show security dynamic-address category-name SecProfiling No. IP-start IP-end Feed Address 1 10.1.1.100 10.1.1.100 High_Risk_Users High_Risk_Users 2 192.168.0.10 192.168.0.10 High_Risk_Users High_Risk_Users 3 192.168.0.88 192.168.0.88 High_Risk_Users High_Risk_Users

動的アドレス エントリーは、参照されているフィード名(例ではHigh_Risk_Users)がセキュリティ ポリシーで送信元アドレスまたは宛先アドレスとして使用されている場合にのみ、このコマンドによって表示されます。

フィードの内容は、SRXシリーズファイアウォールの状態に関係なく、Juniper ATP Cloudポータルでいつでも確認できます。