MXシリーズルーターのSecIntelフィードを設定する

概要

SecIntelは、Juniper ATP CloudからMXシリーズルーティングプラットフォームまで、厳選された検証済みの脅威インテリジェンスを提供し、悪意のあるIPとの間のコマンドアンドコントロール(C&C)通信を比類のないラインレートでブロックします。

SecIntelとMXシリーズルーターの統合により、以下が可能になります。

- 既知の悪意のあるIP、感染したC&Cホスト、DDoS攻撃を検出してブロックします。

- 悪意のあるDNS要求のシンクホール。

- 顧客の IP 脅威フィードを有効にします。

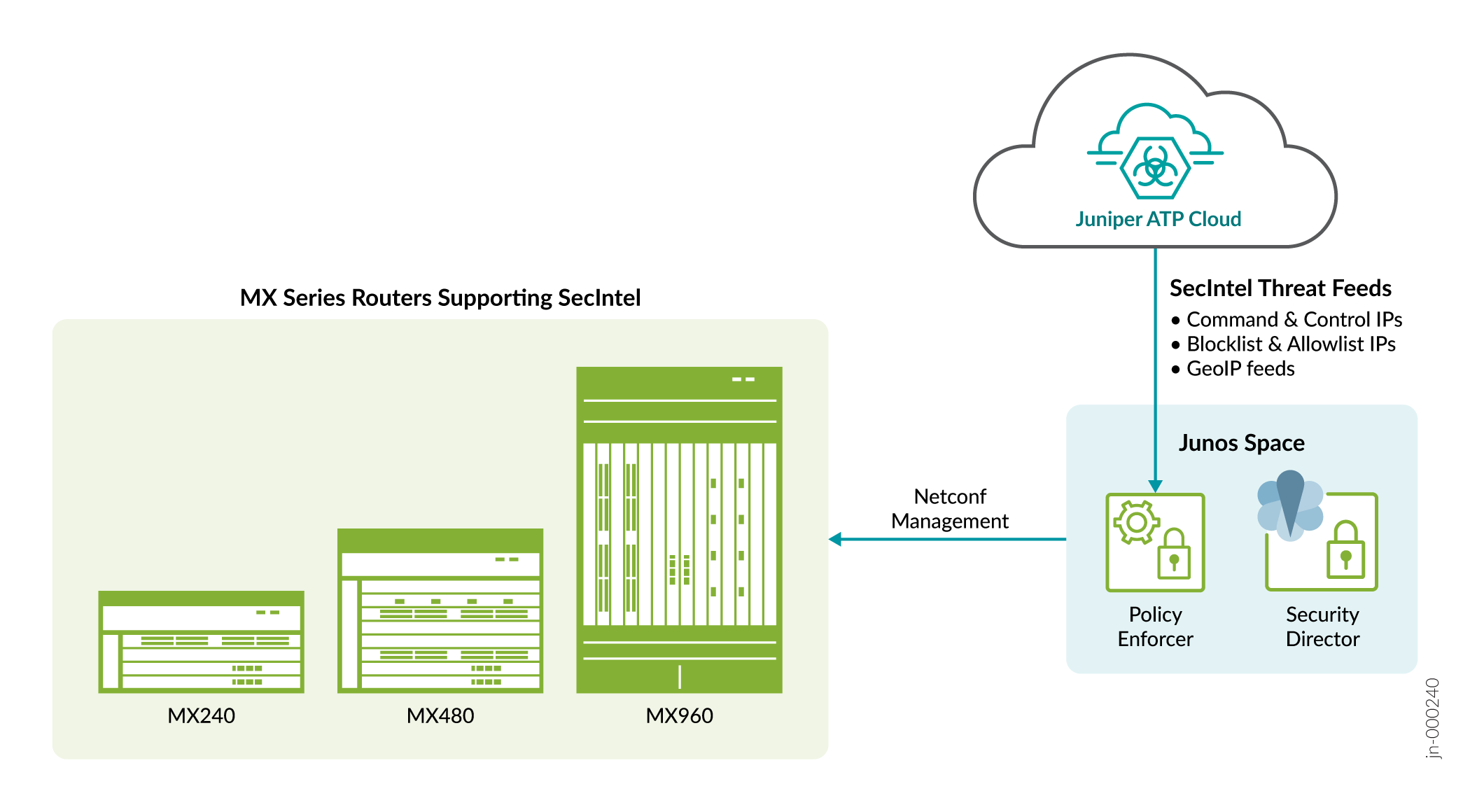

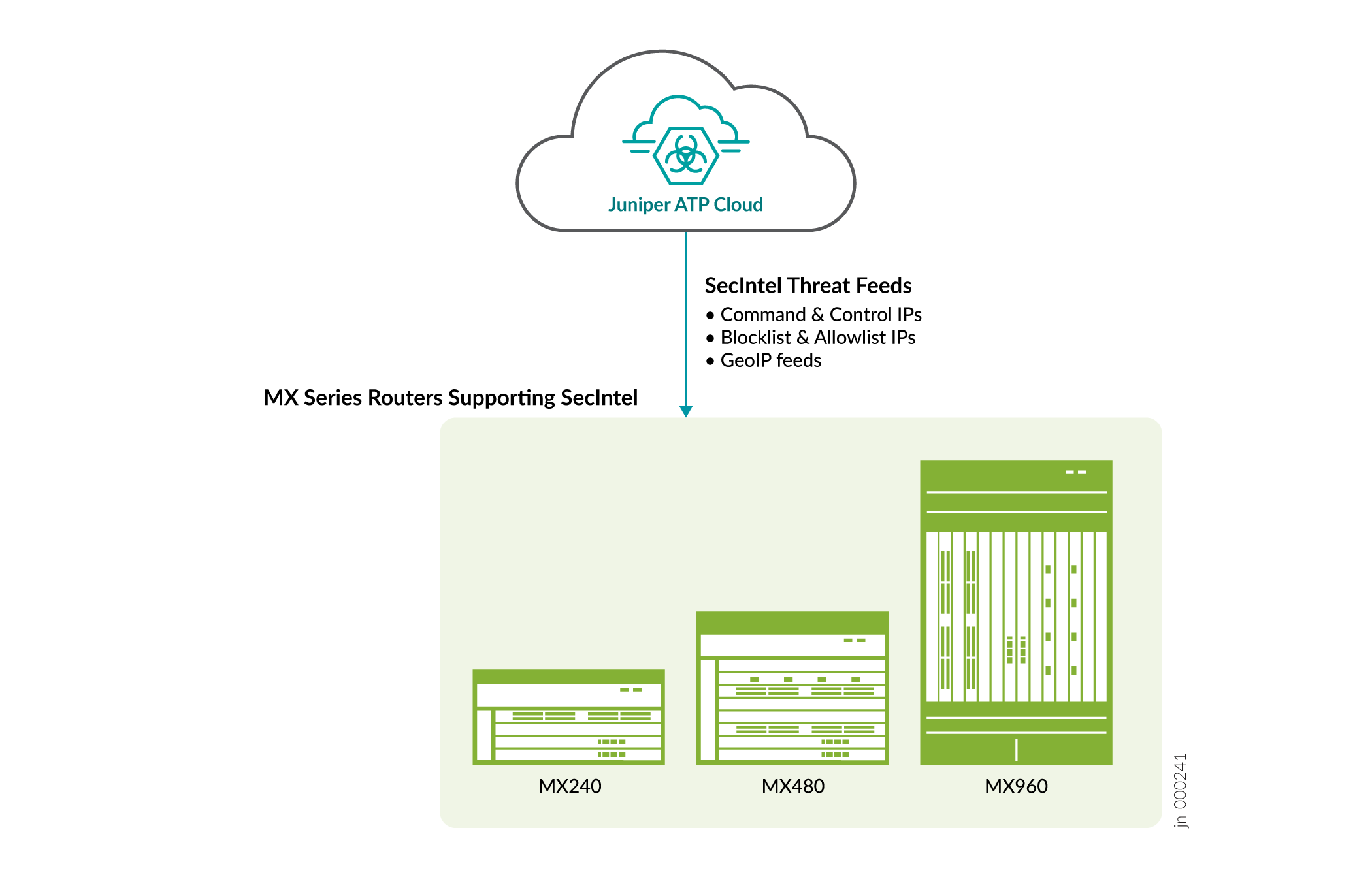

Junos OS 19.3R1以降のリリースでは、SecIntelフィードはPolicy Enforcerを使用してMX240、MX480、MX960ルーターでサポートされています。

Junos OS 22.1R1以降のリリースでは、MXデバイスのSecIntelフィードに、GeoIPフィルタリングとJuniper ATP Cloudへの直接登録オプションが含まれるようになりました。

Juniper ATP Cloudへの直接登録は、MX240、MX480、MX960ルーターでサポートされています。

詳細については、 MX上のJuniper SecIntelを参照してください。

利点

SecIntelとMXシリーズルーターの統合により、以下が可能になります。

-

攻撃が始まる前に阻止します。

-

加入者を含め、ユーザー、アプリケーション、インフラストラクチャを侵害から守ります。

-

インフラストラクチャを追加することなく、接続レイヤーをセキュリティレイヤーに変えます。

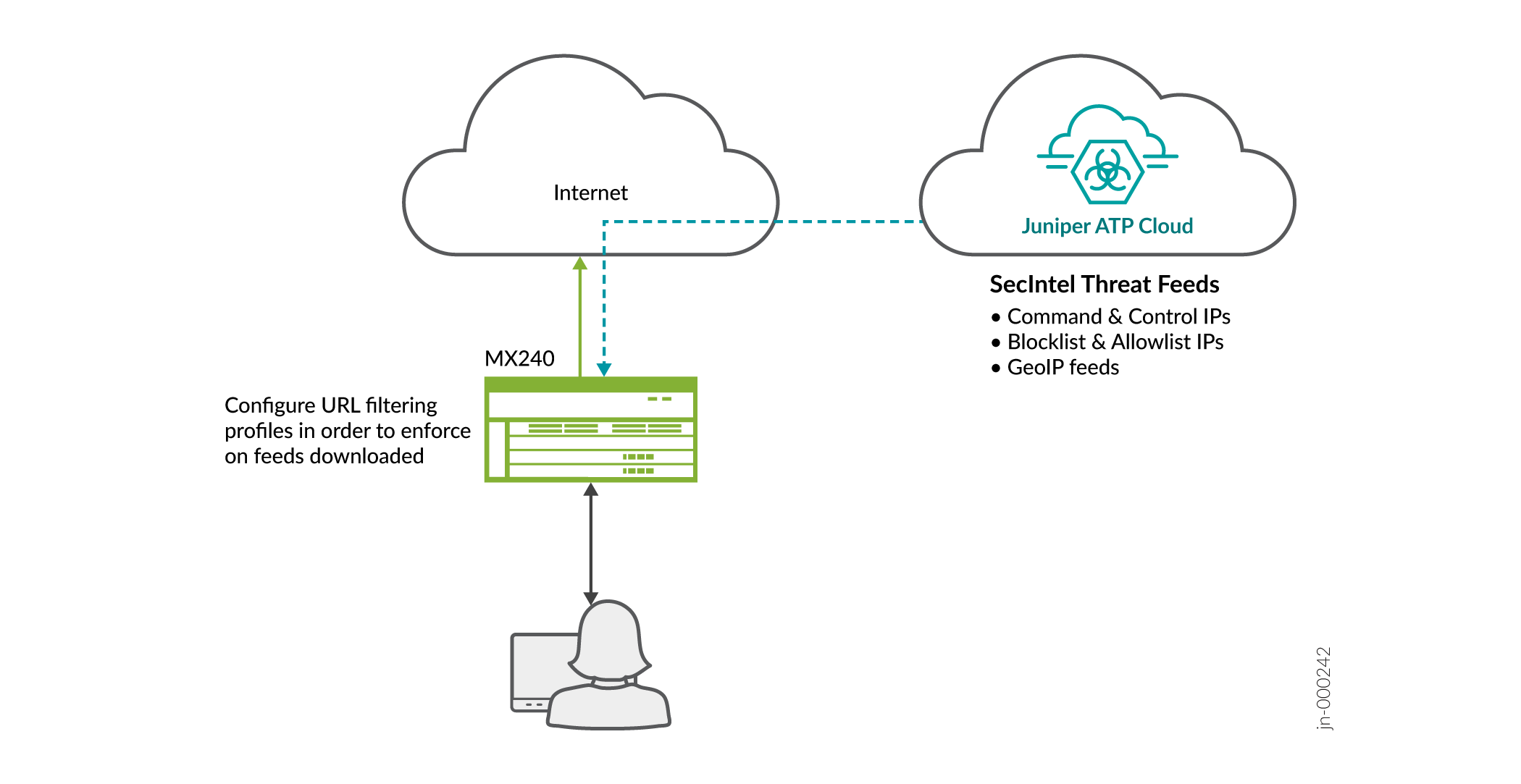

ユースケース1:Juniper ATP Cloudへの直接登録

以前のリリースでは、MXシリーズルーターは、Junos Space Security Director/Policy Enforcerを介してSecIntelフィードをダウンロードしました。Junos OS リリース 22.1R1 以降、MXシリーズルーターは、Juniper ATP Cloud に登録しなくても、クラウドフィードから直接グローバル SecIntel フィードをダウンロードできます。

このユースケースでは、Junos Space Security DirectorやPolicy Enforcerに接続せずに、MXシリーズルーターをJuniper ATP Cloudに登録する方法を説明します。

位相幾何学

前提 条件

- MXシリーズユニバーサルルーター用Juniper SecIntelライセンス(-S-MXxxx-CSECINTELx)。

ワークフロー

-

お使いのMXシリーズユニバーサルルーター用に、ジュニパーからSecIntelライセンスを取得しましょう。MXシリーズ ユニバーサル ルーターのライセンスについては、 MXシリーズ ルーターおよびMPCサービスカードのソフトウェア ライセンスを参照してください。ソフトウェア シリアル番号 (SSRN) が必要になります。

-

MXシリーズルーターをJuniper ATP Cloudに登録します。

-

Juniper ATP Cloudからのフィードを確認します。

-

ダウンロードしたフィードを適用するためのフィルタリング設定を実装します。

MXシリーズルーターで必要な設定

- 登録スクリプト

- フィルター構成

設定できるのは、米国リージョンのクラウドフィードエンドポイントのみです。すべてのMXクラウドフィードリクエストは、米国リージョンCFからのみ提供されます。

SSRN(ソフトウェアサポート参照番号)とは、フルフィルメントドキュメントに記載されているソフトウェアのシリアル番号で、ジュニパーソフトウェアライセンスの購入後に電子的に出荷されます。

ご使用のソフトウェアのライセンスが既にインストールされている場合は、 show system license コマンドを実行することでソフトウェア・サポート参照番号 (SSRN) を取得できる場合があります。SSRNは、JUNOSに記載されている「ソフトウェアシリアル番号」の最初の12桁の数字として含まれています。

一部の製品では、SSRN が以下の形式で報告され、購入された各ソフトウェア インスタンスに意の識別子が作成されます。このシナリオでは、接尾辞文字を削除して、実際の数値 SSRN をサポート資格の目的で使用するようにします。

> show system license Software Serial Number: XXXXXXXXXXXX-abcdef Support Reference Number: XXXXXXXXXXXX

クラウドフィードからフィードを受信するには、まずMXシリーズルーターをJuniper ATP Cloudに登録します。登録するコマンドの例は次のとおりです。

rootuser> op url https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/enroll/secintel/mx/mx-secintel.slax version 21.3XYZ is valid for bootstrapping. Please provide the Juniper SecIntel license SSRN or press 0 to cancel Secintel license SSRN: XXXXXXXXXXXXXXXX

MXシリーズ ルーターから SecIntel 設定を削除するには、デバイスの登録を解除する必要があります。登録解除するコマンドの例は次のとおりです。

rootuser> op url https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/disenroll/secintel/mx/mx-secintel.slaxversion 21.3XYZ is valid for bootstrapping. Please provide the activation code or press 0 to cancel SSRN: XXXXXXXXXXXXXXXX

MXシリーズルーターでは、以下のグローバルSecIntelフィードを利用できます。

- cc_ip_data

- cc_ipv6_data

- cc_ip_blocklist

- geoip_country

- geoip_country_ipv6

利点

- Junos Space SDまたはPEを使用して、複雑な設定は不要です。

- ダウンロードされたフィードを適用するためのシンプルな構成。

ユースケース2:Junos Space Security DirectorとPolicy Enforcerを使用したJuniper ATP Cloudへの登録

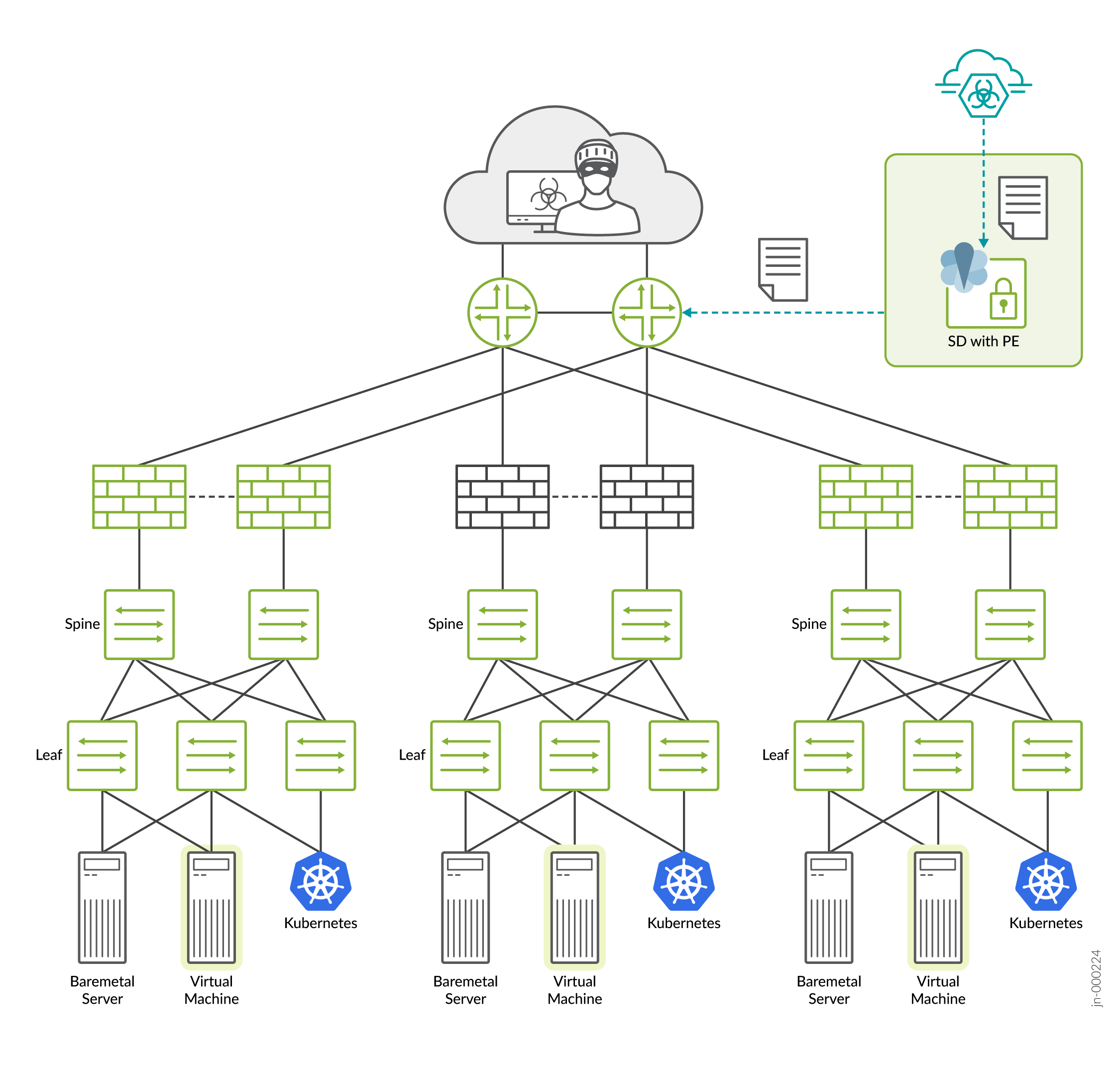

このユースケースでは、Junos Space Security DirectorとPolicy Enforcerを使用して、MXシリーズルーターをJuniper ATP Cloudに登録する方法を説明します。

位相幾何学

ワークフロー

- Junos Space Security DirectorとPolicy Enforcerの設定

- 脅威対策ファブリックにデバイスとして追加されたJunos SpaceでのMXシリーズルーターの検出(これは、MXシリーズルーターからPolicy Enforcerへの登録プロセスです)。

- ライセンス要件(ジュニパーのセールス/アカウントチームにお問い合わせください)。

MXシリーズルーターとSD/PEで設定が必要

- SD のカスタムフィード設定。

- MXシリーズルーターでフィードがどのように適用されるかを理解する。

- MXシリーズルーターのフィルター設定。

利点

- フィードは、サービス プロバイダ ルーターの VRF によってサービスを受ける顧客ごとにカスタマイズできます。

- すべての脅威の緩和がラインレートで処理され、パフォーマンスが向上します。

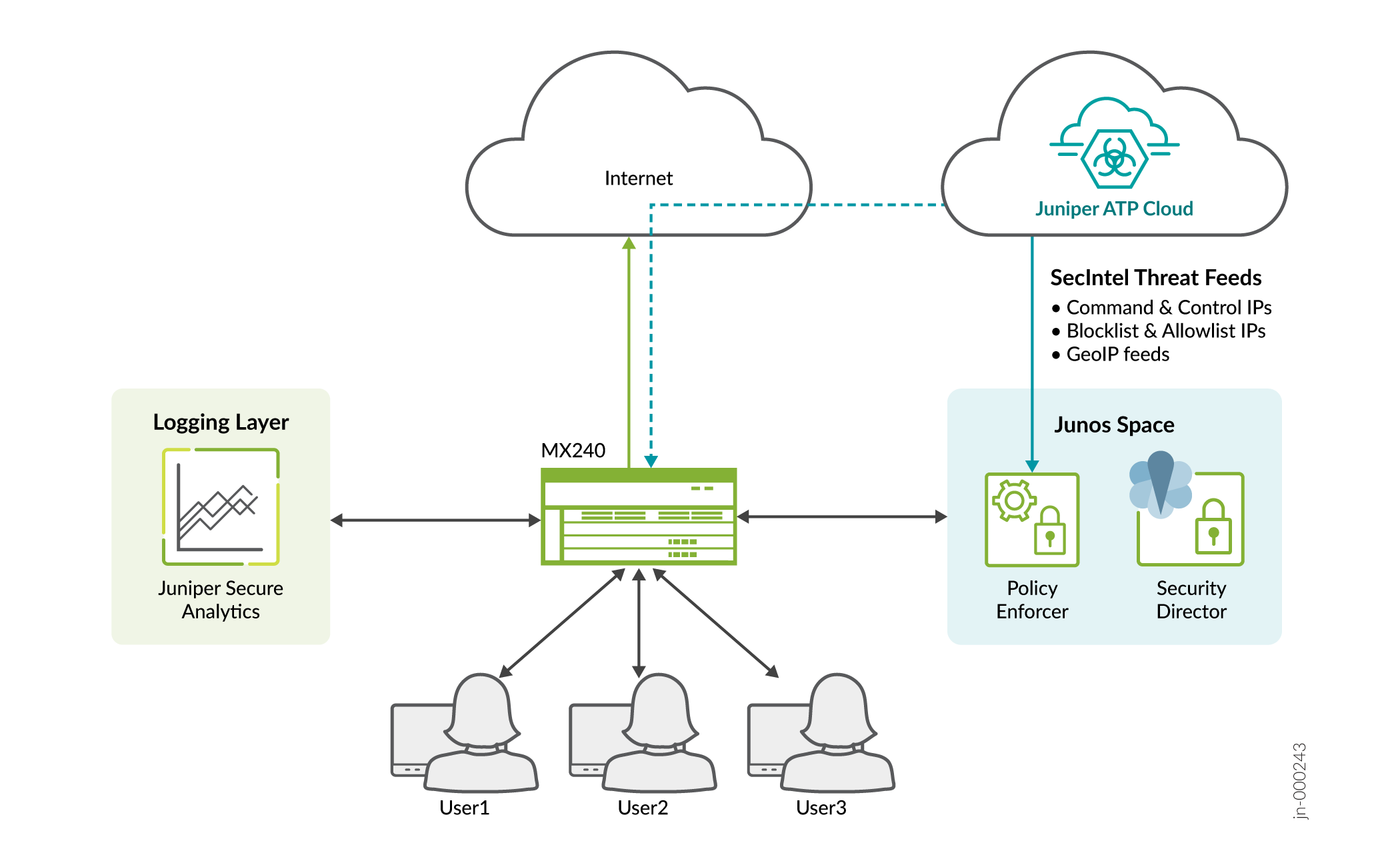

ユースケース3:MXシリーズルーター上のコマンドアンドコントロールトラフィックを特定してブロックする

このユースケースでは、コネクテッドセキュリティ設定のネットワークエッジでC&Cトラフィックをブロックする方法を見ていきます。ここでは、クライアントがC&Cサーバーに到達しようとしており、MXルーターを使用してトラフィックをブロックしています。

位相幾何学

MXシリーズルーターとSD/PEで必要な設定

-

Juniper ATP Cloud C&CフィードおよびPolicy Enforcer搭載のSecurity Directorです。

-

Juniper MXシリーズルーター

ワークフロー

-

Policy Enforcerは、Juniper ATP CloudからC&Cフィードをダウンロードします。

-

ジュニパーMXシリーズルーターは、Policy EnforcerからC&Cフィードをダウンロードします。

-

ジュニパーMXシリーズルーターが、一時DBフィルターにIPデータを追加。

-

ジュニパーのMXシリーズルーターは、C&Cフィードに記載されているC&Cサーバーとの間のトラフィックをドロップし、ボットネットやマルウェアから保護します。

-

Juniper MXシリーズルーターは、負荷がかかっているファイアウォールやC&CフィードをサポートできないファイアウォールからC&C保護をオフロードします。

設定の詳細については、 MXデモでのSecIntelを参照してください。