緩和とレポート

ネットワーク軽減オプション

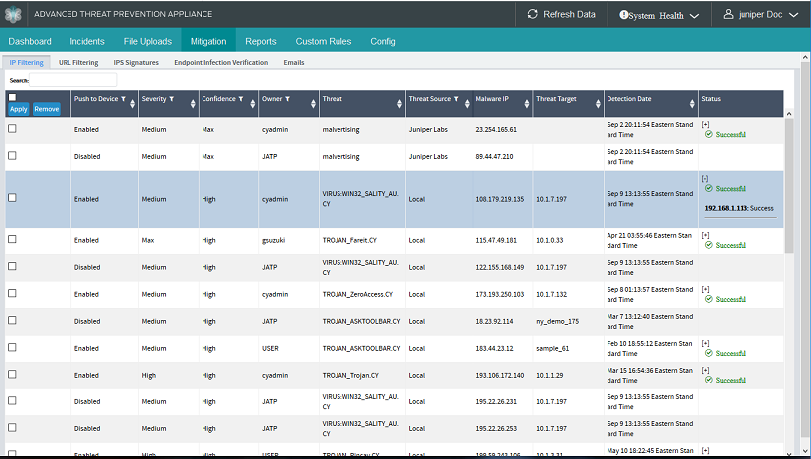

[緩和]タブを使用して、エンタープライズネットワークの統合セキュリティデバイス上の特定の脅威をブロックします。さらに、この [軽減策] ページを使用して、[インシデント] ページの軽減策オプションで以前に許可リストに登録した脅威の一覧を表示します。

を使用したJuniper ATP Applianceの緩和

を使用したJuniper ATP Applianceの緩和

Juniper ATP Appliance Central Manager の Web UI の [緩和] タブには、5 つの異なる緩和オプションビューが用意されています。

各ページの [検索] オプションを使用して、インシデントと脅威の条件を検索します。

次のセクションで、各ブロック戦略を確認します。

ファイアウォールでの脅威のブロック

[Mitigation](緩和)ページの[ファイアウォール](ファイアウォール)ボタンをクリックすると、検知された脅威のリストのうち、Juniper ATP Applianceがエンタープライズファイアウォールでブロックすることを推奨するリストが表示されます。

左端のチェックボックスをクリックして、ファイアウォールでブロックする脅威を1つまたは複数選択し、[適用]をクリックします。

[または、[削除] ボタンをクリックして、選択した脅威行を [緩和策] リストから削除します。

メモ:軽減ルールが削除され、その削除に失敗した場合、そのルールは失敗削除状態に移行します。削除に失敗した原因となった問題を修復し、もう一度 [削除] をクリックして削除を完了する必要があります。ルールを削除する前に修正が必要なエラーには、(1)SRXにコミットされていない変更があったためにJuniper ATP Applianceが設定ロックを取得できない、(2)無効な認証情報などがあります。ただし、Juniper ATP Applianceがルールを削除しようとして削除に失敗すると、Web UIの に詳細エラーメッセージが表示されることに注意してください。失敗した削除状態になった後に、軽減ルールの再適用を試みることはできません。取り外しの失敗の原因となっている状態を修復してください。

(潜在的に)ブロックされる脅威の詳細は次のとおりです。

マルウェアIP - ブロックする脅威に関連付けられているIPアドレス

脅威ターゲット - ターゲット ホストの名前。

脅威 - マルウェア名別のインシデントの名前。

検出日 - マルウェア検出の日時。

自動軽減 - 事前構成された自動軽減のインジケーター

[検索] フィールドを使用すると、特定の脅威をすばやく特定できます。

警告: 許可リストルールは、通常のサービスシャットダウンに依存してバックアップされます。VM を直接電源オフすると、許可リスト ルールを保存できないため、許可リストの状態が失われます。

CNC サーバの緩和 IP アドレスは、内部プロキシ展開では使用できません。Juniper ATP Applianceがプロキシの背後に導入されている場合、Juniper ATP Appliance Central Manager Web UIのMitigation-> Firewallページ(通常、緩和するためにCNCサーバーのIPアドレスが表示されます)は空になります。コールバックの宛先 IP アドレスはプロキシ サーバーの IP アドレスに対して行われるため、[緩和>ファイアウォール] ページにプロキシ サーバーの IP アドレスを表示することは関係ありません。

コレクターモードからのデータパスプロキシの設定、またはサーバーモードからの管理ネットワークプロキシのIPアドレスの設定の詳細については、 Juniper ATP Appliance CLIコマンドリファレンスを参照してください。

セキュアWebゲートウェイでの脅威のブロック

[緩和]ページの[セキュアWebゲートウェイ]をクリックして、エンタープライズセキュアWebゲートウェイでブロック対象として識別された検知された脅威のリストを表示します。

SWGでブロックすることが特定された悪意のあるURLを表示します。

(潜在的に)ブロックされる脅威は、次のように分類されます。

ドメイン/URL - ブロックする脅威に関連付けられているドメインまたは URL

脅威 - 検知された脅威の名前

脅威ターゲット - ターゲットホストのIPアドレス。

検出日 - Juniper ATP Applianceの脅威が検知された日時。

[検索] フィールドを使用すると、特定の脅威をすばやく特定できます。

IPS/次世代ファイアウォールでの脅威のブロック

[緩和] ページの IPS/次世代ファイアウォール ボタンをクリックすると、検知された脅威のリストが表示され、エンタープライズ IPS/次世代ファイアウォールでブロックすることをお勧めします。

左端のチェックボックスをオンにして 1 つ選択 (または [すべて選択] をクリック) して、API ファイルの送信またはその他のフォレンジック用の署名ファイルをダウンロードします。

(潜在的に)ブロックされる脅威は、次のように分類されます。

脅威 - 検知された脅威の名前

検出日 - Juniper ATP Appliance脅威が検知された日付

検出位置 - コレクターまたはコアエンジン検出デバイス

[検索] フィールドを使用すると、特定の脅威をすばやく特定できます。

エンドポイントでの脅威の検証

[エンドポイント] 表示には、IVP ツールをダウンロードし、エンタープライズ エンドポイントで感染を直接検証することで検証する感染が一覧表示されます。さらに、ページの下部にある 2 番目の表には、エンドポイント感染結果の状態情報が一覧表示されます。

[Mitigation] ページの [エンドポイント] ボタンをクリックすると、検出された脅威のリストが表示され、Juniper ATP Appliance はエンタープライズエンドポイントでアクティブな感染として検証することを推奨します。

「アクション」列の「IVP のダウンロード」リンクをクリックして、IVP 検証プロセスを開始します。

[検証する感染] テーブルの列は、次のように定義されます。

重大度 - 検証する脅威の重大度

ターゲット - マルウェアのダウンロード(DL)に関連付けられたエンタープライズホストのIPアドレス

脅威 - 検知された脅威の名前

暴露日 - エンドポイントでJuniper ATP Applianceの脅威が検知された日付

処理 - 選択した脅威のカスタム IVP パッケージを生成してダウンロードする [IVP のダウンロード] リンクをクリックします。

[検索] フィールドを使用すると、特定の脅威をすばやく特定できます。

IVPは、マルウェアインシデントごとにカスタマイズされ、エンドポイントへの配信用にパッケージ化されており、インシデント表にリストされているように、Juniper ATP Appliance分析エンジンによって現在選択されているマルウェアダウンロード(DL)の結果としてエンドポイントで感染が発生したかどうかを確認するために特別に実行されます。

サム ドライブを使用してエンタープライズ エンドポイントにパッケージをインストールし、カスタム IVP 検証テストを実行します。特定のマルウェア イベントの IVP パッケージは、別のマルウェア ダウンロード イベントで再利用できません。IVPパッケージは、検出されたマルウェアイベントごとにリアルタイムで作成されます。

この IVP プロセスは、今後のリリースで自動化される予定です。今後のJuniper ATP Applianceリリースでは、別の配信オプションにより、構成済みのドメインコントローラーグループポリシーを使用して、Juniper ATP Appliance Central ManagerからすべてのエンタープライズエンドポイントにIVP検証パッケージがプッシュされます。

ネットワーク内のターゲット (またはすべて) のエンドポイントで IVP スクリプトと IVP インストーラーを実行して、ダウンロードが実際の感染を引き起こしたかどうかを判断します。

許可リストの使用

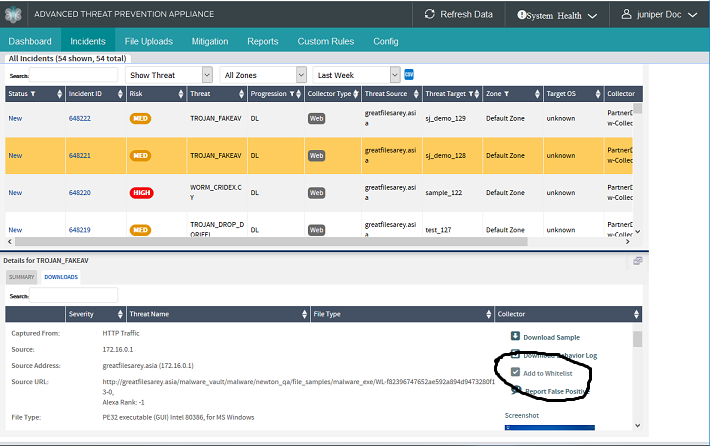

[ホワイトリストに追加(Add to Whitelist)] オプションを使用して、アドホック インシデント許可リストを実行します。

[インシデント]ページのサブタブに表示される[ ホワイトリストに追加 ]をクリックして、検出されたダウンロードまたはデータ盗難の脅威を許可リストに登録します。

図2:ホワイトリストに追加オプション メモ:

メモ:DL を許可リストに登録すると、そのすべてのインスタンスが [インシデント] タブから削除されます

[ ホワイトリストに追加] を選択した後、次の図に示すように、必要に応じて既存の許可リスト ルールを更新します。

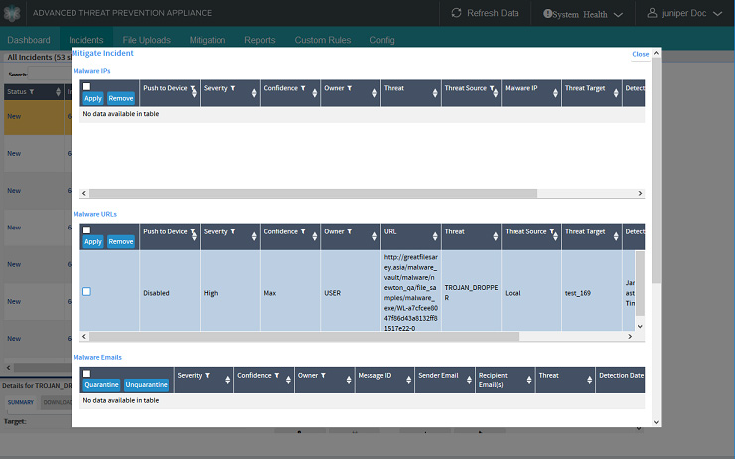

[インシデント] タブの軽減オプション

軽減オプションは、中央マネージャーの [インシデント] ページからも使用できます。

[インシデント] テーブルの下の [詳細の概要] 領域には、[インシデントの軽減] リンクが表示されます。

[インシデントの軽減] リンクをクリックして、[マルウェア IP] と [マルウェア URL] の [インシデントの軽減] ウィンドウを開きます。

脅威の行をクリックしてチェックマークを付け、[適用] をクリックして脅威をブロックの対象として送信します。

許可リストフィルタリングルールの更新

[構成>ホワイトリストルール] ページから許可リストフィルタリングルールを設定します。さらに、[ホワイトリストに追加] リンクを使用して、[インシデント] ページから許可リストを管理しながら、ルール設定を再構成および調整できます。

以下に示すように、インシデントに [ホワイトリストに追加] オプションが含まれている場合は、構成済みの許可リストルールを更新すると、インシデントの許可リストプロセスの一部としてフィルタリングルールの条件を編集して適用できます。

インシデントを許可リストに追加しているときに許可リストフィルター条件を編集するには、[ ホワイトリストに追加(Add to Whitelist )] リンクをクリックします。

[ ホワイトリストルールの更新] ウィンドウでは、許可リストルールの条件を追加したり、現在確立されている条件の選択を解除(チェックを外し)したり、ルールセットをそのまま更新したりできます。

[ 送信(Submit )] をクリックすると、[ ホワイトリスト ルールの更新(Update Whitelist Rule )] ウィンドウで定義およびチェックされた基準に従ってインシデントが許可リストに追加されます。

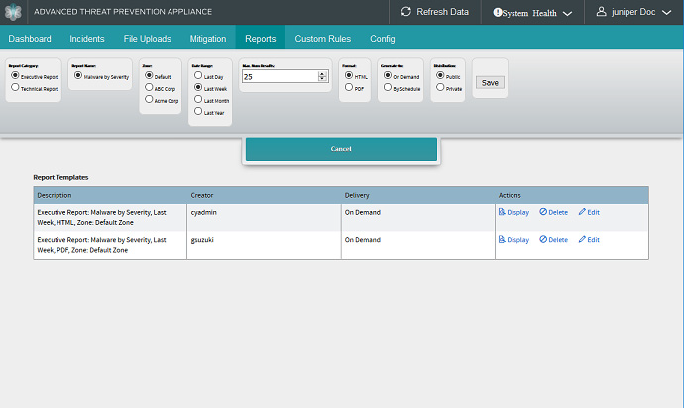

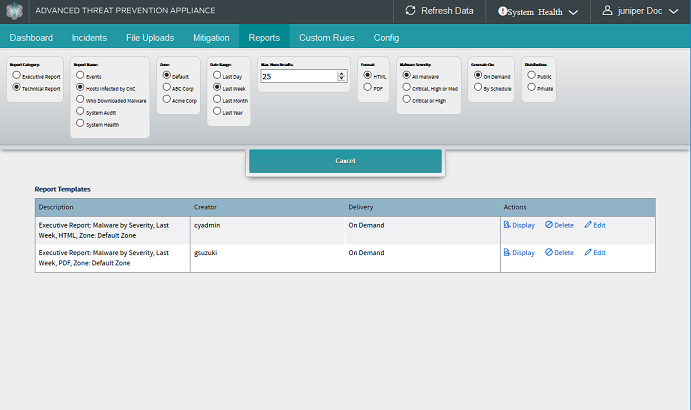

レポートの生成

[レポート] タブを使用して、3 つのオンデマンド脅威レポート テンプレート (以下で定義) のいずれかを選択し、[表示]、[削除]、または [編集] をクリックしてレポートの表示を変更します。

[エグゼクティブレポート]オプションを選択して、すべての検出時間についてマルウェアの重大度別に分類されたすべての脅威のエグゼクティブサマリーを生成します。

[テクニカル レポート] オプションを選択すると、[最近のマルウェア レポート] という名前の、すべての検出時間に対するすべての脅威のテクニカル サマリー (既定では HTML 形式) が生成されます。システム監査とシステム正常性のレポートも利用できます。

レポートタイプとオプション

以下に示すように、各レポートタイプには一連のカスタムオプションが表示されます。

[表示] をクリックして、ブラウザー ウィンドウにレポートを表示します。

リストからレポートテンプレートを削除するには、[削除] をクリックします。

[編集] をクリックして、レポート テンプレートを変更します。「編集」オプションと「カスタマイズ」オプションは同じです(以下の「レポートのカスタマイズ」オプションを参照)。

レポートのカスタマイズ

レポートをカスタマイズするには、青い [カスタム レポート テンプレートの作成] ボタンをクリックして選択を行い、[保存] をクリックして、変更またはカスタマイズしたテンプレート設定を保持します。

カスタムテンプレートオプションについては、以下で説明します。

エグゼクティブレポート

エグゼクティブレポートに公開される主なセグメントの概要については、 エグゼクティブレポートセグメントのサンプル セクションを参照してください。

カスタムエグゼクティブレポートを作成するためのオプション:

レポート名 |

マルウェアの重大度別 |

日付範囲 |

オプション: 最終日 |先週 |先月 |昨年。 |

結果の最大数 |

レポートに表示する結果の数を入力します (デフォルトは 25)。 |

形式 |

オプション: HTML または PDF。 |

生成 |

オプション: オンデマンド |スケジュールで。 |

日 |

オプション: 月 |火曜 |水曜 |木曜 |金 |土曜 |日 |

時間 |

時刻を 00:00 am または pm の形式で入力します |

受信者のメールアドレス |

メールアドレスをカンマで区切って入力します。 |

技術報告

カスタムテクニカルレポートを作成するためのオプション:

レポート名 |

イベント |CNCに感染したホスト |マルウェアをダウンロードしたユーザー |システム監査 |システムの正常性 |

日付範囲 |

オプション: 最終日 |先週 |先月 |昨年。 |

結果の最大数 |

レポートに表示する結果の数を入力します (デフォルトは 25)。 |

形式 |

オプション: HTML または PDF。 |

マルウェアの重大度 |

オプション: すべてのマルウェア |クリティカル、高、または中 |重大または高 |

生成 |

オプション: オンデマンド |スケジュールで。 |

日 |

オプション: 月 |火曜 |水曜 |木曜 |金 |土曜 |日 |

時間 |

時刻を 00:00 am または pm の形式で入力します |

受信者のメールアドレス |

メールアドレスをカンマで区切って入力します。 |

システム監査レポート

カスタムシステム監査レポートを作成するためのオプション:

レポート名 |

システム監査 |

イベント・タイプ |

アラート通知に含めるイベントの種類を選択します。 ログイン/ログアウト |失敗したログイン |ユーザーの追加/更新 |システム設定 |再起動 |システムの正常性 |

ユーザー |

通知レポートの [すべてのユーザー] または [現在のユーザー] を選択します。 |

日付範囲 |

レポート通知を期間でフィルタリングするには、次のいずれかを選択します。 最終日 |先週 |先月 |昨年 |

最大件数 |

アラート通知に含める結果の行数を入力します (既定値は 25)。 |

形式 |

通知の出力形式として HTML または PDF を選択します。 |

生成 |

オプション: オンデマンド |スケジュールで。 |

日 |

オプション: 月 |火曜 |水曜 |木曜 |金 |土曜 |日 |

時間 |

時刻を 00:00 am または pm の形式で入力します |

受信者のメールアドレス |

メールアドレスをカンマで区切って入力します。 |

システム正常性レポート

カスタムシステムヘルスレポートを作成するためのオプション:

レポート名 |

システム監査 |

健康 |

正常性レポートの [全体的な正常性] または [処理の遅延] を選択します。 |

形式 |

通知の出力形式として HTML または PDF を選択します。 |

生成 |

オプション: オンデマンド |スケジュール別 |

日 |

オプション: 月 |火曜 |水曜 |木曜 |金 |土曜 |日 |

時間 |

時刻を 00:00 am または pm の形式で入力します |

受信者のメールアドレス |

メールアドレスをカンマで区切って入力します。 |

エグゼクティブレポートセグメントの例

ジュニパーATPアプライアンスエグゼクティブレポートで提供される情報と統計の主なカテゴリーのいくつかを、以下の一連のサンプルに示します。

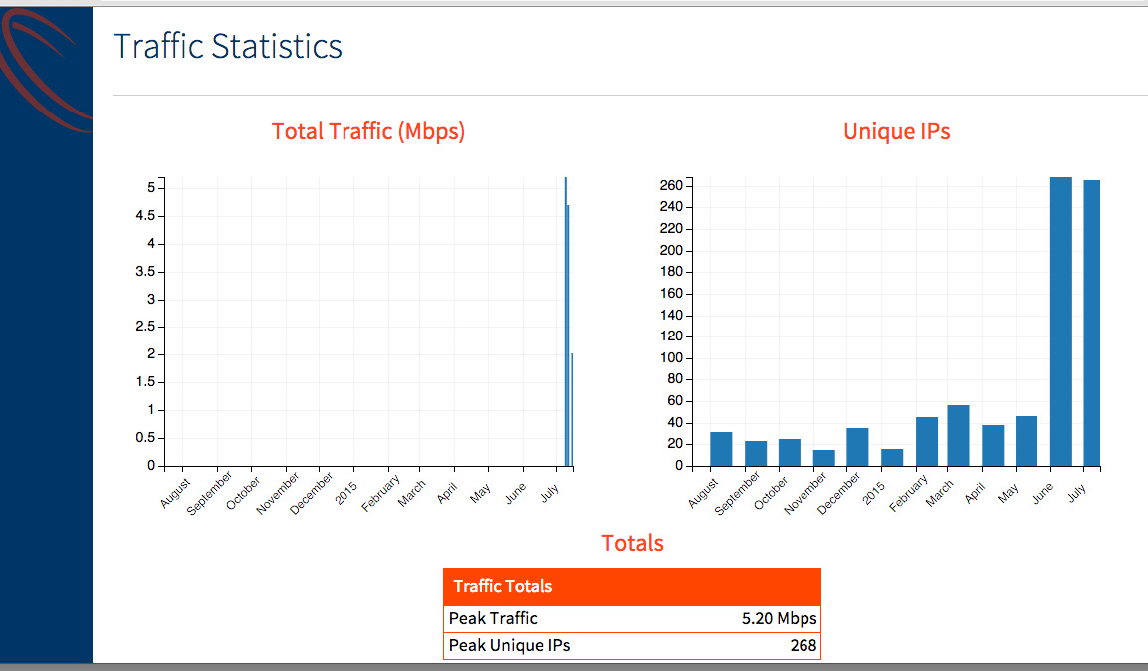

- トラフィック統計

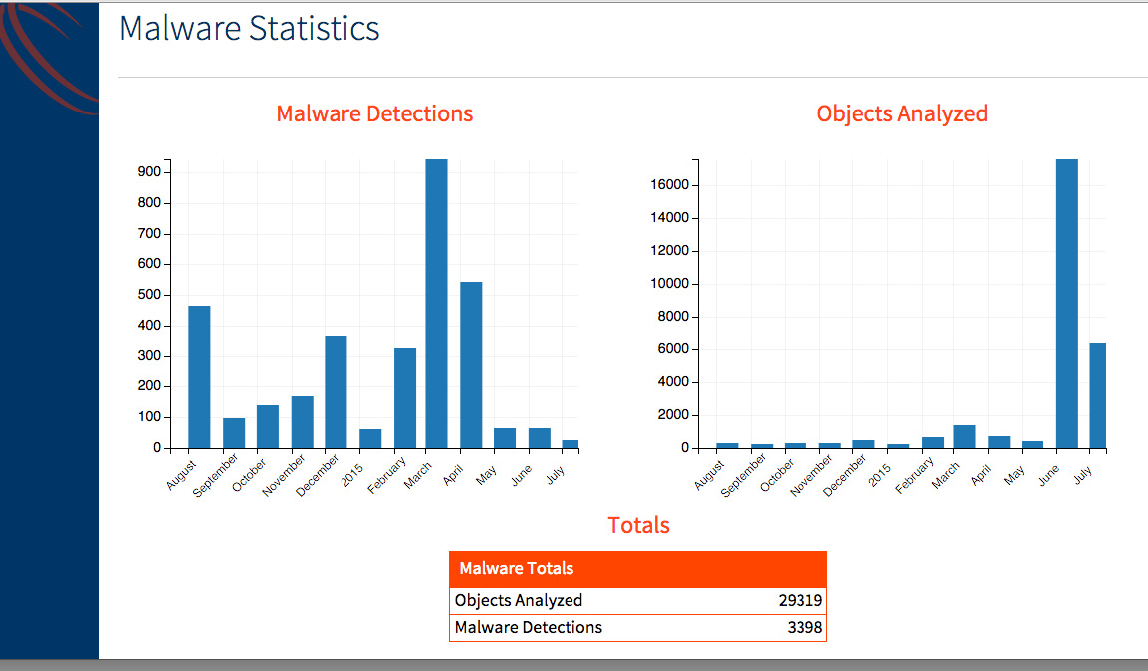

- マルウェア統計情報

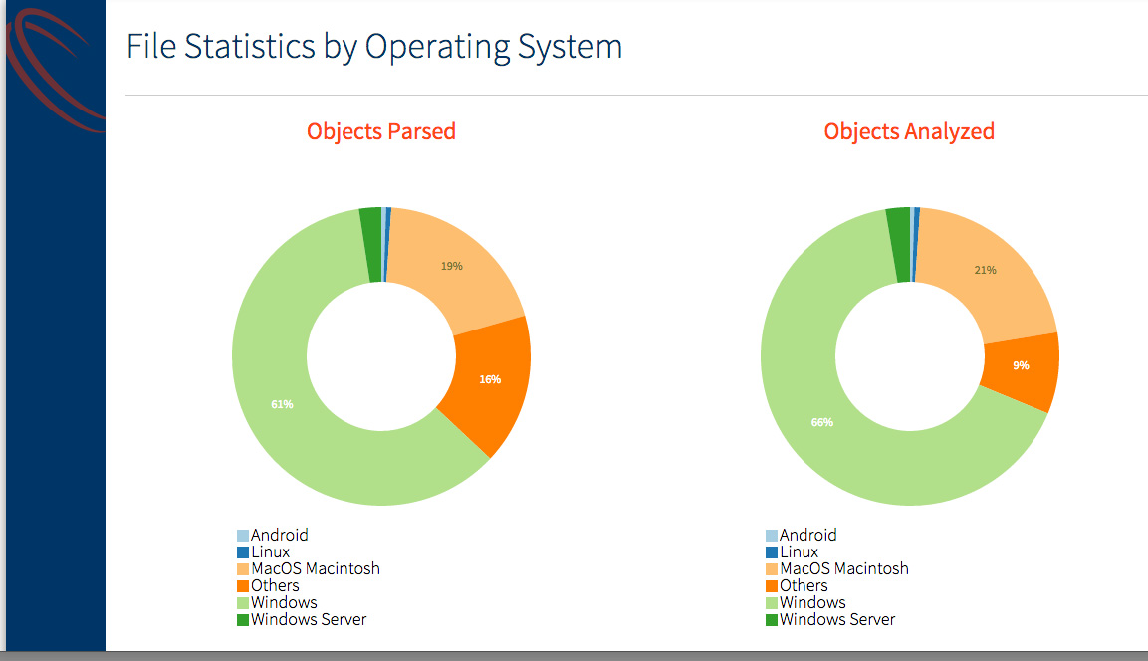

- オペレーティング システム別のファイル統計

- マルウェアの種類

- Malware Vector & Detection Engine

- キルチェーンの内訳

- マルウェアサービスを提供する上位国

- マルウェア検出の内訳(パート1)

- マルウェアターゲット(パート1)

トラフィック統計

合計トラフィック (Mbps): コアから見たトラフィックの合計。

一意の IP: コアから見た一意の内部 IP または宛先 IP の数。

マルウェア統計情報

分析されたオブジェクト: コアによって検出され、分析されたダウンロード可能なファイルの数。

マルウェア検出: ネットワーク内のコアによって識別された脅威の総数。

オペレーティング システム別のファイル統計

解析されたオブジェクト: ネットワーク内のコアによって認識されたさまざまなファイルの割合。

分析されたオブジェクト: ネットワーク内のコアによって分析されたさまざまなファイルの割合。これは常に解析されるオブジェクトのサブセットです。解析された jpeg、gif、txt などのファイルのいくつかは、コアで分析されません。

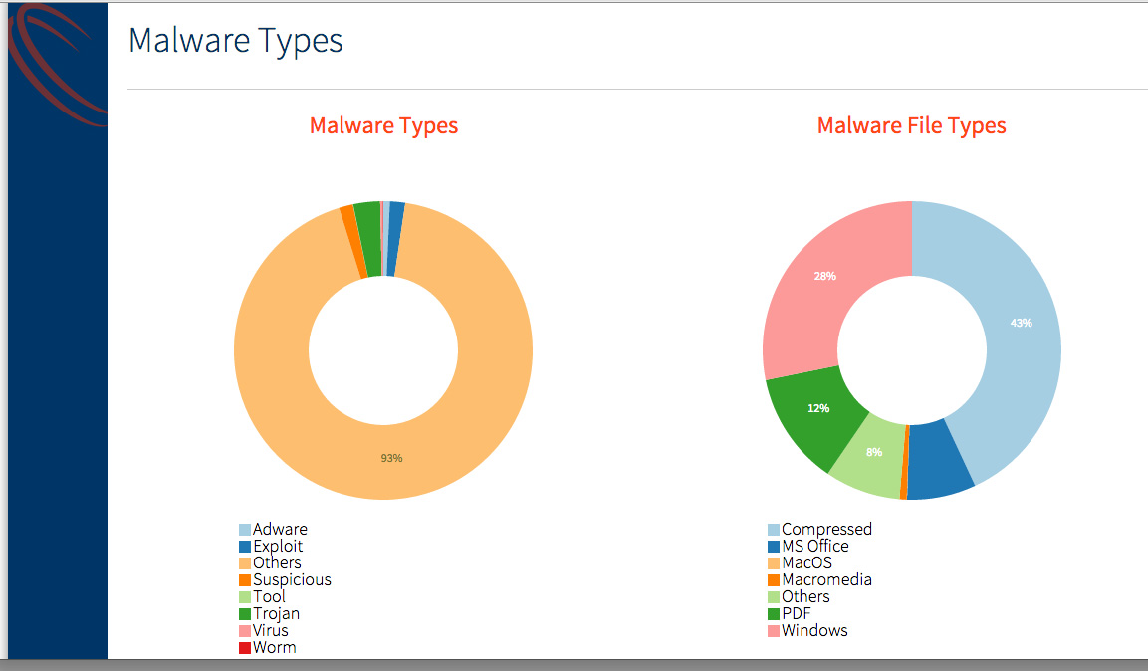

マルウェアの種類

マルウェアの種類: コアで表示されるマルウェアのカテゴリ。

マルウェアファイルの種類: コアによってマルウェアとして検出されたさまざまなファイルの種類の割合。

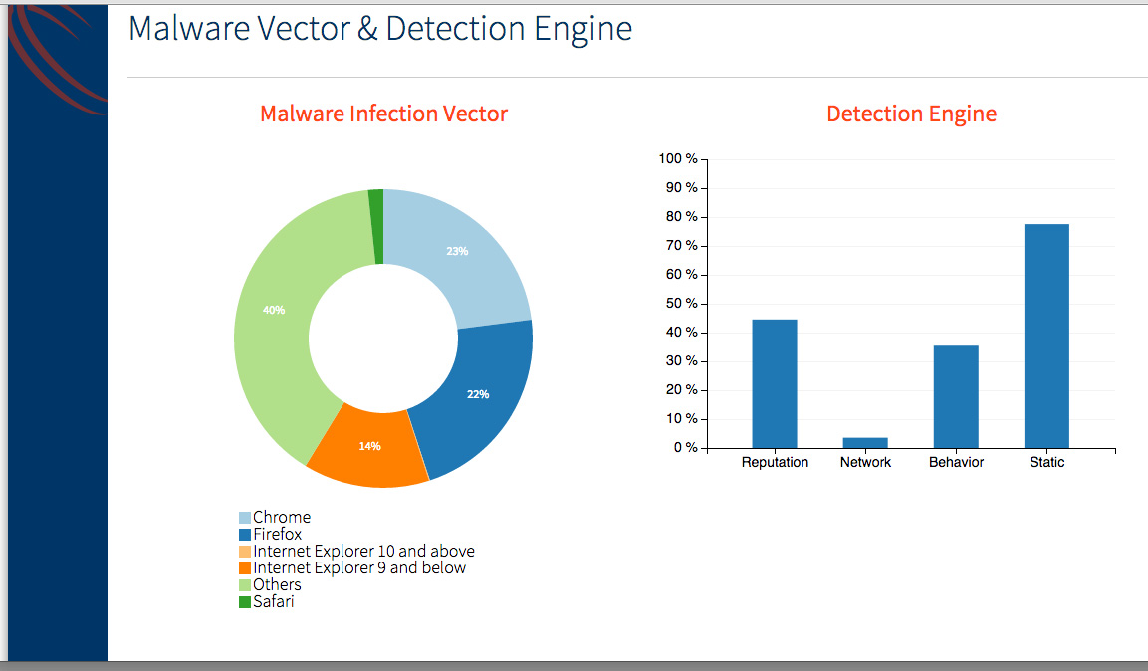

Malware Vector & Detection Engine

マルウェア感染ベクトル:ブラウザの種類ごとのマルウェアの割合。

検出エンジン: さまざまな検出エンジンによってコアによって検出されたマルウェアの割合。

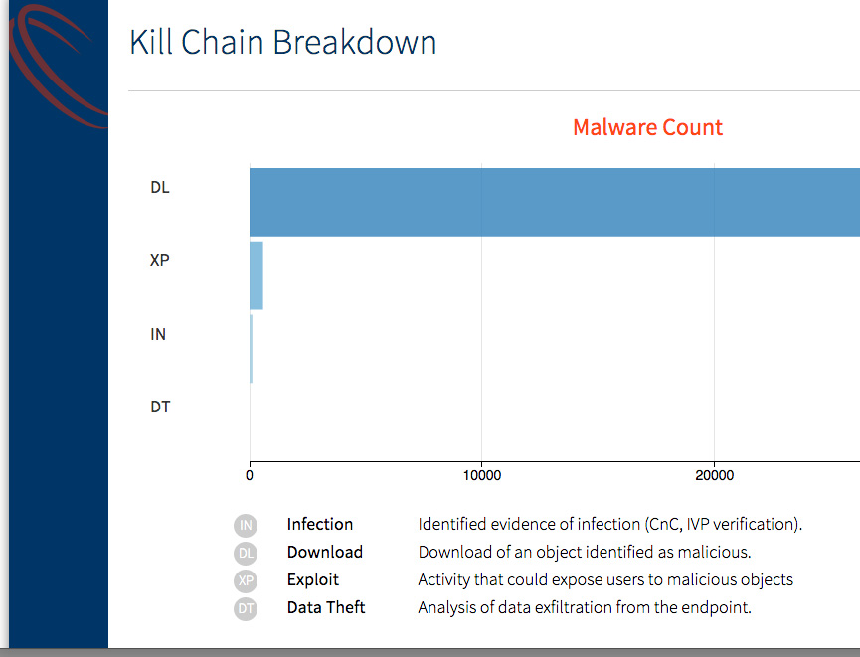

キルチェーンの内訳

キルチェーンの内訳: さまざまなキルチェーンによって検出されたマルウェアの総数。

マルウェアサービスを提供する上位国

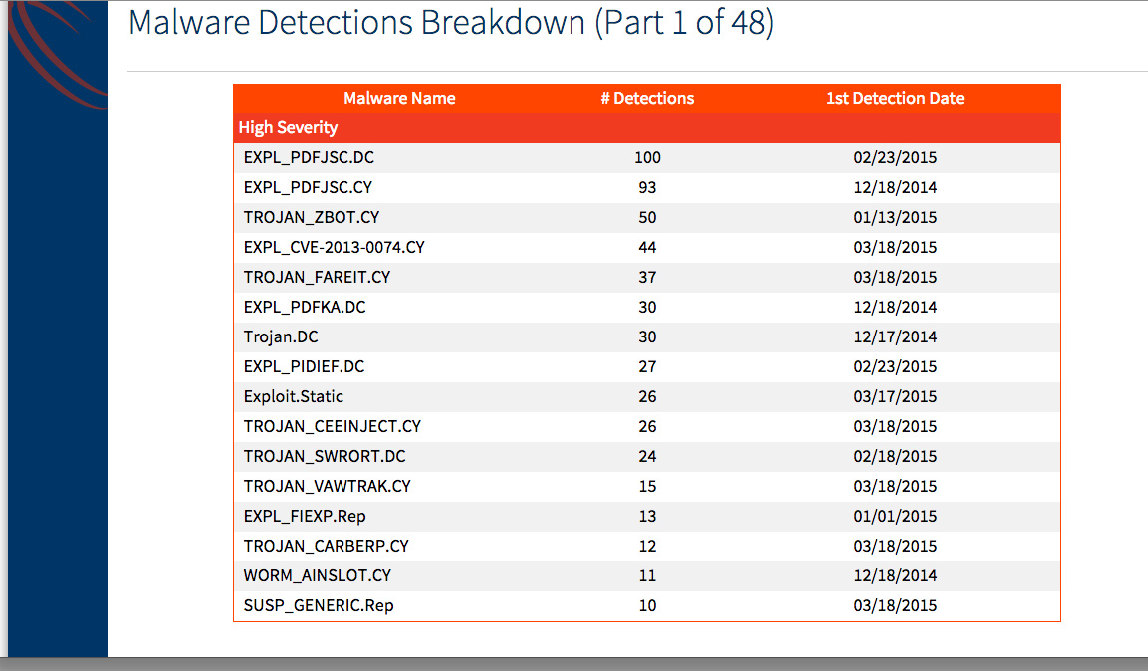

マルウェア検出の内訳(パート1)

マルウェアターゲット(パート1)