項目一覧

分散防御の設定

通知の設定

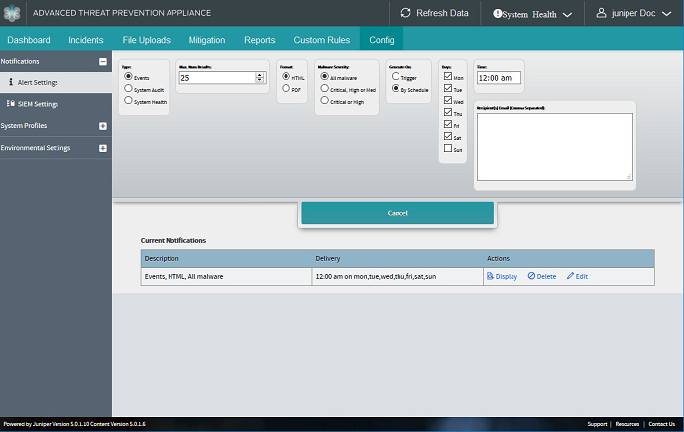

[ Config > Notifications ] ページを使用して、[ Alert Settings ] または [SIEM Settings] を設定または編集します。

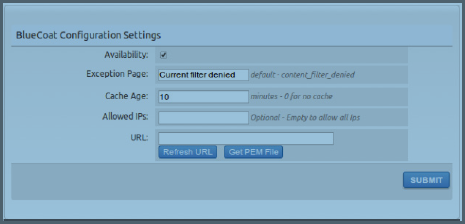

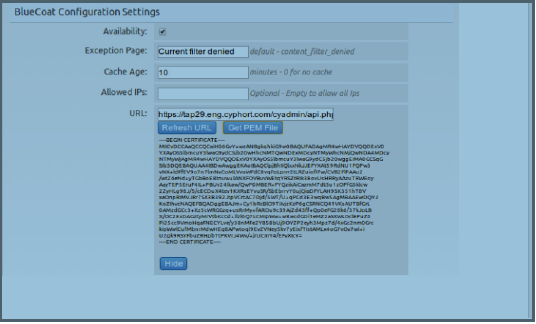

の設定

の設定

アラート設定の構成

イベントまたはシステム監査の通知を指定された電子メール受信者にアラートとして送信するには、アラート設定を構成します。

- 新しいアラート通知を作成するには、次の手順を実行します。

- 既存のアラート設定を表示、削除、または編集するには:

- アラート通知の構成オプション

- SIEM 設定の構成

- 新しい SIEM 通知を作成するには、次の手順を実行します。

- CEFアラートevent_idまたはincident_idを使用したWeb UIでの詳細の表示

- Active SIEM コネクタ構成を表示、削除、または編集するには:

- アラート通知の構成オプション

新しいアラート通知を作成するには、次の手順を実行します。

-

[ Config > Notifications ] ページに移動し、左側のパネル メニューから [Alert Settings ] を選択します。

-

[新しい atp レルムの作成通知] をクリックして、新しい [イベント] または [システム監査] または [システム正常性] アラートを設定します。

-

使用可能なオプション(詳細は以下の説明を参照)から選択し、「追加」をクリックして構成を完了し、新しいアラート構成を「現在の通知」リストに追加します。

既存のアラート設定を表示、削除、または編集するには:

-

既存のアラート通知設定を表示、削除、または編集するには、選択したアラートの [現在の通知(Current Notification)] テーブルで [表示(Display)]、[削除(Delete)]、または [編集(Edit)] をクリックします。

-

必要に応じて現在の設定とフィールドを編集、変更、または削除し、[ 保存]をクリックします。

-

アラートレポート表示のサンプルを以下に示します。

アラート通知の構成オプション

イベント、システム監査、およびシステム正常性アラートの設定の説明を次の表に示します。

| 種類 |

設定するアラート通知のタイプを選択します。 イベント |システム監査 |システム状態 |

|---|---|

| 最大結果数(Max Num Results) |

イベントベースのアラートの場合は、アラート通知に含める結果の行数を入力します (既定値は 25)。 |

| 形式 |

通知出力形式として [HTML] または [PDF] を選択します。 |

| マルウェアの重大度 |

マルウェアの重大度の結果でレポート通知をフィルタリングするには、次のいずれかを選択します。 すべてのマルウェア |Critical(重大)、High(高)、Med (中) |クリティカルまたは高 |

| 生成日時 |

「トリガー」または「スケジュール別」を選択して、アラートの生成方法を設定します。 「スケジュール別」を選択した場合は、「日」を選択し、「時刻」を「00:00 am」または「pm」の形式で入力して、アラートを生成する曜日と時刻を設定します。 |

| 種類 |

注: [システム正常性] イベントの種類を選択すると、次の 4 つのイベントインスタンスの電子メールアラートが追加されます。

オン エンジンがダウンしました |

|---|---|

| 全体的な正常性処理の遅延 |

[システム正常性アラート] で、全体的な正常性メトリック アラートまたは処理遅延固有のアラートのいずれかを選択します。 |

| 形式 |

通知出力形式として [HTML] または [PDF] を選択します。 |

| 生成日時 |

「トリガー」または「スケジュール別」を選択して、アラートの生成方法を設定します。 「スケジュール別」を選択した場合は、「日」を選択し、「時刻」を「00:00 am」または「pm」の形式で入力して、アラートを生成する曜日と時刻を設定します。 |

| 受信者のメールアドレス |

アラート通知の受信者のメールアドレスを入力します。 |

| 種類 |

設定するアラート通知のタイプを選択します。 システム監査 |

|---|---|

| イベントタイプ |

アラート通知に含めるイベントタイプを選択します: ログイン/ログアウト |失敗したログイン |ユーザーの追加/更新 |ミティゲーション |ホワイトリスト | |システム設定 |再起動 |リモート サポート (ATA 分析用) 状態が続く場合、アラートは 2 時間ごとに再送信されます。 生成された電子メールアラートのアラートテキストの例: Tue, 05 Aug 2014 21:45:18 -0700 n/a jatp(10.1.1.1) received 0 KB of monitor traffic over last 1 days, 16 hours, 31 Mon, 11 Aug 2014 10:57:26 -0700 n/a ビヘイビア エンジンが実行されていません Mon, 11 Aug 2014 10:57:26 -0700 n/a jatp(10.1.1.1)のリンクeth1がダウンしています Mon, 11 Aug 2014 10:57:26 -0700 n/a web_collector jatp(10.1.1.1) への接続が 2 日間 5 時間11 分切断されました |

| ユーザー |

通知レポートで [すべてのユーザー] または [現在のユーザー] を選択します。 |

| 日付範囲を |

期間でレポート通知をフィルタリングするには、次のいずれかを選択します。 末日 |先週 |先月 |去年 |

| 最大結果数(Max Num Results) |

アラート通知に含める結果の行数を入力します (既定値は 25 行)。 |

| 形式 |

通知出力形式として [HTML] または [PDF] を選択します。 |

| 生成日時 |

「トリガー」または「スケジュール別」を選択して、アラートの生成方法を設定します。 「スケジュール別」を選択した場合は、「日」を選択し、「時刻」を「00:00 am」または「pm」の形式で入力して、アラートを生成する曜日と時刻を設定します。 |

| 受信者のメールアドレス |

アラート通知の受信者のメールアドレスを入力します。 |

-

電子メール通知設定をテストするには、を参照してください。

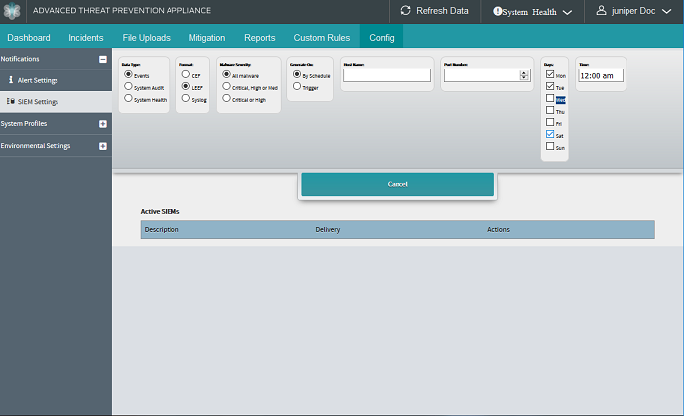

SIEM 設定の構成

イベントまたはシステム監査通知をCEF、LEEF、またはSyslog形式のログとして指定されたホストに送信するために、SIEM設定を構成します。

の設定

の設定

システム健全性アラートの構成時にSIEM設定としてSyslogを選択した場合は、Juniper ATP Applianceから送信されるSyslogメッセージにホスト名またはプロセス名を含めることができます。

新しい SIEM 通知を作成するには、次の手順を実行します。

-

[ Config>Notifications ]ページに移動し、左側のパネルメニューから[ SIEM設定 ]を選択します。

-

[ 新しい SIEM コネクタの追加(Add New SIEM Connector )] をクリックして、CEF または Syslog 形式で新しいイベント、システム監査、またはシステム正常性ログ通知を設定します。

-

使用可能なオプション (以下の説明を参照) から選択し、[追加] をクリックして構成を完了し、新しい SIEM コネクタ構成を [アクティブな SIEMS] リストに追加します。

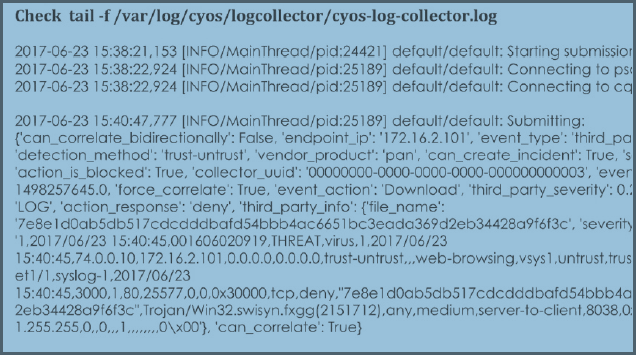

CEFアラートevent_idまたはincident_idを使用したWeb UIでの詳細の表示

incident_idまたはevent_idを指定すると、以下のURLを使用して、Juniper ATP Appliance Web UIに相対的な詳細を表示できます。

「JUNIPERATPAPPLIANCE_HOSTNAME_HERE」をJuniper ATP Applianceのホスト名に、「0000000」をevent_idまたはincident_idに置き換えてください。

-

https://JATPAPPLIANCE_HOSTNAME_HERE/admin/index.html?incident_id=0000000

-

https://JATPAPPLIANCE_HOSTNAME_HERE/admin/index.html?event_id=0000000

現在アクティブなログインセッションがない場合、システムはログイン/パスワードの入力を求めます。

Active SIEM コネクタ構成を表示、削除、または編集するには:

-

最近のレポートを表示したり、既存の SIEM 設定を削除または編集したりするには、選択した設定行の [Active SIEM] テーブルで [表示]、[削除]、または [編集] をそれぞれクリックします。

-

必要に応じて現在の設定とフィールドを編集、変更、または削除し、[ 保存]をクリックします。

アラート通知の構成オプション

SIEM イベントまたはシステム監査のアラート通知は、[Config>System Settings] メニューから [Outgoing Mail Settings] が設定されている場合にのみ使用できます。

イベントアラート設定の説明を次の表に示します。

| イベントタイプ |

構成する SIEM コネクタ通知の種類を選択します。 ログイン/ログアウト |失敗したログイン |ユーザーの追加/更新 |ミティゲーション |ホワイトリスト |システム設定 |再起動 |リモートサポート |

|---|---|

| 形式 |

通知出力形式として、CEF、LEEF、または Syslog を選択します。 |

| マルウェアの重大度 |

マルウェアの重大度の結果でログ通知をフィルタリングするには、次のいずれかを選択します。 すべてのマルウェア |Critical(重大)、High(高)、Med (中) |クリティカルまたは高 |

| 生成日時 |

「トリガー」または「スケジュール別」を選択して、SIEMイベント・ログの生成方法を設定します。 「スケジュール別」を選択した場合は、「日」を選択し、「時刻」を「00:00 am」または「pm」の形式で入力して、アラートを生成する曜日と時刻を設定します。 |

| ホスト名 |

CEF、LEEF、または Syslog サーバーのホスト名を入力します。 |

| ポート番号 |

CEF、LEEF、または Syslog サーバーのポート番号を入力します。 |

| データ型 |

構成する SIEM 通知のタイプを選択します。 システム監査 |

|---|---|

| 形式 |

通知出力形式として [CEF] または [Syslog] を選択します。 |

| イベントタイプ |

アラート通知に含めるイベントの種類を選択します。 ログイン/ログアウト |失敗したログイン |ユーザーの追加/更新 |ミティゲーション |ホワイトリスト |システム設定 |再起動 |リモートサポート |

| 形式 |

ログ出力形式として CEF、LEEF、または Syslog を選択します。 |

| 生成日時 |

[トリガー] または [スケジュール別] を選択して、SIEM システム監査ログの生成方法を設定します。 「スケジュール別」を選択した場合は、「日」を選択し、「時刻」を「00:00 am」または「pm」の形式で入力して、アラートを生成する曜日と時刻を設定します。 |

| 種類 |

構成する SIEM コネクタ ログの種類を選択します。 システム状態 |

|---|---|

| 健康 |

SIEM ログに含める正常性レポートの種類を選択します。 全体的な健康 |処理遅延 |

| 形式 |

ログ出力形式として CEF、LEEF、または Syslog を選択します。 システム健全性アラートの構成時にSIEM設定としてSyslogを選択した場合は、Juniper ATP Applianceから送信されるSyslogメッセージでホスト名またはプロセス名を表示するか非表示にするかを選択できます:show hostnameおよびshow process name。 |

| 生成日時 |

[トリガー] または [スケジュール別] を選択して、SIEM システム監査ログの生成方法を設定します。 「スケジュール別」を選択した場合は、「日」を選択し、「時刻」を「00:00 am」または「pm」の形式で入力して、アラートを生成する曜日と時刻を設定します。 |

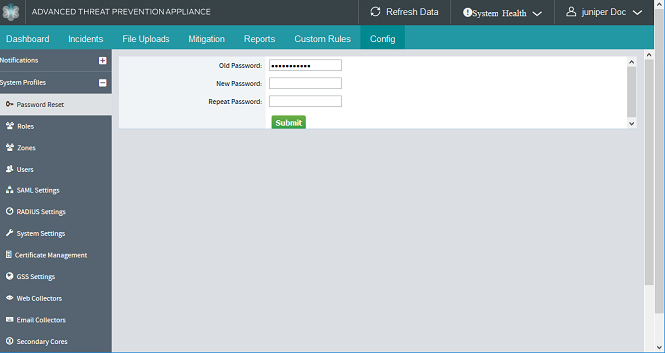

システム プロファイルの設定

[ Config>System Profiles ] ページを使用して、Central Manager Web UI パスワードのリセット、ユーザの設定、表示設定の変更、およびシステム機能と変数の設定を行います。

Central Manager パスワードのリセット

[パスワードのリセット] 設定ウィンドウを使用して、Juniper ATP Appliance Central Manager Web UI へのアクセスに使用する管理者パスワードをリセットします。

Central Manager のパスワードをリセットするには、次の手順を実行します。

-

[Config>System Profiles>Password Reset]ページに移動します。

-

「古いパスワード」フィールドに現在のパスワードを入力します。

-

「新しいパスワード」フィールドに新しいパスワードを入力し、「パスワードの再入力」フィールドにそのパスワードを再入力します。

-

「送信」をクリックします

管理者パスワードのリカバリー

管理者パスワードをリカバリーするには、アプライアンスに物理的にアクセスできる必要があります。パスワードリカバリーコマンドをリモートで実行することはできません。「recovery」という名前のユーザーは、パスワードなしでログインでき、限られた量のコマンドを入力できます。

管理者パスワードを回復するには、次の操作を行います。

-

ログインを求められたら、アプライアンスで直接ユーザー名

recoveryを入力します。 -

パスワードをリセットする

reset-admin-passwordを入力します。回復ユーザーが使用できるその他のコマンドは、

exit、help、およびhistoryのみです。

Web UI の [レポート(Reports )] で、監査ログに UI ユーザを表示するだけでなく、監査ログに Admin および Recovery-admin CLI ユーザも表示できるようになりました。

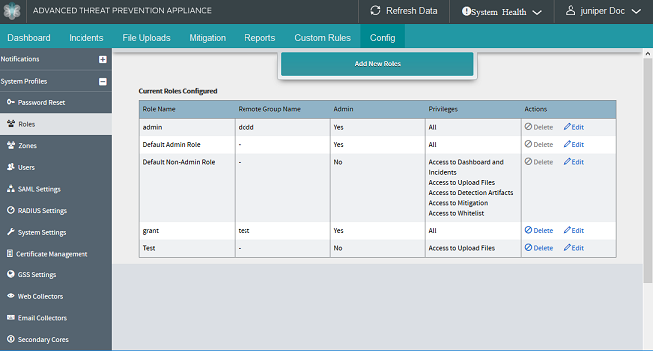

ロールベースのアクセス制御の設定

Juniper ATP Applianceでは、企業がJuniper ATP Appliance製品のユーザーを、業務遂行に必要なデータに固有のロールと権限に制限するオプションを提供しています。さらに、リモート認証とRADIUS/SAML構成は、Juniper ATP Applianceのロールベースのアクセス制御(RBAC)オプションをサポートします。

役割の設定では、システム内のすべての新規ユーザーを役割に関連付ける必要があり、Juniper ATP Appliance製品のさまざまな機能へのアクセスは、定義されたユーザー権限によって制御されます。いくつかのデフォルトロールを使用できますが、必要に応じてさらに多くのロールを作成できます。既存のユーザーは、新しい RBAC システムに自動的に移行されます。

役割の設定後、ユーザーがJuniper ATP Appliance製品に正常にログインすると、機能へのユーザーアクセスは、(ユーザー設定時にユーザーに関連付けられたロールを介して)そのユーザーに割り当てられたマッピングされた権限に従って制御されます。

RBACでは、リモートユーザー認証(RADIUS/SAML)もサポートされています。Juniper ATP Applianceでは、常に1種類のリモート認証(RADIUSまたはSAML)のみがサポートされます。

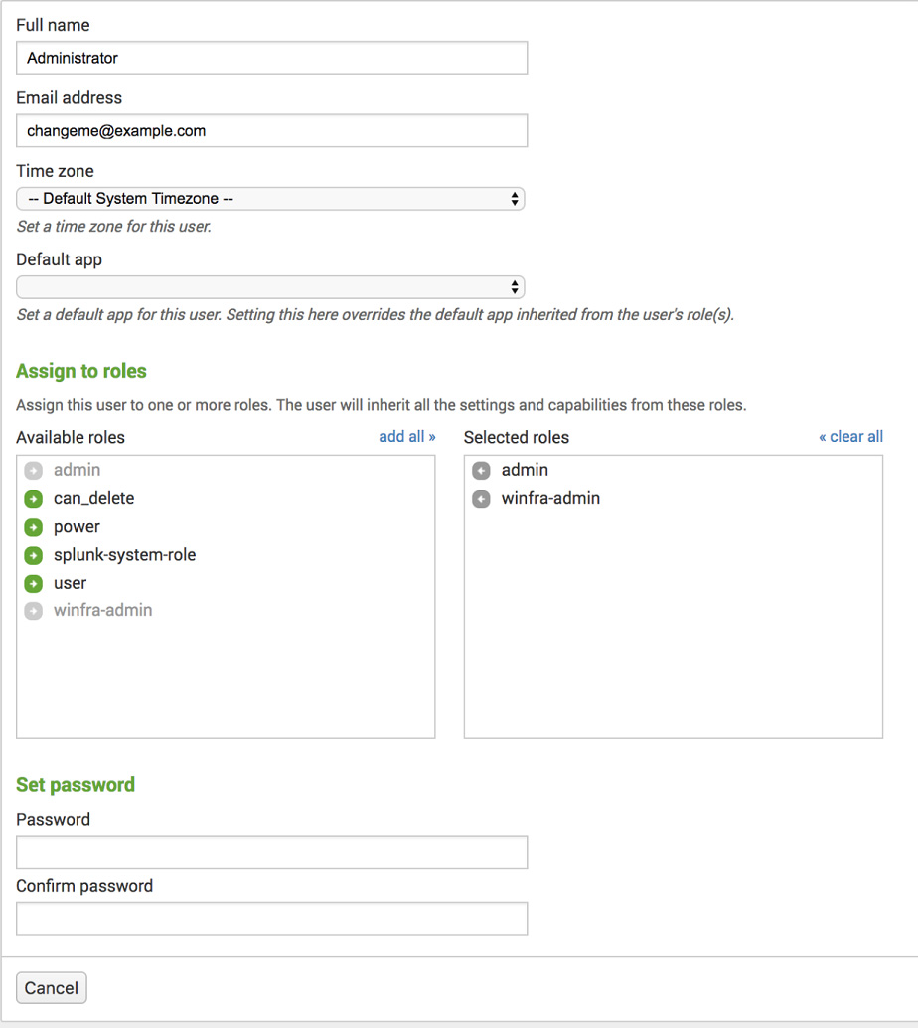

確立されたユーザーの新しいロールを設定するには、次の手順を実行します。

-

[Config>System Profiles>Roles] ページに移動します。

手記:[Config>System Profiles>Users] ページに移動して、新しいユーザーを作成してから、そのユーザーのアクセス ロールを定義します。

図 4: ユーザー ロールベースのアクセス制御を構成するための [ロール(Roles)] ページ

-

「新規ロールの追加」をクリックして、新しいロールを定義します。

-

[Add New Roles] ウィンドウで、「Role」名を入力します。

手記:デフォルトロールには、「デフォルト管理者ロール」と「デフォルト非管理者ロール」の 2 つがあります

-

リモート グループ名を入力します(オプション)。

手記:リモートグループ名は、SAMLまたはRADIUS設定によるリモート認証用に定義された名前に固有です。

-

「はい」または「いいえ」をクリックして、新しいロールに管理者ステータスを割り当てます。

手記:管理者ステータスが「いいえ」の場合、「権限」オプションが表示されます。管理者にはデフォルトですべての権限が割り当てられているため、管理者ステータスが「はい」に設定されている場合、このリストは表示されません。

-

管理者ステータスが「いいえ」の場合は、新しいロールに割り当てる権限のセットをクリックして選択します。

-

[追加] をクリックして、ロールの構成を完了します。新しいロールが [Current Roles Configured] テーブルに追加されます。

手記:に移動して、設定されたロールをユーザーアカウントに追加します。

-

「削除」(Delete) ボタンをクリックして、「現在のロール設定」(Current Roles Configured) テーブルからロール設定を削除します。

手記:ユーザーがアクティブにマップされているロールは削除できません。

-

「編集」ボタンをクリックして、設定を変更します。

デフォルトロール

ローカルおよびリモートで認証されたJuniper ATP Applianceユーザーは、以下のデフォルトロールを利用できます。

| デフォルトの非管理者ロール |

すべての機能へのアクセス |

| デフォルトの非管理者ロール |

ダッシュボードとインシデントへのアクセス ファイルをアップロードするためのアクセス 緩和策へのアクセス |

リモート認証とロール

Juniper ATP Applianceのリモート認証機能は、ロールベースのアクセス制御(RBAC)をサポートします。

-

リモート認証のSAML 構成を有効にするには、 を参照してください。リモートグループ名は、Juniper ATP Applianceシステム用に設定した有効なロールにマッピングする必要があります。

-

リモート認証とRBAC用にRADIUSを設定するには、 を参照してください。

手記:Juniper ATP Applianceでは、一度に1種類のリモート認証(SAMLまたはRADIUS)のみ使用できます。リモートグループ名は、Juniper ATP Applianceに設定した有効なロールにマッピングする必要があることも覚えておいてください。リモートグループ名は、SAMLまたはRADIUS設定によるリモート認証用に定義された名前に固有です。

-

「Active Directory の構成」も参照してください。

MSSP マルチテナント ゾーンの設定

[ゾーン(Zones)] 設定ページを使用して、MSSP(マネージド セキュリティ サービス プロバイダ)サポート用のマルチテナント Web コレクタ ゾーンを設定します。

Juniper SRXシリーズファイアウォールをゾーンに追加することもできます。手順については、『ATPアプライアンスとSRXシリーズデバイス統合ガイド』を参照してください。 JATPゾーンへのSRXシリーズデバイスの追加を参照してください。

この機能は、テナントサイトでトラフィックコレクターを展開するためのゾーンを設定します。すべてのテナントコレクターは、MSSPマルチテナントサイトでホストされているJuniper ATP Applianceコアクラスターに接続されています。インシデントのすべての管理は MSSP によって実行されます。テナントはコア クラスタにアクセスできません。

構成されたゾーンは、テナントごとにインシデントとイベントを識別します。MSSPは、テナントごとにゾーンを定義し、テナントに関連付けられているすべてのコレクタをテナント固有のゾーンにグループ化します。Juniper ATP Applianceのイベント相関ステージは、送信元ゾーンごとにすべてのイベントを追跡し、同じゾーン内のイベントを関連付けます。このように、マルチテナントMSSPは、ゾーン/テナントごとにインシデントを管理し、中央マネージャーのJuniper ATP Appliance Manager(MCM)を使用して、すべてのゾーン化されたJuniper ATP Appliance Central Managerをテナントごとに制御します。

MSSPテナント固有のゾーンを設定するには、次の手順に従います。

-

MSSPごとにテナントを設定し、ゾーンを割り当てます。

-

Juniper ATP Appliance Central Manager Web UI の [Config>System Profiles>Zones] ページで、MSSP ゾーンに名前を付けて説明します。

-

Juniper ATP Appliance Central Manager Web UIの[Config>System Profiles>Web Collectors]ページで、定義済みのゾーンにCollectorsを割り当てます。

-

Juniper ATP Appliance Central Manager Web UIインシデントページからゾーンデータを表示します。

-

Juniper ATP ApplianceのWeb UI運用ダッシュボードとリサーチダッシュボードには、ゾーンのデータと分析が表示されます。

-

Juniper ATP ApplianceのWeb UIレポートタブから、ゾーン分析を含むレポートを生成します。

確立されたMSSPテナントのゾーンを設定するには、次の手順を実行します。

-

[Config>System Profiles] メニューの [Zones] をクリックして、[Zones] 設定ページを開きます。

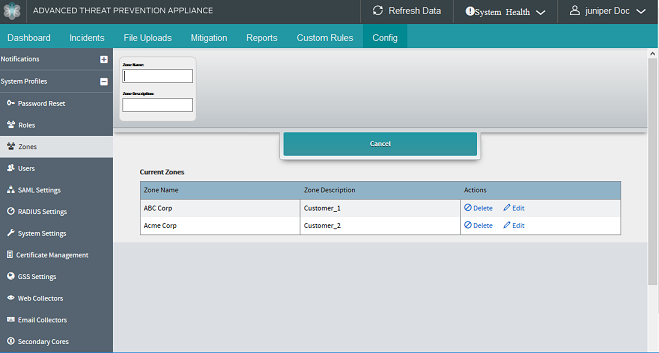

図 5: [Zones Configuration] ページ

-

「ゾーン名」と「説明」を入力し、「追加」をクリックします。

-

「編集」ボタンをクリックして、設定を変更します。

-

Juniper ATP Appliance Central Manager Web UIの[Config]>[System Profiles]>Web [Collectors]ページに移動して、定義済みのゾーンにCollectorを割り当てます。

手記:ゾーンを削除するには、削除するゾーンの「現在のゾーン」(Current Zones) テーブル行で「削除」(Delete) オプションをクリックします。

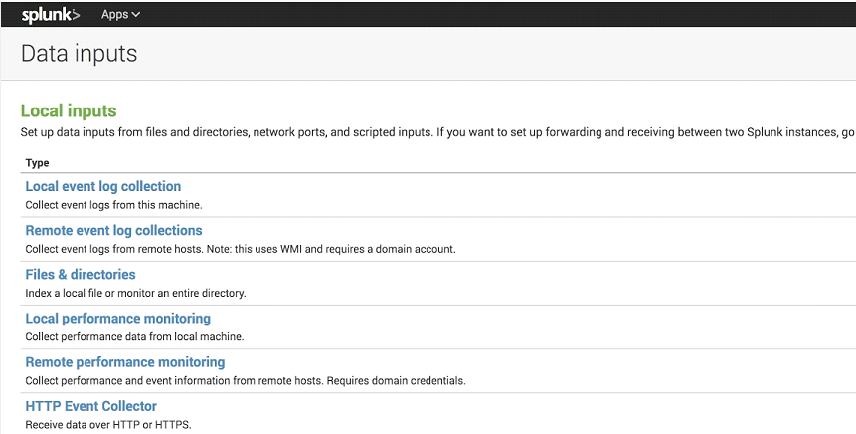

- ユーザー アカウントの設定

- 新しいユーザー設定の追加

- ユーザーアカウントの更新とAPI認証キーの設定

- SAML 設定の構成

- SAML認証を使用したJuniper ATP Applianceへのログイン

- PingFederate サーバーの SAML の設定

ユーザー アカウントの設定

Juniper ATP Applianceアクセス用のユーザーアカウントを作成するには、Config>Usersページを開きます。各アカウントに割り当てられたロールによって、ユーザーがアプライアンスを管理できるか、単にデバッグタスクを実行できるかが決まります。

Juniper ATP Applianceの設定を表示してアクセスするには、管理者ロールでログインする必要があります。

次のデフォルトロールが定義されています。

-

Default Administrator—すべての監視機能と管理機能へのフル アクセスを許可します。定義済みの管理者アカウントには、このロールがあります。

-

Debugging- デバッグ機能へのアクセスのみを許可します。デバッグ ロールを持つユーザーは、CLI または [設定(Config)] オプションを表示またはアクセスできません。デバッグ ロールを持つユーザーはシステムに含まれますが、既定では無効になっています。

-

Default Non-Administrator:[Config>System Profiles>Roles] 設定ページで定義された選択可能な権限のセットを使用して、次のすべてまたは一部へのユーザ アクセスを許可します。

-

Juniper ATP ApplianceのWeb UIダッシュボードへのアクセスとインシデント

-

マルウェア分析へのアクセス ファイルのアップロード

-

緩和オプションへのアクセス

-

Juniper ATP Appliance Users 設定ウィンドウを使用して、Juniper ATP Appliance とソフトウェア管理者およびユーザーの設定とステータスを追加、識別、編集、再構成、および/または表示します。

Juniper ATP Appliance Usersテーブルでユーザー名をクリックすると、既存のユーザー情報を表示、編集、削除できます。

新しいユーザー設定の追加

ユーザー アカウントを追加するには、次の手順に従います。

-

[Config>System Profiles me nu] の下の [Users] をクリックして、[Users] ページを開きます。

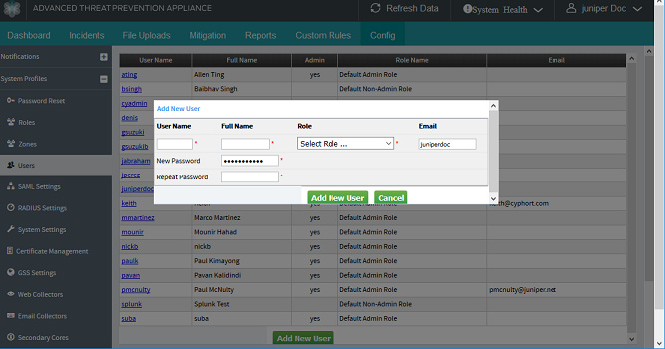

図 6:新しいユーザー アカウントの設定と、設定済みまたはデフォルトのロールの割り当て

-

[Add New User] ボタンをクリックして、新しいユーザーを設定します。

新しいJuniper ATP Applianceユーザーを設定するには、[下記参照]フィールドに設定を入力し、適用するには[新規ユーザーの追加]、または設定を終了するにはキャンセルをクリックします。

| ユーザー名 |

新しいユーザーの簡単な名前。たとえば、admin です。 |

|---|---|

| [SAML 構成] [RADIUS 構成] を使用して認証する |

このユーザにSAMLまたはRADIUS認証を使用する場合は、そのようなリモート認証が設定され、使用可能な場合のみにチェックを入れます。 このオプションをオンにすると、このダイアログにパスワードを入力する必要がなくなります。ユーザー認証は、ログイン画面の「<IdP名>を使用して認証する」オプションを介して行われます。 リモート認証の設定情報については、『 SAML の設定 』または『 RADIUS サーバーの設定 』を参照してください。 |

| フルネーム |

新しいユーザーを識別するためのよりわかりやすい名前。たとえば、CentralManagerAdmin_NYCです。 |

| 役割 |

「ロール」ドロップダウンメニューから、設定済みまたはデフォルトのロールを選択します。 デフォルトのロールには、「デフォルトの管理者」または「デフォルトの非管理者」が含まれます。デフォルトロールに割り当てられる権限の説明については、 デフォルトロール を参照してください。デバッグを有効にして、このユーザーのロールを修飾します。 |

| 新しいパスワード |

このユーザの Central Manager(CM)Web UI アクセス パスワードを入力します。 CM Web UIは、最大32文字、および少なくとも8文字のパスワードをサポートします。パスワードには、文字(大文字/小文字)、数字、特殊文字を使用できますが、二重引用符(")、スペース、バックスラッシュ文字(\)は例外です。 |

| パスワードを再入力 |

このユーザーの新しいパスワードの再入力 |

「削除」ボタンをクリックして、ユーザー構成を削除します。

ユーザーアカウントの更新とAPI認証キーの設定

ユーザ アカウントを変更するには、[Config>System Profiles>Users] ページ リストで既存のアカウントをクリックします。[ユーザー] ページャー テーブルの各ユーザー名は、そのユーザー アカウントの詳細へのリンクです。ユーザー名のリンクをクリックすると、[ユーザーの更新] ウィンドウが表示されます。

「ユーザーの更新」ページでは、ユーザーの名前、パスワード、ロールを編集したり、そのユーザーのAPIキー(API認証キー)を作成または再作成したりできます。

新しいAPIキーを生成して、Juniper ATP Appliance REST APIへの承認されたプログラムによるアクセスを提供します。そのユーザー用に構成された認証キーは、そのユーザーによってAPIリクエストが行われるたびに適用されます。

この API キー設定により、API セッション ログインの要件が削除されることに注意してください。

ユーザー設定を編集し、特定のユーザーの API キーを生成するには、この 2 段階の手順を使用します。

-

[Config>System Profiles>Users] ページで、既存のユーザ アカウントをクリックします。

-

このユーザーにSAMLまたはRADIUS認証を使用する場合、[[SAML ID] [RADIUS]を使用して認証する」が設定されていれば、クリックしてオンにします。

このオプションをオンにすると、このダイアログでパスワードを定義する必要がなくなります。ユーザー認証は、ログイン画面の「<IdP名>を使用して認証する」オプションを介して行われます。リモート認証とRBACの設定については、『 SAMLの設定 』または『 RADIUSサーバーの設定 』を参照してください。

-

[ユーザーの更新]ウィンドウで、ユーザーの役割またはパスワードに必要な変更を加え、[新しいAPIキーの生成]オプションをクリックしてオンにします。新しいAPIキーは、次にこの[ユーザーの更新]ウィンドウを開いたときに表示されます。

[ユーザーのAPIキーを無効にするには、[APIキーを無効にする]オプションをクリックします。

-

「ユーザーの更新」ボタンをクリックします。

-

[User Update] ウィンドウをもう一度開き、新しい API キーを表示してコピーします。

-

Juniper ATP Appliance APIにアクセスし、以下の例に示すように、各API呼び出しの一部として認証キーを入力します。

例

curl -k -H 'Authorization: bbc940ccdc795813d1c2d21c60d51a4b' https://localhost/admin/api.php?op=license_details&api_key=bbc940ccdc795813d1c2d21c60d51a4b

詳細については、Juniper ATP Appliance HTTP API ガイドを必ず確認してください。

SAML 設定の構成

Juniper ATP Applianceは、ユーザーがユーザー名とパスワードでログインできる環境で、Webブラウザーのシングルサインオン(SSO)操作のためのSecurity Assertion Markup Language(SAML)認証をサポートします。

SAMLの詳細については、 https://en.wikipedia.org/wiki/SAML_2.0 を参照してください。

SAML 認証の一環として、ID アサーションをサービス プロバイダ(SP)に配信する前に、SSO ID プロバイダ(IdP)は、そのプリンシパルを認証するためにユーザ(プリンシパル)にユーザ(プリンシパル)にユーザ名やパスワードなどの情報を要求します。SAML 構成は、やり取りする当事者間のアサーションを指定します。

SAML では、1 つの ID プロバイダーのが複数のサービス プロバイダに SAML アサーションを提供できます。同様に、1 つの SP は、多数の独立した SSO ID プロバイダー (IdP) からのアサーションに依存し、信頼する場合があります。LDAP、RADIUS、または Active Directory を使用すると、ユーザーはユーザー名とパスワードを使用してログインできます。これらは、ID プロバイダーの認証トークンの一般的なソースとして機能します。

このセクションでは、SAML 構成について説明します。実装するには、各ユーザーの Juniper ATP Appliance Central Manager Web UI の [Config>System Profiles>Users] ページから [Authenticate Using MyIdP (MyIdP を使用して認証)] を選択します。詳細は、『 新しいユーザー設定の追加 』を参照してください。

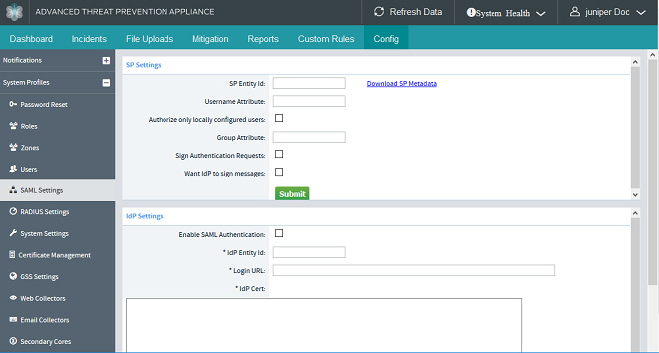

Juniper ATP Appliance Central Manager Web UIでSAML設定を構成するには、SPとIdPの設定情報を入力します。

[Config>System Profiles>SAML Settings] ページに移動します。

-

[SP 設定] で、フィールドごとの定義を入力するか、リンクをクリックして [SP メタデータをダウンロード] をクリックします。

SP エンティティ ID

エンティティIDは、SAMLエンティティのグローバルに一意の名前です。IdP に登録されているアプライアンス エンティティ ID の名前。通常、SP エンティティ ID は絶対 URL ですが、場所ではなく名前です (実際の Web 場所に解決する必要はありません)。

手記:URL のホスト部分は、組織のプライマリ DNS ドメインをルートとする名前である必要があり、URL にポート番号、クエリ文字列、またはフラグメント識別子を含めることはできません。

例: https://sp_name。JATPappliance.net/sp>

メタデータファイルのダウンロード

IdP にアップロードされる SP の XML(Juniper ATP Appliance)のダウンロード元のリンク。

ユーザー名属性

Juniper ATP Applianceのユーザー名を含むSAMLアサーション内の属性。デフォルトでは、Juniper ATP Applianceは、SAML 応答のNameIDフィールドが未定義のままの場合、このフィールドを使用します。

グループ属性

グループ名を含むSAMLアサーション内の属性。

管理者ユーザー グループ

管理者権限を受け取るグループ(属性で指定)。

例: jatp_admin

認証要求に署名する

Juniper ATP ApplianceがSAML認証リクエストに署名するかどうかを確認します。

IdP にメッセージに署名させたい

IdP がメッセージに署名するかどうかを確認します。

-

次に、IdP 設定を定義します。

IdP エンティティ ID

IdP のグローバルに一意の名前 (SP エンティティ ID と同じ一般的な命名基準)

例: https://webauthentication.JATP.net/idp

ログイン URL

SSO URL (このフィールドは、SP が SSO を開始できるようにするために必要です)。

IdP証明書

IdP証明書の詳細。

上のスクリーンショットの例を参照してください。

手記:SAML 認証されたユーザーが [ログアウト] リンクを使用して Juniper ATP アプライアンスからログアウトすると、Juniper ATP アプライアンスからサインアウトされますが、IdP からはサインアウトされません。

Juniper ATP Applianceユーザーと認証方法には、3つのタイプがあります。

| ローカルパスワードを持つローカルユーザー |

ユーザーは、Juniper ATP Appliance Web UIログイン画面で、ユーザー名とパスワードを使用してログインします。 レポート構成やその他の設定などのユーザー固有のデータは、このユーザータイプに対してローカルに保存されます。 |

| SAMLを使用して認証されたローカルユーザー |

ユーザーは、Juniper ATP Appliance(Config>System Profiles>Users)で手動で作成されますが、SAMLを介して認証されます。つまり、パスワードはJuniper ATP Applianceに保存されません。SAMLアサーションは、ユーザーに「admin」権限を付与するかどうかを制御します。ユーザー権限はローカルまたはSAML経由で設定することができ、両方が設定されている場合はSAMLが優先されます。 レポート構成やその他の設定などのユーザー固有のデータは、このユーザータイプに対してローカルに保存されます。 このようなユーザーは、Juniper ATP Applianceのユーザー固有の機能(APIキー、レポート、UIのカスタマイズ)を使用することもできます。 |

| SAMLを使用して認証された非ローカルユーザー |

これらのユーザー アカウントは IdP にのみ存在し、Juniper ATP Appliance 上には存在しません。そのため、このようなユーザーは Juniper ATP Appliance のユーザー固有の機能にアクセスできません。このユーザータイプのデータはローカルに保存されません。ユーザーロール(RBAC)は、SAMLアサーションに存在する情報から決定されます。 |

SAML認証を使用したJuniper ATP Applianceへのログイン

SAML SPとIdPの詳細をConfig>System Profiles>SAML Settingsページで設定した後、SAML認証にチェックマークが付いているユーザ(Config>System Profiles>Usersページから)がJuniper ATP Applianceにアクセスしようとすると、IdPのログインページに自動的にリダイレクトされます。ローカルログインを実行するには、パラメータ「local_login」がIdP URLに存在することを確認します。次に例を示します。 https://10.2.20.100/admin/?local_login

監査ログには、ユーザー名と SAML user-id が含まれます。さらに、Juniper ATP Applianceは、ユーザーがSAML設定を変更すると、監査メッセージをログに記録します。

PingFederate サーバーの SAML の設定

一部の企業では、AD 認証に PingFederate(PF)サーバーを使用して SML を構成します。管理者は、Juniper ATP Applianceデバイスへの決定論的なアクセスを許可するJuniper ATP Applianceの拡張RBACに加えて、アクセス動作を制御するための優先順位ベースの認証を設定することができます。初期展開では、前のセクションで説明した SAML 構成に加えて、いくつかの追加設定を構成する必要があります。

-

管理者は、Juniper ATP Appliance Central Manager の [Config>System Profiles>Users>Add New User] ウィンドウで、管理者以外のロール ユーザーの認証制御を追加する必要があります。この制御では、SAML アサーションにグループ名を使用します (これにより、優先順位固有の問題が取り除かれます)。

[次を使用して承認] が有効な場合、Juniper ATP Appliance は設定されたロールのリモート グループを使用します。RadiusまたはSAML 応答にロールが設定されていない場合、認証は失敗します。

[次を使用して承認する] が無効 (オフ) の場合、選択したロールが適用されます。

-

Central Manager の [Config>System Profiles>SAML Settings>SP Settings] ウィンドウに移動して、ローカルに設定されたユーザだけに許可を許可します。「ローカルで設定されたユーザーのみを承認する」にチェックを入れます。

「ローカルで設定されたユーザーのみを承認する」を選択すると、ローカルユーザーが存在する場合にのみ承認が許可されます。

「ローカルに設定されたユーザーのみを承認する」が選択され、ユーザーが存在する場合、ユーザーアカウントウィンドウの認証チェックボックスが権限の承認に使用されます。

手記:SP設定の「ローカルで設定されたユーザーのみを承認する」のデフォルト値がオフ(または無効)になっています。「Authorize using SAML/Radius」のデフォルト値はTrue(オン)です。

「ローカルで設定されたユーザーのみを承認する」のオプション

-

Simple Local User(RadiusおよびSAMLが設定されていない)の場合、「Authorize only locally configured users」は関係ありません。Juniper ATP Applianceデバイスへのアクセスは、一致する役割名ごとに付与されます。ロールに「リモートグループ」が設定されていても、無視されます。

-

SAMLまたはRadiusへの認証をオンにして設定されたJuniper ATP Applianceに存在するユーザーに対しては、SAML SP設定の[Authorize only locally configured users]オプションを設定する必要があります。

-

リモート認証と承認では、「ローカルで設定されたユーザーのみを承認する」が選択されていない場合、タイプ 3 のユーザーが許可されます。SAMLグループアサーションが設定されたロールの1つのリモートグループ設定と一致する場合、タイプ3ユーザーの認証の成功に基づいて一時ユーザーが作成されます。

-

[Config>System Profiles>SAML Settings>RADIUS Server Settings] ウィンドウに移動し、これらの設定済みユーザーに対して [Authorize only locally configured users] を選択します。

RADIUS サーバーの設定

Juniper ATP Appliance Releaseは、お客様のネットワークでRADIUSプロトコルを使用したActive Directory(AD)サーバーへのリモート認証をサポートします。この機能は、Juniper ATP Appliance製品とActive Directory RADIUS設定を、お客様企業のプライマリおよびセカンダリサーバー上で統合するものです。このように、Juniper ATP Appliance製品と、お客様のネットワーク内の既存のActive Directoryサーバー上のRADIUS機能を統合することで、ネットワークアクセス用とJuniper ATP Applianceアクセス用の2つのアクセスデータベースを維持する必要がなくなり、ネットワークのセキュリティと利用方法が簡素化されます。

RBAC では、RADIUS または SAML によるリモート ユーザー認証がサポートされています。ただし、Juniper ATP Applianceでサポートされているリモート認証(RADIUSまたはSAML)は、常に1種類のみです。新しい AD ドメイン コントローラーの設定については、「 Active Directory の構成 」を参照してください。また、Juniper ATP Applianceのメールフィッシング相関には、Active Directoryの設定が必要であることにも注意してください。

RADIUSサポートを実装するには、Juniper ATP ApplianceシステムでRADIUSサーバー設定を行うだけでなく、RADIUSサーバーをActive Directoryで構成する必要があります。この実装では、RADIUSクライアント(Juniper ATP Appliance)とRADIUSサーバーの間にNASがないことを前提としています。Active Directory 認証は、Radius プロトコル (RFC 2865) を使用して実現されます。

RADIUS サーバー構成の場合:

-

Juniper ATP Appliance の IP を、許可された RADIUS クライアントのリストに追加します。

-

RADIUS サーバーで RADIUS シークレットを構成します。

-

フィルタ ID を設定するか、RADIUS サーバ ポリシーで RADIUS 属性を選択します。

-

RADIUSサーバーでPAPおよびMS-CHAP認証方式を有効にします。

Juniper ATP ApplianceのRADIUS統合は、Windows Server 2008および2012で利用でき、PAPおよびMS-CHAP認証方法を使用するプライマリおよびセカンダリRADIUSサーバーをサポートします。RADIUSが設定されている場合、ローカルログインに別のリンクを使用できます。 https://<JATPDeviceIP>/admin/ ?local_login

RADIUS グループについて

RADIUS構成では、認証と許可が結合されています。Active Directoryのユーザー名が見つかり、パスワードが正しい場合、RADIUSサーバーは、セッションに使用するパラメーターを記述した属性と値のペアのリストを含むAccess-Accept応答を返します。ADで指定されたグループ名はAccess-Accept応答属性の一部として含まれていないため、Juniper ATP ApplianceはデフォルトでFilter-Id属性を使用しますが、属性の選択は設定可能です。この属性は、RADIUSサーバー上で、Active Directoryで構成されたユーザーのグループ名として文字列値を設定する必要があります。たとえば、複数のユーザーに同じFilter-Id値文字列(できればADのグループ名と一致する)を送信するようにRADIUSを設定できます。

ローカル/リモートユーザー認証とRBAC

RADIUSを介して認証されたローカルユーザーの場合、認証されたユーザーのADグループ名がユーザーロールと照合され、権限が適用されます。このようなユーザーは、許可された一連のJuniper ATP Appliance機能を使用できます(Juniper ATP Appliance Central Manager Web UI Config>System Profiles>Rolesページで設定)。

Juniper ATP Applianceで設定されていないが、RADIUSで認証されたユーザーの場合、Juniper ATP ApplianceはSAML設定(タイプ3ユーザー)と同様の非表示ユーザー仕様に対応します。このユーザーは、Juniper ATP Appliance製品の管理者レベルの機能にはアクセスできません。ユーザーロールは、Filter-Id値で受け取ったグループ名に基づいて決定されます。

各ユーザー ロールは、RADIUS サーバー上で設定されたとおりに、RBAC の構成済みグループ名にマッピングされます(グループ名は、構成済みの Filter-Id 属性の値として返されます)。

たとえば、RADIUS サーバー上のフィルター ID を Juniper ATP アプライアンス管理者ロールの TestGroup1 として設定し、Juniper ATP アプライアンスの非管理者ロールの TestGroup2 としてフィルター ID を設定した場合、Juniper ATP アプライアンス側の管理者ロールのリモート グループ名は AccessGroup1 になり、Juniper ATP アプライアンス側の非管理者ロールのグループ名は AccessGroup2 になります。RBAC の詳細については、『 、 、および も参照してください。

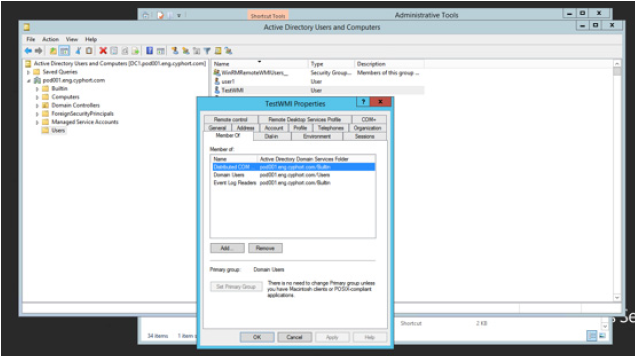

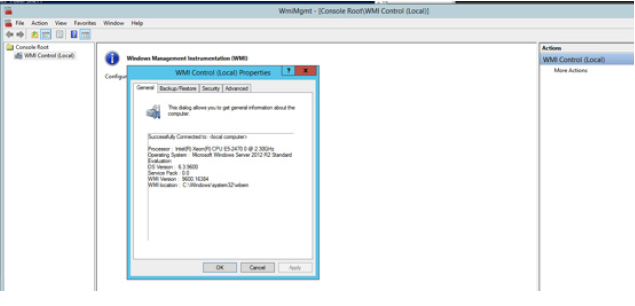

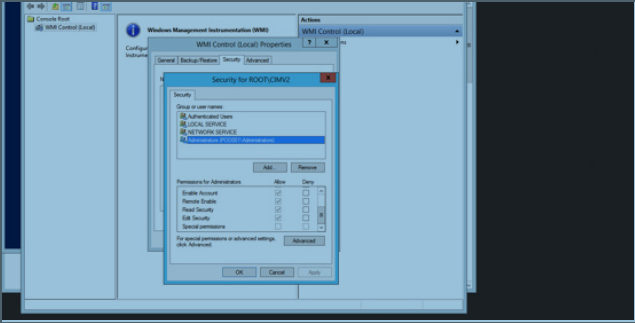

Windows Server 2012 ネットワーク ポリシー サーバー統合の構成例の例を以下に示します。

次に、フィルター ID を構成し、PAP と MS-CHAP の認証方法を有効にします。

必要に応じて、セカンダリRADIUSサーバーを設定します。フェイルオーバーを目的としたセカンダリサーバー構成はオプションです。

セカンダリRADIUSサーバへのフェイルオーバーは、プライマリサーバからの応答がない場合、共有秘密鍵がプライマリサーバで設定された秘密鍵と一致しない場合、またはプライマリRADIUSサーバからのRADIUS応答に無効なRADIUSグループ属性が含まれている場合に発生します。

Juniper ATP ApplianceでのRADIUS設定の構成

Juniper ATP Appliance 構成では、次のように設定します。

-

ホスト名/IP:ポート

-

RADIUSシークレット

-

ユーザーグループ属性

-

タイムアウト値

手記:「set_radius_config」APIを使用したJuniper ATP Appliance側のRADIUS設定の設定については、『Juniper ATP Appliance HTTP API Guide』を参照してください。

Juniper ATP Appliance Central Manager Web UIからRADIUSサーバー設定を構成するには、以下の手順を使用します。

-

Central Manager の [Config>System Profiles> RADIUS Settings] ページに移動します。

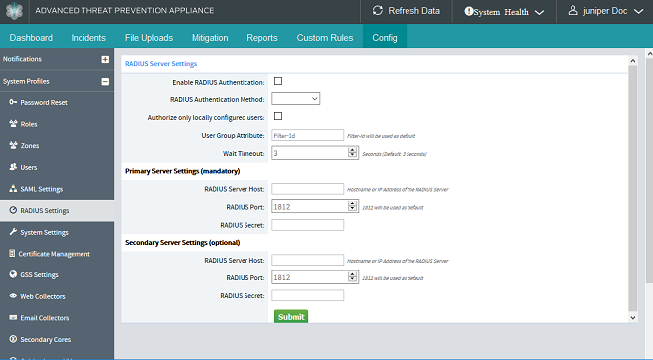

図7:Juniper ATP Appliance Central Managerの[RADIUS Server Settings]ページ

-

RADIUS認証を有効にするには、[RADIUS認証を有効にする]チェックボックスをクリックします。チェックボックスをオフにして、RADIUS設定を無効にします。

-

ドロップダウンから、サーバに設定されているRADIUS認証方法(PAPまたはMS-CHAP)を選択します。デフォルトの方式は PAP です。

-

ユーザー グループ属性を入力します。Filter-Idは、サーバー側で別の属性が設定されていない限り、デフォルトです。(フィルター ID をグループ名にマッピングする方法については、 を参照してください)。

手記:ユーザー グループ属性は、Juniper ATP ApplianceのConfig>System Profiles>Rolesページを使用して、RBAC用にJuniper ATPアプライアンス側で設定されたリモートグループ名にマッピングされます。リモートグループ名では、大文字と小文字が区別されます。

-

待機タイムアウトを入力します。デフォルトは3秒です。タイムアウトは 1 秒から 30 秒まで設定できます。

手記:AD/RADIUS ユーザーによるログイン試行はデフォルトで 3 回許可されています。試行の間隔は、上記の手順で示したように構成できます。タイムアウト値が30秒という高い値に設定されていて、RADIUSサーバーに到達できないと、Juniper ATP Applianceからの応答を待っている間に、ユーザーのブラウザーにタイムアウトメッセージが表示されることがあります。

-

プライマリサーバー設定を入力します。

-

[RADIUS Server Host] フィールドに、プライマリ RADIUS サーバーのホスト名または IP アドレスを入力します。

-

RADIUSポートを入力します。既定値は 1812 です。これは、RADIUSアクセス要求の送信に使用されるUDPポートです。

-

サーバー側で設定されたRADIUSシークレットを入力します。

-

-

(オプション)構成済みのセカンダリサーバー設定を入力します。

-

[RADIUS Server Host] フィールドにセカンダリ RADIUS サーバーのホスト名または IP アドレスを入力します。

-

RADIUSポートを入力します。既定値は 1812 です。繰り返しになりますが、これはRADIUSアクセス要求の送信に使用されるUDPポートです。

-

サーバー側で設定されたRADIUSシークレットを入力します。

-

RADIUSログインが設定されている場合、ローカルログインの動作は変更されませんが、ローカルログインの実行には別のURLが使用されます。

https://<JATPDeviceIP>/admin/?local_login

-

システム設定の構成

システム設定設定ウィンドウを使用して、Juniper ATP Applianceの導入およびソフトウェアの表示と電子メールの設定を構成および/または変更します。

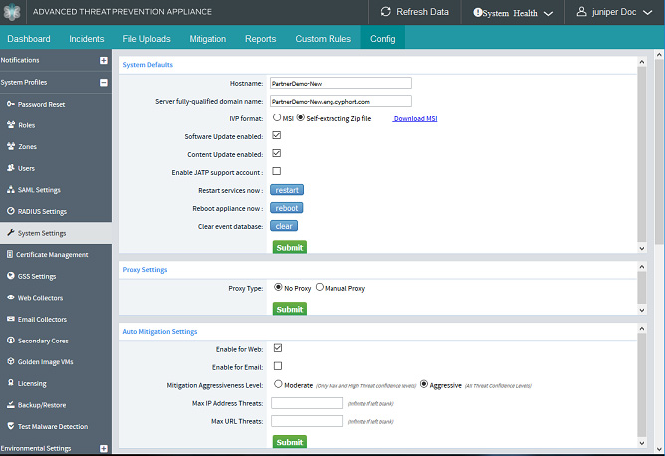

[Config>System Profiles>System Settings] ページに移動して、さまざまなセットアップ アクションを設定および実行し(後述)、[Submit] をクリックして設定を保存します。

[>System Profiles] > [System Settings] ページには、ベースライン システム設定の設定オプション、および [表示設定(Display Settings)]、[自動緩和設定(Auto-Mitigation Settings)]、[発信メール設定(Outgoing )]、および [送信メール設定のテスト(Testing Outgoing Mail Settings)] がすべて同じ設定ページに表示されます。[システム設定] ページをスクロールして、すべてのオプション セットを表示します。

- システム設定の構成

- IVP MSIおよび自己解凍型ZIPオプションについて

- 自己解凍型 Zip ファイル IVP プロセス

- 管理ネットワークのプロキシ設定の構成

- ローカルトラフィックのプロキシ設定なしを構成する

- 自動ミティゲーションの設定

- 表示設定の構成

- 送信メールの設定

- メール通知設定のテスト

システム設定の構成

システム設定を構成するには、次の手順を実行します。

-

[Config>System Profiles] > [System Settings] ページに移動します。

-

ページ上部の [システム設定(System Settings)] 領域で、表示されたフィールドに設定を入力し(各オプションについては以下で説明します)、[送信(Submit)] をクリックして設定を保存します。

| ホスト名 |

Juniper ATP Applianceまたはソフトウェアの名前を入力します。 |

|---|---|

| サーバー完全修飾ドメイン名 |

導入した Juniper ATP Appliance の完全修飾ドメイン名を入力します。 |

| IVP フォーマット |

環境に合わせて感染検証パッケージ (IVP) 形式を構成します: .ivp 形式の MSI インストーラーまたは.exe形式の自己解凍 Zip ファイル [これは、検出されたマルウェアのダウンロード (DL) 用にカスタマイズされたスクリプトで、MSI インストーラーがエンドポイントにインストールされた後、エンタープライズ エンドポイントでの感染をテストします。 MSI インストーラーを今すぐダウンロードするには、[MSI のダウンロード] をクリックします。Download MSI は、Juniper ATP Appliance-ivpsetup をダウンロードします。MSI を .ivp ファイルを実行するエンドポイントに送信します。エンドポイントでJuniper ATP Appliance-ivp-setup.msiを一度実行すると、IVP ファイルを .ivp 形式で実行できるようになります。 Juniper ATP Appliance-ivpsetup を配布して実行できます。ネットワーク内のすべてのシステム上の MSI を使用して、.ivp ファイルをネイティブに実行できるようにします。または、IVPの形式を、すべてのWindowsマシンが変更せずに実行できる自己解凍型zipファイルに設定することもできます。

手記:

以下のセクションを必ず確認 |

| ソフトウェアアップデートが有効 |

クリックすると、Juniper ATP Applianceソフトウェアの自動更新を有効または無効にできます。 |

| コンテンツ更新の有効化 |

クリックすると、セキュリティ コンテンツの自動更新を有効または無効にできます。 |

| 今すぐサービスを再起動する |

[再起動]をクリックして、Juniper ATP Applianceサービスを再起動します。 |

| アプライアンスを今すぐ再起動する |

Reboot(再起動)をクリックして、Juniper ATP Appliance を再起動します。 |

| イベントデータベースのクリア |

クリアをクリックして、Juniper ATP Applianceまたはソフトウェアのみのイベントデータベースをクリアします。 |

「送信」ボタンをクリックして、設定を適用します。

IVP MSIおよび自己解凍型ZIPオプションについて

Juniper ATP ApplianceのInfection Verification Pack(IVP)は、企業内の任意のエンドポイントにダウンロードされたマルウェアが、そのエンドポイントで実行されたかどうかを検証します。Juniper ATP Applianceが検出するダウンロードごとに、エンドポイントデバイス上の侵害の痕跡(IOC)を検索するIVPを作成できます。エンドポイントで感染を確認することで、修復チームは侵害されたマシンとして特定および検証された特定のマシンに作業を集中させることができ、デスクトップの軽減策にかかる時間とコストを節約できます。

管理者は、このガイドの前のページで説明したように、Juniper ATP Appliance Central Manager Web UI の [Config] > [System Settings] > [System Settings] ページから IVP 設定を行います。設定オプションには、次のものがあります。

-

自己解凍型Zipファイル

IVP 自己解凍 zip ファイルは、IVP プログラム自体と、検出された侵害の痕跡を含む入力ファイルの 2 つのファイルを含む実行可能.exe形式です。

-

三井住友海上

IVP MSI は、Windows インストーラー パッケージ ファイル形式です。

自己解凍型 Zip ファイル IVP プロセス

IVP 自己解凍型 Zip .exe ファイルが実行されると、コマンド ウィンドウにマルウェアがインストールされたかどうかに関する情報が表示され、ログ ファイルをローカルに保存するかどうか、およびどこに保存するかを確認するメッセージが表示されます。IVP の結果は、Juniper ATP Appliance Central Manager にも送信されます。

MSI ファイル IVP プロセス

IVP を MSI モードで使用するには、管理者はまず Juniper ATP Appliance-ivp-setup.msiをエンドポイントにダウンロードしてインストールする必要があります。Juniper ATP Appliance-ivp-setup.msi ファイルは、管理者が Juniper ATP Appliance Central Manager から [Config>System Setting] > [System Settings] の IVP 形式選択ボタンの横にある [Download MSI] ハイパーリンクを使用してダウンロードします。Juniper ATP Appliance-ivp-setup.msiをインストールすると、IVPプログラムはターゲットエンドシステムの「C:\Program Files\JATP\IVP\JATP-ivp.exe」にインストールされます。Juniper ATP Appliance Central Manager で IVP モードが MSI に設定されている場合、IVP の生成時に IOC を含むテキストファイルがダウンロードされます。

ファイルの形式は *.ivp です。 JATP-ivp-setup.msi が正しくインストールされている場合、.ivp ファイルを実行するとjuniprtatp-ivp.exeが起動し、マルウェア分析中に検出され、ダウンロードした .ivp ファイルがエンド システムで実行されている IOC の検索が開始されます。デフォルトでは、コマンドプロンプトに結果が表示され、エンドポイントで感染が発生したかどうかが確認されます。ユーザーは、コマンド プロンプト ウィンドウを終了するには、いずれかのキーを押す必要があります。MSIモードのログファイルは「C:\Program Files\JATP\IVP」に保存され、Juniper ATP Appliance Central Managerに感染結果が通知されます。

ユーザーの操作を必要とせずにエンドポイントで IOC を検索するには、必ず MSI モードで IVP を実行してください。Juniper ATP Appliance IVP プログラムがインストールされていることを確認し、IVP ファイルをダウンロードしてから、「C:\Program Files\JATP\IVP\JATP-ivp.exe -i <ivp-input.ivp>」の構文を使用して IVP を実行します。

...ここで、<ivp-input.ivp>は、Juniper ATP Appliance Central Managerからダウンロードされた.ivpです。IVP の引数を以下に示します。

C:\temp>JATP-ivp.exe -h Usage: JATP-ivp.exe [-version] | [[-i <inputfile>] [-o <outputfile>] [-threshold <float_num>]] -version prints out the version string -i <inputfile> default = ivp-input.txt -o <outputfile> default = ivp-output.txt -threshold <floatnum> default = 1.0

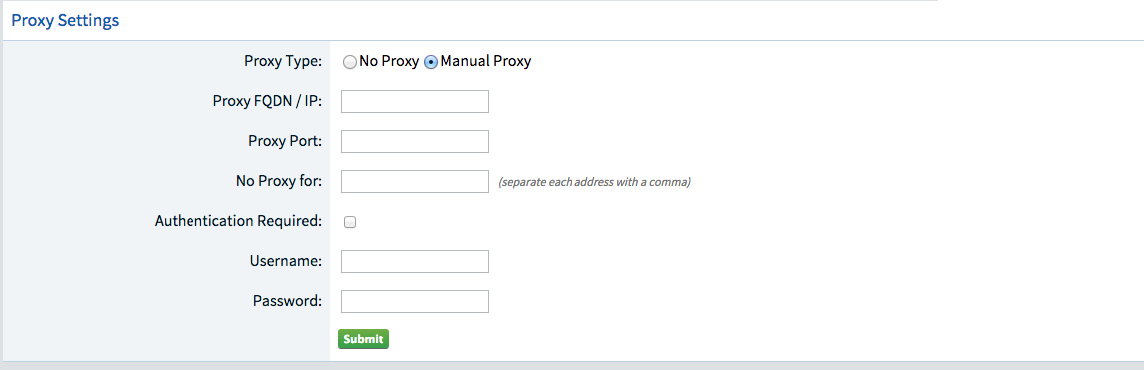

管理ネットワークのプロキシ設定の構成

お客様の多くは、いまだにプロキシとゲートウェイを利用して、エンドポイントに初歩的なセキュリティを提供しています。このような環境では、CM/コア管理ネットワークは、プロキシされていない環境と同様に機能し、外部サービスと通信できる必要があります。この通信には、GSS のアップロードとダウンロード、ソフトウェア、セキュリティー・コンテンツ、シグニチャーの更新、およびその他すべての必要な通信が含まれます。HTTPおよび/またはHTTPSプロキシ環境に導入されたJuniper ATP Applianceコアが、Juniper ATP Appliance GSSやその他のインターネットサービスと機能および通信するように設定します。

[システム設定]設定ウィンドウの[プロキシ設定]領域を使用して、Juniper ATP Appliance導入のプロキシ統合と詳細設定を定義および構成します。

Central Manager Web UI からのこのプロキシ設定は、コアまたはオールインワン設定にのみ適用されます。Web Collector を介した SPAN トラフィック監視用のプロキシを設定するには、コレクター モードの Collector CLI からプロキシの内部 IP アドレス/外部 IP アドレスの設定を設定する必要があります。例えば:

Juniper ATP Appliance Collector(コレクター)# set proxy inside add <ip address>

詳細については、Juniper ATP Appliance CLIコマンドリファレンスを参照してください。

-

プロキシの種類として [プロキシなし] または [手動プロキシ] を選択します。

プロキシ構成により、Juniper ATP Applianceと統合して、悪用、ダウンロード、感染など、キルチェーン内のすべてのリンクを検知できます。

プロキシの種類として [手動プロキシ] を選択すると、[プロキシ設定] ページの表示領域フィールドが、次に示すように構成に合わせて変更されます。

-

[プロキシ FQDN/IP アドレス(Proxy FQDN / )] フィールドにプロキシ FQDN/IP アドレスを入力します。

管理ネットワークのプロキシ設定では、組み込みホスト名と URL を使用する必要があります。IP アドレスは常にプロキシ サーバーを参照します

-

[プロキシ ポート(Proxy Port)] フィールドにプロキシ ポート番号を入力します。

-

[プロキシなし]フィールドに、プロキシが不要なすべてのIPアドレスを入力します。各アドレスはコンマで区切ります。

-

[Authentication Required] チェックボックスをクリックして、このプロキシに認証が必要かどうかを指定します。

-

認証が必要な場合は、[ユーザー名] と [ユーザー名] を入力します。

-

「送信」をクリックします。

手記:Juniper ATP Appliance CLIサーバーモードからプロキシを設定する方法については、『Juniper ATP Appliance CLIコマンドリファレンス』を参照してください。プロキシー IP アドレスの設定を参照してください。

ローカルトラフィックのプロキシ設定なしを構成する

プロキシ内にあるローカルサーバーは、プロキシなしルールに追加する必要があります。プロキシなしルールは、プロキシなしルールに含まれる指定されたネットワーク アドレスを対象とする発信接続がプロキシを経由しないことを保証します。

構成には、CM/コアアプライアンスまたはオールインワンアプライアンスのみのプロキシ設定が含まれます。接続されたコレクターとセカンダリ コアのプロキシ設定は、Web コレクターとセカンダリ コア向けの Juniper ATP Appliance Central Manager Web UI 設定ページに表示されます。

管理者は、プロキシポリシーがJuniper ATP Appliance GSSクラウドサーバーのIPアドレスを除外していないか、またはJuniper ATP Appliance GSSサーバー(アップデート、レポート、およびレピュテーションサーバーを含む)のIPアドレスが、既存のプロキシポリシーでブロックされているホスト名のカテゴリに含まれているかどうかを確認する必要があります。

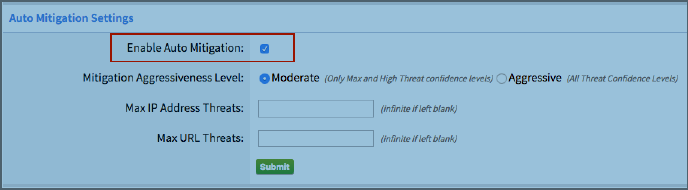

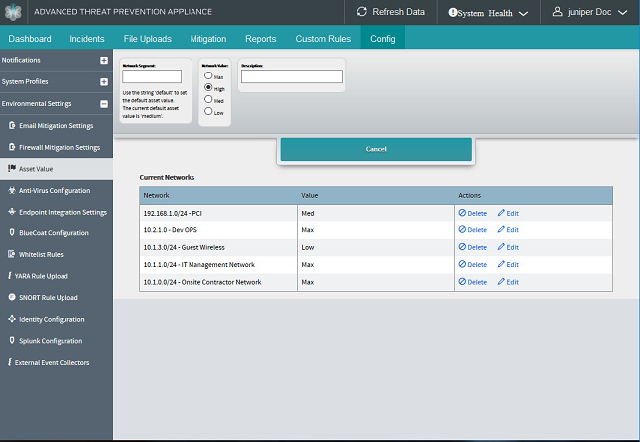

自動ミティゲーションの設定

自動ミティゲーションにより、ユーザーは、Juniper ATP Applianceのミティゲーションインテリジェンスを、ユーザーの操作なしで企業の統合セキュリティインフラストラクチャに自動的にプッシュするか、または指定したアミティゲーションルールを統合デバイスに手動でプッシュするかを設定できます。

自動緩和が有効になっている場合、Juniper ATP Applianceの管理者は、新たに発見された脅威を軽減するためのアクションを実行する必要はありません。

自動ミティゲーションを設定するには:

-

Central Manager Web UIの[Config>System Profiles> System Settings]ページに移動し、上に示すように[Auto Mitigation Settings]領域まで下にスクロールします。

-

クリックして [自動緩和を有効にする(Enable Auto-Mitigation)] を選択すると、設定済みのセキュリティ デバイスに対する自動緩和ブロックが有効になります。 ファイアウォールの自動緩和の設定も参照してください。

手記:自動緩和が有効な場合、Juniper ATP ApplianceのAdvanced Threat Analytics(ATA)も有効になり、ATAの結果は、緩和策テーブルの脅威ソース列で(ローカルセキュリティコンテンツではなく)として緩和策タブに表示されます(つまり、脅威がJuniper ATP Appliance GSSではなくローカルで検出されたことを意味します)。

有効にされていない場合、自動ブロックは無効になり、Juniper ATP Appliance管理者が[緩和]タブから脅威を手動でプッシュしない限り、緩和ルールは統合ファイアウォールに送信されません。

-

[Mitigation Aggressiveness Level] を [Moderate] または [Aggressive] から選択します。

[アグレッシブ] は、[軽減策] タブで報告されたすべての脅威が自動的にプッシュされることを意味します。[中] は、[軽減策] タブに一覧表示されている重大度が [最大] と [高] の脅威のみが自動的にプッシュされることを意味します。

-

[最大IP アドレス脅威] に、ファイアウォールに送信する IP アドレスの最大数を入力します。指定しない場合、Juniper ATP Applianceはデバイスにプッシュされる脅威の数を制限しません。

この数値は脅威の信頼度に基づくものであり、リスクに基づくものではありません。信頼状態は、ルールの複合状態によって決定されます。

-

[最大 IP URL 脅威] に、ファイアウォールに送信する URL の最大数を入力します。指定しない場合は、無限の数が許可されます。

-

[緩和策] タブから脅威と自動ブロックの結果を表示します。

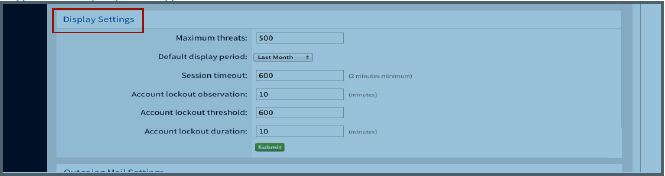

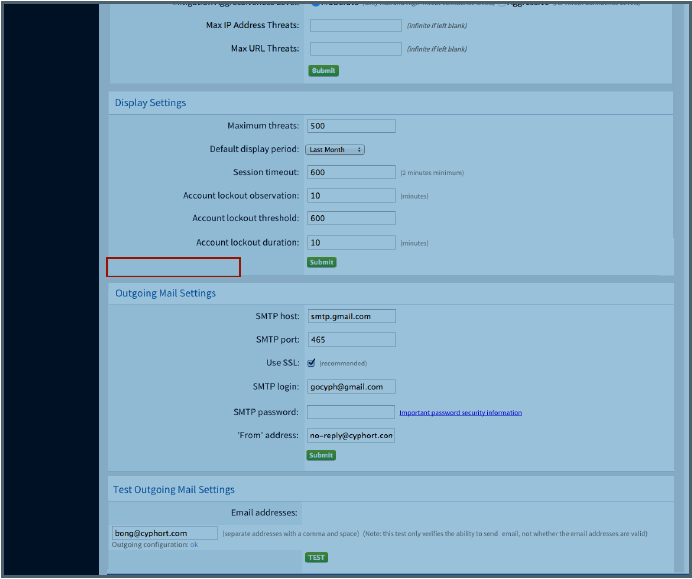

表示設定の構成

[システム設定(System Settings)] 設定ウィンドウの [表示設定(Display Settings)] 領域を使用して、Central Manager Web UI のログインおよび表示設定を設定または変更します。

表示設定を構成するには:

-

[Config>System Profiles] ページに移動し、左側のパネル メニューから [System Settings] を選択し、下にスクロールして [System Settings] ページの [Display Settings] 設定領域を見つけます。

-

オプションの表示設定を入力または選択します [オプションについては以下で説明します]。

-

[送信(Submit)] をクリックして設定を適用します。

| 最大脅威数 |

Central Manager の Web UI テーブルに表示する脅威の最大数を入力します(デフォルトは 500 です)。 |

|---|---|

| デフォルトの表示期間 |

[先月] |過去 3 か月間 |去年 |

| セッションタイムアウト |

Web UI セッション タイムアウト値を入力します(デフォルトは 15 分、最小 Web UI タイムアウト設定は 2 分)。 |

| アカウント ロックアウトの監視 |

ユーザーが有効なログインで Juniper ATP Appliance Web UI にログインできない場合、アカウント ロックアウト監視設定のデフォルトは 10 分前であり、再試行が許可されます。 |

| アカウント ロックアウトしきい値 |

Juniper ATP Applianceまたはサービスへのログインを試行できる回数[デフォルトは15回]。 |

| アカウントのロックアウト期間 |

許可されていないユーザーが Juniper ATP Appliance Web UI からロックアウトされる時間を入力します。 |

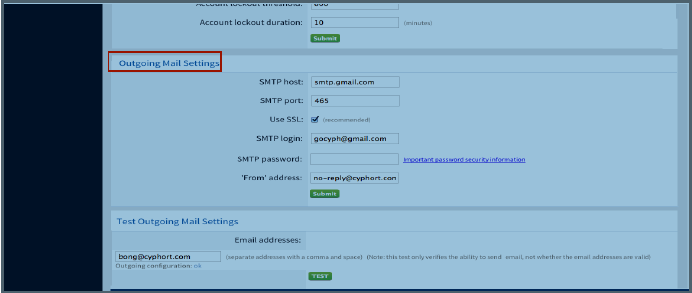

送信メールの設定

[送信メール設定]設定ウィンドウを使用して、Juniper ATP Applianceまたはソフトウェア導入の送信メール通知設定を構成または修正します。

送信メールの設定を行うには:

-

[Config>System Profiles] ページに移動し、左側のパネル メニューから [System Settings] を選択し、下にスクロールして [System Settings] ページの [Outgoing Mail Settings] 設定領域を見つけます。

-

電子メール設定を入力または選択し[オプションについては後述]、[送信]をクリックして設定を適用します。

表 11: 送信メールの設定オプション SMTP ホスト

エンタープライズメールホストのIPを入力します

SMTP ポート

SMTPポート番号を入力します(デフォルトは587)。

SSLを使用

既定で有効になっています。チェックを外すと、SSL の使用が無効になります。

SMTPログイン

アプライアンスまたはサービスの SMTP 電子メール ログインを入力します。

SMTPパスワード

SMTPパスワード、ログインアカウントを入力します。

差出人アドレス

「差出人」フィールドのメールアドレスを入力します。デフォルトは mailto:noreply@JATP.net です。

メール通知設定のテスト

[設定>システム プロファイル(ConfigSystem Profiles)] > [システム設定(System Settings)] ページの下部にある [送信メール設定のテスト(Test Outgoing Mail Settings)] 領域で、現在の送信メール設定のテストを実行できます。

送信メールの設定をテストするには:

-

[Config>System Profiles>System Settings] ページに移動し、下にスクロールして [Test Outgoing Mail Settings] 領域を見つけます。

-

Juniper ATP Appliance からテスト E メールが送信されるメールアドレス(または一連の E メールアドレスをカンマで区切って)を入力します。

-

[テスト] ボタンをクリックして、メール通知の設定をテストします。構成設定に基づき、Juniper ATP Applianceから入力したメールアドレスにメールが送信されます。

手記:このテストでは、電子メール アドレスが有効かどうかではなく、電子メールの送信機能を確認します。

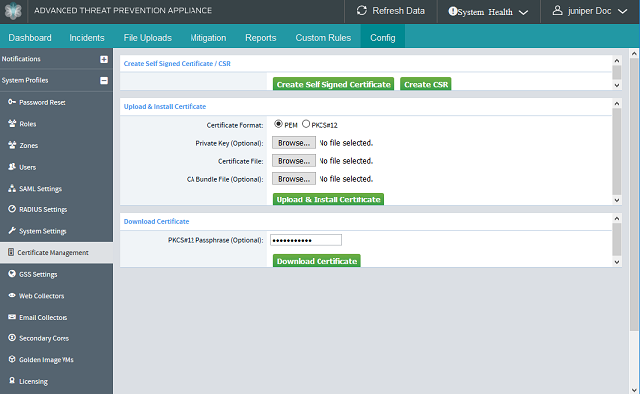

証明書の管理

[Config>System Profiles>証明書管理 ページを使用して、自己署名証明書または SSL(Secure Socket Layer)証明書署名要求(CSR)を作成するか、ユーザ提供の証明書をインポートしてインストールします。

新しい証明書を作成するときは、サーバーの共通名 (完全修飾ドメイン名 (FQDN)) が必要であることに注意してください。

Juniper ATP Applianceでは、ユーザーが署名証明書に基づいて許可リストに登録できるようにすることで、許可リスト機能を拡張できます。詳細については、「 許可リストルールの設定 」を参照してください。

自己署名証明書/CSRの作成

ユーザーは、次の 2 つのオプションを使用して証明書を作成できます。

-

新しい自己署名証明書を作成する

-

証明書署名要求(CRS)の作成

最初のオプション(新しい秘密鍵と自己署名証明書の作成)は、新しい秘密鍵を作成し、アプライアンスのホスト名が変更されるたびに現在行われているように、新しい自己署名証明書を生成します。

2番目のオプション(既存の秘密鍵を使用して証明書署名要求を作成する)では、ユーザーに証明書の詳細の入力を求め、その詳細と現在の秘密鍵を使用してCSRを生成し、ユーザーはそれをダウンロードして信頼できる認証局(CA)によって署名されるようにすることができます。

または、新しい秘密鍵を使用して証明書署名要求を作成することもできます - このオプションは、新しい秘密鍵が作成されるため、未処理の CSR を無効にします。これにより、以前の秘密キーが侵害された場合に、ユーザーは秘密キーを変更できます。ユーザが続行することを選択した場合、システムはユーザに証明書の詳細の入力を求め、その詳細と新しい秘密キーを使用して CSR を生成し、ユーザはそれをダウンロードして信頼できる CA によって署名されるようにすることができます。

自己署名証明書を作成するには、次の手順を実行します。

-

Juniper ATP Appliance Central Manager Web UI Config>System Profiles>証明書管理ページに移動します。

「自己署名証明書の作成」をクリックします。

-

[自己署名証明書の作成(Create Self Signed Certificate)] ウィンドウで、各フィールド プロンプトの詳細を入力します

手記:一部のフィールドはオプションですが、証明書署名要求の作成時に指定されている場合は使用されます。

共通名(サーバーFQDN)

サーバーの完全修飾ドメイン名。

組織 (オプション)

証明書を作成する組織。

組織部門(省略可)

組織単位または部門、ネットワークなど

メールアドレス(任意)

証明書を作成する管理者の電子メール アドレス。

地域 (オプション)

企業の地域。

都道府県 (オプション)

証明書を使用するサーバーが配置されている都道府県。

国コード(オプション)

証明書を使用するサーバーが所在する国。

キーの長さ

2048 ビット鍵または 4096 ビット鍵のいずれかを選択します。通常、2048 ビットは、認証機関が使用するルート鍵ペアなどの非常に価値の高い鍵に使用されます。キーの長さが長いほどブルートフォースが難しくなりますが、キーの長さが長いほど、サーバーとクライアントにより多くの計算リソースが必要になることに注意してください。

-

自己署名証明書の詳細を入力したら、[Create]をクリックすると、証明書が作成され、実行コンフィギュレーションに適用されます。

証明書署名要求CSRを作成するには、次の手順を実行します。

-

Juniper ATP Appliance Central Manager Web UI Config>System Profiles>証明書管理ページに移動します。

-

[Create CSR] をクリックします。

-

[Create CSR] ウィンドウで、各フィールド プロンプトの詳細を入力します。

手記:[新しい atp レルムの作成] オプションをクリックすると、以前に作成した CSR が無効になります。

共通名(サーバーFQDN)

サーバーの完全修飾ドメイン名。

組織 (オプション)

証明書を作成する組織。

組織部門(省略可)

組織単位または部門、ネットワークなど

メールアドレス(任意)

証明書を作成する管理者の電子メール アドレス。

地域 (オプション)

企業の地域。

都道府県 (オプション)

証明書を使用するサーバーが配置されている都道府県。

国コード(オプション)

証明書を使用するサーバーが所在する国。

新しい atp レルムの作成 秘密キー

クリックすると、証明書署名要求の一部として新しい秘密キーが作成されます。このオプションをクリックすると、以前に作成されたCSRが無効になることに注意してください。既存の秘密キーを使用する場合は、このオプションを選択しないでください。

-

CSR ファイルをダウンロードし、信頼できる CA に送信します。信頼できる CA は、証明書ファイルと CA バンドルをユーザーに送信します。[Config> System Profiles > 証明書管理に移動し、[Upload and Install Certificate] をクリックして、証明書と CA バンドル PEM ファイルをアップロードします。

アプライアンスは、提供された証明書を検証してインストールします。

ユーザー提供の証明書のアップロードとインストール

信頼できる認証局 (CA) からユーザー提供の証明書をインストールするには、管理者が次のものを提供する必要があります。

-

秘密キー (オプション) - アップロード済み

-

クライアント証明書 - アップロード済み

-

CA バンドル (オプション) - アップロード済み

この情報は、次の 2 つの方法のいずれかで提供されます。

-

秘密鍵、クライアント証明書、およびCAバンドルを個別のPEMファイルとしてインポートします。PEM エンコーディングは、SSL などの暗号化システムで使用するために RSA 秘密キーを格納する秘密キー形式です。

-

コンテンツを復号化するためのオプションのパスフレーズを使用して、PKCS#12バンドルとしてデータをインポートします。PKCS#12 は、複数の暗号化オブジェクトを 1 つのファイルとして格納するためのアーカイブ ファイル形式です。これは、秘密鍵をその X.509 証明書にバンドルしたり、信頼チェーンのすべてのメンバーをバンドルしたりするために使用されます。

証明書の形式を選択します。PEMから始めましょう。[PEM] をクリックします。

-

「ファイルを選択」をクリックして、秘密鍵をアップロードします(この手順はオプションです)。

-

[ファイルの選択(Choose File)] をクリックして、証明書ファイルをアップロードします。

-

[ファイルの選択(Choose File)] をクリックして、CA バンドル ファイルをアップロードします(この手順は任意です)。

-

[Upload and Install Certificate] をクリックします。

または、PKCS#12 形式を選択することもできます。

PKCS#12 形式では、管理者は現在の証明書のバックアップを作成し、そこから PKCS#12 インポートを使用して復元バックアップ操作を実行できます。そのため、Juniper ATP Appliance で作成された PKCS#12 ファイルのみをアップロードし、個別に作成された PKCS#12 ファイルはアップロードしないように注意してください。

-

希望する証明書形式として [PKCS#12] をクリックして選択します。

PKCS#12パスフレーズを入力します(これはオプションの手順です)。

手記:PKCS#12 パスフレーズは、ユーザーが PKCS#12 ファイルを作成したときに定義されたパスフレーズと一致する必要があります。そうしないと、ファイルを復号化できません。

-

または、「ファイルの選択」をクリックして、PKCS#12バンドル・ファイルをアップロードします。

-

[Upload and Install Certificate] をクリックします。このアクションにより、既存のSSL証明書が置き換えられます。

証明書または PKCS#12 バンドルのダウンロード

PKCS#12バンドルをダウンロードして、現在の証明書をバックアップします。

-

[Config>System Profiles >証明書管理に移動し、ページの [Download Certificate] 領域まで下にスクロールします。

-

証明書の PKCS#12 パスフレーズ(オプション)を入力し、[証明書のダウンロード(Download Certificate)] をクリックして PKCS#12 バンドルをダウンロードして保存します。ダウンロードには、サーバーの秘密鍵が含まれます。PKCS#12パスフレーズは、ユーザーがファイルをダウンロードする際のオプションですが、ファイルが失われた場合に秘密キーが公開されないようにパスフレーズを設定することをお勧めします。

手記:バックアップから証明書をロードするには、[Config>System Profiles>証明書管理] ページの [Upload and Install Certificate] 領域から [Upload & Install Certificate] ボタンをクリックします。Certificate」を選択し、PKCS#12 バンドルをアップロードします。

先端:SSL 証明をアップロードし、ページの自動更新を適用した後、SSL 証明ブラウザメッセージが表示される場合があります。ブラウザの証明書情報には、「暗号化されていない要素(画像など)が含まれているため、Webサイトへの接続は完全に保護されていません.....これはJuniper ATP ApplianceのWeb UIの問題ではなく、このメッセージは標準的なブラウザーの注意動作を表しています。

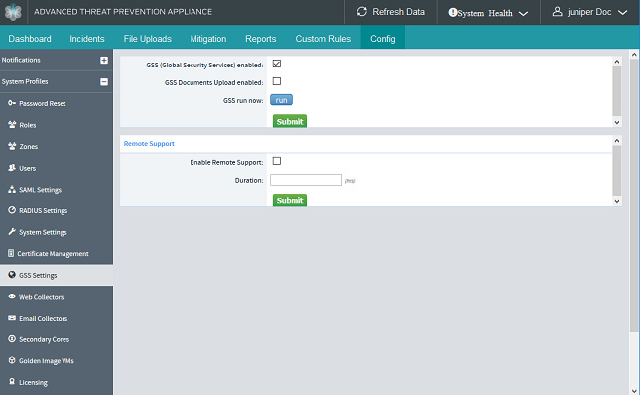

GSS 設定の構成

[Config>System Profiles>GSS Settings] 構成ウィンドウを使用して、グローバル セキュリティ サービス 設定を構成または表示したり、グローバル マルウェアの集約とレポートのために GSS への検出データ更新を実行したりします。

SSL傍受を避けるために、Juniper ATP Applianceを必ず許可リストに登録してください。

GSS 設定を構成するには、次の手順に従います。

-

[Config>System Profiles>GSS Settings] ページに移動します。

-

GSS 設定を入力または選択します (オプションとフィールドについては後述します)。

-

[送信(Submit)] をクリックして設定を適用します。

表 12: GSS 設定オプション GSS(グローバルセキュリティ サービス)対応 一方向更新オプション 双方向更新オプション

チェックボックスをクリックすると、[デフォルトで有効]が無効になります。

一方向のGSS通信を有効にするには、[GSS有効]チェックボックスがオフになっていることを確認します。なお、一方向(Juniper ATP Appliance GSSからコアへの)GSS通信を有効にするには、追加のライセンス費用がかかります。

双方向 GSS 通信を使用可能にするには、次のようにします。

-

コアは GSS からソフトウェアとコンテンツをプルし、Config> System Profile>SystemSettings> Software/Content Update Enabled によって制御されます。

-

また、コアはログ、マルウェア、およびヘルス データを GSS にプッシュし、[Config>GSS Settings] > [GSS enabled] を選択することで制御されます。

GSS 文書のアップロードの有効化

チェックボックスをオンにすると、GSSへの検出データのアップロードが有効になります(デフォルトでは無効)。

このチェックボックスをオンにすると、GSS が有効になっている場合に、不良の疑いのある Microsoft Office ドキュメントと PDF ファイルを GSS にアップロードできます。

GSS 今すぐ実行

[実行] ボタンをクリックして、検出データとデトネーション データを GSS にアドホック更新します。

お客様サイトのJuniper ATP Applianceへのリモートアクセスを有効にする期間の[Duration](期間)を時間単位で入力し、[Submit](送信)をクリックして適用します。

手記:有効なリモートサポートの最大期間は999時間です。

-

Juniper ATP Applianceが定期的なライセンスチェックを実行するためには、GSS接続が必要です。

Web コレクターの構成

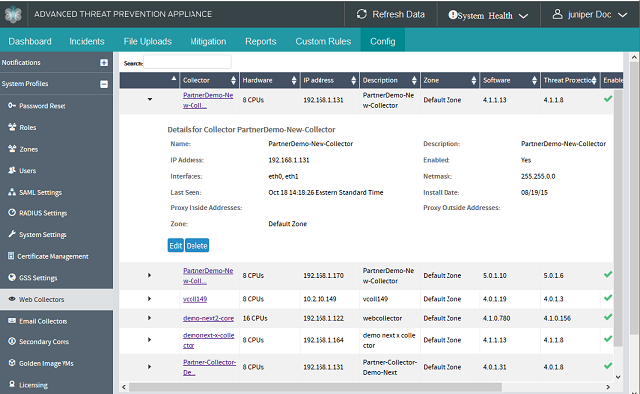

Web Collectors設定ウィンドウを使用して、接続されているJuniper ATP Appliance WebCollectorの設定とステータスを識別、編集、再構成、および/または表示します。

Web コレクタは Central Manager Web UI から無効にしたり、その設定を変更したりできますが、追加の Web コレクタは Central Manager の設定>システム プロファイル>Web コレクタ Web UI ページから「追加」されません。新しい Web Collector を分散型防御システムに追加するには、Juniper ATP Appliance Traffic Collector クイック スタート ガイドの指示に従って Traffic Collector をインストールし、Collector CLI コマンド/設定ウィザードを使用して CM の IP アドレスを設定して Central Manager に接続するように設定します。詳細については、『Juniper ATP Appliance CLIコマンドリファレンス』も参照してください。

詳細情報を表示するには、行矢印をクリックして [Web Collectors] テーブルの行を展開する必要があります。展開された行の追加情報には、コレクター名、IP アドレス、設定されたインターフェイス、このコレクターからのトラフィックが最後に確認された日付、およびコレクターが関連付けられている内部ネットワークとサブネットが含まれます。

[検索(Search)] フィールドを使用して、コレクタの詳細を検索します。

Web Collector およびゾーンの設定を表示、編集、無効化/有効化、または削除するには、次の手順を実行します。

-

[Config>System Profiles>Web Collectors] ページに移動します。

-

変更するコレクタまたはゾーン設定の矢印アイコンをクリックして、行を展開し、コレクタの詳細を表示します。

構成情報を編集するには、行を展開する必要があります。

-

[削除(Delete)] ボタンをクリックして、分散防御システムから Web コレクタ設定を削除します。

-

「編集」ボタンをクリックして、設定を変更します。たとえば、ゾーン設定を変更するには、[編集]ボタンをクリックし、次に示すように[ゾーン]ドロップダウンメニューから別のゾーンを選択してゾーン設定を変更します。

手記:ここで選択するMSSPテナントごとのゾーンを設定するには、「 MSSPマルチテナントゾーンの設定」を参照してください。

MSSPテナント固有のゾーンを設定するには、次の手順に従います。

-

MSSPごとにテナントを設定し、ゾーンを割り当てます。

-

Juniper ATP Appliance Central Manager Web UI の [Config>System Profiles>Zones] ページで、MSSP ゾーンに名前を付けて説明します。

-

Juniper ATP Appliance Central Manager Web UIの[Config>System Profiles>Web Collectors]ページで、定義済みのゾーンにCollectorsを割り当てます。

-

Juniper ATP Appliance Central Manager Web UIインシデントページからゾーンデータを表示します。

手記:テナント固有のゾーンデータと相関分析を表示するには、Juniper ATP ApplianceのWeb UI運用ダッシュボードとリサーチダッシュボード画面に移動します。Juniper ATP ApplianceのWeb UIレポートタブから、ゾーン分析を含むレポートを生成します。

-

必要に応じて、[編集]ウィンドウで他の設定も変更します(説明は以下で説明し、[保存]をクリックして変更した構成設定を適用します)。

手記:Web UI を使用してコレクタを削除すると、Central Manager データベースで設定が無効になっているため、同じコレクタを再度追加することはできません。

編集可能な Web Collector フィールドは、次のように定義されます。

| 名前 |

Juniper ATP Appliance トラフィック コレクター名。 |

|---|---|

| 形容 |

構成されたコレクターの説明(場所など)。例:サンフランシスコの建物 - 2階。 |

| IP アドレス |

コレクターの IP アドレス。 |

| 有効 |

有効にするにはクリックしてチェックマークを付けます。チェックマークを外してコレクターを無効にします。 |

| インターフェイス |

トラフィック検査および管理ネットワーク用にコレクター上に設定されたインターフェイス。 |

| ネットマスク |

コレクターの IP アドレス サブネット ネットマスク。 |

| 最終確認日 |

コレクターで最後に確認されたアクティビティの日付。 |

| インストール日 |

Date Collector がインストールされました。 |

| プロキシ内部アドレス |

企業ネットワークまたはネットワークセグメント内のプロキシサーバーのIP アドレス。Juniper ATP Appliance CLIコレクターモードコマンドで設定: JuipnerATPHost(コレクター)# "set proxy inside add <proxy ip>

詳細については、スパントラフィックプロキシデータパスサポートとJuniper ATP Appliance CLIコマンドリファレンスを参照してください。 |

| プロキシ外部アドレス |

エンタープライズネットワークまたはネットワークセグメント外のプロキシサーバーのIP アドレス。Juniper ATP Appliance CLIコレクターモードコマンドで設定: JATPHost(コレクター)# set proxy outside add <proxy ip> 詳細は、スパントラフィックプロキシデータパスサポートとJuniper ATP Appliance CLIコマンドリファレンスを参照してください |

| 内部アドレス |

コレクタが関連付けられている内部エンタープライズサブネットのIP アドレス。 |

| ゾーン |

MSSPごとに定義されたテナント固有のゾーン。 |

プロキシとデプロイされたコレクターのステータス:オンライン|オフライン

[Web Collector] ページには、Collector のステータスと、Collector が動作していてオンラインかどうかが表示されます。このページを使用して、Web Collector のステータスとプロキシのステータスを確認します。

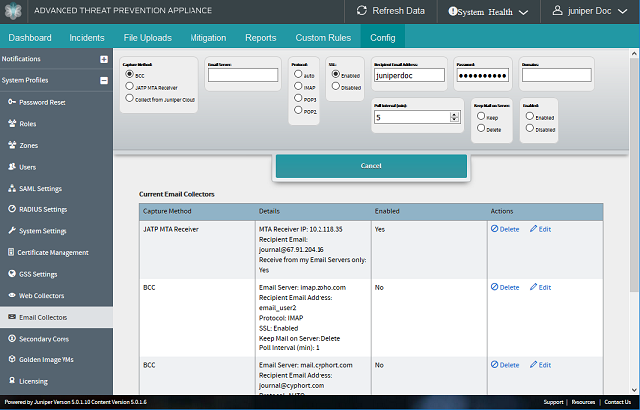

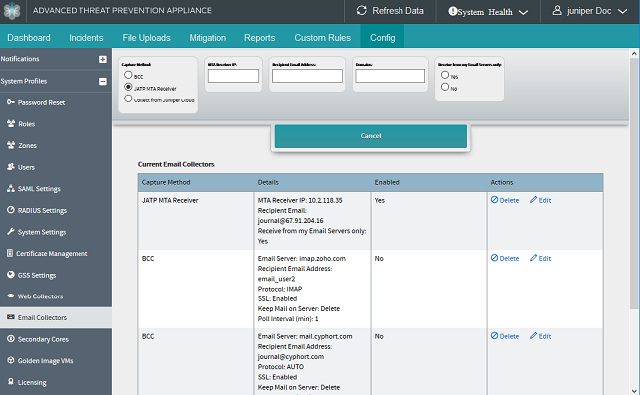

E メール・コレクターの構成

[Config>System Profiles>Email Collectors設定ウィンドウを使用して、Juniper ATP Appliance Email Collectorsが電子メールトラフィックを収集する電子メールサーバーの設定を追加、編集、再設定、および/または表示します。

フィッシングの関連付けには Active Directory の構成が必要です。詳細については、「 Active Directory の構成 」を参照してください。Juniper ATP Appliance Email Collectorコンポーネントは、Juniper ATP Applianceコアソフトウェアサービスの一部です。物理アプライアンスのインストールや設定は必要ありません。

Juniper ATP Appliance - MTA - Cloud コレクターはインターネットと直接通信し、適切なファイアウォールルールを作成する必要があります。

新しいメールサーバーの追加

新しい Email Collector サーバを分散防御システムに追加するには、次の手順を実行します。

-

[Config>System Profiles>Email Collectors] ページに移動します。

-

[Add New Email Collector] ボタンをクリックします。

手記:高度なJuniper ATPアプライアンス-MTA電子メールコレクター機能には、有効なJuniper ATP Applianceアドバンスドライセンスが必要です。詳細は、「 Juniper ATPアプライアンスライセンスキーの設定 」を参照してください。

-

必要な情報を入力し、構成の選択を行い(詳細は後述)、[保存]をクリックして新しい構成設定を適用します。

表 14: 電子メール サーバー設定 キャプチャ方法

BCC、Juniper ATP Appliance MTA Receiver、または Juniper ATP Appliance Cloud から収集します。

メールサーバー

Juniper ATP Appliance Core Email CollectorがジャーナルまたはBCCの電子メールトラフィックを受信する電子メールサーバーのIP アドレスまたはホスト名を入力します。

議定書

メールプロトコルを選択します。

自動車 |IMAP |POP3の |POP2の

SSL

「有効」または「無効」を選択します。

MTA レシーバー IP

メッセージ転送エージェント (MTA) 受信者の IP アドレス オプション:「メールサーバーからのみ受信する」[はい |いいえ] 回答が 『はい』の場合は、使用しているメールゲートウェイを入力してください: Gmail |Office365 |ローカル電子メールゲートウェイ いずれの場合も、追加のオンプレミス電子メールゲートウェイサブネット(カンマ区切り)を入力します。サブネットの提供は、Gmail または Office 36 では省略可能です。

手記:ハイブリッドメール展開でクラウド(Office 365またはGmailなど)とオンプレミスのメールサーバーの両方を使用している場合は、オンプレミスのメールサーバーのサブネットを入力してください。

コレクター IP

Juniper ATP Appliance Cloudから収集しているJuniper ATP Appliance CollectorのIPアドレス。この IP アドレスは、Core-CM の IP アドレス、または個別のスタンドアロン MTA レシーバーサーバーの IP アドレスにすることができます。

受信者のメールアドレス

受信者のメールアドレスを入力します。

パスワード

電子メール サーバーのメールボックス パスワードを入力します。

ポーリング間隔

ポーリング間隔(分単位)を入力します。これは、E メール・コレクターが E メール・トラフィックをポーリングする頻度です。既定値は 5 分です。

メールをサーバーに残す

メールの保持設定を選択します。

キープ |削除

有効

電子メールサーバーを有効または無効にする設定を選択します。

メールサーバー設定の編集または削除

メールサーバーの設定を編集または削除するには:

-

[Config>System Profiles>Email Collectors] ページに移動します。

-

[Current Email Collectors] リストの [Edit] または [Delete] ボタンをクリックします。

-

編集するには、設定と構成の選択(説明は上記を参照)を変更し、[保存]をクリックして新しい構成設定を適用します。

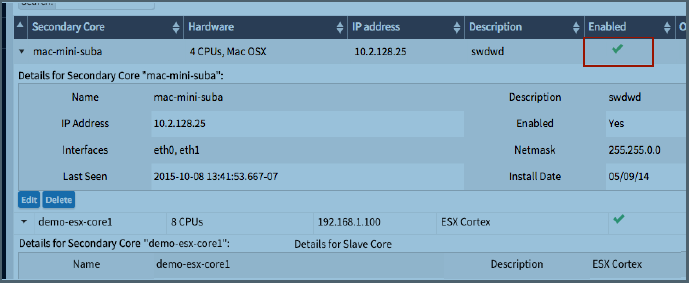

Mac OSX または Windows SecondaryCores の設定

セカンダリコア検出エンジン設定ウィンドウを使用して、接続されているJuniper ATP Appliance Mac OSXまたはWindows(Core+CM)セカンダリコアの設定とステータスを特定、編集、再構成、および/または表示します。

セカンダリ コアは Central Manager Web UI から無効にしたり、その設定を変更したりできますが、追加の Mac OSX または Windows(Core+CM)コアは、Central Manager の [Config>System Profiles>Secondary Cores Web UI ページから「追加」されません。

クラスタリングするか、新しい Mac OS X または Windows セカンダリ コアを Juniper ATP Appliance 分散防御システムに追加するには、Juniper ATP Appliance Mac OSX 検出エンジン クイック スタート ガイドまたは Juniper ATP Appliance Core/CM クイック スタート ガイドの指示に従い、Mac Mini または Core+CM をセカンダリ コアとしてインストールし、を使用して CM の IP アドレスを設定して Central Manager に接続するように設定します。CLIコマンド/構成ウィザード

詳細については、『Juniper ATP Appliance CLIコマンドリファレンス』も参照してください。

Juniper ATP Appliance 仮想コア インストールのセカンダリ コアをアマゾン ウェブ サービス(AWS)AMI として設定する方法については、『Juniper ATP Appliance Virtual Core for AWS』クイック スタート ガイドを参照してください。

詳細情報を表示するには、行矢印をクリックして [Secondary Cores] テーブルの行を展開する必要があります。展開された行の追加情報には、Mac OSXまたはCore+CM(Windows)コア名、IP アドレス、設定済みインターフェイス、およびこのセカンダリコアエンジンでトラフィックが最後に確認された日付が含まれます。

[検索(Search)] フィールドを使用して、セカンダリ コアの詳細を検索します。

| 名前 |

Juniper ATP Appliance セカンダリ コア名 |

|---|---|

| 形容 |

設定されたセカンダリ コアの説明。 |

| IP アドレス |

P セカンダリ コアのアドレス。 |

| 有効 |

有効にするにはクリックしてチェックマークを付けます。チェックマークを外して、セカンダリコアを無効にします。 |

| インターフェイス |

セカンダリコアで設定されたインターフェイス。 |

| ネットマスク |

セカンダリ コア IP アドレス サブネット ネットマスク。 |

| 最終確認日 |

セカンダリ コアで最後に確認されたアクティビティの日付。 |

| インストール日 |

セカンダリ コアがインストールされた日付。 |

| 内部アドレス |

コレクタが関連付けられている内部エンタープライズサブネットのIP アドレス。 |

クラスタ化されたコア機能では、複数のコア検出エンジンを連携して動作させ、大規模なネットワークをサポートすることができます。Juniper ATP Applianceは、(以前のリリースのMac-Miniセカンダリコアに加えて)Windows Core+CMデバイスのセカンダリコアをサポートします。

クラスタリングのインストール手順は、クラスタ化されていないデバイスに対して設定されるインストール手順と同じです。

-

最初のインストール (おそらく現在展開されている既存のデバイス) は、2 番目のインストールが行われるたびに自動的にプライマリとして登録されます。

-

2台目(または追加のCore+CMまたはMac-Mini)デバイスをインストールすると、自動的に(その他の)セカンダリコアになります。

手記:すでに使用されている既存のプライマリデバイスの設定は変更しないでください。すべてのデバイスが新規インストールの場合、任意のデバイスをプライマリ デバイスにすることができ、追加のデバイスをセカンダリ コアにすることができます。Juniper ATP Applianceは、プライマリのインストールごとに最大6つのクラスター化されたセカンダリインストールをサポートします。

インストール手順(手順は『Juniper ATP Appliance Core-CMクイックスタートガイド』に記載されています)が実行された後、Central Managerサービスが新しいセカンダリコアを検出し、それらのセカンダリコアで検出エンジンプロセスをインスタンス化するまでに約10分かかります。Central Manager Web UI の [Config>System Profiles>Secondary Cores] テーブルに新しいセカンダリ コアが表示され、次に説明するように、クラスタ化されたセカンダリ コア管理オプションを追加できます。

インストール情報については、『Juniper ATP Appliance Core-CM Quick Start Guide for Juniper ATP Appliance Virtual Core for AWS』クイックスタートガイドを参照してください。

セカンダリ コア Web UI 設定オプションの使用

セカンダリ コア設定を表示、編集、無効化/有効化、または削除するには、次の手順に従います。

-

[Config>System Profiles>SecondaryCores] ページに移動します。

-

変更する Mac OSX または Windows(Core+CM)セカンダリ コアの矢印アイコンをクリックして、行を展開し、設定の詳細を表示します。

構成情報を編集するには、行を展開する必要があります。

-

[削除(Delete)] ボタンをクリックして、分散型防御システムからセカンダリ コア設定を削除します。

-

「編集」ボタンをクリックして、設定を変更します。

-

編集ウィンドウで、設定を変更します(説明は以下を参照)、[保存]をクリックして、変更した構成設定を適用します。

編集可能なセカンダリ コア フィールドは、次のように定義されます。

| 名前 |

Juniper ATP アプライアンス Mac OSX oe Core+CM(Windows) セカンダリコアエンジン名。 |

|---|---|

| 形容 |

設定済みのセカンダリ コア エンジンの説明 |

| IP アドレスとネットマスク |

セカンダリ コアが関連付けられている内部エンタープライズ サブネットの IP アドレス。有効にするにはクリックしてチェックマークを付けます。チェックマークを外して、セカンダリコアを無効にします。 |

| 有効 |

有効にするにはクリックしてチェックマークを付けます。チェックマークを外して、セカンダリコアを無効にします。 |

デプロイされたセカンダリ コアのステータス: オンライン |オフライン

[セカンダリ コア(Secondary Core)] ページには、コレクタのステータスと、コレクタが動作していてオンラインかどうかが表示されます。このページを使用して、Mac OS X または Core+CM (Windows) のセカンダリ コアの状態を確認します。

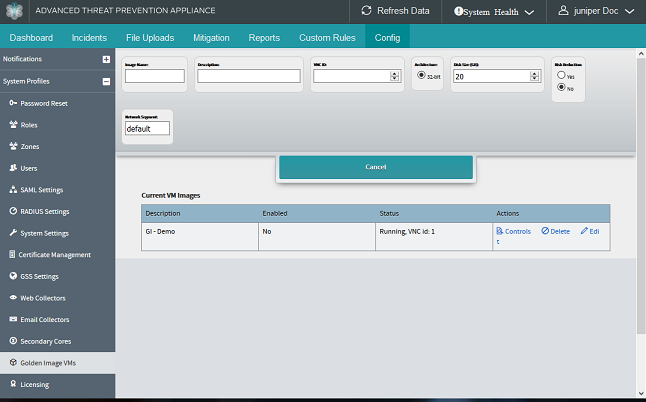

ゴールデン イメージ VM の構成

カスタム VM の "ゴールデン イメージ" を構成して、エンタープライズ OS 環境に合わせて明示的に調整された脅威との関連性を絞り込みます。この機能は、Central Managerの[Config>System Profiles>Golden Image VMs]ページから利用でき、ユーザーは独自のカスタムWindows 7 OSイメージを定義して追加することができ、Juniper ATP Applianceのデトネーションチャンバーでマルウェアを分析することができます。

Juniper ATP Applianceは、デフォルトでデトネーションチャンバーで独自のWindowsイメージを使用しますが、これらのデフォルトOSイメージは必ずしもすべてのエンタープライズOS環境に一致するわけではありません。カスタム VM イメージ (Win7、32 ビット、64 ビット) のサポートにより、すべてのお客様は、実際にデプロイされたエンタープライズ Win 7 OS 環境に対してデトネーションを一致させることができます。Juniper ATP Appliance は、分析中にまず検出エンジンの OS イメージに対してマルウェアを実行し、その後、順番に潜在的なマルウェアをカスタム ゴールデン イメージ仮想マシンに渡して、さらなる分析とデトネーションを行います。

仮想コアの場合、64 ビット Windows 7 ゴールデン イメージは、ESXi サーバーとゲスト VM (仮想コアが動作している場所) が仮想化ハードウェア支援仮想化 (VHV) を有効にするように構成されている場合にのみ使用できます。これにより、ゲストVM(仮想コア)は、64ビットゴールデンイメージに必要なKVMを実行できるようになります。外部ゲスト仮想マシンの仮想化 HV を有効にするための ESXi Server とゴールド イメージの構成の詳細については、仮想化 HV を有効にするための ESXi Server の構成を参照してください

脅威との関連性に関して、Juniper ATP ApplianceのOSイメージが悪意のあるオブジェクトを検出したが、カスタムOSイメージでは検出されない場合、脅威の重大度の計算中に関連性が低下し、その環境のリスクが軽減されます。

顧客定義のゴールデン イメージ仮想マシンは、悪意が確認されたオブジェクトのテストにも使用できます。

警告 現時点では、ゴールデンイメージは.EXE形式に制限されています。

- ゴールデン イメージ VM 構成プロセス

- 手順 1: カスタム OS ISO をマウントして VM を起動する

- ステップ 2: VNC 経由で VM に接続し、Windows OS をインストールする

- 手順 3: ゴールデン イメージ仮想マシンを再起動する

- 手順 4: カスタム ゴールデン イメージ VM をファイナライズして有効にする

- 手順5:必要に応じて、VNCに再接続してAdobeAcrobatをインストールします

- ステップ6:ゴールデンイメージへの優先AVソフトウェアのインストール

- カスタム・イメージ結果の表示

- 仮想 HV を有効にするための ESXi Server の構成

ゴールデン イメージ VM 構成プロセス

構成するには、Windows 7 カスタム イメージを作成し、構成中に VNC を使用してその "ゴールデン イメージ" を操作します。設定が完了すると、Juniper ATP Applianceは、マルウェアの分析と検出のために、カスタムイメージを自動的にインストゥルメント化して導入します。

ゴールデン イメージのインストール中に複製された Windows 7 イメージを使用しないでください。クローンイメージは機能しません。必要なワークフローは、正しいISOを挿入し、VNC接続を開いてから、Windows 7 OSイメージのインストールプロンプトに従うことです。

カスタム ゴールデン イメージ VM の構成プロセス手順は次のとおりです。

-

ステップ1:カスタムOS ISOの場所をマウントし、VMを起動します。

-

ステップ2:VNC経由でカスタムゴールデンイメージVMに接続し、Windows OSをインストールします。

手記:Windows 7のインストールプロセス中に、Windowsは必要な再起動を実行し、VNC接続が切断されます。これは正常な動作です。Windowsのインストール中にVNCを失った直後に、VMを手動で再起動し、VNCに再接続します。

-

ステップ 3: VM* を再起動する

-

手順 4: カスタム ゴールデン イメージ VM をファイナライズして有効にします。

-

ステップ5:必要に応じて、VNCに再接続し、Adobe Acrobatをインストールします。

-

ステップ6:優先AVソフトウェアをゴールデンイメージにインストールする

RealVNCは、最初にRealVNC設定を次のように変更しないと、Juniper ATP Applianceゴールデンイメージに接続できません:(1)RealVNCの「オプション」に移動します。(2)「ネットワーク速度に適応する」を無効にします。(3)圧縮スライダーを「最高画質」-「利用可能なすべての色、最小圧縮」に設定します。

手順 1: カスタム OS ISO をマウントして VM を起動する

-

Central Manager Web UI で [Config>System Profiles>Golden Image VM] ページに移動します。

-

[New VM Image] ボタンをクリックします。

-

新しい Windows 7 カスタム ゴールデン イメージ仮想マシンの設定を入力します。

入力フィールドについては、以下で説明します。

カスタム VM イメージの構成フィールド

形容

イメージ名

作成するカスタム VM イメージの名前を入力します。

説明

新しいゴールド イメージの説明を入力します。

VNC ID

VNC IDを入力します。ID は一意の整数でなければなりません。

建築

32ビットまたは64ビットのディスクサイズ(GB)を選択します ディスクのサイズを入力します

ディスク サイズ (GB)

カスタム・イメージに使用するディスクのサイズを入力します。既定値は 20 GB です。

リスクの低減

リスク低減設定を yes または no から選択し、"yes" はそれぞれ 0.3 の値を表し、「no」はリスク低減値 0 を示します。デフォルトは [いいえ] (0) です。

リスクの低減は、脅威の関連性メトリックに組み込まれます。ゴールデン イメージで、潜在的なマルウェア オブジェクトが無害であると判断された場合、リスクの低減は関連度の低下値として適用されます

ネットワークセグメント

このカスタム仮想マシンイメージを作成するOSを実行しているネットワークセグメントを入力します。

分析されたマルウェアがここで設定されたネットワークセグメントと一致しない場合、関連性は計算されません。

-

カスタム ゴールデン イメージ VM 設定を入力したら、[追加] をクリックしてイメージを作成します。

-

イメージが「現在のゴールデン・イメージVM」表に表示されたら、「コントロール」リンクをクリックして、新しいカスタム・イメージのインストールとマウントの準備をします。

-

[オプション: この新しい VM イメージの元の設定を編集するには、[編集] をクリックし、カスタム イメージ設定情報を再入力します。

-

マウンティング

ファイル共有から OS のインストール メディアをマウントする場合:

-

[コントロール] ウィンドウの [ISO NFS/SMB マウント パス] フィールドにマウント パスを入力します (開いているファイル共有からマウントしていることを確認してください)。

SMB 構文: //<IP アドレス>/<dir>/<file>

NFS 構文: i<IP アドレス>:<dir>/<file>

手記:アクセス許可の設定で、開いているファイル共有へのアクセスが許可されていることを確認します。

-

[Mount CD ISO at Boot](起動時にCD ISOをマウントする)をクリックしてチェックマークを付けます。

-

[Boot VM: boot] ボタンをクリックします。

ステップ 2: VNC 経由で VM に接続し、Windows OS をインストールする

-

VNCクライアントを使用して、ゴールデンイメージVMに接続し、Juniper ATP Applianceがマルウェア分析に使用するエンタープライズのWindows OSの通常のインストールを実行します。

手記:Windowsのインストールプロセス中に、Windowsは必要な再起動を実行し、VNC接続が切断されます。これは正常な動作です。Windowsのインストール中にVNCを失った直後に、VMを手動で再起動し、VNCに再接続します。

手順 3: ゴールデン イメージ仮想マシンを再起動する

-

Central Manager Web UI の [Config>System Profiles>Golden Image VM] ページに戻り、[Current VM Images] テーブルから関連する VM の [Controls] リンクを選択し、もう一度 [Boot VM: boot] ボタンをクリックします。

手順 4: カスタム ゴールデン イメージ VM をファイナライズして有効にする

次のステップでは、Juniper ATP Applianceは、構成されたカスタムイメージをJuniper ATP Applianceの分析および検出アーキテクチャに適合させ、新しいOSを確立されたファイアウォール設定に合わせて自動的に調整し、必要なドライバーをインストールする、といった具合です。このプロセスの一環として、Juniper ATP Appliance は VM をシャットダウンするため、VM イメージの設定を完了するには、手順 12 で VM を有効にする必要があります。

-

[コントロール] ウィンドウから [Finalize Image: finalize] をクリックします。[Finalize]をクリックすると、VNC経由でカスタムイメージVMにログインし、Juniper ATP ApplianceファイナライズスクリプトがゴールデンVMイメージで実行される際のプロンプトに注意深く従うように求められます。スクリプトの最後の手順では、ゴールデン イメージ VM をシャットダウンします。

-

カスタム VM イメージの構成を完了するには、 [イメージの有効化: 有効] をクリックします。

手順5:必要に応じて、VNCに再接続してAdobeAcrobatをインストールします

-

必要に応じて、もう一度VNCポートに接続し、Adobe AcrobatをカスタムOS環境にインストールします。

手記:PDF ReaderとAdobe Acrobat exeがマウント可能である必要があります。

ステップ6:ゴールデンイメージへの優先AVソフトウェアのインストール

この手順は省略可能です。カスタムOSゴールデンイメージ環境のVNCポートにもう一度接続して、任意のAVソフトウェアをインストールします(まだ接続していない場合)。

ゴールデン イメージで最新の AV 更新プログラムが使用されていることを確認するには、(1) ゴールデン イメージを起動し、(2) ゴールデン イメージに VNC を送信し、(3) Windows および AV 更新プログラムを手動でトリガーします。ゴールデンイメージをファイナライズして、すべての変更が保存されるようにします。このプロセスは、ゴールデンイメージOSにソフトウェアをインストールするために不可欠です。

重要:AV ソフトウェアをインストールした後、AV ソフトウェアが Juniper ATP Appliance ソフトウェアを「許可リスト」に登録できるように、コントロール ウィンドウの [ファイナライズ] ボタンをもう一度クリックしてください。ファイナライズプロセスの最後に、Juniper ATP Applianceソフトウェアを許可リストに登録することを確認するポップアップクエリが表示されます。Juniper ATP Applianceソフトウェアのホワイトリスト登録を許可して、ブロックされないようにします。

ゴールデンイメージが変更または編集された場合は、再度有効にして再ファイナライズする必要があります。

ゴールデン イメージ VM へのディレクトリのマウント

Samba ドライブ ユーザーの場合は、ゴールデン イメージ VM 内から [コンピューター] ウィンドウを右クリックし、[ネットワーク ドライブのマップ] または [ネットワークの場所の追加] を選択してマウントします。この場合、サードパーティのソフトウェアをインストールする必要はありません。その後、SambaサーバーのIPアドレスと共有名を入力して共有を実行し、ゴールデンイメージにインストールするソフトウェアをダウンロードします。

NFSドライブユーザーの場合、ドライブをマウントするには、まず「NFS用クライアント」オプションを有効にします。この機能は、Windows 7 Ultimate Edition および Enterprise Edition でのみ使用できます。

ゴールデン イメージ仮想マシンの実行中に CD をマウントすることはできません。CD をマウントするには、VM の起動時にのみこの操作を行います。

実行中の VM 内からリモートの Samba サーバーに接続するには、まず CLI コマンドを使用して Samba サーバーの IP アドレスを許可リストに登録する必要があります。

set firewall whitelist add <samba_server_ip_address>

カスタム・イメージ結果の表示

[インシデント] タブの [概要] テーブルの新しい行に、カスタム VM イメージの結果が "ゴールデン イメージ" として表示されます。

3 つのゴールデン イメージ VM が構成されている場合は、次に示すように、3 つのゴールデン イメージの結果が [操作ダッシュボード] と [インシデント] ページに表示されます。

仮想 HV を有効にするための ESXi Server の構成

仮想 HV を有効にするための ESXi サーバの設定は、VMWare ESXi バージョン 5.1 以降でのみ推奨されます。

ESXi がハードウェア バージョン 9 以降であることを確認します。

仮想 HV を有効にするように ESXi Server を構成するには、次の手順を実行します。

-

ESXi ホストに SSH 接続します。

-

/etc/vmware で、「config」ファイルを編集し、次の設定を追加します

vhv.enable = "TRUE"

-

vSphere Web Client を使用して、仮想マシン設定> [オプション] > [CPU/MMU 仮想化] で仮想マシン設定を編集して、ゲスト仮想マシンを構成します。

-

[Intel EPT] オプションを選択して、構成を完了します。

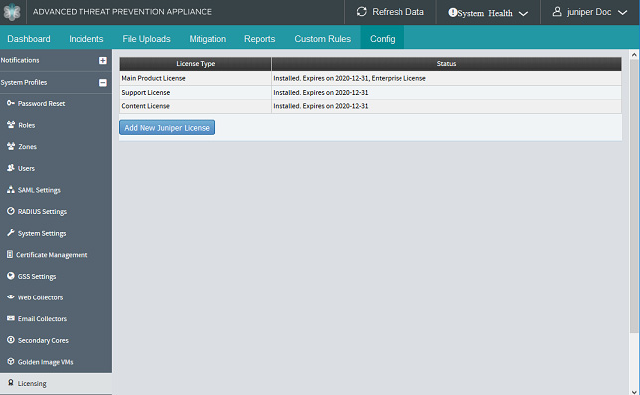

Juniper ATP Applianceのライセンスキーの設定

有効な製品ライセンスキーがないと、Juniper ATP Appliance システムは動作しません。同様に、プロダクト キーの期限が切れていたり、サポートやコンテンツ ライセンスの期限が切れていたりすると、完全な動作が妨げられ、コンテンツやソフトウェアの更新が無効になります。

[Config>System Profiles>Licensing]設定ウィンドウを使用して、Juniper ATPアプライアンスまたはソフトウェアサービスにライセンスキーをアップロードします。システムのライセンスを取得するには、この設定ウィンドウを使用してライセンスをアップロードし、CLIを使用してシステムUUIDを取得する必要があります。

ライセンスキーはジュニパーカスタマーサポートから取得します。

製品ライセンス キーをアップロードするには、次の手順に従います。

-

[Config>System Profiles>Licensing]ページに移動します。

-

[Add New Juniper ATP Appliance License]ボタンをクリックして、新しいライセンスキーファイルをアップロードします。

-

[ファイルの選択(Choose File)] ボタンをクリックしてアップロードするライセンス キーを選択し、[送信(Submit)] をクリックして設定を適用します。

手記:Juniper ATP Applianceが定期的なライセンスチェックを実行するためには、GSS接続が必要です。ライセンスを手動で追加しても、JATPサポートは有効になりません。

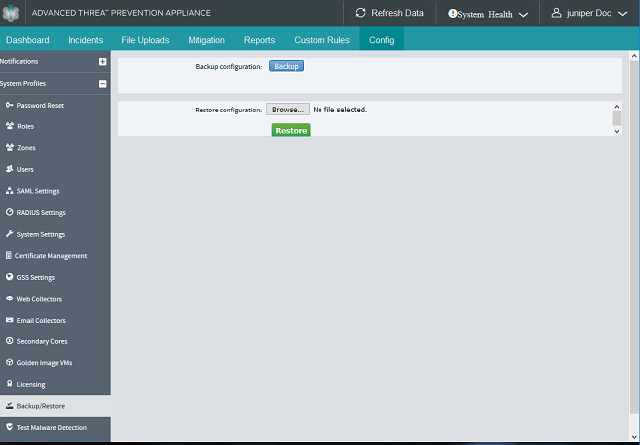

バックアップおよび復元オプションの構成

[設定のバックアップ/復元]ウィンドウを使用して、Juniper ATP Appliance設定のバックアップを実行するか、保存された構成ファイルからシステム設定を復元します。

現在の設定のバックアップ

現在のシステム設定をバックアップするには、次の手順に従います。

-

[Config>System Profiles>Backup/Restore]ページに移動します。

-

[バックアップ(Backup)] ボタンをクリックして、アプライアンスまたはソフトウェア サービス データベースをバックアップします。

保存した設定の復元

保存した構成ファイルを現在実行中の設定として復元するには:

-

[Config>System Profiles>Backup/Restore]ページに移動します。

-

[ファイルの選択(Choose File)] ボタンをクリックして、以前に保存した構成ファイルを選択してアップロードし、[復元(Restore)] をクリックして設定をアプライアンスまたはサービスに適用します。

手記:バックアップおよびリストア機能は、異なるメジャーリリースのCM/Coreインストールでは実行できません。たとえば、以前のバックアップ ファイル(リリース 3.2.0 アプライアンスから生成された)をリリース 3.2.0 を実行しているアプライアンスに復元しないでください。

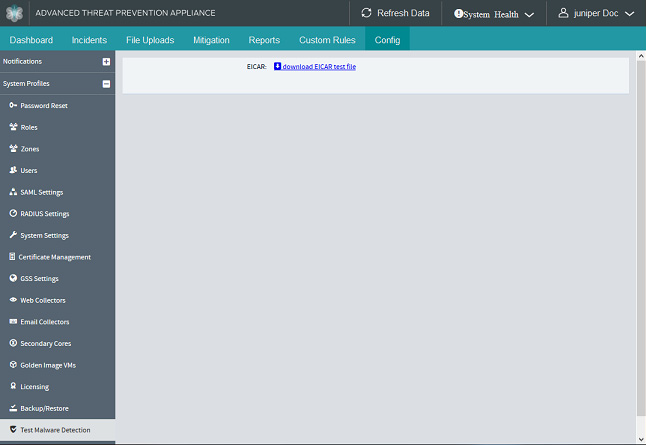

マルウェア検出機能のテスト

[Config>System Profiles>Test Malware Detection] 設定ウィンドウを使用して、アプライアンスの検出およびデトネーション機能のテストを実行します。

EICAR 不正プログラム対策テスト パッケージを実行するには:

-

[Config>System Profiles>Test Malware Detection] ページに移動します。

-

[EICAR テスト ファイルのダウンロード(Download EICAR Test File)] ボタンをクリックして、シグネチャベースの EICAR マルウェア対策テスト パッケージをダウンロードします。

-

EICAR テストを実行して、Juniper ATP Appliance Core の検出機能を確認します。

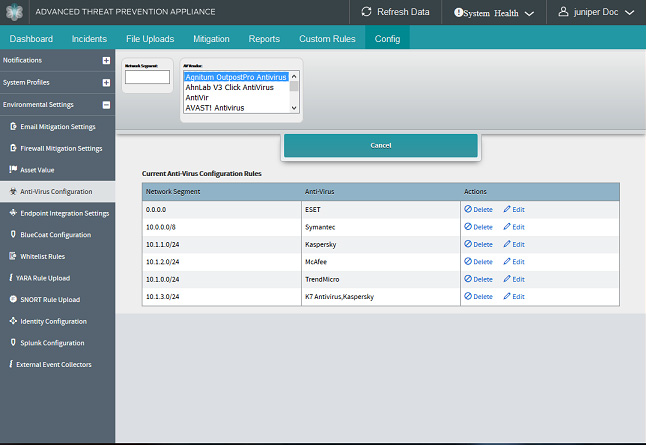

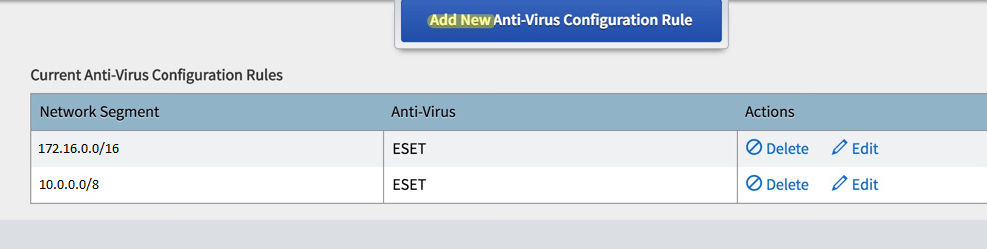

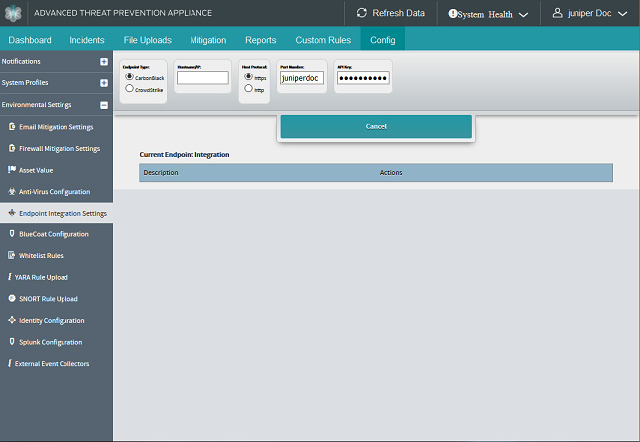

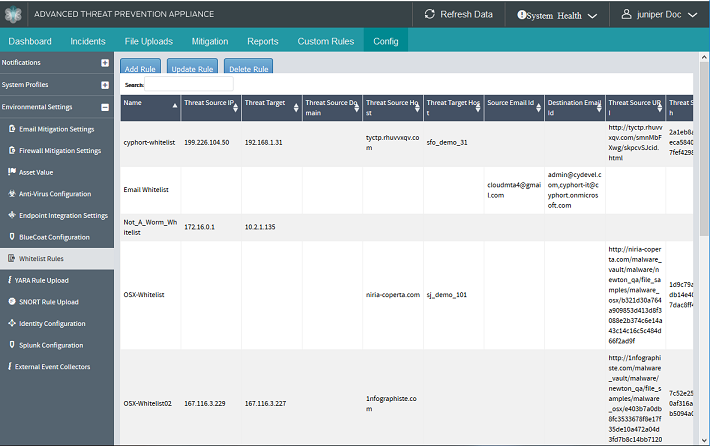

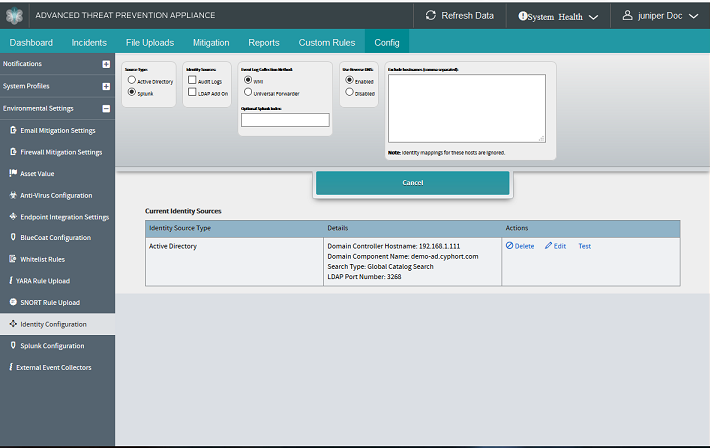

環境設定の構成

[環境設定(Config>Environmental Settings)] ページを使用して、既存のセキュリティ インフラストラクチャや他のセキュリティ ベンダーおよびサービスとの統合を設定します。

次の構成がサポートされています。

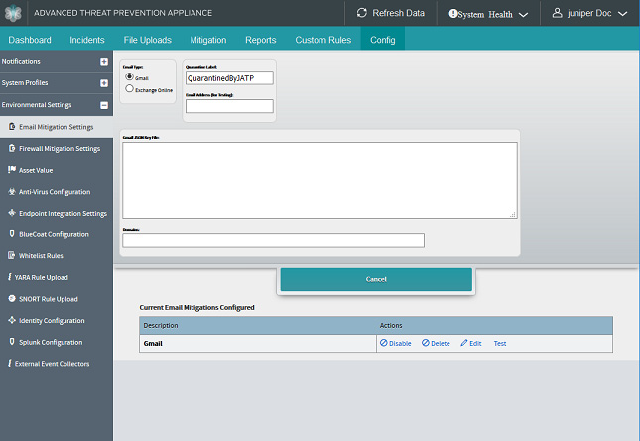

電子メールの緩和設定の構成

[構成>環境設定>電子メールの緩和設定] ページを使用して、Gmail または Exchange Server の緩和検疫オプションを構成します。これらの設定を使用すると、Office 365 API または Gmail API を使用して悪意のあるものとして検出されたメールを検疫できます。

Juniper ATP Applianceのメールクラウド上のコンテンツはすべて暗号化されます。メール検疫オプションでは、ユーザーから提供されたミティゲーションキーを使用して、ディスクに保存されたメールの添付ファイルを暗号化する必要があります。Juniper ATP Appliance Central Managerには、必要な緩和暗号化キーをユーザーが入力するためのフォームが含まれています。

Gmail 検疫の緩和設定を行うには:

-

Central Manager Web UIの設定>環境設定>電子メール緩和設定ページに移動し、電子メールタイプとしてGmailを選択します。

-

確立した隔離ラベル名を入力します。

-

電子メール アドレスを入力します (設定をテストするため)。

-

Gmail の完全な JSON キーを入力します。

-

[追加] をクリックして構成を完了します。

-

隔離設定を編集するには、[現在設定されている電子メールの緩和策(Current Email Mitigations Configured)] テーブルで [編集(Edit)] をクリックします。

-

検疫設定を削除するには、[現在の電子メール緩和策設定済み(Current Email Mitigations Configured)] テーブルの目的の行で [削除(Delete)] をクリックします。

Exchange Online 検疫の軽減設定を構成するには:

-

Central Manager Web UI の設定>環境設定>電子メール緩和設定ページに移動し、電子メール タイプとして [Exchange Online] を選択します。

-

確立した認証局ホストURLを入力します。

-

Office リソース URI を入力します。

-

テナント ID を入力します。

-

[クライアント ID] を入力します。

-

隔離フォルダの名前を入力します。

-

新しい Azure キー資格情報を生成するには、[チェック ボックス] をクリックします。

-

キービットを入力してください。既定値は 4096 です。

-

証明書の有効期間の日数を入力します。

-

Azure マニフェスト キーの資格情報を入力します。

-

[追加] をクリックして構成を完了します。

-

隔離設定を編集するには、[現在設定されている電子メールの緩和策(Current Email Mitigations Configured)] テーブルで [編集(Edit)] をクリックします。

-

検疫設定を削除するには、[現在の電子メール緩和策設定済み(Current Email Mitigations Configured)] テーブルの目的の行で [削除(Delete)] をクリックします。

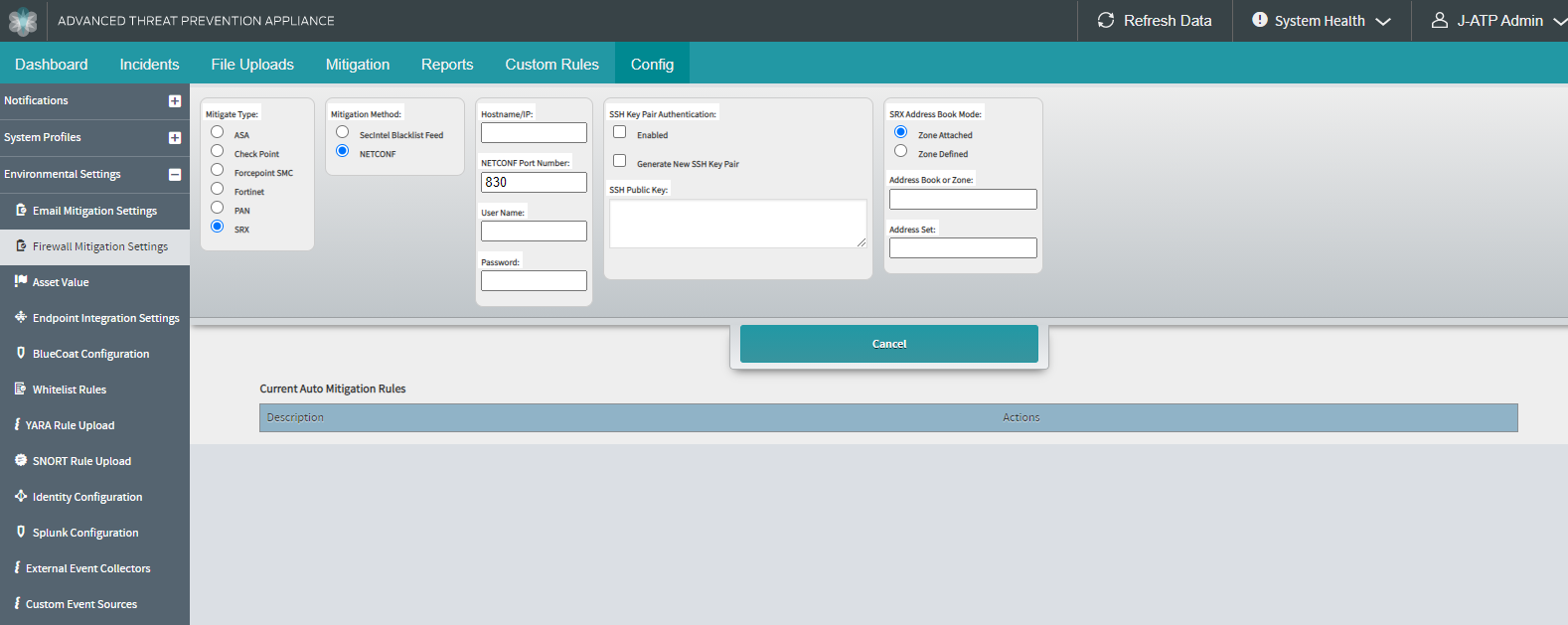

ファイアウォールの自動緩和の設定

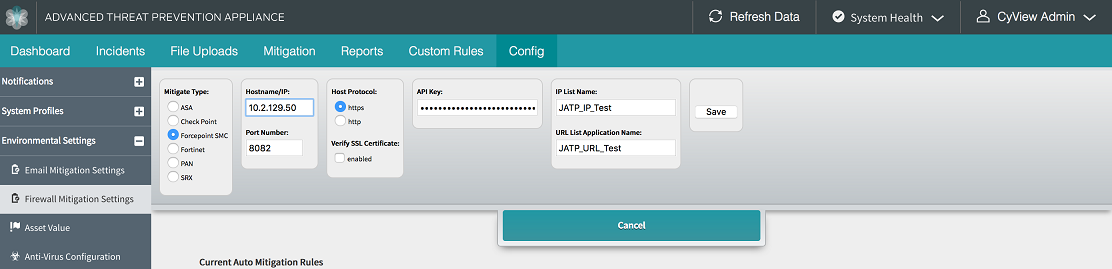

[ Config>Environmental Settings] > [Firewall Mitigation Settings ] ページを使用して、Cisco ASA ファイアウォール、Check Point Firewall、Forcepoint SMC、Fortinet ファイアウォール、Palo Alto Network(PAN)ファイアウォール、および/またはジュニパー SRX ファイアウォールで Juniper ATP Appliance が検出したマルウェアの自動緩和を設定します。

これは、ファイアウォールの自動緩和設定ページです。[軽減策] タブの [ファイアウォール ブロック オプション] を使用して、構成済みの自動緩和ルールを適用します。

このセクションには、6 つの異なる構成オプションがあります。

-

Cisco ASA ファイアウォールの設定:『Cisco ASA ファイアウォールの設定』を参照してください。

-

Check Point ファイアウォールの設定:「 Check Point ファイアウォールの設定」を参照してください。

-

Forcepoint SMC の設定 - 「Forcepoint SMC の設定」を参照してください。

-

集中型 PANORAMA PAN ファイアウォール管理デバイスの設定 - 集中型 PAN FW 緩和管理のための PANORAMA デバイスの設定を参照してください。

-

PAN ファイアウォールの設定:「 PAN ファイアウォールの設定」を参照してください。

-

SRXシリーズファイアウォールの設定。 「ジュニパーSRXファイアウォールの設定」を参照してください。

PAN ファイアウォールは、PAN OS 動的アドレス グループ (DAG) と関連するタグを使用してファイアウォール ポリシーを適用します。DAG は固定 IP アドレスに関連付けられていません。

Juniper ATP Applianceは、ルールをPANにプッシュしません。代わりに、PAN DAG のアドレスを追加または削除します。そこから、DAG 内のアドレスをブロックしたり、他のアクションを実行したりするように PAN に指示することもできます。DAG へのアクセスを提供する API は、ユーザーが PAN デバイスのネットワークを構成できる PAN OS で使用できます。

Juniper ATP Appliance/Juniper SRXファイアウォールの統合は、Junosアドレスセットに依存しています。Juniper ATP Applianceプラットフォームは、SRX上に設定された1つ以上のJunosアドレスセットに悪意のあるIPアドレスを追加することで、悪意のあるIPアドレスをSRXに自動的にプッシュします。

Cisco ASA、Fortinet、および Check Point の設定の概要については、それぞれのセクションを参照してください。

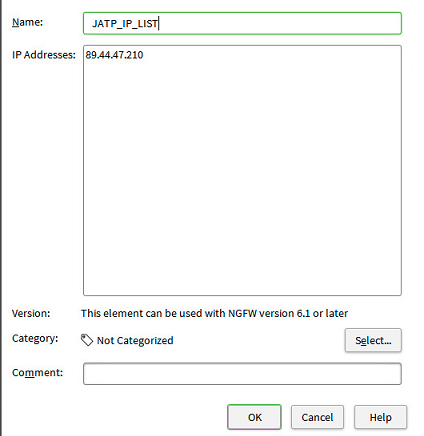

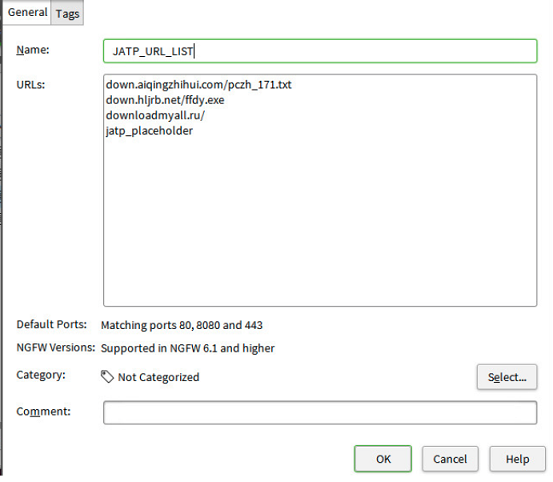

Juniper ATP ApplianceはForcepoint SMC(Security Management Center)と統合されているため、アドレスやURLをForcepointリストに追加したり削除してブロックすることができます。

- 自動ミティゲーションについて

- PAN ファイアウォールの設定

- PAN ファイアウォール タグの設定

- 新しい自動ミティゲーションルールの設定

- 自動ミティゲーションルールの実装

- 自動ミティゲーションルールの動作の確認

- 集中型 PAN FW 緩和管理のための PANORAMA デバイスの設定

- 一元化されたパノラマ統合の設定

- 自動ミティゲーションルールの実装

- 自動ミティゲーションルールの動作の確認

- Juniper SRXファイアウォールを設定する

- Cisco ASA ファイアウォールの設定

- Cisco ASA ファイアウォールの設定

- Cisco ASA ファイアウォールの設定例:

- Juniper ATP アプライアンスの ASA ファイアウォールの設定

- FortiManagerコンソールでの設定

- Juniper ATP Appliance Central Managerでの設定

- Check Point ファイアウォールを構成する

- Check Point ファイアウォールの構成と導入

- Juniper ATP ApplianceとCheck Pointの統合の構成

- Forcepoint SMCの設定

- Forcepoint SMCの新しい緩和ルールの設定

自動ミティゲーションについて

Juniper ATP Applianceは、統合されたエンタープライズブロッキングデバイスで、包括的な自動緩和を提供します。以前のリリースでは、脅威のブロックを実行するために、緩和インテリジェンスは統合されたパートナーデバイスに手動でプッシュされていました(Bluecoatなど、Juniper ATP Applianceをポーリングするパートナーデバイスを除く)。このリリースでは、ユーザーは、ユーザーの操作なしで軽減インテリジェンスをブロック デバイスに自動的にプッシュするか、ブロック インフラストラクチャに配布される各軽減ルールに対して手動プッシュ オプションを使用するかどうかを構成します。

自動ミティゲーションの設定と有効化については、 自動ミティゲーションの設定 を参照してください。自動ミティゲーションを有効にすると、Juniper ATP Appliance ATA も同時に有効になります。

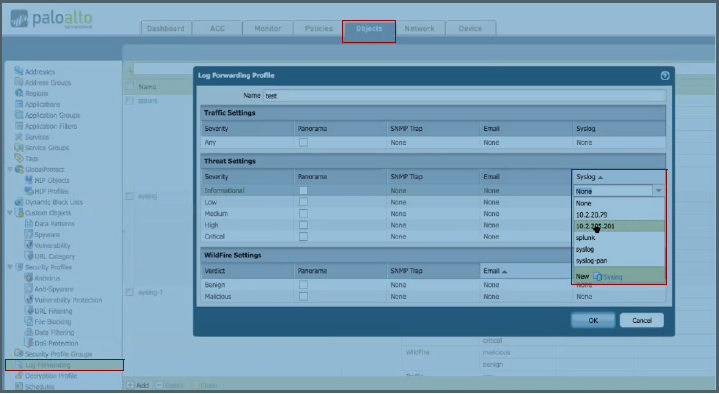

PAN ファイアウォールの設定

自動緩和のためのJuniper ATP Appliance-PANファイアウォール統合の設定は、2段階のプロセスです。

-

PAN ファイアウォール Web UI を使用して、動的アドレス グループと Juniper ATP Appliance-Tag を設定します。

-

この [Config>Environmental Settings] > [Firewall Mitigation Settings] ページで設定を完了します。

PAN ファイアウォール タグの設定

-

PAN OS 6.0 Web UI から [オブジェクト] タブに移動し、左側のパネル メニューから [タグ] ページを選択します。Juniper ATP Appliance タグを入力し、[OK] をクリックします。例:JATPタグ

-

[オブジェクト(Objects)] タブで、左側のパネル メニューから [アドレス グループ(Address Group)] を選択し、[追加(Add)] をクリックして新しいダイナミック アドレス グループを作成します。表示されたフィールドに、以下に示す条件を入力し、「OK」をクリックします。

-

名前(例:JATP-dag)

-

説明(例:Juniper ATP Applianceの動的アドレスグループ)

-

タイプ(例:動的)

-

一致(例:「JATP-tag」)

-

-

「ポリシー」タブに移動し、左側のパネル・メニュー・オプションから「セキュリティ」を選択し、「追加」をクリックしてセキュリティポリシー・ルールを追加します。

-

[Source] サブタブの [Source Address] で、以前に作成したダイナミック アドレス グループを追加します(この例では JATP-dag にチェックマークを付けます)。「OK」をクリックし、ウィンドウの右上隅にある「コミット」をクリックします。

新しい自動ミティゲーションルールの設定

-

[ Config>Environmental Settings] > [Firewall Mitigation Settings ] ページに移動します。

-

[ Add New Auto-Mitigation Rule] をクリックします。

手記:各FW緩和設定フィールドの定義については、以下で詳しく説明します。

-

PAN FWデバイス統合のホスト名/IP、ホストプロトコル、およびポート番号を入力します。

-

[Mitigation Type] カテゴリから [ PAN ] を選択し、[Device Type] オプションから [PAN-OS Firewall] を選択します。

-

ユーザー名とパスワードを入力します。

-

[Mitigation URL Category] と [TAG] を入力します。

先端:ユーザーが URL と DAG カテゴリを変更する場合、変更されたルールは自動ルールプッシュにトリガーされません。新しいカテゴリにプッシュするには、既存の設定を削除し、新しい設定を追加します。

-

「有効期限の日数」を入力し、「追加」をクリックします。

表 17: 定義済みの自動緩和設定 軽減タイプ

[PAN-OS] を選択して、個々の PAN FW を設定します。

ホスト ip/URL

PAN ファイアウォールの IP アドレスまたは FQDN/ホスト名。

ホストプロトコル

[HTTPS] または [HTTP] を選択します。

ポート番号

PAN OS 管理コンソールのポート番号を入力します。

ユーザー名

管理者アカウントのユーザー名を入力します。

パスワード

管理者アカウントのパスワード。

タグ

構成された DAG に関連付けられているタグ (上記の例では "JATP-tag")。

ミティゲーション URL カテゴリ

URLを入力してください。このオプションは、Palo Alto Networks ファイアウォールへの URL に基づくブロックを提供します。URLベースのブロックにより、より正確なブロック制御が可能になります。

自動ミティゲーションルールの実装

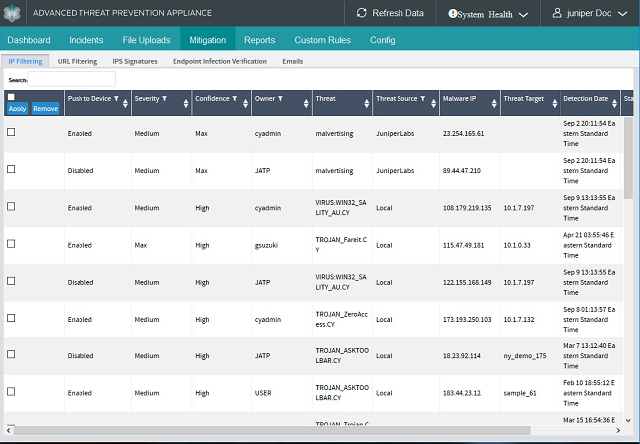

Juniper ATP Appliance Central Manager の緩和策ページから、構成された自動緩和ルールを適用します。

-

[Mitigation] テーブルで脅威の行 (または複数の行) を選択し、[Apply] をクリックします。

-

[適用] をクリックすると、すべてのルールが PAN ファイアウォールにプッシュされ、10 秒から 20 秒以内に PAN ファイアウォール CLI に表示されます。複数のルールを同時にプッシュでき、すべてが同時に PAN CLI に反映されます。

これは非同期操作であるため、必要に応じて他のルールをプッシュし、他のCM Web UIページを引き続き使用できます。

60 秒後にページを更新すると、選択した行のプッシュ SUCCESSFUL メッセージが表示されます。

-

[削除] ボタンは、自動軽減ルールを削除する必要がある場合に、自動軽減のためにプッシュされた行ごとに使用できます。

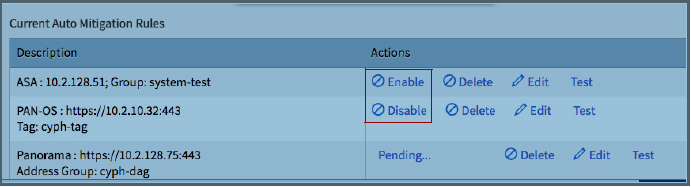

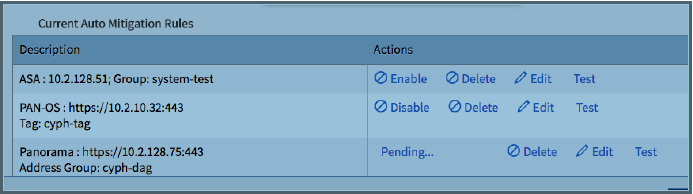

自動ミティゲーションブロックルールを有効または無効にするには:

-

[Config>Environmental Settings] > [Firewall Mitigation Settings] ページから。

-

[現在の自動緩和ルール(Current Auto Mitigation Rules)] テーブルで [有効(Enable)] または [無効(Disable)] をクリックして、自動ブロックの転送を有効または停止(無効)にします。

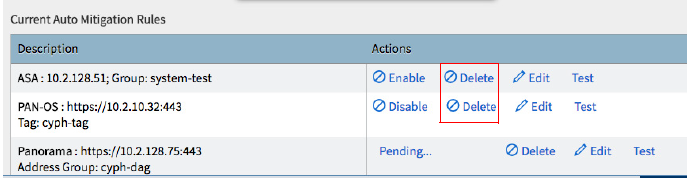

PAN FWルールや設定を削除するには:

-

[Config>Environmental Settings] > [Firewall Mitigation Settings] ページから。

-

現在 Pan FW にプッシュされているルールがない場合は、[Delete] オプションをクリックします。

-

ルールが現在プッシュされている場合、「削除」オプションは無効になります。[Remove all IP Addresses] をクリックします。

PAN FW設定を削除するには、まず[Remove all IP addresses](すべてのIPアドレスを削除)し、次に[Delete](削除)を選択します。

自動ミティゲーションルールの動作の確認

-

PAN-OS CLI から、次のように入力します。

show object dynamic-address-group all

集中型 PAN FW 緩和管理のための PANORAMA デバイスの設定

Juniper ATP Applianceプラットフォームは、悪意のあるIPアドレスとマルウェアにリンクするURLを監視および検出します。以前のリリースでは、Juniper ATP ApplianceとPalo Alto Networks(PAN)ファイアウォールとの統合により、Juniper ATP Applianceは、悪意のあるURLやIPアドレスやURLを個々のPAN FWデバイスにプッシュすることで、これらのIPアドレスやIPをブロックすることができました。しかし、企業によっては、さまざまな場所に分散した一連のPANファイアウォールを利用しているところもあります。このため、Juniper ATP Applianceは、PANファイアウォールの分散型ネットワークを中央から制御するネットワークセキュリティ管理デバイスであるPalo Alto NetworkのPanoramaとの統合を提供します。Juniper ATP Applianceは、個々のPAN-OS FWとの統合を通常どおり構成するか、Juniper ATP ApplianceのファイアウォールおよびSecure Gatewayの自動緩和オプションの一部として一元化されたパノラマデバイスとの統合を構成するかの柔軟性を提供します。個々のFW統合については、 を参照してください。

Juniper ATP Appliance/Panoramaの統合は、IPアドレスをファイアウォールアドレスグループにプッシュし、設定されたファイアウォールデバイスグループごとにカスタムURLカテゴリにURLをプッシュします。複数のデバイスグループを設定することもできます。

一元化されたデバイスグループ、アドレスグループ、および関連するポリシーの設定については、Palo Alto Networks Panoramaのドキュメントを参照してください。

一元化されたパノラマ統合の設定

-

[Config>Environmental Settings] > [Firewall Mitigation Settings] ページに移動します。

-

[Add New Auto-Mitigation Rule] をクリックします。

手記:各FW緩和設定フィールドの定義については、以下で詳しく説明します。

-

[Mitigation Type] カテゴリから [PAN] を選択し、[Device Type] オプションから [Panorama] を選択します。

-

ホスト名/IPを入力します。

-

設定済みのデバイス グループを入力します。デバイスグループが複数ある場合は、各デバイスグループ名をスペースで区切って入力します。

-

集中型PANORAMA FWデバイスのホストプロトコルとポート番号を入力します。

-

ユーザー名とパスワードを入力します。

-

[Mitigation URL Category] を入力します。

-

アドレスグループを入力します。

-

「有効期限の日数」を入力し、「追加」をクリックします。

表 18: PANORAMA 自動緩和設定の定義 軽減タイプ

Panorama を選択して、一元化された Panorama 管理サーバーデバイスを設定します。

ホスト ip/URL

Panorama デバイスの IP アドレスまたは FQDN/ホスト名。Device Group(デバイスグループ):デバイスグループ名を入力します。複数のデバイスグループを

デバイスグループ

デバイスグループ名を入力します。複数のデバイスグループを(文字スペースで区切って)指定できます。[Manage Devive Groups] ページから Panorama Console でデバイスグループを設定します。これは、パノラマファイアウォールネットワーク内のすべてのファイアウォールがグループ化される場所です。

ホストプロトコル

[HTTPS] または [HTTP] を選択します。

ポート番号

PAN OS 管理コンソールのポート番号を入力します。

ユーザー名

管理者アカウントのユーザー名を入力します。

パスワード

管理者アカウントのパスワード。

ミティゲーション URL カテゴリ

URL を入力します。このオプションは、Palo Alto Networks ファイアウォールへの URL に基づくブロックを提供します。URLベースのブロックにより、より正確なブロック制御が可能になります。Juniper ATP Appliance/Panoramaは、設定されたファイアウォールデバイスグループごとに、カスタムURLカテゴリにURLをプッシュします。プッシュは、緩和セキュアWebゲートウェイを介して、Juniper ATP Applianceから分散PAN FWに行われます。

アドレスグループ

Juniper ATP Appliance が PAN ブロッキングのために IP アドレスをプッシュするグループの場所。パノラマコンソールで作成した、Juniper ATP Appliance に固有の既存のアドレスグループを入力します。アドレスグループが指定されていない場合、PANはプッシュ実行時に新しいアドレスグループを作成します。

有効期限の日

ルールの有効期限が切れるまでの日数を入力します。有効期限の既定値は 0 で、ルールは期限切れになりません。

自動ミティゲーションルールの実装

Juniper ATP Appliance Central Manager の緩和策ページから、構成された自動緩和ルールを適用します。

-

[Mitigation] テーブルで脅威の行 (または複数の行) を選択し、[Apply] をクリックします。

手記:[適用] アクションは、特定のデバイス グループ内の分散 PAN-OS ファイアウォールでポリシーが実行されるパノラマ デバイスに自動緩和ルールをプッシュします。

-

[適用] をクリックすると、すべてのルールがパノラマ経由で PAN ファイアウォールにプッシュされ、10 秒から 20 秒以内に PAN ファイアウォール CLI に表示されます。複数のルールを同時にプッシュでき、すべてが同時に PAN CLI に反映されます。

これは非同期操作であるため、必要に応じて他のルールをプッシュし、他のCM Web UIページを引き続き使用できます。

60 秒後にページを更新すると、選択した行のプッシュ SUCCESSFUL メッセージが表示されます。

-

[削除] ボタンは、自動軽減ルールを削除する必要がある場合に、自動軽減のためにプッシュされた行ごとに使用できます。

パノラマルールや設定を削除するには:

-

[Config>Environmental Settings] > [Firewall Mitigation Settings] ページから。

-

現在 Panorama デバイスにプッシュされているルールがない場合は、[削除] オプションをクリックします。

-

ルールが現在プッシュされている場合、「削除」オプションは無効になります。[Remove all IP/URL Addresses] をクリックします。

Panorama 設定を削除するには、まず [Remove all IP/URL addresses] を選択し、次に [Delete] を選択します。

自動ミティゲーションルールの動作の確認

-

Panorama デバイスグループ内の個々の PAN-OS ファイアウォールの CLI から、次のコマンドを入力して動作を確認します。

show object dynamic-address-group all

Juniper SRXファイアウォールを設定する

- Juniper SRXファイアウォールの緩和策の概要

- SRX CLIでセキュリティポリシーアドレスセットを設定する

- Juniper ATP Appliance Web UIでゾーン定義されたSRX設定を定義する

- SecIntel ブロックリスト フィードの設定

- Juniper ATP Applianceの[Mitigation]タブからSRXアクティビティを表示する

- SRX SSHパブリック/プライベートキーペアの生成

- Juniper ATP Appliance Web UIでゾーン接続SRX設定を定義する

Juniper SRXファイアウォールの緩和策の概要

Juniper ATP Applianceは、Juniper SRXファイアウォールとの緩和統合を提供します。Juniper ATP Applianceプラットフォームが悪意のあるIPアドレスをSRXにプッシュすると、そのIPアドレスはSRX上の1つ以上の設定されたJunosアドレスセットに追加されます。このセクションでは、その設定について説明します。

SRXネットワーク管理者は、SRX上でJunosポリシーを設定し、アクセスを拒否したり、特定のアドレスセットに関連するトラフィックを監視したりします。これらのアドレスセットは、ゾーン定義またはゾーン接続のいずれかで、Juniper ATP Appliance によって検出されたすべての悪意のある IP アドレスが含まれます。

SRX管理者は、緩和のためにJuniper ATP Applianceから報告された悪意のあるIPアドレスを含むように、標準のJunosアドレスセットとポリシーを設定します。緩和されたアドレスからのものはすべてブロックされます(ポリシーごとに信頼できるものから信頼できないものに移動されます)。管理者は、設定された緩和アドレス セット上のトラフィックを適切に処理するポリシーを設定する必要があります。次のセクションでは、SRX緩和アドレスセットを特定するためにJuniper ATP Applianceプラットフォームを設定する方法について説明します。

JUNOS SRX アドレス ブックとアドレス セット

Junosでは、アドレスセットはアドレス帳内にネストされます。アドレス セットとブックの詳細な説明は、Junos のマニュアルでご覧いただけます。一般に、アドレス帳は、セキュリティ ゾーン内に表示される可能性のあるすべてのアドレスとホスト名のセットです。アドレスセットは、アドレス帳のユーザー設定可能なサブセットです。アドレス帳には複数のアドレス セットを含めることができ、アドレス セットには複数のアドレスを含めることができます。

アドレスセットは、ゾーン接続(グローバル)またはゾーン定義のいずれかとして設定できます。

-

ゾーン定義アドレスセット(ゾーン固有とも呼ばれる)は、バージョン11.2以前を実行しているSRXシステム上で、特定のゾーンに対して設定されます。ゾーン定義アドレスセットは、ゾーンごとに1つのデフォルトアドレス帳を使用します。ゾーン定義の設定モードでは、各セキュリティ ゾーンに名前のないアドレス帳が 1 つ含まれます。アドレスセットは、このゾーン固有のアドレス帳内で定義されます。SRXでは、ゾーン定義アドレスセットのデフォルト名として「アドレス帳」という名前を使用しています。信頼ゾーンはユーザーが構成し、信頼されていないゾーンは通常、インターネットと不明なサーバーによって表されます。

グローバル アドレス セット、ゾーン接続アドレス セット、またはゾーン定義アドレス セットは、バージョン 11.2 以降を実行する SRX システムに対して設定できます。Junos バージョン 11.2 以降では、新しいゾーン接続設定モードに加え、従来のゾーン定義設定モードもサポートしています。ゾーンにアタッチされたアドレス セット構成の場合、管理者はアドレス帳またはゾーンとアドレス セットの両方を指定する必要があります。大域ゾーン接続アドレス・セットの構文は、ゾーン定義の構文とは異なります。以下の TIP の例を参照してください。

先端:SRXアドレス帳モードを[ゾーン接続]として選択する場合は、CM Web UIの[アドレス帳またはゾーン]入力フィールドでアドレス帳名を指定し、[アドレスセット]入力フィールドでアドレスセットを指定します。ダミーIPアドレスを含むアドレスセットは、SRX CLIのアドレス帳の下に作成する必要があります。例えば:

-

Address-book book1 with address-set asset Address Book or Zone : book1 Address-set : asset

-

Address-book global with address-set asset Address Book or Zone : global Address-set : asset

-

SRXアドレスブックモードをゾーン定義として選択する場合は、「アドレス帳またはゾーン」入力フィールドにゾーン名を指定し、「アドレスセット」入力フィールドにアドレスセットを指定します。ダミーIPアドレスを含むアドレスセットは、SRX CLIでそのゾーンのアドレス帳の下に作成する必要があります。

ゾーンとアドレスセットをスペースで区切ることで、複数のエントリ(ゾーンごとに 1 つ)を作成できます。例: 複数の IP アドレスを、アドレスセットが「asset1」のゾーン「untrust1」と、アドレスセットが「asset2」のゾーン「untrust2」にプッシュする場合は、必ず次のように構成してください。

Address Book or Zone : untrust1 untrust2 Address-set : aset1 aset2

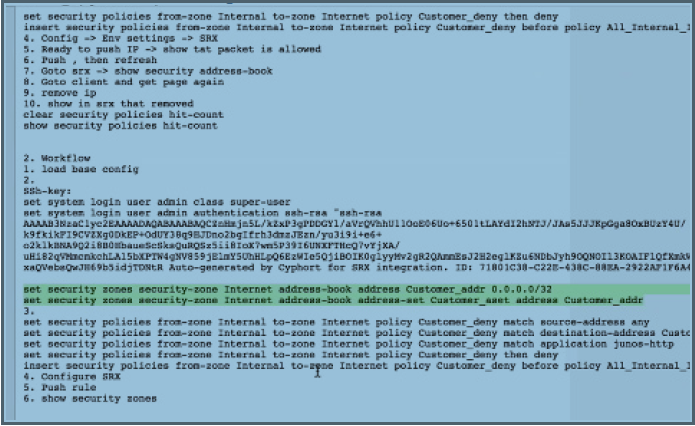

SRX CLIでセキュリティポリシーアドレスセットを設定する

Juniper ATP Appliance Web UIからSRX統合を設定する前にSRXで完了すべきタスクは、以下の通りです。

-

必要に応じて、ゾーンベースのアドレス帳とアドレスセットのセキュリティポリシーを設定します。

Zone-Defined Example with Syntax descriptions:

set security zones security-zone <JATP-Zone-name> address-book address Customer_addr 0.0.0.0/32 set security zones security-zone <JATP-Zone-name> address-book address-set <JATP-addressSet> address Customer_addr

-

必要に応じて、ゾーンに接続されたアドレス帳とアドレスセットのセキュリティポリシーを設定します。

Zone-attached Global Example:

set security address-book global address-set <JATP-addressSet> address Customer_addr set security address-book global address Customer_addr 0.0.0.0/32 set security address-book global address-set Customer_addressSet address Customer_addr

Zone-attached User Defined Example:

set security address-book <JATP-book> address-set <JATP-addressSet> address Customer_addr

...ここで、<JATP-book>はアドレス帳(Juniper ATP Appliance Web UIの「アドレス帳またはゾーン」で設定>、<JATP-addressSetは「アドレスセット」フィールドで設定したアドレスセットです。

set security address-book <JATP-book> address Customer_addr 0.0.0.0/32 set security address-book <JATP-book> address-set <JATP-aset> address Customer_addr

手記:Juniper ATP Applianceは、SRX CLIで設定されたアドレスセットにのみ悪意のあるIPアドレスをプッシュします。管理者は、SRX上でポリシーを設定して、悪意のあるIPアドレスへの接続をブロックする必要があります。例えば:

set security policies from-zone Internal to-zone Internet policy Customer_deny match source-address any set security policies from-zone Internal to-zone Internet policy Customer_deny match destination-address <JATP-addressSet> set security policies from-zone Internal to-zone Internet policy Customer_deny match application junos-http set security policies from-zone Internal to-zone Internet policy Customer_deny then deny

-

Juniper ATP Appliance Web UIに移動して、SRX統合を設定します。

-

ゾーン定義アドレス帳設定の設定手順については、次のセクションの Juniper ATP Appliance Web UIでゾーン定義のSRX設定を定義する を参照してください。

-

ゾーン接続アドレス帳の構成については、 Juniper ATP Appliance Web UIでゾーン接続SRX構成を定義するを参照してください。

-

SSHキーペアの生成については、 SRX SSHパブリック/プライベートキーペアの生成を参照してください。

-

SRXファイアウォールアクティビティの監視については、 Juniper ATP Applianceの[Mitigation]タブからSRXアクティビティを表示するを参照してください。

-

Juniper ATP Appliance Web UIでゾーン定義されたSRX設定を定義する

ゾーン定義SRX緩和策の設定は、2つのプロセスから成ります。

-

SRX CLIを使用して、セキュリティゾーンとアドレスセットを指定します。

-

Juniper ATP Appliance Web UIを使用して、SRX緩和統合を設定します。

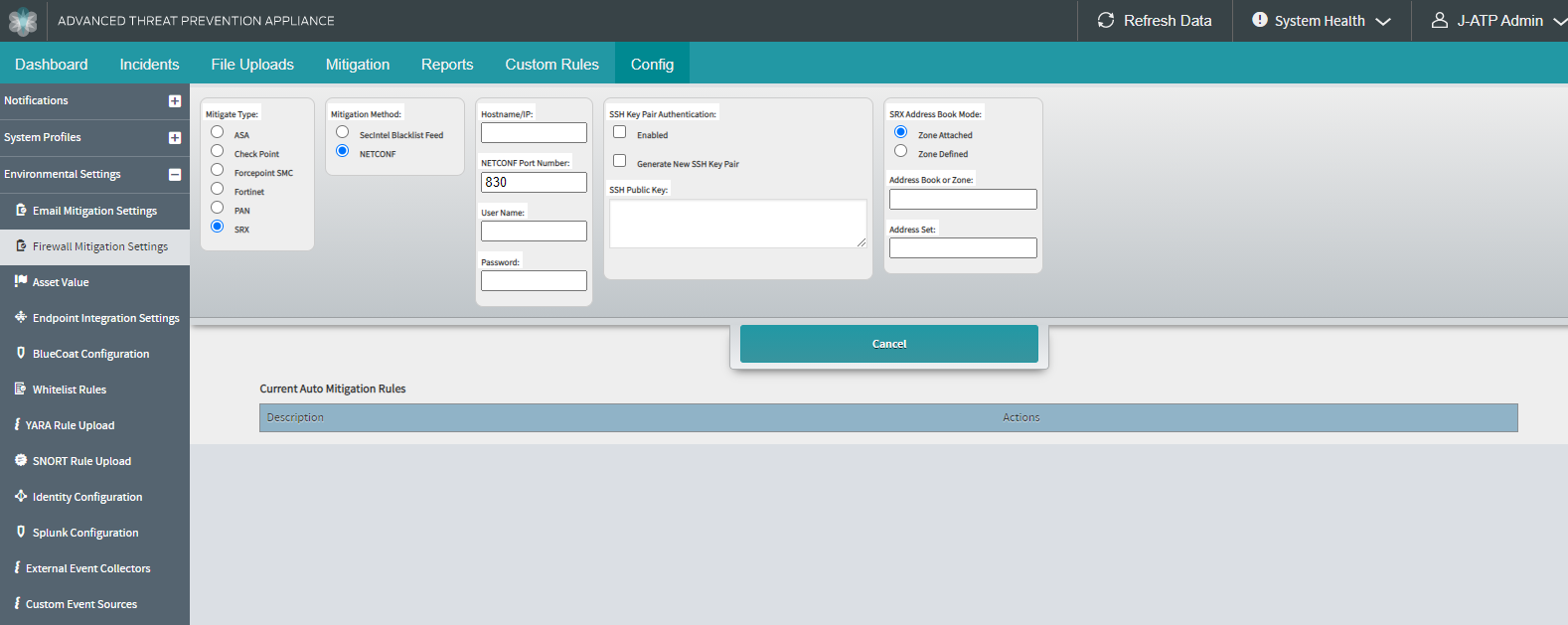

ゾーン定義SRX統合を設定するには:

-

SRX CLIでアドレスブック/アドレスセットを定義することで、セキュリティポリシーをゾーン定義またはグローバルゾーン接続のいずれかとして設定します。例えば:

図 19:SRX CLI の設定例 -

Juniper ATP Appliance Central Manager Web UIで>環境設定>ファイアウォール緩和設定ページに移動し、SRXを選択します。

図 20:Juniper ATP Applianceの[Auto-Mitigation Configuration]ページ

-

[NETCONF] を選択します。

-

SRXホスト名またはIPアドレスを入力します。[Host name/IP] フィールドで入力します。

-

SRXへのログインを許可するNETCONFポート番号を入力します:830。

手記:NETCONF ポート番号は SRX で設定され、定義されたポート番号は [Juniper ATP Appliance Web UI Config NETCONF Port Number] フィールドに入力されます。

-

[ユーザー名]フィールドと[パスワード]フィールドに、SRXログイン用のユーザー名とパスワードを入力します。

手記:SRXへのログインには、ユーザー名とパスワードの設定、またはSSHキーとシークレットパスフレーズの2つのモードがあります(SSHシークレットパスフレーズは、2番目の列の[パスワード]フィールドで定義されたパスワードです)。SSHパブリック/プライベートキーペアを設定するには、「 SRX SSHパブリック/プライベートキーペアの生成」セクションを参照してください。

-

[有効期限の日数(Expire Days)] フィールドに、軽減された IP アドレスを自動的に削除するまでの日数(0 日はアドレスを削除しないことを示します)を入力します。

有効期限に設定された日数が経過すると、IPアドレスはSRXから自動的に削除されます。

-

[SRX アドレス帳モード(SRX Address Book Mode)] 領域のアドレス セット設定で、[ゾーン定義済み(Zone Defined)] を選択します。次に示す設定モードの例は、[Zone Defined]です。

-

[アドレス帳(Address Book)] または [ゾーン(Zone)] フィールドでゾーンを定義します(アドレス帳はゾーン接続セット用で、[ゾーン(Zone)] はゾーン定義セット用です)。上記の例では、ゾーン定義構成のゾーンが「信頼済み」および「信頼できない」として設定されています。

-

[Address Set] フィールドでアドレス セットを定義します。この例では、SRXポリシーに従って「asset1」と「asset2」を定義しています。

-

「保存」をクリックします。または、SSH キーを生成する場合は、すぐ下の手順に従います。

-

[Current Auto-Mitigation Rules]テーブルで、保存したSRX設定を見つけ、[Test]リンクをクリックしてSRX統合を確認します。

-

「編集」をクリックして構成設定を変更するか、「削除」をクリックして構成を削除します。

-

以下は、ゾーン定義ファイアウォール緩和のためにJuniper ATP ApplianceがSRXにプッシュする情報の例です。

「trust」という名前のゾーン定義の緩和策の構文の例:

Example : Pushing IP address 10.31.165.131 to SRX set security zones security-zone trust address-book address JATP-AUTOGENERATED- ADDRESS-10.31.165.131 10.31.165.131/32 set security zones security-zone trust address-book address-set asset1 address JATP-AUTO-GENERATED-ADDRESS-10.31.165.131

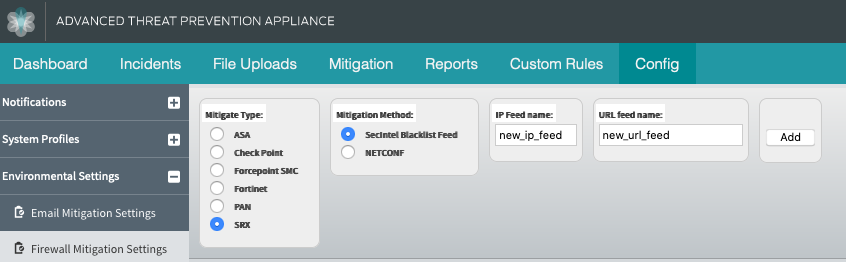

SecIntel ブロックリスト フィードの設定

Juniper ATP Applianceは、既存のSecIntelフィード機能を拡張し、ブロックリストフィードを使用して緩和のためのIPアドレスとURLの両方を提供します。Juniper ATP Applianceは現在、コマンド&コントロール(C&C)、GeoIP、感染ホストフィードを登録済みのSRXデバイスに配信しています。ブロックリストの緩和オプションが有効になっている場合、ブロックリストフィードは登録済みのSRXデバイスにも配信されます。

Juniper ATP Applianceが現在サポートしているSRXファイアウォールの緩和方法を 表19に示します。

| 緩和方法 |

IP アドレスの軽減 |

URL の軽減 |

|---|---|---|

| NETCONF |

はい |

いいえ |

| SecIntelブロックリストフィード |

はい |

はい |

SecIntelブロックリストの緩和方法を使用している場合は、この緩和を適用するSRXデバイスがJuniper ATP Applianceに登録されていることを確認してください。

SRXファイアウォールでSecIntelブロックリストフィードを設定するには、まずNETCONF方式を使用して他のSRX設定を削除する必要があります。そうでなければ、設定がエラーを返します。SecIntel ブロックリスト フィードを使用して作成できる SRX 構成は 1 つだけです。SecIntel ブロックリスト フィードを使用して SRX 設定を作成した後は、他の SRX 設定を作成することはできません。