SIEM Syslog、LEEF、CEF ロギング

ジュニパーATPアプライアンスプラットフォームは、クライアントのブラウザ、オペレーティングシステム、電子メール、アプリケーションを悪用して侵入する、高度でステルス性の高いWeb、ファイル、電子メールベースの脅威を収集、検査、分析します。ジュニパーATPアプライアンスが悪意のある攻撃を検出すると、インシデントやイベントの詳細が生成され、CEF、LEEF、またはSyslog形式で接続されたSIEMプラットフォームに送信できます。このガイドでは、これらの形式を使用したインシデントとイベントの収集に関する情報を提供します。

ジュニパーATPアプライアンスは、以下のイベントタイプについて、フィッシング(PHS、DL + PHS)を含むダウンロード(DL)および感染(IN)インシデントのLEEFまたはCEFログを生成します。

HTTP |メールアドレス |CNC |投稿 |エクスプロイト |データ盗難

メモ:DL(ダウンロード)ベースのCEFログには、ダウンロードされたマルウェアファイルのハッシュとファイルタイプが含まれます。IN (感染) ベースの CEF ログでは、ハッシュとファイルの種類は提供されません。

ID 情報も SIEM の一部として送信されます。『オペレーターズガイド』から利用できるActive Directory統合情報、外部コレクターオプション、およびその他の高度な脅威分析とアンチSIEMフィルタリングオプションを参照してください。

このガイドでは、SIEMマッピングと統合のためのCEF、LEEF、Syslogの出力に焦点を当てています。Juniper ATP Appliance は、このガイドで説明されていない JSON ベースの HTTP API 結果と ASCII TEXT 通知も提供します。詳細については、『Juniper ATP Appliance HTTP API Guide』を参照してください。

さらに、Juniper ATP Applianceは、以前のリリースでSyslog機能を拡張し、Syslogメッセージングに詳細を追加しました。Syslogアラートは、次のインシデントおよびイベントタイプに対して送信されます。

ダウンロード

感染 症

悪用

メールダウンロード

フィッシング

ファイルのアップロード(マルウェア分析)

データの盗難

エンドポイントID情報

Juniper ATP Appliance は、externalId(インシデント ID)、イベントID(イベント ID)などのフィールドを Syslog 出力に追加しました。このドキュメントには、すべての追加フィールドが含まれています。

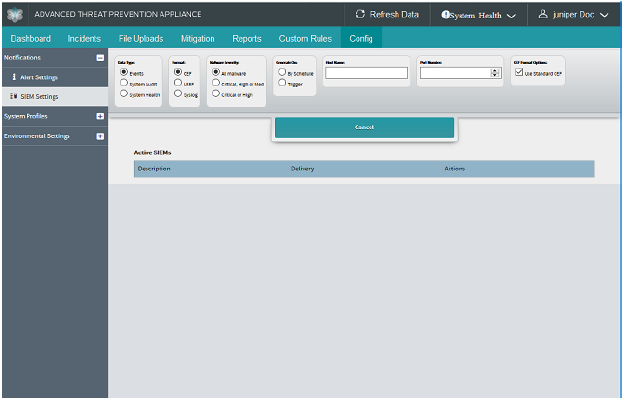

Juniper ATP Appliance Central Manager WebUI Config>通知>SIEM 設定には、CEF 形式、LEEF 形式、または SYSLOG SIEM サーバーのイベントおよびシステム監査通知を構成するオプションが用意されています。サーバーは、CEF、LEEF、および Syslog 形式の Juniper ATP Appliance 通知を受信するように設定する必要があります(Syslog のホスト名とポート番号を指定します)。

イベントまたはシステム監査通知がCEF、LEEF、または Syslog 形式の指定されたホストのスローグに送信されるように、SIEM 設定を構成します。

の設定

の設定

システム正常性アラートの構成時に SIEM 設定として Syslog を選択した場合は、Juniper ATP アプライアンスから送信される Syslog メッセージにホスト名またはプロセス名を含めることができます。 ホスト名を表示 と プロセス名を表示:

新しい SIEM 通知を作成するには、次の手順に従います。

[構成>通知] ページに移動し、左側のパネル メニューから [SIEM 設定] を選択します。

[新しい SIEM コネクタの追加] をクリックして、CEF、LEEF、または Syslog 形式で新しいイベント、システム監査、またはシステム正常性ログ通知を設定します。

使用可能なオプションから選択し、[追加] をクリックして構成を完了し、新しい SIEM コネクタ構成を [アクティブな SIEMS] リストに追加します。

CEF アラートevent_idまたは incident_id を使用して Web UI に詳細を表示する

incident_idまたはevent_idを指定すると、以下のURLを使用して、Juniper ATP Appliance Web UIに相対的な詳細を表示できます。

「JATP_HOSTNAME_HERE」をJuniper ATP Applianceのホスト名に置き換え、「0000000」をevent_idまたはincident_idに置き換えます。

https://JATP_HOSTNAME_HERE/admin/index.html?incident_id=0000000

https://JATP_HOSTNAME_HERE/admin/index.html?event_id=0000000

現在アクティブなログインセッションがない場合、システムはログイン/パスワードの入力を求めます。

アクティブなSIEMコネクタの設定を表示、削除、または編集するには:

最新のレポートを表示したり、既存の SIEM 構成を削除または編集するには、選択した構成行の Active SIEM テーブルで、それぞれ [表示]、[削除]、または [編集] をクリックします。

必要に応じて現在の設定とフィールドを編集、変更、または削除し、[保存] をクリックします。

アラート通知の構成オプション

SIEM イベントまたはシステム監査のアラート通知は、[構成>システム設定] メニューから送信メール設定が構成されている場合にのみ使用できます。

イベント アラート設定の説明を次の表に示します。

型 |

構成する SIEM コネクタ通知のタイプを選択します。 イベント |

形式 |

通知の出力形式として CEF または Syslog を選択します。 |

マルウェアの重大度 |

マルウェアの重大度の結果でログ通知をフィルタリングするには、次のいずれかを選択します。 すべてのマルウェア |クリティカル、高、または中 |重大または高 |

生成日 |

[トリガー] または [スケジュール別] を選択して、SIEM イベント ログの生成方法を設定します。 「スケジュール別」が選択されている場合は、日を選択し、00:00 amまたはpmの形式で時間を入力して、アラートを生成する曜日と時刻を設定します。 |

ホスト名 |

CEF または Syslog サーバのホスト名を入力します。 |

ポート番号 |

CEF または Syslog サーバのポート番号を入力します。 |

型 |

構成する SIEM 通知のタイプを選択します。 システム監査 |

形式 |

通知の出力形式として CEF または Syslog を選択します。 |

イベント・タイプ |

アラート通知に含めるイベントの種類を選択します。 ログイン/ログアウト |失敗したログイン |ユーザーの追加/更新 |システム設定 |再起動 |

形式 |

ログ出力形式として [CEF] または [Syslog] を選択します。 |

生成日 |

[トリガー] または [スケジュール別] を選択して、SIEM システム監査ログの生成方法を設定します。 「スケジュール別」が選択されている場合は、日を選択し、00:00 amまたはpmの形式で時間を入力して、アラートを生成する曜日と時刻を設定します。 |

型 |

構成する SIEM コネクタ ログの種類を選択します。 システムの正常性 |

健康 |

SIEM ログに含める正常性レポートの種類を選択します。 全体的な健康 |処理遅延 |

形式 |

ログ出力形式として [CEF] または [Syslog] を選択します。 システムヘルスアラートの構成時にSIEM設定としてSyslogを選択した場合、Juniper ATP Applianceから送信されるSyslogメッセージでホスト名またはプロセス名を表示するか非表示にするかを選択できます:ホスト名を表示およびプロセス名を表示。 |

生成日 |

[トリガー] または [スケジュール別] を選択して、SIEM システム監査ログの生成方法を設定します。 「スケジュール別」が選択されている場合は、日を選択し、00:00 amまたはpmの形式で時間を入力して、アラートを生成する曜日と時刻を設定します。 |

Syslog トラップ シンク サーバー

CEF または Syslog 形式でアラート通知を生成するようにジュニパー ATP アプライアンスを設定する場合、管理者は rsyslog トラップシンク SIEM サーバーが CEF をサポートしていることを確認する必要があります。CEF出力は、rsyslogサーバー上でのみ解析のためにアクセス可能であり、Juniper ATP Appliance CLIまたはWeb UIから表示することはできません。

CEF、LEEF、Syslogのフォーマット

CEF(Common Event Format)と LEEF(Log Event Extended Format)は、さまざまなデバイス、ネットワークアプライアンス、アプリケーションからのセキュリティ関連情報のログ管理と相互運用性を実現するためのオープンスタンダードのsyslogフォーマットです。このオープンログフォーマットは、Juniper ATP Applianceによって採用され、Juniper ATP Applianceマルウェアイベント、システム監査、およびシステムヘルス通知を設定されたチャネルに送信します。

リーフフォーマット

LEEF イベントを受信すると、QRadar はトラフィック分析を実行し、イベント・トラフィックを検査して、送信側デバイスまたはアプライアンス・トラフィックを識別します。トラフィック分析によってイベント ソースが特定されると、最初の 25 個のイベントは SIM 汎用ログ DSM イベントとして分類され、イベント名は [不明なログ イベント] に設定されます。イベント・トラフィックが識別されると、QRadar はログ・ソースを作成して、送信側のアプライアンスまたはソフトウェアから転送されたイベントを分類し、ラベルを付けます。送信側デバイスから送信されたイベントは、QRadar の「ログ・アクティビティー」タブで表示できます。

詳しくは、 https://www.ibm.com/support/knowledgecenter/SS42VS_DSM/b_Leef_format_guide.pdf にある「QRadar ログ・イベント拡張フォーマット (LEEF) ガイド」を参照してください。

ジュニパーATPアプライアンスDSMプラグインのインストールについては、 QRadar LEEFアラート用ジュニパーATPアプライアンスDSMのインストールを参照してください。

CEF フォーマット

標準の CEF フォーマットは次のとおりです。

CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|Extension

Juniper ATP Appliance CEF の形式は次のとおりです。

CEF:0|JATP|Cortex|<JATP version 5.0>|<event type: http,email,datatheft...>|<malware name>|<incident risk mapping to 0- 10>|externalId=<JATP Incident ID> eventId=<JATP event ID> <ExtensionField=value...>...

CEF形式には、最も関連性の高いマルウェアイベント、システム監査、またはシステムヘルス情報が含まれており、イベントコンシューマーがデータを解析して相互運用可能に使用できます。イベントを統合するには、トランスポートメカニズムとして syslog メッセージ形式を使用します。このメカニズムは、各メッセージに適用される共通のプレフィックスを含むように構成されており、以下に示すように日付とホスト名が含まれています。

<timestamp in UTC> host <message> where message=<header>|<extension>

Splunk に表示される一般的なプレフィックスを次に示します。

<Timestamp in UTC> <server-fully-qualified domain name of the Juniper ATP box> <CEF format>

Syslogの優先度ヘッダー形式は次のとおりです。

<Syslog Priority> Timestamp Hostname Processname: SyslogContent

Syslog プライオリティは 134 です。

Syslogファシリティはユーザーレベルであり、Syslog重大度は通知です。ホスト名とプロセス名は、SIEM設定の構成ページでホスト名の表示オプションとプロセス名の表示オプションをチェックして構成します(上の図を参照)。

プライマリ CEF フィールドの定義、および CEF 拡張フィールドのキー=値のペアの定義 については、次のセクションで説明します。

CEF フィールド定義

定義 |

定義 |

|---|---|

バージョン |

CEF 形式のバージョンを識別する整数。この情報は、次のフィールドが表す内容を決定するために使用されます。 例: 0 |

デバイスベンダー デバイス製品 デバイスバージョン |

送信デバイスの種類を一意に識別する文字列。2 つの製品 Dec で同じデバイス ベンダーとデバイスと製品のペアは使用されませんが、これらのペアを管理する中央機関はありません。必ず一意の名前ペアを割り当ててください。 例:JATP|皮質|3.6.0.12 |

署名 ID/イベント クラス ID |

イベントの種類を識別する CEF 形式の一意の識別子。これは、文字列または整数にすることができます。イベント クラス ID は、報告されたイベントの種類を識別します。 例(これらのタイプのいずれか): http |email|CNC|投稿|エクスプロイト|データ盗難 |

マルウェア名 |

マルウェア名を示す文字列。 例: TROJAN_FAREIT。Dc |

重大度/インシデントリスクマッピング |

イベントの重大度を反映する整数。Juniper ATP Appliance CEFの場合、重大度の値は0〜10のインシデントリスクマッピング範囲です 例: 9. |

外部 ID |

Juniper ATP Applianceのインシデント番号。 例: 外部 Id=1003 |

イベントID |

Juniper ATP ApplianceイベントID番号。 例: eventId=13405 |

拡張子 |

キーと値のペアのコレクション。キーは、定義済みのセットの一部です。イベントには、スペースで区切られた任意の数のキーと値のペアを任意の順序で含めることができます。

メモ:

「CEF 拡張フィールド キー=値ペアの定義」セクションに記載されている拡張フィールド ラベルの定義を確認します。 |

Syslogのタイムスタンプ形式はM D H:i:s

ジュニパーATPアプライアンスCEF通知の例

次の CEF の例は、フィールドとラベルごとに定義されています。

CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|Extension

Juniper ATP Appliance CEF の形式は次のとおりです。

2016-01-23 17:36:39.841+00 tap0.test.JATP.net

CEF:0|JATP|Cortex|3.6.0.15|cnc|TROJAN_Zemot.CY|7|externalId=995

eventId=123 lastActivityTime=2016-01-23 17:36:39.841+00

src=50.154.149.189 dst=192.168.1.10 malwareSeverity=0.5

malwareCategory=Trojan_DataTheft cncServers=50.154.149.189

Nov 23 17:36:39 10-3 : Timestamp in UTC 2016-01-23 17:36:39.841+00

tap00.test.JATP.net : Server-fully-qualified domain name of the JATP box

CEF:0 : CEF version is 0

JATP : Device vendor is Juniper

Cortex : Device product is Cortex

5.0 : Device version (Version number as shown in the GUI)

cnc : Type of event

TROJAN_Zemot.CY : Name of the malware

7 : Severity (range between 0-10)

995 : External ID

123 : Event ID

2016-01-23 17:36:39.841+00 : Last Activity Time stamp

50.154.149.189 : Source IP Address

192.168.1.10 : Destination IP Address

0.5 : Malware Severity Rating

Trojan_DataTheft : Malware Category

31.170.165.131 : CnC server IP Address