セキュリティ ポリシー

セキュリティポリシーの概要

エンドポイントの接続性は、到達可能性(ネットワーク内の正しい転送状態)とセキュリティ(接続を許可する必要があります)によって決まります。ポリシーは、L2 ドメインと L3 ドメイン間、およびより詳細な L2/L3 IP エンドポイント間で指定する必要があります。セキュリティポリシーを使用すると、より詳細なエンドポイント間のトラフィックを許可または拒否できます。これらは、仮想ネットワーク間トラフィック(SVI の ACL)と外部から内部へのトラフィック(境界リーフ デバイスの ACL、外部エンドポイントのみ)を制御します。ACL は適切なデバイス構文でレンダリングされ、適用ポイントに適用されます。新しい VXLAN エンドポイントを追加すると(ラックの追加や仮想ネットワークへのリーフの追加など)、仮想ネットワーク インターフェイスに ACL が自動的に配置されます。新しい汎用システム外部接続ポイント(ECP)(強制ポイント)を追加すると、外部エンドポイント グループの ACL が自動的に配置されます。レイヤー2 IPv4対応ブループリントにセキュリティポリシーを適用できます(IPv6はサポートされていません)。サポートされているデバイスについては、「リファレンス」セクションの「フィーチャ マトリクス」にある 「(リーフ レイヤーから)接続 性」の表を参照してください。

セキュリティ ポリシーは、送信元ポイント(サブネットまたは IP アドレス)、宛先ポイント(サブネットまたは IP アドレス)、およびプロトコルに基づいてこれらのポイント間のトラフィックを許可または拒否するルールで構成されます。ルールはステートレスです。つまり、許可されたインバウンド トラフィックへの応答は、アウトバウンド トラフィックのルールに従います (その逆も同様です)。

ルールにはトラフィック ログを含めることができます。ACL は、デバイスでサポートされているメカニズムを使用して一致をログに記録するように設定されています。ログ設定はネットワーク デバイスに対してローカルです。Apstraサーバー上にはありませんこれらのログの解析は、このドキュメントの範囲外です。

双方向セキュリティ ポリシーの場合は、ポリシーのインスタンスを 2 つ (各方向に 1 つずつ) 作成します。

各サブネット/エンドポイントに複数のポリシーを適用できるため、ルールの順序が動作に影響します。ルーティングゾーン、仮想ネットワーク、IP エンドポイント間には暗黙的な階層が存在するため、階層の異なるレベルでポリシーがどのように適用されるかを考慮する必要があります。一方のルールの一致セットに他方のルールの一致セットが含まれている場合(完全包含)、ルールが競合する可能性があります。ルールを設定して、より具体的なルールを最初に実行するか ("例外" フォーカス/モード)、またはより限定的でないルールを最初に実行 ("オーバーライド" フォーカス/モード") することができます。

ルール間に完全な封じ込め状況があるが、アクションが同じである場合も、ルールが競合する可能性があります。この場合、より具体的でないルールを使用することで圧縮される可能性があり、より具体的なルールは「シャドウ」ルールになります。競合するルールが検出されると、アラートが表示され、解決策が表示されます。

競合するルールが識別されるいくつかのケースを以下に説明します。

- IP エンドポイントの異なるペア間のポリシーのルールは、IP アドレスのペアが異なる場合、(一方が両方のペアに共通であっても)重複しません。これにより、送信元 IP / 宛先 IP の観点から不整合な一致セットが発生します(異なる「IP 署名」)。

- 同じ IP エンドポイント間のポリシー内のルールは、フィールド (宛先ポートなど) と重複する可能性があります。Apstraソフトウェアはこれをチェックします。

- 仮想ネットワークの異なるペア間のポリシーのルールは、サブネットのペアが異なる場合、重複しません。これにより、送信元IP/宛先IPの観点から不整合な一致セットが発生します(異なる「IP署名」)。

- 同じ仮想ネットワーク間のポリシー内のルールは、フィールド (宛先ポートなど) と重複する可能性があります。Apstraソフトウェアはこれをチェックします。

- IP エンドポイント グループを使用すると、IP エンドポイント ペアのセットが生成されるため、IP エンドポイント ペアに関する上記の説明が適用されます。

- IP エンドポイントのペアと親仮想ネットワークのペアの間のポリシーの規則には、IP 署名の観点から包含があります。Apstraソフトウェアは、宛先ポート/プロトコルのオーバーラップを分析し、完全コンテインメントまたは非フルコンテインメントの競合として分類します。

- IP エンドポイントのペアと、少なくとも 1 つの仮想ネットワークが親ではない仮想ネットワークのペアの間のポリシーのルールは、競合しません (異なる "IP 署名")。

- IP エンドポイントのペアと IP エンドポイント (仮想ネットワークが親である仮想ネットワーク ペア) の間のポリシーの規則は、IP 署名の観点から完全な包含を持ちます。Apstraソフトウェアが残りのフィールドを分析します。

- 外部 IP エンドポイントまたはエンドポイント グループを含むポリシーのルールは、外部ポイントが階層的な仮定に拘束されないため、IP シグネチャの観点から分析する必要があります。

- ルーティング ゾーンは仮想ネットワークと IP エンドポイントのセットであるため、上記の説明が適用されます。

以下の場合、エンドポイントはセキュリティポリシーでサポートされません。

- 送信元ポイントが外部エンドポイントまたは外部エンドポイント グループである

- 宛先ポイントが内部(内部エンドポイント、内部エンドポイント グループ、仮想ネットワーク、ルーティング ゾーン)

分析の観点からも、結果として得られる構成の理解の観点からも、構成を扱いやすくするには、特定のエンドポイント/グループに適用できるセキュリティポリシーの数を制限すると便利な場合があります。

セキュリティ ポリシー パラメータ

セキュリティ ポリシーには、次の詳細が含まれます。

| パラメーター | の説明 |

|---|---|

| 名前 | 32文字以下、アンダースコア、ダッシュ、英数字のみ |

| 説明 | オプション |

| 有効 |

|

| タグ | オプション |

| ソース ポイント タイプ |

|

| ソースポイント |

|

| 宛先ポイント タイプ | ソース ポイント (以前に作成) |

| 目的地 | 終点 (以前に作成済み) |

| ルールの処理 |

|

| ルールプロトコル |

|

| 送信元ポート | TCP および IP プロトコルの場合 |

| 宛先ポート | TCP および IP プロトコルの場合 |

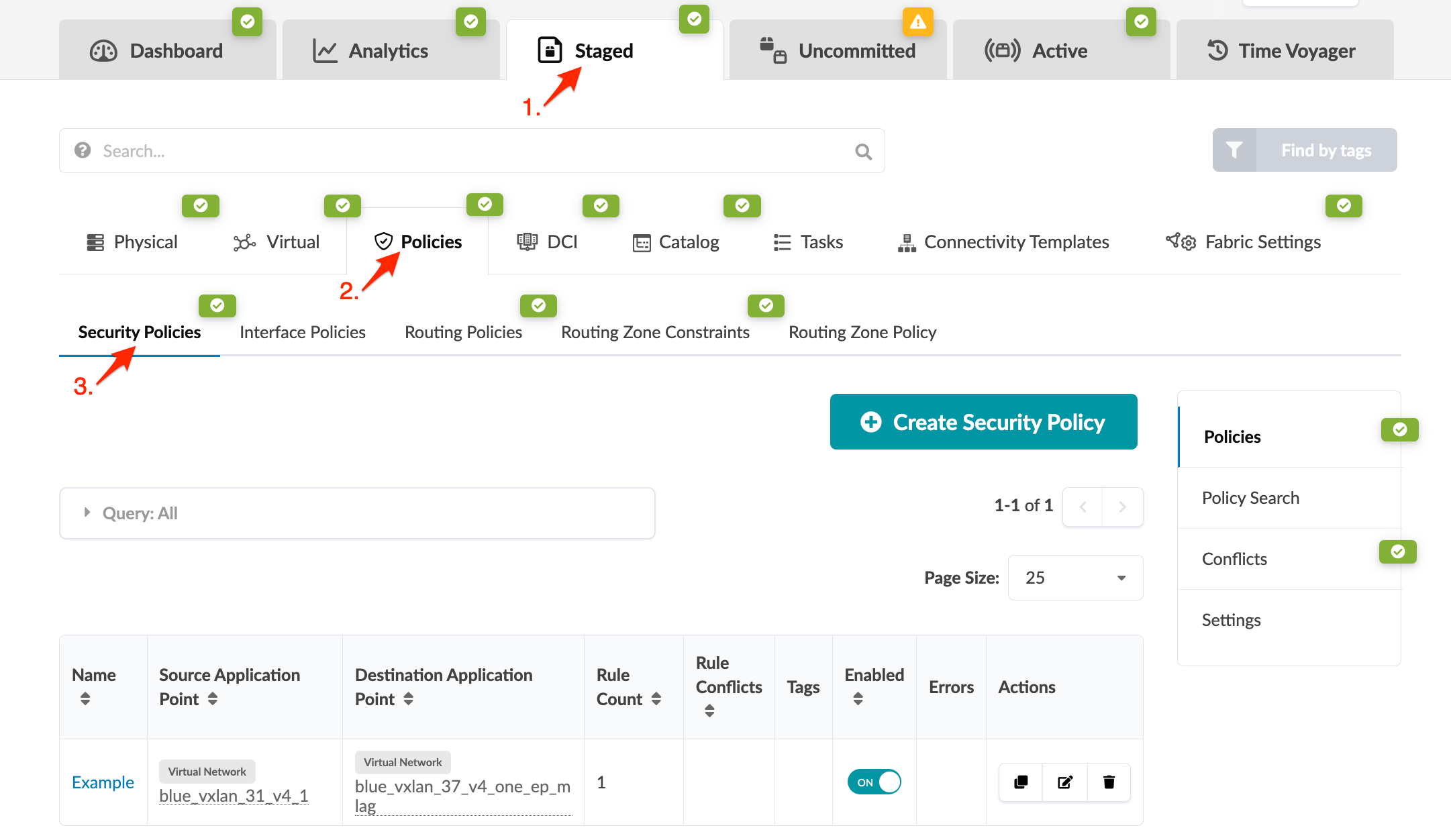

ブループリントから、[ ステージングされた> ポリシー] > [ セキュリティ ポリシー] > [ポリシー] に移動して、セキュリティ ポリシーに移動します。セキュリティポリシーを作成、複製、編集、削除できます。

セキュリティポリシーの作成

セキュリティ ポリシーを作成する前に、 ルーティング ゾーン、 仮想ネットワーク、 エンドポイント、エンドポイント グループの順で作成します。これらは、セキュリティ ポリシーを作成するための基礎となります。

セキュリティ ポリシーを作成するには、次の手順に従います。

ポリシー エラー

- テーブルビューのセキュリティポリシーに、赤で強調表示されているエラーがないか確認します。

- 詳細を表示するには、[エラーの表示] ボタンをクリックします。

- エラー を解決すると、ポリシーは赤で強調表示されなくなり、[ エラー] フィールドは空白になります。

段階的な変更を有効にするには、ブループリントにコミットします。

セキュリティポリシーの編集

- 左側のナビゲーション メニューから、[ステージングされた> ポリシー] > [セキュリティ ポリシー] > [ポリシー] に移動し、編集するポリシーの [編集] ボタンをクリックします。

- 変更を加えます。

- [編集] をクリックして変更をステージングし、テーブル ビューに戻ります。

セキュリティポリシーの削除

- 左側のナビゲーション メニューから、[ステージングされた> ポリシー] > [セキュリティ ポリシー] > [ポリシー] に移動し、削除するポリシーの [削除] ボタンをクリックします。

- [削除] をクリックして削除をステージングし、テーブル ビューに戻ります。

セキュリティ ポリシーの検索

特定のサブネットまたはポイントに適用されるセキュリティポリシーを検索できます。

- ブループリントから、[段階的>ポリシー] > [セキュリティ ポリシー] > [ポリシー検索] に移動します。

- ソース ポイント タイプを選択し、必要に応じてサブネットまたはソース ポイントを入力します。

- 宛先ポイントのタイプを選択し、必要に応じてサブネットまたはソースポイントを入力します。

- [検索] をクリックして、関連付けられているセキュリティ ポリシーを表示します。

セキュリティ ポリシーの競合

ブループリントから、[ ステージング > ポリシー] > [セキュリティ ポリシー] > [競合] に移動して、検出された競合を確認します ([ルールの競合] 列)。競合は、可能な限り自動的に解決されます。既定では、より具体的なポリシーがあまり具体的でないポリシーよりも前に適用されますが、これらのセキュリティ ポリシー設定は変更できます。競合の詳細を表示するには、[ ルールの競合] 列のアイコンをクリックします。

競合が自動的に解決された場合は、[状態] 列に [AOS によって解決済み] と表示されます。

セキュリティ ポリシー設定

競合の解決方法と、トラフィックを許可するか拒否するかを構成できます。

段階的な変更を有効にするには、ブループリントにコミットします。