セキュリティ ポリシー

セキュリティ ポリシーは、送信元ポイント(サブネットまたは IP アドレス)、宛先ポイント(サブネットまたは IP アドレス)、および指定されたプロトコルに基づいて、これらのポイント間のトラフィックを許可または拒否するルールで構成されます。ポリシーとルールはステートレスであり、ネットワークポリシーではネットワーク接続の以前の状態は考慮されません。代わりに、送信元アドレス、宛先アドレス、ポートなど、個々のネットワークパケットの特性のみに基づいて判断を行います。エンドポイントは、Apstraブループリント内またはブループリントの外部で管理上定義されたIP範囲です。

例えると、IPネットワーク内の住所は線路沿いの駅のようなものです。ポリシーでは、エンドポイントとエンドポイントグループを利用して、線路のどのセクション、または仮想ネットワーク(VN)内のIP範囲に特定のルールを適用するかを指定します。VN 全体 (鉄道ネットワーク全体など) に適用されるポリシーを作成する場合は、その VN 内の IP アドレス空間全体をカバーするため、エンドポイントをオプションと見なすことができます。

ポリシーには、次の 5 つのコンポーネントがあります。

-

源

-

行き先

-

IPプロトコル

-

港

- アクション(許可、許可とログ、拒否、拒否とログ)

ポリシー内のソース/宛先オブジェクトは、次のいずれかから選択できます。

-

内部エンドポイント

-

内部エンドポイント グループ

-

外部エンドポイント

-

外部エンドポイント グループ

-

仮想ネットワーク

- ルーティング ゾーン(SZ 内のすべての仮想ネットワーク)

IP プロトコルは次のいずれかです。

-

IP

-

TCPの

-

UDP

- ICMP

ポートは、個々のポート番号(SSHの場合はTCP22など)またはポートの範囲にすることができます。

アクション コンポーネントは、4 つの識別子に一致するパケットが検出された場合のルールの意図された動作を指定します。この動作には、パケットの通過を許可する、パケットを完全にブロックする、またはパケットをドロップすることが含まれる場合があります。必要に応じて、各ポリシーにトラフィックログを追加して、ポリシーログをネットワークデバイスにローカルに書き込むことができます。

双方向のセキュリティでは、各方向に 1 つずつ、合計 2 つのポリシーを作成する必要があり、各サブネット/エンドポイントに複数のポリシーを適用できるため、ルールの順序が動作に影響することに注意してください。

ポリシーグループオブジェクト

Apstraは、セキュリティ/セグメンテーションのインテントをさまざまな粒度で表現するためのポリシー構成を提供します。

セキュリティポリシーの対象となり得るエンドポイント/グループは、以下の通りです:

-

VN (仮想ネットワーク、サブネットを含む)

-

IPE(VNに関連付けられた内部IPエンドポイント、IP /32アドレスを持つ)

-

IPECG (IP エンドポイントのカスタム グループ)

-

EIPE (外部 IP エンドポイント、/32 またはサブネットを含む)

-

EIPCG (外部 IP エンドポイント カスタム グループ)

- RZ(ルーティングゾーン、すべてのVNとIPEの論理コレクション)

セグメンテーションとポリシーには、以下のような多くのユースケースがあります。

-

お客様は、複数のベンダータイプを使用しており、セキュリティ管理の簡素化を求めています。

- お客様は、VMを分離し、VN間で許可されるアプリケーションフローを制御したいと考えています。

内部エンドポイント

内部エンドポイントは、 Apstraブループリントの一部である仮想ネットワーク内のIPサブネットまたは個々のIPアドレスです。これらのアドレスは VN に関連付けられていますが、より大きな VN の小さなサブネットにすることができます。例えば:

-

仮想ネットワーク 100(vlan100):192.168.0.0/24

-

内部エンドポイント:192.168.0.128/26

- これは、フル/24の上半分と相関しています

内部エンドポイントを作成する場合、定義されたIP範囲を、仮想ルート冗長プロトコル(VRRP)に使用されるApstraが設定したSVIアドレスと重複させることはできません。

外部エンドポイント

外部エンドポイントは、 ブループリントの外部に存在する IP サブネットです。これらのIPアドレスは、Apstra外部ルーターの向こうにあります。外部エンドポイントの例は次のとおりです。

-

NTPソース(Apstraブループリントの外部に配置)

-

ネットワークオペレーションセンター(NOC)の管理サブネット(Apstraブループリントの外部に配置)

-

インターネット上の信頼できるAPIエンドポイント(IPアドレスまたは範囲)

- サードパーティのIPアドレス

内部エンドポイント グループ

内部エンドポイント グループは、複数の内部エンドポイントを、同様のセキュリティ要件を共有する論理グループに結合します。エンドポイント グループを使用すると、エンタープライズ環境内のポリシー管理が簡素化されます。内部エンドポイントグループの効果的な使用例:

-

すべてのデータベース・サーバー

- 経理部門のサーバー

外部エンドポイント グループ

外部エンドポイント グループは、複数の外部エンドポイントを、同様のセキュリティ要件を共有する論理グループに結合します。エンドポイント グループを使用すると、エンタープライズ環境内のポリシー管理が簡素化されます。外部エンドポイントグループの効果的な使用例:

- 企業のNTP/DNS サーバー(これらのサーバーがApstra管理ファブリック上にない場合)

- 社内ディレクトリとキー サーバー (セキュリティ)

- パートナー API エンドポイント IP (インターネット)

この方法でグループを使用すると、次の内容を示すポリシーを簡単に作成できます。

- すべてのサーバに企業NTP/DNSのアクセスを許可する

- 他のすべてのNTP/DNSソースを拒否する(TCPポートによる)

エンドポイントグループノート:

- エンドポイントグループを含むグループベースのポリシー要素は、各Apstraブループリント内で定義されます。

仮想ネットワーク

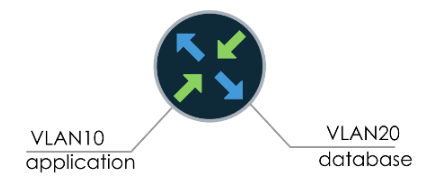

仮想ネットワーク(VN)は、VLANまたはVXLAN内のすべてのL2およびL3エンドポイントを定義するために使用されるオブジェクトです。エンドポイント グループは仮想ネットワーク内のサブネットを定義しますが、VN はネットワーク内のすべての IP アドレスに関連付けられます。

ルーティングゾーン

ルーティングゾーン(RZ)は、最上位のオブジェクトです。RZは、仮想ルーティングおよび転送インスタンス(VRF)と直接連携されます。VRF はルーティングテーブルレベルでの分離を提供し、L3 でテナント同士が到達できないようにします。VRFはカプセル化や暗号化を直接提供せず、ルーティングテーブルは完全に分離されていますが、複数のVRFからの転送中のパケットは同じ転送プレーンを共有します。ベストプラクティスとして、VRF間通信はステートフルインスペクションのためにネットワーク ファイアウォールに送信する必要があります。

適用ポイント

外部ルーターへのすべての接続は、デフォルトで適用ポイントとして有効になっています。これには以下が含まれます。

-

物理インターフェイス

- 802.1Qサブインターフェイス

ポリシーの適用

ポリシーは、ブループリント内で該当する適用ポイントのL3 ACLとして適用されます。つまり、特定の強制ポイントに無関係なポリシー要素はレンダリングされません。これにより、最終的な ACL のサイズが大幅に単純化されます。