Configuration d’un cluster de châssis de pare-feu virtuel vSRX dans Junos OS

Présentation du cluster de châssis

Le cluster de châssis regroupe une paire d’instances du même type de pare-feu virtuel vSRX dans un cluster pour assurer la redondance des nuds réseau. Les équipements doivent exécuter la même version de Junos OS. Vous connectez les interfaces virtuelles de contrôle sur les nuds respectifs pour former un plan de contrôle qui synchronise la configuration et l’état du noyau Junos OS. La liaison de contrôle ( un réseau virtuel ou vSwitch) facilite la redondance des interfaces et des services. De même, vous connectez le plan de données sur les nœuds respectifs via les interfaces virtuelles de la structure pour former un plan de données unifié. La liaison de structure (un réseau virtuel ou vSwitch) permet de gérer le traitement des flux inter-nœuds et de gérer la redondance des sessions.

Le logiciel du plan de contrôle fonctionne en mode actif/passif. Lorsqu’il est configuré en tant que cluster de châssis, un nud joue le rôle de périphérique principal et l’autre de périphérique secondaire afin d’assurer le basculement dynamique des processus et des services en cas de défaillance du système ou du matériel sur le périphérique principal. En cas de défaillance de l’équipement principal, celui-ci prend en charge le traitement du trafic du plan de contrôle.

Si vous configurez un cluster de châssis sur des nuds du pare-feu virtuel vSRX sur deux hôtes physiques, désactivez l’espionnage igmp sur le pont auquel appartiennent chaque interface physique hôte utilisée par les cartes réseau virtuelles de contrôle. Cela permet de s’assurer que la pulsation du lien de contrôle est reçue par les deux nœuds du cluster de châssis.

Le plan de données du cluster de châssis fonctionne en mode actif/actif. Dans un cluster en châssis, le plan de données met à jour les informations de session au fur et à mesure que le trafic traverse l’un ou l’autre des équipements. Il transmet les informations entre les nuds sur la liaison de structure pour garantir que les sessions établies ne sont pas abandonnées lorsqu’un basculement se produit. En mode actif/actif, le trafic peut entrer dans le cluster sur un nœud et sortir par l’autre nœud.

Les fonctionnalités de cluster de châssis comprennent :

-

Architecture système résiliente, avec un seul plan de contrôle actif pour l’ensemble du cluster et plusieurs moteurs de transfert de paquets. Cette architecture présente une vue du cluster à partir d’un seul appareil.

-

Synchronisation des états de configuration et d’exécution dynamique entre les nœuds d’un cluster.

-

Surveillance des interfaces physiques et basculement si les paramètres de défaillance dépassent un seuil configuré.

-

Prise en charge des tunnels d’encapsulation de routage générique (GRE) et IP-sur-IP (IP-IP) utilisés pour acheminer le trafic IPv4 ou IPv6 encapsulé au moyen de deux interfaces internes, gr-0/0/0 et ip-0/0/0, respectivement. Junos OS crée ces interfaces au démarrage du système et les utilise uniquement pour le traitement des tunnels GRE et IP-IP.

À tout moment, un nœud de cluster peut se trouver dans l’un des états suivants : en attente, principal, en attente secondaire, secondaire, inéligible ou désactivé. Plusieurs types d’événements, tels que la surveillance des interfaces, la surveillance de l’unité de traitement des services (SPU), les défaillances et les basculements manuels, peuvent déclencher une transition d’état.

Activer la formation de clusters de châssis

- Provisionnement de clusters de châssis sur le pare-feu virtuel vSRX

- Dénomination et mappage des interfaces

- Activation de la formation de clusters de châssis

Provisionnement de clusters de châssis sur le pare-feu virtuel vSRX

La configuration de la connectivité du cluster de châssis sur les instances du pare-feu virtuel vSRX est similaire à celle des pare-feu physiques SRX Series. La machine virtuelle Pare-feu virtuel vSRX utilise un réseau virtuel (ou vswitch) pour la carte réseau virtuelle (par exemple, VMXNET3 ou virtio).

Le cluster de châssis nécessite les connexions directes suivantes entre les deux instances du pare-feu virtuel vSRX :

-

Lien de contrôle, ou réseau virtuel, qui agit en mode actif/passif pour le trafic du plan de contrôle entre les deux instances du pare-feu virtuel vSRX

-

La liaison de structure, ou réseau virtuel, qui est utilisée pour la synchronisation de session en temps réel entre les nuds. En mode actif/actif, cette liaison est également utilisée pour transporter le trafic de données entre les deux instances du pare-feu virtuel vSRX.

Remarque : Vous pouvez éventuellement créer deux liens de structure pour plus de redondance.

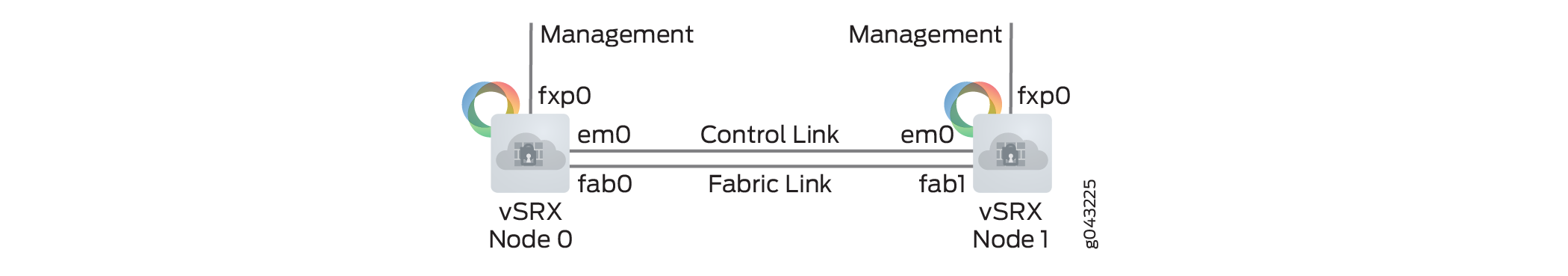

Le cluster de pare-feu virtuel vSRX utilise les interfaces suivantes :

-

Interface de gestion hors bande (fxp0)

-

Interface de contrôle de cluster (em0)

-

Interface de structure de cluster (fab0 sur le noeud0, fab1 sur le noeud1)

L’interface de contrôle doit être la deuxième vNIC. Pour la liaison de structure, vous pouvez utiliser n’importe quel port payant (ge-ports). Vous pouvez éventuellement configurer une deuxième liaison de structure pour une meilleure redondance.

La Figure 1 illustre la formation de clusters de châssis avec des instances du pare-feu virtuel vSRX.

-

Lorsque vous activez le cluster de châssis, vous devez également activer les trames jumbo (taille MTU = 9000) pour prendre en charge la liaison de structure sur l’interface réseau virtio.

Si vous configurez un cluster de châssis sur deux hôtes physiques, désactivez igmp-snooping sur chaque interface physique d’hôte utilisée par la liaison de contrôle du pare-feu virtuel vSRX pour vous assurer que la pulsation de la liaison de contrôle est reçue par les deux nuds du cluster de châssis.

hostOS# echo 0 > /sys/devices/virtual/net/<bridge-name>/bridge/multicast_snooping-

Une fois le cluster de châssis activé, l’instance du pare-feu virtuel vSRX mappe automatiquement la deuxième carte réseau virtuelle à la liaison de contrôle et son nom passe de ge-0/0/0 à em0.

-

Vous pouvez utiliser n’importe quelle autre carte réseau virtuelle pour le(s) lien(s) de structure. (Voir Nommage et mappage des interfaces)

Pour les interfaces virtio, la mise à jour de l’état de la liaison n’est pas prise en charge. L’état de liaison des interfaces virtio est toujours signalé comme actif. Pour cette raison, une instance de pare-feu virtuel vSRX utilisant virtio et un cluster de châssis ne peut pas recevoir de messages de liaison active et descendante des interfaces virtio.

Le temps de datation MAC du réseau virtuel détermine la durée pendant laquelle une entrée reste dans la table MAC. Nous vous recommandons de réduire le temps d’ancienneté MAC sur les réseaux virtuels afin de minimiser le temps d’arrêt lors du basculement.

Par exemple, vous pouvez utiliser la commande pour définir l’ancienneté brctl setageing bridge 1 sur 1 seconde pour le pont Linux.

Vous configurez les réseaux virtuels pour les liens de contrôle et de structure, puis créez et connectez l’interface de contrôle au réseau virtuel de contrôle et l’interface de structure au réseau virtuel de structure.

Dénomination et mappage des interfaces

Chaque carte réseau définie pour un pare-feu virtuel vSRX est mappée à une interface spécifique, selon que l’instance du pare-feu virtuel vSRX est une machine virtuelle autonome ou une paire de clusters pour une haute disponibilité. Les noms et mappages des interfaces dans le pare-feu virtuel vSRX sont indiqués dans les Tableaux 1 et 2.

Notez les points suivants :

- En mode autonome :

- FXP0 est l’interface de gestion hors bande.

- GE-0/0/0 est la première interface de trafic (revenus).

- En mode cluster :

- FXP0 est l’interface de gestion hors bande.

- em0 est le lien de contrôle du cluster pour les deux nœuds.

- N’importe laquelle des interfaces de trafic peut être spécifiée en tant que liens de structure, par exemple ge-0/0/0 pour fab0 sur le nœud 0 et ge-7/0/0 pour fab1 sur le nœud 1.

Les noms d’interface et les mappages d’une machine virtuelle de pare-feu virtuel vSRX autonome sont visibles dans le Tableau 1 et pour une machine virtuelle de pare-feu virtuel vSRX en mode cluster, ils sont indiqués dans le Tableau 2. Vous pouvez voir qu’en mode cluster, le port em0 est inséré entre les positions fxp0 et ge-0/0/0, ce qui fait que les numéros de port payants se déplacent d’un emplacement vNIC vers le haut.

| Carte réseau |

Noms d’interface |

|---|---|

| 1 | fxp0 |

| 2 | GE-0/0/0 |

| 3 | GE-0/0/1 |

| 4 | GE-0/0/2 |

| 5 | GE-0/0/3 |

| 6 | GE-0/0/4 |

| 7 | GE-0/0/5 |

| 8 | GE-0/0/6 |

| Noms des interfaces | de carte réseau |

|---|---|

| 1 | fxp0 (noeuds 0 et 1) |

| 2 | em0 (nœud 0 et 1) |

| 3 | GE-0/0/0 (noeud 0) GE-7/0/0 (noeud 1) |

| 4 | GE-0/0/1 (noeud 0) GE-7/0/1 (noeud 1) |

| 5 | GE-0/0/2 (noeud 0) GE-7/0/2 (noeud 1) |

| 6 | GE-0/0/3 (noeud 0) GE-7/0/3 (noeud 1) |

| 7 | GE-0/0/4 (noeud 0) GE-7/0/4 (noeud 1) |

| 8 | GE-0/0/5 (noeud 0) GE-7/0/5 (noeud 1) |

Activation de la formation de clusters de châssis

Vous créez deux instances de pare-feu virtuel vSRX pour former un cluster de châssis, puis vous définissez l’ID de cluster et l’ID de nœud sur chaque instance pour qu’ils rejoignent le cluster. Lorsqu’une machine virtuelle de pare-feu virtuel vSRX rejoint un cluster, elle devient un nœud de ce cluster. À l’exception des paramètres de noeud uniques et des adresses IP de gestion, les noeuds d’un cluster partagent la même configuration.

Vous pouvez déployer jusqu’à 255 clusters de châssis dans un domaine de couche 2 . Les clusters et les nœuds sont identifiés de la manière suivante :

-

L’ID de cluster (un nombre compris entre 1 et 255) identifie le cluster.

-

L’ID de nœud (un nombre compris entre 0 et 1) identifie le nœud du cluster.

Sur les pare-feu SRX Series, l’ID de cluster et l’ID de nœud sont écrits dans EEPROM. Sur la machine virtuelle pare-feu virtuel vSRX, le pare-feu virtuel vSRX stocke et lit les ID à partir du fichier boot/loader.conf et les utilise pour initialiser le cluster de châssis au démarrage.

Assurez-vous que vos instances de pare-feu virtuel vSRX respectent les conditions préalables suivantes avant d’activer la mise en cluster de châssis :

-

Vous avez validé une configuration de base sur les deux instances de pare-feu virtuel vSRX qui forment le cluster de châssis. Reportez-vous à la section Configuration de vSRX à l’aide de l’interface de ligne de commande.

- À utiliser

show versiondans Junos OS pour vous assurer que les deux instances du pare-feu virtuel vSRX ont la même version logicielle. - À utiliser

show system licensedans Junos OS pour vous assurer que les mêmes licences sont installées sur les deux instances du pare-feu virtuel vSRX. - Vous devez définir le même ID de cluster de châssis sur chaque nud de pare-feu virtuel vSRX et redémarrer la machine virtuelle pare-feu virtuel vSRX pour activer la formation de clusters de châssis.

Les commandes de formation de cluster de châssis pour les noeuds 0 et 1 sont les suivantes :

-

Sur le nœud 0 du pare-feu virtuel vSRX :

user@vsrx0>set chassis cluster cluster-id number node 0 reboot

-

Sur le nœud 1 du pare-feu virtuel vSRX :

user@vsrx1>set chassis cluster cluster-id number node 1 reboot

La dénomination et le mappage de l’interface du pare-feu virtuel vSRX aux cartes réseau virtuels changent lorsque vous activez la mise en cluster de châssis. Utilisez le même numéro d’ID de cluster pour chaque nœud du cluster.

Lors de l’utilisation de plusieurs clusters connectés au même domaine L2, un cluster-id unique doit être utilisé pour chaque cluster. Sinon, vous risquez d’obtenir des adresses mac en double sur le réseau, car le cluster-id est utilisé pour former les adresses mac de l’interface virtuelle.

Après le redémarrage, sur le nœud 0, configurez les ports de structure (données) du cluster qui sont utilisés pour transmettre des objets temps réel (RTO) :

-

user@vsrx0# set interfaces fab0 fabric-options member-interfaces ge-0/0/0 user@vsrx0# set interfaces fab1 fabric-options member-interfaces ge-7/0/0

Configuration rapide du cluster de châssis avec J-Web

Pour configurer un cluster de châssis à partir de J-Web :

Configuration manuelle d’un cluster de châssis avec J-Web

Vous pouvez utiliser l’interface J-Web pour configurer l’instance de pare-feu virtuel vSRX du nœud principal 0 dans le cluster. Une fois que vous avez défini les ID de cluster et de nœud et redémarré chaque pare-feu virtuel vSRX, la configuration suivante est automatiquement synchronisée avec l’instance de pare-feu virtuel vSRX du nœud secondaire 1.

Sélectionnez Configure>Chassis Cluster>Cluster Configuration. La page de configuration du cluster de châssis s’affiche.

Le Tableau 3 explique le contenu de l’onglet Paramètres du cluster HA.

Le Tableau 4 explique comment modifier l’onglet Paramètres du nœud.

Le Tableau 5 explique comment ajouter ou modifier le tableau Interfaces de cluster HA.

Le Tableau 6 explique comment ajouter ou modifier le tableau Groupes de redondance de cluster HA.

Champ |

Fonction |

|---|---|

Paramètres du nœud |

|

ID de nœud |

Affiche l’ID du noeud. |

Cluster ID |

Affiche l’ID de cluster configuré pour le noeud. |

Nom d’hôte |

Affiche le nom du noeud. |

Routeur de secours |

Affiche le routeur utilisé comme passerelle lorsque le moteur de routage est à l’état secondaire pour le groupe de redondance 0 dans un cluster de châssis. |

Interface de gestion |

Affiche l’interface de gestion du noeud. |

Adresse IP |

Affiche l’adresse IP de gestion du noeud. |

Statut |

Affiche l’état du groupe de redondance.

|

cluster de châssis>paramètres du cluster HA>interfaces |

|

Nom |

Affiche le nom de l’interface physique. |

Interfaces membres/Adresse IP |

Affiche le nom de l’interface membre ou l’adresse IP configurée pour une interface. |

Groupe de redondance |

Affiche le groupe de redondance. |

Cluster de châssis>paramètres du cluster HA>groupe de redondance |

|

Groupe |

Affiche le numéro d’identification du groupe de redondance. |

Anticiper |

Affiche l’option de préemption sélectionnée.

|

Nombre d’ARP gratuit |

Affiche le nombre de requêtes ARP (Address Resolution Protocol) gratuites qu’un périphérique principal nouvellement élu dans un cluster de châssis envoie pour annoncer sa présence aux autres périphériques réseau. |

Priorité du nœud |

Affiche la priorité attribuée au groupe de redondance sur ce noeud. Le nœud éligible ayant la priorité la plus élevée est élu comme nœud principal pour le groupe redondant. |

Champ |

Fonction |

Action |

|---|---|---|

Paramètres du nœud |

||

Nom d’hôte |

Spécifie le nom de l’hôte. |

Saisissez le nom de l’hôte. |

Routeur de secours |

Affiche le périphérique utilisé comme passerelle lorsque le moteur de routage est dans l’état secondaire pour le groupe de redondance 0 dans un cluster de châssis. |

Entrez l’adresse IP du routeur de secours. |

Destination |

||

IP |

Ajoute l’adresse de destination. |

Cliquez sur Ajouter. |

Supprimer |

Supprime l’adresse de destination. |

Cliquez sur Supprimer. |

Interface |

||

Interface |

Spécifie les interfaces disponibles pour le routeur.

Note:

Permet d’ajouter et de modifier deux interfaces pour chaque liaison de structure. |

Sélectionnez une option. |

IP |

Spécifie l’adresse IP de l’interface. |

Entrez l’adresse IP de l’interface. |

Ajouter |

Ajoute l’interface. |

Cliquez sur Ajouter. |

Supprimer |

Supprime l’interface. |

Cliquez sur Supprimer. |

Champ |

Fonction |

Action |

|---|---|---|

Fabric Link > Fabric Link 0 (fab0) |

||

Interface |

Spécifie la liaison de structure 0. |

Entrez la liaison de fabric IP de l’interface 0. |

Ajouter |

Ajoute l’interface de structure 0. |

Cliquez sur Ajouter. |

Supprimer |

Supprime l’interface de structure 0. |

Cliquez sur Supprimer. |

Fabric Link > Fabric Link 1 (fab1) |

||

Interface |

Spécifie la liaison de structure 1. |

Entrez l’adresse IP de l’interface pour la liaison de structure 1. |

Ajouter |

Ajout d’une interface de structure 1. |

Cliquez sur Ajouter. |

Supprimer |

Supprime l’interface de structure 1. |

Cliquez sur Supprimer. |

Ethernet redondant |

||

Interface |

Spécifie une interface logique composée de deux interfaces Ethernet physiques, une sur chaque châssis. |

Entrez dans l’interface logique. |

IP |

Spécifie une adresse IP Ethernet redondante. |

Entrez une adresse IP Ethernet redondante. |

Groupe de redondance |

Spécifie le numéro d’ID du groupe de redondance dans le cluster de châssis. |

Sélectionnez un groupe de redondance dans la liste. |

Ajouter |

Ajoute une adresse IP Ethernet redondante. |

Cliquez sur Ajouter. |

Supprimer |

Supprime une adresse IP Ethernet redondante. |

Cliquez sur Supprimer. |

Champ |

Fonction |

Action |

|---|---|---|

Groupe de redondance |

Spécifie le nom du groupe de redondance. |

Entrez le nom du groupe de redondance. |

Autoriser la préemption de la position principale |

Permet à un nœud avec une meilleure priorité de lancer un basculement pour un groupe de redondance.

Note:

Par défaut, cette fonctionnalité est désactivée. Lorsqu’elle est désactivée, un nœud avec une meilleure priorité ne lance pas de basculement de groupe de redondance (sauf si un autre facteur, tel qu’une connectivité réseau défectueuse identifiée pour les interfaces surveillées, provoque un basculement). |

– |

Nombre d’ARP gratuit |

Spécifie le nombre de demandes gratuites de protocole de résolution d’adresse qu’un serveur principal nouvellement élu envoie sur les liaisons enfants d’interface Ethernet redondantes actives pour avertir les périphériques réseau d’un changement de rôle principal sur les liaisons d’interface Ethernet redondantes. |

Entrez une valeur comprise entre 1 et 16. La valeur par défaut est 4. |

noeud0 priorité |

Spécifie la valeur de priorité de node0 pour un groupe de redondance. |

Entrez le numéro de priorité du nœud sur 0. |

Priorité du nœud 1 |

Spécifie la valeur de priorité de noeud1 pour un groupe de redondance. |

Sélectionnez le numéro de priorité du nœud sur 1. |

Moniteur d’interface |

||

Interface |

Spécifie le nombre d’interfaces Ethernet redondantes à créer pour le cluster. |

Sélectionnez une interface dans la liste. |

Poids |

Spécifie le poids de l’interface à surveiller. |

Entrez une valeur comprise entre 1 et 125. |

Ajouter |

Ajoute les interfaces à surveiller par le groupe de redondance, ainsi que leurs poids respectifs. |

Cliquez sur Ajouter. |

Supprimer |

Supprime les interfaces à surveiller par le groupe de redondance, ainsi que leurs poids respectifs. |

Sélectionnez l’interface dans la liste configurée et cliquez sur Supprimer. |

Surveillance IP |

||

Poids |

Spécifie la pondération globale pour la surveillance IP. |

Entrez une valeur comprise entre 0 et 255. |

Seuil |

Spécifie le seuil global pour la surveillance IP. |

Entrez une valeur comprise entre 0 et 255. |

Nombre de nouvelles tentatives |

Spécifie le nombre de nouvelles tentatives nécessaires pour déclarer un échec d’accessibilité. |

Entrez une valeur comprise entre 5 et 15. |

Intervalle de nouvelle tentative |

Spécifie l’intervalle de temps en secondes entre les tentatives. |

Entrez une valeur comprise entre 1 et 30. |

Adresses IPV4 à surveiller |

||

IP |

Spécifie les adresses IPv4 dont l’accessibilité doit être surveillée. |

Saisissez les adresses IPv4. |

Poids |

Spécifie la pondération de l’interface du groupe de redondance à surveiller. |

Saisissez le poids. |

Interface |

Spécifie l’interface logique par laquelle surveiller cette adresse IP. |

Entrez l’adresse de l’interface logique. |

Adresse IP secondaire |

Spécifie l’adresse source pour la surveillance des paquets sur une liaison secondaire. |

Entrez l’adresse IP secondaire. |

Ajouter |

Ajoute l’adresse IPv4 à surveiller. |

Cliquez sur Ajouter. |

Supprimer |

Supprime l’adresse IPv4 à surveiller. |

Sélectionnez l’adresse IPv4 dans la liste et cliquez sur Supprimer. |