SUR CETTE PAGE

Comprendre le pare-feu virtuel vSRX avec AWS

Cette section présente une vue d’ensemble du pare-feu virtuel vSRX sur Amazon Web Services (AWS).

Pare-feu virtuel vSRX avec AWS

AWS fournit des services à la demande dans le cloud. Les services proposés vont de l’infrastructure en tant que service (IaaS) et de la plate-forme en tant que service (SaaS), en passant par les applications et les bases de données en tant que service. AWS est une plateforme cloud hautement flexible, évolutive et fiable. Dans AWS, vous pouvez héberger des serveurs et des services sur le cloud en tant que service PAYG (Pay-as-you-go) ou BYOL (Bring-your-own-license).

Les images PAYG du pare-feu virtuel vSRX ne nécessitent aucune licence Juniper Networks.

Vous pouvez déployer le pare-feu virtuel vSRX dans un cloud privé virtuel (VPC) dans le cloud Amazon Web Services (AWS). Vous pouvez lancer le pare-feu virtuel vSRX en tant qu’instance Amazon Elastic Compute Cloud (EC2) dans un Amazon VPC dédié à un compte d’utilisateur spécifique. Amazon Machine Image (AMI) du pare-feu virtuel vSRX utilise la virtualisation HVM (Hardware Virtual Machine).

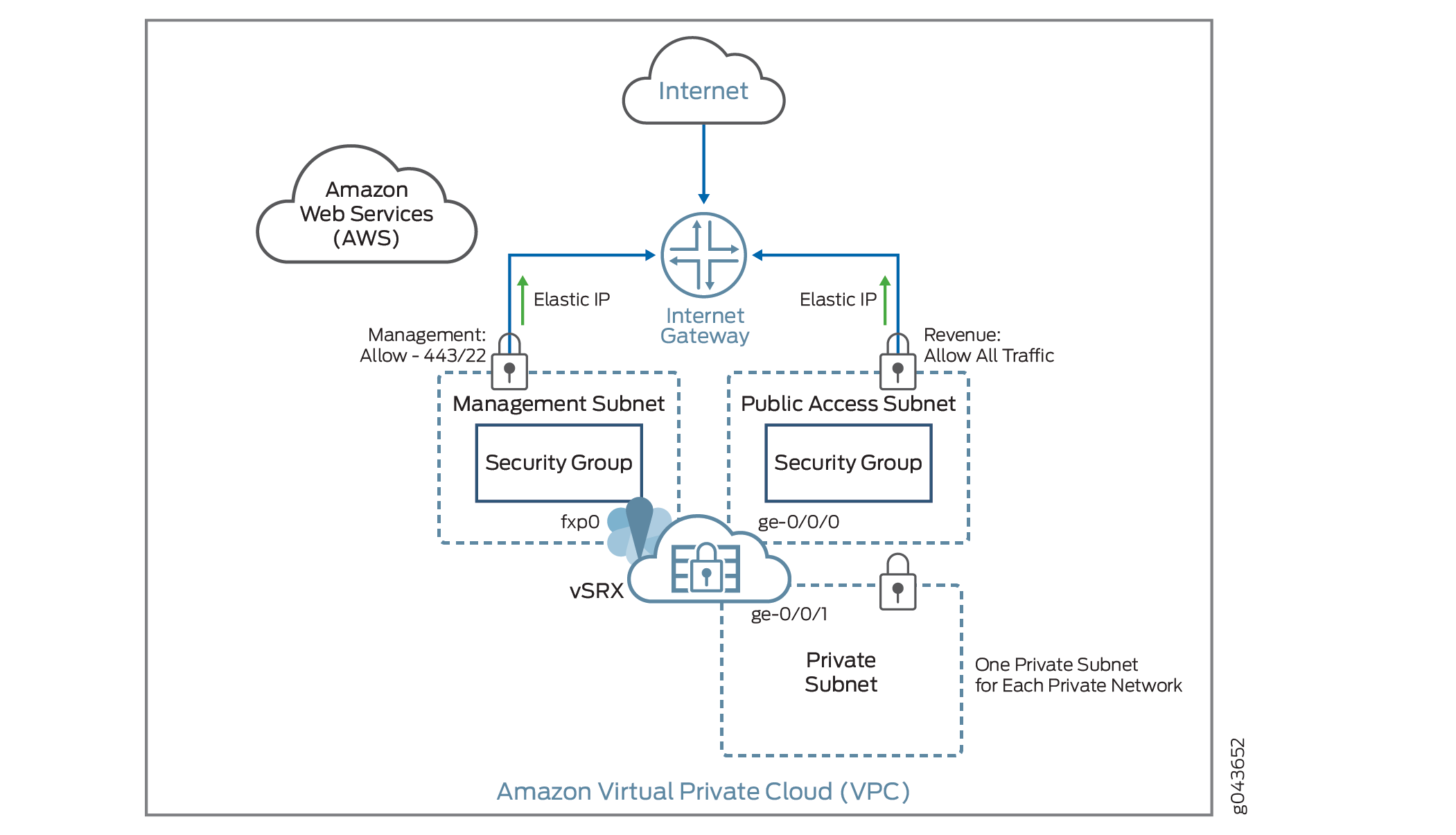

La figure 1 illustre le déploiement d’une instance de pare-feu virtuel vSRX pour sécuriser des applications exécutées dans un sous-réseau privé d’un VPC Amazon.

Dans le VPC Amazon, les sous-réseaux publics ont accès à la passerelle Internet, mais pas les sous-réseaux privés. Pare-feu virtuel vSRX nécessite deux sous-réseaux publics et un ou plusieurs sous-réseaux privés pour chaque groupe d’instances individuel. Les sous-réseaux publics sont constitués d’un pour l’interface de gestion (fxp0) et d’un pour l’interface de revenus (données). Les sous-réseaux privés, connectés aux autres interfaces du pare-feu virtuel vSRX, garantissent que tout le trafic entre les applications des sous-réseaux privés et Internet doit passer par l’instance du pare-feu virtuel vSRX.

AWS Marketplace vous permet également de découvrir et de vous abonner à des logiciels qui prennent en charge les charges de travail réglementées via AWS Marketplace pour AWS GovCloud (US).

À partir de Junos OS version 15.1X49-D70 et Junos OS version 17.3R1, le pare-feu virtuel vSRX prend en charge deux offres groupées pour PAYG qui sont disponibles sous forme d’abonnements d’une heure ou d’un an.

Pare-feu virtuel vSRX nouvelle génération : comprend les fonctionnalités standard (STD) de la sécurité centrale, notamment le pare-feu central, le VPN IPsec, le NAT, le CoS et les services de routage, ainsi que des services de sécurité avancés de couche 4 à 7 tels que les fonctionnalités AppSecure d’AppID, AppFW, AppQoS et AppTrack, IPS et des capacités de routage enrichies.

Pare-feu virtuel vSRX Premium-Next Generation Firewall avec protection antivirus : inclut les fonctionnalités du package Pare-feu virtuel vSRX nouvelle génération, y compris la fonctionnalité antivirus Content Security.

Vous déployez le pare-feu virtuel vSRX dans un Amazon Virtual Private Cloud (Amazon VPC) en tant qu’instance d’application dans Amazon Elastic Compute Cloud (Amazon EC2). Chaque instance Amazon EC2 est déployée, accessible et configurée sur Internet à l’aide d’AWS Management Console, et le nombre d’instances peut être augmenté ou réduit selon les besoins.

Dans la version actuelle, chaque instance de pare-feu virtuel vSRX utilise deux vCPU et 4 Go de mémoire, même si le type d’instance sélectionné sur AWS fournit plus de ressources.

Le pare-feu virtuel vSRX utilise des machines virtuelles assistées par le matériel (HVM) pour des performances élevées (mise en réseau améliorée) et prend en charge les déploiements suivants sur les environnements cloud AWS :

En tant que pare-feu entre d’autres instances Amazon EC2 sur votre VPC Amazon et Internet

En tant que point de terminaison VPN entre votre réseau d’entreprise et votre Amazon VPC

En tant que pare-feu entre les instances Amazon EC2 sur différents sous-réseaux

Il existe des limites par défaut pour les services AWS pour un compte AWS. Pour plus d’informations sur les limites de service AWS, consultez https://docs.aws.amazon.com/general/latest/gr/aws_service_limits.html et https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-eni.html .

Glossaire AWS

Cette section définit certains termes couramment utilisés dans une configuration AWS. Le tableau 1 définit les termes courants utilisés pour Amazon Virtual Private Cloud (Amazon VPC) et le tableau 2 définit les termes courants pour les services Amazon Elastic Compute Cloud (Amazon EC2).

Terme |

Description |

|---|---|

Passerelles Internet |

Composants Amazon VPC qui permettent les communications entre vos instances dans l’Amazon VPC et Internet. |

Adressage IP |

AWS comprend trois types d’adresses IP :

Chaque interface réseau peut être associée à plusieurs adresses IP privées. Les sous-réseaux publics peuvent avoir plusieurs adresses IP privées, adresses publiques et adresses IP élastiques associées à l’adresse IP privée de l’interface réseau. Les instances des sous-réseaux privés et publics peuvent avoir plusieurs adresses IP privées. Une seule adresse IP Elastic peut être associée à chaque adresse IP privée pour les instances des sous-réseaux publics. Vous pouvez attribuer des adresses IP privées statiques dans le sous-réseau. Les cinq premières adresses IP et la dernière adresse IP du sous-réseau sont réservées à la mise en réseau et au routage Amazon VPC. La première adresse IP est la passerelle du sous-réseau. |

ACL réseau |

Pare-feu virtuel sans état AWS fonctionnant au niveau du sous-réseau. |

Tables de routage |

Ensemble de règles de routage utilisées pour déterminer où le trafic réseau est dirigé. Chaque sous-réseau doit être associé à une table de routage. Les sous-réseaux qui ne sont pas explicitement associés à une table de routage sont associés à la table de routage principale. Il est possible de créer des tables de routage personnalisées autres que la table par défaut. |

Sous-réseau |

Espace d’adressage virtuel dans le bloc CIDR d’Amazon VPC. Les adresses IP des instances Amazon EC2 sont allouées à partir du pool d’adresses IP du sous-réseau. Vous pouvez créer deux types de sous-réseaux dans le VPC Amazon :

Note:

Avec la traduction d’adresses réseau (NAT) du pare-feu virtuel vSRX, vous pouvez lancer toutes les instances client dans des sous-réseaux privés et connecter les interfaces du pare-feu virtuel vSRX à Internet. Cela protège les instances clientes contre toute exposition directe au trafic Internet. |

VPC (VPC) |

Cloud privé virtuel. |

Terme |

Description |

|---|---|

Amazon Elastic Block Store (EBS) |

Stockage par bloc persistant pouvant être attaché à une instance Amazon EC2. Les volumes de stockage par blocs peuvent être formatés et montés sur une instance. Les instances optimisées pour Amazon EBS fournissent un débit dédié entre Amazon EC2 et Amazon EBS. |

Amazon Elastic Compute Cloud (EC2) |

Amazon Web Service qui permet le lancement et la gestion de serveurs virtuels élastiques ou d’ordinateurs qui s’exécutent sur l’infrastructure Amazon. |

Image machine Amazon (AMI) |

Format d’image Amazon qui contient les informations, telles que le modèle pour le volume racine, les autorisations de lancement et le mappage des périphériques de bloc, nécessaires au lancement d’une instance Amazon EC2. |

IP élastique |

IP statique conçue pour le cloud computing dynamique. L’adresse IP publique est mappée à l’adresse IP du sous-réseau privé à l’aide du protocole NAT. |

Mise en réseau améliorée |

Fournit des performances élevées de paquets par seconde, une faible latence, des performances d’E/S plus élevées et une utilisation du processeur plus faible par rapport aux implémentations traditionnelles. Le pare-feu virtuel vSRX exploite cette mise en réseau avec des machines virtualisées matérielles (HVM) et des Amazon Machine Images (AMI). |

Instance |

Une machine virtuelle ou un serveur sur Amazon EC2 qui utilise des hyperviseurs de type XEN ou XEN-HVM. Amazon EC2 propose une sélection d’instances optimisées pour différents cas d’utilisation. |

paire de clés |

Cryptographie à clé publique utilisée par AWS pour chiffrer et déchiffrer les informations de connexion. Créez ces paires de clés à l’aide d’AWS-EC2 ou importez votre propre paire de clés.

Note:

AWS n’accepte pas DSA. Limitez les autorisations d’accès par clé publique à 400. Pour plus d’informations sur la rotation des clés, reportez-vous à https://docs.aws.amazon.com/kms/latest/developerguide/rotate-keys.html. |

Interfaces réseau |

Interfaces de réseau virtuel que vous pouvez attacher à une instance dans le VPC Amazon. Une interface réseau élastique (ENI) peut avoir une adresse IP privée principale, plusieurs adresses IP secondaires, une adresse IP élastique par adresse IP privée, une adresse IP publique, un ou plusieurs groupes de sécurité, une adresse MAC et un indicateur de contrôle source/destination. Pour les instances de pare-feu virtuel vSRX, désactivez la vérification source/destination pour toutes les interfaces.

Note:

Les ENI utilisent les adresses IP dans la plage de sous-réseaux. Ainsi, les adresses IP ENI ne sont pas épuisées. |

MTU réseau |

Tous les types d’instances Amazon prennent en charge une MTU de 1500. Certains types d’instance prennent en charge les trames Jumbo (9001 MTU).

Note:

Utilisez les types d’instances AWS C3, C4, C5, CC2, M3, M4 ou T2 pour les instances de pare-feu virtuel vSRX avec des trames jumbo. |

Groupes de placement |

Instances lancées dans un groupe de placement de cluster commun. Les instances au sein du cluster ont des réseaux avec une bande passante élevée et une faible latence. |

Groupes de sécurité |

Un pare-feu virtuel fourni par AWS qui contrôle le trafic d’une ou plusieurs instances. Les groupes de sécurité ne peuvent être associés à une instance qu’au moment du lancement.

Note:

Étant donné que le pare-feu virtuel vSRX gère vos paramètres de pare-feu, nous vous recommandons de vous assurer qu’il n’y a pas de contradiction entre les ensembles de règles sur les groupes de sécurité AWS et les ensembles de règles dans votre configuration de pare-feu virtuel vSRX. |

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l’explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.