Aperçu

Types de VPN

Un réseau privé virtuel (VPN) se compose de deux zones topologiques : le réseau du fournisseur et le réseau du client. Le réseau du client est généralement localisé sur plusieurs sites physiques et est également privé (hors Internet). Un site client est généralement constitué d’un groupe de routeurs ou d’autres équipements réseau situés sur un seul site physique. Le réseau du fournisseur, qui s’exécute sur l’infrastructure Internet publique, se compose de routeurs qui fournissent des services VPN au réseau d’un client, ainsi que de routeurs qui fournissent d’autres services. Le réseau du fournisseur relie les différents sites clients dans ce qui apparaît au client et au fournisseur comme un réseau privé.

Pour garantir que les VPN restent privés et isolés des autres VPN et de l’Internet public, le réseau du fournisseur gère des stratégies qui séparent les informations de routage des différents VPN. Un fournisseur peut gérer plusieurs VPN tant que ses stratégies maintiennent les routes des différents VPN séparées. De même, un site client peut appartenir à plusieurs VPN tant qu’il sépare les routes des différents VPN.

Le système d’exploitation Junos® (Junos OS) fournit plusieurs types de VPN ; Vous pouvez choisir la meilleure solution pour votre environnement réseau. Chacun des VPN suivants a des capacités différentes et nécessite différents types de configuration :

VPN de couche 2

L’implémentation d’un VPN de couche 2 sur un routeur est similaire à l’implémentation d’un VPN à l’aide d’une technologie de couche 2 telle qu’ATM ou Frame Relay. Toutefois, pour un VPN de couche 2 sur un routeur, le trafic est transféré au routeur au format de couche 2. Il est acheminé par MPLS sur le réseau du fournisseur de services, puis reconverti au format de couche 2 sur le site de réception. Vous pouvez configurer différents formats de couche 2 sur les sites d’envoi et de réception. La sécurité et la confidentialité d’un VPN MPLS de couche 2 sont les mêmes que celles d’un ATM ou d’un VPN Frame Relay.

Sur un VPN de couche 2, le routage s’effectue sur les routeurs du client, généralement sur le routeur CE. Le routeur CE connecté à un fournisseur de services sur un VPN de couche 2 doit sélectionner le circuit approprié sur lequel envoyer le trafic. Le routeur PE qui reçoit le trafic l’envoie sur le réseau du fournisseur de services jusqu’au routeur PE connecté au site de réception. Les routeurs PE n’ont pas besoin de stocker ou de traiter les itinéraires du client ; Il leur suffit d’être configurés pour envoyer des données au tunnel approprié.

Dans le cas d’un VPN de couche 2, les clients doivent configurer leurs propres routeurs pour qu’ils acheminent l’ensemble du trafic de couche 3. Le fournisseur de services n’a besoin que de connaître la quantité de trafic que le VPN de couche 2 doit transporter. Les routeurs du fournisseur de services acheminent le trafic entre les sites du client à l’aide d’interfaces VPN de couche 2. La topologie du VPN est déterminée par les stratégies configurées sur les routeurs PE.

VPN de couche 3

Dans un VPN de couche 3, le routage s’effectue sur les routeurs du fournisseur de services. Par conséquent, les VPN de couche 3 nécessitent davantage de configuration de la part du fournisseur de services, car les routeurs PE du fournisseur de services doivent stocker et traiter les routes du client.

Dans Junos OS, les VPN de couche 3 sont basés sur la norme RFC 4364, les réseaux privés virtuels (VPN) BGP/MPLS. Cette RFC définit un mécanisme par lequel les fournisseurs de services peuvent utiliser leurs dorsales IP pour fournir des services VPN de couche 3 à leurs clients. Les sites qui composent un VPN de couche 3 sont connectés via la dorsale Internet publique existante d’un fournisseur.

Les VPN basés sur la norme RFC 4364 sont également appelés VPN BGP/VPN MPLS, car BGP est utilisé pour distribuer les informations de routage VPN sur la dorsale du fournisseur, et MPLS est utilisé pour transférer le trafic VPN à travers la dorsale vers des sites VPN distants.

Les réseaux des clients, parce qu’ils sont privés, peuvent utiliser soit des adresses publiques, soit des adresses privées, telles que définies dans la RFC 1918, Allocation d’adresses pour les Internets privés. Lorsque les réseaux des clients qui utilisent des adresses privées se connectent à l’infrastructure Internet publique, les adresses privées peuvent chevaucher les adresses privées utilisées par d’autres utilisateurs du réseau. Les VPN MPLS résolvent ce problème en préfixant un identifiant VPN à chaque adresse d’un site VPN particulier, créant ainsi une adresse unique à la fois dans le VPN et dans l’Internet public. De plus, chaque VPN possède sa propre table de routage spécifique au VPN qui contient uniquement les informations de routage de ce VPN.

VPLS (en anglais)

Le service de réseau local privé virtuel (VPLS) vous permet de connecter des sites clients dispersés géographiquement comme s’ils étaient connectés au même réseau local. À bien des égards, il fonctionne comme un VPN de couche 2. Les VPLS et les VPN de couche 2 utilisent la même topologie de réseau et fonctionnent de la même manière. Un paquet provenant du réseau d’un client est d’abord envoyé à un équipement CE. Il est ensuite envoyé à un routeur PE au sein du réseau du fournisseur de services. Le paquet traverse le réseau du fournisseur de services via un LSP MPLS. Il arrive au routeur PE de sortie, qui transfère ensuite le trafic vers l’équipement CE sur le site du client de destination.

La principale différence avec le VPLS est que les paquets peuvent traverser le réseau du fournisseur de services de manière point à multipoint, ce qui signifie qu’un paquet provenant d’un équipement CE peut être diffusé aux routeurs PE du VPLS. En revanche, un VPN de couche 2 transfère les paquets de manière point à point uniquement. La destination d’un paquet reçu d’un périphérique CE par un routeur PE doit être connue pour que le VPN de couche 2 fonctionne correctement.

Dans un réseau de couche 3 uniquement, vous pouvez configurer le service VPLS (Virtual Private LAN Service) pour connecter des sites de réseaux locaux Ethernet (LAN) géographiquement dispersés les uns aux autres via une dorsale MPLS. Pour les FAI qui implémentent VPLS, tous les sites semblent être sur le même réseau local Ethernet, même si le trafic transite par le réseau du fournisseur de services. Le VPLS est conçu pour acheminer le trafic Ethernet sur le réseau d’un fournisseur de services compatible MPLS. À certains égards, VPLS imite le comportement d’un réseau Ethernet. Lorsqu’un routeur PE configuré avec une instance de routage VPLS reçoit un paquet d’un équipement CE, il vérifie d’abord la table de routage appropriée pour la destination du paquet VPLS. Si le routeur a la destination, il la transmet au routeur PE approprié. S’il n’a pas de destination, il diffuse le paquet à tous les autres routeurs PE membres de la même instance de routage VPLS. Les routeurs PE transfèrent le paquet à leurs périphériques CE. L’appareil CE qui est le destinataire prévu du paquet le transmet à sa destination finale. Les autres appareils CE le rejettent.

Instances de routage de routeur virtuel

Une instance de routage de routeur virtuel, telle qu’une instance de routage VRF (VPN routing and forwarding), gère des tables de routage et de transfert distinctes pour chaque instance. Toutefois, de nombreuses étapes de configuration requises pour les instances de routage VRF ne sont pas requises pour les instances de routage de routeur virtuel. Plus précisément, vous n’avez pas besoin de configurer un séparateur de route, une stratégie de table de routage (les vrf-exportinstructions , vrf-importet route-distinguisher ), ou MPLS entre les routeurs P.

Toutefois, vous devez configurer des interfaces logiques distinctes entre chacun des routeurs du fournisseur de services participant à une instance de routage de routeur virtuel. Vous devez également configurer des interfaces logiques distinctes entre les routeurs du fournisseur de services et les routeurs clients participant à chaque instance de routage. Chaque instance de routeur virtuel requiert son propre ensemble d’interfaces logiques pour tous les routeurs participants.

La figure 1 illustre comment cela fonctionne. Les routeurs G et H du fournisseur de services sont configurés pour les instances de routage de routeur virtuel Rouge et Vert. Chaque routeur de fournisseur de services est directement connecté à deux routeurs clients locaux, un dans chaque instance de routage. Les routeurs des fournisseurs de services sont également connectés les uns aux autres sur le réseau des fournisseurs de services. Ces routeurs ont besoin de quatre interfaces logiques : une interface logique pour chacun des routeurs clients connectés localement et une interface logique pour acheminer le trafic entre les deux routeurs du fournisseur de services pour chaque instance de routeur virtuel.

de routage de routeur virtuel

de routage de routeur virtuel

Les VPN de couche 3 n’ont pas cette exigence de configuration. Si vous configurez plusieurs instances de routage VPN de couche 3 sur un routeur PE, toutes les instances peuvent utiliser la même interface logique pour atteindre un autre routeur PE. Cela est possible, car les VPN de couche 3 utilisent des étiquettes MPLS (VPN) qui différencient le trafic entrant et sortant de différentes instances de routage. Sans étiquettes MPLS et VPN, comme dans une instance de routage de routeur virtuel, vous avez besoin d’interfaces logiques distinctes pour séparer le trafic des différentes instances.

Une méthode pour fournir cette interface logique entre les routeurs du fournisseur de services consiste à configurer des tunnels entre eux. Vous pouvez configurer la sécurité IP (IPsec), l’encapsulation de routage générique (GRE) ou des tunnels IP-IP entre les routeurs des fournisseurs de services, en terminant les tunnels au niveau de l’instance du routeur virtuel.

VPN et systèmes logiques

Vous pouvez partitionner un seul routeur physique en plusieurs systèmes logiques qui effectuent des tâches de routage indépendantes. Étant donné que les systèmes logiques effectuent un sous-ensemble des tâches autrefois gérées par le routeur physique, les systèmes logiques offrent un moyen efficace d’optimiser l’utilisation d’une plate-forme de routage unique.

Les systèmes logiques exécutent un sous-ensemble des actions d’un routeur physique et possèdent leurs propres tables de routage, interfaces, stratégies et instances de routage. Un ensemble de systèmes logiques au sein d’un même routeur peut gérer les fonctions précédemment assurées par plusieurs petits routeurs.

Les systèmes logiques prennent en charge les VPN de couche 2, les VPN de couche 3, les VPLS et les circuits de couche 2. Pour plus d’informations sur les systèmes logiques, reportez-vous au Guide d’utilisation des systèmes logiques pour les routeurs et les commutateurs.

À partir de la version 17.4R1 de Junos OS, la prise en charge d’EVPN (Ethernet VPN) a également été étendue aux systèmes logiques s’exécutant sur des périphériques MX. Les mêmes options et performances EVPN sont disponibles et peuvent être configurées sous la [edit logical-systems logical-system-name routing-instances routing-instance-name protocols evpn] hiérarchie.

Comprendre les VPN de couche 3

Les réseaux privés virtuels (VPN) sont des réseaux privés qui utilisent un réseau public pour connecter deux sites distants ou plus. Au lieu de connexions dédiées entre les réseaux, les VPN utilisent des connexions virtuelles acheminées (tunnelisées) via des réseaux publics qui sont généralement des réseaux de fournisseurs de services.

Le VPN de couche 3 fonctionne au niveau de la couche 3 du modèle OSI, la couche réseau. Un VPN de couche 3 est composé d'un ensemble de sites clients connectés via la dorsale Internet publique existante d'un fournisseur de services. Un modèle peer-to-peer est utilisé pour se connecter aux sites clients, où les fournisseurs de services apprennent les itinéraires des clients lors de l’appairage avec les clients. Les informations de routage communes sont partagées sur la dorsale du fournisseur à l'aide du protocole BGP multiprotocol, et le trafic VPN est transféré vers les sites des clients à l'aide du protocole MPLS.

Junos OS prend en charge les VPN de couche 3 basés sur la norme RFC 4364. La RFC décrit les VPN utilisant des tunnels MPLS pour la connectivité, BGP pour distribuer les informations d’accessibilité et une dorsale IP pour le transport. Les fournisseurs de services utilisent leurs dorsales IP pour relier un ensemble de sites clients appartenant au même VPN.

Composants d’un VPN de couche 3

Il existe trois principaux types de VPN MPLS : les VPN de couche 2, les circuits de couche 2 et les VPN de couche 3. Tous les types de VPN MPLS partagent certains composants :

-

Appareils CE : appareils CE (Customer Edge) sur les sites du client qui se connectent au réseau du fournisseur. Certains modèles appellent ces périphériques CPE (Customer Premises Equipment).

-

Réseau client : sites clients avec des appareils CE appartenant au VPN.

-

Réseau du fournisseur : réseau dorsale du fournisseur de services exécutant le réseau dorsal MPLS.

-

P devices (P devices) : équipements du fournisseur (P) au cœur du réseau du fournisseur. Les équipements du fournisseur ne sont connectés à aucun équipement sur le site d’un client et font partie du tunnel entre des paires d’équipements PE. Les appareils du fournisseur prennent en charge la fonctionnalité LSP (Label-switched path) dans le cadre de la prise en charge du tunnel, mais ne prennent pas en charge la fonctionnalité VPN.

-

Périphériques PE : équipements PE (Provider Edge) au sein du réseau central d'un fournisseur de services qui se connectent directement à un équipement CE sur le site du client.

-

MP-BGP : les équipements PE utilisent MP-BGP pour distribuer les routes client vers les équipements PE appropriés sur le réseau dorsal MPLS.

Terminologie VPN de couche 3

Les VPN utilisent une terminologie distincte pour identifier les composants du réseau :

-

Table de routage IP (également appelée table de routage globale) : cette table contient les routes des fournisseurs de services qui ne sont pas incluses dans un VRF. Les appareils du fournisseur ont besoin de cette table pour pouvoir se joindre les uns aux autres, tandis que la table VRF est nécessaire pour atteindre tous les appareils clients sur un VPN particulier. Par exemple, un routeur PE avec l’interface A vers un routeur CE et l’interface B vers un routeur dorsal P place les adresses de l’interface A dans le VRF et les adresses de l’interface B dans la table de routage IP globale.

-

Route Distinguisher : valeur 64 bits ajoutée à une adresse IP. Cette balise unique permet d’identifier les différents itinéraires des clients lorsque les paquets transitent par le même tunnel de fournisseur de services.

Étant donné qu’un réseau de transit typique est configuré pour gérer plusieurs VPN, les routeurs du fournisseur sont susceptibles d’avoir plusieurs instances VRF configurées. Par conséquent, en fonction de l’origine du trafic et des règles de filtrage qui lui sont appliquées, les tables de routage BGP peuvent contenir plusieurs itinéraires pour une adresse de destination particulière. Étant donné que BGP exige qu’une seule route BGP par destination soit importée dans la table de transfert, BGP doit pouvoir faire la distinction entre des messages NLRI (Network Layer Accessibility Information) potentiellement identiques reçus de différents VPN.

Un séparateur de route est un numéro local unique qui identifie toutes les informations de route pour un VPN particulier. Les identificateurs numériques uniques permettent au BGP de faire la distinction entre des routes qui sont par ailleurs identiques.

Chaque instance de routage que vous configurez sur un routeur PE doit avoir un séparateur de route unique. Il existe deux formats possibles :

-

as-number:number—Où est as-number un numéro de système autonome (AS) (une valeur de 2 octets) compris entre 1 et 65 535, et number est une valeur de 4 octets. Nous vous recommandons d’utiliser un numéro AS non privé attribué par l’Internet Assigned Numbers Authority (IANA), de préférence le numéro FAI ou le numéro AS du client.

-

ip-address:number—Où, ip-address est une adresse IP (une valeur de 4 octets) et number est une valeur de 2 octets. L’adresse IP peut être n’importe quelle adresse unicast unique au monde. Nous vous recommandons d’utiliser l’adresse que vous configurez dans l’instruction router-id, qui est une adresse IP publique dans la plage de préfixes qui vous a été attribuée.

-

-

Route Target (RT) : valeur 64 bits utilisée pour identifier le périphérique PE de sortie final pour les routes client dans un VRF particulier afin de permettre un partage complexe des routes. La cible de route définit quelle route fait partie d’un VPN. Une cible de route unique permet de distinguer les différents services VPN sur le même routeur. Chaque VPN dispose également d’une stratégie qui définit la manière dont les routes sont importées dans la table VRF du routeur. Un VPN de couche 2 est configuré avec des stratégies d’importation et d’exportation. Un VPN de couche 3 utilise une cible de route unique pour distinguer les routes VPN. Par exemple, le RT permet de partager des itinéraires dans un réseau de services partagés avec plusieurs clients. Chaque route VPN peut avoir un ou plusieurs RT. Un équipement PE gère les RT en tant que valeurs de communauté BGP étendues et les utilise pour installer les routes client.

-

Routes VPN-IPv4 : route constituée d’une séquence de 96 bits composée d’une balise RD 64 bits précédée d’une adresse IPv4 de 32 bits. Les périphériques PE exportent les routes VPN-IPv4 dans les sessions IBGP vers les autres périphériques du fournisseur. Ces routes sont échangées sur le réseau dorsal MPLS à l’aide de l’iBGP. Lorsque l’équipement PE sortant reçoit la route, il supprime le séparateur de route et annonce la route aux équipements CE connectés, généralement par le biais d’annonces de route IPv4 BGP standard.

-

VRF : la table VRF (Virtual Routing and Forwarding) distingue les routes des différents clients, ainsi que les routes client des routes du fournisseur sur le périphérique PE. Il peut s’agir d’espaces d’adressage de réseaux privés superposés, de routes publiques spécifiques au client et de routes de fournisseur sur un équipement PE utile pour le client.

Une instance VRF se compose d’une ou plusieurs tables de routage, d’une table de transfert dérivée, des interfaces qui utilisent la table de transfert, ainsi que des stratégies et protocoles de routage qui déterminent ce qui entre dans la table de transfert. Étant donné que chaque instance est configurée pour un VPN particulier, chaque VPN a des tables, des règles et des stratégies distinctes qui contrôlent son fonctionnement.

Une table VRF distincte est créée pour chaque VPN disposant d’une connexion à un routeur CE. La table VRF est remplie avec les routes reçues des sites CE directement connectés associés à l’instance VRF, et avec les routes reçues d’autres routeurs PE dans le même VPN.

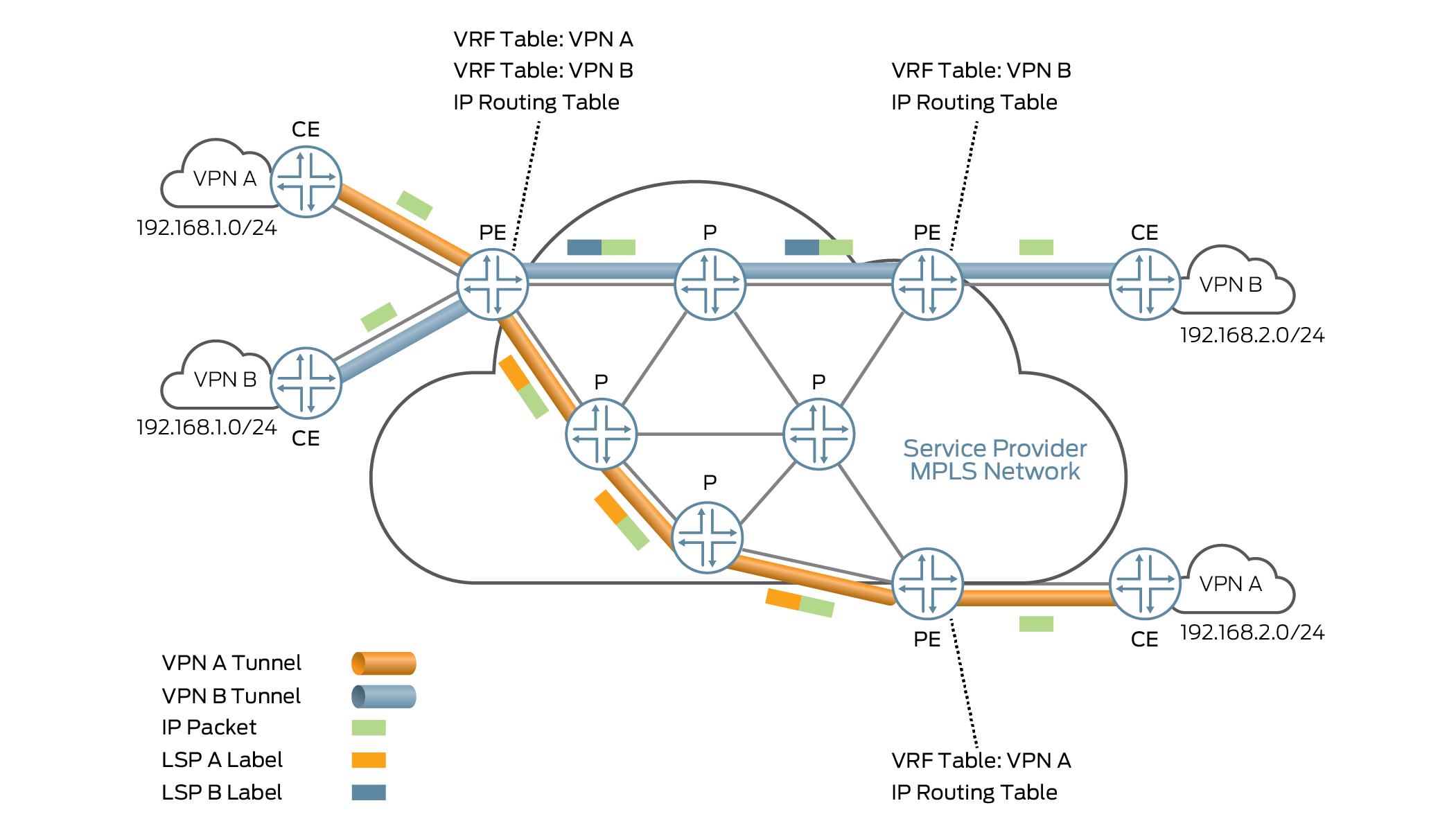

Architecture VPN de couche 3

Un VPN de couche 3 relie les routeurs de périphérie client (routeurs CE) aux routeurs situés en périphérie du réseau du fournisseur de services (routeurs PE). Un VPN de couche 3 utilise un modèle de routage d’égal à égal entre les routeurs PE et CE locaux qui se connectent directement. C’est-à-dire sans avoir besoin de plusieurs sauts sur la dorsale du fournisseur pour connecter les paires de routeurs PE et CE. Les routeurs PE distribuent les informations de routage à tous les routeurs CE appartenant au même VPN, en fonction de la distinction de route BGP, localement et sur le réseau du fournisseur. Chaque VPN possède sa propre table de routage, coordonnée avec les tables de routage des routeurs homologues CE et PE. Les routeurs CE et PE ont des tables VRF différentes. Chaque routeur CE ne dispose que d’une seule table VRF, car les autres VPN sont invisibles pour le CE. Un routeur PE peut se connecter à plusieurs routeurs CE, de sorte que le routeur PE dispose d’une table de routage IP générale et d’une table VRF pour chaque CE connecté avec un VPN.

La figure 2 illustre l’architecture générale d’un VPN de couche 3.

Le routeur PE sait quelle table VRF utiliser pour les paquets provenant de sites VPN distants, car chaque table VRF a un ou plusieurs attributs de communauté étendue associés à l’accès. Les attributs de communauté identifient le routage comme appartenant à un ensemble spécifique de routeurs. L’attribut route target community identifie un ensemble de sites (plus précisément, l’ensemble de leurs tables VRF) auxquels un routeur PE distribue des itinéraires. Le routeur PE utilise la cible de route pour importer les routes VPN distantes correctes dans ses tables VRF.

L’importation et l’exportation de routes VPN entre les sites VPN ne sont pas automatiques. Ce processus est contrôlé par les stratégies de routage BPG. Les stratégies de routage établissent les règles d’échange des informations de routage sur le réseau MPLS du fournisseur de services et doivent être configurées correctement et maintenues lorsque la topologie du réseau change.

Le routeur PE classe les routes IPv4 annoncées par un routeur CE homologue et reçues par le routeur PE en tant que routes VPN-IPv4. Lorsqu’un routeur PE entrant reçoit des routes annoncées à partir d’un routeur CE homologue directement connecté, le routeur PE entrant vérifie l’itinéraire reçu par rapport à la stratégie d’exportation VRF de ce VPN. En d’autres termes, le routeur PE entrant décide quels routeurs PE distants doivent connaître les routes annoncées. Il s’agit d’un processus en deux étapes :

-

Si la stratégie d’exportation établie accepte la route, le routeur PE convertit les informations au format VPN-IPv4 en ajoutant le distingueur de route à l’adresse IPv4. Le routeur PE annonce ensuite le routage VPN-IPv4 aux routeurs PE distants. La stratégie de cible d’exportation configurée de la table VRF détermine la valeur de la cible de route attachée. Les sessions IBGP distribuent les routes VNP-IPv4 sur le réseau central du fournisseur de services.

-

Si la stratégie d’exportation établie n’accepte pas l’itinéraire, le routeur PE n’exporte pas l’itinéraire vers d’autres routeurs PE, mais le routeur PE utilise l’itinéraire localement. Cela se produit, par exemple, lorsque deux routeurs CE dans le même VPN se connectent directement au même routeur PE afin que le trafic général puisse circuler d’un site CE à un autre.

Lorsqu’un routeur PE sortant de l’autre côté du réseau du fournisseur de services reçoit un route, le routeur PE sortant vérifie l’itinéraire par rapport à la stratégie d’importation IBGP en place entre les routeurs PE. Si le routeur PE de sortie accepte la route, il ajoute la route à la table de routage bgp.l3vpn.0. Le routeur compare également l’itinéraire à la stratégie d’importation VRF du VPN. Si la route est acceptée, le routeur PE de sortie supprime le distingueur de route et place la route dans la table VRF appropriée. Les tables VRF utilisent la convention de nommage routing-instance-name.inet.0, de sorte que « VPN A » configure généralement la table en tant que vpna.inet.0).

Normes VPN de couche 3 prises en charge

Junos OS prend en charge de manière substantielle les RFC suivantes, qui définissent les normes pour les réseaux privés virtuels (VPN) de couche 3.

RFC 2283, Extensions multiprotocoles pour BGP-4

RFC 2685, Identificateur de réseaux privés virtuels

RFC 2858, Extensions multiprotocoles pour BGP-4

RFC 4364, Réseaux privés virtuels (VPN) BGP/MPLS IP

RFC 4379, Détection des défaillances du plan de données MPLS (Multi-Protocol Label Switched)

La fonctionnalité traceroute n’est prise en charge que sur les routeurs de transit.

RFC 4576, Utilisation d’un bit d’options LSA (Link State Advertisement) pour empêcher la boucle dans les réseaux privés virtuels (VPN) BGP/MPLS

RFC 4577, OSPF en tant que protocole de périphérie fournisseur/client pour les réseaux privés virtuels (VPN) BGP/MPLS IP

RFC 4659, Extension de réseau privé virtuel (VPN) IP BGP-MPLS pour VPN IPv6

RFC 4684, Distribution de routes contraintes pour les réseaux privés virtuels (VPN) BGP/MPLS (Border Gateway Protocol/MultiProtocol Label Switching)

Les RFC suivantes ne définissent pas de norme, mais fournissent des informations sur la technologie liée aux VPN de couche 3. L’IETF les classe dans la catégorie des « meilleures pratiques actuelles » ou « informatives ».

RFC 1918, Allocation d’adresses pour les Internets privés

RFC 2917, Architecture IP VPN MPLS pour cœur

Voir aussi

Comprendre le transfert VPN de couche 3 via le cœur

Les routeurs PE du réseau central du fournisseur sont les seuls routeurs configurés pour prendre en charge les VPN et sont donc les seuls routeurs à disposer d’informations sur les VPN. Du point de vue de la fonctionnalité VPN, les routeurs fournisseurs (P) dans le cœur (les routeurs P qui ne sont pas directement connectés aux routeurs CE) ne sont que des routeurs le long du tunnel entre les routeurs PE d’entrée et de sortie.

Les tunnels peuvent être LDP ou MPLS. Tous les routeurs P le long du tunnel doivent prendre en charge le protocole utilisé pour le tunnel, soit LDP ou MPLS.

Lorsque le transfert de routeur PE à routeur PE est tunnelisé via des chemins de commutation d’étiquettes (LSP) MPLS, les paquets MPLS ont une pile d’étiquettes à deux niveaux (voir Figure 3) :

-

Étiquette externe : étiquette attribuée à l’adresse du saut suivant BGP par le saut suivant IGP

-

Inner label (Étiquette interne) : étiquette attribuée au saut suivant BGP pour l’adresse de destination du paquet

PE

PE

La figure 4 illustre la façon dont les étiquettes sont attribuées et supprimées :

-

Lorsque le routeur CE X transfère un paquet au routeur PE1 dont la destination est le routeur CE Y, la route PE identifie le prochain saut BGP vers le routeur Y et attribue une étiquette qui correspond au saut suivant BGP et identifie le routeur CE de destination. Cette étiquette est l’étiquette intérieure.

-

Le routeur PE1 identifie ensuite la route IGP vers le saut suivant BGP et attribue une deuxième étiquette qui correspond au LSP du saut suivant BGP. Cette étiquette est l’étiquette extérieure.

-

L’étiquette interne reste la même lorsque le paquet traverse le tunnel LSP. L’étiquette extérieure est permutée à chaque saut le long du LSP et est ensuite insérée par l’avant-dernier routeur de saut (le troisième routeur P).

-

Le routeur PE2 retire l’étiquette interne de la route et transmet le paquet au routeur Y.

d’étiquettes

d’étiquettes

Comprendre les attributs des VPN de couche 3

La distribution des routes au sein d’un VPN est contrôlée par BGP Extended Community Attributs. La RFC 4364 définit les trois attributs suivants utilisés par les VPN :

-

VPN cible : identifie un ensemble de sites au sein d’un VPN vers lesquels un routeur de périphérie fournisseur (PE) distribue des routes. Cet attribut est également appelé cible de route. La cible de route est utilisée par le routeur PE de sortie pour déterminer si une route reçue est destinée à un VPN géré par le routeur.

La Figure 5 illustre la fonction de la cible de route. Routeur PE PE1 ajoute la cible de route « VPN B » aux routes reçues du routeur CE (Customer Edge) sur le site 1 du VPN B. Lorsqu’il reçoit la route, le routeur de sortie PE2 examine la cible de la route, détermine qu’elle est destinée à un VPN qu’il gère et accepte la route. Lorsque le routeur de sortie PE3 reçoit le même itinéraire, il n’accepte pas l’itinéraire, car il ne dessert aucun routeur CE dans le VPN B.

-

VPN d’origine : identifie un ensemble de sites et l’itinéraire correspondant comme provenant de l’un des sites de cet ensemble.

-

Site d’origine : identifie de manière unique l’ensemble de routes qu’un routeur PE a apprises à partir d’un site particulier. Cet attribut garantit qu’un itinéraire appris à partir d’un site particulier par le biais d’une connexion PE-CE particulière n’est pas redistribué au site par le biais d’une autre connexion PE-CE. Il est particulièrement utile si vous utilisez BGP comme protocole de routage entre les routeurs PE et CE et si différents sites du VPN ont reçu les mêmes numéros de système autonome (AS).

routes

routes

Routeurs dans un VPN

La figure 6 illustre la manière dont la fonctionnalité VPN est fournie par les routeurs PE (Provider Edge) ; les routeurs CE (Provider Edge) n’ont pas d’exigences de configuration particulières pour les VPN.

Introduction à la configuration des VPN de couche 3

Pour configurer la fonctionnalité de réseau privé virtuel (VPN) de couche 3, vous devez activer la prise en charge VPN sur le routeur PE (Provider Edge). Vous devez également configurer tous les routeurs du fournisseur (P) qui gèrent le VPN, et vous devez configurer les routeurs CE (Customer Edge) afin que leurs routes soient distribuées dans le VPN.

Pour configurer les VPN de couche 3, incluez les instructions suivantes :

description text; instance-type vrf; interface interface-name; protocols { bgp { group group-name { peer-as as-number; neighbor ip-address; } multihop ttl-value; } (ospf | ospf3) { area area { interface interface-name; } domain-id domain-id; domain-vpn-tag number; sham-link { local address; } sham-link-remote address <metric number>; } rip { rip-configuration; } } route-distinguisher (as-number:id | ip-address:id); router-id address; routing-options { autonomous-system autonomous-system { independent-domain; loops number; } forwarding-table { export [ policy-names ]; } interface-routes { rib-group group-name; } martians { destination-prefix match-type <allow>; } maximum-paths { path-limit; log-interval interval; log-only; threshold percentage; } maximum-prefixes { prefix-limit; log-interval interval; log-only; threshold percentage; } multipath { vpn-unequal-cost; } options { syslog (level level | upto level); } rib routing-table-name { martians { destination-prefix match-type <allow>; } multipath { vpn-unequal-cost; } static { defaults { static-options; } route destination-prefix { next-hop [next-hops]; static-options; } } } } static { defaults { static-options; } route destination-prefix { policy [ policy-names ]; static-options; } } vrf-advertise-selective { family { inet-mvpn; inet6-mvpn; } } vrf-export [ policy-names ]; vrf-import [ policy-names ]; vrf-target (community | export community-name | import community-name); vrf-table-label;

Vous pouvez inclure ces instructions aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name][edit logical-systems logical-system-name routing-instances routing-instance-name]

Le [edit logical-systems] niveau hiérarchique ne s’applique pas aux routeurs ACX Series.

Les sham-linkinstructions , sham-link-remote, et vrf-advertise-selective ne s’appliquent pas aux routeurs ACX Series.

Pour les VPN de couche 3, seules certaines des instructions de la [edit routing-instances] hiérarchie sont valides. Pour obtenir la hiérarchie complète, reportez-vous à la bibliothèque de protocoles de routage Junos OS.

En plus de ces instructions, vous devez activer un protocole de signalisation, des sessions IBGP entre les routeurs PE et un protocole IGP (Interior Gateway Protocol) sur les routeurs PE et P.

Par défaut, les VPN de couche 3 sont désactivés.

De nombreuses procédures de configuration des VPN de couche 3 sont communes à tous les types de VPN.

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l’explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols evpn] hiérarchie.