VPN basé sur le routage avec IKEv2

Internet Key Exchange version 2 (IKEv2) est un protocole de tunnelisation basé sur IPsec qui fournit un canal de communication VPN sécurisé entre les périphériques VPN homologues et définit la négociation et l’authentification pour les associations de sécurité (SA) IPsec de manière protégée.

Tableau 1 décrit les valeurs IPsec Radius, xAuth ou CP.

| Attribut Radius | ID d’attribut | Nom de l’attribut | ID fournisseur (dictionnaire) | ID d’attribut fournisseur | Valeur de l’attribut | Type |

|---|---|---|---|---|---|---|

| Standard | 8 | Adresse IP encadrée | NA | NA | Adresse IP | Adresse IPv4 |

| Standard | 9 | Masque de réseau IP encadré | NA | NA | Adresse IP | Adresse IPv4 |

| Standard | 88 | Piscine encadrée | NA | NA | Nom | SMS |

| Standard | 100 | Pool IPv6 encadré | NA | NA | Nom | SMS |

| Fournisseur | 26 | DNS primaire | 4874 (Juniper ERX) | 4 | Adresse IP | Adresse IPv4 |

| Fournisseur | 26 | DNS secondaire | 4874 (Juniper ERX) | 5 | Adresse IP | Adresse IPv4 |

| Fournisseur | 26 | Primaires WINS (NBNS) | 4874 (Juniper ERX) | 6 | Adresse IP | Adresse IPv4 |

| Fournisseur | 26 | VANS secondaires (NBNS) | 4874 (Juniper ERX) | 7 | Adresse IP | Adresse IPv4 |

| Fournisseur | 26 | DNS primaire IPv6 | 4874 (Juniper ERX) | 47 | Adresse IP | chaîne hexadécimale ou octets |

| Fournisseur | 26 | DNS secondaire IPv6 | 4874 (Juniper ERX) | 48 | Adresse IP | chaîne hexadécimale ou octets |

Exemple : Configuration d’un VPN basé sur le routage pour IKEv2

Cet exemple montre comment configurer un VPN IPsec basé sur le routage pour autoriser le transfert sécurisé de données entre une succursale et un siège social.

Conditions préalables

Cet exemple utilise le matériel suivant :

Appareil SRX240

Appareil SSG140

Avant de commencer, lisez Présentation d’IPsec.

Présentation

Dans cet exemple, vous configurez un VPN basé sur le routage pour une succursale à Chicago, dans l’Illinois, afin d’économiser les ressources du tunnel tout en obtenant des restrictions précises sur le trafic VPN. Les utilisateurs du bureau de Chicago utiliseront le VPN pour se connecter à leur siège social à Sunnyvale, en Californie.

Dans cet exemple, vous configurez des interfaces, une route IPv4 par défaut, des zones de sécurité et des carnets d’adresses. Ensuite, vous configurez la phase 1 d’IKE, la phase 2 d’IPsec, une stratégie de sécurité et des paramètres TCP-MSS. Consultez Tableau 2 les Tableau 6 paramètres de configuration spécifiques utilisés dans cet exemple.

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Interfaces |

GE-0/0/0.0 |

192.168.10.1/24 |

GE-0/0/3.0 |

10.1.1.2/30 |

|

st0.0 (interface tunnel) |

10.11.11.10/24 |

|

Routes statiques |

0.0.0.0/0 (route par défaut) |

Le saut suivant est 10.1.1.1. |

192.168.168.0/24 |

Le saut suivant est st0.0. |

|

Zones de sécurité |

confiance |

|

défiance |

|

|

vpn-chicago |

L’interface st0.0 est liée à cette zone. |

|

Entrées du carnet d’adresses |

Sunnyvale |

|

Chicago |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Proposition |

IKE-phase1-proposition |

|

du service RH |

ike-phase1-policy |

|

Passerelle |

GW-Chicago (en anglais seulement) |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Proposition |

Proposition ipsec-phase2 |

|

du service RH |

politique ipsec-phase2 |

|

VPN |

ipsec-vpn-chicago |

|

But |

Nom |

Paramètres de configuration |

|---|---|---|

La politique de sécurité autorise le trafic de la zone de confiance vers la zone vpn-chicago. |

vpn-tr-chi |

|

La politique de sécurité autorise le trafic de la zone vpn-chicago vers la zone de confiance. |

vpn-chi-tr |

|

But |

Paramètres de configuration |

|---|---|

TCP-MSS est négocié dans le cadre de l’établissement de liaison TCP à trois voies et limite la taille maximale d’un segment TCP afin de mieux s’adapter aux limites MTU d’un réseau. Pour le trafic VPN, la surcharge d’encapsulation IPsec, ainsi que l’IP et la surcharge de trames, peuvent entraîner un dépassement de la MTU de l’interface physique par le paquet ESP résultant, ce qui entraîne une fragmentation. La fragmentation augmente la bande passante et les ressources des appareils. Nous recommandons une valeur de 1350 comme point de départ pour la plupart des réseaux Ethernet avec une MTU de 1500 ou plus. Vous devrez peut-être tester différentes valeurs TCP-MSS pour obtenir des performances optimales. Par exemple, vous devrez peut-être modifier la valeur si un périphérique du chemin d’accès a une MTU inférieure ou s’il existe une surcharge supplémentaire telle que PPP ou Frame Relay. |

Valeur MSS : 1350 |

Configuration

- Configuration des informations sur l’interface, la route statique, la zone de sécurité et le carnet d’adresses

- Configuration d’IKE

- Configuration d’IPsec

- Configuration des stratégies de sécurité

- Configuration de TCP-MSS

- Configuration du périphérique SSG Series

Configuration des informations sur l’interface, la route statique, la zone de sécurité et le carnet d’adresses

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.11.11.10/24 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set routing-options static route 192.168.168.0/24 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust address-book address sunnyvale 192.168.10.0/24 set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago address-book address chicago 192.168.168.0/24

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les informations de l’interface, de la route statique, de la zone de sécurité et du carnet d’adresses :

Configurez les informations de l’interface Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.11.11.10/24

Configurez les informations d’itinéraire statiques.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 user@host# set routing-options static route 192.168.168.0/24 next-hop st0.0

Configurez la zone de sécurité untrust.

[edit ] user@host# edit security zones security-zone untrust

Attribuez une interface à la zone de sécurité.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Spécifiez les services système autorisés pour la zone de sécurité.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Configurez la zone de sécurité de confiance.

[edit] user@host# edit security zones security-zone trust

Attribuez une interface à la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Spécifiez les services système autorisés pour la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Configurez l’entrée du carnet d’adresses pour la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set address-book address sunnyvale 192.168.10.0/24

Configurez la zone de sécurité vpn-chicago.

[edit] user@host# edit security zones security-zone vpn-chicago

Attribuez une interface à la zone de sécurité.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0

Configurez l’entrée du carnet d’adresses pour la zone vpn-chicago.

[edit security zones security-zone vpn-chicago] user@host# set address-book address chicago 192.168.168.0/24

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show interfacescommandes , show routing-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30

}

}

}

st0{

unit 0 {

family inet {

address 10.11.11.10/24

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

route 192.168.168.0/24 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

address-book {

address sunnyvale 192.168.10.0/24;

}

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

address-book {

address chicago 192.168.168.0/24;

}

interfaces {

st0.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IKE

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text “$ABC123” set security ike gateway gw-chicago external-interface ge-0/0/3.0 set security ike gateway gw-chicago ike-policy ike-phase1-policy set security ike gateway gw-chicago address 10.2.2.2 set security ike gateway gw-chicago version v2-only

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer l’IKE :

Créez la proposition IKE Phase 1.

[edit security ike] user@host# set proposal ike-phase1-proposal

Définissez la méthode d’authentification de la proposition IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

Définissez le groupe Diffie-Hellman de la proposition IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set dh-group group2

Définissez l’algorithme d’authentification de la proposition IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set authentication-algorithm sha1

Définissez l’algorithme de chiffrement de la proposition IKE.

[edit security ike proposal ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

Créez une stratégie IKE Phase 1.

[edit security ike] user@host# set policy ike-phase1-policy

Spécifiez une référence à la proposition IKE.

[edit security ike policy ike-phase1-policy] user@host# set proposals ike-phase1-proposal

Définissez la méthode d’authentification de la stratégie IKE Phase 1.

[edit security ike policy ike-phase1-policy] user@host# set pre-shared-key ascii-text “$ABC123”

Créez une passerelle IKE Phase 1 et définissez son interface externe.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/3.0

Définissez la référence de stratégie IKE Phase 1.

[edit security ike gateway gw-chicago] user@host# set ike-policy ike-phase1-policy

Définissez l’adresse de passerelle IKE Phase 1.

[edit security ike gateway gw-chicago] user@host# set address 10.2.2.2

Définissez la version de la passerelle IKE Phase 1.

[edit security ike gateway gw-chicago] user@host# set version v2-only

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ike commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ike-phase1-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IPsec

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipsec-phase2-policy proposals ipsec-phase2-proposal set security ipsec policy ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipsec-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy set security ipsec vpn ipsec-vpn-chicago bind-interface st0.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer IPsec :

Créez une proposition IPsec Phase 2.

[edit] user@host# set security ipsec proposal ipsec-phase2-proposal

Spécifiez le protocole de proposition IPsec Phase 2.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set protocol esp

Spécifiez l’algorithme d’authentification de proposition IPsec Phase 2.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

Spécifiez l’algorithme de chiffrement de proposition IPsec Phase 2.

[edit security ipsec proposal ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

Créez la stratégie IPsec Phase 2.

[edit security ipsec] user@host# set policy ipsec-phase2-policy

Spécifiez la référence de proposition IPsec Phase 2.

[edit security ipsec policy ipsec-phase2-policy] user@host# set proposals ipsec-phase2-proposal

Spécifiez le PFS IPsec Phase 2 pour utiliser le groupe Diffie-Hellman 2.

[edit security ipsec policy ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

Spécifiez la passerelle IKE.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike gateway gw-chicago

Spécifiez la stratégie IPsec Phase 2.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago ike ipsec-policy ipsec-phase2-policy

Spécifiez l’interface à lier.

[edit security ipsec] user@host# set vpn ipsec-vpn-chicago bind-interface st0.0

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ipsec commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ipsec-vpn-chicago {

bind-interface st0.0;

ike {

gateway gw-chicago;

ipsec-policy ipsec-phase2-policy;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration des stratégies de sécurité

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match source-address sunnyvale set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match destination-address chicago set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi match application any set security policies from-zone trust to-zone vpn-chicago policy vpn-tr-chi then permit set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match source-address chicago set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match destination-address sunnyvale set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr match application any set security policies from-zone vpn-chicago to-zone trust policy vpn-chi-tr then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les politiques de sécurité :

Créez la stratégie de sécurité pour autoriser le trafic de la zone de confiance vers la zone vpn-chicago.

[edit security policies from-zone trust to-zone vpn-chicago] user@host# set policy vpn-tr-chi match source-address sunnyvale user@host# set policy vpn-tr-chi match destination-address chicago user@host# set policy vpn-tr-chi match application any user@host# set policy vpn-tr-chi then permit

Créez la stratégie de sécurité pour autoriser le trafic de la zone vpn-chicago vers la zone de confiance.

[edit security policies from-zone vpn-chicago to-zone trust] user@host# set policy vpn-chi-tr match source-address sunnyvale user@host# set policy vpn-chi-tr match destination-address chicago user@host# set policy vpn-chi-tr match application any user@host# set policy vpn-chi-tr then permit

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone trust to-zone vpn-chicago {

policy vpn-tr-vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn-chicago to-zone trust {

policy vpn-tr-vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de TCP-MSS

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security flow tcp-mss ipsec-vpn mss 1350

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les informations TCP-MSS :

Configurez les informations TCP-MSS.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security flow commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration du périphérique SSG Series

Configuration rapide de l’interface de ligne de commande

Pour référence, la configuration du périphérique SSG Series est fournie. Pour plus d’informations sur la configuration des périphériques SSG Series, reportez-vous à la Concepts & Examples ScreenOS Reference Guidesection , qui se trouve à https://www.juniper.net/documentation.

Pour configurer rapidement cette section de l’exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set zone name vpn-chicago set interface ethernet0/6 zone Trust set interface ethernet0/0 zone Untrust set interface tunnel.1 zone vpn-chicago set interface ethernet0/6 ip 192.168.168.1/24 set interface ethernet0/6 route set interface ethernet0/0 ip 10.2.2.2/30 set interface ethernet0/0 route set interface tunnel.1 ip 10.11.11.11/24 set flow tcp-mss 1350 set address Trust “192.168.168-net” 192.168.168.0 255.255.255.0 set address vpn-chicago "192.168.10-net" 192.168.10.0 255.255.255.0 set ike gateway corp-ike address 10.1.1.2 IKEv2 outgoing-interface ethernet0/0 preshare 395psksecr3t sec-level standard set vpn corp-vpn gateway corp-ike replay tunnel idletime 0 sec-level standard set vpn corp-vpn monitor optimized rekey set vpn corp-vpn bind interface tunnel.1 set policy from Trust to Untrust “ANY” “ANY” “ANY” nat src permit set policy from Trust to vpn-chicago “192.168.168-net” “192.168.10-net” “ANY” permit set policy from vpn-chicago to Trust “192.168.10-net” “192.168.168-net” “ANY” permit set route 192.168.10.0/24 interface tunnel.1 set route 0.0.0.0/0 interface ethernet0/0 gateway 10.2.2.1

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification de l’état de la phase 1 de l’IKE

- Vérification de l’état IPsec Phase 2

- Examen des statistiques et des erreurs pour une association de sécurité IPsec

- Test du flux de trafic sur le VPN

Vérification de l’état de la phase 1 de l’IKE

But

Vérifiez l’état de la phase 1 de l’IKE.

Action

Avant de commencer le processus de vérification, vous devez envoyer le trafic d’un hôte du réseau 192.168.10/24 à un hôte du réseau 192.168.168/24. Pour les VPN basés sur le routage, le trafic peut être initié par le pare-feu SRX Series via le tunnel. Lors du test des tunnels IPsec, il est recommandé d’envoyer le trafic de test d’un périphérique distinct d’un côté du VPN vers un second périphérique de l’autre côté du VPN. Par exemple, lancez un ping de 192.168.10.10 à 192.168.168.10.

À partir du mode opérationnel, entrez la show security ike security-associations commande. Après avoir obtenu un numéro d’index à partir de la commande, utilisez la show security ike security-associations index index_number detail commande.

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 1 10.2.2.2 UP 744a594d957dd513 1e1307db82f58387 IKEv2

user@host> show security ike security-associations index 1 detail IKE peer 10.2.2.2, Index 1, Role: Responder, State: UP Initiator cookie: 744a594d957dd513, Responder cookie: 1e1307db82f58387 Exchange type: IKEv2, Authentication method: Pre-shared-keys Local: 10.1.1.2:500, Remote: 10.2.2.2:500 Lifetime: Expires in 28570 seconds Algorithms: Authentication : sha1 Encryption : aes-cbc (128 bits) Pseudo random function: hmac-sha1 Traffic statistics: Input bytes : 852 Output bytes : 940 Input packets : 5 Output packets : 5 Flags: Caller notification sent IPSec security associations: 1 created, 0 deleted

Sens

La show security ike security-associations commande répertorie toutes les SA IKE Phase 1 actives. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 1. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration.

Si des SA sont répertoriées, vérifiez les informations suivantes :

Index : cette valeur est unique pour chaque IKE SA, que vous pouvez utiliser dans la

show security ike security-associations index detailcommande pour obtenir plus d’informations sur la SA.Remote Address (Adresse distante) : vérifiez que l’adresse IP distante est correcte.

État

UP : l’AS de phase 1 a été établie.

BAS : un problème est survenu lors de l’établissement de l’AS de phase 1.

Mode (Mode) : vérifiez que le mode approprié est utilisé.

Vérifiez que les éléments suivants sont corrects dans votre configuration :

Interfaces externes (l’interface doit être celle qui reçoit les paquets IKE).

Paramètres de stratégie IKE.

Informations clés pré-partagées.

Paramètres de la proposition de la phase 1 (doivent correspondre sur les deux pairs).

La show security ike security-associations index 1 detail commande répertorie des informations supplémentaires sur la SA avec un numéro d’index de 1 :

Algorithmes d’authentification et de chiffrement utilisés

Durée de vie de la phase 1

Statistiques de trafic (peuvent être utilisées pour vérifier que le trafic est fluide dans les deux sens)

Informations sur le rôle

Le dépannage est mieux effectué sur l’homologue à l’aide du rôle de répondeur.

Informations sur l’initiateur et le répondant

Nombre de SA IPsec créées

Vérification de l’état IPsec Phase 2

But

Vérifiez l’état IPsec Phase 2.

Action

À partir du mode opérationnel, entrez la show security ipsec security-associations commande. Après avoir obtenu un numéro d’index à partir de la commande, utilisez la show security ipsec security-associations index index_number detail commande.

user@host> show security ipsec security-associations total configured sa: 2 ID Gateway Port Algorithm SPI Life:sec/kb Mon vsys <16384 10.2.2.2 500 ESP:aes-128/sha1 76d64d1d 3363/ unlim - 0 >16384 10.2.2.2 500 ESP:aes-128/sha1 a1024ee2 3363/ unlim - 0

user@host> show security ipsec security-associations index 16384 detail

Virtual-system: Root

Local Gateway: 10.1.1.2, Remote Gateway: 10.2.2.2

Local Identity: ipv4_subnet(any:0,[0..7]=192.168.10.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=192.168.168.0/24)

Version: IKEv2

DF-bit: clear

Direction: inbound, SPI: 1993755933, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: enabled, Replay window size: 32

Direction: outbound, SPI: 2701283042, AUX-SPI: 0

Hard lifetime: Expires in 3352 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2775 seconds

Mode: tunnel, Type: dynamic, State: installed, VPN Monitoring: -

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc

(128 bits)

Anti-replay service: enabled, Replay window size: 32

Sens

La sortie de la show security ipsec security-associations commande répertorie les informations suivantes :

Le numéro d’identification est le 16384. Utilisez cette valeur avec la

show security ipsec security-associations indexcommande pour obtenir plus d’informations sur cette SA particulière.Il existe une paire IPsec SA utilisant le port 500.

Les SPI, la durée de vie (en secondes) et les limites d’utilisation (ou la durée de vie en Ko) sont indiqués dans les deux sens. La valeur 3363/ unlim indique que la durée de vie de la phase 2 expire dans 3363 secondes et qu’aucune taille de vie n’a été spécifiée, ce qui indique qu’elle est illimitée. La durée de vie de la phase 2 peut différer de la durée de vie de la phase 1, car la phase 2 ne dépend pas de la phase 1 une fois que le VPN est opérationnel.

Le vsys est le système racine, et il est toujours répertorié comme 0.

L’IKEv2 autorise les connexions à partir d’un homologue de version 2 et initie une négociation de version 2.

La sortie de la show security ipsec security-associations index 16384 detail commande répertorie les informations suivantes :

L’identité locale et l’identité distante constituent l’ID de proxy de la SA.

Une incompatibilité d’ID de proxy est l’une des causes les plus courantes d’échec de phase 2. Si aucune SA IPsec n’est répertoriée, vérifiez que les propositions de phase 2, y compris les paramètres d’ID de proxy, sont correctes pour les deux homologues. Pour les VPN basés sur le routage, l’ID de proxy par défaut est local=0.0.0.0/0, remote=0.0.0.0/0 et service=any. Des problèmes peuvent survenir avec plusieurs VPN basés sur le routage à partir de la même adresse IP homologue. Dans ce cas, un ID de proxy unique doit être spécifié pour chaque SA IPsec. Pour certains fournisseurs tiers, l’ID de proxy doit être saisi manuellement pour correspondre.

Une autre raison fréquente de l’échec de la phase 2 est la non-spécification de la liaison d’interface ST. Si IPsec ne peut pas être terminé, vérifiez le journal kmd ou définissez les options de traçage.

Examen des statistiques et des erreurs pour une association de sécurité IPsec

But

Passez en revue les compteurs d’en-tête ESP et d’authentification et les erreurs d’une SA IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec statistics index index_number commande, à l’aide du numéro d’index du VPN pour lequel vous souhaitez voir les statistiques.

user@host> show security ipsec statistics index 16384 ESP Statistics: Encrypted bytes: 920 Decrypted bytes: 6208 Encrypted packets: 5 Decrypted packets: 87 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Vous pouvez également utiliser la show security ipsec statistics commande pour consulter les statistiques et les erreurs de toutes les SA.

Pour effacer toutes les statistiques IPsec, utilisez la clear security ipsec statistics commande.

Sens

Si vous constatez des problèmes de perte de paquets sur un VPN, vous pouvez exécuter la show security ipsec statistics commande ou show security ipsec statistics detail plusieurs fois pour confirmer que les compteurs de paquets chiffrés et déchiffrés s’incrémentent. Vous devez également vérifier que les autres compteurs d’erreur sont incrémentés.

Test du flux de trafic sur le VPN

But

Vérifiez le flux de trafic sur le VPN.

Action

Vous pouvez utiliser la ping commande du pare-feu SRX Series pour tester le flux de trafic vers un PC hôte distant. Veillez à spécifier l’interface source afin que la recherche d’itinéraire soit correcte et que les zones de sécurité appropriées soient référencées lors de la recherche de stratégie.

À partir du mode opérationnel, entrez la ping commande.

ssg-> ping 192.168.168.10 interface ge-0/0/0 count 5 PING 192.168.168.10 (192.168.168.10): 56 data bytes 64 bytes from 192.168.168.10: icmp_seq=0 ttl=127 time=8.287 ms 64 bytes from 192.168.168.10: icmp_seq=1 ttl=127 time=4.119 ms 64 bytes from 192.168.168.10: icmp_seq=2 ttl=127 time=5.399 ms 64 bytes from 192.168.168.10: icmp_seq=3 ttl=127 time=4.361 ms 64 bytes from 192.168.168.10: icmp_seq=4 ttl=127 time=5.137 ms --- 192.168.168.10 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 4.119/5.461/8.287/1.490 ms

Vous pouvez également utiliser la ping commande à partir du périphérique SSG Series.

user@host> ping 192.168.10.10 from ethernet0/6 Type escape sequence to abort Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 1 seconds from ethernet0/6 !!!!! Success Rate is 100 percent (5/5), round-trip time min/avg/max=4/4/5 ms

Sens

Si la ping commande échoue à partir de l’équipement SRX Series ou SSG Series, il peut y avoir un problème avec le routage, les stratégies de sécurité, l’hôte final ou le chiffrement et le déchiffrement des paquets ESP.

Exemple : Configuration de la SRX Series pour le provisionnement de cellules Pico avec la charge utile de configuration IKEv2

Dans les réseaux où de nombreux appareils sont déployés, la gestion du réseau doit être simple. La fonctionnalité de charge utile de configuration IKEv2 prend en charge le provisionnement de ces périphériques sans toucher ni à la configuration de l’appareil ni à la configuration SRX Series. Cet exemple montre comment configurer une SRX Series pour prendre en charge le provisionnement de cellules pico à l’aide de la fonctionnalité de charge utile de configuration IKEv2.

Conditions préalables

Cet exemple utilise les composants matériels et logiciels suivants :

-

Deux pare-feu SRX Series configurés dans un cluster de châssis

-

Un pare-feu SRX Series configuré comme routeur intermédiaire

-

Deux clients pico cell

-

Un serveur RADIUS configuré avec les informations de provisionnement du client pico cell

-

Junos OS version 12.1X46-D10 ou ultérieure pour la prise en charge des charges utiles de configuration IKEv2

Présentation

Dans cet exemple, une SRX Series utilise la fonctionnalité de charge utile de configuration IKEv2 pour propager les informations de provisionnement à une série de cellules pico. Les pico cellules sont livrées en usine avec une configuration standard qui leur permet de se connecter à la SRX Series, mais les informations de provisionnement des pico cellules sont stockées sur un serveur RADIUS externe. Les cellules pico reçoivent des informations d’approvisionnement complètes après avoir établi des connexions sécurisées avec des serveurs d’approvisionnement dans un réseau protégé. La charge utile de configuration IKEv2 est prise en charge pour IPv4 et IPV6. Cet exemple couvre la charge utile de configuration IKEv2 pour IPv4, mais vous pouvez également configurer avec des adresses IPv6.

À partir de Junos OS version 20.3R1, nous prenons en charge la charge utile de configuration IPv6 IKEv2 pour l’attribution d’adresse IPv6 sur la gamme SRX5000 exécutant le processus iked. La même prise en charge est incluse dans le pare-feu virtuel vSRX exécutant le processus iked à partir de Junos OS version 21.1R1.

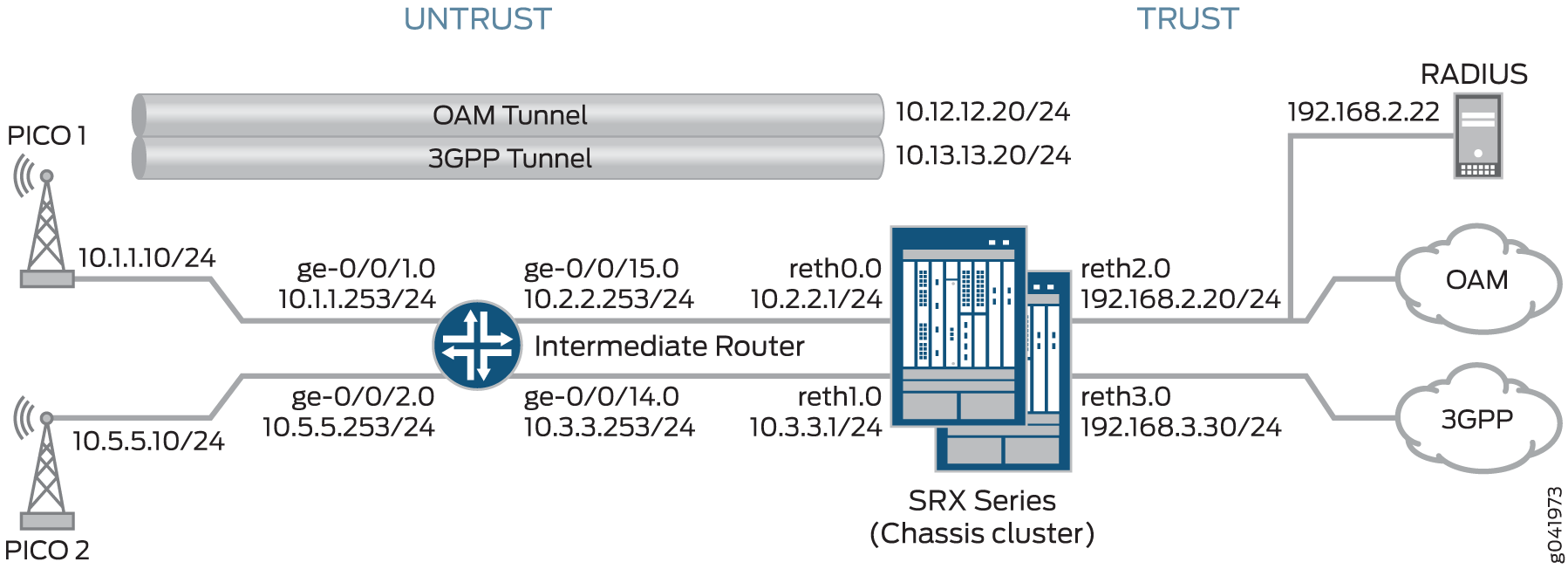

Figure 1 montre une topologie dans laquelle la SRX Series prend en charge le provisionnement de cellules pico à l’aide de la fonction de charge utile de configuration IKEv2.

Chaque pico cellule de cette topologie déclenche deux VPN IPsec : un pour la gestion et un pour les données. Dans cet exemple, le trafic de gestion utilise le tunnel intitulé Tunnel OAM, tandis que le trafic de données transite par le tunnel intitulé Tunnel 3GPP. Chaque tunnel prend en charge les connexions avec les serveurs de provisionnement OAM et 3GPP sur des réseaux distincts et configurables, ce qui nécessite des instances de routage et des VPN distincts. Cet exemple fournit les options IKE Phase 1 et Phase 2 pour établir les VPN OAM et 3GPP.

Dans cet exemple, la SRX Series agit en tant que serveur de charge utile de configuration IKEv2, acquérant des informations de provisionnement à partir du serveur RADIUS et les fournissant aux clients de cellules pico. La solution SRX Series renvoie les informations de provisionnement pour chaque client autorisé dans la charge utile de configuration IKEv2 lors de la négociation de tunnel. La SRX Series ne peut pas être utilisée comme périphérique client.

En outre, la solution SRX Series utilise les informations de la charge utile de configuration IKEv2 pour mettre à jour les valeurs TSi (Traffic Selector initiator) et TSr (Traffic Selector Responder) échangées avec le client lors de la négociation de tunnel. La charge utile de configuration utilise les valeurs TSi et TSr configurées sur la SRX Series à l’aide de l’instruction proxy-identity au niveau de la hiérarchie [edit security ipsec vpn vpn-name ike]. Les valeurs TSi et TSr définissent le trafic réseau pour chaque VPN.

Le routeur intermédiaire achemine le trafic des pico cellules vers les interfaces appropriées sur la gamme SRX Series.

Le processus suivant décrit la séquence de connexion :

-

La cellule pico initie un tunnel IPsec avec la SRX Series en utilisant la configuration d’usine.

-

La solution SRX Series authentifie le client à l’aide des informations du certificat client et du certificat racine de l’autorité de certification inscrite dans la gamme SRX Series. Après authentification, la gamme SRX Series transmet les informations d’identité IKE du certificat client au serveur RADIUS dans le cadre d’une demande d’autorisation.

-

Après avoir autorisé le client, le serveur RADIUS répond au SRX Series avec les informations de provisionnement du client :

-

Adresse IP (valeur TSi)

-

Masque de sous-réseau IP (facultatif ; la valeur par défaut est 32 bits)

-

Adresse DNS (facultatif)

-

-

La SRX Series renvoie les informations de provisionnement dans la charge utile de configuration IKEv2 pour chaque connexion client et échange les valeurs TSi et TSr finales avec les cellules pico. Dans cet exemple, la SRX Series fournit les informations TSi et TSr suivantes pour chaque VPN :

Connexion VPN

Valeurs TSi/TSr fournies par SRX

Pico 1 OAM

Sti: 1 0.12.1.201/32, TSr : 192.168.2.0/24

Pico 1 3GPP

Sti: 1 0.13.1.201/32, TSr : 192.168.3.0/24, TSr : 10.13.0.0/16

Pico 2 OAM

Sti: 1 0.12.1.205/32, TSr : 192.168.2.0/24

Pico 2 3GPP

Sti: 1 0.13.1.205/32, TSr : 192.168.3.0/24, TSr : 10.13.0.0/16

Si les informations de provisionnement fournies par le serveur RADIUS incluent un masque de sous-réseau, le SRX Series renvoie une deuxième valeur TSr pour la connexion client qui inclut le sous-réseau IP. Cela permet la communication intra-pair pour les équipements de ce sous-réseau. Dans cet exemple, la communication intra-pair est activée pour le sous-réseau associé au VPN 3GPP (13.13.0.0/16).

La fonctionnalité de charge utile de configuration IKEv2 est prise en charge pour les interfaces de tunnel sécurisé point à multipoint (st0) et les interfaces point à point. Pour les interfaces point à multipoint, les interfaces doivent être numérotées et les adresses fournies dans la charge utile de configuration doivent se trouver dans la plage de sous-réseau de l’interface point à multipoint associée.

À partir de la version 20.1R1 de Junos OS, nous prenons en charge la fonctionnalité de charge utile de configuration IKEv2 avec des interfaces point à point sur la gamme SRX5000 et le pare-feu virtuel vSRX fonctionnant sous iked.

La haute disponibilité multinœud prend en charge la fonctionnalité de charge utile de configuration IKEv2 avec des interfaces point à point pour un tunnel sécurisé (st0).

Tableau 7 affiche les options de phase 1 et de phase 2 configurées sur la gamme SRX Series, y compris des informations sur l’établissement de tunnels OAM et 3GPP.

|

Option |

Valeur |

|---|---|

| Proposition IKE : | |

|

Nom de la proposition |

IKE_PROP |

|

Méthode d’authentification |

Certificats numériques RSA |

|

Groupe Diffie-Hellman (DH) |

group5 |

|

Algorithme d’authentification |

SHA-1 |

|

Algorithme de chiffrement |

AES 256 CBC |

| Politique IKE : | |

|

Nom de la stratégie IKE |

IKE_POL |

|

Certificat local |

Example_SRX |

| Passerelle IKE (OAM) : | |

|

Politique IKE |

IKE_POL |

|

Adresse IP distante |

dynamique |

|

Type d’utilisateur IKE |

identifiant_ike_groupe |

|

Local IKE ID |

nom d’hôte srx_series.example.net |

|

ID IKE distant |

nom d’hôte .pico_cell.net |

|

Interface externe |

reth0.0 |

|

Profil d’accès |

radius_pico |

|

Version IKE |

v2 uniquement |

| Passerelle IKE (3GPP) : | |

|

Politique IKE |

IKE_POL |

|

Adresse IP distante |

Dynamique |

|

Type d’utilisateur IKE |

identifiant_ike_groupe |

|

Local IKE ID |

caractère générique de nom distinctif OU=srx_series |

|

ID IKE distant |

caractère générique de nom distinctif OU=pico_cell |

|

Interface externe |

reth1 |

|

Profil d’accès |

radius_pico |

|

Version IKE |

v2 uniquement |

| Proposition IPsec : | |

|

Nom de la proposition |

IPSEC_PROP |

|

Protocole |

ESP |

|

Algorithme d’authentification |

HMAC SHA-1 96 |

|

Algorithme de chiffrement |

AES 256 CBC |

| Stratégie IPsec : | |

|

Nom de la stratégie |

IPSEC_POL |

|

Clés PFS (Perfect Forward Secrecy) |

group5 |

|

Propositions IPsec |

IPSEC_PROP |

| VPN IPsec (OAM) : | |

|

Lier l’interface |

st0.0 |

|

Passerelle IKE |

OAM_GW |

|

Identité proxy locale |

192.168.2.0/24 |

|

Identité proxy distante |

0.0.0.0/0 |

|

Stratégie IPsec |

IPSEC_POL |

| VPN IPsec (3GPP) : | |

|

Lier l’interface |

st0.1 |

|

Passerelle IKE |

3GPP_GW |

|

Identité proxy locale |

192.168.3.0/24 |

|

Identité proxy distante |

0.0.0.0/0 |

|

Stratégie IPsec |

IPSEC_POL |

Les certificats sont stockés sur les cellules pico et les SRX Series.

Dans cet exemple, la stratégie de sécurité par défaut qui autorise tout le trafic est utilisée pour tous les appareils. Des politiques de sécurité plus restrictives devraient être configurées pour les environnements de production. Reportez-vous à la section Présentation des stratégies de sécurité.

Configuration

- configuration de la gamme SRX Series

- Configuration du routeur intermédiaire

- Configuration de la cellule Pico (exemple de configuration)

- Configuration du serveur RADIUS (exemple de configuration à l’aide d’un FreeRADIUS)

configuration de la gamme SRX Series

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set chassis cluster reth-count 5 set chassis cluster node 0 set chassis cluster node 1 set chassis cluster redundancy-group 0 node 0 priority 250 set chassis cluster redundancy-group 0 node 1 priority 150 set chassis cluster redundancy-group 1 node 0 priority 220 set chassis cluster redundancy-group 1 node 1 priority 149 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/0/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/0 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-3/2/1 weight 255 set chassis cluster redundancy-group 1 interface-monitor ge-8/2/1 weight 255 set interfaces ge-3/0/0 gigether-options redundant-parent reth0 set interfaces ge-3/0/1 gigether-options redundant-parent reth1 set interfaces ge-3/2/0 gigether-options redundant-parent reth2 set interfaces ge-3/2/1 gigether-options redundant-parent reth3 set interfaces ge-8/0/0 gigether-options redundant-parent reth0 set interfaces ge-8/0/1 gigether-options redundant-parent reth1 set interfaces ge-8/2/0 gigether-options redundant-parent reth2 set interfaces ge-8/2/1 gigether-options redundant-parent reth3 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.2.2.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 10.3.3.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 family inet address 192.168.2.20/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 family inet address 192.168.3.20/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.12.1.20/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 10.13.1.20/24 set routing-options static route 10.1.0.0/16 next-hop 10.2.2.253 set routing-options static route 10.5.0.0/16 next-hop 10.2.2.253 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone oam-trust host-inbound-traffic system-services all set security zones security-zone oam-trust host-inbound-traffic protocols all set security zones security-zone oam-trust interfaces reth2.0 set security zones security-zone oam-trust interfaces st0.0 set security zones security-zone 3gpp-trust host-inbound-traffic system-services all set security zones security-zone 3gpp-trust host-inbound-traffic protocols all set security zones security-zone 3gpp-trust interfaces reth3.0 set security zones security-zone 3gpp-trust interfaces st0.1 set access profile radius_pico authentication-order radius set access profile radius_pico radius-server 192.168.2.22 secret "$ABC123" set access profile radius_pico radius-server 192.168.2.22 routing-instance VR-OAM set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate example_SRX set security ike gateway OAM_GW ike-policy IKE_POL set security ike gateway OAM_GW dynamic hostname .pico_cell.net set security ike gateway OAM_GW dynamic ike-user-type group-ike-id set security ike gateway OAM_GW local-identity hostname srx_series.example.net set security ike gateway OAM_GW external-interface reth0.0 set security ike gateway OAM_GW aaa access-profile radius_pico set security ike gateway OAM_GW version v2-only set security ike gateway 3GPP_GW ike-policy IKE_POL set security ike gateway 3GPP_GW dynamic distinguished-name wildcard OU=pico_cell set security ike gateway 3GPP_GW dynamic ike-user-type group-ike-id set security ike gateway 3GPP_GW local-identity distinguished-name wildcard OU=srx_series set security ike gateway 3GPP_GW external-interface reth1.0 set security ike gateway 3GPP_GW aaa access-profile radius_pico set security ike gateway 3GPP_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 300 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn OAM_VPN bind-interface st0.0 set security ipsec vpn OAM_VPN ike gateway OAM_GW set security ipsec vpn OAM_VPN ike proxy-identity local 192.168.2.0/24 set security ipsec vpn OAM_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn OAM_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn 3GPP_VPN bind-interface st0.1 set security ipsec vpn 3GPP_VPN ike gateway 3GPP_GW set security ipsec vpn 3GPP_VPN ike proxy-identity local 192.168.3.0/24 set security ipsec vpn 3GPP_VPN ike proxy-identity remote 0.0.0.0/0 set security ipsec vpn 3GPP_VPN ike ipsec-policy IPSEC_POL set routing-instances VR-OAM instance-type virtual-router set routing-instances VR-OAM interface reth2.0 set routing-instances VR-OAM interface st0.0 set routing-instances VR-3GPP instance-type virtual-router set routing-instances VR-3GPP interface reth3.0 set routing-instances VR-3GPP interface st0.1 set security policies default-policy permit-all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer la gamme SRX Series :

-

Configurez le cluster de châssis.

[edit chassis cluster] user@host# set reth-count 5 user@host# set node 0 user@host# set node 1 user@host#set redundancy-group 0 node 0 priority 250 user@host#set redundancy-group 0 node 1 priority 150 user@host#set redundancy-group 1 node 0 priority 220 user@host#set redundancy-group 1 node 1 priority 149 user@host# set redundancy-group 1 interface-monitor ge-3/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/0/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/0 weight 255 user@host# set redundancy-group 1 interface-monitor ge-3/2/1 weight 255 user@host# set redundancy-group 1 interface-monitor ge-8/2/1 weight 255

-

Configurez les interfaces.

[edit interfaces] user@host# set ge-3/0/0 gigether-options redundant-parent reth0 user@host# set ge-3/0/1 gigether-options redundant-parent reth1 user@host# set ge-3/2/0 gigether-options redundant-parent reth2 user@host# set ge-3/2/1 gigether-options redundant-parent reth3 user@host# set ge-8/0/0 gigether-options redundant-parent reth0 user@host# set ge-8/0/1 gigether-options redundant-parent reth1 user@host# set ge-8/2/0 gigether-options redundant-parent reth2 user@host# set ge-8/2/1 gigether-options redundant-parent reth3 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.2.2.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 10.3.3.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 family inet address 192.168.2.20/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 family inet address 192.169.3.20/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.12.1.20/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 10.13.1.20/24

-

Configurez les options de routage.

[edit routing-options] user@host# set static route 10.1.0.0/16 next-hop 10.2.2.253 user@host# set static route 10.5.0.0/16 next-hop 10.2.2.253

-

Spécifiez les zones de sécurité.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces reth0.0 user@host# set interfaces reth1.0 [edit security zones security-zone oam-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth2.0 user@host# set interfaces st0.0 [edit security zones security-zone 3gpp-trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth3.0 user@host# set interfaces st0.1

-

Créez le profil RADIUS.

[edit access profile radius_pico] user@host# set authentication-order radius user@host# set radius-server 192.168.2.22 secret “$ABC123” user@host# set radius-server 192.168.2.22 routing-instance VR-OAM

-

Configurez les options de la phase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate example_SRX [edit security ike gateway OAM_GW] user@host# set ike-policy IKE_POL user@host# set dynamic hostname .pico_cell.net user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity hostname srx.example.net user@host# set external-interface reth0.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only [edit security ike gateway 3GPP_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard OU=pico_cell user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name wildcard OU=srx_series user@host# set external-interface reth1.0 user@host# set aaa access-profile radius_pico user@host# set version v2-only

-

Spécifiez les options de la phase 2.

[edit set security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 300 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security ipsec vpn OAM_VPN] user@host# set bind-interface st0.0 user@host# set ike gateway OAM_GW user@host# set ike proxy-identity local 192.168.2.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL [edit security ipsec vpn 3GPP_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway 3GPP_GW user@host# set ike proxy-identity local 192.168.3.0/24 user@host# set ike proxy-identity remote 0.0.0.0/0 user@host# set ike ipsec-policy IPSEC_POL

-

Spécifiez les instances de routage.

[edit routing-instances VR-OAM] user@host# set instance-type virtual router user@host# set interface reth2.0 user@host# set interface st0.0 [edit routing-instances VR-3GPP] user@host# set instance-type virtual router user@host# set interface reth3.0 user@host# set interface st0.1

-

Spécifiez des stratégies de sécurité pour autoriser le trafic de site à site.

[edit security policies] user@host# set default-policy permit-all

Résultats

En mode configuration, confirmez votre configuration en entrant les show chassis clustercommandes , show interfaces, show security zones, show security ipsecshow routing-instancesshow access profile radius_picoshow security ike, et .show security policies Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show chassis cluster

reth-count 5

node 0

node 1

redundancy-group 0{

node 0 priority 250;

node 1 priority 150;

redundancy-group 1 {

node 0 priority 220;

node 1 priority 149;

interface-monitor {

ge-3/0/0 weight 255;

ge-8/0/0 weight 255;

ge-3/0/1 weight 255;

ge-8/0/1 weight 255;

ge-3/2/0 weight 255;

ge-8/2/0 weight 255;

ge-3/2/1 weight 255;

ge-8/2/1 weight 255;

}

}

[edit]

user@host# show interfaces

ge-3/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-3/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-3/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-3/2/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-8/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-8/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-8/2/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-8/2/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.3.3.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.2.20/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.168.3.20/24;

}

}

}

st0 {

unit 0{

multipoint;

family inet {

address 12.12.1.20/24;

}

}

unit 1{

multipoint;

family inet {

address 13.13.1.20/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.1.0.0/16 next-hop 10.2.2.253;

route 10.5.0.0/16 next-hop 10.2.2.253;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

reth0.0;

}

}

security-zone oam-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth2.0;

st0.0;

}

}

security-zone 3gpp-trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth3.0;

st0.1;

}

}

[edit]

user@host# show access profile radius_pico

authentication-order radius;

radius-server {

192.168.2.22 {

secret "$ABC123";

routing-instance VR-OAM;

}

}

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate example_SRX;

}

}

gateway OAM_GW {

ike-policy IKE_POL;

dynamic {

hostname .pico_cell.net;

ike-user-type group-ike-id;

}

local-identity hostname srx_series.example.net;

external-interface reth0.0;

aaa access-profile radius_pico;

version v2-only;

}

gateway 3GPP_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard OU=pico_cell;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface reth1.0;

aaa access-profile radius_pico;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

lifetime-seconds 300;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn OAM_VPN {

bind-interface st0.0;

ike {

gateway OAM_GW;

proxy-identity {

local 192.168.2.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

vpn 3GPP_VPN {

bind-interface st0.1;

ike {

gateway 3GPP_GW;

proxy-identity {

local 192.168.3.0/24;

remote 0.0.0.0/0;

}

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show routing-instances

VR-OAM {

instance-type virtual-router;

interface reth2.0;

interface st0.0;

}

VR-3GPP {

instance-type virtual-router;

interface reth3.0;

interface st0.1;

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration du routeur intermédiaire

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.253/24 set interfaces ge-0/0/2 unit 0 family inet address 10.5.5.253/24 set interfaces ge-0/0/14 unit 0 family inet address 10.3.3.253/24 set interfaces ge-0/0/15 unit 0 family inet address 10.2.2.253/24 set routing-options static route 192.168.3.0/24 next-hop 10.2.2.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/14.0 set security zones security-zone trust interfaces ge-0/0/15.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer le routeur intermédiaire :

-

Configurez les interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.253/24 user@host# set ge-0/0/2 unit 0 family inet address 10.5.5.253/24 user@host# set ge-0/0/14 unit 0 family inet address 10.3.3.253/24 user@host# set ge-0/0/15 unit 0 family inet address 10.2.2.253/24

-

Configurez les options de routage.

[edit routing-options] user@host# set static route 192.168.3.0/24 next-hop 10.2.2.1

-

Spécifiez les zones de sécurité.

[edit security zones security-zone trust] user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all user@host# set interfaces ge-0/0/14.0 user@host# set interfaces ge-0/0/15.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces ge-0/0/2.0

-

Spécifiez les stratégies de sécurité.

[edit security policies] user@host# set default-policy permit-all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show interfacescommandes , show routing-options, show security zoneset show security policies . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.253/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.5.5.253/24;

}

}

}

ge-0/0/14 {

unit 0 {

family inet {

address 10.3.3.253/24;

}

}

}

ge-0/0/15 {

unit 0 {

family inet {

address 10.2.2.253/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 192.168.3.0/24 next-hop 10.2.2.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/14.0;

ge-0/0/15.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/2.0;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de la cellule Pico (exemple de configuration)

Procédure étape par étape

Les informations de la cellule pico dans cet exemple sont fournies à titre de référence. Les informations détaillées sur la configuration des pico-cellules dépassent le cadre de ce document. La configuration d’usine des pico cellules doit inclure les informations suivantes :

-

Informations d’identité IKE et certificat local (X.509v3)

-

Les valeurs du sélecteur de trafic (TSi, TSr) sont définies sur any/any (0.0.0.0/0)

-

Informations d’identité IKE et adresse IP publique SRX Series

-

Propositions des phases 1 et 2 correspondant à la configuration de la SRX Series

Les cellules pico de cet exemple utilisent le logiciel open source strongSwan pour les connexions VPN basées sur IPsec. Ces informations sont utilisées par la gamme SRX Series pour le provisionnement de cellules pico à l’aide de la fonction de charge utile de configuration IKEv2. Dans les réseaux où de nombreux appareils sont déployés, la configuration de la cellule pico peut être identique, à l’exception des informations de certificat (leftcert) et d’identité (leftid). Les exemples de configuration suivants illustrent les paramètres d’usine.

-

Examinez la configuration du Pico 1 :

Pico 1 : Exemple de configuration

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico1.pico_cell.net leftfirewall=yes reauth=yes right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1” leftfirewall=yes reauth=yes right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add -

Examinez la configuration du Pico 2 :

Exemple de configuration du Pico 2

conn %default ikelifetime=8h keylife=1h rekeymargin=1m keyingtries=1 keyexchange=ikev2 authby=pubkey mobike=no conn oam left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=pico2.pico_cell.net leftfirewall=yes #reauth=no right=10.2.2.1/24 rightid=srx_series.example.net rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add conn 3gpp left=%any leftsourceip=%config leftcert=/usr/local/etc/ipsec.d/certs/<cert_name> leftid=”C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico2” leftfirewall=yes #reauth=no right=10.3.3.1/24 rightid=”OU=srx_series” rightsubnet=0.0.0.0/0 #peer net for proxy id ike=aes256-sha-modp1536! esp=aes256-sha-modp1536! auto=add

Configuration du serveur RADIUS (exemple de configuration à l’aide d’un FreeRADIUS)

Procédure étape par étape

Les informations sur le serveur RADIUS de cet exemple sont fournies à titre de référence. Les informations complètes de configuration du serveur RADIUS dépassent le cadre de ce document. Les informations suivantes sont renvoyées à la SRX Series par le serveur RADIUS :

-

Adresse IP cadrée

-

Framed-IP-Netmask (facultatif)

-

DNS primaire et DNS secondaire (facultatif)

Dans cet exemple, le serveur RADIUS dispose d’informations d’approvisionnement distinctes pour les connexions OAM et 3GPP. Le nom d’utilisateur provient des informations de certificat client fournies dans la demande d’autorisation SRX Series.

Si le serveur RADIUS acquiert des informations de provisionnement client à partir d’un serveur DHCP, les informations d’identité client transmises au serveur DHCP par le serveur RADIUS doivent être cohérentes avec les informations d’identité IKE client transmises au serveur RADIUS par le pare-feu SRX Series. Cela garantit la continuité de l’identité du client à travers les différents protocoles.

Le canal de communication entre le pare-feu SRX Series et le serveur RADIUS est protégé par un secret partagé RADIUS.

-

Passez en revue la configuration RADIUS du VPN OAM Pico 1. Le serveur RADIUS contient les informations suivantes :

Exemple de configuration RADIUS dans Junos OS versions 12.3X48 et Junos OS antérieures à 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 et 18.1R3-S2 :

Exemple de configuration FreeRADIUS :

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Exemple de configuration RADIUS à partir des versions 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 et 18.1R3-S2 de Junos OS :

Exemple de configuration FreeRADIUS :

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.12.1.201, Framed-IP-Netmask = 255.255.255.255, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Dans ce cas, le serveur RADIUS fournit le masque de sous-réseau par défaut (255.255.255.255), qui bloque le trafic intra-pair.

-

Examinez la configuration RADIUS du VPN 3GPP Pico 1. Le serveur RADIUS contient les informations suivantes :

Exemple de configuration RADIUS dans Junos OS versions 12.3X48 et Junos OS antérieures à 15.1X49-D160, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 et 18.1R3-S2 :

Exemple de configuration FreeRADIUS :

DEFAULT User-Name =~ "device@example.net", Cleartext-Password := "juniper" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Exemple de configuration RADIUS à partir des versions 15.X49-D161, 15.1X49-D170, 17.3R3, 17.4R2, 18.1R3, 18.2R2, 18.3R1 et 18.1R3-S2 de Junos OS :

Exemple de configuration FreeRADIUS :

DEFAULT User-Name =~ "device@example.net", Auth-Type := "Accept" Service-Type = Framed-User, Framed-IP-Address = 10.13.1.201.10, Framed-IP-Netmask = 255.255.0.0, Primary-Dns = 192.168.2.104, Secondary-Dns = 192.168.2.106,Dans ce cas, le serveur RADIUS fournit une valeur de masque de sous-réseau (255.255.0.0), qui active le trafic intra-pair.

À partir de Junos OS version 20.1R1, vous pouvez configurer un mot de passe commun pour les demandes de charge utile de configuration IKEv2 pour une configuration de passerelle IKE. Le mot de passe commun compris entre 1 et 128 caractères permet à l’administrateur de définir un mot de passe commun. Ce mot de passe est utilisé entre le pare-feu SRX Series et le serveur RADIUS lorsque le pare-feu SRX Series demande une adresse IP au nom d’un homologue IPsec distant à l’aide de la charge utile de configuration IKEv2. Le serveur RADIUS valide les informations d’identification avant de fournir des informations IP au pare-feu SRX Series pour la demande de charge utile de configuration. Vous pouvez configurer le mot de passe commun à l’aide d’une

config-payload-password configured-passwordinstruction de configuration au[edit security ike gateway gateway-name aaa access-profile access-profile-name]niveau de la hiérarchie. En outre, cet exemple crée deux tunnels à partir du même certificat client en utilisant différentes parties du certificat pour les informations de nom d’utilisateur (identité IKE).

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification de l’état IKE Phase 1 pour la SRX Series

- Vérification des associations de sécurité IPsec pour la gamme SRX Series

Vérification de l’état IKE Phase 1 pour la SRX Series

But

Vérifiez l’état de la phase 1 de l’IKE.

Action

À partir du mode opérationnel sur le nœud 0, entrez la show security ike security-associations commande. Après avoir obtenu un numéro d’index à partir de la commande, utilisez la show security ike security-associations detail commande.

user@host# show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 553329718 UP 99919a471d1a5278 3be7c5a49172e6c2 IKEv2 10.1.1.1 1643848758 UP 9e31d4323195a195 4d142438106d4273 IKEv2 10.1.1.1

user@host# show security ike security-associations index 553329718 detail node0: -------------------------------------------------------------------------- IKE peer 10.1.1.1, Index 553329718, Gateway Name: OAM_GW Location: FPC 2, PIC 0, KMD-Instance 1 Role: Responder, State: UP Initiator cookie: 99919a471d1a5278, Responder cookie: 3be7c5a49172e6c2 Exchange type: IKEv2, Authentication method: RSA-signatures Local: 10.2.2.1:500, Remote: 10.1.1.1:500 Lifetime: Expires in 28738 seconds Peer ike-id: C=US, ST=CA, L=Sunnyvale, O=org, OU=pico_cell, CN=pico1 aaa assigned IP: 10.12.1.201 Algorithms: Authentication : hmac-sha1-96 Encryption : aes256-cbc Pseudo random function: hmac-sha1 Diffie-Hellman group : DH-group-5 Traffic statistics: Input bytes : 2104 Output bytes : 425 Input packets: 2 Output packets: 1 IPSec security associations: 0 created, 0 deleted Phase 2 negotiations in progress: 1

Sens

La show security ike security-associations commande répertorie toutes les SA IKE Phase 1 actives avec des périphériques pico cells. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 1. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration. Cet exemple montre uniquement la SA IKE Phase 1 pour le VPN OAM ; cependant, une SA IKE Phase 1 distincte s’affichera montrant les paramètres IKE Phase 1 pour le VPN 3GPP.

Si des SA sont répertoriées, vérifiez les informations suivantes :

-

Index : cette valeur est unique pour chaque IKE SA : vous pouvez utiliser la

show security ike security-associations index detailcommande pour obtenir plus d’informations sur la SA. -

Remote address (Adresse distante) : vérifiez que l’adresse IP locale est correcte et que le port 500 est utilisé pour la communication peer-to-peer.

-

État du répondeur de rôle :

-

Vers le haut : l’AS de phase 1 a été établie.

-

Vers le bas : un problème est survenu lors de l’établissement de la phase 1 de l’AS

-

-