Groupe VPNv2

Le VPN de groupe v2 introduit le concept de groupe de confiance pour éliminer les tunnels point à point et le routage de superposition qui leur est associé. Tous les membres du groupe partagent une association de sécurité (SA) commune, également connue sous le nom de SA de groupe.

Présentation de Group VPNv2

Une association de sécurité IPsec (SA) est un accord unidirectionnel entre les participants aux réseaux privés virtuels (VPN) qui définit les règles à utiliser pour les algorithmes d’authentification et de chiffrement, les mécanismes d’échange de clés et les communications sécurisées. Avec de nombreuses implémentations VPN, la SA est un tunnel point à point entre deux dispositifs de sécurité (voir Figure 1).

Le groupe VPNv2 étend l’architecture IPsec pour prendre en charge les SA partagées par un groupe d’appareils de sécurité (reportez-vous à la section Figure 2). Avec Group VPNv2, la connectivité any-to-any est obtenue en préservant les adresses IP source et de destination d’origine dans l’en-tête externe. Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600.

Group VPNv2 est une version améliorée de la fonctionnalité Group VPN introduite dans une version antérieure de Junos OS pour les pare-feu SRX Series. Sur les équipements Juniper, le VPN de groupe VPNv2 prend en charge la norme RFC 6407 et le domaine d’interprétation de groupe (GDOI) et interagit avec d’autres équipements conformes à la norme RFC 6407.

- Comprendre le protocole GDOI pour les VPNv2 de groupe

- Comprendre les serveurs et les membres VPNv2 de groupe

- Comprendre les limitations de Group VPNv2

- Comprendre la communication serveur-membre d’un groupe VPNv2

- Comprendre les opérations clés de Group VPNv2

Comprendre le protocole GDOI pour les VPNv2 de groupe

Le groupe VPNv2 est basé sur la norme RFC 6407, The Group Domain of Interpretation (GDOI). Cette RFC décrit le protocole entre les membres du groupe et les serveurs du groupe pour établir des SA entre les membres du groupe. Les messages GDOI créent, maintiennent ou suppriment des SA pour un groupe d’appareils. Le VPNv2 de groupe est pris en charge sur les instances Pare-feu virtuel vSRX et tous les pare-feu SRX Series, à l’exception des appareils SRX5400, SRX5600 et SRX5800.

Le protocole GDOI fonctionne sur le port UDP 848. L’Internet Security Association and Key Management Protocol (ISAKMP) définit deux phases de négociation pour établir les SA d’un tunnel IKE IPsec. La phase 1 permet à deux appareils d’établir une SA ISAKMP pour d’autres protocoles de sécurité, tels que GDOI.

Avec Group VPNv2, la phase 1 de la négociation ISAKMP SA est effectuée entre un serveur de groupe et un membre du groupe. Le serveur et le membre doivent utiliser la même stratégie ISAKMP. Les échanges GDOI entre le serveur et le membre établissent les SA qui sont partagées avec d’autres membres du groupe. Un membre du groupe n’a pas besoin de négocier IPsec avec les autres membres du groupe. Les échanges GDOI doivent être protégés par les SA ISAKMP Phase 1.

Il existe deux types d’échanges GDOI :

L’échange

groupkey-pullpermet à un membre de demander des SA et des clés partagées par le groupe au serveur. Les membres du groupe doivent s’inscrire auprès d’un serveur de groupe par le biais d’ungroupkey-pulléchange.L’échange

groupkey-pushest un message de recléage unique qui permet au serveur d’envoyer des SA et des clés de groupe aux membres avant l’expiration des SA de groupe existantes. Les messages de recléage sont des messages non sollicités envoyés par le serveur aux membres.

Comprendre les serveurs et les membres VPNv2 de groupe

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Le centre du VPN de groupe VPNv2 est le contrôleur de groupe/serveur de clés (GCKS). Un cluster de serveurs peut être utilisé pour assurer la redondance GCKS.

Le GCKS ou le serveur de groupe effectue les tâches suivantes :

Contrôle l’appartenance au groupe.

Génère des clés de chiffrement.

Envoie de nouvelles SA de groupe et de nouvelles clés aux membres. Les membres du groupe chiffrent le trafic en fonction des SA de groupe et des clés fournies par le serveur de groupe.

Un serveur de groupe peut gérer plusieurs groupes. Un seul équipement de sécurité peut être membre de plusieurs groupes.

Chaque groupe est représenté par un identificateur de groupe, qui est un nombre compris entre 1 et 4 294 967 295. Le serveur du groupe et les membres du groupe sont liés entre eux par l’identifiant du groupe. Il ne peut y avoir qu’un seul identificateur de groupe par groupe, et plusieurs groupes ne peuvent pas utiliser le même identificateur de groupe.

Voici une vue d’ensemble des actions du serveur et des membres de Group VPNv2 :

Le serveur de groupe écoute les membres sur le port UDP 848 pour qu’ils s’inscrivent.

Pour s’inscrire auprès du serveur du groupe, le membre doit d’abord établir une IKE SA avec le serveur. Un appareil membre doit fournir une authentification IKE phase 1 correcte pour rejoindre le groupe. L’authentification par clé pré-partagée est prise en charge.

Une fois l’authentification et l’inscription réussies, l’appareil membre récupère les SA de groupe et les clés de l’identificateur de groupe spécifié à partir du serveur disposant d’un échange GDOI

groupkey-pull.Le serveur ajoute le membre à l’appartenance au groupe.

Les membres du groupe échangent des paquets chiffrés avec des clés SA de groupe.

Le serveur envoie des SA et des actualisations de clés aux membres du groupe avec des messages de renouvellement de clé (GDOI groupkey-push). Le serveur envoie des messages de renouvellement de clé avant l’expiration des SA pour s’assurer que des clés valides sont disponibles pour chiffrer le trafic entre les membres du groupe.

Un message de renouvellement de clé envoyé par le serveur nécessite un message d’accusé de réception (ack) de la part de chaque membre du groupe. Si le serveur ne reçoit pas de message d’accusé de réception de la part du membre, le message de recléage est retransmis à l’adresse configurée retransmission-period (la valeur par défaut est de 10 secondes). S’il n’y a pas de réponse du membre après la configuration number-of-retransmission (la valeur par défaut est 2 fois), le membre est supprimé des membres enregistrés du serveur. La SA IKE entre le serveur et le membre est également supprimée.

Le serveur envoie également des messages de recléage pour fournir de nouvelles clés aux membres lorsque la SA du groupe a changé.

Comprendre les limitations de Group VPNv2

Les serveurs VPNv2 de groupe ne fonctionnent qu’avec des membres VPNv2 de groupe qui prennent en charge la RFC 6407, le domaine d’interprétation de groupe (GDOI).

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Les éléments suivants ne sont pas pris en charge dans cette version pour Group VPNv2 :

SNMP.

Refuser la stratégie du serveur VPN Cisco GET.

Prise en charge PKI pour l’authentification IKE de phase 1.

Colocalisation du serveur et du membre du groupe, où les fonctions serveur et membre coexistent dans le même périphérique physique.

Membres du groupe configurés en tant que clusters de châssis.

Interface J-Web pour la configuration et la surveillance.

Trafic de données multicast.

Le VPN de groupe v2 n’est pas pris en charge dans les déploiements où les adresses IP ne peuvent pas être préservées, par exemple sur Internet où le NAT est utilisé.

Comprendre la communication serveur-membre d’un groupe VPNv2

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. La communication serveur-membre permet au serveur d’envoyer des messages GDOI groupkey-push (reclé) aux membres. Si la communication serveur-membre n’est pas configurée pour le groupe, les membres peuvent envoyer des messages GDOI groupkey-pull pour s’inscrire et se réinscrire auprès du serveur, mais le serveur n’est pas en mesure d’envoyer groupkey-push des messages aux membres.

La communication entre les membres du serveur est configurée pour le groupe à l’aide de server-member-communication l’instruction de configuration dans la hiérarchie [edit security group-vpn server]. Les options suivantes peuvent être définies :

Algorithme d’authentification (sha-256 ou sha-384) utilisé pour authentifier le membre auprès du serveur. Il n’y a pas d’algorithme par défaut.

Algorithme de chiffrement utilisé pour les communications entre le serveur et le membre. Vous pouvez spécifier aes-128-cbc, aes-192-cbc ou aes-256-cbc. Il n’y a pas d’algorithme par défaut.

Type de communication unicast pour les messages de renouvellement de clé envoyés aux membres du groupe.

Durée de vie de la clé de chiffrement de clé (KEK). La valeur par défaut est de 3600 secondes.

Nombre de fois que le serveur de groupe retransmet

groupkey-pushdes messages à un membre du groupe sans réponse (la valeur par défaut est de 2 fois) et la période de temps entre les retransmissions (la valeur par défaut est de 10 secondes).

Si la communication serveur-membre d’un groupe n’est pas configurée, la liste des membres affichée par la show security group-vpn server registered-members commande affiche les membres du groupe qui se sont inscrits auprès du serveur ; les membres peuvent être actifs ou non. Lorsque la communication serveur-membre d’un groupe est configurée, la liste des membres du groupe est effacée. Pour le type de communication unicast, la commande affiche uniquement les show security group-vpn server registered-members membres actifs.

Comprendre les opérations clés de Group VPNv2

Cette rubrique contient les sections suivantes :

Clés de groupe

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Le serveur de groupe gère une base de données pour suivre la relation entre les groupes VPN, les membres du groupe et les clés de groupe. Il existe deux types de clés de groupe que le serveur télécharge pour les membres :

Key Encryption Key (KEK) : utilisée pour chiffrer les échanges de renouvellement de clé SA (GDOI

groupkey-push). Un KEK est pris en charge par groupe.Clé de chiffrement du trafic (TEK) : utilisée pour chiffrer et déchiffrer le trafic de données IPsec entre les membres du groupe.

La clé associée à une SA n’est acceptée par un membre du groupe que si une stratégie de correspondance est configurée sur le membre. Une clé acceptée est installée pour le groupe, tandis qu’une clé rejetée est ignorée.

Resaisir les messages

Si le groupe est configuré pour les communications entre membres du serveur, le serveur envoie des SA et des actualisations de clés aux membres du groupe avec des messages de renouvellement de clé (GDOI groupkey-push). Les messages de renouvellement de clé sont envoyés avant l’expiration des SA ; Cela permet de s’assurer que des clés valides sont disponibles pour chiffrer le trafic entre les membres du groupe.

Le serveur envoie également des messages de renouvellement de clé pour fournir de nouvelles clés aux membres lorsqu’il y a un changement dans l’appartenance au groupe ou que la SA du groupe a changé (par exemple, une stratégie de groupe est ajoutée ou supprimée).

Les options de communication entre les membres du serveur doivent être configurées sur le serveur pour permettre au serveur d’envoyer des messages de renouvellement de clé aux membres du groupe.

Le serveur de groupe envoie une copie du message de renouvellement de clé unicast à chaque membre du groupe. À la réception du message de reclé, les membres doivent envoyer un accusé de réception (ACK) au serveur. Si le serveur ne reçoit pas d’accusé de réception d’un membre (y compris la retransmission des messages de reclé), il considère que le membre est inactif et le supprime de la liste des membres. Le serveur cesse d’envoyer des messages de renouvellement de clé au membre.

Les number-of-retransmission instructions et retransmission-period configuration pour les communications entre membres du serveur contrôlent le renvoi des messages de recléage par le serveur lorsqu’aucun accusé de réception n’est reçu d’un membre.

L’intervalle auquel le serveur envoie des messages de recléage est basé sur la valeur de l’instruction lifetime-seconds de configuration dans la hiérarchie [edit security group-vpn server group group-name]. Les nouvelles clés sont générées avant l’expiration des clés KEK et TEK.

Le lifetime-seconds pour la KEK est configuré dans le cadre des communications entre les membres du serveur ; la valeur par défaut est de 3600 secondes. Le lifetime-seconds pour le TEK est configuré pour la proposition IPsec ; la valeur par défaut est 3600 secondes.

Inscription des membres

Si un membre du groupe ne reçoit pas de nouvelle clé SA du serveur avant l’expiration de la clé actuelle, le membre doit se réinscrire auprès du serveur et obtenir des clés mises à jour auprès d’un échange GDOI groupkey-pull .

Vue d’ensemble de la configuration VPNv2 de groupe

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Cette rubrique décrit les principales tâches de configuration de Group VPNv2.

Le contrôleur/serveur de clés de groupe (GCKS) gère les associations de sécurité (SA) VPNv2 de groupe, génère des clés de chiffrement et les distribue aux membres du groupe. Vous pouvez utiliser un cluster de serveurs VPNv2 de groupe pour assurer la redondance GCKS. Reportez-vous à la section Présentation des clusters de serveurs VPNv2 de groupe.

Sur le(s) serveur(s) de groupe, configurez les éléments suivants :

- IKE Phase 1 SA. Reportez-vous à la section Présentation de la configuration IKE Phase 1 pour le VPNv2 de groupe .

- IPsec SA. Reportez-vous à la section Présentation de la configuration IPsec SA pour le groupe VPNv2.

- Informations sur le groupe VPN, y compris l’identifiant du groupe, les passerelles IKE pour les membres du groupe, le nombre maximal de membres dans le groupe et les communications serveur-membre. La configuration de groupe inclut une stratégie de groupe qui définit le trafic auquel s’appliquent la SA et les clés. Le cluster de serveurs et la fenêtre temporelle antireplay peuvent éventuellement être configurés. Reportez-vous à la section Présentation de la configuration VPNv2 de groupe et Présentation de l’orientation du trafic VPNv2 de groupe.

Sur le membre du groupe, configurez les éléments suivants :

IKE Phase 1 SA. Reportez-vous à la section Présentation de la configuration IKE Phase 1 pour le VPNv2 de groupe .

IPsec SA. Reportez-vous à la section Présentation de la configuration IPsec SA pour le groupe VPNv2.

Stratégie IPsec qui définit la zone entrante (généralement un LAN protégé), la zone sortante (généralement un WAN) et le groupe VPN auquel la stratégie s’applique. Des règles d’exclusion ou d’ouverture peuvent également être spécifiées. Reportez-vous à la section Présentation de l’orientation du trafic VPNv2 de groupe.

Stratégie de sécurité autorisant le trafic VPN de groupe entre les zones spécifiées dans la stratégie IPsec.

Le fonctionnement de groupe VPNv2 nécessite une topologie de routage fonctionnelle qui permet aux appareils clients d’atteindre les sites prévus sur l’ensemble du réseau.

Le groupe est configuré sur le serveur avec group l’instruction de configuration dans la hiérarchie [edit security group-vpn server].

Les informations du groupe sont les suivantes :

Identificateur de groupe : valeur qui identifie le groupe VPN. Le même identifiant de groupe doit être configuré sur le membre du groupe.

Chaque membre du groupe est configuré avec l’instruction de

ike-gatewayconfiguration. Il peut y avoir plusieurs instances de cette instruction de configuration, une pour chaque membre du groupe.Stratégies de groupe : stratégies qui doivent être téléchargées pour les membres. Les stratégies de groupe décrivent le trafic auquel s’appliquent la SA et les clés. Reportez-vous à la section Présentation de l’orientation du trafic VPNv2 de groupe.

Seuil de membres : nombre maximal de membres dans le groupe. Une fois que le seuil de membres d’un groupe est atteint, un serveur cesse de répondre aux

groupkey-pullinitiations des nouveaux membres. Reportez-vous à la section Présentation des clusters de serveurs VPNv2 de groupe.Communication serveur-membre : configuration facultative qui permet au serveur d’envoyer

groupkey-pushdes messages de renouvellement de clé aux membres.Cluster de serveurs : configuration facultative qui prend en charge la redondance du contrôleur de groupe/serveur de clés (GCKS). Reportez-vous à la section Présentation des clusters de serveurs VPNv2 de groupe.

Antireplay : configuration facultative qui détecte l’interception et la relecture des paquets. Reportez-vous à la section Présentation de l’antirejeu VPNv2 de groupe.

Présentation de la configuration IKE Phase 1 pour le groupe VPNv2

Une SA IKE Phase 1 entre un serveur de groupe et un membre du groupe établit un canal sécurisé dans lequel négocier les SA IPsec partagées par un groupe. Pour les VPN IPsec standard sur les équipements de sécurité Juniper Networks, la configuration de la phase 1 de la SA consiste à spécifier une proposition, une stratégie et une passerelle IKE.

Pour le VPN de groupe v2, la configuration IKE Phase 1 SA est similaire à la configuration des VPN IPsec standard, mais elle est effectuée au niveau des hiérarchies [] et [edit security group-vpn server ikeedit security group-vpn member ike]. Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600.

Dans la configuration de la proposition IKE, vous définissez la méthode d’authentification et les algorithmes d’authentification et de chiffrement qui seront utilisés pour ouvrir un canal sécurisé entre les participants. Dans la configuration de la stratégie IKE, vous définissez le mode dans lequel le canal de phase 1 sera négocié, spécifiez le type d’échange de clés à utiliser et référencez la proposition de phase 1. Dans la configuration de la passerelle IKE, vous référencez la stratégie de phase 1.

La configuration de la proposition et de la stratégie IKE sur le serveur de groupe doit correspondre à la configuration de la proposition et de la stratégie IKE sur les membres du groupe. Sur un serveur de groupe, une passerelle IKE est configurée pour chaque membre du groupe. Sur un membre du groupe, jusqu’à quatre adresses de serveur peuvent être spécifiées dans la configuration de la passerelle IKE.

Comprendre la configuration IPsec SA pour le groupe VPNv2

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Une fois que le serveur et le membre ont établi un canal sécurisé et authentifié dans la phase 1 de la négociation, ils procèdent à l’établissement des SA IPsec qui sont partagées par les membres du groupe pour sécuriser les données transmises entre les membres. Bien que la configuration IPsec SA pour Group VPNv2 soit similaire à la configuration pour les VPN standard, un membre du groupe n’a pas besoin de négocier la SA avec les autres membres du groupe.

La configuration IPsec pour le VPNv2 de groupe se compose des informations suivantes :

Sur le serveur de groupe, une proposition IPsec est configurée pour le protocole de sécurité, l’authentification et l’algorithme de chiffrement à utiliser pour l’AS. La proposition IPsec SA est configurée sur le serveur de groupe avec l’instruction

proposalde configuration dans la hiérarchie [edit security group-vpn server ipsec].Sur le membre du groupe, un IKE à clé automatique est configuré qui fait référence à l’identificateur de groupe, au serveur de groupe (configuré avec l’instruction de configuration) et à l’interface

ike-gatewayutilisée par le membre pour se connecter aux pairs du groupe. L’IKE Autokey est configuré sur le membre avec l’instructionvpnde configuration dans la hiérarchie [edit security group-vpn member ipsec].

Voir également

Comprendre l’orientation du trafic VPNv2 de groupe

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Le serveur de groupe distribue les associations de sécurité IPsec (SA) et les clés aux membres d’un groupe spécifié. Tous les membres appartenant au même groupe partagent le même ensemble de SA IPsec. La SA installée sur un membre de groupe spécifique est déterminée par la stratégie associée à la SA de groupe et la stratégie IPsec configurée sur le membre du groupe.

- Stratégies de groupe configurées sur les serveurs de groupe

- Stratégies IPsec configurées sur les membres du groupe

- Fermeture intégrée

- Règles d’exclusion et d’ouverture sécurisée

- Priorités des stratégies et règles IPsec

Stratégies de groupe configurées sur les serveurs de groupe

Dans un groupe VPN, chaque SA de groupe et chaque clé que le serveur envoie à un membre sont associées à une stratégie de groupe. La stratégie de groupe décrit le trafic sur lequel la clé doit être utilisée, y compris le protocole, l’adresse source, le port source, l’adresse de destination et le port de destination. Sur le serveur, la stratégie de groupe est configurée avec les match-policy policy-name options au niveau de la hiérarchie [edit security group-vpn server group name ipsec-sa name].

Les stratégies de groupe identiques (configurées avec la même adresse source, la même adresse de destination, le même port source, le même port de destination et les mêmes valeurs de protocole) ne peuvent pas exister pour un seul groupe. Une erreur est renvoyée si vous tentez de valider une configuration qui contient des stratégies de groupe identiques pour un groupe. Si cela se produit, vous devez supprimer l’une des stratégies de groupe identiques avant de pouvoir valider la configuration.

Stratégies IPsec configurées sur les membres du groupe

Sur le membre du groupe, une stratégie IPsec se compose des informations suivantes :

Zone entrante (

from-zone) pour le trafic de groupe.Zone sortante (

to-zone) pour le trafic de groupe.Nom du groupe auquel s’applique la stratégie IPsec. Un seul nom VPNv2 de groupe peut être référencé par une paire de zone de/vers spécifique.

L’interface utilisée par le membre du groupe pour se connecter au groupe VPNv2 doit appartenir à la zone sortante. Cette interface est spécifiée avec l’instruction group-vpn-external-interface au niveau de la hiérarchie [edit security group-vpn member ipsec vpn vpn-name].

Sur le membre du groupe, la stratégie IPsec est configurée au niveau de la hiérarchie [edit security ipsec-policy]. Le trafic qui correspond à la stratégie IPsec est ensuite vérifié par rapport aux règles d’exclusion et d’ouverture automatique configurées pour le groupe.

Fermeture intégrée

Par défaut, le trafic qui ne correspond pas aux règles d’exclusion ou d’ouverture d’échec ou aux stratégies de groupe reçues du serveur de groupe est bloqué. C’est ce qu’on appelle la fermeture sans fail.

Règles d’exclusion et d’ouverture sécurisée

Sur les membres d’un groupe, les types de règles suivants peuvent être configurés pour chaque groupe :

Trafic exclu du chiffrement VPN. Les protocoles de routage BGP ou OSPF sont des exemples de ce type de trafic. Pour exclure du trafic d’un groupe, utilisez la

set security group-vpn member ipsec vpn vpn-name exclude ruleconfiguration. Un maximum de 10 règles d’exclusion peuvent être configurées.Trafic critique pour le fonctionnement du client et qui doit être envoyé en texte clair (non chiffré) si le membre du groupe n’a pas reçu de clé de chiffrement du trafic (TEK) valide pour l’SA IPsec. Les règles d’ouverture automatique autorisent ce flux de trafic alors que tous les autres sont bloqués. Activez l’ouverture automatique avec la

set security group-vpn member ipsec vpn vpn-name fail-open ruleconfiguration. Un maximum de 10 règles d’ouverture peuvent être configurées.

Priorités des stratégies et règles IPsec

Les stratégies et règles IPsec ont les priorités suivantes sur le membre du groupe :

Excluez les règles qui définissent le trafic à exclure du chiffrement VPN.

Stratégies de groupe téléchargées à partir du serveur de groupe.

Règles d’ouverture automatique qui définissent le trafic envoyé en texte clair s’il n’existe pas de TEK valide pour la SA.

Stratégie de fermeture et d’échec qui bloque le trafic. Il s’agit de l’option par défaut si le trafic ne correspond pas aux règles d’exclusion ou d’ouverture ou aux stratégies de groupe.

Voir également

Comprendre le processus de sonde de récupération de groupe VPNv2

Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600. Deux situations peuvent indiquer qu’un membre du groupe n’est pas synchronisé avec le serveur du groupe et les autres membres du groupe :

Le membre du groupe reçoit un paquet ESP (Encapsulating Security Payload) avec un Security Parameter Index (SPI) non reconnu.

Il y a du trafic IPsec sortant, mais aucun trafic IPsec entrant sur le membre du groupe.

Lorsque l’une ou l’autre situation est détectée, un processus de sonde de récupération peut être déclenché sur le membre du groupe. Le processus de sonde de récupération initie des échanges GDOI groupkey-pull à des intervalles spécifiques pour mettre à jour l’OS du membre à partir du serveur du groupe. En cas d’attaque par déni de service sur de mauvais paquets SPI ou si l’expéditeur lui-même n’est pas synchronisé, l’indication de désynchronisation sur le membre du groupe peut être une fausse alerte. Pour éviter de surcharger le système, l’initiation groupkey-pull est réessayée à des intervalles de 10, 20, 40, 80, 160 et 320 secondes.

Le processus de sonde de récupération est désactivé par défaut. Pour activer le processus de sonde de récupération, configurez recovery-probe au niveau de la hiérarchie [edit security group-vpn member ipsec vpn vpn-name].

Comprendre l’antirejeu de groupe VPNv2

L’antireplay VPNv2 de groupe est pris en charge sur les instances Pare-feu virtuel vSRX et tous les pare-feu SRX Series, à l’exception des appareils SRX5400, SRX5600 et SRX5800. L’antireplay est une fonctionnalité IPsec capable de détecter lorsqu’un paquet est intercepté puis rejoué par des attaquants. L’antirelecture est désactivée par défaut pour un groupe.

Chaque paquet IPsec contient un horodatage. Le membre du groupe vérifie si l’horodatage du paquet correspond à la valeur configuréeanti-replay-time-window. Un paquet est abandonné si l’horodatage dépasse la valeur.

Nous vous recommandons de configurer NTP sur tous les appareils qui prennent en charge l’antirelecture de Group VPNv2.

Les membres du groupe qui s’exécutent sur des instances du pare-feu virtuel vSRX sur une machine hôte où l’hyperviseur est exécuté sous une charge importante peuvent rencontrer des problèmes qui peuvent être corrigés en reconfigurant la anti-replay-time-window valeur. Si les données qui correspondent à la stratégie IPsec sur le membre du groupe ne sont pas transférées, vérifiez la show security group-vpn member ipsec statistics sortie pour les erreurs D3P. Assurez-vous que NTP fonctionne correctement. S’il y a des erreurs, ajustez la anti-replay-time-window valeur.

Voir également

Exemple : Configuration d’un serveur VPNv2 de groupe et de ses membres

Cet exemple montre comment configurer un serveur VPNv2 de groupe pour fournir une prise en charge du contrôleur de groupe/serveur de clés (GCKS) aux membres du groupe VPNv2. Group VPNv2 est pris en charge sur les équipements et instances de Pare-feu virtuel vSRX SRX300, SRX320, SRX340, SRX345, SRX550HM, SRX1500, SRX4100, SRX4200 et SRX4600.

Conditions préalables

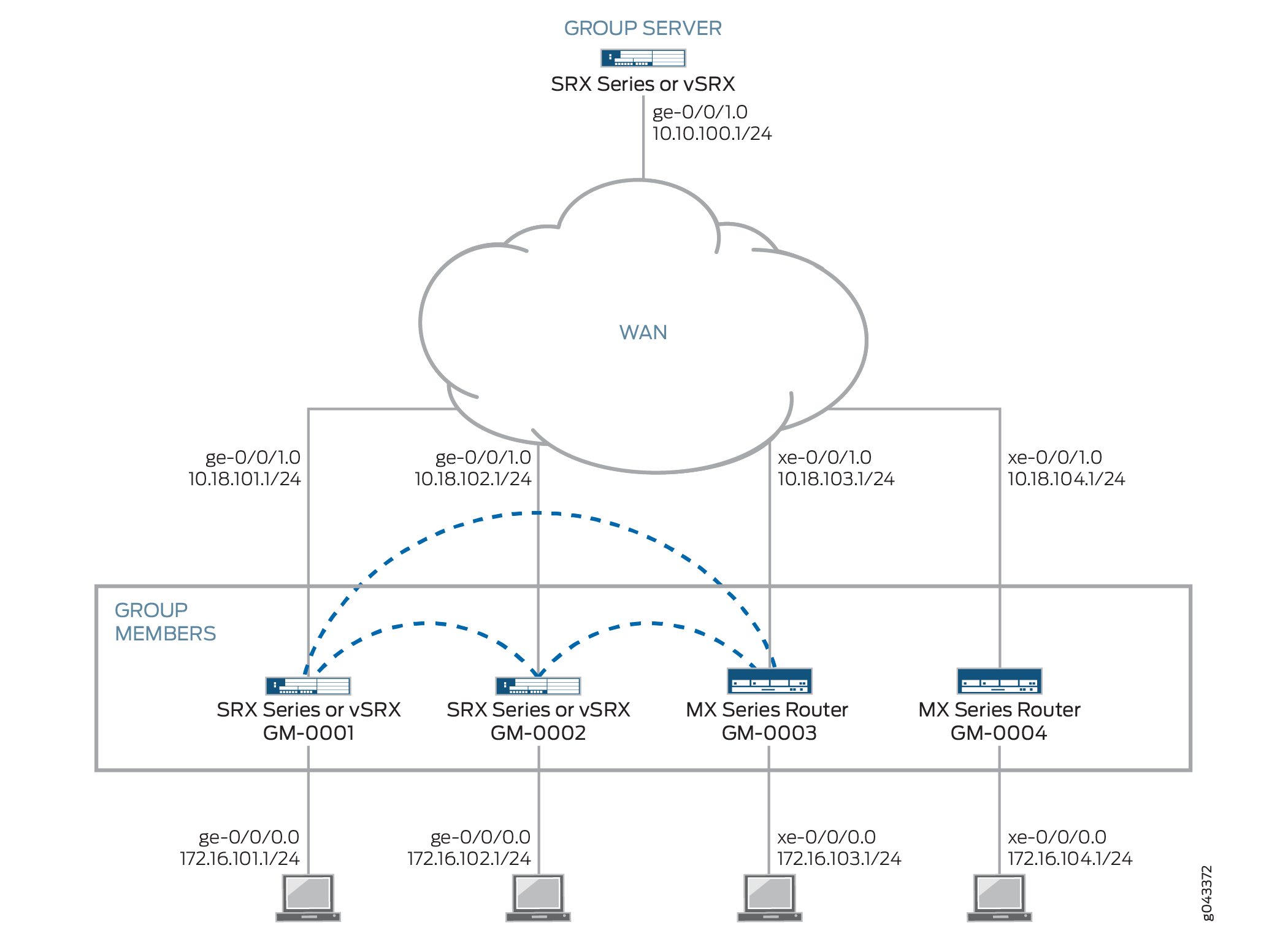

L’exemple utilise les composants matériels et logiciels suivants :

Une instance prise en charge du pare-feu SRX Series ou du pare-feu virtuel vSRX exécutant Junos OS version 15.1X49-D30 ou ultérieure qui prend en charge Group VPNv2. Cette instance de pare-feu SRX Series ou de pare-feu virtuel vSRX fonctionne comme un serveur VPNv2 de groupe.

Deux instances de pare-feu SRX Series ou de pare-feu virtuel vSRX prises en charge exécutant Junos OS version 15.1X49-D30 ou ultérieure et prenant en charge Group VPNv2. Ces appareils ou instances fonctionnent en tant que membres de groupe VPNv2.

Deux équipements MX Series pris en charge exécutant Junos OS version 15.1R2 ou ultérieure qui prennent en charge Group VPNv2. Ces appareils fonctionnent en tant que membres d’un groupe VPNv2.

Un nom d’hôte, un mot de passe d’administrateur root et un accès de gestion doivent être configurés sur chaque appareil. Nous vous recommandons également de configurer NTP sur chaque équipement.

Le fonctionnement de groupe VPNv2 nécessite une topologie de routage fonctionnelle qui permet aux appareils clients d’atteindre les sites prévus sur l’ensemble du réseau. Cet exemple se concentre sur la configuration VPNv2 de groupe ; La configuration de routage n’est pas décrite.

Présentation

Dans cet exemple, le réseau VPNv2 de groupe se compose d’un serveur et de quatre membres. Deux des membres sont des pare-feu SRX Series ou des instances de pare-feu virtuel vSRX, tandis que les deux autres membres sont des équipements MX Series. Les SA VPN de groupe partagées sécurisent le trafic entre les membres du groupe.

Les SA VPN de groupe doivent être protégées par une SA de phase 1. Par conséquent, la configuration du VPN de groupe doit inclure la configuration des négociations IKE Phase 1 sur le serveur du groupe et les membres du groupe.

Le même identificateur de groupe doit être configuré à la fois sur le serveur du groupe et sur les membres du groupe. Dans cet exemple, le nom du groupe est GROUP_ID-0001 et l’identificateur de groupe est 1. La stratégie de groupe configurée sur le serveur spécifie que la SA et la clé sont appliquées au trafic entre les sous-réseaux dans la plage 172.16.0.0/12.

Sur les membres du pare-feu SRX Series ou du pare-feu virtuel vSRX, une stratégie IPsec est configurée pour le groupe dont la zone LAN est la zone de départ (trafic entrant) et la zone WAN la zone de destination (trafic sortant). Une stratégie de sécurité est également nécessaire pour autoriser le trafic entre les zones LAN et WAN.

Topologie

Figure 3 affiche les équipements Juniper Networks à configurer pour cet exemple.

Configuration

- Configuration du serveur de groupe

- Configuration du membre du groupe GM-0001 (pare-feu SRX Series ou instance de pare-feu virtuel vSRX)

- Configuration du membre du groupe GM-0002 (pare-feu SRX Series ou instance Pare-feu virtuel vSRX)

- Configuration du membre du groupe GM-0003 (périphérique MX Series)

- Configuration du membre du groupe GM-0004 (périphérique MX Series)

Configuration du serveur de groupe

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/1 unit 0 family inet address 10.10.100.1/24 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set routing-options static route 10.18.101.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.102.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.103.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.104.0/24 next-hop 10.10.100.254 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.10.100.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0005 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer le serveur VPNv2 de groupe :

Configurez les interfaces, les zones de sécurité et les stratégies de sécurité.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.10.100.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 then reject user@host# set global policy 1000 then log session-init user@host# set global policy 1000 then count user@host# set default-policy deny-all

Configurez les routes statiques.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.102.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.103.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.104.0/24 next-hop 10.10.100.254

Configurez la proposition, la stratégie et les passerelles IKE.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.10.100.1

Configurez la proposition IPsec.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600 VPN Group

Configurez le groupe.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000

Configurez les communications serveur-membre.

[edit security group-vpn server group GROUP_ID-0001 server-member-communication] user@host# set communication-type unicast user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 7200 user@host# set sig-hash-algorithm sha-256

Configurez la stratégie de groupe à télécharger pour les membres du groupe.

[edit security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001] user@host# set proposal AES256-SHA256-L3600 user@host# set match-policy 1 source 172.16.0.0/12 user@host# set match-policy 1 destination 172.16.0.0/12 user@host# set match-policy 1 protocol 0

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show routing-optionset show security . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.100.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.10.100.254;

route 10.18.102.0/24 next-hop 10.10.100.254;

route 10.18.103.0/24 next-hop 10.10.100.254;

route 10.18.104.0/24 next-hop 10.10.100.254;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.10.100.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.10.100.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.10.100.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.10.100.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration du membre du groupe GM-0001 (pare-feu SRX Series ou instance de pare-feu virtuel vSRX)

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.101.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.102.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.101.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.101.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.101.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer le membre VPNv2 de groupe :

Configurez les interfaces, les zones de sécurité et les stratégies de sécurité.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Configurez les routes statiques.

[edit routing-options] user@host# set static route 10.18.102.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.101.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.101.254

Configurez la proposition, la stratégie et la passerelle IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.101.1

Configurez la SA IPsec.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Configurez la stratégie IPsec.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show routing-optionset show security . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.101.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.102.0/24 next-hop 10.18.101.254;

route 10.18.103.0/24 next-hop 10.18.101.254;

route 10.18.104.0/24 next-hop 10.18.101.254;

route 172.16.101.0/24 next-hop 10.18.101.254;

route 172.16.102.0/24 next-hop 10.18.101.254;

route 172.16.103.0/24 next-hop 10.18.101.254;

route 172.16.104.0/24 next-hop 10.18.101.254;

route 10.10.100.0/24 next-hop 10.18.101.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

ipsec-policy {

from-zone LAN to-zone WAN {

ipsec-group-vpn GROUP_ID-0001;

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration du membre du groupe GM-0002 (pare-feu SRX Series ou instance Pare-feu virtuel vSRX)

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.102.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.101.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.102.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.102.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.102.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer le membre VPNv2 de groupe :

Configurez les interfaces, les zones de sécurité et les stratégies de sécurité.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Configurez les routes statiques.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.102.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.102.254

Configurez la proposition, la stratégie et la passerelle IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.102.1

Configurez la SA IPsec.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Configurez la stratégie IPsec.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show routing-optionset show security . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.102.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.102.254;

route 10.18.103.0/24 next-hop 10.18.102.254;

route 10.18.104.0/24 next-hop 10.18.102.254;

route 172.16.101.0/24 next-hop 10.18.102.254;

route 172.16.102.0/24 next-hop 10.18.102.254;

route 172.16.103.0/24 next-hop 10.18.102.254;

route 172.16.104.0/24 next-hop 10.18.102.254;

route 10.10.100.0/24 next-hop 10.18.102.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.102.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration du membre du groupe GM-0003 (périphérique MX Series)

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.103.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.103.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.103.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.103.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.103.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks then skip set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

Procédure étape par étape

Pour configurer le membre VPNv2 de groupe :

Configurez les interfaces.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.103.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.103.1/24 user@host# set ms-0/2/0 unit 0 family inet

Configurez le routage.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.103.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.103.254

Configurez la proposition, la stratégie et la passerelle IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.103.1

Configurez la SA IPsec.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

Configurez le filtre de service.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.100.1/32 user@host# set term inbound-ks from source-address 10.10.100.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.10.100.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

Configurez l’ensemble de services.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show routing-options, show security, show services et show firewall. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.103.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.103.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.103.254;

route 10.18.102.0/24 next-hop 10.18.103.254;

route 10.18.104.0/24 next-hop 10.18.103.254;

route 172.16.101.0/24 next-hop 10.18.103.254;

route 172.16.102.0/24 next-hop 10.18.103.254;

route 172.16.103.0/24 next-hop 10.18.103.254;

route 172.16.104.0/24 next-hop 10.18.103.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.103.1;

server-address 10.10.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.10.100.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

Configuration du membre du groupe GM-0004 (périphérique MX Series)

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.