Sur cette page

Inscription de certificats numériques en ligne : Vue d’ensemble de la configuration

Comprendre l’inscription d’un certificat d’autorité de certification en ligne

Inscription d’un certificat d’autorité de certification en ligne à l’aide de SCEP

Exemple : Inscription d’un certificat local en ligne à l’aide de SCEP

Exemple : Utilisation de SCEP pour renouveler automatiquement un certificat local

Exemple : Chargement manuel de l’autorité de certification et des certificats locaux

Inscription des certificats

Une autorité de certification émet des certificats numériques, ce qui permet d’établir une connexion sécurisée entre deux points de terminaison grâce à la validation des certificats. Les rubriques suivantes décrivent comment configurer des certificats d’autorité de certification en ligne ou en local à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol) :

Inscription de certificats numériques en ligne : Vue d’ensemble de la configuration

Vous pouvez utiliser le protocole CMPv2 (Certificate Management Protocol version 2) ou le protocole SCEP (Simple Certificate Enrollment Protocol) pour inscrire des certificats numériques. Pour inscrire un certificat en ligne :

Générez une paire de clés sur l’appareil. Reportez-vous à la section Certificats numériques autosignés.

Créez un ou plusieurs profils d’autorité de certification contenant des informations spécifiques à une autorité de certification. Voir l’exemple : Configuration d’un profil d’autorité de certification.

Pour SCEP uniquement, inscrivez le certificat de l’autorité de certification. Reportez-vous à la section Inscription d’un certificat d’autorité de certification en ligne à l’aide de SCEP.

Inscrivez le certificat local à partir de l’autorité de certification dont vous avez précédemment chargé le certificat d’autorité de certification. Voir l’exemple : Inscription d’un certificat local en ligne à l’aide de SCEP.

Configurez la réinscription automatique. Voir l’exemple : Utilisation de SCEP pour renouveler automatiquement un certificat local.

Comprendre l’inscription d’un certificat d’autorité de certification en ligne

Avec le protocole SCEP (Simple Certificate Enrollment Protocol), vous pouvez configurer votre équipement Juniper Networks pour obtenir un certificat d’autorité de certification en ligne et lancer l’enrôlement en ligne pour l’ID de certificat spécifié. La clé publique de l’autorité de certification vérifie les certificats des homologues distants.

Comprendre les demandes de certificat local

Lorsque vous créez une demande de certificat local, l’appareil génère n certificats d’entité d’extrémité au format PKCS #10 à partir d’une paire de clés que vous avez précédemment générée à l’aide du même ID de certificat.

Un nom d’objet est associé à la demande de certificat local sous la forme d’un nom commun (CN), d’une unité organisationnelle (UO), d’une organisation (O), d’une localité (L), d’un État (ST), d’un pays (C) et d’un composant de domaine (DC). De plus, un autre nom de sujet est associé sous la forme suivante :

-

Adresse IP

-

Adresse e-mail

-

Nom de domaine complet (FQDN)

Spécifiez le nom de l’objet au format de nom distinctif entre guillemets, y compris le composant de domaine (DC), le nom commun (CN), le numéro de série (SN), le nom de l’unité organisationnelle (OU), le nom de l’organisation (O), la localité (L), l’État (ST) et le pays (C).

Certaines autorités de certification ne prennent pas en charge l’adresse e-mail en tant que nom de domaine dans un certificat. Si vous n’incluez pas d’adresse e-mail dans la demande de certificat local, vous ne pouvez pas utiliser une adresse e-mail comme ID IKE local lors de la configuration de l’appareil en tant qu’homologue dynamique. Au lieu de cela, vous pouvez utiliser un nom de domaine complet (s’il figure dans le certificat local) ou laisser le champ ID local vide. Si vous ne spécifiez pas d’ID local pour un homologue dynamique, entrez le de cet homologue sur le hostname.domain-name périphérique à l’autre extrémité du tunnel IPsec dans le champ ID de l’homologue.

Inscription d’un certificat d’autorité de certification en ligne à l’aide de SCEP

Avant de commencer :

Générez une paire de clés publique et privée. Reportez-vous à la section Certificats numériques autosignés.

Créez un profil d’autorité de certification. Voir l’exemple : Configuration d’un profil d’autorité de certification.

Pour inscrire un certificat d’autorité de certification en ligne :

Récupérez le certificat de l’autorité de certification en ligne à l’aide de SCEP. (Les attributs requis pour atteindre le serveur d’autorité de certification sont obtenus à partir du profil d’autorité de certification défini.)

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

La commande est traitée de manière synchrone pour fournir l’empreinte du certificat d’autorité de certification reçu.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

Vérifiez que le bon certificat est chargé. Le certificat de l’autorité de certification n’est chargé que lorsque vous tapez yes à l’invite de la CLI.

Pour plus d’informations sur le certificat, telles que la longueur en bits de la paire de clés, utilisez la commande

show security pki ca-certificate.

Exemple : Inscription d’un certificat local en ligne à l’aide de SCEP

Cet exemple montre comment inscrire un certificat local en ligne à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol).

Conditions préalables

Avant de commencer :

Générez une paire de clés publique et privée. Reportez-vous à la section Certificats numériques autosignés.

Configurez un profil d’autorité de certification. Voir l’exemple : Configuration d’un profil d’autorité de certification.

Pour le SCEP, inscrivez le certificat d’autorité de certification. Reportez-vous à la section Inscription d’un certificat d’autorité de certification en ligne à l’aide de SCEP.

Présentation

Dans cet exemple, vous configurez votre équipement Juniper Networks pour obtenir un certificat local en ligne et lancez l’inscription en ligne pour l’ID de certificat spécifié avec SCEP. Vous spécifiez le chemin d’accès URL au serveur de l’autorité de certification dans le nom ca-profile-ipsecdu profil de l’autorité de certification .

Vous utilisez la request security pki local-certificate enroll scep commande pour démarrer l’inscription en ligne pour l’ID de certificat spécifié. (À partir de Junos OS version 15.1X49-D40 et de Junos OS version 17.3R1, le scep mot-clé est pris en charge et requis.) Vous devez spécifier le nom du profil de l’autorité de certification (par exemple, ), l’ID de certificat correspondant à une paire de clés précédemment générée (par exemple, ca-profile-ipsecqqq), et les informations suivantes :

Mot de passe de défi fourni par l’administrateur de l’autorité de certification pour l’inscription et la réinscription du certificat.

Au moins une des valeurs suivantes :

Nom de domaine permettant d’identifier le propriétaire du certificat dans les négociations IKE (par exemple,

qqq.example.net.Identité du propriétaire du certificat pour la négociation IKE avec l’instruction e-mail (par exemple,

qqq@example.net.L’adresse IP si l’appareil est configuré pour une adresse IP statique (par exemple,

10.10.10.10.

Spécifiez le nom de l’objet au format de nom distinctif entre guillemets, y compris le composant de domaine (DC), le nom commun (CN), le numéro de série (SN), le nom de l’unité organisationnelle (OU), le nom de l’organisation (O), la localité (L), l’État (ST) et le pays (C).

Une fois le certificat de l’appareil obtenu, l’inscription en ligne pour l’ID de certificat commence. La commande est traitée de manière asynchrone.

Configuration

Procédure

Procédure étape par étape

Pour inscrire un certificat local en ligne :

Spécifiez le profil de l’autorité de certification.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

Si vous avez terminé de configurer l’appareil, validez la configuration.

[edit] user@host# commit

Lancez le processus d’inscription en exécutant la commande mode opérationnel.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

Si vous définissez SN dans le champ objet sans le numéro de série, le numéro de série est lu directement à partir de l’appareil et ajouté à la demande de signature de certificat (CSR).

À partir de Junos OS version 19.4R2, un message ECDSA Keypair not supported with SCEP for cert_id <certificate id> d’avertissement s’affiche lorsque vous essayez d’inscrire un certificat local à l’aide d’une clé ECDSA (Elliptic Curve Digital Signature Algorithm) avec le protocole SCEP (Simple Certificate Enrollment Protocol) comme clé ECDSA n’est pas pris en charge par SCEP.

Vérification

Pour vérifier que la configuration fonctionne correctement, entrez la show security pki commande.

Exemple : Utilisation de SCEP pour renouveler automatiquement un certificat local

Vous pouvez utiliser le protocole CMPv2 (Certificate Management Protocol version 2) ou le protocole SCEP (Simple Certificate Enrollment Protocol) pour inscrire des certificats numériques. Cet exemple montre comment renouveler automatiquement les certificats locaux à l’aide de SCEP.

Conditions préalables

Avant de commencer :

Obtenez un certificat en ligne ou manuellement. Reportez-vous à la section Certificats numériques.

Obtenez un certificat local. Voir l’exemple : Inscription d’un certificat local en ligne à l’aide de SCEP.

Présentation

Vous pouvez activer l’appareil pour qu’il renouvelle automatiquement les certificats qui ont été acquis par l’inscription en ligne ou chargés manuellement. Le renouvellement automatique des certificats vous évite d’avoir à vous rappeler de renouveler les certificats sur l’appareil avant leur expiration, et permet de maintenir des certificats valides à tout moment.

Le renouvellement automatique des certificats est désactivé par défaut. Vous pouvez activer le renouvellement automatique des certificats et configurer l’appareil pour qu’il envoie automatiquement une demande de réinscription d’un certificat avant son expiration. Vous pouvez spécifier le moment où la demande de réinscription du certificat doit être envoyée ; Le déclencheur de la réinscription est le pourcentage de la durée de vie du certificat qui reste avant son expiration. Par exemple, si la demande de renouvellement doit être envoyée alors que la durée de vie restante du certificat est de 10 %, configurez 10 pour le déclencheur de réinscription.

Pour que cette fonctionnalité fonctionne, l’appareil doit être en mesure d’atteindre le serveur de l’autorité de certification et le certificat doit être présent sur l’appareil pendant le processus de renouvellement. En outre, vous devez également vous assurer que l’autorité de certification émettant le certificat peut renvoyer le même DN. L’autorité de certification ne doit pas modifier le nom de l’objet ou l’extension d’un autre nom d’objet dans le nouveau certificat.

Vous pouvez activer et désactiver le renouvellement automatique des certificats SCEP pour tous les certificats SCEP ou par certificat. La commande permet d’activer et de configurer la set security pki auto-re-enrollment scep réinscription des certificats. Dans cet exemple, vous spécifiez l’ID de certificat du certificat d’autorité de certification en tant que ca-ipsec et définissez le nom du profil d’autorité de certification associé au certificat sur ca-profile-ipsec. Vous définissez le mot de passe de demande pour le certificat d’autorité de certification sur le mot de passe de demande fourni par l’administrateur de l’autorité de certification. ce mot de passe doit être le même que celui configuré précédemment pour l’autorité de certification. Vous définissez également le pourcentage du déclencheur de réinscription sur 10. Lors de la réinscription automatique, l’équipement Juniper Networks utilise par défaut la paire de clés existante. Une bonne pratique de sécurité consiste à régénérer une nouvelle paire de clés pour la réinscription. Pour générer une nouvelle paire de clés, utilisez la re-generate-keypair commande.

Configuration

Procédure

Procédure étape par étape

Pour activer et configurer la réinscription d’un certificat local :

Permet d’activer et de configurer la réinscription des certificats.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

À partir de Junos OS version 15.1X49-D40 et de Junos OS version 17.3R1, le

scepmot-clé est pris en charge et requis.Si vous avez terminé de configurer l’appareil, validez la configuration.

[edit] user@host# commit

Vérification

Pour vérifier que la configuration fonctionne correctement, entrez la commande mode show security pki local-certificate detail opérationnel.

Comprendre l’inscription aux certificats CMPv2 et SCEP

En fonction de votre environnement de déploiement, vous pouvez utiliser le protocole CMPv2 (Certificate Management Protocol version 2) ou le protocole SCEP (Simple Certificate Enrollment Protocol) pour l’inscription de certificats en ligne. Cette rubrique décrit certaines des différences fondamentales entre les deux protocoles.

Tableau 1 décrit les différences entre les protocoles d’inscription de certificats CMPv2 et SCEP.

Attribut |

CMPv2 |

Le SCEP |

|---|---|---|

Types de certificats pris en charge : |

DSA, ECDSA et RSA |

RSA uniquement |

Normes prises en charge |

RFC 4210 et 4211 |

Projet de Internet Engineering Task Force |

Les demandes et réponses d’inscription et de réinscription de certificats diffèrent entre CMPv2 et SCEP. Avec CMPv2, il n’existe pas de commande distincte pour inscrire les certificats d’autorité de certification. Avec SCEP, vous inscrivez des certificats d’autorité de certification à l’aide de la commande et spécifiez le profil d’autorité de request security pki ca-certificate enroll certification. Un profil d’autorité de certification doit être configuré avec CMPv2 ou SCEP.

Comprendre l’inscription de certificats avec CMPv2

La request security pki local-certificate enroll cmpv2 commande utilise CMPv2 pour inscrire un certificat numérique local en ligne. Cette commande charge à la fois les certificats d’entité finale et les certificats d’autorité de certification en fonction de la configuration du serveur d’autorité de certification. Le profil de l’autorité de certification doit être créé avant l’inscription du certificat d’autorité de certification, car l’URL d’inscription est extraite du profil de l’autorité de certification.

Cette rubrique décrit l’inscription de certificats avec le protocole CMPv2.

- Messages d’inscription et de réinscription de certificats

- Certificat d’entité finale avec certificat d’autorité de certification de l’émetteur

- Certificat d’entité finale avec chaîne de certificats d’autorité de certification

Messages d’inscription et de réinscription de certificats

Le protocole CMPv2 implique principalement des opérations d’inscription et de réinscription de certificats. Le processus d’inscription de certificat inclut des messages de demande d’initialisation et de réponse d’initialisation, tandis que la réinscription de certificat comprend des messages de demande de mise à jour de clé et de réponse de mise à jour de clé.

Le serveur CMPv2 répond avec une réponse d’initialisation (IP). La réponse contient le certificat de l’entité finale ainsi que des certificats d’autorité de certification facultatifs. L’intégrité et l’authenticité du message de la réponse d’initialisation peuvent être vérifiées à l’aide d’informations secrètes partagées conformément à la RFC 4210. La réponse d’initialisation peut également être vérifiée à l’aide de la clé publique de l’autorité de certification de l’émetteur. Avant de réinscrire un certificat d’entité finale, vous devez disposer d’un certificat d’autorité de certification valide inscrit sur l’appareil.

Le message Réponse d’initialisation ou Réponse de mise à jour de clé peut contenir un certificat d’autorité de certification de l’émetteur ou une chaîne de certificats d’autorité de certification. Les certificats d’autorité de certification reçus dans les réponses sont traités comme des certificats d’autorité de certification de confiance et stockés dans l’appareil de réception s’ils ne sont pas déjà présents dans le magasin d’autorités de certification approuvées. Ces certificats d’autorité de certification sont ensuite utilisés pour la validation des certificats d’entité finale.

Nous ne prenons pas en charge la réinscription des certificats d’autorité de certification. Si un certificat d’autorité de certification expire, vous devez désinscrire le certificat d’autorité de certification actuel et le réinscrire.

Certificat d’entité finale avec certificat d’autorité de certification de l’émetteur

Dans un scénario simple, le message de réponse d’initialisation peut ne contenir qu’un certificat d’entité finale, auquel cas les informations de l’autorité de certification sont fournies séparément. Le certificat est stocké dans le magasin de certificats de l’entité finale.

Le message de réponse d’initialisation peut contenir un certificat d’entité finale ainsi qu’un certificat d’autorité de certification de l’émetteur auto-signé. Le certificat de l’entité finale est d’abord stocké dans le magasin de certificats, puis le certificat de l’autorité de certification est vérifié. Si le certificat d’autorité de certification est trouvé et que le nom distinctif (DN) de l’objet du certificat d’autorité de certification dans le message de réponse d’initialisation correspond au nom d’identification de l’émetteur du certificat d’entité finale, le certificat d’autorité de certification est stocké dans le magasin de certificats d’autorité de certification pour le nom de profil d’autorité de certification spécifié dans la commande d’inscription de certificat CMPv2. Si le certificat de l’autorité de certification existe déjà dans le magasin de certificats de l’autorité de certification, aucune action n’est entreprise.

Certificat d’entité finale avec chaîne de certificats d’autorité de certification

Dans de nombreux déploiements, le certificat d’entité finale est émis par une autorité de certification intermédiaire dans une chaîne de certificats. Dans ce cas, le message de réponse d’initialisation peut contenir le certificat de l’entité finale ainsi qu’une liste des certificats d’autorité de certification de la chaîne. Les certificats d’autorité de certification intermédiaires et les certificats d’autorité de certification racine auto-signés sont tous requis pour valider le certificat d’entité finale. La chaîne d’autorités de certification peut également être nécessaire pour valider les certificats reçus d’appareils homologues ayant des hiérarchies similaires. La section suivante décrit comment les certificats de la chaîne d’autorités de certification sont stockés.

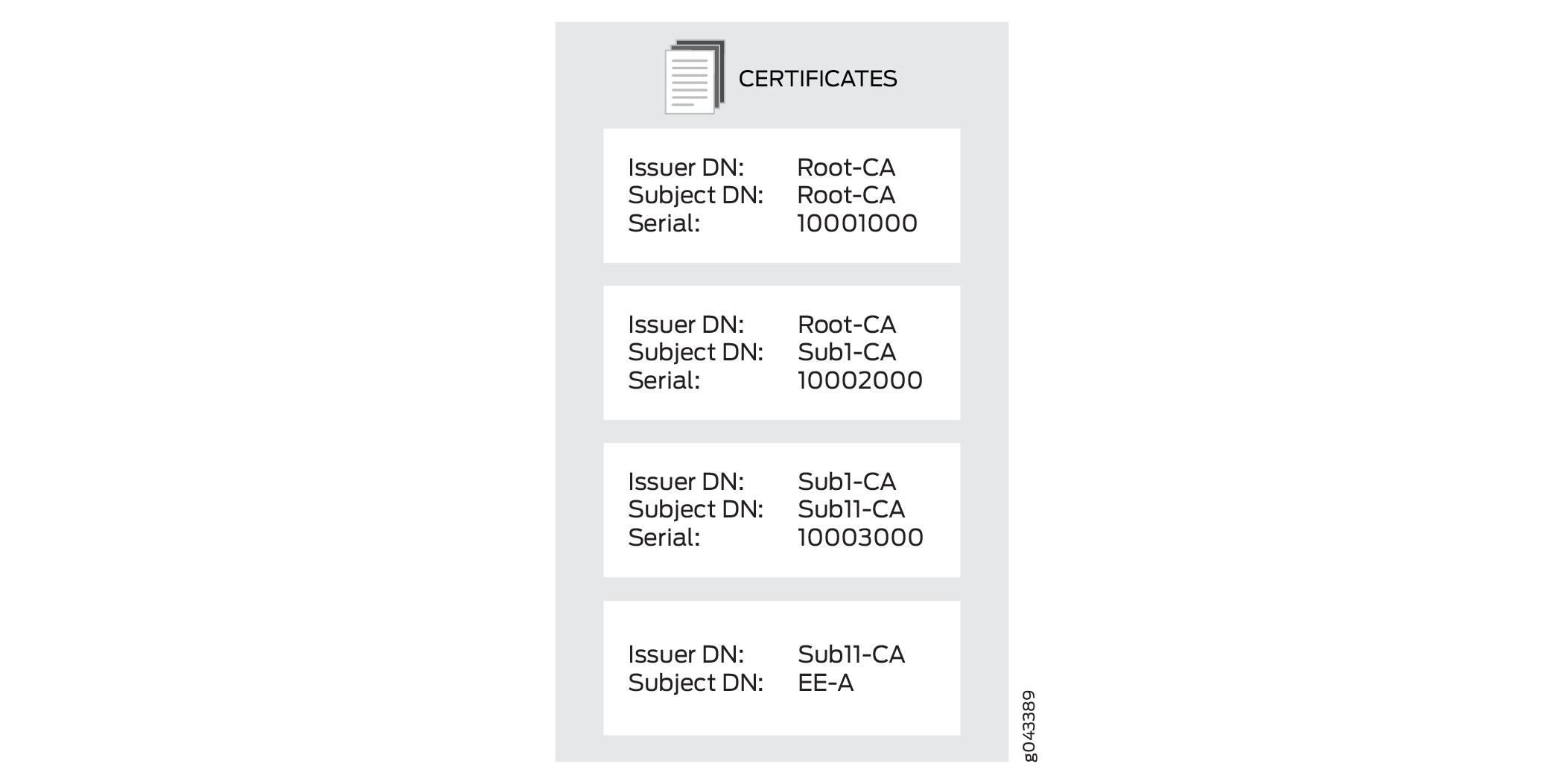

Dans Figure 1, le message Réponse d’initialisation inclut le certificat de l’entité finale et trois certificats d’autorité de certification dans une chaîne de certificats.

Le certificat d’entité finale est stocké dans le magasin de certificats d’entité finale. Chaque certificat d’autorité de certification a besoin d’un profil d’autorité de certification. Le certificat d’autorité de certification avec l’objet DN Sub11-CA est la première autorité de certification de la chaîne et est l’émetteur du certificat de l’entité finale. Il est stocké dans le profil d’autorité de certification spécifié à l’aide de la commande d’inscription de certificat CMPv2.

La présence de chacun des certificats d’autorité de certification restants dans la chaîne est vérifiée dans le magasin d’autorité de certification. Si aucun certificat d’autorité de certification n’est présent dans le magasin d’autorités de certification, il est enregistré et un profil d’autorité de certification est créé pour celui-ci. Le nouveau nom de profil d’autorité de certification est créé à l’aide des 16 chiffres les moins significatifs du numéro de série du certificat d’autorité de certification. Si le numéro de série comporte plus de 16 chiffres, les chiffres les plus significatifs au-delà de 16 chiffres sont tronqués. Si le numéro de série est inférieur à 16 chiffres, les chiffres les plus significatifs restants sont remplis avec 0s. Par exemple, si le numéro de série est 11111000100010001000, le nom du profil de l’autorité de certification est 1000100010001000. Si le numéro de série est 10001000, le nom du profil de l’autorité de certification est 0000000010001000.

Il est possible que plusieurs numéros de série de certificats aient les mêmes 16 chiffres les moins significatifs. Dans ce cas, est ajouté au nom de profil pour créer un nom de profil d’autorité de certification unique ; d’autres noms de profil d’autorité de certification sont créés en incrémentant le numéro ajouté, -00 de -01 jusqu’à -99. Par exemple, les noms de profil d’autorité de certification peuvent être 1000100010001000, 1000100010001000-00et 1000100010001000-01.

Voir également

Exemple : Génération manuelle d’une CSR pour le certificat local et envoi de celle-ci au serveur de l’autorité de certification

Cet exemple montre comment générer manuellement une demande de signature de certificat.

Conditions préalables

Générez une clé publique et une clé privée. Reportez-vous à la section Certificats numériques autosignés.

Présentation

Dans cet exemple, vous générez une demande de certificat à l’aide de l’ID de certificat d’une paire de clés publique-privée que vous avez précédemment générée (ca-ipsec). Ensuite, vous spécifiez le nom de domaine (example.net) et le nom commun associé (abc). La demande de certificat s’affiche au format PEM.

Copiez la demande de certificat générée et collez-la dans le champ approprié sur le site Web de l’autorité de certification pour obtenir un certificat local. (Reportez-vous à la documentation du serveur CA pour déterminer où coller la demande de certificat.) Lorsque le contenu PKCS #10 est affiché, le hachage MD5 et le hachage SHA-1 du fichier PKCS #10 sont également affichés.

Configuration

Procédure

Procédure étape par étape

Pour générer manuellement un certificat local :

Spécifiez l’ID de certificat, le nom de domaine et le nom commun.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

Vérification

Pour afficher la demande de signature de certificat, entrez la show security pki certificate-request detail commande.

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

Exemple : Chargement manuel de l’autorité de certification et des certificats locaux

Cet exemple montre comment charger manuellement des certificats d’autorité de certification et locaux.

Conditions préalables

Avant de commencer :

Générez une paire de clés publique-privée. Reportez-vous à la section Certificats numériques autosignés.

Créez un profil d’autorité de certification. Reportez-vous à la section Présentation des profils d’autorité de certification.

Le profil de l’autorité de certification n’est requis que pour le certificat de l’autorité de certification et non pour le certificat local

Générez une demande de certificat. Voir l’exemple : Génération manuelle d’une CSR pour le certificat local et envoi de celle-ci au serveur de l’autorité de certification.

Présentation

Dans cet exemple, vous téléchargez les certificats local.cert et ca.cert et vous les enregistrez dans le répertoire /var/tmp/ de l’appareil.

Une fois que vous avez téléchargé des certificats à partir d’une autorité de certification, vous les transférez sur l’appareil (par exemple, à l’aide de FTP), puis vous les chargez.

Vous pouvez charger les fichiers de certificat suivants sur un périphérique exécutant Junos OS :

Un certificat local ou d’entité finale (EE) qui identifie votre périphérique local. Ce certificat est votre clé publique.

Certificat d’autorité de certification contenant la clé publique de l’autorité de certification.

Une CRL qui répertorie tous les certificats révoqués par l’autorité de certification.

Vous pouvez charger plusieurs certificats EE sur l’appareil.

Configuration

Procédure

Procédure étape par étape

Pour charger les fichiers de certificat sur un périphérique :

Chargez le certificat local.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

Chargez le certificat de l’autorité de certification.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

Examinez l’empreinte du certificat de l’autorité de certification, si elle est correcte pour ce certificat de l’autorité de certification, sélectionnez oui pour accepter.

Vérification

Pour vérifier que les certificats sont correctement chargés, entrez les show security pki local-certificate commandes et show security pki ca-certificate en mode opérationnel.

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

Suppression de certificats (procédure CLI)

Vous pouvez supprimer un certificat d’autorité de certification local ou de confiance qui est généré automatiquement ou manuellement.

Utilisez la commande suivante pour supprimer un certificat local :

user@host>clear security pki local certificate certificate-id (certificate-id| all | system-generated )

Spécifiez un ID de certificat pour supprimer un certificat local avec un ID spécifique, utilisez-le pour supprimer tous les certificats locaux ou spécifiez system-generated pour supprimer le all certificat auto-signé généré automatiquement.

Lorsque vous supprimez un certificat auto-signé généré automatiquement, l’appareil en génère un nouveau.

Pour supprimer un certificat d’autorité de certification :

user@host>clear security pki ca-certificate ca-profile (ca-profile-name| all)

Spécifiez un profil d’autorité de certification pour supprimer un certificat d’autorité de certification spécifique ou utilisez-le pour supprimer tous les certificats d’autorité de certification présents dans le all magasin persistant.

Une confirmation vous est demandée avant qu’un certificat d’autorité de certification puisse être supprimé.

Tableau de l'historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l' Feature Explorer pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.

ECDSA Keypair not supported with SCEP for cert_id <certificate id> d’avertissement s’affiche lorsque vous essayez d’inscrire un certificat local à l’aide d’une clé ECDSA (Elliptic Curve Digital Signature Algorithm) avec le protocole SCEP (Simple Certificate Enrollment Protocol) comme clé ECDSA n’est pas pris en charge par SCEP.scep mot-clé est pris en charge et requis.scep mot-clé est pris en charge et requis.