Sur cette page

Comprendre l’authentification spoke dans les déploiements AutoVPN

Exemple : Configuration d’AutoVPN de base avec iBGP pour le trafic IPv6

Exemple : Configuration d’AutoVPN avec des tunnels iBGP et Active-Backup

Exemple : Configuration d’AutoVPN avec OSPFv3 pour le trafic IPv6

Exemple : Transfert de trafic via un tunnel AutoVPN à l’aide de sélecteurs de trafic

Exemple : Garantir la disponibilité des tunnels VPN avec AutoVPN et les sélecteurs de trafic

AutoVPN sur les appareils en étoile

AutoVPN prend en charge un agrégateur VPN IPsec (appelé hub) qui sert de point de terminaison unique pour plusieurs tunnels vers des sites distants (appelés rayons). AutoVPN permet aux administrateurs réseau de configurer un hub pour les rayons actuels et futurs.

Comprendre l’AutoVPN

AutoVPN prend en charge un agrégateur VPN IPsec (appelé hub) qui sert de point de terminaison unique pour plusieurs tunnels vers des sites distants (appelés rayons). AutoVPN permet aux administrateurs réseau de configurer un hub pour les rayons actuels et futurs. Aucune modification de configuration n’est requise sur le hub lors de l’ajout ou de la suppression de spoke devices, ce qui permet aux administrateurs de gérer les déploiements réseau à grande échelle en toute flexibilité.

- Modes de tunnel sécurisés

- Authentification

- Configuration et gestion

- Comprendre les limitations d’AutoVPN

- Comprendre AutoVPN avec les sélecteurs de trafic

Modes de tunnel sécurisés

AutoVPN est pris en charge par les VPN IPsec basés sur le routage. Pour les VPN basés sur le routage, vous configurez une interface de tunnel sécurisé (st0) et la liez à un tunnel VPN IPsec. Les interfaces st0 dans les réseaux AutoVPN peuvent être configurées dans l’un des deux modes suivants :

Mode point à point : par défaut, une interface st0 configurée au niveau de la hiérarchie [

edit interfaces st0 unit x] est en mode point à point. À partir de Junos OS version 17.4R1, l’adresse IPv6 est prise en charge sur AutoVPN.Mode point à multipoint : dans ce mode, l’option est configurée au niveau de la hiérarchie [

edit interfaces st0 unit x] sur le hub et les rayons AutoVPN. Les interfaces st0 sur le hub et les rayons doivent être numérotées et l’adresse IP configurée sur un spoke doit exister dans le sous-réseau d’interfacemultipointst0 du hub.

Tableau 1 compare les modes d’interface de tunnel sécurisé point à point et point à multipoint d’AutoVPN.

Mode point à point |

Mode point à multipoint |

|---|---|

Prend en charge IKEv1 ou IKEv2. |

Prend en charge IKEv1 ou IKEv2. |

Prend en charge le trafic IPv4 et IPv6. |

Prend en charge IPv4 ou IPv6. |

Sélecteurs de trafic |

Protocoles de routage dynamique (OSPF, OSPFv3 et iBGP) |

Détection des pairs morts |

Détection des pairs morts |

Permet aux périphériques spoke d’être des périphériques SRX Series ou tiers. |

Ce mode est uniquement pris en charge avec les pare-feu SRX Series. |

Authentification

Les AutoVPN prennent en charge les méthodes d’authentification par certificat et par clé prépartagée.

Pour l’authentification basée sur un certificat dans les hubs et les rayons AutoVPN, vous pouvez utiliser des certificats d’infrastructure à clé publique (PKI) X.509. Le type d’utilisateur IKE de groupe configuré sur le hub permet de spécifier des chaînes pour correspondre au champ d’objet alternatif dans les certificats spoke. Des correspondances partielles pour les champs d’objet dans les certificats spoke peuvent également être spécifiées. Reportez-vous à la section Présentation de l’authentification spoke dans les déploiements AutoVPN.

À partir de Junos OS version 21.2R1, la gamme SRX5000 avec carte SPC3 et pare-feu virtuel vSRX exécutant le processus iked prend en charge AutoVPN avec clé prépartagée amorcée.

La gamme SRX5000 avec la carte SPC3 et le pare-feu virtuel vSRX prend en charge AutoVPN avec PSK, uniquement si vous installez le junos-ike package.

Nous prenons en charge AutoVPN avec les deux options suivantes :

- PSK auto-VPN amorcée : Plusieurs homologues se connectant à la même passerelle ayant une clé pré-partagée différente.

- PSK partagée Auto-VPN : Plusieurs homologues se connectant à la même passerelle ayant la même clé pré-partagée.

La PSK amorcée est différente de la PSK non amorcée (c’est-à-dire la même PSK partagée). La clé principale amorcée utilise la clé principale pour générer la clé PSK partagée pour l’homologue. Ainsi, chaque pair aura des PSK différentes se connectant à la même passerelle. Par exemple : Imaginons un scénario où l’homologue 1 avec l’ID IKE et l’homologue 2 avec l’ID user1@juniper.netuser2@juniper.net IKE tentent de se connecter à la passerelle. Dans ce scénario, la passerelle configurée comme contenant la clé principale configurée en tant que ThisIsMySecretPreSharedkey contiendra les différentes clés PSK comme HUB_GW suit :

Pair 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

Pair 2 : 3db8385746f3d1e639435a882579a9f28464e5c7

Cela signifie que pour différents utilisateurs avec un ID utilisateur différent et une même clé principale générera une clé prépartagée différente ou unique.

Vous pouvez utiliser l’une ou l’autre ou seeded-pre-shared-keypre-shared-key pour la PSK Auto-VPN :

- Différentes clés prépartagées : Si le

seeded-pre-shared-keyest défini, une clé IKE prépartagée différente est utilisée par la passerelle VPN pour authentifier chaque homologue distant. Les clés prépartagées de l’homologue sont générées à l’aide de l’ensemblemaster-keyde la passerelle IKE et partagées entre les homologues.Pour permettre à la passerelle VPN d’utiliser une clé IKE prépartagée (PSK) différente pour authentifier chaque homologue distant, utilisez les nouvelles commandes

seeded-pre-shared-key ascii-textCLI ouseeded-pre-shared-key hexadecimalsous le niveau hiérarchique[edit security ike policy policy_name].Cette commande s’exclut mutuellement avec

pre-shared-keyla commande de la même hiérarchie.Voir la politique.

- Partagée/Même clé prépartagée : Si

pre-shared-key-typen’est pas configurée, la clé PSK est considérée comme partagée. La même clé IKE prépartagée est utilisée par la passerelle VPN pour authentifier tous les homologues distants.Pour permettre à la passerelle VPN d’utiliser la même clé IKE PSK pour authentifier tous les homologues distants

pre-sharedkey ascii-text, utilisez les commandes CLI existantes oupre-shared-key hexadecimal.

Au niveau de la passerelle VPN, vous pouvez ignorer la validation de l’ID IKE à l’aide de l’instruction de configuration au niveau de general-ikeid la [edit security ike gateway gateway_name dynamic] hiérarchie. Si cette option est configurée, lors de l’authentification de l’homologue distant, la passerelle VPN autorise toute connexion d’ID IKE à distance. Reportez-vous à la section general-ikeid.

La gamme SRX5000 avec carte SPC3 et pare-feu virtuel vSRX exécutant le processus iked (avec le junos-ike package) prend en charge les modes IKE suivants :

|

IKE Mode |

Gamme SRX5000 avec carte SPC3 et pare-feu virtuel vSRX exécutant le processus iked |

|

|---|---|---|

|

PSK partagées |

PSK ensemencée |

|

|

IKEv2 |

Oui |

Oui |

|

IKEv2 avec n’importe quel |

Oui |

Oui |

|

Mode agressif IKEv1 |

Oui |

Oui |

|

Mode agressif IKEv1 avec |

Oui |

Oui |

|

Mode principal IKEv1 |

Oui |

Non |

|

Mode principal IKEv1 avec any-remote-id/ |

Oui |

Non |

Voir l’exemple : Configuration d’AutoVPN avec une clé pré-partagée.

Configuration et gestion

AutoVPN est configuré et géré sur les pare-feu SRX Series à l’aide de l’interface de ligne de commande. Plusieurs concentrateurs AutoVPN peuvent être configurés sur un seul pare-feu SRX Series. Le nombre maximal de rayons pris en charge par un concentrateur configuré est spécifique au modèle du pare-feu SRX Series.

Comprendre les limitations d’AutoVPN

Les fonctionnalités suivantes ne sont pas prises en charge pour AutoVPN :

Les VPN basés sur des stratégies ne sont pas pris en charge.

Le protocole de routage dynamique RIP n’est pas pris en charge avec les tunnels AutoVPN.

Les clés manuelles et les clés IKE à saisie automatique avec des clés prépartagées ne sont pas prises en charge.

La configuration de la liaison de tunnel next-hop statique (NHTB) sur le hub pour les rayons n’est pas prise en charge.

La multidiffusion n’est pas prise en charge.

Le type d’utilisateur ID IKE de groupe n’est pas pris en charge avec une adresse IP comme ID IKE.

Lorsque le type d’utilisateur IKE ID de groupe est utilisé, l’ID IKE ne doit pas chevaucher d’autres passerelles IKE configurées sur la même interface externe.

Comprendre AutoVPN avec les sélecteurs de trafic

Les hubs AutoVPN peuvent être configurés avec plusieurs sélecteurs de trafic pour protéger le trafic vers les rayons. Cette fonctionnalité offre les avantages suivants :

Une seule configuration VPN peut prendre en charge de nombreux homologues différents.

Les homologues VPN peuvent être des pare-feu non-SRX Series.

Un même homologue peut établir plusieurs tunnels avec le même VPN.

Un plus grand nombre de tunnels peut être pris en charge qu’avec AutoVPN avec des protocoles de routage dynamiques.

À partir de Junos OS version 17.4R1, les réseaux AutoVPN qui utilisent des interfaces de tunnel sécurisées en mode point à point prennent en charge les adresses IPv6 pour les sélecteurs de trafic et pour les homologues IKE.

Lorsque le tunnel hub-to-spoke est établi, le hub utilise l’insertion de route automatique (ARI), connue dans les versions précédentes sous le nom d’insertion de route inverse (RRI), pour insérer la route vers le préfixe spoke dans sa table de routage. La route ARI peut ensuite être importée dans des protocoles de routage et distribuée sur le réseau central.

AutoVPN avec sélecteurs de trafic peut être configuré avec l’interface de tunnel sécurisé (st0) en mode point à point pour IKEv1 et IKEv2.

Les protocoles de routage dynamique ne sont pas pris en charge sur les interfaces st0 lorsque des sélecteurs de trafic sont configurés.

Notez les mises en garde suivantes lors de la configuration d’AutoVPN avec des sélecteurs de trafic :

Les protocoles de routage dynamique ne sont pas pris en charge avec les sélecteurs de trafic avec des interfaces st0 en mode point à point.

La charge utile de configuration VPN et IKEv2 à découverte automatique ne peut pas être configurée avec AutoVPN avec les sélecteurs de trafic.

Les rayons peuvent être des pare-feu non-SRX Series ; Cependant, notez les différences suivantes :

Dans IKEv2, un spoke non-SRX Series peut proposer plusieurs sélecteurs de trafic dans une seule négociation SA. Ceci n’est pas pris en charge sur les pare-feu SRX Series et la négociation est rejetée.

Un spoke autre que SRX Series peut identifier des ports ou des protocoles spécifiques pour l’utilisation du sélecteur de trafic. Les ports et les protocoles ne sont pas pris en charge avec les sélecteurs de trafic sur les pare-feu SRX Series et la négociation est rejetée.

Voir également

Comprendre l’authentification spoke dans les déploiements AutoVPN

Dans les déploiements AutoVPN, les certificats PKI X.509 valides doivent être chargés sur les périphériques en étoile. Vous pouvez utiliser la show security pki local-certificate detail commande pour afficher des informations sur les certificats chargés dans un périphérique.

Cette rubrique traite de la configuration sur le hub qui permet aux rayons de s’authentifier et de se connecter au hub à l’aide de certificats :

Configuration de l’ID IKE de groupe sur le hub

La fonctionnalité d’ID IKE de groupe permet à un certain nombre de périphériques spoke de partager une configuration IKE sur le concentrateur. L’identification du titulaire du certificat, dans les champs objet ou sujet alternatif du certificat X.509 de chaque rayon, doit contenir une partie commune à tous les rayons ; la partie commune de l’identification du certificat est spécifiée pour la configuration IKE sur le hub.

Par exemple, l’ID example.net IKE peut être configuré sur le hub pour identifier les spokes avec les noms device1.example.netd’hôte , device2.example.netet device3.example.net. Le certificat de chaque rayon doit contenir une identité de nom d’hôte dans le champ d’objet alternatif avec example.net dans la partie la plus à droite du champ ; par exemple, device1.example.net. Dans cet exemple, tous les spokes utilisent cette identité de nom d’hôte dans leur charge utile ID IKE. Lors de la négociation IKE, l’ID IKE d’un spoke est utilisé pour correspondre à la partie commune de l’identité IKE homologue configurée sur le hub. Un certificat valide authentifie le rayon.

La partie commune de l’identification du certificat peut être l’une des suivantes :

Un nom d’hôte partiel dans la partie la plus à droite du champ d’objet alternatif du certificat, par exemple

example.net.Une adresse e-mail partielle dans la partie la plus à droite du champ d’objet alternatif du certificat, par exemple

@example.net.Une chaîne de conteneur, un ensemble de caractères génériques, ou les deux pour correspondre aux champs d’objet du certificat. Les champs d’objet contiennent des détails sur le titulaire du certificat numérique au format ASN.1 (Abstract Syntax Notation One) au format DN. Les champs peuvent inclure une organisation, une unité organisationnelle, un pays, une localité ou un nom commun.

Pour configurer l’ID IKE d’un groupe afin qu’il corresponde aux champs d’objet dans les certificats, vous pouvez spécifier les types de correspondances d’identité suivants :

Container (Conteneur) : le hub authentifie l’ID IKE du spoke si les champs d’objet du certificat du spoke correspondent exactement aux valeurs configurées sur le hub. Plusieurs entrées peuvent être spécifiées pour chaque champ d’objet (par exemple,

ou=eng,ou=sw). L’ordre des valeurs dans les champs doit correspondre.Caractère générique : le hub authentifie l’ID IKE du spoke si les champs d’objet du certificat du spoke correspondent aux valeurs configurées sur le hub. La correspondance générique ne prend en charge qu’une seule valeur par champ (par exemple,

ou=engmaisou=swpasou=eng,ou=sw). L’ordre des champs n’a pas d’importance.

L’exemple suivant configure un ID IKE de groupe avec le nom example.net d’hôte partiel dans le champ Autre objet du certificat.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

Dans cet exemple, example.net est la partie commune de l’identification du nom d’hôte utilisée pour tous les rayons. Tous les certificats X.509 sur les spokes doivent contenir une identité de nom d’hôte dans le champ d’objet alternatif avec example.net dans la partie la plus à droite. Tous les spokes doivent utiliser l’identité du nom d’hôte dans leur charge utile ID IKE.

L’exemple suivant configure un ID IKE de groupe avec des caractères génériques pour qu’il corresponde aux valeurs sales de l’unité organisationnelle et example des champs d’objet de l’organisation du certificat.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

Dans cet exemple, les champs ou=sales,o=example sont la partie commune du champ objet dans les certificats attendus des rayons. Lors de la négociation IKE, si un spoke présente un certificat avec les champs cn=alice,ou=sales,o=example d’objet dans son certificat, l’authentification réussit et le tunnel est établi. Si un spoke présente un certificat avec les champs cn=thomas,ou=engineer,o=example d’objet dans son certificat, le certificat est rejeté par le hub car l’unité organisationnelle doit être sales.

Exclusion d’une connexion spoke

Pour empêcher un spoke particulier de se connecter au hub, le certificat de ce spoke doit être révoqué. Le hub doit récupérer la dernière liste de révocation de certificats (CRL) de l’autorité de certification qui contient le numéro de série du certificat révoqué. Le hub refusera alors une connexion VPN à partir du spoke révoqué. Jusqu’à ce que la dernière CRL soit disponible dans le hub, celui-ci peut continuer à établir un tunnel à partir du spoke révoqué. Pour plus d’informations, reportez-vous à Présentation du protocole d’état des certificats en ligne et des listes de révocation de certificats et Présentation des profils d’autorité de certification.

Voir également

Vue d’ensemble de la configuration d’AutoVPN

Les étapes suivantes décrivent les tâches de base de la configuration d’AutoVPN sur les appareils en étoile. Le hub AutoVPN n’est configuré qu’une seule fois pour tous les rayons actuels et nouveaux.

Pour configurer le hub AutoVPN :

Pour configurer un périphérique spoke AutoVPN SRX Series :

Inscrivez un certificat d’autorité de certification et le certificat local dans l’appareil.

Utilisez la méthode d’authentification basée sur une clé prépartagée, si vous configurez l’authentification par clé prépartagée sur le hub.

Créez une interface st0 et configurez-la en mode point à multipoint.

Configurez une stratégie IKE pour qu’elle corresponde à la stratégie IKE configurée sur le hub.

Configurez une passerelle IKE avec un ID correspondant à l’ID IKE du groupe configuré sur le hub.

Configurez une stratégie IPsec pour qu’elle corresponde à la stratégie IPsec configurée sur le hub.

Configurez un protocole de routage dynamique.

Les exemples répertoriés dans cette rubrique utilisent des pare-feu SRX Series exécutant Junos OS pour les configurations en étoile. Si vos périphériques spoke n’exécutent pas Junos OS, vous devez configurer la liaison de tunnel Next-Hop. Pour plus d’informations, reportez-vous à la section Exemple : Configuration de la configuration VPN multipoint avec liaison de tunnel Next-Hop.

Voir également

Exemple : Configuration de l’AutoVPN de base avec iBGP

Cet exemple montre comment configurer un hub AutoVPN pour qu’il agisse comme un point de terminaison unique, puis configurer deux rayons pour qu’ils agissent comme des tunnels vers des sites distants. Cet exemple configure iBGP pour transférer les paquets via les tunnels VPN et utilise l’authentification par certificat.

Pour l’authentification avec une clé prépartagée, reportez-vous à l’étape « Configurer les options de la phase 1 » dans le hub pour configurer le Procédure étape par étape hub, spoke1 pour configurer le spoke1 et le spoke2 pour configurer le Procédure étape par étape spoke2.Procédure étape par étape

Conditions préalables

Cet exemple utilise les composants matériels et logiciels suivants :

-

Trois pare-feu SRX Series pris en charge comme concentrateur et rayons AutoVPN

-

Junos OS version 12.1X44-D10 et ultérieures avec AutoVPN

Avant de commencer :

-

Obtenez l’adresse de l’autorité de certification (CA) et les informations dont elle a besoin (telles que le mot de passe de demande) lorsque vous envoyez des demandes de certificats locaux.

Vous devez être familiarisé avec le protocole de routage dynamique utilisé pour transférer les paquets à travers les tunnels VPN. Pour plus d’informations sur les exigences spécifiques à un protocole de routage dynamique, consultez la présentation des protocoles de routage.

Présentation

Cet exemple montre la configuration d’un concentrateur AutoVPN et les configurations ultérieures de deux rayons.

Dans cet exemple, la première étape consiste à inscrire des certificats numériques sur chaque appareil à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol). Les certificats des rayons contiennent la valeur de l’unité organisationnelle (UO) « SLT » dans le champ objet ; le hub est configuré avec un ID IKE de groupe pour correspondre à la valeur « SLT » dans le champ UO.

Les rayons établissent des connexions VPN IPsec au hub, ce qui leur permet de communiquer entre eux et d’accéder aux ressources du hub. Les options de tunnel IKE de phase 1 et de phase 2 configurées sur le hub AutoVPN et tous les rayons doivent avoir les mêmes valeurs. Tableau 3 affiche les options utilisées dans cet exemple.

|

Option |

Valeur |

|---|---|

|

Proposition IKE : |

|

|

Méthode d’authentification |

Certificats numériques RSA |

|

Groupe Diffie-Hellman (DH) |

2 |

|

Algorithme d’authentification |

SHA-1 |

|

Algorithme de chiffrement |

AES 128 CBC |

|

Politique IKE : |

|

|

Mode |

Principal |

|

Proposition IPsec : |

|

|

Protocole |

ESP |

|

Algorithme d’authentification |

HMAC MD5 96 |

|

Algorithme de chiffrement |

DES CBC |

|

Stratégie IPsec : |

|

|

Groupe Perfect Forward Secrecy (PFS) |

14 |

La même autorité de certification (CA) est configurée sur tous les appareils.

Junos OS ne prend en charge qu’un seul niveau de hiérarchie de certificats.

Tableau 4 Affiche les options configurées sur le moyeu et sur tous les rayons.

|

Option |

Centre |

Tous les rayons |

|---|---|---|

|

Passerelle IKE : |

||

|

Adresse IP distante |

Dynamique |

1 0.1.1.1 |

|

ID IKE distant |

Nom distinctif (DN) sur le certificat du rayon avec la chaîne |

DN sur le certificat du hub |

|

Local IKE ID |

DN sur le certificat du hub |

DN sur le certificat du rayon |

|

Interface externe |

GE-0/0/1.0 |

Rayon 1 : FE-0/0/1.0 Rayon 2 : GE-0/0/1.0 |

|

VPN: |

||

|

Lier l’interface |

st0.0 |

st0.0 |

|

Établir des tunnels |

(non configuré) |

Immédiatement après la validation de la configuration |

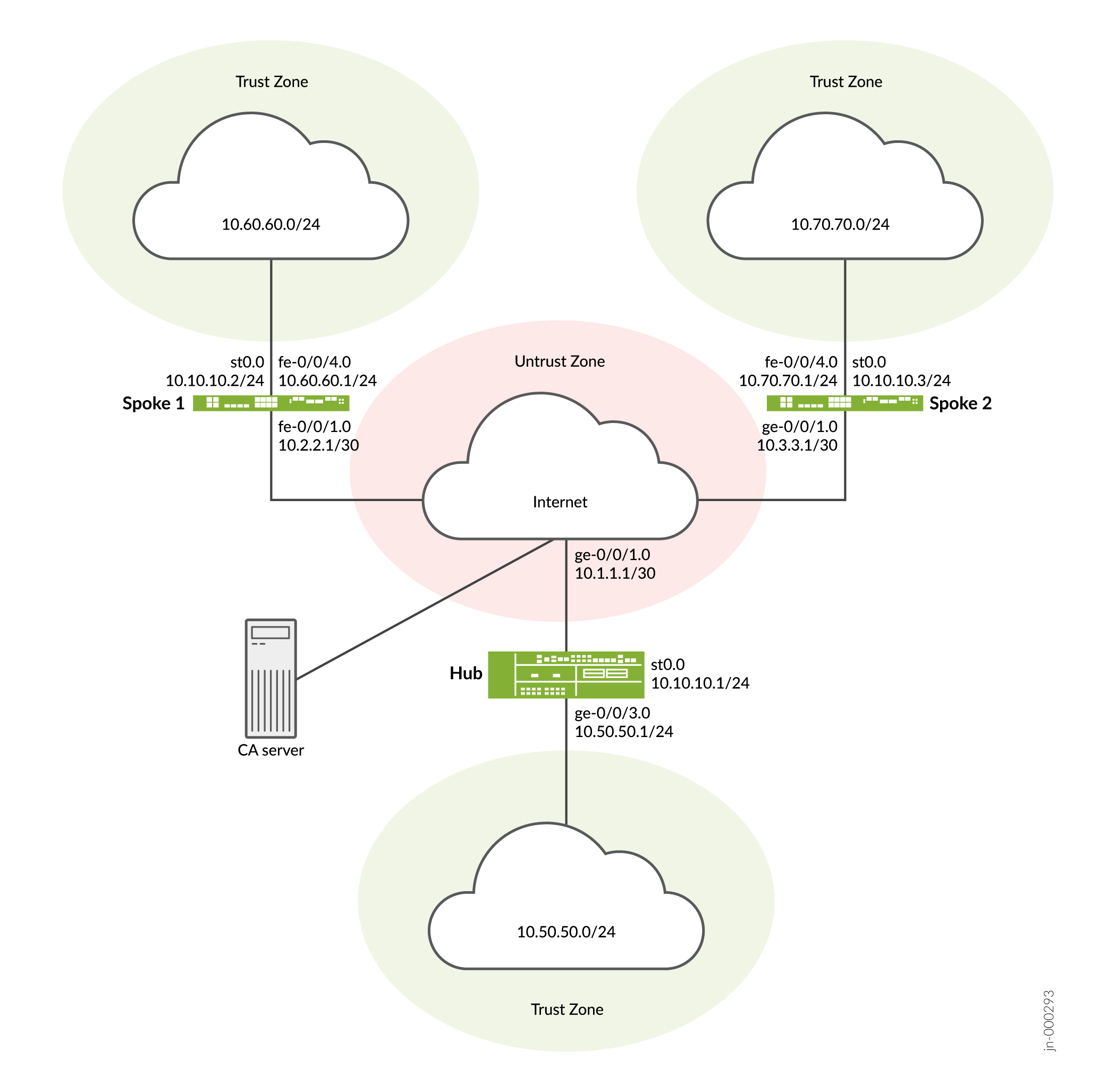

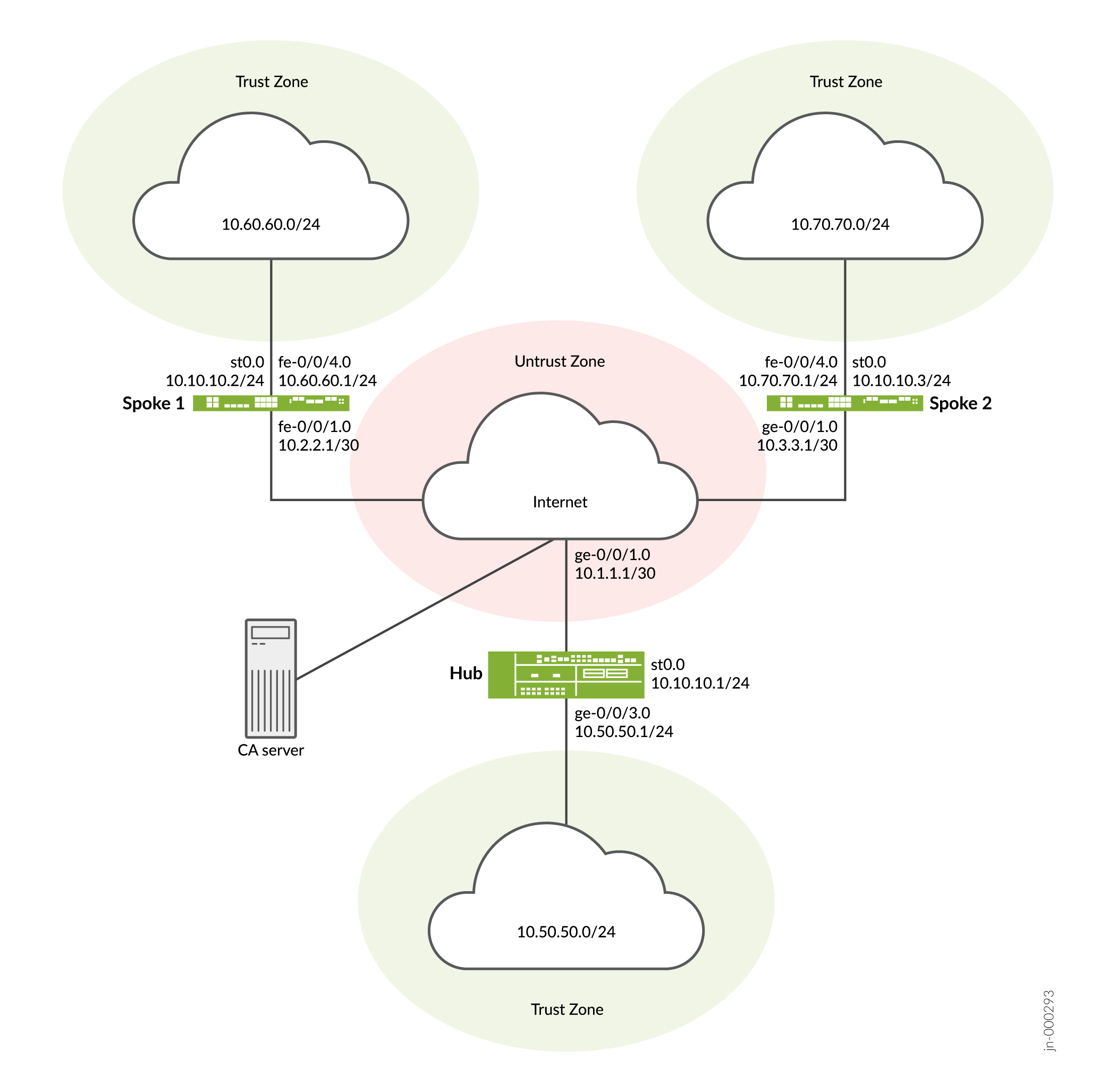

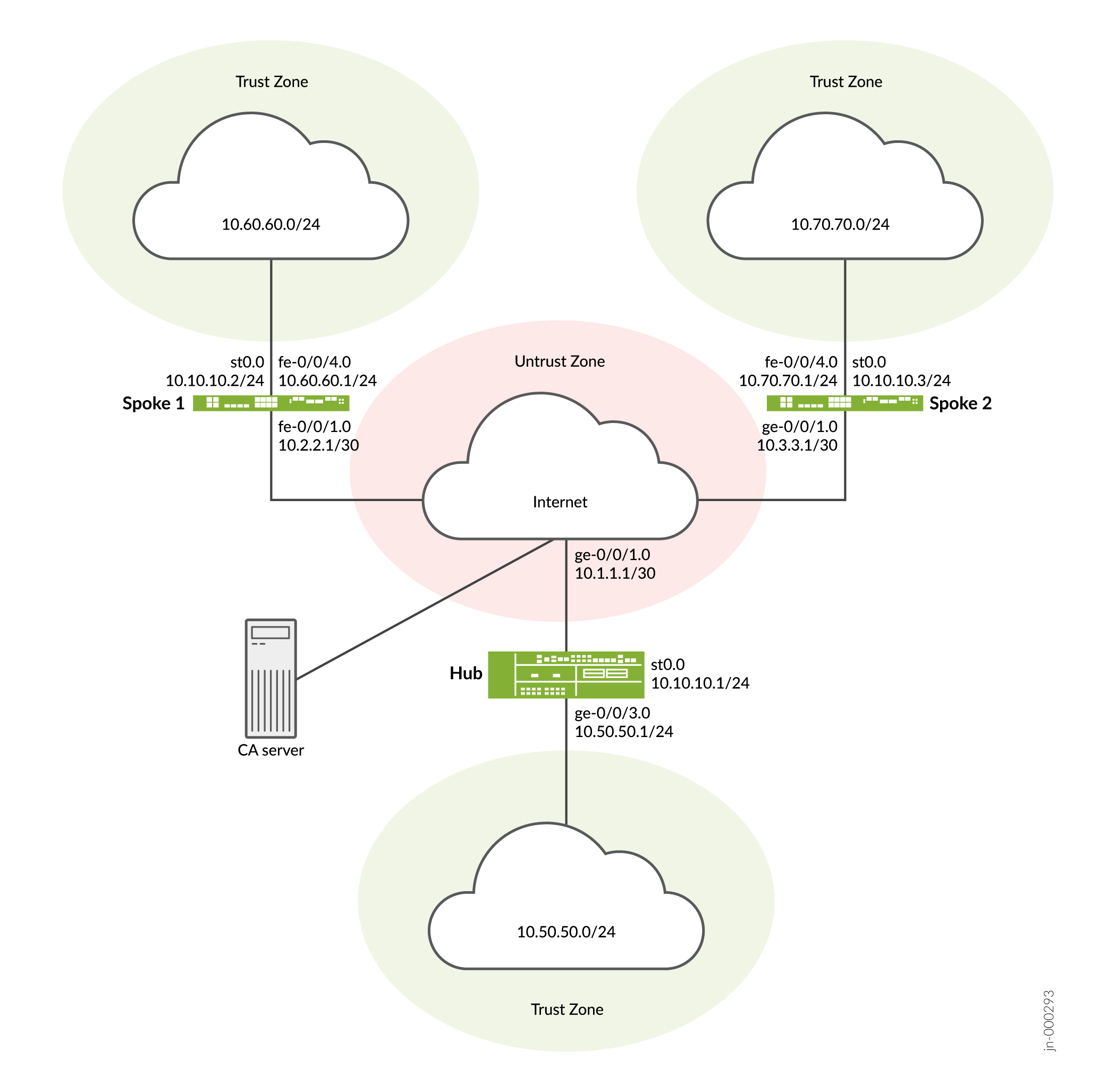

Tableau 5 Affiche les options de configuration qui sont différentes sur chaque rayon.

|

Option |

Rayon 1 |

Rayon 2 |

|---|---|---|

|

Interface ST0.0 |

10.10.10.2/24 |

10.10.10.3/24 |

|

Interface avec le réseau interne |

(fe-0.0/4.0) 1 0.60.60.1/24 |

(fe-0.0/4.0) 1 0.70.70.1/24 |

|

Interface avec Internet |

(fe-0/0/1.0) 10.2.2.1/30 |

(GE-0/0/1.0) 10.3.3.1/30 |

Les informations de routage de tous les appareils sont échangées via les tunnels VPN.

Dans cet exemple, la stratégie de sécurité par défaut qui autorise tout le trafic est utilisée pour tous les appareils. Des politiques de sécurité plus restrictives devraient être configurées pour les environnements de production. Reportez-vous à la section Présentation des stratégies de sécurité.

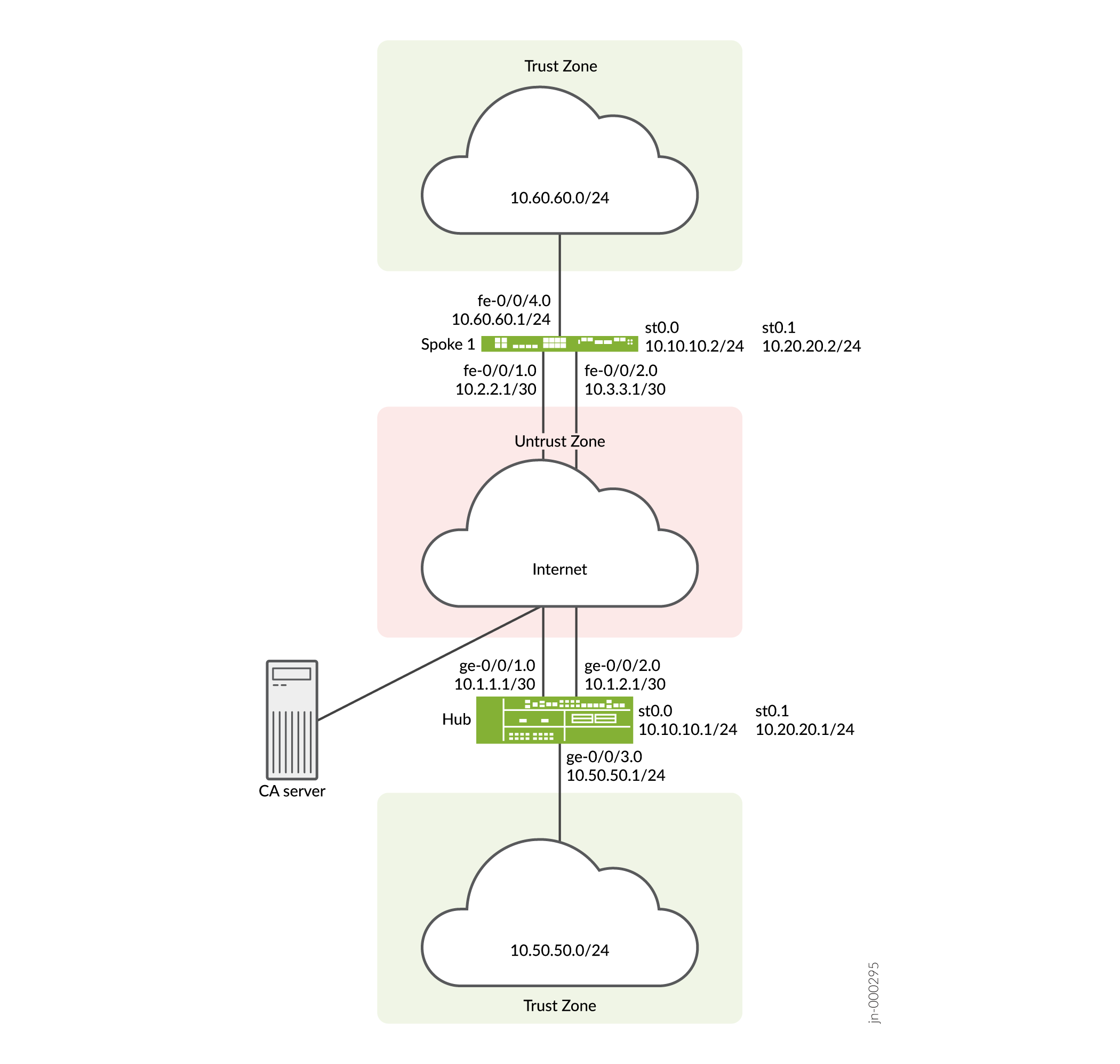

Topologie

Figure 1 montre les pare-feu SRX Series à configurer pour AutoVPN dans cet exemple.

Configuration

Pour configurer AutoVPN, effectuez les tâches suivantes :

La première section décrit comment obtenir des certificats d’autorité de certification et des certificats locaux en ligne à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol) sur les équipements en étoile. Ignorez cette étape si vous utilisez des PSK.

- Inscrire des certificats d’équipement auprès de SCEP

- Configuration du Hub

- Configuration de Spoke 1

- Configuration de Spoke 2

Inscrire des certificats d’équipement auprès de SCEP

Procédure étape par étape

Pour inscrire des certificats numériques auprès de SCEP sur le hub :

-

Configurez l’autorité de certification.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscrivez le certificat d’autorité de certification.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Tapez yes à l’invite pour charger le certificat de l’autorité de certification.

-

Générez une paire de clés.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscrivez le certificat local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Vérifiez le certificat local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Procédure étape par étape

Pour inscrire des certificats numériques auprès de SCEP sur le rayon 1 :

-

Configurez l’autorité de certification.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscrivez le certificat d’autorité de certification.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Tapez yes à l’invite pour charger le certificat de l’autorité de certification.

-

Générez une paire de clés.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscrivez le certificat local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Vérifiez le certificat local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedL’unité organisationnelle (UO) indiquée dans le champ objet est

SLT. La configuration IKE sur le hub permetou=SLTd’identifier le rayon.

Procédure étape par étape

Pour inscrire des certificats numériques auprès de SCEP sur le spoke 2 :

-

Configurez l’autorité de certification.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscrivez le certificat d’autorité de certification.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Tapez yes à l’invite pour charger le certificat de l’autorité de certification.

-

Générez une paire de clés.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscrivez le certificat local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

Vérifiez le certificat local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedL’unité organisationnelle (UO) indiquée dans le champ objet est

SLT. La configuration IKE sur le hub permetou=SLTd’identifier le rayon.

Configuration du Hub

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer le hub :

-

Configurez les interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

Configurez le protocole de routage.

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

Configurez les options de la phase 1.

Si vous avez l’intention d’utiliser des clés prépartagées au lieu de certificats pour l’authentification, apportez les modifications suivantes à votre configuration :

Dans la proposition ike, au niveau de la hiérarchie [

edit security ike proposal ike-proposal], remplacez parauthentication-method rsa-signatures.authentication-method pre-shared-keysPour plus d’informations sur les options, consultez proposition (IKE de sécurité).

Dans la stratégie ike, au niveau de la hiérarchie [

edit security ike policy policy-name], remplacezcertificate local-certificate Local1par .pre-shared-key ascii-text keyPar exemple,

set pre-shared-key ascii-text juniper123

Pour plus d’informations sur les options, consultez stratégie (IKE de sécurité).

Dans la passerelle ike, au niveau de la hiérarchie [

edit security ike gateway hub-to-spoke-gw],Remplacez-le par le

dynamic distinguished-name wildcard OU=SLTdynamic hostname domain-namefichier .Par exemple,

set dynamic hostname juniper.netAssurez-vous que votre appareil est capable de résoudre le nom d’hôte. Vous pouvez également utiliser

set dynamic general-ikeidandset dynamic ike-user-type group-ike-idpour l’identité dynamique des étoiles.

Remplacez-le par le

local-identity distinguished-namelocal-identity hostname hub-hostnamefichier .Par exemple,

set local-identity hostname hub.juniper.net.Assurez-vous que votre appareil est capable de résoudre le nom d’hôte. Vous pouvez également utiliser

inet ip-addresscomme dansset local-identity inet 192.168.1.100.

Pour plus d’informations sur les options, consultez Passerelle (IKE de sécurité).

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configurez les options de la phase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

Configurez les zones.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

Configurez la stratégie de sécurité par défaut.

[edit security policies] user@host# set default-policy permit-all

-

Configurez le profil de l’autorité de certification. Ignorez cette étape si vous utilisez des PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Résultats

En mode configuration, confirmez votre configuration en entrant les show interfacescommandes , , , show security ipsecshow security zonesshow security pkishow policy-optionsshow routing-optionsshow security ikeshow security policiesshow protocols Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de Spoke 1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer le spoke 1 :

-

Configurez les interfaces.

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

Configurez le protocole de routage.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

Configurez les options de la phase 1.

Si vous avez l’intention d’utiliser des clés prépartagées au lieu de certificats pour l’authentification, apportez les modifications suivantes à votre configuration.

Dans la proposition ike, au niveau de la hiérarchie [

edit security ike proposal ike-proposal], remplacez parauthentication-method rsa-signatures.authentication-method pre-shared-keysDans la stratégie ike, au niveau de la hiérarchie [

edit security ike policy policy-name], remplacezcertificate local-certificate Local1par .pre-shared-key ascii-text keyDans la passerelle ike, au niveau de la hiérarchie [

edit security ike gateway hub-to-spoke-gw],Remplacez-le par le

local-identity distinguished-namelocal-identity hostname spoke1-hostnamefichier .Par exemple,

set local-identity hostname spoke1.juniper.net.

Remplacez-le par le

remote-identity distinguished-nameremote-identity hostname hub-hostnamefichier .Par exemple,

set remote-identity hostname hub.juniper.net

Assurez-vous que votre appareil est capable de résoudre le nom d’hôte. Vous pouvez également utiliser

inet ip-addresscomme dansset local-identity inet 172.16.1.100etset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

Configurez les options de la phase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configurez les zones.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configurez la stratégie de sécurité par défaut.

[edit security policies] user@host# set default-policy permit-all

-

Configurez le profil de l’autorité de certification. Ignorez cette étape si vous utilisez des PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Résultats

En mode configuration, confirmez votre configuration en entrant les show interfacescommandes , , , show security ipsecshow security zonesshow security pkishow policy-optionsshow routing-optionsshow security ikeshow security policiesshow protocols Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de Spoke 2

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer le spoke 2 :

-

Configurez les interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

Configurez le protocole de routage.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

Configurez les options de la phase 1.

Si vous avez l’intention d’utiliser des clés prépartagées au lieu de certificats pour l’authentification, apportez les modifications suivantes à votre configuration.

Dans la proposition ike, au niveau de la hiérarchie [

edit security ike proposal ike-proposal], remplacez parauthentication-method rsa-signatures.authentication-method pre-shared-keysDans la stratégie ike, au niveau de la hiérarchie [

edit security ike policy policy-name], remplacezcertificate local-certificate Local1par .pre-shared-key ascii-text keyDans la passerelle ike, au niveau de la hiérarchie [

edit security ike gateway hub-to-spoke-gw],Remplacez-le par le

local-identity distinguished-namelocal-identity hostname spoke2-hostnamefichier .Par exemple,

set local-identity hostname spoke2.juniper.net

Remplacez-le par le

remote-identity distinguished-nameremote-identity hostname hub-hostnamefichier .Par exemple,

set remote-identity hostname hub.juniper.net

Assurez-vous que votre appareil est capable de résoudre le nom d’hôte. Vous pouvez également utiliser

inet ip-addresscomme dansset local-identity inet 10.0.1.100etset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configurez les options de la phase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configurez les zones.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configurez la stratégie de sécurité par défaut.

[edit security policies] user@host# set default-policy permit-all

-

Configurez le profil de l’autorité de certification. Ignorez cette étape si vous utilisez des PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Résultats

En mode configuration, confirmez votre configuration en entrant les show interfacescommandes , , , show security ipsecshow security zonesshow security pkishow policy-optionsshow routing-optionsshow security ikeshow security policiesshow protocols Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification de l’état IKE Phase 1

- Vérification de l’état IPsec Phase 2

- Vérification des tunnels IPsec Next-Hop

- Vérification de BGP

- Vérification des itinéraires appris

Vérification de l’état IKE Phase 1

But

Vérifiez l’état de la phase 1 de l’IKE.

Action

À partir du mode opérationnel, entrez la show security ike security-associations commande.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

Sens

La show security ike security-associations commande répertorie toutes les SA IKE Phase 1 actives. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 1. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration. Les paramètres de la proposition de la phase 1 doivent correspondre sur le moyeu et les rayons.

Vérification de l’état IPsec Phase 2

But

Vérifiez l’état IPsec Phase 2.

Action

À partir du mode opérationnel, entrez la security ipsec security-associations commande.

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

Sens

La show security ipsec security-associations commande répertorie toutes les IKE Phase 2 SA actives. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 2. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration. Les paramètres de la proposition de la phase 2 doivent correspondre sur le moyeu et les rayons.

Vérification des tunnels IPsec Next-Hop

But

Vérifiez les tunnels IPsec next-hop.

Action

À partir du mode opérationnel, entrez la show security ipsec next-hop-tunnels commande.

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

Sens

Les passerelles next-hop sont les adresses IP des st0 interfaces des rayons. Le saut suivant doit être associé au nom de VPN IPsec correct.

Vérification de BGP

But

Vérifiez que BGP fait référence aux adresses st0 IP des interfaces des spokes.

Action

À partir du mode opérationnel, entrez la show bgp summary commande.

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

Vérification des itinéraires appris

But

Vérifiez que les chemins vers les rayons ont été appris.

Action

À partir du mode opérationnel, entrez la show route 10.60.60.0 commande.

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

À partir du mode opérationnel, entrez la show route 10.70.70.0 commande.

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

Exemple : Configuration d’AutoVPN de base avec iBGP pour le trafic IPv6

Cet exemple montre comment configurer un hub AutoVPN pour qu’il agisse comme un point de terminaison unique, puis configurer deux rayons pour qu’ils agissent comme des tunnels vers des sites distants. Cet exemple configure AutoVPN pour l’environnement IPv6 à l’aide d’iBGP pour transférer les paquets via les tunnels VPN à l’aide de l’authentification basée sur les certificats. Pour l’authentification avec une clé prépartagée, configurez une configuration similaire à celle illustrée à Exemple : Configuration de l’AutoVPN de base avec iBGP.

Conditions préalables

Cet exemple utilise les composants matériels et logiciels suivants :

-

Trois pare-feu SRX Series pris en charge en tant que concentrateur et rayons AutoVPN.

-

Junos OS version 18.1R1 et versions ultérieures.

Avant de commencer :

-

Obtenez l’adresse de l’autorité de certification (CA) et les informations dont elle a besoin (telles que le mot de passe de demande) lorsque vous envoyez des demandes de certificats locaux.

Vous devez être familiarisé avec le protocole de routage dynamique utilisé pour transférer les paquets à travers les tunnels VPN. Pour plus d’informations sur les exigences spécifiques à un protocole de routage dynamique, consultez la présentation des protocoles de routage.

Présentation

Cet exemple montre la configuration d’un hub AutoVPN et les configurations ultérieures de deux rayons.

Dans cet exemple, la première étape consiste à inscrire des certificats numériques sur chaque appareil à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol). Les certificats des rayons contiennent la valeur de l’unité organisationnelle (UO) « SLT » dans le champ objet ; le hub est configuré avec un ID IKE de groupe pour correspondre à la valeur « SLT » dans le champ UO.

Les rayons établissent des connexions VPN IPsec au hub, ce qui leur permet de communiquer entre eux et d’accéder aux ressources du hub. Les options de tunnel IKE de phase 1 et de phase 2 configurées sur le hub AutoVPN et tous les rayons doivent avoir les mêmes valeurs. Tableau 6 affiche les options utilisées dans cet exemple.

|

Option |

Valeur |

|---|---|

|

Proposition IKE : |

|

|

Méthode d’authentification |

Certificats numériques RSA |

|

Groupe Diffie-Hellman (DH) |

19 |

|

Algorithme d’authentification |

SHA-384 |

|

Algorithme de chiffrement |

AES 256 CBC |

|

Politique IKE : |

|

|

Mode |

Principal |

|

Proposition IPsec : |

|

|

Protocole |

ESP |

|

Secondes à vie |

3000 |

|

Algorithme de chiffrement |

AES 256 GCM |

|

Stratégie IPsec : |

|

|

Groupe Perfect Forward Secrecy (PFS) |

19 |

La même autorité de certification (CA) est configurée sur tous les appareils.

Junos OS ne prend en charge qu’un seul niveau de hiérarchie de certificats.

Tableau 7 Affiche les options configurées sur le moyeu et sur tous les rayons.

|

Option |

Centre |

Tous les rayons |

|---|---|---|

|

Passerelle IKE : |

||

|

Adresse IP distante |

Dynamique |

2001 :db8 :2000 ::1 |

|

ID IKE distant |

Nom distinctif (DN) sur le certificat du rayon avec la chaîne |

DN sur le certificat du hub |

|

Local IKE ID |

DN sur le certificat du hub |

DN sur le certificat du rayon |

|

Interface externe |

ge-0/0/0 |

Rayon 1 : GE-0/0/0.0 Rayon 2 : GE-0/0/0.0 |

|

VPN: |

||

|

Lier l’interface |

st0.1 |

st0.1 |

|

Établir des tunnels |

(non configuré) |

établissement de tunnels sur le trafic |

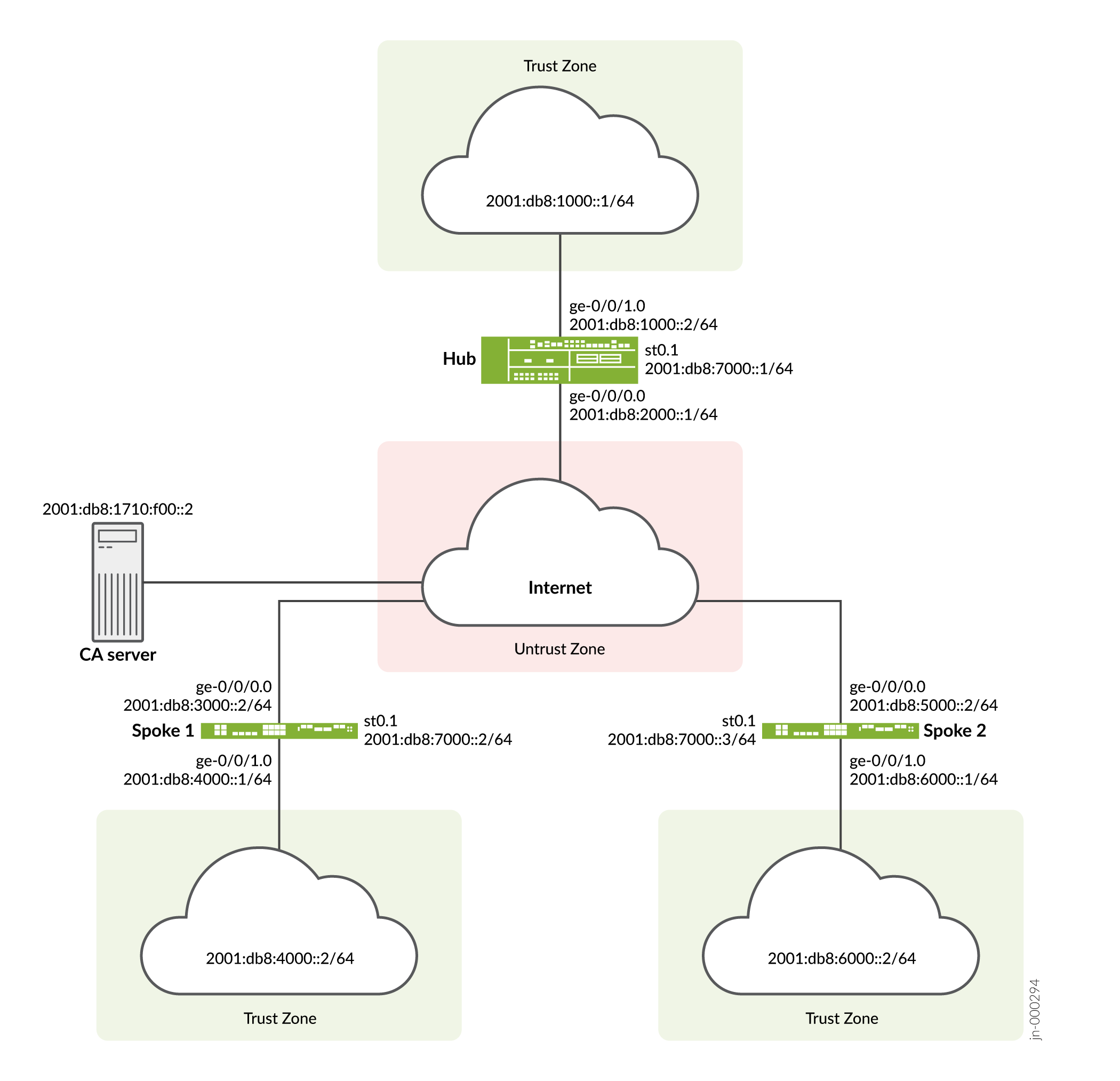

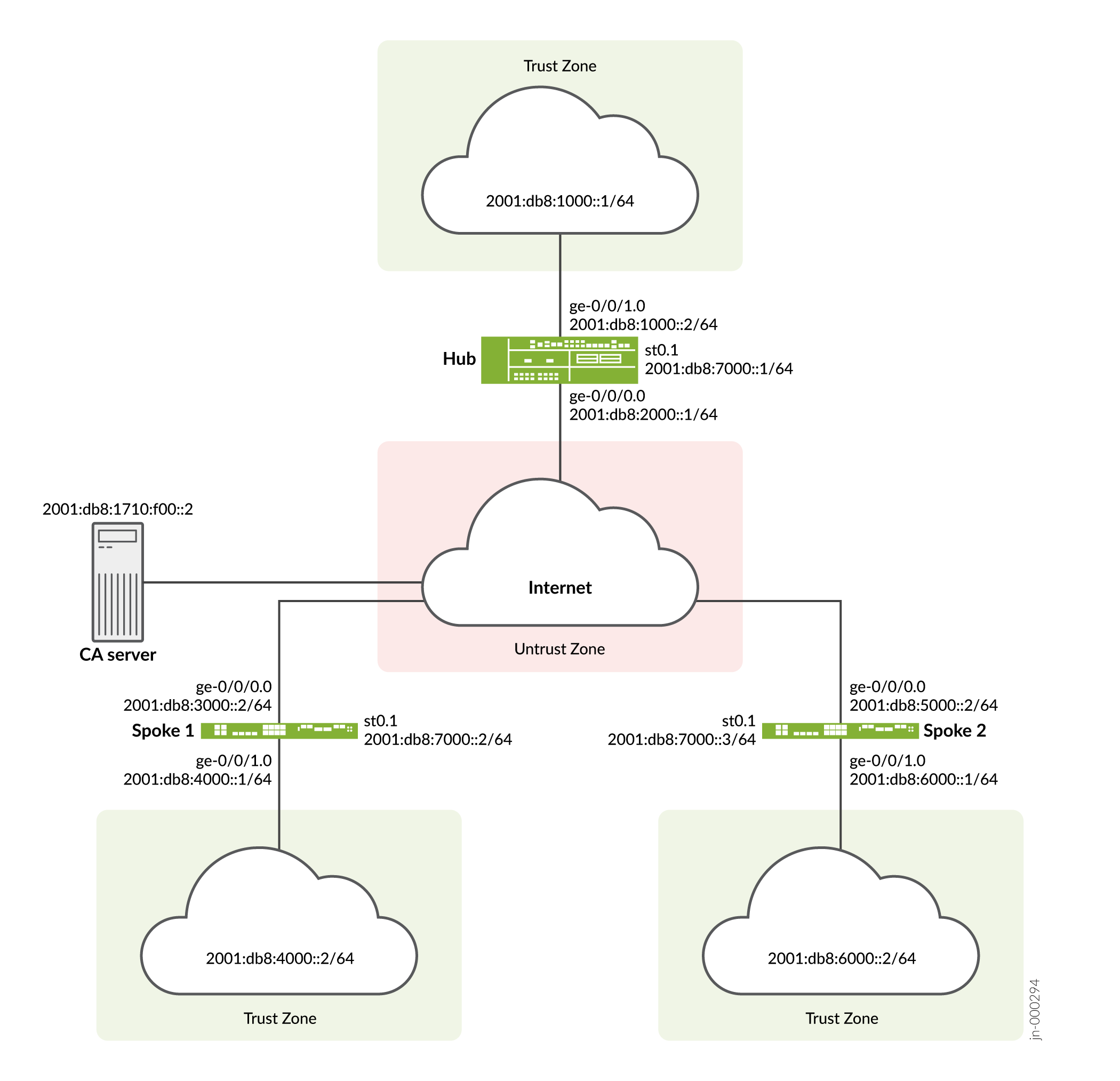

Tableau 8 Affiche les options de configuration qui sont différentes sur chaque rayon.

|

Option |

Rayon 1 |

Rayon 2 |

|---|---|---|

|

Interface ST0.0 |

2001 :db8 :7000 ::2/64 |

2001 :db8 :7000 ::3/64 |

|

Interface avec le réseau interne |

(GE-0/0/1.0) 2001 :DB8 :4000 ::1/64 |

(GE-0/0/1.0) 2001 :DB8 :6000 ::1/64 |

|

Interface avec Internet |

(GE-0/0/0.0) 2001 :DB8 :3000 ::2/64 |

(GE-0/0/0.0) 2001 :db8 :5000 ::2/64 |

Les informations de routage de tous les appareils sont échangées via les tunnels VPN.

Dans cet exemple, la stratégie de sécurité par défaut qui autorise tout le trafic est utilisée pour tous les appareils. Des politiques de sécurité plus restrictives devraient être configurées pour les environnements de production. Reportez-vous à la section Présentation des stratégies de sécurité.

Topologie

Figure 2 montre les pare-feu SRX Series à configurer pour AutoVPN dans cet exemple.

Configuration

Pour configurer AutoVPN, effectuez les tâches suivantes :

La première section décrit comment obtenir des certificats d’autorité de certification et des certificats locaux en ligne à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol) sur les équipements en étoile.

- Inscrire des certificats d’équipement auprès de SCEP

- Configuration du Hub

- Configuration de Spoke 1

- Configuration de Spoke 2

Inscrire des certificats d’équipement auprès de SCEP

Procédure étape par étape

Pour inscrire des certificats numériques auprès de SCEP sur le hub :

-

Configurez l’autorité de certification.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscrivez le certificat d’autorité de certification.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Tapez yes à l’invite pour charger le certificat de l’autorité de certification.

-

Générez une paire de clés.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscrivez le certificat local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Vérifiez le certificat local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Procédure étape par étape

Pour inscrire des certificats numériques auprès de SCEP sur le rayon 1 :