Sur cette page

VPN IPsec basés sur CoS

Lisez cette rubrique pour comprendre les VPN IPsec basés sur CoS et comment configurer cette fonctionnalité dans les périphériques Junos OS.

Nous prenons en charge la fonctionnalité de classe de service (CoS) de Junos qui peut fournir plusieurs classes de service pour les VPN. Sur l’appareil, vous pouvez configurer plusieurs classes de transfert pour la transmission de paquets, définir quels paquets sont placés dans chaque file d’attente de sortie, planifier le niveau de service de transmission pour chaque file d’attente et gérer l’encombrement. IKE négocie un tunnel IPsec pour chaque classe de transfert (FC) et chaque FC est mappée à un ensemble de valeurs DSCP (Differentiated Services Code Point).

Utilisez l’Explorateur de fonctionnalités pour confirmer la prise en charge de fonctionnalités spécifiques par la plate-forme et la version.

Consultez la Comportement du VPN IPsec basé sur CoS spécifique à la plate-forme section pour les notes relatives à votre plate-forme.

Comprendre les VPN IPsec basés sur CoS avec plusieurs SA IPsec

Dans cette rubrique, vous allez découvrir les concepts liés auxVPN IPsec basés sur la technologie de service (CoS).

- Présentation

- Avantages

- Mapper des FC à des SA IPsec

- Négociation IPsec SA

- Redéfinir les clés

- Ajouter ou supprimer des FC à partir d’un VPN

- Détection des pairs morts (DPD)

- Commandes

- Fonctionnalités VPN prises en charge

Présentation

Les classes de transfert CoS (FC) configurées sur le périphérique Junos OS peuvent être mappées à des associations de sécurité (SA) IPsec. Les paquets de chaque FC sont mappés à une SA IPsec différente, assurant ainsi un traitement CoS sur l’équipement local et sur les routeurs intermédiaires. Cette fonctionnalité est la propriété de Juniper Networks et fonctionne avec les équipements Junos OS et les versions de Junos OS pris en charge. L’appareil homologue VPN doit être un équipement Junos OS qui prend en charge cette fonctionnalité ou tout autre produit qui prend en charge la même fonctionnalité de la même manière que l’équipement Junos OS.

Avantages

-

Vous aide à garantir des flux de données différents, chaque tunnel utilisant un ensemble distinct d’associations de sécurité.

-

Vous aide à faciliter les déploiements de VPN IPsec où un trafic différencié est requis, tel que la voix sur IP.

Mapper des FC à des SA IPsec

Vous pouvez configurer jusqu’à 8 classes de transfert (FC) pour un VPN avec l’instruction de multi-sa forwarding-classes configuration au niveau de la hiérarchie [edit security ipsec vpn vpn-name]. Le nombre de SA IPsec négociées avec une passerelle homologue est basé sur le nombre de FC configurés pour le VPN. Le mappage des FC aux SA IPsec s’applique à tous les sélecteurs de trafic configurés pour le VPN.

Toutes les SA IPsec créées pour les FC d’un VPN spécifique sont représentées par le même ID de tunnel. Les événements liés au tunnel prennent en compte l’état et les statistiques de toutes les SA IPsec. Toutes les SA IPsec associées à un tunnel sont ancrées au même SPU ou au même ID de thread sur le périphérique Junos OS.

Il n’est pas nécessaire que l’ordre de configuration FC soit le même chez les deux homologues. Junos OS ne garantit donc pas la même paire de SA IPsec pour le même FC aux deux extrémités du tunnel VPN.

Négociation IPsec SA

Lorsque vous configurez plusieurs FC pour un VPN, une SA IPsec unique est négociée avec l’homologue pour chaque FC. En outre, une SA IPsec par défaut est négociée pour envoyer des paquets qui ne correspondent pas à un FC configuré. L’IPsec par défaut est négocié même sil’appareil homologue VPN n’est pas configuré pour les FC ou ne prend pas en charge le mappage FC vers IPsec SA. La SA IPsec par défaut est la première SA IPsec à être négociée et la dernière SA à être démantelée.

En fonction du nombre de FC configurées,lorsque les SA IPsec sont en cours de négociation, les paquets peuvent arriver avec un FC pour lequel une SA IPsec n’a pas encore été négociée. Tant qu’une SA IPsec n’est pas négociée pour un FC donné, le trafic est envoyé à la SA IPsec par défaut. Un paquet avec un FC qui ne correspond à aucune des SA IPsec est envoyé sur l’AS IPsec par défaut.

Le mappage des FC aux SA IPsec s’effectue sur la passerelle VPN locale. Les FC peuvent être configurés dans un ordre différent pour les passerelles locales et homologues. Chaque passerelle homologue mappe les FC dans l’ordre dans lequel les négociations IPsec SA sont terminées. Par conséquent, les passerelles locales et homologues peuvent avoir des mappages FC vers IPsec SA différents. Une passerelle arrête de négocier de nouvelles SA IPsec une fois que le nombre configuré de FC est atteint. Une passerelle homologue peut initier plus de SA IPsec que le nombre de FC configurées sur la passerelle locale. Dans ce cas, la passerelle locale accepte les demandes de SA IPsec supplémentaires, soit jusqu’à 18 SA IPsec. La passerelle locale utilise les autres SA IPsec uniquement pour déchiffrer le trafic IPsec entrant. Si un paquet est reçu avec un FC qui ne correspond à aucun FC configuré, le paquet est envoyé sur la SA IPsec FC par défaut.

Si une notification de suppression est reçue de l’appareil homologue pour la SA IPsec par défaut, seule la SA IPsec par défaut est supprimée et la SA IPsec par défaut est négociée à nouveau. Pendant ce temps, le trafic qui pourrait être utilisé sur la SA IPsec par défaut est abandonné. Le tunnel VPN n’est désactivé que si la SA IPsec par défaut est la dernière.

Si l’option establish-tunnels immediately est configurée et validée pour le VPN, le périphérique Junos OS négocie IPsec SA sans attendre l’arrivée du trafic. Si les négociations ne se terminent pas pour une SA IPsec pour un FC configuré, les négociations sont retentées toutes les 60 secondes.

Si l’option establish-tunnels on-traffic est configurée pour le VPN, le périphérique Junos OS négocie les SA IPsec à l’arrivée du premier paquet de données ; le FC du premier paquet n’a pas d’importance. Avec l’une ou l’autre option, la SA IPsec par défaut est négociée en premier, puis chaque SA IPsec est négociée une par une dans l’ordre dans lequel les FC sont configurés sur le périphérique.

Redéfinir les clés

Lors de l’utilisation de plusieurs SA avec l’orientation du trafic DSCP (Differentiated Services Code Point) avec des sélecteurs de trafic, le comportement suivant se produit lors de la recléation : lorsque les sélecteurs de trafic effectuent une nouvelle clé, si un ou plusieurs des sélecteurs de trafic ne peuvent pas recréer la clé pour une raison quelconque, la SA spécifique est arrêtée à l’expirationde la durée de vie s. Dans ce cas, le trafic qui correspond à la SA spécifique est envoyé via le sélecteur de trafic par défaut.

Ajouter ou supprimer des FC à partir d’un VPN

Lorsque des FC sont ajoutées ou supprimées d’un VPN, les IKE et IPsec SA du VPN sont activés ou désactivés, puis les négociations sont relancées. La clear security ipsec security-associations commande efface toutes les SA IPsec.

Détection des pairs morts (DPD)

Lorsque DPD est configuré avec cette fonctionnalité, le mode envoie des sondes uniquement lorsqu’il optimized y a du trafic sortant et aucun trafic entrant sur l’une des SA IPsec. Alors que le probe-idle mode envoie des sondes uniquement lorsqu’il n’y a pas de trafic sortant et entrant sur l’une des SA IPsec. La surveillance VPN n’est pas prise en charge par la fonctionnalité DPD.

Commandes

La show security ipsec sa details index tunnel-id commande affiche tous les détails IPsec SA, y compris le nom FC.

La show security ipsec stats index tunnel-id commande affiche des statistiques pour chaque FC.

Fonctionnalités VPN prises en charge

Les fonctionnalités VPN suivantes sont prises en charge par les VPN IPsec basés sur CoS :

-

VPN de site à site basés sur le routage. Les VPN basés sur des stratégies ne sont pas pris en charge.

-

Sélecteurs de trafic.

-

AutoVPN.

-

VPN à découverte automatique (ADVPN).

-

IKEv2. IKEv1 n’est pas pris en charge.

-

Dead Peer Detection (DPD). La surveillance VPN n’est pas prise en charge.

-

Le PMI n’est pas pris en charge.

Comprendre les sélecteurs de trafic et les VPN IPsec basés sur CoS

Un sélecteur de trafic est un accord entre les homologues IKE pour autoriser le trafic à passer par un tunnel VPN si le trafic correspond à une paire spécifiée d’adresses locales et distantes. Seul le trafic conforme à un sélecteur de trafic est autorisé par le biais de l’association de sécurité (SA) associée.

La fonctionnalité VPN IPsec basée sur CoS prend en charge les scénarios suivants

-

Un ou plusieurs sélecteurs de trafic dans un VPN de site à site basé sur le routage avec les mêmes FC.

-

Plusieurs sélecteurs de trafic, avec des FC différents pour chaque sélecteur de trafic. Ce scénario nécessite des configurations VPN distinctes.

Cette rubrique décrit les configurations VPN et la SA IPsec qui sont négociées pour chaque scénario.

Dans les scénarios suivants, trois FC sont configurés sur le périphérique Junos OS :

forwarding-classes {

queue 7 voip-data;

queue 6 web-data;

queue 5 control-data;

}Dans le premier scénario, VPN vpn1 est configuré avec un seul sélecteur de trafic ts1 et les trois FC. Dans cette configuration, quatre SA IPsec sont négociées pour le sélecteur de trafic ts1 : une pour la SA IPsec par défaut et trois pour les SA IPsec mappées à FC.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

Dans le second scénario, VPN vpn1 est configuré avec deux sélecteurs de trafic ts1 et ts2 et les trois FC. Dans cette configuration, quatre SA IPsec sont négociées pour le sélecteur de trafic ts1 et quatre SA IPsec pour le sélecteur de trafic ts2. Pour chaque sélecteur de trafic, il y a une SA IPsec négociée pour la SA IPsec par défaut et trois SA IPsec négociées pour les SA IPsec qui sont mappées à des FC.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

Dans le troisième scénario, les sélecteurs de trafic ts1 et ts2 prennent en charge différents ensembles de FC. Les sélecteurs de trafic doivent être configurés pour différents VPN. Dans cette configuration, quatre SA IPsec sont négociées pour le sélecteur de trafic ts1 dans VPN VPN1 : une pour la SA IPsec par défaut et trois pour les SA IPsec mappées à FC.

ipsec {

vpn vpn1 {

bind-interface st0.0;

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

forwarding-class control-data;

}

vpn vpn2 {

bind-interface st0.0;

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

}

}

Voir également

Exemple : Configure VPN IPsec basés sur CoS

Cet exemple montre comment configurer un VPN IPsec basé sur CoS avec plusieurs SA IPsec afin d’autoriser le mappage des paquets pour chaque classe de transfert vers une SA IPsec différente, prévoyant ainsi un traitement CoS sur l’équipement local et sur les routeurs intermédiaires.

Cette fonctionnalité est la propriété de Juniper Networks et fonctionne uniquement avec les équipements Junos OS et les versions de Junos OS pris en charge. L’appareil homologue VPN doit être un appareil Junos OS prenant en charge cette fonctionnalité.

Conditions préalables

Cet exemple utilise le matériel suivant :

Équipement Junos OS tel que le pare-feu SRX Series

Avant de commencer :

Découvrez comment mapper les classes de transfert de classe de service (CoS) configurées sur le pare-feu SRX Series avec des associations de sécurité IPsec. Reportez-vous à la section Présentation des VPN IPsec basés sur CoS avec plusieurs SA IPsec.

Comprendre les sélecteurs de trafic et les VPN IPsec basés sur CoS Reportez-vous à la section Présentation des sélecteurs de trafic et des VPN IPsec basés sur CoS.

Présentation

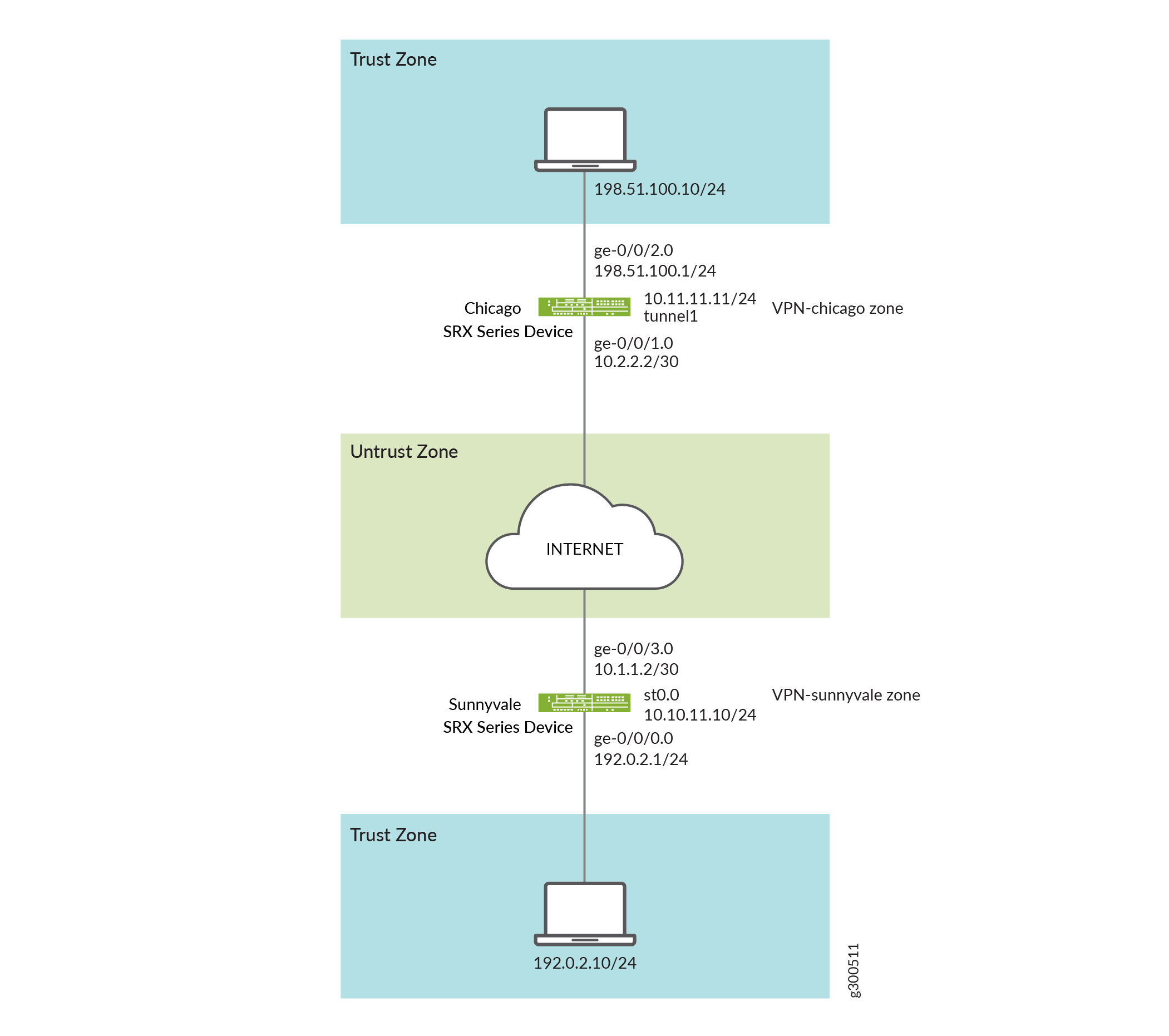

Dans cet exemple, vous allez configurer un VPN basé sur le routage IPsec pour une succursale à Chicago, car vous n’avez pas besoin de conserver les ressources du tunnel ou de configurer de nombreuses stratégies de sécurité pour filtrer le trafic à travers le tunnel. Les utilisateurs du bureau de Chicago utiliseront le VPN pour se connecter à leur siège social à Sunnyvale.

Figure 1 présente un exemple de topologie VPN IPsec basée sur le routage. Dans cette topologie, un pare-feu SRX Series est situé à Sunnyvale et un pare-feu SRX Series est situé à Chicago.

Dans cet exemple, vous configurez des interfaces, une route IPv4 par défaut et des zones de sécurité. Ensuite, vous configurez IKE, IPsec, une stratégie de sécurité et des paramètres CoS. Voir Tableau 1 à travers Tableau 4.

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Interfaces |

GE-0/0/0.0 |

192.0.2.1/24 |

|

GE-0/0/3.0 |

10.1.1.2/30 |

|

|

st0.0 (interface tunnel) |

10.10.11.10/24 |

|

|

Routes statiques |

0.0.0.0/0 (route par défaut) |

Le saut suivant est st0.0. |

|

Zones de sécurité |

confiance |

|

|

défiance |

|

|

|

Vpn |

L’interface st0.0 est liée à cette zone. |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

ike-proposition |

|

|

du service RH |

De plus, il n’y a pas d |

|

|

Passerelle |

GW-Sunnyvale (en anglais seulement) |

|

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

ipsec_prop |

|

|

du service RH |

ipsec_pol |

|

|

VPN |

ipsec_vpn1 |

|

|

But |

Nom |

Paramètres de configuration |

|---|---|---|

|

La politique de sécurité autorise le trafic de la zone de confiance vers la zone vpn. |

Vpn |

|

|

La politique de sécurité autorise le trafic de la zone vpn vers la zone de confiance. |

Vpn |

|

Configuration

- Configuration des informations de base sur le réseau et les zones de sécurité

- Configuration des CoS

- Configuration d’IKE

- Configuration d’IPsec

- Configuration des stratégies de sécurité

Configuration des informations de base sur le réseau et les zones de sécurité

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.10.11.10/24 set routing-options static route 0.0.0.0/0 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago host-inbound-traffic protocols all set security zones security-zone vpn-chicago host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust host-inbound-traffic protocols all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les informations de l’interface, de la route statique et de la zone de sécurité :

Configurez les informations de l’interface Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.10.11.10/24

Configurez les informations d’itinéraire statiques.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop st0.0

Configurez la zone de sécurité untrust.

[edit ] user@host# edit security zones security-zone untrust

Spécifiez les services système autorisés pour la zone de sécurité non approuvée.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all

Attribuez une interface à la zone de sécurité.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Spécifiez les services système autorisés pour la zone de sécurité.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Configurez la zone de sécurité de confiance.

[edit] user@host# edit security zones security-zone trust

Attribuez une interface à la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Spécifiez les services système autorisés pour la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all

Configurez la zone de sécurité VPN.

[edit] user@host# edit security zones security-zone vpn

Attribuez une interface à la zone de sécurité.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0 user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show interfacescommandes , show routing-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30;

}

}

}

st0 {

unit 0 {

family inet {

address 10.10.11.10/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration des CoS

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set class-of-service classifiers dscp ba-classifier import default set class-of-service classifiers dscp ba-classifier forwarding-class best-effort loss-priority high code-points 000000 set class-of-service classifiers dscp ba-classifier forwarding-class ef-class loss-priority high code-points 000001 set class-of-service classifiers dscp ba-classifier forwarding-class af-class loss-priority high code-points 001010 set class-of-service classifiers dscp ba-classifier forwarding-class network-control loss-priority high code-points 000011 set class-of-service classifiers dscp ba-classifier forwarding-class res-class loss-priority high code-points 000100 set class-of-service classifiers dscp ba-classifier forwarding-class web-data loss-priority high code-points 000101 set class-of-service classifiers dscp ba-classifier forwarding-class control-data loss-priority high code-points 000111 set class-of-service classifiers dscp ba-classifier forwarding-class voip-data loss-priority high code-points 000110 set class-of-service forwarding-classes queue 7 voip-data set class-of-service forwarding-classes queue 6 control-data set class-of-service forwarding-classes queue 5 web-data set class-of-service forwarding-classes queue 4 res-class set class-of-service forwarding-classes queue 2 af-class set class-of-service forwarding-classes queue 1 ef-class set class-of-service forwarding-classes queue 0 best-effort set class-of-service forwarding-classes queue 3 network-control set class-of-service interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier set class-of-service interfaces ge-0/0/3 unit 0 scheduler-map sched_1 set class-of-service scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 set class-of-service scheduler-maps sched_1 forwarding-class control-data scheduler Q6 set class-of-service scheduler-maps sched_1 forwarding-class web-data scheduler Q5 set class-of-service scheduler-maps sched_1 forwarding-class res-class scheduler Q4 set class-of-service scheduler-maps sched_1 forwarding-class af-class scheduler Q2 set class-of-service scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 set class-of-service scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 set class-of-service scheduler-maps sched_1 forwarding-class network-control scheduler Q3 set class-of-service schedulers Q7 transmit-rate percent 5 set class-of-service schedulers Q7 priority strict-high set class-of-service schedulers Q6 transmit-rate percent 25 set class-of-service schedulers Q6 priority high set class-of-service schedulers Q5 transmit-rate remainder set class-of-service schedulers Q5 priority high set class-of-service schedulers Q4 transmit-rate percent 25 set class-of-service schedulers Q4 priority medium-high set class-of-service schedulers Q3 transmit-rate remainder set class-of-service schedulers Q3 priority medium-high set class-of-service schedulers Q2 transmit-rate percent 10 set class-of-service schedulers Q2 priority medium-low set class-of-service schedulers Q1 transmit-rate percent 10 set class-of-service schedulers Q1 priority medium-low set class-of-service schedulers Q0 transmit-rate remainder set class-of-service schedulers Q0 priority low

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer CoS :

Configurez les classificateurs d’agrégation de comportement pour les CoS DiffServ.

[edit class-of-service] user@host# edit classifiers dscp ba-classifier user@host# set import default

Configurez un classificateur de classe de transfert au mieux.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class best-effort loss-priority high code-points 000000

Définissez la valeur DSCP à affecter à la classe de transfert.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class ef-class loss-priority high code-points 000001 user@host# set forwarding-class af-class loss-priority high code-points 001010 user@host# set forwarding-class network-control loss-priority high code-points 000011 user@host# set forwarding-class res-class loss-priority high code-points 000100 user@host# set forwarding-class web-data loss-priority high code-points 000101 user@host# set forwarding-class control-data loss-priority high code-points 000111 user@host# set forwarding-class voip-data loss-priority high code-points 000110

Définissez huit classes de transfert (noms de file d’attente) pour les huit files d’attente.

[edit class-of-service forwarding-classes] user@host# set queue 7 voip-data user@host# set queue 6 control-data user@host# set queue 5 web-data user@host# set queue 4 res-class user@host# set queue 2 af-class user@host# set queue 1 ef-class user@host# set queue 0 best-effort user@host# set queue 3 network-control

Configurez les classificateurs sur les interfaces d’entrée (ge).

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier

Appliquez la carte du planificateur à l’interface ge.

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 scheduler-map sched_1

Configurez le mappage du planificateur pour associer les planificateurs aux classes de transfert définies.

[edit class-of-service] user@host# set scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 user@host# set scheduler-maps sched_1 forwarding-class control-data scheduler Q6 user@host# set scheduler-maps sched_1 forwarding-class web-data scheduler Q5 user@host# set scheduler-maps sched_1 forwarding-class res-class scheduler Q4 user@host# set scheduler-maps sched_1 forwarding-class af-class scheduler Q2 user@host# set scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 user@host# set scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 user@host# set scheduler-maps sched_1 forwarding-class network-control scheduler Q3

Définissez les planificateurs avec priorité et débits de transmission.

[edit set class-of-service] user@host# set schedulers Q7 transmit-rate percent 5 user@host# set schedulers Q7 priority strict-high user@host# set schedulers Q6 transmit-rate percent 25 user@host# set schedulers Q6 priority high user@host# set schedulers Q5 transmit-rate remainder user@host# set schedulers Q5 priority high user@host# set schedulers Q4 transmit-rate percent 25 user@host# set schedulers Q4 priority medium-high user@host# set schedulers Q3 transmit-rate remainder user@host# set schedulers Q3 priority medium-high user@host# set schedulers Q2 transmit-rate percent 10 user@host# set schedulers Q2 priority medium-low user@host# set schedulers Q1 transmit-rate percent 10 user@host# set schedulers Q1 priority medium-low user@host# set schedulers Q0 transmit-rate remainder user@host# set schedulers Q0 priority low

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show class-of-service commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show class-of-service

classifiers {

dscp ba-classifier {

import default;

forwarding-class best-effort {

loss-priority high code-points 000000;

}

forwarding-class ef-class {

loss-priority high code-points 000001;

}

forwarding-class af-class {

loss-priority high code-points 001010;

}

forwarding-class network-control {

loss-priority high code-points 000011;

}

forwarding-class res-class {

loss-priority high code-points 000100;

}

forwarding-class web-data {

loss-priority high code-points 000101;

}

forwarding-class control-data {

loss-priority high code-points 000111;

}

forwarding-class voip-data {

loss-priority high code-points 000110;

}

}

}

forwarding-classes {

queue 7 voip-data;

queue 6 control-data;

queue 5 web-data;

queue 4 res-class;

queue 2 af-class;

queue 1 ef-class;

queue 0 best-effort;

queue 3 network-control;

}

interfaces {

ge-0/0/3 {

unit 0 {

classifiers {

dscp ba-classifier;

}

}

}

ge-0/0/3 {

unit 0 {

scheduler-map sched_1;

}

}

}

scheduler-maps {

sched_1 {

forwarding-class voip-data scheduler Q7;

forwarding-class control-data scheduler Q6;

forwarding-class web-data scheduler Q5;

forwarding-class res-class scheduler Q4;

forwarding-class af-class scheduler Q2;

forwarding-class ef-class scheduler Q1;

forwarding-class best-effort scheduler Q0;

forwarding-class network-control scheduler Q3;

}

}

schedulers {

Q7 {

transmit-rate percent 5;

priority strict-high;

}

Q6 {

transmit-rate percent 25;

priority high;

}

Q5 {

transmit-rate {

remainder;

}

priority high;

}

Q4 {

transmit-rate percent 25;

priority medium-high;

}

Q3 {

transmit-rate {

remainder;

}

priority medium-high;

}

Q2 {

transmit-rate percent 10;

priority medium-low;

}

Q1 {

transmit-rate percent 10;

priority medium-low;

}

Q0 {

transmit-rate {

remainder;

}

priority low;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IKE

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal ike-proposal authentication-method pre-shared-keys set security ike proposal ike-proposal dh-group group14 set security ike proposal ike-proposal authentication-algorithm sha-256 set security ike proposal ike-proposal encryption-algorithm aes-256-cbc set security ike policy ike-policy mode main set security ike policy ike-policy proposals ike-proposal set security ike policy ike-policy pre-shared-key ascii-text $ABC123 set security ike gateway gw-sunnyvale external-interface ge-0/0/3.0 set security ike gateway gw-sunnyvale ike policy ike-policy set security ike gateway gw-sunnyvale address 10.2.2.2 set security ike gateway gw-sunnyvale version v2-only

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer l’IKE :

Créez la proposition IKE.

[edit security ike] user@host# set proposal ike-proposal

Définissez la méthode d’authentification de la proposition IKE.

[edit security ike proposal ike-proposal] user@host# set authentication-method pre-shared-keys

Définissez le groupe Diffie-Hellman de la proposition IKE.

[edit security ike proposal ike-proposal] user@host# set dh-group group14

Définissez l’algorithme d’authentification de la proposition IKE.

[edit security ike proposal ike-proposal] user@host# set authentication-algorithm sha-256

Définissez l’algorithme de chiffrement de la proposition IKE.

[edit security ike proposal ike-proposal] user@host# set encryption-algorithm aes-256-cbc

Créez une stratégie IKE.

[edit security ike] user@host# set policy ike-policy

Définissez le mode de stratégie IKE.

[edit security ike policy ike-policy] user@host# set mode main

Spécifiez une référence à la proposition IKE.

[edit security ike policy ike-policy] user@host# set proposals ike-proposal

Définissez la méthode d’authentification de la stratégie IKE.

[edit security ike policy ike-policy] user@host# set pre-shared-key ascii-text $ABC123

Créez une passerelle IKE et définissez son interface externe.

[edit security ike] user@host# set gateway gw-sunnyvale external-interface ge-0/0/3.0

Définissez la référence de stratégie IKE.

[edit security ike gateway gw-sunnyvale] user@host# set ike policy ike-policy

Définissez l’adresse de la passerelle IKE.

[edit security ike gateway gw-sunnyvale] user@host# set address 10.2.2.2

Définissez la version de la passerelle IKE.

[edit security ike gateway gw-sunnyvale] user@host# set version v2-only

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ike commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text "$ABC123";

}

gateway gw-sunnyvale {

ike policy ike-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IPsec

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ipsec traceoptions flag all set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha-256 set security ipsec proposal ipsec_prop encryption-algorithm aes256-cbc set security ipsec proposal ipsec_prop lifetime-seconds 3600 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn ipsec_vpn1 bind-interface st0.0 set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class ef-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class af-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class res-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class web-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class control-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class voip-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class network-control set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class best-effort set security ipsec vpn ipsec_vpn1 ike gateway gw_sunnyvale set security ipsec vpn ipsec_vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn ipsec_vpn1 establish-tunnels immediately set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25 set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer IPsec :

Activez les options de traçage IPsec.

[edit] user@host# set security ipsec traceoptions flag all

Créez une proposition IPsec.

[edit] user@host# set security ipsec proposal ipsec_prop

Spécifiez le protocole de proposition IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

Spécifiez l’algorithme d’authentification de la proposition IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-sha-256

Spécifiez l’algorithme de chiffrement de la proposition IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm aes256-cbc

Spécifiez la durée de vie (en secondes) d’une association de sécurité IPsec (SA).

[set security ipsec proposal ipsec_prop] user@host# set lifetime-seconds 3600

Créez la stratégie IPsec.

[edit security ipsec] user@host# set policy ipsec_pol

Spécifiez la référence de proposition IPsec.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Spécifiez l’interface à lier.

[edit security ipsec] user@host# set vpn ipsec_vpn1 bind-interface st0.0

Configurez la classe de transfert vers la SA IPsec multiple.

[edit security ipsec] user@host# set vpn ipsec_vpn1 multi-sa forwarding-class ef-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class af-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class res-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class web-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class control-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class voip-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class network-control user@host# set vpn ipsec_vpn1 multi-sa forwarding-class best-effort

Spécifiez la passerelle IKE.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike gateway gw_sunnyvale

Spécifiez les stratégies IPsec.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike ipsec-policy ipsec_pol

Spécifiez que le tunnel doit être activé immédiatement pour négocier IPsec SA lorsque le premier paquet de données arrive pour être envoyé.

[edit security ipsec] user@host# set vpn ipsec_vpn1 establish-tunnels immediately

Configurez les adresses IP locales pour un sélecteur de trafic.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25

Configurez les adresses IP distantes pour un sélecteur de trafic.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ipsec commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security ipsec

traceoptions {

flag all;

}

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha-256;

encryption-algorithm aes256-cbc;

}

proposal ipsec_prop {

lifetime-seconds 3600;

}

policy ipsec_pol {

proposals ipsec_prop;

}

vpn ipsec_vpn1 {

bind-interface st0.0;

multi-sa {

forwarding-class ef-class;

forwarding-class af-class;

forwarding-class res-class;

forwarding-class web-data;

forwarding-class control-data;

forwarding-class voip-data;

forwarding-class network-control;

forwarding-class best-effort;

}

ike {

gateway gw_sunnyvale;

ipsec-policy ipsec_pol;

}

traffic-selector ipsec_vpn1_TS1 {

local-ip 203.0.113.2/25;

remote-ip 192.0.2.30/24;

}

establish-tunnels immediately;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration des stratégies de sécurité

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security policies from-zone trust to-zone vpn policy vpn match source-address sunnyvale set security policies from-zone trust to-zone vpn policy vpn match destination-address chicago set security policies from-zone trust to-zone vpn policy vpn match application any set security policies from-zone trust to-zone vpn policy vpn then permit set security policies from-zone vpn to-zone trust policy vpn match source-address chicago set security policies from-zone vpn to-zone trust policy vpn match destination-address sunnyvale set security policies from-zone vpn to-zone trust policy vpn match application any set security policies from-zone vpn to-zone trust policy vpn then permit

Activez les options de suivi des stratégies de sécurité pour résoudre les problèmes liés aux stratégies.

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les politiques de sécurité :

Créez la stratégie de sécurité pour autoriser le trafic de la zone de confiance vers la zone vpn.

[edit security policies from-zone trust to-zone vpn] user@host# set policy vpn match source-address sunnyvale user@host# set policy vpn match destination-address chicago user@host# set policy vpn match application any user@host# set policy vpn then permit

Créez la politique de sécurité pour autoriser le trafic de la zone vpn vers la zone de confiance.

[edit security policies from-zone vpn to-zone trust] user@host# set policy vpn match source-address chicago user@host# set policy vpn match destination-address sunnyvale user@host# set policy vpn match application any user@host# set policy vpn then permit

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone trust to-zone vpn {

policy vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification des associations de sécurité IPsec

But

Vérifiez l’état IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec security-associations commande. Après avoir obtenu un numéro d’index à partir de la commande, utilisez les show security ipsec security-associations index 131073 detail commandes and show security ipsec statistics index 131073 .

Par souci de concision, la commande show outputs n’affiche pas toutes les valeurs de la configuration. Seul un sous-ensemble de la configuration est affiché. Le reste de la configuration sur le système a été remplacé par des ellipses (...).

user@host> show security ipsec security-associations Total active tunnels: 2 Total Ipsec sas: 18 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:aes256/sha256 2d8e710b 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5f3a3239 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 5d227e19 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5490da 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 211fb8bc 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 dde29cd0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 49b64080 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 314afea0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 fec6f6ea 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 428a3a0d 1949/ unlim - root 500 5.0.0.1 ...

user@host> show security ipsec security-associations index 131073 detail

ID: 131073 Virtual-system: root, VPN Name: IPSEC_VPN1

Local Gateway: 4.0.0.1, Remote Gateway: 5.0.0.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 18, Fail#: 0, Def-Del#: 0 Flag: 0x600a39

Multi-sa, Configured SAs# 9, Negotiated SAs#: 9

Tunnel events:

Mon Apr 23 2018 22:20:54 -0700: IPSec SA negotiation successfully completed (1 times)

Mon Apr 23 2018 22:20:54 -0700: IKE SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:20:18 -0700: User cleared IKE SA from CLI, corresponding IPSec SAs cleared (1 times)

Mon Apr 23 2018 22:19:55 -0700: IPSec SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:19:23 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Mon Apr 23 2018 22:19:23 -0700: Bind-interface's zone received. Information updated (1 times)

Mon Apr 23 2018 22:19:23 -0700: External interface's zone received. Information updated (1 times)

Direction: inbound, SPI: 2d8e710b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: outbound, SPI: 5f3a3239, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: inbound, SPI: 5d227e19, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: best-effort

Direction: outbound, SPI: 5490da, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

...user@host> show security ipsec statistics index 131073 ESP Statistics: Encrypted bytes: 952 Decrypted bytes: 588 Encrypted packets: 7 Decrypted packets: 7 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 FC Name Encrypted Pkts Decrypted Pkts Encrypted bytes Decrypted bytes best-effort 7 7 952 588 custom_q1 0 0 0 0 custom_q2 0 0 0 0 network-control 0 0 0 0 custom_q4 0 0 0 0 custom_q5 0 0 0 0 custom_q6 0 0 0 0 custom_q7 0 0 0 0 default 0 0 0 0

Sens

La sortie de la show security ipsec security-associations commande répertorie les informations suivantes :

Le numéro d’identification est 131073. Utilisez cette valeur avec la commande show security ipsec security-associations index pour obtenir plus d’informations sur cette SA particulière.

Il existe une paire IPsec SA utilisant le port 500.

Les SPI, la durée de vie (en secondes) et les limites d’utilisation (ou la durée de vie en Ko) sont indiqués dans les deux sens. La valeur 1949/ unlim indique que la durée de vie de la phase expire dans 1949 secondes et qu’aucune durée de vie n’a été spécifiée, ce qui indique qu’elle est illimitée.

La surveillance VPN n’est pas activée pour cette SA, comme l’indique un trait d’union dans la colonne Mon. Si la surveillance VPN est activée, U indique que la surveillance est activée et D indique que la surveillance est inactive.

La show security ike security-associations index 131073 detail commande répertorie des informations supplémentaires sur la SA avec un numéro d’index de 131073 :

L’identité locale et l’identité distante constituent l’ID de proxy de la SA. Une incompatibilité d’ID de proxy est l’une des causes les plus courantes d’échec de phase. Si aucune SA IPsec n’est répertoriée, vérifiez que les propositions de phase, y compris les paramètres d’ID de proxy, sont correctes pour les deux homologues.

Affiche tous les détails de la SA enfant, y compris le nom de la classe de transfert.

La show security ipsec statistics index 131073 commande répertorie les statistiques pour chaque nom de classe de transfert.

Une valeur d’erreur de zéro dans la sortie indique une condition normale.

Nous vous recommandons d’exécuter cette commande plusieurs fois pour observer tout problème de perte de paquets sur un VPN. La sortie de cette commande affiche également les statistiques des compteurs de paquets chiffrés et déchiffrés, des compteurs d’erreurs, etc.

Vous devez activer les options de suivi de flux de sécurité pour déterminer quels paquets ESP rencontrent des erreurs et pourquoi.

Comprendre la prise en charge CoS sur les interfaces st0

Vous pouvez configurer des fonctionnalités de classe de service (CoS) telles que le classificateur, le contrôleur, la mise en file d’attente, la planification, la mise en forme, la réécriture de marqueurs et les canaux virtuels sur l’interface de tunnel sécurisée (st0) pour les VPN point à point.

L’interface de tunnel st0 est une interface interne qui peut être utilisée par les VPN basés sur le routage pour acheminer le trafic en clair vers un tunnel VPN IPsec. Les fonctionnalités CoS suivantes sont prises en charge sur l’interface st0 de tous les pare-feu SRX Series et vSRX2.0 disponibles :

-

Classificateurs

-

Policers (Mécanismes de contrôle)

-

Mise en file d’attente, planification et mise en forme

-

Marqueurs de réécriture

-

Canaux virtuels

Limitations de la prise en charge CoS sur les interfaces VPN st0

Les limitations suivantes s’appliquent à la prise en charge CoS sur les interfaces VPN st0 :

-

Le nombre maximal de files d’attente de logiciels est de 2048. Si le nombre d’interfaces st0 dépasse 2048, il n’est pas possible de créer suffisamment de files d’attente logicielles pour toutes les interfaces st0.

-

Seuls les VPN basés sur le routage peuvent appliquer des fonctionnalités CoS sur les interfaces st0. Tableau 5 décrit la prise en charge de la fonctionnalité CoS st0 pour différents types de VPN.

Tableau 5 : Prise en charge des fonctionnalités CoS pour VPN Caractéristiques du classificateur VPN de site à site (P2P) AutoVPN (P2P) Site à site/Auto VPN/AD-VPN (P2MP) Classificateurs, mécanismes de contrôle et marqueurs de réécriture

Compatible

Compatible

Compatible

Mise en file d’attente, planification et mise en forme basées sur les interfaces logiques st0

Compatible

Non pris en charge

Non pris en charge

Mise en file d’attente, planification et mise en forme en fonction des canaux virtuels

Compatible

Compatible

Compatible

-

Sur les équipements SRX300, SRX320, SRX340, SRX345 et SRX550HM, une interface logique st0 peut se lier à plusieurs tunnels VPN. Les huit files d’attente de l’interface logique st0 ne peuvent pas rediriger le trafic vers d’autres tunnels, de sorte que le pré-tunneling n’est pas pris en charge.

La fonctionnalité de canal virtuel peut être utilisée comme solution de contournement sur les périphériques SRX300, SRX320, SRX340, SRX345 et SRX550HM.

-

Lors de la définition d’un taux de mise en forme CoS sur une interface de tunnel st0, tenez compte des restrictions suivantes :

-

Le taux de mise en forme sur l’interface du tunnel doit être inférieur à celui de l’interface de sortie physique.

-

Le taux de mise en forme mesure uniquement la taille du paquet qui inclut le paquet interne en texte clair de couche 3 avec un en-tête ESP/AH et une encapsulation d’en-tête IP externe. L’encapsulation externe de la couche 2 ajoutée par l’interface physique n’est pas prise en compte dans la mesure de la vitesse de mise en forme.

-

Le comportement CoS fonctionne comme prévu lorsque l’interface physique transporte uniquement le trafic GRE ou de tunnel IP-IP mis en forme. Si l’interface physique achemine un autre trafic, réduisant ainsi la bande passante disponible pour le trafic de l’interface de tunnel, les fonctionnalités CoS ne fonctionnent pas comme prévu.

-

-

Sur les périphériques SRX550M, SRX5400, SRX5600 et SRX5800, les valeurs limites de bande passante et de taille de rafale dans une configuration de mécanisme de contrôle sont une limitation par SPU et non par système. Il s’agit du même comportement du mécanisme de contrôle que sur l’interface physique.

Voir également

Comportement du VPN IPsec basé sur CoS spécifique à la plate-forme

Utilisez l’Explorateur de fonctionnalités pour confirmer la prise en charge de fonctionnalités spécifiques par la plate-forme et la version.

Utilisez le tableau suivant pour passer en revue les comportements spécifiques à vos plateformes.

| Plate-forme | Différence |

|---|---|

| SRX Series |

|

Tableau de l'historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l' Feature Explorer pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.