SUR CETTE PAGE

Améliorations de la synchronisation de la configuration des stratégies

Comprendre les stratégies de sécurité pour le trafic autonome

Vue d’ensemble de la configuration des stratégies de sécurité

Configuration des stratégies à l’aide de l’assistant pare-feu

Exemple : configuration d’une stratégie de sécurité pour autoriser ou refuser l’ensemble du trafic

Exemple : Configuration d’une stratégie de sécurité pour autoriser ou refuser le trafic sélectionné

Groupes d’adresses dynamiques dans les stratégies de sécurité

Comportement des stratégies de sécurité spécifiques à la plate-forme

Configuration des stratégies de sécurité

Pour sécuriser un réseau, un administrateur réseau doit créer une stratégie de sécurité qui décrit toutes les ressources réseau de cette entreprise et le niveau de sécurité requis pour ces ressources. Junos OS vous permet de configurer les stratégies de sécurité. Les stratégies de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant traverser le pare-feu et d’actions à effectuer sur le trafic lorsqu’il traverse le pare-feu.

Comprendre les éléments d’une stratégie de sécurité

Une stratégie de sécurité est un ensemble d’instructions qui contrôlent le trafic d’une source spécifiée vers une destination spécifiée à l’aide d’un service spécifié. Une stratégie autorise, refuse ou tunnelise certains types de trafic unidirectionnellement entre deux points.

Chaque police se compose de :

Nom unique de la stratégie.

A

from-zoneet Ato-zone, par exemple : user@host#set security policies from-zone untrust to-zone untrustEnsemble de critères de correspondance définissant les conditions qui doivent être remplies pour appliquer la règle de stratégie. Les critères de correspondance sont basés sur une adresse IP source, une adresse IP de destination et des applications. Le pare-feu d’identité utilisateur fournit une plus grande précision en incluant un tuple supplémentaire, source-identity, dans l’énoncé de stratégie.

Ensemble d’actions à effectuer en cas de correspondance : autoriser, refuser ou rejeter.

Éléments de comptabilité et d’audit : comptage, journalisation ou journalisation du système structuré.

Si l’appareil reçoit un paquet correspondant à ces spécifications, il effectue l’action spécifiée dans la stratégie.

Les stratégies de sécurité appliquent un ensemble de règles pour le trafic de transit, identifiant le trafic pouvant passer par le pare-feu et les mesures prises sur le trafic lorsqu’il traverse le pare-feu. Les actions pour le trafic correspondant aux critères spécifiés comprennent l’autorisation, le refus, le rejet, l’enregistrement ou le comptage.

Comprendre les règles des stratégies de sécurité

La stratégie de sécurité applique les règles de sécurité au trafic de transit dans un contexte (from-zone à to-zone). Chaque politique est identifiée de manière unique par son nom. Le trafic est classé en faisant correspondre ses zones source et de destination, ses adresses source et de destination, ainsi que l’application qu’il transporte dans ses en-têtes de protocole avec la base de données de stratégies dans le plan de données.

Chaque politique est associée aux caractéristiques suivantes :

Une zone source

Une zone de destination

Un ou plusieurs noms d’adresses sources ou de jeux d’adresses

Un ou plusieurs noms d’adresses de destination ou de jeux d’adresses

Un ou plusieurs noms d’applications ou de jeux d’applications

Ces caractéristiques sont appelées critères de correspondance. Chaque politique est également associée à des actions : autoriser, refuser, rejeter, compter, enregistrer et tunnel VPN. Vous devez spécifier les arguments de condition de correspondance lorsque vous configurez une stratégie, une adresse source, une adresse de destination et un nom d’application.

Vous pouvez spécifier de configurer une stratégie avec des adresses IPv4 ou IPv6 à l’aide de l’entrée anygénérique . Lorsque la prise en charge de flux n’est pas activée pour le trafic IPv6, any correspond aux adresses IPv4. Lorsque la prise en charge de flux est activée pour le trafic IPv6, correspond any aux adresses IPv4 et IPv6. Pour activer le transfert basé sur les flux pour le trafic IPv6, utilisez la set security forwarding-options family inet6 mode flow-based commande. Vous pouvez également spécifier le caractère générique any-ipv4 ou any-ipv6 les critères de correspondance des adresses source et de destination pour inclure uniquement les adresses IPv4 ou IPv6, respectivement.

Lorsque la prise en charge de flux pour le trafic IPv6 est activée, le nombre maximal d’adresses IPv4 ou IPv6 que vous pouvez configurer dans une stratégie de sécurité est basé sur les critères de correspondance suivants :

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

La raison des critères de correspondance est qu’une adresse IPv6 utilise quatre fois plus d’espace mémoire qu’une adresse IPv4.

Vous ne pouvez configurer une stratégie de sécurité avec des adresses IPv6 que si la prise en charge des flux pour le trafic IPv6 est activée sur l’appareil.

Si vous ne souhaitez pas spécifier une application spécifique, entrez any comme application par défaut. Pour rechercher les applications par défaut, dans le mode configuration, entrez show groups junos-defaults | find applications (predefined applications). Par exemple, si vous ne fournissez pas de nom d’application, la stratégie est installée avec l’application en tant que caractère générique (par défaut). Par conséquent, tout trafic de données qui correspond au reste des paramètres d’une stratégie donnée correspondrait à la stratégie, quel que soit le type d’application du trafic de données.

Si une stratégie est configurée avec plusieurs applications et que plusieurs d’entre elles correspondent au trafic, l’application qui répond le mieux aux critères de correspondance est sélectionnée.

L’action de la première stratégie à laquelle le trafic correspond est appliquée au paquet. En l’absence de politique de correspondance, le paquet est abandonné. Les stratégies sont recherchées de haut en bas, c’est donc une bonne idée de placer des stratégies plus spécifiques en haut de la liste. Vous devez également placer les stratégies de tunnel VPN IPsec en haut de la page. Placez les stratégies plus générales, comme celle qui permettrait à certains utilisateurs d’accéder à toutes les applications Internet, au bas de la liste. Par exemple, placez les politiques de refus ou de rejet en bas de page une fois que toutes les politiques spécifiques ont été analysées et que le trafic légitime a été autorisé/compté/enregistré.

La prise en charge des adresses IPv6 est ajoutée dans Junos OS version 10.2. La prise en charge des adresses IPv6 dans les configurations de cluster de châssis actif/actif (en plus de la prise en charge existante des configurations de cluster de châssis actif/passif) est ajoutée dans Junos OS version 10.4.

La recherche de stratégie détermine la zone de destination, l’adresse de destination et l’interface de sortie.

Lorsque vous créez une stratégie, les règles de stratégie suivantes s’appliquent :

Les stratégies de sécurité sont configurées dans le sens

from-zonetoto-zone. Dans une direction de zone spécifique, chaque stratégie de sécurité contient un nom, des critères de correspondance, une action et diverses options.Le nom de la stratégie, les critères de correspondance et l’action sont obligatoires.

Le nom de la stratégie est un mot-clé.

L’adresse source dans les critères de correspondance est composée d’un ou plusieurs noms d’adresse ou de noms d’ensemble d’adresses dans le

from-zonefichier .L’adresse de destination des critères d’appariement est composée d’un ou de plusieurs noms d’adresse ou de noms d’ensemble d’adresses dans le

to-zonefichier .Le nom de l’application dans les critères de correspondance est composé du nom d’une ou plusieurs applications ou ensembles d’applications.

L’une des actions suivantes est requise : autoriser, refuser ou rejeter.

Des éléments de comptabilité et d’audit peuvent être spécifiés : count et log.

Vous pouvez activer la journalisation à la fin d’une session à l’aide de la

session-closecommande ou au début de la session à l’aide de lasession-initcommande.Lorsque l’alarme de comptage est activée, spécifiez les seuils d’alarme en octets par seconde ou en kilo-octets par minute.

Vous ne pouvez pas spécifier

globallefrom-zoneou le sauf dans lesto-zoneconditions suivantes :Toute stratégie configurée avec la en tant que zone globale doit avoir une adresse de destination unique pour indiquer que le NAT statique ou le

to-zoneNAT entrant a été configuré dans la stratégie.L’option de permis de stratégie avec NAT est simplifiée. Chaque politique indiquera de manière facultative si elle autorise la traduction NAT, n’autorise pas la traduction NAT ou ne s’en soucie pas.

Les noms d’adresse ne peuvent pas commencer par les préfixes réservés suivants. Ils sont utilisés uniquement pour la configuration NAT des adresses :

static_nat_incoming_nat_junos_

Les noms d’applications ne peuvent pas commencer par le

junos_préfixe réservé.

Comprendre les adresses génériques

Les adresses source et de destination sont deux des cinq critères de correspondance à configurer dans une stratégie de sécurité. Vous pouvez désormais configurer des adresses génériques pour les critères de correspondance des adresses source et de destination dans une stratégie de sécurité. Une adresse générique est représentée sous la forme A.B.C.D/wildcard-mask. Le masque générique détermine quels bits de l’adresse IP A.B.C.D doivent être ignorés par les critères de correspondance de la stratégie de sécurité. Par exemple, l’adresse IP source 192.168.0.11/255.255.0.255 dans une stratégie de sécurité implique que les critères de correspondance de stratégie de sécurité peuvent ignorer le troisième octet de l’adresse IP (représenté symboliquement par 192.168.*.11). Par conséquent, les paquets avec des adresses IP sources telles que 192.168.1.11 et 192.168.22.11 sont conformes aux critères de correspondance. Toutefois, les paquets avec des adresses IP sources telles que 192.168.0.1 et 192.168.1.21 ne satisfont pas aux critères de correspondance.

L’utilisation des adresses génériques n’est pas limitée aux octets complets. Vous pouvez configurer n’importe quelle adresse générique. Par exemple, l’adresse générique 192.168. 7.1/255.255.7.255 implique que vous devez ignorer uniquement les 5 premiers bits du troisième octet de l’adresse générique lors de la correspondance de stratégie. Si l’utilisation de l’adresse générique est limitée aux octets complets uniquement, les masques génériques avec 0 ou 255 dans chacun des quatre octets uniquement seront autorisés.

Le premier octet du masque générique doit être supérieur à 128. Par exemple, un masque générique représenté par 0.255.0.255 ou 1.255.0.255 n’est pas valide.

Une stratégie de sécurité générique est une politique de pare-feu simple qui vous permet d’autoriser, de refuser et de rejeter le trafic qui tente de traverser d’une zone de sécurité à une autre. Vous ne devez pas configurer les règles de stratégie de sécurité à l’aide d’adresses génériques pour des services tels que Content Sécurité .

La sécurité du contenu pour les sessions IPv6 n’est pas prise en charge. Si votre stratégie de sécurité actuelle utilise des règles avec le caractère générique d’adresse IP any et que les fonctionnalités de sécurité du contenu sont activées, vous rencontrerez des erreurs de validation de configuration car les fonctionnalités de sécurité du contenu ne prennent pas encore en charge les adresses IPv6. Pour résoudre les erreurs, modifiez la règle qui renvoie l’erreur afin que le caractère générique any-ipv4 soit utilisé ; et de créer des règles distinctes pour le trafic IPv6 qui n’incluent pas de fonctionnalités de sécurité du contenu.

La configuration de politiques de sécurité génériques sur un appareil affecte les performances et l’utilisation de la mémoire en fonction du nombre de politiques génériques configurées par contexte de zone de départ et de destination. Par conséquent, vous ne pouvez configurer qu’un maximum de 480 stratégies génériques pour un contexte spécifique de zone d’origine et de destination.

Voir aussi

Améliorations de la synchronisation de la configuration des stratégies

Le mécanisme amélioré de synchronisation des configurations de stratégies améliore la façon dont les configurations de stratégies sont synchronisées entre le moteur de routage (RE) et le moteur de transfert de paquets (PFE), ce qui améliore la fiabilité et la sécurité du système. Ce mécanisme garantit une synchronisation automatique et précise des politiques. En outre, le système empêche efficacement toute perte de flux pendant le processus de modification de la configuration des stratégies de sécurité.

- Sérialisation des fichiers

- Prévention de l’interruption des sessions de flux lors de modifications de la configuration de la stratégie

Sérialisation des fichiers

Effectuez la propagation des modifications de stratégie vers le plan de données à l’aide de la sérialisation des fichiers. En sérialisant les configurations de stratégie dans des fichiers, le système s’assure qu’elles sont lues et appliquées par le PFE de manière contrôlée et fiable. Ces fichiers sérialisés sont stockés dans des répertoires désignés et sont automatiquement supprimés une fois l’application réussie, ce qui fournit une méthode de synchronisation plus efficace et plus conviviale en termes de bande passante. Cette approche basée sur les fichiers réduit le risque d’incompatibilités des politiques de sécurité et améliore la fiabilité du système.

Par défaut, la sérialisation basée sur les fichiers est activée. Vous pouvez désactiver la sérialisation des fichiers à l’aide de l’instruction suivante :

[edit] user@host# set security policies no-file-serialization

Pour réactiver la fonctionnalité de sérialisation des fichiers, utilisez l’instruction suivante :

[edit] user@host# delete security policies no-file-serialization

Ou utilisez l’affirmation suivante :

[edit] user@host# set security policies file-serialization

Prévention de l’interruption des sessions de flux lors de modifications de la configuration de la stratégie

Vous pouvez éviter l’interruption de la session de flux lors de la validation des modifications de configuration de stratégie de sécurité. Les modifications de configuration, telles que les changements de condition ou d’action de correspondance de stratégie, l’ajout ou la suppression d’une stratégie, l’échange de stratégie ou la modification de l’ordre des stratégies perturbent les sessions de flux. Ces modifications affectent les données de configuration des PFE, ce qui peut avoir un impact sur les recherches de stratégies en cours et éventuellement conduire à une sélection incorrecte ou par défaut des politiques. En d’autres termes, lors de la brève transition de l’ancienne à la nouvelle stratégie, les sessions peuvent correspondre à des structures de données partiellement créées, ce qui entraîne des correspondances de stratégie incorrectes.

Pour éviter les interruptions causées par une modification de la stratégie de sécurité, vous pouvez utiliser l’instruction suivante :

[edit] user@host# set security policies lookup-intact-on-commit

Lorsque vous configurez l’option lookup-intact-on-commit , redémarrez le plan de transfert sur l’appareil ou dans une configuration de cluster de châssis.

Utilisez la commande suivante pour vérifier l’état et l’éligibilité de l’appareil avant d’activer l’option lookup-intact-on-commit .

[edit] user@host> show security policies lookup-intact-on-commit

La sortie de la commande s’affiche si l’option lookup-intact-on-commit est déjà configurée sur l’appareil et affiche l’éligibilité de l’appareil en termes de stockage mémoire disponible pour l’option d’activation lookup-intact-on-commit .

Gestion de la mémoire et des erreurs

La mise en œuvre de ces nouveaux mécanismes de synchronisation nécessite que votre système réponde à des exigences de mémoire spécifiques. Plus précisément, vous avez besoin d’au moins 5 % de tas de noyau libre et 1 % de tas utilisateur gratuit pour activer la fonctionnalité de recherche intacte sur la validation. Cela garantit qu’il y a suffisamment de mémoire disponible pour la synchronisation basée sur les fichiers et les opérations à double mémoire. En cas d’échec de synchronisation, le système est conçu pour revenir automatiquement à la méthode traditionnelle.

Vous pouvez utiliser la show security policies lookup-intact-on-commit eligibilitycommande pour vérifier la disponibilité de la mémoire du système par FPC. Cette sortie indique si le FPC particulier est éligible pour configurer la set security policies lookup-intact-on-commit configuration.

Prise en charge du système logique et du système de location

Vous pouvez configurer lookup-intact-on-commit et file-serialization au niveau du système logique racine (au niveau du système) uniquement. La configuration au niveau du système logique et du système de locataire n’est pas prise en charge. Toutefois, si vous configurez ces paramètres au niveau racine, la configuration optimisera également les stratégies configurées au niveau du système logique et du système de locataire.

Comprendre les stratégies de sécurité pour le trafic autonome

Des stratégies de sécurité sont configurées sur les appareils pour appliquer des services au trafic qui transite par l’appareil. Par exemple, les stratégies UAC et de Sécurité du contenu sont configurées pour appliquer des services au trafic transitoire.

Le trafic autonome ou trafic hôte est le trafic entrant de l’hôte ; c’est-à-dire le trafic arrivant sur l’appareil ou le trafic sortant de l’hôte qui est le trafic provenant de l’appareil. Vous pouvez maintenant configurer des stratégies pour appliquer des services sur le trafic autonome. Des services tels que le service de pile SSL qui doit mettre fin à la connexion SSL à partir d’un appareil distant et effectuer un traitement sur ce trafic, les services IDP sur le trafic entrant de l’hôte ou le chiffrement IPsec sur le trafic sortant de l’hôte doivent être appliqués via les stratégies de sécurité configurées sur le trafic autonome.

Lorsque vous configurez une stratégie de sécurité pour le trafic autonome, le trafic circulant sur l’appareil est d’abord vérifié par rapport à la stratégie, puis par rapport à l’option host-inbound-traffic configurée pour les interfaces liées à la zone.

Vous pouvez configurer la stratégie de sécurité pour le trafic autonome afin d’appliquer des services au trafic autonome. Les stratégies hôte-sortant ne fonctionnent que dans les cas où le paquet provenant de l’appareil hôte passe par le flux et que l’interface entrante de ce paquet est définie sur local.

Les avantages de l’utilisation du trafic autonome sont les suivants :

Vous pouvez tirer parti de la majeure partie des stratégies ou de l’infrastructure de flux existantes utilisées pour le trafic de transit.

Vous n’avez pas besoin d’une adresse IP distincte pour activer un service.

Vous pouvez appliquer des services ou des stratégies à tout trafic entrant sur l’hôte avec l’adresse IP de destination de n’importe quelle interface de l’équipement.

Les règles de stratégie de sécurité par défaut n’affectent pas le trafic autonome.

Vous pouvez configurer la stratégie de sécurité pour le trafic autonome avec les services appropriés uniquement. Par exemple, il n’est pas pertinent de configurer le service fwauth sur le trafic sortant de l’hôte, et les services gprs-gtp ne sont pas pertinents pour les stratégies de sécurité pour le trafic autonome.

Les stratégies de sécurité pour le trafic autonome sont configurées dans la nouvelle zone de sécurité par défaut appelée zone junos-host . La zone junos-host fera partie de la configuration junos-defaults, les utilisateurs ne peuvent donc pas la supprimer. Les configurations de zone existantes telles que les interfaces, l’écran, tcp-rst et les options de trafic entrant de l’hôte ne sont pas significatives pour la zone junos-host. Il n’existe donc pas de configuration dédiée pour la zone junos-host.

Vous pouvez utiliser host-inbound-traffic pour contrôler les connexions entrantes à un équipement ; Cependant, il ne restreint pas le trafic sortant de l’appareil. Alors que junos-host-zone vous permet de sélectionner l’application de votre choix et également de restreindre le trafic sortant. Par exemple, des services tels que NAT, IDP, Content Sécurité, etc. peuvent désormais être activés pour le trafic entrant ou sortant de l’appareil à l’aide de junos-host-zone.

Vue d’ensemble de la configuration des stratégies de sécurité

Vous devez effectuer les tâches suivantes pour créer une stratégie de sécurité :

Créez des zones. Voir Exemple : Création de zones de sécurité.

Configurez un carnet d’adresses avec des adresses pour la stratégie. Voir Exemple : Configuration des carnets d’adresses et des ensembles d’adresses.

Créez une application (ou un ensemble d’applications) qui indique que la stratégie s’applique au trafic de ce type. Voir Exemple : Configuration d’applications de stratégie de sécurité et d’ensembles d’applications.

Créez la stratégie. Voir Exemple : Configuration d’une stratégie de Sécurité pour autoriser ou refuser tout le trafic, Exemple : Configuration d’une stratégie de Sécurité pour autoriser ou refuser le trafic sélectionné, et Exemple : Configuration d’une stratégie de Sécurité pour autoriser ou refuser le trafic d’adresses génériques.

Créez des planificateurs si vous prévoyez de les utiliser pour vos stratégies. Voir Exemple : Configuration des planificateurs pour une planification quotidienne excluant un jour.

L’assistant de stratégie de pare-feu vous permet d’effectuer une configuration de base des stratégies de sécurité. Pour une configuration plus avancée, utilisez l’interface J-Web ou la CLI.

Voir aussi

Meilleures pratiques pour définir des stratégies

Un réseau sécurisé est vital pour une entreprise. Pour sécuriser un réseau, un administrateur réseau doit créer une stratégie de sécurité qui décrit toutes les ressources réseau de cette entreprise et le niveau de sécurité requis pour ces ressources. La stratégie de sécurité applique les règles de sécurité au trafic de transit dans un contexte (de zone de départ à zone) et chaque politique est identifiée de manière unique par son nom. Le trafic est classé en faisant correspondre les zones source et de destination, les adresses source et de destination et l’application qu’il transporte dans ses en-têtes de protocole avec la base de données de stratégies dans le plan de données.

La prise en charge de la plate-forme dépend de la version de Junos OS dans votre installation.

Notez que plus vous augmentez le nombre d’adresses et d’applications dans chaque règle, plus la quantité de mémoire utilisée par la définition de stratégie augmente, et parfois le système manque de mémoire avec moins de 80 000 stratégies.

Pour obtenir l’utilisation réelle de la mémoire d’une stratégie sur le moteur de transfert de paquets (PFE) et le moteur de routage (RE), vous devez prendre en compte divers composants de l’arborescence de mémoire. L’arborescence de mémoire comprend les deux composants suivants :

Contexte de stratégie : permet d’organiser toutes les stratégies dans ce contexte. Le contexte de la stratégie inclut des variables telles que les zones source et de destination.

Entité de stratégie : utilisée pour conserver les données de stratégie. L’entité de stratégie calcule la mémoire à l’aide de paramètres tels que le nom de la stratégie, les adresses IP, le nombre d’adresses, les applications, l’authentification du pare-feu, WebAuth, IPsec, count, les services applicatifs et Junos Services Framework (JSF).

En outre, les structures de données utilisées pour stocker les stratégies, les ensembles de règles et d’autres composants utilisent une mémoire différente sur le moteur de transfert de paquets et sur le moteur de routage. Par exemple, les noms d’adresses de chaque adresse de la stratégie sont stockés sur le moteur de routage, mais aucune mémoire n’est allouée au niveau du moteur de transfert de paquets. De même, les plages de ports sont étendues aux paires de préfixes et de masques et sont stockées sur le moteur de transfert de paquets, mais aucune mémoire de ce type n’est allouée sur le moteur de routage.

Par conséquent, selon la configuration de la stratégie, les contributeurs de stratégie au moteur de routage sont différents de ceux du moteur de transfert de paquets, et la mémoire est allouée dynamiquement.

La mémoire est également consommée par l’état de « suppression différée ». Dans l’état de suppression différée, lorsqu’un appareil applique une modification de stratégie, il y a un pic d’utilisation transitoire où les anciennes et les nouvelles stratégies sont présentes. Ainsi, pendant une brève période, d’anciennes et de nouvelles stratégies existent sur le moteur de transfert de paquets, ce qui représente le double des besoins en mémoire.

Par conséquent, il n’existe aucun moyen définitif de déduire clairement la quantité de mémoire utilisée par l’un ou l’autre composant (moteur de transfert de paquets ou moteur de routage) à un moment donné, car les besoins en mémoire dépendent de configurations spécifiques des stratégies et la mémoire est allouée dynamiquement.

Les bonnes pratiques suivantes pour l’implémentation des stratégies vous permettent de mieux utiliser la mémoire système et d’optimiser la configuration des stratégies :

Utilisez des préfixes simples pour les adresses source et de destination. Par exemple, au lieu d’utiliser les adresses /32 et d’ajouter chaque adresse séparément, utilisez un sous-réseau volumineux qui couvre la plupart des adresses IP dont vous avez besoin.

Utilisez l’application « any » dans la mesure du possible. Chaque fois que vous définissez une application individuelle dans la stratégie, vous pouvez utiliser 52 octets supplémentaires.

Utilisez moins d’adresses IPv6, car les adresses IPv6 consomment plus de mémoire.

Utilisez moins de paires de zones dans les configurations de stratégie. Chaque zone source ou de destination utilise environ 16 048 octets de mémoire.

Les paramètres suivants peuvent modifier la façon dont la mémoire est consommée par les octets, comme spécifié :

Authentification du pare-feu : environ 16 octets ou plus (non fixe)

Authentification Web : environ 16 octets ou plus (non fixe)

IPsec –12 octets

Services applicatifs –28 octets

Nombre : 64 octets

Vérifiez l’utilisation de la mémoire avant et après la compilation des stratégies.

Remarque :La mémoire requise pour chaque appareil est différente. Certains appareils prennent en charge 512 000 sessions par défaut, et la mémoire de démarrage est généralement de 72 à 73 %. D’autres appareils peuvent avoir jusqu’à 1 million de sessions et la mémoire de démarrage peut atteindre 83 à 84 %. Dans le pire des cas, pour prendre en charge environ 80 000 stratégies dans la SPU, celle-ci devrait démarrer avec une consommation de mémoire du noyau pouvant atteindre 82 % et avec au moins 170 mégaoctets de mémoire disponible.

Voir aussi

Configuration des stratégies à l’aide de l’assistant pare-feu

L’assistant de stratégie de pare-feu vous permet d’effectuer une configuration de base des stratégies de sécurité. Pour une configuration plus avancée, utilisez l’interface J-Web ou la CLI.

Pour configurer des stratégies à l’aide de l’Assistant Stratégie de pare-feu :

- Sélectionnez

Configure>Tasks>Configure FW Policydans l’interface J-Web. - Cliquez sur le bouton Assistant de lancement de stratégie de pare-feu pour lancer l’assistant.

- Suivez les instructions de l’assistant.

La zone supérieure gauche de la page de l’assistant indique où vous en êtes dans le processus de configuration. La zone inférieure gauche de la page affiche l’aide sensible au champ. Lorsque vous cliquez sur un lien sous l’en-tête Ressources, le document s’ouvre dans votre navigateur. Si le document s’ouvre dans un nouvel onglet, veillez à fermer uniquement l’onglet (et non la fenêtre du navigateur) lorsque vous fermez le document.

Exemple : configuration d’une stratégie de sécurité pour autoriser ou refuser l’ensemble du trafic

Cet exemple montre comment configurer une stratégie de sécurité pour autoriser ou refuser tout le trafic.

Exigences

Avant de commencer :

Créez des zones. Voir Exemple : Création de zones de sécurité.

Configurez un carnet d’adresses et créez des adresses à utiliser dans la stratégie. Voir Exemple : Configuration des carnets d’adresses et des ensembles d’adresses.

Créez une application (ou un ensemble d’applications) qui indique que la stratégie s’applique au trafic de ce type. Voir Exemple : Configuration d’applications de stratégie de sécurité et d’ensembles d’applications.

Vue d’ensemble

Dans Junos OS, les politiques de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant transiter par l’équipement et les actions à effectuer sur le trafic lorsqu’il traverse l’équipement. Du point de vue des stratégies de sécurité, le trafic entre dans une zone de sécurité et en sort par une autre. Dans cet exemple, vous configurez les interfaces d’approbation et de non-approbation, ge-0/0/2 et ge-0/0/1. Voir Figure 1.

Cet exemple de configuration montre comment :

Autoriser ou refuser tout le trafic de la zone approuvée vers la zone non approuvée, mais bloquez tout ce qui se trouve entre la zone approuvée et la zone approuvée.

Autoriser ou refuser le trafic sélectionné d’un hôte de la zone approuvée vers un serveur de la zone non approuvée à un moment donné.

Topologie

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez Utilisation de l’éditeur CLI en mode configuration dans le guide de l’utilisateur de la CLI.

Pour configurer une stratégie de sécurité afin d’autoriser ou de refuser l’ensemble du trafic :

Configurez les interfaces et les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Créez la stratégie de sécurité pour autoriser le trafic de la zone approuvée vers la zone non approuvée.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

Créez la stratégie de sécurité pour refuser le trafic de la zone non approuvée vers la zone approuvée.

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

L’exemple de configuration est un permis par défaut de la zone approuvée à la zone non approuvée.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la configuration des stratégies

Objet

Vérifiez les informations sur les stratégies de sécurité.

Mesures à prendre

En mode opérationnel, entrez la show security policies detail commande pour afficher un résumé de toutes les politiques de sécurité configurées sur l’appareil.

Signification

La sortie affiche des informations sur les stratégies configurées sur le système. Vérifiez les informations suivantes :

Zones de départ et de destination

Adresses source et de destination

Critères de correspondance

Exemple : Configuration d’une stratégie de sécurité pour autoriser ou refuser le trafic sélectionné

Cet exemple montre comment configurer une stratégie de sécurité pour autoriser ou refuser le trafic sélectionné.

Exigences

Avant de commencer :

Créez des zones. Voir Exemple : Création de zones de sécurité.

Configurez un carnet d’adresses et créez des adresses à utiliser dans la stratégie. Voir Exemple : Configuration des carnets d’adresses et des ensembles d’adresses.

Créez une application (ou un ensemble d’applications) qui indique que la stratégie s’applique au trafic de ce type. Voir Exemple : Configuration d’applications de stratégie de sécurité et d’ensembles d’applications.

Autorisez le trafic à destination et en provenance des zones approuvées et non approuvées. Voir Exemple : Configuration d’une stratégie de sécurité pour autoriser ou refuser tout le trafic.

Vue d’ensemble

Dans Junos OS, les stratégies de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant passer par l’équipement et d’actions à effectuer sur le trafic lorsqu’il traverse l’équipement. Du point de vue des stratégies de sécurité, le trafic entre dans une zone de sécurité et en sort par une autre. Dans cet exemple, vous configurez une stratégie de sécurité spécifique pour autoriser uniquement le trafic de messagerie d’un hôte de la zone approuvée vers un serveur de la zone non approuvée. Aucun autre trafic n’est autorisé. Voir Figure 2.

sélectionné

sélectionné

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez Utilisation de l’éditeur CLI en mode configuration dans le guide de l’utilisateur de la CLI.

Pour configurer une stratégie de sécurité afin d’autoriser le trafic sélectionné :

Configurez les interfaces et les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Créez des entrées de carnet d’adresses pour le client et le serveur. Joignez également des zones de sécurité aux carnets d’adresses.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

Définissez la stratégie d’autorisation du trafic de messagerie.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la configuration des stratégies

Objet

Vérifiez les informations sur les stratégies de sécurité.

Mesures à prendre

En mode opérationnel, entrez la show security policies detail commande pour afficher un résumé de toutes les politiques de sécurité configurées sur l’appareil.

Signification

La sortie affiche des informations sur les stratégies configurées sur le système. Vérifiez les informations suivantes :

Zones de départ et de destination

Adresses source et de destination

Critères de correspondance

Exemple : Configuration d’une stratégie de sécurité pour autoriser ou refuser le trafic d’adresses génériques

Cet exemple montre comment configurer une stratégie de sécurité pour autoriser ou refuser le trafic d’adresses génériques.

Exigences

Avant de commencer :

Comprendre les adresses génériques. Voir Présentation des règles de stratégie de sécurité.

Créez des zones. Voir Exemple : Création de zones de sécurité.

Configurez un carnet d’adresses et créez des adresses à utiliser dans la stratégie. Voir Exemple : Configuration des carnets d’adresses et des ensembles d’adresses.

Créez une application (ou un ensemble d’applications) qui indique que la stratégie s’applique au trafic de ce type. Voir Exemple : Configuration d’applications de stratégie de sécurité et d’ensembles d’applications.

Autorisez le trafic à destination et en provenance des zones approuvées et non approuvées. Voir Exemple : Configuration d’une stratégie de sécurité pour autoriser ou refuser tout le trafic.

Autoriser le trafic d’e-mails à destination et en provenance des zones d’approbation et d’inapprobation. Voir Exemple : Configuration d’une stratégie de sécurité pour autoriser ou refuser le trafic sélectionné

Vue d’ensemble

Dans le système d’exploitation Junos (Junos OS), les stratégies de sécurité appliquent des règles pour le trafic de transit, en termes de trafic pouvant passer par l’équipement et d’actions à effectuer sur le trafic lorsqu’il traverse l’équipement. Du point de vue des stratégies de sécurité, le trafic entre dans une zone de sécurité et en sort par une autre. Dans cet exemple, vous configurez une sécurité spécifique pour autoriser uniquement le trafic d’adresses génériques d’un hôte de la zone approuvée vers la zone non approuvée. Aucun autre trafic n’est autorisé.

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez Utilisation de l’éditeur CLI en mode configuration dans le guide de l’utilisateur de la CLI.

Pour configurer une stratégie de sécurité afin d’autoriser le trafic sélectionné :

Configurez les interfaces et les zones de sécurité.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Créez une entrée de carnet d’adresses pour l’hôte et joignez le carnet d’adresses à une zone.

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

Définissez la stratégie pour autoriser le trafic d’adresses génériques.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

Résultats

En mode configuration, confirmez votre configuration en entrant les show security policies commandes and show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Vérification de la configuration des stratégies

Objet

Vérifiez les informations sur les stratégies de sécurité.

Mesures à prendre

En mode opérationnel, entrez la commande pour afficher les show security policies policy-name permit-wildcard detail détails de la stratégie de sécurité permis-wildcard configurée sur l’appareil.

Signification

La sortie affiche des informations sur la stratégie permis-joker configurée sur le système. Vérifiez les informations suivantes :

Zones de départ et de fin

Adresses source et de destination

Critères de correspondance

Exemple : configuration d’une stratégie de sécurité pour rediriger les journaux de trafic vers un serveur de journaux système externe

Cet exemple montre comment configurer une stratégie de sécurité pour envoyer les journaux de trafic générés sur l’appareil à un serveur de journaux système externe.

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

Un client connecté à un périphérique SRX5600 à l’interface ge-4/0/5

Un serveur connecté à l’équipement SRX5600 à l’interface ge-4/0/1

Les journaux générés sur le périphérique SRX5600 sont stockés sur un serveur de journaux système basé sur Linux.

Un périphérique SRX5600 connecté au serveur Linux à l’interface ge-4/0/4

Aucune configuration spéciale au-delà de l’initialisation de l’équipement n’est requise avant de configurer cette fonctionnalité.

Vue d’ensemble

Dans cet exemple, vous configurez une stratégie de sécurité sur l’équipement SRX5600 pour envoyer les journaux de trafic, générés par l’appareil lors de la transmission de données, à un serveur Linux. Les journaux de trafic enregistrent les détails de chaque session. Les journaux sont générés lors de l’établissement et de la fin de la session entre l’équipement source et l’équipement de destination connectés à l’équipement SRX5600.

La configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez commit en mode configuration.

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez Utilisation de l’éditeur CLI en mode configuration dans le guide de l’utilisateur de la CLI.

Pour configurer une stratégie de sécurité afin d’envoyer les journaux de trafic à un serveur de journaux système externe :

Configurez les journaux de sécurité pour transférer les journaux de trafic générés par l’équipement SRX5600 vers un serveur de journaux système externe avec l’adresse IP 203.0.113.2. L’adresse IP 127.0.0.1 est l’adresse de bouclage de l’équipement SRX5600.

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

Configurez une zone de sécurité et spécifiez les types de trafic et les protocoles autorisés sur l’interface ge-4/0/5.0 de l’équipement SRX5600.

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

Configurez une autre zone de sécurité et spécifiez les types de trafic autorisés sur les interfaces ge-4/0/4.0 et ge-4/0/1.0 de l’équipement SRX5600.

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

Créez une stratégie et spécifiez les critères de correspondance pour cette stratégie. Le critère de correspondance spécifie que l’appareil peut autoriser le trafic de n’importe quelle source, vers n’importe quelle destination et sur n’importe quelle application.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

Activez la stratégie pour enregistrer les détails du trafic au début et à la fin de la session.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security log commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

Si vous avez terminé de configurer l’appareil, entrez dans commit le mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification des zones

Objet

Vérifiez que la zone de sécurité est activée ou non.

Mesures à prendre

À partir du mode opérationnel, entrez la show security zones commande.

Vérification des stratégies

Objet

Vérifiez que la stratégie fonctionne.

Mesures à prendre

Depuis le mode opérationnel, entrez la show security policies commande sur tous les appareils.

Mode TAP pour les zones et stratégies de Sécurité

Le mode TAP (Terminal Access Point) pour les zones et les stratégies de sécurité vous permet de surveiller passivement les flux de trafic sur un réseau au moyen d’un commutateur, d’une SPAN ou d’un port miroir.

- Comprendre la prise en charge des zones et stratégies de sécurité par le mode TAP

- Exemple : configuration de zones et de stratégies de sécurité en mode TAP

Comprendre la prise en charge des zones et stratégies de sécurité par le mode TAP

Le mode TAP (Terminal Access Point) est un appareil de veille qui vérifie le trafic en miroir via le commutateur. Si des zones de sécurité et des stratégies sont configurées, le mode TAP inspecte le trafic entrant et sortant en configurant l’interface TAP et en générant un rapport de journal de sécurité pour afficher le nombre de menaces détectées et l’utilisation par les utilisateurs. Si un paquet est perdu dans l’interface TAP, les zones de sécurité et les stratégies mettent fin à la connexion, par conséquent, aucun rapport n’est généré pour cette connexion. La configuration de la zone de sécurité et de la stratégie reste la même que le mode non-TAP.

Lorsque vous configurez un appareil pour qu’il fonctionne en mode TAP, l’appareil génère des informations de journal de sécurité pour afficher les informations sur les menaces détectées, l’utilisation des applications et les détails de l’utilisateur. Lorsque l’équipement est configuré pour fonctionner en mode TAP, il reçoit des paquets uniquement de l’interface TAP configurée. À l’exception de l’interface TAP configurée, les autres interfaces sont configurées sur l’interface normale utilisée comme interface de gestion ou connectée au serveur externe. L’équipement génère un rapport ou un journal de sécurité en fonction du trafic entrant.

La zone de sécurité et la stratégie de sécurité par défaut seront configurées après la configuration de l’interface TAP. Vous pouvez configurer d’autres zones ou politiques si nécessaire. Si une interface est utilisée pour connecter un serveur, l’adresse IP, l’interface de routage et la configuration de sécurité doivent également être configurées.

Vous ne pouvez configurer qu’une seule interface TAP lorsque vous utilisez l’appareil en mode TAP.

Exemple : configuration de zones et de stratégies de sécurité en mode TAP

Cet exemple montre comment configurer des zones de sécurité et des stratégies lorsque le pare-feu SRX est configuré en mode TAP (point d’accès terminal).

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

Un pare-feu SRX

Junos OS version 19.1R1

Vue d’ensemble

Dans cet exemple, vous configurez le pare-feu SRX pour qu’il fonctionne en mode TAP. Lorsque vous configurez le pare-feu SRX pour qu’il fonctionne en mode TAP, l’équipement génère des informations de journal de sécurité pour afficher les informations sur les menaces détectées, l’utilisation des applications et les détails de l’utilisateur.

La configuration

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans la CLI au niveau de la [edit] hiérarchie, puis entrez Valider à partir du mode de configuration.

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Procédure

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur de la CLI de Junos OS.

Pour configurer des zones en mode TAP :

Configurez l’interface de la zone de sécurité, appuyez sur la zone.

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

Configurez la zone de sécurité, appuyez sur la zone et suivez les applications.

user@host# set security zones security-zone tap-zone application-tracking

Configurez une stratégie de sécurité qui autorise le trafic de zone tap-zone à zone tap-zone policy tap et configurez la condition de correspondance.

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Résultats

En mode configuration, confirmez votre configuration en entrant les show security zones commandes and show security policies . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

Si vous avez terminé de configurer l’appareil, entrez en commit mode configuration.

Vérification

Pour confirmer que la configuration fonctionne correctement, effectuez les tâches suivantes :

Vérification de la configuration des stratégies en mode TAP

Objet

Vérifiez les informations sur les stratégies de sécurité.

Mesures à prendre

À partir du mode opérationnel, entrez la show security policies detail commande.

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Signification

Affiche un résumé de toutes les stratégies de sécurité configurées sur l’appareil en mode TAP.

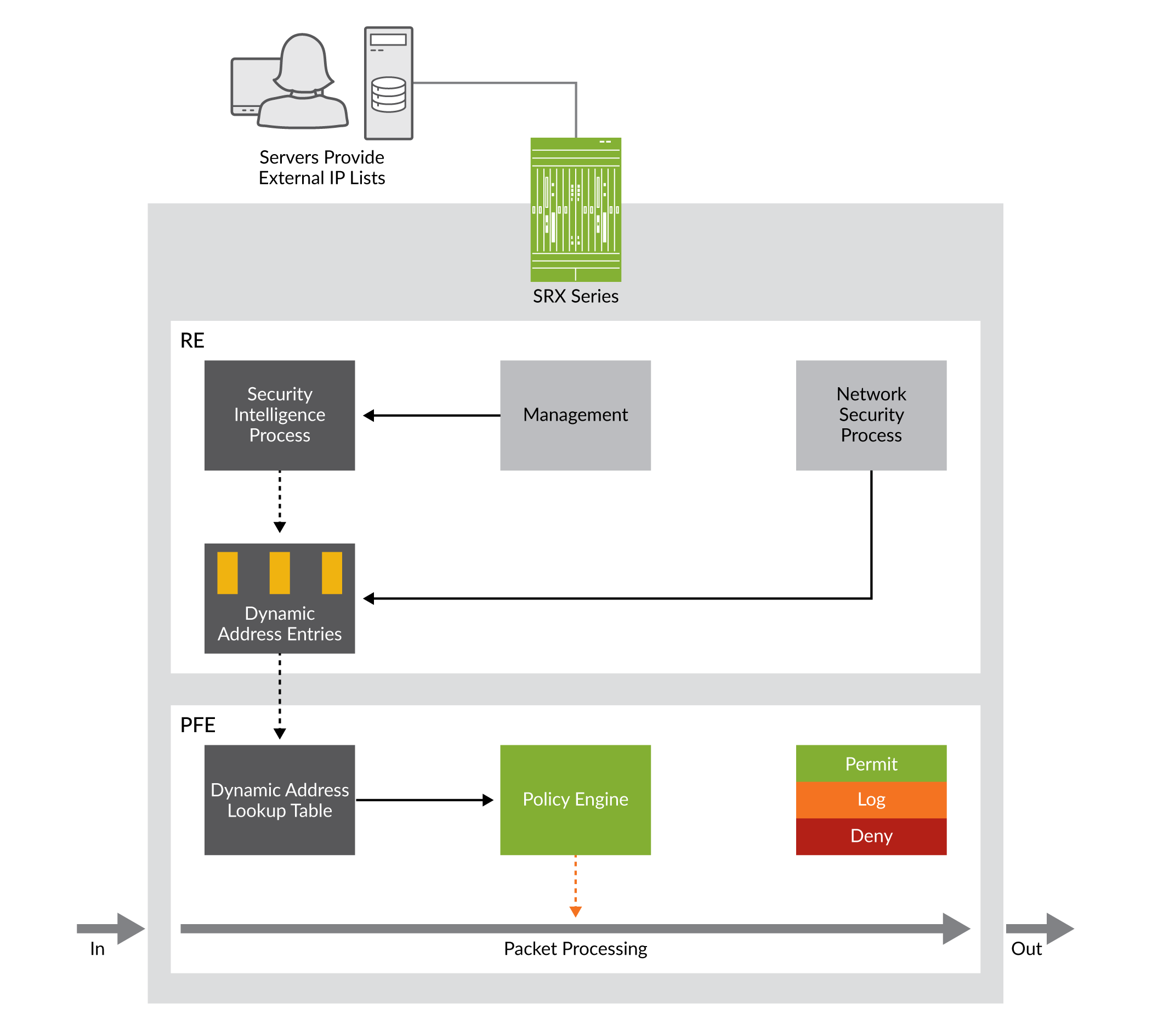

Groupes d’adresses dynamiques dans les stratégies de sécurité

L’ajout manuel d’entrées d’adresse dans une stratégie peut prendre du temps. Il existe des sources externes qui fournissent des listes d’adresses IP qui ont un objectif spécifique (comme une liste de blocage) ou qui ont un attribut commun (tel qu’un emplacement particulier ou un comportement susceptible de constituer une menace). Vous pouvez utiliser la source externe pour identifier les sources de menaces par leur adresse IP, puis regrouper ces adresses dans une entrée d’adresse dynamique et référencer cette entrée dans une stratégie de sécurité. Ainsi, vous pouvez contrôler le trafic vers et depuis ces adresses. Chacun de ces groupes d’adresses IP est appelé entrée d’adresse dynamique.

Les types d’adresses IP suivants sont pris en charge :

-

IP unique. Par exemple : 192.0.2.0

-

Plage d’adresses IP. Par exemple : 192.0.2.0- 192.0.2.10

-

CIDR. Par exemple : 192.0.2.0/24

Chaque entrée occupe une ligne. À partir de la version 19.3R1 de Junos OS, les plages d’adresses IP n’ont plus besoin d’être triées par ordre croissant et les valeurs des entrées IP peuvent se chevaucher dans le même fichier de flux. Dans les versions de Junos OS antérieures à 19.3R1, les plages d’adresses IP doivent être triées par ordre croissant et les valeurs des entrées IP ne peuvent pas se chevaucher dans le même fichier de flux.

Une entrée d’adresse dynamique est un groupe d’adresses IP et non un seul préfixe IP. Une entrée d’adresse dynamique est différente des concepts d’adresse de sécurité des carnets d’adresses et des adresses d’entrée d’adresse.

Les avantages du déploiement d’entrées d’adresses dynamiques dans les stratégies de sécurité sont les suivants :

-

L’administrateur réseau a plus de contrôle sur le trafic à destination et en provenance de groupes d’adresses IP.

-

Le serveur externe fournit des flux d’adresses IP mis à jour au pare-feu SRX.

-

Les efforts de l’administrateur sont considérablement réduits. Par exemple, dans une configuration de politique de sécurité héritée, l’ajout de 1 000 entrées d’adresse pour une stratégie à référencer nécessiterait environ 2 000 lignes de configuration. En définissant une entrée d’adresse dynamique et en la référençant dans une stratégie de sécurité, jusqu’à des millions d’entrées peuvent affluer dans le pare-feu SRX sans effort de configuration supplémentaire.

-

Aucun processus de commit n’est nécessaire pour ajouter de nouvelles adresses. L’ajout de milliers d’adresses à une configuration par le biais d’une méthode héritée prend beaucoup de temps à valider. Par ailleurs, les adresses IP d’une entrée d’adresse dynamique proviennent d’un flux externe, de sorte qu’aucun processus de validation n’est requis lorsque les adresses d’une entrée changent.

La figure 3 illustre un aperçu fonctionnel du fonctionnement de l’entrée d’adresse dynamique dans une stratégie de sécurité.

de Sécurité

de Sécurité

Une stratégie de sécurité fait référence à l’entrée d’adresse dynamique dans un champ d’adresse source ou d’adresse de destination (de la même manière qu’une stratégie de sécurité fait référence à une entrée d’adresse héritée).

La figure 4 illustre une stratégie qui utilise une entrée d’adresse dynamique dans le champ Adresse de destination.

de Sécurité

de Sécurité

Dans la figure 4, la stratégie 1 utilise l’adresse de destination 10.10.1.1, qui est une entrée d’adresse de sécurité héritée. La stratégie 2 utilise l’adresse de destination Liste de blocage des fournisseurs, qui est une entrée d’adresse dynamique nommée par l’administrateur réseau. Son contenu est la liste des adresses IP récupérées à partir d’un fichier de flux externe. Les paquets qui correspondent aux cinq critères (la zone de départ nommée non approuvée, la zone de destination nommée engineer, toute adresse source, une adresse IP de destination appartenant à l’entrée d’adresse dynamique de la liste de blocage des fournisseurs et l’application de messagerie) sont traités en fonction des actions de stratégie, qui consistent à refuser et à journaliser le paquet.

Les noms d’entrée d’adresse dynamiques partagent le même espace de noms que les entrées d’adresse de sécurité héritées. N’utilisez donc pas le même nom pour plusieurs entrées. Le processus de validation de Junos OS vérifie que les noms ne sont pas dupliqués pour éviter tout conflit.

Les groupes d’adresses dynamiques prennent en charge les flux de données suivants :

-

Listes personnalisées (listes d’autorisation et de blocage)

-

GeoIP

Serveurs de flux

-

Les serveurs de flux contiennent des entrées d’adresses dynamiques dans un fichier de flux. Vous pouvez créer des flux personnalisés qui peuvent être locaux ou distants. Pour la création de flux personnalisés, consultez Création de flux personnalisés

-

Configurez le pare-feu SRX pour l’utilisation des flux. Reportez-vous à la section feed-server pour configurer le pare-feu SRX.

Flux d’offres groupées

Les adresses IP, les préfixes IP ou les plages d’adresses IP contenus dans une entrée d’adresse dynamique peuvent être mis à jour périodiquement en téléchargeant un flux externe. Les pare-feu SRX établissent régulièrement une connexion au serveur de flux pour télécharger et mettre à jour les listes d’adresses IP contenant les adresses dynamiques mises à jour.

À partir de la version 19.3R1 de Junos OS, vous pouvez télécharger un seul fichier tgz à partir du serveur et l’extraire en plusieurs fichiers de flux enfants. Chaque fichier individuel correspond à un flux. Permet aux adresses dynamiques individuelles de référencer le flux dans le fichier de lot. Le fichier d’offre groupée réduit la surcharge de processeur lorsque trop de flux sont configurés, lorsque plusieurs flux enfants sont compressés dans un seul fichier .tgz

Les modes d’alimentation de bundle suivants sont pris en charge :

Mode d’archivage

En mode d’archivage, vous devez compresser tous les fichiers de flux du pare-feu SRX en un seul fichier tgz. Le pare-feu SRX télécharge ce fichier et extrait tous les flux après extraction. Ce processus est expliqué ci-dessous :

-

Lorsque l'URL du serveur de flux est l'URL d'un fichier avec le suffixe .tgz au lieu de l'URL d'origine du dossier, cela signifie que ce serveur utilise un seul fichier pour transporter tous ses flux pour le déploiement d'adresses dynamiques du pare-feu SRX. Dans ce cas, les flux sous ce serveur héritent de l’intervalle de mise à jour ou de l’intervalle d’attente du serveur. Toute configuration utilisateur de l’intervalle de mise à jour ou de l’intervalle d’attente pour ce flux est ignorée.

-

Après cette modification, suivez les étapes ci-dessous pour gérer les flux de serveur comme exemple ci-dessous.

L’exemple ci-dessous montre les étapes nécessaires pour gérer les flux du serveur :

-

Placez tous les fichiers de flux du pare-feu SRX dans le dossier feeds-4-srx

-

Générer tous les fichiers de flux fd1 fd2 fd3 .. fdN dans le dossier feeds-4-srx

-

Ajouter ou supprimer les plages d’adresses IP des flux

-

Accédez aux fichiers en exécutant la commande suivante :

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-

-

-

Après l’étape 4, le fichier feeds-4-srx.tgz est prêt à être téléchargé sur le pare-feu SRX contenant le même dossier que celui qui contient le fichier feeds-4-srx.tgz . Après le téléchargement, les fichiers extraits sont placés dans le même dossier que feeds-4-srx.tgz. L’exemple suivant illustre une configuration samle sur un pare-feu SRX :

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

Le paramètre path nécessite le chemin relatif du flux dans l’archive du bundle.

-

Si le fichier tar -zxf feeds-4-srx.tgz génère un dossier feeds-4-srx et que ce dossier contient le fichier de flux fd1, utilisez la commande suivante pour configurer le flux :

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

Si le fichier tar -zxf feeds-4-srx.tgz extrait directement le fichier fd1 , utilisez la commande suivante pour configurer le flux :

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

Vous pouvez authentifier les serveurs de flux d’adresses dynamiques avant de télécharger les flux dans vSRX 3.0, à l’aide des

usernameoptions etpassword. Ces nouvelles options d’authentification vous permettent d’obtenir en toute sécurité des flux à partir de serveurs Web locaux ou distants, facilitant ainsi la mise à l’échelle automatique des opérations commerciales et des services de couche 7.Cette configuration garantit que le pare-feu authentifie le serveur de flux spécifié avant de télécharger des flux d’adresses dynamiques, sécurisant ainsi les données du flux et préservant l’intégrité du réseau.

Cette commande vous permet de spécifier le nom du serveur, ainsi que les informations d’identification nécessaires, en vous assurant que seuls les serveurs authentifiés sont acceptés.

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>Remarque :Le nom d’utilisateur peut comporter au minimum 3 et jusqu’à 32 caractères et le mot de passe peut comporter au minimum 6 et jusqu’à 32 caractères qui ne doivent inclure que des lettres minuscules (a-z), des lettres majuscules (A-Z) et des chiffres (0-9).

Mode fichier plat

Le mode fichier plat offre une simplicité ultime à l’utilisateur en introduisant un changement de syntaxe dans le format de fichier de flux existant. Le contenu de tous les fichiers de flux est compilé dans un seul fichier, avec .bundle comme suffixe. Cela vous permet de gérer un seul fichier. Le pare-feu SRX classe les plages d’adresses IP de ce fichier groupé en de nombreux fichiers de flux. Vous pouvez compresser ce fichier en tant que .bundle.gz si vous pouvez économiser de la bande passante pour la transmission. En plus du format de fichier défini précédemment, une balise majuscule FEED : suivie du nom du flux est introduite. Les lignes situées sous cette balise sont considérées comme des plages d’adresses IP appartenant au flux. Un exemple de l’apparence du format de fichier est donné ci-dessous :

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

La configuration d’un pare-feu SRX est similaire au mode d’archivage et est donnée ci-dessous :

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

La différence entre le mode plat et le mode archive est le suffixe du fichier et la disposition à l’intérieur du fichier. Vous pouvez sélectionner le mode qui vous convient le mieux.

Comme les fichiers de flux sont au format texte brut, gzip peut réduire la taille du fichier. Si un serveur et un pare-feu SRX sont entrecoupés d’une liaison WAN, utilisez un fichier de plus petite taille à transmettre sur le réseau. Dans ce cas, compressez le fichier bundle et configurez les commandes suivantes :

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

Comportement des stratégies de sécurité spécifiques à la plate-forme

Utilisez l’explorateur de fonctionnalités pour confirmer la prise en charge de la plate-forme et de la version pour des fonctionnalités spécifiques.

Utilisez les tableaux suivants pour examiner le comportement spécifique à votre plateforme :

- Prise en charge des stratégies de sécurité spécifiques à la plate-forme

- Comportement de configuration de la stratégie de sécurité spécifique à la plate-forme

- Comportement de synchronisation de la configuration des stratégies spécifiques à la plate-forme

- Comportement de support IDP spécifique à la plateforme

- Comportement de prise en charge de l’assistant de stratégie de pare-feu spécifique à la plate-forme

Prise en charge des stratégies de sécurité spécifiques à la plate-forme

| Plate-forme |

Différence |

|---|---|

| SRX Series |

Le nombre de politiques de sécurité et le nombre maximal de politiques par contexte pour les appareils SRX5400 sont de 100 000. |

Comportement de configuration de la stratégie de sécurité spécifique à la plate-forme

| Plate-forme |

Différence |

|---|---|

| SRX Series |

|

| Pare-feu virtuel vSRX 3.0 |

|

Comportement de synchronisation de la configuration des stratégies spécifiques à la plate-forme

| Plate-forme |

Différence |

|---|---|

| Pare-feu virtuel SRX Series et vSRX 3.0 |

|

Comportement de support IDP spécifique à la plateforme

| Plate-forme |

Différence |

|---|---|

| SRX Series |

|

Comportement de prise en charge de l’assistant de stratégie de pare-feu spécifique à la plate-forme

| Plate-forme |

Différence |

|---|---|

| SRX Series |

|

Informations supplémentaires sur la plate-forme

Utilisez l’explorateur de fonctionnalités pour confirmer la prise en charge de la plate-forme et de la version pour des fonctionnalités spécifiques. D’autres plates-formes peuvent être prises en charge.

| Les pare-feu SRX et le pare-feu virtuel vSRX 3.0 qui prennent en charge le serveur de flux de fichiers, prennent en charge : |

SRX300, SRX320, SRX340, SRX345, SRX550 et SRX550M |

SRX1500 |

Périphériques SRX4100, SRX4200, SRX4600, SRX5400 et vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| Nombre maximal de serveurs de flux |

10 |

40 |

100 |

5000 |

| Nombre maximal de flux |

500 |

200 |

5000 |

5000 |

| Nombre maximal d’entrées d’adresses dynamiques |

500 |

200 |

5000 |

5000 |

| Les pare-feu SRX qui prennent en charge l’objet de stratégie prennent en charge : |

SRX300 et SRX320 |

SRX340 |

SRX345 et SRX380 |

SRX550M |

SRX1500, SRX1600 et SRX4100 |

SRX4200 et SRX4300 |

SRX4600 |

SRX4700, SRX5400, SRX5600 et SRX5800 |

|---|---|---|---|---|---|---|---|---|

| Objets d’adresse |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| Objets de l’application |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| Politiques de sécurité |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Contextes de stratégie (paires de zones) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| Politiques par contexte |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Stratégies avec comptage activé |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l’explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.