SUR CETTE PAGE

Proxy Web explicite

Proxy Web explicite

Le proxy explicite permet de diriger le trafic de n’importe quel périphérique client vers le pare-feu SRX Series. Le pare-feu SRX Series accepte les connexions des clients, résout le DNS, transfère les connexions vers les serveurs de destination spécifiés, puis reçoit la réponse du serveur au nom du client. Dans une telle configuration, le pare-feu joue le rôle d’intermédiaire entre les clients et les serveurs. Ici, toutes les communications entre le client et le serveur passent par le pare-feu configuré comme serveur proxy.

Vous pouvez configurer l’interface de votre pare-feu SRX Series en tant que proxy Web explicite pour appliquer un proxy au trafic IPv4, HTTP et HTTPS. La prise en charge explicite du proxy Web n’est pas disponible pour le trafic IPv6.

Pour déployer un proxy explicite, configurez manuellement les paramètres du navigateur sur l’appareil client afin qu’il envoie des requêtes au pare-feu SRX Series. Dans la plupart des navigateurs standard, vous pouvez spécifier l’adresse et le port du proxy.

Les pare-feu SRX Series prennent en charge la configuration explicite du proxy pour obtenir les informations d’identité de l’utilisateur ou de l’équipement à partir d’Active Directory, du serveur de gestion des identités, du serveur LDAP et des pare-feu physiques SRX Series.

- Comment fonctionne le proxy explicite ?

- Avantages

- Étapes de configuration d’un proxy explicite sur un pare-feu SRX Series

Comment fonctionne le proxy explicite ?

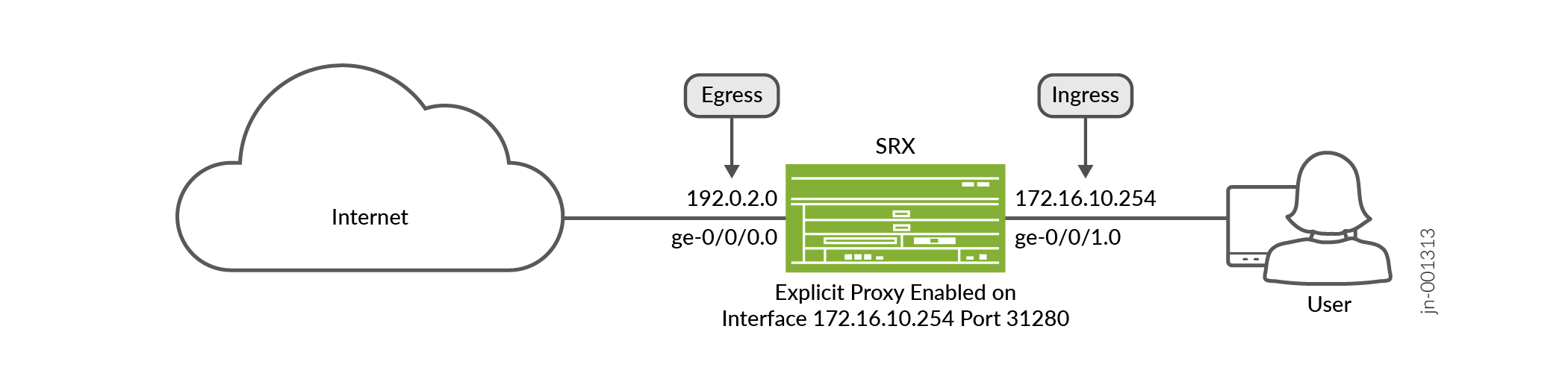

Dans cet exemple, un client établit une connexion HTTP pour atteindre www.example.com. L’appareil client se connecte d’abord au pare-feu SRX Series agissant en tant que proxy explicite sur (172.16.10.254 et port 31280).

Web explicite

Web explicite

Le réseau client se connecte au pare-feu SRX Series via l’interface ge-0/0/1 avec l’adresse IP 172.16.10.254. Le pare-feu SRX Series se connecte à Internet à l’aide de l’interface ge-0/0/0 avec l’adresse IP 192.0.2.0.

Prérequis-

Assurez-vous que le client configure les paramètres de proxy sur le navigateur client.

Pour chaque session initiée par le navigateur client, le pare-feu SRX Series crée deux sessions :

S1 : Session provenant du navigateur client vers un proxy Web explicite

S2 : Session provenant d’un proxy Web explicite vers le serveur de destination réel.

Le Tableau 1 fournit des détails sur les sessions de proxy Web explicites.

| Type de session | IP source/port | de destination IP/port | Commentaires | surla stratégie |

|---|---|---|---|---|

| Du client au pare-feu SRX Series (S1) | IP client / plage de ports dynamique | Interface de pare-feu SRX Series IP (172.16.10.254) / port fixe (31280) | Politique de sécurité/politique unifiée (configurée explicitement sur le pare-feu SRX Series) | Le trafic client arrive directement à l’interface du pare-feu SRX Series, sur laquelle un profil de proxy explicite est configuré. |

| Pare-feu SRX Series vers le serveur de destination réel (S2) | Pare-feu SRX SeriesIP d’interface de sortieIP (192.0.2.0)/plage de ports dynamique | Serveur final tel que résolu par DNS ou dans une requête de proxy explicite | Implicitement hérité de S1 | Le pare-feu SRX Series établit la connexion avec le serveur réel. |

Avantages

- Le proxy Web explicite sécurise le réseau en contrôlant et en filtrant le trafic entrant et sortant.

- Le proxy Web explicite effectue la résolution DNS au nom du client.

Étapes de configuration d’un proxy explicite sur un pare-feu SRX Series

Pour gérer le proxy explicite des connexions à votre réseau, vous devez :

- Configurez le profil de proxy explicite.

- Configurez un proxy explicite sur une interface. Cette interface doit être connectée au réseau client. Les navigateurs clients utilisent cette adresse IP pour transmettre les requêtes à l’équipement SRX Series. Vous pouvez configurer et associer plusieurs profils de proxy explicite à une adresse IP particulière dans l’interface. Toutefois, vous devez vous assurer qu’il ne doit pas y avoir de chevauchement de ports entre les profils de proxy explicites.

- Utilisez des stratégies de sécurité pour contrôler le trafic explicite du proxy web.

- Configurez la stratégie par défaut pour le proxy explicite.

- Configurer le proxy explicite

- Configurer la stratégie de sécurité

- Stratégie par défaut pour le proxy explicite

Configurer le proxy explicite

-

Configurez le profil

exp-proxy-profilede proxy Web explicite pour accéder à l’interfacege-0/0/0.user@host# set services web-proxy explicit-proxy profile exp-proxy-profile listening-port 31280 user@host# set services web-proxy explicit-proxy profile exp-proxy-profile preferred-egress-source-ip default-egress-ipIl

default-egress-ips’agit de l’adresse IP source sortante associée à l’interface sortante. -

Configurez l’interface utilisée pour activer le proxy Web explicite.

user@host# set interfaces ge-0/0/1 unit 0 explicit-proxy profile exp-proxy-profile

Configurer la stratégie de sécurité

Vous devez configurer et appliquer des stratégies de sécurité pour gérer le trafic du proxy explicite. Un profil de proxy explicite nécessite un ensemble de politiques de sécurité uniques ou unifiées. Le pare-feu détermine le profil à utiliser pour une recherche de stratégie en fonction de l’interface d’entrée et de la combinaison de ports. Une fois que le pare-feu a identifié le profil de proxy explicite pour un flux, il effectue une recherche de stratégie.

Le pare-feu SRX Series utilise la séquence suivante pour la recherche de stratégie :

- Adresse IP source, port source, protocole et identité source

- Résolution de l’adresse IP de destination basée sur le DNS

- Détection des catégories d’URL

- Correspondance dynamique d’application de couche 7

- Résolution de la réputation IP par la destination basée sur le DNS

- Adresse IP de destination codée en dur ou réputation de l’adresse IP de destination codée en dur

Vous pouvez configurer la base de règles du profil de proxy explicite à l’aide de l’instruction suivante :

Vous pouvez remarquer que cette stratégie, à l’instar des stratégies globales, n’a pas besoin de zones de sécurité.

Pour joindre une stratégie de sécurité avec un profil de proxy explicite, le nom de profil mentionné dans la configuration de la stratégie doit correspondre au nom du profil de proxy explicite configuré sous les services de proxy Web (set services web-proxy explicit-proxy profile <profile-name>).

-

Définissez une stratégie de sécurité pour contrôler le trafic explicite du proxy web.

set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match destination-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match dynamic-application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then log session-close commit

Stratégie par défaut pour le proxy explicite

Si le trafic correspond à l’un des profils de proxy explicite, mais ne correspond à aucune des stratégies du profil de proxy explicite, le pare-feu applique l’action de stratégie par défaut. Vous pouvez configurer la stratégie par défaut dans le profil de proxy explicite.

S’il n’y a pas de profil de proxy explicite correspondant à un trafic donné, le pare-feu effectue la recherche de la stratégie en fonction de la zone configurée et des stratégies globales.

Vous ne pouvez configurer qu’une seule stratégie par défaut par profil de proxy explicite.

Limitations

Pour les stratégies de profil de proxy explicites, la condition de correspondance ne prend pas en charge :

- Zone source ou de destination

- Groupe VRF VPN de couche 3 source et destination

Les services d’application d’après-match ne prennent pas en charge :

- Proxy Web sécurisé

- Protocole de tunnelisation GPRS

- Protocole de transport de contrôle de flux GPRS (SCTP)

- Application de la politique de contrôle d’accès unifié (UAC)

- Accélération WAN (Legacy WX)

- Hérité Détection et prévention des intrusions.

- APBR (en anglais seulement)

Voir aussi

Scénarios de cas d’utilisation

- Configurer le proxy SSL

- Configurer le filtrage de la sécurité du contenu

- Configurer le pare-feu conscient des identités

Configurer le proxy SSL

Le proxy SSL (Secure Sockets Layer) assure la inspection approfondie des paquets et le déchiffrement du trafic sortant SSL ou TLS (couche transport Security) à des fins d’inspection de sécurité et d’application des stratégies sur le trafic Web reçu.

Assurez-vous d’activer le proxy SSL pour déchiffrer les sessions afin que les services de sécurité avancés soient appliqués pour l’inspection, la détection et l’atténuation. Pour plus d’informations, consultez Présentation de la configuration du proxy SSL.

-

Appliquez le profil

SSL_FPde proxy SSL au profilexp-proxy-profilede proxy Web explicite pour autoriser le trafic.set services web-proxy explicit-proxy profile exp-proxy-profile ssl-proxy profile-name SSL_FP Commit

Configurer le filtrage de la sécurité du contenu

Content Security fournit une solution de sécurité complète qui intègre plusieurs fonctionnalités telles que l’antivirus, l’anti-spam, le filtrage de contenu et le filtrage Web sur le trafic Web reçu.

Vous pouvez appliquer des profils de service de sécurité avancés pour les fonctionnalités IDP, ATP, AppQos, etc. au trafic proxy. Pour plus d’informations, consultez la section Sécurité du contenu.

-

Spécifiez la stratégie de sécurité du contenu à appliquer au trafic qui correspond aux conditions spécifiées dans la stratégie de sécurité.

set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match destination-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match dynamic-application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then permit application-services utm-policy CON-SEC-POL set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then log session-close commit

Configurer le pare-feu conscient des identités

Le pare-feu Identity Aware applique des politiques d’accès au réseau basées sur l’identité de chaque utilisateur, autorise ou bloque le trafic en fonction de règles prédéfinies associées à chaque utilisateur sur le trafic Web reçu.

Vous pouvez utiliser des sources d’identité telles qu’Active Directory, JIMS, UAC, Aruba Clearpass, etc. pour authentifier les utilisateurs. Pour plus d’informations sur la source d’identité, consultez Sources d’identité.

-

Configurez une stratégie de sécurité afin d’identifier les paramètres qui correspondent à la

source-identityspécification.set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match destination-address any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match source-identity any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy match dynamix-application any set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then permit application-services utm-policy ORG_EWF_POL set security policies explicit-proxy profile exp-proxy-profile policy exp-proxy-policy then log session-close commit

Toutes les fonctionnalités du cas d’utilisation sont activées indépendamment avec plusieurs stratégies, ou peuvent être combinées sur la même politique pour étendre les capacités d’inspection des menaces.