Sur cette page

Configuration de la protection de chemin dans un réseau MPLS (procédure CLI)

Empêcher l’utilisation d’un chemin qui a précédemment échoué

Configuration de la protection des nuds de liaison MPLS Inter-AS avec BGP étiqueté

Comprendre MPLS et protection de chemin sur les commutateurs EX Series

Vérification de la protection des chemins dans un réseau MPLS

Protection des nuds et des chemins pour les LSP MPLS

MPLS et protection du trafic

En règle générale, lorsqu’un LSP tombe en panne, le routeur immédiatement en amont de la panne signale la panne au routeur entrant. Le routeur entrant calcule un nouveau chemin vers le routeur de sortie, établit le nouveau LSP, puis dirige le trafic du chemin ayant échoué vers le nouveau chemin. Ce processus de réacheminement peut prendre du temps et être sujet à des échecs. Par exemple, les signaux de panne adressés au routeur entrant peuvent se perdre ou le nouveau chemin peut mettre trop de temps à apparaître, ce qui entraîne des pertes de paquets importantes. Junos OS fournit plusieurs mécanismes complémentaires de protection contre les défaillances LSP :

Chemins secondaires de secours : vous pouvez configurer les chemins principaux et secondaires. Vous configurez les chemins secondaires à l’aide de l’instruction

standby. Pour activer la protection du trafic, vous devez configurer ces chemins de secours uniquement sur le routeur entrant. Si le chemin principal tombe en panne, le routeur entrant redirige immédiatement le trafic du chemin défaillant vers le chemin de secours, éliminant ainsi le besoin de calculer un nouvel itinéraire et de signaler un nouveau chemin. Pour plus d’informations sur la configuration des LSP de secours, consultez Configuration de la réserve à chaud des chemins secondaires pour les LSP.Reroutage rapide : vous configurez le reroutage rapide sur un LSP pour minimiser l’effet d’une défaillance dans le LSP. Le reroutage rapide permet à un routeur en amont de la panne de contourner rapidement la défaillance vers le routeur en aval de la défaillance. Le routeur en amont signale ensuite la panne au routeur entrant, maintenant ainsi la connectivité avant qu’un nouveau LSP ne soit établi. Pour obtenir une vue d’ensemble détaillée de reroutage rapide, reportez-vous à la section Vue d’ensemble du reroutage rapide. Pour plus d’informations sur la configuration de reroutage rapide, reportez-vous à la section Configuration du routage rapide.

Protection des liens : vous pouvez configurer la protection des liens pour vous assurer que le trafic traversant une interface spécifique d’un routeur à un autre peut continuer à atteindre sa destination en cas de défaillance de cette interface. Lorsque la protection de liaison est configurée pour une interface et configurée pour un LSP qui traverse cette interface, un LSP de contournement est créé pour gérer ce trafic en cas de défaillance de l’interface. Le LSP de contournement utilise une interface et un chemin différents pour atteindre la même destination. Pour plus d’informations sur la configuration de la protection des liens, reportez-vous à la section Configuration de la protection des liens sur les interfaces utilisées par les prestataires de services linguistiques.

Lorsque le chemin secondaire de secours et le reroutage rapide ou la protection de liaison sont configurés sur un LSP, la protection complète du trafic est activée. Lorsqu’une défaillance se produit dans un LSP, le routeur en amont de la défaillance achemine le trafic autour de la défaillance et informe le routeur entrant de la défaillance. Ce reroutage maintient le flux de trafic en attendant que la notification soit traitée au niveau du routeur entrant. Après réception de la notification d’échec, le routeur entrant réachemine immédiatement le trafic du chemin principal corrigé vers le chemin de secours plus optimal.

Le reroutage rapide et la protection des liaisons offrent un type similaire de protection du trafic. Les deux caractéristiques offrent un service de transfert rapide et utilisent une conception similaire. Le reroutage rapide et la protection de liaison sont tous deux décrits dans la RFC 4090, Fast Reroute Extensions to RSVP-TE for LSP Tunnels. Cependant, vous ne devez configurer que l’un ou l’autre. Bien qu’il soit possible de configurer les deux, il n’y a que peu d’avantages, voire aucun.

Présentation de la protection Node-Link

La protection des liens de nœud (sauvegarde de plusieurs à un ou des ressources) étend les capacités de protection des liens et fournit une protection légèrement différente du reroutage rapide. Alors que la protection de liaison est utile pour sélectionner un autre chemin vers le même routeur lorsqu’une liaison spécifique échoue, et que le reroutage rapide protège les interfaces ou les nœuds le long de l’ensemble du chemin d’un LSP, la protection de lien de nœud établit un chemin de contournement qui évite un nœud particulier dans le chemin LSP.

Lorsque vous activez la protection de liaison de nœud pour un LSP, vous devez également activer la protection de liaison sur toutes les interfaces RSVP du chemin d’accès. Une fois activés, les types de chemins de contournement suivants sont établis :

Next-hop bypass LSP (Contournement du tronçon suivant) : fournit un itinéraire alternatif permettant à un LSP d’atteindre un routeur voisin. Ce type de chemin de contournement est établi lorsque vous activez la protection des liens de nœud ou de liaison.

Next-next-hop bypass LSP (Contournement du tronçon suivant) : fournit un itinéraire alternatif pour un LSP via un routeur voisin en route vers le routeur de destination. Ce type de chemin de contournement n’est établi que lorsque la protection de liaison de nœud est configurée.

Figure 1 illustre l’exemple de topologie de réseau MPLS utilisé dans cette rubrique. L’exemple de réseau utilise OSPF comme protocole IGP (Interior Gateway Protocol) et comme stratégie de création de trafic.

Le réseau MPLS en Figure 1 illustre un réseau de routeur uniquement constitué de LSP unidirectionnels compris entre et , () et entre R1R6 et R0R5(lsp2-r1-to-r5lsp1-r6-to-r0). Les deux LSP ont configuré des chemins stricts qui passent par l’interface fe-0/1/0.

Dans le réseau illustré à Figure 1, les deux types de chemins de contournement sont préétablis autour du noeud protégé (R2). Un chemin de contournement next-hop évite l’interface fe-0/1/0 en passant par , et un chemin de contournement next-next-hop évite R2 complètement en passant par R7R7 et R9 vers R4. Les deux chemins de contournement sont partagés par tous les LSP protégés qui traversent le lien ou le nœud défaillant (de nombreux LSP sont protégés par un chemin de contournement).

La protection par liaison de nud (plusieurs-à-un ou sauvegarde de l’installation) permet à un routeur immédiatement en amont d’une défaillance de nud d’utiliser un autre nud pour transférer le trafic vers son voisin en aval. Pour ce faire, un chemin de contournement est établi au préalable et partagé par tous les prestataires de services linguistiques protégés qui traversent la liaison défaillante.

Lorsqu’une panne se produit, le routeur immédiatement en amont de la panne commute le trafic protégé vers le nœud de dérivation, puis signale la panne au routeur entrant. À l’instar du reroutage rapide, la protection de liaison nud fournit une réparation locale, rétablissant la connectivité plus rapidement que le routeur entrant ne peut établir un chemin secondaire de secours ou signaler un nouveau LSP principal.

La protection de liaison de nud est appropriée dans les situations suivantes :

La protection de la liaison et du nœud en aval est requise.

Le nombre de prestataires de services linguistiques à protéger est important.

Il est moins critique de satisfaire aux critères de sélection des chemins (priorité, bande passante et coloration des liens) pour les chemins de contournement.

Il n’est pas nécessaire de contrôler la granularité de chaque LSP.

Présentation de la protection de chemin

Les principaux avantages de la protection de chemin sont le contrôle de l’emplacement du trafic après une panne et la perte minimale de paquets lorsqu’elle est combinée à un reroutage rapide (sauvegarde un à un ou protection des liaisons). La protection des chemins est la configuration, au sein d’un chemin à commutation d’étiquettes (LSP), de deux types de chemins : un chemin d’accès principal, utilisé en fonctionnement normal, et un chemin secondaire utilisé en cas de défaillance du chemin principal, comme illustré à Figure 2la .

Dans Figure 2, un réseau MPLS composé de huit routeurs possède un chemin principal entre et qui est protégé par le chemin secondaire entre R1R1 et R5 .R5 Lorsqu’une défaillance est détectée, telle qu’une panne d’interface, un message d’erreur RSVP (Resource Reservation Protocol) est envoyé au routeur entrant qui bascule le trafic vers le chemin secondaire, maintenant ainsi le flux de trafic.

Si le chemin secondaire est pré-signalé ou en veille, le temps de récupération après une défaillance est plus rapide que si le chemin secondaire n’est pas pré-signalé. Lorsque le chemin secondaire n’est pas signalé au préalable, un délai d’établissement de l’appel se produit pendant lequel le nouveau chemin physique du LSP est établi, ce qui prolonge le temps de récupération. Si la défaillance du chemin principal est corrigée et après quelques minutes de temps d’attente, le routeur entrant rebascule le trafic du chemin secondaire vers le chemin principal.

Étant donné que la protection du chemin est fournie par le routeur entrant pour l’ensemble du chemin, il peut y avoir certains inconvénients, par exemple, une double réservation de ressources et une protection inutile des liens. En protégeant une seule ressource à la fois, la protection locale peut remédier à ces inconvénients.

Configuration de la protection de chemin dans un réseau MPLS (procédure CLI)

L’implémentation Junos OS de MPLS sur les commutateurs EX Series offre une protection de chemin en tant que mécanisme de protection contre les défaillances de chemin de commutation d’étiquettes (LSP). La protection de chemin réduit le temps nécessaire pour recalculer un itinéraire en cas de défaillance dans le tunnel MPLS. Vous configurez la protection de chemin sur le commutateur de périphérie du fournisseur entrant dans votre réseau MPLS. Vous ne configurez pas le commutateur Edge du fournisseur de sortie ou les commutateurs du fournisseur pour la protection des chemins. Vous pouvez spécifier explicitement les commutateurs fournisseur utilisés pour les chemins principal et secondaire, ou laisser le logiciel calculer automatiquement les chemins.

Avant de configurer la protection des chemins, assurez-vous d’avoir :

Configurez un commutateur de périphérie du fournisseur entrant et un commutateur périphérique du fournisseur sortant - effectué. Reportez-vous à la section Configuration de MPLS sur les commutateurs Provider Edge à l’aide de la technologie IP sur MPLS ou Configuration de MPLS sur les commutateurs Provider Edge EX8200 et EX4500 à l’aide de la connexion croisée des circuits.Configuration de MPLS sur les commutateurs de périphérie du fournisseur à l’aide de la technologie IP sur MPLS

Configurez au moins un commutateur de fournisseur (de transit) - effectué. Reportez-vous à la section Configuration de MPLS sur les commutateurs fournisseurs EX8200 et EX4500.

Vérifiez la configuration de votre réseau MPLS - effectué.

Pour configurer la protection des chemins, effectuez les tâches suivantes sur le commutateur périphérique fournisseur entrant :

- Configuration du chemin d’accès principal

- Configuration du chemin secondaire

- Configuration du minuteur de restauration

Configuration du chemin d’accès principal

L’instruction primary crée le chemin principal, qui est le chemin préféré du LSP. L’instruction secondary crée un chemin alternatif si le chemin principal ne peut plus atteindre le commutateur Edge du fournisseur de sortie.

Dans les tâches décrites dans cette rubrique, le a déjà été configuré sur le commutateur Edge fournisseur entrant en tant que et l’adresse de l’interface de bouclage sur le lsp-name commutateur Edge fournisseur distant a déjà été configurée en tant que lsp_to_240127.0.0.8.

Lorsque le logiciel passe du chemin principal à un chemin secondaire, il tente continuellement de revenir au chemin principal, en y revenant lorsqu’il est à nouveau accessible, mais pas plus tôt que l’heure spécifiée dans l’instruction revert-timer .

Vous pouvez configurer aucun chemin principal ou un seul chemin principal. Si vous ne configurez pas de chemin principal, le premier chemin secondaire (si un chemin secondaire a été configuré) est sélectionné comme chemin. Si vous ne spécifiez aucun chemin nommé, ou si le chemin que vous spécifiez est vide, le logiciel prend toutes les décisions de routage nécessaires pour que les paquets atteignent le commutateur de périphérie du fournisseur de sortie.

Pour configurer un chemin d’accès principal :

-

Créez le chemin d’accès principal pour le LSP :

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set primary primary_path_lsp_to_240

-

Configurez une route explicite pour le chemin principal en spécifiant l’adresse IP de l’interface de bouclage ou l’adresse IP du commutateur ou le nom d’hôte de chaque commutateur utilisé dans le tunnel MPLS. Vous pouvez spécifier les types de lien comme l’un ou l’autre strict ou loose dans chaque

pathinstruction. Si le type de liaison est strict, le LSP doit aller à l’adresse suivante spécifiée dans l’instruction sans passer par d’autrespathcommutateurs. Si le type de liaison est loose, le LSP peut traverser d’autres commutateurs avant d’atteindre ce commutateur. Cette configuration utilise la désignation par défaut strict des chemins.REMARQUE :Vous pouvez activer la protection des chemins sans spécifier les commutateurs de fournisseur utilisés. Si vous ne répertoriez pas les commutateurs fournisseurs spécifiques à utiliser pour le tunnel MPLS, le commutateur calcule le routage.

Conseil :N’incluez pas le commutateur périphérique du fournisseur entrant dans ces instructions. Répertoriez l’adresse IP de l’interface de bouclage ou l’adresse du commutateur ou le nom d’hôte de tous les autres sauts de commutateur dans l’ordre, en terminant par le commutateur du fournisseur de sortie.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set path primary_path_lsp_to_240 127.0.0.2 user@switch# set path primary_path_lsp_to_240 127.0.0.3 user@switch# set path primary_path_lsp_to_240 127.0.0.8

Configuration du chemin secondaire

Vous pouvez configurer zéro ou plusieurs chemins secondaires. Tous les chemins secondaires sont égaux et le logiciel les essaie dans l’ordre dans lequel ils sont répertoriés dans la configuration. Le logiciel ne tente pas de passer d’un chemin secondaire à l’autre. Si le premier chemin secondaire de la configuration n’est pas disponible, le suivant est essayé, ainsi de suite. Pour créer un ensemble de chemins égaux, spécifiez des chemins secondaires sans spécifier de chemin principal. Si vous ne spécifiez aucun chemin nommé ou si le chemin d’accès spécifié est vide, le logiciel prend toutes les décisions de routage nécessaires pour atteindre le commutateur périphérique du fournisseur de sortie.

Pour configurer le chemin d’accès secondaire :

Créez un chemin secondaire pour le LSP :

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set secondary secondary_path_lsp_to_240 standby

Configurez une route explicite pour le chemin secondaire en spécifiant l’adresse IP de l’interface de bouclage ou l’adresse IP du commutateur ou le nom d’hôte de chaque commutateur utilisé dans le tunnel MPLS. Vous pouvez spécifier les types de lien comme l’un ou l’autre strict ou loose dans chaque

pathinstruction. Cette configuration utilise la désignation par défaut strict des chemins.Conseil :N’incluez pas le commutateur périphérique du fournisseur entrant dans ces instructions. Répertoriez l’adresse IP de l’interface de bouclage ou l’adresse du commutateur ou le nom d’hôte de tous les autres sauts de commutateur dans l’ordre, en terminant par le commutateur du fournisseur de sortie.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set path secondary_path_lsp_to_240 127.0.0.4 user@switch# set path primary_path_lsp_to_240 127.0.0.8

Configuration du minuteur de restauration

Pour les LSP configurés avec des chemins d’accès principaux et secondaires, vous pouvez éventuellement configurer un minuteur de rétablissement. Si le chemin principal tombe en panne et que le trafic est basculé vers le chemin secondaire, le minuteur de rétablissement spécifie la durée (en secondes) que le LSP doit attendre avant de pouvoir rétablir le trafic vers le chemin principal. Si le chemin principal rencontre des problèmes de connectivité ou de stabilité pendant cette période, le minuteur est redémarré.

Si vous ne configurez pas explicitement le minuteur de restauration, il est défini par défaut sur 60 secondes.

Pour configurer le minuteur de rétablissement pour les LSP configurés avec des chemins d’accès principaux et secondaires :

Pour tous les LSP du commutateur :

[edit protocols mpls] user@switch# set revert-timer 120

Pour un LSP spécifique sur le commutateur :

[edit protocols mpls label-switched-path] user@switch# set lsp_to_240 revert-timer 120

Empêcher l’utilisation d’un chemin qui a précédemment échoué

Si vous configurez un autre chemin d’accès sur le réseau en cas de défaillance du chemin actif, vous ne souhaitez peut-être pas que le trafic revienne au chemin d’accès défaillant, même s’il n’est plus défaillant. Lorsque vous configurez un chemin principal, le trafic bascule vers le chemin secondaire lors d’une défaillance et revient au chemin principal lorsqu’il revient.

Parfois, rebasculer le trafic vers un chemin principal qui a échoué précédemment n’est pas une bonne idée. Dans ce cas, configurez uniquement les chemins secondaires, ce qui entraîne l’établissement du chemin secondaire configuré suivant en cas de défaillance du premier chemin secondaire. Par la suite, si le premier chemin secondaire devient opérationnel, Junos OS n’y reviendra pas, mais continuera à utiliser le second chemin secondaire.

Configuration de la protection des nuds de liaison MPLS Inter-AS avec BGP étiqueté

- Comprendre la protection des liaisons MPLS Inter-AS

- Exemple : Configuration de la protection des nuds de liaison MPLS Inter-AS

Comprendre la protection des liaisons MPLS Inter-AS

La protection des liaisons est essentielle dans un réseau MPLS pour assurer la restauration du trafic en cas de défaillance de l’interface. Le routeur entrant choisit un lien alternatif via une autre interface pour envoyer le trafic vers sa destination.

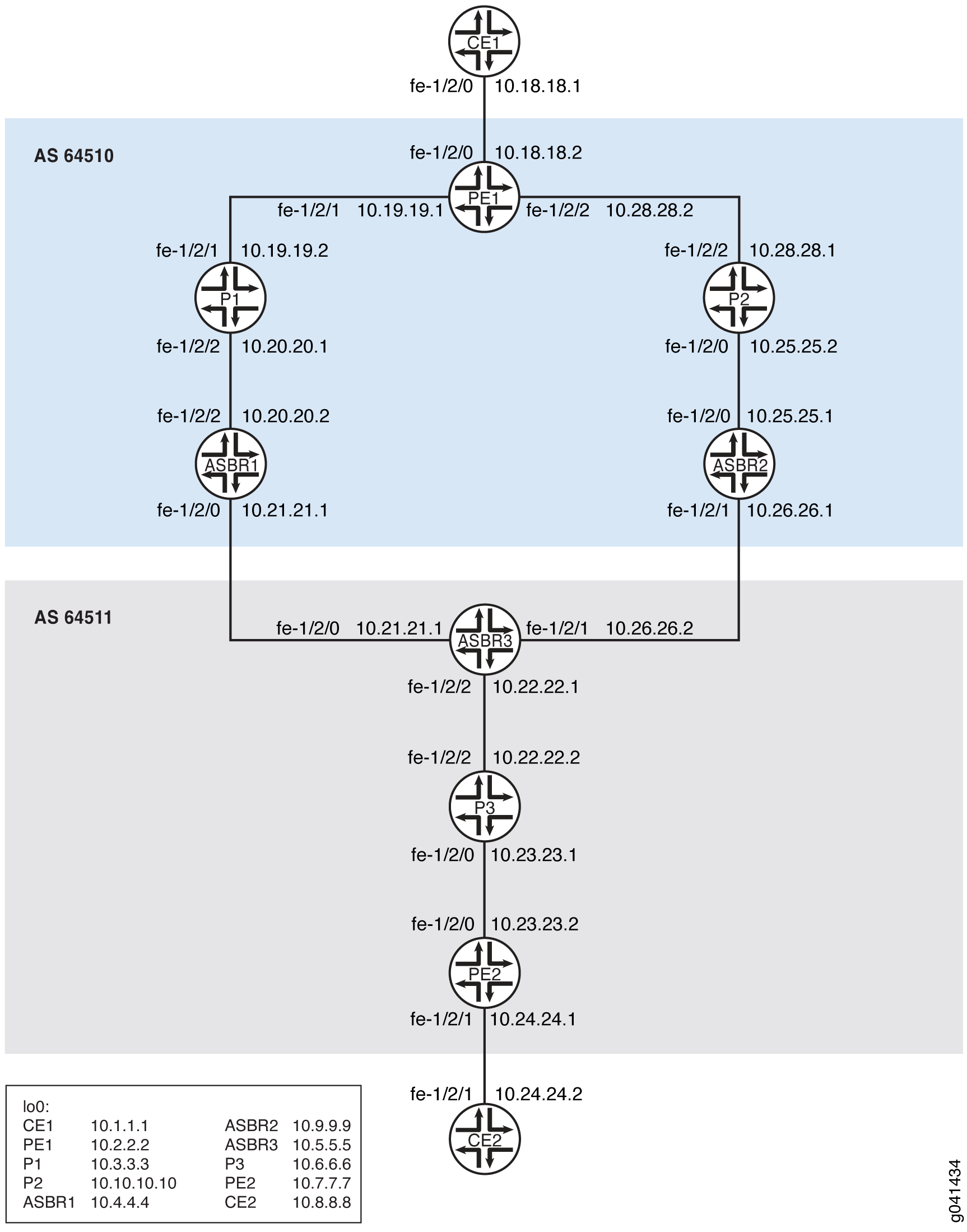

En Figure 3, les routeurs de périphérie de système autonome (ASBR) exécutent un BGP externe (EBGP) vers des ASBR d’un autre système autonome (AS) afin d’échanger des étiquettes pour des routes IPv4/32. À l’intérieur des AS, le BGP interne (IBGP) propage les routes vers les équipements Provider Edge (PE). Si la liaison entre l’appareil ASBR3 et l’appareil ASBR1 est interrompue jusqu’à ce que l’appareil ASBR3 réinstalle le nouveau saut suivant, tout le trafic se dirigeant vers l’AS 64510 à partir de l’AS 64511 via la liaison ASBR3-ASBR1 est abandonné. Une restauration rapide du trafic peut être obtenue si le périphérique ASBR3 préprogramme un chemin de sauvegarde via le périphérique ASBR4 ou via un chemin direct vers le périphérique ASBR2 s’il en existe un (non illustré dans le schéma). Cela suppose que l’équipement ASBR3 apprend un chemin MPLS sans boucle pour les routes qui doivent être protégées via IBGP ou EBGP.

Cette solution ne gère pas une défaillance sur l’appareil ASBR3 pour le trafic se dirigeant vers l’AS 64511 à partir de l’AS 64510 via la liaison ASBR3-ASBR1. Cette solution se limite à la protection des noeuds de liaison inter-AS en aval avec BGP étiqueté. Cette solution ne prend pas en charge la restauration de service entre le fournisseur (P) et les routeurs ASBR en cas de défaillance ASBR. Par exemple, cette solution ne gère pas une défaillance sur la liaison P3-ASBR3.

Cette fonctionnalité prise en charge est similaire à BGP multipath, sauf qu’un seul saut suivant est utilisé pour le transfert actif et qu’un second chemin est en mode protégé.

Dans un environnement MPLS inter-AS, la protection de liaison peut être activée lorsqu’elle labeled-unicast est utilisée pour envoyer du trafic entre AS. Par conséquent, la protection de liaison MPLS entre AS est configurée sur la liaison entre deux routeurs dans des AS différents.

Pour configurer la protection des liens sur une interface, utilisez l’instruction au protection niveau de la [edit protocols bgp group group-name family inet labeled-unicast] hiérarchie :

protocols {

bgp {

group test1 {

type external;

local-address 192.168.1.2;

family inet {

labeled-unicast {

protection;

}

}

}

}

}

La protection des liaisons MPLS inter-AS n’est prise en charge qu’avec labeled-unicast des homologues externes dans une instance de routage maître.

Le lien sur lequel la protection est configurée est connu sous le nom de chemin de protection. Un chemin de protection n’est sélectionné qu’après avoir sélectionné le meilleur chemin et n’est pas sélectionné dans les cas suivants :

Le meilleur chemin est un chemin non-BGP.

Plusieurs sauts suivants sont actifs, comme dans les chemins multiples BGP.

Exemple : Configuration de la protection des nuds de liaison MPLS Inter-AS

Cet exemple montre comment configurer la protection de fin de réseau dans un déploiement inter-AS avec des VPN de couche 3.

Conditions préalables

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cet exemple.

Présentation

En . Les Figure 4routeurs de bordure de système autonome (ASBR) exécutent un BGP externe (EBGP) vers des ASBR d’un autre système autonome (AS) afin d’échanger des étiquettes pour des routes IPv4 /32. À l’intérieur des AS, le BGP interne (IBGP) propage les routes vers les équipements Provider Edge (PE).

Si la liaison entre l’appareil ASBR3 et l’appareil ASBR1 tombe en panne jusqu’à ce qu’ASBR3 réinstalle le nouveau saut suivant, tout le trafic se dirigeant vers l’AS 64510 à partir de l’AS 64511 via la liaison ASBR3-ASBR1 est abandonné.

Cet exemple montre comment obtenir une restauration rapide du trafic en configurant le périphérique ASBR3 pour préprogrammer un chemin de sauvegarde via le périphérique ASBR2.

Cette solution ne gère pas l’échec du périphérique P3 vers le périphérique ASBR3. Il ne gère pas non plus une défaillance sur l’appareil ASBR3 pour le trafic se dirigeant vers l’AS 645111 à partir de l’AS 64510 via la liaison ASBR3-ASBR1. Ce trafic est abandonné.

Topologie

Configuration

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, puis copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie.

Dispositif ASBR1

set interfaces fe-1/2/2 unit 0 family inet address 10.20.20.2/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/0 unit 0 family inet address 10.21.21.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.4.4.4/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE1 to 10.2.2.2 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols bgp group To-PE1 type internal set protocols bgp group To-PE1 local-address 10.4.4.4 set protocols bgp group To-PE1 family inet unicast set protocols bgp group To-PE1 family inet labeled-unicast set protocols bgp group To-PE1 export next-hop-self set protocols bgp group To-PE1 neighbor 10.2.2.2 family inet labeled-unicast set protocols bgp group To-ASBR3 type external set protocols bgp group To-ASBR3 family inet labeled-unicast set protocols bgp group To-ASBR3 export To-ASBR3 set protocols bgp group To-ASBR3 neighbor 10.21.21.2 peer-as 64511 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement To-ASBR3 term 1 from route-filter 10.2.2.2/32 exact set policy-options policy-statement To-ASBR3 term 1 then accept set policy-options policy-statement To-ASBR3 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64510

Dispositif ASBR2

set interfaces fe-1/2/0 unit 0 description to-P2 set interfaces fe-1/2/0 unit 0 family inet address 10.25.25.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 description to-ASBR3 set interfaces fe-1/2/1 unit 0 family inet address 10.26.26.1/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.9.9.9/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE1 to 10.2.2.2 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/1.0 set protocols mpls interface lo0.0 set protocols bgp group To-PE1 type internal set protocols bgp group To-PE1 local-address 10.9.9.9 set protocols bgp group To-PE1 family inet unicast set protocols bgp group To-PE1 family inet labeled-unicast set protocols bgp group To-PE1 export next-hop-self set protocols bgp group To-PE1 neighbor 10.2.2.2 family inet labeled-unicast set protocols bgp group To-ASBR3 type external set protocols bgp group To-ASBR3 family inet labeled-unicast set protocols bgp group To-ASBR3 export To-ASBR3 set protocols bgp group To-ASBR3 neighbor 10.26.26.2 peer-as 64511 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement To-ASBR3 term 1 from route-filter 10.2.2.2/32 exact set policy-options policy-statement To-ASBR3 term 1 then accept set policy-options policy-statement To-ASBR3 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64510

Dispositif ASBR3

set interfaces fe-1/2/0 unit 0 description to-ASBR1 set interfaces fe-1/2/0 unit 0 family inet address 10.21.21.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-P3 set interfaces fe-1/2/2 unit 0 family inet address 10.22.22.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/1 unit 0 description to-ASBR2 set interfaces fe-1/2/1 unit 0 family inet address 10.26.26.2/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.5.5.5/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface fe-1/2/1.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE2 to 10.7.7.7 set protocols mpls interface lo0.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/1.0 set protocols bgp group To-PE2 type internal set protocols bgp group To-PE2 local-address 10.5.5.5 set protocols bgp group To-PE2 family inet unicast set protocols bgp group To-PE2 export next-hop-self set protocols bgp group To-PE2 neighbor 10.7.7.7 family inet labeled-unicast set protocols bgp group To-ASBR1 type external set protocols bgp group To-ASBR1 family inet labeled-unicast protection set protocols bgp group To-ASBR1 family inet labeled-unicast per-prefix-label set protocols bgp group To-ASBR1 export To-ASBR1 set protocols bgp group To-ASBR1 neighbor 10.21.21.1 peer-as 64510 set protocols bgp group To-ASBR2 type external set protocols bgp group To-ASBR2 family inet labeled-unicast protection set protocols bgp group To-ASBR2 family inet labeled-unicast per-prefix-label set protocols bgp group To-ASBR2 export To-ASBR2 set protocols bgp group To-ASBR2 neighbor 10.26.26.1 peer-as 64510 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set policy-options policy-statement To-ASBR1 term 1 from route-filter 10.7.7.7/32 exact set policy-options policy-statement To-ASBR1 term 1 then accept set policy-options policy-statement To-ASBR1 term 2 then reject set policy-options policy-statement To-ASBR2 term 1 from route-filter 10.7.7.7/32 exact set policy-options policy-statement To-ASBR2 term 1 then accept set policy-options policy-statement To-ASBR2 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64511

Appareil CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.18.18.1/30 set interfaces lo0 unit 0 family inet address 10.1.1.1/32 set protocols ospf area 0.0.0.2 interface fe-1/2/0.0 set protocols ospf area 0.0.0.2 interface lo0.0 passive

Dispositif CE2

set interfaces fe-1/2/1 unit 0 family inet address 10.24.24.2/30 set interfaces lo0 unit 0 family inet address 10.8.8.8/32 set protocols bgp group To_PE2 neighbor 10.24.24.1 export myroutes set protocols bgp group To_PE2 neighbor 10.24.24.1 peer-as 64511 set policy-options policy-statement myroutes from protocol direct set policy-options policy-statement myroutes then accept set routing-options autonomous-system 64509

Appareil P1

set interfaces fe-1/2/1 unit 0 family inet address 10.19.19.2/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces fe-1/2/2 unit 0 family inet address 10.20.20.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.3.3.3/32 set protocols rsvp interface fe-1/2/1.0 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/1.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

Appareil P2

set interfaces fe-1/2/0 unit 0 description to-ASBR2 set interfaces fe-1/2/0 unit 0 family inet address 10.25.25.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-PE1 set interfaces fe-1/2/2 unit 0 family inet address 10.28.28.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.10.10.10/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

Appareil P3

set interfaces fe-1/2/2 unit 0 family inet address 10.22.22.2/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/0 unit 0 family inet address 10.23.23.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.6.6.6/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

Appareil PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.18.18.2/30 set interfaces fe-1/2/1 unit 0 family inet address 10.19.19.1/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-P2 set interfaces fe-1/2/2 unit 0 family inet address 10.28.28.2/30 set interfaces lo0 unit 0 family inet address 10.2.2.2/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols rsvp interface fe-1/2/2.0 set protocols mpls label-switched-path To-ASBR1 to 10.4.4.4 set protocols mpls label-switched-path To-ASBR2 to 10.9.9.9 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols mpls interface fe-1/2/2.0 set protocols bgp group To_ASBR1 type internal set protocols bgp group To_ASBR1 local-address 10.2.2.2 set protocols bgp group To_ASBR1 family inet labeled-unicast set protocols bgp group To_ASBR1 neighbor 10.4.4.4 family inet labeled-unicast resolve-vpn set protocols bgp group To_PE2 type external set protocols bgp group To_PE2 multihop ttl 20 set protocols bgp group To_PE2 local-address 10.2.2.2 set protocols bgp group To_PE2 family inet-vpn unicast set protocols bgp group To_PE2 neighbor 10.7.7.7 peer-as 64511 set protocols bgp group To_ASBR2 type internal set protocols bgp group To_ASBR2 local-address 10.2.2.2 set protocols bgp group To_ASBR2 family inet labeled-unicast set protocols bgp group To_ASBR2 neighbor 10.9.9.9 family inet labeled-unicast resolve-vpn set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set policy-options policy-statement vpnexport term 1 from protocol ospf set policy-options policy-statement vpnexport term 1 then community add test_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community test_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject set policy-options community test_comm members target:1:64510 set routing-instances vpn2CE1 instance-type vrf set routing-instances vpn2CE1 interface fe-1/2/0.0 set routing-instances vpn2CE1 route-distinguisher 1:64510 set routing-instances vpn2CE1 vrf-import vpnimport set routing-instances vpn2CE1 vrf-export vpnexport set routing-instances vpn2CE1 protocols ospf export bgp-to-ospf set routing-instances vpn2CE1 protocols ospf area 0.0.0.2 interface fe-1/2/0.0 set routing-options autonomous-system 64510

Appareil PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.23.23.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.24.24.1/30 set interfaces lo0 unit 0 family inet address 10.7.7.7/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls label-switched-path To-ASBR3 to 10.5.5.5 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols bgp group To_ASBR3 type internal set protocols bgp group To_ASBR3 local-address 10.7.7.7 set protocols bgp group To_ASBR3 family inet labeled-unicast set protocols bgp group To_ASBR3 neighbor 10.5.5.5 family inet labeled-unicast resolve-vpn set protocols bgp group To_PE1 type external set protocols bgp group To_PE1 multihop ttl 20 set protocols bgp group To_PE1 local-address 10.7.7.7 set protocols bgp group To_PE1 family inet-vpn unicast set protocols bgp group To_PE1 neighbor 10.2.2.2 peer-as 64510 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement vpnexport term 1 from protocol bgp set policy-options policy-statement vpnexport term 1 then community add test_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community test_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject set policy-options community test_comm members target:1:64510 set routing-instances vpn2CE2 instance-type vrf set routing-instances vpn2CE2 interface fe-1/2/1.0 set routing-instances vpn2CE2 route-distinguisher 1:64510 set routing-instances vpn2CE2 vrf-import vpnimport set routing-instances vpn2CE2 vrf-export vpnexport set routing-instances vpn2CE2 protocols bgp group To_CE2 peer-as 64509 set routing-instances vpn2CE2 protocols bgp group To_CE2 neighbor 10.24.24.2 set routing-options autonomous-system 64511

Procédure

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans l’interface de ligne de commande, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration du Guide de l’utilisateur de l’interface de ligne de commande Junos OS.

Pour configurer le scénario EBGP :

-

Configurez les interfaces des routeurs.

[edit interfaces] user@ASBR3# set fe-1/2/0 unit 0 description to-ASBR1 user@ASBR3# set fe-1/2/0 unit 0 family inet address 10.21.21.2/30 user@ASBR3# set fe-1/2/0 unit 0 family mpls user@ASBR3# set fe-1/2/2 unit 0 description to-P3 user@ASBR3# set fe-1/2/2 unit 0 family inet address 10.22.22.1/30 user@ASBR3# set fe-1/2/2 unit 0 family mpls user@ASBR3# set fe-1/2/1 unit 0 description to-ASBR2 user@ASBR3# set fe-1/2/1 unit 0 family inet address 10.26.26.2/30 user@ASBR3# set fe-1/2/1 unit 0 family mpls user@ASBR3# set lo0 unit 0 family inet address 10.5.5.5/32

-

Configurez un Interior Gateway Protocol (IGP), tel qu’OSPF ou IS-IS.

[edit protocols ospf] user@ASBR3# set traffic-engineering [edit protocols ospf area 0.0.0.0] user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface lo0.0 passive user@ASBR3# set interface fe-1/2/1.0

-

Configurez le numéro du système autonome (AS).

[edit routing-options] user@ASBR3# set autonomous-system 64511

-

Configurez la stratégie de routage.

[edit policy-options policy-statement To-ASBR1] user@ASBR3# set term 1 from route-filter 10.7.7.7/32 exact user@ASBR3# set term 1 then accept user@ASBR3# set term 2 then reject [edit policy-options policy-statement To-ASBR2] user@ASBR3# set term 1 from route-filter 10.7.7.7/32 exact user@ASBR3# set term 1 then accept user@ASBR3# set term 2 then reject [edit policy-options policy-statement next-hop-self] user@ASBR3# set then next-hop self

-

Configurez les sessions EBGP.

[edit protocols bgp group To-ASBR1] user@ASBR3# set type external user@ASBR3# set family inet labeled-unicast protection user@ASBR3# set family inet labeled-unicast per-prefix-label user@ASBR3# set export To-ASBR1 user@ASBR3# set neighbor 10.21.21.1 peer-as 64510 [edit protocols bgp group To-ASBR2] user@ASBR3# set type external user@ASBR3# set family inet labeled-unicast protection user@ASBR3# set family inet labeled-unicast per-prefix-label user@ASBR3# set export To-ASBR2 user@ASBR3# set neighbor 10.26.26.1 peer-as 64510

-

Configurez les sessions IBGP.

[edit protocols bgp group To-PE2] user@ASBR3# set type internal user@ASBR3# set local-address 10.5.5.5 user@ASBR3# set family inet unicast user@ASBR3# set export next-hop-self user@ASBR3# set neighbor 10.7.7.7 family inet labeled-unicast

-

Configurez MPLS.

[edit protocols mpls] user@ASBR3# set traffic-engineering bgp-igp-both-ribs user@ASBR3# set label-switched-path To_PE2 to 10.7.7.7 user@ASBR3# set interface lo0.0 user@ASBR3# set interface fe-1/2/0.0 user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface fe-1/2/1.0

-

Configurez un protocole de signalisation.

[edit protocols rsvp] user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface lo0.0 user@ASBR3# set interface fe-1/2/0.0 user@ASBR3# set interface fe-1/2/1.0

Résultats

En mode configuration, confirmez votre configuration en saisissant les commandes show interfaces, show protocols, show policy-options et show routing-options. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

user@ASBR3# show interfaces

fe-1/2/0 {

unit 0 {

description to-ASBR1;

family inet {

address 10.21.21.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

description to-ASBR2;

family inet {

address 10.26.26.2/30;

}

family mpls;

}

}

fe-1/2/2 {

unit 0 {

description to-P3;

family inet {

address 10.22.22.1/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.5.5.5/32;

}

}

}

user@ASBR3# show protocols

rsvp {

interface fe-1/2/2.0;

interface lo0.0;

interface fe-1/2/0.0;

interface fe-1/2/1.0;

}

mpls {

traffic-engineering bgp-igp-both-ribs;

label-switched-path To_PE2 {

to 10.7.7.7;

}

interface lo0.0;

interface fe-1/2/0.0;

interface fe-1/2/2.0;

interface fe-1/2/1.0;

}

bgp {

group To-PE2 {

type internal;

local-address 10.5.5.5;

family inet {

unicast;

}

export next-hop-self;

neighbor 10.7.7.7 {

family inet {

labeled-unicast;

}

}

}

group To-ASBR1 {

type external;

family inet {

labeled-unicast {

protection;

}

}

export To-ASBR1;

neighbor 10.21.21.1 {

peer-as 64510;

}

}

group To-ASBR2 {

type external;

family inet {

labeled-unicast {

protection;

}

}

export To-ASBR2;

neighbor 10.26.26.1 {

peer-as 64510;

}

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface fe-1/2/2.0;

interface lo0.0 {

passive;

}

interface fe-1/2/1.0;

}

}

user@ASBR3# show policy-options

policy-statement To-ASBR1 {

term 1 {

from {

route-filter 10.7.7.7/32 exact;

}

then accept;

}

term 2 {

then reject;

}

}

policy-statement To-ASBR2 {

term 1 {

from {

route-filter 10.7.7.7/32 exact;

}

then accept;

}

term 2 {

then reject;

}

}

policy-statement next-hop-self {

then {

next-hop self;

}

}

user@ASBR3# show routing-options

autonomous-system 64511;

Si vous avez terminé de configurer les périphériques, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification des sessions BGP Neighbor

But

Vérifiez que la protection BGP est activée.

Action

user@ASBR3# show bgp neighbor 10.21.21.1

Peer:10.21.21.1+58259 AS 64510 Local: 10.21.21.2+179 AS 64511

Type: External State: Established Flags: <ImportEval Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ To-ASBR1 ]

Options: <Preference AddressFamily PeerAS Refresh>

Options: <Protection>

Address families configured: inet-labeled-unicast

Holdtime: 90 Preference: 170

NLRI configured with protection: inet-labeled-unicast

Number of flaps: 0

Peer ID: 10.4.4.4 Local ID: 10.5.5.5 Active Holdtime: 90

Keepalive Interval: 30 Group index: 4 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/0.0

NLRI for restart configured on peer: inet-labeled-unicast

NLRI advertised by peer: inet-labeled-unicast

NLRI for this session: inet-labeled-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-labeled-unicast

NLRI of received end-of-rib markers: inet-labeled-unicast

NLRI of all end-of-rib markers sent: inet-labeled-unicast

Peer supports 4 byte AS extension (peer-as 64510)

Peer does not support Addpath

Table inet.0 Bit: 10001

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 2

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 1

Last traffic (seconds): Received 7 Sent 20 Checked 32

Input messages: Total 170 Updates 2 Refreshes 0 Octets 3326

Output messages: Total 167 Updates 1 Refreshes 0 Octets 3288

Output Queue[0]: 0user@ASBR3# show bgp neighbor 10.26.26.1

Peer: 10.26.26.1+61072 AS 64510 Local: 10.26.26.2+179 AS 64511

Type: External State: Established Flags: <ImportEval Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ To-ASBR2 ]

Options: <Preference AddressFamily PeerAS Refresh>

Options: <Protection>

Address families configured: inet-labeled-unicast

Holdtime: 90 Preference: 170

NLRI configured with protection: inet-labeled-unicast

Number of flaps: 0

Peer ID: 10.9.9.9 Local ID: 10.5.5.5 Active Holdtime: 90

Keepalive Interval: 30 Group index: 5 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/1.0

NLRI for restart configured on peer: inet-labeled-unicast

NLRI advertised by peer: inet-labeled-unicast

NLRI for this session: inet-labeled-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-labeled-unicast

NLRI of received end-of-rib markers: inet-labeled-unicast

NLRI of all end-of-rib markers sent: inet-labeled-unicast

Peer supports 4 byte AS extension (peer-as 64510)

Peer does not support Addpath

Table inet.0 Bit: 10002

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 1

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 1

Last traffic (seconds): Received 21 Sent 9 Checked 42

Input messages: Total 170 Updates 2 Refreshes 0 Octets 3326

Output messages: Total 168 Updates 1 Refreshes 0 Octets 3307

Output Queue[0]: 0Sens

La sortie indique que l’option Protection est activée pour les homologues EBGP, Device ASBR1 et Device ASBR2.

Ceci est également indiqué avec la sortie de l’écran NLRI configured with protection: inet-labeled-unicast .

Vérification des itinéraires

But

Assurez-vous que le chemin de sauvegarde est installé dans la table de routage.

Action

user@ASBR3> show route 10.2.2.2

inet.0: 12 destinations, 14 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.2.2.2/32 *[BGP/170] 01:36:25, MED 2, localpref 100

AS path: 64510 I, validation-state: unverified

> to 10.21.21.1 via fe-1/2/0.0, Push 299824

to 10.26.26.1 via fe-1/2/1.0, Push 299808

[BGP/170] 01:36:25, MED 2, localpref 100

AS path: 64510 I, validation-state: unverified

> to 10.26.26.1 via fe-1/2/1.0, Push 299808Sens

La show route commande affiche les chemins actifs et de secours vers le périphérique PE1.

Configuration de la mise en miroir du service de protection contre la sortie pour les services de couche 2 signalés BGP

À compter de Junos OS version 14.2, Junos OS prend en charge la restauration du trafic sortant en cas de défaillance d’un lien ou d’un nœud dans le nœud PE de sortie. En cas de défaillance d’une liaison ou d’un nud dans le réseau central, un mécanisme de protection tel que le reroutage rapide MPLS peut être déclenché sur les LSP de transport entre les routeurs PE pour réparer la connexion en quelques dizaines de millisecondes. Un LSP de protection contre la sortie résout le problème d’une défaillance d’une liaison nud à la périphérie du réseau (par exemple, la défaillance d’un routeur PE).

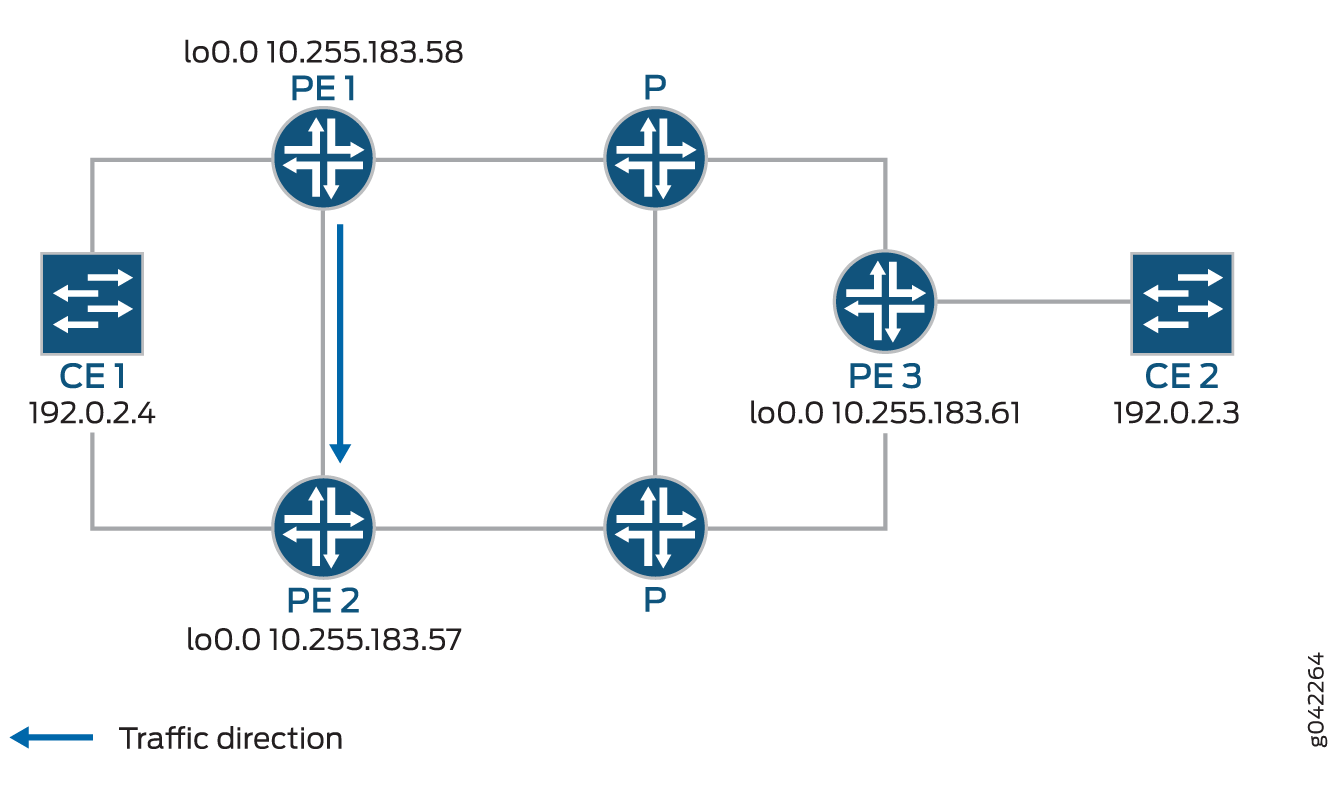

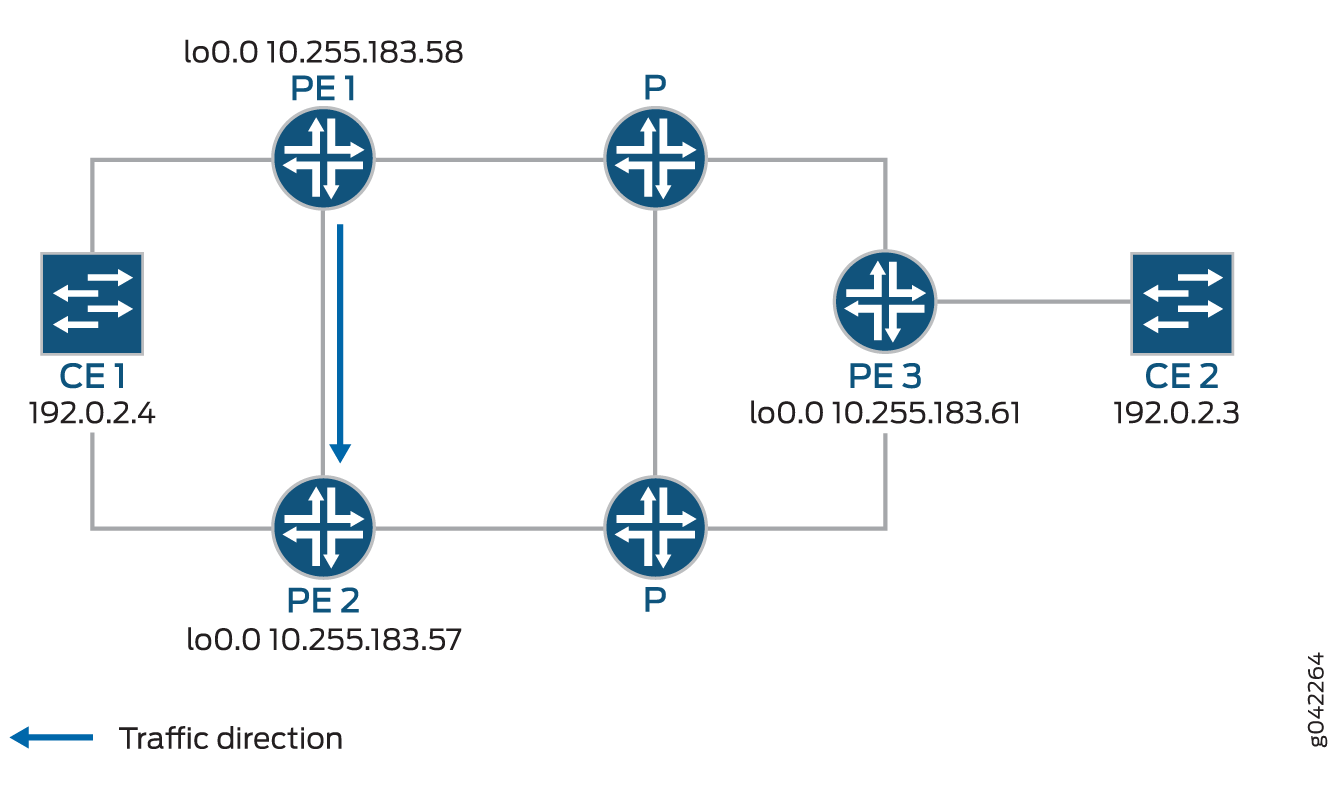

La figure 1 montre une topologie simplifiée du cas d’utilisation qui explique cette fonctionnalité.

CE1 est multihébergé sur PE1 et PE2. Il y a deux chemins qui relient CE1 et CE2. Le chemin de travail est CE2-PE3-P-PE1-CE1, via pseudowire PW21. Le chemin de protection est CE2-PE3-P-PE2-CE1, via un pseudowire PW22 Dans des circonstances normales, le trafic circule à travers le chemin de travail. Lorsque l’OAM de bout en bout entre CE1 et CE2 détecte une défaillance sur le chemin de travail, le trafic bascule du chemin de travail vers le chemin de protection. La détection et la récupération des défaillances de bout en bout dépendent du plan de contrôle et devraient donc être relativement lentes. Pour obtenir une protection plus rapide, il convient d’utiliser des mécanismes de réparation locale similaires à ceux utilisés pour le reroutage rapide MPLS. Sur la figure 1 ci-dessus, en cas de défaillance d’un lien ou d’un nud dans le réseau central (panne de liaison sur P-PE1, P-PE3 ou défaillance de nœud sur P), le reroutage rapide MPLS se produit sur les LSP de transport entre PE1 et PE3. La panne pouvait être réparée localement en quelques dizaines de millisecondes. Toutefois, si une défaillance d’un lien ou d’un nud se produit à la périphérie (par exemple, une défaillance de liaison sur PE3-CE2 ou une défaillance de nud sur PE3), il n’y a actuellement aucune réparation locale. Nous devons donc compter sur la protection de bout en bout CE1-CE2 pour réparer la défaillance.

Device CE2 : origine du trafic

Router PE3 (Routeur PE) : routeur PE d’entrée

Routeur PE1 : routeur PE de sortie (primaire)

Routeur PE2 : routeur PE protecteur

Appareil CE1 : destination du trafic

Lorsque la liaison entre CE1 et PE1 est interrompue, PE1 redirige brièvement ce trafic vers CE1, vers PE2. PE2 le transmet à CE1 jusqu’à ce que le routeur entrant PE3 recalcule pour transférer le trafic à PE2.

Initialement, le sens de la circulation était ; CE2 – PE3 – P – PE1 – CE1.

Lorsque la liaison entre CE1 et PE1 sera interrompue, le trafic sera ; CE2 – PE3 – P – PE1 – PE2 – CE1. PE3 recalcule ensuite le chemin ; CE2 – PE3 – P – PE2 – CE1.

Exemple : Configuration de la mise en miroir du service de protection contre la sortie MPLS pour les services de couche 2 signalés par BGP

À compter de Junos OS version 14.2, Junos OS prend en charge la restauration du trafic sortant en cas de défaillance d’un lien ou d’un nœud dans le nœud PE de sortie. En cas de défaillance d’une liaison ou d’un nud dans le réseau central, un mécanisme de protection tel que le reroutage rapide MPLS peut être déclenché sur les LSP de transport entre les routeurs PE pour réparer la connexion en quelques dizaines de millisecondes. Un LSP de protection contre la sortie résout le problème d’une défaillance d’une liaison nud à la périphérie du réseau (par exemple, la défaillance d’un routeur PE).

Cet exemple montre comment configurer la protection des liens pour les services de couche 2 avec signalisation BGP.

Conditions préalables

Routeurs MX Series exécutant Junos OS version 14.2 ou ultérieure.

Présentation

En cas de défaillance d’une liaison ou d’un nud dans le réseau central, un mécanisme de protection tel que le reroutage rapide MPLS peut être déclenché sur les LSP de transport entre les routeurs PE pour réparer la connexion en quelques dizaines de millisecondes. Un LSP de protection contre la sortie résout le problème d’une défaillance d’une liaison nud à la périphérie du réseau (par exemple, la défaillance d’un routeur PE).

Cet exemple inclut les concepts et instructions de configuration suivants qui sont propres à la configuration d’un LSP de protection contre la sortie :

context-identifier: spécifie une adresse IPv4 ou IPv6 utilisée pour définir la paire de routeurs PE participant au LSP de protection contre la sortie. Il est attribué à chaque paire ordonnée d’EP primaire et au protecteur pour faciliter l’établissement de la protection. Cette adresse est unique au monde, c’est-à-dire unique dans l’espace d’adressage du réseau où résident le PE principal et le protecteur.egress-protection: configure les informations du protecteur pour le circuit de couche 2 protégé et configure le circuit de couche 2 du protecteur au niveau de la[edit protocols mpls]hiérarchie. Configure un LSP en tant que LSP de protection contre la sortie au niveau de la[edit protocols mpls]hiérarchie.protector: configure la création de pseudowires de secours sur le PE de secours pour la protection des liens ou des nœuds de l’instance.

Topologie

En cas de défaillance du routeur PE PE1, le trafic est basculé vers le LSP de protection de sortie configuré entre le routeur PE1 et le routeur PE2 (le routeur PE protecteur) :

Device CE2 : origine du trafic

Router PE3 (Routeur PE) : routeur PE d’entrée

Routeur PE1 : routeur PE de sortie (primaire)

Routeur PE2 : routeur PE protecteur

Appareil CE1 : destination du trafic

Lorsque la liaison entre CE1 et PE1 est rompue, PE1 redirige brièvement ce trafic vers CE1, vers PE2. PE2 le transmet à CE1 jusqu’à ce que le routeur entrant PE3 recalcule pour transférer le trafic à PE2.

Initialement, le sens de circulation était le suivant : CE2 – PE3 – P – PE1 – CE1.

Lorsque la liaison entre CE1 et PE1 tombe en panne, le trafic sera : CE2 – PE3 – P – PE1 – PE2 – CE1. PE3 recalcule ensuite le chemin : CE2 – PE3 – P – PE2 – CE1.

Cet exemple montre comment configurer les routeurs PE1, PE2 et PE3.

Configuration

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement un LSP de protection contre la sortie, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez les détails nécessaires pour qu’ils correspondent à vos configurations réseau, copiez puis collez les commandes dans la CLI et passez commit en mode de configuration.

PE1

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 198.51.100.3 primary set protocols mpls egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias set protocols mpls egress-protection traceoptions file ep size 100m set protocols mpls egress-protection traceoptions flag all set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.58 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling egress-protection set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag all set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo egress-protection context-identifier 198.51.100.3 set routing-instances foo interface ge-2/0/2.0 set routing-instances foo route-distinguisher 10.255.183.58:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo site-identifier 1 set routing-instances foo protocols l2vpn site foo site-preference primary set routing-instances foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

PE2

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 198.51.100.3 protector set protocols mpls egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias set protocols mpls egress-protection traceoptions file ep size 100m set protocols mpls egress-protection traceoptions flag all set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.57 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling egress-protection set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag normal set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo egress-protection protector set routing-instances foo interface ge-2/0/2.0 set routing-instances foo route-distinguisher 10.255.183.57:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo hot-standby set routing-instances foo protocols l2vpn site foo site-identifier 1 set routing-instances foo protocols l2vpn site foo site-preference backup set routing-instances foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

PE3

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.61 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag normal set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo interface ge-2/1/2.0 set routing-instances foo route-distinguisher 10.255.183.61:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo site-identifier 2 set routing-instances foo protocols l2vpn site foo interface ge-2/1/2.0 remote-site-id 1

Procédure étape par étape

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans l’interface de ligne de commande, consultez Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer un LSP de protection contre la sortie pour le routeur PE1 :

Configurez RSVP.

[edit protocols rsvp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

Configurez MPLS afin d’utiliser le LSP de protection contre la sortie afin d’éviter une défaillance de liaison avec l’équipement CE1.

[edit protocols mpls] user@PE1# set interface all user@PE1# set interface fxp0.0 disable user@PE1# set egress-protection context-identifier 198.51.100.3 primary user@PE1# set egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias user@PE1# set egress-protection traceoptions file ep size 100m user@PE1# set egress-protection traceoptions flag all

Configurez BGP.

[edit protocols bgp] user@PE1# set traceoptions file bgp.log world-readable user@PE1# set group ibgp type internal user@PE1# set group ibgp local-address 10.255.183.58 user@PE1# set group ibgp family inet unicast user@PE1# set group ibgp family l2vpn signaling egress-protection user@PE1# set group ibgp neighbor 192.0.2.3 user@PE1# set group ibgp neighbor 192.0.2.4

Configurez IS-IS.

[edit protocols isis] user@PE1# set traceoptions file isis-edge size 10m world-readable user@PE1# set traceoptions flag error user@PE1# set level 1 disable user@PE1# set level 2 wide-metrics-only user@PE1# set interface all point-to-point user@PE1# set interface all level 2 metric 10 user@PE1# set interface fxp0.0 disable

Configurez LDP.

[edit protocols ldp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

Configurez une stratégie d’équilibrage de charge.

[edit] user@PE1# set policy-options policy-statement lb then load-balance per-packet

Configurez les options de routage pour exporter les routes en fonction de la stratégie d’équilibrage de charge.

[edit routing-options] user@PE1# set traceoptions file ro.log user@PE1# set traceoptions flag all user@PE1# set autonomous-system 100 user@PE1# set forwarding-table export lb

Configurez BGP pour publier nrli à partir de l’instance de routage avec l’ID de contexte comme prochain saut.

[edit routing-instances] user@PE1# set foo instance-type l2vpn user@PE1# set foo egress-protection context-identifier 198.51.100.3 user@PE1# set foo interface ge-2/0/2.0 user@PE1# set foo route-distinguisher 10.255.183.58:1 user@PE1# set foo vrf-target target:9000:1

Configurez l’instance l2vpn pour utiliser le LSP de sortie configuré.

[edit routing-instances] user@PE1# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE1# set foo protocols l2vpn site foo site-identifier 1 user@PE1# set foo protocols l2vpn site foo site-preference primary user@PE1# set foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

Si vous avez terminé de configurer l’appareil, passez

commiten mode de configuration.

Procédure étape par étape

Pour configurer un LSP de protection contre la sortie pour le routeur PE2 :

Configurez RSVP.

[edit protocols rsvp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable

Configurez MPLS et le LSP qui fait office de LSP de protection contre la sortie.

[edit protocols mpls] user@PE2# set interface all user@PE2# set interface fxp0.0 disable user@PE2# set egress-protection context-identifier 198.51.100.3 protector user@PE2# set egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias user@PE2# set egress-protection traceoptions file ep size 100m user@PE2# set egress-protection traceoptions flag all

Configurez BGP.

[edit protocols bgp] user@PE2# set traceoptions file bgp.log world-readable user@PE2# set group ibgp type internal user@PE2# set group ibgp local-address 10.255.183.57 user@PE2# set group ibgp family inet unicast user@PE2# set group ibgp family l2vpn signaling user@PE2# set group ibgp family l2vpn egress-protection user@PE2# set group ibgp neighbor 192.0.2.3 user@PE2# set group ibgp neighbor 192.0.2.4

Configurez IS-IS.

[edit protocols isis] user@PE2# set traceoptions file isis-edge size 10m world-readable user@PE2# set traceoptions flag error user@PE2# set level 1 disable user@PE2# set level 2 wide-metrics-only user@PE2# set interface all point-to-point user@PE2# set interface all level 2 metric 10 user@PE2# set interface fxp0.0 disable

Configurez LDP.

[edit protocols ldp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable

Configurez une stratégie d’équilibrage de charge.

[edit] user@PE2# set policy-options policy-statement lb then load-balance per-packet

Configurez les options de routage pour exporter les routes en fonction de la stratégie d’équilibrage de charge.

[edit routing-options] user@PE2# set traceoptions file ro.log user@PE2# set traceoptions flag all user@PE2# set autonomous-system 100 user@PE2# set forwarding-table export lb

Configurez BGP pour publier nrli à partir de l’instance de routage avec l’ID de contexte comme prochain saut.

[edit routing-instances] user@PE2# set foo instance-type l2vpn user@PE2# set foo egress-protection protector user@PE2# set foo interface ge-2/0/2.0 user@PE2# set foo route-distinguisher 10.255.183.57:1 user@PE2# set foo vrf-target target:9000:1

Configurez l’instance l2vpn pour utiliser le LSP de sortie configuré.

[edit routing-instances] user@PE2# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE2# set foo protocols l2vpn site foo hot-standby user@PE2# set foo protocols l2vpn site foo site-identifier 1 user@PE2# set foo protocols l2vpn site foo site-preference backup user@PE2# set foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

Si vous avez terminé de configurer l’appareil, passez

commiten mode de configuration.

Procédure étape par étape

Pour configurer un LSP de protection contre la sortie pour le routeur PE3 :

Configurez RSVP.

[edit protocols rsvp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

Configurez MPLS.

[edit protocols mpls] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

Configurez BGP.

[edit protocols bgp] user@PE3# set traceoptions file bgp.log world-readable user@PE3# set group ibgp type internal user@PE3# set group ibgp local-address 10.255.183.61 user@PE3# set group ibgp family inet unicast user@PE3# set group ibgp family l2vpn signaling user@PE3# set group ibgp neighbor 192.0.2.3 user@PE3# set group ibgp neighbor 192.0.2.4

Configurez IS-IS.

[edit protocols isis] user@PE3# set traceoptions file isis-edge size 10m world-readable user@PE3# set traceoptions flag error user@PE3# set level 1 disable user@PE3# set level 2 wide-metrics-only user@PE3# set protocols isis interface all point-to-point [edit protocols isis] user@PE3# set protocols isis interface all level 2 metric 10 [edit protocols isis] user@PE3# set protocols isis interface fxp0.0 disable

Configurez LDP.

[edit protocols ldp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

Configurez une stratégie d’équilibrage de charge.

[edit] user@PE3# set policy-options policy-statement lb then load-balance per-packet

Configurez les options de routage pour exporter les routes en fonction de la stratégie d’équilibrage de charge.

[edit routing-options] user@PE3# set traceoptions file ro.log user@PE3# set traceoptions flag normal user@PE3# set traceoptions flag route user@PE3# set autonomous-system 100 user@PE3# set forwarding-table export lb

Configurez BGP pour publier le NLRI à partir de l’instance de routage avec l’ID de contexte comme prochain saut.

[edit] user@PE3# set routing-instances foo instance-type l2vpn user@PE3# set routing-instances foo interface ge-2/1/2.0 user@PE3# set routing-instances foo route-distinguisher 10.255.183.61:1 user@PE3# set routing-instances foo vrf-target target:9000:1

Configurez l2vpn pour spécifier l’interface qui se connecte au site et l’interface distante à laquelle vous souhaitez que l’interface spécifiée se connecte.

[edit routing-instances] user@PE3# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE3# set foo protocols l2vpn site foo site-identifier 2 user@PE3# set foo protocols l2vpn site foo interface ge-2/1/2.0 remote-site-id 1

Si vous avez terminé de configurer l’appareil, entrez

commità partir de la configuration.

Résultats

En mode configuration, confirmez votre configuration sur le routeur PE1 en entrant les show protocolscommandes , show policy-optionset show routing-options . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@PE1# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 198.51.100.3 {

primary;

advertise-mode stub-alias;

}

traceoptions {

file ep size 100m;

flag all;

}

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.58;

family inet {

unicast;

}

family l2vpn {

signaling {

egress-protection;

}

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE1# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE1# show routing-options

traceoptions {

file ro.log;

flag all;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE1# show routing-instances

foo {

instance-type l2vpn;

egress-protection {

context-identifier {

198.51.100.3;

}

}

interface ge-2/0/2.0;

route-distinguisher 10.255.183.58:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

site-identifier 1;

site-preference primary;

interface ge-2/0/2.0 {

remote-site-id 2;

}

}

}

}

}

En mode configuration, confirmez votre configuration sur le routeur PE2 en entrant les show protocolscommandes , show policy-options, et show routing-options . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@PE2# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 198.51.100.3 {

protector;

advertise-mode stub-alias;

}

traceoptions {

file ep size 100m;

flag all;

}

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.57;

family inet {

unicast;

}

family l2vpn {

signaling {

egress-protection;

}

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE2# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE2# show routing-options

traceoptions {

file ro.log;

flag normal;

flag route;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE2# show routing-instances

foo {

instance-type l2vpn;

egress-protection {

protector;

}

interface ge-2/0/2.0;

route-distinguisher 10.255.183.57:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

hot-standby;

site-identifier 1;

site-preference backup;

interface ge-2/0/2.0 {

remote-site-id 2;

}

}

}

}

}

À partir du mode de configuration, confirmez votre configuration sur le routeur PE3 en entrant les show protocolscommandes , show policy-optionset show routing-options . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@PE3# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.61;

family inet {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE3# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE3# show routing-options

traceoptions {

file ro.log;

flag normal;

flag route;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE3# show routing-instances

foo {

instance-type l2vpn;

interface ge-2/1/2.0;

route-distinguisher 10.255.183.61:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

site-identifier 2;

interface ge-2/1/2.0 {

remote-site-id 1;

}

}

}

}

}

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification de la configuration L2VPN

- Vérification des détails de l’instance de routage

- Vérification de la configuration IS-IS

- Vérification de la configuration MPLS

Vérification de la configuration L2VPN

But

Vérifiez que le LSP est protégé par la logique de protection des connexions.

Action

À partir du mode opérationnel, exécutez la show l2vpn connections extensive commande.

user@PE2> show l2vpn connections extensive

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure

RD -- remote site signaled down SC -- local and remote site ID collision

LN -- local site not designated LM -- local site ID not minimum designated

RN -- remote site not designated RM -- remote site ID not minimum designated

XX -- unknown connection status IL -- no incoming label

MM -- MTU mismatch MI -- Mesh-Group ID not available

BK -- Backup connection ST -- Standby connection

PF -- Profile parse failure PB -- Profile busy

RS -- remote site standby SN -- Static Neighbor

LB -- Local site not best-site RB -- Remote site not best-site

VM -- VLAN ID mismatch

Legend for interface status

Up -- operational

Dn -- down

Instance: foo

Local site: foo (1)

connection-site Type St Time last up # Up trans

2 rmt Up Aug 3 00:08:14 2001 1

Local circuit: ge-2/0/2.0, Status: Up

Remote PE: 192.0.2.3

Incoming label: 32769, Outgoing label: 32768

Egress Protection: Yes

Time Event Interface/Lbl/PE

Aug 3 00:08:14 2001 PE route up

Aug 3 00:08:14 2001 Out lbl Update 32768

Aug 3 00:08:14 2001 In lbl Update 32769

Aug 3 00:08:14 2001 ckt0 up fe-0/0/0.0 Sens

La Egress Protection: Yes sortie montre que le PVC donné est protégé par la logique de protection de connexion.

Vérification des détails de l’instance de routage

But

Vérifiez les informations sur l’instance de routage et l’identificateur de contexte configuré sur le serveur principal, qui est utilisé comme adresse de saut suivant en cas de défaillance de la liaison de nud.

Action

À partir du mode opérationnel, exécutez la show route foo detail commande.