SUR CETTE PAGE

Exemple : Configuration d’une fabric de pontage à routage central EVPN-VXLAN

Les datacenters modernes s’appuient sur une fabric IP. Une structure IP utilise la signalisation Ethernet VPN (EVPN) basée sur BGP dans le plan de contrôle et l’encapsulation VXLAN (VXLAN) dans le plan de données. Cette technologie fournit une solution standardisée et performante pour le pontage de couche 2 (L2) au sein d’un VLAN et pour le routage entre les VLAN.

Dans la plupart des cas, il existe une relation un-à-un entre un VLAN utilisateur et un identifiant de réseau VXLAN (VNI). Par conséquent, les abréviations VLAN et VXLAN sont souvent utilisées de manière interchangeable. Par défaut, l’encapsulation VXLAN supprime toute balise VLAN entrante lorsqu’elle provient d’un port d’accès. Le reste de la trame Ethernet est encapsulé dans VXLAN pour être transporté à travers la structure. Au point de sortie, l’encapsulation VXLAN est supprimée et la balise VLAN (le cas échéant) est réinsérée avant que la trame ne soit envoyée à l’équipement connecté.

Voici un exemple de structure IP EVPN-VXLAN basée sur une architecture CRB (Centrally Route Bridging). Les interfaces de routage et de pontage intégrées (IRB) fournissent une connectivité de couche 3 (L3) aux serveurs et aux machines virtuelles appartenant à différents VLAN et réseaux. Ces interfaces IRB servent de passerelle par défaut pour le trafic inter-VLAN au sein d’une structure. Ils servent également de destinations distantes à la structure, comme dans le cas de l’interconnexion du datacenter (DCI). Dans une conception CRB, vous définissez les interfaces IRB sur les équipements de cur de réseau uniquement. Une telle conception est donc dite à routage central, car tout le routage se produit sur les épines.

Pour obtenir un exemple de conception de pontage à routage périphérique (ERB), reportez-vous à la section Exemple : configuration d’une fabric de pontage à routage périphérique EVPN-VXLAN avec une passerelle Anycast

Pour plus d’informations sur la technologie EVPN-VXLAN et les architectures prises en charge, reportez-vous à Introduction à EVPN.

Exigences

L’exemple original utilisait les composants matériels et logiciels suivants :

-

Deux commutateurs QFX10002 (Spine 1 et Spine 2) exécutant Junos OS logiciel Version 15.1X53-D30.

-

Quatre commutateurs QFX5100 (Leaf 1 à Leaf 4) exécutant Junos OS logiciel version 14.1X53-D30.

-

Mis à jour et revalidé à l’aide de Junos OS version 20.4R1.

-

Consultez le récapitulatif matériel pour obtenir la liste des plates-formes prises en charge.

-

Aperçu

Dans cet exemple, les serveurs physiques qui prennent en charge trois groupes d’utilisateurs (c’est-à-dire trois VLAN) ont besoin de la connectivité suivante :

- Les serveurs A et C doivent pouvoir communiquer en couche L2. Ces serveurs doivent partager un sous-réseau, et donc un VLAN.

- Les serveurs B et D doivent se trouver sur des VLAN distincts pour isoler la diffusion. Ces serveurs doivent être capables de communiquer à L3.

- Les serveurs A et C ne doivent pas être en mesure de communiquer avec les serveurs B et D.

Pour répondre à ces exigences de connectivité, les protocoles et technologies suivants sont utilisés :

-

L’EVPN établit un pont virtuel de couche 2 pour connecter les serveurs A et C et place les serveurs B et D dans leurs VLAN respectifs.

-

Au sein de la topologie EVPN, BGP échange des informations de route.

-

VXLAN tunnelise les trames L2 à travers la structure L3 sous-jacente. L’encapsulation VXLAN préserve la structure L3 pour les protocoles de routage.

-

Les interfaces IRB acheminent les paquets IP entre les VLAN.

Là encore, les interfaces IRB sont configurées uniquement sur les équipements de cur de réseau, pour le pontage à routage central (CRB). Dans cette conception, les équipements de cur de réseau fonctionnent comme des passerelles L3 pour les différents serveurs, machines virtuelles ou charges de travail conteneurisées connectés aux ports d’accès des commutateurs Leaf. Lorsque les charges de travail échangent des données au sein de leurs propres VLAN, la branche fait le pont entre le trafic. Le trafic encapsulé VXLAN qui en résulte est ensuite envoyé via les dorsales sous forme de trafic sous-jacent (IP). Pour le trafic intra-VLAN, la fonctionnalité de point de terminaison de tunnel virtuel VXLAN (VTEP) du cur de réseau n’est pas utilisée. Le trafic intra-VLAN est envoyé entre les VTEP dans la feuille source et la feuille de destination.

En revanche, le trafic inter-VLAN (et inter-fabric) doit être routé. Ce trafic est encapsulé dans VXLAN et relié par la branche au cur de réseau. Les feuilles savent qu'elles doivent envoyer ce trafic au cur de réseau, car la source, qui a besoin d'un routage, cible l'adresse MAC de destination de la passerelle par défaut du VLAN. En d'autres termes, les trames envoyées à l'adresse MAC de l'IRB sont transférées en couche L2 à l'équipement Spine.

Au niveau du cur de réseau, l’encapsulation L2 est supprimée pour permettre une recherche de route L3 dans l’instance de routage associée au VLAN/IRB. Pour le trafic inter-VLAN, le cur détermine le VLAN de destination et le VNI VXLAN correspondant à partir de sa recherche de route. Le réseau interne encapsule ensuite le trafic et l’envoie à travers la sous-couche vers la ou les branches cibles.

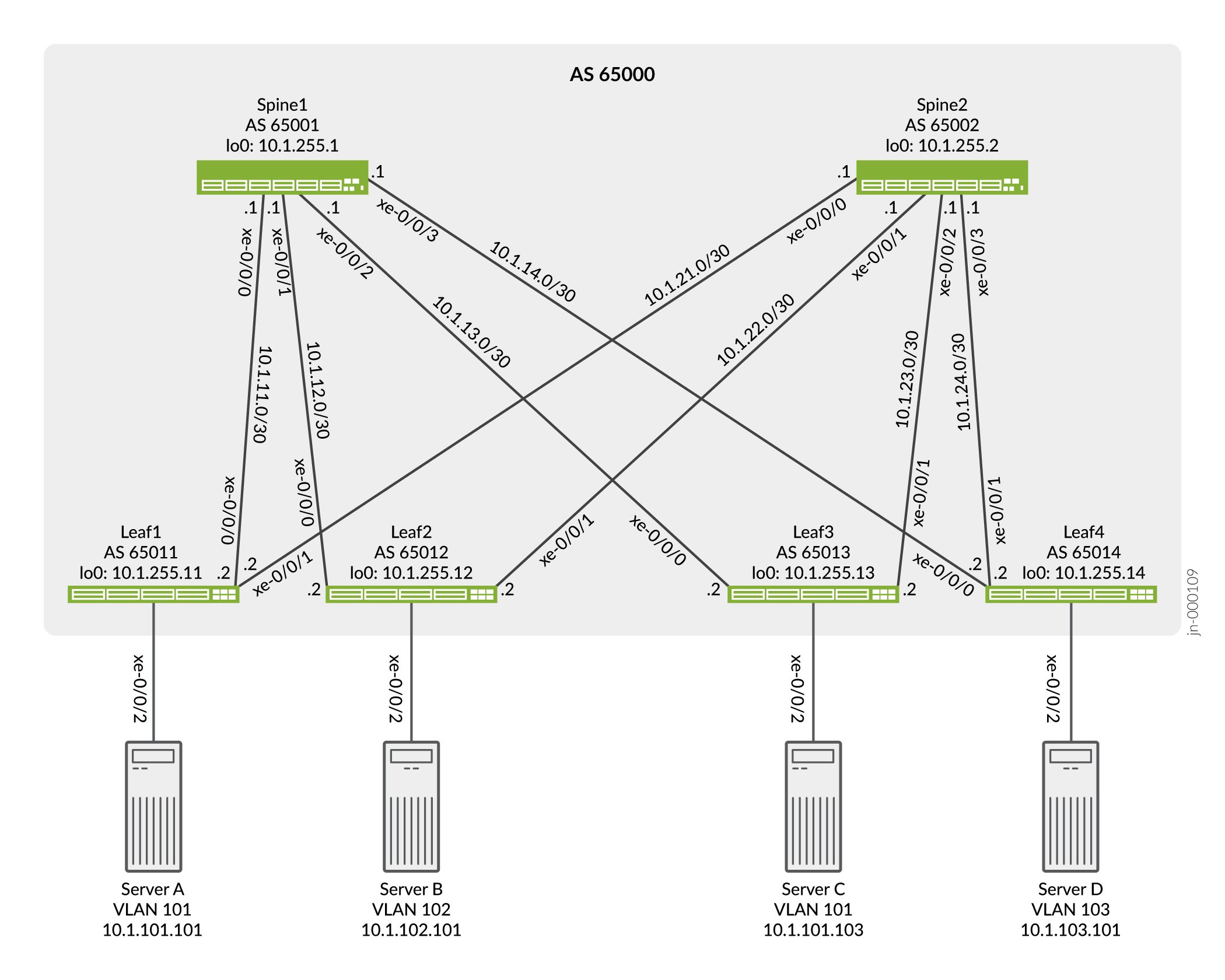

Topologie

La topologie IP Clos simple illustrée à la Figure 1 comprend deux commutateurs de cur de réseau, quatre commutateurs de branche et quatre serveurs. Chaque commutateur leaf dispose d’une connexion à chacun des commutateurs spine pour assurer la redondance.

Les réseaux de serveurs sont segmentés en 3 VLAN, chacun étant mappé à un identifiant de réseau virtuel (VNI) VXLAN. Le VLAN v101 prend en charge les serveurs A et C, et les VLAN v102 et v103 prennent en charge les serveurs B et D, respectivement. Reportez-vous au tableau 1 pour les paramètres de configuration.

EVPN-VXLAN

EVPN-VXLAN

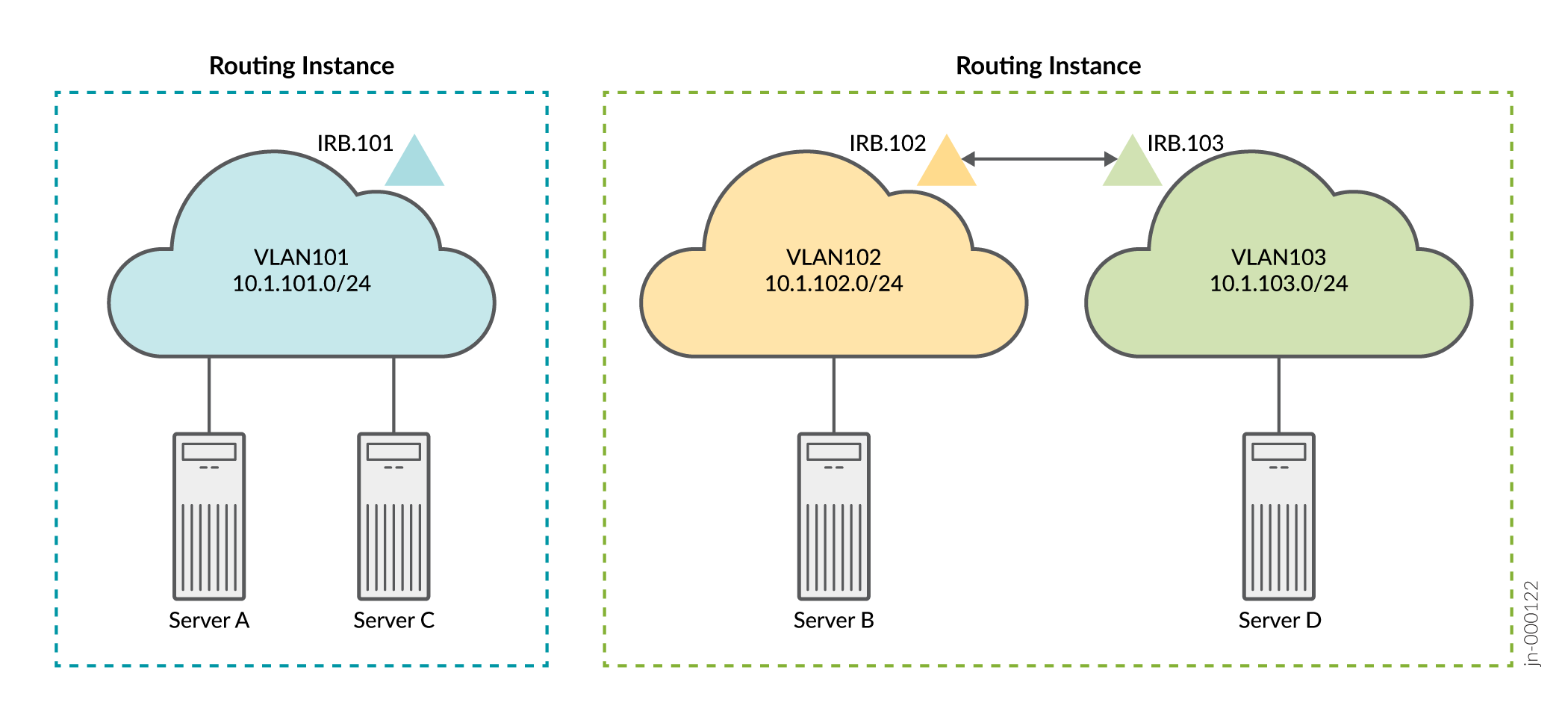

La topologie logique indique la connectivité attendue. Dans cet exemple, une instance de routage est utilisée pour connecter les serveurs A et C à l’aide du VLAN 101, et une instance de routage est utilisée pour connecter les serveurs B et D à l’aide des VLAN 102 et 103. Par défaut, les serveurs ne peuvent communiquer qu’avec d’autres serveurs qui se trouvent dans la même instance de routage.

Étant donné que les serveurs A et C partagent le même VLAN, les serveurs communiquent en couche L2. Par conséquent, l’interface IRB n’est pas nécessaire pour que les serveurs A et C puissent communiquer. Nous définissons une interface IRB dans l’instance de routage comme une bonne pratique pour permettre une future connectivité L3. En revanche, les serveurs B et D ont besoin d’une connectivité de couche L3 via leurs interfaces IRB respectives pour communiquer, étant donné que ces serveurs se trouvent dans des VLAN différents s’exécutant sur des sous-réseaux IP uniques.

Le tableau 1 présente les paramètres clés, y compris les interfaces IRB, configurés pour chaque réseau. Une interface IRB prend en charge chaque VLAN et achemine les paquets de données sur le VLAN à partir des autres VLAN.

| Paramètres |

Serveurs A et C |

Serveurs B et C |

|---|---|---|

| VLAN |

V101 |

v102 |

| v103 |

||

| VXLAN VNI |

101 |

102 |

| 103 |

||

| VLAN ID |

101 |

102 |

| 103 |

||

| Interface IRB |

RIS.101 |

CISR.102 |

| CISR.103 |

Gardez les points suivants à l’esprit lorsque vous configurez les paramètres du tableau 1. Il le faut:

-

Associez chaque VLAN à un sous-réseau IP unique, et donc à une interface IRB unique.

-

Attribuez à chaque VLAN un identifiant de réseau VXLAN (VNI) unique.

-

Spécifiez chaque interface IRB dans le cadre d’une instance VRF (Virtual Routing Forwarding) L3, ou vous pouvez regrouper les interfaces dans l’instance de commutateur par défaut. Cet exemple utilise des instances VRF pour appliquer la séparation entre les communautés d’utilisateurs (VLAN).

-

Incluez dans la configuration de chaque interface IRB une adresse de passerelle par défaut, que vous spécifiez avec l’instruction

virtual-gateway-addressde configuration au niveau de la[interfaces irb unit logical-unit-number family inet address ip-address]hiérarchie. La configuration d’une passerelle virtuelle établit une passerelle par défaut redondante pour chaque interface IRB.

Spine 1 : Configuration du réseau sous-jacent

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.1/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.12.1/30 set interfaces xe-0/0/2 unit 0 family inet address 10.1.13.1/30 set interfaces xe-0/0/3 unit 0 family inet address 10.1.14.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.1/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.1 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65001 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.11.2 peer-as 65011 set protocols bgp group underlay neighbor 10.1.12.2 peer-as 65012 set protocols bgp group underlay neighbor 10.1.13.2 peer-as 65013 set protocols bgp group underlay neighbor 10.1.14.2 peer-as 65014

Spine 1 : Configurer le réseau sous-jacent

Procédure étape par étape

Pour configurer le réseau sous-jacent sur le cur 1 :

-

Configurez les interfaces de structure L3.

[edit] user@Spine1# set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.1/30 user@Spine1# set interfaces xe-0/0/1 unit 0 family inet address 10.1.12.1/30 user@Spine1# set interfaces xe-0/0/2 unit 0 family inet address 10.1.13.1/30 user@Spine1# set interfaces xe-0/0/3 unit 0 family inet address 10.1.14.1/30

-

Spécifiez une adresse IP pour l’interface de bouclage. Cette adresse IP sert d’adresse IP source dans l’en-tête externe des paquets encapsulés par VXLAN.

[edit] user@Spine1# set interfaces lo0 unit 0 family inet address 10.1.255.1/32 primary

-

Configurez les options de routage. La configuration inclut une référence à une stratégie d’équilibrage de charge pour permettre l’utilisation du routage ECMP (equal cost multiple path) via la couche sous-jacente.

[edit] user@Spine1# set routing-options router-id 10.1.255.1 user@Spine1# set routing-options autonomous-system 65000 user@Spine1# set routing-options forwarding-table export load-balancing-policy

-

Configurez un groupe BGP pour la couche sous-jacente externe basée sur BGP (EBGP). Notez que multipath est inclus dans la configuration BGP pour permettre l’utilisation de plusieurs chemins à coût égal. Normalement, BGP utilise un algorithme de départage qui sélectionne le meilleur chemin.

[edit] user@Spine1# set protocols bgp group underlay type external user@Spine1# set protocols bgp group underlay export send-direct user@Spine1# set protocols bgp group underlay local-as 65001 user@Spine1# set protocols bgp group underlay multipath multiple-as user@Spine1# set protocols bgp group underlay neighbor 10.1.11.2 peer-as 65011 user@Spine1# set protocols bgp group underlay neighbor 10.1.12.2 peer-as 65012 user@Spine1# set protocols bgp group underlay neighbor 10.1.13.2 peer-as 65013 user@Spine1# set protocols bgp group underlay neighbor 10.1.14.2 peer-as 65014

-

Configurez la stratégie d’équilibrage de charge par paquet.

[edit] user@Spine1# set policy-options policy-statement load-balancing-policy then load-balance per-packet

-

Configurez une stratégie pour annoncer les routes d’interface directes dans l’underlay. Au minimum, vous devez annoncer les routes de l’interface de bouclage (lo0) dans l’underlay.

[edit] user@Spine1# set policy-options policy-statement send-direct term 1 from protocol direct user@Spine1# set policy-options policy-statement send-direct term 1 then accept

Colonne vertébrale 1 : Configuration du réseau superposé

- Configuration rapide de l’interface de ligne de commande

- Configuration du réseau overlay sur le cur de réseau 1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez la configuration dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.1 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn cluster 10.1.1.1 set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.2 set protocols bgp group evpn neighbor 10.1.255.11 set protocols bgp group evpn neighbor 10.1.255.12 set protocols bgp group evpn neighbor 10.1.255.13 set protocols bgp group evpn neighbor 10.1.255.14 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn multicast-mode ingress-replication set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.1:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto

Configuration du réseau overlay sur le cur de réseau 1

Procédure étape par étape

Pour configurer le réseau de superposition sur le cur 1 :

-

Configurez une superposition EVPN-VXLAN interne basée sur BGP (IBGP). Notez que la famille d’adresses EVPN est configurée pour prendre en charge la publication des routes EVPN. Dans ce cas, nous définissons un appairage de superposition vers le cur 2 pour la connectivité spine-to-spine. Comme pour l’underlay, nous avons également activé le multipath BGP dans l’overlay.

Note:Certaines fabrics IP utilisent une superposition EVPN-VXLAN basée sur EBGP. Pour obtenir un exemple de structure IP qui utilise EBGP à la fois pour l’underlay et l’overlay, reportez-vous à la section Exemple : configuration d’une fabric de pontage EVPN-VXLAN à routage périphérique avec une passerelle Anycast. Notez que le choix d’EBGP ou d’IBGP pour l’overlay n’affecte pas négativement l’architecture de la structure. Les conceptions de pontage à routage central (CRB) et de pontage à routage périphérique (ERB) prennent en charge l’un ou l’autre type de superposition.

[edit] user@Spine1# set protocols bgp group evpn type internal user@Spine1# set protocols bgp group evpn local-address 10.1.255.1 user@Spine1# set protocols bgp group evpn family evpn signaling user@Spine1# set protocols bgp group evpn cluster 10.1.1.1 user@Spine1# set protocols bgp group evpn multipath user@Spine1# set protocols bgp group evpn neighbor 10.1.255.2 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.11 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.12 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.13 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.14

-

Configurez l’encapsulation VXLAN pour les trames L2 échangées entre les VTEP VXLAN L2.

[edit] user@Spine1# set protocols evpn encapsulation vxlan

-

Configurez l’option

no-gateway-communityde passerelle par défaut pour les protocoles EVPN.[edit] user@Spine1# set protocols evpn default-gateway no-gateway-community

Note:Lorsqu’une adresse de passerelle virtuelle est utilisée, une adresse MAC VRRP « 00 :00 :5e :00 :01 :01 » est utilisée sur les deux épines, de sorte que la synchronisation MAC n’est pas nécessaire. Pour plus d’informations, reportez-vous à la section Passerelle par défaut .

-

Spécifiez la manière dont le trafic multicast est répliqué dans la structure.

[edit] user@Spine1# set protocols evpn multicast-mode ingress-replication

-

Configurez les options d’instance de routage par défaut (type de commutateur virtuel).

[edit] user@Spine1# set switch-options vtep-source-interface lo0.0 user@Spine1# set switch-options route-distinguisher 10.1.255.1:1 user@Spine1# set switch-options vrf-target target:65000:1 user@Spine1# set switch-options vrf-target auto

Spine 1 : Configuration du profil d’accès

- Configuration rapide de l’interface de ligne de commande

- Configuration des profils d’accès pour le serveur 1

Configuration rapide de l’interface de ligne de commande

Le profil d’accès ou la configuration du port d’accès implique les paramètres nécessaires pour attacher les charges de travail du serveur, BMS ou VM, aux commutateurs d’accès (leaf). Cette étape implique la définition du VLAN de l'équipement, ainsi que l'instance de routage et la configuration IRB qui fournissent respectivement l'isolation de l'utilisateur et le routage L3.

Étant donné qu’il s’agit d’un exemple de structure CRB (Centrally Roudging Networking), les instances de routage et les interfaces IRB (Integrated Routing and Bridging) sont définies uniquement sur les équipements de cur de réseau. Les équipements de branche d’une structure CRB disposent uniquement d’une fonctionnalité VXLAN L2.

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

Lorsque proxy-macip-advertisement est activé, la passerelle L3 annonce les routes MAC et IP (routes MAC+IP de type 2) pour le compte des passerelles VXLAN L2 dans les réseaux EVPN-VXLAN. Ce comportement n’est pas pris en charge sur EVPN-MPLS. À partir de Junos OS version 20.2R2, le message d’avertissement suivant s’affiche lorsque vous activez proxy-macip-advertisement :

AVERTISSEMENT : seul EVPN VXLAN prend en charge la configuration proxy-macip-advertisement,

Le message s’affiche lorsque vous modifiez votre configuration, enregistrez votre configuration ou utilisez la commande show pour afficher votre configuration

set interfaces irb unit 101 proxy-macip-advertisement set interfaces irb unit 101 virtual-gateway-accept-data set interfaces irb unit 101 family inet address 10.1.101.1/24 virtual-gateway-address 10.1.101.254 set interfaces irb unit 102 proxy-macip-advertisement set interfaces irb unit 102 virtual-gateway-accept-data set interfaces irb unit 102 family inet address 10.1.102.1/24 virtual-gateway-address 10.1.102.254 set interfaces irb unit 103 proxy-macip-advertisement set interfaces irb unit 103 virtual-gateway-accept-data set interfaces irb unit 103 family inet address 10.1.103.1/24 virtual-gateway-address 10.1.103.254 set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 101 set protocols evpn extended-vni-list 102 set protocols evpn extended-vni-list 103 set routing-instances serverAC instance-type vrf set routing-instances serverAC interface irb.101 set routing-instances serverAC route-distinguisher 10.1.255.1:13 set routing-instances serverAC vrf-target target:65000:13 set routing-instances serverBD instance-type vrf set routing-instances serverBD interface irb.102 set routing-instances serverBD interface irb.103 set routing-instances serverBD route-distinguisher 10.1.255.1:24 set routing-instances serverBD vrf-target target:65000:24 set vlans v101 vlan-id 101 set vlans v101 l3-interface irb.101 set vlans v101 vxlan vni 101 set vlans v102 vlan-id 102 set vlans v102 l3-interface irb.102 set vlans v102 vxlan vni 102 set vlans v103 vlan-id 103 set vlans v103 l3-interface irb.103 set vlans v103 vxlan vni 103

Configuration des profils d’accès pour le serveur 1

Procédure étape par étape

Pour configurer les profils des réseaux de serveurs :

-

Configurez les interfaces IRB qui prennent en charge le routage entre les VLAN 101, 102 et 103.

[edit] user@Spine1# set interfaces irb unit 101 proxy-macip-advertisement user@Spine1# set interfaces irb unit 101 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 101 family inet address 10.1.101.1/24 virtual-gateway-address 10.1.101.254 user@Spine1# set interfaces irb unit 102 proxy-macip-advertisement user@Spine1# set interfaces irb unit 102 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 102 family inet address 10.1.102.1/24 virtual-gateway-address 10.1.102.254 user@Spine1# set interfaces irb unit 103 proxy-macip-advertisement user@Spine1# set interfaces irb unit 103 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 103 family inet address 10.1.103.1/24 virtual-gateway-address 10.1.103.254

-

Spécifiez les identifiants de réseau virtuel (VNI) inclus dans le domaine EVPN-VXLAN.

[edit] user@Spine1# set protocols evpn extended-vni-list 101 user@Spine1# set protocols evpn extended-vni-list 102 user@Spine1# set protocols evpn extended-vni-list 103

-

Configurez une cible de route pour chaque VNI.

[edit] user@Spine1# set protocols evpn vni-options vni 101 vrf-target target:65000:101 user@Spine1# set protocols evpn vni-options vni 102 vrf-target target:65000:102 user@Spine1# set protocols evpn vni-options vni 103 vrf-target target:65000:103

Note:Dans la configuration d’origine, les périphériques de cur de réseau exécutent Junos OS version 15.1X53-D30 et les équipements de branche exécutent 14.1X53-D30. Dans ces versions logicielles, lorsque vous incluez l’instruction de

vrf-targetconfiguration dans le niveau hiérarchique[edit protocols evpn vni-options vni], vous devez également inclure l’optionexport. Notez que les versions ultérieures de Junos OS ne nécessitent pas cette option. Par conséquent, les configurations de cet exemple mis à jour omettent l’optionexport. -

Configurez l’instance de routage pour les serveurs A et C.

[edit] user@Spine1# set routing-instances serverAC instance-type vrf user@Spine1# set routing-instances serverAC interface irb.101 user@Spine1# set routing-instances serverAC route-distinguisher 10.1.255.1:13 user@Spine1# set routing-instances serverAC vrf-target target:65000:13

-

Configurez l’instance de routage pour les serveurs B et D.

[edit] user@Spine1# set routing-instances serverBD instance-type vrf user@Spine1# set routing-instances serverBD interface irb.102 user@Spine1# set routing-instances serverBD interface irb.103 user@Spine1# set routing-instances serverBD route-distinguisher 10.1.255.1:24 user@Spine1# set routing-instances serverBD vrf-target target:65000:24

-

Configurez les VLAN v101, v102 et v103, et associez les VNI et interfaces IRB correspondants à chaque VLAN.

[edit] user@Spine1# set vlans v101 vlan-id 101 user@Spine1# set vlans v101 l3-interface irb.101 user@Spine1# set vlans v101 vxlan vni 101 user@Spine1# set vlans v102 vlan-id 102 user@Spine1# set vlans v102 l3-interface irb.102 user@Spine1# set vlans v102 vxlan vni 102 user@Spine1# set vlans v103 vlan-id 103 user@Spine1# set vlans v103 l3-interface irb.103 user@Spine1# set vlans v103 vxlan vni 103

Spine 2 : Configuration complète

Configuration rapide de l’interface de ligne de commande

La configuration de Spine 2 est similaire à celle de Spine 1, nous fournissons donc la configuration complète au lieu d’une configuration étape par étape. Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.21.1/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.22.1/30 set interfaces xe-0/0/2 unit 0 family inet address 10.1.23.1/30 set interfaces xe-0/0/3 unit 0 family inet address 10.1.24.1/30 set interfaces irb unit 101 proxy-macip-advertisement set interfaces irb unit 101 virtual-gateway-accept-data set interfaces irb unit 101 family inet address 10.1.101.2/24 virtual-gateway-address 10.1.101.254 set interfaces irb unit 102 proxy-macip-advertisement set interfaces irb unit 102 virtual-gateway-accept-data set interfaces irb unit 102 family inet address 10.1.102.2/24 virtual-gateway-address 10.1.102.254 set interfaces irb unit 103 proxy-macip-advertisement set interfaces irb unit 103 virtual-gateway-accept-data set interfaces irb unit 103 family inet address 10.1.103.2/24 virtual-gateway-address 10.1.103.254 set interfaces lo0 unit 0 family inet address 10.1.255.2/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-instances serverAC instance-type vrf set routing-instances serverAC interface irb.101 set routing-instances serverAC route-distinguisher 10.1.255.1:13 set routing-instances serverAC vrf-target target:65000:13 set routing-instances serverBD instance-type vrf set routing-instances serverBD interface irb.102 set routing-instances serverBD interface irb.103 set routing-instances serverBD route-distinguisher 10.1.255.1:24 set routing-instances serverBD vrf-target target:65000:24 set routing-options router-id 10.1.255.2 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65002 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.21.2 peer-as 65011 set protocols bgp group underlay neighbor 10.1.22.2 peer-as 65012 set protocols bgp group underlay neighbor 10.1.23.2 peer-as 65013 set protocols bgp group underlay neighbor 10.1.24.2 peer-as 65014 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.2 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn cluster 10.2.2.2 set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.11 set protocols bgp group evpn neighbor 10.1.255.12 set protocols bgp group evpn neighbor 10.1.255.13 set protocols bgp group evpn neighbor 10.1.255.14 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 101 set protocols evpn extended-vni-list 102 set protocols evpn extended-vni-list 103 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.2:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v101 vlan-id 101 set vlans v101 l3-interface irb.101 set vlans v101 vxlan vni 101 set vlans v102 vlan-id 102 set vlans v102 l3-interface irb.102 set vlans v102 vxlan vni 102 set vlans v103 vlan-id 103 set vlans v103 l3-interface irb.103 set vlans v103 vxlan vni 103

Leaf 1 : Configuration du réseau sous-jacent

- Configuration rapide de l’interface de ligne de commande

- Configuration du réseau sous-jacent pour Leaf 1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.21.2/30 set interfaces lo0 unit 0 family inet address 10.1.255.11/32 primary set routing-options router-id 10.1.255.11 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65011 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.11.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.21.1 peer-as 65002 set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept

Configuration du réseau sous-jacent pour Leaf 1

Procédure étape par étape

Pour configurer le réseau sous-jacent pour Leaf 1 :

-

Configurez les interfaces L3.

[edit] user@Leaf1# set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.2/30 user@Leaf1# set interfaces xe-0/0/1 unit 0 family inet address 10.1.21.2/30

-

Spécifiez une adresse IP pour l’interface de bouclage. Cette adresse IP sert d’adresse IP source dans l’en-tête externe de tout paquet encapsulé VXLAN.

[edit] user@Leaf1# set interfaces lo0 unit 0 family inet address 10.1.255.11/32 primary

-

Définissez les options de routage.

[edit] user@Leaf1# set routing-options router-id 10.1.255.11 user@Leaf1# set routing-options autonomous-system 65000 user@Leaf1# set routing-options forwarding-table export load-balancing-policy

-

Configurez un groupe BGP externe (EBGP) qui inclut les curs de réseau en tant qu’homologues pour gérer le routage sous-jacent.

[edit] user@Leaf1# set protocols bgp group underlay type external user@Leaf1# set protocols bgp group underlay export send-direct user@Leaf1# set protocols bgp group underlay local-as 65011 user@Leaf1# set protocols bgp group underlay multipath multiple-as user@Leaf1# set protocols bgp group underlay neighbor 10.1.11.1 peer-as 65001 user@Leaf1# set protocols bgp group underlay neighbor 10.1.21.1 peer-as 65002

-

Configurez une stratégie qui répartit le trafic sur plusieurs chemins entre les commutateurs Juniper Networks.

[edit] user@Leaf1# set policy-options policy-statement load-balancing-policy then load-balance per-packet

-

Configurez une stratégie pour annoncer les routes d’interface directe. Au minimum, l’underlay doit avoir une accessibilité totale aux adresses de bouclage de l’appareil.

[edit] user@Leaf1# set policy-options policy-statement send-direct term 1 from protocol direct user@Leaf1# set policy-options policy-statement send-direct term 1 then accept

Leaf 1 : Configuration du réseau superposé

- Configuration rapide de l’interface de ligne de commande

- Configuration du réseau de superposition pour la branche 1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.11 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.11:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto

Configuration du réseau de superposition pour la branche 1

Procédure étape par étape

Pour configurer le réseau de superposition pour la branche 1 :

-

Configurez un groupe BGP interne (IBGP) pour le réseau de superposition EVPN-VXLAN.

[edit] user@Leaf1# set protocols bgp group evpn type internal user@Leaf1# set protocols bgp group evpn local-address 10.1.255.11 user@Leaf1# set protocols bgp group evpn family evpn signaling user@Leaf1# set protocols bgp group evpn multipath user@Leaf1# set protocols bgp group evpn neighbor 10.1.255.1 user@Leaf1# set protocols bgp group evpn neighbor 10.1.255.2

-

Configurez l’encapsulation VXLAN pour les paquets de données échangés entre les voisins EVPN.

[edit] user@Leaf1# set protocols evpn encapsulation vxlan

-

Spécifiez la manière dont le trafic multicast est répliqué dans l’environnement EVPN-VXLAN.

[edit] user@Leaf1# set protocols evpn multicast-mode ingress-replication

-

Configurez les options d’instance de routage par défaut (type de commutateur virtuel).

[edit] user@Leaf1# set switch-options vtep-source-interface lo0.0 user@Leaf1# set switch-options route-distinguisher 10.1.255.11:1 user@Leaf1# set switch-options vrf-target target:65000:1 user@Leaf1# set switch-options vrf-target auto

Leaf 1 : Configuration du profil d’accès

- Configuration rapide de l’interface de ligne de commande

- Configuration du profil d’accès pour la branche 1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101 set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn extended-vni-list 101 set vlans v101 vlan-id 101 set vlans v101 vxlan vni 101

Configuration du profil d’accès pour la branche 1

Procédure étape par étape

Pour configurer le profil du réseau de serveurs :

-

Configurez une interface Ethernet L2 pour la connexion avec le serveur physique. Cette interface est associée au VLAN 101. Dans cet exemple, l’interface d’accès est configurée en tant que trunk pour prendre en charge le balisage VLAN. Les interfaces d’accès non étiquetées sont également prises en charge.

[edit] user@Leaf1# set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk user@Leaf1# set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101

-

Configurez une cible de routage pour l’identifiant de réseau virtuel (VNI).

[edit] user@Leaf1# set protocols evpn vni-options vni 101 vrf-target target:65000:101

Note:Dans la configuration d’origine, les périphériques de cur de réseau exécutent Junos OS version 15.1X53-D30 et les équipements de branche exécutent 14.1X53-D30. Dans ces versions logicielles, lorsque vous incluez l’instruction de

vrf-targetconfiguration dans le niveau hiérarchique[edit protocols evpn vni-options vni], vous devez également inclure l’optionexport. Notez que les versions ultérieures de Junos OS ne nécessitent pas cette option, comme indiqué dans les configurations mises à jour utilisées dans cet exemple. -

Spécifiez les VNI inclus dans le domaine EVPN-VXLAN.

[edit] user@Leaf1# set protocols evpn extended-vni-list 101

-

Configurez le VLAN v101. Le VLAN est mappé au même VNI VXLAN que celui que vous avez configuré sur les équipements de cur de réseau. Notez que l’interface IRB (Integrated Routing and Bridging) L3 n’est pas spécifiée sur les équipements Leaf. En effet, dans le cas d’un pontage à routage central (CRB), les feuilles n’effectuent qu’un pontage L2.

[edit] user@Leaf1# set vlans v101 vlan-id 101 user@Leaf1# set vlans v101 vxlan vni 101

Leaf 2 : Configuration complète

Configuration rapide de l’interface de ligne de commande

La configuration de la Leaf 2 est similaire à celle de la Leaf 1, c’est pourquoi nous fournissons la configuration complète au lieu d’une configuration étape par étape. Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.22.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 102 set interfaces lo0 unit 0 family inet address 10.1.255.12/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.12 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65012 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay as-override set protocols bgp group underlay neighbor 10.1.12.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.22.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.12 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn extended-vni-list 102 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.12:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v102 vlan-id 102 set vlans v102 vxlan vni 102

Leaf 3 : Configuration complète

Configuration rapide de l’interface de ligne de commande

La configuration de la Leaf 3 est similaire à celle de la Leaf 1, c’est pourquoi nous fournissons la configuration complète au lieu d’une configuration étape par étape. Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.13.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.23.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101 set interfaces lo0 unit 0 family inet address 10.1.255.13/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.13 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65013 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.13.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.23.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.13 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn extended-vni-list 101 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.13:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v101 vlan-id 101 set vlans v101 vxlan vni 101

Leaf 4 : Configuration complète

Configuration rapide de l’interface de ligne de commande

La configuration de la Leaf 4 est similaire à celle de la Leaf 1, c’est pourquoi nous fournissons la configuration complète au lieu d’une configuration étape par étape. Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.14.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.24.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 103 set interfaces lo0 unit 0 family inet address 10.1.255.14/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.14 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65014 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.14.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.24.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.14 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 103 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.14:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v103 vlan-id 103 set vlans v103 vxlan vni 103

Vérification

Vérifiez que les interfaces de routage et de pontage intégrées (IRB) fonctionnent correctement :

- Vérifier les interfaces IRB

- Vérification des instances de routage

- Vérification de l’apprentissage des adresses MAC dynamiques

- Vérification des routes dans les instances de routage

- Vérifier la connectivité

Vérifier les interfaces IRB

But

Vérifiez la configuration des interfaces IRB sur les dorsales 1 et 2.

Action

À partir du mode opérationnel, entrez la show interfaces irb commande.

user@Spine1> show interfaces irb

Physical interface: irb, Enabled, Physical link is Up

Interface index: 640, SNMP ifIndex: 505

Type: Ethernet, Link-level type: Ethernet, MTU: 1514

Device flags : Present Running

Interface flags: SNMP-Traps

Link type : Full-Duplex

Link flags : None

Current address: 02:05:86:71:57:00, Hardware address: 02:05:86:71:57:00

Last flapped : Never

Input packets : 0

Output packets: 0

Logical interface irb.101 (Index 558) (SNMP ifIndex 583)

Flags: Up SNMP-Traps 0x4004000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v101

Input packets : 7

Output packets: 13

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 2, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re, Is-Primary

Addresses, Flags: Is-Default Is-Preferred Is-Primary

Destination: 10.1.101/24, Local: 10.1.101.1, Broadcast: 10.1.101.255

Destination: 10.1.101/24, Local: 10.1.101.254, Broadcast: 10.1.101.255

Logical interface irb.102 (Index 582) (SNMP ifIndex 584)

Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v102

Input packets : 2

Output packets: 6

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 10.1.102/24, Local: 10.1.102.1, Broadcast: 10.1.102.255

Destination: 10.1.102/24, Local: 10.1.102.254, Broadcast: 10.1.102.255

Logical interface irb.103 (Index 580) (SNMP ifIndex 585)

Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v103

Input packets : 2

Output packets: 6

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re, Is-Primary

Addresses, Flags: Is-Default Is-Preferred Is-Primary

Destination: 10.1.103/24, Local: 10.1.103.1, Broadcast: 10.1.103.255

Destination: 10.1.103/24, Local: 10.1.103.254, Broadcast: 10.1.103.255

Sens

L’exemple de sortie de Spine 1 vérifie les éléments suivants :

-

Les interfaces IRB irb.101, irb.102 et irb.103 sont configurées.

-

L’interface physique sur laquelle les interfaces IRB sont configurées est opérationnelle.

-

Chaque interface IRB est correctement mappée à son VLAN respectif.

-

La configuration de chaque interface IRB reflète correctement l’adresse IP et la destination (adresse de passerelle virtuelle) qui lui sont attribuées.

Vérification des instances de routage

But

Vérifiez que les instances de routage des serveurs A et B, ainsi que des serveurs C et D, sont correctement configurées sur les serveurs 1 et 2.

Action

À partir du mode opérationnel, entrez la show route instance routing-instance-name extensive commande routing instances serversAC et serversBD.

user@Spine1> show route instance serverAC extensive

serverAC:

Router ID: 10.1.101.1

Type: vrf State: Active

Interfaces:

irb.101

Route-distinguisher: 10.1.255.1:12

Vrf-import: [ __vrf-import-serverAC-internal__ ]

Vrf-export: [ __vrf-export-serverAC-internal__ ]

Vrf-import-target: [ target:65000:12 ]

Vrf-export-target: [ target:65000:12 ]

Fast-reroute-priority: low

Tables:

serverAC.inet.0 : 3 routes (3 active, 0 holddown, 0 hidden)

serverAC.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

serverAC.inet6.0 : 1 routes (1 active, 0 holddown, 0 hidden)

serverAC.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

user@Spine1> show route instance serverBD extensive

serverBD:

Router ID: 10.1.102.1

Type: vrf State: Active

Interfaces:

irb.102

irb.103

Route-distinguisher: 10.1.255.1:34

Vrf-import: [ __vrf-import-serverBD-internal__ ]

Vrf-export: [ __vrf-export-serverBD-internal__ ]

Vrf-import-target: [ target:65000:34 ]

Vrf-export-target: [ target:65000:34 ]

Fast-reroute-priority: low

Tables:

serverBD.inet.0 : 6 routes (6 active, 0 holddown, 0 hidden)

serverBD.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

serverBD.inet6.0 : 1 routes (1 active, 0 holddown, 0 hidden)

serverBD.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

Sens

Dans l’exemple de sortie du serveur 1, les instances de routage des serveurs A et C et des serveurs B et D affichent l’interface de bouclage et les interfaces IRB associées à chaque groupe. La sortie affiche également le distinguateur de route, l’importation VRF (Virtual Routing and Forwarding) et la configuration de la stratégie d’exportation VRF.

Vérification de l’apprentissage des adresses MAC dynamiques

But

Vérifiez que pour les VLAN v101, v102 et v103, une adresse MAC dynamique est installée dans les tables de commutation Ethernet sur toutes les branches.

Action

À partir du mode opérationnel, entrez la show ethernet-switching table commande.

user@Leaf1> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 5 entries, 5 learned

Routing instance : default-switch

Vlan MAC MAC Logical SVLBNH/ Active

name address flags interface VENH Index source

v101 00:00:5e:00:01:01 DR esi.1746 05:00:00:fd:e8:00:00:00:65:00

v101 00:50:56:93:87:58 D xe-0/0/2.0

v101 00:50:56:93:ab:f6 D vtep.32770 10.1.255.13

v101 02:05:86:71:27:00 D vtep.32771 10.1.255.1

v101 02:05:86:71:5f:00 D vtep.32769 10.1.255.2

Sens

L’exemple de sortie de Leaf 1 indique qu’il a appris l’adresse MAC 00 :00 :5e :00 :01 :01 pour sa passerelle virtuelle (IRB). Il s’agit de l’adresse MAC que les serveurs attachés utilisent pour atteindre leur passerelle par défaut. Étant donné que la même adresse IP/MAC virtuelle est configurée sur les deux curs, l’adresse IP virtuelle est traitée comme un LAG ESI pour prendre en charge le transfert actif vers les deux curs sans risque de boucles de paquets. La sortie indique également que la feuille 1 a appris les adresses MAC IRB pour les dorsales 1 et 2, qui fonctionnent comme des VTEP.

Vérification des routes dans les instances de routage

But

Vérifiez que les routes correctes se trouvent dans les instances de routage.

Action

À partir du mode opérationnel, entrez la show route table routing-instance-name.inet.0 commande.

user@Spine1> show route table serverAC.inet.0

serverAC.inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 2d 01:34:44

> via irb.101

10.1.101.1/32 *[Local/0] 2d 01:34:44

Local via irb.101

10.1.101.254/32 *[Local/0] 2d 01:34:44

Local via irb.101

user@Spine1> show route table serverBD.inet.0

serverBD.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.102.0/24 *[Direct/0] 2d 01:34:51

> via irb.102

10.1.102.1/32 *[Local/0] 2d 01:34:51

Local via irb.102

10.1.102.254/32 *[Local/0] 2d 01:34:51

Local via irb.102

10.1.103.0/24 *[Direct/0] 2d 01:34:51

> via irb.103

10.1.103.1/32 *[Local/0] 2d 01:34:51

Local via irb.103

10.1.103.254/32 *[Local/0] 2d 01:34:51

Local via irb.103

Sens

L’exemple de sortie du serveur 1 indique que l’instance de routage des serveurs A et C a les routes d’interface IRB associées au VLAN 101 et que l’instance de routage pour les serveurs B et D a les routes d’interfaces IRB associées aux VLAN 102 et 103.

Sur la base des routes de chaque tableau, il est clair que les serveurs A et C dans les VLAN 101 ne peuvent pas atteindre les serveurs en C et D dans les VLAN 102 ou 103. La sortie montre également que la table commune qui contient les routes pour les serveurs B et D autorise les communications L3 via leurs interfaces IRB.

Vérifier la connectivité

But

Vérifiez que les serveurs A et C peuvent se contacter par ping et que les serveurs B et D peuvent s’envoyer des ping l’un à l’autre.

Action

Exécutez la commande ping à partir des serveurs.

user@serverA> ping 10.1.101.103 count 2 PING 10.1.101.103 (10.1.101.103): 56 data bytes 64 bytes from 10.1.101.103: icmp_seq=0 ttl=64 time=103.749 ms 64 bytes from 10.1.101.103: icmp_seq=1 ttl=64 time=116.325 ms --- 10.1.101.103 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 103.749/110.037/116.325/6.288 ms user@serverB> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.346 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=102.355 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.355/102.851/103.346/0.495 ms

Sens

L’exemple de sortie montre que le serveur A peut envoyer un ping au serveur C et que le serveur B peut envoyer un ping au serveur D. Les serveurs A et C ne doivent pas être en mesure d’envoyer un ping aux serveurs B et D, et que les serveurs B et D ne doivent pas être en mesure d’envoyer un ping aux serveurs A et C.

Colonne vertébrale 1 et 2 : Fuite de route (facultatif)

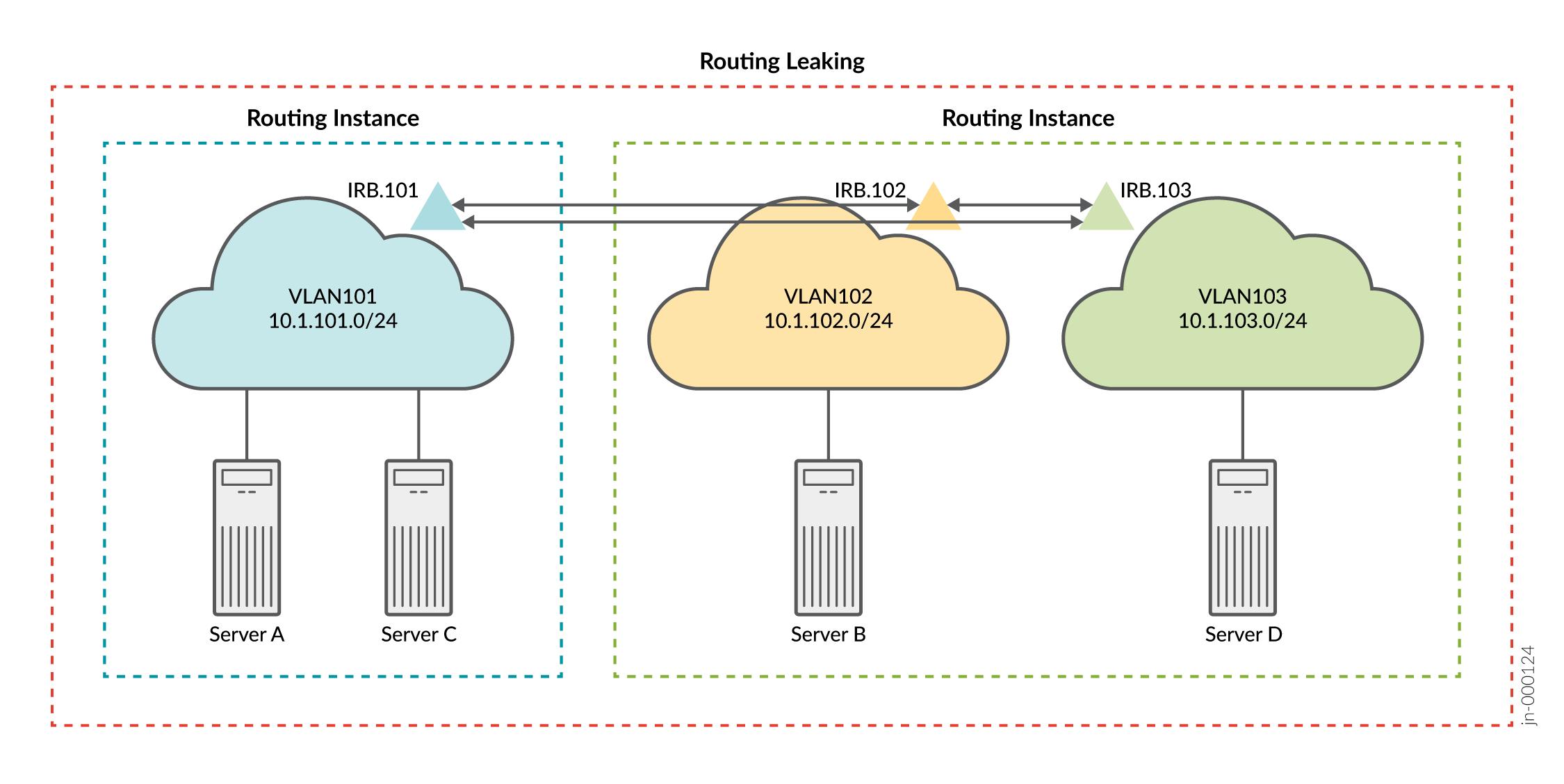

Rappelez-vous que vous avez configuré trois VLAN et deux instances de routage pour assurer la connectivité des serveurs A et C dans le VLAN 101 et des serveurs B et D dans les VLAN 102 et 103, respectivement. Dans cette section, vous allez modifier la configuration pour détecter les fuites de routes entre les deux instances de routage. La figure 3 montre la connectivité logique qui en résulte après une fuite des routes IRB (Integrated Routing and Bridging).

route

route

Avec les modifications apportées au groupe de votre base d’informations de routage (RIB), vous pouvez vous attendre à ce que les serveurs du VLAN 101 atteignent les serveurs des VLAN 102 et 103 à l’aide de la connectivité L3.

Configuration rapide de l’interface de ligne de commande

À ce stade, vous avez déployé une structure EVPN basée sur CRB et vous avez confirmé la connectivité attendue. C’est-à-dire que les serveurs A et C peuvent communiquer en couche L2. Les serveurs B et D (sur les VLAN 102 et 103, respectivement) communiquent via le routage IRB dans leur instance de routage partagée. Que se passe-t-il si vous voulez que tous les serveurs puissent se pinger les uns les autres ? Une option pour résoudre ce problème consiste à divulguer les routes entre les instances de routage. Pour plus d’informations sur les fuites de routes entre les instances VRF (Virtual Routing and Forwarding), reportez-vous à la section Exportation automatique. Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set policy-options policy-statement serverAC_vrf_imp term 1 from community serverBD set policy-options policy-statement serverAC_vrf_imp term 1 then accept set policy-options policy-statement serverBD_vrf_imp term 1 from community serverAC set policy-options policy-statement serverBD_vrf_imp term 1 then accept set policy-options community serverAC members target:65000:13 set policy-options community serverBD members target:65000:24 set routing-instances serverAC routing-options auto-export set routing-instances serverAC vrf-import serverAC_vrf_imp set routing-instances serverBD routing-options auto-export set routing-instances serverBD vrf-import serverBD_vrf_imp

Vérification avec fuite de route (facultatif)

- Vérification des routes avec fuite de route (facultatif)

- Vérification de la connectivité avec fuite de route (facultatif)

Vérification des routes avec fuite de route (facultatif)

But

Vérifiez que les routes correctes se trouvent dans les instances de routage.

Action

À partir du mode opérationnel, entrez la show route table routing-instance-name.inet.0 commande.

user@Spine1> show route table serverAC.inet.0

serverAC.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 2d 02:18:50

> via irb.101

10.1.101.1/32 *[Local/0] 2d 02:18:50

Local via irb.101

10.1.101.254/32 *[Local/0] 2d 02:18:50

Local via irb.101

10.1.102.0/24 *[Direct/0] 00:31:21

> via irb.102

10.1.102.1/32 *[Local/0] 00:31:21

Local via irb.102

10.1.102.254/32 *[Local/0] 00:31:21

Local via irb.102

10.1.103.0/24 *[Direct/0] 00:31:21

> via irb.103

10.1.103.1/32 *[Local/0] 00:31:21

Local via irb.103

10.1.103.254/32 *[Local/0] 00:31:21

Local via irb.103

user@Spine1> show route table serverBD.inet.0

serverBD.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 00:32:00

> via irb.101

10.1.101.1/32 *[Local/0] 00:32:00

Local via irb.101

10.1.101.254/32 *[Local/0] 00:32:00

Local via irb.101

10.1.102.0/24 *[Direct/0] 2d 02:19:29

> via irb.102

10.1.102.1/32 *[Local/0] 2d 02:19:29

Local via irb.102

10.1.102.254/32 *[Local/0] 2d 02:19:29

Local via irb.102

10.1.103.0/24 *[Direct/0] 2d 02:19:29

> via irb.103

10.1.103.1/32 *[Local/0] 2d 02:19:29

Local via irb.103

10.1.103.254/32 *[Local/0] 2d 02:19:29

Local via irb.103

Sens

L’exemple de sortie du cur de réseau 1 indique que les deux instances de routage disposent désormais des routes d’interface de routage et de pontage intégrées (IRB) associées aux trois VLAN. Étant donné que vous avez copié des routes entre les tables d’instance, le résultat net est le même que si vous configuriez les trois VLAN dans une instance de routage commune. Vous pouvez donc vous attendre à une connectivité L3 complète entre les serveurs des trois VLAN.

Vérification de la connectivité avec fuite de route (facultatif)

But

Vérifiez que les serveurs A et C peuvent envoyer une requête ping aux serveurs B et D.

Action

Exécutez la commande ping à partir des serveurs.

user@serverA> ping 10.1.102.101 count 2 PING 10.1.102.101 (10.1.102.101): 56 data bytes 64 bytes from 10.1.102.101: icmp_seq=0 ttl=63 time=102.448 ms 64 bytes from 10.1.102.101: icmp_seq=1 ttl=63 time=102.384 ms --- 10.1.102.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.384/102.416/102.448/0.032 ms user@serverA> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.388 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=102.623 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.623/103.006/103.388/0.382 ms user@serverC> ping 10.1.102.101 count 2 PING 10.1.102.101 (10.1.102.101): 56 data bytes 64 bytes from 10.1.102.101: icmp_seq=0 ttl=63 time=167.580 ms 64 bytes from 10.1.102.101: icmp_seq=1 ttl=63 time=168.075 ms --- 10.1.102.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 167.580/167.827/168.075/0.248 ms user@serverC> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.673 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=115.090 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 103.673/109.382/115.090/5.709 ms

Sens

L’exemple de sortie montre que le serveur A peut envoyer un ping au serveur B et au serveur D. Il montre également que le serveur C peut envoyer un ping au serveur B et au serveur D. Cela confirme la connectivité complète attendue entre les serveurs et leurs VLAN.

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plate-forme et la version que vous utilisez. Utilisez l’Explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.