SUR CETTE PAGE

Présentation de la base de données d’identification des applications Junos OS

Désactivation et réactivation de l’identification des applications Junos OS

Activation ou désactivation du cache système d’application pour les services applicatifs

Vérification des statistiques du cache du système d’application

Présentation des trames Jumbo Prise en charge de Junos OS Application Identification Services

Capture de paquets du trafic d’application inconnu Présentation

Configurer la capture de paquets pour le trafic d’application inconnu

Identification des applications sur les pare-feu SRX Series

L’identification des applications vous permet de voir les applications sur votre réseau et d’apprendre comment elles fonctionnent, leurs caractéristiques comportementales et leur risque relatif. À l’aide de plusieurs mécanismes d’identification différents, App ID détecte les applications sur votre réseau, quels que soient le port, le protocole et les autres tactiques d’évasion utilisées. Pour plus d’informations, consultez les rubriques suivantes :

Comprendre les techniques d’identification des applications

Historiquement, les pare-feu ont utilisé l’adresse IP et les numéros de port pour appliquer les stratégies. Cette stratégie part du principe que les utilisateurs se connectent au réseau à partir d’emplacements fixes et accèdent à des ressources particulières à l’aide de numéros de port spécifiques.

Aujourd’hui, les réseaux sans fil et les appareils mobiles nécessitent une stratégie différente. La façon dont les appareils se connectent au réseau change rapidement. Une personne peut se connecter au réseau à l’aide de plusieurs appareils simultanément. Il n’est plus pratique d’identifier un utilisateur, une application ou un appareil à l’aide d’un groupe d’adresses IP et de numéros de port alloués de manière statique.

Cette rubrique comprend la section suivante :

- Identification des applications de nouvelle génération avec Junos OS

- Avantages de l’identification des applications

- Mappage des signatures applicatives

- Séquence de correspondance d’identification des applications

Identification des applications de nouvelle génération avec Junos OS

L’identification des applications nouvelle génération s’appuie sur la fonctionnalité d’identification des applications héritée et offre des capacités de détection plus efficaces pour les applications furtives telles que Skype, BitTorrent et Tor.

L’identification des applications Junos OS reconnaît les applications Web et autres applications et protocoles sur différentes couches réseau en utilisant des caractéristiques autres que le numéro de port. Les applications sont identifiées à l’aide d’un ensemble de protocoles contenant des signatures d’application et des informations d’analyse. L’identification est basée sur l’analyse et le décodage du protocole et la gestion des sessions.

Le mécanisme de détection dispose de son propre flux de données et de ses propres constructions pour identifier les applications.

Les fonctionnalités suivantes sont prises en charge pour l’identification des applications :

-

Prise en charge de protocoles et d’applications, notamment le streaming vidéo, la communication peer-to-peer, les réseaux sociaux et la messagerie

-

Identification des services au sein des applications

-

Possibilité de distinguer les actions lancées au sein d’une application (telles que la connexion, la navigation, le chat et le transfert de fichiers)

-

Prise en charge de toutes les versions des décodeurs de protocoles et d’applications et mises à jour dynamiques des décodeurs

-

Prise en charge du trafic chiffré et compressé et de la plupart des protocoles de tunnelisation complexes

-

Identification de tous les protocoles, de la couche 3 à la couche 7 et au-delà de la couche 7

Avantages de l’identification des applications

-

Fournit un contrôle granulaire sur les applications, notamment la diffusion de vidéo en continu, la communication peer-to-peer, les réseaux sociaux et la messagerie. Il identifie également les services, l’utilisation des ports, la technologie sous-jacente et les caractéristiques comportementales au sein des applications. Cette visibilité vous permet de bloquer les applications furtives en direct au niveau du pare-feu.

-

Identifie les applications et les autorise, les bloque ou les limite, quels que soient leur port ou leur protocole, y compris les applications connues pour utiliser des techniques de furtivité afin d’éviter l’identification. Cette identification aide les organisations à contrôler les types de trafic autorisés à entrer sur le réseau et à en sortir.

Mappage des signatures applicatives

Le mappage des signatures applicatives est une méthode précise permettant d’identifier l’application à l’origine du trafic sur le réseau. Le mappage de signatures fonctionne au niveau de la couche 7 et inspecte le contenu réel de la charge utile.

Les applications sont identifiées à l’aide d’un ensemble de protocoles téléchargeables. Les signatures des applications et les informations d’analyse des premiers paquets sont comparées au contenu de la base de données. Si la charge utile contient les mêmes informations qu’une entrée dans la base de données, l’application du trafic est identifiée comme l’application mappée à cette entrée de base de données.

Juniper Networks fournit une base de données d’identification d’applications prédéfinie qui contient les entrées d’un ensemble complet d’applications connues, telles que FTP et DNS, et d’applications fonctionnant via le protocole HTTP, telles que Facebook, Kazaa et de nombreux programmes de messagerie instantanée. Un abonnement aux signatures vous permet de télécharger la base de données à partir de Juniper Networks et d’en actualiser régulièrement le contenu au fur et à mesure que de nouvelles signatures prédéfinies sont ajoutées.

Séquence de correspondance d’identification des applications

La figure 1 montre l’ordre dans lequel les techniques de cartographie sont appliquées et comment l’application est déterminée.

de mappage

de mappage

Lors de l’identification des applications, chaque paquet du flux passe par le moteur d’identification des applications pour être traité jusqu’à ce que l’application soit identifiée. Les liaisons d’application sont enregistrées dans le cache du système d’application (ASC) pour accélérer le processus d’identification futur.

Les signatures d’application identifient une application en se basant sur l’analyse grammaticale du protocole dans les premiers paquets d’une session. Si le moteur d’identification des applications n’a pas encore identifié l’application, il transmet les paquets et attend d’autres données.

Le module d’identification des applications fait correspondre les applications pour les sessions client-serveur et serveur-client.

Une fois l’application déterminée, les modules de service AppSecure peuvent être configurés pour surveiller et contrôler le trafic à des fins de suivi, de hiérarchisation, de contrôle d’accès, de détection et de prévention en fonction de l’ID d’application du trafic.

-

Suivi des applications (AppTrack) : assure le suivi et signale les applications qui transitent par l’équipement.

-

Détection et prévention d’intrusion (IDP) : applique les objets d’attaque appropriés aux applications exécutées sur des ports non standard. L’identification des applications améliore les performances IDP en réduisant la portée des signatures d’attaque pour les applications sans décodeur.

-

Application Firewall (AppFW) : implémente un pare-feu applicatif à l’aide de règles basées sur l’application.

-

Qualité de service des applications (AppQoS) : hiérarchisation de la qualité de service en fonction de la connaissance des applications.

-

Routage avancé basé sur des stratégies (APBR) : classe les sessions en fonction des applications et applique les règles configurées pour réacheminer le trafic.

-

Qualité de l’expérience applicative (AppQoE) : surveille les performances des applications et, en fonction du score, sélectionne le meilleur lien possible pour le trafic applicatif.

Voir aussi

Présentation de la base de données d’identification des applications Junos OS

Une base de données prédéfinie de signatures est disponible sur le site Web d’ingénierie de sécurité de Juniper Networks. Cette base de données comprend une bibliothèque de signatures d’applications. Pour plus d’informations, reportez-vous à la section Signatures d’application . Ces pages de signature vous donneront une visibilité sur la catégorie d’application, le groupe, le niveau de risque, les ports, etc.

Le package de signatures prédéfini fournit des critères d’identification pour les signatures d’applications connues et est mis à jour régulièrement.

Chaque fois que de nouvelles applications sont ajoutées, le bundle de protocoles est mis à jour et généré pour toutes les plates-formes concernées. Il est empaqueté avec d’autres fichiers de signature d’application. Cette trousse pourra être téléchargée sur le site Web de téléchargement de sécurité.

Un service d’abonnement vous permet de télécharger régulièrement les dernières signatures pour une couverture à jour sans avoir à créer d’entrées pour votre propre usage.

L’identification des applications est activée par défaut et est automatiquement activée lorsque vous configurez la détection et prévention d’intrusion (IDP), AppFW, AppQoS ou AppTrack.

Les mises à jour du package de signatures d’application prédéfinies de Junos OS sont autorisées par un service d’abonnement sous licence distincte. Vous devez installer la clé de licence de mise à jour des signatures d’application d’identification d’application sur votre appareil pour télécharger et installer les mises à jour de la base de données de signatures fournies par Juniper Networks. Lorsque votre clé de licence expire, vous pouvez continuer à utiliser le contenu du package de signature d’application stocké localement, mais vous ne pouvez pas mettre à jour le package.

Voir aussi

Désactivation et réactivation de l’identification des applications Junos OS

L’identification des applications est activée par défaut. Vous pouvez désactiver l’identification des applications à l’aide de l’interface de ligne de commande.

Pour désactiver l’identification des applications :

user@host# set services application-identification no-application-identification

Si vous souhaitez réactiver l’identification des applications, supprimez l’instruction de configuration qui spécifie la désactivation de l’identification des applications :

user@host# delete services application-identification no-application-identification

Si vous avez terminé de configurer l’appareil, validez la configuration.

Pour vérifier la configuration, entrez la show services application-identification commande.

Voir aussi

Comprendre le cache du système d’application

Le cache du système d’application (ASC) enregistre le mappage entre un type d’application et l’adresse IP de destination, le port de destination, le type de protocole et le service correspondants. Une fois qu’une application est identifiée, ses informations sont enregistrées dans l’ASC, de sorte que seule une entrée correspondante est nécessaire pour identifier une application exécutée sur un système particulier, accélérant ainsi le processus d’identification.

Par défaut, l’ASC enregistre les informations de mappage pendant 3600 secondes. Toutefois, vous pouvez configurer la valeur du délai d’expiration du cache à l’aide de l’interface de ligne de commande.

Vous pouvez utiliser la [edit services application-identification application-system-cache-timeout] commande pour modifier la valeur du délai d’expiration des entrées de cache du système de l’application. La valeur du délai d’attente peut être configurée de 0 à 1 000 000 secondes. La session ASC peut expirer au bout de 1000 000 secondes.

Les entrées ASC expirent après le délai d’expiration ASC configuré. Les entrées ASC ne sont pas actualisées même lorsqu’il y a des accès au cache (entrée correspondante dans ASC trouvée) pendant la période d’expiration.

Lorsque vous configurez une nouvelle signature d’application personnalisée ou que vous modifiez une signature personnalisée existante, toutes les entrées de cache du système d’application existantes pour les applications prédéfinies et personnalisées sont effacées.

Lorsque vous supprimez ou désactivez une signature d’application personnalisée et que la validation de la configuration échoue, l’entrée du cache du système d’application (ASC) n’est pas complètement effacée. au lieu de cela, une application de base dans le chemin d’application personnalisée sera signalée dans ASC.

Voir aussi

Activation ou désactivation du cache système d’application pour les services applicatifs

ASC est activé par défaut ; Notez la différence dans la recherche de services de sécurité :

-

La recherche ASC pour les services de sécurité n’est pas activée par défaut. En d’autres termes, les services de sécurité, y compris les politiques de sécurité, le pare-feu des applications (AppFW), le suivi des applications (AppTrack), la qualité de service des applications (AppQoS), Juniper ATP Cloud, l’IDP et la sécurité du contenu, n’utilisent pas l’ASC par défaut.

-

La recherche ASC pour les services divers est activée par défaut. En d’autres termes, divers services, notamment le routage avancé basé sur des stratégies (APBR), utilisent l’ASC pour identifier les applications par défaut.

La modification du comportement par défaut de l’ASC affecte la fonctionnalité AppFW héritée. L’ASC étant désactivé par défaut pour les services de sécurité à partir de la version 18.2 de Junos OS, AppFW n’utilisera pas les entrées présentes dans l’ASC.

Vous pouvez revenir au comportement ASC comme dans les versions de Junos OS antérieures à la version 18.2 à l’aide de la set services application-identification application-system-cache security-services commande.

L’équipement de sécurité peut devenir vulnérable aux techniques de contournement des applications si l’ASC est activé pour les services de sécurité. Nous vous recommandons d’activer l’ASC uniquement lorsque les performances de l’appareil dans sa configuration par défaut (désactivée pour les services de sécurité) ne sont pas suffisantes pour votre cas d’utilisation spécifique.

Utilisez les commandes suivantes pour activer ou désactiver l’ASC :

Activer l’ASC pour les services de sécurité :

user@host#set services application-identification application-system-cache security-servicesDésactiver l’ASC pour divers services :

user@host#set services application-identification application-system-cache no-miscellaneous-servicesDésactivez l’ASC activé pour les services de sécurité :

user@host#delete services application-identification application-system-cache security-servicesActiver l’ASC désactivé pour divers services :

user@host#delete services application-identification application-system-cache no-miscellaneous-services

Vous pouvez utiliser la show services application-identification application-system-cache commande pour vérifier l’état de l’ASC.

L’exemple de sortie suivant fournit l’état de l’ASC :

user@host>show services application-identification application-system-cache

Application System Cache Configurations:

application-cache: on

Cache lookup for security-services: off

Cache lookup for miscellaneous-services: on

cache-entry-timeout: 3600 seconds

Dans les versions précédentes, la mise en cache des applications était activée par défaut. Vous pouvez le désactiver manuellement à l’aide de la set services application-identification no-application-system-cache commande.

user@host# set services application-identification no-application-system-cache

Voir aussi

Vérification des statistiques du cache du système d’application

But

Vérifiez les statistiques du cache du système de l’application (ASC).

Le cache du système de l’application affiche le cache des applications d’identification de l’application.

Action

Dans le mode de fonctionnement de l’interface de ligne de commande, entrez la show services application-identification application-system-cache commande.

Sortie de l’échantillon

nom_commande

user@host> show services application-identification application-system-cache application-cache: on nested-application-cache: on cache-unknown-result: on cache-entry-timeout: 3600 seconds

Signification

La sortie affiche un résumé des informations statistiques de l’ASC. Vérifiez les informations suivantes :

IP address (adresse IP) : affiche l’adresse de destination.

Port : affiche le port de destination sur le serveur.

Protocol (Protocole) : affiche le type de protocole sur le port de destination.

Application : affiche le nom de l’application identifiée sur le port de destination.

Voir aussi

Statistiques d’identification des applications intégrées

Les services d’identification des applications fournissent des informations statistiques sur chaque session. Ces statistiques fournissent aux clients un profil d’utilisation des applications. La fonctionnalité Statistiques d’identification des applications intégrées ajoute des statistiques au niveau de l’application à la suite AppSecure. Les statistiques d’application permettent à un administrateur d’accéder aux statistiques cumulées ainsi qu’aux statistiques accumulées à des intervalles définis par l’utilisateur.

Grâce à cette fonctionnalité, l’administrateur peut effacer les statistiques et configurer les valeurs d’intervalle tout en conservant les statistiques sur les octets et le nombre de sessions. Étant donné que le nombre de statistiques se produit au moment de l’événement de fermeture de session, le nombre d’octets et de sessions n’est pas mis à jour avant la fermeture de la session. Les dispositifs de sécurité Juniper Networks prennent en charge un historique de huit intervalles qu’un administrateur peut utiliser pour afficher le nombre d’octets, de sessions d’application.

Si le regroupement d’applications est pris en charge dans votre configuration de Junos OS, la fonctionnalité Statistiques d’identification des applications intégrées prend en charge les statistiques de correspondance par groupe intégrées. Les statistiques ne sont gérées que pour des groupes prédéfinis.

La réinstallation d’un package de signatures d’application n’effacera pas les statistiques de l’application. Si l’application est désactivée, il n’y aura pas de trafic pour cette application, mais l’application est toujours conservée dans les statistiques. Peu importe que vous réinstalliez une application prédéfinie, car les applications sont suivies en fonction du type d’application. Pour les statistiques de groupe prédéfinies, la réinstallation d’un package de sécurité n’effacera pas les statistiques. Toutefois, toutes les modifications apportées aux appartenances aux groupes sont mises à jour. Par exemple, junos :web peut avoir 50 applications dans la version actuelle et 60 applications après une mise à niveau. Les applications supprimées et les groupes d’applications renommés sont gérés de la même manière que les applications ajoutées.

Le module d’identification des applications gère un compteur de sessions 64 bits pour chaque application sur chaque unité de traitement des services (SPU). Le compteur s’incrémente lorsqu’une session est identifiée comme étant une application particulière. Un autre ensemble de compteurs 64 bits agrège le nombre total d’octets par application sur le SPU. Des compteurs pour les applications non spécifiées sont également maintenus. Les statistiques de plusieurs SPU pour les sessions et les octets sont agrégées sur le moteur de routage et présentées aux utilisateurs.

Chaque SPU dispose de minuteurs d’intervalle permettant de reporter les statistiques à chaque interval heure. Pour configurer l’intervalle de collecte des statistiques, utilisez la set services application-identification statistics interval time commande. Chaque fois que le moteur de routage recherche l’intervalle requis, les statistiques correspondantes sont extraites de chaque SPU, agrégées dans le moteur de routage et présentées à l’utilisateur.

Utilisez la pour effacer toutes les statistiques d’application clear services application-identification statistics telles que les statistiques cumulatives, les intervalles, les applications et les groupes d’applications.

Utilisez la clear services application-identification counter commande pour réinitialiser les compteurs manuellement. Les compteurs se réinitialisent automatiquement lorsqu’un appareil est mis à niveau ou redémarré, lorsque le flux redémarre ou lorsqu’il y a une modification du minuteur d’intervalle.

Utilisez la pour spécifier la valeur du set services application-identification application-system-cache-timeout value délai d’expiration en secondes pour les entrées de cache du système d’application.

L’intervalle de temps par défaut pour le temps de collecte des statistiques d’identification des applications est de 1440 minutes.

Configuration de la taille du cache IMAP

Le protocole IMAP (Internet Message Access Protocol) est un protocole Internet standard utilisé par les clients de messagerie pour les services de stockage et d’extraction de courrier électronique. Le cache IMAP est utilisé pour l’analyse de protocole et la génération de contexte. Il stocke les informations relatives à l’analyse d’un e-mail.

Vous pouvez configurer pour limiter le nombre maximal d’entrées dans le cache IMAP et spécifier la valeur du délai d’expiration des entrées dans le cache à l’aide des commandes suivantes :

set services application-identification imap-cache imap-cache-size size

set services application-identification imap-cache imap-cache-timeout time in seconds

Exemple:

[edit]

user@host# set services application-identification imap-cache imap-cache-size 50000

Dans cet exemple, la taille du cache IMAP est configurée pour stocker 50 000 entrées.

[edit]

user@host# set services application-identification imap-cache-timeout 600

Dans cet exemple, le délai d’expiration est configuré sur 600 secondes pendant lesquelles une entrée de cache reste dans le cache IMAP.

Voir aussi

Présentation des trames Jumbo Prise en charge de Junos OS Application Identification Services

L’identification des applications prend en charge la plus grande taille de trame jumbo de 9 192 octets. Bien que les trames Jumbo soient activées par défaut, vous pouvez ajuster la taille maximale de l’unité de transmission (MTU) à l’aide de la commande [set interfaces]. La surcharge du processeur peut être réduite lors du traitement de trames Jumbo.

Voir aussi

Limite d’inspection de l’identification des applications

Pour configurer les limites d’inspection de l’identification des applications :

-

Inspection Limit for TCP and UDP Sessions

Vous pouvez définir la limite d’octets et la limite de paquets pour l’identification de l’application (AppID) dans une session UDP ou TCP. AppID conclut la classification en fonction de la limite d’inspection configurée. En cas de dépassement de la limite, AppID met fin à la classification des applications.

Si AppID ne conclut pas la classification finale dans les limites configurées et qu’une application pré-appariée est disponible, AppID conclut l’application en tant qu’application pré-appariée. Dans le cas contraire, l’application est conclue en tant que junos :UNKNOWN à condition que le cache AppID global soit activé. Le cache AppID global est activé par défaut.

Pour configurer la limite d’octets et la limite de paquets, utilisez les instructions de configuration suivantes de la

[edit]hiérarchie :-

user@host#set services application-identification inspection-limit tcp byte-limit byte-limit-number packet-limit packet-limit-number -

user@host#set services application-identification inspection-limit udp byte-limit byte-limit-number packet-limit packet-limit-number

Le Tableau 1 indique la plage et la valeur par défaut pour configurer la limite d’octets et la limite de paquets pour les sessions TCP et UDP.

Tableau 1 : limite maximale d’octets et limite d’octets de paquets pour les sessions TCP et UDP Session

Limite

Gamme

Valeur par défaut

TCP

Limite d’octets

De 0 à 4294967295

6000

Limite de paquets

De 0 à 4294967295

Zéro

UDP

Limite d’octets

De 0 à 4294967295

Zéro

Limite de paquets

De 0 à 4294967295

10

La limite d’octets exclut les longueurs d’en-tête IP et d’en-tête TCP/UDP.

Si vous définissez à la fois les options et ,

byte-limitpacket-limitAppID inspecte la session jusqu’à ce que les deux limites soient atteintes.Vous pouvez désactiver la limite d’inspection TCP ou UDP en configurant les valeurs correspondantes et les

packet-limitvaleurs àbyte-limitzéro. -

-

Global Offload Byte Limit (Other Sessions)

Vous pouvez définir la limite d’octets de l’AppID afin de conclure la classification et d’identifier l’application au sein d’une session. En cas de dépassement de la limite, AppID met fin à la classification des applications et prend l’une des décisions suivantes :

-

Si une application pré-appariée est disponible, AppID conclut la classification de l’application en tant qu’application pré-appariée dans les cas suivants :

-

Lorsque l’AppID ne termine pas la classification finale dans la limite d’octets configurée

-

Lorsque la session n’est pas déchargée en raison du comportement de tunnelisation de certaines applications

-

-

Si une application prédéfinie n’est pas disponible, AppID conclut l’application en tant que junos :UNKNOWN, à condition que le cache AppID global soit activé. Le cache AppID global est activé par défaut. Reportez-vous à la section Activation ou désactivation du cache système d’application pour les services d’application.

Pour configurer la limite d’octets, utilisez l’instruction de configuration suivante de la

[edit]hiérarchie :set services application-identification global-offload-byte-limit byte-limit-number

La valeur par défaut de l’option

global-offload-byte-limitest 10000.Vous pouvez désactiver la limite globale d’octets de déchargement en configurant la

global-offload-byte-limitvaleur sur zéro.La limite d’octets exclut les longueurs d’en-tête IP et d’en-tête TCP/UDP.

-

- Activer l’option du mode Performance

- Identification des applications Prise en charge des applications hébergées sur le réseau de diffusion de contenu (CDN)

- Limite de mémoire maximale pour la résolution

Activer l’option du mode Performance

Le seuil maximal de paquets pour l’option set services application-identification enable-performance-mode max-packet-threshold value du mode de performance PPP est déconseillé, et non immédiatement supprimé, afin d’offrir une compatibilité descendante et la possibilité de mettre votre configuration en conformité avec la nouvelle configuration. Cette option a été utilisée pour définir le seuil maximal de paquets pour le mode de performance DPI.

Si votre configuration inclut l’option de mode de performance activée dans max-packet-threshold les versions antérieures de Junos OS, l’AppID termine la classification de l’application lorsque la valeur la plus basse configurée dans la limite d’inspection TCP ou UDP ou la limite globale d’octets de déchargement, ou dans le seuil maximal de paquets pour l’option de mode de performance DPI.

Identification des applications Prise en charge des applications hébergées sur le réseau de diffusion de contenu (CDN)

Vous pouvez activer l’identification d’application (AppID) pour classer avec précision une application web hébergée sur un réseau de diffusion de contenu (CDN) tel qu’AWS, Akamai, Azure, Fastly, Cloudflare, etc. Utilisez l’instruction de configuration suivante pour activer la classification des applications CDN :

[edit]user@host#user@hots# set service application-identification enable-cdn-application-detection

Lorsque vous appliquez la configuration, AppID identifie et classe les applications réelles hébergées sur le CDN.

Limite de mémoire maximale pour la résolution

Vous pouvez configurer la limite de mémoire maximale pour l’inspection approfondie des paquets (DPI) à l’aide de l’instruction de configuration suivante :

user@host# set services application-identification max-memory memory-value

Vous pouvez définir une valeur de mémoire comprise entre 1 et 200000 Mo.

Une fois que la consommation de mémoire JDPI atteint 90 % de la valeur configurée, la DPI cesse de traiter les nouvelles sessions.

Améliorer le débit du trafic applicatif

Le débit du trafic applicatif peut être amélioré en définissant l’inspection approfondie des paquets (DPI) en mode performance avec la limite d’inspection des paquets par défaut à deux paquets, y compris les directions client-serveur et serveur-client. Par défaut, le mode performance est désactivé sur les périphériques de sécurité.

Pour améliorer le débit du trafic applicatif :

Utilisez la commande pour afficher des informations détaillées sur l’état d’identification de l’application show services application-identification status .

afficher l’état d’identification de l’application des services (mode de performance DPI activé)

user@host> show services application-identification status pic: 2/1 Application Identification Status Enabled Sessions under app detection 0 Engine Version 4.18.2-24.006 (build date Jul 30 2014) Max TCP session packet memory 30000 Force packet plugin Disabled Force stream plugin Disabled DPI Performance mode: Enabled Statistics collection interval 1 (in minutes) Application System Cache Status Enabled Negative cache status Disabled Max Number of entries in cache 262144 Cache timeout 3600 (in seconds) Protocol Bundle Download Server https://signatures.juniper.net/cgi-bin/index.cgi AutoUpdate Disabled Slot 1: Application package version 2399 Status Active Version 1.40.0-26.006 (build date May 1 2014) Sessions 0 Slot 2 Application package version 0 Status Free Version Sessions 0

Le champ Mode de performance DPI indique si le mode de performance DPI est activé ou non. Ce champ s’affiche dans la sortie de la commande CLI uniquement si le mode performance est activé.

Si vous souhaitez définir DPI sur le mode de précision par défaut et désactiver le mode performance, supprimez l’instruction de configuration qui spécifie l’activation du mode performance :

Pour désactiver le mode performance :

Supprimez le mode de performance.

[edit]user@host# delete services application-identification enable-performance-modeValidez la configuration.

[edit]user@host# commit

Voir aussi

Capture de paquets du trafic d’application inconnu Présentation

Vous pouvez utiliser la fonctionnalité de capture de paquets d’applications inconnues pour recueillir plus de détails sur une application inconnue sur votre équipement de sécurité. Le trafic d’application inconnu est le trafic qui ne correspond pas à une signature d’application.

Une fois que vous avez configuré les options de capture de paquets sur votre équipement de sécurité, le trafic de l’application inconnue est rassemblé et stocké sur l’équipement dans un fichier de capture de paquets (.pcap). Vous pouvez utiliser la capture de paquets d’une application inconnue pour définir une nouvelle signature d’application personnalisée. Vous pouvez utiliser cette signature d’application personnalisée dans une stratégie de sécurité afin de gérer plus efficacement le trafic de l’application.

Vous pouvez envoyer le fichier .pcap à Juniper Networks pour analyse dans les cas où le trafic est mal classé, ou pour demander la création d’une signature d’application.

Avantages de la capture de paquets pour le trafic applicatif inconnu

Vous pouvez utiliser la capture de paquets de trafic applicatif inconnu pour :

Obtenir plus d’informations sur une application inconnue

Analysez le trafic des applications inconnues pour détecter les menaces potentielles

Aider à la création de règles de politique de sécurité

Activer la création de signatures d’applications personnalisées

La mise en œuvre de stratégies de sécurité qui bloquent tout le trafic d’applications inconnues peut entraîner des problèmes avec les applications basées sur le réseau. Avant d’appliquer ces types de stratégies, assurez-vous de vérifier que cette approche ne pose pas de problèmes dans votre environnement. Vous devez analyser attentivement le trafic de l’application inconnue et définir la stratégie de sécurité en conséquence.

Configurer la capture de paquets pour le trafic d’application inconnu

Avant de commencer

Pour activer la capture automatique de paquets du trafic applicatif inconnu, vous devez :

-

Installez une licence valide pour la fonction d’identification des applications sur votre pare-feu SRX Series. Reportez-vous à la section Gestion des licences Junos OS.

-

Téléchargez et installez le package de signatures d’application Junos OS. Reportez-vous à la section Téléchargement et installation du package de signatures d’application Junos OS.

-

Assurez-vous d’avoir Junos OS version 20.2R1 ou une version ultérieure sur votre équipement de sécurité.

Aperçu

Dans cet exemple, vous allez apprendre à configurer la capture automatique de paquets d’applications inconnues sur votre dispositif de sécurité en procédant comme suit :

-

Définissez les options de capture de paquets au niveau global ou au niveau de la politique de sécurité.

-

Configurer le mode de capture de paquets

-

(Facultatif) Configurer les options du fichier de capture de paquets

-

Accédez au fichier de capture de paquets généré (.fichier pcap )

Configuration

Pour en savoir plus sur les options de configuration de la capture de paquets, consultez la section capture de paquets avant de commencer.

- Capture de paquets pour les applications inconnues à l’échelle mondiale

- Capture de paquets pour les applications inconnues au niveau des politiques de sécurité

- Sélection du mode de capture de paquets

- Définir les options de capture de paquets (facultatif)

- Accès aux fichiers de capture de paquets (.pcaps)

Capture de paquets pour les applications inconnues à l’échelle mondiale

Procédure étape par étape

-

Pour activer la capture de paquets au niveau global, utilisez la commande suivante :

user@host#set services application-identification packet-capture global

Lorsque vous activez la capture de paquets au niveau global, votre dispositif de sécurité génère une capture de paquets pour toutes les sessions qui contiennent du trafic d’application inconnu.

Capture de paquets pour les applications inconnues au niveau des politiques de sécurité

Procédure étape par étape

-

Pour configurer la capture de paquets au niveau de la stratégie de sécurité, procédez comme suit. Dans cet exemple, vous allez activer la capture de paquets du trafic d’application inconnu au niveau de la stratégie de sécurité P1.

[edit]user@host#set security policies from-zone untrust to-zone trust policy P1 match source-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match destination-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match application anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match dynamic-application junos:UNKNOWNuser@host#set security policies from-zone untrust to-zone trust policy P1 then permit application-services packet-capturePour activer la capture de paquets de trafic d’application inconnu au niveau de la stratégie de sécurité, vous devez inclure

junos:UNKNOWNcomme conditions de correspondance d’application dynamique.Lorsque vous configurez la stratégie de sécurité (P1), le système capture les détails du paquet pour le trafic de l’application qui correspond aux critères de correspondance de la stratégie de sécurité.

Sélection du mode de capture de paquets

Vous pouvez capturer les paquets du trafic d’application inconnu dans l’un des modes suivants :

-

Mode ASC : capture les paquets des applications inconnues lorsque l’application est classée comme junos :UNKNOWN et qu’elle possède une entrée correspondante dans le cache du système d’application (ASC). Ce mode est activé par défaut.

-

Mode agressif : capture tout le trafic avant la fin de la classification de l’AppID. Dans ce mode, le système capture l’ensemble du trafic applicatif, quelle que soit l’entrée ASC disponible. La capture de paquets commence à partir du premier paquet de la première session. Notez que le mode agressif est nettement plus gourmand en ressources et doit être utilisé avec prudence.

Pour activer le mode agressif, utilisez la commande suivante :

[edit]user@host#set services application-identification packet-capture aggressive-modeNous vous déconseillons d’utiliser le mode agressif, sauf si vous devez capturer la première occurrence d’un flux. Comme indiqué ci-dessus, le comportement par défaut de l’appareil repose sur l’ASC.

Définir les options de capture de paquets (facultatif)

Procédure étape par étape

Si vous le souhaitez, vous pouvez définir les paramètres de capture de paquets suivants. Sinon, les options par défaut décrites dans packet-capture sont utilisées pour cette fonctionnalité. Dans cet exemple, vous définissez des options de capture de paquets, telles que la limite maximale de paquets, la limite maximale d’octets et le nombre de fichiers de capture de paquets (.pcap).

-

Définissez le nombre maximal de paquets UDP par session.

[edit]user@host#set services application-identification packet-capture max-packets 10 -

Définissez le nombre maximal d’octets TCP par session.

[edit]user@host#set services application-identification packet-capture max-bytes 2048 -

Définissez le nombre maximal de fichiers de capture de paquets (.pcap) à créer avant que le plus ancien ne soit écrasé et remplacé.

[edit]user@host#set services application-identification packet-capture max-files 30

Résultats

À partir du mode configuration, confirmez votre configuration en entrant le niveau de commande et show security policies de hiérarchieshow services application-identification packet-capture. Si la sortie n’affiche pas la configuration prévue, suivez les instructions de configuration de cet exemple pour la corriger.

La configuration suivante montre un exemple de capture de paquets d’application inconnue au niveau global avec des configurations facultatives :

[edit services application-identification]user@host# show packet-capture{ global; max-packets 10; max-bytes 2048; max-files 30; }

La configuration suivante montre un exemple de capture de paquets d’application inconnus au niveau d’une stratégie de sécurité avec des configurations facultatives :

[edit services application-identification]user@host# show packet-capture{ max-packets 10; max-bytes 2048; max-files 30; }

[edit security policies]

user@host# show

from-zone untrust to-zone trust {

policy P1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:UNKNOWN ];

}

then {

permit {

application-services {

packet-capture;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Accès aux fichiers de capture de paquets (.pcaps)

Une fois que vous avez terminé la configuration et que vous l’avez validée, vous pouvez afficher le fichier de capture de paquets (.pcap). Le système génère un fichier de capture de paquets unique pour chaque adresse IP de destination, chaque port de destination et chaque protocole.

Procédure étape par étape

Pour afficher le fichier de capture de paquets, procédez comme suit :

-

Accédez au répertoire dans lequel les fichiers .pcap sont stockés sur l’appareil.

user@host> start shell % % cd /var/log/pcap

-

Localisez le fichier .pcap .

Le fichier .pcap est enregistré au destination-IP-address. destination-port.protocol. pcap format. Exemple : 142.250.31.156_443_17.pcap.

user@host:/var/log/pcap # ls -lah total 1544 drwxr-xr-x 2 root wheel 3.0K Jul 27 15:04 . drwxrwxr-x 9 root wheel 3.0K Jul 24 16:23 .. -rw-r----- 1 root wheel 5.0K Jul 24 20:16 142.250.31.156_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 15:03 142.250.64.97_443_17.pcap -rw-r----- 1 root wheel 9.0K Jul 27 14:26 162.223.228.170_443_17.pcap -rw-r----- 1 root wheel 2.1K Jul 26 17:06 17.133.234.32_16385_17.pcap -rw-r----- 1 root wheel 11K Jul 24 16:20 172.217.0.226_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 14:21 172.217.9.234_443_17.pcap -rw-r----- 1 root wheel 31K Jul 27 14:25 172.217.9.238_443_17.pcap -rw-r----- 1 root wheel 17K Jul 24 19:21 52.114.132.87_3478_17.pcap

Vous pouvez télécharger le fichier .pcap à l’aide de SFTP ou SCP et le visualiser avec Wireshark ou votre analyseur de réseau préféré.

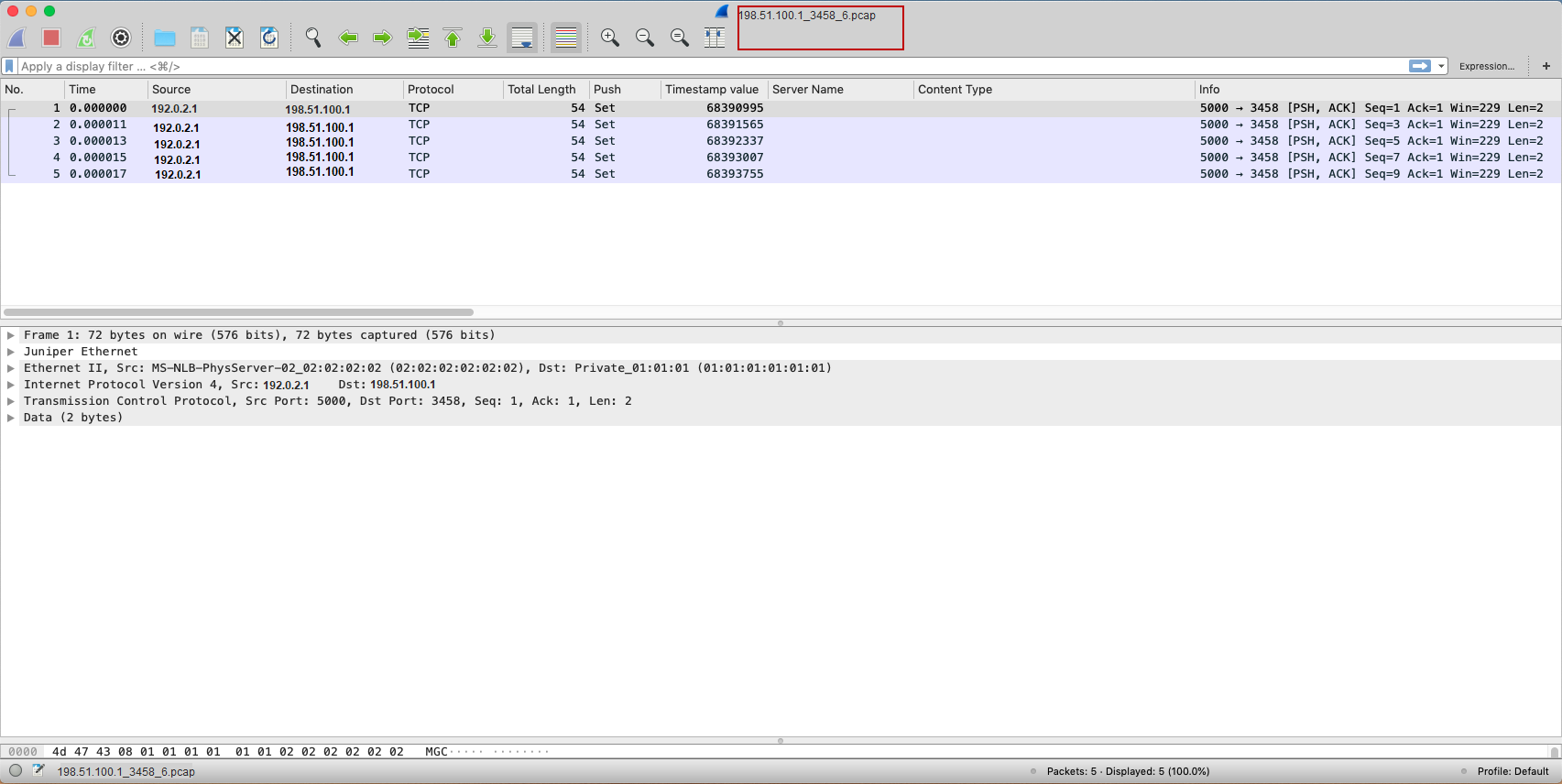

La figure 2 montre un exemple de fichier .pcap généré pour le trafic de l’application inconnue.

Figure 2 : exemple de fichier de capture de paquets

Note:

de capture de paquets

Note:En cas de perte de paquets, l’appareil peut ne pas être en mesure de capturer tous les détails pertinents du flux. Dans ce cas, le fichier .pcap ne reflétera que ce que l’appareil a été capable d’ingérer et de traiter.

L’équipement de sécurité enregistre les détails de capture de paquets pour tout le trafic qui correspond aux trois critères de correspondance (adresse IP de destination, port de destination et protocole) dans le même fichier, quelle que soit la configuration globale ou au niveau de la stratégie. Le système gère le cache avec l’adresse IP de destination, le port de destination et le protocole et n’accepte pas la capture répétée du même trafic qui dépasse la limite définie. Vous pouvez définir les options du fichier de capture de paquets comme dans la capture de paquets.

Vérification

- Affichage des détails de la capture de paquets

- Capture de paquets d’applications inconnues Détails par session

Affichage des détails de la capture de paquets

But

Affichez les détails de la capture de paquets pour confirmer que votre configuration fonctionne.

Action

Utilisez la show services application-identification packet-capture counters commande.

user@host> show services application-identification packet-capture counters pic: 0/0 Counter type Value Total sessions captured 47 Total packets captured 282 Active sessions being captured 1 Sessions ignored because of memory allocation failures 0 Packets ignored because of memory allocation failures 0 Ipc messages ignored because of storage limit 0 Sessions ignored because of buffer-packets limit 0 Packets ignored because of buffer-packets limit 0 Inconclusive sessions captured 4 Inconclusive sessions ignored 0 Cache entries timed out 0

Signification

À partir de cet exemple de sortie, vous pouvez obtenir des détails tels que le nombre de sessions capturées et le nombre de sessions déjà capturées. Pour plus d’informations sur les compteurs de capture de paquets, consultez Compteurs de capture de paquets d’identification des applications show services.

Capture de paquets d’applications inconnues Détails par session

Votre dispositif de sécurité stocke les détails de capture de paquets d’applications inconnues par session. Le fichier de capture de paquets (.pcap) inclut désormais l’ID de session dans le nom du fichier. C’est-à-dire l’adresse IP de destination address_destination-port_protocol_session-id. pcap dans l’emplacement /var/log/pcap.

En stockant la capture de paquets par session, la taille du fichier .pcap est réduite, car il enregistre les détails par session uniquement.

De plus, nous avons amélioré la capture de paquets pour les fonctionnalités d’application inconnues afin de capturer des détails SNI inconnus

Informations supplémentaires sur la plate-forme

Utilisez l’explorateur de fonctionnalités pour confirmer la prise en charge de fonctionnalités spécifiques par la plate-forme et la version.

Utilisez le tableau suivant pour examiner le comportement spécifique à votre plate-forme :

| Plateforme |

Différence |

|---|---|

| SRX300, SRX320, SRX340, SRX345, SRX550M et SRX1500 |

Lorsqu’il existe un grand nombre d’entrées ASC (10 000 ou plus) et que les entrées doivent être répertoriées dans la sortie de la commande |

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l’explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.

set services application-identification enable-performance-mode max-packet-threshold value du mode de performance DPI est déconseillé.

set services application-identification no-application-system-cache commande.