Configuration d’un VPN sur un périphérique exécutant Junos OS

Cette section décrit des exemples de configurations d’un VPN IPsec sur un périphérique Junos OS à l’aide des méthodes d’authentification IKE suivantes :

Présentation de la configuration du VPN sur un périphérique exécutant Junos OS

Cette section décrit des exemples de configurations d’un VPN IPsec sur un périphérique Junos OS à l’aide des méthodes d’authentification IKE suivantes :

-

Configuration d’un VPN IPsec avec une clé prépartagée pour l’authentification IKE

-

Configuration d’un VPN IPsec avec une signature RSA pour l’authentification IKE

-

Configuration d’un VPN IPsec avec une signature ECDSA pour l’authentification IKE

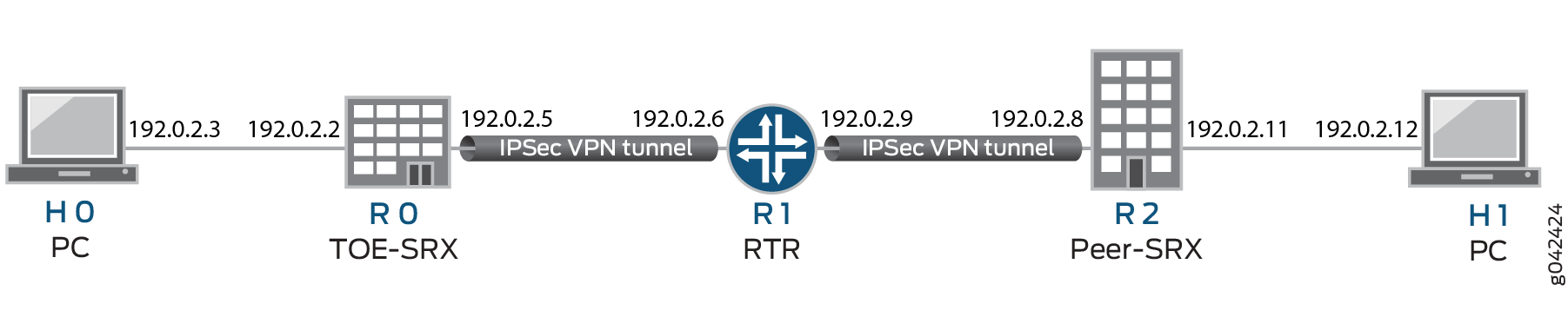

La figure 1 illustre la topologie VPN utilisée dans tous les exemples décrits dans cette section. Ici, H0 et H1 sont les PC hôtes, R0 et R2 sont les deux points de terminaison du tunnel VPN IPsec, et R1 est un routeur pour acheminer le trafic entre les deux réseaux différents.

Le routeur R1 peut être un routeur basé sur Linux, un périphérique Juniper Networks ou tout autre routeur de fournisseur.

VPN

VPN

Le tableau 1 fournit une liste complète des protocoles IKE, des modes de tunnel, du mode de négociation de la phase 1, de la méthode ou de l’algorithme d’authentification, de l’algorithme de chiffrement, des groupes DH pris en charge pour l’authentification et le chiffrement IKE (phase 1, proposition IKE) et pour l’authentification et le chiffrement IPsec (phase 2, proposition IPsec). Les protocoles, modes et algorithmes répertoriés sont pris en charge et requis pour les critères communs 22.2 R1.

| Protocole IKE |

Tunnel Mode |

Mode de négociation Phase 1 |

Proposition de la phase 1 (P1, IKE) |

|||

|---|---|---|---|---|---|---|

| Méthode d’authentification |

Algorithme d’authentification |

Groupe DH |

Algorithme de chiffrement |

|||

| IKEv1 |

Principal |

Itinéraire |

clés pré-partagées |

SHA-256 |

groupe14 |

|

| IKEv2 |

RSA-signatures-2048 |

SHA-384 |

groupe19 |

AES-128-CBC |

||

| ecdsa-signatures-256 |

groupe20 |

AES-128-GCM |

||||

| ecdsa-signatures-384 |

groupe24 |

AES-192-CBC |

||||

| AES-256-CBC |

||||||

| AES-256-GCM |

||||||

| Protocole IKE |

Tunnel Mode |

Mode de négociation Phase 1 |

Proposition de phase 2 (P2, IPsec) |

|||

|---|---|---|---|---|---|---|

| Algorithme d’authentification |

Groupe DH (PFS) |

Méthode de cryptage |

Algorithme de chiffrement |

|||

| IKEv1 |

Principal |

Itinéraire |

HMAC-SHA1-96 |

groupe14 |

ESP |

3des-CBC |

| IKEv2 |

HMAC-SHA-256-128 |

groupe19 |

AES-128-CBC |

|||

| groupe20 |

AES-128-GCM |

|||||

| groupe24 |

AES-192-CBC |

|||||

| AES-192-GCM |

||||||

| AES-256-CBC |

||||||

| AES-256-GCM |

||||||

Les sections suivantes fournissent des exemples de configurations de VPN IPsec IKEv1 pour les algorithmes sélectionnés. Les algorithmes d’authentification et de chiffrement peuvent être remplacés dans les configurations pour réaliser les configurations souhaitées par l’utilisateur. Utilisez set security ike gateway <gw-name> version v2-only la commande pour le VPN IPsec IKEv2.

- Configuration d’un VPN IPsec avec une clé prépartagée pour l’authentification IKE

- Configuration d’un VPN IPsec avec une signature RSA pour l’authentification IKE

- Configuration d’un VPN IPsec avec une signature ECDSA pour l’authentification IKE

Configuration d’un VPN IPsec avec une signature RSA pour l’authentification IKE

La section suivante fournit un exemple de configuration d’équipements Junos OS pour un VPN IPsec à l’aide de RSA Signature comme méthode d’authentification IKE, tandis que les algorithmes utilisés dans l’authentification/le chiffrement IKE/IPsec sont présentés dans le tableau suivant. Dans cette section, vous allez configurer les appareils exécutant Junos OS pour le VPN IPsec à l’aide d’une signature RSA comme méthode d’authentification IKE. Les algorithmes utilisés dans l’authentification ou le chiffrement IKE ou IPsec sont présentés dans le tableau 3.

| Protocole IKE |

Tunnel Mode |

Mode de négociation Phase 1 |

Proposition de la phase 1 (P1, IKE) |

|||

|---|---|---|---|---|---|---|

| Méthode d’authentification |

Algorithme d’authentification |

Groupe DH |

Algorithme de chiffrement |

|||

| IKEv1 |

Principal |

Itinéraire |

RSA-signatures-2048 |

SHA-256 |

groupe19 |

AES-128-CBC |

| Protocole IKE |

Tunnel Mode |

Mode de négociation Phase 1 |

Proposition de phase 2 (P2, IPsec) |

|||

|---|---|---|---|---|---|---|

| Algorithme d’authentification |

Groupe DH (PFS) |

Méthode de cryptage |

Algorithme de chiffrement |

|||

| IKEv1 |

Principal |

Itinéraire |

HMAC-SHA-256-128 |

groupe19 |

ESP |

AES-128-CBC |

Configuration du VPN IPsec avec signature RSA comme authentification IKE sur l’initiateur ou le répondeur

Pour configurer le VPN IPsec avec authentification IKE de signature RSA sur l’initiateur :

-

Configurez l’infrastructure à clé publique. Voir Exemple : Configuration de l’infrastructure à clé publique.

-

Générez la paire de clés RSA. Voir Exemple : Génération d’une paire de clés publique-privée.

-

Générez et chargez le certificat d’autorité de certification. Voir Exemple : chargement manuel de certificats d’autorité de certification et locaux.

-

Chargez la liste de révocation de certificats. Voir Exemple : chargement manuel d’une liste de révocation de certificats sur l’appareil .

-

Générez et chargez un certificat local. Voir Exemple : chargement manuel de certificats d’autorité de certification et locaux.

-

Configurez la proposition IKE.

[edit security ike] user@host# set proposal ike-proposal1 authentication-method rsa-signatures user@host# set proposal ike-proposal1 dh-group group19 user@host# set proposal ike-proposal1 authentication-algorithm sha-256 user@host# set proposal ike-proposal1 encryption-algorithm aes-128-cbc

Note:Ici,

ike-proposal1est le nom donné par l’administrateur autorisé. -

Configurez la stratégie IKE.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

Note:Ici,

ike-policy1nom de la stratégie IKE donné par l’administrateur autorisé. -

Configurez la proposition IPsec.

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 authentication-algorithm hmac-sha-256-128 user@host# set proposal ipsec-proposal1 encryption-algorithm aes-128-cbc

Note:Ici,

ipsec-proposal1est le nom donné par l’administrateur autorisé. -

Configurez la stratégie IPsec.

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group19 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

Note:Ici,

ipsec-policy1est le nom donné par l’administrateur autorisé. -

Configurez l’IKE.

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface fe-0/0/1

Note:Ici, est l’adresse IP du point de terminaison VPN homologue,

192.0.2.8192.0.2.5l’adresse IP du point de terminaison VPN local etfe-0/0/1l’interface sortante locale en tant que point de terminaison VPN. La configuration suivante est également requise pour IKEv2.[edit security ike] user@host# set gateway gw1 version v2-only

-

Configurez le VPN.

[edit security ipsec] user@host# set vpn vpn1 ike gateway gw1 user@host# set vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set vpn vpn1 bind-interface st0.0

Note:vpn1Voici le nom du tunnel VPN donné par l’administrateur autorisé.[edit] user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

-

Configurez les stratégies de flux sortants.

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

Note:Ici,

trustZoneet sont zone de sécurité préconfigurée et etuntrustZonetrustLanuntrustLansont des adresses réseau préconfigurées. -

Configurez les stratégies de flux entrants.

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

Note:Ici,

trustZoneet sont des zones de sécurité préconfigurées et etuntrustZonetrustLanuntrustLansont des adresses réseau préconfigurées. -

Validez la configuration.

[edit] user@host# commit

Configuration d’un VPN IPsec avec une signature ECDSA pour l’authentification IKE

Dans cette section, vous allez configurer les équipements exécutant Junos OS pour le VPN IPsec à l’aide d’une signature ECDSA comme méthode d’authentification IKE. Les algorithmes utilisés dans l’authentification ou le chiffrement IKE ou IPsec sont présentés dans le tableau 4.

| Protocole IKE |

Tunnel Mode |

Mode de négociation Phase 1 |

Proposition de la phase 1 (P1, IKE) |

|||

|---|---|---|---|---|---|---|

| Méthode d’authentification |

Algorithme d’authentification |

Groupe DH |

Algorithme de chiffrement |

|||

| IKEv1 |

Principal |

Itinéraire |

ecdsa-signatures-256 |

SHA-384 |

groupe14 |

AES-256-CBC |

| Protocole IKE |

Tunnel Mode |

Mode de négociation Phase 1 |

Proposition de phase 2 (P2, IPsec) |

|||

|---|---|---|---|---|---|---|

| Algorithme d’authentification |

Groupe DH (PFS) |

Méthode de cryptage |

Algorithme de chiffrement |

|||

| IKEv1 |

Principal |

Itinéraire |

Pas d’algorithme |

groupe14 |

ESP |

AES-256-GCM |

- Configuration du VPN IPsec avec l’authentification IKE de signature ECDSA sur l’initiateur

- Configuration du VPN IPsec avec l’authentification IKE de signature ECDSA sur le répondeur

Configuration du VPN IPsec avec l’authentification IKE de signature ECDSA sur l’initiateur

Pour configurer le VPN IPsec avec l’authentification IKE de signature ECDSA sur l’initiateur :

-

Configurez l’infrastructure à clé publique. Voir Exemple : Configuration de l’infrastructure à clé publique.

-

Générez la paire de clés RSA. Voir Exemple : Génération d’une paire de clés publique-privée.

-

Générez et chargez le certificat d’autorité de certification. Voir Exemple : chargement manuel de certificats d’autorité de certification et locaux.

-

Chargez la liste de révocation de certificats. Voir Exemple : chargement manuel d’une liste de révocation de certificats sur l’appareil .

-

Générez et chargez un certificat local. Voir Exemple : chargement manuel de certificats d’autorité de certification et locaux.

-

Configurez la proposition IKE.

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

Note:ike-proposal1Voici le nom de la proposition IKE donné par l’administrateur autorisé. -

Configurez la stratégie IKE.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

Configurez la proposition IPsec.

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

Note:ipsec-proposal1Voici le nom de la proposition IPsec donné par l’administrateur autorisé. -

Configurez la stratégie IPsec.

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

Note:Ici,

ipsec-policy1correspond au nom de la stratégie IPsec etipsec-proposal1au nom de la proposition IPsec donné par l’administrateur autorisé. -

Configurez IKE.

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface ge-0/0/2

Note:Ici, est un nom de passerelle IKE, est l’adresse IP du point de terminaison VPN homologue,

gw1192.0.2.8192.0.2.5est l’adresse IP du point de terminaison VPN local etge-0/0/2est une interface sortante locale comme point de terminaison VPN. La configuration suivante est également requise pour IKEv2.[edit security ike] user@host# set gateway gw1 version v2-only

-

Configurez le VPN.

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

Note:vpn1Voici le nom du tunnel VPN donné par l’administrateur autorisé. -

Configurez les stratégies de flux sortants.

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

Note:Ici,

trustZoneet sont des zones de sécurité préconfigurées et etuntrustZonetrustLanuntrustLansont des adresses réseau préconfigurées. -

Configurez les stratégies de flux entrants.

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

Note:Ici,

trustZoneet sont des zones de sécurité préconfigurées et etuntrustZonetrustLanuntrustLansont des adresses réseau préconfigurées. -

Validez votre configuration.

user@host# commit

Configuration du VPN IPsec avec l’authentification IKE de signature ECDSA sur le répondeur

Pour configurer le VPN IPsec avec l’authentification IKE de signature ECDSA sur le répondeur :

-

Configurez l’infrastructure à clé publique. Voir Exemple : Configuration de l’infrastructure à clé publique.

-

Générez la paire de clés ECDSA. Voir Exemple : Génération d’une paire de clés publique-privée.

-

Générez et chargez le certificat d’autorité de certification. Voir Exemple : chargement manuel de certificats d’autorité de certification et locaux.

-

Chargez la liste de révocation de certificats. Voir Exemple : chargement manuel d’une liste de révocation de certificats sur l’appareil .

-

Configurez la proposition IKE.

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

Note:ike-proposal1Voici le nom de la proposition IKE donné par l’administrateur autorisé. -

Configurez la stratégie IKE.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

Configurez la proposition IPsec.

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

Note:ipsec-proposal1Voici le nom de la proposition IPsec donné par l’administrateur autorisé. -

Configurez la stratégie IPsec.

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

Note:Ici,

ipsec-policy1correspond au nom de la stratégie IPsec etipsec-proposal1au nom de la proposition IPsec donné par l’administrateur autorisé. -

Configurez l’IKE.

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.5 user@host# set gateway gw1 local-identity inet 192.0.2.8 user@host# set gateway gw1 external-interface ge-0/0/1

Note:Ici, est un nom de passerelle IKE, est l’adresse IP du point de terminaison VPN homologue,

gw1192.0.2.5192.0.2.8est l’adresse IP du point de terminaison VPN local etge-0/0/1est une interface sortante locale comme point de terminaison VPN. La configuration suivante est également requise pour IKEv2.[edit security ike] user@host# set gateway gw1 version v2-only

-

Configurez le VPN.

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.1/24 qualified-next-hop st0.0 preference 1

Note:vpn1Voici le nom du tunnel VPN donné par l’administrateur autorisé. -

Configurez les stratégies de flux sortants.

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

Note:Ici,

trustZoneet sont des zones de sécurité préconfigurées et etuntrustZonetrustLanuntrustLansont des adresses réseau préconfigurées. -

Configurez les stratégies de flux entrants.

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

Note:Ici,

trustZoneet sont des zones de sécurité préconfigurées et etuntrustZonetrustLanuntrustLansont des adresses réseau préconfigurées. -

Validez votre configuration.

user@host# commit