ON THIS PAGE

Contrail varios pod de interfaz

Normalmente, cada conjunto Pod del clúster Kubernetes tiene una sola interfaz de red (excepto la interfaz de bucle de retorno). En realidad, hay escenarios en los que se requieren varias interfaces. Por ejemplo, una VNF (función de red virtualizada) normalmente necesita una interfaz de administración para completar las funciones de red, a la izquierda, derecha y opcionalmente. Una caja Pod puede necesitar una interfaz de datos para llevar el tráfico de datos y una interfaz de administración para la detección de la disponibilidad. Los proveedores de servicios también tienden a mantener las redes de administración y de inquilino con independencia de la aislamiento y la administración. Varias interfaces proporcionan una manera de que los contenedores se conecten simultáneamente a varios dispositivos en varias redes.

Contrail como CNI

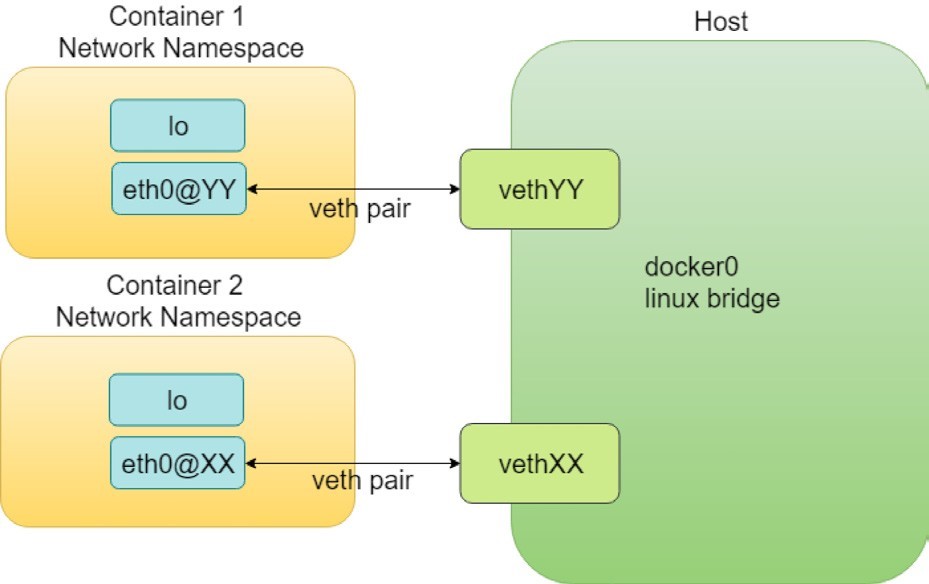

En la tecnología contenedora, un par Veth (virtual Ethernet) funciona de manera muy similar a un cable virtual que se puede usar para crear túneles entre espacios de nombres de red. Un extremo de él está enchufado en el contenedor y el otro extremo se encuentra en el espacio de nombres de puente de host o de Docker.

Un complemento de Contrail CNI es responsable de insertar la interfaz de red (es un extremo del par Veth) en el espacio de nombres de la red contenedora, y también realizará todos los cambios necesarios en el host, como conectar el otro extremo de la Veth a un puente, asignar IP, configurar rutas, etc.

Existen muchas implementaciones del complemento de CNI que están disponibles públicamente en la actualidad. Contrail es uno de ellos y es nuestro favorito. Para obtener una comprobación de lista completa https://github.com/containernetworking/CNI.

Otro complemento CNI, mult-CNI, le permite conectar varias interfaces de red a pods. La compatibilidad con varias redes de mult-CNI se realiza mediante la llamada múltiple a otros complementos de CNI. Dado que cada complemento creará su propia red, varios complementos permiten que el conjunto de redes cuente con varias. Una de las principales ventajas que ofrece Contrail, en comparación con mutus-CNI y todas las demás implementaciones actuales en la industria, es que Contrail proporciona la capacidad de conectar varias interfaces de red a un conjunto Pod Kubernetes por sí mismo, sin tener que llamar a ningún otro complemento. Esto ofrece compatibilidad con un conjunto pod de alojamiento múltiple.

Definición de datos adjuntos de red CRD

Contrail CNI sigue la definición de adjuntos de red Kubernetes CRD (definición de recursos personalizada) para proporcionar un método estándar para especificar las configuraciones para las interfaces de red adicionales. No hay ningún cambio en las API de Kubernetes upstream estándar, lo que hace que la implementación sea más incompatibilidades.

En Contrail, contrail-Kube-Manager crea la definición de adjunto de red (KM). Cuando se inicia, KM valida si se encuentra un network-attachment-definitions.k8s.cni.cncf.io de red CRD en el servidor de API Kubernetes y crea uno si no es’así.

A continuación se muestra un archivo de YAML de objeto CRD:

En el programa de instalación de Contrail Kubernetes, se ha creado el CRD y se puede comprobar:

$ kubectl get crd NAME CREATED AT network-attachment-definitions.k8s.cni.cncf.io 2019-06-07T03:43:52Z

Usando este nuevo tipo de definición de red-adjunto creada a partir del CRD anterior, ahora tenemos la capacidad de crear una red virtual en Contrail entornos Kubernetes.

Para crear una red virtual a partir de Kubernetes, utilice una plantilla YAML como la siguiente:

Al igual que otros muchos objetos Kubernetes estándar, se especifica el nombre de la red virtual, el espacio de nombres en metadatos y las anotaciones que se utilizan para transportar información adicional sobre una red. En Contrail, las anotaciones siguientes se usan en el CRD NetworkAttachmentDefinition para habilitar ciertos atributos para la red virtual:

opencontrail.org/cidr: Este CIDR define la subred de una red virtual.

opencontrail.org/ip_fabric_forwarding: Este marcador es activar/desactivar la característica de enrutamiento de la estructura IP.

opencontrail.org/ip_fabric_snat: Este es un indicador para activar/desactivar la característica IP fabric SNAT.

En Contrail, la característica de reenvío de la estructura de IP permite el reenvío basado en estructuras IP sin túnel para la red virtual. Cuando dos ip_fabric_forwrding habilitado las redes virtuales se comunican entre sí, el tráfico de superposición se reenviará directamente mediante el subyacente.

Con la característica Contrail IP-fabric-SNAT, los pods que se encuentran en la capa superpuestas pueden llegar a Internet sin un enrutador IPs flotante o lógico. La característica IP-fabric-SNAT utiliza Compute node IP para crear un TDR de código fuente con el fin de alcanzar los servicios necesarios.

Tenga en cuenta que en este libro no se abordan las características de reenvío de la estructura IP y de la estructura SNAT de IP.

O bien, puede definir una nueva red virtual haciendo referencia a una red virtual existente:

En este libro, usamos la primera plantilla para definir nuestras redes virtuales en todos los ejemplos.

Pod de interfaz múltiple

Con varias redes virtuales creadas, puede conectar (también puede decir Plug o Insert) cualquiera de ellas en una caja Pod, con el archivo Pod’s YAML, como se indica a continuación:

O bien, otro formato válido:

Probablemente’se haya dado cuenta de que pods en un espacio de nombres no solo puede hacer referencia a las redes definidas en el espacio de nombres local, sino también a las redes creadas en otros espacios de nombres con su nombre totalmente en el ámbito. Esto es muy útil. La misma red no tiene que duplicarse nuevamente y de nuevo en todos los espacios de nombres que la necesiten. Puede definirse una vez y, a continuación, remitirse a otros lugares.

Hemos’pasado por las teorías básicas y he explorado las distintas plantillas, así que’deje un ejemplo de trabajo en el mundo real. Comencemos’creando dos redes virtuales, examinando los objetos de la red virtual y, a continuación, crean un conjunto Pod y adjuntamos las dos redes virtuales a la misma. ’Concluyemos examinando las interfaces del conjunto Pod y la conectividad con otros pods que comparten las mismas redes virtuales.

Este es el archivo YAML de las dos redes virtuales (VN-Left-1 y vn-Right-1):

Ahora cree ambas redes virtuales:

$ kubectl apply -f vn-left-1.yaml networkattachmentdefinition.k8s.cn i.cncf.io/vn-left-1 created $ kubectl apply -f vn-right-1.yaml networkattachmentdefinition.k8s.cn i.cncf.io/vn-right-1 created

Examine las redes virtuales:

$ kubectl get network-attachment-

definitions.k8s.cni.cncf.io NAME

AGE

vn-left-1 3s

vn-right-1 10s

$ kubectl get network-attachment-

definitions.k8s.cni.cncf.io vn-left-1 -o yaml

apiVersion: k8s.cni.cncf.io/v1

kind:

NetworkAttachment

Definition metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"k8s.cni.cncf.io/v1","kind":"NetworkAttachmentDefinition","metadata

":{"annotations":{"opencontrail.org/cidr":"10.10.10.0/24","op

encontrail.org/ip_fabric_forwarding":"false"},"name":"vn-left-1","namespace":"ns-user-

1"},"spec":{"config":"{ \"cniVersion\": \"0.3.0\", \"type\":

\"contrail-k8s-cni\" }"}} opencontrail.org/cidr:

10.10.10.0/24

opencontrail.org/ip_fabric_

forwarding: "false"

creationTimestamp: 2019-06-13T14:17:42Z

generation: 1

name: vn-left-1

namespace: ns-user-1

resourceVersion: "777874"

selfLink: /apis/k8s.cni.cncf.io/v1/namespaces/ns-user-

1/network-attachment-definitions/vn-left-1 uid:

01f167ad-8de6-11e9-bbbf-0050569e6cfc

spec:

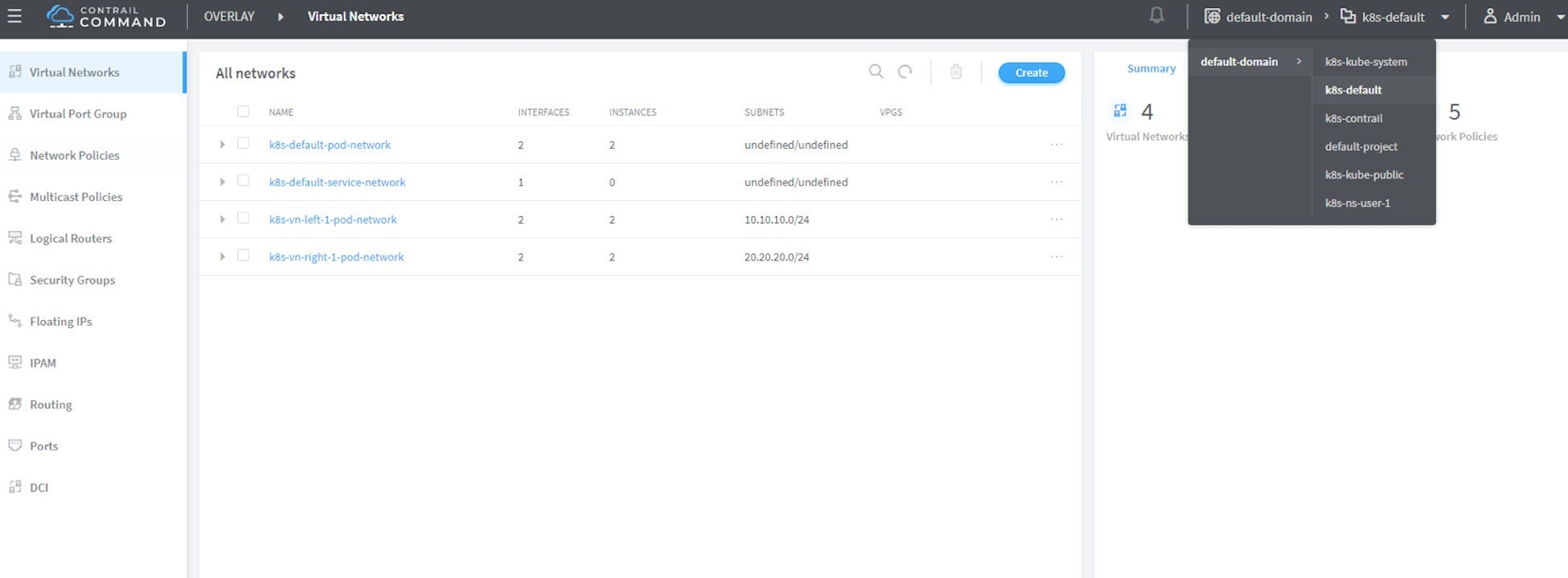

config: '{ "cniVersion": "0.3.0", "type": "contrail-k8s-cni" }'Las redes virtuales se crean de la manera esperada. Nada bastante emocionante, pero si inicia sesión en la Contrail IU, verá algo inesperado en la siguiente captura de pantalla, en la Figure 2.

Asegúrese de seleccionar el proyecto correcto, en este caso es K8S-predeterminado.

Y lo que’se encuentre se encuentra en la falta de cualquier red virtual con el nombre exacto de VN-Left-1 o vn-Right-1 en la UI. En su lugar, dos redes virtuales, denominadas K8S-vn-Left-1-Pod-Network y K8S-vn-Right-1-Pod-Network.

Aquí no hay ningún problema. Lo que sucedió es siempre que se cree una red virtual desde Kubernetes, Contrail agregue automáticamente el nombre del clúster Kubernetes (de forma predeterminada K8S) como prefijo al nombre de la red virtual que se da en su YAML archivo de red y un sufijo-Pod-red al final. Esto tiene sentido porque sabemos que se puede crear una red virtual con distintos métodos y con estas palabras clave adicionales incrustadas en el nombre’, es más fácil indicar cómo se creó la red virtual (desde Kubernetes o manualmente desde la interfaz de usuario) y para qué se usará. Asimismo, los posibles conflictos de nombres de redes virtuales pueden evitarse cuando se trabaja en varios clústeres de Kubernetes.

A continuación se muestra un archivo YAML de un POD con varias redes virtuales:

En las anotaciones del conjunto Pod en metadatos, inserte dos redes virtuales: VN-izquierda-1 y vn-derecha-1. Ahora, ¿adivinar cuántas interfaces tendrá la caja Pod en el arranque? Es posible que piense dos porque eso es lo que especificamos en el archivo. Pongamos’a crear la caja Pod y compruébelo:

$ kubectl get pod -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE

webserver-mv 1/1 Running 0 20s 10.47.255.238 cent222 <none>

$ kubectl describe

pod webserver-mv

Name: webserver-mv

Namespace: ns-user-1

Priority: 0

PriorityClassName: <none>

Node: cent222/10.85.188.20

Start Time: Wed, 26 Jun 2019 12:51:30 -0400

Labels: app=webserver-mv

Annotations: k8s.v1.cni.cncf.io/network-status: [

{

"ips": "10.10.10.250",

"mac": "02:87:cf:6c:9a:98",

"name": "vn-left-1"

},

{

"ips": "10.47.255.238",

"mac": "02:87:98:cc:4e:98",

"name": "cluster-wide-default"

},

{

"ips": "20.20.20.1",

"mac": "02:87:f9:f9:88:98",

"name": "vn-right-1"

}

]

k8s.v1.cni.cncf.io/networks: [

{ "name": "vn-left-1" }, { "name": "vn-right-1" } ] kubectl.kubernetes.io/last-applied-configuration:

{"apiVersion":"v1","kind":"Pod","metadata":

{"annotations":{"k8s.v1.cni.cncf.io/networks":"[

{ \"name\": \"vn-left-1\" }, { \"name\": \"vn-...

Status: Running

IP: 10.47.255.238

...<snipped>...

En anotaciones, en k8s.v1.cni.cncf.io/network-status, puede ver una lista […], que tiene tres elementos, cada uno representado por una llave {} de asignaciones de clave-valor. Cada llave incluye información sobre una interfaz: la dirección IP asignada, el equipo MAC y la red virtual a la que pertenece. Por lo tanto, terminará por tener tres interfaces creadas en la caja Pod en lugar de dos.

Observe el segundo elemento que indica la dirección IP 10.47.255.238. Se trata de la interfaz conectada a la red Pod predeterminada denominada Cluster-Global-default, que es creada por el sistema. Puede examinar la red Pod predeterminada como una red de administración porque siempre está activa y en ejecución en todos los espacios’de nombres de red Pod s. Funcionalmente,’no difiere mucho de la red virtual que creó, salvo que no puede’eliminarla.

Deje’que se conecte a la caja Pod, enumere las interfaces y verifique las direcciones IP y Mac:

$ kubectl exec -it webserver-mv sh / # ip a 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever 37: eth0@if38: <BROADCAST,MULTICAST,UP,LOWER_UP,M- DOWN> mtu 1500 qdisc noqueue link/ether 02:87:98:cc:4e:98 brd ff:ff:ff:ff:ff:ff inet 10.47.255.238/12 scope global eth0 valid_lft forever preferred_lft forever 39: eth1@if40: <BROADCAST,MULTICAST,UP,LOWER_UP,M- DOWN> mtu 1500 qdisc noqueue link/ether 02:87:cf:6c:9a:98 brd ff:ff:ff:ff:ff:ff inet 10.10.10.250/24 scope global eth1 valid_lft forever preferred_lft forever 41: eth2@if42: <BROADCAST,MULTICAST,UP,LOWER_UP,M- DOWN> mtu 1500 qdisc noqueue link/ether 02:87:f9:f9:88:98 brd ff:ff:ff:ff:ff:ff inet 20.20.20.1/24 scope global eth2 valid_lft forever preferred_lft forever

Puede ver una interfaz de lo y tres interfaces conectadas por Contrail CNI, cada una con la IP asignada desde la red virtual correspondiente. Observe también que las direcciones MAC coinciden’con lo que se ve en la kubectl describir la salida del comando.

El hecho de tener el dirección MAC en las anotaciones puede ser útil en determinados casos. Por ejemplo, en la sección encadenamiento de servicio, encontrará una situación en la que tendrá que usar el dirección MAC para localizar la interfaz adecuada, de manera que pueda asignar el podIP adecuado que Kubernetes asignado desde una red virtual. Siga leyendo para obtener más detalles.

Puede’ver de nuevo el conjunto pod de varias interfaces en el ejemplo donde el conjunto Pod se basará en una Juniper cSRX imagen en lugar de una imagen de acoplador general. La idea básica sigue siendo la misma.