Configurar IP cSRX

Configure esta configuración básica en el cSRX. Para asignar la dirección IP correcta, utilice la asignación dirección MAC/IP de la kubectl describir la salida del comando Pod, así como para configurar la Directiva de seguridad predeterminada con el fin de permitir todo esto por ahora:

set interfaces ge-0/0/1 unit 0 family inet address 10.10.10.2/24 set interfaces ge-0/0/0 unit 0 family inet address 10.20.20.2/24

set security zones security-zone trust interfaces ge-0/0/0 set security zones security-zone untrust interfaces ge-0/0/1 set security policies default-policy permit-all commit

Compruebe la dirección IP asignada en el cSRX:

root@csrx1-sc> show interfaces Physical interface: ge-0/0/1, Enabled, Physical link is Up Interface index: 100 Link-level type: Ethernet, MTU: 1514 Current address: 02:84:71:f4:f2:8d, Hardware address: 02:84:71:f4:f2:8d

Logical interface ge- 0/0/1.0 (Index 100) Flags: Encapsulation: ENET2 Protocol inet Destination: 10.10.10.0/24, Local: 10.10.10.2

Physical interface: ge-0/0/0, Enabled, Physical link is Up Interface index: 200 Link-level type: Ethernet, MTU: 1514 Current address: 02:84:8b:4c:18:8d, Hardware address: 02:84:8b:4c:18:8d

Logical interface ge- 0/0/0.0 (Index 200) Flags: Encapsulation: ENET2 Protocol inet Destination: 10.20.20.0/24, Local: 10.20.20.2

Una prueba de ping en el conjunto Pod izquierdo fallaría debido a que no hay ruta:

Agregue una ruta estática a los pods izquierdo y derecho y, a continuación, intente hacer ping de nuevo:

El ping sigue fallando, ya que’no creamos el encadenamiento de servicios, que también se ocupará de la ruta. Veamos’qué ha ocurrido con nuestros paquetes:

No’hay ninguna sesión en el cSRX. Para solucionar el problema de ping, inicie sesión en el nodo de cálculo cent22 que hospeda este contenedor para volcar el tráfico mediante TShark y Compruebe la ruta. Para obtener la interfaz que vincula los contenedores:

[root@cent22 ~]# vif -l Vrouter Interface Table Flags: P=Policy, X=Cross Connect, S=Service Chain, Mr=Receive Mirror Mt=Transmit Mirror, Tc=Transmit Checksum Offload, L3=Layer 3, L2=Layer 2 D=DHCP, Vp=Vhost Physical, Pr=Promiscuous, Vnt=Native Vlan Tagged Mnp=No MAC Proxy, Dpdk=DPDK PMD Interface, Rfl=Receive Filtering Offload, Mon=Interface is Monitored Uuf=Unknown Unicast Flood, Vof=VLAN insert/strip offload, Df=Drop New Flows, L=MAC Learning Enabled Proxy=MAC Requests Proxied Always, Er=Etree Root, Mn=Mirror without Vlan Tag, Ig=Igmp Trap Enabled ...<snipped>... vif0/3 OS: tapeth0-89a4e2 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.47.255.252 Vrf:3 Mcast Vrf:3 Flags:PL3DEr QOS:-1 Ref:6 RX packets:10760 bytes:452800 errors:0 TX packets:14239 bytes:598366 errors:0 Drops:10744 vif0/4 OS: tapeth1-89a4e2 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.20.20.1 Vrf:5 Mcast Vrf:5 Flags:PL3DEr QOS:-1 Ref:6 RX packets:13002 bytes:867603 errors:0 TX packets:16435 bytes:1046981 errors:0 Drops:10805 vif0/5 OS: tapeth0-7d8e06 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.47.255.249 Vrf:3 Mcast Vrf:3 Flags:PL3DEr QOS:-1 Ref:6 RX packets:10933 bytes:459186 errors:0 TX packets: 14536 bytes:610512 errors:0 Drops:10933 vif0/6 OS: tapeth1-7d8e06 Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.10.10.1 Vrf:6 Mcast Vrf:6 Flags:PL3DEr QOS:-1 Ref:6 RX packets:12625 bytes:1102433 errors:0 TX packets:15651 bytes:810689 errors:0 Drops:10957 vif0/7 OS: tapeth0-844f1c Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.47.255.248 Vrf:3 Mcast Vrf:3 Flags:PL3DEr QOS:-1 Ref:6 RX packets:20996 bytes:1230688 errors:0 TX packets:27205 bytes:1142610 errors:0 Drops:21226 vif0/8 OS: tapeth1-844f1c Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.10.10.2 Vrf:6 Mcast Vrf:6 Flags:PL3DEr QOS:-1 Ref:6 RX packets:13908 bytes:742243 errors:0 TX packets:29023 bytes:1790589 errors:0 Drops:10514 vif0/9 OS: tapeth2-844f1c Type:Virtual HWaddr:00:00:5e:00:01:00 IPaddr:10.20.20.2 Vrf:5 Mcast Vrf:5 Flags:PL3DEr QOS:-1 Ref:6 RX packets:16590 bytes:1053659 errors:0 TX packets:31321 bytes:1635153 errors:0 Drops:10421 ...<snipped>...

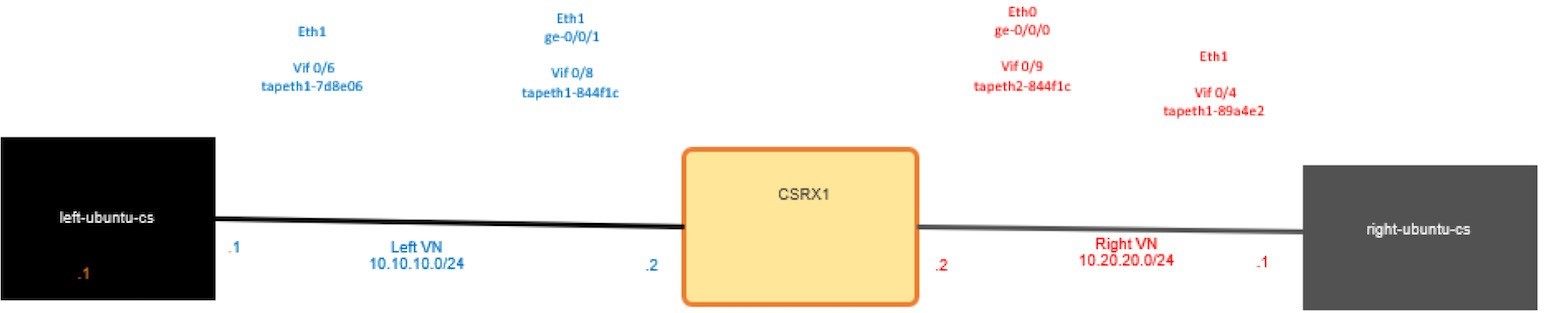

Tenga en cuenta que vif0/3 y vif0/4 están enlazados con el POD derecho y ambos vinculados con tapeth0-89a4e2 y tapeth1-89a4e2 respectivamente. Lo mismo se dirige al conjunto Pod izquierdo para Vif0/5 y Vif0/6 mientras que Vif0/7, VIF 0/8 y Vif0/9 se enlazan con cSRX1. También puedes ver el número de paquetes o bytes que se han encontrado en la interfaz, así como el VRF. VRF 3 es para la red de clústeres predeterminada, mientras VRF 6 es para la red izquierda y VRF 5 es para la red correcta. En la ilustración 10,3, puede ver la asignación de interfaz desde todas las perspectivas (contenedor, Linux, VR-Agent).

’Intente hacer ping de nuevo al conjunto Pod derecho desde la caja de la caja de la izquierda y utilice TShark en la interfaz de TAP del encajador adecuado para realizar una inspección más detallada:

Parece que ping’no me llega al encajado adecuado, deje que’visite la cSRX’en la interfaz de red izquierda:

Podemos ver el paquete pero no hay nada en el cSRX posibilidad de seguridad de quitar este paquete

Para comprobar la tabla de enrutamiento de la red VRF a la izquierda, inicie sesión en el contenedor vrouter_vrouter-agent_1 del nodo de cálculo:

[root@cent22 ~]# docker ps | grep vrouter 9a737df53abe ci-repo.englab.juniper.net:5000/contrail-vrouter-agent:master-latest "/entrypoint.sh /usr…" 2 weeks ago Up 47 hou rs vrouter_vrouter-agent_1 e25f1467403d ci-repo.englab.juniper.net:5000/contrail-nodemgr:master-latest "/entrypoint.sh /bin…" 2 weeks ago Up 47 hou rs vrouter_nodemgr_1 [root@cent22 ~]# docker exec -it vrouter_vrouter-agent_1 bash (vrouter-agent)[root@cent22 /]$ (vrouter-agent)[root@cent22 /]$ rt --dump 6 | grep 10.20.20. (vrouter- agent)[root@cent22 /]$

Tenga en cuenta que 6 es el cuadro de enrutamiento VRF de la red de la izquierda; lo mismo en la tabla de enrutamiento adecuado de la red, pero falta una ruta:

Por lo tanto, incluso si todos los pods están hospedados en los mismos nodos de computación, éstos no se pueden’comunicar entre sí. Y si estos pods se alojan en distintos nodos computacionales, usted tiene un problema mayor. El encadenamiento’de servicios no es suficiente para ajustar las rutas en los contenedores, sino también para intercambiar rutas entre el vRouter entre los nodos de cálculo, independientemente de la ubicación del conjunto Pod (así como el ajuste automático si la caja Pod se movió a otro nodo de cálculo). Antes de que labbing encadenamiento’de servicios permita abordar una preocupación importante para los administradores de red que no son aficionados a este tipo de… solución de problemas de CLI, puede hacer lo mismo con la solución de problemas de la interfaz gráfica de usuario del controlador contrail.

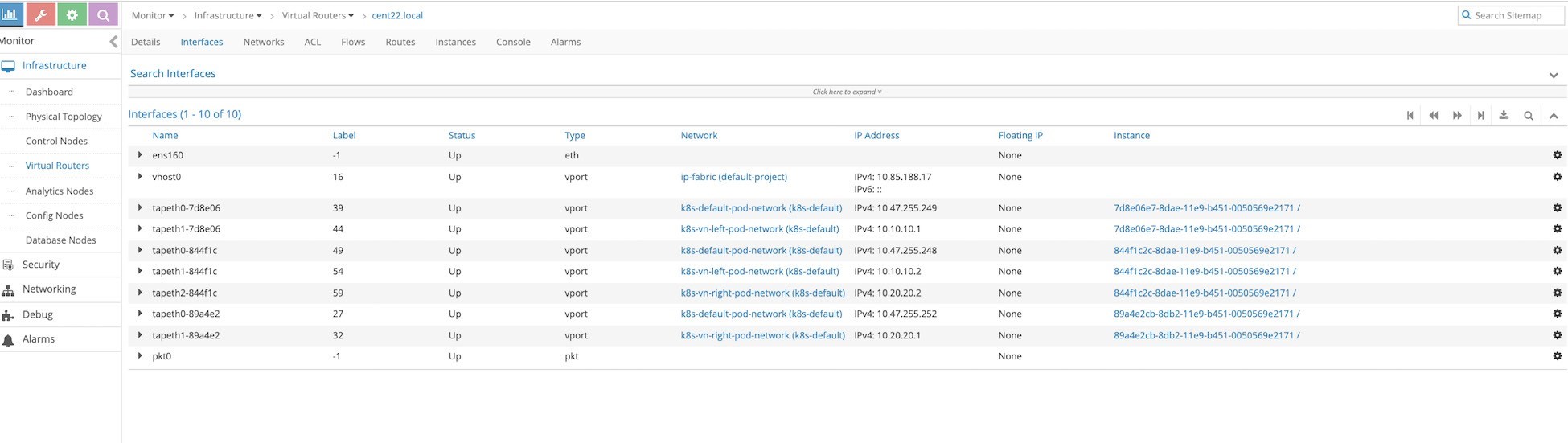

Desde la interfaz de usuario del controlador de Contrail, seleccione supervisar enrutadores virtuales > > de infraestructura y, a continuación, seleccione el nodo que aloja la caja Pod, en nuestro caso cent22. local, como se muestra en la siguiente captura de pantalla, en la Figure 2.

La Figure 2 muestra la ficha interfaz, que equivale a ejecutar el comando VIF-l en el contenedor vrouter_vrouter-Agent-1, pero muestra incluso más información. Observe la asignación entre el identificador de instancia y la denominación de la interfaz de punteo, donde los seis primeros caracteres del identificador de instancia siempre se reflejan en nombre de interfaz de punteo.

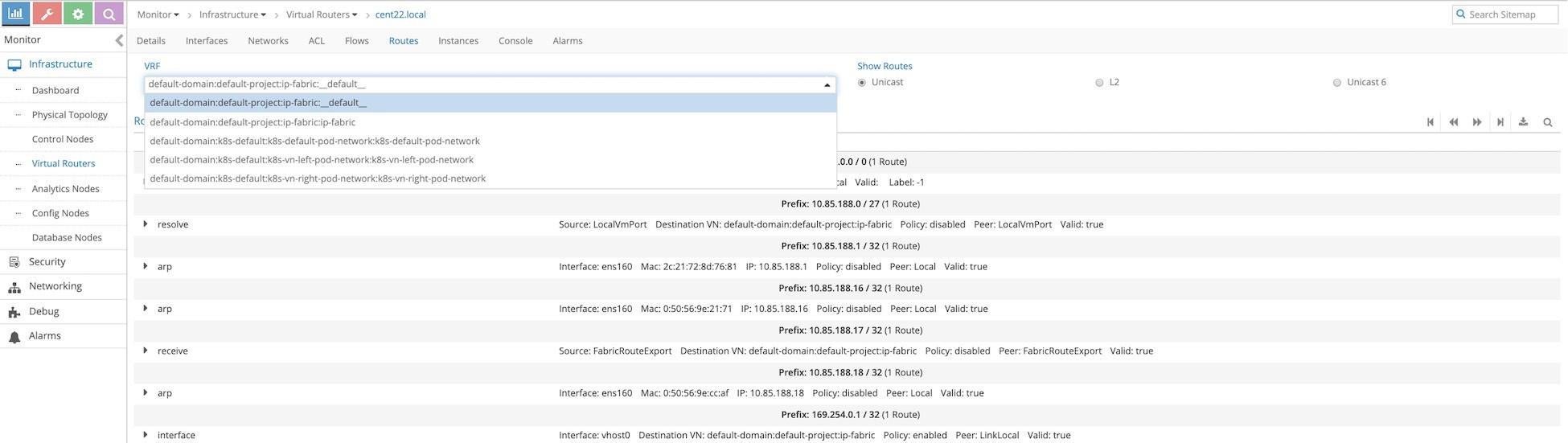

Somos Cowboys de GUI. ’Seleccione las tablas de enrutamiento de cada VRF desplazándose a la ficha rutas y seleccione el VRF que desea ver, como en la Figure 3.

Seleccione la red de la izquierda. El nombre es más largo porque incluye el dominio (y Project). Puede confirmar que no hay un prefijo 10.20.20.0/24 de la red correcta. También puede comprobar el dirección MAC aprendidos en la red de la izquierda seleccionando L2, la interfaz gráfica de usuario equivalente al comando de puente de la familia RT--dump 6.