Konfigurieren eines vSRX Virtual Firewall Chassis-Clusters in Junos OS

Chassis-Cluster – Übersicht

Der Chassis-Cluster gruppiert ein Paar derselben Art von virtuellen vSRX-Firewall-Instanzen in einem Cluster, um Netzwerkknotenredundanz bereitzustellen. Auf den Geräten muss dieselbe Junos OS-Version ausgeführt werden. Sie verbinden die virtuellen Steuerungsschnittstellen auf den jeweiligen Knoten, um eine Steuerungsebene zu bilden, die die Konfiguration und den Junos OS-Kernelstatus synchronisiert. Die Steuerungsverbindung (ein virtuelles Netzwerk oder vSwitch) erleichtert die Redundanz von Schnittstellen und Diensten. Auf ähnliche Weise verbinden Sie die Datenebene auf den jeweiligen Knoten über die virtuellen Fabric-Schnittstellen, um eine einheitliche Datenebene zu bilden. Die Fabric-Verbindung (ein virtuelles Netzwerk oder vSwitch) ermöglicht die Verwaltung der knotenübergreifenden Datenflussverarbeitung und die Verwaltung der Sitzungsredundanz.

Die Software der Steuerungsebene arbeitet im Aktiv/Passiv-Modus. Bei der Konfiguration als Chassis-Cluster fungiert ein Knoten als primäres Gerät und der andere als sekundäres Gerät, um ein zustandsbehaftetes Failover von Prozessen und Services im Falle eines System- oder Hardwarefehlers auf dem primären Gerät sicherzustellen. Wenn das primäre Gerät ausfällt, übernimmt das sekundäre Gerät die Verarbeitung des Datenverkehrs auf der Steuerungsebene.

Wenn Sie einen Chassis-Cluster auf Knoten der virtuellen vSRX-Firewall auf zwei physischen Hosts konfigurieren, deaktivieren Sie igmp-snooping auf der Bridge, zu der jede physische Hostschnittstelle gehört und die von den Kontroll-vNICs verwendet wird. Dadurch wird sichergestellt, dass der Heartbeat der Steuerverbindung von beiden Knoten im Chassis-Cluster empfangen wird.

Die Chassis-Cluster-Datenebene arbeitet im Aktiv/Aktiv-Modus. In einem Chassis-Cluster aktualisiert die Datenebene Sitzungsinformationen, wenn der Datenverkehr eines der Geräte durchläuft, und überträgt Informationen zwischen den Knoten über die Fabric-Verbindung, um sicherzustellen, dass eingerichtete Sitzungen bei einem Failover nicht unterbrochen werden. Im Aktiv/Aktiv-Modus kann der Datenverkehr auf einem Knoten in den Cluster eintreten und den anderen Knoten verlassen.

Die Funktionalität des Chassis-Clusters umfasst:

-

Ausfallsichere Systemarchitektur mit einer einzigen aktiven Steuerungsebene für den gesamten Cluster und mehreren Packet Forwarding Engines. Diese Architektur stellt eine Ansicht des Clusters auf einem einzelnen Gerät dar.

-

Synchronisierung von Konfigurations- und dynamischen Laufzeitzuständen zwischen Knoten innerhalb eines Clusters.

-

Überwachung physischer Schnittstellen und Failover, wenn die Fehlerparameter einen konfigurierten Schwellenwert überschreiten.

-

Unterstützung für GRE- (Generic Routing Encapsulation) und IP-over-IP-Tunnel (IP-IP), die zum Weiterleiten von gekapseltem IPv4- oder IPv6-Datenverkehr über zwei interne Schnittstellen (gr-0/0/0 bzw. ip-0/0/0) verwendet werden. Junos OS erstellt diese Schnittstellen beim Systemstart und verwendet diese Schnittstellen nur für die Verarbeitung von GRE- und IP-IP-Tunneln.

Ein Clusterknoten kann sich zu jedem Zeitpunkt in einem der folgenden Zustände befinden: "Halten", "Primär", "Sekundär", "Sekundär", "Nicht zulässig" oder "Deaktiviert". Mehrere Ereignistypen, z. B. Schnittstellenüberwachung, Überwachung von SPUs (Services Processing Unit), Fehler und manuelle Failover, können einen Zustandsübergang auslösen.

Aktivieren der Chassis-Cluster-Bildung

- Chassis-Cluster-Bereitstellung auf virtueller vSRX-Firewall

- Schnittstellenbenennung und -zuordnung

- Aktivieren der Chassis-Cluster-Bildung

Chassis-Cluster-Bereitstellung auf virtueller vSRX-Firewall

Das Einrichten der Konnektivität für Chassis-Cluster auf virtuellen vSRX-Firewall-Instanzen ähnelt physischen Firewalls der SRX-Serie. Die virtuelle vSRX-Firewall-VM verwendet ein virtuelles Netzwerk (oder vSwitch) für die virtuelle Netzwerkkarte (z. B. VMXNET3 oder virtio).

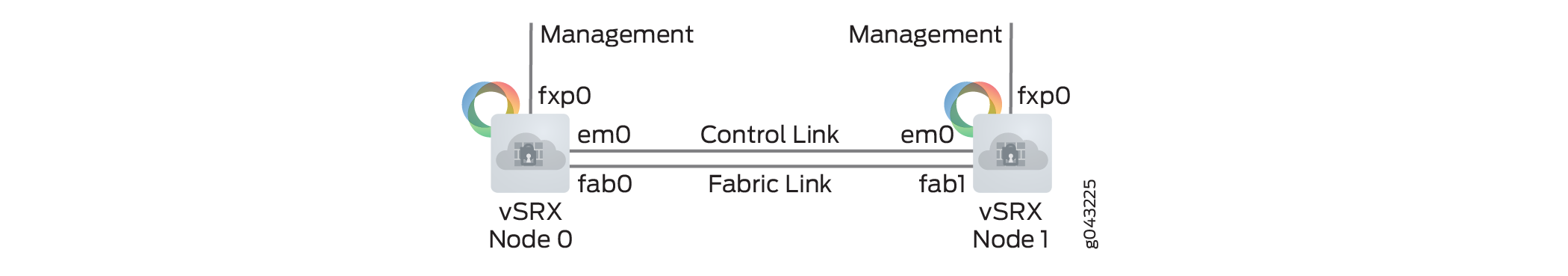

Der Chassis-Cluster erfordert die folgenden direkten Verbindungen zwischen den beiden virtuellen vSRX-Firewall-Instanzen:

-

Control Link oder virtuelles Netzwerk, das im Aktiv/Passiv-Modus für den Datenverkehr der Steuerungsebene zwischen den beiden virtuellen vSRX-Firewall-Instanzen agiert

-

Fabric-Link oder virtuelles Netzwerk, das für die Echtzeit-Sitzungssynchronisierung zwischen den Knoten verwendet wird. Im Aktiv/Aktiv-Modus wird diese Verbindung auch für die Übertragung des Datenverkehrs zwischen den beiden vSRX Virtual Firewall-Instanzen verwendet.

Hinweis: Sie können optional zwei Fabric-Links für mehr Redundanz erstellen.

Der vSRX Virtual Firewall-Cluster verwendet die folgenden Schnittstellen:

-

Out-of-Band-Verwaltungsschnittstelle (fxp0)

-

Cluster-Steuerungsschnittstelle (em0)

-

Cluster-Fabric-Schnittstelle (fab0 auf node0, fab1 auf node1)

Bei der Steuerungsschnittstelle muss es sich um die zweite vNIC handeln. Für die Fabric-Verbindung können Sie einen beliebigen Umsatzport (ge-ports) verwenden. Optional können Sie eine zweite Fabric-Verbindung für erhöhte Redundanz konfigurieren.

Abbildung 1 zeigt die Chassis-Clusterbildung mit virtuellen vSRX-Firewall-Instanzen.

-

Wenn Sie den Chassis-Cluster aktivieren, müssen Sie auch Jumbo-Frames (MTU-Größe = 9000) aktivieren, um den Fabric-Link auf der virtio-Netzwerkschnittstelle zu unterstützen.

Wenn Sie einen Chassis-Cluster über zwei physische Hosts hinweg konfigurieren, deaktivieren Sie igmp-Snooping auf jeder physischen Hostschnittstelle, die der vSRX Virtual Firewall Control Link verwendet, um sicherzustellen, dass der Control Link Heartbeat von beiden Knoten im Chassis-Cluster empfangen wird.

hostOS# echo 0 > /sys/devices/virtual/net/<bridge-name>/bridge/multicast_snooping-

Nach der Aktivierung des Chassis-Clusters ordnet die vSRX Virtual Firewall-Instanz die zweite vNIC automatisch der Steuerungsverbindung zu, und ihr Name wird von ge-0/0/0 in em0 geändert.

-

Sie können beliebige andere vNICs für die Fabric-Verbindung(en) verwenden. (Siehe Benennung und Zuordnung von Schnittstellen)

Bei virtio-Schnittstellen wird die Aktualisierung des Linkstatus nicht unterstützt. Der Link-Status von virtio-Schnittstellen wird immer als "Up" gemeldet. Aus diesem Grund kann eine virtuelle vSRX-Firewall-Instanz, die virtio und einen Chassis-Cluster verwendet, keine Link-Up- und Link-Down-Nachrichten von virtio-Schnittstellen empfangen.

Die MAC-Alterungszeit des virtuellen Netzwerks bestimmt die Zeitspanne, die ein Eintrag in der MAC-Tabelle verbleibt. Es wird empfohlen, die MAC-Alterungszeit in den virtuellen Netzwerken zu reduzieren, um die Ausfallzeit während des Failovers zu minimieren.

Sie können z. B. den Befehl verwenden, um die brctl setageing bridge 1 Alterung für die Linux-Bridge auf 1 Sekunde festzulegen.

Sie konfigurieren die virtuellen Netzwerke für die Steuerungs- und Fabric-Verbindungen, erstellen und verbinden dann die Steuerungsschnittstelle mit dem virtuellen Steuerungsnetzwerk und die Fabric-Schnittstelle mit dem virtuellen Fabric-Netzwerk.

Schnittstellenbenennung und -zuordnung

Jeder Netzwerkadapter, der für eine virtuelle vSRX-Firewall definiert ist, wird einer bestimmten Schnittstelle zugeordnet, je nachdem, ob es sich bei der virtuellen vSRX-Firewall-Instanz um eine eigenständige VM oder um eine aus einem Clusterpaar für hohe Verfügbarkeit handelt. Die Schnittstellennamen und -zuordnungen in der virtuellen vSRX-Firewall sind in Tabelle 1 und Tabelle 2 dargestellt.

Beachten Sie Folgendes:

- Im Standalone-Modus:

- FXP0 ist die Out-of-Band-Verwaltungsschnittstelle.

- GE-0/0/0 ist die erste Schnittstelle für Datenverkehr (Umsatz).

- Im Cluster-Modus:

- FXP0 ist die Out-of-Band-Verwaltungsschnittstelle.

- EM0 ist die Clustersteuerungsverbindung für beide Knoten.

- Jede der Datenverkehrsschnittstellen kann als Fabric-Links angegeben werden, z. B. ge-0/0/0 für fab0 auf Knoten 0 und ge-7/0/0 für fab1 auf Knoten 1.

Die Schnittstellennamen und -zuordnungen für eine eigenständige virtuelle vSRX-Firewall-VM sind in Tabelle 1 und für eine virtuelle vSRX-Firewall-VM im Clustermodus in Tabelle 2 dargestellt. Sie können sehen, dass im Cluster-Modus der em0-Port zwischen den Positionen fxp0 und ge-0/0/0 eingefügt wird, wodurch sich die Umsatzportnummern um einen vNIC-Standort nach oben verschieben.

| Netzwerkadapter |

Schnittstellennamen |

|---|---|

| 1 | fxp0 |

| 2 | GE-0/0/0 |

| 3 | GE-0/0/1 |

| 4 | GE-0/0/2 |

| 5 | GE-0/0/3 |

| 6 | GE-0/0/4 |

| 7 | GE-0/0/5 |

| 8 | GE-0/0/6 |

| Namen der Netzwerkadapterschnittstellen | |

|---|---|

| 1 | fxp0 (Knoten 0 und 1) |

| 2 | em0 (Knoten 0 und 1) |

| 3 | GE-0/0/0 (Knoten 0) GE-7/0/0 (Knoten 1) |

| 4 | GE-0/0/1 (Knoten 0) GE-7/0/1 (Knoten 1) |

| 5 | GE-0/0/2 (Knoten 0) GE-7/0/2 (Knoten 1) |

| 6 | GE-0/0/3 (Knoten 0) GE-7/0/3 (Knoten 1) |

| 7 | GE-0/0/4 (Knoten 0) GE-7/0/4 (Knoten 1) |

| 8 | GE-0/0/5 (Knoten 0) GE-7/0/5 (Knoten 1) |

Aktivieren der Chassis-Cluster-Bildung

Sie erstellen zwei virtuelle vSRX-Firewall-Instanzen, um einen Chassis-Cluster zu bilden, und legen dann die Cluster-ID und die Knoten-ID auf jeder Instanz fest, die dem Cluster beitreten soll. Wenn eine virtuelle vSRX-Firewall-VM einem Cluster beitritt, wird sie zu einem Knoten dieses Clusters. Mit Ausnahme eindeutiger Knoteneinstellungen und Verwaltungs-IP-Adressen verwenden Knoten in einem Cluster dieselbe Konfiguration.

Sie können bis zu 255 Chassis-Cluster in einer Layer-2-Domäne bereitstellen. Cluster und Knoten werden auf folgende Weise identifiziert:

-

Die Cluster-ID (eine Zahl zwischen 1 und 255) identifiziert den Cluster.

-

Die Knoten-ID (eine Zahl von 0 bis 1) identifiziert den Clusterknoten.

Bei Firewalls der SRX-Serie werden die Cluster-ID und die Node-ID in das EEPROM geschrieben. Auf der virtuellen vSRX-Firewall-VM speichert und liest die virtuelle vSRX-Firewall die IDs aus der Datei boot/loader.conf und verwendet die IDs, um den Chassis-Cluster während des Starts zu initialisieren.

Stellen Sie sicher, dass Ihre vSRX-Instanzen der virtuellen Firewall die folgenden Voraussetzungen erfüllen, bevor Sie das Chassis-Clustering aktivieren:

-

Sie haben eine Basiskonfiguration für beide vSRX Virtual Firewall-Instanzen festgeschrieben, die den Chassis-Cluster bilden. Weitere Informationen finden Sie unter Konfigurieren von vSRX mithilfe der CLI.

- Wird in Junos OS verwendet

show version, um sicherzustellen, dass beide vSRX Virtual Firewall-Instanzen dieselbe Softwareversion haben. - Verwenden Sie diese

show system licenseOption in Junos OS, um sicherzustellen, dass auf beiden Instanzen der virtuellen vSRX-Firewall dieselben Lizenzen installiert sind. - Sie müssen auf jedem vSRX-Knoten der virtuellen Firewall dieselbe Chassis-Cluster-ID festlegen und die virtuelle vSRX-Firewall-VM neu starten, um die Chassis-Clusterbildung zu ermöglichen.

Die Befehle zur Bildung von Chassis-Clustern für Knoten 0 und Knoten 1 lauten wie folgt:

-

Auf vSRX Virtual Firewall-Knoten 0:

user@vsrx0>set chassis cluster cluster-id number node 0 reboot

-

Auf Knoten 1 der virtuellen vSRX-Firewall:

user@vsrx1>set chassis cluster cluster-id number node 1 reboot

Die Benennung und Zuordnung der vSRX-Schnittstelle zur virtuellen Firewall zu vNICs ändert sich, wenn Sie Chassis-Clustering aktivieren. Verwenden Sie dieselbe Cluster-ID-Nummer für jeden Knoten im Cluster.

Bei Verwendung mehrerer Cluster, die mit derselben L2-Domäne verbunden sind, muss für jeden Cluster eine eindeutige Cluster-ID verwendet werden. Andernfalls erhalten Sie möglicherweise doppelte MAC-Adressen im Netzwerk, da die Cluster-ID verwendet wird, um die MAC-Adressen der virtuellen Schnittstelle zu bilden.

Konfigurieren Sie nach dem Neustart auf Knoten 0 die Fabric-Ports (Datenports) des Clusters, die zum Übergeben von Echtzeitobjekten (RTOs) verwendet werden:

-

user@vsrx0# set interfaces fab0 fabric-options member-interfaces ge-0/0/0 user@vsrx0# set interfaces fab1 fabric-options member-interfaces ge-7/0/0

Schnelle Einrichtung des Chassis-Clusters mit J-Web

So konfigurieren Sie den Chassis-Cluster über J-Web:

Manuelles Konfigurieren eines Chassis-Clusters mit J-Web

Sie können die J-Web-Schnittstelle verwenden, um die vSRX Virtual Firewall-Instanz des primären Knotens 0 im Cluster zu konfigurieren. Nachdem Sie die Cluster- und Knoten-IDs festgelegt und jede virtuelle vSRX-Firewall neu gestartet haben, wird die folgende Konfiguration automatisch mit der vSRX-Virtual-Firewall-Instanz des sekundären Knotens 1 synchronisiert.

Wählen Sie Configure>Chassis Cluster>Cluster Configuration (Konfiguration des Chassis-ClustersClusters) aus. Die Konfigurationsseite für den Chassis-Cluster wird angezeigt.

In Tabelle 3 wird der Inhalt der Registerkarte "Einstellungen für HA-Cluster" erläutert.

In Tabelle 4 wird erläutert, wie die Registerkarte "Knoteneinstellungen" bearbeitet wird.

In Tabelle 5 wird erläutert, wie Sie die Tabelle HA-Cluster-Schnittstellen hinzufügen oder bearbeiten.

In Tabelle 6 wird erläutert, wie Sie die Tabelle HA-Cluster-Redundanzgruppen hinzufügen oder bearbeiten.

Feld |

Funktion |

|---|---|

Knoten-Einstellungen |

|

Knoten-ID |

Zeigt die Knoten-ID an. |

Cluster-ID |

Zeigt die für den Knoten konfigurierte Cluster-ID an. |

Hostname |

Zeigt den Namen des Knotens an. |

Backup-Router |

Zeigt den Router an, der als Gateway verwendet wird, während sich die Routing-Engine im sekundären Zustand für Redundanzgruppe 0 in einem Chassis-Cluster befindet. |

Management-Schnittstelle |

Zeigt die Verwaltungsschnittstelle des Knotens an. |

IP-Adresse |

Zeigt die Verwaltungs-IP-Adresse des Knotens an. |

Status |

Zeigt den Status der Redundanzgruppe an.

|

Chassis-Cluster>HA-Cluster-Einstellungen>Schnittstellen |

|

Namen |

Zeigt den Namen der physischen Schnittstelle an. |

Mitgliedsschnittstellen/IP-Adresse |

Zeigt den Namen der Mitgliedsschnittstelle oder die IP-Adresse an, die für eine Schnittstelle konfiguriert ist. |

Redundanzgruppe |

Zeigt die Redundanzgruppe an. |

Chassis-Cluster>HA-Cluster-Einstellungen>Redundanzgruppe |

|

Gruppe |

Zeigt die Redundanzgruppen-Identifikationsnummer an. |

Zuvorzukommen |

Zeigt die ausgewählte Option für die vorzeitige Entfernung an.

|

Kostenlose ARP-Anzahl |

Zeigt die Anzahl der unentgeltlichen ARP-Anforderungen (Address Resolution Protocol) an, die ein neu gewähltes primäres Gerät in einem Chassis-Cluster sendet, um seine Anwesenheit an die anderen Netzwerkgeräte anzukündigen. |

Knotenpriorität |

Zeigt die zugewiesene Priorität für die Redundanzgruppe auf diesem Knoten an. Der berechtigte Knoten mit der höchsten Priorität wird als primärer Knoten für die redundante Gruppe ausgewählt. |

Feld |

Funktion |

Aktion |

|---|---|---|

Knoten-Einstellungen |

||

Hostname |

Gibt den Namen des Hosts an. |

Geben Sie den Namen des Hosts ein. |

Backup-Router |

Zeigt das Gerät an, das als Gateway verwendet wird, während sich die Routing-Engine im sekundären Zustand für Redundanzgruppe 0 in einem Chassis-Cluster befindet. |

Geben Sie die IP-Adresse des Backup-Routers ein. |

Ziel |

||

IP |

Fügt die Zieladresse hinzu. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht die Zieladresse. |

Klicken Sie auf Löschen. |

Schnittstelle |

||

Schnittstelle |

Gibt die Schnittstellen an, die für den Router verfügbar sind.

Hinweis:

Ermöglicht das Hinzufügen und Bearbeiten von zwei Schnittstellen für jeden Fabric-Link. |

Wählen Sie eine Option aus. |

IP |

Gibt die IP-Adresse der Schnittstelle an. |

Geben Sie die IP-Adresse der Schnittstelle ein. |

Hinzufügen |

Fügt die Schnittstelle hinzu. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht die Schnittstelle. |

Klicken Sie auf Löschen. |

Feld |

Funktion |

Aktion |

|---|---|---|

Fabric Link > Fabric Link 0 (Fab0) |

||

Schnittstelle |

Gibt die Fabric-Verknüpfung 0 an. |

Geben Sie den IP-Fabric-Link 0 der Schnittstelle ein. |

Hinzufügen |

Fügt die Fabric-Schnittstelle 0 hinzu. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht die Fabric-Schnittstelle 0. |

Klicken Sie auf Löschen. |

Fabric Link > Fabric Link 1 (Fab1) |

||

Schnittstelle |

Gibt die Fabric-Verknüpfung 1 an. |

Geben Sie die Schnittstellen-IP für Fabric Link 1 ein. |

Hinzufügen |

Fügt Fabric-Schnittstelle 1 hinzu. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht die Fabric-Schnittstelle 1. |

Klicken Sie auf Löschen. |

Redundantes Ethernet |

||

Schnittstelle |

Gibt eine logische Schnittstelle an, die aus zwei physischen Ethernet-Schnittstellen besteht, eine in jedem Gehäuse. |

Geben Sie die logische Schnittstelle ein. |

IP |

Gibt eine redundante Ethernet-IP-Adresse an. |

Geben Sie eine redundante Ethernet-IP-Adresse ein. |

Redundanzgruppe |

Gibt die Redundanzgruppen-ID-Nummer im Chassis-Cluster an. |

Wählen Sie eine Redundanzgruppe aus der Liste aus. |

Hinzufügen |

Fügt eine redundante Ethernet-IP-Adresse hinzu. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht eine redundante Ethernet-IP-Adresse. |

Klicken Sie auf Löschen. |

Feld |

Funktion |

Aktion |

|---|---|---|

Redundanzgruppe |

Gibt den Namen der Redundanzgruppe an. |

Geben Sie den Namen der Redundanzgruppe ein. |

Vorzeitiges Entfernen der primären Berechtigung zulassen |

Ermöglicht es einem Knoten mit einer besseren Priorität, ein Failover für eine Redundanzgruppe zu initiieren.

Hinweis:

Standardmäßig ist diese Funktion deaktiviert. Wenn diese Option deaktiviert ist, initiiert ein Knoten mit einer besseren Priorität kein Redundanzgruppen-Failover (es sei denn, ein anderer Faktor, z. B. eine fehlerhafte Netzwerkkonnektivität, die für überwachte Schnittstellen identifiziert wurde, verursacht ein Failover). |

– |

Kostenlose ARP-Anzahl |

Gibt die Anzahl der unentgeltlichen Address Resolution Protocol-Anforderungen an, die ein neu gewählter primärer Server an die aktiven untergeordneten Links der redundanten Ethernet-Schnittstelle sendet, um Netzwerkgeräte über eine Änderung der primären Rolle auf den redundanten Ethernet-Schnittstellenlinks zu informieren. |

Geben Sie einen Wert zwischen 1 und 16 ein. Der Standardwert ist 4. |

node0-Priorität |

Gibt den Prioritätswert von node0 für eine Redundanzgruppe an. |

Geben Sie die Prioritätsnummer des Knotens als 0 ein. |

Priorität von node1 |

Gibt den Prioritätswert von node1 für eine Redundanzgruppe an. |

Wählen Sie als Knotenprioritätsnummer 1 aus. |

Schnittstellen-Monitor |

||

Schnittstelle |

Gibt die Anzahl der redundanten Ethernet-Schnittstellen an, die für den Cluster erstellt werden sollen. |

Wählen Sie eine Schnittstelle aus der Liste aus. |

Gewicht |

Gibt die Gewichtung für die zu überwachende Schnittstelle an. |

Geben Sie einen Wert zwischen 1 und 125 ein. |

Hinzufügen |

Fügt Schnittstellen hinzu, die von der Redundanzgruppe überwacht werden sollen, zusammen mit ihren jeweiligen Gewichtungen. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht Schnittstellen, die von der Redundanzgruppe überwacht werden sollen, zusammen mit ihren jeweiligen Gewichtungen. |

Wählen Sie die Schnittstelle aus der konfigurierten Liste aus und klicken Sie auf Löschen. |

IP-Überwachung |

||

Gewicht |

Gibt die globale Gewichtung für die IP-Überwachung an. |

Geben Sie einen Wert zwischen 0 und 255 ein. |

Schwelle |

Gibt den globalen Schwellenwert für die IP-Überwachung an. |

Geben Sie einen Wert zwischen 0 und 255 ein. |

Anzahl der Wiederholungen |

Gibt die Anzahl der Wiederholungen an, die erforderlich sind, um einen Fehler in der Erreichbarkeit zu deklarieren. |

Geben Sie einen Wert zwischen 5 und 15 ein. |

Wiederholungsintervall |

Gibt das Zeitintervall in Sekunden zwischen Wiederholungsversuchen an. |

Geben Sie einen Wert zwischen 1 und 30 ein. |

Zu überwachende IPV4-Adressen |

||

IP |

Gibt die IPv4-Adressen an, die auf ihre Erreichbarkeit überwacht werden sollen. |

Geben Sie die IPv4-Adressen ein. |

Gewicht |

Gibt die Gewichtung für die zu überwachende Redundanzgruppenschnittstelle an. |

Geben Sie das Gewicht ein. |

Schnittstelle |

Gibt die logische Schnittstelle an, über die diese IP-Adresse überwacht werden soll. |

Geben Sie die Adresse der logischen Schnittstelle ein. |

Sekundäre IP-Adresse |

Gibt die Quelladresse für die Überwachung von Paketen auf einer sekundären Verbindung an. |

Geben Sie die sekundäre IP-Adresse ein. |

Hinzufügen |

Fügt die zu überwachende IPv4-Adresse hinzu. |

Klicken Sie auf Hinzufügen. |

Löschen |

Löscht die zu überwachende IPv4-Adresse. |

Wählen Sie die IPv4-Adresse aus der Liste aus und klicken Sie auf Löschen. |