AUF DIESER SEITE

Beispiel: Konfigurieren einer EVPN-VXLAN-Bereitstellung mithilfe der virtuellen Gateway-Adresse

In diesem Beispiel wird gezeigt, wie eine Ethernet VPN (EVPN)-Virtual Extensible LAN (VXLAN)-Bereitstellung mithilfe der virtuellen Gatewayadresse konfiguriert wird.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Zwei MX960 3D Universal Edge Router-Gateways

Zwei Top-of-Rack (ToR) QFX5100 Switches

Drei End-Host-Geräte

Junos OS Version 14.2 R6 oder höher (für MX960-Router)Junos OS Version 14.1X53-D30 oder höher (für QFX5100-Switches)

Übersicht und Topologie

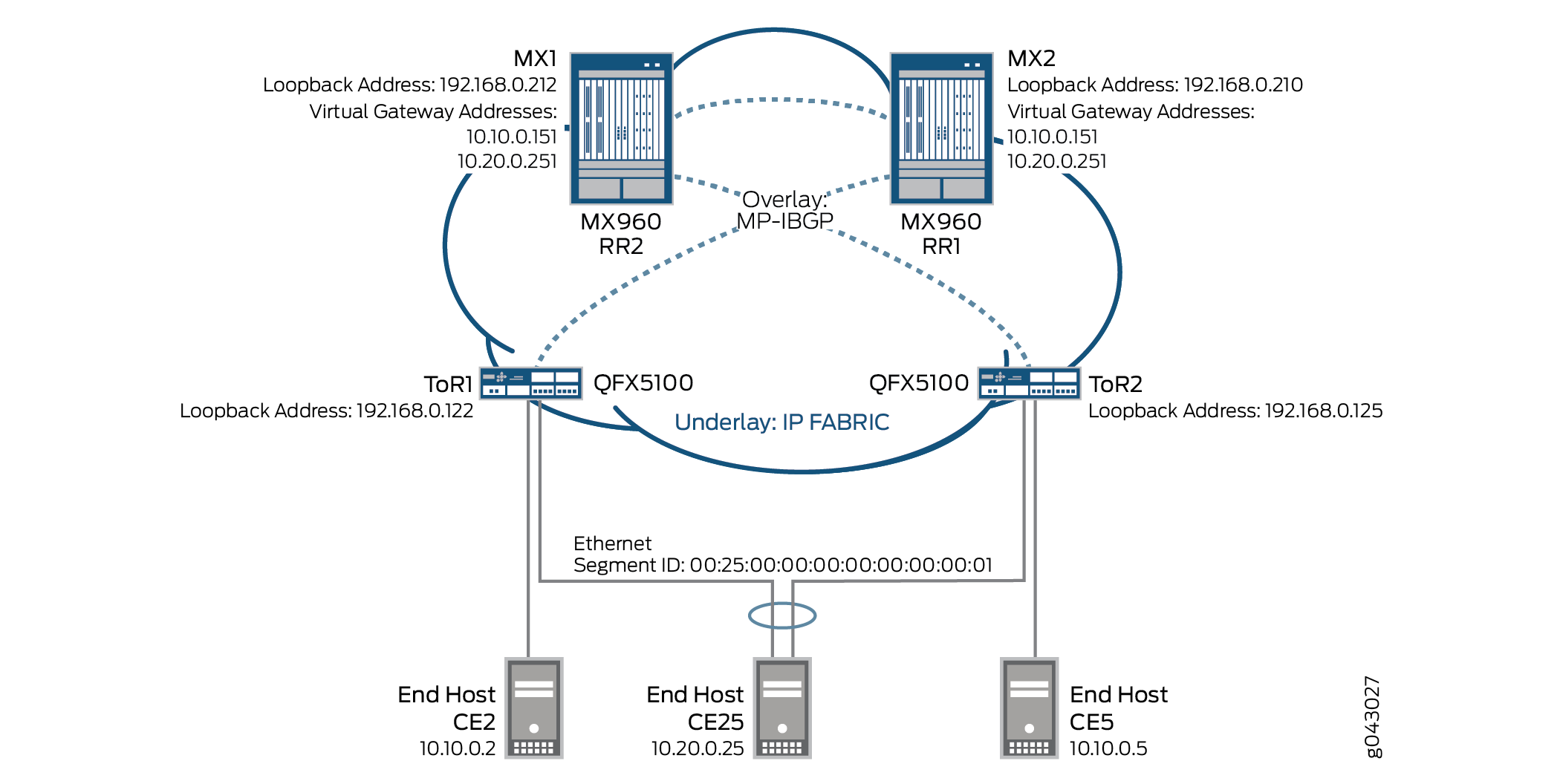

Abbildung 1 zeigt ein Topologiebeispiel für die Konfiguration der virtuellen Gatewayadresse in einer EVPN-VXLAN-Bereitstellung. Es zeigt zwei Switches der QFX-Serie (192.168.0.122 und 192.168.0.125) (die als ToRs oder Leaf-Geräte fungieren), die Layer-2-Gateway-Funktionalität bereitstellen, und zwei Router der MX-Serie (192.168.0.212 und 192.168.0.210), die als Spine-Geräte fungieren und Layer-3-Standard-Gateway-Funktionalität bereitstellen.

In diesem Topologiebeispiel wird davon ausgegangen, dass das Underlay bereits konfiguriert wurde und nicht im Diagramm dargestellt wird.

Das Senden von Pings an die IP-Adresse des virtuellen Gateways wird derzeit nicht unterstützt.

Konfigurieren Sie für die beiden Router der MX-Serie die folgenden Informationen:

IRB-Schnittstellen, virtuelle Gatewayadressen und logische Loopback-Schnittstellen.

Interne Multiprotokoll-BGP-ÜBERLAGERUNGEN (MP-IBGP) zwischen Spine- und Leaf-Geräten unter Verwendung von BGP Route Reflection und EVPN als Signalisierungsprotokoll.

Routing-Richtlinien, um bestimmte Routen in die Tabellen der virtuellen Switches zuzulassen.

Routing-Instanzen (Layer-3-VRFs) für jedes virtuelle Netzwerk, einschließlich eines eindeutigen Routenunterscheidungsmerkmals und eines vrf-target-Werts.

Virtuelle Switch-Instanzen (Layer 2 MAC-VRFs) für jedes virtuelle Netzwerk, die VTEP-Quellschnittstelle (immer lo0.0), Route Distinguisher und vrf-import-Richtlinie.

EVPN-Protokoll, Kapselungsmethode, VNI-Liste und BUM-Datenverkehrsweiterleitungsmethode für jeden virtuellen Switch.

Bridge-Domäne innerhalb jedes virtuellen Switches, die VNIDs VLAN-IDs, einer IRB-Schnittstelle (Layer 3) und der BUM-Weiterleitungsmethode zuordnet.

Konfigurieren Sie für die beiden Switches (ToRs) der QFX-Serie die folgenden Informationen:

Hostschnittstellen mit VLANs, VLAN-IDs und logischen Loopback-Schnittstellen.

Link Aggregation Control Protocol (LACP)-fähige Link Aggregation Group (LAG), Ethernet Segment ID (ESI) und All-Active-Modus.

Interne Multiprotokoll-BGP-ÜBERLAGERUNGEN (MP-IBGP) zwischen den Leaf- und Spine-Geräten und EVPN als Signalisierungsprotokoll.

EVPN mit VXLAN als Kapselungsmethode, erweiterter VNI-Liste, Multicast-Modus und Routenzielen für jeden VNI.

Vrf-imp-Richtlinie, vtep-source-interface, route-distinguisher sowie vrf-Import- und Zielinformationen.

VLANs mit VLAN-IDs, die global bedeutsamen VNIs zugeordnet sind, und Replikation von VXLAN-Eingangsknoten.

Sie können die Adresse des virtuellen Gateways als Standard-IPv4- oder IPv6-Gatewayadresse für Endhosts (virtuelle Maschinen oder Server) festlegen.

Konfiguration

Dieser Abschnitt enthält Schritt-für-Schritt-Anleitungen für eine vollständige Konfiguration für eine EVPN-VXLAN-Bereitstellung mit einer virtuellen Gateway-Adresse:

- Routing-Instanzen und Bridge-Domänen für MX1 konfigurieren

- Routing-Instanzen und Bridge-Domänen für MX2 konfigurieren

- Konfigurieren von Schnittstellen und VLANs für ToR1

- Konfigurieren von Schnittstellen und VLANs für ToR2

Routing-Instanzen und Bridge-Domänen für MX1 konfigurieren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.212/32 set interfaces lo0.50 family inet address 192.168.50.213/32 set interfaces lo0.51 family inet address 192.198.51.214/32 set protocols bgp group overlay-evpn-rr description "Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.212 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.212 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.210 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.212:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.212:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.212:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.212:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

Konfigurieren Sie für jedes der beiden virtuellen Netzwerke (VNs) eine integrierte Routing- und Bridging-Schnittstelle (IRB), einschließlich einer virtuellen Gateway-Adresse, die als gemeinsame MAC-Adresse und IP-Adresse für beide Geräte der MX-Serie (Spine) fungiert.

[edit interfaces] user@MX1# set irb unit 50 family inet address 10.10.0.101/24 virtual-gateway-address 10.10.0.151 user@MX1# set irb unit 51 family inet address 10.20.0.101/24 virtual-gateway-address 10.20.0.251

Konfigurieren Sie die Loopback-Schnittstelle.

[edit interfaces] user@MX1# set lo0 unit 0 family inet address 192.168.0.212/32 user@MX1# set lo0.50 family inet address 192.168.50.213/32 user@MX1# set lo0.51 family inet address 192.198.51.214/32

Konfigurieren Sie mithilfe von BGP Route Reflection ein internes Multiprotokoll-BGP-OVERLAY (MP-IBGP) zwischen den Spine- und Leaf-Geräten, und legen Sie EVPN als Signalisierungsprotokoll fest.

[edit protocols] user@MX1# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX1# set bgp group overlay-evpn-rr type internal user@MX1# set bgp group overlay-evpn-rr local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn-rr family evpn signaling user@MX1# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX1# set bgp group overlay-evpn-rr local-as 65200 user@MX1# set bgp group overlay-evpn-rr multipath user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX1# set bgp group overlay-evpn-rr neighbor 192.168.0.125

Konfigurieren Sie ein zweites MP-IBGP-Overlay, um die Spine-Geräte über EVPN-Signale miteinander zu verbinden.

[edit protocols] user@MX1# set bgp group overlay-evpn description "to MX2/Spine2" user@MX1# set bgp group overlay-evpn type internal user@MX1# set bgp group overlay-evpn local-address 192.168.0.212 user@MX1# set bgp group overlay-evpn family evpn signaling user@MX1# set bgp group overlay-evpn local-as 65200 user@MX1# set bgp group overlay-evpn multipath user@MX1# set bgp group overlay-evpn neighbor 192.168.0.210

Konfigurieren Sie Routing-Richtlinien, um bestimmte Routen in die Tabellen der virtuellen Switches zuzulassen. Stellen Sie sicher, dass die Richtlinie das Ziel 9999:9999 enthält, damit die virtuellen Switches die Typ-1-ESI-Routen (Ethernet Segment ID) von den ToR/Leaf-Geräten importieren.

[edit policy-options] user@MX1# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX1# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX1# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX1# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX1# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX1# set community comm-VS_VLAN50 members target:1:50 user@MX1# set community comm-VS_VLAN51 members target:1:51 user@MX1# set community comm-leaf_esi members target:9999:9999

Konfigurieren Sie Routing-Instanzen (Layer-3-VRFs) für jedes virtuelle Netzwerk. Weisen Sie jeder Routinginstanz einen eindeutigen Routenunterscheidungsmerkmal zu, ordnen Sie die entsprechende IRB-Schnittstelle zu, und weisen Sie einen vrf-target-Wert zu.

[edit routing-instances] user@MX1# set VRF_50 instance-type vrf user@MX1# set VRF_50 interface lo0.50 user@MX1# set VRF_50 interface irb.50 user@MX1# set VRF_50 route-distinguisher 192.168.0.212:500 user@MX1# set VRF_50 vrf-target target:10:500 user@MX1# set VRF_51 instance-type vrf user@MX1# set VRF_51 interface lo0.51 user@MX1# set VRF_51 interface irb.51 user@MX1# set VRF_51 route-distinguisher 192.168.0.212:510 user@MX1# set VRF_51 vrf-target target:10:510

Konfigurieren Sie virtuelle Switch-Instanzen (Layer 2 MAC-VRFs) für jedes virtuelle Netzwerk. Definieren Sie die VTEP-Quellschnittstelle (immer lo0.0), den Routenunterscheidungsfaktor (wird zum Identifizieren und Bewerben von EVPN-Routen verwendet), die vrf-import-Richtlinie (definiert, welche Routenziele in die EVPN-Tabellen der virtuellen Switches importiert werden sollen) und vrf-target (exportiert und markiert alle Routen für diese lokale VRF unter Verwendung des definierten Routenziels). Konfigurieren Sie dann für jeden virtuellen Switch das EVPN-Protokoll, die Kapselungsmethode, die VNI-Liste und die BUM-Datenverkehrsweiterleitungsmethode. Konfigurieren Sie abschließend für jeden virtuellen Switch eine Bridge-Domain, die VNIDs VLAN-IDs zuordnet, ordnen Sie eine IRB-Schnittstelle (Layer 3) zu und identifizieren Sie die BUM-Weiterleitungsmethode.

[edit routing-instances] user@MX1# set VS_VLAN50 instance-type virtual-switch user@MX1# set VS_VLAN50 vtep-source-interface lo0.0 user@MX1# set VS_VLAN50 route-distinguisher 192.168.0.212:50 user@MX1# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX1# set VS_VLAN50 vrf-target target:1:50 user@MX1# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX1# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX1# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX1# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX1# set VS_VLAN51 instance-type virtual-switch user@MX1# set VS_VLAN51 vtep-source-interface lo0.0 user@MX1# set VS_VLAN51 route-distinguisher 192.168.0.212:51 user@MX1# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX1# set VS_VLAN51 vrf-target target:1:51 user@MX1# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX1# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX1# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX1# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX1# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX1# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX1# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Routing-Instanzen und Bridge-Domänen für MX2 konfigurieren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 set interfaces irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251 set interfaces lo0 unit 0 family inet address 192.168.0.210/32 set interfaces lo0.50 family inet address 192.168.50.208/32 set interfaces lo0.51 family inet address 192.168.51.209/32 set protocols bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" set protocols bgp group overlay-evpn-rr type internal set protocols bgp group overlay-evpn-rr local-address 192.168.0.210 set protocols bgp group overlay-evpn-rr family evpn signaling set protocols bgp group overlay-evpn-rr cluster 10.10.10.10 set protocols bgp group overlay-evpn-rr local-as 65200 set protocols bgp group overlay-evpn-rr multipath set protocols bgp group overlay-evpn-rr neighbor 192.168.0.122 set protocols bgp group overlay-evpn-rr neighbor 192.168.0.125 set protocols bgp group overlay-evpn description "to MX1/Spine1" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.210 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set policy-options policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN50_IMP term ESI then accept set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 set policy-options policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept set policy-options policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi set policy-options policy-statement VS_VLAN51_IMP term ESI then accept set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 set policy-options policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept set policy-options community comm-VS_VLAN50 members target:1:50 set policy-options community comm-VS_VLAN51 members target:1:51 set policy-options community comm-leaf_esi members target:9999:9999 set routing-instances VRF_50 instance-type vrf set routing-instances VRF_50 interface lo0.50 set routing-instances VRF_50 interface irb.50 set routing-instances VRF_50 route-distinguisher 192.168.0.210:500 set routing-instances VRF_50 vrf-target target:10:500 set routing-instances VRF_51 instance-type vrf set routing-instances VRF_51 interface lo0.51 set routing-instances VRF_51 interface irb.51 set routing-instances VRF_51 route-distinguisher 192.168.0.210:510 set routing-instances VRF_51 vrf-target target:10:510 set routing-instances VS_VLAN50 instance-type virtual-switch set routing-instances VS_VLAN50 vtep-source-interface lo0.0 set routing-instances VS_VLAN50 route-distinguisher 192.168.0.210:50 set routing-instances VS_VLAN50 vrf-import VS_VLAN50_IMP set routing-instances VS_VLAN50 vrf-target target:1:50 set routing-instances VS_VLAN50 protocols evpn encapsulation vxlan set routing-instances VS_VLAN50 protocols evpn extended-vni-list 50 set routing-instances VS_VLAN50 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN50 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN50 bridge-domains bd50 vlan-id 50 set routing-instances VS_VLAN50 bridge-domains bd50 routing-interface irb.50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan vni 50 set routing-instances VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication set routing-instances VS_VLAN51 instance-type virtual-switch set routing-instances VS_VLAN51 vtep-source-interface lo0.0 set routing-instances VS_VLAN51 route-distinguisher 192.168.0.210:51 set routing-instances VS_VLAN51 vrf-import VS_VLAN51_IMP set routing-instances VS_VLAN51 vrf-target target:1:51 set routing-instances VS_VLAN51 protocols evpn encapsulation vxlan set routing-instances VS_VLAN51 protocols evpn extended-vni-list 51 set routing-instances VS_VLAN51 protocols evpn multicast-mode ingress-replication set routing-instances VS_VLAN51 protocols evpn default-gateway no-gateway-community set routing-instances VS_VLAN51 bridge-domains bd51 vlan-id 51 set routing-instances VS_VLAN51 bridge-domains bd51 routing-interface irb.51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan vni 51 set routing-instances VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

Konfigurieren Sie für jedes der beiden virtuellen Netzwerke (VNs) eine integrierte Routing- und Bridging-Schnittstelle (IRB), einschließlich einer virtuellen Gateway-Adresse, die als gemeinsame MAC-Adresse und IP-Adresse für beide Geräte der MX-Serie (Spine) fungiert.

[edit interfaces] user@MX2# set irb unit 50 family inet address 10.10.0.104/24 virtual-gateway-address 10.10.0.151 user@MX2# set irb unit 51 family inet address 10.20.0.104/24 virtual-gateway-address 10.20.0.251

Konfigurieren Sie die Loopback-Schnittstelle.

[edit interfaces] user@MX2# set lo0 unit 0 family inet address 192.168.0.210/32 user@MX2# set lo0.50 family inet address 192.168.50.208/32 user@MX2# set lo0.51 family inet address 192.168.51.209/32

Konfigurieren Sie mithilfe von BGP Route Reflection ein internes Multiprotokoll-BGP-OVERLAY (MP-IBGP) zwischen den Spine- und Leaf-Geräten, und legen Sie EVPN als Signalisierungsprotokoll fest.

[edit protocols] user@MX2# set bgp group overlay-evpn-rr description "to Leaf/ToR1 and Leaf/ToR2" user@MX2# set bgp group overlay-evpn-rr type internal user@MX2# set bgp group overlay-evpn-rr local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn-rr family evpn signaling user@MX2# set bgp group overlay-evpn-rr cluster 10.10.10.10 user@MX2# set bgp group overlay-evpn-rr local-as 65200 user@MX2# set bgp group overlay-evpn-rr multipath user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.122 user@MX2# set bgp group overlay-evpn-rr neighbor 192.168.0.125

Konfigurieren Sie ein zweites MP-IBGP-Overlay, um die Spine-Geräte über EVPN-Signale miteinander zu verbinden.

[edit protocols] user@MX2# set bgp group overlay-evpn description "to MX1/Spine1" user@MX2# set bgp group overlay-evpn type internal user@MX2# set bgp group overlay-evpn local-address 192.168.0.210 user@MX2# set bgp group overlay-evpn family evpn signaling user@MX2# set bgp group overlay-evpn local-as 65200 user@MX2# set bgp group overlay-evpn multipath user@MX2# set bgp group overlay-evpn neighbor 192.168.0.212

Konfigurieren Sie Routing-Richtlinien, um bestimmte Routen in die Tabellen der virtuellen Switches zuzulassen. Stellen Sie sicher, dass die Richtlinie das Ziel 9999:9999 enthält, damit die virtuellen Switches die Typ-1-ESI-Routen (Ethernet Segment ID) von den ToR/Leaf-Geräten importieren.

[edit policy-options] user@MX2# set policy-statement VS_VLAN50_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN50_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 from community comm-VS_VLAN50 user@MX2# set policy-statement VS_VLAN50_IMP term VS_VLAN50 then accept user@MX2# set policy-statement VS_VLAN51_IMP term ESI from community comm-leaf_esi user@MX2# set policy-statement VS_VLAN51_IMP term ESI then accept user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 from community comm-VS_VLAN51 user@MX2# set policy-statement VS_VLAN51_IMP term VS_VLAN51 then accept user@MX2# set community comm-VS_VLAN50 members target:1:50 user@MX2# set community comm-VS_VLAN51 members target:1:51 user@MX2# set community comm-leaf_esi members target:9999:9999

Konfigurieren Sie Routing-Instanzen (Layer-3-VRFs) für jedes virtuelle Netzwerk. Weisen Sie jeder Routinginstanz einen eindeutigen Routenunterscheidungsmerkmal zu, ordnen Sie die entsprechende IRB-Schnittstelle zu, und weisen Sie einen vrf-target-Wert zu.

[edit routing-instances] user@MX2# set VRF_50 instance-type vrf user@MX2# set VRF_50 interface lo0.50 user@MX2# set VRF_50 interface irb.50 user@MX2# set VRF_50 route-distinguisher 192.168.0.210:500 user@MX2# set VRF_50 vrf-target target:10:500 user@MX2# set VRF_51 instance-type vrf user@MX2# set VRF_51 interface lo0.51 user@MX2# set VRF_51 interface irb.51 user@MX2# set VRF_51 route-distinguisher 192.168.0.210:510 user@MX2# set VRF_51 vrf-target target:10:510

Konfigurieren Sie virtuelle Switch-Instanzen (Layer 2 MAC-VRFs) für jedes virtuelle Netzwerk. Definieren Sie die VTEP-Quellschnittstelle (immer lo0.0), den Routenunterscheidungsfaktor (wird zum Identifizieren und Bewerben von EVPN-Routen verwendet), die vrf-import-Richtlinie (definiert, welche Routenziele in die EVPN-Tabellen der virtuellen Switches importiert werden sollen) und vrf-target (exportiert und markiert alle Routen für diese lokale VRF unter Verwendung des definierten Routenziels). Konfigurieren Sie dann für jeden virtuellen Switch das EVPN-Protokoll, die Kapselungsmethode, die VNI-Liste und die BUM-Datenverkehrsweiterleitungsmethode. Konfigurieren Sie abschließend für jeden virtuellen Switch eine Bridge-Domain, die VNIDs VLAN-IDs zuordnet, ordnen Sie eine IRB-Schnittstelle (Layer 3) zu und identifizieren Sie die BUM-Weiterleitungsmethode.

[edit routing-instances] user@MX2# set VS_VLAN50 instance-type virtual-switch user@MX2# set VS_VLAN50 vtep-source-interface lo0.0 user@MX2# set VS_VLAN50 route-distinguisher 192.168.0.210:50 user@MX2# set VS_VLAN50 vrf-import VS_VLAN50_IMP user@MX2# set VS_VLAN50 vrf-target target:1:50 user@MX2# set VS_VLAN50 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN50 protocols evpn extended-vni-list 50 user@MX2# set VS_VLAN50 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN50 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN50 bridge-domains bd50 vlan-id 50 user@MX2# set VS_VLAN50 bridge-domains bd50 routing-interface irb.50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan vni 50 user@MX2# set VS_VLAN50 bridge-domains bd50 vxlan ingress-node-replication user@MX2# set VS_VLAN51 instance-type virtual-switch user@MX2# set VS_VLAN51 vtep-source-interface lo0.0 user@MX2# set VS_VLAN51 route-distinguisher 192.168.0.210:51 user@MX2# set VS_VLAN51 vrf-import VS_VLAN51_IMP user@MX2# set VS_VLAN51 vrf-target target:1:51 user@MX2# set VS_VLAN51 protocols evpn encapsulation vxlan user@MX2# set VS_VLAN51 protocols evpn extended-vni-list 51 user@MX2# set VS_VLAN51 protocols evpn multicast-mode ingress-replication user@MX2# set VS_VLAN51 protocols evpn default-gateway no-gateway-community user@MX2# set VS_VLAN51 bridge-domains bd51 vlan-id 51 user@MX2# set VS_VLAN51 bridge-domains bd51 routing-interface irb.51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan vni 51 user@MX2# set VS_VLAN51 bridge-domains bd51 vxlan ingress-node-replication

Konfigurieren von Schnittstellen und VLANs für ToR1

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-1/1/0 description "to CE2" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.122/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.122 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.122:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

Erstellen und konfigurieren Sie die Host-Schnittstelle für das CE2-Endhostgerät und konfigurieren Sie deren VLAN-Informationen.

[edit interfaces] user@ToR1# set ge-1/1/0 description "to CE2" user@ToR1# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

Erstellen und konfigurieren Sie die Host-Schnittstelle für das CE25-End-Hostgerät, und konfigurieren Sie sie als Mitglied des aggregierten Ethernet-Pakets ae0.

[edit interfaces] user@ToR1# set ge-1/1/2 description "to CE25" user@ToR1# set ge-1/1/2 ether-options 802.3ad ae0

Konfigurieren Sie eine LACP-fähige LAG-Schnittstelle (Link Aggregation Control Protocol) für das CE25-End-Hostgerät. Die Ethernet-Segment-ID (ESI) ist in der gesamten EVPN-Domäne weltweit eindeutig. Die rein aktive Konfiguration ermöglicht es sowohl ToR1 als auch ToR2, Datenverkehr zum und vom CE25-End-Hostgerät weiterzuleiten.

[edit interfaces] user@ToR1# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR1# set ae0 esi all-active user@ToR1# set ae0 aggregated-ether-options lacp active user@ToR1# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR1# set ae0 unit 0 family ethernet-switching vlan members v51

Konfigurieren Sie die Loopback-Schnittstelle.

[edit interfaces] user@ToR1# set lo0 unit 0 family inet address 192.168.0.122/32

Konfigurieren Sie ein internes Multiprotokoll-BGP-OVERLAY (MP-IBGP) zwischen den Leaf- und Spine-Geräten, und konfigurieren Sie EVPN als Signalisierungsprotokoll.

[edit protocols] user@ToR1# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR1# set bgp group overlay-evpn type internal user@ToR1# set bgp group overlay-evpn local-address 192.168.0.122 user@ToR1# set bgp group overlay-evpn family evpn signaling user@ToR1# set bgp group overlay-evpn local-as 65200 user@ToR1# set bgp group overlay-evpn multipath user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR1# set bgp group overlay-evpn neighbor 192.168.0.210

Konfigurieren Sie EVPN mit VXLAN als Kapselungsmethode, konfigurieren Sie die extended-vni-list, um festzulegen, welche VNIs Teil der EVPN-VXLAN MP-BGP-Domäne sind, legen Sie den Multicastmodus so fest, dass er die Eingangsreplikation verwendet (anstelle eines Multicast-Underlays), und konfigurieren Sie dann Routenziele für jeden VNI unter vni-options.

[edit protocols] user@ToR1# set evpn encapsulation vxlan user@ToR1# set evpn extended-vni-list 50 user@ToR1# set evpn extended-vni-list 51 user@ToR1# set evpn multicast-mode ingress-replication user@ToR1# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR1# set evpn vni-options vni 51 vrf-target export target:1:51

Konfigurieren Sie die Richtlinie vrf-imp so, dass die Ziel-Communities identifiziert und zugelassen werden, um das Importieren in die default-switch.evpn.0-Instanz von bgp.evpn.0 zuzulassen.

[edit policy-options] user@ToR1# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR1# set policy-statement vrf-imp term t1 then accept user@ToR1# set policy-statement vrf-imp term t2 from community com50 user@ToR1# set policy-statement vrf-imp term t2 then accept user@ToR1# set policy-statement vrf-imp term t3 from community com51 user@ToR1# set policy-statement vrf-imp term t3 then accept user@ToR1# set policy-statement vrf-imp term t4 then reject user@ToR1# set community comm-leaf_esi members target:9999:9999 user@ToR1# set community com50 members target:1:50 user@ToR1# set community com51 members target:1:51

Konfigurieren Sie das vtep-source-interface (das immer auf lo0.0 gesetzt ist), den Routenunterscheidungsherr sowie die VRF-Import- und Zielinformationen.

Hinweis:Der Routenunterscheidungsmerkmal muss netzwerkweit und über alle Switches hinweg eindeutig sein, um sicherzustellen, dass alle Routenankündigungen innerhalb von MP-BGP global eindeutig sind. Der vrf-target markiert ausgehende Routing-Informationen für den Switch, einschließlich (mindestens) aller ESI-Routen (Typ-1). Die

vrf-importAnweisung verweist auf die Richtlinie vrf-imp, um eingehende Routing-Informationen von Remotegeräten zuzulassen.[edit switch-options] user@ToR1# set vtep-source-interface lo0.0 user@ToR1# set route-distinguisher 192.168.0.122:1 user@ToR1# set vrf-import vrf-imp user@ToR1# set vrf-target target:9999:9999

Definieren Sie die VLANs, ordnen Sie lokal signifikante VLAN-IDs global signifikanten VNIs zu und legen Sie die Replikation des VXLAN-Eingangsknotens fest.

[edit vlans] user@ToR1# set v50 vlan-id 50 user@ToR1# set v50 vxlan vni 50 user@ToR1# set v50 vxlan ingress-node-replication user@ToR1# set v51 vlan-id 51 user@ToR1# set v51 vxlan vni 51 user@ToR1# set v51 vxlan ingress-node-replication

Konfigurieren von Schnittstellen und VLANs für ToR2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-1/1/0 description "to CE5" set interfaces ge-1/1/0 unit 0 family ethernet-switching vlan members v50 set interfaces ge-1/1/2 description "to CE25" set interfaces ge-1/1/2 ether-options 802.3ad ae0 set interfaces ae0 esi 00:25:00:00:00:00:00:00:00:01 set interfaces ae0 esi all-active set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 set interfaces ae0 unit 0 family ethernet-switching vlan members v51 set interfaces lo0 unit 0 family inet address 192.168.0.125/32 set protocols bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" set protocols bgp group overlay-evpn type internal set protocols bgp group overlay-evpn local-address 192.168.0.125 set protocols bgp group overlay-evpn family evpn signaling set protocols bgp group overlay-evpn local-as 65200 set protocols bgp group overlay-evpn multipath set protocols bgp group overlay-evpn neighbor 192.168.0.212 set protocols bgp group overlay-evpn neighbor 192.168.0.210 set protocols evpn encapsulation vxlan set protocols evpn extended-vni-list 50 set protocols evpn extended-vni-list 51 set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 50 vrf-target export target:1:50 set protocols evpn vni-options vni 51 vrf-target export target:1:51 set policy-options policy-statement vrf-imp term t1 from community comm-leaf_esi set policy-options policy-statement vrf-imp term t1 then accept set policy-options policy-statement vrf-imp term t2 from community com50 set policy-options policy-statement vrf-imp term t2 then accept set policy-options policy-statement vrf-imp term t3 from community com51 set policy-options policy-statement vrf-imp term t3 then accept set policy-options policy-statement vrf-imp term t4 then reject set policy-options community comm-leaf_esi members target:9999:9999 set policy-options community com50 members target:1:50 set policy-options community com50 members target:1:50 set policy-options community com51 members target:1:51 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.0.125:1 set switch-options vrf-import vrf-imp set switch-options vrf-target target:9999:9999 set vlans v50 vlan-id 50 set vlans v50 vxlan vni 50 set vlans v50 vxlan ingress-node-replication set vlans v51 vlan-id 51 set vlans v51 vxlan vni 51 set vlans v51 vxlan ingress-node-replication

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

Erstellen und konfigurieren Sie die Host-Schnittstelle für das CE5-End-Hostgerät und konfigurieren Sie deren VLAN-Informationen.

[edit interfaces] user@ToR2# set ge-1/1/0 description "to CE5" user@ToR2# set ge-1/1/0 unit 0 family ethernet-switching vlan members v50

Erstellen und konfigurieren Sie die Host-Schnittstelle für das CE25-End-Hostgerät, und konfigurieren Sie sie als Mitglied des aggregierten Ethernet-Pakets ae0.

[edit interfaces] user@ToR2# set ge-1/1/2 description "to CE25" user@ToR2# set ge-1/1/2 ether-options 802.3ad ae0

Konfigurieren Sie eine LACP-fähige LAG-Schnittstelle (Link Aggregation Control Protocol) für das CE25-End-Hostgerät. Die Ethernet-Segment-ID (ESI) ist in der gesamten EVPN-Domäne weltweit eindeutig. Die rein aktive Konfiguration ermöglicht es sowohl ToR1 als auch ToR2, Datenverkehr zum und vom CE25-End-Hostgerät weiterzuleiten.

[edit interfaces] user@ToR2# set ae0 esi 00:25:00:00:00:00:00:00:00:01 user@ToR2# set ae0 esi all-active user@ToR2# set ae0 aggregated-ether-options lacp active user@ToR2# set ae0 aggregated-ether-options lacp system-id 00:00:00:01:01:01 user@ToR2# set ae0 unit 0 family ethernet-switching vlan members v51

Konfigurieren Sie die Loopback-Schnittstelle.

[edit interfaces] user@ToR2# set lo0 unit 0 family inet address 192.168.0.125/32

Konfigurieren Sie ein internes Multiprotokoll-BGP-OVERLAY (MP-IBGP) zwischen den Leaf- und Spine-Geräten, und konfigurieren Sie EVPN als Signalisierungsprotokoll.

[edit protocols] user@ToR2# set bgp group overlay-evpn description "to MX1/Spine1 and MX2/Spine2" user@ToR2# set bgp group overlay-evpn type internal user@ToR2# set bgp group overlay-evpn local-address 192.168.0.125 user@ToR2# set bgp group overlay-evpn family evpn signaling user@ToR2# set bgp group overlay-evpn local-as 65200 user@ToR2# set bgp group overlay-evpn multipath user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.212 user@ToR2# set bgp group overlay-evpn neighbor 192.168.0.210

Konfigurieren Sie EVPN mit VXLAN als Kapselungsmethode, konfigurieren Sie die extended-vni-list, um festzulegen, welche VNIs Teil der EVPN-VXLAN MP-BGP-Domäne sind, legen Sie den Multicastmodus so fest, dass er die Eingangsreplikation verwendet (anstelle eines Multicast-Underlays), und konfigurieren Sie dann Routenziele für jeden VNI unter vni-options.

[edit protocols] user@ToR2# set evpn encapsulation vxlan user@ToR2# set evpn extended-vni-list 50 user@ToR2# set evpn extended-vni-list 51 user@ToR2# set evpn multicast-mode ingress-replication user@ToR2# set evpn vni-options vni 50 vrf-target export target:1:50 user@ToR2# set evpn vni-options vni 51 vrf-target export target:1:51

Konfigurieren Sie die Richtlinie vrf-imp so, dass die Ziel-Communities identifiziert und zugelassen werden, um das Importieren in die default-switch.evpn.0-Instanz von bgp.evpn.0 zuzulassen.

[edit policy-options] user@ToR2# set policy-statement vrf-imp term t1 from community comm-leaf_esi user@ToR2# set policy-statement vrf-imp term t1 then accept user@ToR2# set policy-statement vrf-imp term t2 from community com50 user@ToR2# set policy-statement vrf-imp term t2 then accept user@ToR2# set policy-statement vrf-imp term t3 from community com51 user@ToR2# set policy-statement vrf-imp term t3 then accept user@ToR2# set policy-statement vrf-imp term t4 then reject user@ToR2# set community comm-leaf_esi members target:9999:9999 user@ToR2# set community com50 members target:1:50 user@ToR2# set community com51 members target:1:51

Konfigurieren Sie das vtep-source-interface (das immer auf lo0.0 gesetzt ist), den Routenunterscheidungsherr sowie die VRF-Import- und Zielinformationen.

Hinweis:Der Routenunterscheidungsmerkmal muss netzwerkweit und über alle Switches hinweg eindeutig sein, um sicherzustellen, dass alle Routenankündigungen innerhalb von MP-BGP global eindeutig sind. Der vrf-target markiert ausgehende Routing-Informationen für den Switch, einschließlich (mindestens) aller ESI-Routen (Typ-1). Die

vrf-importAnweisung verweist auf die Richtlinie vrf-imp, um eingehende Routing-Informationen von Remotegeräten zuzulassen.[edit switch-options] user@ToR2# set vtep-source-interface lo0.0 user@ToR2# set route-distinguisher 192.168.0.125:1 user@ToR2# set vrf-import vrf-imp user@ToR2# set vrf-target target:9999:9999

Definieren Sie die VLANs, ordnen Sie lokal signifikante VLAN-IDs global signifikanten VNIs zu und legen Sie die Replikation des VXLAN-Eingangsknotens fest.

[edit vlans] user@ToR2# set v50 vlan-id 50 user@ToR2# set v50 vxlan vni 50 user@ToR2# set v50 vxlan ingress-node-replication user@ToR2# set v51 vlan-id 51 user@ToR2# set v51 vxlan vni 51 user@ToR2# set v51 vxlan ingress-node-replication

Überprüfung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen der Konnektivität zwischen MX1 und den Endgeräten

- Überprüfen der Konnektivität zwischen MX2 und den Endgeräten

- Überprüfen der Erreichbarkeit des virtuellen IRB-Gateways (Anycast) auf ToR1

- Überprüfen der VLAN-Zuordnungen virtueller Gateway-Adressen auf ToR1

- Überprüfen der Konnektivität des Intrasubnet- und Intersubnet-Datenverkehrs zwischen Endhostgeräten

Überprüfen der Konnektivität zwischen MX1 und den Endgeräten

Zweck

Stellen Sie sicher, dass das MX1-Router-Gateway die CE2-, CE5- und CE25-Endhostgeräte anpingen kann.

Aktion

Geben Sie den run ping 10.10.0.2 routing-instance VS_VLAN50 Befehl ein, um das CE2-End-Hostgerät anzupingen.

user@MX1# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=1.699 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.842 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.802 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.802/1.114/1.699/0.414 ms

Geben Sie den run ping 10.10.0.5 routing-instance VS_VLAN50 Befehl ein, um das CE5-Endhostgerät anzupingen.

user@MX1# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=1.674 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.797 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.778 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.778/1.083/1.674/0.418 ms

Geben Sie den run ping 10.20.0.25 routing-instance VS_VLAN51 Befehl ein, um das CE25-Endhostgerät anzupingen.

user@MX1# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=1.754 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.742 ms ^C --- 10.20.0.25 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.742/1.248/1.754/0.506 ms

Bedeutung

Der Ping vom MX1-Router-Gateway zu den CE2-, CE5- und CE25-Endhostgeräten ist erfolgreich.

Beim Senden eines Pings vom Router-Gateway der MX-Serie verwendet das Gateway den eindeutigen Teil der IRB-IP-Adresse als Quelle, wodurch die ICMP-Antwort an diese Adresse empfangen werden kann, was zu einem erfolgreichen Ping führt. Der Anycast-Teil der IRB-IP-Adresse wird für die Gatewayredundanz verwendet.

Überprüfen der Konnektivität zwischen MX2 und den Endgeräten

Zweck

Stellen Sie sicher, dass das MX2-Router-Gateway die CE2-, CE5- und CE25-Endhostgeräte anpingen kann.

Aktion

Geben Sie den run ping 10.10.0.2 routing-instance VS_VLAN50 Befehl ein, um das CE2-End-Hostgerät anzupingen.

user@MX2# run ping 10.10.0.2 routing-instance VS_VLAN50 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

Geben Sie den run ping 10.10.0.5 routing-instance VS_VLAN50 Befehl ein, um das CE5-Endhostgerät anzupingen.

user@MX2# run ping 10.10.0.5 routing-instance VS_VLAN50 PING 10.10.0.5 (10.10.0.5): 56 data bytes 64 bytes from 10.10.0.5: icmp_seq=0 ttl=64 time=0.780 ms 64 bytes from 10.10.0.5: icmp_seq=1 ttl=64 time=0.803 ms 64 bytes from 10.10.0.5: icmp_seq=2 ttl=64 time=0.758 ms ^C --- 10.10.0.5 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.758/0.780/0.803/0.018 ms

Geben Sie den run ping 10.20.0.25 routing-instance VS_VLAN51 Befehl ein, um das CE25-Endhostgerät anzupingen.

user@MX2# run ping 10.20.0.25 routing-instance VS_VLAN51 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=64 time=0.889 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=64 time=0.859 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=64 time=0.824 ms ^C --- 10.20.0.25 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.824/0.857/0.889/0.027 ms

Bedeutung

Der Ping vom MX2-Router-Gateway zu den CE2-, CE5- und CE25-Endhostgeräten ist erfolgreich.

Beim Senden eines Pings vom Router-Gateway der MX-Serie verwendet das Gateway den eindeutigen Teil der IRB-IP-Adresse als Quelle, wodurch die ICMP-Antwort an diese Adresse empfangen werden kann, was zu einem erfolgreichen Ping führt. Der Anycast-Teil der IRB-IP-Adresse wird für die Gatewayredundanz verwendet.

Überprüfen der Erreichbarkeit des virtuellen IRB-Gateways (Anycast) auf ToR1

Zweck

Stellen Sie sicher, dass die Leaf-Geräte (ToR-Geräte) für die virtuellen IRB-Gateways für VNI 50 und VNI 51 erreichbar sind und dass ESI-Informationen sowohl von MX1- als auch von MX2-Geräten empfangen werden.

Aktion

Geben Sie den

show route receive-protocol bgp 192.168.0.212Befehl ein, um die von MX1 empfangenen EVPN-Routen anzuzeigen.user@ToR1> show route receive-protocol bgp 192.168.0.212 inet.0: 13 destinations, 18 routes (13 active, 0 holddown, 0 hidden) :vxlan.inet.0: 10 destinations, 10 routes (10 active, 0 holddown, 0 hidden) bgp.evpn.0: 75 destinations, 123 routes (75 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 * 192.168.0.212 I 1:192.168.0.212:0::050000ff78000001c400::FFFF:FFFF/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:01::10.10.0.151/304 * 192.168.0.212 I 2:192.168.0.212:50::50::00:00:5e:00:53:f0::10.10.0.101/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:01::10.20.0.251/304 * 192.168.0.212 I 2:192.168.0.212:51::51::00:00:5e:00:53:f0::10.20.0.101/304 * 192.168.0.212 I <output omitted>

Geben Sie den

show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00Befehl ein, um die ESI-Routen vom Typ 1 für VNI 50 in der Tabelle default-switch.evpn.0 anzuzeigen.user@ToR1> show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 default-switch.evpn.0: 66 destinations, 114 routes (66 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 1:192.168.0.212:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:10:15, localpref 100, from 192.168.0.212 AS path: I, validation-state: unverified > to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing 1:192.168.0.210:0::050000ff780000067d00::FFFF:FFFF/304 *[BGP/170] 00:12:07, localpref 100, from 192.168.0.210 AS path: I, validation-state: unverified to 192.0.2.8 via ge-0/0/2.0 ## Underlay addressing > to 192.0.2.12 via ge-0/0/4.0 ## Underlay addressing

Bedeutung

Aus der Beispielausgabe für den show route receive-protocol bgp 192.168.0.212 Befehl geht hervor, dass ToR1 Ankündigungen vom Typ 1 für die automatisch generierten ESIs für die IRB-Anycast-Gateways auf MX1 empfängt. Außerdem werden die Typ-2-Ankündigungen für die IRB-Anycast-MAC- und IP-Adressen (00:00:5e:00:53:01/10.10.0.151 und 00:00:5e:00:53:01/10.20.0.251) sowie die physischen MAC- und IP-Adressen des IRB (00:00:5e:00:53:f0/10.10.0.101 und 00:00:5e:00:53:f0/10.20.0.201) angezeigt.

ToR1 erhält ähnliche Routenankündigungen von MX2.

Aus der Beispielausgabe für den show route table default-switch.evpn.0 evpn-esi-value 05:00:00:ff:78:00:00:06:7d:00 Befehl installiert ToR1 die von MX1 (192.168.0.212) und MX2 (192.168.0.210) empfangenen ESI-Ankündigungen in die default-switch-Tabelle.

Überprüfen der VLAN-Zuordnungen virtueller Gateway-Adressen auf ToR1

Zweck

Stellen Sie sicher, dass die virtuellen IRB-Gateways für VNI 50 und VNI 51 den zugehörigen VLANs auf den Leaf-Geräten (ToR) korrekt zugeordnet sind, damit die Endhosts ihr festgelegtes Standardgateway erreichen.

Aktion

Geben Sie den show ethernet-switching table vlan-id 50 Befehl ein, um die Mitglieder von VLAN 50 anzuzeigen.

user@ToR1> show ethernet-switching table vlan-id 50

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v50 00:00:5e:00:53:01 DR,SD esi.1724 05:00:00:ff:78:00:00:06:7d:00

v50 00:00:5e:00:53:62 DL ge-1/1/0.0

v50 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v50 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

Geben Sie den show ethernet-switching table vlan-id 51 Befehl ein, um die Mitglieder von VLAN 51 anzuzeigen.

user@@ToR1> show ethernet-switching table vlan-id 51

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 3 entries, 3 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v51 00:00:5e:00:53:01 DR,SD esi.1725 05:00:00:ff:78:00:00:01:c4:00

v51 00:00:5e:00:53:63 DL ae0.0

v51 00:00:5e:00:53:f0 D vtep.32769 192.168.0.212

v51 00:00:5e:00:53:e0 D vtep.32770 192.168.0.210

Bedeutung

Die Ausgabe zeigt die MAC-Adressen und automatisch generierten ESIs für die IRB-Anycast-Gateways. Dies bedeutet, dass die Gateways korrekt ihren jeweiligen VLANs zugeordnet werden.

Die Junos OS-Version, die in diesem Konfigurationsbeispiel auf den ToR-Geräten (QFX5100) verwendet wird, führt einen Lastenausgleich für Anycast-Gateways pro VNI durch. Bei einem bestimmten VNI leitet der Switch den Datenverkehr an einen einzelnen VTEP weiter.

Überprüfen der Konnektivität des Intrasubnet- und Intersubnet-Datenverkehrs zwischen Endhostgeräten

Zweck

Stellen Sie sicher, dass zwischen den Endhostgeräten Konnektivität innerhalb und zwischen Subnetzen besteht: CE2, CE5 und CE25.

Aktion

Geben Sie den run ping 10.10.0.2 Befehl zum Pingen vom CE5-Endhostgerät zum CE2-Endhostgerät ein, um den Datenverkehr innerhalb des Subnetzes zu überprüfen.

user@CE5# run ping 10.10.0.2 PING 10.10.0.2 (10.10.0.2): 56 data bytes 64 bytes from 10.10.0.2: icmp_seq=0 ttl=64 time=2.063 ms 64 bytes from 10.10.0.2: icmp_seq=1 ttl=64 time=0.790 ms 64 bytes from 10.10.0.2: icmp_seq=2 ttl=64 time=0.888 ms ^C --- 10.10.0.2 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.790/1.247/2.063/0.578 ms

Geben Sie den run ping 10.20.0.25 Befehl zum Pingen vom CE5-Endhostgerät zum CE25-Endhostgerät ein, um den Intersubnet-Datenverkehr zu überprüfen.

user@CE5# run ping 10.20.0.25 PING 10.20.0.25 (10.20.0.25): 56 data bytes 64 bytes from 10.20.0.25: icmp_seq=0 ttl=63 time=1.029 ms 64 bytes from 10.20.0.25: icmp_seq=1 ttl=63 time=0.928 ms 64 bytes from 10.20.0.25: icmp_seq=2 ttl=63 time=0.946 ms 64 bytes from 10.20.0.25: icmp_seq=3 ttl=63 time=2.750 ms ^C --- 10.20.0.25 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.928/1.413/2.750/0.773 ms

Bedeutung

Die Datenverkehrskonnektivität innerhalb des Subnetzes (vom CE5-Endhostgerät zum CE2-Endhostgerät) und des Intersubnets (vom CE5-Endhostgerät zum CE25-Endhostgerät) ist betriebsbereit.