Überwachen Sie den Servicestatus von Firewalls der SRX-Serie

Führen Sie die folgenden Schritte aus, um den Status der Webfilterung, der Eindringungserkennung und der Anwendungssicherheit zu überprüfen.

Sie können den Servicestatus der folgenden Funktionen auf Ihrer Juniper Networks® SRX-Serie Firewall im Juniper Mist™ Cloud-Portal überwachen:

-

Erweiterte Webfilterung (EWF)

-

IDP

-

Anwendungssicherheit

Sie benötigen eine gültige Lizenz für Ihre Firewall der SRX-Serie, um diese Funktion nutzen zu können. Weitere Informationen zu den Lizenzanforderungen und zur Installation finden Sie im Juniper Licensing-Benutzerhandbuch.

Verwenden Sie auf der Firewall der SRX-Serie den show system license Befehl, um den Lizenznamen mit Ablaufdatum anzuzeigen.

user@host> show system license

License usage:

Licenses Licenses Licenses Expiry

Feature name used installed needed

anti_spam_key_sbl 0 1 0 2022-04-28 00:00:00 UTC

idp-sig 0 1 0 2022-04-28 00:00:00 UTC

dynamic-vpn 0 2 0 permanent

av_key_sophos_engine 0 1 0 2022-04-28 00:00:00 UTC

logical-system 1 3 0 permanent

wf_key_websense_ewf 0 1 0 2022-04-28 00:00:00 UTC

remote-access-ipsec-vpn-client 0 2 0 permanent

Licenses installed:

License identifier: DemoLabJUNOS386107562

License version: 4

Valid for device: CV4720AF0436

Customer ID: Juniper Internal

Features:

av_key_sophos_engine - Anti Virus with Sophos Engine

date-based, 2021-04-27 00:00:00 UTC - 2022-04-28 00:00:00 UTC

anti_spam_key_sbl - Anti-Spam

date-based, 2021-04-27 00:00:00 UTC - 2022-04-28 00:00:00 UTC

idp-sig - IDP Signature

date-based, 2021-04-27 00:00:00 UTC - 2022-04-28 00:00:00 UTC

wf_key_websense_ewf - Web Filtering EWF

date-based, 2021-04-27 00:00:00 UTC - 2022-04-28 00:00:00 UTC

EWF-Status prüfen

So überprüfen Sie den Konfigurationsstatus der erweiterten Webfilterung (EWF):

- Überprüfen Sie, ob EWF auf Ihrer Firewall der SRX-Serie im CLI-Betriebsmodus aktiviert ist:

user@host> show security utm web-filtering status UTM web-filtering status: Server status: no-config root@00c52c4c3204>

Der Serverstatus: no-config gibt an, dass die EWF nicht konfiguriert ist.

- Konfigurieren Sie EWF auf Ihrer Firewall der SRX-Serie mithilfe der CLI auf der [Bearbeiten]-Hierarchieebene. Verwenden Sie den Konfigurationsmodus, und bestätigen Sie die Konfiguration.

Anmerkung:

Wir haben die folgende Konfiguration in einer Laborumgebung erfasst und nur zu Referenzzwecken bereitgestellt. Ihre eigene Konfiguration kann je nach den spezifischen Anforderungen Ihrer Umgebung variieren.

[edit] set system syslog file utm-log any any set system syslog file utm-log match RT_UTM set security utm custom-objects url-pattern blacklist value https://*.poki.com set security utm custom-objects custom-url-category restricted value blacklist set security utm default-configuration anti-virus type sophos-engine set security utm default-configuration anti-virus scan-options uri-check set security utm default-configuration anti-virus scan-options timeout 30 set security utm default-configuration anti-virus sophos-engine sxl-timeout 5 set security utm default-configuration web-filtering url-blacklist restricted set security utm default-configuration web-filtering type juniper-enhanced set security utm default-configuration web-filtering juniper-enhanced server host rp.cloud.threatseeker.com set security utm default-configuration web-filtering juniper-enhanced server port 80 set security utm default-configuration web-filtering juniper-enhanced default permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Games action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Gambling action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Abused_Drugs action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Adult_Content action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Adult_Material action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Advanced_Malware_Command_and_Control action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Advanced_Malware_Payloads action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Bot_Networks action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Compromised_Websites action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Drugs action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Emerging_Exploits action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Files_Containing_Passwords action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Hacking action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Illegal_or_Questionable action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Keyloggers action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Malicious_Embedded_Link action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Malicious_Embedded_iFrame action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Malicious_Web_Sites action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Militancy_and_Extremist action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Mobile_Malware action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Network_Errors action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Newly_Registered_Websites action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Pay_to_Surf action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Phishing_and_Other_Frauds action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Potentially_Damaging_Content action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Potentially_Exploited_Documents action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Potentially_Unwanted_Software action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Racism_and_Hate action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Spyware action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Suspicious_Content action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Suspicious_Embedded_Link action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Unauthorized_Mobile_Marketplaces action block set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Alcohol_and_Tobacco action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Application_and_Software_Download action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Bandwidth action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Computer_Security action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Custom_Encrypted_Payloads action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Elevated_Exposure action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Entertainment action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Entertainment_Video action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_File_Download_Servers action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Freeware_and_Software_Download action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Instant_Messaging action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Internet_Auctions action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Internet_Radio_and_TV action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Intolerance action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Lingerie_and_Swimsuit action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Marijuana action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Media_File_Download action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Message_Boards_and_Forums action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Non_Traditional_Religions action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Non_Traditional_Religions_and_Occult_and_Folklore action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Nudity action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Parked_Domain action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Peer_to_Peer_File_Sharing action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Personals_and_Dating action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Prescribed_Medications action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Private_IP_Addresses action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Pro_Choice action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Pro_Life action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Proxy_Avoidance action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Sex action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Sex_Education action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Social_Networking_and_Personal_Sites action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Surveillance action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Tasteless action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Violence action log-and-permit set security utm feature-profile web-filtering juniper-enhanced profile wf-home category Enhanced_Web_and_Email_Spam action log-and-permit set security utm utm-policy custom-utm-policy anti-virus http-profile junos-av-defaults set security utm utm-policy custom-utm-policy web-filtering http-profile wf-home

-

Überprüfen Sie den Status im CLI-Betriebsmodus.

user@host> show security utm web-filtering status UTM web-filtering status: Server status: Juniper Enhanced using Websense server UP

Jetzt ändert sich der Status in Serverstatus: Juniper Enhanced mit Websense-Server UP. Dieser Status zeigt an, dass der EWF-Dienst auf Ihrem Gerät aktiviert ist.

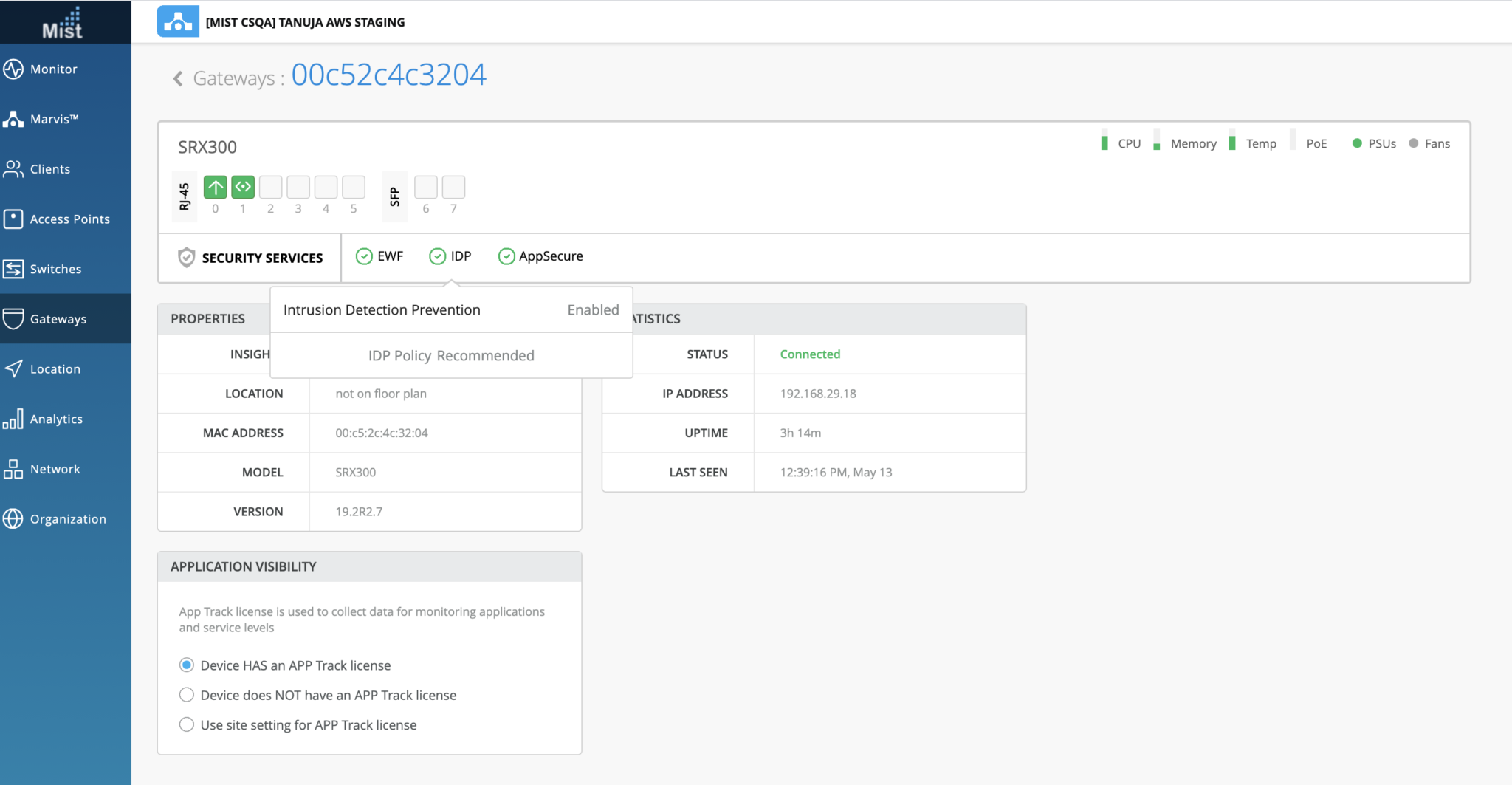

- Sie können den Status im Juniper Mist Cloud-Portal überprüfen, wie in Abbildung 1 dargestellt.

IDP-Status prüfen

Bevor Sie Intrusion Detection and Prevention (IDP) konfigurieren, müssen Sie das IDP-Sicherheitspaket wie folgt herunterladen und installieren:

-

Laden Sie das IDP-Paket herunter, indem Sie die Anweisungen unter Befehl zum Herunterladen der Sicherheit anfordern idp security-package befolgen .

-

Installieren Sie das Paket mithilfe der Anweisungen unter Befehl request security idp security-package install .

In diesem Beispiel werden die IDP-Vorlagen, die Sie herunterladen und installieren, wie folgt verwendet: .

- Laden Sie die IDP-Vorlage herunter, indem Sie die Anweisungen unter Anforderung der Sicherheit idp security-package download policy-templates befehl befolgen .

- Installieren Sie die Vorlagen mithilfe der Anweisungen unter Anforderung der Sicherheit idp security-package install policy-templates des Befehls.

- Aktivieren Sie das Vorlagen-Commit-Skript:

[edit] user@host-1# set system scripts commit file templates.xsl

Die heruntergeladenen Vorlagen werden in der Junos OS-Konfigurationsdatenbank gespeichert und sind in der CLI auf Hierarchieebene

[edit security idp idp-policy]verfügbar. Aktivieren Sie die vordefinierte Richtlinie als aktive Richtlinie. In diesem Beispiel verwenden

RecommendedSie die Richtlinie als aktive Richtlinie.[edit] user@host-1# set security idp default-policy Recommended user@host-1# set security idp active-policy Recommended

- Aktivieren Sie die IDP-Richtlinie in Ihrer Konfiguration. Der folgende Codeausschnitt zeigt ein Konfigurationsbeispiel.

set security idp idp-policy idpengine rulebase-ips rule 1 match from-zone any set security idp idp-policy idpengine rulebase-ips rule 1 match source-address any set security idp idp-policy idpengine rulebase-ips rule 1 match to-zone any set security idp idp-policy idpengine rulebase-ips rule 1 match destination-address any set security idp idp-policy idpengine rulebase-ips rule 1 match application junos-echo set security idp idp-policy idpengine rulebase-ips rule 1 match attacks predefined-attack-groups Critical

- Verwenden Sie die folgenden Befehle im Betriebsmodus, um den Status der IDP-Richtlinie zu überprüfen:

- Empfohlene IDP-Richtlinie:

show security idp policies - Name der Richtlinie:

show security idp policies - IDP-Status:

show security idp status

- Überprüfen Sie den IDP-Status im Juniper Mist Cloud-Portal, wie in Abbildung 1 dargestellt.

- Empfohlene IDP-Richtlinie:

Konfigurieren der Anwendungssicherheit

Auf Ihrer Firewall der SRX-Serie ist die Anwendungssicherheit standardmäßig aktiviert, wenn Sie über eine gültige Lizenz verfügen. Das OC-Team stellt sicher, dass alle Geräte über die aktuellste Version der Anwendungssignatur verfügen. Wenn Sie die Version ändern oder eine benutzerdefinierte Version installieren möchten, finden Sie weitere Informationen unter Vordefinierte Anwendungssignaturen für die Anwendungsidentifikation.

Anzeigen des Sicherheitsservicestatus im Juniper Mist Cloud-Portal

Im Juniper Mist Cloud-Portal können Sie den Status der Sicherheitsdienste im Bereich SICHERHEITSDIENSTE anzeigen. Tabelle 1 enthält die Details des Status.

| Sicherheitsdienste | Statusbedeutung anzeigen | |

|---|---|---|

| EWF | Ermöglichte | Die Verbindung zum Websense-Server besteht wieder. |

| Arbeitsunfähig | EWF ist auf Ihrem Gerät nicht konfiguriert. | |

| Herab | Die Verbindung zum Websense-Server ist unterbrochen. | |

| IDP | Ermöglichte | IDP wird konfiguriert, und die IDP-Richtlinie wird angewendet. |

| Arbeitsunfähig | IDP ist nicht konfiguriert. In diesem Fall wird der Name der IDP-Richtlinie leer angezeigt. | |

| Anwendungssicherheit | Ermöglichte | Die Anwendungssicherheit ist aktiviert. Die Version der Anwendungssignatur wird angezeigt. |

| Arbeitsunfähig | Die Anwendungssicherheit ist nicht aktiviert. Die Signaturversion der Anwendung wird als Null angezeigt. |

Abbildung 1 zeigt den Status der Sicherheitsdienste in Juniper Mist Cloud-Portal.

Sicherheitsdienste

Sicherheitsdienste

Sie können Details wie das Vorhandensein oder Fehlen einer gültigen Lizenz und den Status der Sicherheitsdienste abrufen.

"service_status": {

"idp_status": "disabled", // either "enabled" or "disabled"

"idp_policy": "", // if the above is disabled this will be empty

"appid_status": "disabled", // either "enabled" or "disabled"

"ewf_status": "disabled", // either "enabled" (websense up), "disabled" (no config) or "down" (websense down)

"appid_version": 0 // this will be 0 if appid_status is disabled, as we then don't check the version number

},