Richtlinienbasierte IPsec-VPNs

Ein richtlinienbasiertes VPN ist eine Konfiguration, in der ein IPsec-VPN-Tunnel, der zwischen zwei Endpunkten erstellt wird, in der Richtlinie selbst mit einer Richtlinienaktion für den Transitdatenverkehr angegeben wird, die die Übereinstimmungskriterien der Richtlinie erfüllt.

Richtlinienbasierte IPsec-VPNs verstehen

Bei richtlinienbasierten IPsec-VPNs gibt eine Sicherheitsrichtlinie als Aktion den VPN-Tunnel an, der für den Transitdatenverkehr verwendet werden soll, der die Übereinstimmungskriterien der Richtlinie erfüllt. Ein VPN wird unabhängig von einer Richtlinienanweisung konfiguriert. Die Richtlinienanweisung bezieht sich namentlich auf das VPN, um den Datenverkehr anzugeben, dem der Zugriff auf den Tunnel gestattet wird. Bei richtlinienbasierten VPNs erstellt jede Richtlinie eine individuelle IPsec-Sicherheitszuordnung (SA) mit dem Remote-Peer, die jeweils als individueller VPN-Tunnel zählt. Wenn eine Richtlinie z. B. eine Gruppenquelladresse und eine Gruppenzieladresse enthält, wird jedes Mal, wenn einer der Benutzer, die zur Adressgruppe gehören, versucht, mit einem der als Zieladresse angegebenen Hosts zu kommunizieren, ein neuer Tunnel ausgehandelt und eingerichtet. Da jeder Tunnel einen eigenen Aushandlungsprozess und ein separates Paar von Sicherheitszuordnungen erfordert, kann die Verwendung richtlinienbasierter IPsec-VPNs ressourcenintensiver sein als routenbasierte VPNs.

Beispiele für den Einsatz richtlinienbasierter VPNs:

Sie implementieren ein DFÜ-VPN.

Richtlinienbasierte VPNs ermöglichen es Ihnen, den Datenverkehr auf der Grundlage von Firewall-Richtlinien zu leiten.

Es wird empfohlen, ein routenbasiertes VPN zu verwenden, wenn Sie ein VPN zwischen mehreren Remotestandorten konfigurieren möchten. Routenbasierte VPNs können die gleichen Funktionen wie richtlinienbasierte VPNs bieten.

Einschränkungen:

-

Richtlinienbasierte IPSec-VPNs werden mit IKEv2 nicht unterstützt.

-

Unterstützung für richtlinienbasiertes IPsec-VPN ist nicht verfügbar, wenn das Paket mit dem von Ihrer Firewall ausgeführten Prozess für den IPsec-VPN-Dienst verwendet wird.

junos-ikeikedEntfernen Sie mit package alle richtlinienbasierten IPsec-VPN-Konfigurationen, da diese unwirksam sind.junos-ikeBeachten Sie, dass in SRX5K-SPC3 mit RE3 das Paket standardmäßig verfügbar ist.junos-ikeBei Plattformen SRX1500 und höher ist dies ein optionales Paket. Weitere Informationen finden Sie unter IPsec-VPN-Funktionsunterstützung mit neuem Paket .https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/topic-map/security-ipsec-vpn-overview.html#id-ipsec-vpn-feature-support-on-srx5000-line-of-devices-with-srx5kspc3-and-vsrx-instances-with-ne

Siehe auch

Beispiel: Konfigurieren eines richtlinienbasierten VPN

In diesem Beispiel wird gezeigt, wie ein richtlinienbasiertes IPsec-VPN konfiguriert wird, damit Daten sicher zwischen zwei Standorten übertragen werden können.

Anforderungen

In diesem Beispiel wird die folgende Hardware verwendet:

-

Jede Firewall der SRX-Serie

- Aktualisiert und erneut validiert mit vSRX Virtual Firewall auf Junos OS Version 20.4R1.

Sind Sie daran interessiert, praktische Erfahrungen mit den in diesem Leitfaden behandelten Themen und Abläufen zu sammeln? Besuchen Sie die richtlinienbasierte IPsec-Demonstration in den virtuellen Laboren von Juniper Networks und reservieren Sie noch heute Ihre kostenlose Sandbox! Die richtlinienbasierte IPsec-VPN-Sandbox finden Sie in der Kategorie Sicherheit.

Bevor Sie beginnen, lesen Sie .IPsec – Übersicht

Überblick

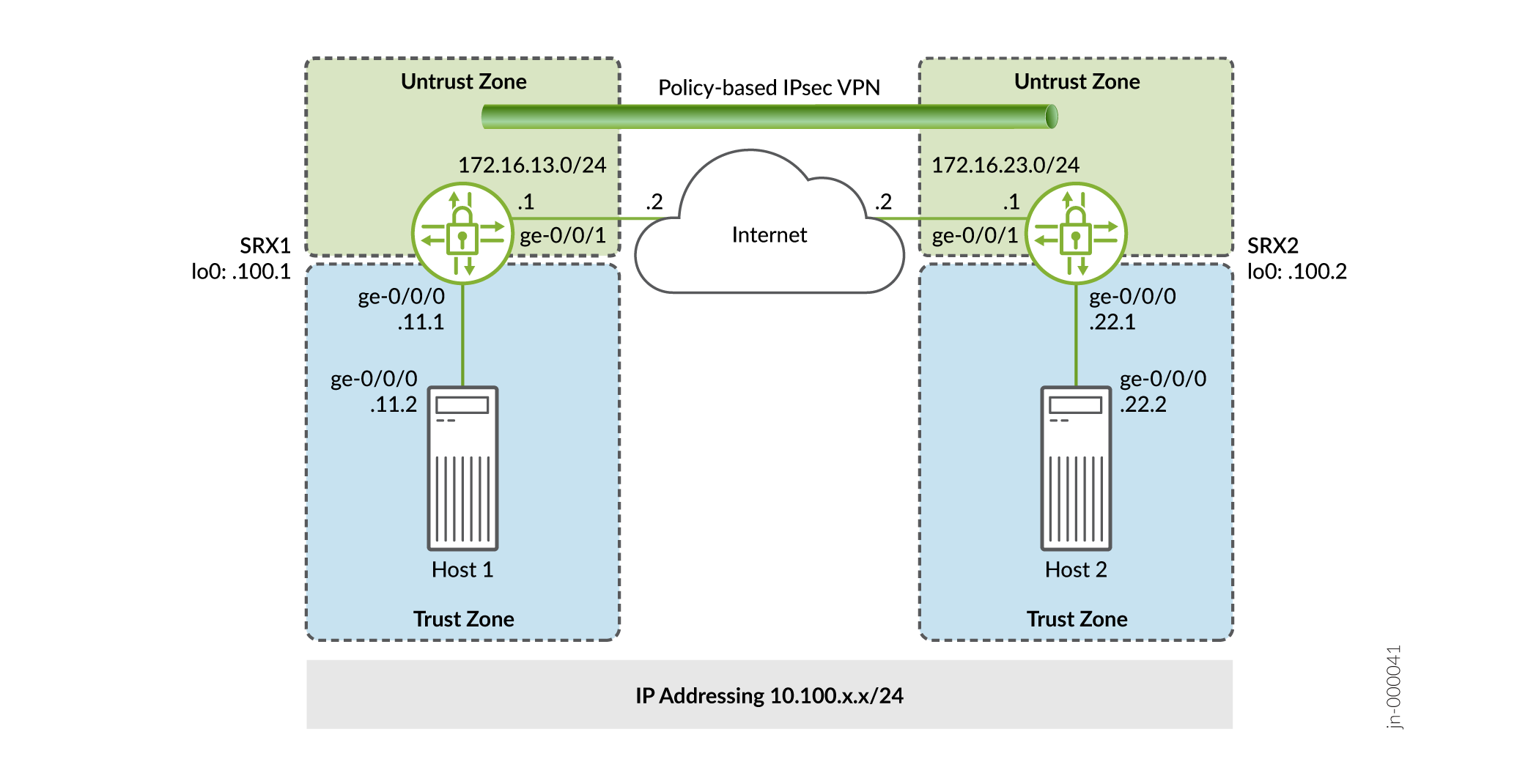

In diesem Beispiel konfigurieren Sie ein richtlinienbasiertes VPN auf SRX1 und SRX2. Host1 und Host2 verwenden das VPN, um Datenverkehr zwischen beiden Hosts sicher über das Internet zu senden.

Abbildung 1 zeigt ein Beispiel für eine richtlinienbasierte VPN-Topologie.

Die IKE-IPsec-Tunnelaushandlung erfolgt in zwei Phasen. In Phase 1 richten die Teilnehmer einen sicheren Kanal ein, über den die IPsec-Sicherheitszuordnung (Security Association, SA) ausgehandelt wird. In Phase 2 handeln die Teilnehmer die IPsec-Sicherheitszuordnung für die Authentifizierung des Datenverkehrs aus, der durch den Tunnel fließt. Genauso wie es zwei Phasen für die Tunnelaushandlung gibt, gibt es zwei Phasen für die Tunnelkonfiguration.

In diesem Beispiel konfigurieren Sie Schnittstellen, eine IPv4-Standardroute und Sicherheitszonen. Anschließend konfigurieren Sie IKE Phase 1, IPsec Phase 2, Sicherheitsrichtlinie und TCP-MSS-Parameter. Durchschauen .Tabelle 1Tabelle 5

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Schnittstellen |

GE-0/0/0.0 |

10.100.11.1/24 |

|

ge-0/0/1.0 |

172.16.13.1/24 |

|

|

Sicherheitszonen |

Vertrauen |

|

|

Unglaubwürdigkeit |

|

|

|

Statische Routen |

0.0.0.0/0 |

|

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

Standard |

|

|

Richtlinien |

IKE-POL |

|

|

Gateway |

IKE-GW |

|

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

Standard |

|

|

Richtlinien |

IPSEC-POL |

|

|

VPN |

VPN-zu-Host2 |

|

|

Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

|

Diese Sicherheitsrichtlinie lässt Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. |

VPN-AUSGANG |

|

|

Diese Sicherheitsrichtlinie lässt Datenverkehr von der nicht vertrauenswürdigen Zone zur vertrauenswürdigen Zone zu. |

VPN-IN |

|

|

Diese Sicherheitsrichtlinie lässt den gesamten Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. Sie müssen die VPN-OUT-Richtlinie vor die standardmäßige Sicherheitsrichtlinie "Zulassen" setzen. Junos OS führt eine Sicherheitsrichtliniensuche durch, beginnend am Anfang der Liste. Wenn die default-permit-Richtlinie vor der VPN-OUT-Policy steht, stimmt der gesamte Datenverkehr aus der Vertrauenszone mit der default-permit-Richtlinie überein und wird zugelassen. Somit wird kein Datenverkehr jemals mit der VPN-OUT-Richtlinie übereinstimmen. |

default-permit |

|

|

Zweck |

Konfigurationsparameter |

|---|---|

|

TCP-MSS wird als Teil des TCP-Drei-Wege-Handshakes ausgehandelt und begrenzt die maximale Größe eines TCP-Segments, damit es besser zu den maximalen MTU-Grenzwerten (Transmission Unit) in einem Netzwerk passt. Dies ist besonders wichtig für VPN-Datenverkehr, da der IPsec-Kapselungs-Overhead zusammen mit dem IP- und Frame-Overhead dazu führen kann, dass das resultierende ESP-Paket (Encapsulating Security Payload) die MTU der physischen Schnittstelle überschreitet und somit zu einer Fragmentierung führt. Fragmentierung führt zu einer erhöhten Nutzung von Bandbreite und Geräteressourcen. Wir empfehlen einen Wert von 1350 als Ausgangspunkt für die meisten Ethernet-basierten Netzwerke mit einer MTU von 1500 oder mehr. Möglicherweise müssen Sie mit verschiedenen TCP-MSS-Werten experimentieren, um eine optimale Leistung zu erzielen. Beispielsweise müssen Sie möglicherweise den Wert ändern, wenn ein Gerät im Pfad eine niedrigere MTU aufweist oder wenn zusätzlicher Overhead wie PPP oder Frame Relay vorhanden ist. |

MSS-Wert: 1350 |

Konfiguration

- Konfigurieren grundlegender Netzwerk- und Sicherheitszoneninformationen

- Konfigurieren von IKE

- Konfigurieren von IPsec

- Konfigurieren von Sicherheitsrichtlinien

- Konfigurieren von TCP-MSS

- SRX2 konfigurieren

Konfigurieren grundlegender Netzwerk- und Sicherheitszoneninformationen

CLI-Schnellkonfiguration

Um dieses Beispiel für SRX1 schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.1/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie im CLI-Benutzerhandbuch.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie Schnittstellen-, statische Routen- und Sicherheitszoneninformationen:

-

Konfigurieren Sie die Schnittstellen.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 user@SRX1# set interfaces lo0 unit 0 family inet address 10.100.100.1/32

-

Konfigurieren Sie die statischen Routen.

[edit] user@SRX1# set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2

-

Weisen Sie die mit dem Internet verbundene Schnittstelle der nicht vertrauenswürdigen Sicherheitszone zu.

[edit security zones security-zone untrust] user@SRX1# set interfaces ge-0/0/1.0

-

Geben Sie die zulässigen Systemdienste für die nicht vertrauenswürdige Sicherheitszone an.

[edit security zones security-zone untrust] user@SRX1# set host-inbound-traffic system-services ike user@SRX1# set host-inbound-traffic system-services ping

-

Weisen Sie die auf Host1 zugewandte Schnittstelle der Vertrauenssicherheitszone zu.

[edit security zones security-zone trust] user@SRX1# set interfaces ge-0/0/0.0

-

Geben Sie die zulässigen Systemdienste für die Vertrauenssicherheitszone an.

[edit security zones security-zone trust] user@SRX1# set host-inbound-traffic system-services all

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die Befehle , und eingeben.show interfacesshow routing-optionsshow security zones Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.100.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.13.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.100.100.1/32;

}

}

}

[edit]

user@SRX1# show routing-options

static {

route 0.0.0.0/0 next-hop 172.16.13.2;

}

[edit]

user@SRX1# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

Konfigurieren von IKE

CLI-Schnellkonfiguration

Um dieses Beispiel für SRX1 schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.23.1 set security ike gateway IKE-GW external-interface ge-0/0/1

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie im CLI-Benutzerhandbuch.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie IKE:

-

Erstellen Sie den IKE-Vorschlag.

[edit security ike] user@SRX1# set proposal standard

-

Definieren Sie die Authentifizierungsmethode für den IKE-Vorschlag.

[edit security ike proposal standard] user@SRX1# set authentication-method pre-shared-keys

-

Erstellen Sie die IKE-Richtlinie.

[edit security ike] user@SRX1# set policy IKE-POL

-

Legen Sie den IKE-Richtlinienmodus fest.

[edit security ike policy IKE-POL] user@SRX1# set mode main

-

Geben Sie einen Verweis auf den IKE-Vorschlag an.

[edit security ike policy IKE-POL] user@SRX1# set proposals standard

-

Definieren Sie die Authentifizierungsmethode für die IKE-Richtlinie.

[edit security ike policy IKE-POL] user@SRX1# set pre-shared-key ascii-text $ABC123

-

Erstellen Sie das IKE-Gateway, und definieren Sie seine externe Schnittstelle.

[edit security ike gateway IKE-GW] user@SRX1# set external-interface ge-0/0/1.0

-

Definieren Sie die Adresse des IKE-Gateways.

[edit security ike gateway IKE-GW] user@SRX1# address 172.16.23.1

-

Definieren Sie die IKE-Richtlinienreferenz.

[edit security ike gateway IKE-GW] user@SRX1# set ike-policy IKE-POL

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security ike Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security ike

proposal standard {

authentication-method pre-shared-keys;

}

policy IKE-POL {

mode main;

proposals standard;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway IKE-GW {

ike-policy IKE-POL;

address 172.16.23.1;

external-interface ge-0/0/1;

}

Konfigurieren von IPsec

CLI-Schnellkonfiguration

Um dieses Beispiel für SRX1 schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host2 ike gateway IKE-GW set security ipsec vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host2 establish-tunnels immediately

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie im CLI-Benutzerhandbuch.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie IPsec:

-

Erstellen Sie den IPsec-Vorschlag.

[edit] user@SRX1# set security ipsec proposal standard

-

Erstellen Sie die IPsec-Richtlinie.

[edit security ipsec] user@SRX1# set policy IPSEC-POL

-

Geben Sie den IPsec-Vorschlagsverweis an.

[edit security ipsec policy IPSEC-POL] user@SRX1# set proposals standard

-

Geben Sie das IKE-Gateway an.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike gateway IKE-GW

-

Geben Sie die IPsec-Richtlinie an.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL

-

Konfigurieren Sie den Tunnel so, dass er sofort eingerichtet wird.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 establish-tunnels immediately

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security ipsec Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@SRX1# show security ipsec

proposal standard;

policy IPSEC-POL {

proposals standard;

}

vpn VPN-to-Host2 {

ike {

gateway IKE-GW;

ipsec-policy IPSEC-POL;

}

establish-tunnels immediately;

}

Konfigurieren von Sicherheitsrichtlinien

CLI-Schnellkonfiguration

Um dieses Beispiel für SRX1 schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone trust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone untrust set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie im CLI-Benutzerhandbuch.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie Sicherheitsrichtlinien:

-

Erstellen Sie Adressbucheinträge für die Netzwerke, die in den Sicherheitsrichtlinien verwendet werden.

[edit] user@SRX1# set security address-book Host1 address Host1-Net 10.100.11.0/24 user@SRX1# set security address-book Host1 attach zone trust user@SRX1# set security address-book Host2 address Host2-Net 10.100.22.0/24 user@SRX1# set security address-book Host2 attach zone untrust

-

Erstellen Sie die Sicherheitsrichtlinie, die den Datenverkehr von Host1 in der Vertrauenszone mit Host2 in der nicht vertrauenswürdigen Zone abgleichen soll.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy VPN-OUT match source-address Host1-Net user@SRX1# set policy VPN-OUT match destination-address Host2-Net user@SRX1# set policy VPN-OUT match application any user@SRX1# set policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2

-

Erstellen Sie die Sicherheitsrichtlinie, um allen anderen Datenverkehr zum Internet von der Vertrauenszone in die nicht vertrauenswürdige Zone zuzulassen.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy default-permit match source-address any user@SRX1# set policy default-permit match destination-address any user@SRX1# set policy default-permit match application any user@SRX1# set policy default-permit then permit

-

Erstellen Sie eine Sicherheitsrichtlinie, um Datenverkehr von Host2 in der nicht vertrauenswürdigen Zone zu Host1 in der vertrauenswürdigen Zone zuzulassen.

[edit security policies from-zone untrust to-zone trust] user@SRX1# set policy VPN-IN match source-address Host2-Net user@SRX1# set policy VPN-IN match destination-address Host1-Net user@SRX1# set policy VPN-IN match application any user@SRX1# set policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security policies Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@SRX1# show security policies

from-zone trust to-zone untrust {

policy VPN-OUT {

match {

source-address Host1-Net;

destination-address Host2-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy VPN-IN {

match {

source-address Host2-Net;

destination-address Host1-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

}

Konfigurieren von TCP-MSS

CLI-Schnellkonfiguration

Um dieses Beispiel für SRX1 schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security flow tcp-mss ipsec-vpn mss 1350

Schritt-für-Schritt-Anleitung

So konfigurieren Sie TCP-MSS-Informationen:

-

Konfigurieren Sie die TCP-MSS-Informationen.

[edit] user@SRX1# set security flow tcp-mss ipsec-vpn mss 1350

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security flow Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@SRX1# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

SRX2 konfigurieren

CLI-Schnellkonfiguration

Als Referenz wird die Konfiguration für SRX2 bereitgestellt.

Um diesen Abschnitt des Beispiels schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.13.1 set security ike gateway IKE-GW external-interface ge-0/0/1 set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host1 ike gateway IKE-GW set security ipsec vpn VPN-to-Host1 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host1 establish-tunnels immediately set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone untrust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone trust set security flow tcp-mss ipsec-vpn mss 1350 set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host1 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.23.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.2/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.23.2

Überprüfung

Um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert, führen Sie die folgenden Schritte aus:

- Überprüfen des IKE-Status

- Überprüfen des IPsec-Phase-2-Status

- Testen des Datenverkehrsflusses über das VPN

- Überprüfen von Statistiken und Fehlern für eine IPsec-Sicherheitszuordnung

Überprüfen des IKE-Status

Zweck

Überprüfen Sie den IKE-Status.

Was

Geben Sie im Betriebsmodus den Befehl ein.show security ike security-associations Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den Befehl.show security ike security-associations index index_number detail

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 1859361 UP 9788fa59c3ee2e2a 0b17e52f34b83aba Main 172.16.23.1

user@SRX1> show security ike security-associations index 1859361 detail

IKE peer 172.16.23.1, Index 1859361, Gateway Name: IKE-GW

Role: Responder, State: UP

Initiator cookie: 9788fa59c3ee2e2a, Responder cookie: 0b17e52f34b83aba

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Lifetime: Expires in 17567 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 172.16.23.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1740

Output bytes : 1132

Input packets: 15

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 4 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Local identity: 172.16.13.1

Remote identity: 172.16.23.1

Flags: IKE SA is created

Bedeutung

Der Befehl listet alle aktiven IKE Phase 1-Sicherheitszuordnungen (Security Associations, SAs) auf.show security ike security-associations Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration.

Wenn Sicherheitszuordnungen aufgeführt sind, überprüfen Sie die folgenden Informationen:

-

Index: Dieser Wert ist für jede IKE-SA eindeutig, den Sie im Befehl verwenden können, um weitere Informationen über die SA zu erhalten.

show security ike security-associations index detail -

Remote-Adresse: Vergewissern Sie sich, dass die Remote-IP-Adresse korrekt ist.

-

Bundesland

-

UP: Die Phase-1-Sicherheitszuordnung wurde eingerichtet.

-

DOWN: Beim Einrichten der Phase-1-SA ist ein Problem aufgetreten.

-

-

Modus: Vergewissern Sie sich, dass der richtige Modus verwendet wird.

Vergewissern Sie sich, dass die folgenden Elemente in Ihrer Konfiguration korrekt sind:

-

Externe Schnittstellen (die Schnittstelle muss diejenige sein, die IKE-Pakete empfängt)

-

Parameter der IKE-Richtlinie

-

Informationen zum vorinstallierten Schlüssel

-

Vorschlagsparameter für Phase 1 (müssen auf beiden Peers übereinstimmen)

Der Befehl listet zusätzliche Informationen über die Sicherheitszuordnung mit der Indexnummer 1859361 auf:show security ike security-associations index 1859361 detail

-

Verwendete Authentifizierungs- und Verschlüsselungsalgorithmen

-

Phase 1 Lebensdauer

-

Verkehrsstatistiken (können verwendet werden, um zu überprüfen, ob der Datenverkehr in beide Richtungen ordnungsgemäß fließt)

-

Informationen zur Rolle des Initiators und des Responders

Die Fehlerbehebung wird am besten auf dem Peer mithilfe der Responder-Rolle durchgeführt.

-

Anzahl der erstellten IPsec-Sicherheitszuordnungen

-

Anzahl der laufenden Phase-2-Verhandlungen

Überprüfen des IPsec-Phase-2-Status

Zweck

Überprüfen Sie den IPsec-Phase 2-Status.

Was

Geben Sie im Betriebsmodus den Befehl ein.show security ipsec security-associations Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den Befehl.show security ipsec security-associations index index_number detail

user@SRX1 show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <2 ESP:3des/sha1 ae5afc5a 921/ unlim - root 500 172.16.23.1 >2 ESP:3des/sha1 6388a743 921/ unlim - root 500 172.16.23.1

user@SRX1> show security ipsec security-associations index 2 detail

ID: 2 Virtual-system: root, VPN Name: VPN-to-Host2

Local Gateway: 172.16.13.1, Remote Gateway: 172.16.23.1

Local Identity: ipv4_subnet(any:0,[0..7]=10.100.11.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=10.100.22.0/24)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled , Policy-name: VPN-OUT

Port: 500, Nego#: 30, Fail#: 0, Def-Del#: 0 Flag: 0x600829

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Thu Jul 29 2021 14:29:22 -0700: IPSec SA negotiation successfully completed (29 times)

Thu Jul 29 2021 12:00:30 -0700: IKE SA negotiation successfully completed (4 times)

Wed Jul 28 2021 15:20:58

: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Wed Jul 28 2021 15:05:13 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Jul 28 2021 15:05:13

: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's address received. Information updated (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's zone received. Information updated (1 times)

Wed Jul 28 2021 11:17:38

: Negotiation failed with error code NO_PROPOSAL_CHOSEN received from peer (1 times)

Wed Jul 28 2021 09:27:11 -0700: IKE SA negotiation successfully completed (19 times)

Thu Jul 22 2021 16:34:17 -0700: Negotiation failed with INVALID_SYNTAX error (3 times)

Thu Jul 22 2021 10:34:55 -0700: IKE SA negotiation successfully completed (1 times)

Thu Jul 22 2021 10:34:46 -0700: No response from peer. Negotiation failed (16 times)

Direction: inbound, SPI: ae5afc5a, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 6388a743, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Bedeutung

Die Ausgabe des Befehls listet die folgenden Informationen auf:show security ipsec security-associations

-

Die ID-Nummer ist 2. Verwenden Sie diesen Wert mit dem Befehl, um weitere Informationen zu dieser bestimmten Sicherheitszuordnung abzurufen.

show security ipsec security-associations index -

Es gibt ein IPsec-SA-Paar, das Port 500 verwendet, was darauf hinweist, dass keine NAT-Traversierung implementiert ist. (NAT-Traversal verwendet Port 4500 oder einen anderen zufälligen Port mit hohen Zahlen.)

-

Die SPIs, die Lebensdauer (in Sekunden) und die Nutzungsgrenzen (oder die Lebensdauer in KB) werden für beide Richtungen angezeigt. Der Wert 921/ unlim gibt an, dass die Lebensdauer von Phase 2 in 921 Sekunden abläuft und dass keine Lebensdauer angegeben wurde, was bedeutet, dass sie unbegrenzt ist. Die Lebensdauer von Phase 2 kann sich von der Lebensdauer von Phase 1 unterscheiden, da Phase 2 nicht von Phase 1 abhängig ist, nachdem das VPN eingerichtet wurde.

-

Die VPN-Überwachung ist für diese Sicherheitszuordnung nicht aktiviert, wie durch einen Bindestrich in der Spalte Mon angegeben. Wenn die VPN-Überwachung aktiviert ist, wird U (nach oben) oder D (nach unten) aufgeführt.

-

Das virtuelle System (vsys) ist das Stammsystem und listet immer 0 auf.

Die Ausgabe des Befehls listet die folgenden Informationen auf:show security ipsec security-associations index 2 detail

-

Die lokale Identität und die Remoteidentität bilden die Proxy-ID für die SA.

Eine Nichtübereinstimmung der Proxy-ID ist einer der häufigsten Gründe für einen Phase-2-Fehler. Bei richtlinienbasierten VPNs wird die Proxy-ID aus der Sicherheitsrichtlinie abgeleitet. Die lokale Adresse und die Remoteadresse werden aus den Adressbucheinträgen abgeleitet, und der Dienst wird von der für die Richtlinie konfigurierten Anwendung abgeleitet. Wenn Phase 2 aufgrund einer nicht übereinstimmenden Proxy-ID fehlschlägt, können Sie die Richtlinie verwenden, um zu bestätigen, welche Adressbucheinträge konfiguriert sind. Stellen Sie sicher, dass die Adressen mit den gesendeten Informationen übereinstimmen. Überprüfen Sie den Dienst, um sicherzustellen, dass die Ports mit den gesendeten Informationen übereinstimmen.

Testen des Datenverkehrsflusses über das VPN

Zweck

Überprüfen Sie den Datenverkehrsfluss über das VPN.

Was

Verwenden Sie den Befehl vom Gerät Host1, um den Datenverkehrsfluss zu Host2 zu testen.ping

user@Host1> ping 10.100.22.1 rapid count 100 PING 10.100.22.1 (10.100.22.1): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! --- 10.100.22.1 ping statistics --- 100 packets transmitted, 100 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.300/3.936/8.562/0.720 ms

Bedeutung

Wenn der Befehl von Host1 fehlschlägt, liegt möglicherweise ein Problem mit dem Routing, den Sicherheitsrichtlinien, dem Endhost oder der Verschlüsselung und Entschlüsselung von ESP-Paketen vor.ping

Überprüfen von Statistiken und Fehlern für eine IPsec-Sicherheitszuordnung

Zweck

Überprüfen Sie ESP- und Authentifizierungsheaderzähler und -fehler auf eine IPsec-Sicherheitszuordnung.

Was

Geben Sie im Betriebsmodus den Befehl ein, indem Sie die Indexnummer des VPN verwenden, für das Sie Statistiken anzeigen möchten.show security ipsec statistics index index_number

user@SRX1> show security ipsec statistics index 2 ESP Statistics: Encrypted bytes: 13600 Decrypted bytes: 8400 Encrypted packets: 100 Decrypted packets: 100 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Sie können den Befehl auch verwenden, um Statistiken und Fehler für alle Sicherheitszuordnungen zu überprüfen.show security ipsec statistics

Verwenden Sie den Befehl, um alle IPsec-Statistiken zu löschen.clear security ipsec statistics

Bedeutung

Wenn Sie Probleme mit Paketverlusten in einem VPN feststellen, können Sie den Befehl mehrmals ausführen, um zu bestätigen, dass die Zähler für verschlüsselte und entschlüsselte Pakete inkrementiert werden.show security ipsec statistics Sie sollten auch überprüfen, ob die anderen Fehlerzähler inkrementiert werden.