IPv6-IPsec-VPNs

Juniper Networks unterstützt manuelle und Autokey-IKE-Konfigurationen mit vorinstallierten Schlüsseln für IPv6-IPsec-VPN.

Unterstützung von VPN-Funktionen für IPv6-Adressen

Ein routenbasierter Site-to-Site-VPN-Tunnel mit einer sicheren Punkt-zu-Punkt-Tunnelschnittstelle kann in den Tunnelmodi IPv4-in-IPv4, IPv6-in-IPv6, IPv6-in-IPv4 oder IPv4-in-IPv6 betrieben werden. IPv6-Adressen können sich im äußeren IP-Header befinden, der den Tunnelendpunkt darstellt, oder im inneren IP-Header, der die endgültige Quell- und Zieladresse für ein Paket darstellt.

Tabelle 1 definiert die Unterstützung für IPv6-Adressen in VPN-Funktionen.

Funktion |

Unterstützt |

Ausnahmen |

|---|---|---|

IKE- und IPsec-Unterstützung: |

||

IKEv1 und IKEv2 |

Ja |

Sofern nicht anders angegeben, gelten alle unterstützten Funktionen für IKEv1 und IKEv2. |

Routenbasiertes VPN |

Ja |

– |

Richtlinienbasiertes VPN |

Ja |

Richtlinienbasierte IPv6-VPNs werden auf Firewalls der SRX-Serie in Chassis-Cluster-Konfigurationen nicht unterstützt. Richtlinienbasierte IPv6-VPNs werden nur mit IPv6-in-IPv6-Tunneln auf eigenständigen SRX300-, SRX320-, SRX340-, SRX345- und SRX550HM-Geräten unterstützt. |

Site-to-Site-VPN |

Ja |

Es wird nur Eins-zu-Eins- und Site-to-Site-VPN unterstützt. Many-to-One, Site-to-Site VPN (NHTB) wird nicht unterstützt. Die NHTB-Konfiguration kann nicht für andere Tunnelmodi als IPv4-in-IPv4-Tunnel festgeschrieben werden. |

Dynamisches Endpunkt-VPN |

Ja |

– |

DFÜ-VPN |

Ja |

– |

AutoVPN |

Ja |

AutoVPN-Netzwerke, die sichere Tunnelschnittstellen im Punkt-zu-Punkt-Modus verwenden, unterstützen IPv6-Adressen für Datenverkehrsselektoren und für IKE-Peers. AutoVPN im Punkt-zu-Multipunkt-Modus unterstützt keinen IPv6-Datenverkehr. |

Gruppen-VPN |

Nein |

– |

Punkt-zu-Punkt-Tunnelschnittstellen |

Ja |

– |

Punkt-zu-Mehrpunkt-Tunnelschnittstellen |

Nein |

– |

Hub-and-Spoke-Szenario für Site-to-Site-VPNs |

Ja |

– |

Nummerierte und nicht nummerierte Tunnelschnittstellen |

Ja |

– |

Statisches und dynamisches Unicast-Routing (RIP, OSPF, BGP) |

Ja |

– |

Dynamisches Multicast-Routing (PIM) |

Nein |

– |

Virtueller Router |

Ja |

– |

Logisches System |

Nein |

– |

Automatische und manuelle SA- und Schlüsselverwaltung |

Ja |

– |

Mehrere SPUs |

Ja |

– |

Chassis-Cluster |

Ja |

IPsec-VPN mit Aktiv-Aktiv-Modus wird nur auf SRX300-, SRX320-, SRX340-, SRX345- und SRX550HM-Geräten für routenbasierte IPv6-Tunnel unterstützt. IPsec-VPN mit Aktiv-Aktiv-Modus wird auf SRX5400-, SRX5600- und SRX5800 Geräten nicht unterstützt. |

Statistiken, Protokolle, Debugging pro Tunnel |

Ja |

– |

SNMP MIB |

Ja |

– |

Lokale Adressauswahl |

Ja |

Wenn mehrere Adressen derselben Adressfamilie auf einer physischen externen Schnittstelle zu einem VPN-Peer konfiguriert werden, wird empfohlen, die Konfiguration ebenfalls auf der Hierarchieebene [] vorzunehmen. |

Beendigung der Loopback-Adresse |

Ja |

– |

Xauth oder modecfg über IPv6 |

Nein |

– |

SPC-Einsatz |

Ja |

– |

ISSU |

Ja |

– |

DNS-Name als IKE-Gateway-Adresse |

Ja |

Wie bei IPv4-Tunneln werden Änderungen der Peer-Gateway-Adresse im DNS-Namen bei IPv6-Tunneln nicht unterstützt. |

Authentifizierung mit vorinstalliertem Schlüssel oder Zertifikat |

Ja |

– |

NAT-Traversal (NAT-T) für IPv4-IKE-Peers |

Ja |

NAT-T wird nur für die Tunnelmodi IPv6-in-IPv4 und IPv4-in-IPv4 mit IKEv1 unterstützt. Die Tunnelmodi IPv6-in-IPv6 und IPv4-in-IPv6 werden nicht unterstützt. IKEv2 wird für NAT-T nicht unterstützt. NAT-T von IPv6 auf IPv4 oder von IPv4 auf IPv6 wird nicht unterstützt. |

Dead Peer Detection (DPD) und DPD Gateway Failover |

Ja |

Das DPD-Gateway-Failover wird nur für verschiedene Gateway-Adressen innerhalb derselben Familie unterstützt. Ein Failover von einer IPv6-Gatewayadresse zu einer IPv4-Gatewayadresse oder umgekehrt wird nicht unterstützt. |

Verschlüsselungssätze, Authentifizierungsalgorithmen und DH-Gruppen, die in Junos OS Version 12.1X45-D10 für Firewalls der SRX-Serie unterstützt werden. |

Ja |

– |

Allgemeine Vorschläge und Richtlinien für IPv6 und IPv4 |

Ja |

– |

Allgemeine IKE-ID |

Ja |

– |

ESP- und AH-Transportmodi |

Nein |

Diese Modi werden für IPv4 nicht unterstützt. |

ESP- und AH-Tunnelmodi |

Ja |

Der AH-Tunnelmodus mit veränderlichen Erweiterungsheadern und -optionen wird nicht unterstützt. |

Erweiterte Sequenznummer |

Nein |

– |

Einzelne Proxy-ID-Paare |

Ja |

– |

Mehrere Datenverkehrsselektorpaare |

Ja |

Wird nur mit IKEv1 unterstützt. |

Lebensdauer von IKE oder IPsec SA in Sekunden |

Ja |

– |

Lebensdauer von IKE SA, in Kilobyte |

Ja |

– |

VPN-Überwachung |

Nein |

Die Konfiguration mit IPv6-Tunneln kann nicht festgeschrieben werden. |

DF-Bit |

Ja |

Bei IPv6-in-IPv6-Tunneln wird das DF-Bit nur gesetzt, wenn es auf der Hierarchieebene [] konfiguriert ist. ist die Standardeinstellung. |

Dual-Stack (parallele IPv4- und IPv6-Tunnel) über eine einzige physische Schnittstelle |

Ja |

Für routenbasierte Site-to-Site-VPNs. Ein einzelner IPv4-Tunnel kann sowohl im IPv4-in-IPv4- als auch im IPv6-in-IPv4-Tunnelmodus betrieben werden, und ein einzelner IPv6-Tunnel kann sowohl im IPv4-in-IPv6- als auch im IPv6-in-IPv6-Tunnelmodus betrieben werden. |

IPv6-Erweiterungsheader |

Ja |

IPv6-Erweiterungsheader und IPv4-Optionen für IKE- und IPsec-Pakete werden akzeptiert, aber nicht verarbeitet. AH mit veränderlichen EHs und Optionen wird nicht unterstützt. |

Fragmentierung und Remontage |

Ja |

– |

VPN-Sitzungsaffinität |

Ja |

– |

Multicast-Datenverkehr |

Nein |

– |

Tunnel-IP-Dienste (Screen, NAT, ALG, IPS, AppSecure) |

Ja |

– |

Neuanordnung von Paketen für IPv6-Fragmente über Tunnel |

Nein |

– |

Bidirectional Forwarding Detection (BFD) über OSPFv3-Routen auf der st0-Schnittstelle |

Nein |

– |

Neighbor Discovery Protocol (NDP) über st0-Schnittstellen |

Nein |

– |

PKI-Unterstützung: |

||

PKI im virtuellen Router |

Ja |

– |

RSA-Signaturauthentifizierung (Schlüsselgröße 512, 1024, 2048 oder 4096 Bit) |

Ja |

– |

DSA-Signaturauthentifizierung (Schlüsselgröße 1024, 2048 oder 4096 Bit) |

Ja |

– |

ECDSA-Signaturen |

Ja |

– |

Authentifizierung der Zertifikatskette |

Nein |

– |

Automatische oder manuelle Registrierung über IPv4 |

Ja |

– |

Automatischer oder manueller Widerruf über IPv4 |

Ja |

– |

Automatische oder manuelle Registrierung über IPv6 |

Nein |

– |

Automatischer oder manueller Widerruf über IPv6 |

Nein |

– |

IPv6-Adressen in PKI-Zertifikatsfeldern |

Nein |

– |

Siehe auch

Grundlegendes zur IPv6-IKE- und IPsec-Paketverarbeitung

Dieses Thema umfasst die folgenden Abschnitte:

IPv6-IKE-Paketverarbeitung

Internet Key Exchange (IKE) ist Teil der IPsec-Protokollsuite. Es ermöglicht zwei Tunnelendpunkten automatisch, Sicherheitszuordnungen (SAs) einzurichten und geheime Schlüssel miteinander auszuhandeln. Es ist nicht erforderlich, die Sicherheitsparameter manuell zu konfigurieren. IKE bietet auch Authentifizierung für kommunizierende Peers.

Die IKE-Paketverarbeitung in IPv6-Netzwerken umfasst die folgenden Elemente:

ISAKMP-Identifikationsnutzlast (Internet Security Association and Key Management Protocol)

Die ISAKMP-Identifikationsnutzlast wird verwendet, um die kommunizierenden IPv6-Peers zu identifizieren und zu authentifizieren. Zwei ID-Typen (ID_IPV6_ADDR und ID_IPV6_ADDR_SUBNET) sind für IPv6 aktiviert. Der ID-Typ gibt die Art der zu verwendenden Identifizierung an. Der ID_IPV6_ADDR-Typ gibt eine einzelne IPv6-Adresse mit 16 Oktetten an. Dieser ID-Typ stellt eine IPv6-Adresse dar. Der ID_IPV6_ADDR_SUBNET-Typ gibt einen Bereich von IPv6-Adressen an, der durch zwei 16-Oktett-Werte dargestellt wird. Dieser ID-Typ stellt eine IPv6-Netzwerkmaske dar. Tabelle 2 listet die ID-Typen und die ihnen zugewiesenen Werte in der Identifikationsnutzlast auf.

Tabelle 2: ISAKMP-ID-Typen und ihre Werte ID-Typ

Wert

RESERVIERT

0

ID_IPV4_ADDR

1

ID_FQDN

2

ID_USER_FQDN

3

ID_IPV4_ADDR_SUBNET

4

ID_IPV6_ADDR

5

ID_IPV6_ADDR_SUBNET

6

ID_IPV4_ADDR_RANGE

7

ID_IPV6_ADDR_RANGE

8

ID_DER_ASN1_DN

9

ID_DER_ASN1_GN

10

ID_KEY_ID

11

ID_LIST

12

Der ID_IPV6_ADDR_RANGE-Typ gibt einen Bereich von IPv6-Adressen an, der durch zwei 16-Oktett-Werte dargestellt wird. Der erste Oktettwert stellt die IPv6-Anfangsadresse dar, und der zweite Oktettwert stellt die IPv6-Endadresse im Bereich dar. Alle IPv6-Adressen, die zwischen der ersten und der letzten IPv6-Adresse liegen, werden als Teil der Liste betrachtet.

Zwei ID-Typen in der ISAKMP-Identifikationsnutzlast (ID_IPV6_ADDR_RANGE und ID_IPV4_ADDR_RANGE) werden in dieser Version nicht unterstützt.

Proxy-ID

Eine Proxy-ID wird während Phase 2 der IKE-Aushandlung verwendet. Er wird generiert, bevor ein IPsec-Tunnel aufgebaut wird. Eine Proxy-ID identifiziert die SA, die für das VPN verwendet werden soll. Es werden zwei Proxy-IDs generiert: lokal und remote. Die lokale Proxy-ID bezieht sich auf die lokale IPv4- oder IPv6-Adresse/das Netzwerk und die Subnetzmaske. Die Remote-Proxy-ID bezieht sich auf die Remote-IPv4- oder IPv6-Adresse/das Netzwerk und die Subnetzmaske.

Sicherheits-Assoziation

Eine SA ist eine Vereinbarung zwischen VPN-Teilnehmern zur Unterstützung einer sicheren Kommunikation. Sicherheitszuordnungen werden anhand von drei Parametern unterschieden: Sicherheitsparameterindex (SPI), IPv6-Zieladresse und Sicherheitsprotokoll (entweder AH oder ESP). Der SPI ist ein eindeutiger Wert, der einer Sicherheitszuordnung zugewiesen wird, um die Identifizierung einer Sicherheitszuordnung unter mehreren Sicherheitszuordnungen zu erleichtern. In einem IPv6-Paket wird die SA anhand der Zieladresse im äußeren IPv6-Header und das Sicherheitsprotokoll entweder über den AH- oder den ESP-Header identifiziert.

IPv6-IPsec-Paketverarbeitung

Nachdem die IKE-Verhandlungen abgeschlossen sind und die beiden IKE-Gateways die Phase-1- und Phase-2-Sicherheitszuordnungen eingerichtet haben, verwendet IPv6-IPsec Authentifizierungs- und Verschlüsselungstechnologien, um die IPv6-Pakete zu sichern. Da IPv6-Adressen im Vergleich zu IPv4-Adressen, die 32 Bit lang sind, 128 Bit lang sind, erfordert die IPv6-IPsec-Paketverarbeitung mehr Ressourcen.

Die Neuanordnung von Paketen für IPv6-Fragmente über einen Tunnel wird nicht unterstützt.

Geräte mit IPv6-Adressierung führen keine Fragmentierung durch. IPv6-Hosts sollten entweder eine Pfad-MTU-Erkennung durchführen oder Pakete senden, die kleiner als die IPv6-Mindest-MTU-Größe von 1280 Byte sind.

Dieses Thema umfasst die folgenden Abschnitte:

- AH-Protokoll in IPv6

- ESP-Protokoll in IPv6

- IPv4-Optionen und IPv6-Erweiterungsheader mit AH und ESP

- Berechnung des Integritätsprüfwerts in IPv6

- Vortriebsbau im Tunnelbetrieb

AH-Protokoll in IPv6

Das AH-Protokoll bietet Datenintegrität und Datenauthentifizierung für IPv6-Pakete. IPv6-IPsec verwendet Erweiterungsheader (z. B. Hop-by-Hop- und Routing-Optionen), die im IPv6-Datagramm auf eine bestimmte Weise angeordnet werden müssen. Im AH-Tunnel-Modus folgt der AH-Header unmittelbar auf den neuen äußeren IPv6-Header, ähnlich wie im IPv4-AH-Tunnel-Modus. Die Erweiterungsheader werden nach der ursprünglichen inneren Kopfzeile platziert. Daher wird im AH-Tunnelmodus das gesamte Paket gekapselt, indem ein neuer äußerer IPv6-Header hinzugefügt wird, gefolgt von einem Authentifizierungsheader, einem inneren Header, Erweiterungsheadern und dem Rest des ursprünglichen Datagramms, wie in gezeigt.Abbildung 1

Im Gegensatz zu ESP deckt der AH-Authentifizierungsalgorithmus den äußeren Header sowie alle neuen Erweiterungsheader und -optionen ab.

Der AH-Tunnel-Modus auf Firewalls der SRX-Serie unterstützt keine veränderlichen IPv4-Optionen oder veränderlichen IPv6-Erweiterungsheader. Siehe .Tabelle 3

ESP-Protokoll in IPv6

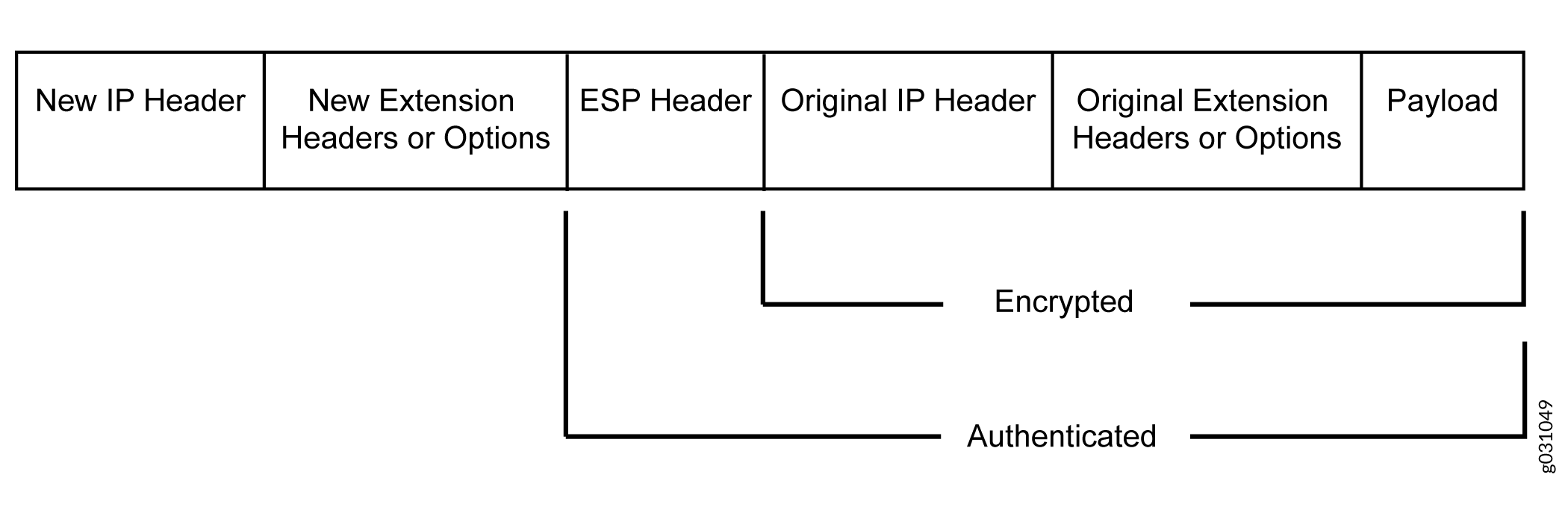

Das ESP-Protokoll bietet sowohl Verschlüsselung als auch Authentifizierung für IPv6-Pakete. Da IPv6-IPsec Erweiterungsheader (z. B. Hop-by-Hop- und Routing-Optionen) im IPv6-Datagramm verwendet, besteht der wichtigste Unterschied zwischen dem IPv6-ESP-Tunnelmodus und dem IPv4-ESP-Tunnelmodus in der Platzierung der Erweiterungsheader im Paketlayout. Im ESP-Tunnel-Modus folgt der ESP-Header unmittelbar auf den neuen äußeren IPv6-Header, ähnlich wie im IPv4-ESP-Tunnel-Modus. Daher wird im ESP-Tunnelmodus das gesamte Paket gekapselt, indem ein neuer äußerer IPv6-Header hinzugefügt wird, gefolgt von einem ESP-Header, einem inneren Header, Erweiterungsheadern und dem Rest des ursprünglichen Datagramms, wie in gezeigt.Abbildung 2

IPv4-Optionen und IPv6-Erweiterungsheader mit AH und ESP

IPsec-Pakete mit IPv4-Optionen oder IPv6-Erweiterungsheadern können zur Entkapselung auf Firewalls der SRX-Serie empfangen werden. zeigt die IPv4-Optionen oder IPv6-Erweiterungsheader, die mit dem ESP- oder AH-Protokoll auf Firewalls der SRX-Serie unterstützt werden.Tabelle 3 Wenn ein nicht unterstütztes IPsec-Paket empfangen wird, schlägt die ICV-Berechnung fehl und das Paket wird verworfen.

Optionen oder Erweiterungsheader |

SRX300-, SRX320-, SRX340-, SRX345- und SRX550HM Geräte |

SRX5400-, SRX5600- und SRX5800 Geräte |

|---|---|---|

ESP mit IPv4-Optionen |

Unterstützt |

Unterstützt |

ESP mit IPv6-Erweiterungsheadern |

Unterstützt |

Unterstützt |

AH mit unveränderlichen IPv4-Optionen |

Unterstützt |

Unterstützt |

AH mit unveränderlichen IPv6-Erweiterungsheadern |

Unterstützt |

Unterstützt |

AH mit IPv4-veränderbaren Optionen |

Nicht unterstützt |

Nicht unterstützt |

AH mit veränderbaren IPv6-Erweiterungsheadern |

Nicht unterstützt |

Nicht unterstützt |

Berechnung des Integritätsprüfwerts in IPv6

Das AH-Protokoll überprüft die Integrität des IPv6-Pakets, indem es einen Integrity Check Value (ICV) für den Paketinhalt berechnet. ICV basiert in der Regel auf einem Authentifizierungsalgorithmus wie MD5 oder SHA-1. Die IPv6-ICV-Berechnungen unterscheiden sich von denen in IPv4 in Bezug auf zwei Header-Felder: veränderlicher Header und optionaler Erweiterungsheader.

Sie können den AH-ICV über die IPv6-Header-Felder berechnen, die entweder während der Übertragung unveränderlich sind oder deren Wert beim Eintreffen an den Tunnelendpunkten vorhersagbar ist. Sie können den AH-ICV auch über den AH-Header und die Protokolldaten der oberen Ebene berechnen (die bei der Übertragung als unveränderlich gelten). Sie können den ESP-ICV über das gesamte IPv6-Paket berechnen, ohne den neuen äußeren IPv6-Header und die optionalen Erweiterungsheader.

Im Gegensatz zu IPv4 verfügt IPv6 über eine Methode zum Markieren von Optionen als veränderlich während der Übertragung. Optionale IPv6-Erweiterungsheader enthalten ein Flag, das die Veränderlichkeit angibt. Dieses Kennzeichen bestimmt die entsprechende Verarbeitung.

IPv4-veränderbare Optionen und IPv6-Erweiterungsheader werden vom AH-Protokoll nicht unterstützt.

Vortriebsbau im Tunnelbetrieb

Im Tunnelmodus stellen die Quell- und Zieladressen des äußeren IPv4- oder IPv6-Headers die Tunnelendpunkte dar, während die Quell- und Zieladressen des inneren IPv4- oder IPv6-Headers die endgültigen Quell- und Zieladressen darstellen. fasst zusammen, wie sich der äußere IPv6-Header zum inneren IPv6- oder IPv4-Header für IPv6-in-IPv6- oder IPv4-in-IPv6-Tunnelmodi bezieht.Tabelle 4 In äußeren Kopffeldern bedeutet "Konstruiert", dass der Wert des äußeren Kopffeldes unabhängig vom Wert im inneren Kopffeld erstellt wird.

Kopfzeilen-Felder |

Äußere Stiftleiste am Verkapselungsgerät |

Innerer Header am Entkapseler |

|---|---|---|

Version |

6. |

Keine Änderung. |

DS-Feld |

Kopiert aus der inneren Kopfzeile. |

Keine Änderung. |

ECN-Feld |

Kopiert aus der inneren Kopfzeile. |

Konstruiert. |

Flow-Etikett |

0. |

Keine Änderung. |

Länge der Nutzlast |

Konstruiert. |

Keine Änderung. |

Nächster Header |

AH, ESP und Routing-Header. |

Keine Änderung. |

Hop-Limit |

64. |

Dekrementieren. |

SRC-Adresse |

Konstruiert. |

Keine Änderung. |

DEST-Adresse |

Konstruiert. |

Keine Änderung. |

Erweiterungs-Header |

Nie kopiert. |

Keine Änderung. |

Tabelle 5 Fasst zusammen, wie sich der äußere IPv4-Header zum inneren IPv6- oder IPv4-Header für IPv6-in-IPv4- oder IPv4-in-IPv4-Tunnelmodi bezieht. In äußeren Kopffeldern bedeutet "Konstruiert", dass der Wert des äußeren Kopffeldes unabhängig vom Wert im inneren Kopffeld erstellt wird.

Kopfzeilen-Felder |

Äußere Kopfzeile |

Innerer Header |

|---|---|---|

Version |

4. |

Keine Änderung. |

Header-Länge |

Konstruiert. |

Keine Änderung. |

DS-Feld |

Kopiert aus der inneren Kopfzeile. |

Keine Änderung. |

ECN-Feld |

Kopiert aus der inneren Kopfzeile. |

Konstruiert. |

Gesamtlänge |

Konstruiert. |

Keine Änderung. |

ID |

Konstruiert. |

Keine Änderung. |

Flaggen (DF, MF) |

Konstruiert. |

Keine Änderung. |

Fragment-Versatz |

Konstruiert. |

Keine Änderung. |

TTL |

64. |

Dekrementieren. |

Protokoll |

AH, ESP |

Keine Änderung. |

Prüfsumme |

Konstruiert. |

Konstruiert. |

SRC-Adresse |

Konstruiert. |

Keine Änderung. |

DEST-Adresse |

Konstruiert. |

Keine Änderung. |

Optionen |

Nie kopiert. |

Keine Änderung. |

Im IPv6-in-IPv4-Tunnelmodus ist das DF-Bit (Don't Fragment) standardmäßig deaktiviert. Wenn die Optionen oder auf der Hierarchieebene [] für das entsprechende IPv4-VPN konfiguriert sind, wird das DF-Bit im äußeren IPv4-Header gesetzt.df-bit setdf-bit copyedit security ipsec vpn vpn-name

Im IPv4-in-IPv4-Tunnelmodus basiert das DF-Bit im äußeren IPv4-Header auf der Option, die für den inneren IPv4-Header konfiguriert ist.df-bit Wenn nicht für den inneren IPv4-Header konfiguriert ist, wird das DF-Bit im äußeren IPv4-Header gelöscht.df-bit

Siehe auch

Übersicht über die IPv6-IPsec-Konfiguration

Juniper Networks unterstützt manuelle und Autokey-IKE-Konfigurationen mit vorinstallierten Schlüsseln für IPv6-IPsec-VPN.

AutoKey IKE VPN: In einer autoKey IKE VPN-Konfiguration werden die geheimen Schlüssel und SAs automatisch mit dem autoKey IKE-Mechanismus erstellt. Um ein IPv6 autoKey IKE-VPN einzurichten, sind zwei Verhandlungsphasen erforderlich: Phase 1 und Phase 2.

Phase 1 – In dieser Phase richten die Teilnehmer einen sicheren Kanal für die Aushandlung der IPsec-Sicherheitszuordnungen ein.

Phase 2 - In dieser Phase handeln die Teilnehmer die IPsec-Sicherheitszuordnungen zur Authentifizierung und Verschlüsselung der IPv6-Datenpakete aus.

Weitere Informationen zu den Aushandlungen von Phase 1 und Phase 2 finden Sie unter Internet Key Exchange

Siehe auch

Beispiel: Konfigurieren eines IPv6-IPsec-VPN – Manuelles VPN

In diesem Beispiel wird gezeigt, wie ein manuelles IPv6-IPsec-VPN konfiguriert wird.

Anforderungen

Bevor Sie beginnen:

Verstehe, wie VPNs funktionieren. Siehe .IPsec – Übersicht

Verstehen Sie die IPv6-IPsec-Paketverarbeitung. Weitere Informationen finden Sie unter Grundlegendes zur IPv6-IKE- und IPsec-Paketverarbeitung.

Überblick

Bei einer manuellen VPN-Konfiguration werden die geheimen Schlüssel auf den beiden IPsec-Endpunkten manuell konfiguriert.

In diesem Beispiel gehen Sie wie folgt vor:

Konfigurieren Sie die Authentifizierungsparameter für ein VPN mit dem Namen vpn-sunnyvale.

Konfigurieren Sie die Verschlüsselungsparameter für vpn-sunnyvale.

Geben Sie die ausgehende Schnittstelle für die SA an.

Geben Sie die IPv6-Adresse des Peers an.

Definieren Sie das IPsec-Protokoll. Wählen Sie das ESP-Protokoll aus, da die Konfiguration sowohl Authentifizierung als auch Verschlüsselung umfasst.

Konfigurieren Sie einen Sicherheitsparameterindex (Security Parameter Index, SPI).

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security ipsec vpn vpn-sunnyvale manual authentication algorithm hmac-md5–96 key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual encryption algorithm 3des-cbc key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual external-interface ge-0/0/14.0 set security ipsec vpn vpn-sunnyvale manual gateway 2001:db8:1212::1112 set security ipsec vpn vpn-sunnyvale manual protocol esp set security ipsec vpn vpn-sunnyvale manual spi 12435

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.Verwenden des CLI-Editors im Konfigurationsmodushttps://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie Sicherheitsalgorithmen:

Konfigurieren Sie die Authentifizierungsparameter.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set authentication algorithm hmac-md5–96 key ascii-text “$ABC123”

Konfigurieren Sie die Verschlüsselungsparameter.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set encryption algorithm 3des-cbc key ascii-text “$ABC123”

Geben Sie die ausgehende Schnittstelle für die SA an.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set external-interface ge-0/0/14.0

Geben Sie die IPv6-Adresse des Peers an.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set gateway 2001:db8:1212::1112

Definieren Sie das IPsec-Protokoll.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set protocol esp

Konfigurieren Sie eine SPI.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set spi 12435

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security ipsec vpn vpn-sunnyvale Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

[user@host]show security ipsec vpn vpn-sunnyvale

manual {

gateway 2001:db8:1212::1112 ;

external-interface ge-0/0/14.0 ;

protocol esp ;

spi 12435 ;

authentication {

algorithm hmac-md5-96 ;

key ascii-text $ABC123” ;## SECRET DATA

}

encryption {

algorithm 3des-cbc ;

key ascii-text $ABC123”; ## SECRET DATA

}

}

Überprüfung

Gehen Sie folgendermaßen vor, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

Beispiel: Konfigurieren eines richtlinienbasierten IPv6-AutoKey-IKE-VPN

In diesem Beispiel wird gezeigt, wie ein richtlinienbasiertes IPv6-AutoKey-IKE-VPN konfiguriert wird, damit IPv6-Daten sicher zwischen der Zweigstelle und der Unternehmenszentrale übertragen werden können.

Richtlinienbasierte IPv6-VPNs werden nur auf eigenständigen SRX300-, SRX320-, SRX340-, SRX345- und SRX550HM-Geräten unterstützt.

Anforderungen

In diesem Beispiel wird die folgende Hardware verwendet:

-

SRX300-Gerät

Bevor Sie beginnen:

-

Verstehe, wie VPNs funktionieren. Siehe .IPsec – Übersicht

-

Verstehen Sie die IPv6-, IKE- und IPsec-Paketverarbeitung. Weitere Informationen finden Sie unter Grundlegendes zur IPv6-IKE- und IPsec-Paketverarbeitung.

Überblick

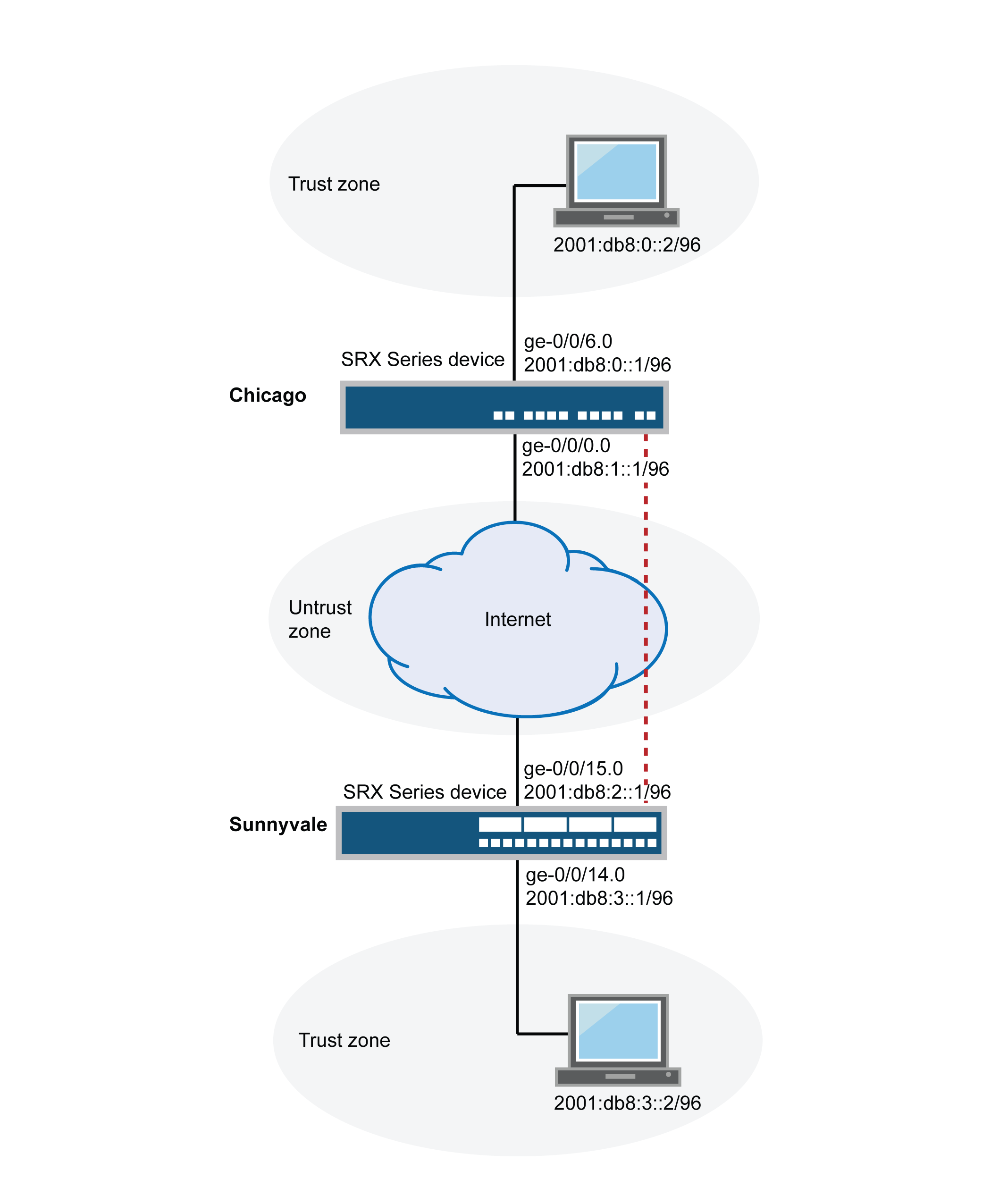

In diesem Beispiel konfigurieren Sie ein richtlinienbasiertes IPv6-IKE-VPN für eine Zweigstelle in Chicago, Illinois, da Sie keine Tunnelressourcen schonen oder viele Sicherheitsrichtlinien konfigurieren müssen, um den Datenverkehr durch den Tunnel zu filtern. Benutzer in der Niederlassung in Chicago werden das VPN verwenden, um sich mit ihrer Unternehmenszentrale in Sunnyvale, Kalifornien, zu verbinden.

Abbildung 3 zeigt ein Beispiel für eine richtlinienbasierte IPv6-IKE-VPN-Topologie. In dieser Topologie befindet sich eine Firewall der SRX-Serie in Sunnyvale und eine andere Firewall der SRX-Serie (dies kann eine zweite Firewall der SRX-Serie oder ein Gerät eines Drittanbieters sein) in Chicago.

In diesem Beispiel konfigurieren Sie Schnittstellen, eine IPv6-Standardroute, Sicherheitszonen und Adressbücher. Anschließend konfigurieren Sie IKE Phase 1, IPsec Phase 2, eine Sicherheitsrichtlinie und TCP-MSS-Parameter. Durchschauen .Tabelle 6Tabelle 10

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Schnittstellen |

GE-0/0/14.0 |

2001:db8:3::1/96 |

|

GE-0/0/15.0 |

2001:db8:0:2::1/96 |

|

|

Sicherheitszonen |

TRost |

|

|

Untrust |

|

|

|

Adressbucheinträge |

Sunnyvale |

|

|

Chicago |

|

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

IPv6-IKE-PHASE1-Vorschlag |

|

|

Richtlinien |

IPv6-IKE-PHASE1-Richtlinie |

|

|

Gateway |

gw-C Hicago |

|

|

Funktion |

Name |

Konfigurationsparameter |

|---|---|---|

|

Vorschlag |

IPv6-IPsec-Phase2-Vorschlag |

|

|

Richtlinien |

IPv6-IPsec-Phase2-Richtlinie |

|

|

VPN |

IPv6-IKE-VPN-Chicago |

|

|

Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

|

Diese Sicherheitsrichtlinie lässt Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. |

IPv6-VPN-TR-UNTR |

|

|

Diese Sicherheitsrichtlinie lässt Datenverkehr von der nicht vertrauenswürdigen Zone zur vertrauenswürdigen Zone zu. |

IPv6-VPN-UNTR-TR |

|

|

Diese Sicherheitsrichtlinie lässt den gesamten Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. Sie müssen die Richtlinie ipv6-vpn-tr-untr vor die Sicherheitsrichtlinie permit-any setzen. Junos OS führt eine Sicherheitsrichtliniensuche durch, beginnend am Anfang der Liste. Wenn die Richtlinie "permit-any" vor der Richtlinie "ipv6-vpn-tr-untr" steht, stimmt der gesamte Datenverkehr aus der Vertrauenszone mit der "permit-any"-Richtlinie überein und wird zugelassen. Daher wird kein Datenverkehr jemals mit der IPv6-VPN-TR-UNTR-Richtlinie übereinstimmen. |

permit-any |

|

|

Zweck |

Konfigurationsparameter |

|---|---|

|

TCP-MSS wird als Teil des TCP-Drei-Wege-Handshakes ausgehandelt und begrenzt die maximale Größe eines TCP-Segments, um besser an die MTU-Grenzwerte in einem Netzwerk anzupassen. Dies ist besonders wichtig für VPN-Datenverkehr, da der IPsec-Kapselungs-Overhead zusammen mit dem IP- und Frame-Overhead dazu führen kann, dass das resultierende ESP-Paket die MTU der physischen Schnittstelle überschreitet und somit zu einer Fragmentierung führt. Fragmentierung führt zu einer erhöhten Nutzung von Bandbreite und Geräteressourcen. Wir empfehlen einen Wert von 1350 als Ausgangspunkt für die meisten Ethernet-basierten Netzwerke mit einer MTU von 1500 oder mehr. Möglicherweise müssen Sie mit verschiedenen TCP-MSS-Werten experimentieren, um eine optimale Leistung zu erzielen. Beispielsweise müssen Sie möglicherweise den Wert ändern, wenn ein Gerät im Pfad eine niedrigere MTU aufweist oder wenn zusätzlicher Overhead wie PPP oder Frame Relay vorhanden ist. |

MSS-Wert: 1350 |

Konfiguration

- Konfigurieren grundlegender Netzwerk-, Sicherheitszonen- und Adressbuchinformationen

- Konfigurieren von IKE

- Konfigurieren von IPsec

- Konfigurieren von Sicherheitsrichtlinien

- Konfigurieren von TCP-MSS

Konfigurieren grundlegender Netzwerk-, Sicherheitszonen- und Adressbuchinformationen

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set security zones security-zone Untrust interfaces ge-0/0/15.0 set security zones security-zone Untrust host-inbound-traffic system-services ike set security zones security-zone Trust interfaces ge-0/0/14.0 set security zones security-zone Trust host-inbound-traffic system-services all set security address-book book1 address Sunnyvale 2001:db8:3::2/96 set security address-book book1 attach zone Trust set security address-book book2 address Chicago 2001:db8:0::2/96 set security address-book book2 attach zone Untrust

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.Verwenden des CLI-Editors im Konfigurationsmodushttps://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie grundlegende Netzwerk-, Sicherheitszonen- und Adressbuchinformationen:

-

Konfigurieren Sie die Ethernet-Schnittstelleninformationen.

[edit] user@host# set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 user@host# set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96

-

Konfigurieren Sie statische Routeninformationen.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

-

Konfigurieren Sie die Sicherheitszone Nicht vertrauenswürdig .

[edit] user@host# edit security zones security-zone Untrust

-

Weisen Sie der Sicherheitszone "Nicht vertrauenswürdig " eine Schnittstelle zu.

[edit security zones security-zone Untrust] user@host# set interfaces ge-0/0/15.0

-

Geben Sie die zulässigen Systemdienste für die Sicherheitszone "Nicht vertrauenswürdig " an.

[edit security zones security-zone Untrust] user@host# set host-inbound-traffic system-services ike

-

Konfigurieren Sie die Sicherheitszone T-Rost.

[edit] user@host# edit security zones security-zone Trust

-

Weisen Sie der Sicherheitszone "Vertrauen" eine Schnittstelle zu.

[edit security zones security-zone Trust] user@host# set interfaces ge-0/0/14.0

-

Geben Sie die zulässigen Systemdienste für die Sicherheitszone "Vertrauen" an.

[edit security zones security-zone Trust] user@host# set host-inbound-traffic system-services all

-

Erstellen Sie ein Adressbuch, und fügen Sie ihm eine Zone zu.

[edit security address-book book1] user@host# set address Sunnyvale 2001:db8:3::2/96 user@host# set attach zone Trust

-

Erstellen Sie ein weiteres Adressbuch, und fügen Sie ihm eine Zone zu.

[edit security address-book book2] user@host# set address Chicago 2001:db8:0::2/96 user@host# set attach zone Untrust

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die Befehle , , und eingeben.show interfacesshow routing-optionsshow security zonesshow security address-book Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/14 {

unit 0 {

family inet6 {

address 2001:db8:3::1/96;

}

}

}

ge-0/0/15 {

unit 0 {

family inet6 {

address 2001:db8:2::1/96;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

[edit]

user@host# show security zones

security-zone Untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/15.0;

}

}

security-zone Trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/14.0;

}

}

[edit]

user@host# show security address-book

book1 {

address Sunnyvale 2001:db8:3::2/96;

attach {

zone Trust;

}

}

book2 {

address Chicago 2001:db8:0::2/96;

attach {

zone Untrust;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

Konfigurieren von IKE

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security ike proposal ipv6-ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ipv6-ike-phase1-proposal dh-group group2 set security ike proposal ipv6-ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ipv6-ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ipv6-ike-phase1-policy mode aggressive set security ike policy ipv6-ike-phase1-policy proposals ipv6-ike-phase1-proposal set security ike policy ipv6-ike-phase1-policy pre-shared-key ascii-text 1111111111111111 set security ike gateway gw-chicago external-interface ge-0/0/15.0 set security ike gateway gw-chicago ike-policy ipv6-ike-phase1-policy set security ike gateway gw-chicago address 2001:db8:0:1::1/96

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.Verwenden des CLI-Editors im Konfigurationsmodushttps://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie IKE:

-

Erstellen Sie den Vorschlag für die IKE-Phase 1.

[edit security ike] user@host# set proposal ipv6-ike-phase1-proposal

-

Definieren Sie die Authentifizierungsmethode für den IKE-Vorschlag.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

-

Definieren Sie die Diffie-Hellman-Gruppe des IKE-Vorschlags.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set dh-group group2

-

Definieren Sie den Authentifizierungsalgorithmus für IKE-Vorschläge.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-algorithm sha1

-

Definieren Sie den Verschlüsselungsalgorithmus für IKE-Vorschläge.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

-

Erstellen Sie eine IKE-Phase-1-Richtlinie.

[edit security ike] user@host# set policy ipv6-ike-phase1-policy

-

Legen Sie den IKE-Richtlinienmodus Phase 1 fest.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set mode aggressive

-

Geben Sie einen Verweis auf den IKE-Vorschlag an.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set proposals ipv6-ike-phase1-proposal

-

Definieren Sie die Authentifizierungsmethode für die IKE-Phase-1-Richtlinie.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set pre-shared-key ascii-text 1111111111111111

-

Erstellen Sie ein IKE-Phase-1-Gateway, und definieren Sie seine externe Schnittstelle.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/15.0

-

Definieren Sie die IKE-Phase-1-Richtlinienreferenz.

[edit security ike gateway gw-chicago] user@host# set ike-policy ipv6-ike-phase1-policy

-

Weisen Sie dem IKE-Phase-1-Gateway eine IP-Adresse zu.

[edit security ike gateway gw-chicago] user@host# set address 2001:db8:1::1

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security ike Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security ike

proposal ipv6-ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ike-phase1-policy {

mode ;

proposals ipv6-ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ipv6-ike-phase1-policy;

address 2001:db8:1::1;

external-interface ge-0/0/15.0;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

Konfigurieren von IPsec

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security ipsec proposal ipv6-ipsec-phase2-proposal protocol esp set security ipsec proposal ipv6-ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipv6-ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipv6-ipsec-phase2-policy proposals ipv6-ipsec-phase2-proposal set security ipsec policy ipv6-ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipv6-ike-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipv6-ike-vpn-chicago ike ipv6-ipsec-policy ipsec-phase2-policy

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.Verwenden des CLI-Editors im Konfigurationsmodushttps://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie IPsec:

-

Erstellen Sie einen IPsec-Phase-2-Vorschlag.

[edit] user@host# set security ipsec proposal ipv6-ipsec-phase2-proposal

-

Geben Sie das IPsec-Phase-2-Vorschlagsprotokoll an.

[edit security ipsec proposal ipv6- ipsec-phase2-proposal] user@host# set protocol esp

-

Geben Sie den IPsec-Vorschlagsauthentifizierungsalgorithmus der Phase 2 an.

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

-

Geben Sie den IPsec-Phase-2-Vorschlagsverschlüsselungsalgorithmus an.

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

-

Erstellen Sie die IPsec Phase 2-Richtlinie.

[edit security ipsec] user@host# set policy ipv6-ipsec-phase2-policy

-

Geben Sie die IPsec-Phase-2-Vorschlagsreferenz an.

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set proposals ipv6-ipsec-phase2-proposal

-

Geben Sie IPsec Phase 2 PFS an, um Diffie-Hellman-Gruppe 2 zu verwenden.

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

-

Geben Sie das IKE-Gateway an.

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike gateway gw-chicago

-

Geben Sie die IPsec-Richtlinie Phase 2 an.

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike ipsec-policy ipv6-ipsec-phase2-policy

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security ipsec Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security ipsec

proposal ipv6-ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipv6-ipsec-phase2-proposal;

}

vpn ipv6-ike-vpn-chicago {

ike {

gateway gw-chicago;

ipsec-policy ipv6-ipsec-phase2-policy;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

Konfigurieren von Sicherheitsrichtlinien

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match source-address Sunnyvale set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match destination-address Chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match application any set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match source-address Chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match destination-address Sunnyvale set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match application any set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr set security policies from-zone Trust to-zone Untrust policy permit-any match source-address any set security policies from-zone Trust to-zone Untrust policy permit-any match destination-address any set security policies from-zone Trust to-zone Untrust policy permit-any match application any set security policies from-zone Trust to-zone Untrust policy permit-any then permit insert security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr before policy permit-any

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.Verwenden des CLI-Editors im Konfigurationsmodushttps://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie Sicherheitsrichtlinien:

-

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zuzulassen.

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy ipv6-vpn-tr-untr match source-address Sunnyvale user@host# set policy ipv6-vpn-tr-untr match destination-address Chicago user@host# set policy ipv6-vpn-tr-untr match application any user@host# set policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr

-

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der nicht vertrauenswürdigen Zone zur vertrauenswürdigenZone zuzulassen.

[edit security policies from-zone Untrust to-zone Trust] user@host# set policy ipv6-vpn-untr-tr match source-address Sunnyvale user@host# set policy ipv6-vpn-untr-tr match destination-address Chicago user@host# set policy ipv6-vpn-untr-tr match application any user@host# set policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr

-

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zuzulassen.

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy permit-any match source-address any user@host# set policy permit-any match destination-address any user@host# set policy permit-any match application any user@host# set policy permit-any then permit

-

Ordnen Sie die Sicherheitsrichtlinien neu an, sodass die Sicherheitsrichtlinie vpn-tr-untr über der Sicherheitsrichtlinie permit-any platziert wird.

[edit security policies from-zone Trust to-zone Untrust] user@host# insert policy ipv6-vpn-tr-untr before policy permit-any

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security policies Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone Trust to-zone Untrust {

policy ipv6-vpn-tr-untr {

match {

source-address Sunnyvale;

destination-address Chicago;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-untr-tr;

}

}

}

}

policy permit-any {

match {

source-address any;

destination-address any;

application any;

}

then {

permit

}

}

}

from-zone Untrust to-zone Trust {

policy ipv6-vpn-untr-tr {

match {

source-address Chicago;

destination-address Sunnyvale;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-tr-untr;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

Konfigurieren von TCP-MSS

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security flow tcp-mss ipsec-vpn mss 1350

Schritt-für-Schritt-Anleitung

So konfigurieren Sie TCP-MSS-Informationen:

-

Konfigurieren Sie TCP-MSS-Informationen.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security flow Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

Überprüfung

Um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert, führen Sie die folgenden Schritte aus:

Überprüfen des IKE-Phase-1-Status

Zweck

Überprüfen Sie den Status von IKE Phase 1.

Was

Bevor Sie mit dem Verifizierungsprozess beginnen, müssen Sie Datenverkehr von einem Host in Sunnyvale an einen Host in Chicago senden. Bei richtlinienbasierten VPNs muss der Datenverkehr von einem separaten Host generiert werden. Der von der Firewall der SRX-Serie initiierte Datenverkehr stimmt nicht mit der VPN-Richtlinie überein. Wir empfehlen, dass der Testdatenverkehr von einem separaten Gerät auf der einen Seite des VPN zu einem zweiten Gerät auf der anderen Seite des VPN erfolgt. Initiieren Sie z. B. den Ping von 2001:db8:3::2/96 bis 2001:db8:0::2/96.

Geben Sie im Betriebsmodus den Befehl ein.show security ike security-associations Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den Befehl.show security ike security-associations index index_number detail

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 5 2001:db8:1::1 UP e48efd6a444853cf 0d09c59aafb720be Aggressive

user@host> show security ike security-associations index 5 detail

IKE peer 2001:db8:1::1, Index 5,

Role: Initiator, State: UP

Initiator cookie: e48efd6a444853cf, Responder cookie: 0d09c59aafb720be

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Lifetime: Expires in 19518 seconds

Peer ike-id: not valid

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : sha1

Encryption : aes-128-cbc

Pseudo random function: hmac-sha1

Traffic statistics:

Input bytes : 1568

Output bytes : 2748

Input packets: 6

Output packets: 23

Flags: Caller notification sent

IPSec security associations: 5 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 2900338624

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Flags: Caller notification sent, Waiting for doneBedeutung

Der Befehl listet alle aktiven IKE Phase 1-Sicherheitszuordnungen (Security Associations, SAs) auf.show security ike security-associations Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration.

Wenn Sicherheitszuordnungen aufgeführt sind, überprüfen Sie die folgenden Informationen:

-

Index: Dieser Wert ist für jede IKE-SA eindeutig, den Sie im Befehl verwenden können, um weitere Informationen über die SA zu erhalten.

show security ike security-associations index index_number detail -

Remote-Adresse: Vergewissern Sie sich, dass die Remote-IP-Adresse korrekt ist.

-

Bundesland

-

UP: Die Phase-1-Sicherheitszuordnung wurde eingerichtet.

-

DOWN: Beim Einrichten der Phase-1-SA ist ein Problem aufgetreten.

-

-

Modus: Vergewissern Sie sich, dass der richtige Modus verwendet wird.

Vergewissern Sie sich, dass die folgenden Elemente in Ihrer Konfiguration korrekt sind:

-

Externe Schnittstellen (die Schnittstelle muss diejenige sein, die IKE-Pakete empfängt)

-

Parameter der IKE-Richtlinie

-

Informationen zum vorinstallierten Schlüssel

-

Vorschlagsparameter für Phase 1 (müssen auf beiden Peers übereinstimmen)

Der Befehl listet zusätzliche Informationen zur Sicherheitszuordnung mit der Indexnummer 5 auf:show security ike security-associations index 5 detail

-

Verwendete Authentifizierungs- und Verschlüsselungsalgorithmen

-

Phase 1 Lebensdauer

-

Verkehrsstatistiken (können verwendet werden, um zu überprüfen, ob der Datenverkehr in beide Richtungen ordnungsgemäß fließt)

-

Informationen zur Rolle des Initiators und des Responders

Die Fehlerbehebung wird am besten auf dem Peer mithilfe der Responder-Rolle durchgeführt.

-

Anzahl der erstellten IPsec-Sicherheitszuordnungen

-

Anzahl der laufenden Phase-2-Verhandlungen

Überprüfen des IPsec-Phase-2-Status

Zweck

Überprüfen Sie den IPsec-Phase 2-Status.

Was

Geben Sie im Betriebsmodus den Befehl ein.show security ipsec security-associations Nachdem Sie eine Indexnummer aus dem Befehl erhalten haben, verwenden Sie den Befehl.show security ipsec security-associations index index_number detail

user@host> show security ipsec security-associations total configured sa: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway 2 ESP:aes-128/sha1 14caf1d9 3597/ unlim - root 500 2001:db8:1::1 2 ESP:aes-128/sha1 9a4db486 3597/ unlim - root 500 2001:db8:1::1

user@host> show security ipsec security-associations index 2 detail

Virtual-system: Root

Local Gateway: 2001:db8:2::1, Remote Gateway: 2001:db8:1::1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

DF-bit: clear

Direction: inbound, SPI: 14caf1d9, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 9a4db486, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64Bedeutung

Die Ausgabe des Befehls listet die folgenden Informationen auf:show security ipsec security-associations

-

Die ID-Nummer ist 2. Verwenden Sie diesen Wert mit dem Befehl, um weitere Informationen zu dieser bestimmten Sicherheitszuordnung abzurufen.

show security ipsec security-associations index -

Es gibt ein IPsec-SA-Paar, das Port 500 verwendet, was darauf hinweist, dass keine NAT-Traversierung implementiert ist. (NAT-Traversal verwendet Port 4500 oder einen anderen zufälligen Port mit hohen Zahlen.)

-

Die SPIs, die Lebensdauer (in Sekunden) und die Nutzungsgrenzen (oder die Lebensdauer in KB) werden für beide Richtungen angezeigt. Der Wert 3597/unlim gibt an, dass die Lebensdauer von Phase 2 in 3597 Sekunden abläuft und dass keine Lebensdauer angegeben wurde, was bedeutet, dass die Lebensdauer unbegrenzt ist. Die Lebensdauer von Phase 2 kann sich von der Lebensdauer von Phase 1 unterscheiden, da Phase 2 nicht von Phase 1 abhängig ist, nachdem das VPN eingerichtet wurde.

-

Die VPN-Überwachung ist für diese Sicherheitszuordnung nicht aktiviert, wie durch einen Bindestrich in der Spalte Mon angegeben. Wenn die VPN-Überwachung aktiviert ist, wird U (nach oben) oder D (nach unten) aufgeführt.

-

Das virtuelle System (vsys) ist das Stammsystem und listet immer 0 auf.

Die Ausgabe des Befehls listet die folgenden Informationen auf:show security ipsec security-associations index 2 detail

-

Die lokalen und Remote-Identitäten bilden die Proxy-ID für die SA.

Eine Nichtübereinstimmung der Proxy-ID ist einer der häufigsten Gründe für einen Phase-2-Fehler. Bei richtlinienbasierten VPNs wird die Proxy-ID aus der Sicherheitsrichtlinie abgeleitet. Die lokalen und Remoteadressen werden aus den Adressbucheinträgen abgeleitet, und der Dienst wird von der für die Richtlinie konfigurierten Anwendung abgeleitet. Wenn Phase 2 aufgrund einer nicht übereinstimmenden Proxy-ID fehlschlägt, können Sie die Richtlinie verwenden, um zu bestätigen, welche Adressbucheinträge konfiguriert sind. Stellen Sie sicher, dass die Adressen mit den gesendeten Informationen übereinstimmen. Überprüfen Sie den Dienst, um sicherzustellen, dass die Ports mit den gesendeten Informationen übereinstimmen.

Bei einigen Drittanbietern muss die Proxy-ID manuell eingegeben werden, um eine Übereinstimmung zu erzielen.