Auf dieser Seite

Online-Registrierung digitaler Zertifikate: Konfigurationsübersicht

Grundlegendes zur Onlineregistrierung von Zertifizierungsstellenzertifikaten

Beispiel: Online-Registrierung eines lokalen Zertifikats mit SCEP

Beispiel: Verwenden von SCEP zum automatischen Erneuern eines lokalen Zertifikats

Grundlegendes zur Registrierung von CMPv2- und SCEP-Zertifikaten

Beispiel: Manuelles Generieren einer CSR für das lokale Zertifikat und Senden an den CA-Server

Zertifikatsregistrierung

Eine Zertifizierungsstelle (Certificate Authority, CA) stellt digitale Zertifikate aus, mit deren Hilfe durch Zertifikatsvalidierung eine sichere Verbindung zwischen zwei Endpunkten hergestellt werden kann. In den folgenden Themen wird beschrieben, wie Zertifizierungsstellenzertifikate online oder lokal mithilfe von SCEP (Simple Certificate Enrollment Protocol) konfiguriert werden:

Online-Registrierung digitaler Zertifikate: Konfigurationsübersicht

Sie können entweder CMPv2 (Certificate Management Protocol Version 2) oder SCEP (Simple Certificate Enrollment Protocol) verwenden, um digitale Zertifikate zu registrieren. So registrieren Sie ein Zertifikat online:

Generieren Sie ein Schlüsselpaar auf dem Gerät. Weitere Informationen finden Sie unter Selbstsignierte digitale Zertifikate.

Erstellen Sie ein Zertifizierungsstellenprofil oder Profile, die spezifische Informationen für eine Zertifizierungsstelle enthalten. Siehe Beispiel: Konfigurieren eines Zertifizierungsstellenprofils.

Registrieren Sie nur für SCEP das CA-Zertifikat. Weitere Informationen finden Sie unter Online-Registrierung eines CA-Zertifikats mithilfe von SCEP.Online-Registrierung eines CA-Zertifikats mit SCEP

Registrieren Sie das lokale Zertifikat von der Zertifizierungsstelle, deren Zertifizierungsstellenzertifikat Sie zuvor geladen haben. Siehe Beispiel: Online-Registrierung eines lokalen Zertifikats mithilfe von SCEP.

Konfigurieren Sie die automatische Wiederregistrierung. Siehe Beispiel: Verwenden von SCEP zum automatischen Erneuern eines lokalen Zertifikats.

Grundlegendes zur Onlineregistrierung von Zertifizierungsstellenzertifikaten

Mit dem Simple Certificate Enrollment Protocol (SCEP) können Sie Ihr Gerät von Juniper Networks so konfigurieren, dass es online ein Zertifikat einer Zertifizierungsstelle (CA) erhält und die Online-Registrierung für die angegebene Zertifikats-ID startet. Der öffentliche Schlüssel der Zertifizierungsstelle überprüft Zertifikate von Remote-Peers.

Grundlegendes zu lokalen Zertifikatsanforderungen

Wenn Sie eine lokale Zertifikatanforderung erstellen, generiert das Gerät ein nend-Entitätszertifikat im PKCS #10-Format aus einem Schlüsselpaar, das Sie zuvor mit derselben Zertifikats-IDgeneriert haben.

Ein Antragstellername wird der lokalen Zertifikatanforderung in Form eines allgemeinen Namens (CN), einer Organisationseinheit (OU), einer Organisation (O), eines Ortes (L), eines Bundeslandes (ST), eines Landes (C) und einer Domänenkomponente (DC) zugeordnet. Darüber hinaus wird ein alternativer Antragstellername in der folgenden Form zugeordnet:

-

IP-Adresse

-

E-Mail-Adresse

-

Vollqualifizierter Domänenname (FQDN)

Geben Sie den Antragstellernamen im Format des definierten Namens in Anführungszeichen an, einschließlich der Domänenkomponente (DC), des allgemeinen Namens (CN), der Seriennummer (SN), des Namens der Organisationseinheit (OU), des Organisationsnamens (O), des Ortes (L), des Bundeslandes (ST) und des Landes (C).

Einige Zertifizierungsstellen unterstützen keine E-Mail-Adresse als Domänennamen in einem Zertifikat. Wenn Sie in der lokalen Zertifikatanforderung keine E-Mail-Adresse angeben, können Sie bei der Konfiguration des Geräts als dynamischer Peer keine E-Mail-Adresse als lokale IKE-ID verwenden. Stattdessen können Sie einen vollqualifizierten Domänennamen verwenden (sofern dieser im lokalen Zertifikat enthalten ist), oder Sie können das Feld für die lokale ID leer lassen. Wenn Sie keine lokale ID für einen dynamischen Peer angeben, geben Sie die des Peers auf dem Gerät am anderen Ende des IPsec-Tunnels in das Feld Peer-ID ein.hostname.domain-name

Online-Registrierung eines CA-Zertifikats mit SCEP

Bevor Sie beginnen:

Generieren Sie ein öffentliches und privates Schlüsselpaar. Weitere Informationen finden Sie unter Selbstsignierte digitale Zertifikate.

Erstellen Sie ein CA-Profil. Siehe Beispiel: Konfigurieren eines Zertifizierungsstellenprofils.

So registrieren Sie ein CA-Zertifikat online:

Rufen Sie das CA-Zertifikat online mit SCEP ab. (Die Attribute, die erforderlich sind, um den CA-Server zu erreichen, werden aus dem definierten CA-Profil abgerufen.)

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

Der Befehl wird synchron verarbeitet, um den Fingerabdruck des empfangenen CA-Zertifikats bereitzustellen.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

Vergewissern Sie sich, dass das richtige Zertifikat geladen ist. Das CA-Zertifikat wird nur geladen, wenn Sie an der CLI-Eingabeaufforderung etwas eingeben .yes

Weitere Informationen zum Zertifikat, z. B. die Bitlänge des Schlüsselpaars, finden Sie mit dem Befehl .

show security pki ca-certificate

Beispiel: Online-Registrierung eines lokalen Zertifikats mit SCEP

In diesem Beispiel wird gezeigt, wie Sie ein lokales Zertifikat online mit dem Simple Certificate Enrollment Protocol (SCEP) registrieren.

Anforderungen

Bevor Sie beginnen:

Generieren Sie ein öffentliches und privates Schlüsselpaar. Weitere Informationen finden Sie unter Selbstsignierte digitale Zertifikate.Selbstsignierte digitale Zertifikate

Konfigurieren Sie ein Zertifizierungsstellenprofil. Siehe Beispiel: Konfigurieren eines Zertifizierungsstellenprofils.

Registrieren Sie für SCEP das CA-Zertifikat. Weitere Informationen finden Sie unter Online-Registrierung eines CA-Zertifikats mithilfe von SCEP.Online-Registrierung eines CA-Zertifikats mit SCEP

Überblick

In diesem Beispiel konfigurieren Sie Ihr Gerät von Juniper Networks so, dass es online ein lokales Zertifikat erhält, und starten die Online-Registrierung für die angegebene Zertifikats-ID mit SCEP. Den URL-Pfad zum CA-Server geben Sie im CA-Profilnamen an.ca-profile-ipsec

Mit dem Befehl starten Sie die Online-Registrierung für die angegebene Zertifikats-ID.request security pki local-certificate enroll scep (Ab Junos OS Version 15.1X49-D40 und Junos OS Version 17.3R1 wird das Schlüsselwort unterstützt und ist erforderlich.) Sie müssen den Namen des Zertifizierungsstellenprofils (z. B. ), die Zertifikat-ID, die einem zuvor generierten Schlüsselpaar entspricht (z. B . ), und die folgenden Informationen angeben:scepca-profile-ipsecqqq

Das vom Administrator der Zertifizierungsstelle bereitgestellte Abfragekennwort für die Zertifikatregistrierung und erneute Registrierung.

Mindestens einer der folgenden Werte:

Der Domänenname zur Identifizierung des Zertifikatbesitzers in IKE-Aushandlungen, z. B. .

qqq.example.netDie Identität des Zertifikatbesitzers für die IKE-Aushandlung mit der E-Mail-Anweisung, z. B . . .

qqq@example.netDie IP-Adresse, wenn das Gerät für eine statische IP-Adresse konfiguriert ist, z. B. .

10.10.10.10

Geben Sie den Antragstellernamen im Format des definierten Namens in Anführungszeichen an, einschließlich der Domänenkomponente (DC), des allgemeinen Namens (CN), der Seriennummer (SN), des Namens der Organisationseinheit (OU), des Organisationsnamens (O), des Ortes (L), des Bundeslandes (ST) und des Landes (C).

Sobald das Gerätezertifikat abgerufen wurde und die Onlineregistrierung für die Zertifikat-ID beginnt. Der Befehl wird asynchron verarbeitet.

Konfiguration

Verfahren

Schritt-für-Schritt-Anleitung

So registrieren Sie ein lokales Zertifikat online:

Geben Sie das CA-Profil an.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

Wenn Sie mit der Konfiguration des Geräts fertig sind, bestätigen Sie die Konfiguration.

[edit] user@host# commit

Starten Sie den Registrierungsvorgang, indem Sie den Befehl operational mode ausführen.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

Wenn Sie SN im Betrefffeld ohne Seriennummer definieren, wird die Seriennummer direkt vom Gerät gelesen und dem Certificate Signing Request (CSR) hinzugefügt.

Ab Junos OS Version 19.4R2 wird eine Warnmeldung angezeigt, wenn Sie versuchen, ein lokales Zertifikat mit einem ECDSA-Schlüssel (Elliptic Curve Digital Signature Algorithm) bei SCEP (Simple Certificate Enrollment Protocol) zu registrieren, da der ECDSA-Schlüssel von SCEP nicht unterstützt wird.ECDSA Keypair not supported with SCEP for cert_id <certificate id>

Überprüfung

Um zu überprüfen, ob die Konfiguration ordnungsgemäß funktioniert, geben Sie den Befehl ein.show security pki

Beispiel: Verwenden von SCEP zum automatischen Erneuern eines lokalen Zertifikats

Sie können entweder CMPv2 (Certificate Management Protocol Version 2) oder SCEP (Simple Certificate Enrollment Protocol) verwenden, um digitale Zertifikate zu registrieren. In diesem Beispiel wird gezeigt, wie die lokalen Zertifikate mithilfe von SCEP automatisch erneuert werden.

Anforderungen

Bevor Sie beginnen:

Holen Sie sich ein Zertifikat entweder online oder manuell. Weitere Informationen finden Sie unter Digitale Zertifikate.Digitale Zertifikate

Besorgen Sie sich ein lokales Zertifikat. Siehe Beispiel: Online-Registrierung eines lokalen Zertifikats mithilfe von SCEP.

Überblick

Sie können das Gerät so aktivieren, dass Zertifikate, die durch die Onlineregistrierung erworben oder manuell geladen wurden, automatisch erneuert werden. Durch die automatische Zertifikaterneuerung müssen Sie nicht daran denken, Zertifikate auf dem Gerät zu erneuern, bevor sie ablaufen, und trägt dazu bei, dass gültige Zertifikate jederzeit erhalten bleiben.

Die automatische Zertifikatserneuerung ist standardmäßig deaktiviert. Sie können die automatische Zertifikaterneuerung aktivieren und das Gerät so konfigurieren, dass es automatisch eine Anforderung zur erneuten Registrierung eines Zertifikats sendet, bevor es abläuft. Sie können angeben, wann die Anforderung zur erneuten Registrierung des Zertifikats gesendet werden soll. Der Auslöser für die erneute Registrierung ist der Prozentsatz der Gültigkeitsdauer des Zertifikats, der bis zum Ablauf verbleibt. Wenn die Verlängerungsanforderung beispielsweise gesendet werden soll, wenn die verbleibende Lebensdauer des Zertifikats 10 Prozent beträgt, konfigurieren Sie 10 für den Trigger für die erneute Registrierung.

Damit diese Funktion funktioniert, muss das Gerät in der Lage sein, den CA-Server zu erreichen, und das Zertifikat muss während des Verlängerungsvorgangs auf dem Gerät vorhanden sein. Darüber hinaus müssen Sie sicherstellen, dass die Zertifizierungsstelle, die das Zertifikat ausstellt, denselben DN zurückgeben kann. Die Zertifizierungsstelle darf den Antragstellernamen oder die alternative Antragstellernamenerweiterung im neuen Zertifikat nicht ändern.

Sie können die automatische Erneuerung von SCEP-Zertifikaten entweder für alle SCEP-Zertifikate oder pro Zertifikat aktivieren und deaktivieren. Sie verwenden den Befehl, um die erneute Registrierung von Zertifikaten zu aktivieren und zu konfigurieren.set security pki auto-re-enrollment scep In diesem Beispiel geben Sie die Zertifikat-ID des Zertifizierungsstellenzertifikats als an und legen den Namen des Zertifizierungsstellenprofils, der dem Zertifikat zugeordnet ist, auf fest .ca-ipsecca-profile-ipsec Sie legen das Abfragekennwort für das Zertifizierungsstellenzertifikat auf das vom Administrator der Zertifizierungsstelle bereitgestellte Abfragekennwort fest. Dieses Kennwort muss mit dem Kennwort identisch sein, das zuvor für die Zertifizierungsstelle konfiguriert wurde. Außerdem legen Sie den Prozentsatz für den Auslöser für die erneute Registrierung auf fest .10 Bei der automatischen Neuregistrierung verwendet das Gerät von Juniper Networks standardmäßig das vorhandene Schlüsselpaar. Eine bewährte Sicherheitspraxis besteht darin, ein neues Schlüsselpaar für die erneute Registrierung neu zu generieren. Um ein neues Schlüsselpaar zu generieren, verwenden Sie den Befehl.re-generate-keypair

Konfiguration

Verfahren

Schritt-für-Schritt-Anleitung

So aktivieren und konfigurieren Sie die erneute Registrierung lokaler Zertifikate:

So aktivieren und konfigurieren Sie die erneute Registrierung von Zertifikaten.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

Ab Junos OS Version 15.1X49-D40 und Junos OS Version 17.3R1 wird das Schlüsselwort unterstützt und ist erforderlich.

scepWenn Sie mit der Konfiguration des Geräts fertig sind, bestätigen Sie die Konfiguration.

[edit] user@host# commit

Überprüfung

Um zu überprüfen, ob die Konfiguration ordnungsgemäß funktioniert, geben Sie den Befehl Betriebsmodus ein.show security pki local-certificate detail

Grundlegendes zur Registrierung von CMPv2- und SCEP-Zertifikaten

Abhängig von Ihrer Bereitstellungsumgebung können Sie entweder CMPv2 (Certificate Management Protocol Version 2) oder SCEP (Simple Certificate Enrollment Protocol) für die Online-Zertifikatregistrierung verwenden. In diesem Thema werden einige der grundlegenden Unterschiede zwischen den beiden Protokollen beschrieben.

Tabelle 1 beschreibt die Unterschiede zwischen den Protokollen CMPv2- und SCEP-Zertifikatregistrierung.

Attribut |

CMPv2 |

SCEP |

|---|---|---|

Unterstützte Zertifikatstypen: |

DSA, ECDSA und RSA |

Nur RSA |

Unterstützte Standards |

RFCs 4210 und 4211 |

Entwurf der Internet Engineering Task Force |

Anforderungen und Antworten für die Zertifikatregistrierung und -wiederregistrierung unterscheiden sich zwischen CMPv2 und SCEP. Bei CMPv2 gibt es keinen separaten Befehl zum Registrieren von CA-Zertifikaten. Mit SCEP registrieren Sie CA-Zertifikate mit dem Befehl und geben das CA-Profil an.request security pki ca-certificate enroll Ein CA-Profil muss entweder mit CMPv2 oder SCEP konfiguriert werden.

Grundlegendes zur Zertifikatregistrierung mit CMPv2

Der Befehl verwendet CMPv2, um ein lokales digitales Zertifikat online zu registrieren.request security pki local-certificate enroll cmpv2 Mit diesem Befehl werden sowohl Endentitäts- als auch CA-Zertifikate basierend auf der CA-Serverkonfiguration geladen. Das Zertifizierungsstellenprofil muss vor der Registrierung des Zertifizierungsstellenzertifikats erstellt werden, da die Registrierungs-URL aus dem Zertifizierungsstellenprofil extrahiert wird.

In diesem Thema wird die Zertifikatregistrierung beim CMPv2-Protokoll beschrieben.

- Meldungen zur Zertifikatregistrierung und -erneuten Registrierung

- Endentitätszertifikat mit Zertifikat der Ausstellerzertifizierungsstelle

- End-Entity-Zertifikat mit CA-Zertifikatskette

Meldungen zur Zertifikatregistrierung und -erneuten Registrierung

Das CMPv2-Protokoll umfasst hauptsächlich Vorgänge zur Zertifikatregistrierung und erneuten Registrierung. Der Zertifikatregistrierungsprozess umfasst Initialisierungsanforderungs- und Initialisierungsantwortnachrichten, während die erneute Zertifikatregistrierung Schlüsselaktualisierungsanforderungs- und Schlüsselaktualisierungsantwortnachrichten umfasst.

Der CMPv2-Server antwortet mit Initialization Response (IP). Die Antwort enthält ein Endentitätszertifikat sowie optionale CA-Zertifikate. Die Nachrichtenintegrität und Authentizität der Initialisierungsantwort kann mit Hilfe von Shared-Secret-Informationen gemäß RFC 4210 überprüft werden. Die Initialisierungsantwort kann auch mithilfe des öffentlichen Schlüssels der Aussteller-Zertifizierungsstelle überprüft werden. Bevor Sie ein Endentitätszertifikat erneut registrieren, muss ein gültiges CA-Zertifikat auf dem Gerät registriert sein.

Die Initialisierungsantwort oder Schlüsselaktualisierungsantwort kann ein Zertifikat der Ausstellerzertifizierungsstelle oder eine Kette von Zertifizierungsstellenzertifikaten enthalten. Die in den Antworten empfangenen CA-Zertifikate werden als vertrauenswürdige CA-Zertifikate behandelt und auf dem empfangenden Gerät gespeichert, sofern sie nicht bereits im Speicher der vertrauenswürdigen CA vorhanden sind. Diese CA-Zertifikate werden später für die Überprüfung von Endentitätszertifikaten verwendet.

Die erneute Registrierung von CA-Zertifikaten wird nicht unterstützt. Wenn ein Zertifizierungsstellenzertifikat abläuft, müssen Sie die Registrierung des aktuellen Zertifizierungsstellenzertifikats aufheben und erneut registrieren.

Endentitätszertifikat mit Zertifikat der Ausstellerzertifizierungsstelle

In einem einfachen Szenario kann die Initialisierungsantwortnachricht nur ein Endentitätszertifikat enthalten, in diesem Fall werden die CA-Informationen separat bereitgestellt. Das Zertifikat wird im Zertifikatspeicher der Endentität gespeichert.

Die Nachricht "Initialisierungsantwort" kann sowohl ein Endentitätszertifikat als auch ein selbstsigniertes Zertifikat der Ausstellerzertifizierungsstelle enthalten. Das Endentitätszertifikat wird zuerst im Zertifikatspeicher gespeichert, und dann wird das CA-Zertifikat überprüft. Wenn das Zertifizierungsstellenzertifikat gefunden wird und der Subject Distinguished Name (DN) des Zertifizierungsstellenzertifikats in der Initialisierungsantwortnachricht mit dem Aussteller-DN des Endentitätszertifikats übereinstimmt, wird das Zertifizierungsstellenzertifikat im Zertifikatspeicher der Zertifizierungsstelle für den CA-Profilnamen gespeichert, der im CMPv2-Zertifikatregistrierungsbefehl angegeben ist. Wenn das Zertifizierungsstellenzertifikat bereits im Zertifikatspeicher der Zertifizierungsstelle vorhanden ist, wird keine Aktion ausgeführt.

End-Entity-Zertifikat mit CA-Zertifikatskette

In vielen Bereitstellungen wird das Endentitätszertifikat von einer Zwischenzertifizierungsstelle in einer Zertifikatskette ausgestellt. In diesem Fall kann die Initialisierungsantwortnachricht das Endentitätszertifikat zusammen mit einer Liste der Zertifizierungsstellenzertifikate in der Kette enthalten. Die Zwischenzertifizierungsstellenzertifikate und die selbstsignierten Stammzertifizierungsstellenzertifikate sind alle erforderlich, um das Endentitätszertifikat zu überprüfen. Die Zertifizierungsstellenkette kann auch erforderlich sein, um Zertifikate zu validieren, die von Peergeräten mit ähnlichen Hierarchien empfangen wurden. Im folgenden Abschnitt wird beschrieben, wie Zertifikate in der Zertifizierungsstellenkette gespeichert werden.

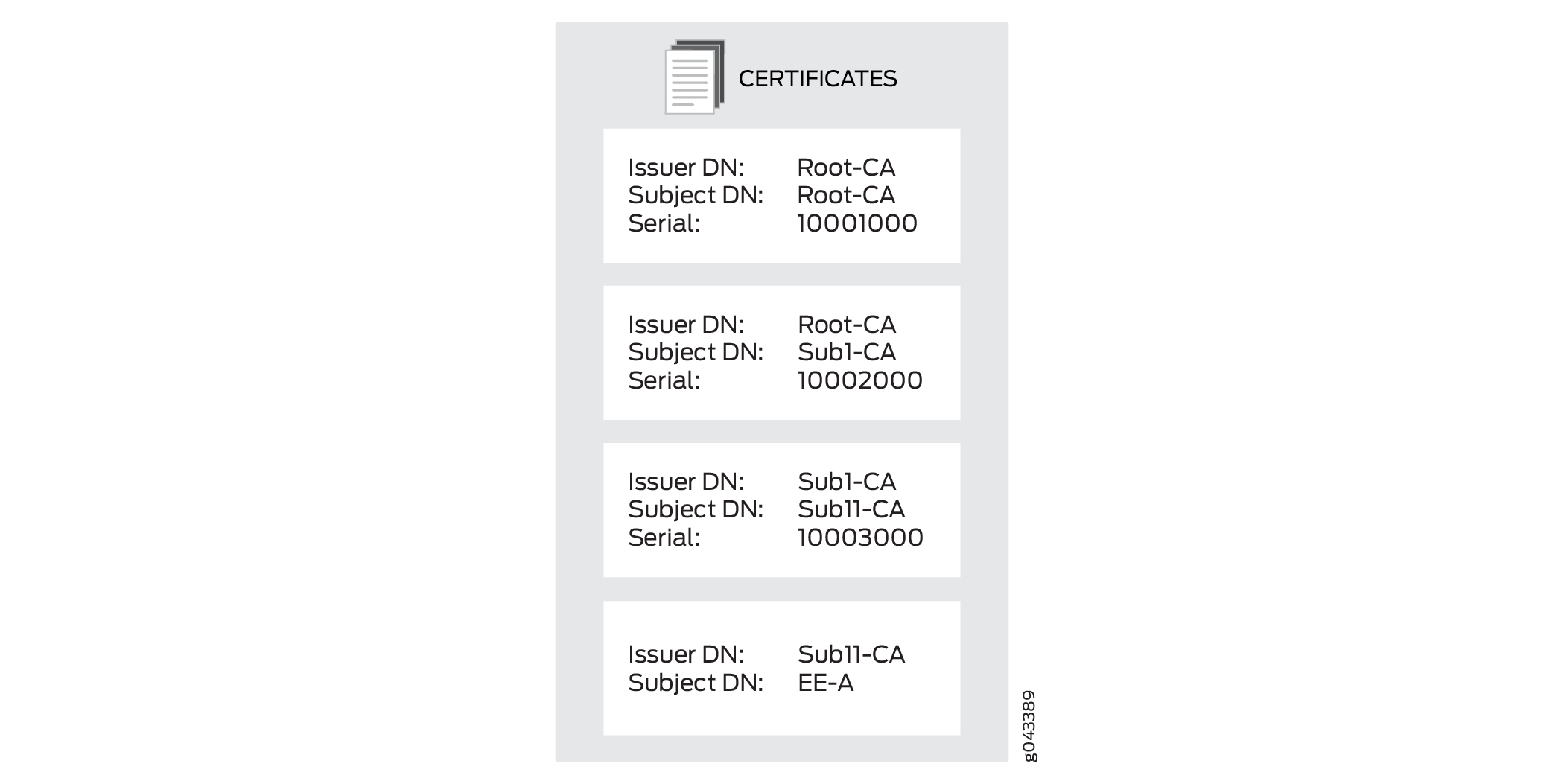

In enthält die Nachricht "Initialisierungsantwort" das Endentitätszertifikat und drei CA-Zertifikate in einer Zertifikatskette.Abbildung 1

Das Endentitätszertifikat wird im Endentitätszertifikatspeicher gespeichert. Für jedes CA-Zertifikat ist ein CA-Profil erforderlich. Das Zertifizierungsstellenzertifikat mit dem Antragsteller DN Sub11-CA ist die erste Zertifizierungsstelle in der Kette und der Aussteller des Endentitätszertifikats. Sie wird in dem Zertifizierungsstellenprofil gespeichert, das mit dem Befehl CMPv2 certificate enrollment angegeben wird.

Jedes der verbleibenden Zertifizierungsstellenzertifikate in der Kette wird überprüft, ob es im Zertifizierungsstellenspeicher vorhanden ist. Wenn ein Zertifizierungsstellenzertifikat nicht im Zertifizierungsstellenspeicher vorhanden ist, wird es gespeichert und ein Zertifizierungsstellenprofil dafür erstellt. Der neue Name des Zertifizierungsstellenprofils wird mit den am wenigsten signifikanten 16 Ziffern der Seriennummer des Zertifizierungsstellenzertifikats erstellt. Wenn die Seriennummer länger als 16 Ziffern ist, werden die höchstwertigen Ziffern über 16 Ziffern abgeschnitten. Wenn die Seriennummer kürzer als 16 Ziffern ist, werden die verbleibenden höchstwertigen Ziffern mit s aufgefüllt.0 Wenn die Seriennummer z. B. 11111000100010001000 lautet, lautet der Name des CA-Profils .1000100010001000 Wenn die Seriennummer 10001000 lautet, lautet der Name des CA-Profils .0000000010001000

Es ist möglich, dass mehrere Zertifikatsseriennummern die gleichen 16 Ziffern mit der geringsten Wertigkeit haben können. In diesem Fall wird an den Profilnamen angehängt, um einen eindeutigen CA-Profilnamen zu erstellen. Zusätzliche CA-Profilnamen werden erstellt, indem die angehängte Nummer von bis zu erhöht wird.-00-01-99 Zertifizierungsstellenprofilnamen können z. B. , und .10001000100010001000100010001000-001000100010001000-01

Siehe auch

Beispiel: Manuelles Generieren einer CSR für das lokale Zertifikat und Senden an den CA-Server

In diesem Beispiel wird gezeigt, wie eine Zertifikatsignieranforderung manuell generiert wird.

Anforderungen

Generieren Sie einen öffentlichen und einen privaten Schlüssel. Weitere Informationen finden Sie unter Selbstsignierte digitale Zertifikate.

Überblick

In diesem Beispiel generieren Sie eine Zertifikatanforderung mit der Zertifikat-ID eines öffentlich-privaten Schlüsselpaars, das Sie zuvor generiert haben (ca-ipsec). Anschließend geben Sie den Domänennamen (example.net) und den zugehörigen allgemeinen Namen (abc) an. Die Zertifikatsanforderung wird im PEM-Format angezeigt.

Sie kopieren die generierte Zertifikatsanforderung und fügen sie in das entsprechende Feld auf der CA-Website ein, um ein lokales Zertifikat zu erhalten. (In der Dokumentation des CA-Servers erfahren Sie, wo die Zertifikatsanforderung eingefügt werden muss.) Wenn der PKCS #10-Inhalt angezeigt wird, werden auch der MD5-Hash und der SHA-1-Hash der PKCS #10-Datei angezeigt.

Konfiguration

Verfahren

Schritt-für-Schritt-Anleitung

So generieren Sie ein lokales Zertifikat manuell:

Geben Sie die Zertifikat-ID, den Domänennamen und den allgemeinen Namen an.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

Überprüfung

Geben Sie den Befehl ein, um die Zertifikatsignieranforderung anzuzeigen.show security pki certificate-request detail

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

Beispiel: Manuelles Laden von CA- und lokalen Zertifikaten

In diesem Beispiel wird gezeigt, wie Zertifizierungsstellen und lokale Zertifikate manuell geladen werden.

Anforderungen

Bevor Sie beginnen:

Generieren Sie ein öffentlich-privates Schlüsselpaar. Weitere Informationen finden Sie unter Selbstsignierte digitale Zertifikate.

Erstellen Sie ein CA-Profil. Weitere Informationen finden Sie unter Grundlegendes zu Zertifizierungsstellenprofilen.Grundlegendes zu Zertifizierungsstellenprofilen

Das CA-Profil ist nur für das CA-Zertifikat und nicht für das lokale Zertifikat erforderlich

Generieren Sie eine Zertifikatsanforderung. Siehe Beispiel: Manuelles Generieren einer CSR für das lokale Zertifikat und Senden an den CA-Server.

Überblick

In diesem Beispiel laden Sie die Zertifikate local.cert und ca.cert herunter und speichern sie im Verzeichnis /var/tmp/ auf dem Gerät.

Nachdem Sie Zertifikate von einer Zertifizierungsstelle heruntergeladen haben, übertragen Sie sie auf das Gerät (z. B. per FTP) und laden sie dann.

Sie können die folgenden Zertifikatsdateien auf ein Gerät mit Junos OS laden:

Ein lokales oder Endentitätszertifikat (EE), das Ihr lokales Gerät identifiziert. Bei diesem Zertifikat handelt es sich um Ihren öffentlichen Schlüssel.

Ein Zertifikat der Zertifizierungsstelle, das den öffentlichen Schlüssel der Zertifizierungsstelle enthält.

Eine Zertifikatsperrliste, die alle von der Zertifizierungsstelle gesperrten Zertifikate auflistet.

Sie können mehrere EE-Zertifikate auf das Gerät laden.

Konfiguration

Verfahren

Schritt-für-Schritt-Anleitung

So laden Sie die Zertifikatsdateien auf ein Gerät:

Laden Sie das lokale Zertifikat.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

Laden Sie das CA-Zertifikat.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

Untersuchen Sie den Fingerabdruck des CA-Zertifikats. Wenn er für dieses CA-Zertifikat korrekt ist, wählen Sie Ja aus, um es zu akzeptieren.

Überprüfung

Um zu überprüfen, ob die Zertifikate ordnungsgemäß geladen sind, geben Sie die Befehle und im Betriebsmodus ein.show security pki local-certificateshow security pki ca-certificate

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

Löschen von Zertifikaten (CLI-Verfahren)

Sie können ein lokales oder vertrauenswürdiges Zertifizierungsstellenzertifikat löschen, das automatisch oder manuell generiert wird.

Verwenden Sie den folgenden Befehl, um ein lokales Zertifikat zu löschen:

user@host>clear security pki local certificate certificate-id (certificate-id| all | system-generated )

Geben Sie eine Zertifikat-ID an, um ein lokales Zertifikat mit einer bestimmten ID zu löschen, verwenden Sie diese zum Löschen aller lokalen Zertifikate oder geben Sie an , dass das automatisch generierte selbstsignierte Zertifikat gelöscht werden soll.allsystem-generated

Wenn Sie ein automatisch generiertes selbstsigniertes Zertifikat löschen, generiert das Gerät ein neues.

So löschen Sie ein CA-Zertifikat:

user@host>clear security pki ca-certificate ca-profile (ca-profile-name| all)

Geben Sie ein Zertifizierungsstellenprofil an, um ein bestimmtes Zertifizierungsstellenzertifikat zu löschen, oder verwenden Sie es , um alle im persistenten Speicher vorhandenen Zertifizierungsstellenzertifikate zu löschen.all

Sie werden um eine Bestätigung gebeten, bevor ein CA-Zertifikat gelöscht werden kann.

Tabellarischer Änderungsverlauf

Die Unterstützung der Funktion hängt von der Plattform und der Version ab, die Sie benutzen. Verwenden Sie Feature Explorer, um festzustellen, ob eine Funktion auf Ihrer Plattform unterstützt wird.

ECDSA Keypair not supported with SCEP for cert_id <certificate id>scepscep