Konfigurieren von Sicherheitsrichtlinien

Um ein Netzwerk zu sichern, muss ein Netzwerkadministrator eine Sicherheitsrichtlinie erstellen, die alle Netzwerkressourcen innerhalb dieses Unternehmens und die erforderliche Sicherheitsstufe für diese Ressourcen umreißt. Mit Junos OS können Sie Sicherheitsrichtlinien konfigurieren. Sicherheitsrichtlinien setzen Regeln für den Transitverkehr durch, d. h. welcher Datenverkehr die Firewall passieren darf und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er die Firewall passiert.

Grundlegendes zu den Elementen von Sicherheitsrichtlinien

Eine Sicherheitsrichtlinie ist eine Reihe von Anweisungen, die den Datenverkehr von einer bestimmten Quelle zu einem bestimmten Ziel mithilfe eines bestimmten Dienstes steuern. Eine Richtlinie erlaubt, verweigert oder tunnelt bestimmte Datenverkehrstypen unidirektional zwischen zwei Punkten.

Jede Richtlinie besteht aus:

Ein eindeutiger Name für die Richtlinie.

A

from-zoneund ato-zone, zum Beispiel: user@host#set security policies from-zone untrust to-zone untrustEine Reihe von Übereinstimmungskriterien, die die Bedingungen definieren, die erfüllt sein müssen, um die Richtlinienregel anzuwenden. Die Übereinstimmungskriterien basieren auf einer Quell-IP-Adresse, einer Ziel-IP-Adresse und Anwendungen. Die Benutzeridentitätsfirewall bietet eine höhere Granularität, indem sie ein zusätzliches Tupel, source-identity, als Teil der Richtlinienanweisung einschließt.

Eine Reihe von Aktionen, die im Falle einer Übereinstimmung ausgeführt werden sollen: Zulassen, Ablehnen oder Ablehnen.

Buchhaltungs- und Prüfungselemente – Zählen, Protokollierung oder strukturierte Systemprotokollierung.

Wenn das Gerät ein Paket empfängt, das diesen Spezifikationen entspricht, führt es die in der Richtlinie angegebene Aktion aus.

Sicherheitsrichtlinien erzwingen eine Reihe von Regeln für den Transitverkehr, die festlegen, welcher Datenverkehr die Firewall passieren kann und welche Aktionen für den Datenverkehr ausgeführt werden, wenn er die Firewall passiert. Aktionen für Datenverkehr, der den angegebenen Kriterien entspricht, umfassen Zulassen, Ablehnen, Protokollieren oder Zählen.

Grundlegendes zu Regeln für Sicherheitsrichtlinien

Die Sicherheitsrichtlinie wendet die Sicherheitsregeln auf den Transitdatenverkehr innerhalb eines Kontexts (from-zone bis to-zone) an. Jede Richtlinie wird durch ihren Namen eindeutig identifiziert. Der Datenverkehr wird klassifiziert, indem seine Quell- und Zielzone, die Quell- und Zieladressen und die Anwendung, die der Datenverkehr in seinen Protokoll-Headern trägt, mit der Richtliniendatenbank in der Data Plane abgeglichen werden.

Jede Richtlinie ist mit den folgenden Merkmalen verknüpft:

Eine Quellzone

Eine Zielzone

Ein oder mehrere Quelladressnamen oder Adresssatznamen

Ein oder mehrere Zieladressnamen oder Adressgruppennamen

Ein oder mehrere Anwendungsnamen oder Anwendungssatznamen

Diese Merkmale werden als Übereinstimmungskriterien bezeichnet. Mit jeder Richtlinie sind auch Aktionen verknüpft: Zulassen, Ablehnen, Ablehnen, Zählen, Protokollieren und VPN-Tunnel. Sie müssen die Übereinstimmungsbedingungsargumente angeben, wenn Sie eine Richtlinie, Quelladresse, Zieladresse und einen Anwendungsnamen konfigurieren.

Sie können angeben, dass eine Richtlinie mit IPv4- oder IPv6-Adressen über den Platzhaltereintrag anykonfiguriert werden soll. Wenn die Datenstromunterstützung für IPv6-Datenverkehr nicht aktiviert ist, any werden IPv4-Adressen abgeglichen. Wenn die Datenstromunterstützung für IPv6-Datenverkehr aktiviert ist, any werden sowohl IPv4- als auch IPv6-Adressen abgeglichen. Verwenden Sie den set security forwarding-options family inet6 mode flow-based Befehl, um die flussbasierte Weiterleitung für IPv6-Datenverkehr zu aktivieren. Sie können auch den Platzhalter any-ipv4 oder any-ipv6 die Übereinstimmungskriterien für Quell- und Zieladresse angeben, sodass nur IPv4- bzw. nur IPv6-Adressen enthalten sind.

Wenn die Datenstromunterstützung für IPv6-Datenverkehr aktiviert ist, basiert die maximale Anzahl von IPv4- oder IPv6-Adressen, die Sie in einer Sicherheitsrichtlinie konfigurieren können, auf den folgenden Übereinstimmungskriterien:

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

Der Grund für die Übereinstimmungskriterien ist, dass eine IPv6-Adresse viermal so viel Speicherplatz belegt wie eine IPv4-Adresse.

Sie können eine Sicherheitsrichtlinie mit IPv6-Adressen nur konfigurieren, wenn die Datenstromunterstützung für IPv6-Datenverkehr auf dem Gerät aktiviert ist.

Wenn Sie keine bestimmte Anwendung angeben möchten, geben Sie als Standardanwendung ein any . Um die Standardanwendungen im Konfigurationsmodus nachzuschlagen, geben Sie show groups junos-defaults | find applications (predefined applications)ein. Wenn Sie beispielsweise keinen Anwendungsnamen angeben, wird die Richtlinie mit der Anwendung als Platzhalter installiert (Standard). Daher würde jeder Datenverkehr, der mit den übrigen Parametern in einer bestimmten Richtlinie übereinstimmt, unabhängig vom Anwendungstyp des Datenverkehrs mit der Richtlinie übereinstimmen.

Wenn eine Richtlinie mit mehreren Anwendungen konfiguriert ist und mehr als eine der Anwendungen mit dem Datenverkehr übereinstimmt, wird die Anwendung ausgewählt, die die Übereinstimmungskriterien am besten erfüllt.

Die Aktion der ersten Richtlinie, mit der der Datenverkehr übereinstimmt, wird auf das Paket angewendet. Wenn es keine übereinstimmende Richtlinie gibt, wird das Paket verworfen. Richtlinien werden von oben nach unten durchsucht, daher ist es eine gute Idee, spezifischere Richtlinien ganz oben in der Liste zu platzieren. Sie sollten auch IPsec-VPN-Tunnel-Richtlinien ganz oben platzieren. Platzieren Sie die allgemeineren Richtlinien, z. B. eine, die bestimmten Benutzern den Zugriff auf alle Internetanwendungen ermöglicht, am Ende der Liste. Platzieren Sie beispielsweise die Richtlinien "Alle ablehnen" oder "Alle ablehnen" am Ende, nachdem alle spezifischen Richtlinien zuvor analysiert wurden und legitimer Datenverkehr zugelassen/gezählt/protokolliert wurde.

Unterstützung für IPv6-Adressen wurde in Junos OS Version 10.2 hinzugefügt. Unterstützung für IPv6-Adressen in aktiven/aktiven Chassis-Cluster-Konfigurationen (zusätzlich zur bestehenden Unterstützung von aktiven/passiven Chassis-Cluster-Konfigurationen) wurde in Junos OS Version 10.4 hinzugefügt.

Die Richtliniensuche bestimmt die Zielzone, die Zieladresse und die Ausgangsschnittstelle.

Wenn Sie eine Richtlinie erstellen, gelten die folgenden Richtlinienregeln:

Sicherheits-Richtlinien werden in A-Richtung

from-zoneto-zonekonfiguriert. Unter einer bestimmten Zonenrichtung enthält jede Sicherheitsrichtlinie einen Namen, Übereinstimmungskriterien, eine Aktion und verschiedene Optionen.Der Richtlinienname, die Übereinstimmungskriterien und die Aktion sind erforderlich.

Der Richtlinienname ist ein Schlüsselwort.

Die Quelladresse in den Übereinstimmungskriterien besteht aus einem oder mehreren Adressnamen oder Adressgruppennamen in .

from-zoneDie Zieladresse der Übereinstimmungskriterien besteht aus einem oder mehreren Adressnamen oder Adressgruppennamen in .

to-zoneDer Anwendungsname in den Übereinstimmungskriterien setzt sich aus dem Namen einer oder mehrerer Anwendungen oder Anwendungsgruppen zusammen.

Eine der folgenden Aktionen ist erforderlich: Zulassen, Verweigern oder Ablehnen.

Buchhaltungs- und Prüfungselemente können angegeben werden: Zählen und Protokollieren.

Sie können die Protokollierung am Ende einer Sitzung mit dem

session-closeBefehl oder zu Beginn der Sitzung mit demsession-initBefehl aktivieren.Wenn der Zählalarm aktiviert ist, geben Sie Alarmschwellenwerte in Byte pro Sekunde oder Kilobyte pro Minute an.

Sie können nicht

globalals oderfrom-zoneals angeben,to-zoneaußer unter folgenden Bedingungen:Jede Richtlinie, die

to-zoneals globale Zone konfiguriert ist, muss über eine einzige Zieladresse verfügen, um anzugeben, dass entweder statische NAT oder eingehende NAT in der Richtlinie konfiguriert wurde.Die Richtliniengenehmigungsoption mit NAT ist vereinfacht. Jede Richtlinie gibt optional an, ob sie eine NAT-Übersetzung zulässt, eine NAT-Übersetzung nicht zulässt oder sich nicht darum kümmert.

Adressnamen dürfen nicht mit den folgenden reservierten Präfixen beginnen. Diese werden nur für die Adress-NAT-Konfiguration verwendet:

static_nat_incoming_nat_junos_

Anwendungsnamen dürfen nicht mit dem reservierten

junos_Präfix beginnen.

Grundlegendes zu Platzhalteradressen

Quell- und Zieladressen sind zwei der fünf Übereinstimmungskriterien, die in einer Sicherheitsrichtlinie konfiguriert werden sollten. Sie können jetzt Platzhalteradressen für die Übereinstimmungskriterien für Quell- und Zieladressen in einer Sicherheitsrichtlinie konfigurieren. Eine Platzhalteradresse wird als A.B.C.D/wildcard-mask dargestellt. Die Platzhaltermaske bestimmt, welche der Bits in der IP-Adresse A.B.C.D. von den Übereinstimmungskriterien der Sicherheitsrichtlinie ignoriert werden sollen. Die Quell-IP-Adresse 192.168.0.11/255.255.0.255 in einer Sicherheitsrichtlinie impliziert beispielsweise, dass die Übereinstimmungskriterien der Sicherheitsrichtlinie das dritte Oktett in der IP-Adresse verwerfen können (symbolisch dargestellt als 192.168.*.11). Daher entsprechen Pakete mit Quell-IP-Adressen wie 192.168.1.11 und 192.168.22.11 den Übereinstimmungskriterien. Pakete mit Quell-IP-Adressen wie 192.168.0.1 und 192.168.1.21 erfüllen die Übereinstimmungskriterien jedoch nicht.

Die Verwendung von Platzhalteradressen ist nicht nur auf vollständige Oktette beschränkt. Sie können jede Platzhalteradresse konfigurieren. Zum Beispiel die Platzhalteradresse 192.168. 7.1/255.255.7.255 impliziert, dass Sie nur die ersten 5 Bits des dritten Oktetts der Platzhalteradresse ignorieren müssen, während Sie die Richtlinienübereinstimmung herstellen. Wenn die Verwendung von Platzhalteradressen nur auf vollständige Oktette beschränkt ist, sind Platzhaltermasken mit 0 oder 255 in jedem der vier Oktette zulässig.

Das erste Oktett der Platzhaltermaske sollte größer als 128 sein. Beispielsweise ist eine Platzhaltermaske, die als 0.255.0.255 oder 1.255.0.255 dargestellt wird, ungültig.

Eine Wildcard-Sicherheitsrichtlinie ist eine einfache Firewall-Richtlinie, mit der Sie Datenverkehr zulassen, ablehnen und ablehnen können, der versucht, von einer Sicherheitszone in eine andere zu gelangen. Sie sollten Sicherheitsrichtlinienregeln nicht mit Platzhalteradressen für Services wie Content Sicherheit konfigurieren.

Content Sicherheit für IPv6-Sitzungen wird nicht unterstützt. Wenn Ihre aktuelle Sicherheitsrichtlinie Regeln mit dem IP-Adressplatzhalter "Beliebig" verwendet und Content Sicherheit-Features aktiviert sind, treten Konfigurationscommitfehler auf, da Content Sicherheit-Features IPv6-Adressen noch nicht unterstützen. Um die Fehler zu beheben, ändern Sie die Regel, die den Fehler zurückgibt, so, dass der Platzhalter any-ipv4 verwendet wird. und separate Regeln für IPv6-Datenverkehr erstellen, die keine Content Sicherheit-Funktionen enthalten.

Das Konfigurieren von Platzhalter-Sicherheitsrichtlinien auf einem Gerät wirkt sich auf die Leistung und Speicherauslastung basierend auf der Anzahl der Platzhalterrichtlinien aus, die pro Von-Zone und Bis-Zonenkontext konfiguriert sind. Daher können Sie nur maximal 480 Platzhalterrichtlinien für einen bestimmten Von-Zonen- und Bis-Zonen-Kontext konfigurieren.

Siehe auch

Verbesserungen bei der Synchronisierung der Richtlinienkonfiguration

Der verbesserte Synchronisierungsmechanismus für Richtlinienkonfigurationen verbessert die Synchronisierung von Richtlinienkonfigurationen zwischen der Routing-Engine (RE) und der Packet Forwarding Engine (PFE) und erhöht so die Zuverlässigkeit und Sicherheit des Systems. Dieser Mechanismus stellt sicher, dass Richtlinien automatisch und genau synchronisiert werden. Darüber hinaus verhindert das System effektiv Datenstromverluste während des Änderungsprozesses der Sicherheitsrichtlinienkonfiguration.

- Datei-Serialisierung

- Verhindern von Unterbrechungen des Datenstroms bei Änderungen der Richtlinienkonfiguration

Datei-Serialisierung

Ausführen der Weitergabe von Richtlinienänderungen an die Datenebene mithilfe der Dateiserialisierung. Durch die Serialisierung von Richtlinienkonfigurationen in Dateien stellt das System sicher, dass sie von der PFE kontrolliert und zuverlässig gelesen und angewendet werden. Diese serialisierten Dateien werden in bestimmten Verzeichnissen gespeichert und nach erfolgreicher Anwendung automatisch gelöscht, wodurch eine effizientere und bandbreitenschonendere Synchronisierungsmethode bereitgestellt wird. Dieser dateibasierte Ansatz reduziert das Risiko von Abweichungen mit den Sicherheitsrichtlinien und verbessert die Systemzuverlässigkeit.

Standardmäßig ist die dateibasierte Serialisierung aktiviert. Sie können die Dateiserialisierung deaktivieren, indem Sie die folgende Anweisung verwenden:

[edit] user@host# set security policies no-file-serialization

Verwenden Sie die folgende Anweisung, um die Dateiserialisierungsfunktion erneut zu aktivieren:

[edit] user@host# delete security policies no-file-serialization

Oder verwenden Sie die folgende Aussage:

[edit] user@host# set security policies file-serialization

Verhindern von Unterbrechungen des Datenstroms bei Änderungen der Richtlinienkonfiguration

Sie können Unterbrechungen des Datenstroms vermeiden, während Änderungen an der Sicherheitsrichtlinienkonfiguration vorgenommen werden. Konfigurationsänderungen, wie z. B. Änderungen von Richtlinienübereinstimmungsbedingungen oder -aktionen, das Hinzufügen oder Löschen einer Richtlinie, der Richtlinientausch oder die Änderung der Richtlinienreihenfolge unterbrechen Flow-Sitzungen. Diese Änderungen wirken sich auf PFE-Konfigurationsdaten aus, was sich möglicherweise auf die laufende Richtliniensuche auswirkt und möglicherweise zu einer falschen oder standardmäßigen Richtlinienauswahl führt. Das heißt, während des kurzen Übergangs von der alten zur neuen Richtlinie können Sitzungen mit teilweise erstellten Datenstrukturen übereinstimmen, was zu falschen Richtlinienübereinstimmungen führt.

Um Unterbrechungen durch eine Änderung der Sicherheitsrichtlinien zu vermeiden, können Sie die folgende Anweisung verwenden:

[edit] user@host# set security policies lookup-intact-on-commit

Wenn Sie die lookup-intact-on-commit Option konfigurieren, starten Sie die Weiterleitungsebene auf dem Gerät oder in einem Chassis-Cluster-Setup neu.

Verwenden Sie den folgenden Befehl, um den Status und die Berechtigung des Geräts zu überprüfen, bevor Sie die lookup-intact-on-commit Option aktivieren.

[edit] user@host> show security policies lookup-intact-on-commit

Die Befehlsausgabe zeigt an, ob die lookup-intact-on-commit Option bereits auf dem Gerät konfiguriert ist, und zeigt die Berechtigung des Geräts in Bezug auf den verfügbaren Speicher für die Aktivierung lookup-intact-on-commit der Option an.

Speicher und Fehlerbehandlung

Die Implementierung dieser neuen Synchronisationsmechanismen erfordert, dass Ihr System bestimmte Speicheranforderungen erfüllt. Insbesondere benötigen Sie mindestens 5 Prozent freien Kernel-Heap und 1 Prozent kostenlosen Benutzer-Heap, um das Lookup-intact-on-commit-Feature zu aktivieren. Dadurch wird sichergestellt, dass genügend Arbeitsspeicher für die dateibasierte Synchronisierung und Dual-Memory-Operationen zur Verfügung steht. Im Falle von Synchronisationsfehlern ist das System so konzipiert, dass es automatisch zur traditionellen Methode zurückkehrt.

Mit dem show security policies lookup-intact-on-commit eligibilityBefehl können Sie die Speicherverfügbarkeit des Systems pro FPC überprüfen. Diese Ausgabe gibt an, ob der jeweilige FPC für die Konfiguration der set security policies lookup-intact-on-commit Konfiguration geeignet ist.

Unterstützung für logisches System und Mandantensystem

Sie können nur das logische Root-System (Systemebene) konfigurieren lookup-intact-on-commit file-serialization . Die Konfiguration auf logischer System- und Mandantensystemebene wird nicht unterstützt. Wenn Sie diese Einstellungen jedoch auf der Stammebene konfigurieren, optimiert die Konfiguration auch Richtlinien, die auf logischer System- und Mandantensystemebene konfiguriert sind.

Grundlegendes zu den Sicherheitsrichtlinien für den Eigenverkehr

Auf den Geräten sind Sicherheitsrichtlinien konfiguriert, die Services auf den Datenverkehr anwenden, der durch das Gerät fließt. Beispielsweise sind UAC- und Content Sicherheit-Richtlinien so konfiguriert, dass Dienste auf den transienten Datenverkehr angewendet werden.

Eigenverkehr oder Host-Datenverkehr ist der eingehende Host-Datenverkehr; Das heißt, der Datenverkehr, der auf dem Gerät endet, oder der ausgehende Hostdatenverkehr, d. h. der Datenverkehr, der vom Gerät stammt. Sie können jetzt Richtlinien konfigurieren, um Services auf den eigenen Datenverkehr anzuwenden. Services wie der SSL-Stack-Service, der die SSL-Verbindung von einem Remote-Gerät beenden und einige Verarbeitungsvorgänge für diesen Datenverkehr ausführen muss, IDP-Services für eingehenden Host-Datenverkehr oder IPsec-Verschlüsselung für ausgehenden Host-Datenverkehr müssen über die für den Eigenverkehr konfigurierten Sicherheitsrichtlinien angewendet werden.

Wenn Sie eine Sicherheitsrichtlinie für den Eigenverkehr konfigurieren, wird der Datenverkehr, der durch das Gerät fließt, zuerst mit der Richtlinie und dann mit der host-inbound-traffic Option verglichen, die für die an die Zone gebundenen Schnittstellen konfiguriert ist.

Sie können die Sicherheitsrichtlinie für den Eigenverkehr konfigurieren, um Dienste auf den Selbstdatenverkehr anzuwenden. Die Host-Outbound-Richtlinien funktionieren nur, wenn das Paket, das vom Host-Gerät stammt, den Fluss durchläuft und die eingehende Schnittstelle dieses Pakets auf lokal festgelegt ist.

Die Vorteile der Nutzung des Eigenverkehrs sind:

Sie können den größten Teil der vorhandenen Richtlinien- oder Flow-Infrastruktur nutzen, die für den Transitdatenverkehr verwendet wird.

Sie benötigen keine separate IP-Adresse, um einen Dienst zu aktivieren.

Sie können Services oder Richtlinien auf jeden eingehenden Host-Datenverkehr mit der Ziel-IP-Adresse einer beliebigen Schnittstelle auf dem Gerät anwenden.

Die standardmäßigen Sicherheitsrichtlinienregeln wirken sich nicht auf den Eigendatenverkehr aus.

Sie können die Sicherheitsrichtlinie nur für den Eigenverkehr mit relevanten Services konfigurieren. Beispielsweise ist es nicht relevant, den fwauth-Dienst für ausgehenden Host-Datenverkehr zu konfigurieren, und gprs-gtp-Dienste sind für die Sicherheitsrichtlinien für den Eigenverkehr nicht relevant.

Die Sicherheitsrichtlinien für den Selbstdatenverkehr werden in der neuen Standardsicherheitszone namens junos-host Zone konfiguriert. Die junos-host-Zone ist Teil der junos-defaults-Konfiguration, sodass Benutzer sie nicht löschen können. Die vorhandenen Zonenkonfigurationen wie Schnittstellen, Bildschirm, TCP-RST und Host-Inbound-Datenverkehr sind für die Junos-Host-Zone nicht aussagekräftig. Daher gibt es keine dedizierte Konfiguration für die Junos-Host-Zone.

Sie können Host-Inbound-Traffic verwenden, um eingehende Verbindungen zu einem Gerät zu steuern. Es schränkt jedoch nicht den Datenverkehr ein, der vom Gerät ausgeht. Mit der Junos-Host-Zone können Sie die Anwendung Ihrer Wahl auswählen und auch den ausgehenden Datenverkehr einschränken. Beispielsweise können jetzt Dienste wie NAT, IDP, Content Sicherheit usw. mithilfe der Junos-Host-Zone für Datenverkehr aktiviert werden, der in das Gerät ein- oder ausgeht.

Übersicht über die Konfiguration von Sicherheitsrichtlinien

Sie müssen die folgenden Aufgaben ausführen, um eine Sicherheitsrichtlinie zu erstellen:

Zonen erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

Konfigurieren Sie ein Adressbuch mit Adressen für die Richtlinie. Siehe Beispiel: Konfigurieren von Adressbüchern und Adresssätzen.

Erstellen Sie eine Anwendung (oder einen Anwendungssatz), die angibt, dass die Richtlinie für Datenverkehr dieses Typs gilt. Siehe Beispiel: Konfigurieren von Anwendungen und Anwendungsgruppen für Sicherheit und Richtlinien.

Erstellen Sie die Richtlinie. Siehe Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern des gesamten Datenverkehrs, Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern von ausgewähltem Datenverkehr und Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern von Wildcard-Adressdatenverkehr.

Erstellen Sie Planer, wenn Sie sie für Ihre Richtlinien verwenden möchten. Siehe Beispiel: Scheduler für einen Tagesplan mit Ausnahme eines Tages konfigurieren.

Mit dem Firewall-Richtlinien-Assistenten können Sie eine grundlegende Konfiguration von Sicherheitsrichtlinien vornehmen. Für eine komplexere Konfiguration verwenden Sie die J-Web-Schnittstelle oder die CLI.

Siehe auch

Best Practices für die Definition von Richtlinien

Ein sicheres Netzwerk ist für ein Unternehmen von entscheidender Bedeutung. Um ein Netzwerk zu sichern, muss ein Netzwerkadministrator eine Sicherheitsrichtlinie erstellen, die alle Netzwerkressourcen innerhalb dieses Unternehmens und die erforderliche Sicherheitsstufe für diese Ressourcen umreißt. Die Sicherheitsrichtlinie wendet die Sicherheitsregeln auf den Transitdatenverkehr innerhalb eines Kontexts (von Zone zu Bis-Zone) an, und jede Richtlinie wird durch ihren Namen eindeutig identifiziert. Der Datenverkehr wird klassifiziert, indem die Quell- und Zielzone, die Quell- und Zieladressen und die Anwendung, die der Datenverkehr in seinen Protokoll-Headern trägt, mit der Richtliniendatenbank in der Data Plane abgeglichen werden.

Die Plattformunterstützung hängt von der Version von Junos OS in Ihrer Installation ab.

Beachten Sie, dass mit zunehmender Anzahl von Adressen und Anwendungen in jeder Regel die Speichermenge zunimmt, die von der Richtliniendefinition verwendet wird, und manchmal dem System mit weniger als 80.000 Richtlinien der Arbeitsspeicher ausgeht.

Um die tatsächliche Speicherauslastung einer Richtlinie auf der Packet Forwarding Engine (PFE) und der Routing-Engine (RE) zu erhalten, müssen Sie verschiedene Komponenten der Speicherstruktur berücksichtigen. Der Speicherbaum enthält die folgenden zwei Komponenten:

Richtlinienkontext: Wird verwendet, um alle Richtlinien in diesem Kontext zu organisieren. Der Richtlinienkontext enthält Variablen wie Quell- und Zielzonen.

Richtlinienentität: Wird zum Speichern der Richtliniendaten verwendet. Die Richtlinienentität berechnet den Arbeitsspeicher mithilfe von Parametern wie Richtlinienname, IP-Adressen, Adressanzahl, Anwendungen, Firewall-Authentifizierung, WebAuth, IPsec, Anzahl, Anwendungsservices und Junos Services Framework (JSF).

Darüber hinaus verwenden die Datenstrukturen, die zum Speichern von Richtlinien, Regelsätzen und anderen Komponenten verwendet werden, unterschiedliche Speicher auf der Packet Forwarding Engine und auf der Routing-Engine. Beispielsweise werden Adressnamen für jede Adresse in der Richtlinie auf der Routing-Engine gespeichert, aber kein Speicher auf der Ebene der Packet Forwarding Engine zugewiesen. Ebenso werden Portbereiche auf Präfix- und Maskenpaare erweitert und auf der Packet Forwarding Engine gespeichert, aber kein solcher Speicher wird auf der Routing-Engine zugewiesen.

Dementsprechend unterscheiden sich die Richtlinienmitwirkenden an der Routing-Engine je nach Richtlinienkonfiguration von denen für die Packet Forwarding Engine, und der Arbeitsspeicher wird dynamisch zugewiesen.

Speicher wird auch durch den Status "verzögertes Löschen" verbraucht. Wenn ein Gerät im Status "Verzögertes Löschen" eine Richtlinienänderung anwendet, gibt es eine vorübergehende Spitzennutzung, bei der sowohl die alte als auch die neue Richtlinie vorhanden sind. Für kurze Zeit existieren also sowohl alte als auch neue Richtlinien auf der Packet Forwarding Engine, die doppelt so viel Speicherplatz beanspruchen.

Daher gibt es keine endgültige Möglichkeit, eindeutig abzuleiten, wie viel Speicher von einer der beiden Komponenten (Packet Forwarding Engine oder Routing-Engine) zu einem bestimmten Zeitpunkt verwendet wird, da der Speicherbedarf von bestimmten Richtlinienkonfigurationen abhängt und der Arbeitsspeicher dynamisch zugewiesen wird.

Mit den folgenden bewährten Methoden für die Richtlinienimplementierung können Sie den Systemspeicher besser nutzen und die Richtlinienkonfiguration optimieren:

Verwenden Sie einzelne Präfixe für Quell- und Zieladressen. Anstatt beispielsweise /32-Adressen zu verwenden und jede Adresse separat hinzuzufügen, verwenden Sie ein großes Subnetz, das die meisten der benötigten IP-Adressen abdeckt.

Verwenden Sie nach Möglichkeit die Anwendung "any". Jedes Mal, wenn Sie eine einzelne Anwendung in der Richtlinie definieren, können Sie zusätzliche 52 Byte verwenden.

Verwenden Sie weniger IPv6-Adressen, da IPv6-Adressen mehr Arbeitsspeicher verbrauchen.

Verwenden Sie weniger Zonenpaare in Richtlinienkonfigurationen. Jede Quell- oder Zielzone verbraucht etwa 16.048 Byte Speicher.

Die folgenden Parameter können ändern, wie der Speicher von den angegebenen Bytes verbraucht wird:

Firewall-Authentifizierung – ca. 16 Byte oder mehr (nicht fixiert)

Web-Authentifizierung – ca. 16 Byte oder mehr (nicht fixiert)

IPsec–12 Byte

Anwendungsservices – 28 Byte

Anzahl–64 Byte

Überprüfen Sie die Speicherauslastung vor und nach dem Kompilieren von Richtlinien.

Hinweis:Der Speicherbedarf für jedes Gerät ist unterschiedlich. Einige Geräte unterstützen standardmäßig 512.000 Sitzungen, und der Startspeicher liegt normalerweise bei 72 bis 73 Prozent. Andere Geräte können bis zu 1 Million Sitzungen haben und der Startspeicher kann bis zu 83 bis 84 Prozent betragen. Im schlimmsten Fall, um etwa 80.000 Richtlinien in der SPU zu unterstützen, sollte die SPU mit einem geflossenen Kernelspeicherverbrauch von bis zu 82 Prozent und mit mindestens 170 Megabyte verfügbarem Speicher booten.

Siehe auch

Konfigurieren von Richtlinien mit dem Firewall-Assistenten

Mit dem Firewall-Richtlinien-Assistenten können Sie eine grundlegende Konfiguration von Sicherheitsrichtlinien vornehmen. Für eine komplexere Konfiguration verwenden Sie die J-Web-Schnittstelle oder die CLI.

So konfigurieren Sie Richtlinien mit dem Firewall-Richtlinien-Assistenten:

- Wählen Sie in der J-Web-Oberfläche aus

Configure>Tasks>Configure FW Policy. - Klicken Sie auf die Schaltfläche Firewall-Richtlinien-Assistent starten, um den Assistenten zu starten.

- Folgen Sie den Anweisungen des Assistenten.

Der obere linke Bereich der Assistentenseite zeigt an, wo Sie sich im Konfigurationsprozess befinden. Im unteren linken Bereich der Seite wird die feldabhängige Hilfe angezeigt. Wenn Sie auf einen Link unter der Überschrift Ressourcen klicken, wird das Dokument in Ihrem Browser geöffnet. Wenn das Dokument in einer neuen Registerkarte geöffnet wird, stellen Sie sicher, dass Sie beim Schließen des Dokuments nur die Registerkarte (nicht das Browserfenster) schließen.

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um jeglichen Datenverkehr zuzulassen oder abzulehnen

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass der gesamte Datenverkehr zugelassen oder verweigert wird.

Anforderungen

Bevor Sie beginnen:

Zonen erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

Konfigurieren Sie ein Adressbuch und erstellen Sie Adressen für die Verwendung in der Richtlinie. Siehe Beispiel: Konfigurieren von Adressbüchern und Adresssätzen.

Erstellen Sie eine Anwendung (oder einen Anwendungssatz), die angibt, dass die Richtlinie für Datenverkehr dieses Typs gilt. Siehe Beispiel: Konfigurieren von Anwendungen und Anwendungsgruppen für Sicherheit und Richtlinien.

Überblick

Im Junos OS setzen Sicherheitsrichtlinien Regeln für den Transitverkehr durch, d. h. welcher Datenverkehr das Gerät passieren darf und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er das Gerät passiert. Aus Sicht der Sicherheitsrichtlinien gelangt der Datenverkehr in eine Sicherheitszone und verlässt eine andere Sicherheitszone. In diesem Beispiel konfigurieren Sie die vertrauenswürdigen und nicht vertrauenswürdigen Schnittstellen ge-0/0/2 und ge-0/0/1. Siehe Abbildung 1.

Dieses Konfigurationsbeispiel zeigt, wie Sie:

Erlauben oder verweigern Sie den gesamten Datenverkehr von der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone, blockieren Sie jedoch alles von der nicht vertrauenswürdigen Zone zur vertrauenswürdigen Zone.

Zulassen oder Verweigern von ausgewähltem Datenverkehr von einem Host in der vertrauenswürdigen Zone zu einem Server in der nicht vertrauenswürdigen Zone zu einem bestimmten Zeitpunkt.

Topologie

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie eine Sicherheitsrichtlinie, um den gesamten Datenverkehr zuzulassen oder abzulehnen:

Konfigurieren Sie die Schnittstellen und Sicherheitszonen.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zuzulassen.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr aus der nicht vertrauenswürdigen Zone in die vertrauenswürdige Zone zu verweigern.

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show security zones und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

Das Konfigurationsbeispiel ist ein Standard-Permit-All von der Vertrauenszone in die nicht vertrauenswürdige Zone.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Überprüfen Sie Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies detail Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

Bedeutung

Die Ausgabe zeigt Informationen zu den auf dem System konfigurierten Richtlinien an. Überprüfen Sie die folgenden Informationen:

Von und zu Zonen

Quell- und Zieladressen

Kriterien für Übereinstimmungen

Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern von ausgewähltem Datenverkehr

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass ausgewählter Datenverkehr zugelassen oder verweigert wird.

Anforderungen

Bevor Sie beginnen:

Zonen erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

Konfigurieren Sie ein Adressbuch und erstellen Sie Adressen für die Verwendung in der Richtlinie. Siehe Beispiel: Konfigurieren von Adressbüchern und Adresssätzen.

Erstellen Sie eine Anwendung (oder einen Anwendungssatz), die angibt, dass die Richtlinie für Datenverkehr dieses Typs gilt. Siehe Beispiel: Konfigurieren von Anwendungen und Anwendungsgruppen für Sicherheit und Richtlinien.

Datenverkehr zu und aus vertrauenswürdigen und nicht vertrauenswürdigen Zonen zulassen. Siehe Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um jeglichen Datenverkehr zuzulassen oder abzulehnen.

Überblick

In Junos OS erzwingen Sicherheitsrichtlinien Regeln für den Transitdatenverkehr, d. h. darüber, welcher Datenverkehr das Gerät passieren kann und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er das Gerät passiert. Aus Sicht der Sicherheitsrichtlinien gelangt der Datenverkehr in eine Sicherheitszone und verlässt eine andere Sicherheitszone. In diesem Beispiel konfigurieren Sie eine bestimmte Sicherheitsrichtlinie so, dass nur E-Mail-Datenverkehr von einem Host in der vertrauenswürdigen Zone zu einem Server in der nicht vertrauenswürdigen Zone zugelassen wird. Kein anderer Datenverkehr ist zulässig. Siehe Abbildung 2.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie eine Sicherheitsrichtlinie, um ausgewählten Datenverkehr zuzulassen:

Konfigurieren Sie die Schnittstellen und Sicherheitszonen.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Erstellen Sie Adressbucheinträge sowohl für den Client als auch für den Server. Fügen Sie außerdem Sicherheitszonen an die Adressbücher an.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

Definieren Sie die Richtlinie, um den E-Mail-Datenverkehr zuzulassen.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show security zones und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Überprüfen Sie Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies detail Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

Bedeutung

Die Ausgabe zeigt Informationen zu den auf dem System konfigurierten Richtlinien an. Überprüfen Sie die folgenden Informationen:

Von und zu Zonen

Quell- und Zieladressen

Kriterien für Übereinstimmungen

Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern von Platzhalteradressenverkehr

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass Platzhalteradressdatenverkehr zugelassen oder verweigert wird.

Anforderungen

Bevor Sie beginnen:

Grundlegendes zu Platzhalteradressen. Weitere Informationen finden Sie unter Grundlegendes zu Sicherheitsrichtlinienregeln.

Zonen erstellen. Siehe Beispiel: Erstellen von Sicherheitszonen.

Konfigurieren Sie ein Adressbuch und erstellen Sie Adressen für die Verwendung in der Richtlinie. Siehe Beispiel: Konfigurieren von Adressbüchern und Adresssätzen.

Erstellen Sie eine Anwendung (oder einen Anwendungssatz), die angibt, dass die Richtlinie für Datenverkehr dieses Typs gilt. Siehe Beispiel: Konfigurieren von Anwendungen und Anwendungsgruppen für Sicherheit und Richtlinien.

Datenverkehr zu und aus vertrauenswürdigen und nicht vertrauenswürdigen Zonen zulassen. Siehe Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um jeglichen Datenverkehr zuzulassen oder abzulehnen.

Zulassen von E-Mail-Datenverkehr in und aus vertrauenswürdigen und nicht vertrauenswürdigen Zonen. Siehe Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Zulassen oder Verweigern von ausgewähltem Datenverkehr

Überblick

Im Betriebssystem Junos (Junos OS) setzen Sicherheitsrichtlinien Regeln für den Transitdatenverkehr durch, d. h. dafür, welcher Datenverkehr das Gerät passieren darf und welche Aktionen für den Datenverkehr ausgeführt werden müssen, wenn er das Gerät passiert. Aus Sicht der Sicherheitsrichtlinien gelangt der Datenverkehr in eine Sicherheitszone und verlässt eine andere Sicherheitszone. In diesem Beispiel konfigurieren Sie eine bestimmte Sicherheit so, dass nur Platzhalteradressdatenverkehr von einem Host in der Vertrauenszone in die nicht vertrauenswürdige Zone zulässig ist. Kein anderer Datenverkehr ist zulässig.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf Hierarchieebene [edit] ein und geben Sie dann in den Konfigurationsmodus ein commit .

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie eine Sicherheitsrichtlinie, um ausgewählten Datenverkehr zuzulassen:

Konfigurieren Sie die Schnittstellen und Sicherheitszonen.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Erstellen Sie einen Adressbucheintrag für den Host und hängen Sie das Adressbuch an eine Zone an.

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

Definieren Sie die Richtlinie, um Platzhalteradressdatenverkehr zuzulassen.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security policies show security zones und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Überprüfen Sie Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies policy-name permit-wildcard detail Befehl ein, um Details zu der auf dem Gerät konfigurierten Sicherheitsrichtlinie für Zulassungsplatzhalter anzuzeigen.

Bedeutung

Die Ausgabe zeigt Informationen über die auf dem System konfigurierte Richtlinie für Zulassungsplatzhalter an. Überprüfen Sie die folgenden Informationen:

Von- und Bis-Zonen

Quell- und Zieladressen

Kriterien für Übereinstimmungen

Beispiel: Konfigurieren einer Sicherheitsrichtlinie zum Umleiten von Datenverkehrsprotokollen an einen externen Systemprotokollserver

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass auf dem Gerät generierte Datenverkehrsprotokolle an einen externen Systemprotokollserver gesendet werden.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Ein Client, der mit einem SRX5600-Gerät an der Schnittstelle ge-4/0/5 verbunden ist

Ein Server, der mit dem SRX5600-Gerät an der Schnittstelle ge-4/0/1 verbunden ist

Die auf dem SRX5600-Gerät generierten Protokolle werden auf einem Linux-basierten Systemprotokollserver gespeichert.

Ein SRX5600-Gerät, das über die Schnittstelle ge-4/0/4 mit dem Linux-basierten Server verbunden ist

Vor der Konfiguration dieser Funktion ist keine spezielle Konfiguration erforderlich, die über die Geräteinitialisierung hinausgeht.

Überblick

In diesem Beispiel konfigurieren Sie eine Sicherheitsrichtlinie auf dem SRX5600-Gerät, um Datenverkehrsprotokolle, die vom Gerät während der Datenübertragung generiert werden, an einen Linux-basierten Server zu senden. In den Datenverkehrsprotokollen werden Details zu jeder Sitzung aufgezeichnet. Die Protokolle werden während des Sitzungsaufbaus und der -beendigung zwischen dem Quell- und dem Zielgerät, die mit dem SRX5600-Gerät verbunden sind, generiert.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf Hierarchieebene [edit] ein und geben Sie dann in den Konfigurationsmodus ein commit .

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie eine Sicherheitsrichtlinie zum Senden von Datenverkehrsprotokollen an einen externen Systemprotokollserver:

Konfigurieren Sie Sicherheitsprotokolle, um die auf dem SRX5600-Gerät generierten Datenverkehrsprotokolle an einen externen Systemprotokollserver mit der IP-Adresse 203.0.113.2 zu übertragen. Die IP-Adresse 127.0.0.1 ist die Loopback-Adresse des SRX5600-Geräts.

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

Konfigurieren Sie eine Sicherheitszone und geben Sie die Datenverkehrstypen und Protokolle an, die auf der Schnittstelle ge-4/0/5.0 des SRX5600-Geräts zulässig sind.

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

Konfigurieren Sie eine weitere Sicherheitszone und geben Sie die Datenverkehrstypen an, die auf den Schnittstellen ge-4/0/4.0 und ge-4/0/1.0 des SRX5600-Geräts zulässig sind.

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

Erstellen Sie eine Richtlinie, und geben Sie die Übereinstimmungskriterien für diese Richtlinie an. Die Übereinstimmungskriterien geben an, dass das Gerät Datenverkehr von jeder Quelle, zu jedem Ziel und für jede Anwendung zulassen kann.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

Aktivieren Sie die Richtlinie, um Datenverkehrsdetails zu Beginn und am Ende der Sitzung zu protokollieren.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des show security log Befehls. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, geben Sie es über den Konfigurationsmodus ein commit .

Verifizierung

Bestätigen Sie, dass die Konfiguration ordnungsgemäß funktioniert.

Überprüfen von Zonen

Zweck

Stellen Sie sicher, dass die Sicherheitszone aktiviert ist oder nicht.

Aktion

Geben Sie im Betriebsmodus den show security zones Befehl ein.

TAP-Modus für Sicherheitszonen und -richtlinien

Der Terminal Access Point (TAP)-Modus für Sicherheitszonen und Richtlinien ermöglicht Ihnen die passive Überwachung des Datenverkehrs über ein Netzwerk über einen Switch-SPAN oder einen Spiegelport.

- Grundlegendes zur Unterstützung des TAP-Modus für Sicherheit, Zonen und Richtlinien

- Beispiel: Konfigurieren von Sicherheitszonen und Richtlinien im TAP-Modus

Grundlegendes zur Unterstützung des TAP-Modus für Sicherheit, Zonen und Richtlinien

Der Terminal Access Point (TAP)-Modus ist ein Standby-Gerät, das den gespiegelten Datenverkehr durch den Switch überprüft. Wenn Sicherheitszonen und Richtlinien konfiguriert sind, überprüft der TAP-Modus den ein- und ausgehenden Datenverkehr, indem die TAP-Schnittstelle konfiguriert und ein Sicherheitsprotokollbericht generiert wird, in dem die Anzahl der erkannten Bedrohungen und die Benutzernutzung angezeigt werden. Wenn ein Paket in der Tap-Schnittstelle verloren geht, beenden die Sicherheitszonen und -richtlinien die Verbindung, sodass kein Bericht für diese Verbindung erstellt wird. Die Konfiguration der Sicherheitszone und der Richtlinien bleibt die gleiche wie im Nicht-TAP-Modus.

Wenn Sie ein Gerät für den Betrieb im TAP-Modus konfigurieren, generiert das Gerät Sicherheitsprotokollinformationen, um Informationen zu erkannten Bedrohungen, Anwendungsnutzung und Benutzerdetails anzuzeigen. Wenn das Gerät für den Betrieb im TAP-Modus konfiguriert ist, empfängt das Gerät Pakete nur von der konfigurierten TAP-Schnittstelle. Mit Ausnahme der konfigurierten TAP-Schnittstelle sind andere Schnittstellen für die normale Schnittstelle konfiguriert, die als Verwaltungsschnittstelle verwendet oder mit dem externen Server verbunden ist. Das Gerät generiert einen Sicherheitsbericht oder ein Protokoll entsprechend dem eingehenden Datenverkehr.

Die Sicherheitszone und die Standardsicherheitsrichtlinie werden nach der Konfiguration der TAP-Schnittstelle konfiguriert. Sie können bei Bedarf andere Zonen oder Richtlinien konfigurieren. Wenn eine Schnittstelle zum Verbinden eines Servers verwendet wird, müssen auch die IP-Adresse, die Routing-Schnittstelle und die Sicherheitskonfiguration konfiguriert werden.

Sie können nur eine TAP-Schnittstelle konfigurieren, wenn Sie das Gerät im TAP-Modus bedienen.

Beispiel: Konfigurieren von Sicherheitszonen und Richtlinien im TAP-Modus

Dieses Beispiel zeigt, wie Sicherheitszonen und Richtlinien konfiguriert werden, wenn die SRX-Firewall im TAP-Modus (Terminal Access Point) konfiguriert ist.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Eine SRX-Firewall

Junos OS Version 19.1R1

Überblick

In diesem Beispiel konfigurieren Sie die SRX-Firewall für den Betrieb im TAP-Modus. Wenn Sie die SRX-Firewall für den Betrieb im TAP-Modus konfigurieren, generiert das Gerät Sicherheitsprotokollinformationen, um Informationen zu erkannten Bedrohungen, Anwendungsnutzung und Benutzerdetails anzuzeigen.

Konfiguration

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf Hierarchieebene [edit] ein und rufen Sie dann den Commit aus dem Konfigurationsmodus auf.

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Vorgehensweise

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

So konfigurieren Sie Zonen im TAP-Modus:

Konfigurieren der Sicherheitszone Tap-Zone-Schnittstelle.

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

Konfigurieren Sie die Nachverfolgung von Sicherheitszonen, Tap-Zone-Anwendungen.

user@host# set security zones security-zone tap-zone application-tracking

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr von Zone Tap Zone zu Zone zulässt, und konfigurieren Sie die Übereinstimmungsbedingung.

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security zones show security policies und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

Überprüfen der Richtlinienkonfiguration im TAP-Modus

Zweck

Überprüfen Sie Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies detail Befehl ein.

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Bedeutung

Zeigt eine Zusammenfassung aller Sicherheitsrichtlinien an, die auf dem Gerät im TAP-Modus konfiguriert sind.

Dynamische Adressgruppen in Sicherheitsrichtlinien

Das manuelle Hinzufügen von Adresseinträgen zu einer Richtlinie kann zeitaufwändig sein. Es gibt externe Quellen, die Listen von IP-Adressen bereitstellen, die einen bestimmten Zweck haben (z. B. eine Sperrliste) oder die ein gemeinsames Attribut haben (z. B. ein bestimmter Standort oder ein bestimmtes Verhalten, das eine Bedrohung darstellen könnte). Sie können die externe Quelle verwenden, um Bedrohungsquellen anhand ihrer IP-Adresse zu identifizieren, diese Adressen dann in einem dynamischen Adresseintrag gruppieren und in einer Sicherheitsrichtlinie auf diesen Eintrag verweisen. Dadurch können Sie den Datenverkehr zu und von diesen Adressen steuern. Jede solche Gruppe von IP-Adressen wird als dynamischer Adresseintrag bezeichnet.

Die folgenden Arten von IP-Adressen werden unterstützt:

-

Eine einzige IP. Zum Beispiel: 192.0.2.0

-

IP-Bereich. Zum Beispiel: 192.0.2.0- 192.0.2.10

-

CIDR. Zum Beispiel: 192.0.2.0/24

Jeder Eintrag nimmt eine Zeile ein. Ab Junos OS Version 19.3R1 müssen IP-Adressbereiche nicht in aufsteigender Reihenfolge sortiert werden, und die Werte der IP-Einträge können sich in derselben Feeddatei überschneiden. In Junos OS-Versionen vor 19.3R1 müssen die IP-Adressbereiche in aufsteigender Reihenfolge sortiert werden, und die Werte der IP-Einträge dürfen sich in derselben Feeddatei nicht überschneiden.

Ein dynamischer Adresseintrag ist eine Gruppe von IP-Adressen, kein einzelnes IP-Präfix. Ein dynamischer Adresseintrag unterscheidet sich von den Sicherheitsadresskonzepten von Adressbüchern und Adresseingangsadressen.

Im Folgenden sind die Vorteile der Bereitstellung dynamischer Adresseinträge in Sicherheitsrichtlinien aufgeführt:

-

Der Netzwerkadministrator hat mehr Kontrolle über den Datenverkehr zu und von Gruppen von IP-Adressen.

-

Der externe Server stellt aktualisierte IP-Adress-Feeds an die SRX-Firewall bereit.

-

Der Aufwand des Administrators wird drastisch reduziert. In einer Legacy-Sicherheitsrichtlinienkonfiguration würde das Hinzufügen von 1000 Adresseinträgen für eine zu referenzierende Richtlinie beispielsweise etwa 2000 Konfigurationszeilen erfordern. Durch die Definition eines dynamischen Adresseintrags und die Referenzierung in einer Sicherheitsrichtlinie können bis zu Millionen von Einträgen ohne großen zusätzlichen Konfigurationsaufwand in die SRX-Firewall fließen.

-

Zum Hinzufügen neuer Adressen ist kein Commit-Prozess erforderlich. Das Hinzufügen von Tausenden von Adressen zu einer Konfiguration über eine Legacy-Methode dauert sehr lange. Alternativ stammen IP-Adressen in einem dynamischen Adresseintrag aus einem externen Feed, sodass kein Commit-Prozess erforderlich ist, wenn sich die Adressen in einem Eintrag ändern.

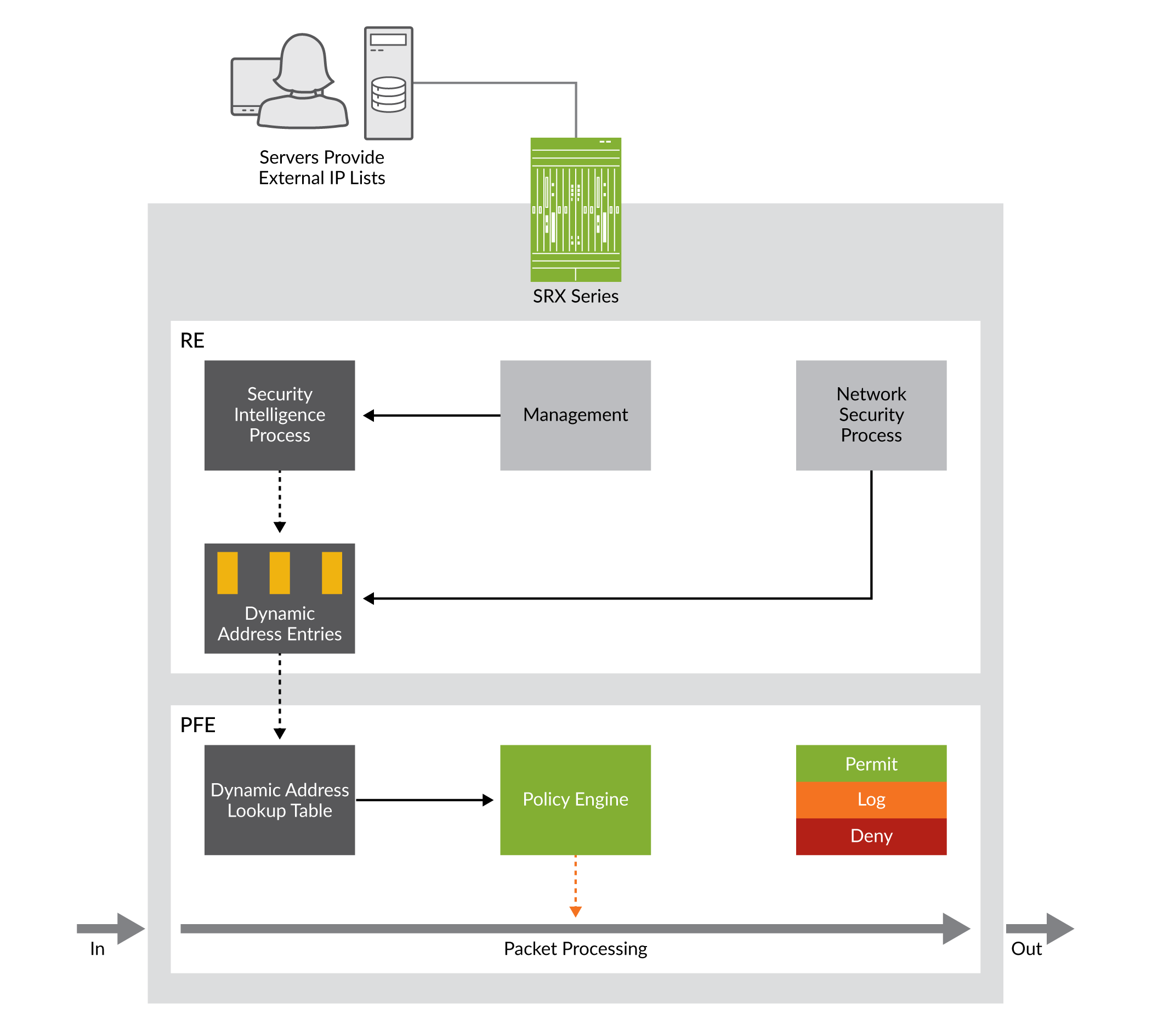

Abbildung 3 zeigt einen funktionalen Überblick, wie die dynamische Adresseingabe in einer Sicherheitsrichtlinie funktioniert.

Eine Sicherheitsrichtlinie verweist auf den dynamischen Adresseintrag in einem Quelladress- oder Zieladressfeld (ähnlich wie eine Sicherheitsrichtlinie auf einen Legacy-Adresseintrag verweist).

Abbildung 4 zeigt eine Richtlinie, die einen dynamischen Adresseintrag im Feld Zieladresse verwendet.

In Abbildung 4 verwendet Richtlinie 1 die Zieladresse 10.10.1.1, bei der es sich um einen Legacy-Sicherheitsadresseintrag handelt. Richtlinie 2 verwendet die Zieladresse Vendor Blocklist, bei der es sich um einen dynamischen Adresseintrag handelt, der vom Netzwerkadministrator benannt wird. Sein Inhalt ist die Liste der IP-Adressen, die aus einer externen Feed-Datei abgerufen werden. Pakete, die alle fünf Kriterien erfüllen (die Von-Zone mit dem Namen "nicht vertrauenswürdig", die Zielzone mit dem Namen "Techniker", eine beliebige Quelladresse, eine Ziel-IP-Adresse, die zum dynamischen Adresseintrag der Anbietersperrliste gehört, und die E-Mail-Anwendung) werden gemäß den Richtlinienaktionen behandelt, die das Paket ablehnen und protokollieren.

Die Namen der dynamischen Adresseinträge haben denselben Namensraum wie die älteren Sicherheitsadresseinträge. Verwenden Sie daher nicht für mehr als einen Eintrag denselben Namen. Der Commit-Prozess von Junos OS prüft, ob Namen nicht dupliziert werden, um Konflikte zu vermeiden.

Dynamische Adressgruppen unterstützen die folgenden Datenfeeds:

-

Benutzerdefinierte Listen (Zulassungs- und Blocklisten)

-

GeoIP

Feed-Server

-

Feedserver enthalten dynamische Adresseinträge in einer Feeddatei. Sie können benutzerdefinierte Feeds erstellen, die lokal oder remote sein können. Informationen zum Erstellen benutzerdefinierter Feeds finden Sie unter Erstellen von benutzerdefinierten Feeds

-

Konfigurieren Sie die SRX-Firewall für die Verwendung der Feeds. Siehe Feed-Server zur Konfiguration der SRX-Firewall.

Bundle-Feeds

IP-Adressen, IP-Präfixe oder IP-Bereiche, die in einem dynamischen Adresseintrag enthalten sind, können regelmäßig aktualisiert werden, indem ein externer Feed heruntergeladen wird. SRX-Firewalls stellen regelmäßig eine Verbindung zum Feed-Server her, um die IP-Listen herunterzuladen und zu aktualisieren, die die aktualisierten dynamischen Adressen enthalten.

Ab Junos OS Version 19.3R1 können Sie eine einzelne tgz-Datei vom Server herunterladen und in mehrere untergeordnete Feeddateien extrahieren. Jede einzelne Datei entspricht einem Feed. Lassen Sie einzelne dynamische Adressen auf den Feed innerhalb der Bundle-Datei verweisen. Die Bundle-Datei reduziert den CPU-Overhead, wenn zu viele Feeds konfiguriert sind, wobei mehrere untergeordnete Feeds in einer TGZ-Datei komprimiert werden

Die folgenden Bundle-Feed-Modi werden unterstützt:

Archivierungs-Modus

Im Archivierungsmodus müssen Sie alle Feed-Dateien für die SRX-Firewall in eine tgz-Datei komprimieren. Die SRX-Firewall lädt diese Datei herunter und extrahiert nach der Extraktion alle Feeds. Dieser Vorgang wird im Folgenden erläutert:

-

Wenn die URL des Feed-Servers die URL einer Datei mit dem Suffix .tgz anstelle der ursprünglichen URL des Ordners ist, bedeutet dies, dass dieser Server eine einzige Datei verwendet, um alle seine Feeds für die dynamische Adressen-Bereitstellung der SRX-Firewall zu übertragen. In diesem Fall erben Feeds unter diesem Server das Aktualisierungsintervall oder Halteintervall vom Server. Jede Benutzerkonfiguration des Aktualisierungsintervalls oder Halteintervalls für diesen Feed wird ignoriert.

-

Führen Sie nach dieser Änderung die folgenden Schritte aus, um Serverfeeds wie im folgenden Beispiel zu verwalten.

Das folgende Beispiel zeigt die Schritte, die zum Verwalten der Server-Feeds erforderlich sind:

-

Platzieren Sie alle Feed-Dateien für die SRX-Firewall im Ordner feeds-4-srx

-

Generieren Sie alle Feed-Dateien fd1 fd2 fd3 .. fdN im Ordner feeds-4-srx

-

Hinzufügen oder Entfernen der IP-Bereiche aus den Feeds

-

Greifen Sie auf die Dateien zu, indem Sie den folgenden Befehl ausführen:

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-

-

-

Nach Schritt 4 steht die Datei feeds-4-srx.tgz auf der SRX-Firewall zum Download bereit, die denselben Ordner enthält, in dem sich auch die Datei feeds-4-srx.tgz befindet. Nach dem Download werden die extrahierten Dateien im selben Ordner wie feeds-4-srx.tgz abgelegt. Das folgende Beispiel zeigt eine Samle-Konfiguration auf einer SRX-Firewall:

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

Der path-Parameter erfordert den relativen Pfad des Feeds innerhalb des Bundle-Archivs.

-

Wenn die Datei tar -zxf feeds-4-srx.tgz einen Ordner feeds-4-srx generiert und dieser Ordner die Feed-Datei fd1 enthält, verwenden Sie den folgenden Befehl, um den Feed zu konfigurieren:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

Wenn die Datei tar -zxf feeds-4-srx.tgz die Datei fd1 direkt extrahiert, verwenden Sie den folgenden Befehl, um den Feed zu konfigurieren:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

Sie können dynamische Adress-Feed-Server authentifizieren, bevor Sie Feeds in die vSRX 3.0 herunterladen, indem Sie die

usernameOptionen undpasswordverwenden. Mit diesen neuen Authentifizierungs-Optionen können Sie Feeds von lokalen oder Remote-Webservern sicher beziehen und so die automatische Skalierung von Geschäftsabläufen und Layer-7-Services erleichtern.Diese Konfiguration stellt sicher, dass die Firewall den angegebenen Feed-Server authentifiziert, bevor sie dynamische Adress-Feeds herunterlädt, wodurch die Feed-Daten geschützt und die Netzwerkintegrität gewahrt bleibt.

Mit diesem Befehl können Sie den Servernamen zusammen mit den erforderlichen Anmeldeinformationen angeben, um sicherzustellen, dass nur authentifizierte Server akzeptiert werden.

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>Hinweis:Der Benutzername kann mindestens 3 und bis zu 32 Zeichen lang sein, das Kennwort kann mindestens 6 und bis zu 32 Zeichen lang sein und sollte nur Kleinbuchstaben (a-z), Großbuchstaben (A-Z) und Ziffern (0-9) enthalten.

Flatfile-Modus

Der Flatfile-Modus bietet ultimative Simplizität für den Benutzer, indem er eine Syntaxänderung im vorhandenen Feeddateiformat einführt. Der Inhalt aller Feeddateien wird in einer einzigen Datei mit .bundle als Suffix kompiliert. Auf diese Weise können Sie eine einzelne Datei verwalten. Die SRX-Firewall klassifiziert die IP-Bereiche in dieser Bundle-Datei in zahlreiche Feed-Dateien. Sie können diese Datei als .bundle.gz gzippen , wenn Sie etwas Bandbreite für die Übertragung sparen können. Zusätzlich zum zuvor definierten Dateiformat wird ein Großbuchstaben-Tag FEED: gefolgt vom Feednamen eingeführt. Die Zeilen unter diesem Tag werden als IP-Bereiche betrachtet, die zum Feed gehören. Ein Beispiel für das Aussehen des Dateiformats finden Sie unten:

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

Die Konfiguration einer SRX-Firewall ähnelt dem Archivierungsmodus und ist unten angegeben:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

Der Unterschied zwischen dem flachen Modus und dem Archivmodus ist das Suffix der Datei und das Layout innerhalb der Datei. Sie können den Modus auswählen, der für Sie am bequemsten ist.

Da die Feeddateien im Nur-Text-Format vorliegen, kann gzip die Dateigröße reduzieren. Wenn zwischen einem Server und einer SRX-Firewall eine WAN-Verbindung liegt, verwenden Sie eine kleinere Datei, die über das Netzwerk übertragen werden soll, in diesem Fall komprimieren Sie die Bundle-Datei und konfigurieren Sie die folgenden Befehle:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

Plattformspezifisches Verhalten von Sicherheitsrichtlinien

Verwenden Sie den Feature-Explorer , um die Plattform- und Release-Unterstützung für bestimmte Funktionen zu bestätigen.

Verwenden Sie die folgenden Tabellen, um das plattformspezifische Verhalten für Ihre Plattform zu überprüfen:

- Unterstützung plattformspezifischer Sicherheitsrichtlinien

- Konfigurationsverhalten der plattformspezifischen Sicherheitsrichtlinie

- Synchronisierungsverhalten der plattformspezifischen Richtlinienkonfiguration

- Plattformspezifisches Verhalten bei der IDP-Unterstützung

- Plattformspezifisches Supportverhalten des Firewall-Richtlinien-Assistenten

Unterstützung plattformspezifischer Sicherheitsrichtlinien

| Plattform |

Unterschied |

|---|---|

| SRX-Serie |

Die Anzahl der Sicherheitsrichtlinien und die maximale Anzahl von Richtlinien pro Kontext für SRX5400-Geräte betragen 100.000. |

Konfigurationsverhalten der plattformspezifischen Sicherheitsrichtlinie

| Plattform |

Unterschied |

|---|---|

| SRX-Serie |

|

| Virtuelle Firewall vSRX 3.0 |

|

Synchronisierungsverhalten der plattformspezifischen Richtlinienkonfiguration

| Plattform |

Unterschied |

|---|---|

| SRX-Serie und virtuelle Firewall vSRX 3.0 |

|

Plattformspezifisches Verhalten bei der IDP-Unterstützung

| Plattform |

Unterschied |

|---|---|

| SRX-Serie |

|

Plattformspezifisches Supportverhalten des Firewall-Richtlinien-Assistenten

| Plattform |

Unterschied |

|---|---|

| SRX-Serie |

|

Zusätzliche Informationen zur Plattform

Verwenden Sie den Feature-Explorer , um die Plattform- und Release-Unterstützung für bestimmte Funktionen zu bestätigen. Weitere Plattformen können unterstützt werden.

| SRX-Firewalls und virtuelle Firewall vSRX 3.0, die File-Feed-Server unterstützen, unterstützen: |

SRX300, SRX320, SRX340, SRX345, SRX550 und SRX550M |

SRX1500 |

Geräte der Serien SRX4100, SRX4200, SRX4600, SRX5400 und vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| Maximale Anzahl von Feed-Servern |

10 |

40 |

100 |

5000 |

| Maximale Anzahl von Feeds |

500 |

200 |

5000 |

5000 |

| Maximale Anzahl dynamischer Adresseinträge |

500 |

200 |

5000 |

5000 |

| SRX-Firewalls, die Policy Object unterstützen, unterstützen: |

SRX300 und SRX320 |

SRX340 |

SRX345 und SRX380 |

SRX550M |

SRX1500, SRX1600 und SRX4100 |

SRX4200 und SRX4300 |

SRX4600 |

SRX4700, SRX5400, SRX5600 und SRX5800 |

|---|---|---|---|---|---|---|---|---|

| Adress-Objekte |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| Anwendungsobjekte |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| Sicherheits-Richtlinien |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Richtlinienkontexte (Zonenpaare) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| Richtlinien pro Kontext |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Richtlinien mit aktivierter Zählung |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

Tabellarischer Änderungsverlauf

Die Unterstützung der Funktion hängt von der Plattform und der Version ab, die Sie benutzen. Verwenden Sie den Feature-Explorer , um festzustellen, ob eine Funktion auf Ihrer Plattform unterstützt wird.