AUF DIESER SEITE

Grundlegendes zu den Verbesserungen der Central Point-Architektur für NAT

Überwachung der Anwenderportauslastung mit NAT der Carrier-Klasse

Beispiel: Konfigurieren von Quell-NAT für die Übersetzung der Ausgangsschnittstelle

Beispiel: Quell-NAT für Single Address Translation konfigurieren

Beispiel: Konfigurieren von MAP-E auf Firewalls der SRX-Serie

Beispiel: Konfigurieren von Quell- und Ziel-NAT-Übersetzungen

Beispiel: Konfigurieren der Kapazität für Quell-NAT-Pools mit PAT

Beispiel: Konfigurieren von Quell-NAT-Pools mit Adressverschiebung

Beispiel: Quell-NAT für mehrere Adressen mit PAT konfigurieren

Beispiel: Konfigurieren einer einzelnen IP-Adresse in einem Quell-NAT-Pool ohne PAT

Beispiel: Konfigurieren mehrerer Adressen in einem Quell-NAT-Pool ohne PAT

Grundlegendes zu gemeinsam genutzten Adressen in NAT-Quellpools ohne PAT

Verständnis der NAT-Konfiguration Überprüfung der Ausgangsschnittstellen nach der Umleitung

Quelle: NAT

Quell-NAT wird am häufigsten zum Übersetzen einer privaten IP-Adresse in eine öffentliche routingfähige Adresse verwendet, um mit dem Host zu kommunizieren. Quell-NAT ändert die Quelladresse der Pakete, die den Router passieren. Ein NAT-Pool ist eine Reihe von Adressen, die als Ersatz für Client-IP-Adressen konzipiert sind. Weitere Informationen finden Sie in den folgenden Themen:

Quell-NAT verstehen

Quell-NAT ist die Übersetzung der Quell-IP-Adresse eines Pakets, das das Gerät von Juniper Networks verlässt. Quell-NAT wird verwendet, um Hosts mit privaten IP-Adressen den Zugriff auf ein öffentliches Netzwerk zu ermöglichen.

Quell-NAT ermöglicht das Initiieren von Verbindungen nur für ausgehende Netzwerkverbindungen, z. B. von einem privaten Netzwerk zum Internet. Quell-NAT wird üblicherweise verwendet, um die folgenden Übersetzungen durchzuführen:

-

Übersetzen einer einzelnen IP-Adresse in eine andere Adresse (z. B. um einem einzelnen Gerät in einem privaten Netzwerk Zugang zum Internet zu gewähren).

-

Übersetzen Sie einen zusammenhängenden Block von Adressen in einen anderen Block von Adressen derselben Größe.

-

Übersetzen Sie einen zusammenhängenden Block von Adressen in einen anderen Block von Adressen kleinerer Größe.

-

Übersetzen Sie einen zusammenhängenden Adressblock mithilfe der Portübersetzung in eine einzelne IP-Adresse oder einen kleineren Adressblock.

-

Übersetzen eines zusammenhängenden Adressblocks in die Adresse der Ausgangsschnittstelle.

Für die Übersetzung an die Adresse der Ausgangsschnittstelle ist kein Adresspool erforderlich. Alle anderen NAT-Quellübersetzungen erfordern die Konfiguration eines Adresspools. Eins-zu-Eins- und Viele-zu-Viele-Übersetzungen für Adressblöcke derselben Größe erfordern keine Portübersetzung, da für jede Adresse, die übersetzt werden soll, eine verfügbare Adresse im Pool vorhanden ist.

Wenn die Größe des Adresspools kleiner ist als die Anzahl der Adressen, die übersetzt werden sollen, ist entweder die Gesamtzahl der gleichzeitigen Adressen, die übersetzt werden können, durch die Größe des Adresspools begrenzt oder es muss die Portübersetzung verwendet werden. Wenn beispielsweise ein Block von 253 Adressen in einen Adresspool von 10 Adressen übersetzt wird, können maximal 10 Geräte gleichzeitig verbunden werden, es sei denn, es wird eine Portübersetzung verwendet.

Die folgenden Arten von Quell-NAT werden unterstützt:

-

Übersetzung der ursprünglichen Quell-IP-Adresse in die IP-Adresse der Ausgangsschnittstelle (auch Schnittstellen-NAT genannt). Die Portadressübersetzung wird immer durchgeführt.

-

Übersetzung der ursprünglichen Quell-IP-Adresse in eine IP-Adresse aus einem benutzerdefinierten Adresspool ohne Portadressübersetzung. Die Zuordnung der ursprünglichen Quell-IP-Adresse zur übersetzten Quell-IP-Adresse ist dynamisch. Sobald jedoch eine Zuordnung besteht, wird dieselbe Zuordnung für dieselbe ursprüngliche Quell-IP-Adresse für neuen Datenverkehr verwendet, der derselben NAT-Regel entspricht.

-

Übersetzung der ursprünglichen Quell-IP-Adresse in eine IP-Adresse aus einem benutzerdefinierten Adresspool mit Portadressübersetzung. Die Zuordnung der ursprünglichen Quell-IP-Adresse zur übersetzten Quell-IP-Adresse ist dynamisch. Selbst wenn eine Zuordnung vorhanden ist, kann dieselbe ursprüngliche Quell-IP-Adresse für neuen Datenverkehr, der derselben NAT-Regel entspricht, in eine andere Adresse übersetzt werden.

-

Übersetzung der ursprünglichen Quell-IP-Adresse in eine IP-Adresse aus einem benutzerdefinierten Adresspool durch Verschieben der IP-Adressen. Diese Art der Übersetzung ist eins-zu-eins, statisch und ohne Portadressübersetzung. Wenn der ursprüngliche Quell-IP-Adressbereich größer ist als der IP-Adressbereich im benutzerdefinierten Pool, werden nicht übersetzte Pakete verworfen.

Auf dem Gerät der MX-Serie, wenn Sie die Quell-NAT auf einer AMS-Schnittstelle (Aggregated Multiservices) verwenden. Der service set Befehl erstellt einen separaten Eintrag für jede AMS-Schnittstelle. Daher ist die Speicherauslastung erschöpft, und wenn Sie eine zusätzliche AMS-Schnittstelle konfigurieren, führt dies zu einem Konfigurationscommit-Fehler.

Alarm bei Anwenderportauslastung

Sie können Carrier Grade Network Address Translation (CGNAT) verwenden, um die Portauslastung zu überwachen und zu verwalten. Verwenden Sie die set secuirty nat source subscriber-pool-utilization-alarm , um Schwellenwerte zu konfigurieren, um Benachrichtigungen zu erhalten, wenn die Port- oder Portblockierungsnutzung die konfigurierten Schwellenwerte überschreitet.

Wenn ein Pool als Port Block Allocation (PBA) konfiguriert ist und ein Anwender mehr Portblöcke als den Schwellenwert verwendet, wird eine Benachrichtigung generiert.

Wenn ein Anwender für deterministische NAT-Pools (DETNAT) mehr Ports als den Schwellenwert im zugewiesenen Block verwendet, wird eine Benachrichtigung generiert.

Dämpfungs-Intervall

Wenn die konfigurierte Schwellenwertgrenze überschritten wird, sendet das System eine RAISE_ALARM, gefolgt von einer Unterdrückungsperiode, in der keine weiteren Alarme gesendet werden.

Verwenden Sie den konfigurierbaren Timer, um zu verhindern, dass Systemprotokoll- oder SNMP-Server mithilfe der dampening-interval at [set secuirty nat source subscriber-pool-utilization-alarm]-Hierarchie mit häufigen Alarmbenachrichtigungen überflutet werden.

Wenn die CLEAR_ALARM nicht ausgelöst wird, ist der Unterdrückungszeitraum kontinuierlich. Wenn die CLEAR_ALARM innerhalb des Unterdrückungszeitraums empfangen wird, werden die Systemprotokolle aus dem Timer entfernt und CLEAR_ALARM gesendet.

Weitere Informationen finden Sie unter Anwender-pool-utilization-alarm und show security nat source port-block.

Grundlegendes zu den Verbesserungen der Central Point-Architektur für NAT

Die Kapazität von Systemsitzungen und die Ramp-up-Rate von Sitzungen werden durch die Speicherkapazität des zentralen Punkts und die CPU-Kapazität begrenzt. In der folgenden Liste werden die Verbesserungen von NAT zur Verbesserung der Leistung beschrieben:

Die Central Point-Architektur unterstützt keine Central Point-Sitzungen mehr. Daher muss NAT einen NAT-Tracker unterhalten, um die IP-Adresse oder Portzuweisung und -nutzung zu verfolgen. Der NAT-Tracker ist ein globales Array für die Zuordnung von SPU-Sitzungs-ID zu NAT-IP oder -Ports, das zur Verwaltung von NAT-Ressourcen verwendet wird.

Standardmäßig wird eine Nachricht über die Aktualisierung von NAT-Regelalarmen und Trap-Statistiken in Abständen von 1 Sekunde von der Services Processing Unit (SPU) an den zentralen Punkt gesendet, anstatt die Statistiken basierend auf jedem Sitzungsauslöser im Zentralpunktsystem zu aktualisieren.

Um eine bestimmte NAT-IP-Adresse oder einen bestimmten Port zu unterstützen, der so zugewiesen ist, dass der 5-Tupel-Hash nach NAT mit dem ursprünglichen 5-Tupel-Hash vor NAT identisch ist, wählen Sie einen NAT-Port aus, der nach der spezifischen Berechnung denselben Hash wie der ursprüngliche Hash ergibt. Dadurch wird die Weiterleitungssitzung reduziert. Wenn NAT verwendet wird, wird der umgekehrte Flügel auf eine andere SPU gehasht. Eine Weiterleitungssitzung muss installiert werden, um den Datenverkehr umgekehrt an eine Sitzungs-SPU weiterzuleiten. NAT versucht, einen Port auszuwählen, der vom Hashalgorithmus verwendet werden kann, um den Reverse Wing auf dieselbe SPU wie den ursprünglichen Wing zu hashen. Sowohl die NAT-Leistung als auch der Durchsatz werden mit diesem Ansatz verbessert.

Um die NAT-Leistung zu verbessern, wird die Verwaltung des IP-Verschiebungspools (Nicht-PAT-Pools) vom zentralen Punkt auf die SPU verlagert, sodass alle lokalen NAT-Ressourcen für diesen Pool lokal verwaltet werden, anstatt die NAT-Anforderung an den zentralen Punkt zu senden. Dadurch werden die IP-Adressverschiebung der NAT-Pool-Verbindungen pro Sekunde und der Durchsatz verbessert.

Port-Überlauf-Burst-Modus

Der Port-Überlauf-Burst-Modus ermöglicht es Ihnen, die Ports über die zugewiesenen Portblöcke hinaus zu verwenden. Sie können einen Burst-Pool mit einer Reihe von Ports in einer IP-Adresse konfigurieren, die für Bursting reserviert werden soll.

Es gibt Primär- und Burstpooltypen, das Gerät verwendet den Burstpool, sobald die Abonnenten das im primären Pool konfigurierte Limit erreichen.

Der Brust-Modus wird unterstützt auf:

Deterministischer NAT-Quell-NAT-Pool mit PBA-Burst-Pool.

Deterministischer NAT-Quell-NAT-Pool mit dynamischem Burst-Pool vom Typ Network Address Port Translation (NAPT).

Regulärer PBA-Quell-NAT-Pool mit PBA-Burst-Pool.

Regulärer PBA-Quell-NAT-Pool mit dynamischem NAPT-Burst-Pool.

| NAT-Typ |

bevor das konfigurierte Portblockierungslimit nicht überschritten wird |

Nachdem das konfigurierte Portblockierungslimit nicht überschritten wurde |

|---|---|---|

| Deterministischer NAT-Quell-NAT-Pool mit PBA-Burst-Pool |

Portblöcke aus dem primären DetNAT-Pool werden verwendet. |

Portblock aus dem in PBA konfigurierten Burstpool. |

| Deterministischer NAT-Quell-NAT-Pool mit dynamischem Burst-Pool vom Typ Network Address Port Translation (NAPT) |

Portblöcke aus dem primären DetNAT-Pool werden verwendet. |

Portblock aus dem Burstpool, der in dynamischem NAPT konfiguriert ist. |

| Regulärer PBA-Quell-NAT-Pool mit PBA-Burst-Pool |

Portblöcke aus dem primären PBA-Pool werden verwendet. |

Portblock aus dem in PBA konfigurierten Burstpool. |

| Regulärer PBA-Quell-NAT-Pool mit dynamischem NAPT-Burst-Pool |

Portblöcke aus dem primären PBA-Pool werden verwendet. |

Portblock aus dem Burstpool, der in dynamischem NAPT konfiguriert ist. |

PBA-Burst-Typ-Methode: PBA unterstützt APP- und Nicht-APP-Betriebsmodi.

-

APP-Modus: Ports werden aus dem primären Pool zugewiesen. Wenn das Limit der Anwender aus dem primären Pool überschreitet und Ports für dieselbe IP-Adresse aus dem Burst-Pool verfügbar sind, werden neue Sitzungen erstellt.

-

Nicht-APP-Modus: Ports werden aus dem primären Pool zugewiesen. Wenn das Limit der Anwender aus dem primären Pool überschritten wird, werden neue Sitzungen aus dem Burst-Pool mit allen verfügbaren IP-Adressen und Ports erstellt.

DetNAT-Burst-Typ-Methode: Ports werden aus dem primären Pool zugewiesen. Wenn dieselbe IP-Adresse aus dem Burst-Pool oder alle verfügbaren Ports von derselben IP-Adresse aus nicht verfügbar sind, wird eine neue Sitzung mit einer anderen IP-Adresse erstellt. Wenn der Burst-Pool mit einer anderen IP als dem primären Pool konfiguriert ist, wird eine andere IP aus dem Burst-Pool verwendet.

Optimierung der Quell-NAT-Leistung

Quell-NAT kann basierend auf Funktions- und Leistungsanforderungen optimiert werden.

Port-Randomisierungsmodus (Standard)

Für poolbasierte Quell-NAT und Schnittstellen-NAT ist der Port-Randomisierungsmodus standardmäßig aktiviert und wird verwendet.

In diesem Modus wählt das Gerät IP-Adressen im Rundlaufverfahren aus, wobei die Portauswahl zufällig erfolgt. Das heißt, wenn das Gerät eine NAT-Übersetzung durchführt, wählt es zuerst die IP-Adresse im Round-Robin-Verfahren und dann den für diese IP-Adresse verwendeten Port nach dem Zufallsprinzip aus.

Die zufällige Zuweisung von Portnummern kann zwar Schutz vor Sicherheitsbedrohungen wie DNS-Poison-Angriffen bieten, kann aber aufgrund der Berechnungen und der verwendeten NAT-Tabellenressourcen auch die Leistung und Speicherauslastung beeinträchtigen.

Round-Robin-Modus

Eine weniger ressourcenintensive NAT-Übersetzungsmethode besteht darin, nur die Round-Robin-Allokationsmethode zu verwenden. Während die Randomisierung Rechenarbeit für jeden zugewiesenen Port erfordert, werden bei der Round-Robin-Methode die Ports einfach nacheinander ausgewählt.

In diesem Modus wählt das Gerät sowohl IP-Adressen als auch Ports im Rundlaufverfahren aus. Das heißt, wenn das Gerät eine NAT-Übersetzung durchführt, wählt es zuerst die IP-Adresse im Round-Robin-Verfahren und dann den für diese IP-Adresse verwendeten Port im Round-Robin-Verfahren aus.

Beispiel: Wenn der Quellpool nur eine IP-Adresse enthält:

Wenn das erste Paket eines Datenstroms eintrifft (eine Sitzung erstellt), wird es in IP1, Port N übersetzt. Nachfolgende Pakete in diesem Datenstrom werden derselben IP/demselben Port zugewiesen.

Wenn das erste Paket eines neuen Datenstroms eintrifft, wird es in IP1, Port N+1 usw. übersetzt.

Wenn der Quellpool zwei IP-Adressen enthält:

Wenn das erste Paket eines Datenstroms eintrifft (eine Sitzung erstellt), wird es in IP1, Port X übersetzt. Nachfolgende Pakete in diesem Datenstrom werden derselben IP/demselben Port zugewiesen.

Wenn das erste Paket eines zweiten Datenstroms eintrifft, wird es in IP2, Port X, übersetzt.

Wenn das erste Paket eines dritten Datenstroms eintrifft, wird es in IP1, Port X+1 übersetzt.

Wenn die ersten Pakete eines vierten Datenstroms eintreffen, wird er in IP2, Port X+1 usw. übersetzt.

Konfiguration

Der Round-Robin-Modus ist standardmäßig aktiviert, der Port-Randomisierungsmodus (ebenfalls aktiviert) hat jedoch eine höhere Priorität. Um den Round-Robin-Modus zu verwenden, deaktivieren Sie den zufälligen Portmodus mit höherer Priorität wie folgt:

user@host# set security nat source port-randomization disable

Um den Round-Robin-Modus zu deaktivieren (und die Portzufälligkeit erneut zu aktivieren), löschen Sie die Konfigurationsanweisung wie folgt:

user@host# delete security nat source port-randomization disable

Session-Affinitätsmodus

In den oben genannten Modi wird eine bestimmte Sitzung von der eingehenden SPU basierend auf einem 5-Tupel-Hash (Quell-IP, Ziel-IP, Quellport, Zielport, Protokoll) verarbeitet. Wenn NAT beteiligt ist, unterscheidet sich der 5-Tupel-Hash für den ausgehenden Teil der Sitzung von dem zurückkehrenden Teil der Sitzung. Daher können sich die ausgehenden NAT-Sitzungsinformationen in einer SPU befinden, während sich die Rückkehr-(umgekehrten) NAT-Sitzungsinformationen in einer anderen SPU befinden können. Das Ziel des Sitzungsaffinitätsmodus besteht darin, die Informationen zur Weiterleitungssitzung sowohl für den ausgehenden als auch für den zurückkehrenden Datenverkehr auf derselben SPU beizubehalten.

In diesem Modus verwendet das Gerät einen "Reverse NAT Enhancement"-Übersetzungsalgorithmus für die IP- und Portauswahl, um die Leistung für NAT-Sitzungen und den Durchsatz zu verbessern. Das NAT-Modul versucht, eine IP-Adresse und einen Port auszuwählen, die mit dem Hash-Algorithmus verwendet werden können, um sicherzustellen, dass die ausgewählte SPU für die ausgehenden und zurückfließenden Elemente identisch ist.

Konfiguration

Der Sitzungsaffinitätsmodus ist standardmäßig aktiviert, jedoch haben sowohl der Portzufalls- als auch der Round-Robin-Modus (ebenfalls aktiviert) eine höhere Priorität. Um den Sitzungsaffinitätsmodus zu verwenden, deaktivieren Sie wie folgt die Portzufalls- und den Roundrobin-Modus:

user@host# set security nat source port-randomization disable user@host# set security nat source port-round-robin disable

Um den Sitzungsaffinitätsmodus zu deaktivieren und entweder den Round-Robin- oder den Port-Randomisierungsmodus erneut zu aktivieren, löschen Sie eine oder beide Konfigurationsanweisungen wie folgt:

user@host# delete security nat source port-round-robin disable user@host# delete security nat source port-randomization disable

Hinweise zur Verwendung

Hinweise und Richtlinien für den Sitzungsaffinitätsmodus umfassen:

Verwenden Sie, wann immer möglich, große NAT-Portpools (siehe Sicherheitsüberlegungen unten).

Der Algorithmus wählt einen Port aus dem konfigurierten Portbereich aus. Wenn kein Port verfügbar ist, wird der NAT-Port nach dem Zufallsprinzip zugewiesen.

Statische NAT und Ziel-NAT können den Affinitätsmodus nicht verwenden.

Sicherheit Überlegungen

Die Sitzungsaffinität verbessert zwar die Leistung durch die Konsolidierung von Weiterleitungssitzungen, verringert jedoch bis zu einem gewissen Grad die Sicherheit, da der Algorithmus die IP-Adresse und den Port basierend auf einem vordefinierten Algorithmus mit spezifischen Parametern anstelle einer reinen Randomisierung auswählt. Allerdings gibt es in der Regel mehrere berechtigte Ports, aus denen der Algorithmus auswählen kann, und daher gibt es immer noch ein gewisses Maß an Randomisierung.

Die beste Möglichkeit, das Sicherheitsrisiko zu mindern, besteht darin, sicherzustellen, dass die verwendete Quellportnummer weniger vorhersehbar ist. Das heißt, je größer der Ressourcenbereich des NAT-Pools ist, aus dem kurzlebige Ports ausgewählt werden, desto geringer ist die Wahrscheinlichkeit, dass ein Angreifer die ausgewählte Portnummer errät. Aus diesem Grund wird empfohlen, nach Möglichkeit große NAT-Portpools zu konfigurieren.

Überwachung der Quelle NAT-Informationen

Zweck

Zeigen Sie konfigurierte Informationen zu Network Address Translation (NAT)-Regeln, Pools, persistentem NAT und gepaarten Adressen an.

Aktion

Wählen Sie in der J-Web-Benutzeroberfläche Monitor>NAT>Source NAT oder geben Sie die folgenden CLI Befehle ein:

Zusammenfassung der Sicherheits-NAT-Quelle anzeigen

Sicherheits-NAT-Quellpool anzeigen pool-name

show security nat source persistent-nat-table

Sicherheit anzeigen NAT Quell-Paaradresse

In Tabelle 2 werden die verfügbaren Optionen für die Überwachung der Quell-NAT beschrieben.

Feld |

Beschreibung |

Aktion |

|---|---|---|

| Regeln | ||

Name des Regelsatzes |

Name des Regelsatzes. |

Wählen Sie alle anzuwendenden Regelsätze oder einen bestimmten Regelsatz aus der Liste aus. |

Regeln insgesamt |

Anzahl der konfigurierten Regeln. |

– |

Ausweis |

Regel-ID-Nummer. |

– |

Bezeichnung |

Name der Regel . |

– |

Von |

Name der Routing-Instanz/-Zone/-Schnittstelle, aus der das Paket fließt. |

– |

An |

Name der Routing-Instanz/-Zone/-Schnittstelle, zu der das Paket fließt. |

– |

Adressbereich der Quelle |

Quell-IP-Adressbereich im Quellpool. |

– |

Zieladressbereich |

Ziel-IP-Adressbereich im Quellpool. |

– |

Quell-Ports |

Quell-Portnummern. |

– |

IP-Protokoll |

IP-Protokoll. |

– |

Aktion |

Aktion für ein Paket, das einer Regel entspricht. |

– |

Persistenter NAT-Typ |

Persistenter NAT-Typ. |

– |

Zeitüberschreitung bei Inaktivität |

Inaktivitäts-Timeoutintervall für die persistente NAT-Bindung. |

– |

Alarm-Schwelle |

Schwellenwert für den Auslastungsalarm. |

|

Maximale Anzahl der Sitzungen |

Die maximale Anzahl von Sitzungen. |

– |

Sitzungen (erfolgreich/fehlgeschlagen/aktuell) |

Erfolgreiche, fehlgeschlagene und aktuelle Sitzungen.

|

– |

Treffer in der Übersetzung |

Häufigkeit, mit der eine Übersetzung in der Übersetzungstabelle für eine Quell-NAT-Regel verwendet wird. |

– |

| Schwimmbäder | ||

Name des Pools |

Die Namen der Pools. |

Wählen Sie alle Pools oder einen bestimmten Pool aus der Liste aus, der angezeigt werden soll. |

Pools insgesamt |

Hinzugefügte Pools insgesamt. |

– |

Ausweis |

ID des Pools. |

– |

Bezeichnung |

Name des Quellpools. |

– |

Adressbereich |

IP-Adressbereich im Quellpool. |

– |

Einzel-/Doppel-Ports |

Anzahl der zugewiesenen Einzel- und Doppelports. |

– |

Hafen |

Quellportnummer im Pool. |

– |

Adressvergabe |

Zeigt die Art der Adresszuweisung an. |

– |

Alarm-Schwelle |

Schwellenwert für den Auslastungsalarm. |

– |

Überlastungsfaktor des Ports |

Überlastungskapazität des Ports. |

– |

Routing-Instanz |

Name der Routing-Instanz. |

– |

Adressen insgesamt |

Gesamt-IP-Adresse, IP-Adresssatz oder Adressbucheintrag. |

– |

Host-Adressbasis |

Hostbasisadresse des ursprünglichen Quell-IP-Adressbereichs. |

– |

Treffer in der Übersetzung |

Häufigkeit, mit der eine Übersetzung in der Übersetzungstabelle für Quell-NAT verwendet wird. |

– |

| Top 10 Übersetzungstreffer | ||

Grafik |

Zeigt das Diagramm der 10 wichtigsten Übersetzungstreffer an. |

– |

| Persistente NAT | ||

| Persistente NAT-Tabellenstatistiken | ||

Verbindlich Gesamt |

Zeigt die Gesamtzahl der persistenten NAT-Bindungen für den FPC an. |

– |

Bindung im Gebrauch |

Anzahl der persistenten NAT-Bindungen, die für den FPC verwendet werden. |

– |

enode gesamt |

Gesamtzahl der persistenten NAT-Enodes für die FPC. |

– |

enode im Einsatz |

Anzahl der persistenten NAT-Enodes, die für den FPC verwendet werden. |

– |

| Persistente NAT-Tabelle | ||

Quell-NAT-Pool |

Name des Pools. |

Wählen Sie alle Pools oder einen bestimmten Pool aus der Liste aus, der angezeigt werden soll. |

Interne IP |

Interne IP-Adresse. |

Wählen Sie alle IP-Adressen oder eine bestimmte anzuzeigende IP-Adresse aus der Liste aus. |

Interner Port |

Zeigt die im System konfigurierten internen Ports an. |

Wählen Sie den anzuzeigenden Port aus der Liste aus. |

Internes Protokoll |

Interne Protokolle . |

Wählen Sie alle Protokolle oder ein bestimmtes Protokoll aus der Liste aus, das angezeigt werden soll. |

Interne IP |

Interne Transport-IP-Adresse der ausgehenden Sitzung von intern nach extern. |

– |

Interner Port |

Interne Transportportnummer der ausgehenden Sitzung von intern nach extern. |

– |

Internes Protokoll |

Internes Protokoll der ausgehenden Sitzung von intern nach extern. |

– |

Reflektierende IP |

Übersetzte IP-Adresse der Quell-IP-Adresse. |

– |

Reflektierender Anschluss |

Zeigt die übersetzte Nummer des Ports an. |

– |

Reflektierendes Protokoll |

Übersetztes Protokoll. |

– |

Quell-NAT-Pool |

Name des Quell-NAT-Pools, in dem persistentes NAT verwendet wird. |

– |

Typ |

Persistenter NAT-Typ. |

– |

Linke Zeit/Konfektionszeit |

verbleibende Inaktivitätszeitüberschreitung und der konfigurierte Zeitüberschreitungswert. |

– |

Aktuelle Sitzungsnummer/Maximale Sitzungsnummer |

Anzahl der aktuellen Sitzungen, die der persistenten NAT-Bindung zugeordnet sind, und die maximale Anzahl von Sitzungen. |

– |

Quell-NAT-Regel |

Name der Quell-NAT-Regel, für die diese persistente NAT-Bindung gilt. |

– |

| Externe Knotentabelle | ||

Interne IP |

Interne Transport-IP-Adresse der ausgehenden Sitzung von intern nach extern. |

– |

Interner Port |

Interne Portnummer der ausgehenden Sitzung von intern nach extern. |

– |

Externe IP |

Externe IP-Adresse der ausgehenden Sitzung von intern nach extern. |

– |

Externer Port |

Externer Port der ausgehenden Sitzung von intern nach extern. |

– |

Zone |

Externe Zone der ausgehenden Sitzung von intern nach extern. |

– |

| Gekoppelte Adresse | ||

Name des Pools |

Name des Pools. |

Wählen Sie alle Pools oder einen bestimmten Pool aus der Liste aus, der angezeigt werden soll. |

Angegebene Adresse |

IP-Adresse. |

Wählen Sie alle Adressen aus oder wählen Sie die anzuzeigende interne oder externe IP-Adresse aus und geben Sie die IP-Adresse ein. |

Name des Pools |

Zeigt den ausgewählten Pool oder die ausgewählten Pools an. |

– |

Interne Adresse |

Zeigt die interne IP-Adresse an. |

– |

Externe Adresse |

Zeigt die externe IP-Adresse an. |

– |

| Ressourcennutzung | ||

| Auslastung für alle Quell-Pools | ||

Name des Pools |

Name des Pools. |

Um zusätzliche Nutzungsinformationen für Port Address Translation (PAT)-Pools anzuzeigen, wählen Sie einen Poolnamen aus. Die Informationen werden unter "Detail Port Utilization for Specified Pool" angezeigt. |

Art des Pools |

Pooltyp: PAT oder Non-PAT. |

– |

Überlastungsfaktor des Ports |

Port-Überlastungskapazität für PAT-Pools. |

– |

Anschrift |

Adressen im Pool. |

– |

Gebraucht |

Anzahl der verwendeten Ressourcen im Pool. Bei Nicht-PAT-Pools wird die Anzahl der verwendeten IP-Adressen angezeigt. Bei PAT-Pools wird die Anzahl der verwendeten Ports angezeigt. |

– |

Verfügbar |

Anzahl der verfügbaren Ressourcen im Pool. Bei Nicht-PAT-Pools wird die Anzahl der verfügbaren IP-Adressen angezeigt. Bei PAT-Pools wird die Anzahl der verfügbaren Ports angezeigt. |

– |

Gesamt |

Anzahl der verwendeten und verfügbaren Ressourcen im Pool. Bei Nicht-PAT-Pools wird die Gesamtzahl der verwendeten und verfügbaren IP-Adressen angezeigt. Bei PAT-Pools wird die Gesamtzahl der verwendeten und verfügbaren Ports angezeigt. |

– |

Verwendung |

Prozentsatz der genutzten Ressourcen. Bei Nicht-PAT-Pools wird der Prozentsatz der verwendeten IP-Adressen angezeigt. Für PAT-Pools wird der Prozentsatz der Ports, einschließlich Einzel- und Doppelports, angezeigt. |

– |

Spitzenleistung |

Prozentsatz der Ressourcen, die während des Spitzendatums und der Spitzenzeit verwendet werden. |

– |

| Detaillierte Portauslastung für angegebenen Pool | ||

Name der Adresse |

IP-Adressen im PAT-Pool. |

Wählen Sie die IP-Adresse aus, für die Sie detaillierte Nutzungsinformationen anzeigen möchten. |

Faktor-Index |

Indexnummer. |

– |

Port-Bereich |

Zeigt die Anzahl der gleichzeitig zugewiesenen Ports an. |

– |

Gebraucht |

Zeigt die Anzahl der verwendeten Ports an. |

– |

Verfügbar |

Zeigt die Anzahl der verfügbaren Ports an. |

– |

Gesamt |

Zeigt die Anzahl der verwendeten und verfügbaren Ports an. |

– |

Verwendung |

Zeigt den Prozentsatz der Ports an, die während des Spitzendatums und der Spitzenzeit verwendet werden. |

– |

Überwachung der Anwenderportauslastung mit NAT der Carrier-Klasse

Bevor Sie beginnen:

-

Machen Sie sich mit den Richtlinien zur Überwachung der Portauslastung durch Anwender vertraut. Lesen Sie Konfigurieren der Größe der Portblockierung.

Sie können Schwellenwerte konfigurieren, um die Portauslastung zu überwachen, indem Sie Benachrichtigungen erhalten, wenn die Port- oder Portblockierungsnutzung überschritten wird. Es werden sowohl die Bereitstellung für die Portblockzuweisung (PBA) als auch für die deterministische NAT (DetNAT) unterstützt.

Die SNMP MIB-Objekte sind:

-

jnxJsSrcNatSubThresholdStatus: Status-Trap für den Quell-NAT-Anwender-Schwellenwert

-

jnxJsNatSubscriberIp–IP-Adresse des Anwenders

-

jnxJsNAT–NAT MIB

Die Systemprotokollmeldungen lauten:

- RT_SRC_NAT_SUBS_POOL_ALARM-DÄMPFUNG

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_RAISE: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 90%, current: 100% - RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 50%, current: 25% - RT_SRC_NAT_SUBS_POOL_ALARM_RAISE

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING: Subscriber IP: 10.1.1.2, NAT pool: pool-name, threshold alarm [raise, clear] suppressed for 2 times in last 10 seconds

Übersicht über die Quell-NAT-Konfiguration

Die wichtigsten Konfigurationsaufgaben für Quell-NAT lauten wie folgt:

Beispiel: Konfigurieren von Quell-NAT für die Übersetzung der Ausgangsschnittstelle

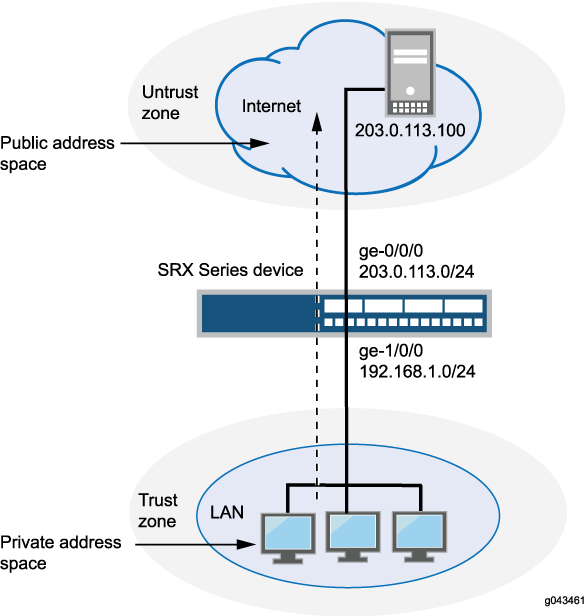

In diesem Beispiel wird beschrieben, wie eine Quell-NAT-Zuordnung privater Adressen zur öffentlichen Adresse einer Ausgangsschnittstelle konfiguriert wird.

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Erstellen Sie Sicherheitszonen und weisen Sie ihnen Schnittstellen zu. Siehe Grundlegendes zu Sicherheitszonen.

Überblick

In diesem Beispiel wird die Sicherheitszone "Vertrauenswürdig" für den privaten Adressraum und die Sicherheitszone "Nicht vertrauenswürdig" für den öffentlichen Adressraum verwendet. In Abbildung 1 greifen Geräte mit privaten Adressen in der Vertrauenszone über die Ausgangsschnittstelle ge-0/0/0 auf ein öffentliches Netzwerk zu. Bei Paketen, die aus der vertrauenswürdigen Zone mit einer Zieladresse in der nicht vertrauenswürdigen Zone in das Sicherheitsgerät von Juniper Networks gelangen, wird die Quell-IP-Adresse in die IP-Adresse der Ausgangsschnittstelle übersetzt.

Für Quell-NAT mit einer Ausgangsschnittstelle ist kein Quell-NAT-Pool erforderlich. Proxy-ARP muss nicht für die Ausgangsschnittstelle konfiguriert werden.

In diesem Beispiel werden die folgenden Konfigurationen beschrieben:

Quell-NAT-Regelsatz

rs1mit einer Regelr1, die jedes Paket aus der vertrauenswürdigen Zone mit der nicht vertrauenswürdigen Zone abgleicht. Bei übereinstimmenden Paketen wird die Quelladresse in die IP-Adresse der Ausgangsschnittstelle übersetzt.Sicherheitsrichtlinien, um Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zuzulassen.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat interface set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie eine Quell-NAT-Übersetzung in eine Ausgangsschnittstelle:

Erstellen Sie einen Quell-NAT-Regelsatz.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Quelladresse in die Adresse der Ausgangsschnittstelle übersetzt.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat interface

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zulässt.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security nat show security policies und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

source {

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

Überprüfen der Verwendung von Quell-NAT-Regeln

Zweck

Stellen Sie sicher, dass Datenverkehr mit der Quell-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat source rule all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

Beispiel: Quell-NAT für Single Address Translation konfigurieren

In diesem Beispiel wird beschrieben, wie eine Quell-NAT-Zuordnung einer einzelnen privaten Adresse zu einer öffentlichen Adresse konfiguriert wird.

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Erstellen Sie Sicherheitszonen und weisen Sie ihnen Schnittstellen zu. Siehe Grundlegendes zu Sicherheitszonen.

Überblick

In diesem Beispiel wird die Sicherheitszone "Vertrauenswürdig" für den privaten Adressraum und die Sicherheitszone "Nicht vertrauenswürdig" für den öffentlichen Adressraum verwendet. In Abbildung 2 greift ein Gerät mit der privaten Adresse 192.168.1.200 in der Vertrauenszone auf ein öffentliches Netzwerk zu. Bei Paketen, die vom Gerät an eine Zieladresse in der nicht vertrauenswürdigen Zone gesendet werden, übersetzt das Sicherheitsgerät von Juniper Networks die Quell-IP-Adresse in die öffentliche IP-Adresse 203.0.113.200/32.

von Source NAT

von Source NAT

In diesem Beispiel werden die folgenden Konfigurationen beschrieben:

Quell-NAT-Pool

src-nat-pool-1, der die IP-Adresse 203.0.113.200/32 enthält.Quell-NAT-Regelsatz

rs1mit Regelr1zum Abgleich von Paketen aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone mit der Quell-IP-Adresse 192.168.1.200/32. Bei übereinstimmenden Paketen wird die Quelladresse in die IP-Adresse imsrc-nat-pool-1Pool übersetzt.Proxy-ARP für die Adresse 203.0.113.200 auf der Schnittstelle ge-0/0/0.0. Dadurch kann das Sicherheitsgerät von Juniper Networks auf ARP-Anfragen antworten, die auf der Schnittstelle für diese Adresse eingehen.

Sicherheitsrichtlinien, um Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zuzulassen.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security nat source pool src-nat-pool-1 address 203.0.113.200/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.200/32 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie eine NAT-Quellübersetzung für eine einzelne IP-Adresse:

Erstellen Sie einen Quell-NAT-Pool.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.200/32

Erstellen Sie einen Quell-NAT-Regelsatz.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Quelladresse in die Adresse im Pool übersetzt.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.200/32 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

Konfigurieren Sie das Proxy-ARP.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zulässt.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security nat show security policies und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.200/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

- Überprüfen der Verwendung des Quell-NAT-Pools

- Überprüfen der Verwendung von Quell-NAT-Regeln

- Überprüfen der NAT-Anwendung im Datenverkehr

Überprüfen der Verwendung des Quell-NAT-Pools

Zweck

Stellen Sie sicher, dass Datenverkehr mit IP-Adressen aus dem Quell-NAT-Pool vorhanden ist.

Aktion

Geben Sie im Betriebsmodus den show security nat source pool all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr mit IP-Adressen aus dem Pool zu suchen.

Überprüfen der Verwendung von Quell-NAT-Regeln

Zweck

Stellen Sie sicher, dass Datenverkehr mit der Quell-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat source rule all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

Beispiel: Konfigurieren von MAP-E auf Firewalls der SRX-Serie

Verwenden Sie dieses Konfigurationsbeispiel, um die MAP-E-Funktionalität (Mapping of Address and Port with Encapsulation) auf Firewalls der SRX-Serie zu konfigurieren.

| Lesezeit |

Weniger als eine Stunde |

| Konfigurationszeit |

Weniger als eine Stunde |

- Beispiele für Voraussetzungen

- Bevor Sie beginnen

- Funktionsübersicht

- Überblick über die Topologie

- Abbildung der Topologie

- Schritt-für-Schritt-Konfiguration auf der Firewall der SRX-Serie als MAP-E CE-Gerät

- Schritt-für-Schritt-Konfiguration auf einem Gerät der MX-Serie als BR-Gerät

- Verifizierung

- Anhang 1: Befehle auf allen Geräten festlegen

- Anhang 2: Konfigurationsausgabe auf allen Geräten anzeigen

Beispiele für Voraussetzungen

| Hardware-Anforderungen |

® Juniper Networks SRX1500 Firewall oder Gerätemodelle mit niedriger Nummer oder Juniper Networks® Virtuelle Firewall vSRX (vSRX3.0) |

| Anforderungen an die Software |

Junos OS Version 19.4R1 oder höher. |

Bevor Sie beginnen

| Vorteile |

|

| Mehr erfahren |

Verstehen der Zuordnung von Adresse und Port mit Verkapselung (MAP-E) |

| Praktische Erfahrung |

vLab Sandbox: NAT – Quelle und Ziel |

| Weitere Informationen |

Konfigurieren von MAP-E auf Geräten der NFX-SerieVerstehen der Zuordnung von Adresse und Port mit Verkapselung (MAP-E)Mapping von Adresse und Port mit Verkapselung (MAP-E) für Services der nächsten Generation |

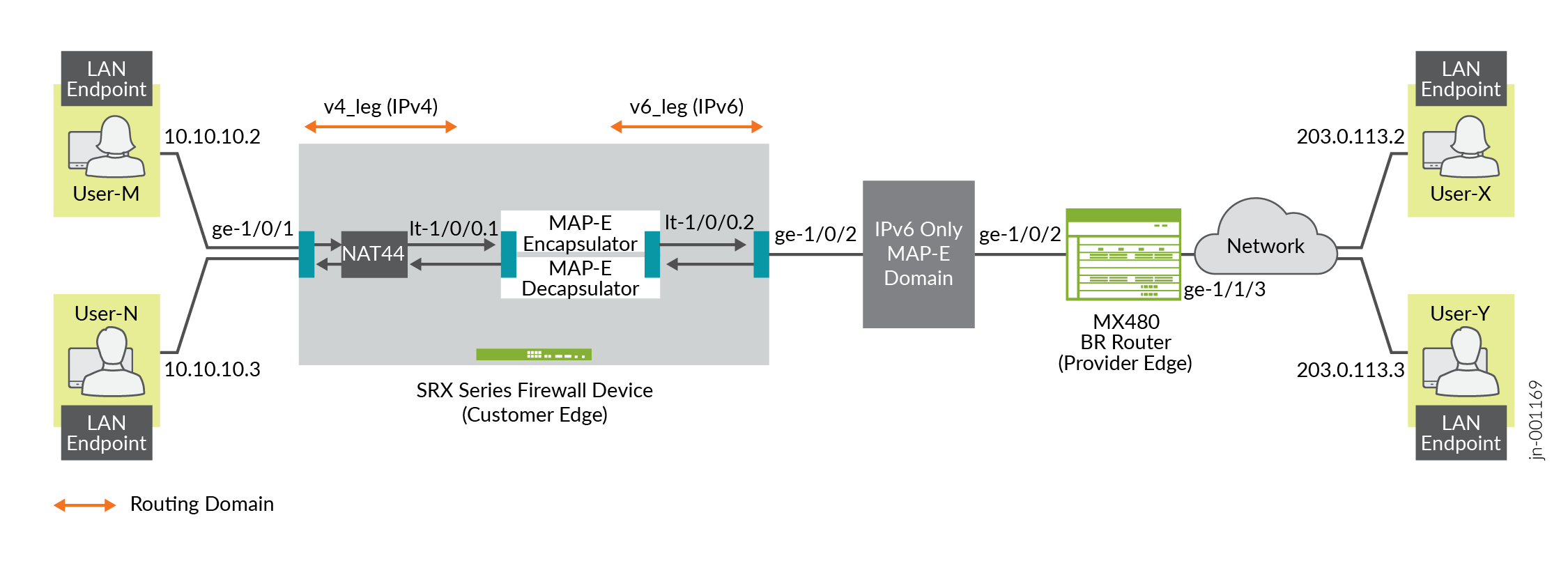

Funktionsübersicht

MAP-E transportiert IPv4-Pakete über ein IPv6-Netzwerk. Ein MAP-E-Netzwerk enthält zwei Arten von Geräten:

-

MAP-E Customer Edge (CE): Diese Dual-Stack-CE-Geräte unterstützen sowohl IPv4 als auch IPv6. Sie können auch Network Address Port Translation (NAPT) durchführen.

-

MAP-E Border Relay (BR): Das CE-Gerät verbindet einen privaten IPv4-Host und ein BR-Gerät über eine reine IPv6-Netzwerkdomäne.

Tabelle 6 enthält eine kurze Zusammenfassung der in diesem Beispiel bereitgestellten Konfigurationskomponenten.

| Eingesetzte Technologien |

|

| Primäre Verifizierungsaufgaben |

Nachdem Sie die MAP-E-Konfiguration auf einer Firewall der SRX-Serie abgeschlossen haben, können Sie den Status der MAP-E-Konfiguration überprüfen. |

Überblick über die Topologie

Diese Topologie stellt den Konfigurationsprozess für die MAP-E CE-Funktionalität auf Firewall-Geräten der SRX-Serie dar. Es stellt auch die Kapselung und den Transport von IPv4-Paketen dar, die von MAP-E CE-Geräten stammen. Die Konfiguration verschiebt diese Pakete durch einen IPv4-over-IPv6-Tunnel zu MAP-E PE- und BR-Geräten. Die Pakete werden dann in einer IPv6-Routing-Topologie zur weiteren Verarbeitung getunnelt. Ein Dual-Stack-Gerät der MX-Serie, das sowohl mit einem öffentlichen IPv4-Netzwerk als auch mit einem IPv6-MAP-E-Netzwerk verbunden ist, dient als MAP-E BR-Gerät.

| Hostname |

Rolle |

Funktion |

|---|---|---|

| LAN-Endpunkt |

Netzwerkgeräte der Endbenutzer. |

Stellt eine Verbindung zum IPv4-Netzwerk her. |

| Firewall der SRX-Serie |

Verbindet den BR-Router mit den Netzwerkgeräten der Endbenutzer. |

Unterstützt die Konnektivität zu einer großen Anzahl von IPv4-Abonnenten über das ISP IPv6-Zugriffsnetzwerk. |

| BR-Router |

Verbindet das IPv4-Netzwerk und das Firewall-Gerät der SRX-Serie. |

Ein BR-Gerät verfügt mindestens über eine IPv6-fähige Schnittstelle und eine IPv4-Schnittstelle, die mit dem nativen IPv4-Netzwerk verbunden ist. |

Abbildung der Topologie

der SRX-Serie

der SRX-Serie

Schritt-für-Schritt-Konfiguration auf der Firewall der SRX-Serie als MAP-E CE-Gerät

Vollständige Beispielkonfigurationen auf dem Prüfling finden Sie unter:

Schritt-für-Schritt-Konfiguration auf einem Gerät der MX-Serie als BR-Gerät

So konfigurieren Sie ein Gerät der MX-Serie als BR-Gerät:

Verifizierung

Dieser Abschnitt enthält eine Liste der show-Befehle, mit denen Sie das Feature in diesem Beispiel überprüfen können.

Sie müssen eine SSH-Sitzung auf Endgeräten einrichten, um eine CLI-Ausgabe zu generieren.

| Befehl |

Verifizierungs-Aufgabe |

|---|---|

show security flow session |

|

show security softwires map-e domain mapce1 |

Überprüfen Sie die MAP-E-Domäne |

show security nat source rule all |

|

show security nat source pool all |

|

show security nat source summary |

|

show security nat source persistent-nat-table all |

|

show services inline softwire statistics mape |

Überprüfen Sie die Softwire-Statistiken auf dem Gerät der MX-Serie. |

- Überprüfen der Flow-Sitzung

- Überprüfen Sie die MAP-E-Domäne

- Überprüfen der NAT-Quellregel

- Überprüfen des NAT-Quellpools

- Überprüfen der Zusammenfassung der NAT-Quelle

- Überprüfen der persistenten NAT-Tabelle

- Überprüfen Sie die Softwire-Statistiken auf dem Gerät der MX-Serie.

Überprüfen der Flow-Sitzung

Zweck

Überprüfen Sie die Paketfluss-Sitzung.

Aktion

Geben Sie im Betriebsmodus den show security flow session Befehl ein, um den Paketfluss anzuzeigen.

user@srx> show security flow session Session ID: 134218806, Policy name: my_ce/4, Timeout: 1800, Valid In: 10.10.10.2/57630 --> 203.0.113.2/22;tcp, Conn Tag: 0x0, If: ge-1/0/1.0, Pkts: 50, Bytes: 5797, Out: 203.0.113.2/22 --> 192.0.2.18/20691;tcp, Conn Tag: 0x0, If: lt-1/0/0.1, Pkts: 33, Bytes: 5697, Session ID: 134218807, Policy name: my_ce/4, Timeout: 1800, Valid In: 2001:db8:12:3400:c0:2:1200:3400/1 --> 2001:db8::a/1;ipip, Conn Tag: 0x0, If: lt-1/0/0.2, Pkts: 50, Bytes: 7797, Out: 2001:db8::a/1 --> 2001:db8:12:3400:c0:2:1200:3400/1;ipip, Conn Tag: 0x0, If: ge-1/0/2.0, Pkts: 33, Bytes: 7017, Total sessions: 2

Bedeutung

Die Beispielausgabe bestätigt, dass die Paketflusssitzung aktiv ist.

Überprüfen Sie die MAP-E-Domäne

Zweck

Überprüfen Sie, ob die IPv4- und IPv6-Adressen richtig konfiguriert sind.

Aktion

Geben Sie im Betriebsmodus den show security softwires map-e domain mapce1 Befehl ein, um die IPv4- und IPv6-Adressen anzuzeigen.

user@srx> show security softwires map-e domain mapce1

Role : CE

Version : 3

Domain Name : mapce1

BR Address : 2001:db8::a/128

End User Ipv6 prefix : 2001:db8:12:3400::/56

BMR Mapping Rule :

Rule Name : bmr

Rule Ipv4 Prefix : 192.0.2.0/24

Rule Ipv6 Prefix : 2001:db8::/40

PSID offset : 6

PSID length : 8

EA bit length : 16

Port SetID : 0x34

MAP-E Ipv4 address : 192.0.2.18/32

MAP-E Ipv6 address : 2001:db8:12:3400:c0:2:1200:3400

Bedeutung

Die Beispielausgabe zeigt die konfigurierten IPv4- und IPv6-Adressen an.

Überprüfen der NAT-Quellregel

Zweck

Zeigen Sie Details zur NAT-Quellregel an.

Aktion

Geben Sie im Betriebsmodus den show security nat source rule all Befehl ein, um die NAT-Quellregeln anzuzeigen.

user@srx> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 5/0

source NAT rule: r1

Rule-set : mape

Rule-Id : 1

Rule position : 1

From zone : v4zone

To interface : lt-1/0/0.1

: ge-1/0/1.0

Match

Source addresses : 10.10.10.0 - 10.10.10.255

Destination addresses : 10.10.10.0 - 10.10.10.255

198.51.100.0 - 198.51.100.255

203.0.113.0 - 203.0.113.255

192.0.2.0 - 192.0.2.255

Action : my_mape

Persistent NAT type : any-remote-host

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 300

Max session number : 30

Translation hits : 1

Successful sessions : 1

Failed sessions : 0

Number of sessions : 1

Bedeutung

In der Beispielausgabe werden die konfigurierten NAT-Quellregeln angezeigt.

Überprüfen des NAT-Quellpools

Zweck

Zeigen Sie Details zum NAT-Quellpool an.

Aktion

Geben Sie im Betriebsmodus den show security nat source pool all Befehl ein, um den NAT-Quellpool anzuzeigen.

user@srx> show security nat source pool all

Total pools: 1

Pool name : my_mape

Pool id : 4

Routing instance : default

Host address base : 0.0.0.0

Map-e domain name : mapce1

Map-e rule name : bmr

PSID offset : 6

PSID length : 8

PSID : 0x34

Port overloading : 1

Address assignment : no-paired

Total addresses : 1

Translation hits : 1

Address range Single Ports Twin Ports

192.0.2.18 - 192.0.2.18 1 0

Total used ports : 1 0

Bedeutung

Die Beispielausgabe zeigt den konfigurierten NAT-Quellpool an.

Überprüfen der Zusammenfassung der NAT-Quelle

Zweck

Sehen Sie sich die Zusammenfassung der NAT-Quelle an.

Aktion

Geben Sie im Betriebsmodus den show security nat source summary Befehl ein, um die Details der NAT-Quelle anzuzeigen.

user@srx> show security nat source summary

show security nat source summary

Total port number usage for port translation pool: 252

Maximum port number for port translation pool: 134217728

Total pools: 1

Pool Address Routing PAT Total

Name Range Instance Address

my_mape 192.0.2.18-192.0.2.18 default yes 1

Total rules: 1

Rule name : r1

Rule set : mape

Action : my_mape

From : v4zone To : lt-0/0/0.1

Rule name : r1

To : ge-0/0/7.0

Bedeutung

Die Beispielausgabe zeigt die konfigurierten Details der NAT-Quelle an.

Überprüfen der persistenten NAT-Tabelle

Zweck

Zeigen Sie die persistente NAT-Tabelle an.

Aktion

Geben Sie im Betriebsmodus den show security nat source persistent-nat-table all Befehl ein, um die persistente NAT-Tabelle anzuzeigen.

user@srx> show security nat source persistent-nat-table all Internal Reflective Source Type Left_time/ Curr_Sess_Num/ Source In_IP In_Port I_Proto Ref_IP Ref_Port R_Proto NAT Pool Conf_time Max_Sess_Num NAT Rule 10.10.10.2 57630 tcp 192.0.2.18 20691 tcp my_mape any-remote-host -/300 1/30 r1

Bedeutung

Die Beispielausgabe zeigt die persistente NAT-Tabelle an.

Überprüfen Sie die Softwire-Statistiken auf dem Gerät der MX-Serie.

Zweck

Zeigen Sie die Softwire-Statistiken auf dem Gerät der MX-Serie an.

Aktion

Geben Sie im Betriebsmodus den show services inline softwire statistics mape Befehl ein, um die Softwire-Statistiken auf dem Gerät der MX-Serie anzuzeigen.

user@host> show services inline softwire statistics mape

Service PIC Name si-1/0/0

Control Plane Statistics

MAPE ICMPv6 echo requests to softwire concentrator 0

MAPE ICMPv6 echo responses from softwire concentrator 0

MAPE Dropped ICMPv6 packets to softwire concentrator 0

Data Plane Statistics (v6-to-v4) Packets Bytes

MAPE decaps 15034 1388760

MAPE ICMP decap errors 0 0

MAPE decap spoof errors 0 0

MAPE v6 reassembled 0 0

MAPE dropped v6 fragments 0 0

MAPE v6 unsupp protocol drops 0 0

Data Plane Statistics (v4-to-v6) Packets Bytes

MAPE encaps 149544 223527457

MAPE ICMP encap errors 0 0

MAPE v6 mtu errors 0 0

MAPE v4 reassembled 0 0

MAPE dropped v4 fragments 0 0

Bedeutung

Die Beispielausgabe zeigt die Softwire-Statistiken auf dem Gerät der MX-Serie an.

Anhang 1: Befehle auf allen Geräten festlegen

Stellen Sie die Befehlsausgabe auf allen Geräten ein.

Befehle auf dem MAP-E CE-Gerät festlegen

set security policies global policy my_ce match source-address any set security policies global policy my_ce match destination-address any set security policies global policy my_ce match application any set security policies global policy my_ce then permit set security policies default-policy permit-all set security zones security-zone v4zone host-inbound-traffic system-services all set security zones security-zone v4zone host-inbound-traffic protocols all set security zones security-zone v4zone interfaces ge-1/0/1.0 set security zones security-zone v4zone interfaces lt-1/0/0.1 set security zones security-zone v6zone host-inbound-traffic system-services all set security zones security-zone v6zone host-inbound-traffic protocols all set security zones security-zone v6zone interfaces ge-1/0/2.0 set security zones security-zone v6zone interfaces lt-1/0/0.2 set interfaces ge-1/0/1 unit 0 family inet address 10.10.10.1/24 set interfaces ge-1/0/2 mtu 9192 set interfaces ge-1/0/2 unit 0 family inet6 address 2001:db8:ffff::1/64 set interfaces lt-1/0/0 mtu 9192 set interfaces lt-1/0/0 unit 1 encapsulation ethernet set interfaces lt-1/0/0 unit 1 peer-unit 2 set interfaces lt-1/0/0 unit 1 family inet address 172.16.100.1/24 set interfaces lt-1/0/0 unit 1 family inet6 address 2001:db8:fffe::1/64 set interfaces lt-1/0/0 unit 2 encapsulation ethernet set interfaces lt-1/0/0 unit 2 peer-unit 1 set interfaces lt-1/0/0 unit 2 family inet address 172.16.100.2/24 set interfaces lt-1/0/0 unit 2 family inet6 address 2001:db8:fffe::2/64 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 198.51.100.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 203.0.113.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 192.0.2.0/24 next-hop 172.16.100.2 set routing-instances v4_leg instance-type virtual-router set routing-instances v4_leg interface lt-1/0/0.1 set routing-instances v4_leg interface ge-1/0/1.0 set routing-instances v6_leg routing-options rib v6_leg.inet.0 static route 10.10.10.0/24 next-hop 172.16.100.1 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8::a/128 next-hop 2001:db8:ffff::9 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1 set routing-instances v6_leg instance-type virtual-router set routing-instances v6_leg interface lt-1/0/0.2 set routing-instances v6_leg interface ge-1/0/2.0 set security softwires map-e mapce1 br-address 2001:db8::a/128 set security softwires map-e mapce1 end-user-prefix 2001:db8:0012:3400::/56 set security softwires map-e mapce1 rule bmr rule-type BMR set security softwires map-e mapce1 rule bmr ipv4-prefix 192.0.2.0/24 set security softwires map-e mapce1 rule bmr ipv6-prefix 2001:db8::/40 set security softwires map-e mapce1 rule bmr ea-bits-length 16 set security softwires map-e mapce1 rule bmr psid-offset 6 set security softwires map-e mapce1 role CE set security softwires map-e mapce1 version 3 set security nat source pool my_mape allocation-domain mapce1 set security nat source pool my_mape allocation-domain allocation-rule bmr set security nat source rule-set mape from zone v4zone set security nat source rule-set mape to interface lt-1/0/0.1 set security nat source rule-set mape to interface ge-1/0/1.0 set security nat source rule-set mape rule r1 match source-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 198.51.100.0/24 set security nat source rule-set mape rule r1 match destination-address 203.0.113.0/24 set security nat source rule-set mape rule r1 match destination-address 192.0.2.0/24 set security nat source rule-set mape rule r1 then source-nat pool my_mape set security nat source rule-set mape rule r1 then source-nat pool persistent-nat permit any-remote-host

Befehle auf BR-Gerät festlegen

set services service-set ss1 softwire-rules sw-rule1 set services service-set ss1 next-hop-service inside-service-interface si-1/0/0.1 set services service-set ss1 next-hop-service outside-service-interface si-1/0/0.2 set services softwire softwire-concentrator map-e mape-domain-1 softwire-address 2001:db8::a set services softwire softwire-concentrator map-e mape-domain-1 ipv4-prefix 192.0.2.0/24 set services softwire softwire-concentrator map-e mape-domain-1 mape-prefix 2001:db8::/40 set services softwire softwire-concentrator map-e mape-domain-1 ea-bits-len 16 set services softwire softwire-concentrator map-e mape-domain-1 psid-offset 6 set services softwire softwire-concentrator map-e mape-domain-1 psid-length 8 set services softwire softwire-concentrator map-e mape-domain-1 mtu-v6 9192 set services softwire softwire-concentrator map-e mape-domain-1 version-03 set services softwire softwire-concentrator map-e mape-domain-1 v4-reassembly set services softwire softwire-concentrator map-e mape-domain-1 v6-reassembly set services softwire softwire-concentrator map-e mape-domain-1 disable-auto-route set services softwire rule sw-rule1 match-direction input set services softwire rule sw-rule1 term t1 then map-e mape-domain-1 set interfaces si-1/0/0 unit 1 family inet6 set interfaces si-1/0/0 unit 1 service-domain inside set interfaces si-1/0/0 unit 2 family inet set interfaces si-1/0/0 unit 2 service-domain outside set interfaces ge-1/1/2 mtu 9192 set interfaces ge-1/1/2 unit 0 family inet6 address 2001:db8:ffff::9/64 set interfaces ge-1/1/3 unit 0 family inet address 203.0.113.1/24 set routing-options rib inet6.0 static route 2001:db8::/40 next-hop si-1/0/0.1 set routing-options rib inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1 set routing-options rib inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-options static route 192.0.2.0/24 next-hop si-1/0/0.2 set routing-options static route 198.51.100.0/24 next-hop si-1/0/0.2 set routing-options static route 203.0.113.0/24 next-hop si-1/0/0.2

Anhang 2: Konfigurationsausgabe auf allen Geräten anzeigen

Befehlsausgabe auf allen Geräten anzeigen.

Befehle auf MAP-E CE-Gerät anzeigen

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show security policiesBefehle , show security zones, , show interfaces, show routing-instancesund show security softwiresshow security nat source eingeben. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

user@srx# show security policies

global {

policy my_ce {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@srx# show security zones

security-zone v4zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

lt-1/0/0.1;

}

}

security-zone v6zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/2.0;

lt-1/0/0.2;

}

}

user@srx# show interfaces

lt-1/0/0 {

mtu 9192;

unit 1 {

encapsulation ethernet;

peer-unit 2;

family inet {

address 172.16.100.1/24;

}

family inet6 {

address 2001:db8:fffe::1/64;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 1;

family inet {

address 172.16.100.2/24;

}

family inet6 {

address 2001:db8:fffe::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 10.10.10.1/24;

}

}

}

ge-1/0/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::1/64;

}

}

}

user@srx# show routing-instances

v4_leg {

instance-type virtual-router;

routing-options {

rib v4_leg.inet.0 {

static {

route 192.0.2.0/24 next-hop 172.16.100.2;

route 198.51.100.0/24 next-hop 172.16.100.2;

route 203.0.113.0/24 next-hop 172.16.100.2;

}

}

}

interface lt-1/0/0.1;

interface ge-1/0/1.0;

}

v6_leg {

instance-type virtual-router;

routing-options {

rib v6_leg.inet.0 {

static {

route 10.10.10.0/24 next-hop 172.16.100.1;

}

}

rib v6_leg.inet6.0 {

static {

route 2001:db8::a/128 next-hop 2001:db8:ffff::9;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

}

interface lt-1/0/0.2;

interface ge-1/0/2.0;

}

user@srx# show security softwires

map-e mapce1 {

br-address "$9$AodDuIEhSrlvWB1Yg4aiH.P5T/CEcyeWLz3EcyrvMaZGU.P"; ## SECRET-DATA

end-user-prefix {

2001:db8:0012:3400::/56;

}

rule bmr {

rule-type BMR;

ipv4-prefix "$9$WVnL-VJGDH.PY2P5z6CAvW8xdbwYgDikY2QF"; ## SECRET-DATA

ipv6-prefix "$9$O4LbISrlKMWX7hcaZGDmPTz3np0rev87-hcs2g4ZG"; ## SECRET-DATA

ea-bits-length 16; ## SECRET-DATA

psid-offset "$9$y8NeLx"; ## SECRET-DATA

}

role CE;

version 3;

}

user@srx# show security nat source

pool my_mape {

allocation-domain mapce1 allocation-rule bmr;

}

rule-set mape {

from zone v4zone;

to interface [ lt-1/0/0.1 ge-1/0/1.0 ];

rule r1 {

match {

source-address 10.10.10.0/24;

destination-address [ 10.10.10.0/24 198.51.100.0/24 203.0.113.0/24 192.0.2.0/24 ];

}

then {

source-nat {

pool {

my_mape;

persistent-nat {

permit any-remote-host;

}

}

}

}

}

}

Befehle auf BR-Gerät anzeigen

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show servicesBefehle , show interfacesund show routing-options . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

user@router# show services

service-set ss1 {

softwire-rules sw-rule1;

next-hop-service {

inside-service-interface si-1/0/0.1;

outside-service-interface si-1/0/0.2;

}

}

softwire {

softwire-concentrator {

map-e mape-domain-1 {

softwire-address 2001:db8::a;

ipv4-prefix 192.0.2.0/24;

mape-prefix 2001:db8::/40;

ea-bits-len 16;

psid-offset 6;

psid-length 8;

mtu-v6 9192;

version-03;

v4-reassembly;

v6-reassembly;

disable-auto-route;

}

}

rule sw-rule1 {

match-direction input;

term t1 {

then {

map-e mape-domain-1;

}

}

}

}

user@router# show interfaces

lt-0/0/10 {

unit 0 {

encapsulation vlan-bridge;

vlan-id 10;

peer-unit 1;

}

}

si-1/0/0 {

unit 1 {

family inet6;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-1/1/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::9/64;

}

}

}

ge-1/1/3 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

ge-1/3/11 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

family mpls;

}

}

irb {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

lo0 {

apply-groups-except global;

unit 0 {

family inet {

address 10.255.0.2/32;

}

}

}

user@router# show routing-options

rib inet6.0 {

static {

route 2001:db8::/40 next-hop si-1/0/0.1;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

router-id 10.255.0.2;

autonomous-system 100;

static {

route 0.0.0.0/0 next-hop [ 10.102.70.254 10.10.0.0 ];

route 192.0.2.0/24 next-hop si-1/0/0.2;

route 198.51.100.0/24 next-hop si-1/0/0.2;

route 203.0.113.0/24 next-hop si-1/0/0.2;

}

forwarding-table {

chained-composite-next-hop {

ingress {

evpn;

}

}

}

Beispiel: Konfigurieren von Quell- und Ziel-NAT-Übersetzungen

In diesem Beispiel wird beschrieben, wie sowohl Quell- als auch Ziel-NAT-Zuordnungen konfiguriert werden.

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie Netzwerkschnittstellen auf dem Gerät. Siehe Schnittstellen-Benutzerhandbuch für Sicherheits-Geräte.

Erstellen Sie Sicherheitszonen und weisen Sie ihnen Schnittstellen zu. Siehe Grundlegendes zu Sicherheitszonen.

Überblick

In diesem Beispiel wird die Sicherheitszone "Vertrauenswürdig" für den privaten Adressraum und die Sicherheitszone "Nicht vertrauenswürdig" für den öffentlichen Adressraum verwendet. In Abbildung 4 werden die folgenden Übersetzungen auf dem Sicherheitsgerät von Juniper Networks durchgeführt:

Die Quell-IP-Adresse in Paketen, die vom Gerät mit der privaten Adresse 192.168.1.200 in der vertrauenswürdigen Zone an eine beliebige Adresse in der nicht vertrauenswürdigen Zone gesendet werden, wird in eine öffentliche Adresse im Bereich von 203.0.113.10 bis 203.0.113.14 übersetzt.

Die Ziel-IP-Adresse 203.0.113.100/32 in Paketen, die von der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone gesendet werden, wird in die Adresse 10.1.1.200/32 übersetzt.

In diesem Beispiel werden die folgenden Konfigurationen beschrieben:

Quell-NAT-Pool

src-nat-pool-1, der den IP-Adressbereich 203.0.113.10 bis 203.0.113.14 enthält.Quell-NAT-Regelsatz

rs1mit Regelr1, um alle Pakete aus der vertrauenswürdigen Zone mit der nicht vertrauenswürdigen Zone abzugleichen. Bei übereinstimmenden Paketen wird die Quelladresse in eine IP-Adresse imsrc-nat-pool-1Pool übersetzt.Ziel-NAT-Pool

dst-nat-pool-1, der die IP-Adresse 10.1.1.200/32 enthält.Ziel-NAT-Regelsatz

rs1mit Regelr1zum Abgleich von Paketen aus der Vertrauenszone mit der Ziel-IP-Adresse 203.0.113.100. Bei übereinstimmenden Paketen wird die Zieladresse in die IP-Adresse imdst-nat-pool-1Pool übersetzt.Proxy-ARP für die Adressen 203.0.113.10 bis 203.0.113.14 und 203.0.113.100/32 auf der Schnittstelle ge-0/0/0.0. Dadurch kann das Sicherheitsgerät von Juniper Networks auf ARP-Anfragen reagieren, die auf der Schnittstelle für diese Adressen empfangen werden.

Sicherheitsrichtlinie, um Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zuzulassen.

Sicherheitsrichtlinie, um Datenverkehr aus der nicht vertrauenswürdigen Zone zu den übersetzten Ziel-IP-Adressen in der vertrauenswürdigen Zone zuzulassen.

Konfiguration

Vorgehensweise

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set security nat source pool src-nat-pool-1 address 203.0.113.10/32 to 203.0.113.14/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat destination pool dst-nat-pool-1 address 10.1.1.200/32 set security nat destination rule-set rs1 from zone untrust set security nat destination rule-set rs1 rule r1 match destination-address 203.0.113.100/32 set security nat destination rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.10/32 to 203.0.113.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.100/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit set security address-book global address dst-nat-pool-1 10.1.1.200/32 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match source-address any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match destination-address dst-nat-pool-1 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match application any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie die Quell- und Ziel-NAT-Übersetzungen:

Erstellen Sie einen Quell-NAT-Pool.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.10 to 203.0.113.14

Erstellen Sie einen Quell-NAT-Regelsatz.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Quelladresse in eine Adresse im Quell-NAT-Pool übersetzt.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

Erstellen Sie einen Ziel-NAT-Pool.

[edit security nat destination] user@host# set pool dst-nat-pool-1 address 10.1.1.200/32

Erstellen Sie einen Ziel-NAT-Regelsatz.

[edit security nat destination] user@host# set rule-set rs1 from zone untrust

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Zieladresse in die Adresse im Ziel-NAT-Pool übersetzt.

[edit security nat destination] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.100/32 user@host# set rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1

Konfigurieren Sie das Proxy-ARP.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.10 to 203.0.113.14 user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.100

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der vertrauenswürdigen Zone in die nicht vertrauenswürdige Zone zulässt.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Konfigurieren Sie eine Adresse im globalen Adressbuch.

[edit security address-book global] user@host# set address dst-nat-pool-1 10.1.1.200/32

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der nicht vertrauenswürdigen Zone in die vertrauenswürdige Zone zulässt.

[edit security policies from-zone untrust to-zone trust] user@host# set policy dst-nat-pool-1-access match source-address any destination-address dst-nat-pool-1 application any user@host# set policy dst-nat-pool-1-access then permit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show security nat show security policies und-Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.10/32 to 203.0.113.14/32;

}

}

rule-set rs1 {

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

destination {

pool dst-nat-pool-1 {

address 10.1.1.200/32;

}

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.100/32;

}

then {

destination-nat pool dst-nat-pool-1;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.10/32 to 203.0.113.14/32;

203.0.113.100/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

}

policy internet-access {

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy dst-nat-pool-1-access {

match {

source-address any;

destination-address dst-nat-pool-1;

application any;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

- Überprüfen der Verwendung des Quell-NAT-Pools

- Überprüfen der Verwendung von Quell-NAT-Regeln

- Überprüfen der Nutzung des Ziel-NAT-Pools

- Überprüfen der Verwendung von Ziel-NAT-Regeln

- Überprüfen der NAT-Anwendung im Datenverkehr

Überprüfen der Verwendung des Quell-NAT-Pools

Zweck

Stellen Sie sicher, dass Datenverkehr mit IP-Adressen aus dem Quell-NAT-Pool vorhanden ist.

Aktion

Geben Sie im Betriebsmodus den show security nat source pool all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr mit IP-Adressen aus dem Pool zu suchen.

Überprüfen der Verwendung von Quell-NAT-Regeln

Zweck

Stellen Sie sicher, dass Datenverkehr mit der Quell-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat source rule all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

Überprüfen der Nutzung des Ziel-NAT-Pools

Zweck

Stellen Sie sicher, dass Datenverkehr mit IP-Adressen aus dem Ziel-NAT-Pool vorhanden ist.

Aktion

Geben Sie im Betriebsmodus den show security nat destination pool all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr mit IP-Adressen aus dem Pool zu suchen.

Überprüfen der Verwendung von Ziel-NAT-Regeln

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der mit der Ziel-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat destination rule all Befehl ein. Zeigen Sie das Feld Übersetzungstreffer an, um nach Datenverkehr zu suchen, der der Regel entspricht.

Grundlegendes zu Quell-NAT-Regeln

Quell-NAT-Regeln spezifizieren zwei Ebenen von Übereinstimmungsbedingungen:

Verkehrsrichtung: Ermöglicht die Angabe von Kombinationen aus

from interface,from zone, oderfrom routing-instanceundto interface,to zoneoderto routing-instance. Sie können nicht dieselbenfromundtoKontexte für verschiedene Regelsätze konfigurieren.Paketinformationen: Kann Quell- und Ziel-IP-Adressen oder Subnetze, Quellportnummern oder -portbereiche, Zielportnummern oder Portbereiche, Protokolle oder Anwendungen sein.

Für den gesamten ALG-Datenverkehr mit Ausnahme von FTP wird empfohlen, die source-port Regeloption nicht zu verwenden. Die Erstellung von Datensitzungen kann fehlschlagen, wenn diese Option verwendet wird, da die IP-Adresse und der Quellportwert, bei dem es sich um einen Zufallswert handelt, möglicherweise nicht mit der Regel übereinstimmen.

Darüber hinaus wird empfohlen, die Option oder die Option nicht als übereinstimmende destination-port application Bedingungen für den ALG-Datenverkehr zu verwenden. Wenn diese Optionen verwendet werden, kann die Übersetzung fehlschlagen, da der Portwert in der Anwendungsnutzlast möglicherweise nicht mit dem Portwert in der IP-Adresse übereinstimmt.

Wenn sich mehrere Quell-NAT-Regeln in den Übereinstimmungsbedingungen überschneiden, wird die spezifischste Regel ausgewählt. Wenn z. B. die Regeln A und B dieselben Quell- und Ziel-IP-Adressen angeben, Regel A jedoch Datenverkehr von Zone 1 nach Zone 2 und Regel B Datenverkehr von Zone 1 zur Schnittstelle ge-0/0/0 angibt, wird Regel B verwendet, um Quell-NAT durchzuführen. Eine Schnittstellenübereinstimmung wird als spezifischer angesehen als eine Zonenübereinstimmung, die spezifischer ist als eine Übereinstimmung mit einer Routing-Instanz.

Die Aktionen, die Sie für eine Quell-NAT-Regel angeben können, sind:

off – Keine Quell-NAT ausführen.

pool: Verwenden Sie den angegebenen benutzerdefinierten Adresspool, um Quell-NAT durchzuführen.