Auf dieser Seite

Grundlegendes zu PVLAN-Datenverkehrsflüssen über mehrere Switches hinweg

Grundlegendes zu sekundären VLAN-Trunk-Ports und promiskuitiven Zugriffsports in PVLANs

802.1X-Authentifizierung und private VLANs zusammen auf derselben Schnittstelle verwenden

Erstellen eines privaten VLAN auf einem einzelnen Switch mit ELS-Unterstützung (CLI-Verfahren)

Erstellen eines privaten VLANs auf einem einzelnen QFX-Switch

Erstellen eines privaten VLANs auf einem einzelnen Switch der EX-Serie (CLI-Verfahren)

Erstellen eines privaten VLANs, das mehrere Switches der QFX-Serie umfasst

Erstellen eines privaten VLANs, das mehrere Switches der EX-Serie umfasst (CLI-Verfahren)

Beispiel: Konfigurieren eines privaten VLANs auf einem einzelnen Switch mit ELS-Unterstützung

Beispiel: Konfigurieren eines privaten VLANs auf einem einzelnen Switch der QFX-Serie

Beispiel: Konfigurieren eines privaten VLANs auf einem einzelnen Switch der EX-Serie

Beispiel: Konfigurieren eines privaten VLANs mit mehreren QFX-Switches

Beispiel: Konfigurieren eines privaten VLANs mit mehreren Switches der EX-Serie

Überprüfen, ob ein privates VLAN auf einem Switch funktioniert

Private VLANs

Grundlegendes zu privaten VLANs

VLANs beschränken Broadcasts auf bestimmte Benutzer. Private VLANs (PVLANs) gehen noch einen Schritt weiter, indem sie die Kommunikation innerhalb eines VLANs einschränken. PVLANs erreichen dies, indem sie den Datenverkehrsfluss durch ihre Mitglieds-Switch-Ports (die als private Ports bezeichnet werden) einschränken, sodass diese Ports nur mit einem bestimmten Uplink-Trunk-Port oder mit bestimmten Ports innerhalb desselben VLANs kommunizieren. Der Uplink-Trunk-Port oder die Link Aggregation Group (LAG) ist in der Regel mit einem Router-, Firewall-, Server- oder Provider-Netzwerk verbunden. Jedes PVLAN enthält in der Regel viele private Ports, die nur mit einem einzigen Uplink-Port kommunizieren und dadurch verhindern, dass die Ports miteinander kommunizieren.

PVLANs bieten Layer-2-Isolierung zwischen Ports innerhalb eines VLANs und teilen eine Broadcast-Domäne in mehrere diskrete Broadcast-Subdomänen auf, indem sekundäre VLANs (Community-VLANs und ein isoliertes VLAN) innerhalb eines primären VLANs erstellt werden. Ports innerhalb desselben Community-VLANs können miteinander kommunizieren. Ports innerhalb eines isolierten VLANs können nur mit einem einzigen Uplink-Port kommunizieren.

Genau wie normale VLANs sind PVLANs auf Layer 2 isoliert und erfordern eine der folgenden Optionen, um Layer-3-Datenverkehr zwischen den sekundären VLANs weiterzuleiten:

Eine promiskuitive Portverbindung mit einem Router

Eine geroutete VLAN-Schnittstelle (RVI)

Um Layer-3-Datenverkehr zwischen sekundären VLANs zu routen, benötigt ein PVLAN nur eine der oben genannten Optionen. Wenn Sie einen RVI verwenden, können Sie dennoch eine Promiscuous-Port-Verbindung zu einem Router implementieren, wobei der Promiscuous-Port so eingerichtet ist, dass nur Datenverkehr verarbeitet wird, der in das PVLAN ein- und ausgeht.

PVLANs sind nützlich, um den Fluss von Broadcast- und unbekanntem Unicast-Datenverkehr einzuschränken und um die Kommunikation zwischen bekannten Hosts einzuschränken. Service Provider nutzen PVLANs, um ihre Kunden voneinander zu isolieren. Eine weitere typische Verwendung für ein PVLAN ist die Bereitstellung von Internetzugang pro Zimmer in einem Hotel.

Sie können ein PVLAN so konfigurieren, dass es sich über Switches erstreckt, die PVLANs unterstützen.

In diesem Thema werden die folgenden Konzepte in Bezug auf PVLANs auf Switches der EX-Serie erläutert:

- Vorteile von PVLANs

- Typischer Aufbau und primäre Anwendung von PVLANs

- Typischer Aufbau und primäre Anwendung von PVLANs auf Routern der MX-Serie

- Typischer Aufbau und primäre Anwendung von PVLANs auf Switches der EX-Serie

- Routing zwischen isolierten und Community-VLANs

- PVLANs verwenden 802.1Q-Tags zur Identifizierung von Paketen

- PVLANs nutzen IP-Adressen effizient

- PVLAN-Porttypen und Weiterleitungsregeln

- Erstellen eines PVLAN

- Einschränkungen privater VLANs

Vorteile von PVLANs

Die Notwendigkeit, ein einzelnes VLAN zu trennen, ist besonders nützlich in den folgenden Bereitstellungsszenarien:

Serverfarmen: Ein typischer Internetdienstanbieter verwendet eine Serverfarm, um Webhosting für zahlreiche Kunden bereitzustellen. Die Platzierung der verschiedenen Server in einer einzigen Serverfarm erleichtert die Verwaltung. Sicherheitsbedenken entstehen, wenn sich alle Server im selben VLAN befinden, da Layer-2-Broadcasts an alle Server im VLAN gehen.

Metropolitan Ethernet-Netzwerke: Ein Metro-Service Provider bietet Layer-2-Ethernet-Zugang für verschiedene Haushalte, Mietgemeinschaften und Unternehmen. Die herkömmliche Lösung, bei der ein VLAN pro Kunde bereitgestellt wird, ist nicht skalierbar und schwierig zu verwalten, was zu einer potenziellen Verschwendung von IP-Adressen führt. PVLANs bieten eine sicherere und effizientere Lösung.

Typischer Aufbau und primäre Anwendung von PVLANs

Ein PVLAN kann auf einem einzelnen Switch oder so konfiguriert werden, dass es sich über mehrere Switches erstreckt. Die Arten von Domänen und Ports sind:

Primäres VLAN: Das primäre VLAN des PVLAN ist mit einem 802.1Q-Tag (VLAN-ID) für das gesamte PVLAN definiert. Das primäre PVLAN kann mehrere sekundäre VLANs enthalten (ein isoliertes VLAN und mehrere Community-VLANs).

Isoliertes VLAN/isolierter Port - Ein primäres VLAN kann nur ein isoliertes VLAN enthalten. Eine Schnittstelle in einem isolierten VLAN kann Pakete nur an einen promiskuitiven Port oder den Inter-Switch Link (ISL)-Port weiterleiten. Eine isolierte Schnittstelle kann keine Pakete an eine andere isolierte Schnittstelle weiterleiten. und eine isolierte Schnittstelle kann keine Pakete von einer anderen isolierten Schnittstelle empfangen. Wenn ein Kundengerät nur Zugriff auf einen Gateway-Router haben muss, muss das Gerät an einen isolierten Trunk-Port angeschlossen werden.

Community-VLAN/Community-Port - Sie können mehrere Community-VLANs in einem einzigen PVLAN konfigurieren. Eine Schnittstelle innerhalb eines bestimmten Community-VLAN kann eine Layer-2-Kommunikation mit jeder anderen Schnittstelle herstellen, die zum selben Community-VLAN gehört. Eine Schnittstelle innerhalb eines Community-VLANs kann auch mit einem Promiscuous-Port oder dem ISL-Port kommunizieren. Wenn Sie z. B. zwei Kundengeräte haben, die Sie von anderen Kundengeräten isolieren müssen, die aber miteinander kommunizieren können müssen, verwenden Sie Community-Ports.

Promiscuous-Port - Ein Promiscuous-Port verfügt über Layer-2-Kommunikation mit allen Schnittstellen im PVLAN, unabhängig davon, ob eine Schnittstelle zu einem isolierten VLAN oder einem Community-VLAN gehört. Ein promiskuitiver Port ist Mitglied des primären VLANs, aber nicht in einer sekundären Subdomäne enthalten. Layer-3-Gateways, DHCP-Server und andere vertrauenswürdige Geräte, die mit Endgeräten kommunizieren müssen, sind in der Regel mit einem promiskuitiven Port verbunden.

Inter-Switch Link (ISL): Eine ISL ist ein Trunk-Port, der mehrere Switches in einem PVLAN verbindet und zwei oder mehr VLANs enthält. Sie ist nur erforderlich, wenn sich ein PVLAN über mehrere Switches erstreckt.

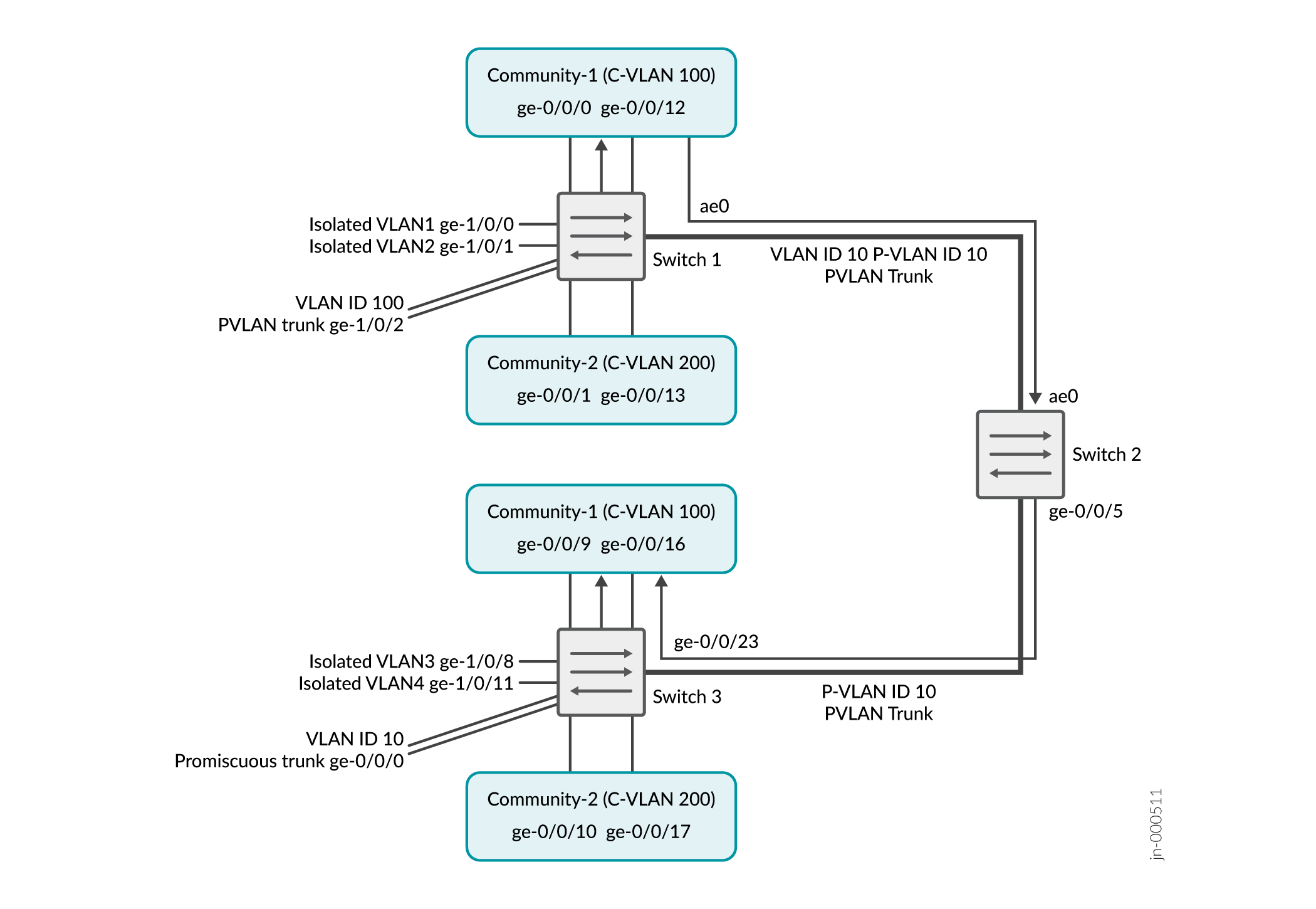

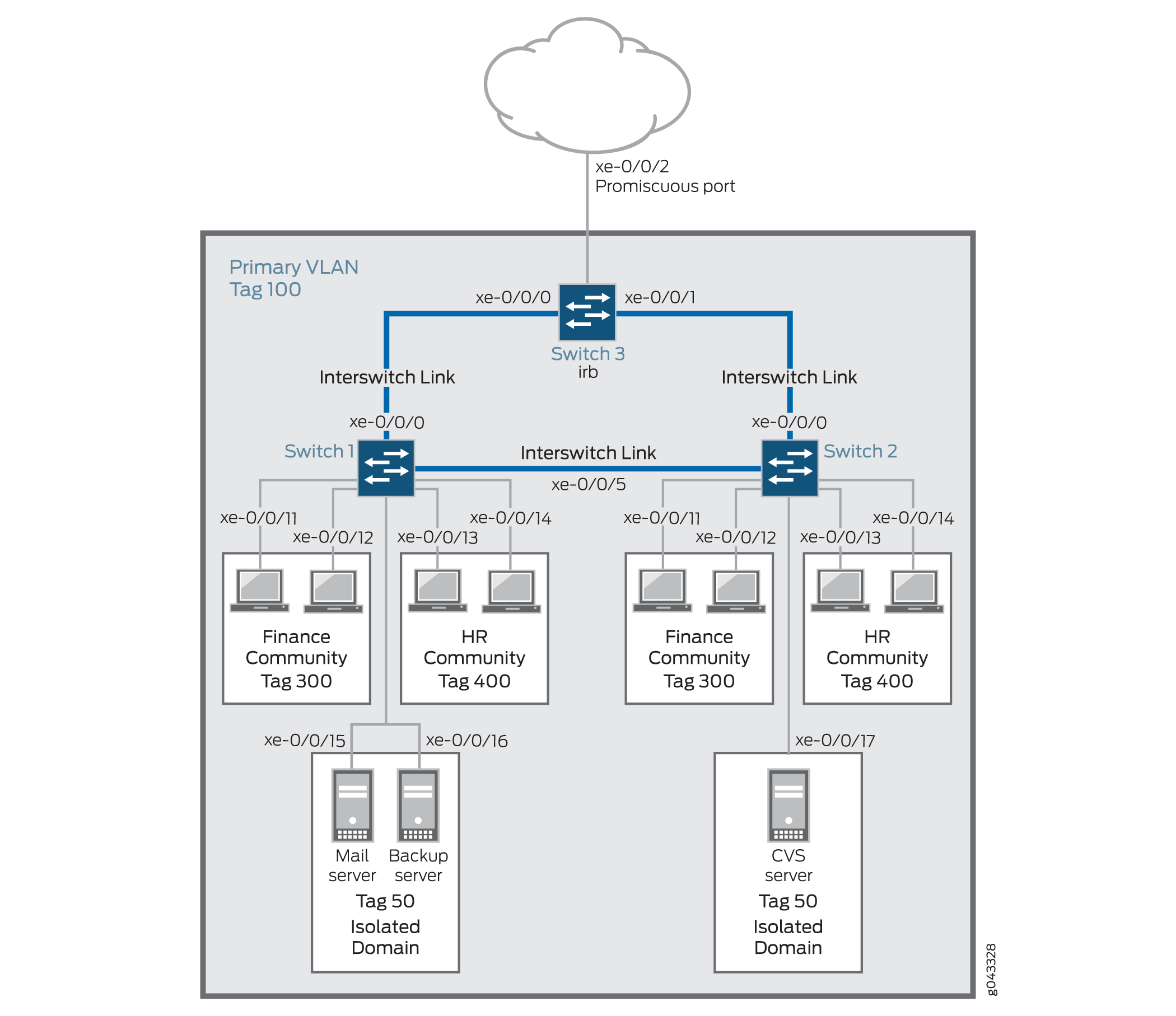

Das konfigurierte PVLAN ist die primäre Domäne (primäres VLAN). Innerhalb des PVLAN konfigurieren Sie sekundäre VLANs, die zu Subdomänen werden, die in der primären Domäne verschachtelt sind. Ein PVLAN kann auf einem einzelnen Switch oder so konfiguriert werden, dass es sich über mehrere Switches erstreckt. Das abgebildete PVLAN umfasst zwei Switches mit einer primären PVLAN-Domäne und verschiedenen Subdomänen.Abbildung 1

Wie in gezeigt, hat ein PVLAN nur eine primäre Domäne und mehrere sekundäre Domänen.Abbildung 3 Die Arten von Domänen sind:

Primäres VLAN: VLAN, das verwendet wird, um Frames nachgelagert an isolierte und Community-VLANs weiterzuleiten. Das primäre VLAN des PVLANs wird mit einem 802.1Q-Tag (VLAN-ID) für das gesamte PVLAN definiert. Das primäre PVLAN kann mehrere sekundäre VLANs enthalten (ein isoliertes VLAN und mehrere Community-VLANs).

Sekundäres isoliertes VLAN - VLAN, das Pakete nur vom primären VLAN empfängt und Frames stromaufwärts an das primäre VLAN weiterleitet. Das isolierte VLAN ist ein sekundäres VLAN, das innerhalb des primären VLAN verschachtelt ist. Ein primäres VLAN kann nur ein isoliertes VLAN enthalten. Eine Schnittstelle innerhalb eines isolierten VLAN (isolierte Schnittstelle) kann Pakete nur an einen promiskuitiven Port oder den PVLAN-Trunk-Port weiterleiten. Eine isolierte Schnittstelle kann keine Pakete an eine andere isolierte Schnittstelle weiterleiten. Eine isolierte Schnittstelle kann auch keine Pakete von einer anderen isolierten Schnittstelle empfangen. Wenn ein Kundengerät nur Zugriff auf einen Router haben muss, muss das Gerät an einen isolierten Trunk-Port angeschlossen werden.

Secondary Interswitch isolated VLAN (Sekundäres Interswitch-isoliertes VLAN): VLAN, das verwendet wird, um isolierten VLAN-Datenverkehr von einem Switch über PVLAN-Trunk-Ports an einen anderen weiterzuleiten. 802.1Q-Tags sind für Interswitch-isolierte VLANs erforderlich, da IEEE 802.1Q einen internen Tagging-Mechanismus verwendet, bei dem ein Trunking-Gerät eine 4-Byte-VLAN-Frame-Identifikationsregisterkarte in den Paket-Header einfügt. Ein Interswitch-isoliertes VLAN ist ein sekundäres VLAN, das innerhalb des primären VLANs verschachtelt ist.

Sekundäres Community-VLAN - VLAN, das verwendet wird, um Frames zwischen Mitgliedern einer Community (einer Teilmenge von Benutzern innerhalb des VLAN) zu transportieren und Frames an das primäre VLAN weiterzuleiten. Ein Community-VLAN ist ein sekundäres VLAN, das innerhalb des primären VLANs verschachtelt ist. Sie können mehrere Community-VLANs innerhalb eines einzelnen PVLANs konfigurieren. Eine Schnittstelle innerhalb eines bestimmten Community-VLAN kann eine Layer-2-Kommunikation mit jeder anderen Schnittstelle herstellen, die zum selben Community-VLAN gehört. Eine Schnittstelle innerhalb eines Community-VLANs kann auch mit einem Promiscuous-Port oder dem PVLAN-Trunk-Port kommunizieren.

zeigt ein PVLAN, das sich über mehrere Switches erstreckt, wobei das primäre VLAN () zwei Community-Domänen und ) und eine isolierte Interswitch-Domäne enthält.Abbildung 2100(300400

Primäre und sekundäre VLANs werden auf das Limit von 4089 VLANs angerechnet, die von der QFX-Serie unterstützt werden. Beispielsweise wird jedes VLAN in auf dieses Limit angerechnet.Abbildung 2

Typischer Aufbau und primäre Anwendung von PVLANs auf Routern der MX-Serie

Das konfigurierte PVLAN wird zur primären Domäne, und sekundäre VLANs werden zu Unterdomänen, die innerhalb der primären Domäne verschachtelt sind. Ein PVLAN kann auf einem einzelnen Router erstellt werden. Das abgebildete PVLAN umfasst einen Router mit einer primären PVLAN-Domäne und mehreren sekundären Subdomänen.Abbildung 3

Die Arten von Domänen sind:

Primäres VLAN: VLAN, das verwendet wird, um Frames nachgelagert an isolierte und Community-VLANs weiterzuleiten.

Sekundäres isoliertes VLAN - VLAN, das Pakete nur vom primären VLAN empfängt und Frames stromaufwärts an das primäre VLAN weiterleitet.

Secondary Interswitch isolated VLAN (Sekundäres Interswitch-isoliertes VLAN): VLAN, das verwendet wird, um isolierten VLAN-Datenverkehr von einem Router über PVLAN-Trunk-Ports an einen anderen weiterzuleiten.

Sekundäres Community-VLAN - VLAN, das verwendet wird, um Frames zwischen Mitgliedern einer Community zu transportieren, bei der es sich um eine Teilmenge der Benutzer innerhalb des VLANs handelt, und um Frames an das primäre VLAN weiterzuleiten.

PVLANs werden auf MX80-Routern, auf MX240-, MX480- und MX960-Routern mit DPCs im erweiterten LAN-Modus, auf Routern der MX-Serie mit MPC1-, MPC2- und Adaptive Services-PICs unterstützt.

Typischer Aufbau und primäre Anwendung von PVLANs auf Switches der EX-Serie

Das primäre VLAN des PVLANs wird mit einem 802.1Q-Tag (VLAN-ID) für das gesamte PVLAN definiert. Bei EX9200-Switches muss jedes sekundäre VLAN außerdem mit einer eigenen VLAN-ID definiert werden.

zeigt ein PVLAN auf einem einzelnen Switch, wobei das primäre VLAN (VLAN) zwei Community-VLANs (VLAN und VLAN) und ein isoliertes VLAN (VLAN ) enthält.Abbildung 410030040050

zeigt ein PVLAN, das sich über mehrere Switches erstreckt, wobei das primäre VLAN (VLAN ) zwei Community-VLANs (VLAN und VLAN) und ein isoliertes VLAN (VLAN 200) enthält.Abbildung 5100300400 Außerdem wird angezeigt, dass die Switches 1 und 2 über eine Interswitch-Verbindung (PVLAN-Trunk-Link) verbunden sind.

Außerdem verwenden die in und gezeigten PVLANs einen promiskuitiven Port, der mit einem Router verbunden ist, um Layer-3-Datenverkehr zwischen der Community und isolierten VLANs zu routen.Abbildung 4Abbildung 5 Anstatt den Promiscuous-Port zu verwenden, der mit einem Router verbunden ist, können Sie ein RVI auf dem Switch oder einem der in (bei einigen EX-Switches) gezeigten Switches konfigurieren.Abbildung 4Abbildung 5

Um Layer-3-Datenverkehr zwischen isolierten und Community-VLANs weiterzuleiten, müssen Sie entweder einen Router mit einem promiskuitiven Port verbinden, wie in und gezeigt, oder einen RVI konfigurieren.Abbildung 4Abbildung 5

Wenn Sie die Option RVI auswählen, müssen Sie einen RVI für das primäre VLAN in der PVLAN-Domäne konfigurieren. Dieser RVI bedient die gesamte PVLAN-Domäne, unabhängig davon, ob die Domäne einen oder mehrere Switches umfasst. Nachdem Sie den RVI konfiguriert haben, werden Layer-3-Pakete, die von den sekundären VLAN-Schnittstellen empfangen werden, dem RVI zugeordnet und von diesem weitergeleitet.

Beim Einrichten des RVI müssen Sie auch das Proxy Address Resolution Protocol (ARP) aktivieren, damit der RVI ARP-Anforderungen verarbeiten kann, die von den sekundären VLAN-Schnittstellen empfangen werden.

Weitere Informationen zur Konfiguration von PVLANs auf einem einzelnen Switch und auf mehreren Switches finden Sie unter Erstellen eines privaten VLANs auf einem einzelnen Switch der EX-Serie (CLI-Verfahren).Erstellen eines privaten VLANs auf einem einzelnen Switch der EX-Serie (CLI-Verfahren) Weitere Informationen zur Konfiguration eines RVI finden Sie unter Konfigurieren einer gerouteten VLAN-Schnittstelle in einem privaten VLAN auf einem Switch der EX-Serie.Konfigurieren einer gerouteten VLAN-Schnittstelle in einem privaten VLAN auf einem Switch der EX-Serie

Routing zwischen isolierten und Community-VLANs

Um Layer-3-Datenverkehr zwischen isolierten und Community-VLANs weiterzuleiten, müssen Sie einen externen Router oder Switch mit einem Trunk-Port des primären VLANs verbinden. Der Trunk-Port des primären VLAN ist ein promiskuitiver Port. Daher kann es mit allen Ports im PVLAN kommunizieren.

PVLANs verwenden 802.1Q-Tags zur Identifizierung von Paketen

Wenn Pakete mit einem kundenspezifischen 802.1Q-Tag gekennzeichnet sind, identifiziert dieses Tag die Eigentümerschaft der Pakete für jeden Switch oder Router im Netzwerk. Manchmal werden 802.1Q-Tags in PVLANs benötigt, um Pakete von verschiedenen Subdomains zu verfolgen. zeigt an, wann ein VLAN 802.1Q-Tag im primären VLAN oder in sekundären VLANs benötigt wird.Tabelle 1

| Auf einem einzelnen Switch | Auf mehreren Switches | |

|---|---|---|

| Primäres VLAN | Geben Sie ein 802.1Q-Tag an, indem Sie eine VLAN-ID festlegen. |

Geben Sie ein 802.1Q-Tag an, indem Sie eine VLAN-ID festlegen. |

| Sekundäres VLAN | Für VLANs ist kein Tag erforderlich. |

VLANs benötigen 802.1Q-Tags:

|

PVLANs nutzen IP-Adressen effizient

PVLANs ermöglichen die Erhaltung von IP-Adressen und die effiziente Zuweisung von IP-Adressen. In einem typischen Netzwerk entsprechen VLANs in der Regel einem einzigen IP-Subnetz. In PVLANs gehören die Hosts in allen sekundären VLANs demselben IP-Subnetz an, da das Subnetz dem primären VLAN zugewiesen ist. Hosts innerhalb des sekundären VLANs werden IP-Adressen basierend auf IP-Subnetzen zugewiesen, die dem primären VLAN zugeordnet sind, und ihre IP-Subnetzmaskierungsinformationen spiegeln die des primären VLAN-Subnetzes wider. Jedes sekundäre VLAN ist jedoch eine separate Broadcast-Domain.

PVLAN-Porttypen und Weiterleitungsregeln

PVLANs können bis zu sechs verschiedene Porttypen verwenden. Das in dargestellte Netzwerk verwendet einen Promiscuous-Port zum Übertragen von Informationen zum Router, Community-Ports, um die Finanz- und HR-Communitys mit ihren jeweiligen Switches zu verbinden, isolierte Ports zum Verbinden der Server und einen PVLAN-Trunk-Port zum Verbinden der beiden Switches.Abbildung 2 Für PVLAN-Ports gelten unterschiedliche Einschränkungen:

Promiscuous trunk port - Ein promiscuous Port verfügt über Layer-2-Kommunikation mit allen Schnittstellen im PVLAN, unabhängig davon, ob die Schnittstelle zu einem isolierten VLAN oder einem Community-VLAN gehört. Ein promiskuitiver Port ist Mitglied des primären VLANs, aber nicht in einer der sekundären Subdomänen enthalten. Layer-3-Gateways, DHCP-Server und andere vertrauenswürdige Geräte, die mit Endgeräten kommunizieren müssen, sind in der Regel mit einem promiskuitiven Port verbunden.

PVLAN-Trunk-Link: Der PVLAN-Trunk-Link, der auch als Interswitch-Link bezeichnet wird, ist nur erforderlich, wenn ein PVLAN so konfiguriert ist, dass es sich über mehrere Switches erstreckt. Die PVLAN-Trunk-Verbindung verbindet die zahlreichen Switches, aus denen das PVLAN besteht.

PVLAN-Trunk-Port: In Multiswitch-PVLAN-Konfigurationen ist ein PVLAN-Trunk-Port erforderlich, um die Switches zu überspannen. Der PVLAN-Trunk-Port ist Mitglied aller VLANs innerhalb des PVLANs (d. h. des primären VLANs, der Community-VLANs und des isolierten VLANs zwischen den Switches) und überträgt den Datenverkehr vom primären VLAN und allen sekundären VLANs. Er kann mit allen Ports außer den isolierten Ports kommunizieren.

Die Kommunikation zwischen einem PVLAN-Trunk-Port und einem isolierten Port erfolgt in der Regel unidirektional. Die Mitgliedschaft eines PVLAN-Trunk-Ports im isolierten Interswitch-VLAN bezieht sich nur auf den Ausgang, was bedeutet, dass ein isolierter Port Pakete an einen PVLAN-Trunk-Port weiterleiten kann, ein PVLAN-Trunk-Port jedoch keine Pakete an einen isolierten Port weiterleitet (es sei denn, die Pakete sind über einen promiskuitiven Zugriffsport eingegangen und werden daher an alle sekundären VLANs im selben primären VLAN wie der promiskuitive Port weitergeleitet).

Sekundärer VLAN-Trunk-Port (nicht dargestellt): Sekundäre Trunk-Ports übertragen sekundären VLAN-Datenverkehr. Für ein bestimmtes privates VLAN kann ein sekundärer VLAN-Trunk-Port Datenverkehr nur für ein sekundäres VLAN übertragen. Ein sekundärer VLAN-Trunk-Port kann jedoch Datenverkehr für mehrere sekundäre VLANs übertragen, solange jedes sekundäre VLAN Mitglied eines anderen primären VLANs ist. Beispielsweise kann ein sekundärer VLAN-Trunk-Port den Datenverkehr für ein Community-VLAN übertragen, das Teil des primären VLANS pvlan100 ist, und auch den Datenverkehr für ein isoliertes VLAN, das Teil des primären VLANS pvlan400 ist.

Community-Port: Community-Ports kommunizieren untereinander und mit ihren promiskuitiven Ports. Community-Ports bedienen nur eine ausgewählte Gruppe von Benutzern. Diese Schnittstellen sind auf Layer 2 von allen anderen Schnittstellen in anderen Communities oder isolierten Ports innerhalb ihres PVLANs getrennt.

Isolierter Zugriffsport - Isolierte Ports verfügen nur über Layer-2-Konnektivität mit promiskuitiven Ports und PVLAN-Trunk-Ports - Ein isolierter Port kann nicht mit einem anderen isolierten Port kommunizieren, selbst wenn diese beiden Ports Mitglieder derselben isolierten VLAN-Domäne (oder isolierten Interswitch-VLANs) sind. In der Regel ist ein Server, z. B. ein E-Mail-Server oder ein Backup-Server, an einem isolierten Port verbunden. In einem Hotel ist jedes Zimmer in der Regel über einen isolierten Port verbunden, was bedeutet, dass eine Kommunikation von Raum zu Raum nicht möglich ist, aber jedes Zimmer kann über den promiskuitiven Port auf das Internet zugreifen.

Promiscuous-Access-Port (nicht dargestellt): Diese Ports übertragen ungetaggten Datenverkehr. Datenverkehr, der über einen promiskuitiven Zugriffsport eingeht, wird an alle sekundären VLAN-Ports auf dem Gerät weitergeleitet. Wenn der Datenverkehr über einen VLAN-fähigen Port in das Gerät eingeht und über einen promiskuitiven Zugriffsport ausgeht, wird der Datenverkehr beim Ausgang nicht markiert. Wenn markierter Datenverkehr an einem promiskuitiven Zugriffsport eingeht, wird der Datenverkehr verworfen.

Interswitch-Link-Port: Ein Interswitch-Link-Port (ISL) ist ein Trunk-Port, der zwei Router verbindet, wenn ein PVLAN diese Router umfasst. Der ISL-Port ist Mitglied aller VLANs innerhalb des PVLANs (d. h. des primären VLANs, der Community-VLANs und des isolierten VLANs).

Die Kommunikation zwischen einem ISL-Port und einem isolierten Port erfolgt unidirektional. Die Mitgliedschaft eines ISL-Ports im isolierten VLAN des Interswitches bezieht sich nur auf den Ausgang, was bedeutet, dass eingehender Datenverkehr auf dem ISL-Port niemals dem isolierten VLAN zugewiesen wird. Ein isolierter Port kann Pakete an einen PVLAN-Trunk-Port weiterleiten, ein PVLAN-Trunk-Port kann jedoch keine Pakete an einen isolierten Port weiterleiten. fasst zusammen, ob Layer-2-Konnektivität zwischen den verschiedenen Porttypen besteht.Tabelle 3

Tabelle 2 fasst die Layer-2-Konnektivität zwischen den verschiedenen Arten von Ports innerhalb eines PVLAN auf Switches der EX-Serie zusammen, die ELS unterstützen.

Vom Porttyp |

zu isolierten Ports? |

zu promiskuitiven Ports? |

Zu Community-Ports? |

Zum Inter-Switch-Link-Port? |

|---|---|---|---|---|

Isoliert |

Verweigern |

Zulassen |

Verweigern |

Zulassen |

Promiscuous |

Zulassen |

Zulassen |

Zulassen |

Zulassen |

Gemeinschaft 1 |

Verweigern |

Zulassen |

Zulassen |

Zulassen |

Port-Typ |

Promiskuitiver Stamm |

PVLAN-Trunk |

Sekundärer Trunk |

Community |

Isolierter Zugriff |

Promiskuitiver Zugang |

|---|---|---|---|---|---|---|

Promiskuitiver Stamm |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

PVLAN-Trunk |

Ja |

Ja |

Ja |

Ja – nur dieselbe Community |

Ja |

Ja |

Sekundärer Trunk |

Ja |

Ja |

Nein |

Ja |

Nein |

Ja |

Community |

Ja |

Ja |

Ja |

Ja – nur dieselbe Community |

Nein |

Ja |

Isolierter Zugriff |

Ja |

Ja – nur unidirektional |

Nein |

Nein |

Nein |

Ja |

Promiskuitiver Zugang |

Ja |

Ja |

Ja |

Ja |

Ja |

Nein |

Tabelle 4 fasst zusammen, ob Layer-2-Konnektivität zwischen den verschiedenen Porttypen innerhalb eines PVLANs besteht.

Port-Typ Empfänger: → Von:↓ |

Promiscuous |

Community |

Isoliert |

PVLAN-Trunk |

RVI |

|---|---|---|---|---|---|

Promiscuous |

Ja |

Ja |

Ja |

Ja |

Ja |

Community |

Ja |

Ja – nur dieselbe Community |

Nein |

Ja |

Ja |

Isoliert |

Ja |

Nein |

Nein |

Ja HINWEIS:

Diese Kommunikation ist unidirektional. |

Ja |

PVLAN-Trunk |

Ja |

Ja – nur dieselbe Community |

Ja HINWEIS:

Diese Kommunikation ist unidirektional. |

Ja |

Ja |

RVI |

Ja |

Ja |

Ja |

Ja |

Ja |

Wie in erwähnt, ist die Layer-2-Kommunikation zwischen einem isolierten Port und einem PVLAN-Trunk-Port unidirektional.Tabelle 4 Das heißt, ein isolierter Port kann nur Pakete an einen PVLAN-Trunk-Port senden, und ein PVLAN-Trunk-Port kann nur Pakete von einem isolierten Port empfangen. Umgekehrt kann ein PVLAN-Trunk-Port keine Pakete an einen isolierten Port senden, und ein isolierter Port kann keine Pakete von einem PVLAN-Trunk-Port empfangen.

Wenn Sie die Option in einem primären VLAN aktivieren , erben alle isolierten VLANs (oder das isolierte VLAN zwischen den Switches) im PVLAN diese Einstellung.no-mac-learning Wenn Sie jedoch das Erlernen von MAC-Adressen in Community-VLANs deaktivieren möchten, müssen Sie jedes dieser VLANs konfigurieren .no-mac-learning

Erstellen eines PVLAN

Das in gezeigte Flussdiagramm gibt Ihnen eine allgemeine Vorstellung vom Prozess zum Erstellen von PVLANs.Abbildung 6 Wenn Sie Ihre Konfigurationsschritte in der angezeigten Reihenfolge ausführen, verstoßen Sie nicht gegen diese PVLAN-Regeln. (In den PVLAN-Regeln gilt die Konfiguration des PVLAN-Trunk-Ports nur für ein PVLAN, das sich über mehrere Router erstreckt.)

Das primäre VLAN muss ein getaggtes VLAN sein.

Wenn Sie eine Community-VLAN-ID konfigurieren möchten, müssen Sie zuerst das primäre VLAN konfigurieren.

Wenn Sie eine Isolations-VLAN-ID konfigurieren möchten, müssen Sie zuerst das primäre VLAN konfigurieren.

Die Konfiguration eines VoIP-VLANs (Voice over IP) auf PVLAN-Schnittstellen wird nicht unterstützt.

Die Konfiguration eines VLANs auf einem einzelnen Router ist relativ einfach, wie in gezeigt.Abbildung 6

Die Konfiguration eines primären VLANs besteht aus den folgenden Schritten:

Konfigurieren Sie den primären VLAN-Namen und das 802.1Q-Tag.

Wird auf das primäre VLAN festgelegt .no-local-switching

Konfigurieren Sie den Promiscuous-Trunk-Port und die Zugriffsports.

Machen Sie den promiskuitiven Trunk und die Zugriffsports zu Mitgliedern des primären VLANs.

Innerhalb eines primären VLANs können Sie sekundäre Community-VLANs oder sekundäre isolierte VLANs oder beides konfigurieren. Die Konfiguration eines sekundären Community-VLANs besteht aus den folgenden Schritten:

Konfigurieren Sie ein VLAN wie gewohnt.

Konfigurieren Sie die Zugriffsschnittstellen für das VLAN.

Weisen Sie dem Community-VLAN ein primäres VLAN zu.

Isolierte VLANs werden intern erstellt, wenn das isolierte VLAN Zugriffsschnittstellen als Mitglieder hat und die Option im primären VLAN aktiviert ist.no-local-switching

802.1Q-Tags sind für Interswitch-isolierte VLANs erforderlich, da IEEE 802.1Q einen internen Tagging-Mechanismus verwendet, bei dem ein Trunking-Gerät eine 4-Byte-VLAN-Frame-Identifikationsregisterkarte in den Paket-Header einfügt.

Trunk-Ports werden nur für Multirouter-PVLAN-Konfigurationen benötigt – der Trunk-Port überträgt den Datenverkehr vom primären VLAN und allen sekundären VLANs.

Einschränkungen privater VLANs

Die folgenden Einschränkungen gelten für private VLAN-Konfigurationen:

Eine Zugriffsschnittstelle kann nur zu einer PVLAN-Domäne gehören, d. h., sie kann nicht an zwei verschiedenen primären VLANs teilnehmen.

Eine Trunk-Schnittstelle kann Mitglied von zwei sekundären VLANs sein, solange sich die sekundären VLANs in zwei verschiedenen primären VLANs befinden. Eine Trunk-Schnittstelle kann nicht Mitglied von zwei sekundären VLANs sein, die sich im selben primären VLAN befinden.

Eine einzelne Region des Multiple Spanning Tree Protocol (MSTP) muss in allen VLANs konfiguriert werden, die im PVLAN enthalten sind.

Das VLAN Spanning Tree Protocol (VSTP) wird nicht unterstützt.

IGMP-Snooping wird mit privaten VLANs nicht unterstützt.

Geroutete VLAN-Schnittstellen werden in privaten VLANs nicht unterstützt

Das Routing zwischen sekundären VLANs im selben primären VLAN wird nicht unterstützt.

Einige Konfigurationsanweisungen können nicht für ein sekundäres VLAN angegeben werden. Sie können die folgenden Anweisungen auf Hierarchieebene nur im primären PVLAN konfigurieren.

[edit vlans vlan-name switch-options]Wenn Sie ein primäres VLAN in ein sekundäres VLAN ändern möchten, müssen Sie es zuerst in ein normales VLAN ändern und die Änderung bestätigen. Sie würden z. B. wie folgt vorgehen:

Ändern Sie das primäre VLAN in ein normales VLAN.

Bestätigen Sie die Konfiguration.

Ändern Sie das normale VLAN in ein sekundäres VLAN.

Bestätigen Sie die Konfiguration.

Befolgen Sie die gleiche Abfolge von Commits, wenn Sie ein sekundäres VLAN in ein primäres VLAN ändern möchten. Das heißt, machen Sie das sekundäre VLAN zu einem normalen VLAN, bestätigen Sie diese Änderung und ändern Sie dann das normale VLAN in ein primäres VLAN.

Die folgenden Funktionen werden auf PVLANs auf Junos-Switches mit Unterstützung für den ELS-Konfigurationsstil nicht unterstützt:

Firewall-Filter für Ausgangs-VLAN

Ethernet-Ringschutz (ERP)

Flexibles VLAN-Tagging

Integrierte Routing- und Bridging-Schnittstelle (IRB)

Multichassis Link Aggregation Groups (MC-LAGs)

Port-Spiegelung

Q-in-Q-Tunneling

VLAN-Spanning-Tree-Protokoll (VSTP)

Voice over IP (VoIP)

Sie können die folgenden Anweisungen auf Hierarchieebene nur im primären PVLAN konfigurieren:[edit vlans vlan-name switch-options]

Grundlegendes zu PVLAN-Datenverkehrsflüssen über mehrere Switches hinweg

In diesem Thema werden drei verschiedene Datenverkehrsflüsse in einem Beispiel-Multiswitch-Netzwerk veranschaulicht und erläutert, das mit einem privaten VLAN (PVLAN) konfiguriert ist. PVLANs schränken den Datenverkehrsfluss über ihre Mitglieds-Switch-Ports (die als "private Ports" bezeichnet werden) ein, sodass sie nur mit einem bestimmten Uplink-Trunk-Port oder mit bestimmten Ports innerhalb desselben VLANs kommunizieren.

In diesem Thema wird Folgendes beschrieben:

- Community-VLAN, das ungetaggten Datenverkehr sendet

- Isoliertes VLAN, das ungetaggten Datenverkehr sendet

- PVLAN-markierter Datenverkehr, der an einem promiskuitiven Port gesendet wurde

Community-VLAN, das ungetaggten Datenverkehr sendet

In diesem Beispiel sendet ein Mitglied von Community-1 auf Switch 1 ungetaggten Datenverkehr an die Schnittstelle ge-0/0/12. Die Pfeile in Abbildung 7 stellen den resultierenden Datenverkehrsfluss dar.

In diesem Beispiel wird den Community-1-Mitgliedern die C-VLAN-ID 100 zugewiesen, die der P-VLAN-ID 10 zugeordnet ist.

In diesem Szenario findet die folgende Aktivität auf Switch 1 statt:

-

Community-1-VLAN auf Schnittstelle ge-0/0/0 und ge-0/0/12: Schulungen

-

PVLAN100 an den Schnittstellen GE-0/0/0 und GE-0/0/12: Replikation

-

Community-1-VLAN auf Schnittstelle ge-0/0/12: Empfängt nicht getaggten Datenverkehr

-

Community-1 VLAN-Schnittstelle ge-0/0/0: Traffic-Ausgänge ohne Tags

-

PVLAN-Trunk-Port: Traffic-Ausgänge von ge-1/0/2 und von ae0 mit Tag 10

-

Gemeinschaft-2: Schnittstellen empfangen keinen Datenverkehr

-

Isolierte VLANs: Schnittstellen empfangen keinen Datenverkehr

In diesem Szenario findet diese Aktivität auf Switch 3 statt:

-

Community-1-VLAN auf Schnittstelle ge-0/0/23 (PVLAN-Trunk): Schulungen

-

PVLAN100 an der Schnittstelle GE-0/0/23: Replikation

-

Community-1-VLAN auf den Schnittstellen ge-0/0/9 und ge-0/0/16: Empfangen von nicht getaggtem Datenverkehr

-

Promiskuitiver Trunk-Port: Verkehrsausgänge von ge-0/0/0 mit Tag 10

-

Gemeinschaft-2: Schnittstellen empfangen keinen Datenverkehr

-

Isolierte VLANs: Schnittstellen empfangen keinen Datenverkehr

Isoliertes VLAN, das ungetaggten Datenverkehr sendet

In diesem Szenario sendet das isolierte VLAN1 auf Switch 1 an der Schnittstelle ge-1/0/0 ungetaggten Datenverkehr. Die Pfeile in stellen diesen Datenverkehrsfluss dar.Abbildung 8

In diesem Szenario findet die folgende Aktivität auf Switch 1 statt:

Isoliertes VLAN1 auf Schnittstelle ge-1/0/0: Schulungen

PVLAN100 auf Schnittstelle GE-1/0/0: Replikation

Verkehrsausgänge von pvlan-trunk GE-1/0/2 und AE0 mit Tag 50

Community-1 und Community-2: Schnittstellen empfangen keinen Datenverkehr

Isolierte VLANs: Schnittstellen empfangen keinen Datenverkehr

In diesem Szenario findet diese Aktivität auf Switch 3 statt:

VLAN auf der Schnittstelle ge-0/0/23 (PVLAN-Trunk-Port): Schulungen

PVLAN100 auf Schnittstelle GE0/0/23: Replikation

Promiskuitiver Trunk-Port: Verkehrsausgänge von ge-0/0/0 mit Tag 100

Community-1 und Community-2: Schnittstellen empfangen keinen Datenverkehr

Isolierte VLANs: Empfangen Sie keinen Datenverkehr

PVLAN-markierter Datenverkehr, der an einem promiskuitiven Port gesendet wurde

In diesem Szenario wird PVLAN-getaggter Datenverkehr über einen promiskuitiven Port gesendet. Die Pfeile in stellen diesen Datenverkehrsfluss dar.Abbildung 9

In diesem Szenario findet die folgende Aktivität auf Switch 1 statt:

pvlan100 VLAN auf Schnittstelle ae0 (PVLAN-Trunk): Schulungen

Community-1, Community-2 und alle isolierten VLANs auf Schnittstelle ae0: Replikation

VLAN auf Schnittstelle ae0: Replikation

Verkehrsausgänge aus pvlan-trunk GE-1/0/2 mit Tag 100

Community-1 und Community-2: Schnittstellen empfangen Datenverkehr

Isolierte VLANs: Datenverkehr empfangen

In diesem Szenario findet diese Aktivität auf Switch 3 statt:

PVLAN100 an der Schnittstelle GE-0/0/0: Schulungen

Community-1, Community-2 und alle isolierten VLANs auf der Schnittstelle ge-0/0/0: Replikation

VLAN auf Schnittstelle ge-0/0/0: Replikation

Community-1 und Community-2: Schnittstellen empfangen Datenverkehr

Isolierte VLANs: Datenverkehr empfangen

Grundlegendes zu sekundären VLAN-Trunk-Ports und promiskuitiven Zugriffsports in PVLANs

VLANs beschränken Broadcasts auf bestimmte Benutzer. Private VLANs (PVLANs) gehen noch einen Schritt weiter, indem sie ein VLAN in mehrere Broadcast-Subdomains aufteilen und sekundäre VLANs im Wesentlichen in einem primären VLAN platzieren. PVLANs schränken den Datenverkehrsfluss durch ihre Mitgliedsports ein, sodass diese Ports nur mit einem bestimmten Uplink-Trunk-Port oder mit bestimmten Ports innerhalb desselben VLANs kommunizieren. Der Uplink-Trunk-Port ist in der Regel mit einem Router-, Firewall-, Server- oder Provider-Netzwerk verbunden. Ein PVLAN enthält in der Regel viele private Ports, die nur mit einem einzigen Uplink kommunizieren und dadurch verhindern, dass die Ports miteinander kommunizieren.

Sekundäre Trunk-Ports und Promiscuous-Access-Ports erweitern die Funktionalität von PVLANs für den Einsatz in komplexen Bereitstellungen, wie z. B.:

VMWare Infrastrukturumgebungen für Unternehmen

Mandantenfähige Cloud-Services mit VM-Management

Webhosting-Services für mehrere Kunden

Sie können beispielsweise sekundäre VLAN-Trunk-Ports verwenden, um QFX-Geräte mit VMware-Servern zu verbinden, die mit privaten VLANs konfiguriert sind. Sie können promiskuitive Zugriffsports verwenden, um QFX-Geräte mit Systemen zu verbinden, die keine Trunk-Ports unterstützen, aber an privaten VLANs teilnehmen müssen.

In diesem Thema werden die folgenden Konzepte in Bezug auf PVLANs in der QFX-Serie erläutert:

PVLAN-Port-Typen

PVLANs können die folgenden unterschiedlichen Porttypen verwenden:

Promiscuous Trunk Port: Ein Promiscuous Port ist ein Upstream-Trunk-Port, der mit einem Router, einer Firewall, einem Server oder einem Provider-Netzwerk verbunden ist. Ein promiskuitiver Trunk-Port kann mit allen Schnittstellen kommunizieren, einschließlich der isolierten und Community-Ports innerhalb eines PVLANs.

PVLAN-Trunk-Port: In Multiswitch-PVLAN-Konfigurationen ist ein PVLAN-Trunk-Port erforderlich, um die Switches zu überspannen. Der PVLAN-Trunk-Port ist Mitglied aller VLANs innerhalb des PVLANs (d. h. des primären VLANs, der Community-VLANs und des isolierten VLANs zwischen den Switches) und überträgt den Datenverkehr vom primären VLAN und allen sekundären VLANs. Er kann mit allen Ports kommunizieren.

Die Kommunikation zwischen einem PVLAN-Trunk-Port und einem isolierten Port erfolgt in der Regel unidirektional. Die Mitgliedschaft eines PVLAN-Trunk-Ports im isolierten Interswitch-VLAN bezieht sich nur auf den Ausgang, was bedeutet, dass ein isolierter Port Pakete an einen PVLAN-Trunk-Port weiterleiten kann, ein PVLAN-Trunk-Port jedoch keine Pakete an einen isolierten Port weiterleitet (es sei denn, die Pakete sind über einen promiskuitiven Zugriffsport eingegangen und werden daher an alle sekundären VLANs im selben primären VLAN wie der promiskuitive Port weitergeleitet).

Sekundärer VLAN-Trunk-Port: Sekundäre VLAN-Trunk-Ports übertragen sekundären VLAN-Datenverkehr. Für ein bestimmtes privates (primäres) VLAN kann ein sekundärer VLAN-Trunk-Port Datenverkehr für nur ein sekundäres VLAN übertragen. Ein sekundärer VLAN-Trunk-Port kann jedoch Datenverkehr für mehrere sekundäre VLANs übertragen, solange jedes sekundäre VLAN Mitglied eines anderen primären VLANs ist. Beispielsweise kann ein sekundärer VLAN-Trunk-Port den Datenverkehr für ein Community-VLAN übertragen, das Teil des primären VLANS pvlan100 ist, und auch den Datenverkehr für ein isoliertes VLAN, das Teil des primären VLANS pvlan400 ist.

HINWEIS:Wenn Datenverkehr von einem sekundären VLAN-Trunk-Port ausgeht, trägt er normalerweise das Tag des primären VLANs, in dem der sekundäre Port Mitglied ist. Wenn Sie möchten, dass Datenverkehr, der von einem sekundären VLAN-Trunk-Port ausgeht, sein sekundäres VLAN-Tag beibehält, verwenden Sie die Anweisung.extend-secondary-vlan-id

Community-Port: Community-Ports kommunizieren untereinander und mit ihren promiskuitiven Ports. Community-Ports bedienen nur eine ausgewählte Gruppe von Benutzern. Diese Schnittstellen sind auf Layer 2 von allen anderen Schnittstellen in anderen Communities oder isolierten Ports innerhalb ihres PVLANs getrennt.

Isolierter Zugriffsport: Isolierte Ports verfügen nur über Layer-2-Konnektivität mit promiskuitiven Ports und PVLAN-Trunk-Ports. Ein isolierter Zugriffsport kann nicht mit einem anderen isolierten Port kommunizieren, selbst wenn diese beiden Ports Mitglieder desselben isolierten VLANs sind.

Promiscuous Access Port: Diese Ports übertragen nicht getaggten Datenverkehr und können nur Mitglied eines primären VLANs sein. Datenverkehr, der über einen promiscuous-Zugriffsport eingeht, wird an die Ports der sekundären VLANs weitergeleitet, die Mitglieder des primären VLANs sind, in dem der promiscuous access-Port Mitglied ist. In diesem Fall trägt der Datenverkehr das entsprechende sekundäre VLAN-Tag, wenn er vom sekundären VLAN-Port ausgeht, wenn der sekundäre VLAN-Port ein Trunk-Port ist. Wenn der Datenverkehr an einem sekundären VLAN-Port eingeht und an einem promiskuitiven Zugriffsport ausgeht, wird der Datenverkehr beim Ausgang enttaggt. Wenn markierter Datenverkehr an einem promiskuitiven Zugriffsport eingeht, wird der Datenverkehr verworfen.

Details zum sekundären VLAN-Trunk-Port

Wenn Sie einen sekundären VLAN-Trunk-Port verwenden, beachten Sie Folgendes:

Sie müssen eine Isolations-VLAN-ID für jedes primäre VLAN konfigurieren, an dem der sekundäre VLAN-Trunk-Port beteiligt ist. Dies gilt auch dann, wenn die sekundären VLANs, die der sekundäre VLAN-Trunk-Port überträgt, auf ein einziges Gerät beschränkt sind.

Wenn Sie einen Port als sekundären VLAN-Trunk-Port für ein bestimmtes primäres VLAN konfigurieren, können Sie denselben physischen Port auch als einen der folgenden konfigurieren:

Sekundärer VLAN-Trunk-Port für ein anderes primäres VLAN

PVLAN-Trunk für ein anderes primäres VLAN

Promiskuitiver Trunk-Port

Zugriffsport für ein nicht-privates VLAN

Datenverkehr, der an einem sekundären VLAN-Trunk-Port (mit einem sekundären VLAN-Tag) eingeht und an einem PVLAN-Trunk-Port ausgeht, behält das sekundäre VLAN-Tag beim Ausgang bei.

Datenverkehr, der über einen sekundären VLAN-Trunk-Port eingeht und über einen promiskuitiven Trunk-Port ausgeht, hat das entsprechende primäre VLAN-Tag für den ausgehenden Datenverkehr.

Datenverkehr, der über einen sekundären VLAN-Trunk-Port eingeht und über einen promiskuitiven Zugriffsport ausgeht, wird beim Ausgang nicht markiert.

Datenverkehr, der über einen Promiscuous-Trunk-Port mit einem primären VLAN-Tag eingeht und über einen sekundären VLAN-Trunk-Port ausgeht, trägt beim Ausgang das entsprechende sekundäre VLAN-Tag. Angenommen, Sie haben auf einem Switch Folgendes konfiguriert:

Primäres VLAN 100

Community-VLAN 200 als Teil des primären VLANs

Promiskuitiver Trunk-Port

Sekundärer Trunk-Port, der Community-VLAN 200 überträgt

Wenn ein Paket am promiskuitiven Trunk-Port mit dem primären VLAN-Tag 100 eingeht und am sekundären VLAN-Trunk-Port ausgeht, trägt es Tag 200 beim ausgehenden Zugriff.

Anwendungsszenarien

Auf derselben physischen Schnittstelle können Sie mehrere sekundäre VLAN-Trunk-Ports (in verschiedenen primären VLANs) konfigurieren oder einen sekundären VLAN-Trunk-Port mit anderen Arten von VLAN-Ports kombinieren. Die folgenden Anwendungsfälle bieten Beispiele dafür und zeigen, wie der Datenverkehr in jedem Fall fließen würde:

- Sekundäre VLAN-Trunks in zwei primären VLANs

- Sekundärer VLAN-Trunk und promiskuitiver Trunk

- Sekundärer VLAN-Trunk und PVLAN-Trunk

- Sekundärer VLAN-Trunk und nicht-private VLAN-Schnittstelle

- Eingehender Datenverkehr über Promiscuous-Access-Port

Sekundäre VLAN-Trunks in zwei primären VLANs

Nehmen wir für diesen Anwendungsfall an, dass Sie zwei Switches mit der folgenden Konfiguration haben:

Primäres VLAN pvlan100 mit Tag 100.

Isoliertes VLAN isolated200 mit Tag 200 ist Mitglied von pvlan100.

Das Community-VLAN comm300 mit dem Tag 300 ist Mitglied von pvlan100.

Primäres VLAN pvlan400 mit Tag 400.

Isoliertes VLAN isolated500 mit Tag 500 ist Mitglied von pvlan400.

Das Community-VLAN comm600 mit dem Tag 600 ist Mitglied von pvlan400.

Die Schnittstelle xe-0/0/0 auf Switch 1 stellt eine Verbindung zu einem VMware-Server (nicht dargestellt) her, der mit den in diesem Beispiel verwendeten privaten VLANs konfiguriert ist. Diese Schnittstelle ist mit sekundären VLAN-Trunk-Ports konfiguriert, um den Datenverkehr für das sekundäre VLAN comm600 und das isolierte VLAN (Tag 200) zu übertragen, das Mitglied von pvlan100 ist.

Die Schnittstelle xe-0/0/0 auf Switch 2 wird als promiskuitiver Trunk-Port oder promiskuitiver Zugriffsport konfiguriert angezeigt. Im letzteren Fall können Sie davon ausgehen, dass es eine Verbindung zu einem System (nicht gezeigt) herstellt, das keine Trunk-Ports unterstützt, aber mit den in diesem Beispiel verwendeten privaten VLANs konfiguriert ist.

Auf Switch 1 ist xe-0/0/6 Mitglied von comm600 und als Trunk-Port konfiguriert.

Auf Switch 2 ist xe-0/0/6 Mitglied von comm600 und als Zugriffsport konfiguriert.

Abbildung 10 zeigt diese Topologie und wie der Datenverkehr für Isolated200 und Comm600 nach dem Eingang auf xe-0/0/0 auf Switch 1 fließen würde. Beachten Sie, dass der Datenverkehr nur dort fließen würde, wo die Pfeile anzeigen. Beispielsweise gibt es keine Pfeile für die Schnittstellen xe-0/0/2, xe-0/0/3 und xe-0/0/5 auf Switch 1, da auf diesen Schnittstellen keine Pakete ausgehen würden.

Hier ist der Datenverkehrsfluss für VLAN isolated200:

Beachten Sie, dass der Datenverkehr für VLAN isolated200 nicht über den isolierten Zugriffsport xe-0/0/2 auf Switch 1 oder den sekundären VLAN-Trunk-Port xe-0/0/2 auf Switch 2 ausgeht, obwohl diese beiden Ports Mitglieder desselben isolierten VLANs sind.

Hier ist der Datenverkehrsfluss für VLAN comm600:

Nach dem eingehenden Datenverkehr für comm600 am sekundären VLAN-Trunk-Port auf Switch 1 wird er am PVLAN-Trunk-Port ausgegeben, da der PVLAN-Trunk-Port Mitglied aller VLANs ist. Die Pakete behalten beim Ausgang das sekundäre VLAN-Tag (600) bei.

Der Datenverkehr für comm600 geht auch über den Community-Port xe-0/0/6 auf Switch 1 aus. Der Datenverkehr wird markiert, da der Port als Trunk konfiguriert ist.

Nachdem der Datenverkehr für comm600 am PVLAN-Trunk-Port auf Switch 2 eingeht, geht er an xe-0/0/0 aus, wenn diese Schnittstelle als promiskuitiver Trunk-Port konfiguriert ist.

HINWEIS:Wenn xe-0/0/0 auf Switch 2 als promiskuitiver Zugriffsport konfiguriert ist, kann der Port nur an einem primären VLAN teilnehmen. In diesem Fall ist der promiskuitive Zugriffsport Teil von pvlan100, sodass der Datenverkehr für comm600 nicht von ihm ausgeht

Der Datenverkehr für comm600 geht auch über den Community-Port xe-0/0/6 auf Switch 2 aus. In diesem Fall ist der Datenverkehr nicht markiert, da der Portmodus Zugriff ist.

Sekundärer VLAN-Trunk und promiskuitiver Trunk

Nehmen wir für diesen Anwendungsfall an, dass Sie zwei Switches mit denselben Ports und VLANs wie im vorherigen Anwendungsfall konfiguriert haben, mit einer Ausnahme: In diesem Fall wird xe-0/0/0 auf Switch 1 als sekundärer VLAN-Trunk-Port für das VLAN pvlan100 und auch als promiskuitiver Trunk-Port für pvlan400 konfiguriert.

Abbildung 11 zeigt diese Topologie und wie der Datenverkehr für Isolated200 (Mitglied von pvlan100) und comm600 (Mitglied von pvlan400) nach dem Eingang auf Switch 1 fließen würde.

Der Datenverkehrsfluss für VLAN isolated200 ist derselbe wie im vorherigen Anwendungsfall, aber der Datenfluss für comm600 ist anders. Hier ist der Datenverkehrsfluss für VLAN comm600:

Sekundärer VLAN-Trunk und PVLAN-Trunk

Nehmen wir für diesen Anwendungsfall an, dass Sie zwei Switches mit denselben Ports und VLANs wie in den vorherigen Anwendungsfällen konfiguriert haben, mit der Ausnahme, dass xe-0/0/0 auf Switch 1 als sekundärer VLAN-Trunk-Port für VLAN pvlan100 und auch als PVLAN-Trunk-Port für pvlan400 konfiguriert ist.

Abbildung 12 zeigt diese Topologie und wie der Datenverkehr für comm300 (Mitglied von pvlan100) und comm600 (Mitglied von pvlan400) nach dem Eingang auf Switch 1 fließen würde.

Hier ist der Datenverkehrsfluss für VLAN comm300:

Hier ist der Datenverkehrsfluss für VLAN comm600:

Nachdem der Datenverkehr für comm600 auf dem PVLAN-Port xe-0/0/0 auf Switch 1 eingegangen ist, wird er über den Community-Port xe-0/0/6 auf Switch 1 ausgegeben. Die Pakete behalten beim Ausgang das sekundäre VLAN-Tag (600) bei, da xe-0/0/6 ein Trunk-Port ist.

Der Datenverkehr für comm600 geht auch über den PVLAN-Trunk-Port xe-0/0/1 aus, da dieser PVLAN-Trunk-Port Mitglied aller VLANs ist. Die Pakete behalten beim Ausgang das sekundäre VLAN-Tag (600) bei.

Nachdem der Datenverkehr für comm600 am PVLAN-Trunk-Port auf Switch 2 eingeht, geht er an xe-0/0/0 aus, wenn diese Schnittstelle als promiskuitiver Trunk-Port konfiguriert ist.

Er geht nicht an xe-0/0/0 aus, wenn diese Schnittstelle als promiskuitiver Zugriffsport konfiguriert ist, da der Port nur an pvlan100 teilnehmen kann.

Der Datenverkehr für comm600 geht auch über den Community-Port xe-0/0/6 auf Switch 2 aus. Dieser Datenverkehr ist beim ausgehenden Datenverkehr nicht markiert, da xe-0/0/6 ein Zugriffsport ist.

Sekundärer VLAN-Trunk und nicht-private VLAN-Schnittstelle

Nehmen wir für diesen Anwendungsfall an, dass Sie zwei Switches mit denselben Ports und VLANs wie in den vorherigen Anwendungsfällen konfiguriert haben, mit Ausnahme der folgenden Unterschiede:

Konfiguration für xe-0/0/0 auf Switch 1:

Sekundärer VLAN-Trunk-Port für VLAN pvlan100

Zugriffsport für vlan700

Port xe-0/0/6 auf beiden Switches ist ein Zugriffsport für VLAN700.

Abbildung 13 zeigt diese Topologie und wie der Datenverkehr für Isolated200 (Mitglied von pvlan100) und VLAN700 nach dem Eingang auf Switch 1 fließen würde.

Hier ist der Datenverkehrsfluss für VLAN isolated200:

Beachten Sie, dass der Datenverkehr für VLAN isolated200 nicht über den isolierten Zugriffsport xe-0/0/2 auf Switch 1 oder den sekundären VLAN-Trunk-Port xe-0/0/2 auf Switch 2 ausgeht, obwohl diese beiden Ports Mitglieder desselben isolierten VLANs sind.

Nachdem der Datenverkehr für VLAN700 auf dem Zugriffsport eingeht, der auf xe-0/0/0 auf Switch 1 konfiguriert ist, wird er auf Zugriffsport xe-0/0/6 ausgegeben, da dieser Port Mitglied desselben VLANs ist. Der Datenverkehr für VLAN700 wird nicht an Switch 2 weitergeleitet (obwohl xe-0/0/6 auf Switch 2 Mitglied von VLAN700 ist), da der PVLAN-Trunk auf xe-0/0/1 dieses VLAN nicht überträgt.

Eingehender Datenverkehr über Promiscuous-Access-Port

Nehmen wir für diesen Anwendungsfall an, dass Sie zwei Switches mit denselben Ports und VLANs wie im vorherigen Anwendungsfall konfiguriert haben, mit der Ausnahme, dass xe-0/0/0 auf Switch 1 als promiskuitiver Zugriffsport konfiguriert ist und Mitglied von pvlan100 ist. zeigt diese Topologie und wie ungetaggter Datenverkehr nach dem Eingang durch diese Schnittstelle auf Switch 1 fließen würde.Abbildung 14

Wie die Abbildung zeigt, wird ungetaggter Datenverkehr, der über einen promiscuous-Zugriffsport eingeht, an alle sekundären VLAN-Ports weitergeleitet, die Mitglieder desselben primären VLANs sind, in dem der promiscuous access-Port Mitglied ist. Der Datenverkehr ist nicht markiert, wenn er von Zugriffsports ausgeht, und markiert beim Ausgang von einem Trunk-Port (xe-0/0/2 auf Switch 2).

802.1X-Authentifizierung und private VLANs zusammen auf derselben Schnittstelle verwenden

- Grundlegendes zur gemeinsamen Verwendung von 802.1X-Authentifizierung und PVLANs auf derselben Schnittstelle

- Konfigurationsrichtlinien für die Kombination von 802.1X-Authentifizierung mit PVLANs

- Beispiel: Konfigurieren der 802.1X-Authentifizierung mit privaten VLANs in einer Konfiguration

Grundlegendes zur gemeinsamen Verwendung von 802.1X-Authentifizierung und PVLANs auf derselben Schnittstelle

Sie können jetzt sowohl die 802.1X-Authentifizierung als auch private VLANs (PVLANs) auf derselben Schnittstelle konfigurieren.

Die IEEE 802.1X-Authentifizierung bietet Netzwerk-Edge-Sicherheit und schützt Ethernet-LANs vor unbefugtem Benutzerzugriff, indem der gesamte Datenverkehr zu und von einem Supplicant (Client) an der Schnittstelle blockiert wird, bis die Anmeldeinformationen des Supplicants auf dem (einem RADIUS-Server) angezeigt und abgeglichen werden.authentication server

Private VLANs (PVLANs) bieten Layer-2-Isolierung zwischen Ports innerhalb eines VLANs, indem sie eine Broadcast-Domäne in mehrere diskrete Broadcast-Subdomänen aufteilen, indem sekundäre VLANs erstellt werden. PVLANs sind nützlich, um den Fluss von Broadcast- und unbekanntem Unicast-Datenverkehr einzuschränken und um die Kommunikation zwischen bekannten Hosts einzuschränken.

Wenn auf einem Switch, der sowohl mit 802.1X-Authentifizierung als auch mit PVLANs konfiguriert ist, ein neues Gerät an das PVLAN-Netzwerk angeschlossen wird, wird das Gerät authentifiziert und dann basierend auf der PVLAN-Konfiguration oder dem RADIUS-Profil einem sekundären VLAN zugewiesen. Das Gerät erhält dann eine IP-Adresse und erhält Zugriff auf das PVLAN-Netzwerk.

Dieses Dokument enthält keine detaillierten Informationen zur 802.1X-Authentifizierung oder zu privaten VLANs. Diese Details finden Sie in der Featuredokumentation, die für diese einzelnen Features spezifisch ist. Informationen zu 802.1X finden Sie unter Benutzerhandbuch für Benutzerzugriff und Authentifizierung.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/system-basics/user-access.html Informationen zu PVLANs finden Sie im Ethernet-Switching-Benutzerhandbuch.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/layer-2/layer2-multicast.html

Konfigurationsrichtlinien für die Kombination von 802.1X-Authentifizierung mit PVLANs

Beachten Sie die folgenden Richtlinien und Einschränkungen für die Konfiguration dieser beiden Funktionen auf derselben Oberfläche:

Sie können eine 802.1X-fähige Schnittstelle nicht als promiskuitive Schnittstelle (eine Schnittstelle, die per Konfiguration Mitglied des primären VLAN ist) oder als Interswitch-Link-Schnittstelle (ISL) konfigurieren.

Mehrere Benutzer können nicht über verschiedene VLANs authentifiziert werden, die zur gleichen PVLAN-Domäne auf einer logischen Schnittstelle gehören – wenn z. B. die Schnittstelle ge-0/0/0 als konfiguriert ist und die Clients C1 und C2 authentifiziert sind und den dynamischen VLANs V1 bzw. V2 hinzugefügt werden, dann müssen V1 und V2 zu unterschiedlichen PVLAN-Domänen gehören.

supplicant multipleWenn das VoIP-VLAN und das Daten-VLAN unterschiedlich sind, müssen sich diese beiden VLANs in unterschiedlichen PVLAN-Domänen befinden.

Wenn die PVLAN-Mitgliedschaft geändert wird (d. h., wenn eine Schnittstelle in einem anderen PVLAN neu konfiguriert wird), müssen Clients erneut authentifiziert werden.

Beispiel: Konfigurieren der 802.1X-Authentifizierung mit privaten VLANs in einer Konfiguration

- Anforderungen

- Überblick

- Konfigurieren der 802.1X-Authentifizierung mit privaten VLANs in einer Konfiguration

- Überprüfung

Anforderungen

Junos OS Version 18.2R1 oder höher

EX2300-, EX3400- oder EX4300-Switch

Bevor Sie beginnen, geben Sie den RADIUS-Server oder die RADIUS-Server an, die als Authentifizierungsserver verwendet werden sollen. Weitere Informationen finden Sie unter Angeben von RADIUS-Serververbindungen auf Switches (CLI-Verfahren).RADIUS Server Configuration for Authentication

Überblick

Der folgende Konfigurationsabschnitt zeigt die Konfiguration des Zugriffsprofils, die 802.1X-Authentifizierungskonfiguration und schließlich die Konfiguration der VLANs (einschließlich PVLANs).

Konfigurieren der 802.1X-Authentifizierung mit privaten VLANs in einer Konfiguration

Verfahren

CLI-Schnellkonfiguration

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

Schritt-für-Schritt-Anleitung

So konfigurieren Sie 802.1X-Authentifizierung und PVLANs in einer Konfiguration:

Konfigurieren Sie das Zugriffsprofil:

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

HINWEIS:Das konfigurierte VoIP-VLAN darf kein PVLAN (primär, Community-VLAN oder isoliert) sein.

Konfigurieren Sie die 802.1X-Einstellungen:

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

HINWEIS:Das konfigurierte Daten-VLAN kann auch ein Community-VLAN oder ein isoliertes VLAN sein.

Konfigurieren Sie die VLANs (einschließlich der PVLANs):

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die folgenden Befehle auf dem Switch eingeben.show Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

Überprüfung

- Stellen Sie sicher, dass die MAC-Adressen des Clients im primären VLAN gelernt wurden.

- Stellen Sie sicher, dass das primäre VLAN ein authentifiziertes VLAN ist

Stellen Sie sicher, dass die MAC-Adressen des Clients im primären VLAN gelernt wurden.

Zweck

Zeigen Sie an, dass eine Client-MAC-Adresse im primären VLAN gelernt wurde.

Was

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 Stellen Sie sicher, dass das primäre VLAN ein authentifiziertes VLAN ist

Zweck

Zeigen Sie, dass das primäre VLAN als authentifiziertes VLAN angezeigt wird.

Was

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 secondsZugriffsport-Sicherheit für private VLANs einrichten

- Grundlegendes zur Zugriffsportsicherheit in PVLANs

- Konfigurationsrichtlinien für das Einrichten von Sicherheitsfunktionen für Zugriffsports in PVLANs

- Beispiel: Konfigurieren der Zugriffsportsicherheit in einem PVLAN

Grundlegendes zur Zugriffsportsicherheit in PVLANs

Sie können jetzt Sicherheitsfunktionen für Zugriffsports, wie DHCP-Snooping, in privaten VLANs (PVLANs) aktivieren.

Aus Sicherheitsgründen ist es oft sinnvoll, den Fluss von Broadcast- und unbekanntem Unicast-Datenverkehr einzuschränken und sogar die Kommunikation zwischen bekannten Hosts einzuschränken. Mit der PVLAN-Funktion können Sie eine Broadcast-Domäne in mehrere isolierte Broadcast-Subdomänen aufteilen, wodurch im Wesentlichen ein VLAN in ein VLAN eingefügt wird.

Ethernet-LANs sind anfällig für Angriffe wie Adress-Spoofing (Forging) und Layer 2 Denial of Service (DoS) auf Netzwerkgeräte. Die folgenden Sicherheitsfunktionen für Zugriffsports tragen dazu bei, Ihr Gerät vor Informations- und Produktivitätsverlusten zu schützen, die durch solche Angriffe verursacht werden können, und Sie können diese Sicherheitsfunktionen jetzt auf einem PVLAN konfigurieren:

DHCP-Snooping: Filtert und blockiert eingehende DHCP-Servernachrichten an nicht vertrauenswürdigen Ports. DHCP-Snooping erstellt und verwaltet eine Datenbank mit DHCP-Leaseinformationen, die als DHCP-Snooping-Datenbank bezeichnet wird.

DHCPv6-Snooping: DHCP-Snooping für IPv6.

DHCP-Option 82 - Wird auch als DHCP-Relay-Agent-Informationsoption bezeichnet. Schützt den Switch vor Angriffen wie Spoofing von IP- und MAC-Adressen und DHCP-IP-Adressenverlust. Option 82 stellt Informationen über den Netzwerkstandort eines DHCP-Clients bereit. Der DHCP-Server verwendet diese Informationen, um IP-Adressen oder andere Parameter für den Client zu implementieren.

DHCPv6-Optionen:

Option 37 – Remote-ID-Option für DHCPv6; fügt Informationen über den Netzwerkstandort des Remote-Hosts in DHCPv6-Pakete ein.

Option 18 – Circuit-ID-Option für DHCPv6; fügt Informationen über den Client-Port in DHCPv6-Pakete ein.

Option 16 – Anbieter-ID-Option für DHCPv6; fügt Informationen über den Hersteller der Client-Hardware in DHCPv6-Pakete ein.

Dynamic ARP Inspection (DAI) – Verhindert ARP-Spoofing-Angriffe (Address Resolution Protocol). ARP-Anfragen und -Antworten werden mit Einträgen in der DHCP-Snooping-Datenbank verglichen, und Filterentscheidungen werden auf der Grundlage der Ergebnisse dieser Vergleiche getroffen.

IP-Quellschutz – Mildert die Auswirkungen von IP-Adressen-Spoofing-Angriffen auf das Ethernet-LAN; Überprüft die Quell-IP-Adresse in dem Paket, das von einer nicht vertrauenswürdigen Zugriffsschnittstelle gesendet wird, anhand der DHCP-Snooping-Datenbank. Wenn das Paket nicht validiert werden kann, wird es verworfen.

IPv6-Quellwächter: IP-Quellwächter für IPv6.

IPv6 Neighbor Discovery Inspection: Verhindert IPv6-Adressen-Spoofing-Angriffe; vergleicht Nachbarerkennungsanforderungen und -antworten mit Einträgen in der DHCPv6-Snooping-Datenbank, und Filterentscheidungen werden auf der Grundlage der Ergebnisse dieser Vergleiche getroffen.

Dieses Dokument enthält keine detaillierten Informationen zu Zugriffsport-Sicherheitsfunktionen oder PVLANs. Diese Details finden Sie in der Featuredokumentation, die für diese einzelnen Features spezifisch ist. Informationen zur Sicherheit von Zugriffsports finden Sie im Administratorhandbuch für Sicherheitsdienste. Informationen zu PVLANs finden Sie im Ethernet-Switching-Benutzerhandbuch.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/layer-2/layer2-multicast.html

Konfigurationsrichtlinien für das Einrichten von Sicherheitsfunktionen für Zugriffsports in PVLANs

Beachten Sie die folgenden Richtlinien und Einschränkungen für die Konfiguration der Sicherheitsfunktionen für Zugriffsports in PVLANs:

Sie müssen dieselben Zugriffsport-Sicherheitsfunktionen sowohl auf das primäre VLAN als auch auf alle sekundären VLANs anwenden.

Ein PVLAN kann nur über eine integrierte Routing- und Bridging-Schnittstelle (IRB) verfügen, und die IRB-Schnittstelle muss sich im primären VLAN befinden.

Die Einschränkungen für Zugriffsport-Sicherheitskonfigurationen in PVLANs sind die gleichen wie für Konfigurationen für Zugriffsport-Sicherheitsfunktionen, die nicht in PVLANs enthalten sind. Weitere Informationen finden Sie in der Dokumentation zur Sicherheit des Zugriffsports im Administrationshandbuch für Sicherheitsdienste.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/system-basics/security-services.html

Beispiel: Konfigurieren der Zugriffsportsicherheit in einem PVLAN

Anforderungen

Junos OS Version 18.2R1 oder höher

EX4300-Switch

Überblick

Der folgende Konfigurationsabschnitt zeigt:

Konfiguration eines privaten VLANs mit dem primären VLAN () und seinen drei sekundären VLANs – Community-VLANs ( und ) und isolierten VLAN ().

vlan-privlan-hrvlan-financevlan-isoKonfiguration der Schnittstellen, die zum Senden der Kommunikation zwischen den Schnittstellen in diesen VLANs verwendet werden.

Konfiguration der Zugriffssicherheitsfunktionen in den primären und sekundären VLANs, aus denen das PVLAN besteht.

Tabelle 5 Listet die Einstellungen für die Beispieltopologie auf.

| Schnittstelle | Beschreibung |

|---|---|

GE-0/0/0.0 |

Primäre VLAN-Trunk-Schnittstelle (vlan1-pri) |

GE-0/0/11.0 |

Benutzer 1, HR-Community (vlan-hr) |

GE-0/0/12.0 |

Benutzer 2, HR-Community (vlan-hr) |

GE-0/0/13.0 |

Benutzer 3, Finanz-Community (vlan-finance) |

GE-0/0/14.0 |

Benutzer 4, Finanz-Community (vlan-finance) |

GE-0/0/15.0 |

E-Mail-Server, isoliert (vlan-iso) |

GE-0/0/16.0 |

Backup-Server, isoliert (vlan-iso) |

GE-1/0/0.0 |

Primäre VLAN-Trunk-Schnittstelle (VLAN-PRI) |

Konfigurieren der Zugriffsportsicherheit in einem PVLAN

Verfahren

CLI-Schnellkonfiguration

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Schritt-für-Schritt-Anleitung

So konfigurieren Sie ein privates VLAN (PVLAN) und konfigurieren dann die Sicherheitsfunktionen für den Zugriffsport in diesem PVLAN:

Konfigurieren Sie das PVLAN - Erstellen Sie das primäre VLAN und seine sekundären VLANs und weisen Sie ihnen VLAN-IDs zu. Verknüpfen Sie Schnittstellen mit den VLANs. (Weitere Informationen zur Konfiguration von VLANs finden Sie unter Konfigurieren von VLANs für Switches der EX-Serie mit ELS-Unterstützung (CLI-Verfahren).)https://www.juniper.net/documentation/en_US/junos/topics/task/configuration/bridging-vlans-ex-series-cli-els.html

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

Konfigurieren Sie die Sicherheitsfunktionen für den Zugriffsport im primären VLAN und allen sekundären VLANs:

HINWEIS:Wenn Sie die Optionen ARP-Überprüfung, IP-Quellschutz, IPv6-Quellschutz, Neighbor Discovery-Überprüfung, DHCP-Option 82 oder DHCPv6-Optionen konfigurieren, werden DHCP-Snooping und DHCPv6-Snooping automatisch konfiguriert.

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die folgenden Befehle auf dem Switch eingeben.show Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

Überprüfung

Vergewissern Sie sich, dass die Zugriffssicherheitsfunktionen wie erwartet funktionieren.

Zweck

Stellen Sie sicher, dass die Sicherheitsfunktionen für Zugriffsports, die Sie in Ihrem PVLAN konfiguriert haben, wie erwartet funktionieren.

Was

Verwenden Sie die Befehle und die CLI-Befehle, um zu überprüfen, ob die Funktionen wie erwartet funktionieren.show dhcp-securityclear dhcp-security Ausführliche Informationen zu diesen Befehlen finden Sie im Administratorhandbuch für Sicherheitsdienste.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/system-basics/security-services.html

Erstellen eines privaten VLAN auf einem einzelnen Switch mit ELS-Unterstützung (CLI-Verfahren)

Diese Aufgabe verwendet Junos OS für Switches mit Unterstützung für den Konfigurationsstil Enhanced Layer 2 Software (ELS). Wenn auf Ihrem Switch der EX-Serie Software ausgeführt wird, die ELS nicht unterstützt, finden Sie weitere Informationen unter Erstellen eines privaten VLANs auf einem einzelnen Switch der EX-Serie (CLI-Verfahren). Weitere Informationen zu ELS finden Sie unter Verwenden der erweiterten Layer-2-Software-CLI.Verwenden der erweiterten Layer-2-Software-CLI

Private VLANs werden auf QFX5100-Switches und QFX10002-Switches mit Junos OS Version 15.1X53 nicht unterstützt.

Aus Sicherheitsgründen ist es oft sinnvoll, den Fluss von Broadcast- und unbekanntem Unicast-Datenverkehr einzuschränken oder die Kommunikation zwischen bekannten Hosts einzuschränken. Private VLANs (PVLANs) ermöglichen es Ihnen, eine Broadcast-Domäne (primäres VLAN) in mehrere isolierte Broadcast-Subdomänen (sekundäre VLANs) aufzuteilen, wodurch im Wesentlichen ein VLAN in ein VLAN eingefügt wird. In diesem Verfahren wird beschrieben, wie ein PVLAN auf einem einzelnen Switch erstellt wird.