AUF DIESER SEITE

Grundlegendes zu aggregierten Ethernet-Schnittstellen und LACP für Switches

Erzwingen der Verfügbarkeit von LAG-Links oder Schnittstellen mit eingeschränkter LACP-Funktion

Konfigurieren von aggregierten Ethernet-Schnittstellen ohne Tags

Beispiel: Konfigurieren von aggregierten Ethernet-Schnittstellen

Fehlerbehebung bei einer aggregierten Ethernet-Schnittstelle

Konfigurieren der aggregierten Ethernet-Verbindungsgeschwindigkeit

Konfigurieren des LACP-Link-Schutzes von aggregierten Ethernet-Schnittstellen für Switches

Konfigurieren des LACP-Hold-Up-Timers zur Vermeidung von Link-Flapping auf LAG-Schnittstellen

Überprüfen, ob LACP korrekt konfiguriert ist und Bundle-Mitglieder LACP-Protokollpakete austauschen

Aggregierte Ethernet-Schnittstellen

In den folgenden Themen werden die Übersicht über aggregierte Ethernet-Schnittstellen, Konfigurationsdetails der Link-Aggregation und aggregierter Ethernet-Schnittstellen, Fehlerbehebung und Überprüfung von aggregierten Ethernet-Schnittstellen erläutert.

Grundlegendes zu aggregierten Ethernet-Schnittstellen und LACP für Switches

Mit IEEE 802.3ad Link Aggregation können Sie Ethernet-Schnittstellen zu einer einzigen Link-Layer-Schnittstelle gruppieren, die auch als Link Aggregation Group (LAG) oder Bundle bezeichnet wird.

Durch die Aggregation mehrerer Verbindungen zwischen physischen Schnittstellen entsteht eine einzige logische Punkt-zu-Punkt-Trunk-Verbindung oder eine LAG. Die LAG gleicht den Datenverkehr über die Mitgliedsverbindungen innerhalb eines aggregierten Ethernet-Pakets aus und erhöht effektiv die Uplink-Bandbreite. Ein weiterer Vorteil der Link-Aggregation ist die erhöhte Verfügbarkeit, da die LAG aus mehreren Mitglieds-Links besteht. Wenn eine Mitgliedsverbindung ausfällt, überträgt die LAG weiterhin Datenverkehr über die verbleibenden Verbindungen.

Auf QFX5100-, QFX5120-, EX4600- QFX10002 Standalone-Switches sowie auf einem QFX5100 Virtual Chassis und EX4600 Virtual Chassis können Sie eine gemischte Rate von Verbindungsgeschwindigkeiten für das aggregierte Ethernet-Bundle konfigurieren. Verbindungsgeschwindigkeiten von 10G, 40G und 100G werden unterstützt. QFX5200- und QFX5210-Switches unterstützen Mixed-Link-Geschwindigkeiten. QFX5200- und QFX5210-Switches unterstützen mit den Mixed-Link-Geschwindigkeiten auch das Load Balancing. Der Lastenausgleich funktioniert nicht, wenn Sie Verbindungsgeschwindigkeiten konfigurieren, die nicht unterstützt werden.

Sie können Port-Channel mit unterschiedlichen SFP-Modellen zwischen zwei Endpunkten konfigurieren, wobei die gleiche Bandbreite beibehalten wird.

Zum Beispiel:

switch 1 gig0/1 (SFP-10G-SR-S) --------- MX 1 gig0/1 (SFP-10G-SR-S)

switch 1 gig0/2 (SFP-10G-LR-S) --------- MX 1 gig0/2 (SFP-10G-LR-S)

Das Link Aggregation Control Protocol (LACP) ist eine Unterkomponente des IEEE 802.3ad-Standards und wird als Erkennungsprotokoll verwendet.

Um den Lastenausgleich über die aggregierten Ethernet-Schnittstellen (AE) in einer redundanten Serverknotengruppe sicherzustellen, müssen die Mitglieder der AE gleichmäßig auf die redundante Serverknotengruppe verteilt werden.

Während eines Netzwerkknotengruppen-Switchovers kann der Datenverkehr für einige Sekunden unterbrochen werden.

Link-Aggregationsgruppe

Sie konfigurieren eine LAG, indem Sie die Verbindungsnummer als physisches Gerät angeben und dann der Verbindung eine Reihe von Schnittstellen (Ports) zuordnen. Alle Schnittstellen müssen die gleiche Geschwindigkeit haben und sich im Vollduplex-Modus befinden. Das Betriebssystem Junos (Junos OS) von Juniper Networks für Ethernet-Switches der EX-Serie weist jeder Schnittstelle eine eindeutige ID und Portpriorität zu. Die ID und die Priorität sind nicht konfigurierbar.

Die Anzahl der Schnittstellen, die in einer LAG gruppiert werden können, und die Gesamtzahl der LAGs, die auf einem Switch unterstützt werden, variieren je nach Switch-Modell. Tabelle 1 listet die Switches der EX-Serie sowie die maximale Anzahl von Schnittstellen pro LAG und die maximale Anzahl der unterstützten LAGs auf.

LAGs mit Member-Links unterschiedlicher Schnittstellentypen, z. B. ge und mge, werden auf Multirate-Switches nicht unterstützt.

Für Junos OS Evolved legt die Software keine Begrenzung für die maximale Anzahl von AE-Schnittstellen in einem AE-Paket mit gemischter Rate fest. Da alle untergeordneten logischen Schnittstellen zur gleichen physischen AE-Schnittstelle gehören und denselben Selektor verwenden und viel weniger Lastausgleichsspeicher verwenden, sollten AE-Schnittstellenkonfigurationen mit gemischter Rate auch dann durchgeführt werden, wenn sie 64 logische Schnittstellen überschreiten.

| Wechseln |

Maximale Anzahl an Schnittstellen pro LAG |

Maximale LAGs |

|---|---|---|

| EX2200 |

8 |

32 |

| EX2300 |

8 |

128 |

| EX3200 |

8 |

32 |

| EX3300 und EX3300 Virtual Chassis |

8 |

32 |

| EX3400 |

16 |

128 |

| Virtuelles Chassis EX4200 und EX4200 |

8 |

111 |

| EX4300 und EX4300 Virtual Chassis |

16 |

128 |

| Virtuelles Chassis EX4500, EX4500, EX4550 und EX4550 |

8 |

111 |

| EX4400 | 16 | 128 |

| EX4600 |

32 |

128 |

| EX6200 |

8 |

111 |

| EX8200 |

12 |

255 |

| EX8200 Virtual Chassis |

12 |

239 |

| EX9200 |

64 |

150 |

| Wechseln |

Maximale Anzahl an Schnittstellen pro LAG |

Maximale LAGs |

|---|---|---|

| QFX3500 |

64 |

60 |

| QFX3600 |

64 |

60 |

| QFX5100 |

64 |

96 |

| QFX5110 |

64 |

96 |

| QFX5120 |

64 |

72 |

| QFX5200 |

64 |

128 |

| QFX5700 |

128 |

144 |

| QFX10002 |

64 |

150 |

| QFX10008 |

64 |

1000 |

| QFX10016 |

64 |

1000 |

Wenn Sie auf Switches der QFX-Serie versuchen, eine Konfiguration mit mehr als 64 Ethernet-Schnittstellen in einer LAG festzuschreiben, erhalten Sie eine Fehlermeldung, die besagt, dass das Gruppenlimit von 64 überschritten wurde und das Auschecken der Konfiguration fehlgeschlagen ist.

So erstellen Sie eine LAG:

-

Erstellen Sie eine logische, aggregierte Ethernet-Schnittstelle.

-

Definieren Sie die Parameter, die der logisch aggregierten Ethernet-Schnittstelle zugeordnet sind, z. B. eine logische Einheit, Schnittstelleneigenschaften und LACP (Link Aggregation Control Protocol).

-

Definieren Sie die Mitgliedsverknüpfungen, die in der aggregierten Ethernet-Schnittstelle enthalten sein sollen, z. B. zwei 10-Gigabit-Ethernet-Schnittstellen.

-

Konfigurieren Sie LACP für die Linkerkennung.

Beachten Sie die folgenden Hardware- und Softwarerichtlinien:

-

Wenn für Junos OS Evolved eine neue Schnittstelle als Mitglied zum aggregierten Ethernet-Bundle hinzugefügt wird, wird ein Link Flap-Ereignis generiert. Wenn Sie dem Bundle eine Schnittstelle hinzufügen, wird die physische Schnittstelle als reguläre Schnittstelle gelöscht und dann wieder als Mitglied hinzugefügt. Während dieser Zeit gehen die Details der physischen Schnittstelle verloren.

-

Bis zu 32 Ethernet-Schnittstellen können gruppiert werden, um eine LAG auf einer redundanten Server-Node-Gruppe, einer Server-Node-Gruppe und einer Netzwerk-Node-Gruppe auf einem QFabric-System zu bilden. Bis zu 48 LAGs werden auf redundanten Server-Node-Gruppen und Server-Node-Gruppen auf einem QFabric-System unterstützt, und bis zu 128 LAGs werden auf Netzwerk-Node-Gruppen auf einem QFabric-System unterstützt. Sie können LAGs für alle Node-Geräte in redundanten Server-Node-Gruppen, Server-Node-Gruppen und Netzwerk-Node-Gruppen konfigurieren.

Hinweis:Wenn Sie auf einem Qfabric-System versuchen, eine Konfiguration mit mehr als 32 Ethernet-Schnittstellen in einer LAG zu bestätigen, erhalten Sie eine Fehlermeldung, die besagt, dass das Gruppenlimit von 32 überschritten wurde und das Auschecken der Konfiguration fehlgeschlagen ist.

-

Bis zu 64 Ethernet-Schnittstellen können zu einer LAG zusammengefasst werden, und in einer Junos Fusion werden bis zu 1.000 LAGs auf QFX10002 Switches unterstützt, die als Aggregationsgeräte fungieren.

-

Die LAG muss auf beiden Seiten der Verbindung konfiguriert werden.

-

Die Schnittstellen auf beiden Seiten der Verbindung müssen auf die gleiche Geschwindigkeit eingestellt sein und sich im Vollduplexmodus befinden.

Hinweis:Junos OS weist jedem Port eine eindeutige ID und Portpriorität zu. Die ID und die Priorität sind nicht konfigurierbar.

-

QFabric-Systeme unterstützen eine spezielle LAG, die als FCoE-LAG bezeichnet wird und es Ihnen ermöglicht, FCoE-Datenverkehr und regulären Ethernet-Datenverkehr (Datenverkehr, der kein FCoE-Datenverkehr ist) über dasselbe Link-Aggregationspaket zu transportieren. Standard-LAGs verwenden einen Hashing-Algorithmus, um zu bestimmen, welche physische Verbindung in der LAG für eine Übertragung verwendet wird, sodass für die Kommunikation zwischen zwei Geräten möglicherweise unterschiedliche physische Verbindungen in der LAG für unterschiedliche Übertragungen verwendet werden. Eine FCoE-LAG stellt sicher, dass der FCoE-Datenverkehr für Anfragen und Antworten dieselbe physische Verbindung in der LAG verwendet, um die virtuelle Punkt-zu-Punkt-Verbindung zwischen dem konvergenten Netzwerkadapter (CNA) des FCoE-Geräts und dem FC-SAN-Switch über ein QFabric-Systemknotengerät hinweg beizubehalten. Eine FCoE-LAG bietet weder Lastausgleich noch Verbindungsredundanz für FCoE-Datenverkehr. Regulärer Ethernet-Datenverkehr verwendet jedoch den Standard-Hashing-Algorithmus und erhält die üblichen LAG-Vorteile von Load Balancing und Link-Redundanz in einer FCoE-LAG. Weitere Informationen finden Sie unter Grundlegendes zu FCoE-LAGs .

Link Aggregation Control Protocol (LACP)

LACP ist eine Methode, bei der mehrere physische Schnittstellen zu einer logisch aggregierten Ethernet-Schnittstelle gebündelt werden. Standardmäßig tauschen Ethernet-Verbindungen keine LACP-Protokolldateneinheiten (PDUs) aus, die Informationen über den Status der Verbindung enthalten. Sie können Ethernet-Verbindungen so konfigurieren, dass sie LACP-PDUs aktiv übertragen, oder Sie können die Verbindungen so konfigurieren, dass sie sie passiv übertragen und LACP-PDUs nur dann senden, wenn die Ethernet-Verbindung sie vom Remote-Ende empfängt. Der LACP-Modus kann aktiv oder passiv sein. Die sendende Verbindung wird als Akteur und die empfangende Verbindung als Partner bezeichnet. Wenn sich sowohl der Akteur als auch der Partner im passiven Modus befinden, tauschen sie keine LACP-Pakete aus, und die aggregierten Ethernet-Verbindungen werden nicht hergestellt. Wenn entweder der Akteur oder der Partner aktiv ist, tauschen sie LACP-Pakete aus. Standardmäßig befindet sich LACP bei aggregierten Ethernet-Schnittstellen im passiven Modus. Um die Übertragung von LACP-Paketen und die Antwort auf LACP-Pakete zu initiieren, müssen Sie den aktiven LACP-Modus aktivieren. Sie können sowohl VLAN-getaggte als auch nicht getaggte aggregierte Ethernet-Schnittstellen konfigurieren, ohne dass LACP aktiviert ist. LACP ist in IEEE 802.3ad, definiert. Aggregation of Multiple Link Segments

LACP wurde entwickelt, um Folgendes zu erreichen:

-

Automatisches Hinzufügen und Löschen einzelner Links zur LAG ohne Benutzereingriff.

-

Link-Überwachung, um zu überprüfen, ob beide Enden des Bundles mit der richtigen Gruppe verbunden sind.

In einem Szenario, in dem ein Dual-Homed-Server mit einem Switch bereitgestellt wird, bilden die Netzwerkschnittstellenkarten zusammen mit dem Switch eine LAG. Während eines Serverupgrades kann der Server möglicherweise keine LACP-PDUs austauschen. In einer solchen Situation können Sie eine Schnittstelle so konfigurieren, dass sie up sich auch dann im Status befindet, wenn keine PDUs ausgetauscht werden. Verwenden Sie die Anweisung force-up , um eine Schnittstelle zu konfigurieren, wenn der Peer über eine eingeschränkte LACP-Funktion verfügt. Die Schnittstelle wählt standardmäßig die zugehörige LAG aus, unabhängig davon, ob sich Switch und Peer im aktiven oder passiven Modus befinden. Wenn keine PDUs empfangen werden, wird davon ausgegangen, dass der Partner im passiven Modus arbeitet. Daher werden LACP-PDU-Übertragungen über die Sendeverbindung gesteuert.

Wenn es sich bei dem Remote-Ende der LAG-Verbindung um ein Sicherheitsgerät handelt, wird LACP möglicherweise nicht unterstützt, da Sicherheitsgeräte eine deterministische Konfiguration erfordern. Konfigurieren Sie in diesem Fall LACP nicht. Alle Verbindungen in der LAG sind permanent betriebsbereit, es sei denn, der Switch erkennt einen Verbindungsausfall innerhalb der physikalischen Ethernet-Schicht oder der Datenverbindungsschicht.

Wenn LACP konfiguriert ist, erkennt es Fehlkonfigurationen am lokalen oder entfernten Ende der Verbindung. Somit kann LACP dazu beitragen, Kommunikationsfehler zu vermeiden:

-

Wenn LACP nicht aktiviert ist, versucht eine lokale LAG möglicherweise, Pakete an eine einzelne Remoteschnittstelle zu übertragen, wodurch die Kommunikation fehlschlägt.

-

Wenn LACP aktiviert ist, kann eine lokale LAG keine Pakete übertragen, es sei denn, am Remote-Ende der Verbindung ist auch eine LAG mit LACP konfiguriert.

Siehe auch

Erzwingen der Verfügbarkeit von LAG-Links oder Schnittstellen mit eingeschränkter LACP-Funktion

Eine Verbindung ohne LACP-Konfiguration (Link Access Control Protocol) bleibt inaktiv, und die PE-Geräte (Provider Edge Edge) in der Topologie können nicht darauf zugreifen. Sie können die Force-up-Funktion in LACP auf einem PE-Gerät konfigurieren, für das Sie Konnektivität benötigen.

Um sicherzustellen, dass der Peer mit eingeschränkter LACP-Fähigkeit im LAG-Netzwerk aktiv und zugänglich ist, konfigurieren Sie eine der aggregierten Ethernet-Verbindungen oder -Schnittstellen auf einem PE-Gerät so, dass sie aktiv ist, indem Sie die entsprechende Hierarchieebene auf Ihrem Gerät verwenden:

-

set interfaces interface-name ether-options 802.3ad lacp force-up -

set interfaces interface-name aggregated-ether-options lacp force-up

Standardmäßig kann sich immer nur eine Verbindung einer LAG im Status FUP befinden.

In einer eigenständigen oder virtuellen Chassis-Umgebung, die mit Aggregated Ethernet (AE) konfiguriert ist:

-

wenn eine aggregierte Ethernet-Schnittstelle (AE) auf einem Switch über mehrere Member-Links verfügt und sich eine Member-Verbindung in dieser AE im Force-up-Zustand befindet, während der LACP des Peers ausgefallen ist, und dann, wenn LACP teilweise hochgefahren wird, d. h., wenn LACP mit einem Nicht-Force-Up-Member-Link eingerichtet wird, wird das Force-up auf dem Member-Link deaktiviert, für den das Force-Up festgelegt wurde. und diese Mitgliedsverbindung ist bereit für den Verbindungsaufbau über LACP. Force-up ist nur zulässig, wenn die serverseitige Schnittstelle LACP-Probleme aufweist.

Konfigurieren einer aggregierten Ethernet-Schnittstelle

Sie können eine physische Schnittstelle mit einer aggregierten Ethernet-Schnittstelle verknüpfen.

So konfigurieren Sie eine aggregierte Ethernet-Schnittstelle:

Sie geben die Nummer x der Schnittstelleninstanz an, um die Verknüpfungszuordnung abzuschließen. Sie müssen auch eine Anweisung einfügen, die auf der [edit interfaces] Hierarchieebene definiertaex. Optional können Sie weitere physikalische Eigenschaften angeben, die speziell für die aggregierten Ethernet-Schnittstellen gelten. Weitere Informationen finden Sie unter Übersicht über Ethernet-Schnittstellen.

Im Allgemeinen unterstützen aggregierte Ethernet-Bundles die Funktionen, die auf allen unterstützten Schnittstellen verfügbar sind, die zu einem Member-Link innerhalb des Bundles werden können. Ausnahmsweise werden Gigabit Ethernet IQ-Funktionen und einige neuere Gigabit-Ethernet-Funktionen in aggregierten Ethernet-Paketen nicht unterstützt.

Gigabit Ethernet IQ- und SFP-Schnittstellen können Member-Links sein, aber IQ- und SFP-spezifische Features werden im aggregierten Ethernet-Bundle nicht unterstützt, selbst wenn alle Member-Links diese Features einzeln unterstützen.

Sie müssen die richtige Verbindungsgeschwindigkeit für die aggregierte Ethernet-Schnittstelle konfigurieren, um Warnmeldungen zu vermeiden.

Bevor Sie eine aggregierte Ethernet-Konfiguration festschreiben, stellen Sie sicher, dass der Verbindungsmodus auf keiner Mitgliedsschnittstelle des aggregierten Ethernet-Pakets konfiguriert ist. Andernfalls schlägt die Überprüfung des Konfigurationscommits fehl.

Siehe auch

Konfigurieren von Tagged Aggregated Ethernet-Schnittstellen

Um aggregierte Ethernet-Schnittstellen anzugeben, fügen Sie die vlan-tagging Anweisung auf Hierarchieebene [edit interfaces aex] ein:

[edit interfaces aex] vlan-tagging;

Sie müssen auch die vlan-id folgende Erklärung angeben:

vlan-id number;

Sie können diese Anweisung auf den folgenden Hierarchieebenen einbinden:

[edit interfaces interface-name unit logical-unit-number][edit logical-systems logical-system-name interfaces interface-name unit logical-unit-number]

Weitere Informationen zu den und-Anweisungen vlan-id finden Sie unter Übersicht über 802.1Q-VLANsvlan-tagging.

Siehe auch

Konfigurieren von aggregierten Ethernet-Schnittstellen ohne Tags

Wenn Sie eine nicht getaggte aggregierte Ethernet-Schnittstelle konfigurieren, gelten die vorhandenen Regeln für nicht getaggte Schnittstellen. Diese Regeln lauten wie folgt:

Sie können nur eine logische Schnittstelle (Einheit 0) auf dem Port konfigurieren. Die logische Einheit 0 dient zum Senden und Empfangen von LACP- oder Marker Protocol Data Units (PDUs) von und zu den einzelnen Verbindungen.

Sie können die

vlan-idAnweisung nicht in die Konfiguration der logischen Schnittstelle einbeziehen.

Konfigurieren Sie eine aggregierte Ethernet-Schnittstelle ohne Tags, indem Sie dievlan-tagging und-Anweisungen vlan-id aus der Konfiguration weglassen:

[edit interfaces]

ge-1/1/1 {

ether-options {

802.3ad ae0;

}

}

ae0 {

# vlan-tagging; OMIT FOR UNTAGGED AE CONFIGURATIONS

unit 0 {

# vlan-id 100; OMIT FOR UNTAGGED AE CONFIGURATIONS

family inet {

address 10.0.0.1/24 {

vrrp-group 0 {

virtual-address 192.168.110.0;

priority 200;

}

}

}

}

}

Siehe auch

Konfigurieren der Anzahl der aggregierten Ethernet-Schnittstellen auf dem Gerät (erweiterte Layer-2-Software)

Standardmäßig werden keine aggregierten Ethernet-Schnittstellen erstellt. Sie müssen die Anzahl der aggregierten Ethernet-Schnittstellen auf dem Routinggerät festlegen, bevor Sie sie konfigurieren können.

Sie müssen auch die konstituierenden physischen Verknüpfungen angeben, indem Sie die 802.3ad Anweisung auf der [edit interfaces interface-name ether-options] Hierarchieebene einschließen.

Siehe auch

Beispiel: Konfigurieren von aggregierten Ethernet-Schnittstellen

Aggregierte Ethernet-Schnittstellen können Schnittstellen von verschiedenen FPCs, DPCs oder PICs verwenden. Die folgende Konfiguration ist ausreichend, um eine aggregierte Gigabit-Ethernet-Schnittstelle zum Laufen zu bringen.

[edit chassis]

aggregated-devices {

ethernet {

device-count 15;

}

}

[edit interfaces]

ge-1/3/0 {

gigether-options {

802.3ad ae0;

}

}

ge-2/0/1 {

gigether-options {

802.3ad ae0;

}

}

ae0 {

aggregated-ether-options {

link-speed 1g;

minimum-links 1;

}

}

vlan-tagging;

unit 0 {

vlan-id 1;

family inet {

address 10.0.0.1/24;

}

}

unit 1 {

vlan-id 1024;

family inet {

address 10.0.0.2/24;

}

}

unit 2 {

vlan-id 1025;

family inet {

address 10.0.0.3/24;

}

}

unit 3 {

vlan-id 4094;

family inet {

address 10.0.0.4/24;

}

}

}

Siehe auch

Löschen einer aggregierten Ethernet-Schnittstelle

Es gibt zwei Ansätze zum Löschen einer aggregierten Ethernet-Schnittstelle:

Sie können eine aggregierte Ethernet-Schnittstelle aus der Schnittstellenkonfiguration löschen. Das Junos-Betriebssystem entfernt die Konfigurationsanweisungen, die sich auf diese Schnittstelle beziehen,

aexund setzt sie auf den Status "Nicht verfügbar".Sie können die aggregierte Ethernet-Schnittstelle auch dauerhaft aus der Gerätekonfiguration entfernen, indem Sie sie aus der Geräteanzahl auf dem Routing-Gerät löschen.

So löschen Sie eine aggregierte Ethernet-Schnittstelle:

Siehe auch

Lokale Link-Bias verstehen

Local Link Bias spart Bandbreite auf Virtual Chassis-Ports (VCPs), indem lokale Links verwendet werden, um Unicast-Datenverkehr weiterzuleiten, der ein Virtual Chassis oder Virtual Chassis Fabric (VCF) verlässt, das über ein Link Aggregation Group (LAG)-Bundle verfügt, das aus Mitgliederlinks auf verschiedenen Mitglieds-Switches im selben Virtual Chassis oder VCF besteht. Ein lokaler Link ist ein Mitgliedslink im LAG-Paket, das sich auf dem Mitglieds-Switch befindet, der den Datenverkehr empfangen hat. Da der Datenverkehr auf demselben Mitglieds-Switch empfangen und weitergeleitet wird, wenn Local Link Bias aktiviert ist, wird keine VCP-Bandbreite durch Datenverkehr verbraucht, der die VCPs durchläuft, um das Virtual Chassis oder VCF über einen anderen Mitgliedslink im LAG-Bundle zu verlassen. Abbildung 1 zeigt den Datenverkehrsfluss des Datenverkehrs, der ein Virtual Chassis oder VCF über ein LAG-Bündel verlässt, wenn Local Link Bias aktiviert ist.

Wenn Local Link Bias deaktiviert ist, kann ausgehender Datenverkehr, der ein Virtual Chassis oder VCF in einem LAG-Bundle verlässt, von jedem Mitgliedslink im LAG-Bundle weitergeleitet werden. Entscheidungen über die Weiterleitung des Datenverkehrs werden von einem internen Algorithmus getroffen, der versucht, den Datenverkehr zwischen den Mitgliedslinks im Bundle auszugleichen. VCP-Bandbreite wird häufig vom ausgehenden Datenverkehr verbraucht, wenn die lokale Linkverzerrung deaktiviert ist, da der ausgehende Datenverkehr die VCPs durchläuft, um den Ziel-Ausgangsmemberlink im LAG-Paket zu erreichen. Abbildung 2 zeigt den Datenverkehrsfluss des Datenverkehrs, der ein Virtual Chassis oder VCF über ein LAG-Bundle verlässt, wenn die lokale Verbindungsverzerrung deaktiviert ist.

Ab Junos OS Version 14.1X53-D25 kann Local Link Bias global für alle LAG-Bundles in einem Virtual Chassis oder VCF oder einzeln pro LAG-Bundle in einem Virtual Chassis aktiviert werden. In früheren Junos OS-Versionen konnte Local Link Bias nur einzeln pro LAG-Paket aktiviert werden.

Ein Virtual Chassis oder VCF, das über mehrere LAG-Bundles verfügt, kann Bundles enthalten, für die Local Link Bias aktiviert ist oder nicht. Die lokale Verbindungsverzerrung wirkt sich nur auf die Weiterleitung von Unicast-Datenverkehr aus, der ein Virtual Chassis oder VCF verlässt. Die Verarbeitung des eingehenden Datenverkehrs wird durch die Einstellung für die lokale Verbindungsvorspannung nicht beeinflusst. Ausgangs-Multicast-, unbekanntes Unicast- und Broadcast-Datenverkehr, der ein Virtual Chassis oder VCF über ein LAG-Bundle verlässt, wird von der Einstellung für die lokale Verbindungsvorspannung nicht beeinflusst und findet immer ein Lastenausgleich zwischen den Mitgliedsverbindungen statt. Die lokale Linkverzerrung ist standardmäßig deaktiviert.

Sie sollten Local Link Bias aktivieren, wenn Sie VCP-Bandbreite sparen möchten, indem Sie ausgehenden Unicast-Datenverkehr in einem LAG-Bundle immer von einer lokalen Verbindung weiterleiten. Sie sollten die lokale Linkverzerrung nicht aktivieren, wenn Sie einen Lastenausgleich für den ausgehenden Datenverkehr über die Mitgliedslinks im LAG-Bundle beim Verlassen des Virtual Chassis oder VCF wünschen.

Konfigurieren von Local Link Bias

Local Link Bias wird verwendet, um Bandbreite auf Virtual Chassis-Ports (VCPs) zu sparen, indem lokale Links verwendet werden, um Unicast-Datenverkehr weiterzuleiten, der ein Virtual Chassis oder Virtual Chassis Fabric (VCF) verlässt, das über ein Link Aggregation Group (LAG)-Bundle verfügt, das aus Member-Links auf verschiedenen Member-Switches im selben Virtual Chassis oder VCF besteht. Ein lokaler Link ist ein Mitgliedslink im LAG-Paket, das sich auf dem Mitglieds-Switch befindet, der den Datenverkehr empfangen hat. Da der Datenverkehr auf demselben Mitglieds-Switch empfangen und weitergeleitet wird, wenn Local Link Bias aktiviert ist, wird keine VCP-Bandbreite durch Datenverkehr verbraucht, der die VCPs durchläuft, um das Virtual Chassis oder VCF auf einer anderen Mitgliedsverbindung im LAG-Bundle zu verlassen.

Sie sollten Local Link Bias aktivieren, wenn Sie VCP-Bandbreite sparen möchten, indem Sie ausgehenden Unicast-Datenverkehr auf einer LAG immer von einer lokalen Verbindung weiterleiten. Sie sollten die lokale Linkverzerrung nicht aktivieren, wenn Sie möchten, dass der ausgehende Datenverkehr beim Verlassen des Virtual Chassis oder VCF einen Lastenausgleich erhält.

Local Link Bias kann global oder pro LAG-Bundle auf einem Virtual Chassis oder VCF aktiviert oder deaktiviert werden. In Fällen, in denen die lokale Linkverzerrung sowohl auf globaler als auch auf LAG-Bundle-Ebene aktiviert ist, hat die Konfiguration pro LAG-Bundle Vorrang. Wenn z. B. die lokale Link-Vorspannung global aktiviert, aber für ein LAG-Paket mit dem Namen deaktiviert ist, wird die lokale Link-Vorspannung für das LAG-Paket mit dem Namen ae1ae1deaktiviert.

So aktivieren Sie Local Link Bias für ein LAG-Paket:

[edit] user@switch# set interface aex aggregated-ether-options local-bias

wobei aex der Name des aggregierten Ethernet-Verbindungspakets ist.

Um beispielsweise Local Link Bias auf der aggregierten Ethernet-Schnittstelle ae0 zu aktivieren, gehen Sie wie folgt vor:

[edit] user@switch# set interface ae0 aggregated-ether-options local-bias

Grundlegendes zu lokalen Mindestverbindungen

Bei der Beschreibung der Funktion "Lokale minimale Verbindungen" sind Member-Links Links, die Teil eines aggregierten Ethernet-Bundles (LAG) sind, Member-Switches sind Chassis, die Mitglieder in einem Virtual Chassis oder Virtual Chassis Fabric (VCF) sind, und local member links (oder einfach lokale Links) sind Member-Links derselben LAG, die lokal für ein bestimmtes Virtual Chassis oder einen VCF-Member-Switch sind.

Eine Link Aggregation Group (LAG) kann Mitglieder-Links auf verschiedenen Chassis und mehrere lokale Member-Links auf Member-Switches in einem Virtual Chassis oder VCF enthalten. Wenn Mitgliedsverknüpfungen in der LAG ausfallen, überträgt die LAG weiterhin Datenverkehr über die verbleibenden Mitgliedsverknüpfungen, die noch aktiv sind. Wenn mehrere Mitgliedsverbindungen lokal für ein Chassis sind und eine oder mehrere dieser Verbindungen ausfallen, wird der in dieses Chassis eingehende LAG-Datenverkehr auf die verbleibenden lokalen Verbindungen umverteilt. Bei den verbleibenden aktiven lokalen Verbindungen kann es jedoch zu Datenverkehrsverlusten kommen, wenn die ausgefallenen Verbindungen zu einer ausreichend reduzierten Gesamtbandbreite im Chassis führen.

Die in Junos OS Version 14.1X53-D40 eingeführte Funktion für lokale minimale Verbindungen trägt dazu bei, Datenverkehrsverluste aufgrund asymmetrischer Bandbreite auf LAG-Weiterleitungspfaden über einen Virtual Chassis- oder VCF-Mitglieds-Switch zu vermeiden, wenn eine oder mehrere lokale Mitgliedsverbindungen ausgefallen sind.

Die Funktion "Lokale minimale Verbindungen" wird nur auf Virtual Chassis oder VCFs mit QFX5100 Mitglieds-Switches unterstützt.

Basierend auf einem vom Benutzer konfigurierten Schwellenwert markiert diese Funktion alle verbleibenden aktiven lokalen Verbindungen als "inaktiv", wenn eine oder mehrere Mitgliedsverbindungen ausfallen, sodass der LAG-Datenverkehr nur über Mitgliedsverbindungen in anderen Gehäusen umverteilt werden darf. Um diese Funktion auf einer bestimmten aggregierten Ethernet-Schnittstelle (aex) zu aktivieren, legen Sie die local-minimum-links-threshold Konfigurationsanweisung mit einem Schwellenwert fest, der den Prozentsatz der lokalen Mitgliedsverbindungen darstellt, die in einem Gehäuse aktiv sein müssen, damit alle lokalen Mitgliedsverbindungen in diesem Gehäuse weiterhin im aggregierten Ethernet-Bundle aktiv sind.

Der konfigurierte Schwellenwert:

Gilt für eine angegebene aggregierte Ethernet-Schnittstelle.

Gilt für alle Gehäuse, die über Verbindungen im angegebenen aggregierten Ethernet-Bundle verfügen.

Stellt einen Prozentsatz der aktiven lokalen Member-Links an der Gesamtzahl der lokalen Member-Links für das Chassis dar.

Wenn die Funktion "Lokale minimale Verbindungen" für eine LAG aktiviert ist und eine oder mehrere Mitgliedsverbindungen auf einem Chassis ausfallen, vergleicht die Funktion den Prozentsatz der lokalen Mitgliedsverbindungen, die noch bis zum Schwellenwert liegen. Wenn der Prozentsatz der "Up"-Links kleiner als der Schwellenwert ist, erzwingt die Funktion eine Absenkung der verbleibenden aktiven lokalen Verbindungen, und es wird kein Datenverkehr für die aggregierte Ethernet-Schnittstelle über die Mitgliedslinks in diesem Chassis weitergeleitet. Wenn der Prozentsatz der Links, die "aktiv" sind, größer oder gleich dem Schwellenwert ist, bleibt der Status der aktiven Links unverändert, und der LAG-Datenverkehr wird weiterhin auf verfügbare Mitgliedslinks in diesem Chassis verteilt.

Stellen Sie sich beispielsweise einen Member-Switch in einer Virtual Chassis-Fabric vor, der über vier Links verfügt, die aktive Member-Links einer LAG sind, und die Funktion für lokale minimale Verbindungen ist aktiviert, wobei der Schwellenwert auf 60 festgelegt ist:

Wenn ein Mitgliederlink ausfällt, sind 75 Prozent (drei von vier) der Links immer noch aktiv, was größer ist als der Schwellenwert (60 Prozent), sodass die verbleibenden Links aktiv bleiben.

Wenn zwei Mitgliederlinks ausfallen, sind nur 50 Prozent (zwei von vier) der Links "up", sodass die Funktion "lokale minimale Links" die verbleibenden zwei aktiven Links "nach unten" zwingt. Das Gleiche gilt, wenn drei Mitgliedsverbindungen ausfallen, wird die verbleibende Verbindung ebenfalls zum Herunterfahren gezwungen.

Mit der Funktion "Lokale minimale Verknüpfungen" wird nachverfolgt, ob Verknüpfungen nicht verfügbar sind, weil die Verknüpfung fehlgeschlagen ist oder die Verknüpfung unterbrochen wurde, und wann aktive, fehlgeschlagene oder erzwungene Verbindungselemente hinzugefügt oder entfernt werden. Daher kann die Funktion dynamisch reagieren, wenn:

Fehlgeschlagene lokale Mitgliederverbindungen werden wieder angezeigt.

Sie ändern den konfigurierten Schwellenwert, oder Sie deaktivieren die Funktion für lokale minimale Verbindungen.

Durch das Hinzufügen oder Entfernen lokaler Mitgliederlinks ändert sich die Gesamtzahl der lokalen Mitgliederlinks oder das Verhältnis von "Up"-Links zu Gesamtzahl der lokalen Mitgliederlinks im Vergleich zum Schwellenwert.

Wenn z. B. eine fehlgeschlagene Member-Verknüpfung dazu führt, dass alle lokalen Member-Links zwangsweise heruntergefahren werden, dieser Link wieder hochgefahren wird und den Prozentsatz der "up"-Links über den aktuellen Schwellenwert bringt, passt das System den Status der erzwungenen Member-Links an, um sie ebenfalls wieder zu markieren.

Sie sollten diese Funktion nur aktivieren, wenn Ihr System die Weiterleitungspfade für eingehenden und ausgehenden Datenverkehr auf LAGs für einzelne Chassis in einem Virtual Chassis und VCFs genau verwaltet, insbesondere wenn Local Link Bias ebenfalls aktiviert ist.

- Konfigurieren von lokalen Mindestverbindungen

- Auswirkung der lokalen Mindestanzahl von Verbindungen auf die Mindestanzahl der LAG-Verbindungen

- Lokale Mindestlinks und lokale Link-Bias

Konfigurieren von lokalen Mindestverbindungen

Die Funktion "Lokale minimale Verbindungen" ist standardmäßig deaktiviert. Um diese Funktion für ein LAG-Bundle zu aktivieren (die dann für jedes Chassis gilt, das über lokale Mitgliedsverknüpfungen in der LAG verfügt), konfigurieren Sie einfach einen Schwellenwert für die LAG-Schnittstelle wie folgt:

[edit interfaces] user@switch# set aggregated-ether-options aex local-minimum-links-threshold threshold-value

Um den Schwellenwert zu aktualisieren, verwenden Sie denselben Befehl mit dem neuen Schwellenwert.

Um die Funktion für lokale minimale Verknüpfungen zu deaktivieren, löschen Sie die local-minimum-links-threshold Anweisung aus der Konfiguration. Alle Links, die durch diese Funktion unterbrochen wurden, werden automatisch innerhalb weniger Sekunden wieder aufgerufen.

Auswirkung der lokalen Mindestanzahl von Verbindungen auf die Mindestanzahl der LAG-Verbindungen

Der Schwellenwert für die minimale Anzahl lokaler Verbindungen pro Gehäuse ähnelt der Einstellung für minimale Verbindungen für ein LAG-Paket , bei der die Mindestanzahl von Mitgliedsverbindungen im Paket konfiguriert wird, die aktiv sein sollten, damit die aggregierte Ethernet-Schnittstelle als Ganzes als "aktiv" gilt. (Weitere Informationen finden Sie unter Konfigurieren der Link-Aggregation .) Lokale Mitgliederlinks, die fehlschlagen oder durch die Funktion "Lokale minimale Links" zum Herunterfahren gezwungen werden, tragen zur Anzahl der "Up"-Links für die LAG als Ganzes bei. Infolgedessen kann diese Funktion dazu führen, dass die gesamte LAG heruntergefahren wird, wenn genügend lokale Verbindungen unterbrochen werden. Die Aktivierung und Konfiguration der Funktion für lokale minimale Verbindungen ist unabhängig von der Konfiguration der minimalen LAG-Verbindungen, aber Sie sollten die kombinierten potenziellen Auswirkungen auf die LAG als Ganzes sorgfältig abwägen, wenn Sie beide Funktionen konfigurieren.

Lokale Mindestlinks und lokale Link-Bias

Die Funktionen "Lokale Mindestverbindungen" und "Lokale Verknüpfungsverzerrung" arbeiten unabhängig voneinander, können sich jedoch gegenseitig auf die Ergebnisse der Weiterleitung des Datenverkehrs beeinflussen. Wenn z. B. Local Link Bias aktiviert ist und andernfalls die Weiterleitung von Datenverkehr aus lokalen Links im aggregierten Ethernet-Bundle begünstigt würde, diese Links jedoch ausgefallen sind, weil der Schwellenwert für lokale Mindestverbindungen derzeit nicht erreicht ist, wird ausgehender Datenverkehr über die VCPs an andere Virtual Chassis- oder VCF-Mitglieds-Switches zur Weiterleitung umgeleitet. In diesem Fall kann sich ein unerwartet erhöhter VCP-Datenverkehr auf die Leistung von Virtual Chassis oder VCF auswirken.

Weitere Informationen zur Funktion "Local Link Bias" finden Sie unter Grundlegendes zu Local Link Bias.

Siehe auch

Fehlerbehebung bei einer aggregierten Ethernet-Schnittstelle

Fehlerbehebung bei aggregierten Ethernet-Schnittstellen:

- Der Befehl "Schnittstellen anzeigen" zeigt an, dass die LAG ausgefallen ist

- Statistiken über logische Schnittstellen spiegeln nicht den gesamten Datenverkehr wider

- IPv6-Schnittstellendatenverkehrsstatistiken werden nicht unterstützt

- SNMP-Zähler ifHCInBroadcastPkts und ifInBroadcastPkts sind immer 0

Der Befehl "Schnittstellen anzeigen" zeigt an, dass die LAG ausgefallen ist

Problem

Beschreibung

Der show interfaces terse Befehl zeigt an, dass die LAG ausgefallen ist.

Lösung

Überprüfen Sie Folgendes:

Stellen Sie sicher, dass kein Konfigurationskonflikt vorliegt.

Stellen Sie sicher, dass alle Mitgliedsports aktiv sind.

Stellen Sie sicher, dass eine LAG Teil der Ethernet-Familie (Layer 2 LAG) oder der Familie inet (Layer 3 LAG) ist.

Stellen Sie sicher, dass das LAG-Element mit der richtigen LAG am anderen Ende verbunden ist.

Stellen Sie sicher, dass die LAG-Mitglieder zum selben Switch (oder zum gleichen Virtual Chassis) gehören.

Statistiken über logische Schnittstellen spiegeln nicht den gesamten Datenverkehr wider

Problem

Beschreibung

Die Datenverkehrsstatistiken für eine logische Schnittstelle enthalten nicht den gesamten Datenverkehr.

Lösung

Datenverkehrsstatistikfelder für logische Schnittstellen in show interfaces Befehlen zeigen nur Steuerungsdatenverkehr an; die Datenverkehrsstatistiken enthalten keinen Datenverkehr. Sie können die Statistiken für den gesamten Datenverkehr nur pro physischer Schnittstelle anzeigen.

IPv6-Schnittstellendatenverkehrsstatistiken werden nicht unterstützt

SNMP-Zähler ifHCInBroadcastPkts und ifInBroadcastPkts sind immer 0

Link-Aggregation konfigurieren

Verwenden Sie die Link-Aggregationsfunktion, um einen oder mehrere Links zu einem virtuellen Link oder einer virtuellen Aggregationsgruppe zu aggregieren. Der MAC-Client kann diese virtuelle Verbindung so behandeln, als ob es sich um eine einzelne Verbindung handeln würde. Link-Aggregation erhöht die Bandbreite, bietet eine ordnungsgemäße Verschlechterung bei auftretenden Fehlern und erhöht die Linkverfügbarkeit.

Eine Schnittstelle mit einer bereits konfigurierten IP-Adresse kann nicht Teil der Aggregationsgruppe sein.

Auf QFX5100-, QFX5120-, QFX5200-, EX4600-, QFX10002- und QFX10008-Standalone-Switches sowie auf QFX5100 Virtual Chassis und EX4600 Virtual Chassis können Sie eine gemischte Rate von Verbindungsgeschwindigkeiten für das aggregierte Ethernet-Bundle konfigurieren. Load Balancing funktioniert nicht, wenn Sie Verbindungsgeschwindigkeiten konfigurieren, die nicht unterstützt werden. (Die Plattformunterstützung hängt von der Junos OS-Version in Ihrer Installation ab.)

- Erstellen einer aggregierten Ethernet-Schnittstelle

- Konfigurieren des VLAN-Namens und der VLAN-ID-Nummer

- Konfigurieren von aggregiertem Ethernet-LACP (CLI-Verfahren)

Erstellen einer aggregierten Ethernet-Schnittstelle

So erstellen Sie eine aggregierte Ethernet-Schnittstelle:

Konfigurieren des VLAN-Namens und der VLAN-ID-Nummer

VLANs werden auf Switches der OCX-Serie nicht unterstützt.

[edit vlans]

user@switch# set vlan-name vlan-id vlan-id-number

Beispiel: 100.

Wenn Sie ein VLAN zu einer LAG-Schnittstelle hinzufügen oder daraus entfernen, wird die Schnittstelle unterbrochen und wieder aufgerufen (Flaps). Das Flattern tritt auf, wenn ein SFP mit niedriger Geschwindigkeit an einen Port mit relativ hoher Geschwindigkeit angeschlossen wird. Um Flattern zu vermeiden, konfigurieren Sie die Portgeschwindigkeit so, dass sie mit der Geschwindigkeit des SFP übereinstimmt.

Konfigurieren von aggregiertem Ethernet-LACP (CLI-Verfahren)

Für aggregierte Ethernet-Schnittstellen auf Switches der EX-Serie können Sie das Link Aggregation Control Protocol (LACP) konfigurieren. LACP ist eine Methode, um mehrere physische Schnittstellen zu einer logischen Schnittstelle zu bündeln. Sie können aggregierte Ethernet-Schnittstellen mit oder ohne aktiviertes LACP konfigurieren.

LACP wurde entwickelt, um Folgendes zu erreichen:

Automatisches Hinzufügen und Löschen einzelner Links zum Bundle ohne Benutzereingriff

Linküberwachung, um zu überprüfen, ob beide Enden des Bundles mit der richtigen Gruppe verbunden sind

Sie können den LACP-Link-Schutz auch für aggregierte Ethernet-Schnittstellen konfigurieren. Weitere Informationen finden Sie unter Konfigurieren des LACP-Link-Schutzes von aggregierten Ethernet-Schnittstellen für Switches.

Die Junos OS-Implementierung von LACP bietet Verbindungsüberwachung, aber kein automatisches Hinzufügen und Löschen von Verbindungen.

Bevor Sie LACP für die EX-Serie konfigurieren, stellen Sie sicher, dass Sie über Folgendes verfügen:

Konfiguration der aggregierten Ethernet-Bundles, auch bekannt als Link Aggregation Groups (LAGs). Weitere Informationen finden Sie unter Konfigurieren aggregierter Ethernet-Verbindungen (CLI-Verfahren)

Wenn LACP aktiviert ist, tauschen die lokale und die Remote-Seite der aggregierten Ethernet-Verbindungen PDUs (Protocol Data Units) aus, die Informationen über den Status der Verbindung enthalten. Sie können Ethernet-Verbindungen so konfigurieren, dass sie PDUs aktiv übertragen, oder Sie können die Verbindungen so konfigurieren, dass sie passiv übertragen werden (d. h. LACP-PDUs werden nur gesendet, wenn sie von einer anderen Verbindung empfangen werden). Eine Seite der Verbindung muss so active konfiguriert werden, dass die Verbindung aktiv ist.

Fügen Sie einer LAG kein LACP hinzu, wenn das entfernte Ende der LAG-Verbindung ein Sicherheitsgerät ist, es sei denn, das Sicherheitsgerät unterstützt LACP. Sicherheitsgeräte unterstützen LACP häufig nicht, da sie eine deterministische Konfiguration erfordern.

So konfigurieren Sie LACP:

Der LACP-Prozess ist im System nur vorhanden, wenn Sie das System entweder im aktiven oder passiven LACP-Modus konfigurieren.

Siehe auch

Konfigurieren des aggregierten Ethernet-Link-Schutzes

Sie können den Verbindungsschutz für aggregierte Ethernet-Schnittstellen konfigurieren, um QoS für die Verbindungen während des Betriebs bereitzustellen.

Bei aggregierten Ethernet-Schnittstellen legen Sie eine primäre und eine Backup-Verbindung fest, um den Schutz der Verbindung zu unterstützen. Der ausgehende Datenverkehr wird nur über die vorgesehene primäre Verbindung geleitet. Dazu gehören Transitverkehr und lokal generierter Datenverkehr auf dem Router oder Switch. Wenn die primäre Verbindung ausfällt, wird der Datenverkehr über die Backup-Verbindung geleitet. Da ein gewisser Datenverkehrsverlust unvermeidlich ist, wird der ausgehende Datenverkehr nicht automatisch zurück zur primären Verbindung geleitet, wenn die primäre Verbindung wiederhergestellt wird. Stattdessen steuern Sie manuell, wann der Datenverkehr von der festgelegten Backup-Verbindung zurück zur primären Verbindung umgeleitet werden soll.

Der Verbindungsschutz wird auf dem MX80 nicht unterstützt.

- Konfigurieren des Verbindungsschutzes für aggregierte Ethernet-Schnittstellen

- Konfigurieren von Primär- und Backup-Verbindungen für Link Aggregated Ethernet-Schnittstellen

- Zurücksetzen des Datenverkehrs auf eine primäre Verbindung, wenn der Datenverkehr über eine Backup-Verbindung geleitet wird

- Deaktivieren des Link-Schutzes für aggregierte Ethernet-Schnittstellen

Konfigurieren des Verbindungsschutzes für aggregierte Ethernet-Schnittstellen

Aggregierte Ethernet-Schnittstellen unterstützen den Link-Schutz, um QoS auf der Schnittstelle zu gewährleisten.

So konfigurieren Sie den Linkschutz:

Siehe auch

Konfigurieren von Primär- und Backup-Verbindungen für Link Aggregated Ethernet-Schnittstellen

Um den Verbindungsschutz zu konfigurieren, müssen Sie eine primäre und eine sekundäre oder Backup-Verbindung angeben.

So konfigurieren Sie einen primären Link und einen Backup-Link:

Siehe auch

Zurücksetzen des Datenverkehrs auf eine primäre Verbindung, wenn der Datenverkehr über eine Backup-Verbindung geleitet wird

Bei aggregierten Ethernet-Schnittstellen legen Sie eine primäre und eine Backup-Verbindung fest, um den Schutz der Verbindung zu unterstützen. Der ausgehende Datenverkehr wird nur über die vorgesehene primäre Verbindung geleitet. Dazu gehören Transitverkehr und lokal generierter Datenverkehr auf dem Router oder Switch. Wenn die primäre Verbindung ausfällt, wird der Datenverkehr über die Backup-Verbindung geleitet. Da ein gewisser Datenverkehrsverlust unvermeidlich ist, wird der ausgehende Datenverkehr nicht automatisch zurück zur primären Verbindung geleitet, wenn die primäre Verbindung wiederhergestellt wird. Stattdessen steuern Sie manuell, wann der Datenverkehr von der festgelegten Backup-Verbindung zurück zur primären Verbindung umgeleitet werden soll.

Geben Sie den folgenden Betriebsbefehl ein, um manuell zu steuern, wann der Datenverkehr von der vorgesehenen Backup-Verbindung zurück zur primären Verbindung umgeleitet werden soll:

user@host> request interface revert aex

Siehe auch

Deaktivieren des Link-Schutzes für aggregierte Ethernet-Schnittstellen

Um den Linkschutz zu deaktivieren, geben Sie den delete interfaces aex aggregated-ether-options link-protection Befehl configuration ein.

user@host# delete interfaces aex aggregated-ether-options link-protection

Siehe auch

Konfigurieren der aggregierten Ethernet-Verbindungsgeschwindigkeit

Bei aggregierten Ethernet-Schnittstellen können Sie die erforderliche Verbindungsgeschwindigkeit für alle im Paket enthaltenen Schnittstellen festlegen.

Einige Geräte unterstützen gemischte Raten und gemischte Modi. Sie können z. B. Folgendes auf derselben aggregierten Ethernet-Schnittstelle konfigurieren:

-

Mitgliedsverbindungen verschiedener Modi (WAN und LAN) für 10-Gigabit-Ethernet-Verbindungen

-

Mitglieder-Links mit unterschiedlichen Tarifen: 10-Gigabit-Ethernet, 25-Gigabit-Ethernet, 40-Gigabit-Ethernet, 50-Gigabit-Ethernet, 100-Gigabit-Ethernet, 400-Gigabit-Ethernet und OC192 (10-Gigabit-Ethernet-WAN-Modus)

-

Sie können 50-Gigabit-Ethernet-Mitgliedsverbindungen nur mit den 50-Gigabit-Ethernet-Schnittstellen des 100-Gigabit-Ethernet-PIC mit CFP (PD-1CE-CFP-FPC4) konfigurieren.

-

Sie können 100-Gigabit-Ethernet-Member-Links nur mit den beiden 50-Gigabit-Ethernet-Schnittstellen eines 100-Gigabit-Ethernet-PIC mit CFP konfigurieren. Sie können diese 100-Gigabit-Ethernet-Member-Verbindung in eine aggregierte Ethernet-Verbindung einschließen, die auch Member-Links anderer Schnittstellen enthält.

So konfigurieren Sie die aggregierte Ethernet-Verbindungsgeschwindigkeit:

Sie können aggregierte Ethernet-Schnittstellen auf dem M120-Router so konfigurieren, dass sie mit einer der folgenden Geschwindigkeiten arbeiten:

-

100m—Links haben 100 Mbit/s. -

10g– Links haben 10 Gbit/s. -

1g– Links haben 1 Gbit/s. -

oc192—Links sind OC192 oder STM64c.

Sie können aggregierte Ethernet-Verbindungen auf Switches der EX-Serie so konfigurieren, dass sie mit einer der folgenden Geschwindigkeiten betrieben werden:

-

10m—Links sind 10 Mbit/s lang. -

100m—Links haben 100 Mbit/s. -

1g– Links haben 1 Gbit/s. -

10g– Links haben 10 Gbit/s. -

50g– Links haben 50 Gbit/s.

Sie können aggregierte Ethernet-Verbindungen auf Routern der T-Serie, MX-Serie und PTX-Serie sowie auf QFX5100-, QFX5120-, QFX10002-, QFX10008- und QFX10016-Switches so konfigurieren, dass sie mit einer der folgenden Geschwindigkeiten arbeiten:

-

100g– Links haben 100 Gbit/s. -

100m—Links haben 100 Mbit/s. -

10g– Links haben 10 Gbit/s. -

1g– Links haben 1 Gbit/s. -

40g– Links haben 40 Gbit/s. -

50g– Links haben 50 Gbit/s. -

80g– Links haben 80 Gbit/s. -

8g– Links haben eine Größe von 8 Gbit/s. -

mixed—Links haben unterschiedliche Geschwindigkeiten. -

oc192– Links sind OC192.

Konfigurieren des periodischen Rebalancing von Teilnehmern in einer aggregierten Ethernet-Schnittstelle

Wenn sich Abonnenten häufig in Ihrem Netzwerk an- und abmelden, können Sie das System so konfigurieren, dass die Verbindungen basierend auf einer bestimmten Zeit und einem bestimmten Intervall regelmäßig neu verteilt werden.

So konfigurieren Sie ein regelmäßiges Rebalancing:

Siehe auch

Beispiel: Konfigurieren von aggregierten Ethernet-Hochgeschwindigkeits-Uplinks zwischen einem EX4200 Virtual Chassis Access Switch und einem EX4200 Virtual Chassis Distribution Switch

Mit Switches der EX-Serie können Sie mehrere Ethernet-Verbindungen zu einer logischen Schnittstelle kombinieren, um eine höhere Bandbreite und Redundanz zu erzielen. Die Ports, die auf diese Weise kombiniert werden, werden als Link Aggregation Group (LAG) oder Bundle bezeichnet. Die Anzahl der Ethernet-Verbindungen, die Sie zu einer LAG kombinieren können, hängt vom Switch-Modell der EX-Serie ab.

In diesem Beispiel wird beschrieben, wie Uplink-LAGs konfiguriert werden, um einen Virtual Chassis-Zugriffs-Switch mit einem Virtual Chassis-Verteilungs-Switch zu verbinden:

Anforderungen

In diesem Beispiel werden die folgenden Software- und Hardwarekomponenten verwendet:

Junos OS Version 9.0 oder höher für Switches der EX-Serie

Zwei EX4200-48P-Switches

Zwei EX4200-24F-Switches

Vier XFP-Uplink-Module

Bevor Sie die LAGs konfigurieren, stellen Sie sicher, dass Sie über Folgendes verfügen:

Die Virtual Chassis-Switches wurden konfiguriert. Weitere Informationen finden Sie unter Konfigurieren eines virtuellen EX4200-, EX4500- oder EX4550-Chassis (CLI-Verfahren).

Die Uplink-Ports auf den Switches wurden als Trunk-Ports konfiguriert. Weitere Informationen finden Sie unter Konfigurieren von Gigabit-Ethernet-Schnittstellen (CLI-Verfahren).

Übersicht und Topologie

Um maximale Geschwindigkeit und Ausfallsicherheit zu erzielen, können Sie Uplinks zwischen einem Zugriffs-Switch und einem Verteilungs-Switch zu LAGs kombinieren. Die Verwendung von LAGs kann besonders effektiv sein, wenn ein Virtual Chassis-Zugriffs-Switch mit mehreren Komponenten mit einem Virtual Chassis-Verteilungs-Switch mit mehreren Komponenten verbunden wird.

Der Virtual Chassis-Zugriffs-Switch in diesem Beispiel besteht aus zwei Komponenten-Switches. Jeder Mitglieds-Switch verfügt über ein Uplink-Modul mit zwei 10-Gigabit-Ethernet-Ports. Diese Ports sind als Trunk-Ports konfiguriert und verbinden den Access-Switch mit dem Distribution-Switch.

Die Konfiguration der Uplinks als LAGs hat folgende Vorteile:

Das Link Aggregation Control Protocol (LACP) kann optional für die Link-Aushandlung konfiguriert werden.

Es verdoppelt die Geschwindigkeit jedes Uplinks von 10 Gbit/s auf 20 Gbit/s.

Wenn ein physischer Port aus irgendeinem Grund verloren geht (ein Kabel wird abgezogen, ein Switch-Port fällt aus oder ein Mitglieds-Switch ist nicht verfügbar), funktioniert der logische Port transparent weiterhin über den verbleibenden physischen Port.

Die in diesem Beispiel verwendete Topologie besteht aus einem Virtual Chassis-Zugriffsswitch und einem Virtual Chassis-Verteilungs-Switch. Der Access-Switch besteht aus zwei EX4200-48P-Switches (SWA-0 und SWA-1), die über ihre Virtual Chassis-Ports (VCPs) als Member-Switches von Host-A miteinander verbunden sind. Der Distribution-Switch besteht aus zwei EX4200-24F-Switches (SWD-0 und SWD-1), die mit ihren VCPs als Member-Switches von Host-D miteinander verbunden sind.

Auf jedem Mitglied des Zugriffs-Switches ist ein Uplink-Modul installiert. Jedes Uplink-Modul verfügt über zwei Ports. Die Uplinks sind so konfiguriert, dass sie als Trunk-Ports fungieren und den Access-Switch mit dem Distribution-Switch verbinden. Ein Uplink-Port von SWA-0 und ein Uplink-Port von SWA-1 werden als LAG ae0 zu SWD-0 zusammengefasst. Diese Verbindung wird für ein VLAN verwendet. Die verbleibenden Uplink-Ports von SWA-0 und von SWA-1 werden als zweite LAG-Verbindung (ae1) zu SWD-1 zusammengefasst. LAG ae1 wird für ein anderes VLAN verwendet.

Wenn es sich bei dem Remote-Ende der LAG-Verbindung um ein Sicherheitsgerät handelt, wird LACP möglicherweise nicht unterstützt, da Sicherheitsgeräte eine deterministische Konfiguration erfordern. Konfigurieren Sie in diesem Fall LACP nicht. Alle Verbindungen in der LAG sind permanent betriebsbereit, es sei denn, der Switch erkennt einen Verbindungsausfall innerhalb der physikalischen Ethernet-Schicht oder der Datenverbindungsschicht.

EX4200 verbinden

EX4200 verbinden

In Tabelle 3 ist die in diesem Konfigurationsbeispiel verwendete Topologie aufgeführt.

| Switch-Hostname | und VCID | Basis-Hardware-Uplink-Modul-Mitglieds-ID | Trunk-Port | ||

|---|---|---|---|---|---|

SWA-0 |

Host-A-Access-Switch VCID 1 |

EX4200-48P-Switch |

Ein XFP-Uplink-Modul |

0 |

|

SWA-1 |

Host-A-Access-Switch VCID 1 |

EX4200-48P-Switch |

Ein XFP-Uplink-Modul |

1 |

|

SWD-0 |

Host-D-Verteilungs-Switch VCID 4 |

EX4200 L-24F Switch |

Ein XFP-Uplink-Modul |

0 |

|

SWD-1 |

Host-D-Verteilungs-Switch VCID 4 |

EX4200 L-24F Switch |

Ein XFP-Uplink-Modul |

1 |

|

Konfiguration

So konfigurieren Sie zwei Uplink-LAGs vom Virtual Chassis-Zugriffs-Switch zum Virtual Chassis-Verteilungs-Switch.

Verfahren

CLI-Schnellkonfiguration

Um schnell aggregierte Ethernet-Hochgeschwindigkeits-Uplinks zwischen einem Virtual Chassis-Zugriffs-Switch und einem Virtual Chassis-Verteilungs-Switch zu konfigurieren, kopieren Sie die folgenden Befehle, und fügen Sie sie in das Switch-Terminalfenster ein:

[edit]

set chassis aggregated-devices ethernet device-count 2

set interfaces ae0 aggregated-ether-options minimum-links 1

set interfaces ae0 aggregated-ether-options link-speed 10g

set interfaces ae1 aggregated-ether-options minimum-links 1

set interfaces ae1 aggregated-ether-options link-speed 10g

set interfaces ae0 unit 0 family inet address 192.0.2.0/25

set interfaces ae1 unit 0 family inet address 192.0.2.128/25

set interfaces xe-0/1/0 ether-options 802.3ad ae0

set interfaces xe-1/1/0 ether-options 802.3ad ae0

set interfaces xe-0/1/1 ether-options 802.3ad ae1

set interfaces xe-1/1/1 ether-options 802.3ad ae1

Schritt-für-Schritt-Anleitung

So konfigurieren Sie aggregierte Ethernet-Hochgeschwindigkeits-Uplinks zwischen einem Virtual Chassis-Zugriffs-Switch und einem Virtual Chassis-Verteilungs-Switch:

Geben Sie die Anzahl der LAGs an, die auf dem Chassis erstellt werden sollen:

[edit chassis] user@Host-A# set aggregated-devices ethernet device-count 2

Geben Sie die Anzahl der Links an, die vorhanden sein müssen, damit die

ae0LAG-Schnittstelle vorhanden istup:[edit interfaces] user@Host-A# set ae0 aggregated-ether-options minimum-links 1

Geben Sie die Anzahl der Links an, die vorhanden sein müssen, damit die

ae1LAG-Schnittstelle vorhanden istup:[edit interfaces] user@Host-A# set ae1 aggregated-ether-options minimum-links 1

Geben Sie die Mediengeschwindigkeit des

ae0Links an:[edit interfaces] user@Host-A# set ae0 aggregated-ether-options link-speed 10g

Geben Sie die Mediengeschwindigkeit des

ae1Links an:[edit interfaces] user@Host-A# set ae1 aggregated-ether-options link-speed 10g

Geben Sie die Schnittstellen-ID der Uplinks an, die in die LAG

ae0aufgenommen werden sollen:[edit interfaces] user@Host-A# set xe-0/1/0 ether-options 802.3ad ae0 user@Host-A# set xe-1/1/0 ether-options 802.3ad ae0

Geben Sie die Schnittstellen-ID der Uplinks an, die in die LAG

ae1aufgenommen werden sollen:[edit interfaces] user@Host-A# set xe-0/1/1 ether-options 802.3ad ae1 user@Host-A# set xe-1/1/1 ether-options 802.3ad ae1

Geben Sie an, dass die LAG

ae0zum Subnetz für die Mitarbeiter-Broadcast-Domäne gehört:[edit interfaces] user@Host-A# set ae0 unit 0 family inet address 192.0.2.0/25Geben Sie an, dass die LAG

ae1zum Subnetz für die Gast-Broadcast-Domäne gehört:[edit interfaces] user@Host-A# set ae1 unit 0 family inet address 192.0.2.128/25

Ergebnisse

Zeigen Sie die Ergebnisse der Konfiguration an:

[edit]

chassis {

aggregated-devices {

ethernet {

device-count 2;

}

}

}

interfaces {

ae0 {

aggregated-ether-options {

link-speed 10g;

minimum-links 1;

}

unit 0 {

family inet {

address 192.0.2.0/25;

}

}

}

ae1 {

aggregated-ether-options {

link-speed 10g;

minimum-links 1;

}

unit 0 {

family inet {

address 192.0.2.128/25;

}

}

xe–0/1/0 {

ether-options {

802.3ad ae0;

}

}

xe–1/1/0 {

ether-options {

802.3ad ae0;

}

}

xe–0/1/1 {

ether-options {

802.3ad ae1;

}

}

xe–1/1/1 {

ether-options {

802.3ad ae1;

}

}

}

Überprüfung

Führen Sie die folgenden Aufgaben aus, um zu überprüfen, ob das Switching betriebsbereit ist und zwei LAGs erstellt wurden:

Überprüfen, ob die LAG ae0 erstellt wurde

Zweck

Stellen Sie sicher, dass auf dem Switch eine LAG ae0 erstellt wurde.

Aktion

show interfaces ae0 terse

Interface Admin Link Proto Local Remote ae0 up up ae0.0 up up inet 192.0.2.0/25

Bedeutung

Die Ausgabe bestätigt, dass der ae0 Link aktiv ist, und zeigt die IP-Adresse an, die family diesem Link zugewiesen ist.

Überprüfen, ob die LAG ae1 erstellt wurde

Zweck

Vergewissern Sie sich, dass auf dem Switch eine LAG ae1 erstellt wurde.

Aktion

show interfaces ae1 terse

Interface Admin Link Proto Local Remote ae1 up down ae1.0 up down inet 192.0.2.128/25

Bedeutung

Die Ausgabe zeigt, dass die ae1 Verbindung unterbrochen ist.

Problembehandlung

Fehlerbehebung bei einer ausgefallenen LAG

Problem

Der show interfaces terse Befehl zeigt, dass die LAG down

Lösung

Überprüfen Sie Folgendes:

Stellen Sie sicher, dass kein Konfigurationskonflikt vorliegt.

Stellen Sie sicher, dass alle Mitgliedsports aktiv sind.

Stellen Sie sicher, dass eine LAG Teil des Familien-Ethernet-Switching (Layer 2 LAG) oder der Familie inet (Layer 3 LAG) ist.

Stellen Sie sicher, dass das LAG-Element mit der richtigen LAG am anderen Ende verbunden ist.

Stellen Sie sicher, dass die LAG-Mitglieder zum selben Switch (oder zum gleichen Virtual Chassis) gehören.

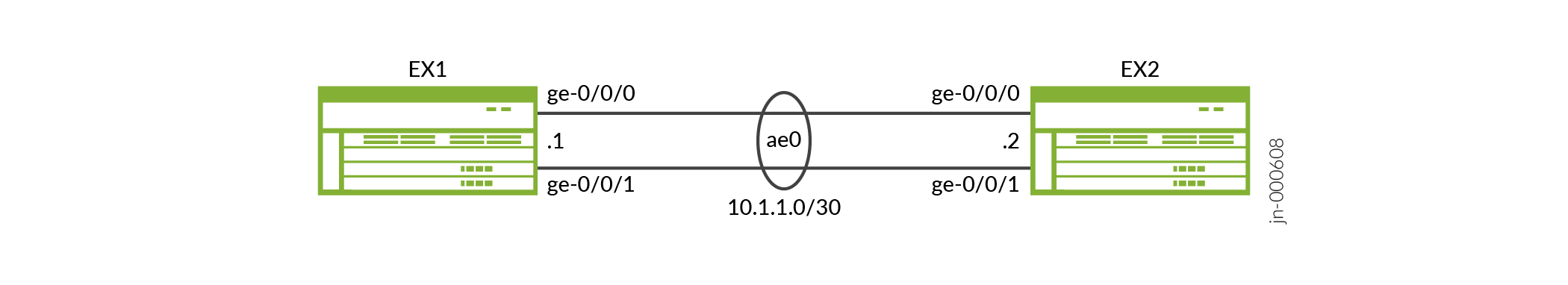

Beispiel: Konfigurieren der Link-Aggregation zwischen einem Produkt der QFX-Serie und einem Aggregations-Switch

Mit einem Produkt der QFX-Serie können Sie mehrere Ethernet-Verbindungen zu einer logischen Schnittstelle kombinieren, um eine höhere Bandbreite und Redundanz zu erzielen. Die Ports, die auf diese Weise kombiniert werden, werden als Link Aggregation Group (LAG) oder Bundle bezeichnet. Die Anzahl der Ethernet-Verbindungen, die Sie zu einer LAG kombinieren können, hängt vom Produktmodell Ihrer QFX-Serie ab. Sie können LAGs konfigurieren, um ein Produkt der QFX-Serie oder einen EX4600-Switch mit anderen Switches wie Aggregations-Switches, Servern oder Routern zu verbinden. In diesem Beispiel wird beschrieben, wie LAGs konfiguriert werden, um einen QFX3500-, QFX3600-, EX4600-, QFX5100- und QFX10002-Switch mit einem Aggregations-Switch zu verbinden.

Anforderungen

In diesem Beispiel werden die folgenden Software- und Hardwarekomponenten verwendet:

Junos OS Version 11.1 oder höher für die QFX3500- und QFX3600-Switches, Junos OS 13.2 oder höher für den QFX5100- und EX4600-Switch und Junos OS Version 15.1X53-D10 oder höher für QFX10002-Switches.

Ein QFX3500-, QFX3600-, EX4600-, QFX5100- oder QFX10002-Switch.

Übersicht und Topologie

In diesem Beispiel verfügt der Switch über eine LAG, die aus zwei 10-Gigabit-Ethernet-Schnittstellen besteht. Diese LAG wird im Port-Mode-Trunk (oder Interface-Mode-Trunk) so konfiguriert, dass der Switch und das VLAN, dem er zugewiesen wurde, Datenverkehr senden und empfangen können.

Die Konfiguration der Ethernet-Schnittstellen als LAGs hat folgende Vorteile:

Wenn ein physischer Port aus irgendeinem Grund verloren geht (ein Kabel wird abgezogen oder ein Switch-Port fällt aus), funktioniert der logische Port transparent über den verbleibenden physischen Port weiter.

Das Link Aggregation Control Protocol (LACP) kann optional für die Linküberwachung und das automatische Hinzufügen und Löschen einzelner Links ohne Benutzereingriff konfiguriert werden.

Wenn es sich bei dem Remote-Ende der LAG-Verbindung um ein Sicherheitsgerät handelt, wird LACP möglicherweise nicht unterstützt, da Sicherheitsgeräte eine deterministische Konfiguration erfordern. Konfigurieren Sie in diesem Fall LACP nicht. Alle Verbindungen in der LAG sind permanent betriebsbereit, es sei denn, der Switch erkennt einen Verbindungsausfall innerhalb der physikalischen Ethernet-Schicht oder der Datenverbindungsschicht.

Die in diesem Beispiel verwendete Topologie besteht aus einem Switch mit einer LAG, die zwischen zwei seiner 10-Gigabit-Ethernet-Schnittstellen konfiguriert ist. Der Switch ist mit einem Aggregations-Switch verbunden.

Tabelle 4 beschreibt die in diesem Konfigurationsbeispiel verwendete Topologie.

| Hostname | Basis-Hardware-Trunk-Port | |

|---|---|---|

Wechseln |

QFX3500-, QFX3600-, EX4600-, QFX5100- oder QFX10002-Switch |

|

Konfiguration

So konfigurieren Sie eine LAG zwischen zwei 10-Gigabit-Ethernet-Schnittstellen.

Verfahren

CLI-Schnellkonfiguration

Um schnell eine LAG zwischen zwei 10-Gigabit-Ethernet-Schnittstellen auf einem Switch zu konfigurieren, kopieren Sie die folgenden Befehle, und fügen Sie sie in das Fenster des Switch-Terminals ein:

Wenn Sie eine LAG mit erweiterter Layer-2-Software konfigurieren, z. B. auf dem EX4600-, QFX5100- oder QFX10002-Switch, verwenden Sie die interface-mode Anweisung anstelle der port-mode Anweisung. Weitere Informationen zu ELS finden Sie unter Verwenden der erweiterten Layer-2-Software-CLI.

[edit] set chassis aggregated-devices ethernet device-count 1 set interfaces ae0 aggregated-ether-options minimum-links 1 set interfaces ae0 aggregated-ether-options link-speed 10g set interfaces ae0 unit 0 family ethernet-switching vlan members green set interfaces xe-0/0/2 ether-options 802.3ad ae0 set interfaces xe-0/0/3 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family ethernet-switching port-mode trunk set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 aggregated-ether-options lacp periodic fast

Schritt-für-Schritt-Anleitung

So konfigurieren Sie eine LAG zwischen einem Switch der QFX-Serie und einem Aggregations-Switch:

Geben Sie die Anzahl der LAGs an, die auf dem Switch erstellt werden sollen:

[edit chassis] user@switch# set aggregated-devices ethernet device-count 1

Geben Sie die Anzahl der Links an, die vorhanden sein müssen, damit die

ae0LAG-Schnittstelle vorhanden istup:[edit interfaces] user@switch# set ae0 aggregated-ether-options minimum-links 1

Geben Sie die Mediengeschwindigkeit des

ae0Links an:[edit interfaces] user@switch# set ae0 aggregated-ether-options link-speed 10g

Geben Sie die Mitglieder an, die in das aggregierte Ethernet-Bundle aufgenommen werden sollen:

[edit interfaces] user@switch# set interfaces xe-0/0/2 ether-options 802.3ad ae0 [edit interfaces] user@switch# set interfaces xe-0/0/3 ether-options 802.3ad ae0

Weisen Sie der

ae0Verbindung einen Port-Modus des Trunks zu:Hinweis:Wenn Sie eine LAG mit erweiterter Layer-2-Software konfigurieren, z. B. auf dem EX4600-, QFX5100- oder QFX10002-Switch, verwenden Sie die

interface-modeAnweisung anstelle derport-modeAnweisung. Weitere Informationen zu ELS finden Sie unter Verwenden der erweiterten Layer-2-Software-CLI.[edit interfaces] user@switch# set ae0 unit 0 family ethernet-switching port-mode trunk

Oder

[edit interfaces] user@switch# set ae0 unit 0 family ethernet-switching interface-mode trunk

Weisen Sie die LAG einem VLAN zu:

[edit interfaces] user@switch# set ae0 unit 0 family ethernet-switching vlan members green vlan-id 200

(Optional): Legen Sie eine Seite der LAG als aktiv für LACP fest:

[edit interfaces] user@switch# set ae0 aggregated-ether-options lacp active

(Optional): Legen Sie das Intervall und die Geschwindigkeit fest, mit der die Schnittstellen LACP-Pakete senden:

[edit interfaces] user@switch# set ae0 aggregated-ether-options lacp periodic fast

Ergebnisse

Zeigen Sie die Ergebnisse der Konfiguration auf einem QFX3500 oder QFX3600 Switch an:

[edit]

chassis {

aggregated-devices {

ethernet {

device-count 1;

}

}

}

green {

vlan-id 200;

}

}

interfaces {

ae0 {

aggregated-ether-options {

link-speed 10g;

minimum-links 1;

}

unit 0 {

family ethernet-switching {

port-mode trunk;

vlan {

members green;

}

}

}

xe-0/0/2 {

ether-options {

802.3ad ae0;

}

}

xe-0/0/3 {

ether-options {

802.3ad ae0;

}

}

}

Überprüfung

Führen Sie die folgenden Aufgaben aus, um zu überprüfen, ob das Switching betriebsbereit ist und eine LAG erstellt wurde:

Überprüfen, ob LAG ae0.0 erstellt wurde

Zweck

Stellen Sie sicher, dass auf dem Switch eine LAG ae0.0 erstellt wurde.

Aktion

show interfaces ae0 terse

Interface Admin Link Proto Local Remote ae0 up up ae0.0 up up eth-switch

Bedeutung

Die Ausgabe bestätigt, dass der ae0.0 Link aktiv ist, und zeigt die IP-Adresse an, die family diesem Link zugewiesen ist.

Überprüfen, ob die LAG ae0 erstellt wurde

Zweck

Vergewissern Sie sich, dass auf dem Switch eine LAG ae0 erstellt wurde.

Aktion

show interfaces ae0 terse

Interface Admin Link Proto Local Remote ae0 up down ae0.0 up down eth-switch

Bedeutung

Die Ausgabe zeigt, dass die ae0.0 Verbindung unterbrochen ist.

Problembehandlung

Fehlerbehebung bei einer ausgefallenen LAG

Problem

Der show interfaces terse Befehl zeigt, dass die LAG .down

Lösung

Überprüfen Sie Folgendes:

Stellen Sie sicher, dass kein Konfigurationskonflikt vorliegt.

Stellen Sie sicher, dass alle Mitgliedsports aktiv sind.

Stellen Sie sicher, dass eine LAG Teil des Familien-Ethernet-Switching (Layer 2 LAG) oder der Familie inet (Layer 3 LAG) ist.

Stellen Sie sicher, dass das LAG-Element mit der richtigen LAG am anderen Ende verbunden ist.

Konfigurieren von aggregiertem Ethernet-LACP

Für aggregierte Ethernet-Schnittstellen können Sie das Link Aggregation Control Protocol (LACP) konfigurieren. LACP ist eine Methode, um mehrere physische Schnittstellen zu einer logischen Schnittstelle zu bündeln. Sie können sowohl VLAN-Tagged als auch Untagged Aggregated Ethernet mit oder ohne aktiviertem LACP konfigurieren.

Für Multichassis Link Aggregation (MC-LAG) müssen Sie das und admin keyangeben.system-id MC-LAG-Peers verwenden dasselbe system-id beim Senden der LACP-Nachrichten. Sie system-id können auf dem MC-LAG-Netzwerkgerät konfiguriert und zur Validierung zwischen den Peers synchronisiert werden.

Im Rahmen des LACP findet ein Austausch zwischen Akteuren und Partnern statt. Ein Akteur ist die lokale Schnittstelle in einem LACP-Austausch. Ein Partner ist die Remoteschnittstelle in einem LACP-Austausch.

LACP ist in IEEE 802.3ad ( Aggregation of Multiple Link Segments) definiert.

LACP wurde entwickelt, um Folgendes zu erreichen:

-

Automatisches Hinzufügen und Löschen einzelner Links zum Aggregat-Bundle ohne Benutzereingriff

-

Linküberwachung, um zu überprüfen, ob beide Enden des Bundles mit der richtigen Gruppe verbunden sind

Die Junos OS-Implementierung von LACP bietet Verbindungsüberwachung, aber kein automatisches Hinzufügen und Löschen von Verbindungen.

Der LACP-Modus kann aktiv oder passiv sein. Wenn sich sowohl der Akteur als auch der Partner im passiven Modus befinden, tauschen sie keine LACP-Pakete aus, was dazu führt, dass die aggregierten Ethernet-Verbindungen nicht hergestellt werden. Wenn entweder der Akteur oder der Partner aktiv ist, tauschen sie LACP-Pakete aus. Standardmäßig ist LACP für aggregierte Ethernet-Schnittstellen deaktiviert. Wenn LACP konfiguriert ist, befindet es sich standardmäßig im passiven Modus. Um die Übertragung von LACP-Paketen und die Antwort auf LACP-Pakete zu initiieren, müssen Sie LACP im aktiven Modus konfigurieren.

Um den aktiven LACP-Modus zu aktivieren, fügen Sie die lacp Anweisung auf Hierarchieebene [edit interfaces interface-name aggregated-ether-options] ein, und geben Sie die active folgende Option an:

[edit interfaces interface-name aggregated-ether-options] lacp { active; }

Der LACP-Prozess ist im System nur vorhanden, wenn Sie das System entweder im aktiven oder passiven LACP-Modus konfigurieren.

Um das Standardverhalten wiederherzustellen, schließen Sie die lacp Anweisung auf Hierarchieebene [edit interfaces interface-name aggregated-ether-options] ein, und geben Sie die passive folgende Option an:

[edit interfaces interface-name aggregated-ether-options] lacp { passive; }

Ab Junos OS Version 12.2 können Sie LACP auch so konfigurieren, dass der IEEE 802.3ad-Standard außer Kraft gesetzt wird und die Standby-Verbindung immer Datenverkehr empfangen kann. Das Überschreiben des Standardverhaltens erleichtert das Failover in Sekundenbruchteilen.

Um den IEEE 802.3ad-Standard außer Kraft zu setzen und ein Failover von unter einer Sekunde zu ermöglichen, fügen Sie die fast-failover Anweisung auf Hierarchieebene [edit interfaces interface-name aggregated-ether-options lacp] ein.

Weitere Informationen finden Sie in den folgenden Abschnitten:

- Konfigurieren des LACP-Intervalls

- Konfigurieren des LACP-Verbindungsschutzes

- Konfigurieren der LACP-Systempriorität

- Konfigurieren der LACP-Systemkennung

- Konfigurieren des administrativen LACP-Schlüssels

- Konfigurieren der LACP-Portpriorität

- Ablaufverfolgung von LACP-Vorgängen

- Einschränkungen von LACP

- Beispiel: Konfigurieren von aggregiertem Ethernet-LACP

Konfigurieren des LACP-Intervalls

Standardmäßig senden der Akteur und der Partner jede Sekunde LACP-Pakete. Sie können das Intervall konfigurieren, in dem die Schnittstellen LACP-Pakete senden, indem Sie die periodic Anweisung auf Hierarchieebene [edit interfaces interface-name aggregated-ether-options lacp] einfügen:

[edit interfaces interface-name aggregated-ether-options lacp] periodic interval;

Das Intervall kann schnell (jede Sekunde) oder langsam (alle 30 Sekunden) sein. Sie können unterschiedliche periodische Raten für aktive und passive Schnittstellen konfigurieren. Wenn Sie die aktiven und passiven Schnittstellen mit unterschiedlichen Raten konfigurieren, berücksichtigt der Sender die Rate des Empfängers.

Das Filtern von Quelladressen funktioniert nicht, wenn LACP aktiviert ist.

Prozentuale Policer werden auf aggregierten Ethernet-Schnittstellen mit konfigurierter CCC-Protokollfamilie nicht unterstützt. Weitere Informationen zu prozentualen Policern finden Sie im Benutzerhandbuch für Routing-Richtlinien, Firewall-Filter und Traffic Policers.

Im Allgemeinen wird LACP auf allen nicht getaggten aggregierten Ethernet-Schnittstellen unterstützt. Weitere Informationen finden Sie unter Konfigurieren von aggregierten Ethernet-Schnittstellen ohne Tags.

Konfigurieren des LACP-Verbindungsschutzes

Wenn Sie den LACP-Link-Schutz verwenden, können Sie nur zwei Mitgliedsverbindungen zu einer aggregierten Ethernet-Schnittstelle konfigurieren: eine aktive und eine Standby-Schnittstelle.

Um aktive und Standby-Verbindungen innerhalb eines aggregierten Ethernets zu erzwingen, können Sie den LACP-Link-Schutz und die Systempriorität auf der Ebene der aggregierten Ethernet-Schnittstelle mithilfe der link-protection and-Anweisungen system-priority konfigurieren. Die Konfiguration von Werten auf dieser Ebene führt dazu, dass nur die konfigurierten Schnittstellen die definierte Konfiguration verwenden. Mit der LACP-Schnittstellenkonfiguration können Sie auch globale (Chassis-)LACP-Einstellungen außer Kraft setzen.

Der LACP-Verbindungsschutz verwendet ebenfalls die Portpriorität. Sie können die Portpriorität auf der Hierarchieebene der Ethernet-Schnittstelle [ether-options] konfigurieren, indem Sie die port-priority Anweisung verwenden. Wenn Sie keine Portpriorität konfigurieren möchten, verwendet der LACP-Link-Schutz den Standardwert für die Portpriorität (127).

Der LACP-Link-Schutz unterstützt die Konfiguration der Planung pro Einheit auf aggregierten Ethernet-Schnittstellen.

Um den LACP-Link-Schutz für aggregierte Ethernet-Schnittstellen zu aktivieren, verwenden Sie die folgende link-protection Anweisung auf Hierarchieebene [edit interfaces aeX aggregated-ether-options lacp] :

[edit interfaces aeX aggregated-ether-options lacp] link-protection; disable; revertive; non-revertive; }

Standardmäßig wird der LACP-Link-Schutz auf einen Link mit höherer Priorität (niedriger Nummer) zurückgesetzt, wenn dieser Link mit höherer Priorität in Betrieb genommen wird oder ein Link zum Aggregator hinzugefügt wird, der eine höhere Priorität hat. Sie können die Verknüpfungsberechnung jedoch unterdrücken, indem Sie die non-revertive Anweisung zur LACP-Verbindungsschutzkonfiguration hinzufügen. Im nicht-revertiven Modus führt das anschließende Hinzufügen einer (besseren) Verbindung mit höherer Priorität nicht zu einem Switch, sobald eine Verbindung aktiv ist und Pakete sammelt und verteilt, und die aktuelle Verbindung bleibt aktiv.

Wenn der LACP-Link-Schutz auf globaler Ebene ([edit chassis] Hierarchieebene) so konfiguriert ist, dass er nicht revertiv ist, können Sie die revertive Anweisung zur LACP-Link-Schutzkonfiguration hinzufügen, um die nicht revertive Einstellung für die Schnittstelle zu überschreiben. Im revertiven Modus führt das Hinzufügen eines Links mit höherer Priorität zum Aggregator dazu, dass LACP eine Neuberechnung der Priorität durchführt und vom aktuellen aktiven Link zum neuen aktiven Link wechselt.

Wenn an beiden Enden eines Aggregators der LACP-Link-Schutz aktiviert ist, stellen Sie sicher, dass beide Enden des Aggregators für die Verwendung desselben Modus konfiguriert sind. Nicht übereinstimmende LACP-Link-Schutzmodi können zu Datenverkehrsverlusten führen.

Es wird dringend empfohlen, LACP an beiden Enden des Aggregators zu verwenden, wenn Sie eine aggregierte Ethernet-Schnittstelle mit zwei Mitgliedsschnittstellen an ein Gerät eines anderen Herstellers anschließen. Andernfalls ist das Gerät des Herstellers (z. B. ein Layer-2-Switch oder ein Router) nicht in der Lage, den Datenverkehr zu verwalten, der vom aggregierten Ethernet-Bundle mit zwei Verbindungen kommt. Infolgedessen kann es vorkommen, dass das Gerät des Herstellers den Datenverkehr an die Backup-Member-Verbindung der aggregierten Ethernet-Schnittstelle zurücksendet.

Derzeit verwerfen MX-MPC2-3D, MX-MPC2-3D-Q, MX-MPC2-3D-EQ, MX-MPC1-3D, MX-MPC1-3D-Q und MPC-3D-16XGE-SFPP den Datenverkehr, der zur Backup-Verbindung zurückkommt, nicht, während DPCE-R-Q-20GE-2XGE, DPCE-R-Q-20GE-SFP, DPCE-R-Q-40GE-SFP, DPCE-R-Q-4XGE-XFP, DPCE-X-Q-40GE-SFP und DPCE-X-Q-4XGE-XFP den Datenverkehr verwerfen, der zur Backup-Verbindung kommt.

Konfigurieren der LACP-Systempriorität

Um die LACP-Systempriorität für aggregierte Ethernet-Schnittstellen auf der Schnittstelle zu konfigurieren, verwenden Sie die system-priority folgende Anweisung auf Hierarchieebene [edit interfaces aeX aggregated-ether-options lacp] :

[edit interfaces aeX aggregated-ether-options lacp] system-priority;

Die Systempriorität ist ein 2-Oktett-Binärwert, der Teil der LACP-System-ID ist. Die LACP-System-ID besteht aus der Systempriorität als den beiden höchstwertigen Oktetten und der MAC-Adresse der Schnittstelle als den sechs niederwertigsten Oktetten. Das System mit dem numerisch niedrigeren Wert für die Systempriorität hat die höhere Priorität. Standardmäßig ist die Systempriorität 127 mit einem Bereich von 0 bis 65.535.

Konfigurieren der LACP-Systemkennung

Um die LACP-Systemkennung für aggregierte Ethernet-Schnittstellen zu konfigurieren, verwenden Sie die folgende system-id Anweisung auf Hierarchieebene [edit interfaces aeX aggregated-ether-options lacp] :

[edit interfaces aeX aggregated-ether-options lacp] system-id system-id;

Die benutzerdefinierte Systemkennung in LACP ermöglicht es zwei Ports von zwei separaten Geräten, sich so zu verhalten, als wären sie Teil derselben Aggregatgruppe.

Der Systembezeichner ist ein 48-Bit-Feld (6 Byte) global eindeutig. Er wird in Kombination mit einem 16-Bit-Systemprioritätswert verwendet, der zu einer eindeutigen LACP-Systemkennung führt.

Konfigurieren des administrativen LACP-Schlüssels

Um einen administrativen Schlüssel für LACP zu konfigurieren, fügen Sie die admin-key number Anweisung auf Hierarchieebene edit interfaces aex aggregated-ether-options lacp] ein:

[edit interfaces ae x aggregated-ether-options-lacp] admin-key number;

Sie müssen MC-LAG konfigurieren, um die admin-key Anweisung zu konfigurieren. Weitere Informationen zu MC-LAG finden Sie unter Konfigurieren der Multichassis-Link-Aggregation auf Routern der MX-Serie .

Konfigurieren der LACP-Portpriorität

Um die LACP-Portpriorität für aggregierte Ethernet-Schnittstellen zu konfigurieren, verwenden Sie die port-priority Anweisung auf den [edit interfaces interface-name ether-options 802.3ad aeX lacp] Hierarchieebenen oder [edit interfaces interface-name ether-options 802.3ad aeX lacp] :

[edit interfaces interface-name ether-options 802.3ad aeX lacp] port-priority priority;

Die Portpriorität ist ein 2-Oktett-Feld, das Teil der LACP-Port-ID ist. Die LACP-Port-ID setzt sich aus der Portpriorität als den beiden höchstwertigen Oktetten und der Portnummer als den beiden niederwertigsten Oktetten zusammen. Das System mit dem numerisch niedrigeren Wert für die Portpriorität hat die höhere Priorität. Standardmäßig ist die Portpriorität 127 mit einem Bereich von 0 bis 65.535.

Die Auswahl der Portaggregation wird von jedem System auf der Grundlage der höchsten Portpriorität getroffen und vom System mit der höchsten Priorität zugewiesen. Ports werden ausgewählt und zugewiesen, beginnend mit dem Port mit der höchsten Priorität des Systems mit der höchsten Priorität und von dort aus mit der Priorität nach unten arbeiten.

Die Auswahl der Portaggregation (siehe oben) wird für die aktive Verbindung durchgeführt, wenn der LACP-Link-Schutz aktiviert ist. Ohne LACP-Verbindungsschutz wird die Portpriorität bei der Auswahl der Portaggregation nicht verwendet.

Ablaufverfolgung von LACP-Vorgängen

Um die Vorgänge des LACP-Prozesses zu verfolgen, fügen Sie die traceoptions Anweisung auf Hierarchieebene [edit protocols lacp] ein:

[edit protocols lacp] traceoptions { file <filename> <files number> <size size> <world-readable | no-world-readable>; flag flag; no-remote-trace; }

Sie können die folgenden Flags in der protocols lacp traceoptions Anweisung angeben:

-

all—Alle LACP-Tracing-Vorgänge

-