Paketbasierte Weiterleitung

Ein SRX-Gerät arbeitet in zwei verschiedenen Modi: Paket- und Datenstrommodus. Im Flussmodus verarbeitet die SRX den gesamten Datenverkehr, indem es den Zustand oder die Sitzung des Datenverkehrs analysiert. Dies wird auch als zustandsbehaftete Verarbeitung des Datenverkehrs bezeichnet. Im Paketmodus verarbeitet SRX den Datenverkehr paketbezogen. Dies wird auch als zustandslose Verarbeitung von Datenverkehr bezeichnet.

Grundlegendes zur paketbasierten Verarbeitung

Pakete, die in ein Gerät von Juniper Networks mit Junos OS ein- und austreten, können einer paketbasierten Verarbeitung unterzogen werden. Paketbasierte oder zustandslose Paketverarbeitung behandelt Pakete diskret. Jedes Paket wird für die Behandlung einzeln bewertet. Die zustandslose paketbasierte Weiterleitung erfolgt paketweise, ohne Rücksicht auf Datenfluss- oder Zustandsinformationen. Jedes Paket wird für die Behandlung einzeln bewertet.

Abbildung 1 zeigt den Datenverkehrsfluss für paketbasierte Weiterleitung.

Wenn Pakete in das Gerät eindringen, werden Klassifizierer, Filter und Policer darauf angewendet. Als nächstes wird die Ausgangsschnittstelle für das Paket durch eine Routensuche ermittelt. Sobald die Ausgangsschnittstelle für das Paket gefunden wurde, werden Filter angewendet und das Paket an die Ausgangsschnittstelle gesendet, wo es in die Warteschlange gestellt und für die Übertragung geplant wird.

Die paketbasierte Weiterleitung erfordert keine Informationen über frühere oder nachfolgende Pakete, die zu einer bestimmten Verbindung gehören, und jede Entscheidung, Datenverkehr zuzulassen oder abzulehnen, ist paketspezifisch. Diese Architektur hat den Vorteil einer massiven Skalierung, da sie Pakete weiterleitet, ohne die einzelnen Datenströme oder den Status zu verfolgen.

Ab Junos OS Version 15.1X49-D100 für das SRX100 SRX110, SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX550M und SRX650 wird die maximale Erfassungsgröße für Paketerfassungen auf 1520 Bytes erweitert, um Die Erfassung von 1500 Bytes und den 12-Byte-Juniper Ethernet-Header zu ermöglichen."

Informationen zu selektiven, zustandslosen paketbasierten Services

Mit selektiven, zustandslosen paketbasierten Services können Sie sowohl datenstrombasierte als auch paketbasierte Weiterleitung gleichzeitig auf einem System verwenden. Sie können Datenverkehr, der eine paketbasierte, zustandslose Weiterleitung erfordert, selektiv leiten, um eine zustandsbasierte flussbasierte Weiterleitung zu vermeiden, indem Sie zustandslose Firewall-Filter verwenden, die auch als Access Control Lists (ACLs) bezeichnet werden. Der Datenverkehr, der nicht so gerichtet ist, folgt dem standardmäßigen ablaufbasierten Weiterleitungspfad. Die Umgehung der ablaufbasierten Weiterleitung kann für Datenverkehr nützlich sein, für den Sie explizit Einschränkungen der Skalierung von Datenstromsitzungen vermeiden möchten.

Standardmäßig verwenden Sicherheitsgeräte von Juniper Networks, auf denen Junos OS ausgeführt wird, eine ablaufbasierte Weiterleitung. Mit selektiven, zustandslosen paketbasierten Services können Sie das Gerät so konfigurieren, dass es nur paketbasierte Verarbeitung für ausgewählten Datenverkehr basierend auf Eingabefilterbedingungen bereitstellt. Anderer Datenverkehr wird für eine ablaufbasierte Weiterleitung verarbeitet. Die Umgehung der ablaufbasierten Weiterleitung ist nützlich für Bereitstellungen, bei denen Sie Einschränkungen der Sitzungskalierung sowie Sitzungserstellungs- und Wartungskosten vermeiden möchten.

Wenn Sie das Gerät für die selektive, zustandslose paketbasierte Verarbeitung konfigurieren, werden pakete, die das System betreten, je nach bestimmten Bedingungen unterschiedlich behandelt:

Wenn ein Paket die im Eingabefilter angegebenen Abgleichsbedingungen erfüllt, wird es für den Paketmodus markiert und alle konfigurierten Paketmodusfunktionen werden darauf angewendet. Es werden keine ablaufbasierten Sicherheitsfunktionen angewendet. Sie werden umgangen.

Wenn ein Paket nicht für den Paketmodus gekennzeichnet wurde, wird es normal verarbeitet. Alle Services mit Ausnahme von MPLS können auf diesen Datenverkehr angewendet werden.

Abbildung 2 zeigt den Datenverkehrsfluss mit selektiven zustandslosen paketbasierten Services, die die ablaufbasierte Verarbeitung umgehen.

Wenn das Paket über eine Schnittstelle eingeht, werden die auf der Schnittstelle konfigurierten Eingabepaketfilter angewendet.

Wenn das Paket den im Firewall-Filter angegebenen Bedingungen entspricht, wird ein

packet-modeAktionsmodifizierer auf das Paket festgelegt. Der Aktionsmodifizierer im Paketmodus aktualisiert ein Bitfeld im Paketschlüsselpuffer – dieses Bitfeld wird verwendet, um zu bestimmen, ob die datenstrombasierte Weiterleitung umgangen werden muss. Infolgedessen übergeht das Paket mit dem Aktionsmodifizierer im Paketmodus die ablaufbasierte Weiterleitung vollständig. Die Ausgangsschnittstelle für das Paket wird durch eine Routensuche ermittelt. Sobald die Ausgangsschnittstelle für das Paket gefunden wurde, werden Filter angewendet und das Paket an die Ausgangsschnittstelle gesendet, wo es in die Warteschlange gestellt und für die Übertragung geplant wird.Wenn das Paket nicht mit den in diesem Filterbegriff angegebenen Bedingungen übereinstimmt, wird es mit anderen im Filter konfigurierten Begriffen ausgewertet. Wenn nach der Bewertung aller Begriffe ein Paket keine Begriffe in einem Filter übereinstimmt, wird das Paket unbemerkt verworfen. Um zu verhindern, dass Pakete verworfen werden, konfigurieren Sie im Filter einen Begriff, der eine Aktion zur Annahme aller Pakete angibt.

Eine definierte Reihe von zustandslosen Services ist mit selektiven zustandslosen paketbasierten Services verfügbar:

IPv4-Routing (Unicast- und Multicast-Protokolle)

Class of Service (CoS)

Link Fragmentierung und Interleaving (LFI)

Generic Routing Encapsulation (GRE)

Layer 2-Switching

Multiprotocol Label Switching (MPLS)

Zustandslose Firewall-Filter

Compressed Real-Time Transport Protocol (CRTP)

Obwohl Datenverkehr, der MPLS-Services erfordert, im Paketmodus verarbeitet werden muss, kann es unter Umständen erforderlich sein, gleichzeitig bestimmte Services auf diesen Datenverkehr anzuwenden, der nur im Flussmodus bereitgestellt werden kann, wie Stateful Inspection, NAT und IPsec. Um das System anzuweisen, den Datenverkehr sowohl im Datenfluss- als auch im Paketmodus zu verarbeiten, müssen Sie mehrere Routing-Instanzen konfigurieren, die über eine Tunnelschnittstelle verbunden sind. Eine Routing-Instanz muss so konfiguriert sein, dass die Pakete im Datenstrommodus verarbeitet werden, und die andere Routing-Instanz muss so konfiguriert werden, dass die Pakete im Paketmodus verarbeitet werden. Wenn Sie eine Tunnelschnittstelle zur Verbindung von Routing-Instanzen verwenden, wird der Datenverkehr zwischen diesen Routinginstanzen erneut in den Weiterleitungspfad eingespeist und kann dann mit einer anderen Weiterleitungsmethode erneut verarbeitet werden.

Konfiguration selektiver, zustandsloser paketbasierter Services – Übersicht

Diese Funktion wird auf SRX300-, SRX320-, SRX340-, SRX345-, SRX550M-, SRX1500- und vSRX-Geräten unterstützt. Sie konfigurieren selektive zustandslose paketbasierte Services mit den zustandslosen Firewall-Filtern, die auch als Zugriffssteuerungslisten (ACLs) bezeichnet werden. Sie klassifizieren den Datenverkehr für paketbasierte Weiterleitung, indem Sie Übereinstimmungsbedingungen in den Firewall-Filtern angeben und einen packet-mode Aktionsmodifizierer konfigurieren, um die Aktion anzugeben. Sobald die Bedingungen und Aktionen definiert sind, werden Firewall-Filter auf die relevanten Schnittstellen angewendet.

So konfigurieren Sie einen Firewall-Filter:

Wenn das Paket über eine Schnittstelle eingeht, werden die auf der Schnittstelle konfigurierten Eingabepaketfilter angewendet. Wenn das Paket mit den angegebenen Bedingungen übereinstimmt und packet-mode die Aktion konfiguriert ist, übergeht das Paket die ablaufbasierte Weiterleitung vollständig.

Achten Sie bei der Konfiguration von Filtern auf die Reihenfolge der Begriffe innerhalb des Firewall-Filters. Pakete werden mit jedem Begriff in der Reihenfolge getestet, in der es in der Konfiguration aufgeführt ist. Wenn die ersten übereinstimmenden Bedingungen gefunden werden, wird die mit diesem Begriff verknüpfte Aktion auf das Paket angewendet und die Auswertung des Firewall-Filters endet, es sei denn, der next term Aktionsmodifizierer ist enthalten. Wenn die next term Aktion enthalten ist, wird das übereinstimmende Paket dann mit dem nächsten Begriff im Firewall-Filter bewertet. Andernfalls wird das übereinstimmende Paket nicht mit den nachfolgenden Begriffen im Firewall-Filter ausgewertet.

Bei der Konfiguration von Firewall-Filtern für selektive zustandslose paketbasierte Services:

Identifizieren Sie den Datenverkehr, der den Datenfluss umgehen muss, um unnötige Paketverluste zu vermeiden.

Achten Sie darauf, den Firewall-Filter mit Paketmodus-Aktion auf alle Schnittstellen anzuwenden, die am paketbasierten Datenflusspfad beteiligt sind.

Stellen Sie sicher, dass hostgebundener TCP-Datenverkehr so konfiguriert wird, dass er flussbasierte Weiterleitung verwendet. Schließen Sie diesen Datenverkehr aus, wenn Sie die Übereinstimmungsbedingungen für den Firewall-Filterbegriff angeben, der den

packet-modeAktionsmodifizierer enthält. Jeglicher hostgebundener TCP-Datenverkehr, der für die Umgehung des Datenstroms konfiguriert ist, wird unterbrochen. Die asynchrone Verarbeitung im Flussmodus wird von selektiven, zustandslosen paketbasierten Services nicht unterstützt.Konfigurieren Sie Eingabepaketfilter (nicht Ausgabe) mit dem

packet-modeAktionsmodifizierer.

Verschachtelte Firewall-Filter (konfiguration eines Filters innerhalb des Begriffs eines anderen Filters) werden von selektiven, zustandslosen paketbasierten Services nicht unterstützt.

Einige typische Bereitstellungsszenarien, in denen Sie selektive zustandslose paketbasierte Services konfigurieren können, sind die folgenden:

Datenverkehrsfluss zwischen privaten LAN- und WAN-Schnittstellen, z. B. für Intranet-Datenverkehr, wobei die end-to-End-Weiterleitung paketbasiert ist

Datenverkehrsfluss zwischen privatem LAN und nicht so sicheren WAN-Schnittstellen, wobei der Datenverkehr paketbasierte und ablaufbasierte Weiterleitung für sicheren bzw. nicht so sicheren Datenverkehr verwendet.

Datenverkehrsfluss zwischen der privaten LAN- und WAN-Schnittstelle mit Failover zu ablaufbasiertem IPsec-WAN, wenn die private WAN-Verbindung ausfällt

Datenverkehrsfluss vom datenbasierten LAN zum paketbasierten MPLS-WAN

Beispiel: Konfigurieren selektiver zustandsloser paketbasierter Services für end-to-End-paketbasierte Weiterleitung

Dieses Beispiel zeigt, wie sie selektive zustandslose paketbasierte Services für eine paketbasierte End-to-End-Weiterleitung konfigurieren. Diese Funktion wird auf den Geräten SRX300, SRX320, SRX340, SRX345, SRX550M, SRX1500 und vSRX unterstützt

Anforderungen

Bevor Sie beginnen:

Erfahren Sie, wie Sie zustandslose Firewall-Filter konfigurieren.

Grundlegende Konnektivität herstellen. .

Übersicht

In diesem Beispiel konfigurieren Sie die IP-Adressen für die Schnittstellen auf den einzelnen Geräten. Für R0 ist es 10.1.1.2/24; für R1 sind sie 10.1.1.1/24, 10.2.1.1/24 und 203.0.113.1/30; für R2 ist es 203.0.113.2/30; und für R3 ist es 10.2.1.2/24. Sie erstellen statische Routen und ordnen next-Hop-Adressen für die Geräte wie folgt zu: R0 ist 10.1.1.2, R1 198.51.100.2, R2 203.0.113.1 und R3 ist 10.2.1.1.

Dann konfigurieren Sie auf Gerät R1 eine Zone namens "nicht vertrauenswürdig" und weisen sie der Schnittstelle ge-0/0/3 zu. Sie erstellen auch eine Zone namens Trust und weisen ihr Schnittstellen ge-0/0/1 und ge-0/0/2 zu. Sie konfigurieren vertrauenswürdige und nicht vertrauenswürdige Zonen, um alle unterstützten Anwendungsservices als eingehende Services zuzulassen. Sie erlauben den Datenverkehr von allen Quelladressen, Zieladressen und Anwendungen zwischen den Zonen.

Anschließend erstellen Sie den Firewall-Filter bypass-flow-filter und definieren die Begriffe bypass-flow-term-1 und bypass-flow-term-2, die dem Datenverkehr zwischen internen Schnittstellen ge-0/0/1 und ge-0/0/2 entsprechen und den Paketmodus-Aktion-Modifizierer enthalten. Sie definieren den Begriff "Accept-Rest", um den gesamten verbleibenden Datenverkehr zu akzeptieren. Schließlich wenden Sie den Firewall-Filter Bypass-Flow-Filter auf interne Schnittstellen ge-0/0/1 und ge-0/0/2 an (nicht auf der externen Schnittstelle). Infolgedessen umgeht der gesamte interne Datenverkehr die ablaufbasierte Weiterleitung, und der Datenverkehr zum und vom Internet übergeht die ablaufbasierte Weiterleitung nicht.

Abbildung 3 zeigt die in diesem Beispiel verwendete Netzwerktopologie.

Die Zweigstellen Ihres Unternehmens sind über ein privates WAN miteinander verbunden. Für diesen internen Datenverkehr ist eine Paketweiterleitung erforderlich, da die Sicherheit kein Problem ist. Daher entscheiden Sie sich für diesen Datenverkehr, selektive zustandslose paketbasierte Services zu konfigurieren, um die ablaufbasierte Weiterleitung zu umgehen. Der verbleibende Datenverkehr zum und vom Internet erfolgt über ablaufbasierte Weiterleitung.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern alle erforderlichen Details, um mit Ihrer Netzwerkkonfiguration zu übereinstimmen, kopieren Sie dann die Befehle, fügen Sie sie auf Hierarchieebene in die [edit] CLI ein, und geben Sie dann im Konfigurationsmodus ein commit .

{device R0}

[edit]

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.2/24

set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

{device R1}

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.1/24

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.1/24

set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30

set routing-options static route 0.0.0.0/0 next-hop 203.0.113.2

set security zones security-zone untrust interfaces ge-0/0/3

set security zones security-zone trust interfaces ge-0/0/1

set security zones security-zone trust interfaces ge-0/0/2

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic system-services all

set security policies from-zone trust to-zone untrust policy Internet-traffic match source-address any destination-address any application any

set security policies from-zone trust to-zone untrust policy Internet-traffic then permit

set security policies from-zone untrust to-zone trust policy Incoming-traffic match source-address any destination-address any application any

set security policies from-zone untrust to-zone trust policy Incoming-traffic then permit

set security policies from-zone trust to-zone trust policy Intrazone-traffic match source-address any destination-address any application any

set security policies from-zone trust to-zone trust policy Intrazone-traffic then permit

set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 from source-address 10.1.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term–1 from destination-address 10.2.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 then packet-mode

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from source-address 10.2.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from destination-address 10.1.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 then packet-mode

set firewall family inet filter bypass-flow-filter term accept-rest then accept

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet filter input bypass-flow-filer

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet filter input bypass-flow-filer

{device R2}

set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 10.1.1.2/30

set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

{device R3}

[edit]

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.21.1.2/24

set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie auf verschiedenen Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie selektive zustandslose paketbasierte Services für die paketbasierte End-to-End-Weiterleitung:

Konfigurieren Sie die IP-Adressen für die Schnittstellen auf den Geräten R0, R1, R2 und R3.

{device R0} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.2/24{device R1} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.1/24user@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.1/24user@host#set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30{device R2} [edit] user@host#set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30{device R3} [edit] user@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.2/24Erstellen Sie statische Routen und weisen Sie die entsprechenden Next-Hop-Adressen für die Geräte R0, R1, R2 und R3 zu.

{device R0} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1{device R1} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 203.0.113.1{device R2} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 203.0.113.2{device R3} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1Konfigurieren Sie Sicherheitszonen und weisen Sie Schnittstellen zu.

{device R1} [edit] user@host#set security zones security-zone untrust interfaces ge-0/0/3user@host#set security zones security-zone trust interfaces ge-0/0/1user@host#set security zones security-zone trust interfaces ge-0/0/2Konfigurieren Sie Anwendungsservices für Zonen.

{device R1} [edit] user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust host-inbound-traffic system-services allKonfigurieren einer Sicherheitsrichtlinie

{device R1} [edit] user@host#set security policies from-zone trust to-zone untrust policy Internet-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone trust to-zone untrust policy Internet-traffic then permituser@host#set security policies from-zone untrust to-zone trust policy Incoming-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone untrust to-zone trust policy Incoming-traffic then permituser@host#set security policies from-zone trust to-zone trust policy Intrazone-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone trust to-zone trust policy Intrazone-traffic then permitErstellen Sie einen Firewall-Filter und definieren Sie Begriffe für den gesamten paketbasierten Weiterleitungsverkehr.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 from source-address 10.1.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term–1 from destination-address 10.2.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 then packet-modeuser@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from source-address 10.2.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from destination-address 10.1.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 then packet-modeGeben Sie einen anderen Begriff für den verbleibenden Datenverkehr an.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term accept-rest then acceptWenden Sie den Firewall-Filter auf relevante Schnittstellen an.

{device R1} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet filter input bypass-flow-fileruser@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet filter input bypass-flow-filer

Ergebnisse

Bestätigen Sie ihre Konfiguration im Konfigurationsmodus, indem Sie die show interfacesBefehle und show firewall show routing-optionsdie Befehle eingeben. Wenn in der Ausgabe die beabsichtigte Konfiguration nicht angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

{device R0}

[edit]

user@host# show interfaces

ge-0/0/1 {

description “Internal 1”

unit 0 {

family inet {

address 10.1.1.2/24

}

}

}

{device R0}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

{device R2}

[edit]

user@host# show interfaces

ge-0/0/3 {

description “Internet”

unit 0 {

family inet {

address 203.0.113.2/30;

}

}

}

{device R2}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 203.0.113.1;

}

{device R3}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Internal 2”

unit 0 {

family inet {

address 10.2.1.2/24;

}

}

}

{device R3}

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.2.1.1;

}

{device R1}

[edit]

user@host# show interfaces

ge-0/0/1 {

description “internal 1”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 10.1.1.1/24;

}

}

}

ge-0/0/2 {

description “Internal 2”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 10.2.1.1/24;

}

}

}

ge-0/0/3 {

description “Internet”

unit 0 {

family inet {

address 203.0.113.1/30;

}

}

}

{device R1}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 203.0.113.1;

}

{device R1}

[edit]

user@host# show firewall

family inet {

filter bypass-flow-filter {

term bypass-flow-term-1 {

from {

source-address {

10.1.1.0/24;

}

destination-address {

10.2.1.0/24;

}

}

then packet-mode;

}

term bypass-flow-term-2 {

from {

source-address {

10.2.1.0/24;

}

destination-address {

10.1.1.0/24;

}

}

then packet-mode;

}

term accept-rest {

then accept;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, geben Sie im Konfigurationsmodus ein commit .

Überprüfung

Bestätigen Sie, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfung der paketbasierten End-to-End-Konfiguration

- Überprüfung der Sitzungseinrichtung im Intranet-Datenverkehr

- Überprüfung der Sitzungseinrichtung im Internetverkehr

Überprüfung der paketbasierten End-to-End-Konfiguration

Zweck

Stellen Sie sicher, dass die selektiven, zustandslosen paketbasierten Services konfiguriert sind.

Aktion

Geben Sie im Konfigurationsmodus die show interfacesBefehle , show routing-options, , show security zones, show security policiesund show firewall ein.

Stellen Sie sicher, dass in der Ausgabe die beabsichtigte Konfiguration des Firewall-Filters, der Schnittstellen und der Richtlinien angezeigt wird.

Stellen Sie sicher, dass die Begriffe in der Reihenfolge aufgeführt sind, in der die Pakete getestet werden sollen. Sie können Begriffe in einem Firewall-Filter mit dem insert Befehl verschieben.

Überprüfung der Sitzungseinrichtung im Intranet-Datenverkehr

Zweck

Stellen Sie sicher, dass Sitzungen eingerichtet werden, wenn Datenverkehr an Schnittstellen innerhalb des Intranets übertragen wird.

Aktion

Führen Sie die folgenden Aufgaben aus, um die Einrichtung von Sitzungen zu überprüfen:

Geben Sie auf dem Gerät

R1den Befehl im Betriebsmodusclear security flow session allein, um alle vorhandenen Sicherheitsflusssitzungen zu löschen.Geben Sie auf dem Gerät

R0den Befehl für den Betriebsmoduspingein, um den Datenverkehr an das GerätR3zu übertragen.Geben Sie auf dem Gerät den Betriebsmodus-Befehl

show security flow sessionein, bei dem der Datenverkehr von den GerätenR0durch durchgehtR3R1.R1Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Um die eingerichteten Sitzungen zu überprüfen, geben Sie den show security flow session Befehl ein, während der ping Befehl Pakete sendet und empfängt.

Ab Junos OS Version 15.1X49-D30 und Junos OS Version 17.3R1 enthalten die Zusammenfassungen des Sitzungsflusses CP-Sitzungs-IDs.

{device R0}

user@host> ping 192.0.2.2 -c 10

PING 192.0.2.2 (192.0.2.2) 56(84) bytes of data. 64 bytes from 192.0.2.2: icmp_seq=1 ttl=63 time=6.07 ms 64 bytes from 192.0.2.2: icmp_seq=2 ttl=63 time=4.24 ms 64 bytes from 192.0.2.2: icmp_seq=3 ttl=63 time=2.85 ms 64 bytes from 192.0.2.2: icmp_seq=4 ttl=63 time=6.14 ms ...

{device R1}

user@host>show security flow session

Flow Sessions on FPC10 PIC1: Session ID: 410000077, Policy name: Internet-traffic/5, Timeout: 2, Valid In: 198.51.100.1/3 --> 192.0.2.2/32055;icmp, If: ge-7/1/0.0, Pkts: 1, Bytes: 84, CP Session ID: 410000198 Out: 192.0.2.2/32055 --> 198.51.100.1/3;icmp, If: ge-7/1/1.0, Pkts: 1, Bytes: 84, CP Session ID: 410000198 Total sessions: 1 Flow Sessions on FPC10 PIC2: Session ID: 420000079, Policy name: Internet-traffic/5, Timeout: 2, Valid In: 198.51.100.1/5 --> 192.0.2.2/32055;icmp, If: ge-7/1/0.0, Pkts: 1, Bytes: 84, CP Session ID: 420000163 Out: 192.0.2.2/32055 --> 198.51.100.1/5;icmp, If: ge-7/1/1.0, Pkts: 1, Bytes: 84, CP Session ID: 420000163 Total sessions: 1 Flow Sessions on FPC10 PIC3: Session ID: 430000090, Policy name: Internet-traffic/5, Timeout: 4, Valid In:198.51.100.1/7 --> 192.0.2.2/32055;icmp, If: ge-7/1/0.0, Pkts: 1, Bytes: 84, CP Session ID: 430000088 Out: 192.0.2.2/32055 --> 198.51.100.1/7;icmp, If: ge-7/1/1.0, Pkts: 1, Bytes: 84, CP Session ID: 430000088 Total sessions: 1

Die Ausgabe zeigt den Datenverkehr an, der von R0 zu R3 ihnen übertragen wird, und es werden keine Sitzungen eingerichtet. In diesem Beispiel haben Sie den bypass-flow-filter Mit-Aktion-Modifizierer packet-mode auf Schnittstellen Internal 1 und Internal 2 für den Intranet-Datenverkehr Ihres Unternehmens angewendet. Mit dieser Ausgabe wird überprüft, ob der Datenverkehr zwischen den beiden Schnittstellen korrekt die ablaufbasierte Weiterleitung umgeht und daher keine Sitzungen eingerichtet werden.

Überprüfung der Sitzungseinrichtung im Internetverkehr

Zweck

Stellen Sie sicher, dass Sitzungen eingerichtet werden, wenn Datenverkehr ins Internet übertragen wird.

Aktion

Führen Sie die folgenden Aufgaben aus, um zu überprüfen, ob datenverkehrsbasierte Weiterleitungen zum Internet verwendet und Sitzungen eingerichtet werden:

Geben Sie auf dem Gerät

R1den Befehl im Betriebsmodusclear security flow session allein, um alle vorhandenen Sicherheitsflusssitzungen zu löschen.Geben Sie auf dem Gerät

R0den Befehl für den Betriebsmoduspingein, um den Datenverkehr an das GerätR2zu übertragen.Geben Sie auf dem Gerät

R1, bei dem der Datenverkehr vonR0durch durch,R2R1den Betriebsmodus-Befehlshow security flow sessionein.

Um die eingerichteten Sitzungen zu überprüfen, geben Sie den show security flow session Befehl ein, während der ping Befehl Pakete sendet und empfängt.

{device R0}

user@host> ping 203.0.113.6

PING 203.0.113.6 (203.0.113.6): 56 data bytes 64 bytes from 203.0.113.6: icmp_seq=0 ttl=63 time=2.326 ms 64 bytes from 203.0.113.6: icmp_seq=1 ttl=63 time=2.569 ms 64 bytes from 203.0.113.6: icmp_seq=2 ttl=63 time=2.565 ms 64 bytes from 203.0.113.6: icmp_seq=3 ttl=63 time=2.563 ms 64 bytes from 203.0.113.6: icmp_seq=4 ttl=63 time=2.306 ms 64 bytes from 203.0.113.6: icmp_seq=5 ttl=63 time=2.560 ms 64 bytes from 203.0.113.6: icmp_seq=6 ttl=63 time=4.130 ms 64 bytes from 203.0.113.6: icmp_seq=7 ttl=63 time=2.316 ms ...

{device R1}

user@host> show security flow session

Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Die Ausgabe zeigt den Datenverkehr, der von Geräten R0 zu und zu R1 eingerichteten Sitzungen übertragen wird. In diesem Beispiel haben Sie den Mit-Aktion-Modifizierer nicht auf die packet-mode Schnittstelle Internet für den bypass-flow-filter Internetverkehr Ihres Unternehmens angewendet. Mit dieser Ausgabe wird überprüft, ob der Datenverkehr zum Internet korrekt über ablaufbasierte Weiterleitung erfolgt und somit Sitzungen eingerichtet werden.

Übertragen Sie Datenverkehr vom Gerät zum R2 Gerät R3 und verwenden Sie die Befehle in diesem Abschnitt, um die eingerichteten Sitzungen zu überprüfen.

Beispiel: Konfigurieren selektiver zustandsloser paketbasierter Services für paketbasierte bis datenstrombasierte Weiterleitung

Dieses Beispiel zeigt, wie sie selektive zustandslose paketbasierte Services für paketbasierte bis datenstrombasierte Weiterleitung konfigurieren. Diese Funktion wird auf SRX300-, SRX320-, SRX340-, SRX345-, SRX550M-, SRX1500- und vSRX-Geräten unterstützt.

Anforderungen

Bevor Sie beginnen:

Erfahren Sie, wie Sie zustandslose Firewall-Filter konfigurieren.

Grundlegende Konnektivität herstellen. .

Übersicht

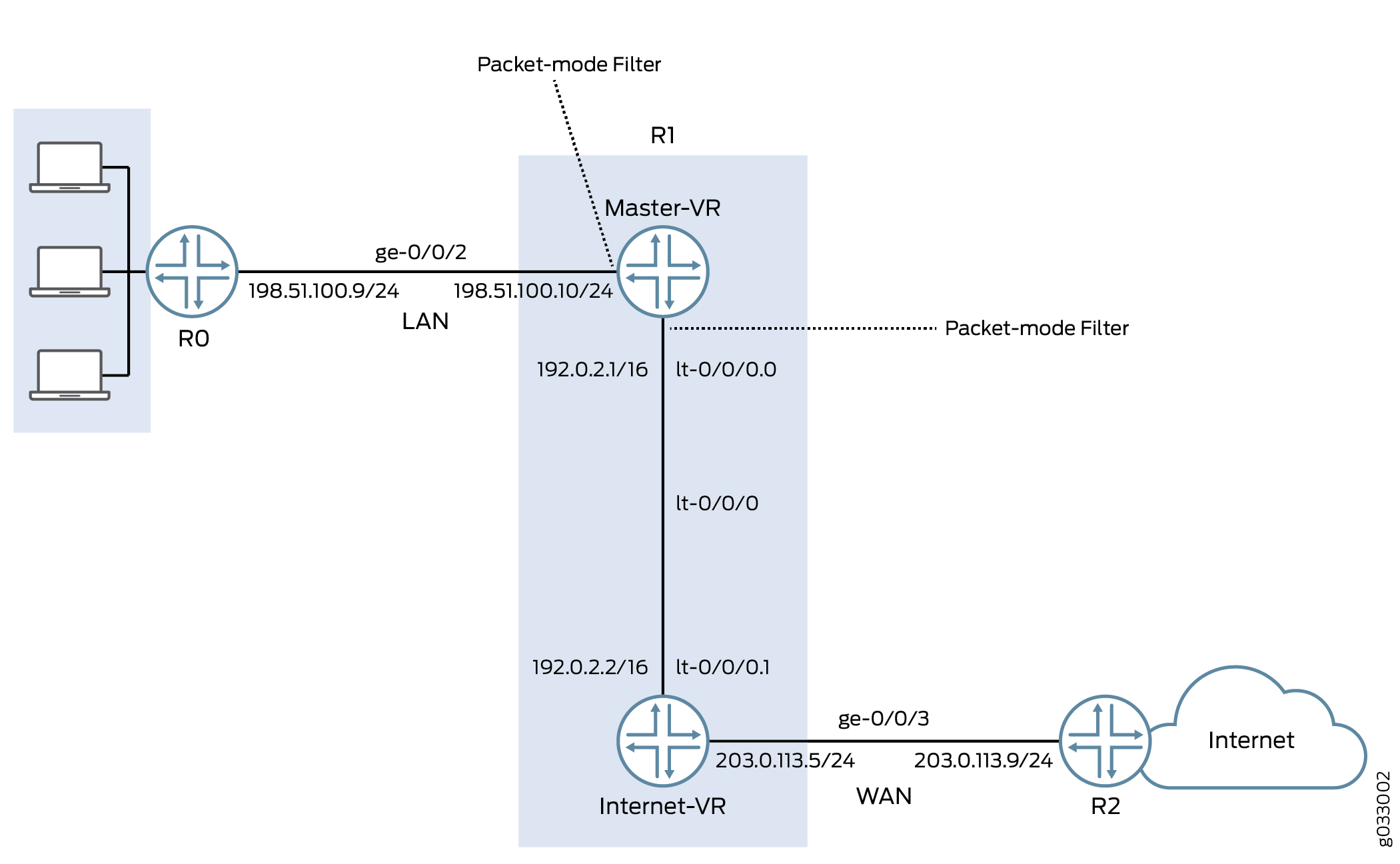

In diesem Beispiel konfigurieren Sie die IP-Adressen für die Schnittstellen auf den einzelnen Geräten. Für Gerät R0 als 198.51.100.9/24; für R1 die 198.51.100.10/24 und 203.0.113.5/24; und für R2 ist es 203.0.113.9/24. Auf Gerät R1 legen Sie eine interne Serviceschnittstelle lt-0/0/0 zwischen Routing-Instanzen fest und konfigurieren eine Peer-Beziehung zwischen zwei virtuellen Geräten. Anschließend erstellen Sie zwei Sicherheitszonen, Primary-VR-zone und Internet-VR-zone, weisen ihnen entsprechende Schnittstellen zu und konfigurieren sie so, dass sie alle unterstützten Anwendungen und Protokolle zulassen.

Dann konfigurieren Sie Richtlinien und geben an, dass alle Pakete zulässig sind. Sie konfigurieren eine virtuelle Geräte-Routing-Instanz Internet-VR und weisen Schnittstellen für die ablaufbasierte Weiterleitung zu. Sie aktivieren OSPF auf den Geräten R0, R1 und R2. Auf Gerät R2 konfigurieren Sie den Filter bypass-flow-filter mit dem Begriff bypass-flow-term, der den Paketmodus-Aktionsmodifizierer enthält. Da Sie keine Übereinstimmungsbedingungen angegeben haben, gilt dieser Filter für den gesamten Datenverkehr, der die Schnittstellen, auf denen er angewendet wird, durchläuft.

Schließlich wenden Sie auf dem Gerät R1 den Firewall-Filter Bypass-Flow-Filter auf interne Schnittstellen ge-0/0/2.0 und lt-0/0/0.0 an. Sie wenden den Filter nicht auf die Schnittstellen an, die der Internet-VR-Routinginstanz zugeordnet sind. Infolgedessen verwendet der gesamte Datenverkehr, der die LAN-Schnittstellen der primären Routing-Instanz durchquert, eine paketbasierte Weiterleitung, und der gesamte Datenverkehr, der die Internet-VR-Routing-Instanz durchläuft, verwendet ablaufbasierte Weiterleitung.

Abbildung 4 zeigt die in diesem Beispiel verwendete Netzwerktopologie.

Die Schnittstelle zum privaten LAN benötigt keine Sicherheitsservices, aber die Schnittstelle für das WAN erfordert Sicherheit. In diesem Beispiel entscheiden Sie sich, sowohl die paketbasierte als auch die datenstrombasierte Weiterleitung für sicheren und nicht so sicheren Datenverkehr zu konfigurieren, indem Sie zwei Routing-Instanzen konfigurieren – eine für die paketbasierte Weiterleitung und die andere für die datenstrombasierte Weiterleitung.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern alle erforderlichen Details, um mit Ihrer Netzwerkkonfiguration zu übereinstimmen, kopieren Sie dann die Befehle, fügen Sie sie auf Hierarchieebene in die [edit] CLI ein, und geben Sie dann im Konfigurationsmodus ein commit .

{device R0}

set interfaces description “Connect to Primary VR” ge-0/0/2 unit 0 family inet address 198.51.100.9/24

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

{device R1}

set interfaces description “Connect to R0” ge-0/0/2 unit 0 family inet address 198.51.100.10/24

set interfaces description “Connect to R2” ge-0/0/3 unit 0 family inet address 203.0.113.5/24

set interfaces lt-0/0/0 unit 0 encapsulation frame-relay dlci 100 peer-unit 1 family inet address 192.0.2.1/16

set interfaces lt-0/0/0 unit 1 encapsulation frame-relay dlci 100 peer-unit 0 family inet address 192.0.2.2/16

set security zones security-zone Primary-VR-zone host-inbound-traffic system-services all

set security zones security-zone Primary-VR-zone host-inbound-traffic protocols all

set security zones security-zone Primary-VR-zone interfaces ge-0/0/2.0

set security zones security-zone Primary-VR-zone interfaces lt-0/0/0.0

set security zones security-zone Internet-VR-zone host-inbound-traffic system-services all

set security zones security-zone Internet-VR-zone host-inbound-traffic protocols all

set security zones security-zone Internet-VR-zone interfaces ge-0/0/3.0

set security zones security-zone Internet-VR-zone interfaces lt-0/0/0.1

set security policies default-policy permit-all

set routing-instances Internet-VR instance-type virtual-router interface lt-0/0/0.1

set routing-instances Internet-VR instance-type virtual-router interface ge-0/0/3.0

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

set protocols ospf area 0.0.0.0 interface lt-0/0/0.0

set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface lt-0/0/0.1

set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface ge-0/0/3.0

set firewall family inet filter bypass-flow-filter term bypass-flow-term then accept

set firewall family inet filter bypass-flow-filter term bypass-flow-term then packet-mode

set interfaces ge-0/0/2 unit 0 family inet filter input bypass-flow-filter

set interfaces lt-0/0/0 unit 0 family inet filter input bypass-flow-filter

{device R2}

set interfaces description “Connect to Internet-VR” ge-0/0/3 unit 0 family inet address 203.0.113.9/24

set protocols ospf area 0.0.0.0 interface ge-0/0/3

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie auf verschiedenen Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie selektive zustandslose paketbasierte Services für die paketbasierte End-to-End-Weiterleitung:

Konfigurieren Sie die IP-Adressen für die Schnittstellen.

{device R0} [edit] user@host#set interfaces description “Connect to Primary VR” ge-0/0/2 unit 0 family inet address 198.51.100.9/24{device R1} [edit] user@host#set interfaces description “Connect to R0” ge-0/0/2 unit 0 family inet address 198.51.100.10/24user@host#set interfaces description “Connect to R2” ge-0/0/3 unit 0 family inet address 203.0.113.5/24{device R2} [edit] user@host#set interfaces description “Connect to Internet-VR” ge-0/0/3 unit 0 family inet address 203.0.113.9/24Legen Sie eine interne Serviceschnittstelle zwischen Routing-Instanzen fest.

{device R1} [edit] user@host#set interfaces lt-0/0/0 unit 0 encapsulation frame-relay dlci 100 peer-unit 1 family inet address 192.0.2.1/16user@host#set interfaces lt-0/0/0 unit 1 encapsulation frame-relay dlci 100 peer-unit 0 family inet address 192.0.2.2/16Konfigurieren Sie Sicherheitszonen.

{device R1} [edit] user@host#set security zones security-zone Primary-VR-zone host-inbound-traffic system-services alluser@host#set security zones security-zone Primary-VR-zone host-inbound-traffic protocols alluser@host#set security zones security-zone Primary-VR-zone interfaces ge-0/0/2.0user@host#set security zones security-zone Primary-VR-zone interfaces lt-0/0/0.0user@host#set security zones security-zone Internet-VR-zone host-inbound-traffic system-services alluser@host#set security zones security-zone Internet-VR-zone host-inbound-traffic protocols alluser@host#set security zones security-zone Internet-VR-zone interfaces ge-0/0/3.0user@host#set security zones security-zone Internet-VR-zone interfaces lt-0/0/0.1Richtlinien konfigurieren.

{device R1} [edit] user@host#set security policies default-policy permit-allKonfigurieren Sie eine virtuelle Geräte-Routing-Instanz.

{device R1} [edit] user@host#set routing-instances Internet-VR instance-type virtual-router interface lt-0/0/0.1user@host#set routing-instances Internet-VR instance-type virtual-router interface ge-0/0/3.0Aktivieren Sie OSPF auf allen Schnittstellen im Netzwerk.

{device R0} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/2.0{device R1 for Primary-VR} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/2.0user@host#set protocols ospf area 0.0.0.0 interface lt-0/0/0.0{device R1 for Internet-VR} [edit] user@host#set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface lt-0/0/0.1user@host#set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface ge-0/0/3.0{device R2} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/3Erstellen Sie einen Firewall-Filter und definieren Sie einen Begriff für paketbasierten Weiterleitungsverkehr.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term then acceptuser@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term then packet-modeWenden Sie den Firewall-Filter auf relevante Schnittstellen an.

{device R1} [edit] user@host#set interfaces ge-0/0/2 unit 0 family inet filter input bypass-flow-filteruser@host#set interfaces lt-0/0/0 unit 0 family inet filter input bypass-flow-filter

Ergebnisse

Bestätigen Sie ihre Konfiguration im Konfigurationsmodus, indem Sie die show interfacesBefehle , show protocols, , show securityshow routing-instancesund show firewall eingeben. Wenn in der Ausgabe die beabsichtigte Konfiguration nicht angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

{device R0}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Connect to Primary-VR”

unit 0 {

family inet {

address 198.51.100.9/24

}

}

}

{device R0}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/2.0;

}

}

{device R2}

[edit]

user@host# show interfaces

ge-0/0/3 {

description “Connect to Internet-VR”

unit 0 {

family inet {

address 203.0.113.9/24;

}

}

}

{device R2}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/3.0;

}

}

{device R1}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Connect to R0”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 198.51.100.10/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation frame-relay;

dlci 100;

peer-unit 1;

family inet {

filter {

input bypass-flow-filter

}

address 192.0.2.1/16;

}

}

unit 1{

encapsulation frame-relay;

dlci 100;

peer-unit 0;

family inet {

address 192.0.2.2/16 ;

}

}

}

{device R1}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/2.0;

interface lt-0/0/0.0;

}

}

{device R1}

[edit]

user@host# show firewall

filter bypass-flow-filter {

term bypass-flow-term {

then {

packet-mode;

accept;

}

}

}

{device R1}

[edit]

user@host# show routing-instances

Internet-VR {

instance-type virtual-router;

interface lt-0/0/0.1;

interface ge-0/0/3.0;

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/3.0;

lt-0/0/0.1;

}

}

}

}

{device R1}

[edit]

user@host# show security

security zone Primary-VR-zone {

host-inbound-traffic {

system-services {

all;

{

protocols {

all;

{

{

intefaces {

ge-0/0/2.0;

lt-0/0/0.0;

{

{

security zone Internet-VR-zone {

host-inbound-traffic {

system-services {

all;

{

protocols {

all;

}

}

intefaces {

ge-0/0/3.0;

lt-0/0/0.1;

{

{

policies {

default-policy {

permit-all;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, geben Sie im Konfigurationsmodus ein commit .

Überprüfung

Bestätigen Sie, dass die Konfiguration ordnungsgemäß funktioniert.

- Verifizieren der paketbasierten bis datenstrombasierten Konfiguration

- Überprüfung der Sitzungseinrichtung für LAN-Datenverkehr

- Überprüfung der Sitzungseinrichtung im Internetverkehr

Verifizieren der paketbasierten bis datenstrombasierten Konfiguration

Zweck

Stellen Sie sicher, dass die selektiven zustandslosen paketbasierten Services für paketbasierte bis datenstrombasierte Weiterleitung konfiguriert sind.

Aktion

Geben Sie im Konfigurationsmodus die show interfacesBefehle , show protocols, , show security, show routing-instancesund show firewall ein.

Stellen Sie sicher, dass in der Ausgabe die beabsichtigte Konfiguration des Firewall-Filters, der Routing-Instanzen, Schnittstellen und Richtlinien angezeigt wird.

Stellen Sie sicher, dass die Begriffe in der Reihenfolge aufgeführt sind, in der die Pakete getestet werden sollen. Sie können Begriffe in einem Firewall-Filter mit dem insert Befehl verschieben.

Überprüfung der Sitzungseinrichtung für LAN-Datenverkehr

Zweck

Stellen Sie sicher, dass die Sitzungen eingerichtet werden, wenn Datenverkehr über Schnittstellen innerhalb des LAN übertragen wird.

Aktion

Führen Sie die folgenden Aufgaben aus, um die Einrichtung von Sitzungen zu überprüfen:

Geben Sie auf dem Gerät

R1aus dem Betriebsmodus denclear security flow session allBefehl ein, um alle vorhandenen Sicherheitsflusssitzungen zu löschen.Auf dem Gerät

R0geben Sie aus dem Betriebsmodus denpingBefehl ein, um Datenverkehr an das GerätPrimary-VRzu übertragen.Auf dem Gerät

R1, mit Datenverkehr, der von GerätenR0durchR1, aus dem Betriebsmodus übertragen wird, geben Sie denshow security flow sessionBefehl ein.

Um die eingerichteten Sitzungen zu überprüfen, stellen Sie sicher, dass Sie den show security flow session Befehl eingeben, während der ping Befehl Pakete sendet und empfängt.

{device R0}

user@host> ping 192.0.2.1

PING 192.0.2.1 (192.0.2.1): 56 data bytes 64 bytes from 192.0.2.1: icmp_seq=0 ttl=63 time=2.208 ms 64 bytes from 192.0.2.1: icmp_seq=1 ttl=63 time=2.568 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=63 time=2.573 ms 64 bytes from 192.0.2.1: icmp_seq=3 ttl=63 time=2.310 ms 64 bytes from 192.0.2.1: icmp_seq=4 ttl=63 time=1.566 ms 64 bytes from 192.0.2.1: icmp_seq=5 ttl=63 time=1.569 ms ...

{device R1}

user@host> show security flow session

0 sessions displayed

Die Ausgabe zeigt den Datenverkehr an, der von R0 zu Primary-VR ihnen übertragen wird, und es werden keine Sitzungen eingerichtet. In diesem Beispiel haben Sie den bypass-flow-filter mit dem packet-mode Action-Modifizierer auf Schnittstellen ge-0/0/0 und lt-0/0/0.0 für den LAN-Datenverkehr Ihres Unternehmens angewendet. Mit dieser Ausgabe wird überprüft, ob der Datenverkehr zwischen den beiden Schnittstellen korrekt die ablaufbasierte Weiterleitung umgeht und daher keine Sitzungen eingerichtet werden.

Überprüfung der Sitzungseinrichtung im Internetverkehr

Zweck

Stellen Sie sicher, dass Sitzungen eingerichtet werden, wenn Datenverkehr ins Internet übertragen wird.

Aktion

Führen Sie die folgenden Aufgaben aus, um zu überprüfen, ob datenverkehrsbasierte Weiterleitungen zum Internet verwendet und Sitzungen eingerichtet werden:

Geben Sie auf dem Gerät

R1aus dem Betriebsmodus denclear security flow session allBefehl ein, um alle vorhandenen Sicherheitsflusssitzungen zu löschen.Auf dem Gerät

R0geben Sie aus dem Betriebsmodus denpingBefehl ein, um Datenverkehr an das GerätR2zu übertragen.Auf dem Gerät

R1, mit Datenverkehr, der vonR0durch übermitteltR2R1wird , aus dem Betriebsmodus geben Sie denshow security flow sessionBefehl ein.root@host> show security flow session Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Um die eingerichteten Sitzungen zu überprüfen, stellen Sie sicher, dass Sie den show security flow session Befehl eingeben, während der ping Befehl Pakete sendet und empfängt.

{device R0}

user@host> ping 192.0.2.1 -c 10

PING 60.0.0.1 (60.0.0.1) 56(84) bytes of data. 64 bytes from 192.0.2.1: icmp_seq=1 ttl=64 time=1.98 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=64 time=1.94 ms 64 bytes from 192.0.2.1: icmp_seq=3 ttl=64 time=1.92 ms 64 bytes from 192.0.2.1: icmp_seq=4 ttl=64 time=1.89 ms ...

{device R1}

user@host> show security flow session

Session ID: 189900, Policy name: default-policy/2, Timeout: 2 In: 198.51.100.9/0 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/0;icmp, If: ge-0/0/3.0 Session ID: 189901, Policy name: default-policy/2, Timeout: 2 In: 198.51.100.9/1 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/1;icmp, If: ge-0/0/3.0 Session ID: 189902, Policy name: default-policy/2, Timeout: 4 In: 198.51.100.9/2 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/2;icmp, If: ge-0/0/3.0 3 sessions displayed

Die Ausgabe zeigt den Datenverkehr, der von Geräten R0 zu und zu R2 eingerichteten Sitzungen übertragen wird. In diesem Beispiel haben Sie den bypass-flow-filter Mit-Aktion-Modifizierer nicht auf die packet-mode Routing-Instanz Internet-VR für den Internetverkehr Ihres Unternehmens angewendet. Mit dieser Ausgabe wird überprüft, ob der Datenverkehr zum Internet korrekt über ablaufbasierte Weiterleitung erfolgt und somit Sitzungen eingerichtet werden.

Beachten Sie, dass Sitzungen nur eingerichtet werden, wenn Datenverkehr zwischen lt-0/0/0.1 und ge-0/0/3 nicht, wenn Datenverkehr zwischen ge-0/0/2 und lt-0/0/0.0fließt.