AUF DIESER SEITE

Übersicht über die JSA-Architektur

Wenn Sie Ihre JSA-Bereitstellung planen oder erstellen, ist es hilfreich, ein gutes Verständnis der JSA-Architektur zu haben, um zu beurteilen, wie JSA-Komponenten in Ihrem Netzwerk funktionieren könnten, und dann Ihre JSA-Bereitstellung zu planen und zu erstellen.

JSA erfasst, verarbeitet, aggregiert und speichert Netzwerkdaten in Echtzeit. Die JSA nutzt diese Daten, um die Netzwerksicherheit zu verwalten, indem sie Echtzeitinformationen und -überwachung, Warnungen und Verstöße sowie Reaktionen auf Netzwerkbedrohungen bereitstellt.

JSA ist eine modulare Architektur, die Echtzeit-Visibilität Ihrer IT-Infrastruktur bietet, die Sie für die Erkennung und Priorisierung von Bedrohungen verwenden können. Sie können JSA skalieren, um Ihre Protokoll- und Datenstromerfassungs- und Analyseanforderungen zu erfüllen. Sie können ihrer JSA-Plattform integrierte Module hinzufügen, z. B. JSA Risk Manager und JSA Vulnerability Manager.

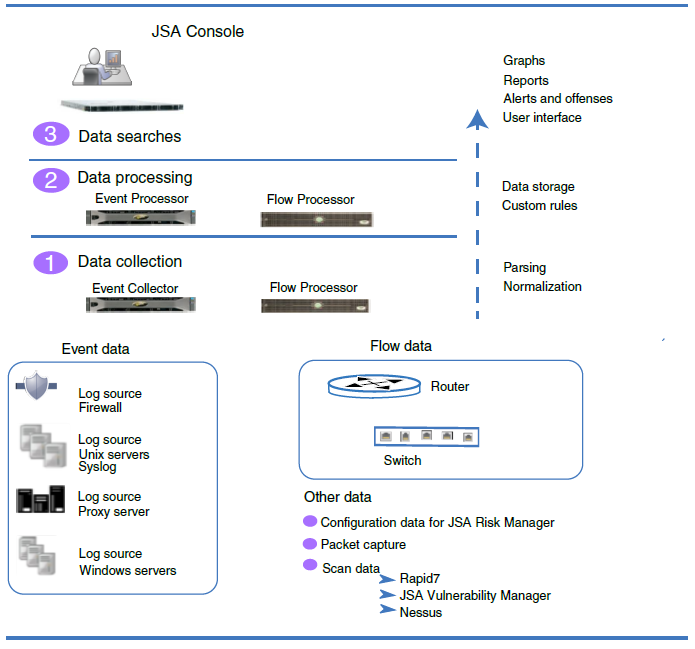

Der Betrieb der JSA Security Intelligence-Plattform besteht aus drei Ebenen und gilt für jede JSA-Bereitstellungsstruktur , unabhängig von ihrer Größe und Komplexität. Das folgende Diagramm zeigt die Ebenen, aus denen die JSA-Architektur besteht.

Die JSA-Architektur funktioniert unabhängig von der Größe oder Anzahl der Komponenten in einer Bereitstellung gleich. Die folgenden drei Ebenen, die im Diagramm dargestellt werden, stellen die Kernfunktionen eines beliebigen JSA-Systems dar.

Datenerfassung

Die Datenerfassung ist die erste Ebene, auf der Daten wie Ereignisse oder Datenströme aus Ihrem Netzwerk erfasst werden. Die All-in-One-Appliance kann verwendet werden, um die Daten direkt aus Ihrem Netzwerk zu erfassen, oder Sie können Kollektoren wie JSA Event Collector oder JSA Flow Processor verwenden, um Ereignis- oder Datenflussdaten zu erfassen. Die Daten werden analysiert und normalisiert, bevor sie an die Verarbeitungsebene übergeben werden. Wenn die Rohdaten analysiert werden, werden sie normalisiert, um sie in einem strukturierten und nutzbaren Format darzustellen.

Die Kernfunktionen von JSA konzentrieren sich auf die Erfassung von Ereignisdaten und die Erfassung von Datenströmen.

Ereignisdaten stellen Ereignisse dar, die zu einem bestimmten Zeitpunkt in der Umgebung des Benutzers auftreten, wie z. B. Benutzeranmeldungen, E-Mail, VPN-Verbindungen, Firewall-Verweigerte, Proxy-Verbindungen und alle anderen Ereignisse, die Sie möglicherweise in Ihren Geräteprotokollen anmelden möchten.

Datenstromdaten sind Netzwerkaktivitätsinformationen oder Sitzungsinformationen zwischen zwei Hosts in einem Netzwerk, die JSA in Datenstromsätze übersetzt. JSA übersetzt oder normalisiert Rohdaten in IP-Adressen, Ports, Byte- und Paketanzahlen und andere Informationen in Flussdatensätze, die effektiv eine Sitzung zwischen zwei Hosts darstellen.

Datenverarbeitung

Nach der Datenerfassung werden auf der zweiten Ebene oder Datenverarbeitungsschicht Ereignis- und Datenflussdaten über die Custom Rules Engine (CRE) ausgeführt, die Verstöße und Warnungen generiert, und dann werden die Daten in den Speicher geschrieben.

Ereignisdaten und Datenflussdaten können von einer All-in-One-Appliance verarbeitet werden, ohne dass Ereignisprozessoren oder Datenstromprozessoren hinzugefügt werden müssen. Wenn die Verarbeitungskapazität der All-in-One-Appliance überschritten wird, müssen Sie möglicherweise Ereignisprozessoren, Datenstromprozessoren oder eine andere Verarbeitungs-Appliance hinzufügen, um die zusätzlichen Anforderungen zu erfüllen. Möglicherweise benötigen Sie auch mehr Speicherkapazität, die durch hinzufügen von Datenknoten verwaltet werden kann.

Andere Funktionen wie JSA Risk Manager und JSA Vulnerability Manager erfassen verschiedene Arten von Daten und bieten mehr Funktionen.

JSA Risk Manager erfasst die Netzwerkinfrastrukturkonfiguration und stellt eine Karte Ihrer Netzwerktopologie bereit. Sie können die Daten nutzen, um Risiken zu managen, indem Sie verschiedene Netzwerkszenarien simulieren, indem Sie Konfigurationen ändern und Regeln in Ihrem Netzwerk implementieren.

Verwenden Sie den JSA Vulnerability Manager , um Ihr Netzwerk zu scannen und die Schwachstellendaten zu verarbeiten oder die Schwachstellendaten zu verwalten, die von anderen Scannern wie Nessus und Rapid7 erfasst werden. Die gesammelten Schwachstellendaten werden verwendet, um verschiedene Sicherheitsrisiken in Ihrem Netzwerk zu identifizieren.

Datensuche

Auf der dritten oder obersten Ebene stehen die von der JSA erfassten und verarbeiteten Daten den Benutzern für Suchen, Analysen, Berichte und Warnmeldungen oder Ermittlungen von Verstößen zur Verfügung. Benutzer können die Aufgaben des Sicherheitsadministrators für ihr Netzwerk über die Benutzeroberfläche der JSA-Konsole suchen und verwalten.

In einem All-in-One-System werden alle Daten erfasst, verarbeitet und auf der All-in-One-Appliance gespeichert.

In verteilten Umgebungen führt die JSA-Konsole keine Ereignis- und Datenstromverarbeitung oder -speicherung aus. Stattdessen wird die JSA-Konsole hauptsächlich als Benutzeroberfläche verwendet, über die Benutzer sie für Suchen, Berichte, Warnungen und Untersuchungen verwenden können.