AUF DIESER SEITE

JIMS Architektur, Workflow und Funktionalitäten

ZUSAMMENFASSUNG Lesen Sie diesen Abschnitt, um mehr über den JIMS-Workflow, die Architektur und die Funktionalitäten zu erfahren.

JIMS-Workflow

Mit dem Juniper Identity Management Service (JIMS) können Sie Richtlinien auf die Firewalls der SRX-Serie (einschließlich Juniper Networks® vSRX Virtual Firewall Virtual Firewall) anwenden, die neben IP-Adressen auch auf Benutzeridentitätsinformationen wie Benutzernamen und Benutzergruppen basieren. Der Dienst ordnet Benutzern und Geräten IP-Adressen basierend auf der Gruppenmitgliedschaft zu und stellt diese Zuordnungsinformationen den Firewalls der SRX-Serie zur Verfügung. (Benutzergruppen für die Firewalls der SRX-Serie werden auch als Benutzerrollen bezeichnet.) Firewalls der SRX-Serie verwenden die Zuordnungsinformationen, um Einträge für ihre Authentifizierungstabellen zu generieren, mit denen Sie eine benutzer-/gerätebasierte Sicherheitsrichtliniensteuerung basierend auf der Gruppenmitgliedschaft durchsetzen können.

Um identitätsbewusste Firewall-Richtlinien zu unterstützen, führt JIMS die folgenden Schritte aus:

-

Kommuniziert mit Microsoft Active Directory, um die Informationen zur Zuordnung von Benutzernamen zu Gruppen abzurufen, und verwendet diese Informationen, um die Gruppe zu identifizieren, zu der jeder Benutzer gehört.

-

Kommuniziert mit den Microsoft-Domänencontrollern oder Microsoft Exchange-Servern in den Active Directory-Domänen, um Ereignisprotokollinformationen zu sammeln, die die Zuordnungsinformationen von IP-Adresse zu Benutzername enthalten. Der Dienst verwendet die Zuordnungsinformationen, um die IP-Adressen von Benutzern in Active Directory und Exchange Server zu ermitteln.

-

Speichert IP-Adresse, Benutzername und Gruppenbeziehungsinformationen im Cache. Der Dienst generiert dann einen Bericht mit den gespeicherten Informationen und stellt ihn den Durchsetzungspunkten zur Verfügung (Firewalls der SRX-Serie).

-

Generiert Authentifizierungseinträge, die verwendet werden, um die geräte- und benutzer- oder gruppenbasierte Zugriffssteuerung durchzusetzen, die in der Regelbasis für die Firewalls der SRX-Serie angewendet wird.

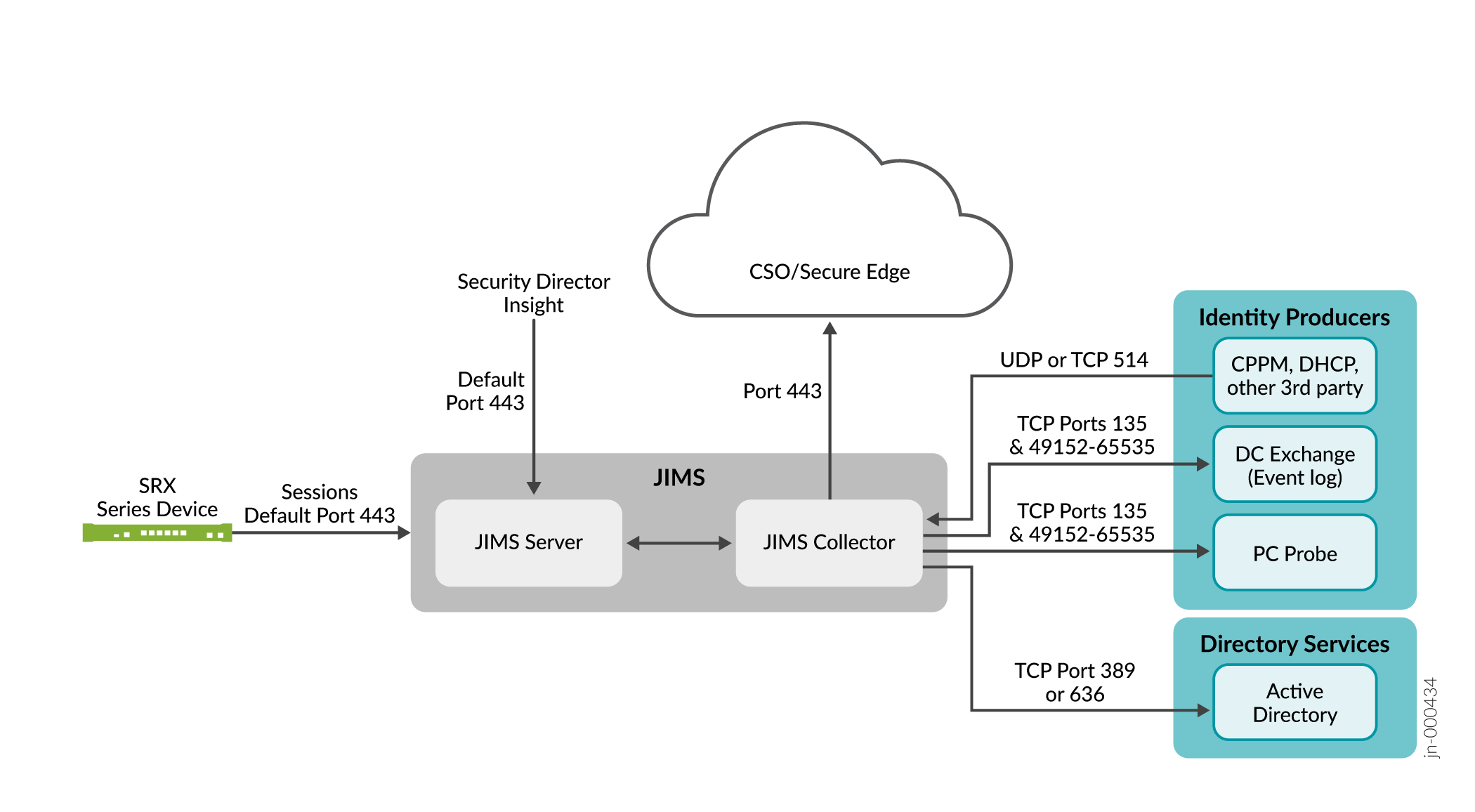

Abbildung 1: JIMS-Architektur

Der JIMS-Collector verwendet das Active Directory, um Statusänderungen von Benutzern, Geräten und Gruppenmitgliedschaften zu überwachen und diese Informationen zu sammeln. Nach jeder Datenerfassung sendet der Collector diese Daten automatisch an den JIMS-Server. Diese Daten sind erforderlich, um die Durchsetzungspunkte zu aktualisieren.

Der JIMS-Collector führt die folgenden Aktionen aus:

-

Es stellt eine Verbindung zu Folgendem her:

-

Verzeichnisdienste (Microsoft Active Directory), die LDAP (Lightweight Directory Access Protocol) über (TCP-Port 389) oder LDAP über Secure Sockets Layer (LDAPS) (TCP-Port 636) verwenden.

-

Identitätsanbieter (Microsoft-Domänencontroller oder Exchange Server), die Microsoft Remote Procedure Call (RPC) über (TCP-Port 135 und dynamische Ports 49152 bis 65535) verwenden.

Hinweis:Microsoft Exchange Server wird auch als Exchange Server bezeichnet.

-

Identitätsanbieter (ClearPass Policy Manager oder CPPM, Dynamic Host Configuration Protocol (DHCP und Syslog-Server) über interne Kommunikation. Der Syslog-Server überwacht die TCP- und UDP-Ports 514 auf eingehende Syslog-Meldungen.

-

Ein Identitätsanbieter (PC-Probe), der die interne Kommunikation nutzt. Der PC-Test sendet ausgehende WMI-Anforderungen (Windows Management Instrumentation) an Geräte, die TCP-Port 135 und die dynamischen Ports 49152 bis 65535 verwenden.

-

-

Sendet Daten mithilfe von Transport Layer Security (TLS) über TCP-Port 443 an JIMS-Server. (TCP-Ports sind konfigurierbar.)

Durchsetzungspunkte (Firewalls der SRX-Serie) verwenden TLS über die TCP-Ports 443 und 591 (Standardport), um Abfragen an den JIMS-Server zu senden.

JIMS-Architektur

JIMS-Service-Typen

Das JIMS besteht aus zwei Diensten:

-

Collector: Ordnet Benutzer und Geräte IP-Adressen zu.

-

Server: Versorgt die Forcement-Punkte mit den Zuordnungsinformationen.

Derzeit werden diese beiden Dienste auf demselben Server als einzelne Anwendung ausgeführt.

JIMS-Server

Der JIMS-Server versorgt alle Ihre Enforcement Points (Firewalls der SRX-Serie) mit hoch skalierten Identitätsdaten, ohne unnötige CPU-Zyklen in Ihren Verzeichnisdiensten zu verbrauchen. Der Server stellt die Identitätsinformationen in einem JIMS-Bericht bereit, der Informationen zu Benutzer, Gerät, IP-Adresse und Gruppenzuordnung enthält. Jede Firewall der SRX-Serie verwendet diese Informationen, um Richtlinienentscheidungen in der Benutzer-Firewall-Funktion zu treffen.

JIMS-Sammler

Der JIMS-Collector kommuniziert mit Ihrem Active Directory, um Informationen zur Benutzer-, Geräte- und Gruppenmitgliedschaft zu erfassen. Der Collector ordnet außerdem jeden aktiven Benutzer und jedes aktive Gerät einer IP-Adresse zu.

Der Collector kann auch eine Verbindung zu einem Syslog-Server herstellen und auf eingehende Daten von einem anderen relevanten System reagieren, z. B. Network Access Control (NAC), Dynamic Host Configuration Protocol (DHCP), VPN-Gateways oder einem Captive Portal, um Anmelde- und Abmeldeereignisse aufzuzeichnen.

Erfassung von Identitätsdaten

JIMS ist skalierbar und kann die Erfassung von Benutzeridentitätsdaten von Microsoft Active Directory, Domänencontrollern, Microsoft Exchange Servern und Syslog-Servern übernehmen. JIMS dient als zentrale Datenerfassungsquelle für die Firewalls der SRX-Serie.

Der Dienst generiert Berichte, die die IP-Adresse, den Benutzernamen, das Gerät und die Gruppenbeziehungsinformationen enthalten, die der Dienst aus den Datenquellen für die Benutzeridentität sammelt.

JIMS verwendet die folgenden Verzeichnisdienste und Identitätsproduzenten, um Identitätsdaten zu sammeln.

-

Verzeichnisdienste – Datenerfassung aus Microsoft Active Directory

JIMS kommuniziert mit jedem Active Directory, um Gruppeninformationen für Benutzer und Geräte zu sammeln. Der Dienst fragt jedes konfigurierte Active Directory nach Benutzer- und Geräteinformationen ab. Jedes Mal, wenn ein Anmeldeereignis für einen Benutzer empfangen wird, wird die entsprechende Benutzerinformationsquelle abgefragt.

-

Identitätsproduzenten – Datenerfassung aus Ereignisprotokollquellen

JIMS stellt eine Verbindung zu Ereignisprotokollquellen her, um Benutzer- und Gerätestatusereignisse zu erfassen, und stellt den Firewalls der SRX-Serie Informationen zur Zuordnung von IP-Adressen zu Benutzernamen zur Verfügung. Bei Benutzeranmeldeereignissen erfasst JIMS den Domänennamen, den Benutzernamen und die IP-Adresse. Bei Geräteanmeldeereignissen erfasst JIMS den Domänennamen, den Computernamen und die IP-Adresse.

Ereignisprotokollquellen können ein oder mehrere Active Directory-Domänencontroller oder ein oder mehrere Exchange-Server sein. JIMS bietet Ihnen die Möglichkeit, Ereignisprotokollquellen zu konfigurieren, bei denen es sich um eine Kombination aus Active Directory-Domänencontrollern und Exchange-Servern handeln kann.

-

Identitätsproduzenten – Datenerfassung aus Syslog-Quellen

JIMS ermöglicht es Syslog-Clients, Ereignisdaten wie Benutzer- und Geräteinformationen von einer Ereignisquelle wie einem DHCP-Server zu senden. Sie müssen die IP-Adresse und den Port des entfernten Syslog-Clients definieren, zu dem der JIMS-Server eine Verbindung zulässt. Sie müssen den JIMS-Server so konfigurieren, dass er Syslog-Daten erfasst, wenn er ein Abmeldeereignis, ein Anmeldeereignis oder eine Änderung des Datenwerts erkennt. Der JIMS-Collector extrahiert die Geräte-, Benutzernamen- und IP-Adressinformationen aus den Syslog-Meldungen und ordnet diese Informationen Gruppenmitgliedschaften zu. Der Collector wandelt die Zuordnungsinformationen dann in JIMS-Berichte um.

-

Identitätsproduzenten – Datenerfassung mithilfe von Domänen-PC-Tests

PC-Probe

Um einen Domänen-PC-Test eines Geräts in der Domäne eines Kunden zu initiieren, benötigt JIMS administrative Anmeldeinformationen für den Zugriff auf das Gerät. Für einen PC-Test zu einer neuen IP-Adresse verwendet JIMS jeden Satz konfigurierter Anmeldeinformationen in der Reihenfolge, in der sie in der Liste angezeigt werden.

Die Überprüfung von Domänen-PCs dient als Ergänzung zum Lesen von Ereignisprotokollen. Wenn ein Benutzer bei einer Domäne angemeldet ist, enthält das Ereignisprotokoll alle Informationen, die JIMS benötigt. Wenn im Ereignisprotokoll keine Informationen zur Zuordnung von IP-Adressen zu Benutzernamen verfügbar sind, initiiert JIMS einen Domänen-PC-Test für das Gerät, um den Benutzernamen und die Domäne des aktuell aktiven Benutzers abzurufen. Sie können Domänen-PC-Tests auch verwenden, um den Status eines Geräts zu bestimmen, nachdem der Anmeldestatus abgelaufen ist. Wenn Sie einen PC-Test verwenden, sollten Sie sicherstellen, dass Ihre Firewall ausgehende PC-Testanforderungen an das Internet und potenziell gefälschte IP-Adressen blockiert, indem ausgehende WMI-Pakete (Windows Management Instrumentation) von Ihren JIMS-Servern blockiert werden.

Erzwingungspunkte

Wenn eine vorherige Batch-Abfrage keine Informationen zur Zuordnung von IP-Adressen zu Benutzernamen abrufen konnte, senden Enforcement Points (Firewalls der SRX-Serie) erneut Batch-Abfragen (Berichte) oder IP-Abfragen, um Informationen über Benutzer, Geräte und Gruppenmitgliedschaft vom JIMS-Server zu extrahieren. Wenn der JIMS-Server nicht über die IP-Adresse verfügt, die ein Endpunkt abgefragt hat, fordert der Server den JIMS-Collector nach diesen Daten an. Der JIMS-Collector fragt den Domänencontroller und den Exchange-Server nach dem entsprechenden Datensatz ab. Wenn ein solcher Eintrag nicht vorhanden ist, führt JIMS eine PC-Prüfung der IP-Adresse durch. Sie können einen PC-Test nur unter Microsoft Windows ausführen.