Konfigurieren Der sicheren Konnektivität für lokale Zweigstellen

Nachdem Sie jetzt die LAN/WAN-Konnektivität überprüft haben, können Sie die Junos CLI zur Bereitstellung von VLANs und entsprechenden Richtlinien zur Sicherung der LAN- und WAN-Konnektivität verwenden.

Bei SRX-Plattformen dreht sich alles um Sicherheit. Es ist das, was sie tun. Die Sicherung der lokalen und Internetkonnektivität ist heute von entscheidender Bedeutung. Wir zeigen Ihnen, wie Sie die SRX so konfigurieren, dass sie Ihre Sicherheitsanforderungen erfüllt.

Konfigurieren von VLANs und Sicherheitsrichtlinien

Ziele für die Konnektivität lokaler Zweigstellen

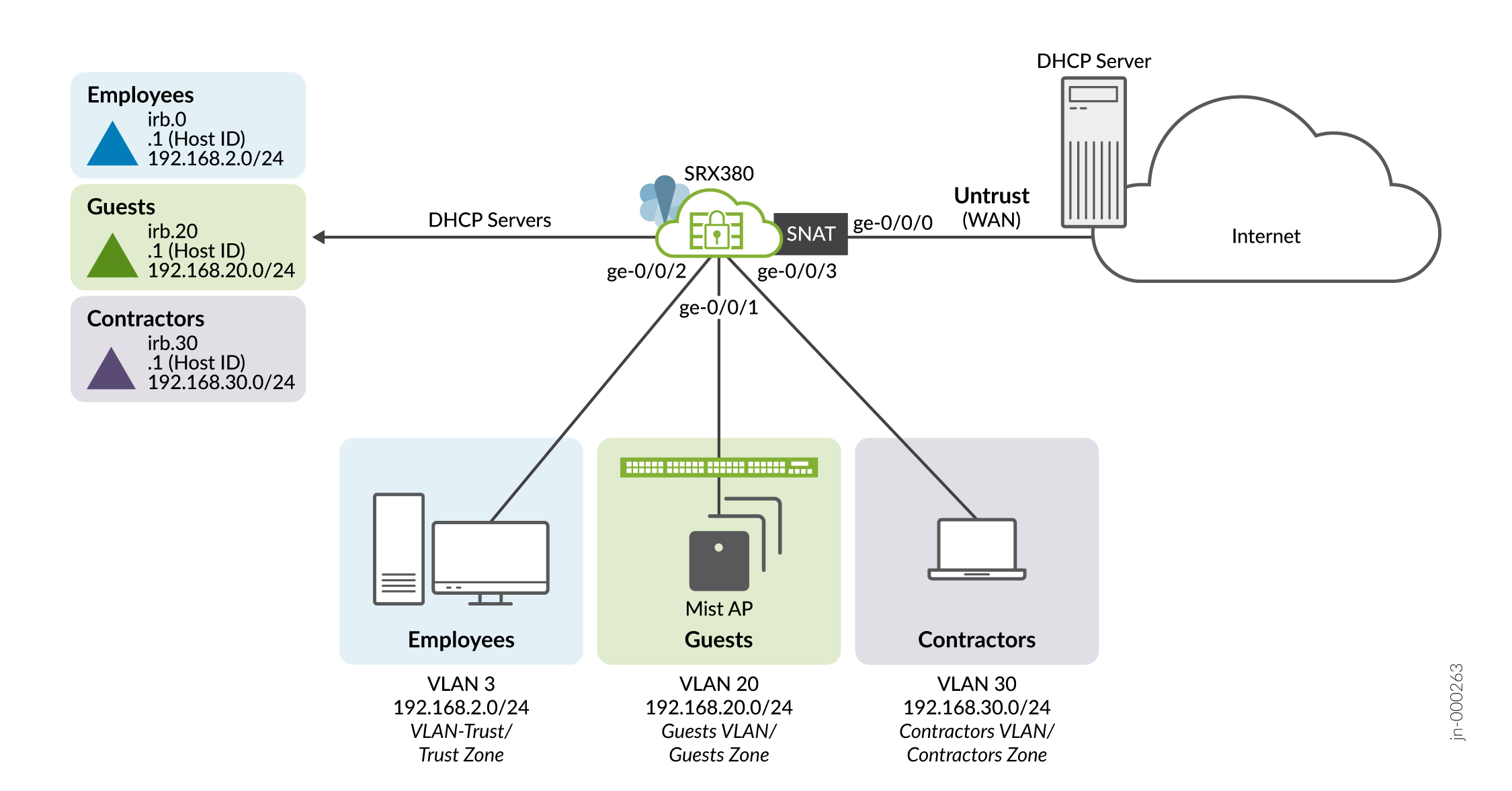

Abbildung 1 beziffert die Konnektivitätsziele für Zweigstellen vor Ort, die in diesen Verfahren verwendet werden.

für lokale Zweigstellen

für lokale Zweigstellen

Hier erfahren Sie, wie wir diese Ziele erreichen:

- Platzieren Sie Mitarbeiter in der Trust VLAN (vlan-trust)/trust Zone. Ermöglichen Sie ihnen vollen Internetzugang und die Möglichkeit, spezifische Konnektivität zu Geräten in der contractors Zone zu initiieren.

- Die Filiale wickelt den Einzelhandel ab und stellt den Kunden kostenloses WLAN zur Verfügung. Platzieren Sie das guests VLAN in der guests Zone und erlauben Sie eingeschränkten Internetzugang.

- Auftragnehmer arbeiten an einer neuen webbasierten Geschäftsanwendung in der lokalen Zweigstelle. Platzieren Sie die Auftragnehmer in das VLAN/Zone contractors und erlauben Sie ihnen keinen Internetzugang. Auftragnehmer können keine Kommunikation mit den Zonen oder guests zonen trust initiieren.

Die folgende Tabelle fasst die Anforderungen an die VLAN-Konnektivität zusammen:

| VLAN-ID | Name/Zone | Subnet | Internet Access? | Sicherheitsrichtlinie |

|---|---|---|---|---|

| 3 * | vlan-trust/trust * | 192.168.2.0/24 * | Voll* |

|

| 20 | Gäste | 192.168.20.0/24 | Nur HTTP und HTTPS |

|

| 30 | Auftragnehmer | 192.168.30.0/24 | Nein |

|

Die einträge in der mit "*" für vlan-trust gekennzeichneten Tabelle sind bereits über die werksseitige Standardkonfiguration vorhanden. Wir sagten Ihnen, dass dies ganz einfach sein würde! Für die werksseitige Standardzone trust ist nur das Hinzufügen einer Sicherheitsrichtlinie erforderlich, die die angegebenen Protokolle von der trust Zone zur contractors Zone zulässt.

Trust to Contractor Zone Traffic zulassen

Um die angegebenen Konnektivitätsziele zu erreichen, erstellen Sie eine Sicherheitsrichtlinie, die spezifischen Datenverkehr (HTTP/HTTPS und Ping) von der trust Zone zur contractors Zone erlaubt. Als Sicherheits-Appliance verfügt die SRX über eine Standardrichtlinie deny-all für zonenübergreifenden Datenverkehr. In der werksseitigen Standardkonfiguration ist Datenverkehr nur von zu Zonen trust untrust zulässig.

set security policies from-zone trust to-zone contractors policy trust-to-contractors match source-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match destination-address any set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-http set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-https set security policies from-zone trust to-zone contractors policy trust-to-contractors match application junos-ping set security policies from-zone trust to-zone contractors policy trust-to-contractors then permit

In diesem Beispiel halten wir es einfach und stimmen jede Quell- oder Ziel-IP-Adresse ab. Hier stimmen wir einfach die Quell- und Zielzone ab, um die Richtlinien zu kontrollieren. Für eine bessere Sicherheit sollten Sie die Adressbucheinträge für das trust contractors Subnetz definieren, bei denen es sich um Präfixe 192.168.2.0/24 und 192.168.30.0/24 in dieser Zweigstelle handelt. Mit einem Adressbucheintrag können Sie auf source-address trust und destination-address contractors.

Außerdem können Sie hostspezifische Adressbucheinträge hinzufügen, um die spezifischen IP-Adressen zu steuern, die zwischen Zonen kommunizieren dürfen. Wenn Sie in Ihrer Richtlinie eine hostspezifische IP-Adresse verwenden, stellen Sie sicher, dass Sie den zugehörigen Hosts eine statische IP-Adresse zuweisen. Wenn Sie sich erinnern, verwenden wir in diesem Beispiel DHCP. Wenn also eine Lease-Zeit endet oder ein Client-Computer neu gestartet wird, wird den Client-Maschinen automatisch eine neue IP-Adresse zugewiesen, es sei denn, Sie haben den zugehörigen Hosts statische IP-Adressen zugewiesen.

Konfigurieren eines Gäste-VLANs, einer Sicherheitszone und Sicherheitsrichtlinien

Lassen Sie uns diese Gäste ins Laufen bringen. Schließlich haben sie Web-Shopping zu erledigen! Auf einer hohen Ebene umfasst diese Aufgabe die folgenden Wichtigen:

- Definieren sie das guest VLAN und verknüpfen Sie es mit einer oder mehreren LAN-Schnittstellen.

- Definieren der integrierten Routing- und Bridging -Schnittstelle (IRB) des VLANs

- Konfigurieren eines DHCP-Servers zur Zuweisung von IP-Adressen an Mitglieder des VLANs

- Definieren einer Sicherheitszone und -richtlinie entsprechend den Konnektivitätsanforderungen für das VLAN

- Melden Sie sich als root beim SRX-Gerät an. Sie können Konsolen- oder SSH-Zugriff verwenden. Starten Sie die CLI und gehen Sie in den Konfigurationsmodus.

login: branch_SRX (ttyu0) root@branch_SRX% cli root@branch_SRX> configure Entering configuration mode [edit] root@branch_SRX#

- Definieren Sie das guests VLAN und verknüpfen Sie es mit einer IRB-Schnittstelle. Diese IRB-Schnittstelle dient als Standard-Gateway für die Geräte im VLAN.

[edit] root@branch_SRX# set vlans guests vlan-id 20 root@branch_SRX# set vlans guests l3-interface irb.20

- Platzieren Sie die ge-0/0/1-Schnittstelle in das guests VLAN. In der Standardkonfiguration gehört diese Schnittstelle, wie die meisten, zum trust VLAN. Sie löschen zunächst die aktuelle VLAN-Zuordnung der Schnittstelle, sodass Sie sie durch das aktualisierte guests VLAN ersetzen können.

[edit] root@branch_SRX# delete interfaces ge-0/0/1 unit 0 root@branch_SRX# set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests

- Konfigurieren Sie die IRB-Schnittstelle für das guests VLAN. In diesem Schritt wird dem VLAN ein IP-Subnetz zugewiesen. In diesem Beispiel stimmen Sie die VLAN-ID mit der IRB-Einheitennummer ab, um die Dinge leichter zu merken. Diese Assoziation dient nur der Bequemlichkeit. Sie können jede ungenutzte Gerätenummer für diesen Schritt verwenden.

[edit] root@branch_SRX# set interfaces irb unit 20 family inet address 192.168.20.1/24

- Konfigurieren Sie den DHCP-Server für das guests VLAN. Beachten Sie, dass die IRB-Schnittstelle des VLANs als DHCP-Serverschnittstelle konfiguriert ist. Diese Konfiguration weist IP-Adressen aus dem angegebenen Bereich zu und weist dem Client auch eine Standardroute und eine öffentliche DNS-Serveradresse zu. Die Standardroute verweist auf die IRB des VLANs als nächsten Hop für den gesamten nicht-lokalen (inter-VLAN und LAN zu WAN) Datenverkehr.

[edit] root@branch_SRX# set system services dhcp-local-server group GUEST-POOL interface irb.20 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE low 192.168.20.10 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet range GUEST-POOL-IP-RANGE high 192.168.20.100 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 root@branch_SRX# set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1

- Mitglieder des guests VLANs erhalten Internetzugang. Da die lokale Zweigstelle nur RFC-1918-IP-Adressen für lokale Verwendung verwendet, erfordert der Internetzugang, dass die SRX Quell-NAT für die IP-Adresse der WAN-Schnittstelle ausführt. Nur global routingfähige IP-Adressen können über das Internet verwendet werden. So definieren Sie eine Quell-NAT-Richtlinie für das guests VLAN:

[edit] root@branch_SRX# set security nat source rule-set guests-to-untrust from zone guests root@branch_SRX# set security nat source rule-set guests-to-untrust to zone untrust root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 root@branch_SRX# set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface

- Fast fertig. Als nächstes erstellen Sie die guests Sicherheitszone. Als Teil dieses Prozesses legen Sie die IRB des zugehörigen VLANs in die neue Zone. Ein Teil der Definition einer Zone besteht darin, die Protokolle und Services anzugeben, die von dieser Zone zur Steuerungsebene des SRX-Geräts fließen dürfen.

In diesem Beispiel erlauben Sie Benutzern im VLAN, guests DHCP zu initiieren und Datenverkehr an die lokale Steuerungsebene zu pingen. Auf diese Weise kann der Gast eine IP-Adresse über DHCP anfordern und zu Debugging-Zwecken die IRB seines VLANs anpingen, während er alle anderen Services und Protokolle auf den lokalen Host blockiert. Infolgedessen werden Benutzer in der guest Zone daran gehindert, Telnet oder SSH für die SRX-Zweigstelle zu initiieren. Im Gegensatz dazu können Benutzer in der trust Zone SSH-Verbindungen zur SRX initiieren.

[edit] root@branch_SRX# set security zones security-zone guests interfaces irb.20 root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services dhcp root@branch_SRX# set security zones security-zone guests host-inbound-traffic system-services ping

- Der letzte Schritt besteht darin, die Sicherheitsrichtlinien für das guests VLAN zu definieren. Um die Konfigurationsaussagen kürzer zu halten, "parken" wir uns an der

[edit security policies]Hierarchie. Um den Internetzugriff einzuschränken, bietet Ihre Richtlinie nur Unterstützung für HTTP, HTTPS, DNS und Ping.[edit security policies ] root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match source-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match destination-address any root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-http root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-https root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp root@branch_SRX# set from-zone guests to-zone untrust policy guests-to-untrust then permit

Schnelle Konfigurationen

Gäste VLAN-Schnellkonfiguration

Hier ist die vollständige Konfiguration für die Definition des guests VLANs und seiner Sicherheitsrichtlinien im festgelegten Format. Um schnell einsatzbereit zu sein, bearbeiten Sie einfach die Konfigurationsanweisungen nach Bedarf für Ihre Umgebung und fügen sie in Ihre SRX ein.

set vlans guests vlan-id 20 set vlans guests l3-interface irb.20 delete interfaces ge-0/0/1 unit 0 set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members guests set interfaces irb unit 20 family inet address 192.168.20.1/24 set system services dhcp-local-server group GUEST-POOL interface irb.20 set access address-assignment pool GUEST-POOL family inet network 192.168.20.0/24 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE low 192.168.20.10 set access address-assignment pool GUEST-POOL family inet range GUEST-POOL---IP-RANGE high 192.168.20.100 set access address-assignment pool GUEST-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool GUEST-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool GUEST-POOL family inet dhcp-attributes router 192.168.20.1 set security nat source rule-set guests-to-untrust from zone guests set security nat source rule-set guests-to-untrust to zone untrust set security nat source rule-set guests-to-untrust rule guest-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set guests-to-untrust rule guest-nat-rule then source-nat interface set security zones security-zone guests interfaces irb.20 set security zones security-zone guests host-inbound-traffic system-services dhcp set security zones security-zone guests host-inbound-traffic system-services ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match source-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match destination-address any set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-http set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-https set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-ping set security policies from-zone guests to-zone untrust policy guests-to-untrust match application junos-dns-udp set security policies from-zone guests to-zone untrust policy guests-to-untrust then permit

Auftragnehmer VLAN-Schnellkonfiguration

Das contractors VLAN und die zugehörige Sicherheitszone ähneln dem guests oben beschriebenen VLAN. Wir sparen etwas Papier, indem wir direkt zur Schnellkonfiguration für das contractors VLAN springen.

Der Mangel an Sicherheitsrichtlinien für die contractors Zone ist erheblich. Ohne eine explizite Richtlinie ist die Standardrichtlinie "Ablehnen" in vollem Umfang für jeden zonenübergreifenden Datenverkehr, der von dieser Zone aus initiiert wird, wirksam! Das Ergebnis ist, dass der gesamte Datenverkehr, der in der contractors Zone beginnt, blockiert wird, um in alle anderen Zonen zu gelangen.

set vlans contractors vlan-id 30 set vlans contractors l3-interface irb.30 delete interfaces ge-0/0/3 unit 0 set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members contractors set interfaces irb unit 30 family inet address 192.168.30.1/24 set system services dhcp-local-server group CONTRACTORS-POOL interface irb.30 set access address-assignment pool CONTRACTORS-POOL family inet network 192.168.30.0/24 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE low 192.168.30.10 set access address-assignment pool CONTRACTORS-POOL family inet range CONTRACTORS-POOL-IP-RANGE high 192.168.30.100 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes domain-name srx-branch.com set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CONTRACTORS-POOL family inet dhcp-attributes router 192.168.30.1 set security zones security-zone contractors interfaces irb.30 set security zones security-zone contractors host-inbound-traffic system-services dhcp set security zones security-zone contractors host-inbound-traffic system-services ping

Stellen Sie sicher, dass Sie Ihre Konfiguration festlegen, um die Änderungen auf dem SRX-Gerät zu aktivieren.

Ergebnisse

Die Ergebnisse Ihrer sicheren VLAN-Konfiguration werden im Junos Curly Brace-Format angezeigt. Aus Gründen der Kürze haben wir auf die werksseitige Standardkonfiguration von unten verzichtet.

root@branch_SRX# [edit]

root@branch-srx# show interfaces irb

. . .

unit 20 {

family inet {

address 192.168.20.1/24;

}

}

unit 30 {

family inet {

address 192.168.30.1/24;

}

}

[edit]

root@branch-srx# show vlans

contractors {

vlan-id 30;

l3-interface irb.30;

}

guests {

vlan-id 20;

l3-interface irb.20;

}

. . .

group CONTRACTORS-POOL {

interface irb.30;

}

group GUEST-POOL {

interface irb.20;

}

[edit]

root@branch-srx# show access address-assignment

. . .

pool CONTRACTORS-POOL {

family inet {

network 192.168.30.0/24;

range CONTRACTORS-POOL-IP-RANGE {

low 192.168.30.10;

high 192.168.30.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.30.1;

}

}

}

}

pool GUEST-POOL {

family inet {

network 192.168.20.0/24;

range GUEST-POOL---IP-RANGE {

low 192.168.20.10;

high 192.168.20.100;

}

dhcp-attributes {

domain-name srx-branch.com;

name-server {

8.8.8.8;

}

router {

192.168.20.1;

}

}

}

}

. . .

nat {

source {

rule-set guests-to-untrust {

from zone guests;

to zone untrust;

rule guest-nat-rule {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

. . .

from-zone guests to-zone untrust {

policy guests-to-untrust {

match {

source-address any;

destination-address any;

application [ junos-http junos-https junos-ping junos-dns-udp ];

}

then {

permit;

}

}

}

}

zones {

. . .

security-zone contractors {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.30;

}

}

security-zone guests {

host-inbound-traffic {

system-services {

dhcp;

ping;

}

}

interfaces {

irb.20;

}

}

}

Als Nächstes zeigen wir Ihnen, wie Sie überprüfen können, ob Ihre Konfiguration wie erwartet funktioniert, um die Kommunikation mit lokalen Zweigstellen zu sichern.