使用 AWS 功能集中监控和故障排除

本主题为您提供有关如何通过将 vSRX 虚拟防火墙与 CloudWatch、IAM 和安全中心相集成,在 AWS 控制台上对 vSRX 虚拟防火墙实例执行监控和故障排除的详细信息。

了解使用 Cloudwatch 的集中监控

AWS 可全面查看 AWS 帐户中来自第三方服务的各种指标、日志和安全事件。在 CloudWatch 的支持下,vSRX 虚拟防火墙可以将原生指标和日志发布到云,以便监控 vSRX 虚拟防火墙的运行状态。Security Hub 是汇总、组织和确定安全警报优先级的单一位置。

CloudWatch 日志代理可通过一种自动化方式将日志数据从 Amazon EC2 实例发送到 CloudWatch Logs。代理将日志数据推送至 CloudWatch Logs。

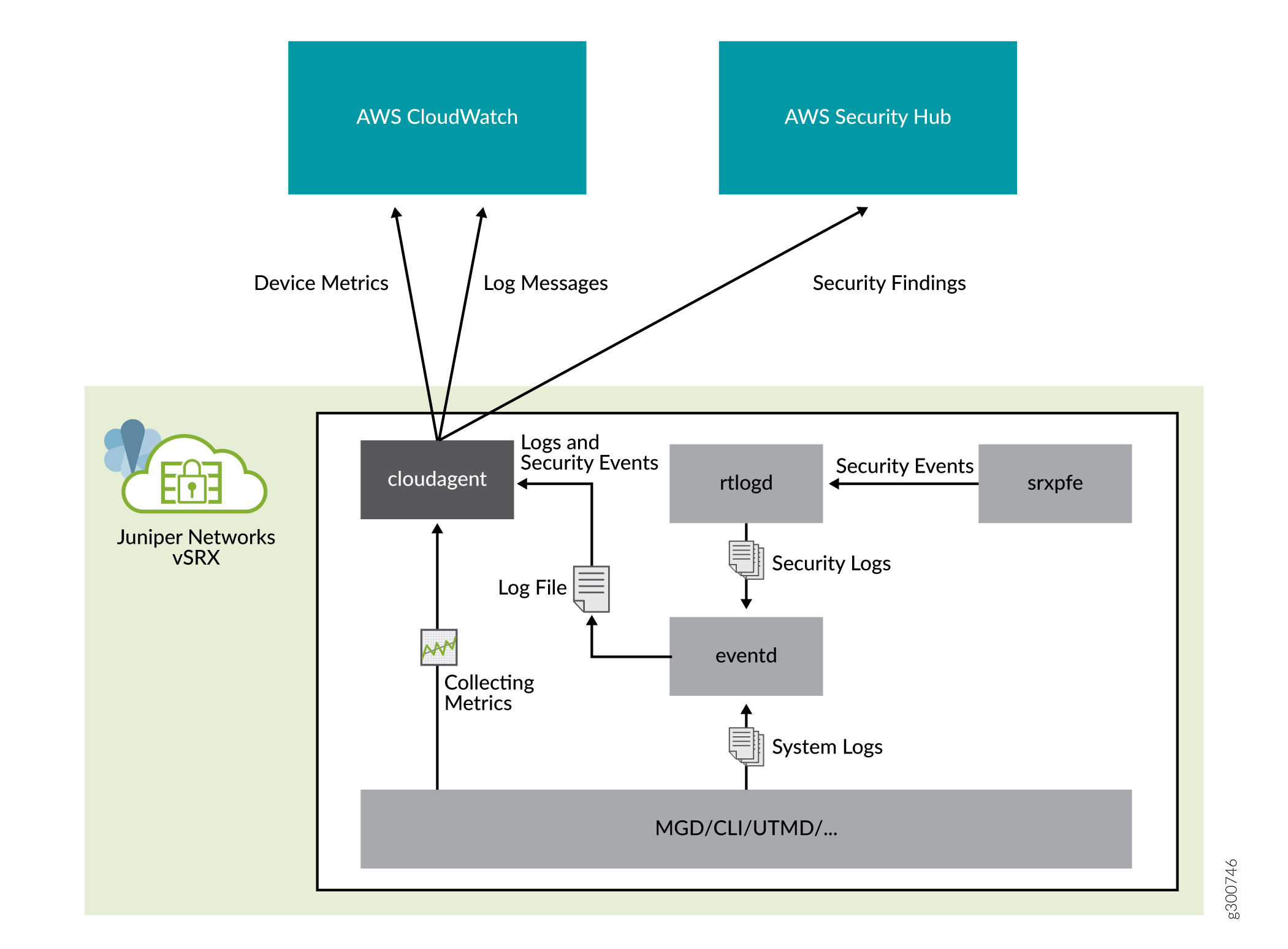

在 vSRX 虚拟防火墙上运行的云代理守护程序允许集成 AWS CloudWatch 和安全中心。云代理:

收集设备指标并将指标发送到 AWS CloudWatch

收集系统和安全日志并将日志发送至 AWS CloudWatchLog

CloudWatch 日志收集支持在 vSRX 虚拟防火墙事件日志模式下由云代理收集的任何事件类型(组件或日志级别)。CloudWatchLog 支持的事件包括:

系统活动,例如接口状态(启动/关闭)、配置更改、用户登录退出等。

安全事件(如 IDP、ATP 云)和安全日志(如内容安全日志、屏幕、ATP 云等)。

收集安全警报,然后以安全查找格式将这些警报导入 Security Hub。

将安全事件导入 Security Hub,您需要配置 CloudWatch 日志收集,并根据日志消息导入安全事件。

Security Hub 从 AWS 帐户、服务和受支持的第三方合作伙伴收集安全数据,并帮助您分析安全趋势并确定优先级最高的安全问题。在 vSRX 虚拟防火墙上添加 AWS 安全中心支持后,它可帮助管理员减少跨帐户收集和确定安全结果优先级的工作量。借助 Security hub,您可以基于 vSRX 虚拟防火墙安全输出运行自动化、持续的帐户级别配置和合规性检查。

有关事件及其用途的更多信息,请参阅 瞻博网络系统日志浏览器。

| 度量 |

描述 |

|---|---|

| AV_MANY_MSGS_NOT_SCANNED_MT |

由于流量过多而跳过防病毒扫描 |

| WEBFILTER_URL_BLOCKED |

Web 请求被阻止 |

| AAMW_CONTENT_FALLBACK_LOG |

AAMW 内容回退信息 |

| AV_MANY_MSGS_DROPPED_MT |

由于流量过多而丢弃收到的文件 |

| PFE_SCREEN_MT_CFG_ERROR |

屏幕配置故障 |

| WEBFILTER_URL_REDIRECTED |

Web 请求重定向 |

| AV_FILE_NOT_SCANNED_PASSED_MT |

由于超过了最大内容大小,防病毒扫描程序在没有扫描的情况下传输了收到的流量 |

| RT_SCREEN_TCP_SRC_IP |

TCP 源 IP 攻击 |

| RT_SCREEN_SESSION_LIMIT |

会话限制 |

| SECINTEL_ACTION_LOG |

Secintel 操作信息 |

| IDP_APPDDOS_APP_STATE_EVENT |

IDP:DDOS 应用程序状态转换事件 |

| AAMW_HOST_INFECTED_EVENT_LOG |

AAMW 云主机状态事件信息 |

| IDP_ATTACK_LOG_EVENT |

IDP 攻击日志 |

| IDP_SESSION_LOG_EVENT |

IDP 会话事件日志 |

| AAMW_MALWARE_EVENT_LOG |

AAMW 云恶意软件事件信息 |

| WEBFILTER_URL_PERMITTED |

允许的 Web 请求 |

| IDP_PACKET_CAPTURE_LOG_EVENT |

IDP 数据包封盖事件日志 |

| RT_SCREEN_WHITE_LIST |

筛选白名单 |

| RT_SCREEN_IP |

IP 攻击 |

| AAMW_SMTP_ACTION_LOG |

AAMW SMTP 操作信息 |

| RT_SCREEN_TCP_DST_IP |

TCP 目标 IP 攻击 |

| IDP_APPDDOS_APP_ATTACK_EVENT |

IDP:对应用程序的 DDOS 攻击 |

| RT_SCREEN_ICMP |

ICMP 攻击 |

| IDP_TCP_ERROR_LOG_EVENT |

IDP TCP 错误日志 |

| AV_FILE_NOT_SCANNED_DROPPED_MT |

由于超过了最大内容大小,防病毒扫描程序无需扫描就丢弃了收到的流量 |

| AAMW_ACTION_LOG |

AAMW 操作信息 |

| PFE_SCREEN_MT_ZONE_BINDING_ERROR |

屏幕配置故障 |

| AV_VIRUS_DETECTED_MT |

防病毒扫描程序检测到病毒 |

| PFE_SCREEN_MT_CFG_EVENT |

屏幕配置 |

| RT_SCREEN_TCP |

TCP 攻击 |

| RT_SCREEN_UDP |

UDP 攻击 |

| AV_SCANNER_DROP_FILE_MT |

由于内部错误,防病毒扫描程序丢弃了收到的流量 |

| AAMW_IMAP_ACTION_LOG |

AAMW IMAP 操作信息 |

| AV_SCANNER_ERROR_SKIPPED_MT |

由于内部错误而跳过防病毒扫描 |

| AV_MEMORY_INSUFFICIENT_MT |

DRAM 尺寸太小,不支持防病毒 |

| 度量 |

单位 |

描述 |

|---|---|---|

| 控制平面CPUUtil |

百分比 |

利用运行控制平面任务的 CPU |

| 数据平面CPUUtil |

百分比 |

利用运行数据平面任务的每个 CPU |

| 磁盘使用 |

百分比 |

磁盘存储利用率 |

| 控制平面MemoryUtil |

百分比 |

控制平面任务的内存利用率 |

| 数据平面MemoryUtil |

百分比 |

数据平面任务的内存利用率 |

| FlowSession使用 |

计数 |

监控正在使用的流会话数,包括分配在有效、无效、挂起和其他状态中的所有会话。 |

| FlowSessionUtil |

百分比 |

流会话利用率 |

| 运行流程 |

计数 |

处于运行状态的进程数。 |

| Ge00X 输入KBPS |

千位/秒 |

以千位/秒为单位的接口输入统计信息。每个 GE 接口将单独监控。 |

| Ge00x 输入PPS |

计数/秒 |

接口每秒数据包的输入统计信息。每个 GE 接口将单独监控。 |

| Ge00X 输出KBPS |

千位/秒 |

千位/秒的接口输出统计信息。每个 GE 接口将单独监控。 |

| Ge00x 输出PPS |

计数/秒 |

每秒数据包的接口输出统计信息。每个 GE 接口将单独监控。 |

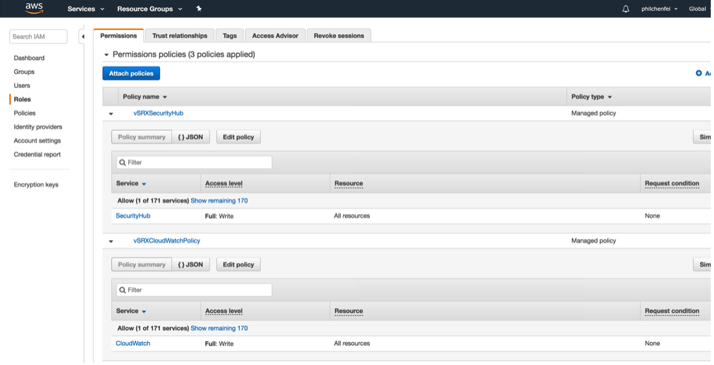

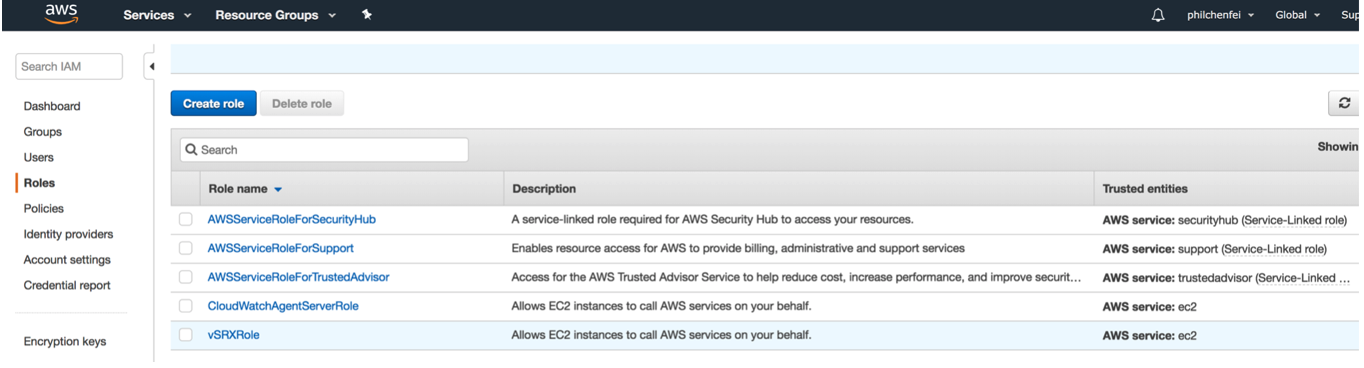

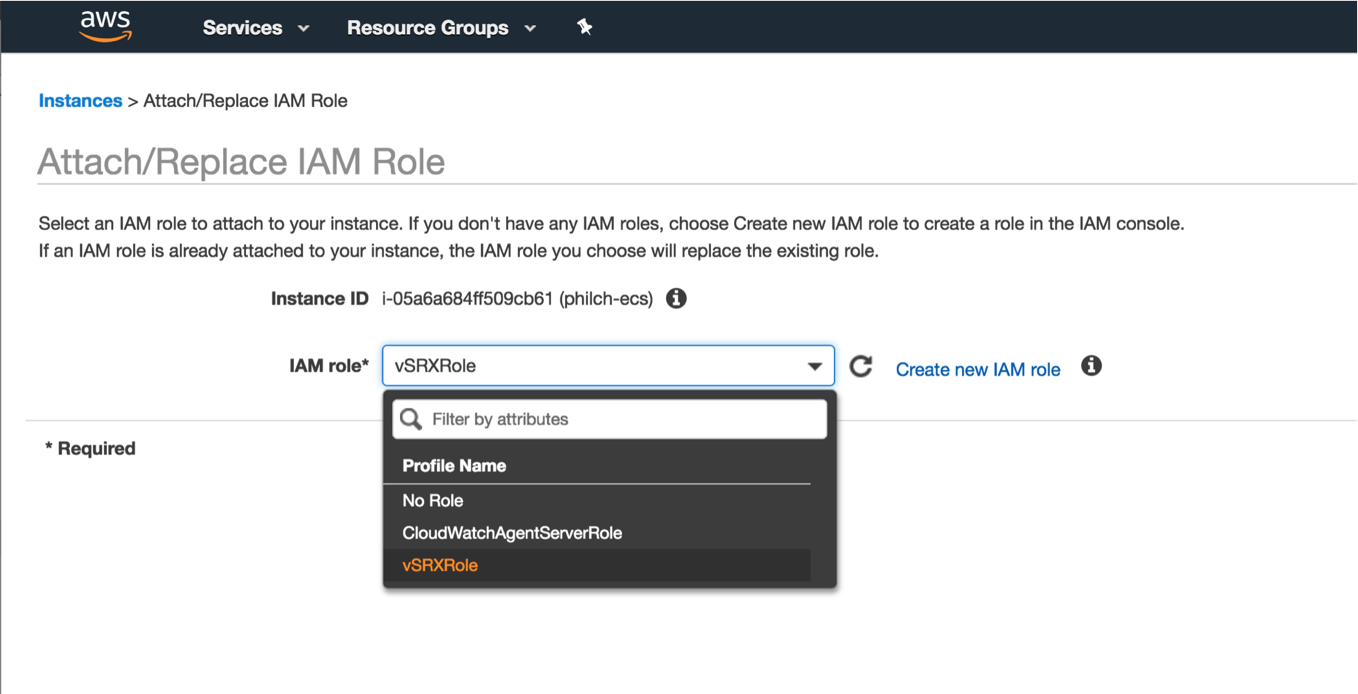

除了在 vSRX 虚拟防火墙中运行的代理外,还必须配置 AWS 控制台,为 vSRX 虚拟防火墙启用 CloudWatch 和安全中心服务,包括:

-

授予 vSRX 虚拟防火墙将数据发布到 CloudWatch 和安全中心的权限

在 AWS 身份和访问管理 (IAM) 控制台中创建具有相应权限的角色

将角色附加到 AWS EC2 控制台中的 vSRX 虚拟防火墙实例

配置 CloudWatch 仪表板以使用图表小部件显示指标项目

图 1 显示了云代理如何从 vSRX 虚拟防火墙收集数据并发布至 AWS 服务。

上集成 AWS Cloudwatch

上集成 AWS Cloudwatch

好处

在单个平台上跨应用程序和基础架构观察事件和数据

在 AWS 和本地收集指标的最简单方法

提高运维绩效和资源优化

获得运维可见性和洞察

从日志中获得切实可行的见解

CloudWatch 概述

Amazon CloudWatch 是一项监控和管理服务,专为开发人员、系统运营商、站点可靠性工程师 (SRE) 和 IT 经理而构建。CloudWatch 为您提供数据和具体可行的洞察,用于监控应用程序、了解和响应系统范围的性能变化、优化资源利用率并获取操作运行状况的统一视图。

您可以使用 CloudWatch 检测环境中的异常行为,设置警报,并排可视化日志和指标,采取自动化操作,排除问题,并发现见解,以保持 vSRX 虚拟防火墙 3.0 实例平稳运行。

CloudWatch 以日志、指标和事件的形式收集监控和运维数据,并使用自动化仪表板将其可视化,以便您可以获得在 AWS 和内部运行的 AWS 资源、应用程序和服务的统一视图。您可以将指标和日志关联起来,更好地了解资源的运行状况和性能。您还可以根据指定的指标值阈值创建警报,或者根据机器学习算法创建异常指标行为。为了快速采取行动,您可以设置自动化操作,以便在触发告警时通知您,并自动开始自动扩展,以帮助缩短平均解决时间。您还可以深入了解并分析指标、日志和追踪,以更好地了解如何提高应用程序性能。

安全中心概述

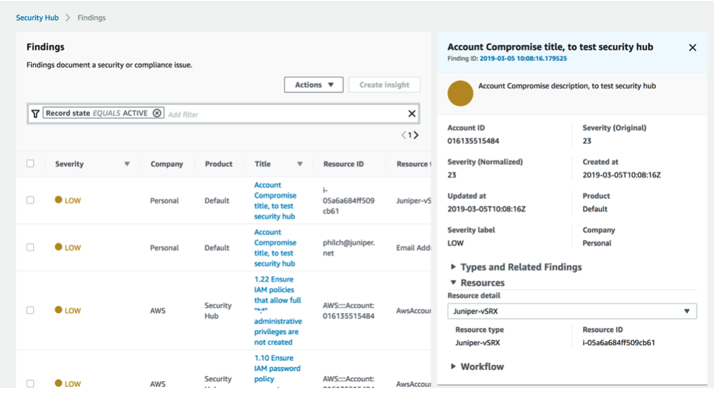

借助 AWS Security Hub,您可以全面了解 AWS 帐户中的高优先级安全警报和合规性状态。Security Hub 是聚合、组织和确定安全警报优先级的单一位置。vSRX 虚拟防火墙支持具有身份验证的安全中心,以将安全查找数据发布到安全中心。

Security Hub 会收集来自 vSRX 虚拟防火墙实例的各种安全警报。通过集成 Security Hub,您现在有一个位置可以聚合、组织和确定 vSRX 虚拟防火墙实例中的安全警报或结果的优先级。您的结果会直观地汇总在集成仪表板上,并显示具体可行的图表和表格。您还可以根据 AWS 最佳实践和瞻博网络标准,使用自动合规性检查持续监控您的环境。使用管理控制台启用 Security Hub,启用 Security Hub 后,将开始聚合结果并确定结果的优先级。

身份和访问管理控制台

借助 AWS 身份和访问管理 (IAM),您可以安全地管理对 AWS 服务和资源的访问。使用 IAM,您可以创建和管理 AWS 用户和组,并使用权限允许和拒绝他们对 AWS 资源的访问。

IAM 是您 AWS 账户的一项功能,无需额外费用。

vSRX 虚拟防火墙与 AWS 监控和故障排除功能的集成

本主题详细介绍了如何将 CloudWatch 和安全中心与 vSRX 虚拟防火墙 3.0 集成,以便通过 AWS 控制台进行集中监控和故障排除。

- 授予 vSRX 虚拟防火墙访问 AWS CloudWatch 和安全中心的权限

- 使用 AWS CloudWatch 指标启用 vSRX 虚拟防火墙实例监控

- 收集、存储和查看 AWS CloudWatch 的 vSRX 虚拟防火墙日志

- 在 vSRX 虚拟防火墙上启用和配置 Security Hub

授予 vSRX 虚拟防火墙访问 AWS CloudWatch 和安全中心的权限

本节详细介绍了如何启用对 vSRX 虚拟防火墙实例的访问,以与 AWS CloudWatch 和安全中心交互。

使用 AWS CloudWatch 指标启用 vSRX 虚拟防火墙实例监控

此过程为我们提供了使用 AWS CloudWatch 指标启用 vSRX 虚拟防火墙监控的步骤。

指标是有关系统性能的数据。通过启用 CloudWatch 指标监控,您可以监控 vSRX 虚拟防火墙实例的某些资源。

收集、存储和查看 AWS CloudWatch 的 vSRX 虚拟防火墙日志

CloudWatch 日志用于监控、存储和访问来自 Amazon Elastic Compute Cloud (Amazon EC2) 实例、AWS CloudTrail、Route 53 和其他来源的日志文件。对于 vSRX 虚拟防火墙实例,云代理会收集系统和安全日志,然后将这些日志发布到 CloudWatchLog。云代理中的日志收集将在时间窗口内缓存日志,并批量将其发布到 CloudWatchLog。

此过程为您提供了如何在 vSRX 虚拟防火墙上启用和配置 CloudWatch 日志的详细信息

在 vSRX 虚拟防火墙上启用和配置 Security Hub

将安全事件导入 AWS Security Hub,您需要配置 CloudWatch 日志收集,然后根据日志消息导入安全事件。

例如:

# set security cloud aws cloudwatch log group vsrx-group

# set security cloud aws cloudwatch log file mylog security-hub-import

# set security cloud aws cloudwatch log file mylog collect-interval 1

# set system syslog file mylog any any

# set system syslog file mylog structured-data

在上述配置中,您在 /var/log 目录中的文件 mylog 上配置 CloudWatch 日志收集,日志文件中的任何安全事件都将以 AWS 安全查找格式从 vSRX 虚拟防火墙导入 Security Hub。

security-hub-import仅对结构化数据格式的日志文件支持该选项。这意味着,如果消息以纯文本格式记录,则日志消息中的安全事件无法转换为 AWS 安全查找并导入到 Security Hub。

您可以在 Security Hub 控制台上查看 vSRX 虚拟防火墙发布的安全结果。