为 vSRX 虚拟防火墙配置 Amazon 虚拟私有云

开始之前,您需要有一个 Amazon Web Services (AWS) 帐户和一个身份和访问管理 (IAM) 角色,并具有访问、创建、修改和删除 Amazon 弹性计算云 (Amazon EC2)、Amazon Simple Storage Service (S3) 和 Amazon 虚拟私有云 (Amazon VPC) 对象所需的全部权限。您还应创建访问密钥和相应的密钥访问密钥、X.509 证书和帐户标识符。要更好地了解 AWS 术语及其在 vSRX 虚拟防火墙 AWS 部署中的使用,请参阅 了解 vSRX 与 AWS。

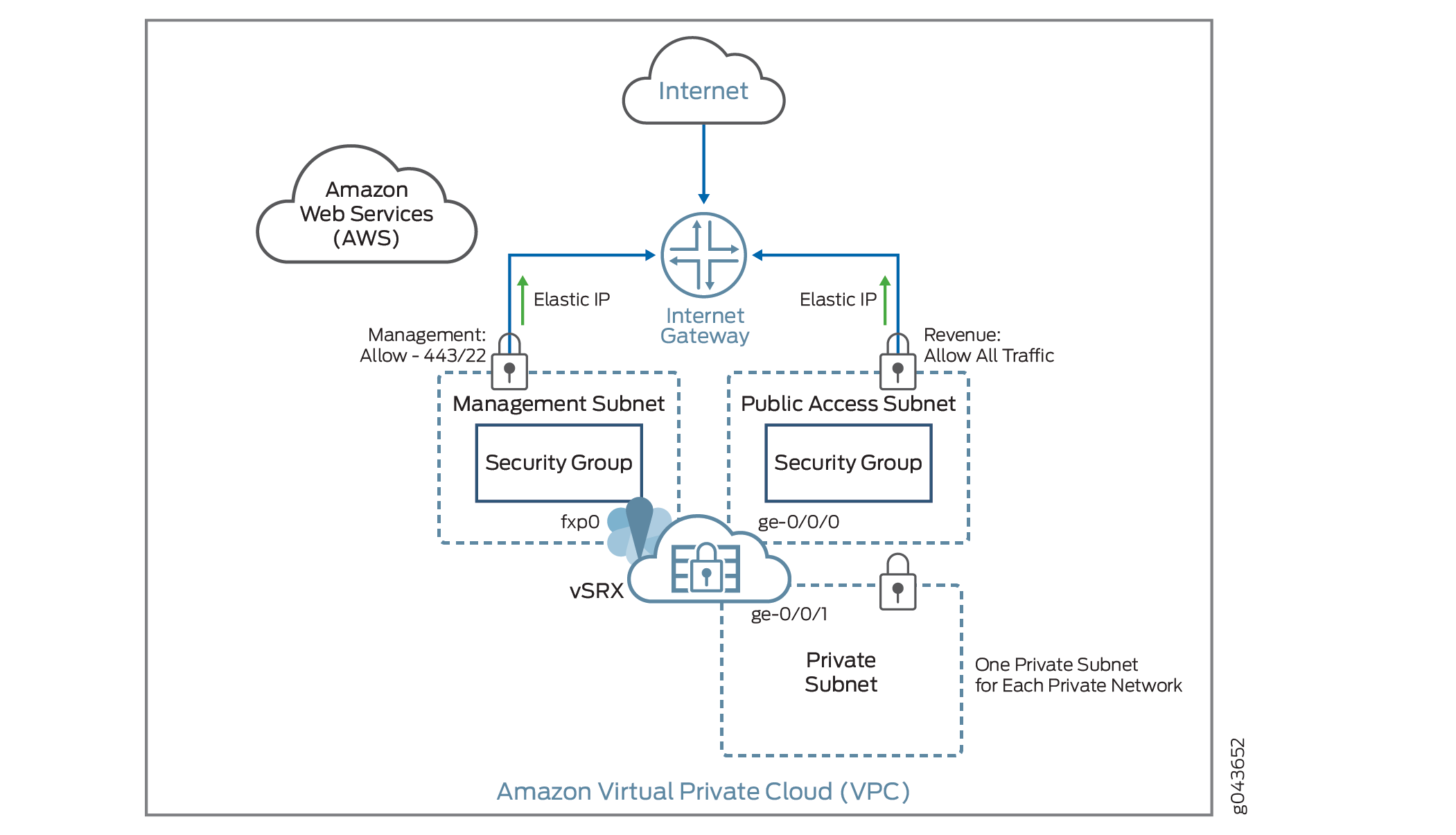

图 1 显示了如何部署 vSRX 虚拟防火墙的示例,为 Amazon VPC 私有子网中运行的应用程序提供安全性。

中的 vSRX 虚拟防火墙示例

中的 vSRX 虚拟防火墙示例

以下过程概述了如何为 vSRX 虚拟防火墙创建和准备 Amazon VPC。这些过程介绍如何设置 Amazon VPC 及其关联的互联网网关、子网、路由表和安全组。

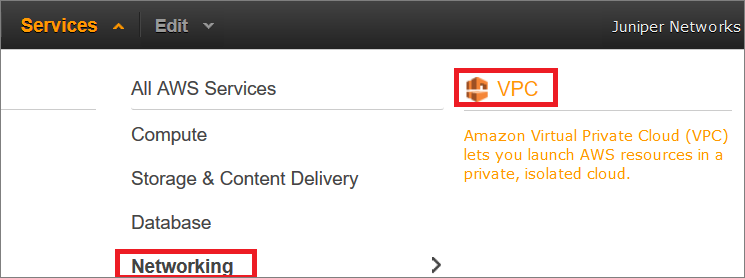

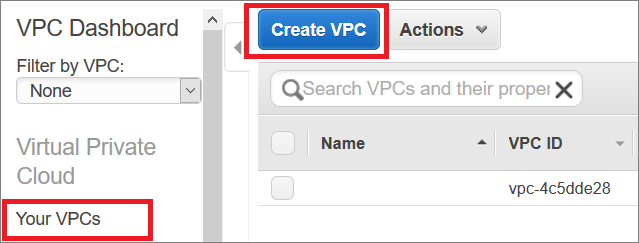

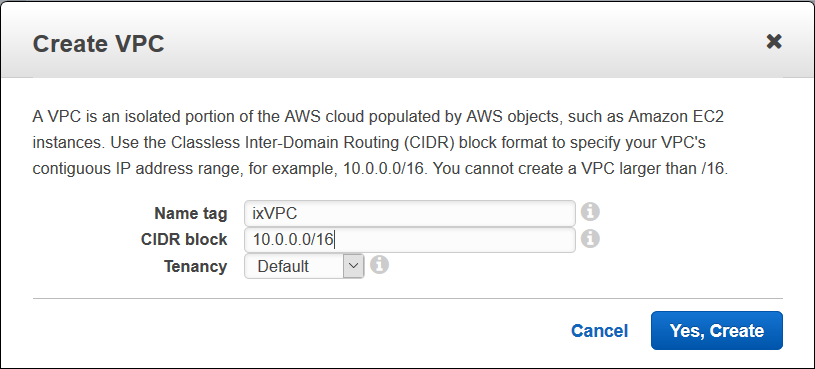

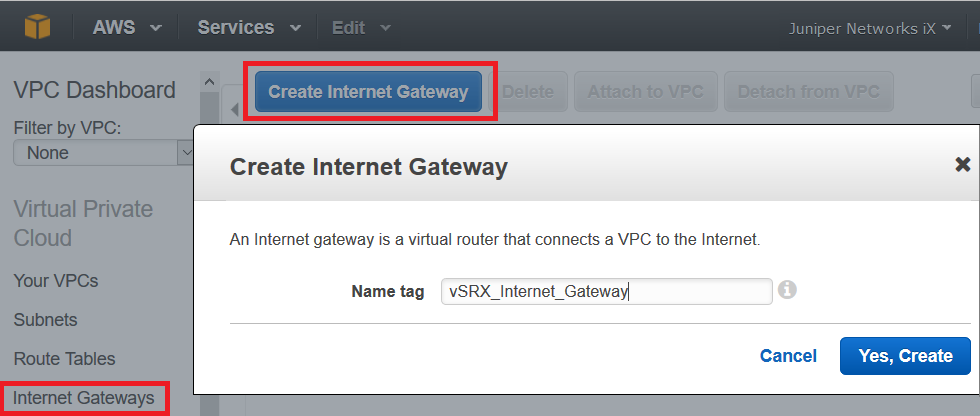

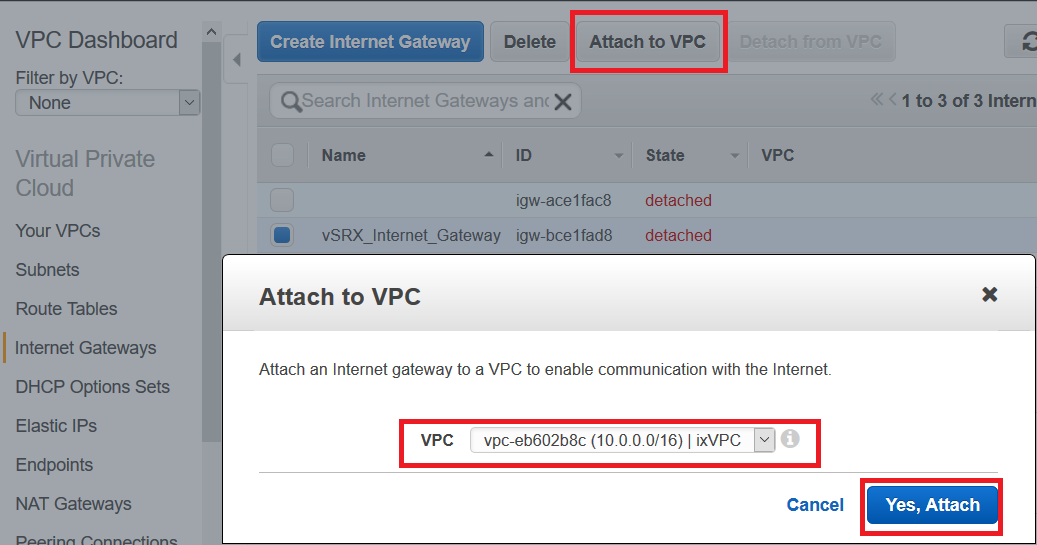

步骤 1:创建 Amazon VPC 和互联网网关

使用以下过程创建 Amazon VPC 和互联网网关。如果您已有 VPC 和互联网网关,请转至 步骤 2:为 vSRX 虚拟防火墙添加子网。

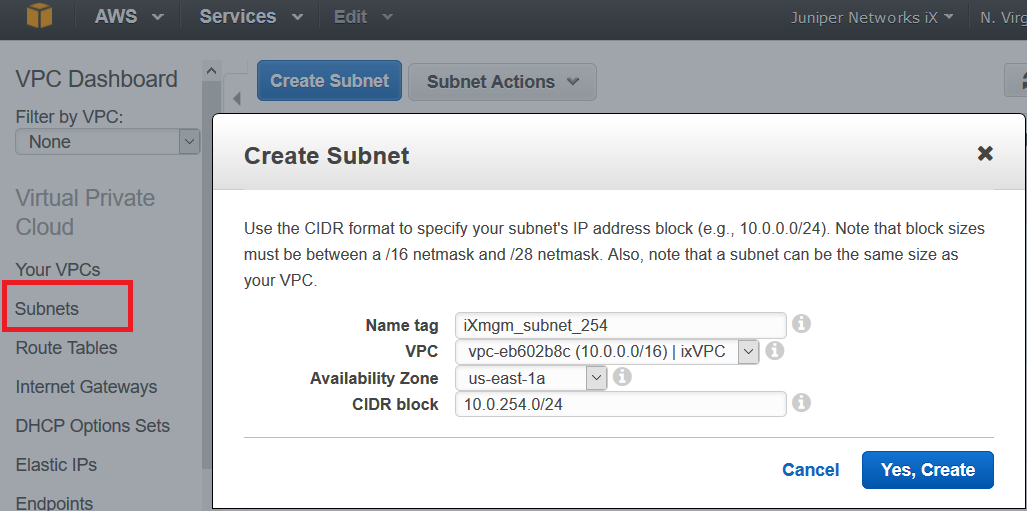

步骤 2:为 vSRX 虚拟防火墙添加子网

在 Amazon VPC 中,公有子网有权访问互联网网关,但私有子网则无法访问。vSRX 虚拟防火墙需要两个公有子网,每个实例组需要一个或多个私有子网。公共子网由一个用于管理接口 (fxp0) 和一个用于收入(数据)接口组成。私有子网连接到其他 vSRX 虚拟防火墙接口,可确保私有子网上应用程序与互联网之间的所有流量都必须通过 vSRX 虚拟防火墙实例。

要创建每个 vSRX 虚拟防火墙子网,

对要创建并连接到 vSRX 虚拟防火墙实例的每个子网重复这些步骤。

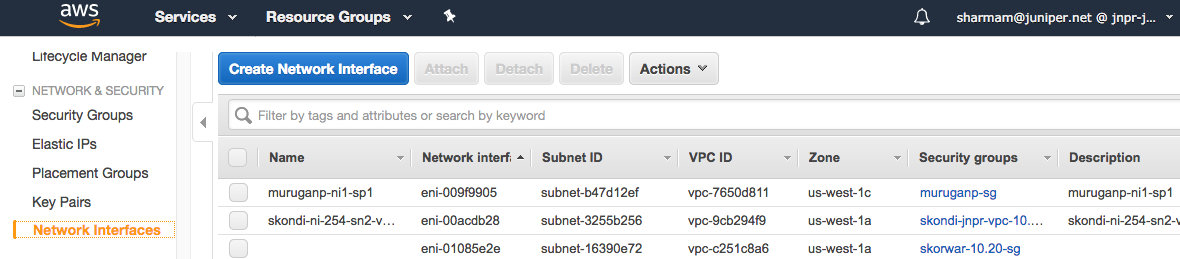

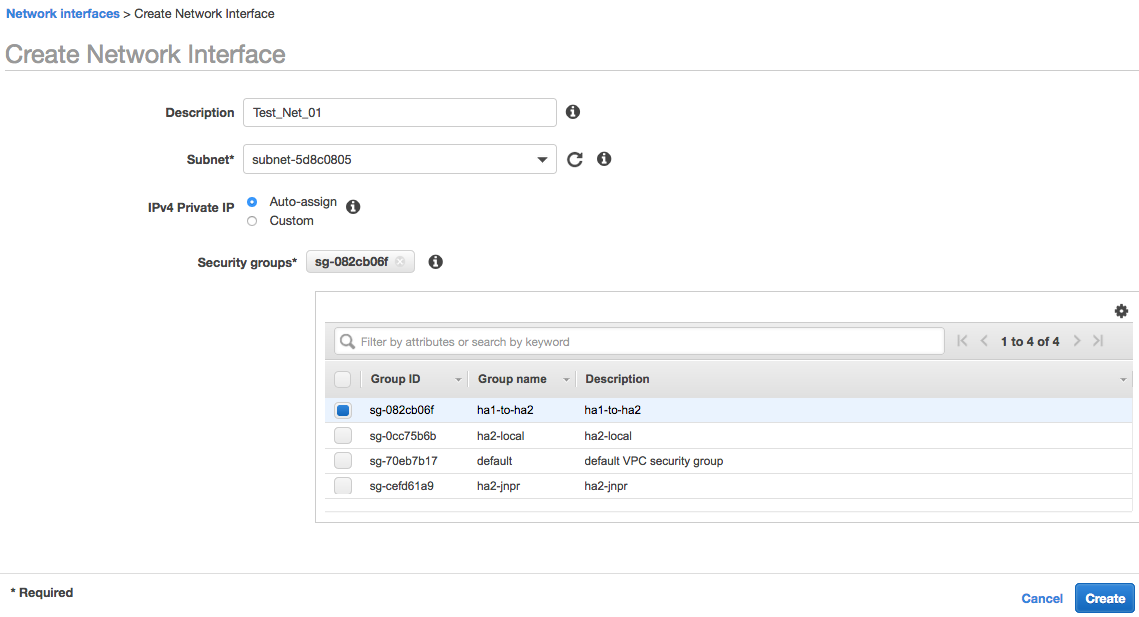

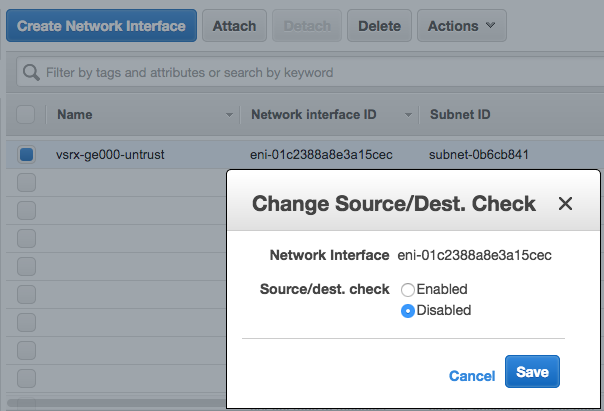

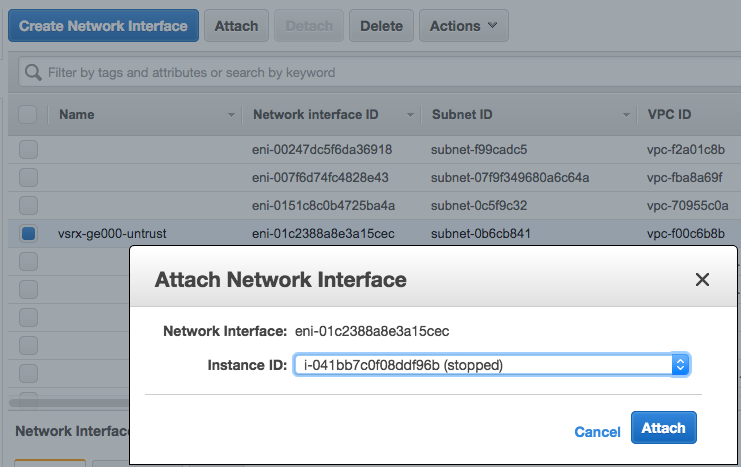

步骤 3:将接口连接到子网

要向子网附加接口:

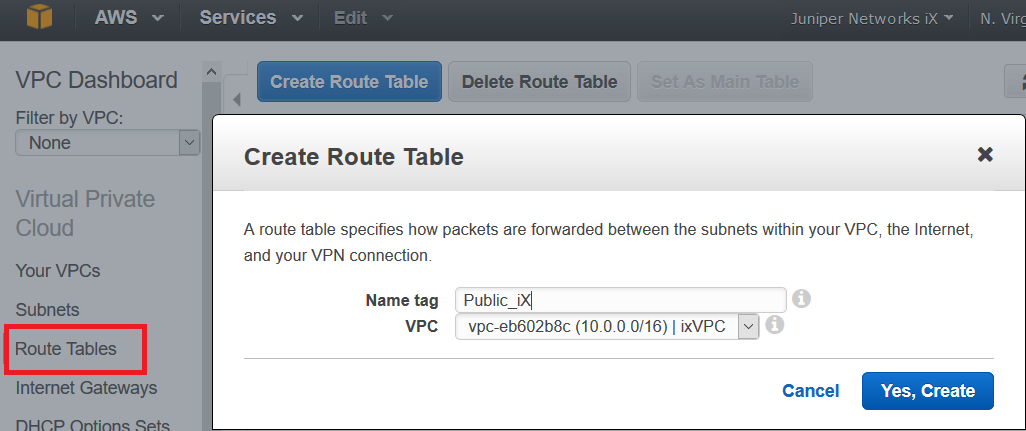

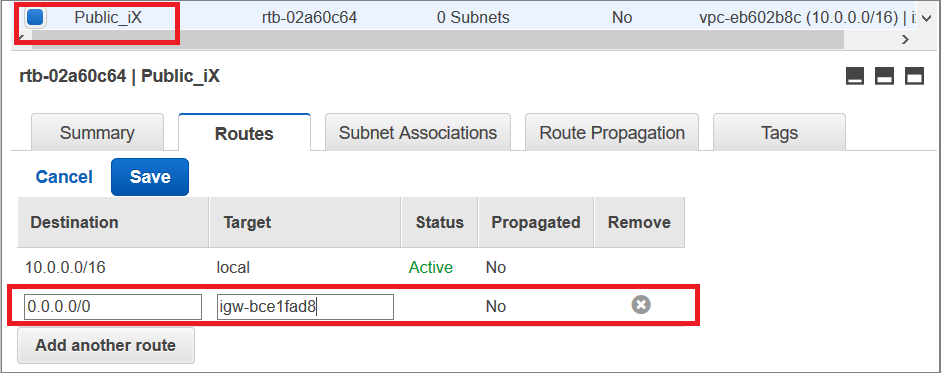

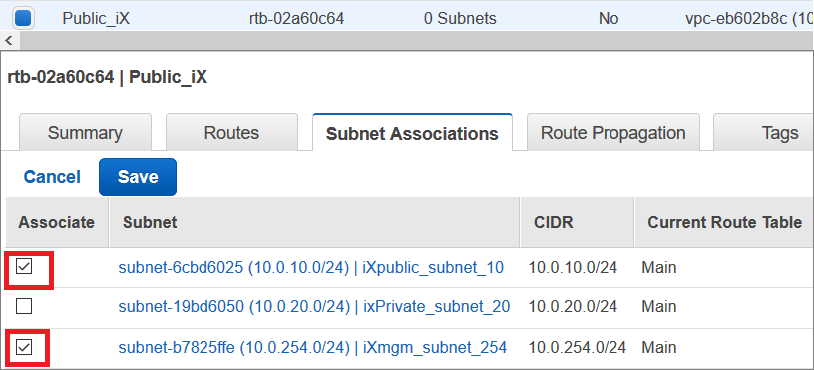

步骤 4:添加 vSRX 虚拟防火墙的路由表

默认情况下,会为每个 Amazon VPC 创建一个主路由表。建议为公共子网创建自定义路由表,为每个私有子网创建单独的路由表。未与自定义路由表关联的所有子网均与主路由表相关联。

要创建路由表:

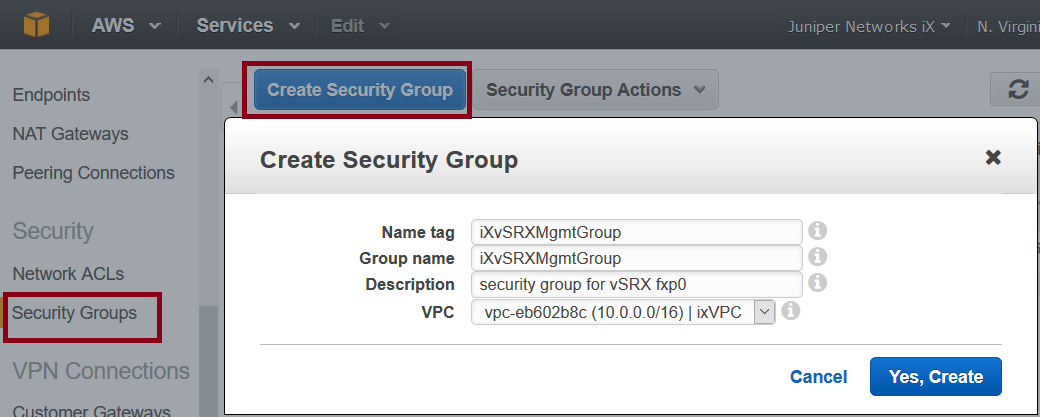

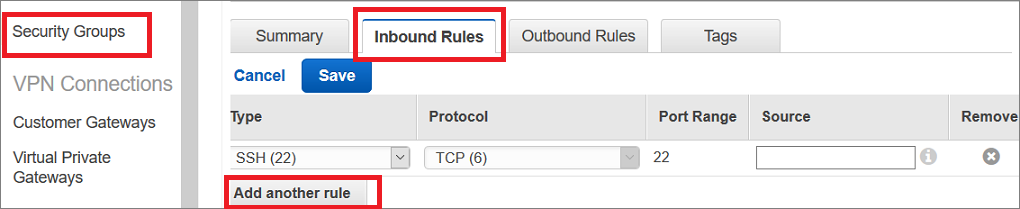

步骤 5:为 vSRX 虚拟防火墙添加安全组

将为每个 Amazon VPC 创建一个默认安全组。我们建议为 vSRX 虚拟防火墙管理接口 (fxp0) 创建一个单独的安全组,为所有其他 vSRX 虚拟防火墙接口创建另一个安全组。当在 Amazon EC2 Dashboard 中启动 vSRX 虚拟防火墙实例时,将分配这些安全组,您还可以在此添加和管理安全组。

要创建安全组: