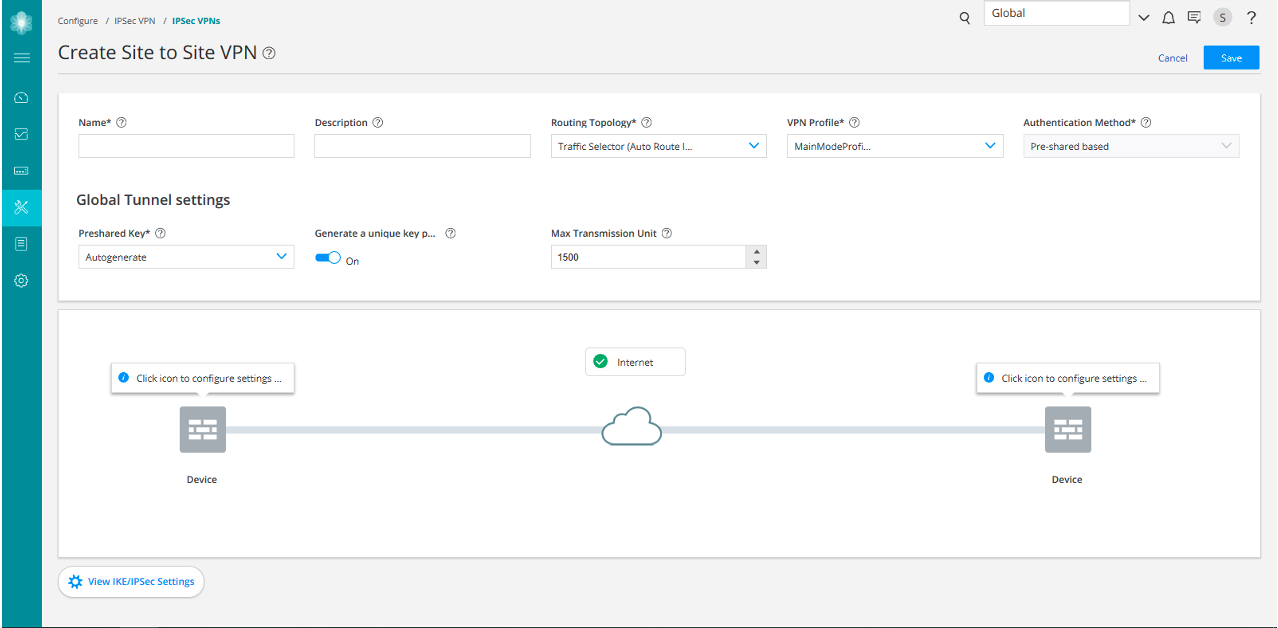

创建站点到站点 VPN

准备工作

-

阅读 IPsec VPN 概述 主题。

-

查看 IPsec VPN 主页,了解您当前的数据集。有关字段说明,请参阅 IPsec VPN 主页字段 。

-

创建地址和地址集。请参阅 创建地址和地址组。

-

创建 VPN 配置文件。请参阅 创建 VPN 配置文件。

-

定义外部网设备。请参阅 创建 Extranet 设备。

站点到站点 VPN 连接组织中的两个站点,并允许站点之间的安全通信。

要配置站点到站点 VPN,请执行以下作:

| 设置 |

指引 |

|---|---|

| 名字 |

输入唯一的字母数字字符、冒号、句点、破折号和下划线字符串;不允许有空格;最大长度为 62 个字符。 |

| 描述 |

输入 VPN 的描述;最大长度为 255 个字符。 |

| 路由拓扑 |

选择以下选项之一:

注意:

路由拓扑仅适用于基于路由的 VPN。 |

| VPN 配置文件 |

根据部署方案,从下拉列表中选择 VPN 配置文件。 默认配置文件仅适用于特定 IPsec VPN。单击“创建 VPN”页面上的查看 IKE/IPsec 设置 ,可以查看和编辑详细信息。 共享配置文件可由一个或多个 IPsec VPN 使用。只能通过单击查看 IKE/IPsec 设置来查看共享配置文件的详细信息。 如果选择“VPN 配置文件”值作为“默认值”,则在保存 IPsec VPN 时,可以选择将新配置文件另存为 VPN 特定或共享。如果将其另存为共享,则配置文件将列在“VPN 配置文件”页面上。 |

| 身份验证方法 |

从列表中选择设备用于验证互联网密钥交换 (IKE) 消息来源的身份验证方法。

|

| 全局隧道设置 | |

| 预共享密钥 |

使用预共享密钥建立 VPN 连接,预共享密钥本质上是双方相同的密码。预共享密钥通常部署用于站点到站点 IPsec VPN,包括单个组织内部或不同组织之间的站点到站点 IPsec VPN。 选择要使用的预共享密钥类型:

注意:

仅当身份验证方法基于预共享时,这才适用。 |

| 网络 IP |

输入带编号的隧道接口的 IP 地址。这是自动为隧道接口分配 IP 地址的子网地址。 |

| 最大传输单位 |

选择最大传输单元 (MTU),以字节为单位。这定义了 IP 数据包的最大大小,包括 IPsec 开销。您可以指定隧道端点的 MTU 值。 有效范围为 68 到 9192 字节。 默认值为 1500 字节。 |

| 设置 |

指引 |

|---|---|

| 端点 |

选择“设备”或“Extranet 设备”作为端点。

注意:

若要内联添加 Extranet 设备,请单击 “添加 Extranet 设备”。 |

| 可用 |

查看当前域和子域中的所有设备,并启用“查看父”。不会显示已禁用视图父级的子域中的设备。 您可以选择设备并将其添加为终结点。 以下筛选条件适用于设备选择:

|

| 设置 |

指引 |

|---|---|

| 外部接口 |

为 IKE 安全关联 (SA) 选择传出接口。 |

| 通道区段 |

选择隧道区域。它们是地址空间的逻辑区域,可支持 NAT 应用的动态 IP (DIP) 地址池,以便对封装前后的 IPsec 流量进行封装。 隧道区域还为将隧道接口与 VPN 隧道组合提供了极大的灵活性。

注意:

这仅适用于基于路由的站点到站点 VPN。 |

| 路由实例 |

选择所需的路由实例。

注意:

这仅适用于基于路由的站点到站点 VPN。 |

| 发起方/接收方 |

选择一个选项:

注意:

当 VPN 配置文件为积极模式配置文件时,这适用。 |

| 证书 |

选择用于对虚拟专用网 (VPN) 发起方和接收方进行身份验证的证书。 这适用于以下方案之一:

|

| 受信任的 CA/组 |

从列表中选择证书颁发机构 (CA) 配置文件以将其与本地证书关联。 这适用于以下方案之一:

|

| 出口 |

|

| OSPF 区域 |

选择 0 到 4,294,967,295 范围内的 OSPF 区域 ID,需要配置此 VPN 的隧道接口。

注意:

当路由拓扑是基于路由的站点到站点 VPN 中的 OSPF 动态路由时,这将适用。 |

| 最大重传时间 |

选择重传计时器以限制 RIP 按需电路向无响应的对等方重新发送更新消息的次数。如果达到配置的重传阈值,则来自下一跳路由器的路由将被标记为无法访问,并启动抑制计时器。您必须配置一对 RIP 按需电路才能使此计时器生效。 重传范围为 5 到 180 秒,默认值为 50 秒。

注意:

仅当路由拓扑在基于路由的站点到站点 VPN 中为 RIP 动态路由时,这才适用。 |

| AS 编号 |

选择要分配给自治系统 (AS) 的唯一编号。AS 编号标识自治系统,使系统能够与其他相邻的自治系统交换外部路由信息。有效范围为 0 到 4294967294。

注意:

仅当路由拓扑是基于路由的站点到站点 VPN 中的 e-BGP 动态路由时,这才适用。 |

| 受保护的网络 |

配置所选设备的地址或接口类型,以保护网络的一个区域免受另一个区域的攻击。 选择动态路由协议时,将显示接口选项。 您还可以通过单击 “添加新地址”来创建地址。

注意:

这仅适用于基于路由的站点到站点 VPN。 |

| 设置 |

指引 |

|---|---|

| IKE 设置 | |

| IKE 版本 |

选择用于协商 IPsec 的动态安全关联 (SA) 所需的 IKE 版本(V1 或 V2)。默认情况下,使用 IKE V2。 |

| 模式 |

选择 IKE 策略模式。

注意:

当 IKE 版本为 V1 时,模式适用。 |

| 失效对等体检测 |

启用此选项可允许两个网关确定对等网关是否已启动并响应在 IPsec 建立期间协商的失效对等方检测 (DPD) 消息。 |

| DPD 模式 |

选择 DPD 模式。

|

| DPD 间隔 |

选择以秒为单位的时间间隔以发送失效对等方检测消息。默认间隔为 10 秒,允许的范围为 2 到 60 秒。 |

| DPD 阈值 |

选择故障 DPD 阈值。这指定当对等方没有响应时必须发送 DPD 消息的最大次数。默认传输次数为 5 次,允许范围为 1 到 5。 |

| 定制提案 | |

| 名字 |

输入 VPN 的名称。 |

| Deffie Hellman 集团 |

选择一个组。Diffie-Hellman (DH) 群组确定密钥交换过程中使用的密钥的强度。 |

| 验证算法 |

选择一种算法。设备使用此算法来验证数据包的真实性和完整性。 |

| 加密算法 |

选择适当的加密机制。 |

| 生存秒数 |

选择 IKE 安全关联 (SA) 的生存期。有效范围为 180 到 86,400 秒。 |

| 高级配置 | |

| 通用 IKE ID |

启用此选项可接受对等 IKE ID。默认情况下,此选项处于禁用状态。如果启用了“通用 IKE ID”,则会自动禁用“IKE ID”选项。 |

| IKEv2 重新身份验证 |

选择重新验证的频率。可以通过将重新身份验证频率设置为 0 来禁用重新身份验证。 范围为 0 到 100。 |

| IKEv2 Re 分片支持 |

IKEv2 分片将大型 IKEv2 消息拆分为一组较小的消息,以便在 IP 级别不存在分段。 |

| IKE ID |

选择一个选项:

仅当禁用通用 IKE ID 时,IKE ID 才适用。 |

| NAT-T |

如果动态终结点位于 NAT 设备后面,则启用网络地址转换遍历 (NAT-T)。 |

| 保持活力 |

选择一个值。在VPN对等方之间的连接期间,需要NAT Keepalives来维护NAT转换。范围为 1 到 300 秒。 |

| IPSec 设置 | |

| 完全向前保密 |

选择“完全向前保密 (PFS)”作为设备用于生成加密密钥的方法。PFS 独立于前一个密钥生成每个新加密密钥。编号越高的组安全性越高,但需要更长的处理时间。 |

| 建立隧道 |

选择一个选项以指定何时激活 IKE。

|

| 定制提案 | |

| 名字 |

输入 VPN 的名称。 |

| 身份验证算法 |

选择一种算法。设备使用这些算法来验证数据包的真实性和完整性。 |

| 协议 |

选择建立 VPN 所需的协议。

|

| 加密算法 |

选择必要的加密方法。 如果协议是 ESP,则适用。 |

| 生存秒数 |

选择 IKE 安全关联 (SA) 的生存期。有效范围为 180 到 86,400 秒。 |

| 生存期千字节 |

选择 IPsec 安全关联 (SA) 的生存期(以千字节为单位)。范围为 64 到 4294967294 KB。 |

| 高级配置 | |

| VPN 监控器 |

启用此选项可发送互联网控制消息协议 (ICMP) 以确定 VPN 是否已打开。 |

| 防重放 |

默认情况下,防重放检测处于启用状态。IPsec 通过使用 IPsec 数据包中内置的一系列数字来抵御 VPN 攻击 - 系统不接受已看到相同序列号的数据包。它会检查序列号并强制执行检查,而不仅仅是忽略序列号。如果 IPsec 机制出现错误,导致数据包乱序,妨碍正常运行,请禁用该机制。 |

| 安装间隔 |

选择允许在设备上安装重新密钥的出站安全关联 (SA) 的最大秒数。 |

| 空闲时间 |

选择适当的空闲时间间隔。如果未收到任何流量,会话及其对应的转换通常会在一段时间后超时。 |

| DF 位 |

选择一个选项以处理 IP 消息中的不分段 (DF) 位。

|

| 复制外部 DSCP |

启用将差异服务代码点 (DSCP) 字段从外部 IP 报头加密数据包复制到解密路径上的内部 IP 报头纯文本消息。启用此功能的好处是,在 IPsec 解密后,明文数据包可以遵循内部服务等级 (CoS) 规则。 |